Срок доставки товара в течении 1-3 дней !!!

|

|

Рекомендации по обеспечению безопасности Windows Server 2008/2012. Настройка безопасности

Настройка безопасности компьютера и брандмауэра Windows

Безопасность компьютера – вопрос, который наверняка хотя бы раз интересовал каждого. Но не каждый умеет своевременно и грамотно защитить свою технику. Потому этот вопрос заслуживает более детального рассмотрения.

Обновление Виндовс

Стандартный сценарий по обновлениям игнорировать специалисты не рекомендуют. Вместе с конкретными апдейтами чаще всего появляются компоненты, способствующие совершенствованию системы безопасности.

Этот процесс затрагивает и приложения, которыми мы пользуемся чаще всего. Такое решение увеличивает устойчивость к вредоносным файлам. Включить безопасность Windows просто.

Не пропустите свежие обзоры компьютерной техники

Главное – следить за всеми компонентами ПО, установленными на компьютере. Разработчики, прежде всего, заботятся именно о системе безопасности, где и исправляют большую часть ошибок.

Эта проблема особенно актуальна для браузеров и торрентов, загружающих посторонние файлы. Мастер Программ – один из незаменимых помощников в поиске обновлений.

Шифрование данных BitLocker

Дополнительный уровень шифрования помогает защищать важные папки и файлы. BitLocker, технология EFS – решения, помогающие справиться с этой проблемой. Каждая система снабжается этими инструментами, не требуется никаких дополнительных установок.

Сначала щёлкаем правой кнопкой мышки по файлу или папке. Выбираем вкладку со Свойствами, идём в Общие, в раздел Дополнительно. Там появится опция, позволяющая шифровать данные, включить безопасность Windows.

BitLocker найти ещё проще, достаточно ввести название утилиты в командной строке. Она позволяет шифровать как отдельные данные, так и целые жёсткие диски.

Шифрование проводится несколькими способами:

- Protected Folder.

- IObit.

- Folder Lock.

- TrueCrypt.

Эти программы помогают защитить данные даже во время хакерских атак.

Если вам или вашей организации необходимо обеспечить профессиональный уровень защиты данных, то обращайтесь в наш компьютерный сервис:

Учётные записи пользователей

В любой версии Windows легко сменить тип учётной записи, которая была создана ранее. Это позволяет расширить права пользователя, либо их сократить. Обычная запись может стать административной, доступно и преобразование в обратном порядке.

Нам сначала надо зайти в центр управления учётными записями.

Перед нами появится окно, где и можно легко работать с учётными записями.

Создание второго администратора

Если есть только одна учётная запись, понижение прав до обычного уровня недопустимо без сложных шагов. Система требует наличия хотя бы одного администратора. Потому создаём новый профиль, привязывая к нему административные права. Параметры безопасности требуют дополнительной настройки.

Переходим к меню с контекстом, выбираем нового пользователя. Далее потребуется указать пароль и имя. Галочкой отмечаем строчку с надписью, где сообщается о неограниченном сроке действия пароля. Нажимаем кнопку, создающую новый вариант.

Свежие статьи

Обычные пользовательские права, по умолчанию, даются любой сгенерированной учётной записи. В свойствах находим вкладку членства в группах, потом нажимаем на добавление – такой путь надо пройти для предоставления расширенных возможностей.

Надо указать «администраторы» в строке, где требуют ввести имя объекта. Параметры безопасности почти установлены.

Ограничение прав основного пользователя

Задачу можно решить примерно теми же действиями, что уже были описаны выше. Только надо урезать права старой учётной административной записи. Достаточно удалить профиль из соответствующей группы. Перезагрузка компьютера позволит изменениям окончательно вступить в силу.

Сохраняются сведения по всем программам и настройкам. Но права пользователей остаются ограниченными. Для новых изменений требуется новая учётная запись с администраторскими правами.

Как присвоить права заново?

Изменение системных настроек невозможно для рядовых пользователей. Значок сине-жёлтого цвета – сигнализатор для Windows 7. Он обозначает, что для доступа к каким пунктам меню нужны права администратора. При ограничении в правах нельзя решать даже некоторые из повседневных задач. Это касается установки драйверов, к примеру.

Не обязательно снижать безопасность Windows для расширения своих прав. Можно тонко настраивать возможности для разных групп пользователей, пользуясь специальными инструментами. Чтобы найти раздел, придётся пройти такой путь:

Например, другим пользователям можно разрешать подключать сторонние устройства и проводить дефрагментацию жёстких дисков.

Система безопасности Windows

User Account Control – утилита для переходов между административными и простыми пользовательскими правами. Выход версии Windows Vista сопровождался добавлением этого компонента к другим.

Он необходим для того, чтобы вредоносные компоненты не оказывали на систему влияния. И чтобы ошибки пользователя не имели слишком неприятных последствий.

Как работает этот инструмент? В его устройстве нет ничего сложного. При запуске программ, меняющих систему, не обойтись без подтверждения шагов, требующих административных прав. При их отсутствии работа в приложении прекращается.

Многие пользователи отключили функцию из-за частых запросов со стороны утилиты. Благодаря версии Windows 7 теперь можно выбирать, в каком режиме функционирует система. Достаточно пройти путь:

Начинаем с пуска и панели, ответственной за управление – идём к пользовательским учётным записям – начинаем менять параметры по контролю этих записей.

Зависимость безопасности от локальных дисков с содержимым

Файлы и папки, жёсткие и диски и разделы – безопасность обеспечивается для любых компонентов в системе Windows. Это особенно актуально, если требуется защита для особо важных файлов, в том числе, от случайного удаления.

Сначала надо выбрать пункт со Свойствами. Вкладка Безопасность содержит два компонента – пункт «Дополнительно» и «Изменить».

Как работать с брандмауэром?

Стандартная версия этого инструмента появилась ещё в Windows XP. Но в последующих версиях компонент претерпел серьёзные изменения. Главное отличие – в том, что теперь он следит не только за исходящим, но и за входящим трафиком.

Есть два наиболее распространённых способа для настройки. Например, можно использовать мастера настройки программы. Есть ещё так называемый режим с повышенной безопасностью.

Последний вариант позволяет выбрать любые настройки для работы Брэндмауэра. Это касается, в том числе, выбора профиля и придания ему определённых свойств. Настраивать можно списки и программы, службы. Можно указать элементы, для которых работу в интернете блокировать не нужно. Доступен и просмотр статистики.

Настройки брандмауэра

Настройки можно найти в реестре. В котором есть папки со следующими разделами, увеличивающие безопасность вашего компьютера.

- С параметрами метода проверки подлинности по протоколу IPSec. Это методы по первой и второй фазам.

- Защита в быстром режиме с использованием протокола.

- Со сведениями о службах, для которых доступ к сети запретили. И об обмене ключами в основном протоколе.

- С параметрами строкового типа.

Заботимся о безопасности, работая в интернете

Именно Интернет остаётся одним из главных источников опасности для компьютера. Не только для новичков, но и для опытных пользователей. Слабым местом становится любой браузер, если пользоваться им без должных навыков. Потому одна из самых актуальных задач на сегодня для тех, кого волнует безопасность вашего компьютера– именно защита программного обеспечения от вредоносных компонентов, которые попадают через браузеры.

Удобный инструмент для расширения функциональности – так называемые расширения в браузерах. Но вредоносное ПО зачастую использует и эту форму для проникновения в чужие сети и компьютерные средства. Потому нужно контролировать расширения в браузере, чтобы защитить себя от этой угрозы. Благодаря контролю можно отключить все элементы расширений, установленные ранее.

Ваш компьютер взломали? Подцепили вирус? Вызовите компьютерного мастера!

Достаточно зайти в свойства, чтобы найти нужный инструмент. Он позволит настроить безопасность для работы во многих зонах Всемирной Паутины. Например, можно выбрать целый набор параметров по защите в автоматическом режиме. Соответствующий раздел выделяется красным цветом, чтобы пользователи ничего не перепутали и поняли, какая именно часть панели поможет им решить заданную задачу. Кроме того, надо помнить о настройках, которые позволяют очистить историю просмотров и кэш. Это важное средство.

Обеспечение безопасности требует серьёзного и комплексного подхода. Это уменьшит вероятность проникновения посторонних файлов, способных повредить операционную систему. Главное – не забывать о каждом инструменте. Рекомендуется установить и антивирусные комплексы.

Нам важно Ваше мнение! Оцените пожалуйста статью и не забудьте оставить комментарий. Спасибо, что Вы с нами!

Загрузка...

Загрузка... pclegko.ru

Параметры безопасности Windows. Система безопасности Windows

Безопасность вашего компьютера напрямую будет зависеть от параметров безопасности операционной системы и вспомогательного ПО. Очень важно правильно настроить параметры безопасности Windows. Вне зависимости от версии операционной системы, рекомендации в статье помогут надежно обезопасить компьютер.

Не пропустите свежие обзоры цифровой техники

Первым шагом будет очистка от неиспользуемого программного обеспечения и настройка политики конфиденциальности. Сама по себе система является безопасной, но требует дополнительных манипуляций для усиления эффекта. Лучше всего настройку проводить на вновь установленной.

Для начала удалите стандартные игры. Они не вызывают особого интереса и практически никогда не используются. Эти приложения занимают немного места, но их присутствие не имеет обоснования для оптимизированной системы.

С целью улучшения работы необходимо произвести установку и настройку CCleaner. Эта небольшая утилита удобна в использовании и позволит очистить жесткие диски от ненужного мусора. Она аккуратно исправит ошибки ключей в реестре. Ее функциональность не ограничивается очисткой. С помощью нее можно улучшить и другие системные показатели.

Для устойчивой работы windows лучше оставить в покое состояние служб, контролирующих безопасность вашего компьютера, а важную информацию лучше хранить на лазерных дисках.

Включение безопасности windows

Многие пользователи персональных компьютеров задумаются над тем, а стоит ли включать безопасность windows? Очень удобно и соблазнительно, когда система не обременяет человека дополнительными действиями и не требует их постоянного подтверждения. Установленные антивирусы снижают общее быстродействие. А переход между учетными записями занимает время. Ожидание отклика приложений остро ощущается при работе на ПК. Оно может вызвать сильное раздражение.

Удобное использование находится в противоречии с безопасностью. Однако восстановление полезной или ценной информации может оказаться дорогостоящей процедурой.

Представьте, что вы потеряли труды многомесячной работы и не способны удовлетворить условия договора с заказчиком. В таком случае последствия могут оказаться крайне неприятными. Отсюда возникает вывод: а стоит ли овчинка выделки?

Помимо утраты рабочих процессов, доступной для остальных может стать конфиденциальная или личная информация: платежные данные, сообщения в чатах и социальных сетях.

Параметры безопасности с лихвой окупаются, если принять во внимание, что восстановление системы после сбоя займет гораздо больше времени, чем ожидание отклика при запуске программы.

Не отключайте автоматическое обновление и параметры безопасности

Нет системы, в которой отсутствуют уязвимые места. Их трудно обнаружить сразу после ее установки. Неприятности могут возникнуть при длительной работе за компьютером. С целью обезопасить пользователя, Microsoft выполняет непрерывную разработку патчей для своего детища.

Хотите настроить безопасность компьютера на высшем уровне? Вызовите мастера и получите лицензию антивируса Касперский на 1 год в подарок

Пренебрежение регулярными обновлениями может вызвать крах системы. Стоит сознательно использовать программные решения, разработанные ведущими системщиками компании.

Теперь нужно проверить и при необходимости включить безопасность windows. Для этого откройте панель управления, и запустите Брандмауэр.

Параметры безопасности Windows должны соответствовать указанным на изображении.

Здесь пройдите по ссылке «Включение и отключение Брандмауэра Windows».

Приведите в полное соответствие параметры уведомлений.

Чтобы улучшить параметры безопасности, необходимо проверить настройки UAC (контроля учетных записей). Некоторых пользователей раздражает работа этой опции из-за регулярно выскакивающего окна. Но не стоит пренебрегать данной возможностью. UAC — это последняя линия обороны вашего компьютера, которая обязательно предупредит о возможном заражении запускаемого объекта.

На панели управления запустите «Центр поддержки».

В открывшемся окне перейдите по ссылке «Изменение параметров контроля учетных записей».

Переместите ползунок в положение, указанное на изображении.

Использование функции виртуализации

Процесс виртуализации дополнительно обезопасит вашу систему. Он позволяет запускать на физической машине несколько виртуальных. Вы можете работать в них. А при отказе системы легко и быстро восстановить ее первоначального состояния, используя образы-клоны. Эта особенность также позволяет переносить эти образы из одной системы в другую, и там работать с ними.

Процесс виртуализации дополнительно обезопасит вашу систему. Он позволяет запускать на физической машине несколько виртуальных. Вы можете работать в них. А при отказе системы легко и быстро восстановить ее первоначального состояния, используя образы-клоны. Эта особенность также позволяет переносить эти образы из одной системы в другую, и там работать с ними.

Не пропустите новые статьи

Резервное копирование файла VHD (Virtual Hard Disk) делает виртуальную машину кроссплатформенной. Ее можно запустить и выполнить на любой операционной системе, восстановить после аварийной ситуации, расширить дополнительными приложениями. При этом ось, установленная на реальном компьютере, будет оставаться без изменений.

При определенных настройках программы вы можете даже не заметить, что произошел отказ системы.

Существует множество приложений для реализации виртуальных машин, но наиболее популярной является VirtualBox от корпорации Oracle.

Она способна эмулировать работу компьютера на ОС:

– Microsoft Windows;– Linux;– FreeBSD;– Mac OS X;– Solaris/OpenSolaris;– ReactOS;– DOS.Конечно, для игроманов и людей, работающих с качественной графикой, это решение не подойдет. Виртуальная машина не поддерживает высоких характеристик видеопроцессов, потому, что делит ресурсы с реальной системой.

Использование твиков

Твиками являются различные ухищрения, направленные на улучшение производительности. Наиболее часто выполняется очистка от лишних функций.

Твиками производится настройка реестра, которая, к примеру, выключает всплытие уведомлений. Ими же можно настроить режим, сводящий все ярлычки панели управления в одну папку. Опытные пользователи применяют такой подход для ускорения доступа к ключам системы.

Разнообразие твиков заслуживает особого внимания, но не стоит ими увлекаться, так как они способны нарушить работу оси. Если пользователь чувствует в себе наличие хотя бы средних познаний в настройках, тогда — пожалуйста. Иначе, придется переустанавливать windows.

Для неопытных пользователей подойдет использование специализированных программ, которые переопределяют ключи реестра. Одна из наиболее стабильных и безопасных — GIGA Tweaker. Для ее загрузки лучше всего использовать официальный сайт.

Ее разработка направлена на поддержку новых версий осей. Для ХР она не предназначена. Ею настраивают различные системные параметры, совокупно дающие большую производительность, но отключающие некоторые визуальные эффекты.

Дарим посетителям нашего сайта 15% скидку на услуги по ремонту и обслуживанию компьютеров

После ее применения компьютер начнет более быстро работать и вы почувствуете стабильность. Хоть и незначительно, но уменьшиться расход электроэнергии из-за снижения нагрузки на аппаратную часть.

Использование антивирусного ПО

Использование антивирусного ПО — это серьезный шаг по увеличению безопасности операционки. Этот вид приложений способен предоставить различные меры защиты. Они обезопасят вас от вредоносного ПО, которое может попасть на машину с флеш-носителей, USB-дисководов и сети интернета. Но для начала потрудитесь отключить автозапуск съемных устройств.

Лучшим вариантом будет приобретение полноценного защитника, поддерживающего регулярные обновления. Но нет острой необходимости его. В сети можно скачать бесплатные программы со своевременным обновлением. Работать они будут не хуже платной версии.

Примеры бесплатного антивирусного ПО:

● Avg;

● Avast;

● Comodo;

● Dr.Web.

Большинство из этих приложений находит вредоносные объекты и успешно борется с ними.

Троянские или программы для мошенничества могут попасть на машину с сайтов, на которых используется JavaScript. Поэтому желательно, чтобы антивирусник содержал сетевой экран.

Наличие его или отсутствие является личным делом каждого. Только пользователь, понимающий назначение своего компьютера, может привести доводы в пользу его использования.

Нам важно Ваше мнение! Оцените пожалуйста статью и не забудьте оставить комментарий. Спасибо, что Вы с нами!

Загрузка...

Загрузка... pclegko.ru

Настройка безопасности домашней сети WiFi

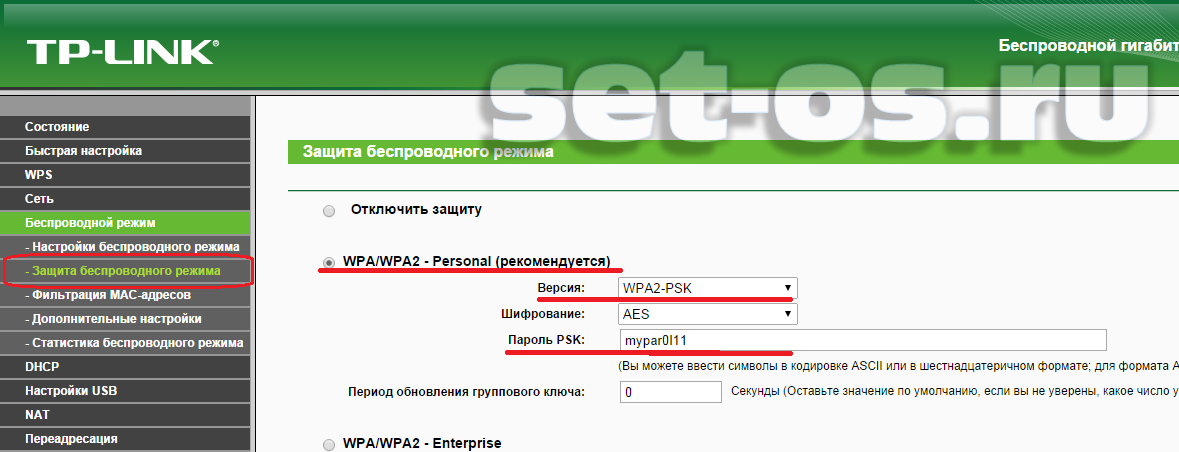

Судя по тому, что Вы набрели в Интернете на эту статью — Вы знаете о проблемах безопасности Вай-Фай сетей и о необходимости её грамотной настройки. Но вот сразу разобраться и правильно её настроить у неподготовленного человека вряд ли получится. А многие пользователи вообще думают, что на роутере «из коробки» уже всё настроено с максимальным уровнем безопасности. В большинстве случаев — это ошибочное мнение. Поэтому, сейчас я приведу основные правила настройки безопасности WiFi сетей на примере роутера TP-Link.

1. Обязательно включайте шифрование сети.Никогда не оставляйте свою сеть открытой. Если ваш домашний WiFi не шифруется — это не правильно. Любой желающий сможет к Вам подключиться и использовать Ваш доступ в Интернет в своих целях.

2. По возможности используйте только тип шифрования WPA2-PSK

Если в настройках роутера используется шифрование WEP, обязательно изменить его на WPA2, потому как WEP (Wired Equivalent Privacy) устарел и имеет серьезные уязвимости. А WPA2 является самым сильным в использовании прямо сейчас. WPA стоит использовать только в том случае, если у Вас есть устройства не умеющие работать с WPA2.

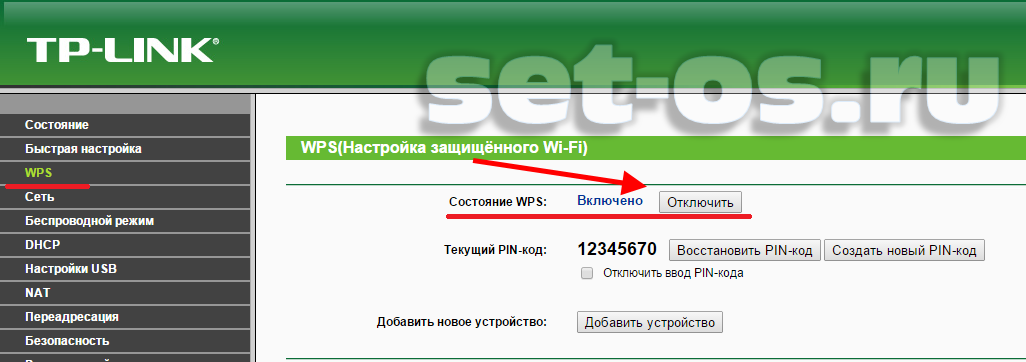

3. Отключите WPS.

Если Вы не пользуетесь функцией WPS — обязательно её отключите. В некоторых моделях роутеров она является серьёзной уязвимостью ввиду типовой конфигурации. Как показывает практика в 90% случаев WPS не используется вообще.

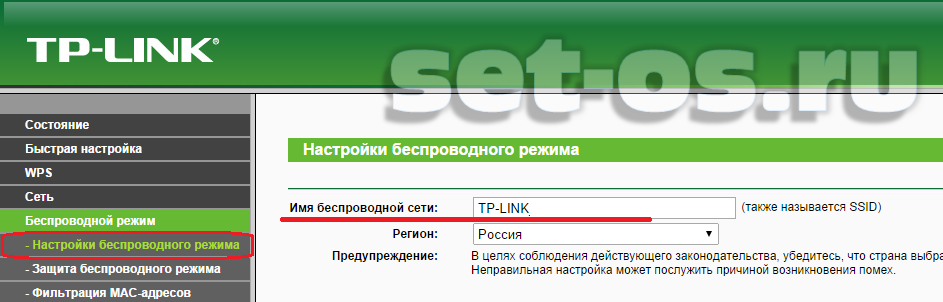

4. Измените имя сети SSID, используемое по умолчанию.

Очень часто в качестве SSID (Service Set Identifier) используется модель беспроводного маршрутизатора, что облегчает злоумышленнику взлом Вай-Фай. Поэтому обязательно надо его изменить на любой другой. В качестве имени может быть любое слово на латинице и цифры. Кириллицу не используйте.

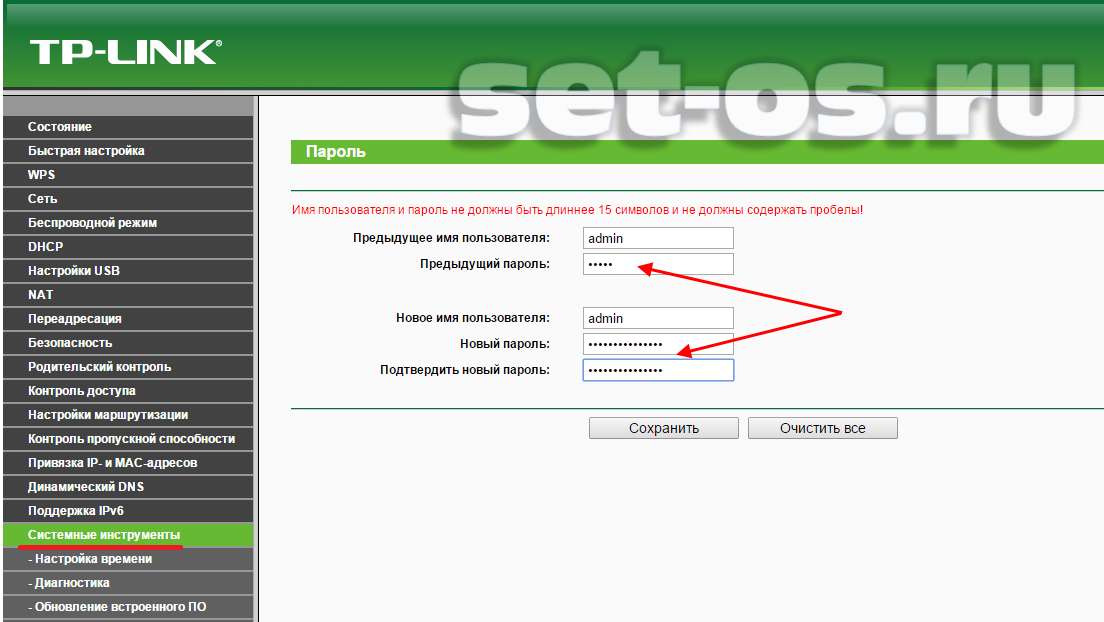

5. Измените пароль маршрутизатора по умолчанию.

В качестве примера можно привести GPON ONT терминалы ZTE. Из-за того, что у них у всех по умолчанию использовался один и тот же пароль, который при настройке устройства никто не менял. Из-за этого много домашних сетей в Москве и Питере были взломаны. Соответственно злоумышленник мог получить доступ к настройка роутера, Интернет-каналу и домашней сети.

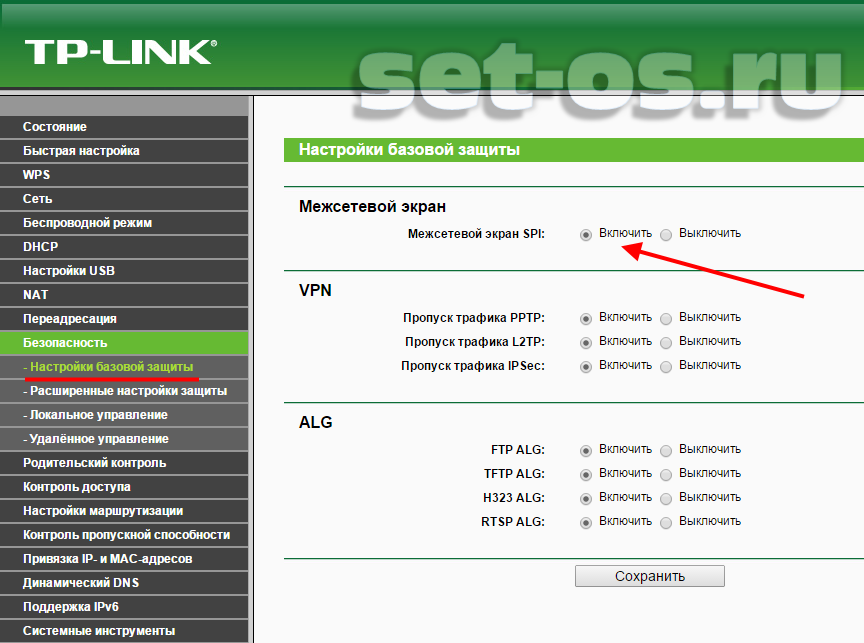

6. Включить брандмауэр (firewall) маршрутизатора.

Практически все маршрутизаторы оснащены встроенным брандмауэром (он же фаервол), который по умолчанию может быть отключен. Убедитесь, что он включен. Для еще большей безопасности надо убедиться, что каждый компьютер в вашей сети также использует брандмауэр и антивирусное программное обеспечение.

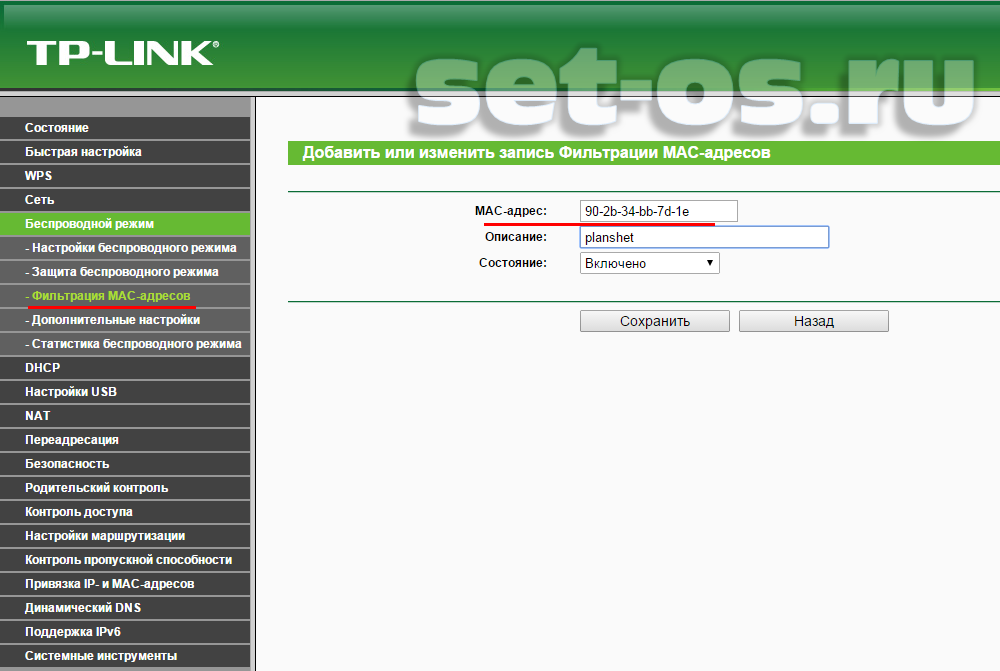

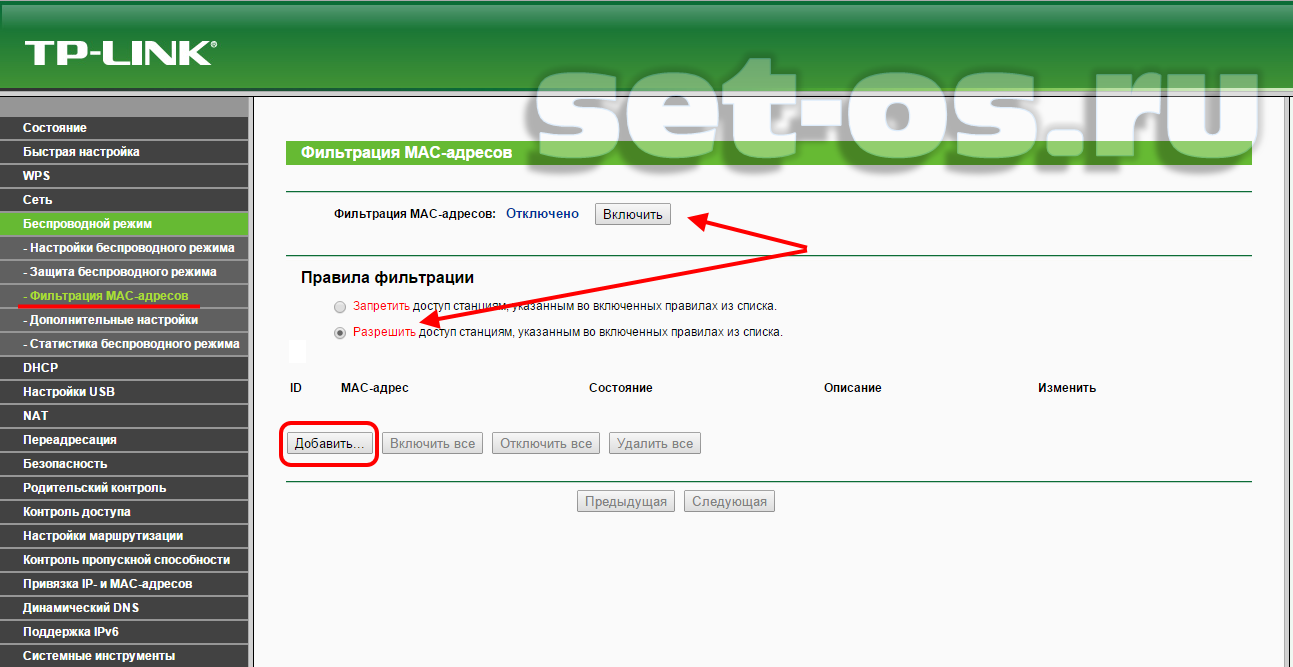

7. Включить фильтрацию МАС-адресов клиентов Вай-Фай.

Каждый компьютер, ноутбук или мобильное устройство имеет уникальный идентификатор в сети, называемый MAC-адрес. Это позволяет WiFi роутеру отслеживать все устройства, подключенных к нему. Многие WiFi маршрутизаторы позволяют администраторам физически ввести MAC-адреса устройств, которым можно подключиться к сети.

Таким образом к Вашей домашней сети смогут подключиться только те устройства, которые есть в таблице. Другие вообще не смогут, даже если подберут пароль.

8. Отключение удаленного администрирования.Большинство маршрутизаторов позволяют администраторам удаленно подключаться из сети Интернет к веб-интерфейсу или командной строке устройства. Если вам не нужно это, отключить эту функцию. Из локальной сети настройки устройства всё равно будут доступны.

Итак, потратив несколько минут, чтобы убедиться, что наша домашняя сеть WiFi настроена на оптимальном уровне безопасности, Вы можете избежать проблем и предотвратить их в дальнейшем.

Это тоже интересно:

set-os.ru

Настройка системы безопасности Windows XP

Операционная система Windows XP обладает развитой системой безопасности, которая, тем не менее, нуждается в настройке. Мы надеемся, что вы понимаете, что система Windows XP должна устанавливаться на разделах NTFS, что применение файловой системы FAT32 не рекомендуется, исходя из принципов безопасности (встроенные средства безопасности просто не могут быть реализованы при условии применения FAT32).

В случае применения файловой системы FAT 32 почти все утверждения данного раздела теряют для вас всякое значение. Единственный способ включить все разрешения файловой системы – преобразовать диск в формат NTFS.

После чистой установки Windows XP предлагаемые по умолчанию параметры безопасности работают как переключатели типа «включить-выключить». Такой интерфейс носит по умолчанию название Простой общий доступ (Simple File Sharing). Такая конфигурация обладает низким уровнем безопасности, практически совпадающей со стандартной конфигурацией Windows 95/98/Me.

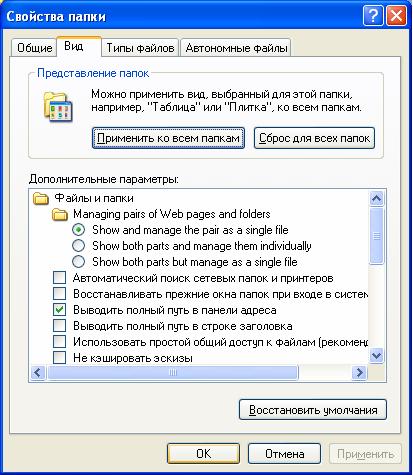

Если вас не устраивает такая конфигурация, вы можете воспользоваться всей мощью разрешений для файлов в стиле Windows 2000. Для этого откройте произвольную папку в Проводнике и выберите Сервис -> Свойства папки (Tools -> Folder options). Перейдите на вкладку Вид найдите в списке флажок Использовать простой общий доступ к файлам (рекомендуется) (Use File Sharing (recommended) и снимите его.

Когда вы выключаете простой общий доступ, в диалоговом окне свойств любой папки появляется вкладка Безопасность. Аналогично осуществляется выдача разрешений на файлы. Все разрешения хранятся в списках управления доступом (Access Control List – ACL).

При установке и удалении разрешений руководствуйтесь следующими основными принципами:

- Работайте по схеме «сверху-вниз».

- Храните общие файлы данных вместе.

- Работайте с группами везде, где это только возможно.

- Не пользуйтесь особыми разрешениями.

- Не давайте пользователям большего уровня полномочий, чем это абсолютно необходимо (принцип минимизации полномочий).

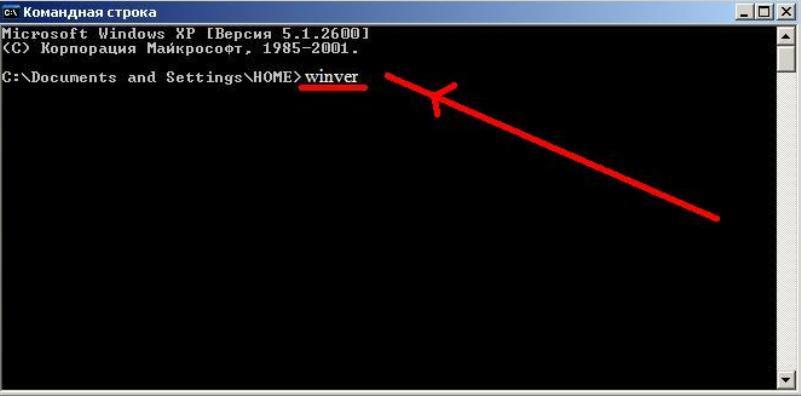

Установка разрешения из командной строки

Утилита командной строки cacls.exe доступна в Windows XP Professional позволяет просматривать и изменять разрешения файлов и папок. Cacls – сокращение от Control ACLs – управление списками управления доступом.

Ключи командной строки утилиты cacls:

- /T - Смена разрешений доступа к указанным файлам в текущей папке и всех подпапках

- /E - Изменение списка управления доступом (а не полная его замена)

- /C - Продолжить при возникновении ошибки «отказано в доступе»

- /G - пользователь:разрешение Выделение пользователю указанного разрешения. Без ключа

- /E - полностью заменяет текущие разрешения

- /R - пользователь Отменяет права доступа для текущего пользователя (используется только с ключом /E)

- /P - пользователь:разрешение Замена указанных разрешений пользователя

- /D - пользователь Запрещает пользователю доступ к объекту

С ключами /G и /P нужно использовать одну их перечисленных ниже букв (вместо слова разрешение):

- F (полный доступ) – эквивалентно установке флажка Разрешить полный доступ (Full Control) на вкладке Безопасность.

- C (изменить) – тождественно установке флажка Разрешить Изменить (Modify)

- R (чтение) – эквивалентно установке флажка Разрешить Чтение и выполнение (Read & Execute)

- W (запись) – равнозначно установке флажка Разрешить запись (Write)

Microsoft Windows XP позволяет предотвратить попадание конфиденциальных данных в чужие руки. Шифрующая файловая система (Encrypting File System - EFS) шифрует файлы на диске. Однако, следует иметь ввиду, что если вы утратите ключ для расшифровки, данные можно считать утерянными. Поэтому если вы решите воспользоваться преимуществанми EFS, необходимо создать учетную запись агента восстановления, резервную копию собственного сертификата и сертификата агента восстановления. Если вы предпочитаете работать с командной строкой, то можете воспользоваться программой cipher.exe.

Команда cipher без параметров выводит информацию о текущей папке и размещенных в ней файлах (зашифрованы они или нет). Ниже приведен список наиболее часто используемых ключей команды cipher:

- /E - Шифрование указанных папок

- /D - Расшифровка указанных папок

- /S:папка - Операция применяется к папке и всем вложенным подпапкам (но не файлам)

- /A - Операция применяется к указанным файлам и файлам в указанных папках

- /K - Создание нового ключа шифрования для пользователя, запустившего программу. Если этот ключ задан, все остальные игнорируются

- /R - Создание ключа и сертификата агента восстановления файлов. Ключ и сертификат помещаются в файл .CFX, а копия сертификата в файле .CER

- /U - Обновление ключа шифрования пользователя или агента восстановления для всех файлов на всех локальных дисках

- /U /N - Вывод списка всех зашифрованных файлов на локальных дисках без каких-либо других действий

Устранение проблем с разрешениями (Агент восстановления данных)

Агентом восстановления данных (Data Recovery Agent) назназначается обычно администратор. Для создания агента восстановления нужно сначала создать сертификат восстановления данных, а затем назначить одного из пользователей таким агентом. Чтобы создать сертификат нужно сделать следующее:

- Нужно войти в систему под именем Администратор

- Ввести в командной строке cipher /R: имя файла

- Введите пароль для вновь создаваемых файлов

Файлы сертификата имеют расширение .PFX и .CER и указанное вами имя.

ВНИМАНИЕ! Эти файлы позволяют любому пользователю системы стать агентом восстановления. Обязательно скопируйте их на дискету и храните в защищенном месте. После копирования удалите файлы сертификата с жесткого диска.

Для назначения агента восстановления:

- Войти в систему под учетной записью, которая должна стать агентом восстановления данных

- В консоли Сертификаты перейдите в раздел Сертификаты – Текущий пользователь -> Личные (Current User -> Personal)

- Действие -> Все задачи -> Импорт (Actions -> All Tasks -> Import) для запуска мастера импорта сертификатов

- Проведите импорт сертификата восстановления

При неправильном использования средств шифрования вы можете получить больше вреда, чем пользы.

Краткие рекомендации по шифрованию:

- Зашифруйте все папки, в которых вы храните документы

- Зашифруйте папки %Temp% и %Tmp%. Это обеспечит шифрование всех временных файлов

- Всегда включайте шифрование для папок, а не для файлов. Тогда шифруются и все создаваемые в ней впоследствии файлы, что оказывается важным при работе с программами, создающими свои копии файлов при редактировании, а затем перезаписывающими копии поверх оригинала

- Экспортируйте и защитите личные ключи учетной записи агента восстановления, после чего удалите их с компьютера

- Экспортируйте личные сертификаты шифрования всех учетных записей

- Не удаляйте сертификаты восстановления при смене политик агентов восстановления. Храните их до тех пор, пока не будете уверены, что все файлы, защищенные с учетом этих сертификатов, не будут обновлены.

- При печати не создавайте временных файлов или зашифруйте папку, в которой они будут создаваться

- Защитите файл подкачки. Он должен автоматически удаляться при выходе из Windows

Конструктор шаблонов безопасности

Шаблоны безопасности являются обыкновенными ASCII – файлами, поэтому теоретически их можно создавать с помощью обыкновенного текстового редактора. Однако лучше воспользоваться оснасткой Security Templates консоли Microsoft Management Console (MMC). Для этого в командной строке нужно ввести mmc /a в этой консоли выбрать меню File – Add/Remove. В диалоговом окне Add Standalone Snap-in выбрать Security Templates – Add. Управление оснасткой

Шаблоны безопасности расположены в папке \%systemroot%\security\templates. Количество встроенных шаблонов изменяется в зависимости от версии операционной системы и установленных пакетов обновлений.

Если раскрыть любую папку в Security Templates, то в правой панели будут показаны папки, которые соответствуют контролируемым элементам:

- Account Policies – управление паролями, блокировками и политиками Kerberos

- Local Policies – управление параметрами аудита, пользовательскими правами и настройками безопасности

- Event Log – управление параметрами системного журнала

- Restricted Groups – определение элементов различных локальных групп

- System Services – включение и отключение служб и присвоение права модификации системных служб

- Registry – назначение разрешений на изменение и просмотр разделов реестра

- File System – управление разрешениями NTFS для папок и файлов

Защита подключения к Интернет

Для обеспечения безопасности при подключении к Интернет необходимо:

- Активизировать брандмауэр подключения к Интернет (Internet Connection Firewall) или установить брандмауэр третьих фирм

- Отключить Службу доступа к файлам и принтерам сетей Microsoft

Брандмауэром подключения к Интернет называется программный компонент, блокирующий нежелательный трафик.

- Активация Брандмауэра подключения к Интернет.

- Откройте Панель управления – Сетевые подключения

- Щелкните правой кнопкой мыши на соединении, которое вы хотите защитить и выберите из меню пункт Свойства

- Перейдите на вкладку Дополнительно, поставьте галочку Защитить мое подключение к Интернет

Заключение

Изложенные выше рекомендации не являются исчерпывающим материалом по настройке безопасности операционной системы Windows XP Professional, однако надеюсь, они смогут помочь вам в этом нелегком процессе.

winlined.ru

Настройка безопасности сайтов на VPS/VDS / Хабр

Вы приобрели выделенный или виртуальный сервер, либо слепили свой в домашних условиях. И теперь пришло время задуматься о безопасности сайтов, так как брешь в одном из них может подвергнуть опасности и все остальные.На хостинге эти проблемы решает сам хостер, а вот на собственном сервере это уже задача администратора. И даже если у Вас хостинг с предустановкой, то вероятность того, что на нем ограничены права для каждого пользователя и сайта маловероятна. Скорее всего Ваш провайдер ограничился установкой стандартных приложений vsftpd, Apache, nginx, php, mysql и тд и тп.

Будем считать, что необходимый комплект на сайте установлен и пришло время позаботиться о безопасности. Если же нет, то находим подходящую инструкцию по «настройке nginx в качестве front-end к apache» и возвращаемся к вопросу безопасности.

Безопасность будем строить из следующих принципов:

Первое это создание пользователей с оболочкой /bin/false на примере vsftpd и proftpd. Это ограничит выполнение скриптов в пределах собственной директории.

Второе разделение пользователей на сайте. Мы сможем запускать наши сайты от имени разных юзеров, и доступ к одному из них, никоим образом не подвергнет опасности другой.

Также я укажу на несколько других известных мне моментов безопасности, если я что-то упустил, то буду рад дополнить статью. А так как единой статьи указывающей на все необходимые моменты безопасности на просторах интернета я не нашел, то думаю статья будет достаточно полезной.

По сути данную памятку я писал для себя исходя из уже существующего и работающего сервера, как завершающий этап установки, так что статья подойдет и для тех, кто только устанавливает сервер, так и для тех, кто хочет его обезопасить и немного ускорить php-интерпретатор, так как этой темы тоже придется коснуться.

Начнем с настройки proftpd. Для этого откроем конфигурационный файл ProFTPd /etc/proftpd/proftpd.conf

#запрем пользователя в своей домашней директории. DefaultRoot ~ # запрещаем подключать от пользователя root RootLogin off #отключим проверку на shell RequireValidShell off #ограничим количество одновременных подключений MaxInstances 10 #ограничим количество попыток для аутентификации MaxLoginAttempts 5Перезагружаем proftpd.

Теперь рассмотрим пример на vsftpd. Конфигурационный файл vsftpd /etc/vsftpd.conf

#разрешить авторизацию локальных пользователей local_enable=YES #разрешить загрузку файлов write_enable=YES #запрем пользователя в своей домашней директории. chroot_local_user=YES #права доступа к файлам local_umask=022В файле /etc/shells добавим оболочку

/bin/falseВ папке /etc/skel пропишем необходимые файлы и папки с соответствующими атрибутами, которые будут создаваться в папке пользователя. Для себя я как минимум устанавливаю папку для сайта (public_html), и папку для хранения временных файлов (tmp). Думаю этого для начала будет достаточно.

Перезагружаем vsftpd.

Добавлять пользователя будем с оболочкой /bin/false, и ключом -m для создания домашней директории одновременно при добавлении пользователя, и сразу запретим запись в корневую директорию, так как все необходимые директории и файлы у нас прописаны выше в /etc/skel

useradd -m -s /bin/false login passwd login chmod 555 /home/loginРазделение пользователей и установка fast-cgi

Для разделения пользователей существует как минимум 2 реализации: suexec и apache2-mpm-itk. Для работы через suexec потребуется запускать php приложение для каждого пользователя отдельно, в отличии от аpache2-mpm-itk, который запускается через mod_php один раз для всех процессов. Тем не менее я упущу настройку аpache2-mpm-itk, так как запуск одного процесса не дает достаточной гибкости, и в частности запуска отдельного php.ini, а потерю производительности можно компенсировать использованием Fast-CGI. Конечно, той скорости, дает php_mod получить не удастся, но зато удастся сэкономить ресурсы системы.

Для начала установим необходимые модули. Предполагается, что сервер у Вас уже установлен и настроен.

На примере Ubuntu

aptitude install apache2-suexec libapache2-mod-fcgid php5-cgiЕсли Apache2 был установлен с PHP5 в виде модуля Apache, отключаем его:

a2dismod php5Включим следующие модули, если не включены

a2enmod rewrite a2enmod suexec a2enmod include a2enmod fcgidСценарий для выполнения PHP, размещается в коревой директории Suexec, которой по умолчанию является /var/www, тем не менее проверить это поможет следующая команда

/usr/lib/apache2/suexec -VВ ней создадим директорию fcgi, где и будут храниться наши сценарии и настройки php для каждого пользователя и определим вложенную папку непосредственно для владельца

mkdir -p /var/www/fcgi/loginВнутни созданим файл php5, где пропишем сценарий для выполнения php

chown login:login /var/www/fcgi/login/php5В /var/www/fcgi/login/php5 добавим запись

#!/bin/sh PHPRC=/var/www/fcgi/login/php.ini export PHPRC export PHP_FCGI_MAX_REQUESTS=5000 export PHP_FCGI_CHILDREN=8 exec /usr/lib/cgi-bin/phpЛиния PHPRC содержит каталог, где находится файл php.ini (например, /var/www/fcgi/login/ переводится в /var/www/fcgi/login/php.ini). PHP_FCGI_MAX_REQUESTS отвечает за количество запросов, которые обработает один процесс. PHP_FCGI_CHILDREN указывает количество дочерних процессов, запускаемых PHP для обработки входящих запросов. php5 должен быть исполняемым, и он (и его каталоги) должны принадлежать пользователю веб-сайта и группы.

Теперь перенесем дефолтовый файл php.ini из дефолтовой директории /etc/php5/cgi/ в нашу /var/www/fcgi/login/php5, и настроим основные параметры. Для каждого сайта они будут индивидуальные, но на основные следует сразу обратить внимание

;Обеспечивает поддержку правильных PATH_INFO/PATH_TRANSLATED в CGI cgi.fix_pathinfo=1 ;Разрешим использование коротких тегов <? ?> short_open_tag = on ;Ограничим пользователя его домашним каталогом open_basedir = /home/login/docs ;Ограничим функции, что в первую очередь относится к функциям exec, которые в нашем случае вреда не принесут. Тем не менее лишнии функции желательно отключить disable_functions = pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_getpriority,pcntl_setpriority,pcntl_exec,exec,passthru,shell_exec,system,proc_open,popen,curl_multi_exec,parse_ini_file,show_source,highlight_file,etc ;Отключим глобальные переменные register_globals = Off ;Отключаем регистрацию устаревших переменных register_long_arrays = Off ;Устанавливает максимально допустимый размер данных, отправляемых методом POST post_max_size = 8M ;Временная директория, используемая для хранения файлов во время закачивания upload_tmp_dir = /home/login/tmp ;Максимальный размер закачиваемого файла upload_max_filesize = 2M ;Запретим загрузку удаленных файло allow_url_include = Off ;Агент отправки e-mail sendmail_path = /usr/sbin/sendmail -t -i ;Уберем лишний заголовок X-PHP-Originating-Script mail.add_x_header = Off ;Определяем максимально допустимое значение памяти. -1 без ограничений memory_limit = 128M ;Определяем максимальное время обработки скрипта max_execution_time = 30Для корректировки путей в файле /etc/apache2/mods-available/fcgid.conf добавьте

PHP_Fix_Pathinfo_Enable 1а также установите параметр FcgidMaxRequestLen указав максимальный размер запроса

FcgidMaxRequestLen 10737418Также скорости прибавит memcached и xcache

aptitude install memcached aptitude install php5-xcacheЗащита от разного рода инъекций

Для дополнительной безопасности установим расширение mod_security

aptitude install libapache2-modsecurityПереименуем конфигурационный файл

mv /etc/modsecurity/modsecurity.conf{-recommended,}Теперь откроем его и изменим конфигурации

#Включим режим блокировки SecRuleEngine on #Определим максимальный размер данных POST, в данном случае 10м SecRequestBodyLimit 10485760 #Определим максимальный размер данных POST за вычетом файлов, в данном случае 10м SecRequestBodyNoFilesLimit 1048576Подгрузим базовые правила, для чего между IfModule security2_module> в файле /etc/apache2/mods-enabled/mod-security.conf добавим

Include /usr/share/modsecurity-crs/*.conf Include /usr/share/modsecurity-crs/base_rules/*.confЗащита от DOS, DDOS и FLUD атак, а также перебора паролей

Установим mod-evasive для Apache

aptitude install libapache2-mod-evasiveподключим

a2enmodи изменим конфигурации в файле /etc/apache2/mods-available/mod-evasive.conf

<IfModule mod_evasive20.c> #Размер таблицы адресов DOSHashTableSize 3097 #Число запросов к одной странице от одного и того же IP в течение указаного интервала времени. DOSPageCount 2 #Число запросов ко всем страницам домена, т.е если поступило более 50-ти запросов с одного ай-пи на разные страницы домена – тогда такой ай-пи будет заблокирован. DOSSiteCount 50 #Интервал для директивы DOSPageCount (в секундах) DOSPageInterval 1 #Интервал для директивы DOSSiteCount (в секундах) DOSSiteInterval 1 #На сколько заблокировать ай-пи (в секундах) DOSBlockingPeriod 10 #Email для уведомлений о блокировке DOSEmailNotify [email protected] #Файл логов DOSLogDir "/var/log/mod_evasive" #Список адресов для которых не будут работать ограничения DOSWhitelist 127.0.0.1 DOSWhitelist 192.168.1.1 </IfModule>Для защита от перебора паролей установим Fail2ban

aptitude install fail2banПерезапускаем apache, nginx и memcached

Конфигурация mod_evasiveProFTPD module mod_authFail2banСервер FTPVSFTPD.CONFmodsecurityПользователи и группыЗащита веб-сервера Apache от атаки медленного чтения, а так же некоторых других направленных атакУСТАНОВКА И НАСТРОЙКА MOD_SECURITY НА APACHE В DEBIAN И UBUNTU

habr.com

Обеспечение безопасности Windows Server 2008/2012

Этот материал содержит базовые рекомендации по обеспечению безопасности серверов под управлением Microsoft Windows Server 2008/2012:

Поддержание операционной системы и установленного ПО в актуальном состоянии, помимо устранения неисправностей в работе программ, помогает обеспечить защиту вашего сервера от части уязвимостей, о которых стало известно разработчикам до момента выхода апдейта. Вы можете настроить Windows на автоматическую загрузку (установку) важных и рекомендуемых обновлений через утилиту «Центр обновления Windows».

Несмотря на распространенность качественных программных open-source продуктов, доступных «в один клик», призываем вас изучить известные уязвимости такого ПО перед его установкой и использовать для загрузки дистрибутивов только официальные источники. Именно самостоятельная установка администратором или пользователем уязвимого или уже «упакованного» вирусным кодом софта зачастую является причиной проблем с безопасностью инфраструктуры.

Для серверов Windows Server, доступных через интернет и при этом не находящихся за выделенным устройством, выполняющим функцию фаерволла, Брандмауэр Windows является единственным инструментом защиты внешних подключений к серверу. Отключение неиспользуемых разрешающих и добавление запрещающих правил будет означать, что меньше портов на сервере прослушивают внешний входящий трафик, что снижает вероятность атак на эти порты. Например, для работы стандартного веб-сервера достаточно открыть следующие порты: 80 – HTTP 443 – HTTPS

Для портов, доступ к которым должен оставаться открытым, следует ограничить круг источников подключения путем создания «белого списка» IP-адресов, с которых будут приниматься обращения. Сделать это можно в правилах Брандмауэра Windows. Это обеспечит уверенность в том, что у всех, кому требуется доступ к серверу, он есть, но при этом запрещен для тех, кого «не звали».

Ниже представлен список портов, доступ к которым лучше ограничить только кругом клиентов, внесенных в белый список IP:

- 3389 – Стандартный порт RDP

- 990 – FTPS

- 5000-5050 – порты для работы FTP в пассивном режиме

- 1433-1434 – стандартные порты SQL

- 53 – DNS

Т.к. стандартная запись локального администратора «Administrator» по-умолчанию включена во всех сегодняшних версиях ОС Windows и имеет неограниченные полномочия, именно к этому аккаунту чаще пытаются подобрать пароль для получения доступа к управлению сервером, т.к. это проще, чем выяснять имена пользователей.

Рекомендуется сменить имя пользователя для стандартной учетной записи Adminstrator. Для этого выполните следующие действия:

- Откройте оснастку «Выполнить» (WIN+R), в появившемся окне введите: secpol.msc

- Откройте Редактор локальной политики безопасности. В меню выберите Локальные политики -> Параметры безопасности -> Учетные записи: Переименование учетной записи администратора

- Во вкладке Параметр локальной безопасности измените имя учетной записи администратора на желаемое и сохраните изменения.

Если в администрировании вашей инфраструктуры задействовано несколько человек, создайте для каждого из них отдельную учетную запись с административными правами. Это поможет отследить, кто именно санкционировал то ли иное действие в системе.

Для выполнения задач, не требующих прав администратора, желательно использовать учетную запись обычного пользователя. В случае проникновения в систему, в т.ч. в результате действий самого пользователя, уровень уязвимости сервера останется на уровне полномочий этого пользователя. В случае же получения несакционнированного доступа к аккаунту администратору получит и неограниченный доступ к управлению системой.

Никогда не разрешайте подключение к общим папкам сервера без ввода пароля и анонимный доступ. Это исключит возможность простого получения несакционированного доступа к вашим файлам. Даже если эти файлы сами по себе не имеют никакой ценности для злоумышленника, они могут стать «окном» для дальнейшего вторжения, так как пользователи вашей инфраструктуры, вероятнее всего, доверяют этим файлам и вряд ли проверяют их на вредоносный код при каждом запуске.

Помимо обязательного использования пароля, желательно разграничить права доступа к общим директориям для их пользователей. Значительно проще установить ограниченные права пользователям, которым не требуется полный доступ (запись/чтение/изменение), нежели следить за тем, чтобы ни один из клиентских аккаунтов впоследствии не был скомпрометирован, что может повлечь за собой неблагоприятные последствия и для других клиентов, обращающихся к общим сетевым ресурсам.

Если вы используете физический сервер Windows, настоятельно рекомендуем включить запрос пароля пользователя при выходе из режима ожидания. Сделать это можно во вкладке «Электропитание» Панели управления (область задач страницы «Выберите план электропитания»).

Помимо этого, стоит включить запрос ввода пароля пользователя при подключении к сессии после установленного времени ее бездействия. Это исключит возможность простого входа от имени пользователя в случае, когда последний, например, забыл закрыть RDP-клиент на персональном компьютере, на котором параметры безопасности редко бывают достаточно стойкими. Для конфигурации этой опции вы можете воспользоваться утилитой настройки локальных политик secpol.msc, вызываемой через меню «Выполнить» (Win+R->secpol.msc).

Мастер настройки безопасности (SCW – Security Configuration Wizard) позволяет создавать XML-файлы политик безопасности, которые затем можно перенести на различные серверы вашей инфраструктуры. Эти политики включают в себя правила использования сервисов, конфигурацию общих параметров системы и правила Firewall.

Помимо предварительной настройки групповых политик Active Directory (при их использовании) время от времени проводите их ревизию и повторную конфигурацию. Этот инструмент является одним из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, вы можете использовать не только встроенную в дистрибутивы Windows Server утилиту «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager), название которой полностью описывает назначение.

Помимо использования групповых политик безопасности Active Directory следует также использовать локальные политики, так как они затрагивают не только права пользователей, выполняющих вход через доменную учетную запись, но и локальные аккаунты. Для управления локальными политиками вы можете использовать соответствующую оснастку «Локальная политика безопасности», вызываемую командой secpol.msc («Выполнить» (WIN+R)).

- Блокировка RDP-подключений для учетных записей с пустым паролем

Эта мера является весьма очевидной, но она не должна игнорироваться. Для блокировки подключений к удаленным рабочим столам пользователю, пароль для которого не указан, откройте утилиту «Computer Configuration» -> «Настройки Windows» -> «Настройки безопасности» -> «Локальные политики безопасности -> «Параметры безопасности» и включите (Enable) параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе(Accounts: Limit local account use of blank passwords to console logon only).

- Смена стандартного порта Remote Desktop Protocol

Смена порта RDP по умолчанию, несмотря на видимую простоту этой меры, является неплохой защитой от атак, направленных на мониторинг well-known портов. Чтобы изменить порт для подключений RDP:- Откройте редактор реестра (regedit)

- Для перестраховки сделайте резервную копию текущего состояния реестра (Файл->Экспорт)

- Открываем ветку: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Найдите параметр Port Number, дважды кликните по нему, в открывшемся окне выберите десятичную систему исчисления из измените поле Значение на желаемый порт.

- Нажмите ОК и закройте редактор ресстра

- Обратите внимание на ваши правила Firewall (Брандмауэр Windows). Они должны разрешать внешние подключения по установленному выше порту. Для добавления разрешающего правила выполните следующее: - Откройте Брандмауэр Windows - В левой части окна программы выберите «Дополнительные параметры», а затем «Правила для входящих подключений», и нажмите «Создать правило» - В появившемся окне Мастера выберете правило «Для порта» - Далее указываем «Определенный локальный порт TCP: {номер выбранного вами выше порта}». Нажимаем готово.

- >Перезагружаем сервер для применения изменений.

- Для подключения к серверу через установленный вручную порт необходимо на локальной машине ввести номер порта после IP-адреса сервера, разделив эти значения двоеточием, в окне подключения к удаленному рабочему столу, как показано на изображении:

- Настройка шлюза служб терминалов (Terminal Services Gateway)

Служба «Шлюз TS (служб удаленных рабочих столов)» позволяет удаленным пользователям осуществлять удаленное подключение к терминальным серверам и другим машинам частной сети с включенной функцией RDP. Она обеспечивает безопасность подключений за счет использования протокола HTTPS (SSL), снимая с администратора необходимость настройки VPN. Этот инструмент позволяет комплексно контролировать доступ к машинам, устанавливать правила авторизации и требования к удаленным пользователям, а именно:

- пользователей (группы пользователей), которые могут подключаться к внутренним сетевым ресурсам;

- сетевые ресурсы (группы компьютеров), к которым пользователи могут подключаться;

- должны ли клиентские компьютеры быть членами групп Active Directory;

- необходимо ли клиентам использовать проверку подлинности на основе смарт-карт или пароля, или они могут использовать любой из двух вышеперечисленных способов аутентификации.

Само собой, логика работы шлюза удаленных рабочих столов подразумевает использование для него отдельной машины. При этом это не означает, что нельзя использовать виртуальную машину, развернутую на любом из хостов в вашей частной сети.

Установка службы Шлюза TS

Для установки шлюза служб терминала на соответствующей машине под управлением Windows Server 2008/2012 выполните следующие действия:

- Откройте утилиту Server Manager (Управление сервером) -> вкладка Роли -> Добавить роль

- На странице выбора ролей сервера выберите Службы терминала (Службы удаленных рабочих столов)

- В окне выбора служб ролей выберите Шлюз TS (Шлюз служб удаленных рабочих столов) и нажмите Далее

- На странице выбора сертификата аутентификации сервера для шифрования SSL выберите опцию Выбрать сертификат для SSL-шифрования позже. Этот выбор обусловлен тем, что соответствующий сертификат шлюза TS еще не сгенерирован.

- На появившейся странице создания политик авторизации для шлюза выберите опцию Позже

- На странице выбора служб ролей должна быть отмечена служба Сервер сетевой политики (Network Policy Server)

- Установите требуемые службы ролей, которые будут отмечены системой по умолчанию.

Создание сертификата для шлюза служб удаленных рабочих столов

Для инициирования SSL-подключений от клиентов RDP, для шлюза должен быть создан соответствующий сертификат:

- В меню Администрирование выберите оснастку IIS Manager

- В левой части появившегося окна выберите необходимый сервер, а затем пункт Сертификаты сервера -> Создать сертификат домена

- На странице Определенные свойства имени укажите требуемые сведения. Обратите внимание на поле Общее имя – оно должно соответствовать имени, указанному в настройках клиентов служб RDP.

- На следующей странице Интерактивный центр сертификации выбираем имя Enterprise CA, от имени которого должен быть выдан сертификат, и вводим значение параметра Сетевое имя.

Теперь сведения о созданном сертификате отображаются в окне Сертификаты сервера. При двойном клике на этом сертификате можно увидеть информацию об объекте назначения и о наличии закрытого ключа для данного сертификата (без которого сертификат не используется).

Настройка шлюза TS на использование сертификата

После создания сертификата, необходимо настроить шлюз терминалов на его использование:

- Откройте меню «Администрирование», выберите «Службы терминалов (удаленных рабочих столов)», выберите Шлюз терминальных серверов.

- Слева выберите сервер, которой будет выполнять роль шлюза. Будет отображена информация о шагах, необходимых для завершения конфигурации.

- Выберите опцию «Показать или изменить свойства сертификата».

- Во вкладке «SSL Сертификат» проверьте активность опции «Выбрать существующий сертификат для SSL шифрования» и выберите Просмотр сертификатов для отображения оснастки для установки сертификатов. Выберите и установите ранее сгенерированный сертификат.

- После указания сертификата следует настроить политики авторизации подключений и авторизации ресурсов. Политика авторизации подключения (CAP - Сonnection Authorization Policy) позволяет контролировать полномочия клиентов при их подключении к терминалам через шлюз:

Откройте меню «Политики авторизации соединений», находящуюся во вкладке «Политики» - > «Создать новую политику» -> Мастер(Wizard), на вкладке «Политики авторизации» -> выберите Cоздать только TS CAP. Вводим имя создаваемой политики. В нашем случае «1cloud Gateway». На вкладке «Требования» активируем требование пароля, а затем указываем группы пользователей, которым необходимо предоставить доступ в инфраструктуру терминалов – введите имя добавляемой группы и кликните «Проверить имена (Check Names)».

Разрешите перенаправление устройств для всех клиентских устройств. Вы также можете отключить перенаправление для некоторых типов уст-в. На странице Результаты параметров TS CAP проверяем выбранные ранее параметры и завершаем мастер конфигурации.

- Теперь настройте политику авторизации ресурсов (Resource Authorization Policy – RAP), определящую доступные для подключения извне серверы и рабочие станции:

Для этого перейдите в меню «Политика авторизации ресурсов» панели Менеджер шлюзов серверов терминалов (удаленных рабочих столов), выберите пункт «Создать новую политику» -> Мастер -> Создать только TS RAP.

Введите имя создаваемой политики. Во вкладке Группы пользователей выберите группы, затрагиваемые создаваемой политикой. На вкладке Группа компьютеров укажите серверы и рабочие станции, к которым применяется политика RAP. В данном примере мы выбрали опцию «Разрешить пользователям подключаться к любому ресурсу (компьютеру) сети» для разрешения подключений ко всем хостам сети. Проверьте параметры TS RAP и завершите мастер конфигурации.

- На этом настройку шлюза серверов терминалов (удаленных рабочих столов) можно считать завершенной.

- Защита RDP-сессии с помощью SSL/TLS

Для обеспечения безопасности подключений по RDP в случае, когда соединение с сервером осуществляется не через VPN, рекомендуется использовать SSL/TLS-туннелирование соединения.

Опцию RDP через TLS можно включить через групповую политику безопасности сервера удаленных рабочих столов (команда gpedit.msc или меню «Администрирование» -> «Компоненты Windows» -> Сервер удаленных рабочих столов (Remote Desktop Session» -> «Безопасность»), где необходимо активировать опцию запроса определенного уровня безопасности для удаленных подключений (Require use of specific security layer for remote connections). Рекомендуемое значение этой опций – SSL (TLS 1.0) only.

Также включить вышеуказанную опцию можно и через меню управления сервером удаленных рабочих столов (Remote Desktop Session Host Configuration), выбрав из списка Connections требуемое подключение и перейдя в его свойства, где выбрать уровень безопасности «Security Level». Для TLS-шифрования сессий потребуется, по крайней мере, серверный сертификат. Как правило он уже есть в системе (генерируется автоматически).

Для настройки TLS-туннелирования RDP-подключений откройте инструментов «Управление сервером удаленных рабочих столов (Remote Desktop Session Host Configuration)» через меню «Администрирование» -> Подключения к удаленным рабочим столам».

Выберите в списке подключений то, для которого требуется настроить защиту SSL/TLS и откройте его свойства (Properties). Во вкладке «Общие» (General) выберите требуемый уровень шифрования (Encryption Level). Рекомендуем использовать RDP FIPS140-1 Encryption.

Одна из основных задач предварительного планирования безопасности серверной инфраструктуры заключается в диверсификации рисков поражения критически важных сегментов инфраструктуры при успешных атаках на отдельные узлы. Чем больше ролей берет на себя каждый узел, тем более привлекательным объектом для атак он становится и тем более серьезные последствия может иметь поражение этого узла. Для минимизации таких рисков необходимо, во-первых, разграничивать критически важные роли серверов на стадии развертывания инфраструктуры (при наличии такой возможности), а во-вторых, отключать на серверах сервисы и роли, в использовании которых нет реальной необходимости.

В идеале, один сервер должен выполнять одну конкретную функцию (Контроллер домена, файловый сервер, терминальный сервер и т.д.). Но так как на практике такая диверсификация ролей редко оказывается возможной в полной мере. Тем не менее, вы можете разграничить функции машин настолько, насколько это возможно.

Для изоляции ролей необязательно использовать выделенные серверы для каждой конкретной задачи. Вы вполне можете использовать для части ролей виртуальные машины, настроив параметры их безопасности требуемым образом. На сегодняшний день технологии виртуализации позволяют не испытывать ощутимых ограничений в функциональности виртуальных хостов и могут предложить высокий уровень производительности и стабильности. Грамотно сконфигурированная виртуальная инфраструктура вполне может являться полноценной альтернативой дорогостоящей «железной» для желающих диверсифицировать риски серьезных поражений.

Мы, команда облачного сервиса 1cloud.ru, со своей стороны не ограничиваем самостоятельное создание клиентом виртуальных машин на арендуемых у нас виртуальных серверах. Если вы желаете установить виртуальную машину Windows на своем сервере, просто обратитесь в нашу техническую поддержку с запросом соответствующей опции.

Windows Server Core представляет собой дистрибутив Windows Server 2008/2012 без предустановленного графического окружения (UI). Этот дистрибутив не использует многие системные сервисы, необходимые для функционирования графического интерфейса и, соответственно, лишен ряда уязвимостей, связанных с работой этих сервисов. Еще одно преимущество Windows Server Core – минимальная нагрузка на аппаратные ресурсы сервера. Это делает ее отличным выбором для установки на виртуальные машины.

К сожалению, на сегодняшний день для Server Core поддерживаются только некоторые функции Windows Server, ввиду чего эту систему еще нельзя назвать полноценной. Возможно, в скором будущем ситуация изменится.

P. S. Другие инструкции:

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

1cloud.ru

Пошаговое руководство по использованию диспетчера настройки безопасности. Окончание.

Анализ безопасности системы

В любое время Вы можете выполнить анализ текущих настроек безопасности системы на предмет соответствия базовому шаблону. Анализ полезно выполнить по нескольким различным причинам:

• Чтобы обнаружить слабые места в безопасности, которые могут существовать при текущих настройках.

• Чтобы обнаружить изменения, которые политика безопасности сделает в системе, до ее применения.

• Чтобы обнаружить изменения, произошедшие вследствие применения политики к системе.

В этой части руководства Вы выполните анализ текущих параметров системы по отношению к шаблону безопасности, созданному Вами в предыдущем разделе. Если Вы предполагаете, что Ваш шаблон задает системе более безопасные настройки, анализ выявит потенциальные уязвимости безопасности, которые могут существовать в текущей конфигурации, а также покажет те изменения, которые будут внесены в систему, если шаблон будет применен для ее настройки.

Чтобы загрузить оснастку MMC Анализ и настройка безопасности ( Security Configuration and Analisis) :

1. В меню Пуск ( Start) выберите Выполнить ( Run) и введите: MMC /s.

2. В меню Консоль выберите Добавить или удалить оснастку ( Add\Remove Snap-in) и нажмите кнопку Добавить ( Add).

3. Выберите Анализ и настройка безопасности ( Security Configuration and Analisis).

4. Щелкните Добавить ( Add), а затем Закрыть ( Close). Нажмите OK.

Создание базы данных

Все операции конфигурирования и анализа выполняются с использованием базы данных. Следовательно, прежде чем выполнять анализ, Вы должны внести основной шаблон анализа в базу данных.

Для создания базы данных:

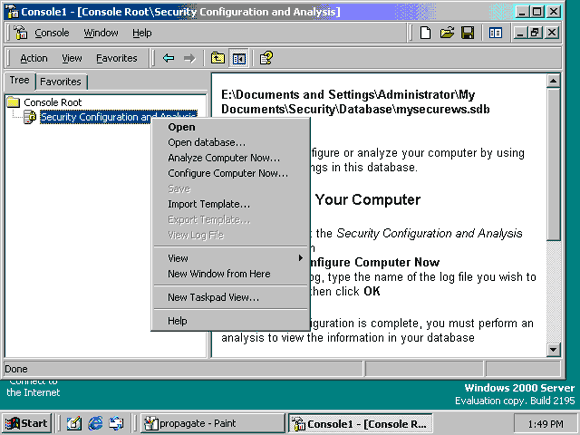

1. Щелкните Анализ и настройка безопасности ( Security Configuration and Analysis) в панели слева.

2. Щелкните правой кнопкой мыши элемент Анализ и настройка безопасности ( Security Configuration and Analysis) в панели слева.

3. Щелкните Открыть базу данных ( Open Database) .

4. Введите Mysecurews.sdb в качестве имени базы данных.

5. Щелкните Открыть ( Open).

6. Выберите Mysecure.inf для импорта в базу данных в качестве шаблона безопасности.

7. Щелкните Открыть ( Open) .

Обратите внимание, что имя базы теперь отображено в правой панели, и что в контекстном меню узла Анализ и настройка безопасности добавилось еще несколько пунктов меню.

Для выполнения анализа:

1. Щелкните правой кнопкой мыши пункт Анализ и настройка безопасности ( Security Configuration and Analysis) и выберите из контекстного меню пункт Анализ компьютера… ( Analyze Computer Now), как показано ниже на Рисунке 8.

Рисунок 8 - Выбор Анализ компьютера…

Рисунок 8 - Выбор Анализ компьютера…

2. &;nbsp; Определите следующий файл журнала событий для процесса анализа: ( Примечание. Вы можете просто нажать кнопку Обзор ( Browse) вместо ввода пути и имени файла)

%windir%\security\logs\Mysecurews.log

Где %windir% - это путь к Вашему каталогу Windows, например:

C:\WINNT\security\logs\Mysecure.log

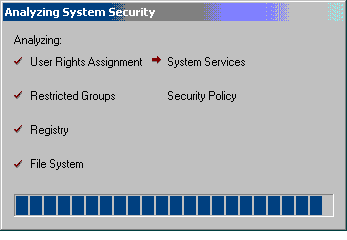

3. Щелкните Открыть ( Open) и нажмите OK. Индикатор выполнения, похожий на тот, что изображен ниже на Рисунке 7, покажет ход выполнения анализа.

Рисунок 9 - Отчет выполнения анализа безопасности системы

Рисунок 9 - Отчет выполнения анализа безопасности системы

Просмотр результатов анализа

После того, как анализ будет выполнен, под пунктом Анализ и настройка безопасности будут доступны области безопасности.

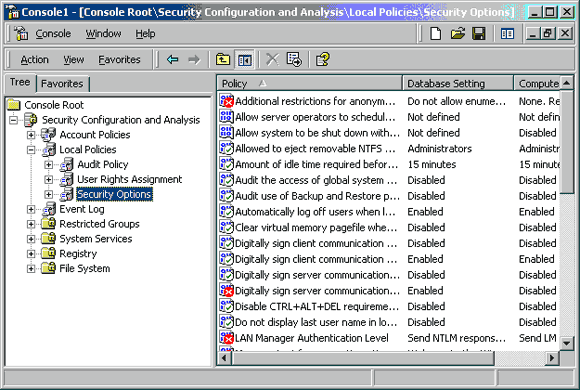

Для просмотра результатов:

1. Выделите пункт Анализ и настройка безопасности ( Security Configuration and Analysis) и нажмите Вид ( View).

2. Выберите Область описания ( Description Bar), чтобы раскрыть базу данных, с которой Вы сейчас работаете.

3. Раскройте пункт Анализ и настройка безопасности ( Security Configuration and Analysis) в панели слева, после чего раскройте Локальные политики ( Local policies) и щелкните Параметры безопасности ( Security Options), как показано ниже на Рисунке 10.

Рисунок 10 - Новые Параметры безопасности

Рисунок 10 - Новые Параметры безопасности

В правой панели для каждого элемента безопасности будут отображены текущее состояние и настройки базы данных. Несоответствия в настройках будут выделены красным Х. Согласованные настройки выделены зеленым знаком. Если нет ни красного Х, ни зеленого знака, то данный параметр безопасности не определен в базе данных (то есть, параметр безопасности не задан в импортированном шаблоне).

Дважды щелкните любой параметр в окне сведений, чтобы изучить несоответствия и, при необходимости, изменить параметры базы данных.

Например:

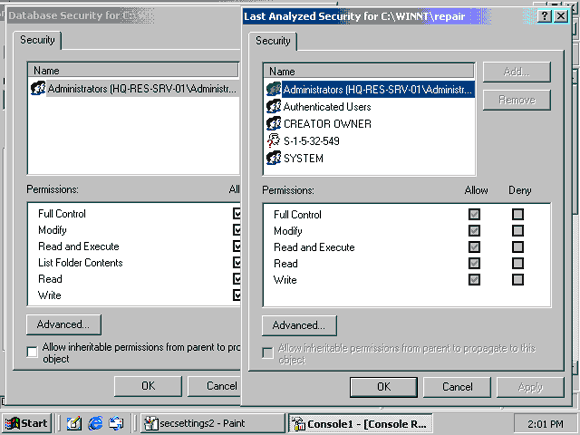

1. В левой панели раскройте пункт Файловая система ( File System).

2. Раскройте каталог %windir% (например, C:\WINNT).

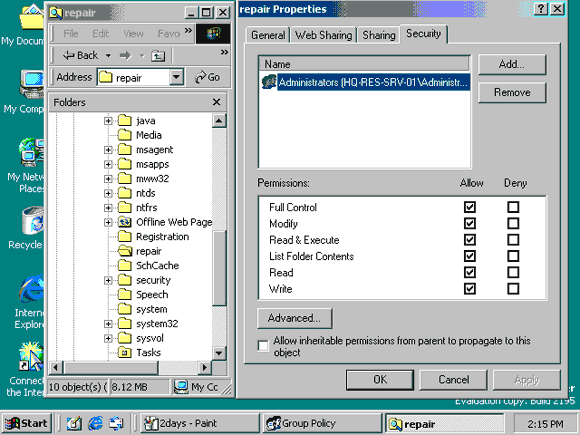

3. Выполните правый щелчок по каталогу repair.

Обратите внимание на то, что файлы внутри каталога repair также обозначены статусом ОК или как несоответствующие. Когда шаблон определяет объект контейнера в режиме перезаписи (как было в случае, когда мы настраивали каталог repair), все дочерние объекты данного контейнера анализируются на соответствие. Когда шаблон определяет объект контейнера в режиме наследования разрешений, анализ дочерних объектов не выполняется. Дочерние объекты, которые не наследуют разрешения от своего родительского объекта, помечены как несоответствующие, так как режим перезаписи разрешений предполагает, что все дочерние объекты (не перечисленные в шаблоне) должны наследовать разрешения от своего родительского объекта. Дочерние объекты, наследующие разрешения своего родительского объекта (и не имеющие собственных явно заданных разрешений) обозначены, как согласованные, даже если в настоящее время они наследуют другой избирательный список контроля доступа (Discretionary Access Control List, DACL), отличный от определенного в шаблоне для родительского объекта. В последнем случае, релевантное несоответствие обозначено в родительском объекте.

4. Дважды щелкните вкладку Безопасность ( Security). Вы можете просмотреть проанализированные разрешения, разрешения базы данных, или и те, и другие.

5. Щелкните Показать безопасность ( View Security) и нажмите ОК. (Обратите внимание на то, что Вы не можете изменять текущие настройки системы, пока просматриваете результаты анализа).

6. Перетащите диалоговое окно Последний анализ безопасности для ( Last Analyzed Security) в сторону и щелкните Изменить безопасность ( Edit Security) в первом окне. Выровняйте окна, как показано на рисунке ниже.

Рисунок 11 - Сравнение ACL для каталога repair

Рисунок 11 - Сравнение ACL для каталога repair

Вы можете увидеть DACL, определенный в базе данных, импортированной из шаблона Mysecure, и текущий DACL на момент выполнения анализа. В связи с тем, что DACL отличаются, каталог repair обозначен, как несоответствующий.

7. Закройте эти три окна.

Изменение основных параметров анализа

После ознакомления с результатами анализа, Вы, возможно, захотите обновить параметры основной базы данных, используемой для выполнения анализа. Это может быть целесообразно, если Вы изменили свое мнение относительно параметров безопасности, изначально определенных для анализируемого объекта. Например:

• Если Вы считаете нужным обеспечивать безопасность данного объекта, во время просмотра отметьте пункт Определить следующую политику в базе данных ( Define this policy in the database). Если флажок не установлен, значит, объект не доступен для конфигурирования, а значит, унаследует разрешения от своего родительского объекта, как это определено.

• Если Вы хотите все последующие операции анализа и настройки выполнять, основываясь на других спецификациях безопасности, щелкните кнопку Изменить безопасность ( Edit Security), чтобы изменить сохраненное в базе данных описание параметров безопасности.

В описанном выше примере Вы уже щелкнули Изменить безопасность ( Edit Security) , выполняя пункт 6. По необходимости измените список ACL, определенный в базе данных для каталога repair. Все последующие операции анализа и настройки будут выполняться с учетом нового ACL. Такие изменения могут быть сохранены в шаблон с помощью пункта Экспорт шаблона ( Export Template) в контекстном меню оснастки Анализ и настройка безопасности.

Настройка безопасности системы

К настоящему моменту Вы создали шаблон безопасности с необходимыми настройками (Mysecure.inf) и проанализировали текущие параметры системы в сравнении с ним. Если Вы удовлетворены изменениями безопасности, выявленными этим шаблоном (указанными флажками несоответствия в анализе), то можете приступать к настройке системы с данными параметрами безопасности.

Чтобы настроить безопасность системы с новыми параметрами:

1. Щелкните правой кнопкой мыши элемент Анализ и настройка безопасности ( Security Configuration and Analysis).

2. Выберите Настроить компьютер… ( Configure System Now)

3. Укажите следующий путь для файла журнала:

%windir%\security\\logs\Mysecure.log

где %windir% - это путь к Вашему каталогу Windows (например,C:\WINNT).

4. Нажмите ОК. Диалоговое окно отобразит ход выполнения настройки областей безопасности. По ее окончании Ваша система будет настроена согласно параметрам, определенным в шаблоне Mysecure.inf.

5. Нажмите кнопку Закрыть ( Close) в правом верхнем углу оснастки Анализ и настройка безопасности.

6. Нажмите Да ( Yes), чтобы сохранить параметры консоли.

7. Сохраните файл под именем SCA.

Это позволит Вам в будущем запускать оснастку Анализ и настройка безопасности без необходимости предварительно добавлять ее в консоль. Обратите внимание, что обе оснастки Шаблоны безопасности и Анализ и настройка безопасности могут быть добавлены в одну консоль.

Просмотр обновленной локальной политики безопасности

Диспетчер настройки безопасности автоматически отслеживает изменения, сделанные в локальных параметрах безопасности, и сохраняет их в базе данных локальных политик. При желании Вы можете просмотреть эти параметры, как Вы делали это в первой части данного руководства.

Чтобы просмотреть политику:

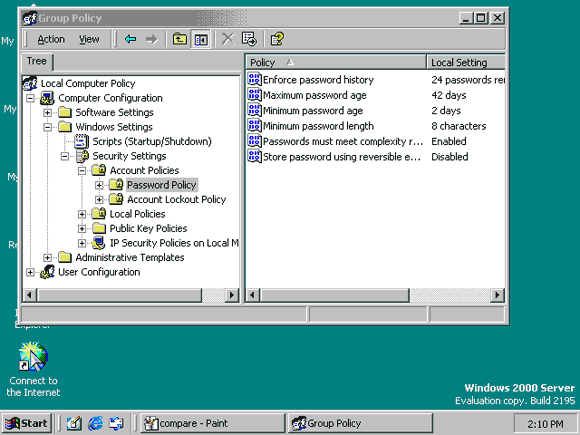

1. В меню Пуск ( Start) выберите Выполнить ( Run). Введите Gpedit.msc и нажмите OK.

2. Последовательно раскройте элементы Конфигурация компьютера ( Computer Configuration), далее Конфигурация Windows ( Windows Settings), затем Параметры безопасности ( Security Settings) затем раскройте Политики учетных записей ( Account Policies).

3. Щелкните Политика паролей ( Password Policy), как показано на Рисунке 12 ниже.

Примечание. Для просмотра локальной политики Вы должны войти в систему как Администратор, в противном случае, благодаря только что созданной и примененной ограниченной групповой политике, Вы не будете обладать административными привилегиями.

Вы видите, что минимальный срок действия пароля (установленный нами при изменении локальной политики безопасности в соответствующем разделе настоящего руководства равным одному дню) теперь равен двум дням, как это указано в шаблоне Mysecure.inf.

Рисунок 12 - Политика паролей

Рисунок 12 - Политика паролей

Точно также изменен текст сообщения для пользователей при входе в систему:

4. Раскройте в левой панели Локальные политики ( Local Policies) и щелкните Параметры безопасности ( Security Options), как показано ниже на Рисунке 13.

Рисунок 13 - Просмотр параметров безопасности

Рисунок 13 - Просмотр параметров безопасности

Просмотр обновленных параметров безопасности файловой системы

В связи с тем, что параметры доступа к каталогам файловой системы невозможно задать при помощи групповых политик, Вы можете проверить настройки каталога repair с помощью Проводника Windows ( Windows Explorer).

Чтобы просмотреть параметры безопасности системы:

1. В меню Пуск ( Start) выберите Программы ( Programs), далее Стандартные ( Accessories) и щелкните Проводник ( Windows Explorer).

2. Если Проводник уже открыт, щелкните меню Вид ( View) и в меню Панели обозревателя ( Explorer Bar) выберите пункт Папки ( Folder).

3. Раскройте %windir% (где %windir% - это путь к Вашему каталогу Windows. Например, C:\WINNT).

4. Щелкните правой кнопкой мыши каталог Repair и выберите Свойства ( Properties).

5. Щелкните вкладку Безопасность ( Security). Ниже на Рисунке 14 наглядно показаны эти два окна, выровненные в один ряд.

Рисунок 14 - Просмотр параметров безопасности файловой системы

Рисунок 14 - Просмотр параметров безопасности файловой системы

6. Щелкните кнопку Закрыть ( Close) в правом верхнем угла окна Групповая политика (Group Policy).

Теперь, когда заданные в шаблоне Mysecure.inf параметры безопасности применены к системе, Вы можете контролировать любые расхождения с этой политикой, периодически осуществляя анализ системы в сравнении с базой данных.

Настройка и анализ с помощью командной строки

Операции настройки и анализа, доступные из оснастки Анализ и настройка безопасности ( Security Configuration and Analysis), также могут быть выполнены с использованием утилиты командной строки Secedit.exe. Использование командной строки позволяет выполнять операции анализа и настройки безопасности совместно с другими административными инструментами, такими, как Microsoft Systems Management Server или Планировщик заданий (Task Scheduler), входящий в поставку Windows 2000. Утилита Secedit.exe также предлагает ряд возможностей, не доступных в графическом интерфейсе пользователя.

Просмотр справки утилиты Secedit.exe

Интерактивная справка, поставляемая с утилитой Secedit.exe, описывает синтаксис используемых команд.

Чтобы отобразить текст справки:

1. В меню Пуск ( Start) выберите Выполнить ( Run) и введите CMD. Нажмите OK.

2. Введите Secedit и нажмите Enter, чтобы увидеть интерактивную справку для этой команды.

Утилита предлагает пять высокоуровневых операций:

• Analyze

• Configure

• Export

• RefreshPolicy

• Validate

Analyze и Configure соответствуют таким же задачам, доступным при использовании оснастки Анализ и настройка безопасности (Security Configuration and Analysis).

Export служит для экспорта сохраненного шаблона из базы данных безопасности в файл (.inf) шаблона безопасности. Эта возможность также доступна из контекстного меню оснастки Анализ и настройка безопасности после открытия базы данных безопасности.

RefreshPolicy позволяет Вам принудительно применить групповую политику, которая по умолчанию всегда обновляется при загрузке системы, каждые 60-90 минут в фоновом режиме, а также когда локальная политика безопасности изменяется при использовании расширения Параметры безопасности (Security Settings) для групповой политики (как описано в данном руководстве). Когда применение политики инициировано, ее распространение можно ускорить при помощи соответствующих расширений групповой политики (в данном случае расширения "Параметры безопасности"). Чтобы принудительно обновить политику вне зависимости от того, была ли она изменена, используйте параметр /Enforce вместе с параметром /RefreshPolicy.

Validate проверяет синтаксис шаблона безопасности, созданного при помощи оснастки Шаблоны безопасности (Security Templates).

Как было описано ранее в этой статье, все операции анализа и настройки управляются базой данных. Следовательно, Secedit.exe поддерживает параметры для указания базы данных (/db), а также шаблона безопасности (/cfg), который должен быть импортирован в базу данных перед выполнением операций настройки. По умолчанию файл конфигурации присоединен к базе данных. Для замещения существующей в базе данных конфигурационной информации, используйте параметр /overwrite. Так же, как и в оснастке, Вы можете указать файл журнала (/log). Кроме того, Secedit.exe позволяет записывать в журнал более детальную информацию (/verbose). Обратите внимание, что, если оснастка каждый раз настраивает все параметры безопасности одновременно, Secedit.exe позволяет Вам выбирать области безопасности (/areas) для настройки. Если области безопасности не определены параметром /areas, они будут проигнорированы, даже если в базе данных содержатся необходимые параметры безопасности.

Настройка безопасности с использованием Secedit.exe

Следующий пример переназначает только конфигурацию файловой системы, определенную в Mysecure.inf.

Чтобы настроить безопасность файловой системы при помощи Secedit.exe:

1. Перейдите в каталог %windir%\security\database (где %windir% - это путь к Вашему каталогу Windows). Например, в командной строке введите следующее:

cd\c:\windir\security\logs

2. Введите следующее:

secedit /configure /db mysecure.sdb /areas FILESTORE /log %windir% \security\logs\Mysecure.log /verbose

где %windir% - это путь к Вашему каталогу Windows (например, C:\WINNT).

Так как база данных уже существует и содержит информацию о настройках, ранее импортированных из шаблона Mysecure.inf, нет необходимости указывать параметр /cfg. Также обратите внимание на то, что пути для ключей /db, /cfg, и /log отличаются от текущего каталога и должны быть абсолютными.

3. Введите

%windir%\security\logs\Mysecure.log

Обратите внимание на то, что предыдущие параметры настраивали все области безопасности, в то время, как последний относится только к безопасности файлов.

Выполнение анализа безопасности при помощи Secedit.exe

В настоящий момент Ваша система настроена в соответствии с настройками, определенными в шаблоне Mysecure.inf. Теперь Вы попробуете нарушить политику и выполнить анализ из командной строки, чтобы выявить нарушение.

Чтобы нарушить политику и выявить нарушение

1. Как Вы помните, шаблон Mysecure.inf определяет ограниченную групповую политику для локальной группы Администраторы (Administrators), указывающую, что только учетная запись Администратор может быть членом данной группы. Попробуйте нарушить данную настройку, добавив в группу администраторов учетную запись Все ( Everyone). Введите в командной строке следующее, после чего нажмите Enter:

Net LocalGroup Administrators Everyone /Add

2. Выполните анализ параметров системы, используя Mysecure.sdb, в качестве основной конфигурации. Введите в командной строке следующее, после чего нажмите Enter:

secedit /analyze /db Mysecure.sdb /Log Monitor.log /verbose

3. Если Вы используете утилиту Grep, внимательно проанализируйте файл журнала, чтобы выявить несоответствия. Введите в командной строке следующее:

grep Mismatch Monitor.Log

Обратите внимание, что локальная группа Администраторы обозначена красным крестиком. Несоответствия в значениях реестра вызваны тем, что они настроены в системе, но не в базе данных. Оснастка консоли управления пропускает данный тип несоответствий.

Готовые шаблоны безопасности

Предустановленные шаблоны безопасности