Срок доставки товара в течении 1-3 дней !!!

|

|

Как сбросить локальные групповые политики и политики безопасности в Windows. Windows 7 политика безопасности

Локальная политика безопасности Windows 7

Локальная политика безопасности Windows 7

Чтобы использовать эту программу, вам нужно узнать, что такое политики. К счастью, к политическому миру политики Windows никакого отношения не имеют.

Политика - набор параметров конфигурации, которые применяются к одному или нескольким объектам одного класса. Скорее всего, прочитав такое определение, вы так и не поняли, что такое политика. Придется объяснять, как говорится, "на пальцах". Предположим, что у нас есть некий объект, пусть это будет рабочий стол Windows. У него есть свойства: фоновый рисунок, экранная заставка и т.д. Вы можете изменить любое свойство этого объекта, например, поменять фоновый рисунок.

Политика - это то же свойство объекта, но обладающее более высоким приоритетом и устанавливаемое администратором системы. Если установлена политика, то вы уже не можете сами изменить свойство объекта - будет использовано значение политики. То есть, если администратор создал политику, задающую фон рабочего стола, и активировал (включил) ее, то вы уже не сможете изменить соответствующее свойство объекта (в нашем случае - фон рабочего стола).

Окно Локальная политика безопасности (команда Пуск => Администрирование => Локальная политика безопасности) позволяет изменить политики, относящиеся к безопасности. Для обычного пользователя политики безопасности не представляют никакого интереса.

Лично мне намного больше нравится редактор локальной групповой политики. Для его вызова щелкните на кнопке Пуск, введите gpedit.msc и нажмите клавишу . В появившемся окне вы можете изменять локальные политики.

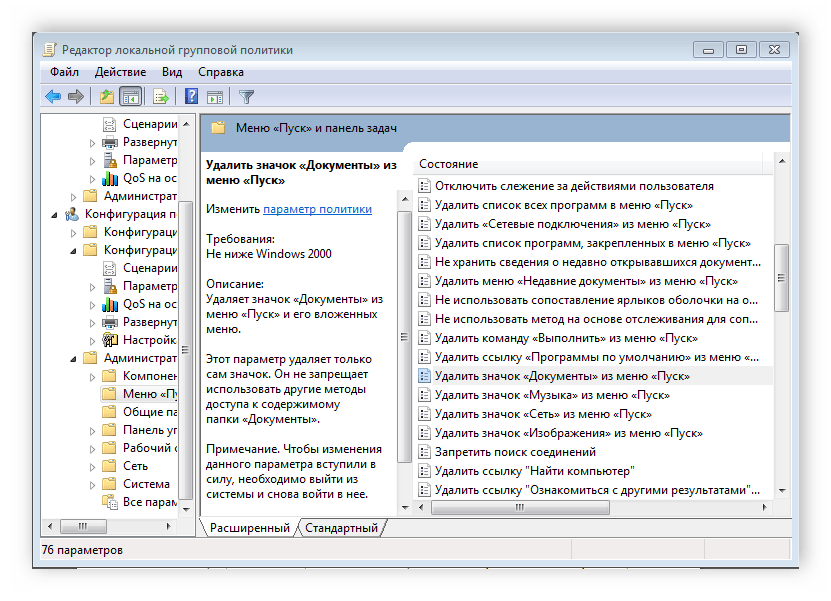

Хотите добавить ссылку Поиск в Интернете в меню Пуск? А может, вам нужно очищать журнал недавно открывавшихся документов при выходе из системы? Или же вы хотите скрыть область уведомления? Зайдите в окно Конфигурация пользователя => Административные шаблоны => Меню «Пуск» и панель задач и выберите нужную вам политику. Дважды щелкните на политике. В появившемся окне вы можете подробно ознакомиться с политикой. Если политика вам подходит, выберите команду Включить и щелкните на кнопке Применить.

Для вступления в силу пользовательских политик (Конфигурация пользователя) нужно выйти из системы и снова зайти, а чтобы вступили в силу политики из раздела Конфигурация компьютера, нужно перезагрузить компьютер.

Опубликовано: 18.04.2015

rusopen.com

Как сбросить локальные групповые политики и политики безопасности в Windows

17.01.2018  windows

Многие твики и настройки Windows (в том числе описываемые на этом сайте) затрагивают изменение параметров локальной групповой политики или политик безопасности с помощью соответствующего редактора (присутствует в профессиональных и корпоративных версиях ОС и в Windows 7 Максимальная), редактора реестра или, иногда, сторонних программ.

Многие твики и настройки Windows (в том числе описываемые на этом сайте) затрагивают изменение параметров локальной групповой политики или политик безопасности с помощью соответствующего редактора (присутствует в профессиональных и корпоративных версиях ОС и в Windows 7 Максимальная), редактора реестра или, иногда, сторонних программ.

В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация).

В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 10, 8 и Windows 7 различными способами.

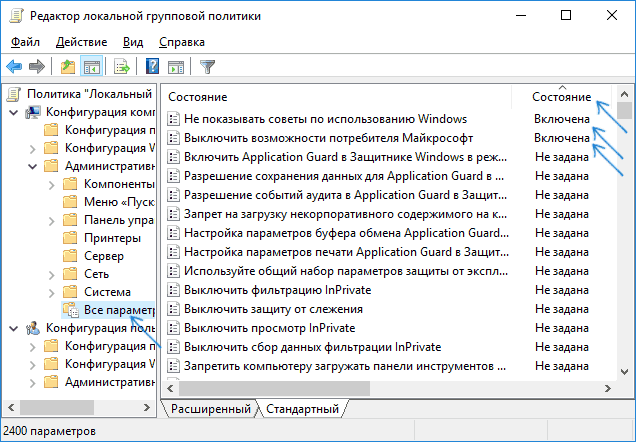

Сброс с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

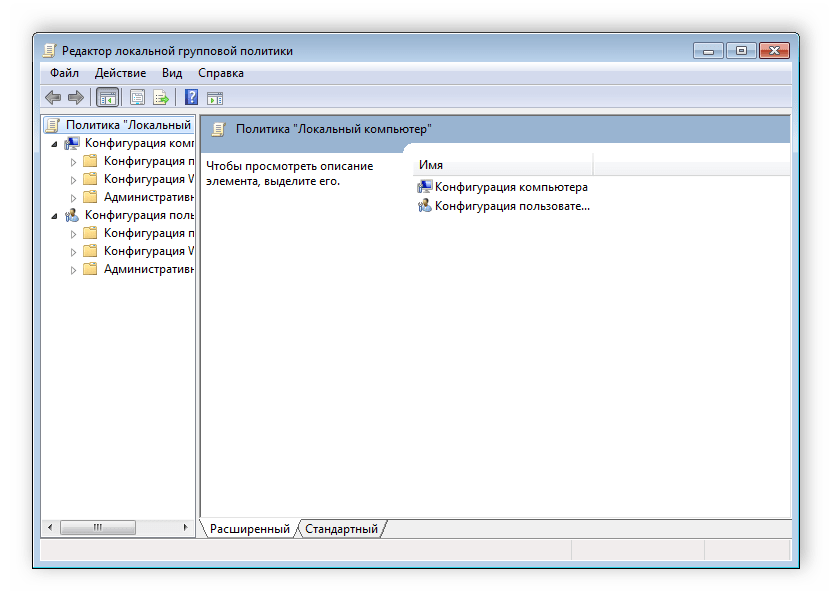

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

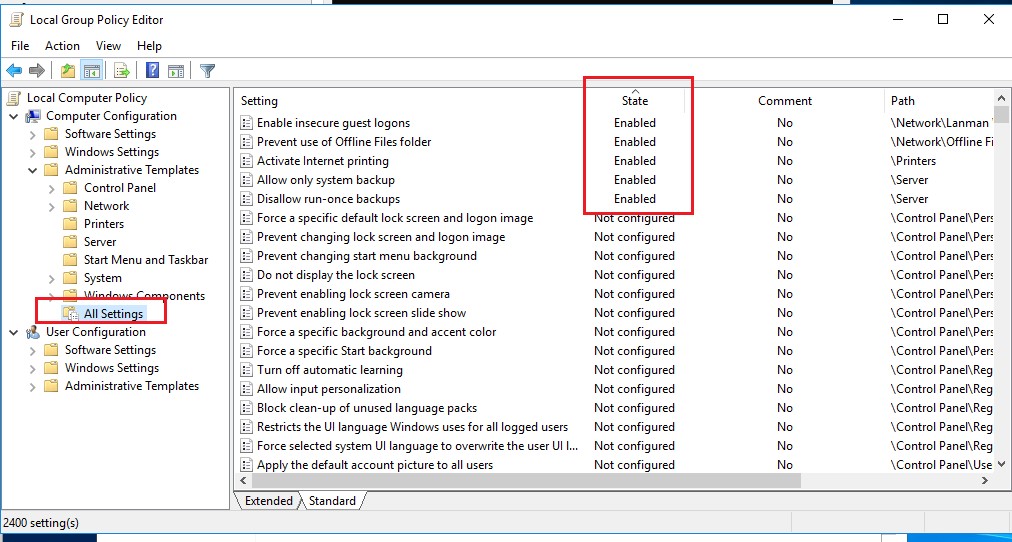

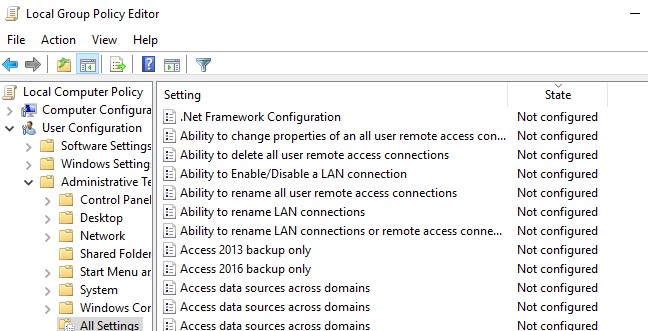

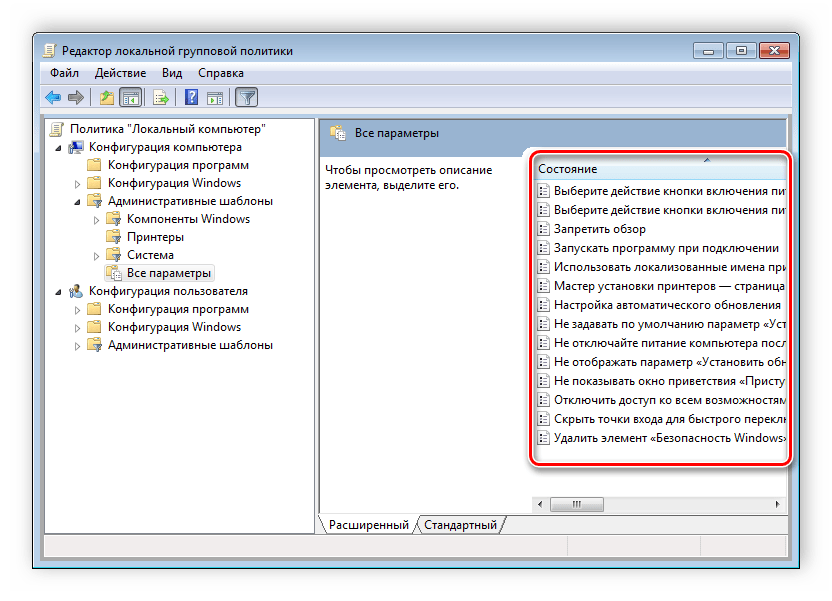

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

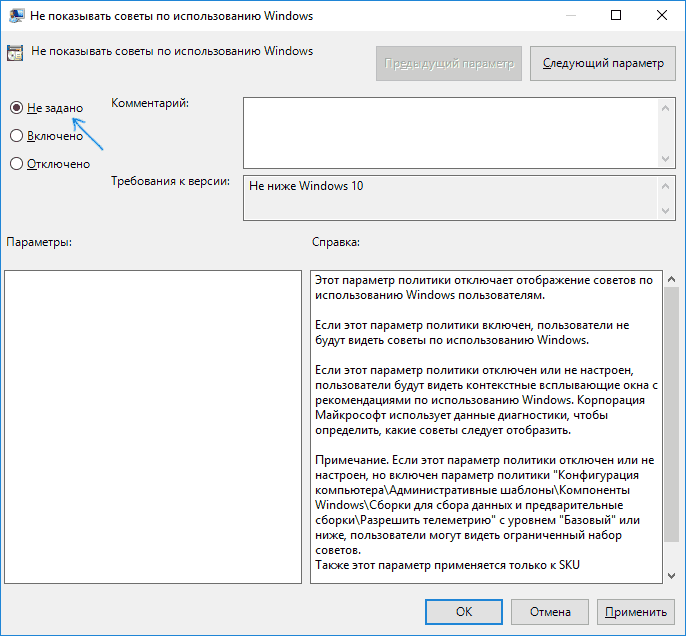

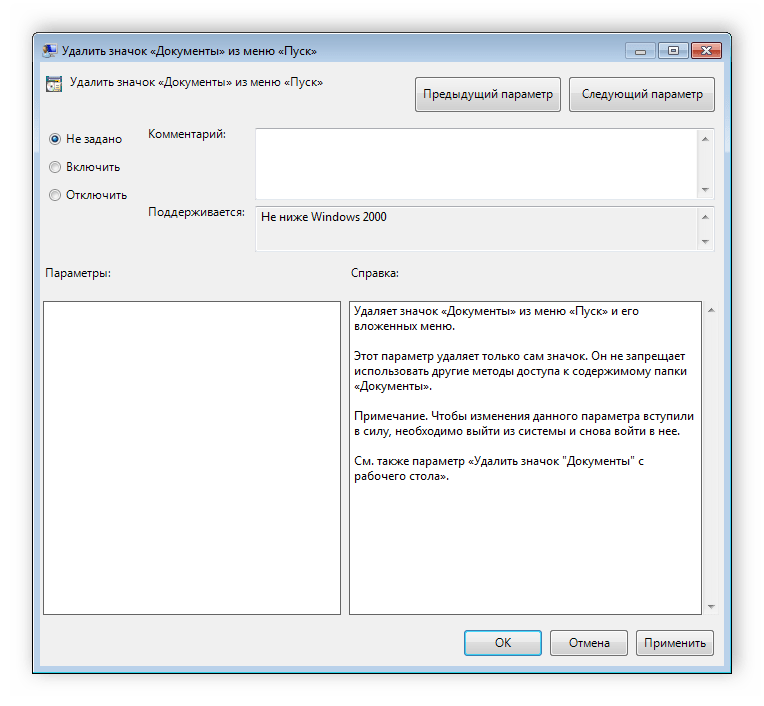

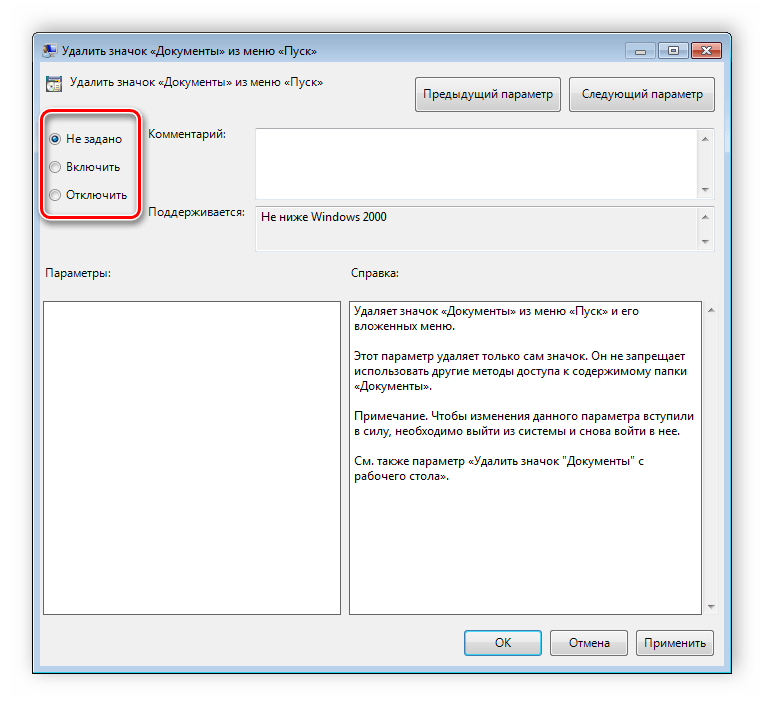

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

Для локальных политик безопасности есть отдельный редактор — secpol.msc, однако, способ для сброса локальных групповых политик здесь не подойдет, потому как некоторых из политик безопасности имеют заданные значения по умолчанию.

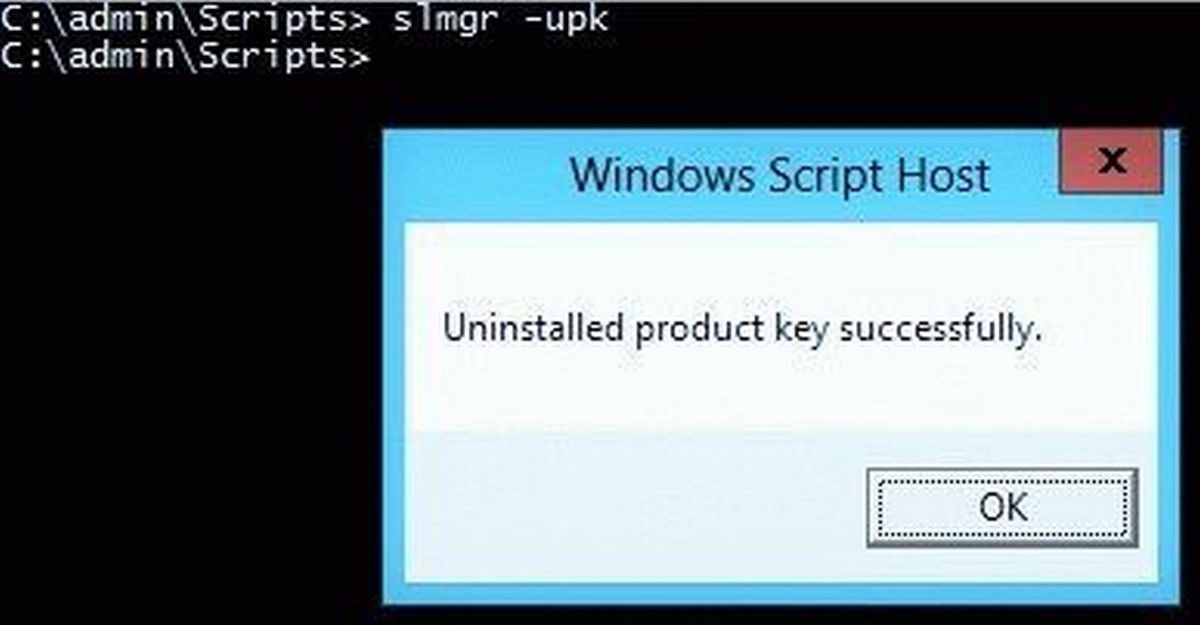

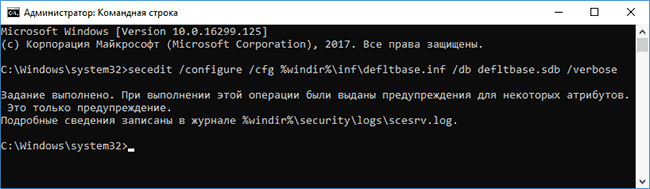

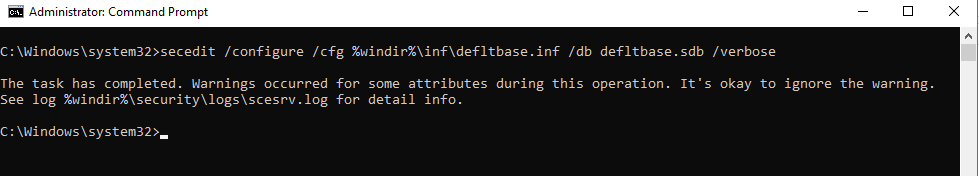

Для сброса вы можете использовать командную строку, запущенную от имени администратора, в которую следует ввести команду

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verboseи нажать Enter.

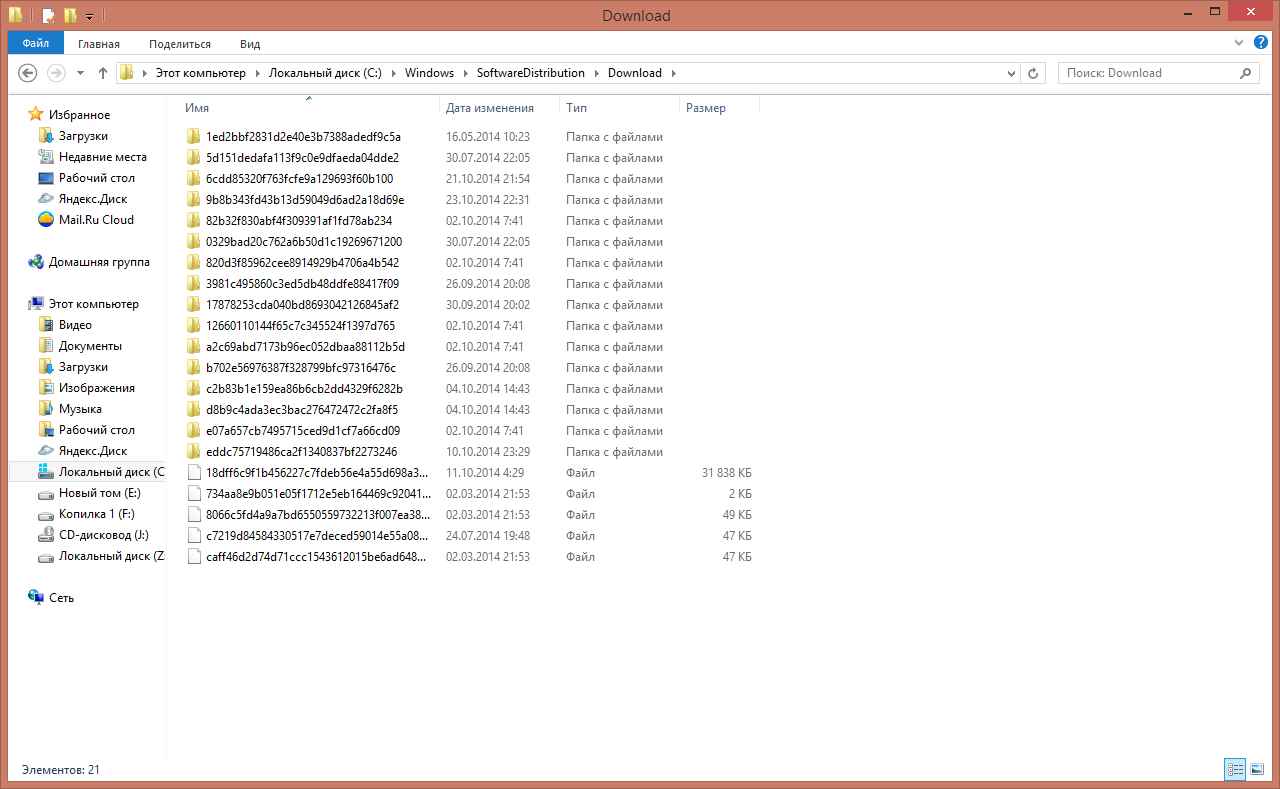

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик.

Политики загружаются в реестр Windows из файлов в папках Windows\System32\GroupPolicy и Windows\System32\GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

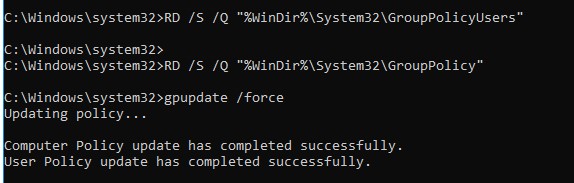

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%\System32\GroupPolicy" RD /S /Q "%WinDir%\System32\GroupPolicyUsers" gpupdate /forceЕсли ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

А вдруг и это будет интересно:

remontka.pro

Сброс настроек локальных групповых политик в Windows

Одним из основных инструментов тонкой настройки параметров пользователя и системы Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально и применяются только на данном компьютере). Групповые политики являются отличным средством настройки системы, способным повысить ее функционал, защищенность и безопасность. Однако у начинающих системных администраторов, решивших поэкспериментировать с безопасностью своего компьютера, некорректная настройка некоторых параметров локальной (или доменной) групповой политики может привести к различным проблемам: от мелких проблем, заключающихся, например, в невозможности подключить принтер или USB флешку, до полного запрета на установку или запуск любых приложений (через политики SPR или AppLocker),или даже запрета на локальный или удаленный вход в систему.

В таких случаях, когда администратор не может локально войти в систему, или не знает точно какая из примененных им настроек политик вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на стандартные настройки (по-умолчанию). В «чистом» состоянии компьютера ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 и 2016.

Сброс локальных политик с помощью консоли gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях.

Совет. В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика «Локальный компьютер» -> Конфигурация компьютера -> Административные шаблоны). Данные раздел содержит список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие всех или только определенных политик, переведя их в состояние Not configured (Не задана).

Такие же действия нужно провести и в разделе пользовательских политик (User Configuration/ Конфигурация пользователя). Таким образом можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой:gpresult /h c:\distr\gpreport2.htmlУказанный выше способ сброса групповых политик в Windows подойдет для самых «простых» случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам, например: невозможности запуска оснастки gpedit.msc или вообще всех программ, потери пользователем прав администратора системы, или запрета на локальный вход в систему. Рассмотрим эти случаи подробнее.

Принудительный сброс настроек локальных GPO из командной строки

В этом разделе описан способ принудительного сброса всех текущих настроек групповых политик в Windows. Однако сначала опишем некоторые принципы работы административных шаблонов групповых политик в Windows.

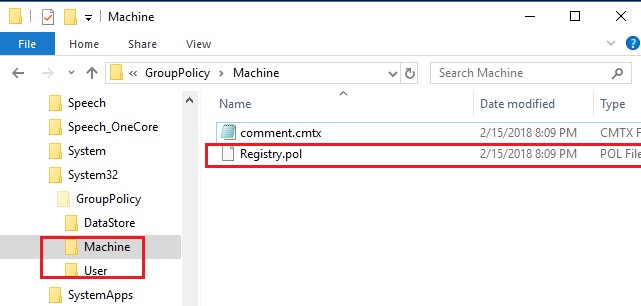

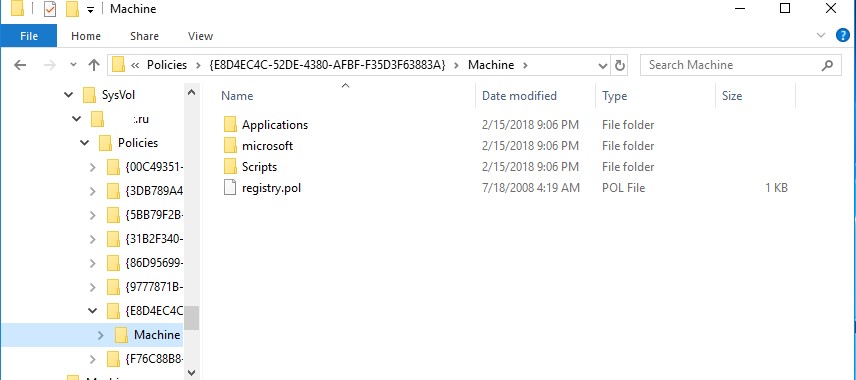

Архитектура работы групповых политик основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным параметрам настроенных групповых политик. Пользовательские и компьютерные политики хранятся в разных файлах Registry.pol.

- Настройки конфигурации компьютера (раздел Computer Configuration) хранятся в %SystemRoot%\System32\ GroupPolicy\Machine\registry.pol

- Пользовательские политики (раздел User Configuration) — %SystemRoot%\System32\ GroupPolicy\User\registry.pol

При загрузке компьютера система импортирует содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Консоль редактора локальных групповых политик при открытии загружает содержимое данных файлов и предоставляет их в удобном пользователю графическом виде. При закрытии редактора GPO внесенные изменения записываются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр.

Совет. Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!

Чтобы удалить все текущие настройки локальных групповых политик, нужно удалить файлы Registry.pol в каталоге GroupPolicy. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers" RD /S /Q "%WinDir%\System32\GroupPolicy"После этого нужно обновить настройки политик в реестре:

gpupdate /force

Данные команды сбросят все настройки локальных групповых политик в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние Не задано / Not configured. После запуска консоли gpedit.msc удаленные папки будут созданы автоматически с настройками по-умолчанию.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc. Если проблемы с компьютером вызваны «закручиванием гаек» в локальных политиках безопасности, и, если у пользователя остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

После чего компьютер нужно перезагрузить.

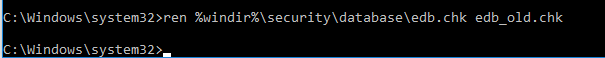

В том случае, если проблемы с политиками безопасности сохраняются, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk

ren %windir%\security\database\edb.chk edb_old.chk Выполните команду:gpupdate /forceПерезагрузите WindowsShutdown –f –r –t 0

Выполните команду:gpupdate /forceПерезагрузите WindowsShutdown –f –r –t 0

Сброс локальных политик при невозможности входа в Windows

В том случае, если локальный вход в систему невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker). Удалить файлы Registry.pol можно, загрузившись с установочного диска Windows или любого LiveCD.

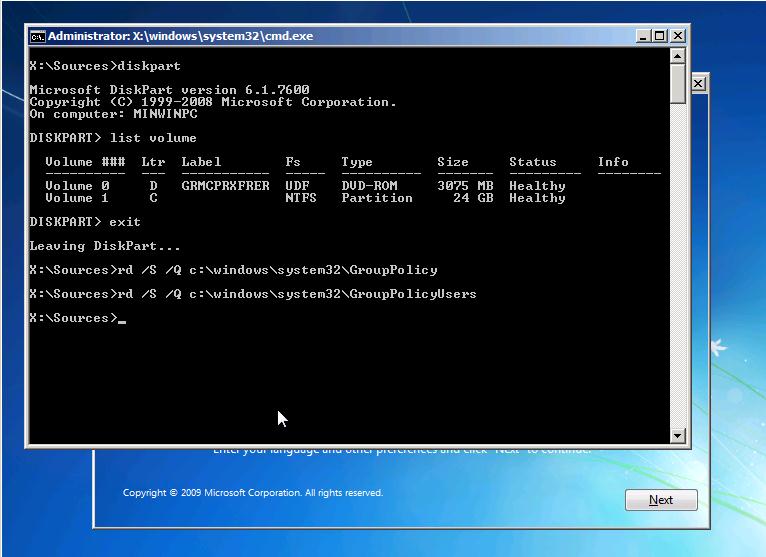

- Загрузитесь с любого установочного диска Windows и запустите командную строку (Shift+F10)

- Выполните команду:diskpart

- Затем выведем список дисков в системе:list volume

В данном примере буква, присвоенная системному диску, соответствует букве в системе – C:\. Однако в некоторых случаях она может не соответствовать. Поэтому следующие команды необходимо выполнять в контексте вашего системного диска (например, D:\ или C:\)

- Завершим работу с diskpart, набрав:exit

- Последовательно выполните следующие команды:

RD /S /Q C:\Windows\System32\GroupPolicyRD /S /Q C:\Windows\System32\GroupPolicyUsers

RD /S /Q C:\Windows\System32\GroupPolicyRD /S /Q C:\Windows\System32\GroupPolicyUsers - Перезагрузите компьютер в обычном режиме и проверьте, что локальные групповые политики сброшены в состояние по-умолчанию

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. В том случае, если компьютер включен в домен Active Directory, некоторыми его настройками может управлять администратор домена через доменные GPO.

Файлы registry.pol всех применённых доменных групповых политик хранятся в каталоге %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies. Каждая политика хранится в отдельном каталоге с GUID доменной политики.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

При исключении компьютера из домена файлы registry.pol доменных политик на компьютере удаляются и соответственно, не загружаются в реестр.

Если нужно принудительно удалить настройки доменных GPO, нужно очистить каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies и удалить указанные ветки реестра (настоятельно рекомендуется создать резервную копию удаляемых файлов и веток реестра !!!). Затем выполните команду:

gpupdate /force /boot

Совет. Указанная методика позволяет сбросить все настройки локальных групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через редактор реестра, REG- файлы или любым другим способом.

winitpro.ru

Групповые политики в Windows 7

Групповые политики нужны для управления операционной системы Windows. Они применяются во время персонализации интерфейса, ограничения доступа к определенным ресурсам системы и многого другого. Используют данные функции преимущественно системные администраторы. Они создают однотипную рабочую среду на нескольких компьютерах, ограничивают доступ пользователям. В этой статье мы подробно разберем групповые политики в Windows 7, расскажем про редактор, его настройку и приведем некоторые примеры групповых политик.

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

- Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

Теперь можно приступать к работе в редакторе.

Работа в редакторе

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

Настройки политики

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

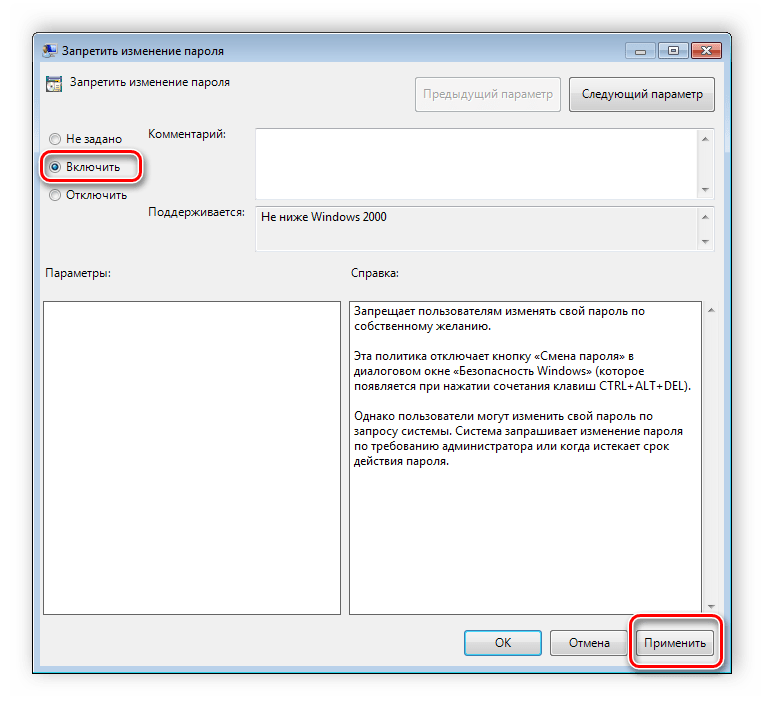

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика.

Фильтры политик

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились тематические папки.

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать пункт в правой части редактора «Все параметры», что приведет к открытию всех политик данной ветви.

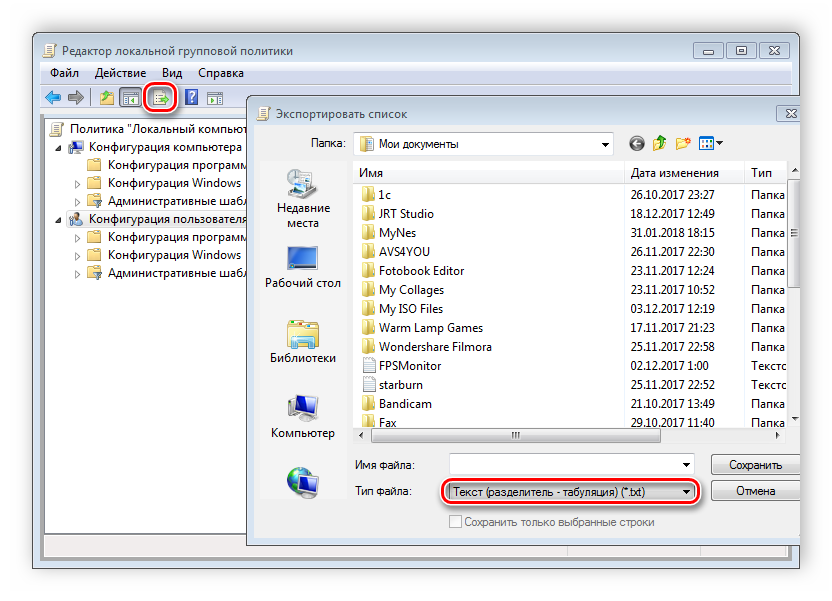

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и сохраняет в выбранном месте на компьютере.

Применение фильтрации

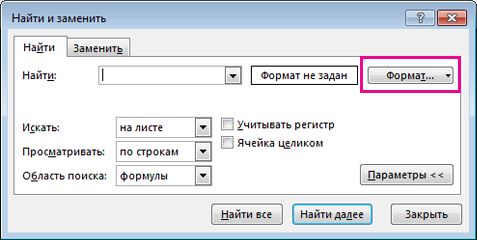

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

- Выберите, например, «Конфигурация компьютера», откройте раздел «Административные шаблоны» и перейдите в «Все параметры».

- Разверните всплывающее меню «Действие» и перейдите в «Параметры фильтра».

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста и выберите «Любой» – если нужно отображать все политики, которые соответствуют хотя бы одному указанному слову, «Все» – отобразит политики, содержащие текст из строки в любом порядке, «Точный» – только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Нажмите «ОК» и после этого в строке «Состояние» отобразятся только подходящие параметры.

В том же всплывающем меню «Действие» ставится или убирается галочка напротив строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора соответствий.

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

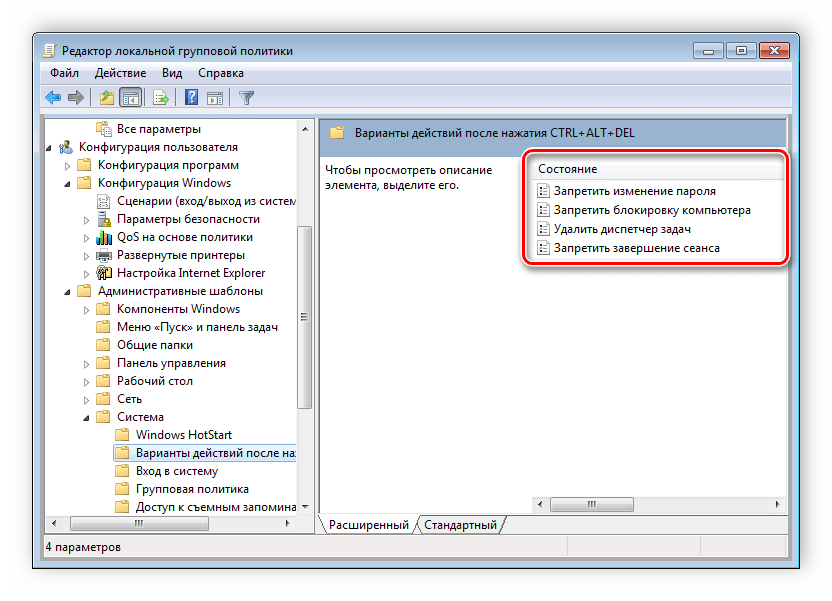

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

- Откройте любую необходимую политику в окне справа.

- В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

- Перейдите к разделу «System». Он находится по этому ключу:

- Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

- Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

Подробнее: Как открыть редактор реестра в Windows 7

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

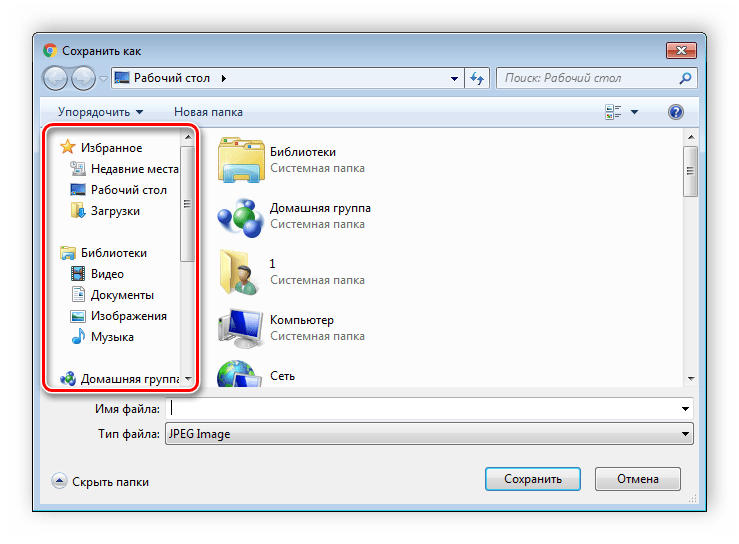

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

- Здесь вас интересует «Элементы, отображаемые в панели мест».

- Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

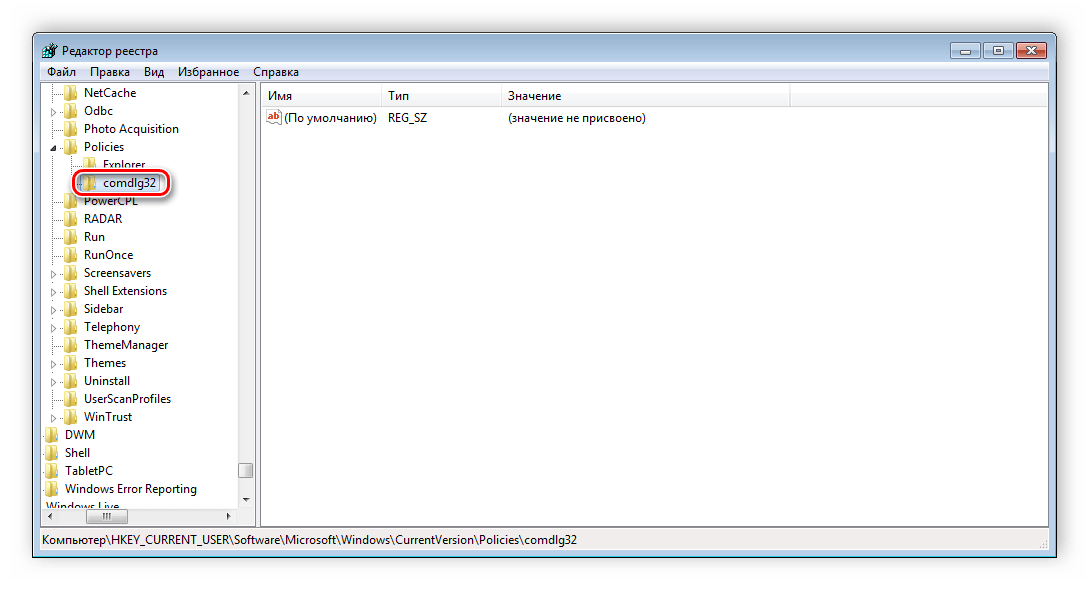

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

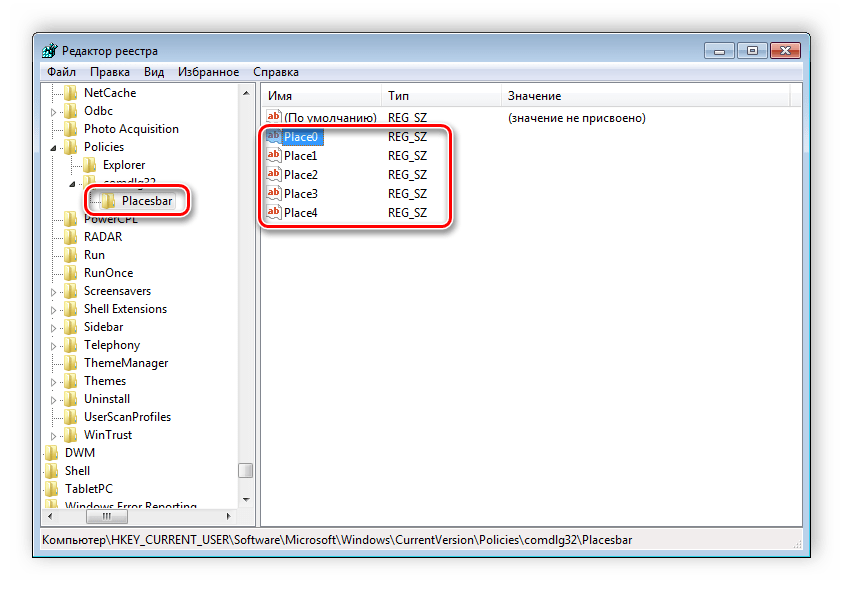

- Перейдите по пути:

- Выберите папку «Policies» и сделайте в ней раздел comdlg32.

- Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

- В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

- После создания откройте каждый из них и в строку введите необходимый путь к папке.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

- В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

- Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

- Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

- Введите в строку с состоянием «1».

HKLM\Software\Policies\Microsoft\Windows NT\Reliability

Читайте также: Как узнать, когда в последний раз включался компьютер

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы.  Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро.

Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро. Помогла ли вам эта статья?

Да Нетlumpics.ru

локальная политика безопасности и локальная групповая политика

Многие, кому приходилось переделывать Windows XP Home в Professional, знают, что данная переделка добавляет только некоторый функционал от более "старшей" версии Windows. Большая часть нужного функционала, который требуется для нормального администрирования и вообще работы этой версии операционной системы на корпоративном рынке, автоматически не появляется.

Оказывается, что данное "недоразумение" можно решить "малой кровью" (без переустановки операционной системы и использования "крякнутого" cd-key) и сделать это не так сложно, как может показаться на первый взгляд.

Хотелось бы предупредить, что по лицензионному соглашению Microsoft, все проделанные ниже изменения, являются нарушением и полностью аннулируют вашу лицензия. Правда, не совсем понятно почему эти действия считаются нарушением, так как никакого дезассемблирования или каких-то других "страшных" вещей не проводится. Исходный код также никто не изменяет.

Ключевой момент, который волнует каждого нормального системного администратора - это последствия, которые вытекают из приведенных ниже действия. По личному опыту общения с "лицензионными проверками" можно сказать, что "копать" так глубоко никто не будет. В российских реалиях искать такие "глубокие" изменения в операционной системе никто не будет, а на "бумаге" у Вас получается полный порядок.

Добавляем в Windows XP Home оснастку "Локальная политика безопасности"

Это именно та оснастка, которую должен "на отлично" знать каждый айтишник и системный администратор. В этой mmc-оснастке сосредоточены все параметры, которые отвечают за работу учетных записей этого компьютера в локальной сети.

Для того, чтобы добавить "Локальную политику безопасности" в Windows XP Home необходимо:

- Загрузить с этого сайта архив secpol.zip, либо в ручную найти 2 файла:

- Помещаем эти 2 файла в директорию C:\Windows\System32

- Регистрируем dll-бибилиотеку в операционной системе cmd-командой:

- Перезагружаем компьютер.

После приведенных манипуляций у Вас на компьютере, если набрать в консоли secpol.msc, появится заветная оснастка.

Если по какой-то причине эта оснастка не работает, то добавьте оснастку "Локальная групповая политика" (GPO), а потом повторите добавление оснастки "Локальная политика безопасности". Возможно некоторые dll-файлы совместно используются.

Добавляем в Windows XP Home оснастку "Локальная групповая политика" (GPO)

"Локальная групповая политика" (GPO) - это один из самых необходимых и, наверное, основных инструментов каждого системного администратора.

Для того, чтобы добавить оснастку "Локальная групповая политика" в Windows XP Home необходимо:

- Загрузить с этого сайта архив gpedit.zip, либо в ручную найти эти 7 файлов:

- gpedit.msc

- appmgmts.dll

- appmgr.dll

- fdeploy.dll

- fde.dll

- gpedit.dll

- gptext.dll

- Помещаем загруженные файлы в директорию C:\Windows\System32\

- Регистрируем добавленные dll-бибилиотеки в операционной системе cmd-командой: regsvr32 appmgmts.dll regsvr32 appmgr.dll regsvr32 fdeploy.dll regsvr32 fde.dll regsvr32 gpedit.dll regsvr32 gptext.dll

- Перезагружаем компьютер.

После того как произвели регистрацию, можно смело набирать в консоли Windows команду gpedit.msc и настраивать групповые политики.

В результате этого компьютеры, которые были куплены с операционной системой в редакции Home, могут полноценно работать в корпоративных сетях. Переход на более "современные" версии операционных систем семейства Wondows можно отложить еще на несколько лет.

Рано или поздно корпоративный рынок России должен будет "ответить" за ту разнузданность и безразличие к лицензированию, которое сложилось за долгую многолетнюю практику. В последнее время я замечаю, все больше и больше предприятий, которые приобретают лицензии на программное обеспечение. Это несомненно очень положительный момент, так как этим самым мы все ближе пододвигаемся к европейским стандартам, но это скорее всего частности, чем понимание проблемы.

Случайные 7 статей:

- Запуск торгового терминала MetaTrader 4 в Linux

- Команда mount в Linux или все о монтировании разделов, дисков, образов ISO и SMB ресурсов.

- Изменяем положение кнопок в заголовке окна в Ubuntu

- Web-браузер Chrome 27

- Бесплатный прокси-сервер для Windows (ES Proxy)

- Как правильно выбрать коммутатор?

- Восстановление пароля для root или угроза безопасности из коробки в Linux

Комментарии [8]

itshaman.ru

Локальная политика безопасности | Просто о сложном

05.10.2010

Dmitry Bulanov Групповые политики, Локальная политика безопасности, Windows 7, Windows Server 2008/2008 R2

Введение

Так как почти во всех производственных сетях расположены мобильные клиенты, помимо всех локальных политик безопасности, которые рассматривались в предыдущих статьях, в групповой политике Windows Server 2008/2008 R2 обеспечены параметры конфигурации клиентов для безопасного подключения к беспроводным точкам доступа IEEE 802.11. Стандарт IEEE 802.1X определяет доступ с проверкой подлинности для беспроводных подключений (IEEE 802.11). Такие параметры предназначены для определения разрешений не прошедшим проверку подлинности и неавторизированным пользователям и компьютерам подключаться к беспроводной сети. Вы можете настраивать политики беспроводной сети для клиентов Windows XP, Windows Server 2003, Windows Vista, Windows 7, а также Windows Server 2008/2008 R2. Используя данную политику безопасности, вы можете настраивать несколько профилей для подключения к одной беспроводной сети, используя обычный идентификатор беспроводной сети, при этом в каждом профиле могут быть заданы уникальные свойства безопасности. В этой статье вы узнаете о настройке локальных политик безопасности беспроводных сетей. Больше

16.09.2010

Dmitry Bulanov Групповые политики, Локальная политика безопасности

Введение

Из предыдущих семи статей данного цикла вы узнали о том, как можно рационально использовать такие локальные политики безопасности, как:

Политики учетных записей, которые имеют отношение к паролям ваших учетных записей, блокировке учетной записи при попытке подбора пароля, а также политикам Kerberos – протокола, используемого для проверки подлинности учетных записей пользователей и компьютеров домена; Больше

dimanb.wordpress.com

ВведениеВ предыдущих статьях данного цикла вы научились эффективно использовать функционал локальных политик безопасности, что позволяет максимально защитить инфраструктуру вашей организации от атак недоброжелателей извне, а также от большинства действий некомпетентных сотрудников. Вы уже знаете как можно эффективно настроить политики учетных записей, которые позволяют управлять сложностью паролей ваших пользователей, настраивать политики аудита для последующего анализа аутентификации ваших пользователей в журнале безопасности. Помимо этого вы научились назначать права для ваших пользователей для избегания нанесения ущерба своей системе и даже компьютерам в вашей интрасети, а также знаете как можно эффективно настроить журналы событий, группы с ограниченным доступом, системные службы, реестр и файловую систему. В этой статье мы продолжим изучение локальных политик безопасности, и вы узнаете о настройках безопасности проводных сетей для вашего предприятия. В серверных операционных системах компании Microsoft, начиная с Windows Server 2008, появился компонент политик проводной сети (IEEE 802.3), который обеспечивает автоматическую конфигурацию для развертывания услуг проводного доступа с проверкой подлинности IEEE 802.1X для сетевых клиентов Ethernet 802.3. Для реализации параметров безопасности проводных сетей средствами групповых политик, в операционных системах используется служба проводной автонастройки (Wired AutoConfig – DOT3SVC). Текущая служба отвечает за проверку подлинности IEEE 802.1X при подключении к сетям Ethernet при помощи совместимых коммутаторов 802.1X, а также управляет профилем, используемого с целью настройки сетевого клиента для доступа с проверкой подлинности. Также стоит отметить, что если вы будете использовать данные политики, то желательно запретить пользователям вашего домена изменять режим запуска данной службы. Настройка политики проводной сетиЗадать настройки политики проводных сетей вы можете непосредственно из оснастки «Редактор управления групповыми политиками». Для того чтобы настроить данные параметры, выполните следующие действия:

Рис. 1. Создание политики проводной сети

На следующей иллюстрации отображена вкладка «Общие» политики проводной сети:

Рис. 2. Вкладка «Общие» диалогового окна параметров политики проводной сети На следующей иллюстрации отображена вкладка «Безопасность» данного диалогового окна:

Рис. 3. Вкладка «Безопасность» диалогового окна параметров политики проводной сети Свойства режимов проверки подлинностиКак говорилось в предыдущем разделе, для обоих методов проверки подлинности есть дополнительные настройки, которые вызываются по нажатию на кнопку «Свойства». В этом разделе рассмотрим все возможные настройки для методов проверки подлинности. Настройки метода проверки подлинности «Microsoft: Защищенные EAP (PEAP)»EAP (Extensible Authentication Protocol, Расширяемый Протокол Аутентификации) – это расширяемая инфраструктура аутентификации, которая определяет формат посылки. Для настройки данного метода проверки подлинности доступны следующие параметры: Диалоговое окно свойств защищённого EAP отображено на следующей иллюстрации:

Рис. 5. Диалоговое окно свойств защищённого EAP Настройки метода проверки подлинности «Смарт-карты или другой сертификат – настройки EAP-TLS»Для настройки данного метода проверки подлинности существуют следующие параметры:

Диалоговое окно настроек смарт-карт или других сертификатов отображено на следующей иллюстрации:

Рис. 6. Диалоговое окно настроек смарт-карт или других сертификатов Если вы не уверены в выбираемом вами сертификате, то нажав на кнопку «Просмотреть сертификат» сможете просмотреть все подробные сведения о выбранном сертификате, как показано ниже:

Рис. 7. Просмотр сертификата из списка доверенных корневых центров сертификации Дополнительные параметры безопасности политики проводных сетейВы наверняка обратили внимание на то, что на вкладке «Безопасность» диалогового окна настроек политики проводной сети присутствуют еще дополнительные параметры безопасности, предназначенные для изменения поведения сетевых клиентов, подающих запросы на доступ с проверкой подлинности 802.1X. Дополнительные параметры политик проводных сетей можно разделить на две группы – настройки IEEE 802.1X и настройки единого входа. Рассмотрим каждую из этих групп: В группе настроек IEEE 802.1X вы можете указать характеристики запросов проводных сетей с проверкой подлинности 802.1Х. Для изменения доступны следующие параметры:

При использовании единого входа, проверка подлинности должна выполняться на основании конфигурации безопасности сети в процессе входа пользователя в операционную систему. Для полной настройки профилей единого входа в систему доступны следующие параметры:

Диалоговое окно дополнительных параметров безопасности политики проводных сетей отображено на следующей иллюстрации:

Рис. 8. Диалоговое окно дополнительных параметров безопасности политики проводных сетей ЗаключениеВ этой статье вы познакомились со всеми параметрами политики проводных сетей IEE 802.1X. Вы узнали о том, как можно создать такую политику, а также узнали о методах проверки подлинности EAP и проверки при помощи смарт-карт или других сертификатов. В следующей статье вы узнаете о локальных политиках безопасности диспетчера списка сетей.

|

apocalypse.moy.su

Увеличить рисунок

Увеличить рисунок