Защита сайта информации: Как защитить сайт? Обеспечение информационной безопасности сайта

Содержание

Как защитить сайт? Обеспечение информационной безопасности сайта

В статье рассмотрим такую важную составляющую работы сайта как информационная безопасность. Определим основные принципы, угрозы и рекомендации по повышению уровня защищенности сайта.

Оглавление

Введение

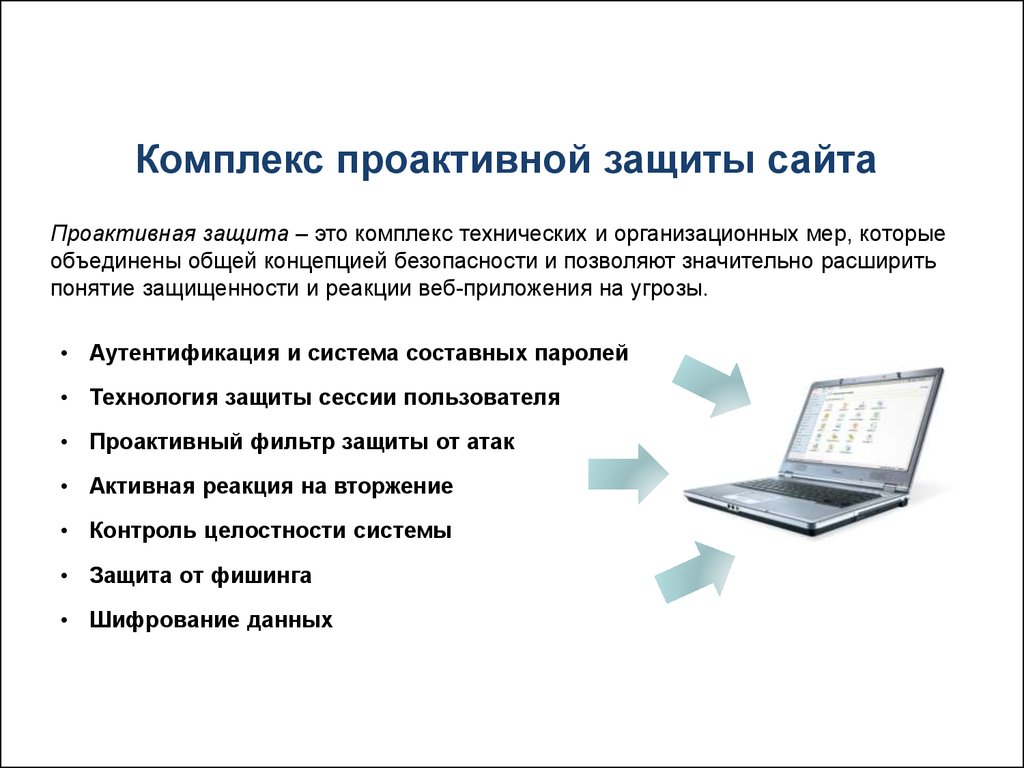

Обеспечение информационной безопасности — это комплекс мер для обеспечения бесперебойной работы сайта, секретности, целостности и доступности пользователям хранящейся информации.

В статье рассмотрим:

- основные принципы информационной безопасности;

- угрозы для веб-сайтов;

- рекомендации по повышению уровня защищенности сайта.

Также коснемся нашей веб-платформы Falcon Space в контексте вопросов информационной безопасности.

Принципы. Что учесть при обеспечении информационной безопасности сайта

Безопасность веб-сайтов определяется слабейшим звеном в защите

Если в вашем доме массивная стальная дверь, но окна при этом всегда открыты, общее состояние защищенности будет невысоким. Вы можете ставить различные антивирусы, закрыть все порты на сервере, но если при этом ваши пользовали ставят пароли 123456 и пишут их на бумажке на рабочем столе на ПК, то риски быть взломанным очень высоки.

Вы можете ставить различные антивирусы, закрыть все порты на сервере, но если при этом ваши пользовали ставят пароли 123456 и пишут их на бумажке на рабочем столе на ПК, то риски быть взломанным очень высоки.

Поэтому фокус внимания всегда должен быть на наиболее слабом на данный момент звене.

Экономическое обоснование взлома

Зачем взламывают какую-либо систему? Для получения некой выгоды. Если взлом стоит дешевле этой выгоды, то игра стоит свеч. Задача защиты сделать взлом невыгодным.

Необходимо максимально повысить стоимость взлома. Это в первую очередь время на взлом и аппаратные/программные ресурсы взломщика.

Что защищать на сайте? КЦД

Что может плохого случиться с информацией на сайте?

- Может возникнуть утечка данных — будет потеряна конфиденциальность информации.

- Данные могут повредиться — информация потеряет целостность.

- Информация может стать недоступна пользователю — потеряна доступность.

Все меры по безопасности так или иначе направлены на обеспечение конфиденциальности, целостности или доступности информации.

Человеческий фактор в информационной безопасности — самый тонкий момент

Человек слаб. У него есть множество соблазнов и уязвимых мест. Кого-то можно подкупить, кого-то запугать, а кто-то может по простоте дать доступ злоумышленнику по телефону.

Более опасен для системы внутренний человек (инсайдер), а не человек с улицы. У него может быть много причин для помощи злоумышленнику: обидели на работе, не дают повышения, «подработка», компромат на него и т.д. Имея доступ во внутреннюю часть систем человек становится точкой входа в систему для злоумышленника.

Угрозы для сайта и адекватные им меры

Не нужно стрелять из пушки по воробьям. Ваша защита должна соответствовать уровню угроз и модели злоумышленника. Если против вас работает АНБ, то ресурсов на защиту, вероятно, потребуется много (но, наверняка, в этом случае вам есть, что защищать).

Важно представлять себе примерный портрет злоумышленника и его возможности.

Это позволит вам понять, что может сделать злоумышленник, какие цели преследует (что он сможет с вас получить в случае успешного взлома) и какие варианты атаки он может реализовать.

Непрерывность состояния защищенности

Система безопасности должна работать непрерывно во времени. Странно будет выглядеть инкассаторы, которые при перевозке денег в 13:00 все разом поехали в кафе обедать, оставив деньги в машине.

Необходимо предусмотреть факторы, которые могут «оборвать» эту непрерывность состояния защищенности: выключили свет, уволился системный администратор, необходимо обновить какой-то ПО или ключ шифрования.

Подход риск менеджмента — риски информационной безопасности сайта

Информационная безопасность — это та же работа с рисками.

Риск — это вероятность и критичность для бизнеса.

Оцените свои риски информационной безопасности в плане вероятности возникновения негативного события и степени критичности. Далее продумайте меры, которые могут снизить вероятность возникновения риска и меры по снижению критичности.

Статья про риски веб-сайта

Угрозы информационной безопасности для сайта по КЦД и меры противодействия угрозам безопасности

Первый вопрос — откуда ноги растут? Кто злоумышленник, и зачем ему нужно взламывать наш сайт?

Что он получит? Какие возможности для взлома у него есть? Какой бюджет на взлом он может выделить?

Понимая эти вопросы, вы сможете более адекватно выработать ряд мер для защиты своего сайта.

Разберем основные меры защиты сайта по угрозам для конфиденциальности, целостности и доступности информации на сайте. Некоторые из мер относятся сразу к нескольким типам.

Меры по обеспечению конфиденциальности

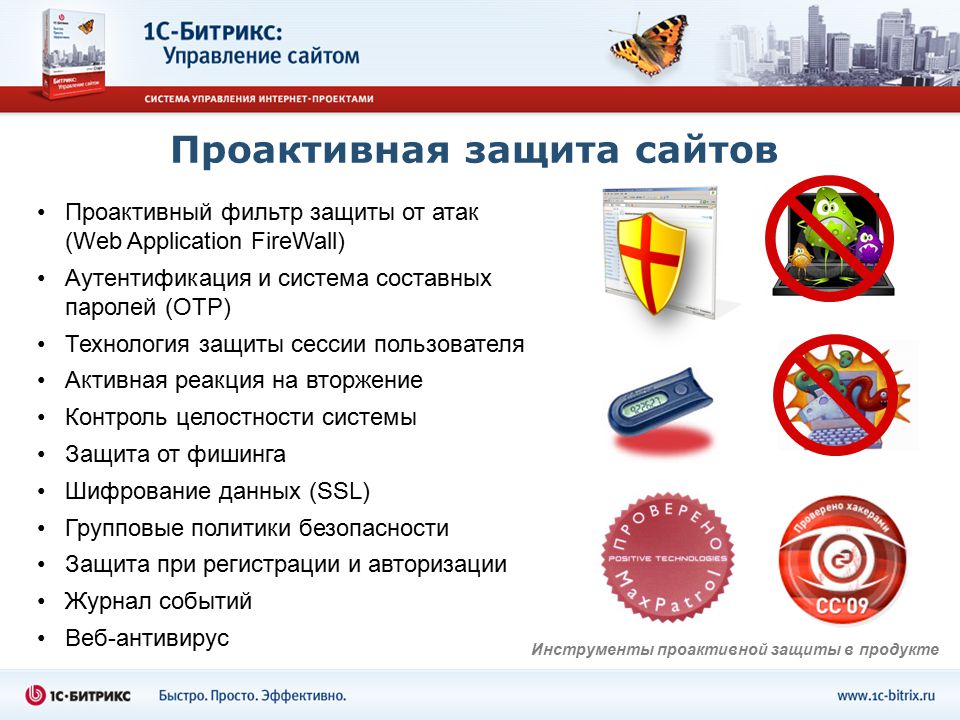

Протокол SSL (HTTPS)

HTTPS соединение шифрует трафик между браузером и сервером. Это усложняет для злоумышленника получение данных в промежуточных узлах (например, извлечение пароля пользователя при входе).

Также SSL дает некую гарантию пользователю, что он взаимодействует именно с нужным сайтом (в браузере видна информация чей это сертификат).

Защита от разных атак на веб приложение (XSS, SQL инъекции).

Пользователь может ввести некий код через поля форм и этот код может негативно сказаться на работе системе.

Например, XSS атака подразумевает ввод JS кода, который сохранится в базе сайта (например, в виде тикета в службу поддержки), затем другой пользователь запросит эти данные из базы и этот вредоносный код JS выполнится от имени этого пользователя.

В Falcon Space мы производим защиту от XSS на уровне ролей. Только некоторые определенные в настройках роли могут сохранять HTML разметку в системе. Для всех других разметка сохраняется в кодированном виде (что не позволяет внедрить JS код).

Атака SQL Injection — вводится код SQL, который видоизменяет SQL выполняемый на сервере. Это очень опасная штука, т.к. позволяет вводить прямые команды в БД (например, удалять данные или считывать данные из таблиц). Защита от SQL инъекций — весь код sql выполнять в хранимых процедурах с параметрами без использования динамически генерируемых процедур.

В Falcon Space вся обработка построена на хранимых процедурах с параметрами.

Обновление ПО

Периодически разработчики находят уязвимости в ПО и выпускают обновления. Если не делать обновления, то есть риск, что этой уязвимостью воспользуются злоумышленники. Необходимо проводить профилактику сервера и ПО на нем.

Организационные меры и обучение сотрудников

Можно так построить бизнес-процесс, чтобы снизить вероятность утечки конфиденциальности и целостности. Пример — создание и и подпись платежных документов разными людьми. Снижается вероятность злоупотреблений со стороны кассира и контроллера.

Пример — создание и и подпись платежных документов разными людьми. Снижается вероятность злоупотреблений со стороны кассира и контроллера.

Второе направление — это обучение. Люди должны хорошо знать свой участок и роль в процессах. Что они могут, а что делать нельзя. Знать, какие бывают ситуации и как они должны реагировать на них.

Меры по обеспечению целостности информации на сайте. Безопасность веб-сайтов

Транзакции

Если ряд операций должны быть выполнены как единое целое, то они должны быть заключены в единую транзакцию, которая либо полностью выполнится, либо откатится.

Это имеет важное значение для таких случаев как пополнение баланса. В рамках одной транзакции происходит изменение статусов платежей, изменение баланса пользователя и логирование этой операции. В случае возникновения проблем система будет всегда оставаться в целостном состоянии, т.к. не будет такой ситуации, что статус мы изменили, а пополнение баланса и логирования не произошло.

Платформа Falcon Space позволяет менять SQL скрипты, т. к. вы можете самостоятельно задать транзакции в системе под свои нужды.

к. вы можете самостоятельно задать транзакции в системе под свои нужды.

Контроль целостности данных через скрипты

Данные в системе нужно периодически проверять. Код сайта может содержать ошибки, которые будут приводить к нарушению целостности. В этом случае необходимо создать ряд скриптов, которые будут проверять по бизнес-логике целостность данных в таблицах. Можно запускать подобные скрипты ежедневно для нахождения коллизий в данных, после чего выдавать отчет на почту.

В платформе Falcon Space есть подобный отчет для поиска медленных запросов. Ежедневно выполняется скрипт поиска проблемных запросов и отправляется краткий отчет на почту.

Правильная структура данных в базе данных

Если структура базы данных имеет проблемы, то при частичном обновлении данных может нарушиться целостность данных. Необходимо использовать нормализацию базы данных достаточного уровня, вводить ограничения, устанавливать внешние ключи и т.д.

Поиск и исправление ошибок в ПО (профилактика, обслуживание)

Глупо думать, что вы разработали 1 раз сайт, и он будет теперь работать бесперебойно без обслуживания, без администрирования хостинга и т.

д.

Если сайт разрабатывался, а не просто был сделан на из готовых блоков, то в нем могут быть ошибки. И вылезти они могут не сразу, а в ходе эксплуатации.

Необходимо проводить профилактику приложения — смотреть логи, анализировать быстродействие, искать проблемные точки.

Это сказывается как на качестве сайта, так и на состоянии защищенности. В ходе таких обзоров могут быть обнаружены бреши, которые на стадии разработки сайта никак себя не проявляли.

Меры по обеспечению доступности сайта

Защита от DOS

DOS атака — это организация множества запросов на сайт с целью его перегрузки. Происходит отказ в обслуживании — сервер просто начинает не справляться с возникшей нагрузкой.

Защита от DOS атаки лежит в первую очередь на хостере. Задайте вопросы по поводу защиты от DOS атак своему хостеру.

Также вы можете блокировать подозрительные IP адреса, т.к. ваш сервер просто не будет обрабатывать некоторые запросы. Тут главное не перестараться, т. к. таким образом, можно отсеять реальных пользователей вместе с ботами (программы, заходящие на сайт).

к. таким образом, можно отсеять реальных пользователей вместе с ботами (программы, заходящие на сайт).

Нагрузочное тестирование

Проводите нагрузочные тесты, находите проблемные места в своем сайте про производительности. То, что хорошо работает на малом объеме, может очень тормозить на больших оборотах.

Пример подобного теста можно найти здесь — нагрузочное тестирование каталога Falcon Space через Loader.io.

Резервный сервер

Если будет полный трабл с основным сервером, хорошо бы иметь возможность быстро восстановить работу приложения на резервном сервере. В идеале сделать работу несколько серверов в связке, чтобы при выходе из строя одного сервера, запросы шли на другой сервер.

Мониторинг доступности и оповещения

Если возникла остановка работы сайта, то необходимо узнать об этом как можно раньше, чтобы сразу принять все меры по восстановлению сайта. Для этого используются средства мониторинга, которые опрашивают сайт. В случае падения они сообщают через email или sms о проблеме. Пример бесплатного сервиса по мониторингу доступности сайта — https://uptimerobot.com/

Пример бесплатного сервиса по мониторингу доступности сайта — https://uptimerobot.com/

Рекомендации по обеспечению информационной безопасности сайта

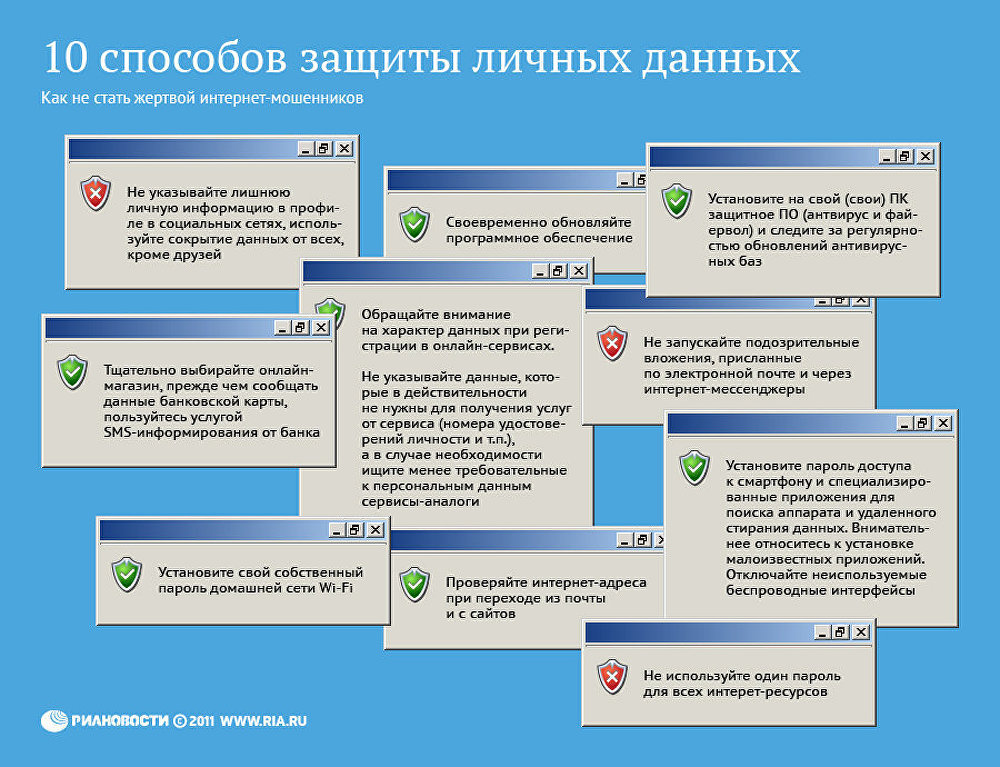

Пароли

Используйте сложные пароли, но которые реально запомнить. В этом случае пользователь не будет записывать их на бумажку. Пример: Kata007pulta* Пароль содержит спецсимволы, цифры, верхний регистр, более 8 символов. Такой пароль сложно подобрать, но легко запомнить пользователю.

Периодически меняйте важные пароли. Если храните пароли, то сделайте архив с паролем, и храните в нем Excel с паролями локально на своем ПК.

Минимальный доступ и убрать все ненужные элементы

У каждого пользователя должен быть минимальный уровень доступа, достаточный для его работы. Не нужно давать больше, чем ему нужно для выполнения служебных обязанностей. Атаке извне может быть подвергнут любой элемент вашей системы, и чем меньше возможностей у этого элемента, тем лучше.

Закрывайте доступ через неиспользуемые порты на сервере. Каждый порт — потенциальная точка входа для злоумышленника.

Каждый порт — потенциальная точка входа для злоумышленника.

Обновления

Ставьте обновления своевременно. Заведите регламент работ по обновлению основного ПО — ПО сервера, CMS сайта, антивирус и т.д.

Инсайдеры

Инсайдер гораздо опаснее внешнего злоумышленника. У него уже есть доступ в системе. К нему есть некоторое доверие со стороны других людей в системе. Он может долгое время незаметно пакостить в системе. Создайте условия для максимальной удовлетворенности людей в системе, со всеми расставайтесь полюбовно, не оставляя долгов перед другими (особенно перед программистами и системными администраторами).

Чем сложнее решение, тем больше дыр и ошибок

Сложность программы идет рука об руку с ошибками. Чем больше кода, чем больше возможностей в нем, тем больше может быть багов в нем.

А баги — это риск-фактор для взлома системы. Уменьшайте сложность системы. По мере развития она и так будет усложняться по естественным причинам (много данных, обязательные хотелки пользователей и т. д.) — не стоит все усложнять на первых этапах своими же руками.

д.) — не стоит все усложнять на первых этапах своими же руками.

Используйте основы риск менеджмента

Проводите пересмотр рисков и мер по уменьшению критичности и вероятности возникновения риска.

Риски — это не что-то, что высечено на камне. Вы провели некие работы по снижению рисков, и необходимо пересмотреть их, сделать акцент на другие риски.

Не публикуйте в общий доступ лишней информации

Внешний злоумышленник собирает информацию сначала из открытых источников. По крупицам ищет уязвимости системы, изучает структуру системы и возможные точки входа в него.

Не публикуйте в общий доступ информацию, чувствительную ко взлому. Тем самым вы уменьшите вероятность взлома внешним злоумышленником.

Не ставьте ничего на телефон и ПК

На рабочих станциях (и тем более на серверах) не должно быть ненужного ПО. Любое дополнительное — потенциальный риск получить вирус или другое вредоносное ПО.

Уязвимости в ПО также могут быть точкой входа в систему.

Поэтому ставьте приложения только из проверенных источников и давайте этим приложениям минимум необходимых прав.

Для программистов — не доверять вводу юзера

Когда сайт обрабатывает запрос от браузера, нельзя доверять введенным данным от пользователя.

В платформе Falcon Space практически любая процедура принимает параметр @username, который находится внутри системы, а не получен от браузера. Именно на него мы ориентируемся при авторизации доступа к определенным ресурсам.

К примеру, пришел запрос GetOrder и передан параметр orderID — можем ли бы просто выдать заказ по orderID. Нет, т.к. юзер мог указать чужой orderID. Мы должны проверить сначала (по @username) имеет ли текущий пользователь доступ к этому объекту.

Бекапы, бекапы, бекапы!

Делайте бекапы базы данных и файлов сайта. Ежедневно должны создаваться бекапы. Их нужно копировать на удаленное хранилище (яндекс диск или dropbox). В случае, если сгорит сервер, ваши бекапы будут в сохранности.

Периодически проверяйте, что ваши бекапы делаются и они пригодны для использования (может случиться так, что бекапы делаются, но они повреждены и не могут быть использованы; либо делаются сильно усеченные и не позволяют полностью восстановить информацию).

Регламент обслуживания и контроля

Нет смысла описывать угрозы, считать риски без проведения работ по повышению уровня защищенности сайта. Реализовывать эти работы можно в виде регламентов обслуживания системы — т.е. это совокупность неких периодических действий, направленных на реализацию мер по обеспечению безопасности сайта.

Регламенты могут разниться и будут зависеть от специфики, масштаба вашего проекта, модели угроз и ваших возможностей/приоритетов.

Регламент обслуживания сервера

Выполняет системный администратор, проверяет критичные параметры сервера (память, место на диске, процессор), изучает системные логи, проводит обновление ПО, смотрит за бекапами сайта и базы данных.

Регламент профилактики по приложению

Выполнять данную процедуру может разработчик на поддержке. Необходимо изучать лог ошибок приложения, делать диагностику ошибок и заносить в баг трекер, что необходимо поправить.

Необходимо изучать лог ошибок приложения, делать диагностику ошибок и заносить в баг трекер, что необходимо поправить.

Также имеет смысл проводить диагностику быстродействия, искать слабые запросы и оптимизировать их.

Плановое обновление паролей

Вы можете проводить процедуру изменения пароля для важных точек входа — соединение с базой данных, доступ к хостинг панелям, доступ к серверу, доступ к платежным аккаунтам и т.д.

Регламент пересмотра состава угроз и соответствующих мер (риск менеджмент)

Хотя бы раз полгода имеет смысл возвращаться к рискам информационной безопасности и обновлять меры, регламенты для более адекватной защиты от вновь выявленных угроз.

Заключение

Информационная безопасность веб-сайтов требует времени и средств. А видимой отдачи от нее нет. Что-то сделали, внедрили, а прямой выгоды от этого нет.

Но есть риски, которые могут в итоге принести колоссальный ущерб. Сделав небольшие усилия (20% по Парето), вы можете обеспечить значительную степень защищенности сайта и усложнить взлом для злоумышленника (т. е. защититься от 80% атак).

е. защититься от 80% атак).

Начните с минимальных базовых моментов по обеспечению безопасности, итеративно добавляя новые элементы по мере необходимости.

Есть прекрасный закон Мерфи: «Если что-то может пойти не так, оно пойдёт не так».

Смысл его не в том, что вас обязательно взломают, но смысл в том, что кого-то когда-то непременно взломают. Будет ли это ваш сайт или чужой, завтра или через год, но это точно произойдет.

Также смотрите статьи:

Почему закрываются сайты

Ошибки владельцев сайтов

Методы и средства защиты информации в Интернете

Защита данных в сети

Интернет можно по праву назвать главным символом 21-го века.

Глобальная Сеть стала Всемирной, не только охватив своей паутиной все

континенты и страны, но и проникнув в каждую сферу жизни. Через Интернет

решаются вопросы, начиная от заказа пиццы в ближайшем кафе, заканчивая

многомиллионными сделками.

Такая территория очень быстро стала привлекать мошенников.

Поэтому встаёт вопрос об информационной безопасности.

Определение информационной безопасности

Информационная безопасность – это набор технологий, стандартов и административных практик, необходимых для защиты данных.

Другими словами, информационная безопасность представляет собой сохранение, защиту информации и ее наиболее важных элементов, включая системы и устройства, которые позволяют использовать, хранить и передавать эту информацию.

Угрозы безопасности информационных систем

Возможные дыры в информационной безопасности могут

возникнуть с двух направлений:

Внешняя угроза

- Люди. Доступ к конфиденциальным данным случайно или преднамеренно получают пользователи внешней сети. Это могут быть и сотрудники компании, и злоумышленники.

- Форс-мажорные обстоятельства. Например, стихийные бедствия.

Внутренняя угроза

- Технические факторы. Из-за ошибки программирования может произойти сбой оборудовании или отключение электроснабжения, оставляет возможность проникновения в сеть.

Риски при использовании незащищенного интернета

Конфиденциальными данными можно распорядиться по-разному:

- Кража информации.

- Украсть для корыстных целей– к примеру,

для последующей перепродажи.

- Конфиденциальная информация может быть

использована для шантажа или вымогательства (вирус «Петя»).

- Украсть для корыстных целей– к примеру,

- Подмена информации, как в хранилище, так

и непосредственно при её передаче. - Программы-шпионы, которые отслеживают

ваши действия на компьютере. - Фишинговые письма, которые позволяют

мошенникам украсть личные персональные данные. - Присвоение авторства также встречается

часто, когда злоумышленник, взломав электронную почту, начинает рассылать

сообщения от имени взломанного пользователя. - Разглашение информации, которая

составляет личную или коммерческую тайну. Такое часто встречается при попытке

отомстить, испортить репутацию.

- И, наконец, важные, необходимые вам данные могут

быть просто удалены окончательно.

Как мы видим, риски для ведения бизнеса значительны. Бизнес

сам по себе подразумевает высокий риск. Но те угрозы, которые можно устранить,

нужно устранить, пока они не пустили на дно до этого уверенно идущий в водах

предпринимательства флагман.

Кому необходима защита информации

Защита информации

Если кратко отвечать на этот вопрос, то всем.

В случае с юр. лицами (фирмами и компаниями) защита крайне необходима.

Успешная компания всегда на виду, и масштаб трагедии при потере данных идет на

сотни миллионов.

Физическим лицам также требуется защищать свою информацию. Получение конфиденциальных данных может вылиться в проблемы. Варианты ущерба различны: от потери репутации до получения чужих кредитов.

Основные методы и средства защиты информации в Сети

В крупных компаниях есть специальный отдел, который занимается техническим обслуживанием аппаратуры, защитой от внешнего проникновения.

Средний же и малый бизнес обычно обращается за помощью к профессионалам либо покупает уже готовый, специально для них разработанный продукт.

Можно выделить такие средства защиты:

- Программные и технические.

- Административные и законодательные.

- Смешанные.

Разумеется, третий вариант предпочтительнее, так как он

комплексно включает в себя составляющие из первых двух.

Программные средства защиты

- Использование антивирусов. В их задачу входит

нахождение, удаление либо же изоляция программ, которые определяются, как

вредоносные. - Применение «песочниц». Это инструменты для работы

с сомнительными приложениями в виртуальном пространстве. - Использование брандмауэров. Такие программы

предназначены для слежения за траффиком. В их задачу входит сообщить, если на

компьютер начинают поступать непонятные сигналы из непроверенных источников. - Применение DLP- и SIEM-систем. Это внутренняя

защита от недобросовестных сотрудников. В первом случае программа не даёт

В первом случае программа не даёт

копировать информацию на сторонние носители, например, флэшку; вторая

отслеживает запросы к базе данных и сообщает, если считает ситуацию

подозрительной. Например, запросы не типичные или слишком частые.

Методы защиты информации в интернете

Это только основные типы существующих на сегодняшний день

программных средств защиты. На самом деле их гораздо больше, они возникают

ежегодно, как и новые угрозы. IT-сфера

развивается очень динамично.

Административные средства защиты

- Проведение инструктажа среди сотрудников.

Необходимо создать свод правил, нарушение которых ведет к штрафу. - Составление официальных договоров о

неразглашении. Сотрудники должны понимать, что на них лежит большая

ответственность. - Создание системы степеней доступа. Каждый

работник должен иметь собственный аккаунт и пароль. Доступ к конфиденциальной

информации должны иметь только те, кому она совершенно необходима для работы.

Современное ПО позволяет со 100%-й вероятностью вычислить, с какого конкретно

компьютера произошёл взлом или утечка информации.

- Оптимизация работы отдела кадров. На этапе

собеседования стоит качественно отбирать сотрудников.

Кроме того, существуют аппаратные методы и средства защиты информации в Интернете. Они представляют собой переходный этап между программными и физическими средствами. Чаще всего, это всё-таки существующее в реальности устройство. К примеру, генераторы шума, предназначенные для шифрования данных и маскировки беспроводных каналов.

Эффективные методы программных средств

Здесь подразумевается обычно криптография (шифрование посредством алгоритма или устройства, которое проводит операцию автоматически). Шифровать информацию можно десятками различных методов – от перестановки до гаммирования.

Метод подстановки достаточно простой. Просто исходный алфавит (русский или английский) заменяется альтернативным. В случае с перестановкой используются также цифровые ключи.

Высшую степень защиты обеспечивает гаммирование. Но для такой криптографической работы потребуется специалист высокого уровня, что не может не сказаться на стоимости услуги.

Но для такой криптографической работы потребуется специалист высокого уровня, что не может не сказаться на стоимости услуги.

Дополнительной системой безопасности может стать создание специальной электронной, цифровой подписи.

Выводы

Несмотря на существенные угрозы, исходящие из интернета, реально создать эффективно работающую систему безопасности. Первое что нужно сделать провести ит-аудит безопасности данных, подключить программы на пк, позволяющие сохранить конфиденциальную и любую другую важную для бизнеса или частной жизни информацию. Технических средств и методик более чем достаточно, также можно обеспечить своей компании мониторинг IT-инфраструктуры. Весь вопрос – в желании и возможности их применять.

Использование меток конфиденциальности с сайтами SharePoint, Microsoft Teams и группами M365

Метки конфиденциальности в Microsoft 365 существуют уже довольно давно. По сути, они позволяют пользователям применять защиту к электронным письмам и документам, над которыми они работают, назначая метку этому содержимому.

Это гарантирует, что только люди, которым разрешено просматривать или потреблять этот контент, будут это делать. Вы можете настроить метки конфиденциальности, чтобы применять шифрование и маркировку содержимого к определенным сообщениям электронной почты и документам, которые вы назначаете пользователям или группам с различными уровнями разрешений с помощью политик маркировки.

В зависимости от уровня лицензирования Microsoft 365 эти метки могут быть применены либо вручную самими конечными пользователями, либо автоматически на основе встроенных типов конфиденциальной информации. Подробнее о лицензионных требованиях для Microsoft Information Protection можно прочитать здесь.

Предстоящий веб-семинар: подготовка к продлению лицензии Office 365 — 21 сентября — 10:30 по восточному времени / 15:30 по тихоокеанскому стандартному времени / 16:30 по центральноевропейскому летнему времени . Организатор: Microsoft MVP Пол Робишо .

Эволюцию маркировки конфиденциальности можно проследить до управления правами на доступ к данным в Office 365, затем Azure Information Protection на портале Azure и, наконец, унифицированной маркировки через Центр безопасности и соответствия требованиям Microsoft 365.

Однако до недавнего времени метки конфиденциальности можно было применять только к электронным письмам или документам. Microsoft теперь представила возможность использовать маркировку конфиденциальности на «уровне контейнера», что означает, что вы можете применить защиту меток на более высоком уровне, чем документ или электронная почта. В Microsoft 365, когда мы говорим о контейнерах, в настоящее время это относится к следующим трем функциям или службам.

- Сайты SharePoint Online

- Microsoft Teams

- Группы Microsoft 365

В этой серии блогов показано, как маркировка конфиденциальности работает на уровне контейнера, и как настроить существующие метки. Мы также покажем, как это связано с любой существующей маркировкой, применяемой на уровне документа, и приведем несколько полезных советов по возможностям аудита журналов аудита M365.

Мы также покажем, как это связано с любой существующей маркировкой, применяемой на уровне документа, и приведем несколько полезных советов по возможностям аудита журналов аудита M365.

Мы начнем с Центра соответствия требованиям M365 , включив некоторые существующие метки для использования с контейнерами.

За последние пару лет Центр безопасности и соответствия требованиям Microsoft 365 был моим любимым порталом для управления и защиты информации. Несмотря на то, что этот портал остается доступным, развитие многих функций, связанных как с безопасностью, так и с соблюдением требований, привело к тому, что Microsoft предоставила специальные выходы для администрирования этих функций. Поэтому теперь у нас есть отдельные Security Center и Compliance Center .

Чтобы продемонстрировать маркировку чувствительности на уровне контейнера, я буду работать с Центр соответствия требованиям , выполнив следующие действия.

- Войдите в Центр соответствия требованиям как глобальный администратор , администратор данных соответствия, администратор соответствия или администратор безопасности . Это приведет вас к порталу, как показано ниже.

2. Далее нажмите Решения > Каталог > Защита информации > Просмотр.

3. Теперь нажмите Открыть решение.

4. В приведенном ниже примере мы видим многие метки и вложенные метки, уже доступные в моем клиенте, которые в настоящее время обеспечивают шифрование и маркировку содержимого для электронных писем и документов.

5. Если мы выберем подметку General / HR , мы можем отметить ее существующие настройки, как показано ниже.

6. Если вы уже знакомы с метками конфиденциальности, обратите внимание на новый раздел в этом диалоговом окне под названием Параметры сайта и группы. Нажмите Изменить метку, , и откроется мастер этикеток, показанный на следующем изображении.

7. Продолжайте нажимать Next , пока не дойдете до настроек Site and Group.

8. Переместите ползунок во включенное положение, и это предоставит вам варианты настройки Настройки сайта и группы.

9. Вы можете выбрать некоторые параметры конфиденциальности в раскрывающемся меню, чтобы получить доступ к сайту или группе, к которым будет применяться этот ярлык. Эти параметры показаны в следующей таблице.

| Общедоступный | Это позволит любому сотруднику организации получить доступ к сайту или группе, к которым применяется этот ярлык. |

| Личное | Этот параметр ограничивает доступ только утвержденным членам вашей организации |

| Нет | Этот параметр позволяет пользователю решать, кто может получить доступ к Сайту при применении метки. |

10. В этом примере мы установим этот ярлык для частного применения, что означает, что доступ к сайту будут иметь только участники.

11. Мы также можем выбрать, хотим ли мы, чтобы сайты и группы, защищенные этой меткой, были доступны людям за пределами организации. В этом примере мы оставим этот параметр не отмеченным.

12. Наконец, у нас есть некоторые элементы управления, которые позволяют нам выбирать, как любые неуправляемые устройства пытаются получить доступ к сайтам или группам, защищенным этой меткой.

Примечание. Чтобы использовать этот параметр, вам также потребуется настроить функцию SharePoint, которая использует условный доступ Azure AD для блокировки или ограничения доступа к содержимому SharePoint Online и OneDrive с неуправляемых устройств. Дополнительные инструкции по настройке этой функции можно найти здесь .

13. Теперь, когда вы настроили Параметры сайта и группы для своего ярлыка, щелкните мастер и на Просмотрите страницу настроек , нажмите Сохранить ярлык.

Итак, вот как вы можете настроить существующую метку, чтобы она была готова к Site и Group . Теперь давайте посмотрим, как это работает в первом из трех наших контейнеров M365, которые являются сайтами SharePoint.

Теперь давайте посмотрим, как это работает в первом из трех наших контейнеров M365, которые являются сайтами SharePoint.

Применение меток конфиденциальности к сайтам SharePoint

Теперь, когда у нас есть настроенная метка для использования с сайтами и группами, мы можем применить эту метку к существующему сайту SharePoint в нашем арендаторе M365 или при создании нового сайта. В следующем примере я выберу создание нового сайта группы, чтобы продемонстрировать, как это можно сделать.

Нам необходимо выполнить следующие шаги.

- Войдите в Центр администрирования SharePoint и перейдите к Sites > Active Sites. Пожалуйста, обратитесь к моей предыдущей серии блогов Как создать современные сайты групп SharePoint Online для получения инструкций о том, как подключиться к центру администрирования SharePoint. Нажмите Создать.

2. Нажмите на сайт группы .

3. Введите данные для создания сайта группы, как показано ниже. В этом примере мы создадим сайт под названием Управление персоналом. Под настройкой Sensitivity выберем созданную ранее метку General\HR . Обратите внимание, что этот выбор приводит к тому, что поле Настройки конфиденциальности отображается серым цветом. Это связано с тем, что мы установили выбранный ярлык как Private — только участники могут видеть этот сайт. Таким образом, метод конфиденциальности применяется автоматически.

4. С помощью мастера завершите создание сайта группы, а затем откройте сайт группы, выполнив поиск в центре администрирования SharePoint. Как вы можете видеть ниже, теперь у нас есть готовый новый сайт группы, и он соответствующим образом помечен под именем сайта как 9.0009 Частная группа | Общие \ отдел кадров.

5. Действие этой настройки метки заключается в том, что сайт доступен только для участников сайта, и доступ к сайту извне невозможен в соответствии с настройками метки. Чтобы продемонстрировать это, я попытаюсь добавить внешний адрес электронной почты в качестве участника Сайта. Я делаю это, нажимая на шестеренку и выбирая разрешений сайта.

Чтобы продемонстрировать это, я попытаюсь добавить внешний адрес электронной почты в качестве участника Сайта. Я делаю это, нажимая на шестеренку и выбирая разрешений сайта.

6. Затем я нажимаю Пригласить людей > Добавить участников в группу.

7. Теперь я нажму на Добавить участников.

8. Здесь я добавлю свою учетную запись электронной почты Gmail, затем нажмите Сохранить.

9. Что происходит, так это то, что вы не можете добавить мою учетную запись Gmail в качестве члена из-за настроек, которые мы определили в ярлыке General / HR .

Таким образом, маркировка конфиденциальности работает с параметрами сайта и группы на сайте группы SharePoint Online.

Сводка

В этом посте мы объяснили принципы применения меток конфиденциальности на уровне контейнера в Microsoft 365. Мы показали, что в настоящее время существует три контейнера, к которым можно применять метки конфиденциальности. Это сайты SharePoint, Microsoft Teams и группы M365.

Это сайты SharePoint, Microsoft Teams и группы M365.

Мы продемонстрировали, как можно изменить существующую метку конфиденциальности в Центре соответствия требованиям M365 и включить ее для параметров сайта и группы. Мы также объяснили, что вы можете настроить это при настройке любых новых меток с нуля.

Наконец, мы показали, как применить метку конфиденциальности к первому из этих трех контейнеров, настроив новый сайт группы SharePoint Online.

Во второй части этой серии блогов мы покажем вам, как применить метку конфиденциальности к двум другим параметрам контейнера: Microsoft Teams и группам M365.

Веб-семинар по запросу, который вы должны посетить: Как подготовиться к продлению лицензии Office 365 . Размещено Microsoft MVP Полом Робишо .

об авторе

Питер Райзинг — Microsoft MVP в приложениях и службах Office, а также сертифицированный тренер Microsoft (MCT). Он работал с несколькими поставщиками ИТ-решений и частными организациями на различных технических должностях, уделяя особое внимание технологиям Microsoft. С 2014 года Питер специализируется на платформе Microsoft 365. Он имеет ряд сертификатов Microsoft, в том числе MCSE: Productivity; MCSA: Office 365; Сертификация Microsoft 365: эксперт по корпоративным администраторам; Microsoft 365: помощник администратора безопасности; и Microsoft 365 Certified: помощник администратора Teams. Он также является автором двух книг, которые представляют собой руководства по экзаменам на получение сертификатов Microsoft. Вы можете связаться с ним напрямую в Твиттере: @M365Rising

С 2014 года Питер специализируется на платформе Microsoft 365. Он имеет ряд сертификатов Microsoft, в том числе MCSE: Productivity; MCSA: Office 365; Сертификация Microsoft 365: эксперт по корпоративным администраторам; Microsoft 365: помощник администратора безопасности; и Microsoft 365 Certified: помощник администратора Teams. Он также является автором двух книг, которые представляют собой руководства по экзаменам на получение сертификатов Microsoft. Вы можете связаться с ним напрямую в Твиттере: @M365Rising

Как использовать метки конфиденциальности Microsoft Info Protection (MIP) — ShareGate

Ответственный за защиту конфиденциальных данных в Microsoft 365? Метки конфиденциальности позволяют классифицировать и защищать данные вашей организации, не снижая производительности. Узнайте, что это такое и как их использовать, из этого удобного руководства.

В связи с масштабным переходом к распределенным командам и полностью удаленной работе возможность для сотрудников сотрудничать с другими людьми как внутри организации, так и с использованием устройств, приложений и служб, имеет решающее значение для выполнения их работы. Когда эти данные перемещаются, ИТ-администраторы несут ответственность за то, чтобы это происходило безопасным и защищенным способом в соответствии с бизнес-политиками и политиками соответствия их организации.

Когда эти данные перемещаются, ИТ-администраторы несут ответственность за то, чтобы это происходило безопасным и защищенным способом в соответствии с бизнес-политиками и политиками соответствия их организации.

Связанное чтение: Лучшие практики управления Teams для ИТ-администраторов

Дело в том, что не все данные одинаковы. Вам не нужно применять те же элементы управления к внутреннему общему обеденному меню, что и к строго конфиденциальной электронной таблице с информацией о квартальных доходах. На самом деле, применение ненужных общих ограничений может иметь неприятные последствия, отрицательно сказываться на принятии пользователями и заставлять людей обращаться к другим, неутвержденным инструментам.

Итак, как можно ослабить требования безопасности для одних команд и ввести более строгие правила для других? Можете ли вы настроить параметры безопасности каждой команды, не снижая производительности конечных пользователей?

Такого рода вопросы постоянно возникали в команде ShareGate и стали важной частью планирования ShareGate, нашего инструмента управления Teams.

Наши инженеры провели массу исследований в области защиты данных на уровне контейнера при разработке нашего последнего выпуска ShareGate — групповых меток конфиденциальности — и часть этого процесса включала просмотр маркировки конфиденциальности в центре соответствия требованиям Microsoft 365. Мы хотели поделиться тем, что узнали, поэтому создали это удобное руководство по использованию меток конфиденциальности для защиты конфиденциальных данных в Microsoft 365.

Содержание

- Что такое конфиденциальные данные?

- Azure Information Protection и клиент унифицированной маркировки Microsoft: в чем разница?

- Защита данных с помощью меток конфиденциальности с помощью Microsoft Information Protection (MIP)

- Метки конфиденциальности: Таблица сравнения вариантов использования

Что такое конфиденциальные данные?

Чтобы защитить ваши конфиденциальные данные, вам сначала нужно понять:

- Какие данные считаются «конфиденциальными» в вашей организации?

- Где хранятся эти конфиденциальные данные?

Вообще говоря, конфиденциальные данные — это секретная информация, которую необходимо защитить от несанкционированного доступа для снижения бизнес-рисков. Как правило, конфиденциальные данные должны иметь политики, которые делают их недоступными для сторонних лиц, если им не предоставлено явное разрешение.

Как правило, конфиденциальные данные должны иметь политики, которые делают их недоступными для сторонних лиц, если им не предоставлено явное разрешение.

Некоторые типы информации, такие как номера кредитных карт клиентов или данные банковского перевода, очевидно, являются конфиденциальными и должны быть защищены.

Но во многих других случаях определение того, что составляет «секретную» информацию, сильно различается между организациями в зависимости от потребностей бизнеса. Например, национальная сеть пиццерий может рассматривать список ингредиентов своего секретного соуса как секретную информацию, которой нельзя делиться с внешним миром.

Убедитесь, что в вашей организации есть четко определенная схема классификации данных для Microsoft 365, — это первый важный шаг. классификация ваших данных таким образом, чтобы передать уровень их конфиденциальности, поможет вам лучше понять, где находятся конфиденциальные данные, что с ними делают пользователи и почему они могут быть подвержены риску.

И, по словам Microsoft MVP Джоанны Кляйн, один из лучших способов приблизиться к безопасности данных в масштабе — это с точки зрения управления контейнерами: политики безопасности и соответствия, применяемые на уровне команд Microsoft и групп Microsoft 365. Классификация каждой команды на уровне контейнера в соответствии с уровнем конфиденциальности ее данных — отличный способ лучше понять, где находятся ваши конфиденциальные данные.

Когда у вас есть схема классификации, вы можете реализовать множество вещей, опираясь на нее. И одним из самых эффективных являются метки конфиденциальности.

Azure Information Protection и клиент унифицированной маркировки Microsoft: в чем разница?

До 2018 года в Microsoft 365 были только встроенные метки хранения, которые позволяли классифицировать документы и электронные письма для аудита и хранения, когда этот контент хранился в службах Microsoft 365.

В качестве альтернативы метки Azure Information Protection (AIP), настроенные в то время с помощью классического клиента AIP на портале Azure, позволяли применять метки AIP, активировали расширенную подписку, которая позволяла применять согласованную политику классификации и защиты для документов и электронных писем. хранятся ли они локально или в облаке.

хранятся ли они локально или в облаке.

Затем, на Microsoft Ignite 2018 в Орландо, Microsoft представила унифицированное решение для маркировки Microsoft 365 — Microsoft Information Protection (MIP) — которое предлагало централизованное управление метками и параметрами защиты в центре безопасности и соответствия требованиям (центр администрирования маркировки в то время). ). Microsoft также анонсировала предварительные версии функций маркировки для приложений Office — другими словами, встроенные метки конфиденциальности в Microsoft 365.

Унифицированный процесс маркировки в Microsoft 365 предоставляет организациям более интегрированный и согласованный подход к созданию, настройке и автоматическому применению комплексных политик для защиты данных и управления ими — на устройствах, в приложениях, облачных службах и в локальной среде.

Объявление в блоге Microsoft Information Protection and Unified Labeling, 5 ноября 2018 г.

Это было приятной новостью для организаций, которые ранее использовали AIP в своих клиентах Microsoft 365 (тогда называвшихся Office 365), поскольку метки, определенные в Office 365 и Azure Information Protection, были разными. Ранее политика меток предотвращения потери данных (DLP), созданная в Office 365, означала, что DLP применялась только к данным в Office 365, а метки AIP не отображались для использования в политиках DLP Office 365.

Ранее политика меток предотвращения потери данных (DLP), созданная в Office 365, означала, что DLP применялась только к данным в Office 365, а метки AIP не отображались для использования в политиках DLP Office 365.

Корпорация Майкрософт объявляет сроки прекращения управления метками на портале Azure и в клиенте AIP (классическом)

В связи с активным внедрением и интересом клиентов к унифицированному клиенту этикетирования MIP корпорация Майкрософт представила несколько новых функций в ответ на отзывы пользователей, в том числе:

- Поддержка динамической маркировки контента и маркировки контента перед приложением

- Поддержка настраиваемых советов политики для автоматических и рекомендуемых меток

- Поддержка автономной маркировки

- Улучшение перехода от сторонних решений к маркировке конфиденциальности

- Включение унифицированного сканера маркировки для локального обнаружения данных, который обеспечивает более точную и гибкую классификацию данных за счет расширения поддержки настраиваемых типов информации, сложных условий и словарей

Поскольку управление метками в центре соответствия требованиям Microsoft 365 соответствует возможностям портала AIP, неудивительно, что Microsoft объявила о прекращении поддержки управления метками на портале Azure и в клиенте AIP (классическом) в начале прошлого года. 31 марта 2021 г. прекратится как управление лейблами, так и классический клиент.

31 марта 2021 г. прекратится как управление лейблами, так и классический клиент.

Этот временной интервал позволяет всем текущим клиентам Azure Information Protection перейти на унифицированное решение для маркировки с помощью единой платформы маркировки Microsoft Information Protection. Перейдите к официальной документации Microsoft, чтобы узнать, как перенести метки AIP на унифицированные метки конфиденциальности.

Важно понимать, что сама по себе Azure Information Protection никуда не денется; это остается облачным решением, которое позволяет организациям обнаруживать, классифицировать и защищать документы и электронные письма, применяя метки к содержимому. AIP является частью решения Microsoft Information Protection (MIP) и расширяет возможности маркировки и классификации, предоставляемые Microsoft 365, на дополнительные типы файлов, а также на проводник и PowerShell.

По сути, AIP — это более продвинутая подписка с дополнительными возможностями, которые делают ее более подходящей для гибридных сред.

Часто задаваемые вопросы по маркировке в Azure Information Protection и Microsoft Information Protection

Остались вопросы о маркировке в Azure Information Protection и Microsoft Information Protection? Посмотрите, есть ли здесь ответ.

В чем разница между Azure Information Protection и Microsoft Information Protection?

Основное различие между Azure Information Protection и Microsoft Information Protection заключается в том, что AIP — это более продвинутая подписка с дополнительными возможностями, которые делают ее более подходящей для гибридных сред. Например, вы можете использовать клиент AIP для шифрования документов на традиционном файловом сервере прямо в проводнике Windows. Это означает, что AIP работает независимо от того, есть ли у вас Microsoft 365 — его можно даже приобрести как отдельную подписку и использовать для классификации контента на любом сервере или в любом облаке.

Microsoft Information Protection, с другой стороны, не является подпиской или продуктом, который можно купить. Вместо этого MIP представляет собой платформу для продуктов и интегрированных возможностей, которые помогают защитить конфиденциальную информацию вашей организации.

Вместо этого MIP представляет собой платформу для продуктов и интегрированных возможностей, которые помогают защитить конфиденциальную информацию вашей организации.

В чем разница между метками в Microsoft 365 и метками в Azure Information Protection?

Когда в Microsoft 365 были только встроенные метки хранения, метки Azure Information Protection, настроенные в то время с помощью классического клиента AIP на портале Azure, заполнили пробел, позволив вам применить согласованную политику классификации и защиты для документов и электронные письма, независимо от того, хранятся ли они локально или в облаке.

Теперь Microsoft 365 поддерживает метки конфиденциальности и -й метки хранения. Однако, в отличие от меток AIP, метки конфиденциальности Microsoft 365 специально доступны в приложениях Microsoft 365.

Если на портале Azure настроены устаревшие метки AIP, Microsoft рекомендует перенести их на унифицированную платформу меток, чтобы вы могли использовать их в качестве меток конфиденциальности клиентами и службами, поддерживающими унифицированную маркировку.

В моей организации есть подписка на Azure Information Protection. Как узнать, находится ли мой клиент на единой платформе маркировки?

Если вы получили подписку на Azure Information Protection в июне 2019 г. или позже, ваш клиент автоматически перейдет на унифицированную платформу маркировки, и никаких дополнительных действий не требуется. Кроме того, ваш клиент уже может быть на этой платформе, потому что кто-то перенес ваши метки Azure Information Protection.

Перейдите к официальной документации Microsoft, чтобы получить дополнительные инструкции о том, как определить, находится ли ваш арендатор на единой платформе маркировки.

Защита данных с помощью меток конфиденциальности с помощью Microsoft Information Protection (MIP)

Встроенные метки конфиденциальности из платформы Microsoft Information Protection (MIP) управляются через единый портал — центр соответствия требованиям Microsoft 365, который объединяет управление политиками маркировки и защиты в AIP, Microsoft 365 и Windows.

Как и метки AIP, метки конфиденциальности из решения MIP позволяют классифицировать и защищать данные вашей организации, гарантируя, что производительность пользователей и их способность к совместной работе не пострадают.

Метки конфиденциальности

в Microsoft 365 могут помочь вам предпринять правильные действия с нужным содержимым. С помощью меток конфиденциальности вы можете классифицировать данные в своей организации и применять параметры защиты на основе этой классификации.

Вы можете использовать метки чувствительности из среды MIP для:

- Применение параметров защиты, таких как шифрование или водяные знаки, для помеченного содержимого

- Защита содержимого Office 365 на разных платформах и устройствах

- Расширение меток конфиденциальности для защиты содержимого в сторонних приложениях и службах

- Защита контейнеров, включающих Teams, группы Microsoft 365 и сайты SharePoint (для требуется лицензия Azure AD Premium P1 ) метка хранится в метаданных этого письма или документа.

Это означает, что метка перемещается вместе с содержимым и становится основой для применения политик.

Это означает, что метка перемещается вместе с содержимым и становится основой для применения политик.При просмотре пользователями метка конфиденциальности отображается как тег в приложениях, которые они используют, и может быть легко интегрирована в их существующие рабочие процессы.

Определение области: как настроить различные параметры метки конфиденциальности в центре соответствия требованиям Microsoft 365

При создании метки конфиденциальности вас попросят настроить область действия метки.

Область метки определяет две вещи:

- Какие параметры метки можно настроить для этой метки

- Где метка будет видна пользователям

Эта конфигурация позволяет создавать метки конфиденциальности, которые предназначены только для документов и электронных писем и не могут быть выбраны для контейнеров. Кроме того, вы можете создавать метки конфиденциальности, которые предназначены только для контейнеров и не могут быть выбраны для документов и электронных писем.

В зависимости от того, как вы хотите использовать метки конфиденциальности в своем арендаторе, различные области можно настроить для выполнения разных задач:

- Файлы и сообщения электронной почты: Позволяет настроить метку конфиденциальности для шифрования, пометки и защиты помеченных сообщений электронной почты и файлов Office. Эта область всегда выбирается по умолчанию.

- Группы и сайты: Позволяет настроить метку конфиденциальности для защиты содержимого в контейнерах при включении возможности использования меток конфиденциальности с Microsoft Teams, группами Microsoft 365 и сайтами SharePoint. Вы не можете настроить параметры защиты для групп и сайтов, пока не включите эту возможность, но после включения эта область также выбирается по умолчанию.

- Активы Azure Purview (предварительная версия): Позволяет применять метку конфиденциальности к активам в Azure Purview, включая столбцы SQL, файлы в хранилище BLOB-объектов Azure и т.

д. Эта область также выбирается по умолчанию после включения этой функции для вашего клиента.

д. Эта область также выбирается по умолчанию после включения этой функции для вашего клиента.

Область «Файлы и электронная почта»

Метки

, которые можно настроить для применения шифрования и маркировки содержимого к файлам и сообщениям электронной почты, существуют дольше, и большинство людей думают о них, когда слышат термин «метка конфиденциальности».

Параметры защиты, которые можно применить к электронной почте или документу, включая шифрование и маркировку содержимого, настраиваются путем выбора области Файлы и электронные письма .

В зависимости от типа лицензии, имеющейся в вашей организации (подробнее о лицензионных требованиях для Microsoft Information Protection можно прочитать здесь), метки конфиденциальности с настроенными параметрами области «Файлы и электронные письма» могут применяться автоматически или применяться к документам и электронным письмам вручную. конечным пользователем.

Возможность настройки параметров в области «Файлы и электронная почта» не требует дополнительного лицензирования и включена по умолчанию.

Область действия «Группы и сайты»

Теперь, помимо использования меток конфиденциальности для классификации и защиты документов и электронных писем, вы также можете использовать метки конфиденциальности для защиты содержимого в следующих контейнерах :

- Сайты Microsoft Teams

- Группы Microsoft 365

- Сайты SharePoint Online

Параметры защиты, которые можно применять на уровне этих контейнеров, настраиваются путем выбора области Группы и сайты .

Метки конфиденциальности, применяемые на уровне контейнера, служат иной цели, чем метки конфиденциальности для документов и электронных писем, несмотря на общее имя и возможность включать параметры для обеих областей в одну и ту же метку конфиденциальности.

Для этой классификации и защиты на уровне контейнера можно использовать следующие параметры метки:

- Конфиденциальность (общедоступная или частная) сайтов групп и групп Microsoft 365

- Доступ внешних пользователей

- Доступ с неуправляемых устройств

- Внешний общий доступ с сайтов SharePoint (в предварительной версии)

В отличие от настроек метки конфиденциальности для «Файлы и электронные письма ”, вы не сможете настроить параметры защиты для групп и сайтов, пока не включите эту возможность.

Пока вы не включите эту поддержку, настройки видны в мастере, но настроить их нельзя:

Пока вы не включите эту поддержку, настройки видны в мастере, но настроить их нельзя:Мы также должны отметить, что для настройки этой функции вам необходимо иметь по крайней мере одну активную лицензию Azure Active Directory Premium P1 в вашей организации Azure AD.

После включения вы можете настроить параметры защиты для «Группы и сайты» и «Файлы и электронные письма» в рамках одной метки конфиденциальности.

Например, если вы хотите иметь один ярлык под названием «Конфиденциально», вы можете настроить параметры «Файлы и электронные письма» для применения маркировки содержимого ко всем документам с этим ярлыком, а также настроить параметры «Группы и сайты», чтобы ограничить внешний доступ, когда эта метка применяется к контейнеру.

Вы также можете разделить метки по области, если хотите. Если для метки выбрана только область «Группы и сайты», метка не будет отображаться в приложениях Office, поддерживающих метки конфиденциальности, и ее нельзя применить к файлам и электронным письмам.

Согласно Microsoft, разделение меток может быть полезно как для пользователей, так и для администраторов, но также может усложнить развертывание меток. Это действительно зависит от того, что будет работать лучше для вас!

Согласно Microsoft, разделение меток может быть полезно как для пользователей, так и для администраторов, но также может усложнить развертывание меток. Это действительно зависит от того, что будет работать лучше для вас!По сути, все метки конфиденциальности называются метками конфиденциальности в мире Microsoft — разница заключается в уровне, на котором вы их применяете (определение области действия), и в лицензионных требованиях для включения меток на уровне группы и сайта. Дело в том, что две области маркировки конфиденциальности дополняют друг друга; Чтобы действительно обеспечить безопасность данных вашей организации, рекомендуется использовать комбинацию тактик.

Использование меток конфиденциальности в Microsoft Teams

Microsoft Teams тесно связана с группами Microsoft 365 и сайтами групп SharePoint Online. Таким образом, если вы опубликовали метки конфиденциальности с включенными настройками сайта и группы, эти метки также можно применить к команде в Microsoft Teams.

Источник: https://docs.microsoft.com/en-us/microsoftteams/sensitivity-labels

Метки конфиденциальности

позволяют администраторам Teams защищать и регулировать доступ к конфиденциальному содержимому организации, созданному во время совместной работы внутри команд.

Например, вы можете использовать метки конфиденциальности, настроенные в центре соответствия требованиям Майкрософт, чтобы:

- Установка уровня конфиденциальности (общий или частный) для групп

- Управление гостевым доступом к группам

Например, вы можете использовать метки конфиденциальности для управления гостевым доступом к вашим группам. Команды, созданные с меткой, запрещающей гостевой доступ, будут доступны только пользователям вашей организации — люди за пределами вашей организации не смогут быть добавлены в команду.

Это особенно полезная защита в свете недавнего изменения конфигурации по умолчанию для гостевого доступа в Teams: С 8 февраля 2021 г.

д.

д.

В первом случае программа не даёт

В первом случае программа не даёт

Это означает, что метка перемещается вместе с содержимым и становится основой для применения политик.

Это означает, что метка перемещается вместе с содержимым и становится основой для применения политик.

д. Эта область также выбирается по умолчанию после включения этой функции для вашего клиента.

д. Эта область также выбирается по умолчанию после включения этой функции для вашего клиента.

Пока вы не включите эту поддержку, настройки видны в мастере, но настроить их нельзя:

Пока вы не включите эту поддержку, настройки видны в мастере, но настроить их нельзя: Согласно Microsoft, разделение меток может быть полезно как для пользователей, так и для администраторов, но также может усложнить развертывание меток. Это действительно зависит от того, что будет работать лучше для вас!

Согласно Microsoft, разделение меток может быть полезно как для пользователей, так и для администраторов, но также может усложнить развертывание меток. Это действительно зависит от того, что будет работать лучше для вас!