Срок доставки товара в течении 1-3 дней !!!

|

|

Включаем сохранение учетных данных при удаленном подключении в Windows. Системный администратор запретил использовать сохраненные учетные

Разрешаем сохранение учетных данных при подключении по RDP

Разрешаем сохранение учетных данных при подключении по RDP

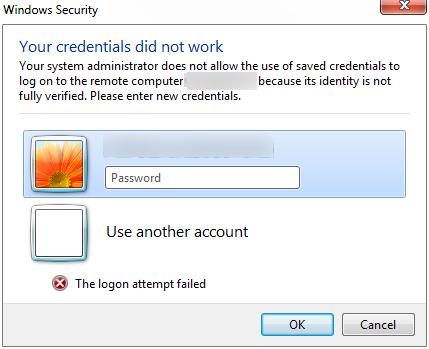

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся, а будет выдано сообщение примерно такого содержания:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить.

На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc, затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от политики UAC.

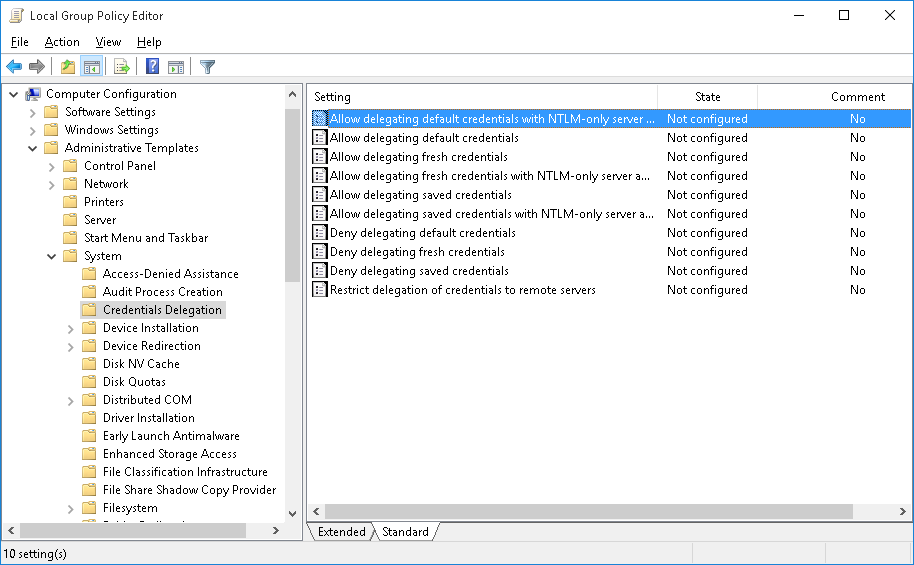

В открывшемся окне редактора локальной групповой политики идем в раздел Административные шаблоны -> Система -> Передача учетных данных. Нас интересует политика Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″ (в англ. варианте Allow Delegating Saved Credentials with NTLM-only Server Authentication).

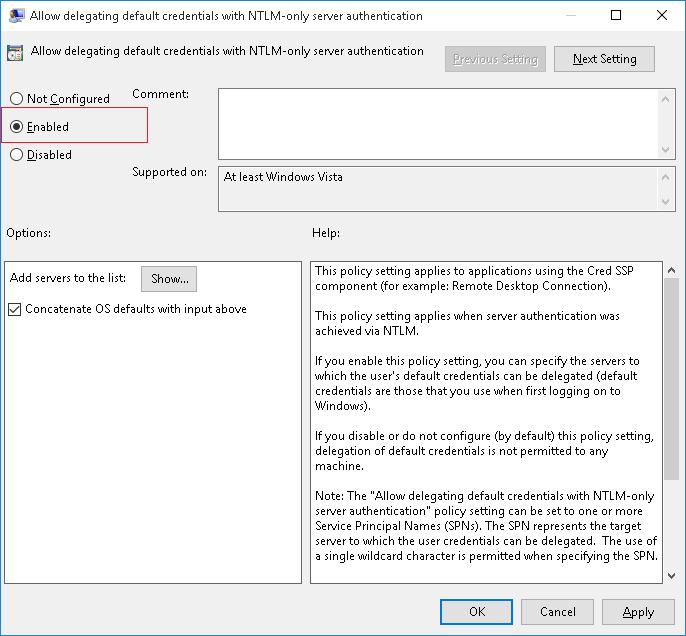

Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться.

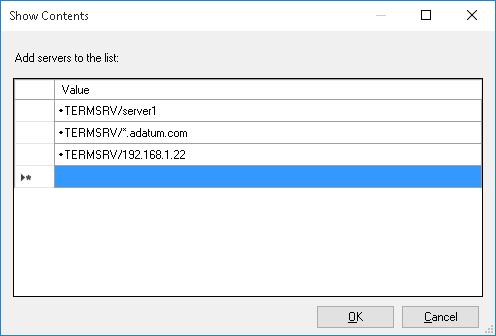

Заполнять список можно несколькими способами. Например:

• TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;• TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;• TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола.

Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force. Все, можно подключаться.

И еще. Используя локальные групповые политики мы разрешаем сохранять учетные данные только на одном конкретном компьютере. Для нескольких компьютеров будет лучше создать в домене отдельное OU и привязать к нему соответствующую доменную политику.

windowsnotes.ru

Разрешаем сохранение пароля для RDP подключения

При подключении к удаленной системе с помощью родного клиента Microsoft RDP (mstsc.exe), пользователь может сохранить имя пользователя и пароль для подключения. Таким образом, пользователю не придется вводить каждый раз пароль при выполнении RDP подключения. Однако при подключении с доменного компьютера к серверу, который находится в другом домене или рабочей группе, сохранить пароль для доступа к RDP серверу нельзя. RDP клиент в такой ситуации просто не использует сохраненный пароль, каждый раз требуя его повторного введения. Это стандартное поведение RDP клиента в Windows Vista и выше.

При попытке попытке подключится клиентом с сохраненным паролем, появляется окно с ошибкой:

Your Credentials did not workYour system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или

Недопустимые учетные данныеСистемный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Дело в том, что использование сохраненных учетных данный при подключении к удаленному компьютеру ограничено стандартной доменной политикой, т.к. отсутствуют доверительные отношения между компьютером и сервером в другом домене (рабочей группе). Однако это поведение можно переопределить.

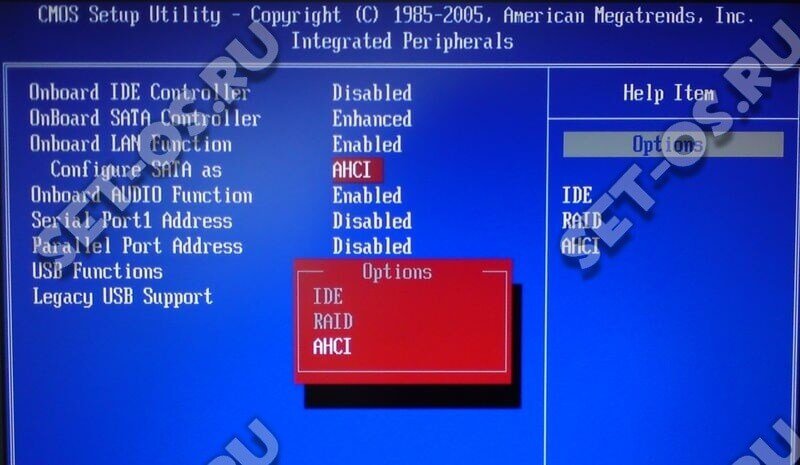

Для этого на компьютере, с которого выполняется RDP подключение, нажмите комбинацию Win + R и наберите команду gpedit.msc.

В открывшемся редакторе локальной групповой политики перейдите в раздел Local Computer Policy –> Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Нас интересует политика Allow delegating default credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM).

В открывшемся редакторе локальной групповой политики перейдите в раздел Local Computer Policy –> Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Нас интересует политика Allow delegating default credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM).

Включите политику (Enable) и нажмите на кнопку Show.

Включите политику (Enable) и нажмите на кнопку Show.

В открывшемся окне нужно будет указать список серверов, для которых будет разрешено сохранять пароль RDP подключения.

В открывшемся окне нужно будет указать список серверов, для которых будет разрешено сохранять пароль RDP подключения.

Список сервером может быть указан в следующих форматах:

- TERMSRV/server1 — разрешить сохранение пароля для подключения к одному конкретному компьютеру/серверу

- TERMSRV/*.adatum.com — ко всем компьютерам в домене adatum.com

- TERMSRV/* — разрешить использование сохраненого пароля для подключения к любым компьютерам.

Примечание. Инструкцию TERMSRV нужно указывать в верхнем регистре, а имя компьютер должно соответствовать тому, что вы указываете в поле подключения RDP клиента.

Сохраните изменения и обновите групповые политики командой gpupdate /force

Теперь при выполнении RDP подключения будет использоваться сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите чтобы эта настройка действовала на множество компьютеров домена, используете доменные политики, задаваемые с помощью консоли gpmc.msc.

winitpro.ru

Включаем сохранение учетных данных при удаленном подключении в Windows

Встроенная в Windows возможность удаленного подключения, конечно, не так продвинута, как тот же UltraVNC, но чем она удобна, так это как раз встроенностью.

При совершении подключения к удаленному компьютеру есть возможность сохранить пароль от своей учетной записи. Это удобно при частых подключениях и если Вы уверены, что это никак не скажется на безопасности. Однако не исключено, что Вы встретите и вот такое сообщение: Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Исправим это досадное недоразумение.

Непосредственно ошибка.

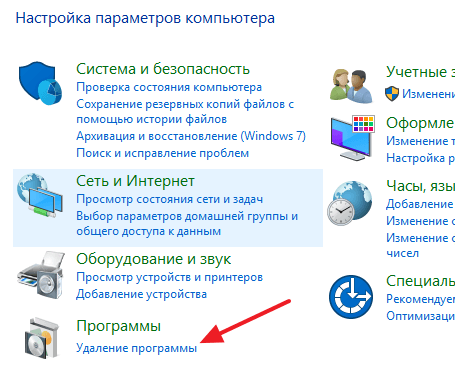

Непосредственно ошибка.Причина ошибки кроется в том, что по умолчанию сохранение учетных данных запрещено локальной групповой политикой. Для редактирования данной политики нажимаем Пуск → Выполнить и вводим gpedit.msc. Откроется редактор локальных групповых политик.

Нам нужно перейти в ветку Конфигурация компьютера → Административные шаблоны → Система → Передача учетных данных и найти пункт Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера «только NTLM».

Зайдя в политику, поставьте переключатель в положение Включить и нажмите кнопку Показать возле Добавить серверы в список.

В открывшемся окне надо вручную добавить компьютеры, к которым Вы хотите подключаться с сохранением пароля. Синтаксис имеет следующий вид:

TERMSRV/[имя или адрес удаленного компьютера] — сохраняет учетные данные при подключении к конкретному компьютеру;

TERMSRV/*.domain.com — сохраняет учетные данные при подключении к компьютерам в домене domain.com;

TERMSRV/* — сохраняет учетных данные при любом подключении.

TERMSRV в данном случае должно быть написано именно заглавными буквами. После сохранения внесенных изменений можно форсировать применение новой политики командой gpupdate /force. После этого система начнет запоминать Ваши учетные данные при RDP-подключении.

webistore.ru

Системный администратор запретил использовать сохранённые учётные данные. Разрешаем сохранение учетных данных при подключении по RDP

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся, а будет выдано сообщение примерно такого содержания:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить.

На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc , затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от .

В открывшемся окне редактора локальной групповой политики идем в раздел Административные шаблоны -> Система -> Передача учетных данных. Нас интересует политика Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″ (в англ. варианте Allow Delegating Saved Credentials with NTLM-only Server Authentication).

Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться.

Заполнять список можно несколькими способами. Например:

TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола.

Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force . Все, можно подключаться.

И еще. Используя локальные групповые политики мы разрешаем сохранять учетные данные только на одном конкретном компьютере. Для нескольких компьютеров будет лучше создать в домене отдельное OU и привязать к нему соответствующую доменную политику.

На сегодняшний день в сети существует сотни, а возможно, даже тысячи учетных записей администратора. Имеете ли вы контроль над всеми этим учетными записями, и знаете ли вы, что они могут делать?

Для чего необходимо контролировать учетные записи администраторов?

Если вы являетесь администратором сети Windows, а таких большинство, то ваше пристальное внимание должно быть направлено на корпоративный Active Directory enterprise. Со всеми этими заботами относительно безопасности контроллеров домена, серверов, служб, приложений и подключением к Internet, остается совсем мало времени на то, чтобы убедиться, что ваши учетные записи администраторов контролируются правильно.

Причин, по которым необходимо контролировать эти учетные записи, огромное множество. Во-первых, в больших или средних сетях потенциально может существовать тысячи таких учетных записей, поэтому велика вероятность того, что эти учетные записи могут выйти из под контроля. Во-вторых, большинство компаний разрешают обычным пользователям иметь доступ к учетной записи локального администратора, что может стать причиной беды. В-третьих, с оригинальной учетной записью администратора необходимо обращаться бережно, поэтом ограничение привилегий является превосходной мерой предосторожности.

Сколько у вас учетных записей администратора?

Чтобы ответить на этот вопрос, необходимо сделать не

comuedu.ru

Не сохраняются пароли при подключении по RDP – Блог системного администратора

При подключении к терминальному серверу Microsoft Server 2016 на клиентских компьютерах с операционными системами Windows 7/8/10 не получается запомнить пароль. После нажатия галочки “разрешить мне сохранять личные данные” он должен сохраняться, но при повторном соединении появляется следующая надпись:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»Чтобы решить проблему запустим редактор локальной групповой политики gpedit.msc на компьютере с которого будем подключатся к терминальному серверу.Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных -> Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″Включаем политику и добавляем серверы при подключении к которым требуется сохранять пароль.

TERMSRV/COMPUTER1 — сохранять учетные данные для подключения к COMPUTER1;TERMSRV/*.example.local — сохранять данные для всех компьютеров в домене example.local;TERMSRV/* — всегда сохранять учетные данные.Важное замечание: параметр TERMSRV должен быть написан заглавными буквами!

Закрываем редактор групповой политики и применяем политику: gpupdate /force

admin812.ru

Разрешаем сохранение учетных данных при подключении по RDP | Web-zones

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся. «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.» Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить. На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc, затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от политики UAC. В открывшемся окне редактора локальной групповой политики идем в раздел Административные шаблоны -> Система -> Передача учетных данных. Нас интересует политика Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″ (в англ. варианте Allow Delegating Saved Credentials with NTLM-only Server Authentication). Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться. Заполнять список можно несколькими способами. Например:• TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;• TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;• TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола. Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force. Все, можно подключаться.

web-zones.ru

Сохранение учетных данных RDP в домене

Диагностика сервера каталоговВыполнение начальной настройки:Выполняется попытка поиска основного сервера...Основной сервер = AAKK-VM-DC01* Идентифицирован лес AD.Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\AAKK-VM-DC01Запуск проверки: Connectivity......................... AAKK-VM-DC01 - пройдена проверкаConnectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-Name\AAKK-VM-DC01Запуск проверки: Advertising......................... AAKK-VM-DC01 - пройдена проверка AdvertisingЗапуск проверки: FrsEvent......................... AAKK-VM-DC01 - пройдена проверка FrsEventЗапуск проверки: DFSREvent......................... AAKK-VM-DC01 - пройдена проверка DFSREventЗапуск проверки: SysVolCheck......................... AAKK-VM-DC01 - пройдена проверка SysVolCheckЗапуск проверки: KccEventВозникло предупреждение. Код события (EventID): 0x80000603Время создания: 11/13/2015 18:58:37Строка события:Доменным службам Active Directory не удается отключить программный кэш записи на следующий жесткий диск.Возникло предупреждение. Код события (EventID): 0x80000B46Время создания: 11/13/2015 18:58:52Строка события:Безопасность данного сервера каталогов можно существенно повысить, если настроить его на отклонение привязок SASL (согласование, Kerberos, NTLM иливыборка), которые не запрашивают подписи (проверки целостности) и простых привязок LDAP, которые выполняются для подключения LDAP с открытым (не зашифрованнымSSL/TLS) текстом. Даже если никто из клиентов такие привязки не использует, настройка сервера на их отклонение улучшит безопасность этого сервера.......................... AAKK-VM-DC01 - пройдена проверка KccEventЗапуск проверки: KnowsOfRoleHolders......................... AAKK-VM-DC01 - пройдена проверкаKnowsOfRoleHoldersЗапуск проверки: MachineAccount......................... AAKK-VM-DC01 - пройдена проверкаMachineAccountЗапуск проверки: NCSecDesc......................... AAKK-VM-DC01 - пройдена проверка NCSecDescЗапуск проверки: NetLogons......................... AAKK-VM-DC01 - пройдена проверка NetLogonsЗапуск проверки: ObjectsReplicated......................... AAKK-VM-DC01 - пройдена проверкаObjectsReplicatedЗапуск проверки: Replications......................... AAKK-VM-DC01 - пройдена проверкаReplicationsЗапуск проверки: RidManager......................... AAKK-VM-DC01 - пройдена проверка RidManagerЗапуск проверки: Services......................... AAKK-VM-DC01 - пройдена проверка ServicesЗапуск проверки: SystemLogВозникла ошибка. Код события (EventID): 0xC0002719Время создания: 11/13/2015 18:22:51Строка события:Не удалось установить связь DCOM с компьютером 80.91.192.55 через один из настроенных протоколов.Возникло предупреждение. Код события (EventID): 0x000003F6Время создания: 11/13/2015 18:23:03Строка события:Разрешение имен для имени истекло после отсутствияответа от настроенных серверов DNS.Возникло предупреждение. Код события (EventID): 0x00001695Время создания: 11/13/2015 18:50:25Строка события:Ошибка при динамической регистрации или удалении одной или нескольких записей DNS, связанных с доменом DNS "aakk.krasarch.ru.". Эти записи используются другими компьютерами для поиска данного сервера как контроллера домена (если указан домен Active Directory) или как сервера LDAP (если указанный домен является разделом приложений).Возникло предупреждение. Код события (EventID): 0x00001695Время создания: 11/13/2015 18:50:25Строка события:Ошибка при динамической регистрации или удалении одной или нескольких записей DNS, связанных с доменом DNS "DomainDnsZones.aakk.krasarch.ru.". Этизаписи используются другими компьютерами для поиска данного сервера как контроллера домена (если указан домен Active Directory) или как сервера LDAP (если указанный домен является разделом приложений).Возникло предупреждение. Код события (EventID): 0x00001695Время создания: 11/13/2015 18:50:25Строка события:Ошибка при динамической регистрации или удалении одной или нескольких записей DNS, связанных с доменом DNS "ForestDnsZones.aakk.krasarch.ru.". Этизаписи используются другими компьютерами для поиска данного сервера как контроллера домена (если указан домен Active Directory) или как сервера LDAP (если указанный домен является разделом приложений).Возникло предупреждение. Код события (EventID): 0x000003F6Время создания: 11/13/2015 18:53:16Строка события:Разрешение имен для имени 2.7.168.192.in-addr.arpa истекло после отсутствия ответа от настроенных серверов DNS.Возникло предупреждение. Код события (EventID): 0x000003F6Время создания: 11/13/2015 18:53:28Строка события:Разрешение имен для имени dns.msftncsi.com истекло после отсутствияответа от настроенных серверов DNS.Возникло предупреждение. Код события (EventID): 0x80040020Время создания: 11/13/2015 18:58:37Строка события:Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включенбуфер записи. В результате возможно повреждение данных.Возникло предупреждение. Код события (EventID): 0x80040020Время создания: 11/13/2015 18:58:37Строка события:Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включенбуфер записи. В результате возможно повреждение данных.Возникло предупреждение. Код события (EventID): 0x80040020Время создания: 11/13/2015 18:58:37Строка события:Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включенбуфер записи. В результате возможно повреждение данных.Возникло предупреждение. Код события (EventID): 0x000003F6Время создания: 11/13/2015 18:58:50Строка события:Разрешение имен для имени _ldap._tcp.dc._msdcs.aakk.krasarch.ru истекло после отсутствия ответа от настроенных серверов DNS.Возникла ошибка. Код события (EventID): 0xC00038D6Время создания: 11/13/2015 18:59:23Строка события:Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных.Возникло предупреждение. Код события (EventID): 0x00000420Время создания: 11/13/2015 18:59:27Строка события:Служба DHCP обнаружила, что она запущена на контроллере домена (DC)и не имеет учетных данных, настроенных для использования с динамическими DNS-регистрациями, производимыми службой DHCP. Подобная конфигурация безопасности не рекомендуется. Учетные данные динамических DNS-регистраций можно настроить с помощью утилиты командной строки "netsh dhcp server set dnscredentials" или с помощью программы администрирования DHCP.Возникло предупреждение. Код события (EventID): 0x00002724Время создания: 11/13/2015 18:59:31Строка события:Этому компьютеру назначен по крайней мере один динамический IPv6-адрес. Для надежной работы DHCPv6-сервера следует использовать только статические IPv6-адреса.......................... AAKK-VM-DC01 - не пройдена проверкаSystemLogЗапуск проверки: VerifyReferences......................... AAKK-VM-DC01 - пройдена проверкаVerifyReferences

Выполнение проверок разделов на: ForestDnsZonesЗапуск проверки: CheckSDRefDom......................... ForestDnsZones - пройдена проверкаCheckSDRefDomЗапуск проверки: CrossRefValidation......................... ForestDnsZones - пройдена проверкаCrossRefValidation

Выполнение проверок разделов на: DomainDnsZonesЗапуск проверки: CheckSDRefDom......................... DomainDnsZones - пройдена проверкаCheckSDRefDomЗапуск проверки: CrossRefValidation......................... DomainDnsZones - пройдена проверкаCrossRefValidation

Выполнение проверок разделов на: SchemaЗапуск проверки: CheckSDRefDom......................... Schema - пройдена проверка CheckSDRefDomЗапуск проверки: CrossRefValidation......................... Schema - пройдена проверкаCrossRefValidation

Выполнение проверок разделов на: ConfigurationЗапуск проверки: CheckSDRefDom......................... Configuration - пройдена проверкаCheckSDRefDomЗапуск проверки: CrossRefValidation......................... Configuration - пройдена проверкаCrossRefValidation

Выполнение проверок разделов на: aakkЗапуск проверки: CheckSDRefDom......................... aakk - пройдена проверка CheckSDRefDomЗапуск проверки: CrossRefValidation......................... aakk - пройдена проверка CrossRefValidation

Выполнение проверок предприятия на: aakk.krasarch.ruЗапуск проверки: LocatorCheck......................... aakk.krasarch.ru - пройдена проверкаLocatorCheckЗапуск проверки: Intersite......................... aakk.krasarch.ru - пройдена проверкаIntersite

forundex.ru