Проверка подлинности сети: Ошибка проверки подлинности Wi-Fi — как исправить проблему

Содержание

Ошибка проверки подлинности Wi-Fi — как исправить проблему

Вступление

Многие счастливые обладатели планшетов активно пользуются Wi-Fi для решения повседневных задач. Но время от времени при попытке подключения происходит ошибка проверки подлинности Wi-Fi. Причины, по которым случается такая неполадка, обычно таится в невнимательности при введении данных, сбое беспроводного оборудования или некорректная работа планшета. Рассмотрим варианты решения.

Данная функция позволяет исключить нежелательные подключения к беспроводной сети

Что такое проверка подлинности

Для начала необходимо уяснить, что проверка подлинности —это контроль ключа безопасности и способа кодирования передаваемых сведений. Это важно для того, чтобы никто посторонний не имел возможности подсоединиться к точке доступа в вашем жилище. Опции безопасности включают в себя надёжный пароль и правильный стандарт шифрования.

Если у вас произошла ошибка проверки подлинности, причины могут быть следующие:

- Неправильный пароль доступа к сети.

- Планшет и маршрутизатор используют разные типы шифрования.

- Не соответствующие каналы связи.

Наиболее часто ошибка проявляется при неправильном вводе пароля. Вводите его максимально внимательно. Проверить и изменить ключ безопасности можно в настройках роутера, там же можно изменить канал и шифрование. Изменить параметры сетевого доступа возможно без особых усилий даже неспециалисту.

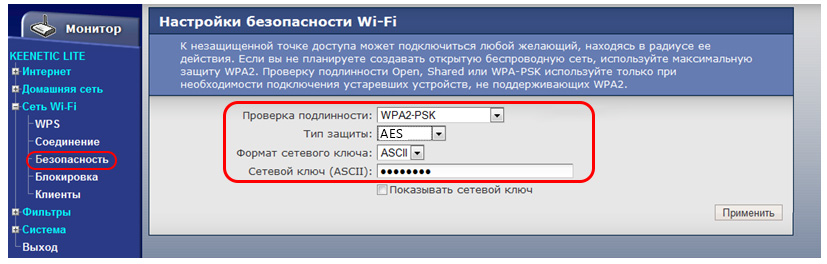

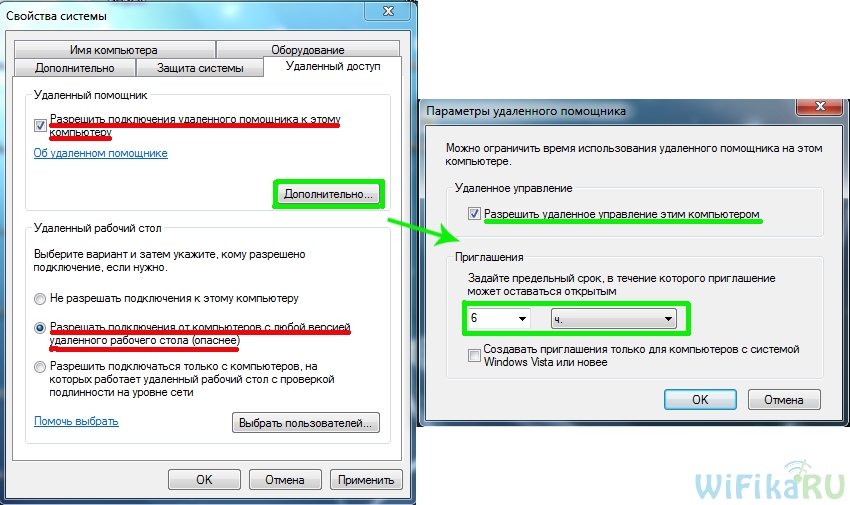

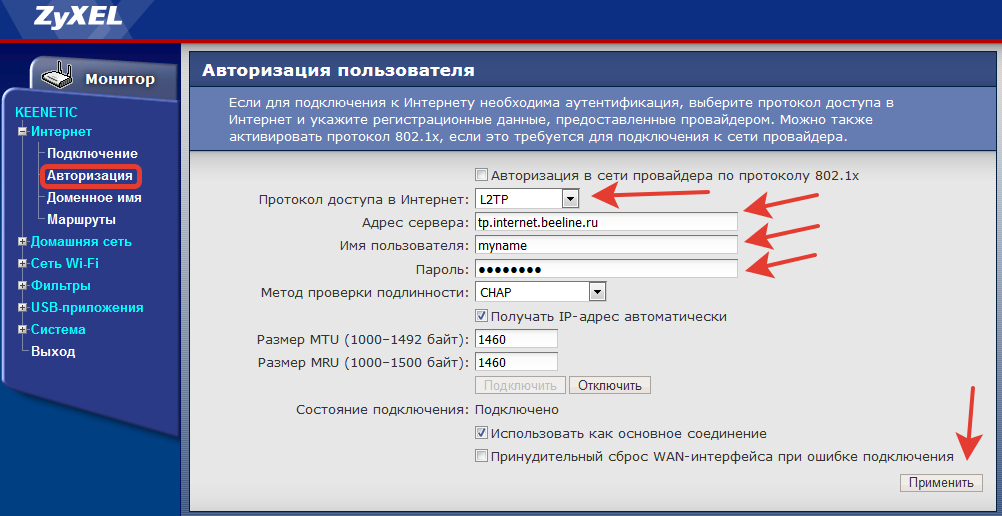

Изменение пароля безопасности

Мы уже подробно писали, Как узнать пароль от своего Wi-Fi. Если вкратце, то вам нужно:

- Ввести IP-адрес, логин и пароль роутера в браузере. Посмотреть их можно на задней или нижней поверхности устройства либо в инструкции пользователя. Если не получается найти, введите Win+R — cmd — ipconfig. В строке «Основной шлюз» отображён адрес роутера. Логин и пароль по умолчанию — admin/admin.

- Пройти во вкладку безопасности Wi-Fi. В строке «Ключ шифрования» или «Пароль безопасности» проглядите существующий или же введите новый пароль.

- На вашем Samsung или другом Android-планшете включить Вай-Фай, пройти в Настройки — Беспроводные сети — Wi-Fi — зажмите пальцем название подключения — Изменить эту сеть. Отметьте галочкой «Показать пароль», введите его по новой, тщательно сверяя с введённым в маршрутизаторе.

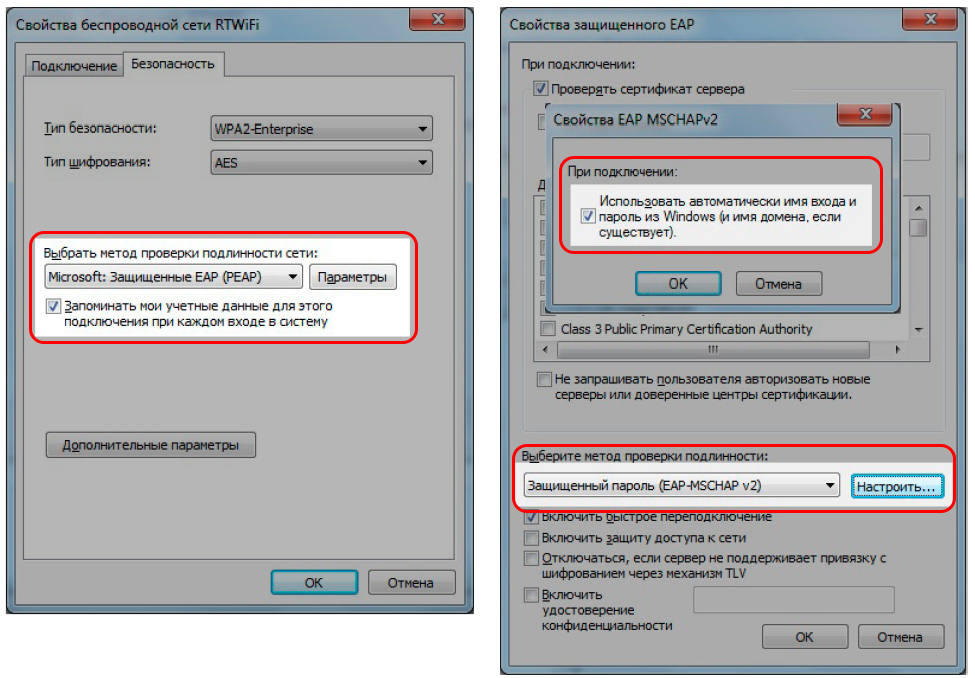

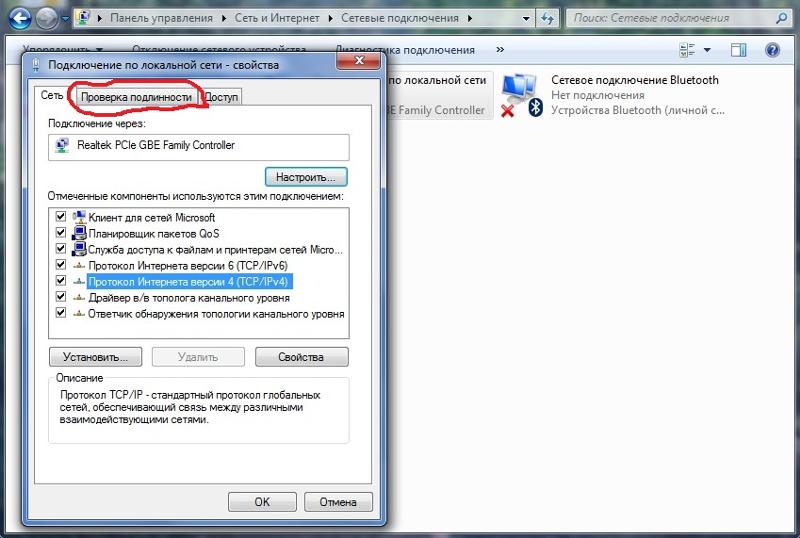

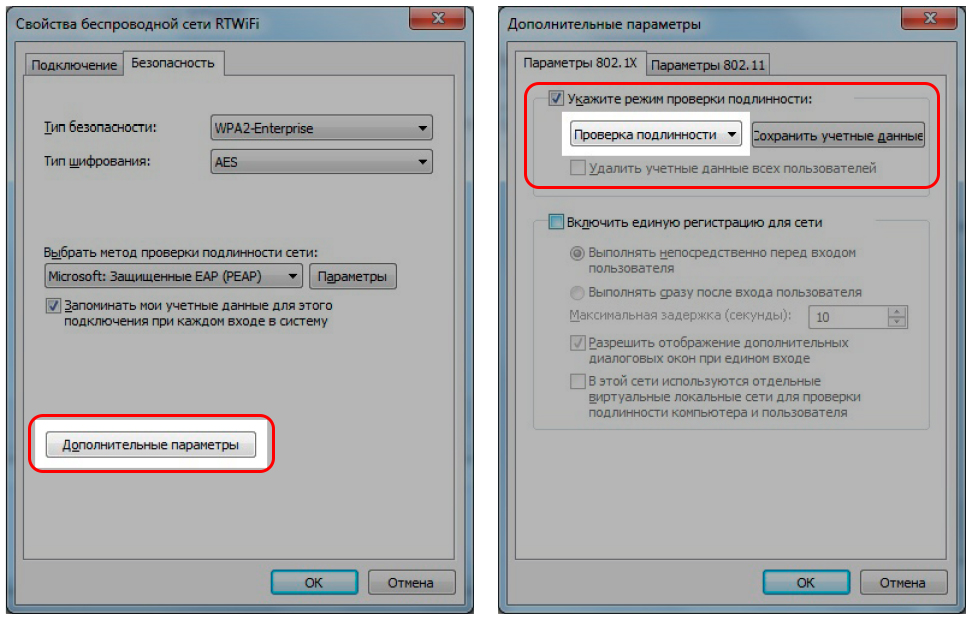

Изменение стандарта шифрования

Если ошибка осталась и после смены ключа, то:

- В интерфейсе маршрутизатора пройдите в «Настройки безопасности», выберите тип аутентификации «WPA-PSK/WPA2-PSK» и шифрование «AES».

- В планшете в настройках Wi-Fi зажмите имя подключения — Удалить сеть. После чего подключитесь заново.

Изменение канала Wi-Fi

Для организации работы беспроводной сети используется частота 2,4 ГГц. Чтобы сигналы разной техники не накладывались друг на друга, роутер способен работать на 11 каналах, автоматически выбирая самый подходящий. Но иногда происходят сбои, сигнал налаживается, из-за чего может произойти ошибка проверки подлинности Wi-Fi. Чтобы сменить канал вручную:

Но иногда происходят сбои, сигнал налаживается, из-за чего может произойти ошибка проверки подлинности Wi-Fi. Чтобы сменить канал вручную:

- Войдите в интерфейс роутера — Настройки беспроводной сети.

- Проверьте, чтобы был корректно определён регион — Россия.

- Во вкладке «Канал» выберите один из 11. Протестируйте несколько раз, пока планшет подключится успешно.

Проверить загруженность каждого канала можно при помощи утилит Free Wi-Fi Scanner для Windows либо WiFi Analyzer для Android. После запуска они просканируют все доступные сети в помещении и отобразит степень загруженности каждого канала. Выберите тот, который не загружен вообще или занят по минимуму.

Если ничего не помогает

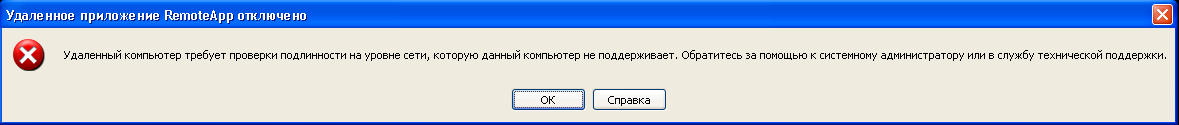

Хоть ошибка проверки подлинности Wi-Fi и не должна больше повториться, когда вы выполните указанные настройки, в отдельных случаях придётся действовать более радикально. Можно попробовать:

- Перезагрузить роутер. Выдерните шнур питания, подождите полминуты–минуту, включите обратно.

- Перезагрузить планшет. Особенно если не отключается очень долго. Обычная перезагрузка может иногда творить чудеса.

- Сброс настроек роутера. Это можно сделать через меню настроек в системных настройках. А если вы в них не войдёте по причине забытого пароля, на задней поверхности, возле портов для подключения, находится маленькая чёрненькая кнопочка. Зажмите её булавкой или чем-то острым, подождите пару секунд, после чего выполните настройку с нуля.

- Сброс настроек планшета. Пройдите в Настройки — Личные данные — Восстановление и сброс — Сброс настроек. Надеемся, что к этому шагу вам прибегнуть не придётся.

Заключение

Теперь вы вооружены знаниями, как действовать, когда произошла проблема при попытке соединения через Вай-Фай. Не спешите нести вашу технику в ремонт, вариантов самостоятельного решения предостаточно. Удачи вам. Будем рады прочесть ваши комментарии с отзывами о материале.

Проверка подлинности сетевого трафика (Windows) — Windows security

Обратная связь

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 3 мин

-

-

- Применяется к:

- ✅ Windows 10, ✅ Windows 11, ✅ Windows Server 2016, ✅ Windows Server 2019, ✅ Windows Server 2022

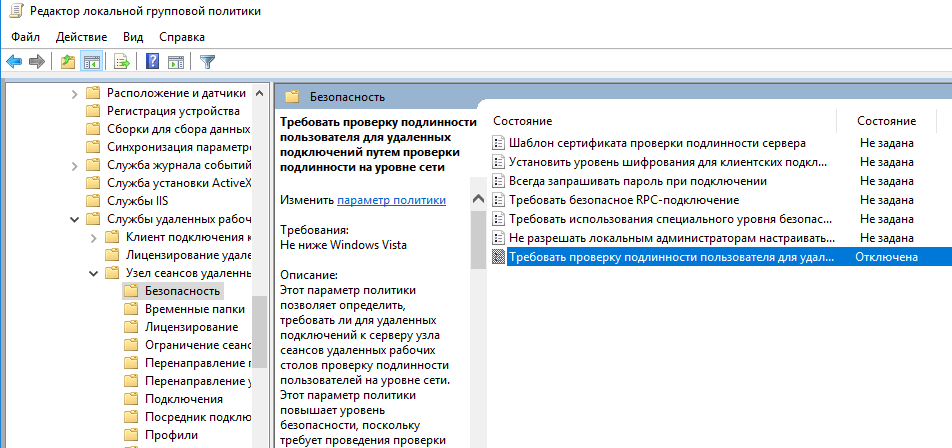

После настройки правила изоляции домена для запроса проверки подлинности, а не для проверки подлинности, необходимо убедиться, что сетевой трафик, отправляемый устройствами в сети, защищен проверкой подлинности IPsec должным образом. Если вы переключите правила на требование проверки подлинности до того, как все устройства будут получать и применять правильные объекты групповой политики, или если в правилах возникают ошибки, обмен данными по сети может завершиться ошибкой. Сначала настроив правила для запроса проверки подлинности, все сетевые подключения, которые не смогли проверить подлинность, могут продолжаться в виде ясного текста во время диагностики и устранения неполадок.

Если вы переключите правила на требование проверки подлинности до того, как все устройства будут получать и применять правильные объекты групповой политики, или если в правилах возникают ошибки, обмен данными по сети может завершиться ошибкой. Сначала настроив правила для запроса проверки подлинности, все сетевые подключения, которые не смогли проверить подлинность, могут продолжаться в виде ясного текста во время диагностики и устранения неполадок.

В этих процедурах вы убедитесь, что развернутые правила работают правильно. Дальнейшие действия зависят от того, над какой зоной вы работаете:

Основная зона изоляции домена. Перед преобразованием правила IPsec изоляции основного домена из режима запроса в режим обязательности необходимо убедиться, что сетевой трафик защищен в соответствии с вашей структурой. Настроив правила для запроса и не требуя проверки подлинности в начале операций, устройства в сети могут продолжать взаимодействовать, даже если основной режим проверки подлинности или правила целостности и шифрования в быстром режиме работают неправильно.

Например, если ваша зона шифрования содержит правила, требующие определенного алгоритма шифрования, но этот алгоритм не включен в комбинацию методов безопасности на клиентах, эти клиенты не могут успешно согласовать сопоставление безопасности в быстром режиме, и сервер отказывается принимать сетевой трафик от клиента. Сначала используя режим запросов, вы можете развернуть правила, а затем изучить сетевой трафик, чтобы узнать, работают ли они должным образом, не рискуя потерей связи.

Например, если ваша зона шифрования содержит правила, требующие определенного алгоритма шифрования, но этот алгоритм не включен в комбинацию методов безопасности на клиентах, эти клиенты не могут успешно согласовать сопоставление безопасности в быстром режиме, и сервер отказывается принимать сетевой трафик от клиента. Сначала используя режим запросов, вы можете развернуть правила, а затем изучить сетевой трафик, чтобы узнать, работают ли они должным образом, не рискуя потерей связи.Граничная зона. Подтверждение правильной работы IPsec является последним шагом, если вы работаете с объектом групповой политики граничной зоны. Вы не преобразуете объект групповой политики в режим «Требовать» в любое время.

Зона шифрования. Как и в основной зоне изоляции, после подтверждения правильности проверки подлинности и шифрования сетевого трафика членов зоны необходимо преобразовать правила зоны из режима запроса в режим обязательного.

Примечание

Помимо действий, описанных в этой процедуре, можно также использовать средства отслеживания сетевого трафика, такие как Microsoft Network Monitor. Монитор сети и аналогичные средства позволяют записывать, анализировать и отображать сетевые пакеты, полученные сетевым адаптером на устройстве. Текущие версии этих средств включают полную поддержку IPsec. Они могут идентифицировать зашифрованные сетевые пакеты, но не могут расшифровать их.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

Проверка подлинности сетевых подключений с помощью консоли брандмауэра Защитник Windows с расширенной безопасностью

Откройте консоль Защитник Windows Брандмауэр с расширенной безопасностью.

В области навигации разверните узел Мониторинг и щелкните Правила безопасности подключения.

В области сведений отображаются правила, действующие в настоящее время на устройстве.

Отображение столбца «Источник правила»

В области Действия щелкните Вид, а затем — Добавить и удалить столбцы.

В списке Доступные столбцы выберите Источник правила и нажмите кнопку Добавить.

Используйте кнопки Переместить вверх и Вниз , чтобы изменить порядок. По завершении нажмите кнопку ОК.

Обновление списка с добавлением только что добавленного столбца может занять несколько минут.

Изучите список правил из объектов групповой политики, которые должны применяться к этому устройству.

Примечание: Если правила не отображаются в списке, устраните неполадки с группой безопасности GPO и фильтрами WMI, применяемыми к объекту групповой политики.

Убедитесь, что локальное устройство является членом соответствующих групп и соответствует требованиям фильтров WMI.

Убедитесь, что локальное устройство является членом соответствующих групп и соответствует требованиям фильтров WMI.В области навигации разверните узел Связи безопасности, а затем щелкните Основной режим.

Текущий список сопоставлений основного режима, согласованных с другими устройствами, отображается в столбце details.

Изучите список связей безопасности основного режима для сеансов между локальным и удаленным устройством. Убедитесь, что столбцы 1-й метод проверки подлинности и второй метод проверки подлинности содержат ожидаемые значения. Если в правилах указан только первый метод проверки подлинности, в столбце Второй метод проверки подлинности отображается значение Нет проверки подлинности. Если дважды щелкнуть строку, появится диалоговое окно Свойства с дополнительными сведениями об ассоциации безопасности.

В области навигации щелкните Быстрый режим.

Изучите список связей безопасности быстрого режима для сеансов между локальным и удаленным устройством. Убедитесь, что столбцы Целостность AH, Целостность ESP и Конфиденциальность ESP содержат ожидаемые значения.

Обратная связь

Отправить и просмотреть отзыв по

Этот продукт

Эта страница

Просмотреть все отзывы по странице

Понимание методов сетевой аутентификации — N-able

Кибербезопасность постоянно находится в новостях в эти дни. Каждую неделю кажется, что новая компания становится жертвой хакеров, похищающих конфиденциальные данные, поэтому обеспечение надежной сетевой безопасности для ваших клиентов важнее, чем когда-либо. Первостепенная ответственность безопасной системы заключается в обеспечении того, чтобы только авторизованные пользователи имели доступ к сети. Протоколы безопасности должны пропускать законных пользователей и не пускать киберпреступников.

Первостепенная ответственность безопасной системы заключается в обеспечении того, чтобы только авторизованные пользователи имели доступ к сети. Протоколы безопасности должны пропускать законных пользователей и не пускать киберпреступников.

Сетевая аутентификация достигает этой цели. Существует ряд доступных методов и инструментов аутентификации, и важно понимать, как они работают, чтобы выбрать правильный для ваших клиентов. В этой статье мы рассмотрим ряд методов аутентификации пользователей и то, как они могут помочь клиентам защитить свои данные. Но сначала давайте проясним, что такое аутентификация на самом деле.

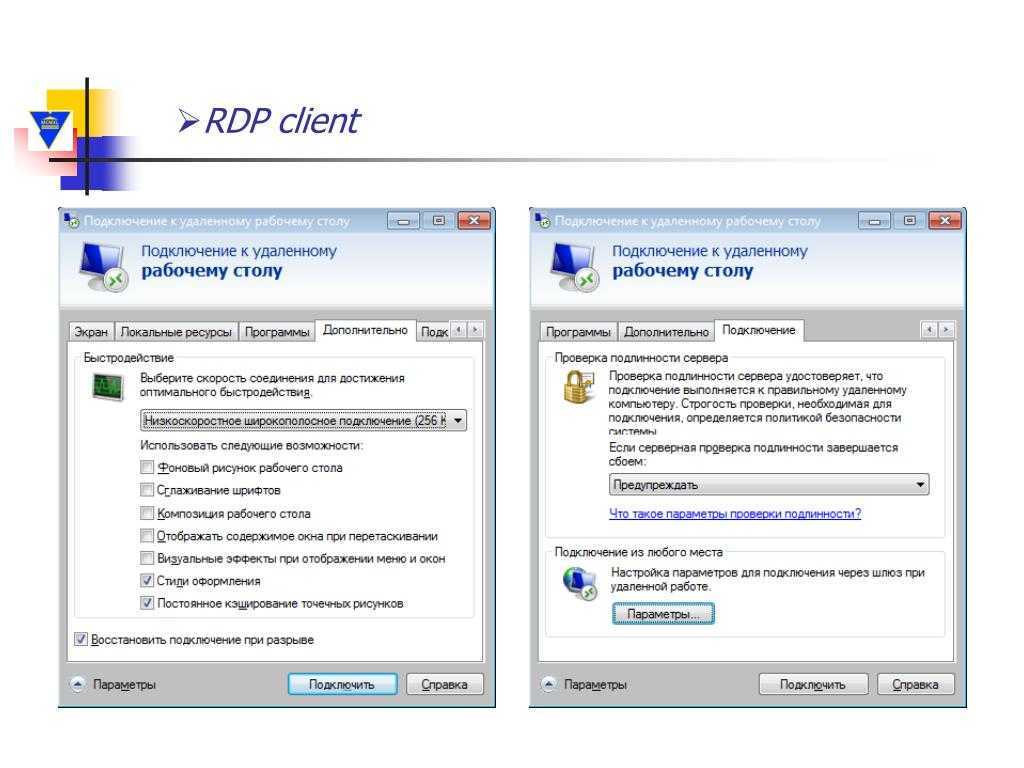

Что означает проверка подлинности на уровне сети?

Проще говоря, аутентификация на уровне сети — это то, как сеть подтверждает, что пользователи являются теми, за кого себя выдают. Это система, позволяющая отличить законных пользователей от нелегитимных. Когда пользователь пытается войти в сеть, он указывает свою личность с помощью имени пользователя. Затем система сверяет имя пользователя со списком авторизованных пользователей, чтобы убедиться, что им разрешен доступ к сети.

Затем система сверяет имя пользователя со списком авторизованных пользователей, чтобы убедиться, что им разрешен доступ к сети.

Однако этого процесса недостаточно для создания безопасной системы. Что, если гнусная сторона притворяется кем-то другим, вводя чужое имя пользователя? Вот где на помощь приходят безопасные методы аутентификации. Аутентификация — это дополнительный шаг, который подтверждает, что человек, вводящий имя пользователя, действительно является владельцем этого имени пользователя. После того, как пользователь прошел аутентификацию, можно безопасно разрешить ему доступ к сети.

Какие существуют типы аутентификации?

По мере развития интернет-технологий был разработан разнообразный набор методов сетевой аутентификации. К ним относятся как общие методы аутентификации (пароли, двухфакторная аутентификация [2FA], жетоны, биометрия, аутентификация транзакций, компьютерное распознавание, CAPTCHA и единый вход [SSO]), так и специальные протоколы аутентификации (включая Kerberos и SSL/ ТЛС). Теперь мы обратимся к наиболее распространенным методам аутентификации и покажем, как каждый из них может работать для ваших клиентов.

Теперь мы обратимся к наиболее распространенным методам аутентификации и покажем, как каждый из них может работать для ваших клиентов.

1) Аутентификация по паролю

Любой, кто пользуется Интернетом, знаком с паролями — самой простой формой аутентификации. После того, как пользователь вводит свое имя пользователя, ему необходимо ввести секретный код, чтобы получить доступ к сети. Согласно теории, если каждый пользователь будет хранить свой пароль в секрете, несанкционированный доступ будет предотвращен. Однако опыт показывает, что даже секретные пароли уязвимы для взлома. Киберпреступники используют программы, которые пробуют тысячи потенциальных паролей и получают доступ, когда угадывают правильный.

Чтобы уменьшить этот риск, пользователям необходимо выбирать безопасные пароли, содержащие как буквы, так и цифры, верхний и нижний регистр, специальные символы (такие как $, % или &) и слова, не найденные в словаре. Также важно использовать длинные пароли не менее восьми символов; каждый дополнительный символ затрудняет взлом программы. Короткие простые пароли, такие как «пароль» (один из самых распространенных) и «12345», едва ли лучше, чем полное отсутствие пароля. Самые безопасные системы позволяют пользователям создавать только надежные пароли, но даже самые надежные пароли могут быть взломаны. Поэтому эксперты по безопасности разработали более сложные методы аутентификации, чтобы исправить недостатки систем, основанных на паролях.

Короткие простые пароли, такие как «пароль» (один из самых распространенных) и «12345», едва ли лучше, чем полное отсутствие пароля. Самые безопасные системы позволяют пользователям создавать только надежные пароли, но даже самые надежные пароли могут быть взломаны. Поэтому эксперты по безопасности разработали более сложные методы аутентификации, чтобы исправить недостатки систем, основанных на паролях.

2) Двухфакторная аутентификация (2FA)

Двухфакторная аутентификация основывается на паролях для создания значительно более надежного решения безопасности. Для доступа к сети требуется как пароль, так и владение определенным физическим объектом — то, что вы знаете, и то, что у вас есть. Банкоматы были одной из первых систем, использующих двухфакторную аутентификацию. Чтобы использовать банкомат, клиенты должны помнить «пароль» — свой PIN-код — плюс вставить дебетовую карту. Ни того, ни другого недостаточно.

В компьютерной безопасности 2FA следует тому же принципу. После ввода имени пользователя и пароля пользователям необходимо преодолеть дополнительное препятствие для входа в систему: им необходимо ввести одноразовый код с определенного физического устройства. Код может быть отправлен на мобильный телефон в текстовом сообщении или сгенерирован с помощью мобильного приложения. Если хакер угадает пароль, он не сможет продолжить работу без мобильного телефона пользователя; и наоборот, если они украдут мобильное устройство, они все равно не смогут войти без пароля. 2FA внедряется на все большем числе банковских сайтов, электронной почты и социальных сетей. Всякий раз, когда это вариант, обязательно включите его для большей безопасности.

После ввода имени пользователя и пароля пользователям необходимо преодолеть дополнительное препятствие для входа в систему: им необходимо ввести одноразовый код с определенного физического устройства. Код может быть отправлен на мобильный телефон в текстовом сообщении или сгенерирован с помощью мобильного приложения. Если хакер угадает пароль, он не сможет продолжить работу без мобильного телефона пользователя; и наоборот, если они украдут мобильное устройство, они все равно не смогут войти без пароля. 2FA внедряется на все большем числе банковских сайтов, электронной почты и социальных сетей. Всякий раз, когда это вариант, обязательно включите его для большей безопасности.

3) Аутентификация по токену

Некоторые компании предпочитают не полагаться на мобильные телефоны в качестве дополнительного уровня защиты аутентификации. Вместо этого они обратились к системам аутентификации токенов. Системы токенов используют специальное физическое устройство для двухфакторной аутентификации. Это может быть ключ, вставленный в USB-порт компьютера, или смарт-карта, содержащая чип радиочастотной идентификации или связи ближнего радиуса действия. Если у вас есть система на основе токенов, внимательно следите за электронными ключами или смарт-картами, чтобы они не попали в чужие руки. Например, когда срок службы члена команды заканчивается, он должен отказаться от своего токена. Эти системы дороже, так как требуют покупки новых устройств, но они могут обеспечить дополнительную меру безопасности.

Это может быть ключ, вставленный в USB-порт компьютера, или смарт-карта, содержащая чип радиочастотной идентификации или связи ближнего радиуса действия. Если у вас есть система на основе токенов, внимательно следите за электронными ключами или смарт-картами, чтобы они не попали в чужие руки. Например, когда срок службы члена команды заканчивается, он должен отказаться от своего токена. Эти системы дороже, так как требуют покупки новых устройств, но они могут обеспечить дополнительную меру безопасности.

4) Биометрическая аутентификация

Биометрические системы являются передовыми методами компьютерной аутентификации. Биометрия (что означает «измерение жизни») опирается на физические характеристики пользователя для его идентификации. Наиболее широко доступные биометрические системы используют отпечатки пальцев, сканирование сетчатки или радужной оболочки, распознавание голоса и распознавание лиц (как в последних iPhone). Поскольку нет двух пользователей с одинаковыми физическими характеристиками, биометрическая аутентификация чрезвычайно безопасна. Это единственный способ точно узнать, кто входит в систему. Это также имеет то преимущество, что пользователям не нужно брать с собой отдельную карту, ключ или мобильный телефон, а также им не нужно запоминать пароль (хотя биометрическая аутентификация более безопасна в сочетании с паролем).

Это единственный способ точно узнать, кто входит в систему. Это также имеет то преимущество, что пользователям не нужно брать с собой отдельную карту, ключ или мобильный телефон, а также им не нужно запоминать пароль (хотя биометрическая аутентификация более безопасна в сочетании с паролем).

Несмотря на преимущества в плане безопасности, у биометрических систем есть и существенные недостатки. Во-первых, они дороги в установке и требуют специального оборудования, такого как сканеры отпечатков пальцев или сканеры глаз. Во-вторых, они связаны с тревожными проблемами конфиденциальности. Пользователи могут отказаться делиться своими личными биометрическими данными с компанией или правительством, если для этого нет веской причины. Таким образом, биометрическая аутентификация наиболее уместна в средах, требующих высочайшего уровня безопасности, таких как разведывательные и оборонные подрядчики.

5) Аутентификация транзакции

Аутентификация транзакции использует подход, отличный от других методов веб-аутентификации. Вместо того, чтобы полагаться на информацию, которую предоставляет пользователь, он сравнивает характеристики пользователя с тем, что он знает о пользователе, ища несоответствия. Например, предположим, что у платформы онлайн-продаж есть клиент с домашним адресом в Канаде. Когда пользователь входит в систему, система аутентификации транзакций проверяет IP-адрес пользователя, чтобы убедиться, что он соответствует его известному местоположению. Если клиент использует IP-адрес в Канаде, все в порядке. Но если они используют IP-адрес в Китае, кто-то может попытаться выдать себя за них. Последний случай поднимает красный флаг, который запускает дополнительные шаги проверки. Конечно, фактический пользователь может просто путешествовать по Китаю, поэтому система аутентификации транзакций не должна полностью его блокировать. Аутентификация транзакций не заменяет системы на основе пароля; вместо этого он обеспечивает дополнительный уровень защиты.

Вместо того, чтобы полагаться на информацию, которую предоставляет пользователь, он сравнивает характеристики пользователя с тем, что он знает о пользователе, ища несоответствия. Например, предположим, что у платформы онлайн-продаж есть клиент с домашним адресом в Канаде. Когда пользователь входит в систему, система аутентификации транзакций проверяет IP-адрес пользователя, чтобы убедиться, что он соответствует его известному местоположению. Если клиент использует IP-адрес в Канаде, все в порядке. Но если они используют IP-адрес в Китае, кто-то может попытаться выдать себя за них. Последний случай поднимает красный флаг, который запускает дополнительные шаги проверки. Конечно, фактический пользователь может просто путешествовать по Китаю, поэтому система аутентификации транзакций не должна полностью его блокировать. Аутентификация транзакций не заменяет системы на основе пароля; вместо этого он обеспечивает дополнительный уровень защиты.

6) Аутентификация с помощью компьютерного распознавания

Аутентификация с помощью компьютерного распознавания аналогична аутентификации транзакции. Распознавание компьютера подтверждает, что пользователь является тем, за кого себя выдает, проверяя, находится ли он на определенном устройстве. Эти системы устанавливают небольшой программный модуль на компьютер пользователя при первом входе в систему. Плагин содержит маркер криптографического устройства. В следующий раз, когда пользователь входит в систему, маркер проверяется, чтобы убедиться, что он находится на известном устройстве. Прелесть этой системы в том, что она невидима для пользователя, который просто вводит свое имя пользователя и пароль; проверка выполняется автоматически. Недостатком аутентификации с помощью компьютерного распознавания является то, что пользователи иногда переключают устройства. Такая система должна обеспечивать возможность входа в систему с новых устройств с использованием других методов проверки (например, текстовых кодов).

Распознавание компьютера подтверждает, что пользователь является тем, за кого себя выдает, проверяя, находится ли он на определенном устройстве. Эти системы устанавливают небольшой программный модуль на компьютер пользователя при первом входе в систему. Плагин содержит маркер криптографического устройства. В следующий раз, когда пользователь входит в систему, маркер проверяется, чтобы убедиться, что он находится на известном устройстве. Прелесть этой системы в том, что она невидима для пользователя, который просто вводит свое имя пользователя и пароль; проверка выполняется автоматически. Недостатком аутентификации с помощью компьютерного распознавания является то, что пользователи иногда переключают устройства. Такая система должна обеспечивать возможность входа в систему с новых устройств с использованием других методов проверки (например, текстовых кодов).

7) CAPTCHA

Хакеры используют все более сложные автоматизированные программы для взлома защищенных систем. CAPTCHA предназначены для нейтрализации этой угрозы. Этот метод аутентификации не ориентирован на проверку конкретного пользователя; скорее, он пытается определить, действительно ли пользователь является человеком. Термин CAPTCHA, придуманный в 2003 году, является аббревиатурой от «полностью автоматизированный публичный тест Тьюринга, позволяющий отличить компьютеры от людей». Система отображает пользователю искаженное изображение букв и цифр, предлагая ему ввести то, что он видит. Компьютеры с трудом справляются с этими искажениями, но люди обычно могут сказать, в чем они заключаются. Добавление CAPTCHA повышает безопасность сети, создавая еще один барьер для автоматизированных систем взлома. Тем не менее, они могут вызвать некоторые проблемы. Люди с ограниченными возможностями (например, слепые люди, использующие слуховые скринридеры) могут не пройти CAPTCHA. Даже неинвалиды иногда не могут их понять, что приводит к разочарованию и задержкам.

CAPTCHA предназначены для нейтрализации этой угрозы. Этот метод аутентификации не ориентирован на проверку конкретного пользователя; скорее, он пытается определить, действительно ли пользователь является человеком. Термин CAPTCHA, придуманный в 2003 году, является аббревиатурой от «полностью автоматизированный публичный тест Тьюринга, позволяющий отличить компьютеры от людей». Система отображает пользователю искаженное изображение букв и цифр, предлагая ему ввести то, что он видит. Компьютеры с трудом справляются с этими искажениями, но люди обычно могут сказать, в чем они заключаются. Добавление CAPTCHA повышает безопасность сети, создавая еще один барьер для автоматизированных систем взлома. Тем не менее, они могут вызвать некоторые проблемы. Люди с ограниченными возможностями (например, слепые люди, использующие слуховые скринридеры) могут не пройти CAPTCHA. Даже неинвалиды иногда не могут их понять, что приводит к разочарованию и задержкам.

8) Единый вход (SSO)

Единый вход (SSO) — полезная функция, которую следует учитывать при выборе метода аутентификации устройства. SSO позволяет пользователю ввести свои учетные данные только один раз, чтобы получить доступ к нескольким приложениям. Рассмотрим сотрудника, которому нужен доступ к электронной почте и облачному хранилищу на разных веб-сайтах. Если два сайта связаны с SSO, пользователь автоматически получит доступ к сайту облачного хранилища после входа в почтовый клиент. SSO экономит время и делает пользователей счастливыми, избегая повторного ввода паролей. Тем не менее, это также может представлять угрозу безопасности; неавторизованный пользователь, получивший доступ к одной системе, теперь может проникнуть в другие. Родственная технология, единый вход, позволяет пользователям выходить из каждого приложения, когда они выходят из одного. Это повышает безопасность, обеспечивая закрытие всех открытых сеансов.

SSO позволяет пользователю ввести свои учетные данные только один раз, чтобы получить доступ к нескольким приложениям. Рассмотрим сотрудника, которому нужен доступ к электронной почте и облачному хранилищу на разных веб-сайтах. Если два сайта связаны с SSO, пользователь автоматически получит доступ к сайту облачного хранилища после входа в почтовый клиент. SSO экономит время и делает пользователей счастливыми, избегая повторного ввода паролей. Тем не менее, это также может представлять угрозу безопасности; неавторизованный пользователь, получивший доступ к одной системе, теперь может проникнуть в другие. Родственная технология, единый вход, позволяет пользователям выходить из каждого приложения, когда они выходят из одного. Это повышает безопасность, обеспечивая закрытие всех открытых сеансов.

Каковы наиболее распространенные протоколы аутентификации?

Теперь, когда у нас есть представление о часто используемых методах аутентификации, давайте обратимся к наиболее популярным протоколам аутентификации. Это специальные технологии, предназначенные для обеспечения безопасного доступа пользователей. Kerberos и SSL/TLS — два наиболее распространенных протокола аутентификации.

Это специальные технологии, предназначенные для обеспечения безопасного доступа пользователей. Kerberos и SSL/TLS — два наиболее распространенных протокола аутентификации.

1) Керберос

Кербер назван в честь персонажа греческой мифологии, грозного трехголового сторожевого пса Аида. Он был разработан в Массачусетском технологическом институте для обеспечения аутентификации в сетях UNIX. Сегодня Kerberos является методом аутентификации по умолчанию в Windows, а также используется в Mac OS X и Linux.

Kerberos использует временные сертификаты безопасности, известные как билеты. Билеты позволяют устройствам в незащищенной сети аутентифицировать друг друга. Каждый билет имеет учетные данные, которые идентифицируют пользователя в сети. Данные в билетах зашифрованы, поэтому их невозможно прочитать в случае перехвата третьей стороной.

Kerberos использует доверенную третью сторону для обеспечения безопасности. Это работает следующим образом: сначала клиент связывается с сервером аутентификации, который передает имя пользователя в центр распространения ключей. Затем центр распространения ключей выдает билет доступа с отметкой времени, который шифруется службой выдачи билетов и возвращается пользователю. Теперь пользователь готов к общению с сетью. Когда пользователю необходимо получить доступ к другой части сети, он отправляет свой билет в службу выдачи билетов, которая проверяет его действительность. Затем служба выдает ключ пользователю, который отправляет билет и запрос на обслуживание той части сервера, с которой ему необходимо связаться.

Затем центр распространения ключей выдает билет доступа с отметкой времени, который шифруется службой выдачи билетов и возвращается пользователю. Теперь пользователь готов к общению с сетью. Когда пользователю необходимо получить доступ к другой части сети, он отправляет свой билет в службу выдачи билетов, которая проверяет его действительность. Затем служба выдает ключ пользователю, который отправляет билет и запрос на обслуживание той части сервера, с которой ему необходимо связаться.

Все это невидимо для пользователя, происходит за кулисами. У Kerberos есть некоторые уязвимости — он требует, чтобы сервер аутентификации был постоянно доступен, и он требует, чтобы часы в разных частях сети всегда были синхронизированы. Тем не менее, она остается широко распространенной и полезной технологией аутентификации.

2) SSL/TLS

Secure Sockets Layer (SSL) и его преемник Transport Layer Security (TLS) — еще один важный протокол аутентификации. В SSL/TLS клиенты и серверы используют цифровые сертификаты для аутентификации друг друга перед подключением. Сертификаты клиента и сертификаты сервера обмениваются для проверки личности каждой стороны в процессе, известном как взаимная идентификация. Сертификат сервера представляет собой небольшой файл данных, сохраняемый на веб-сервере. Сертификат связывает криптографический ключ с данными об организации, которой принадлежит сервер. Веб-браузер проверяет действительность сертификата перед подключением к серверу.

Сертификаты клиента и сертификаты сервера обмениваются для проверки личности каждой стороны в процессе, известном как взаимная идентификация. Сертификат сервера представляет собой небольшой файл данных, сохраняемый на веб-сервере. Сертификат связывает криптографический ключ с данными об организации, которой принадлежит сервер. Веб-браузер проверяет действительность сертификата перед подключением к серверу.

Поддержка SSL/TLS встроена во все основные современные веб-браузеры, включая Internet Explorer, Chrome, Firefox и Safari. Это делает его простым и недорогим в реализации, поскольку не требует специального программного обеспечения. Весь трафик в SSL/TLS шифруется, поэтому он недоступен для перехватчиков. SSL/TLS стал неотъемлемой частью веб-технологий и продолжает совершенствоваться и обновляться. Если ваши клиенты используют его, убедитесь, что они выбрали более безопасную реализацию TLS, поскольку SSL устарел и имеет значительные уязвимости.

Управление аутентификацией клиентов

Как видите, существует множество факторов, которые следует учитывать при выборе правильных технологий аутентификации для ваших клиентов. 2FA делает пароли более безопасными, а биометрические системы обеспечивают еще более высокий уровень защиты. CAPTCHA предотвращает автоматические атаки, а Kerberos и SSL/TLS обеспечивают шифрование связи. Как MSP вы обязаны понимать передовые методы обеспечения безопасности пользователей и сети и сообщать об этой стратегии безопасности своим клиентам.

2FA делает пароли более безопасными, а биометрические системы обеспечивают еще более высокий уровень защиты. CAPTCHA предотвращает автоматические атаки, а Kerberos и SSL/TLS обеспечивают шифрование связи. Как MSP вы обязаны понимать передовые методы обеспечения безопасности пользователей и сети и сообщать об этой стратегии безопасности своим клиентам.

Узнайте больше в нашем блоге, чтобы узнать об эффективном управлении аутентификацией и выборе правильных инструментов для обеспечения оптимальной безопасности.

Аутентификация в компьютерной сети — GeeksforGeeks

Просмотр обсуждения

Улучшить статью

Сохранить статью

- Уровень сложности:

Easy - Последнее обновление:

16 июн, 2022

Посмотреть обсуждение

Улучшить статью

Сохранить статью

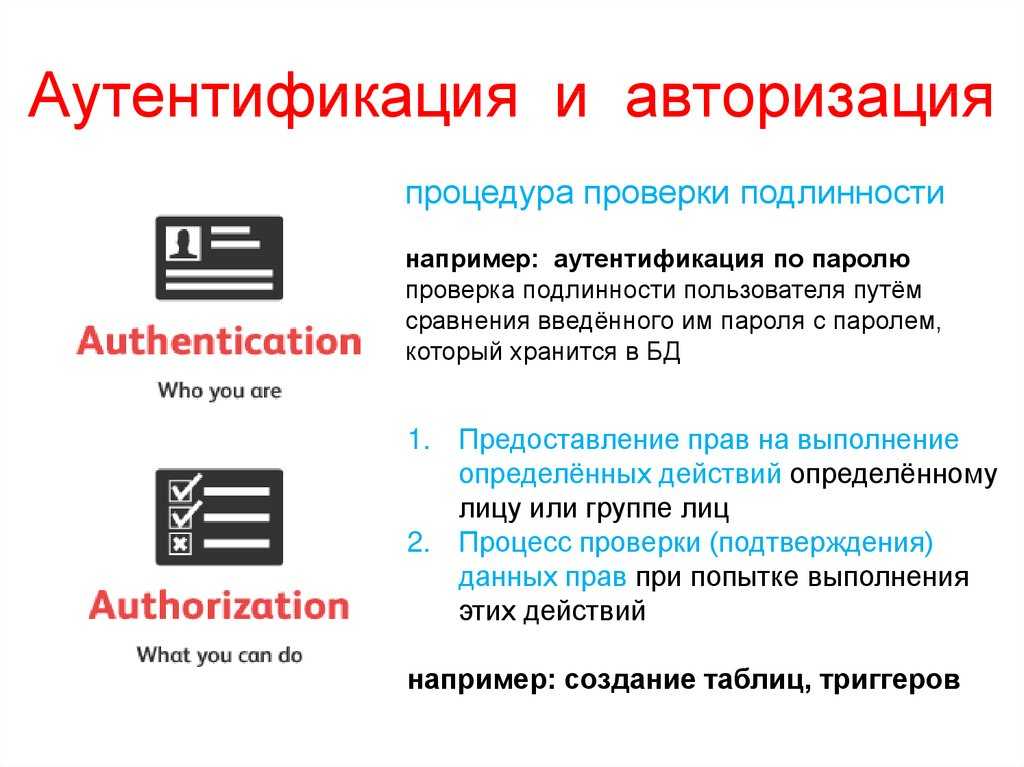

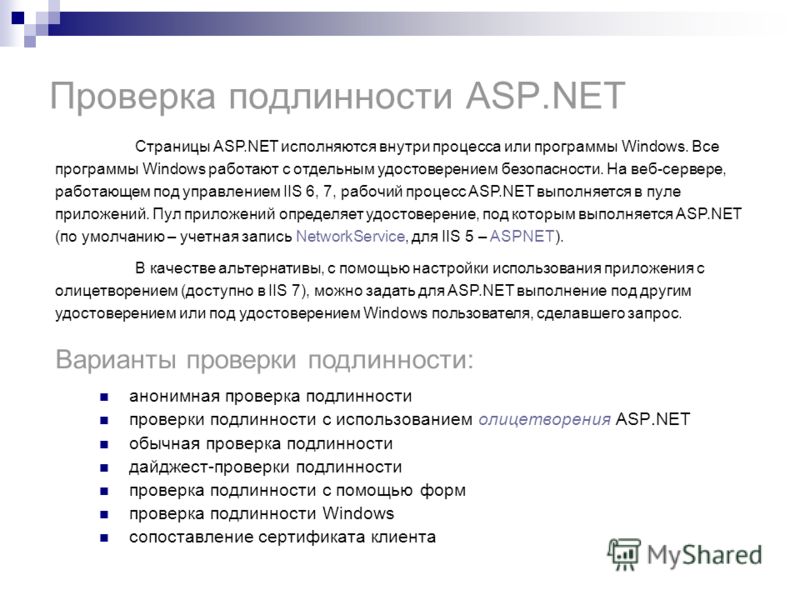

Предпосылка — Аутентификация и авторизация Аутентификация — это процесс проверки личности пользователя или информации. Аутентификация пользователя — это процесс проверки личности пользователя, когда этот пользователь входит в компьютерную систему.

Аутентификация пользователя — это процесс проверки личности пользователя, когда этот пользователь входит в компьютерную систему.

Существуют различные типы систем аутентификации: –

1. Однофакторная аутентификация: – Это был первый разработанный метод безопасности. В этой системе аутентификации пользователь должен ввести имя пользователя и пароль, чтобы подтвердить, входит ли этот пользователь в систему или нет. Теперь, если имя пользователя или пароль неверны, пользователь не сможет войти в систему или получить доступ к системе.

Преимущества системы однофакторной аутентификации: –

- Это очень простая в использовании и понятная система.

- это совсем не дорого.

- Пользователю не нужны огромные технические навыки.

Недостаток однофакторной аутентификации

- Это вовсе не защита паролем. Это будет зависеть от надежности пароля, введенного пользователем.

- Уровень защиты в однофакторной аутентификации очень низкий.

2. Двухфакторная аутентификация: – В этой системе аутентификации пользователь должен указать имя пользователя, пароль и другую информацию. Существуют различные типы систем аутентификации, которые используются пользователем для защиты системы. Вот некоторые из них: – беспроводные токены и виртуальные токены. ОТП и многое другое.

Преимущества двухфакторной аутентификации

- Система двухфакторной аутентификации обеспечивает более высокий уровень безопасности, чем система однофакторной аутентификации.

- Повышение производительности и гибкости в системе двухфакторной аутентификации.

- Двухфакторная аутентификация предотвращает потерю доверия.

Недостатки двухфакторной аутентификации

- Это занимает много времени.

3. Многофакторная система аутентификации: – В этом типе аутентификации требуется более одного фактора аутентификации. Это обеспечивает лучшую безопасность для пользователя. Любой тип кейлоггера или фишинговой атаки невозможен в системе многофакторной аутентификации. Это гарантирует пользователю, что информация не будет украдена.

Это гарантирует пользователю, что информация не будет украдена.

Преимущества системы многофакторной аутентификации: –

- Нет риска безопасности.

- Никакая информация не может быть украдена.

- Нет риска какой-либо активности кейлоггера.

- Отсутствие риска захвата данных.

Недостатки системы многофакторной аутентификации: –

- Требует много времени.

- он может полагаться на третьих лиц. Основная цель аутентификации — разрешить авторизованным пользователям доступ к компьютеру и запретить доступ неавторизованным пользователям. Операционные системы обычно идентифицируют/аутентифицируют пользователей, используя следующие 3 способа: пароли, физическую идентификацию и биометрию. Они объясняются следующим образом.

- Пароли: Проверка пароля является наиболее популярным и часто используемым методом аутентификации. Пароль — это секретный текст, который должен быть известен только пользователю.

В системе с паролем каждому пользователю системный администратор назначает правильное имя пользователя и пароль. Система хранит все имена пользователей и пароли. Когда пользователь входит в систему, его имя пользователя и пароль проверяются путем сравнения их с сохраненными именем пользователя и паролем. Если содержимое одинаковое, пользователю разрешается доступ к системе, в противном случае он отклоняется.

В системе с паролем каждому пользователю системный администратор назначает правильное имя пользователя и пароль. Система хранит все имена пользователей и пароли. Когда пользователь входит в систему, его имя пользователя и пароль проверяются путем сравнения их с сохраненными именем пользователя и паролем. Если содержимое одинаковое, пользователю разрешается доступ к системе, в противном случае он отклоняется. - Физическая идентификация: Этот метод включает машиночитаемые бейджи (символы), карты или смарт-карты. В некоторых компаниях бейджи требуются сотрудникам для доступа к воротам организации. Во многих системах идентификация сочетается с использованием пароля, т. е. пользователь должен вставить карту, а затем указать свой пароль. Этот тип аутентификации обычно используется с банкоматами. Смарт-карты могут улучшить эту схему, сохраняя пароль пользователя внутри самой карты. Это позволяет проводить аутентификацию без хранения паролей в компьютерной системе. Потеря такой карты может быть опасной.

- Биометрия: Этот метод аутентификации основан на уникальных биологических характеристиках каждого пользователя, таких как отпечатки пальцев, распознавание голоса или лица, подписи и глаза.

- Сканер или другие устройства для сбора необходимых данных о пользователе.

- Программное обеспечение для преобразования данных в форму, которую можно сравнивать и сохранять.

- База данных, в которой хранится информация обо всех авторизованных пользователях.

- Черты лица — Люди различаются по характеристикам лица, таким как глаза, нос, губы, брови и форма подбородка.

- Отпечатки пальцев – Считается, что отпечатки пальцев уникальны для всего человечества.

- Геометрия руки — Системы геометрии руки определяют особенности руки, включая форму, длину и ширину пальцев.

- Рисунок сетчатки – Связан с детальной структурой глаза.

- Подпись – Каждый человек имеет уникальный стиль почерка, и эта особенность отражается в подписях человека.

- Пароли: Проверка пароля является наиболее популярным и часто используемым методом аутентификации. Пароль — это секретный текст, который должен быть известен только пользователю.

Например, если ваша зона шифрования содержит правила, требующие определенного алгоритма шифрования, но этот алгоритм не включен в комбинацию методов безопасности на клиентах, эти клиенты не могут успешно согласовать сопоставление безопасности в быстром режиме, и сервер отказывается принимать сетевой трафик от клиента. Сначала используя режим запросов, вы можете развернуть правила, а затем изучить сетевой трафик, чтобы узнать, работают ли они должным образом, не рискуя потерей связи.

Например, если ваша зона шифрования содержит правила, требующие определенного алгоритма шифрования, но этот алгоритм не включен в комбинацию методов безопасности на клиентах, эти клиенты не могут успешно согласовать сопоставление безопасности в быстром режиме, и сервер отказывается принимать сетевой трафик от клиента. Сначала используя режим запросов, вы можете развернуть правила, а затем изучить сетевой трафик, чтобы узнать, работают ли они должным образом, не рискуя потерей связи.

Убедитесь, что локальное устройство является членом соответствующих групп и соответствует требованиям фильтров WMI.

Убедитесь, что локальное устройство является членом соответствующих групп и соответствует требованиям фильтров WMI.

В системе с паролем каждому пользователю системный администратор назначает правильное имя пользователя и пароль. Система хранит все имена пользователей и пароли. Когда пользователь входит в систему, его имя пользователя и пароль проверяются путем сравнения их с сохраненными именем пользователя и паролем. Если содержимое одинаковое, пользователю разрешается доступ к системе, в противном случае он отклоняется.

В системе с паролем каждому пользователю системный администратор назначает правильное имя пользователя и пароль. Система хранит все имена пользователей и пароли. Когда пользователь входит в систему, его имя пользователя и пароль проверяются путем сравнения их с сохраненными именем пользователя и паролем. Если содержимое одинаковое, пользователю разрешается доступ к системе, в противном случае он отклоняется.