Malicious вирус это: Что такое Malware (малварь) и как с этим бороться? SkyDNS

Содержание

В чем разница между вирусом и Malware?

В чем разница между вирусом и Malware?

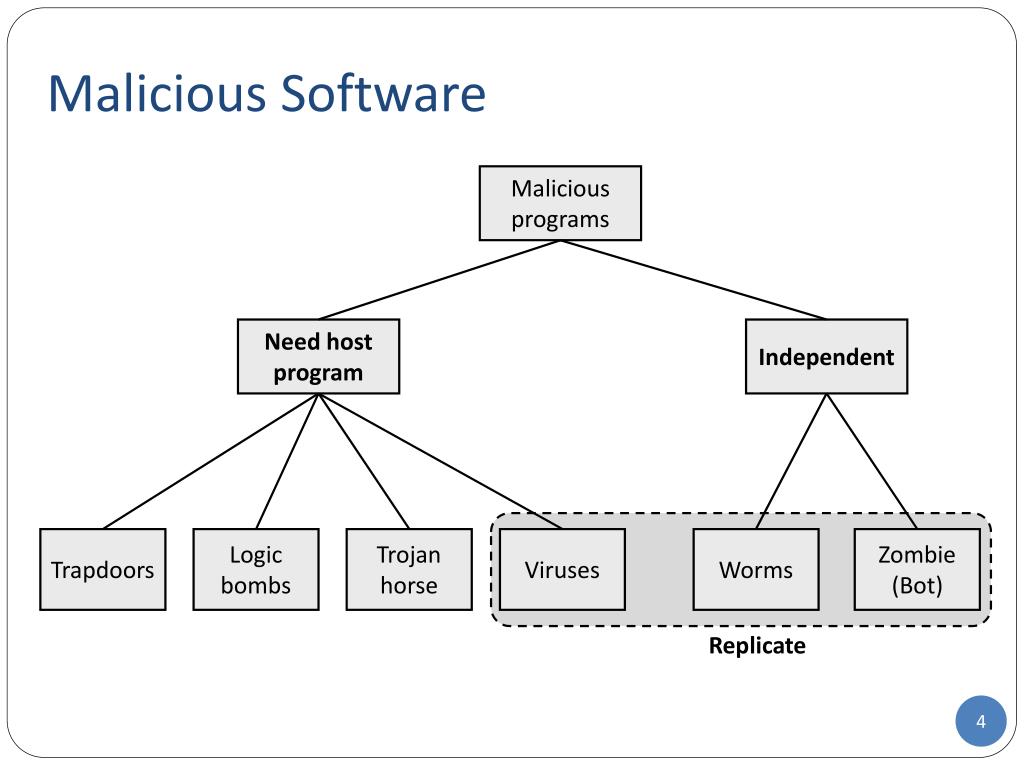

Термин Malware дословно означает вредоносные программы. Это аббревиатура от двух английских слов malicious и Software, то есть вредоносное программное обеспечение. Так как компьютерные вирусы, однозначно, являются вредоносными, их также можно отнести к категории Malware. Также в эту область входят и другие понятия, такие как программы шпионы, черви, Трояны, руткиты, программы-вымогатели, рекламное ПО и другое.

Типы вирусов – краткая характеристика

Вирус – это компьютерная программа. После того как она стала активной, начинается масштабное клонирование и вставление собственного кода в исполняемые объекты.

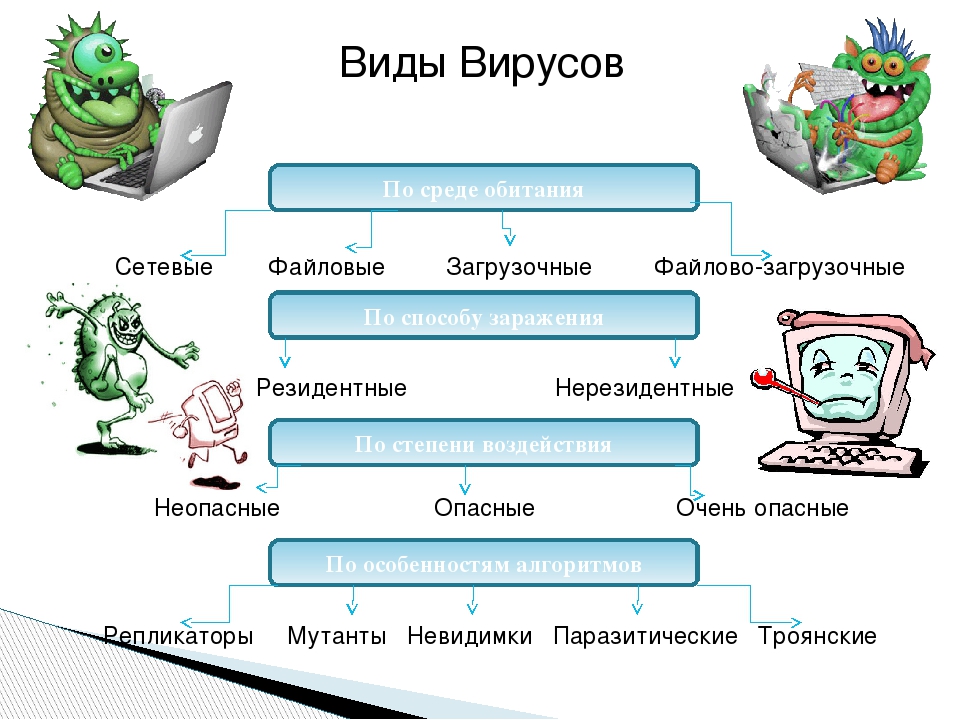

Способов проникновения в компьютер великое множество. В первую очередь, это постоянный контакт с зараженной машиной, ноутбуком, планшетом или даже смартфоном. Происходит это через компакт-диски, флэшки, внешние жёсткие диски или путем обычного соединения через кабель для обмена или копирования информации, синхронизации. Также вирусы способны перетекать с одной машины на другую через локальную сеть или интернет. Краткую характеристику вирусов можно сделать сгруппировав их в четыре раздела:

В первую очередь, это постоянный контакт с зараженной машиной, ноутбуком, планшетом или даже смартфоном. Происходит это через компакт-диски, флэшки, внешние жёсткие диски или путем обычного соединения через кабель для обмена или копирования информации, синхронизации. Также вирусы способны перетекать с одной машины на другую через локальную сеть или интернет. Краткую характеристику вирусов можно сделать сгруппировав их в четыре раздела:

- Файловые вирусы. Это самые распространённые виды вредоносных программ. Под раздачу, в первую очередь, попадают программы с расширениями EXE или COM.

- Вирусы скриптов. Этот раздел можно отнести к разновидности файловых вирусов, но пишутся они именно на языке скриптов, поэтому выделим их в отдельную категорию. Скрипты – выполняют роль служебных программ. Благодаря им выполняются нужные и важные действия на вашем ПК. Данные вирусы либо блокирует сам скрипт, либо блокируют действия которые он выполняет. Например есть скриптовые вирусы, взаимодействующие с форматом HTML, из-за него загрузка и просмотр интернет страниц становится невозможным.

- Загрузочные вирусы. Это самый тяжелый и неприятный вид вирусов. Их цель – загрузочные сектора винчестера. В одном случае, они полностью блокируют загрузку операционной системы, причем могут страдать и как распространённый Windows, так и Lunix. Загрузочные вирусы распространяются и через среду операционной системы IOS. Таким образом, при загрузке операционной системы начинает работу не только нужные, полезные программы и разделы, но и сторонние, направленные на слежку, кражу данных и прочие вредоносные действия.

- Макровирусы. Этот тип файла атакует в первую очередь приложение, где используются или можно вставить макрос. В основном страдают текстовые редакторы или электронной таблицы. В данные типы файлов уже встроена огромная масса макросов, поэтому вирусу спрятаться там очень легко.

Ещё вирусы можно классифицировать по способу их работы. Одни начинают вредоносное воздействие сразу же после активации. Вторые более скрытны и могут долгое время сохраняться на жёстком диске или в памяти компьютера выполняя свои долгосрочные задачи.

Стоит отметить, что сегодня компьютерные вирусы — это всего лишь 10% угроз, находящихся в интернете. Их создают все меньше и меньше. Наибольшая угроза сейчас исходит из комплексных вредоносных программ, которые содержат в своей исходном коде целый пакет вредителей: симбиоз вируса, червя, Трояна, бэкдора, эксплойта и адвара с функциями вымогателя в одном лице.

ТОП-Продаж

Интернет-магазин лицензионного софта Softmonstr.ru

Интернет-магазин Softmonstr.ru предлагает лицензионное программное обеспечение по максимально низким ценам. Операционные системы, офисные приложения, широкий выбор антивирусных программ, фото-видео редакторов, полезных утилит и многое другое. Быстрое и качественное обслуживание, постоянная поддержка клиентов.

Вредоносные программы (malware)

Название «вредоносные программы» соотносится с англоязычным термином «malware», образованным от двух слов: «malicious» («злонамеренный») и «software» («программное обеспечение»). Существуют и другие, более редкие варианты — «badware», «computer contaminant», «crimeware». В лексиконе некоторых специалистов встречаются жаргонные названия «вредонос», «зловред», «малварь». В обиходе все вредоносные программы часто называют компьютерными вирусами, хотя это терминологически некорректно.

Существуют и другие, более редкие варианты — «badware», «computer contaminant», «crimeware». В лексиконе некоторых специалистов встречаются жаргонные названия «вредонос», «зловред», «малварь». В обиходе все вредоносные программы часто называют компьютерными вирусами, хотя это терминологически некорректно.

К вредоносным программам относят любое программное обеспечение, несанкционированно проникающее в компьютерную технику. Подобные приложения наносят прямой или косвенный ущерб — например, нарушают работу компьютера или похищают личные данные пользователя.

Вредители создаются для реализации двух основных групп целей. Одна из них сводится к получению выгоды от внедрения в компьютер жертвы. Например, злоумышленник добивается возможности управлять компьютером, крадет секретную информацию, осуществляет вымогательство. Вторая группа целей не связана с материальной выгодой. Написание вредоносного кода может быть проявлением желания автора, создавшего программу, утвердиться в своих умениях, обычным хулиганством или шуткой.

Согласно статье 273 Уголовного Кодекса РФ, вредоносными объектами следует считать компьютерные программы или иную информацию, которые заведомо предназначены для несанкционированного уничтожения, блокирования, модификации, копирования данных либо для нейтрализации средств их защиты.

Корпорация Microsoft считает, что вредоносная программа — это любое ПО, разработанное с целью нанесения урона отдельному компьютеру или целой сети, серверу. Совершенно не важно, является ли такое ПО вирусом, трояном или разновидностью программы-шпиона.

Классификация вредоносных программ

Ниже перечислены основные виды вредоносных программ.

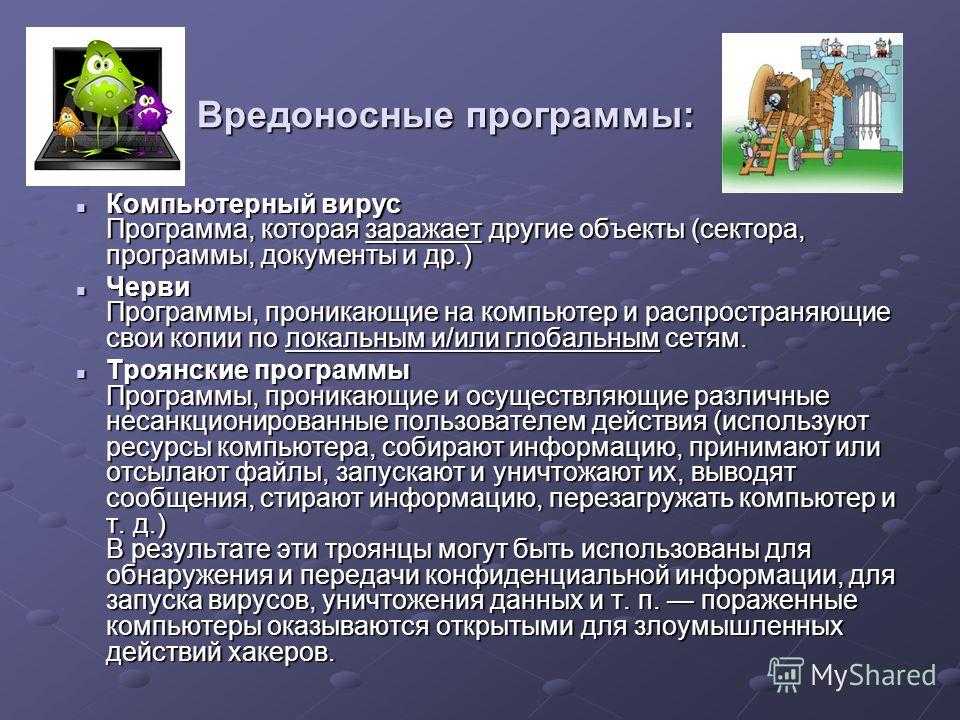

- Агенты ботнетов. Ботнетом называется группа зараженных компьютеров, получающих команды от злоумышленника; за прием и исполнение этих команд отвечает соответствующая вредоносная программа. Такая сеть может насчитывать от нескольких единиц до миллионов компьютеров, она также называется зомби-сетью.

- Эксплойты — хакерские утилиты, предназначенные для эксплуатации уязвимостей в программном обеспечении.

- Бекдоры — программы для удаленного подключения к компьютеру и управления им.

- Компьютерные вирусы. Вирусом принято называть программу, которая внедряет свой код в другие приложения («заражает» их), так что при каждом запуске инфицированного объекта этот код исполняется.

- Руткиты — средства скрытия вредоносной деятельности (например, другие приложения не смогут обнаружить файлы, принадлежащие нежелательному ПО).

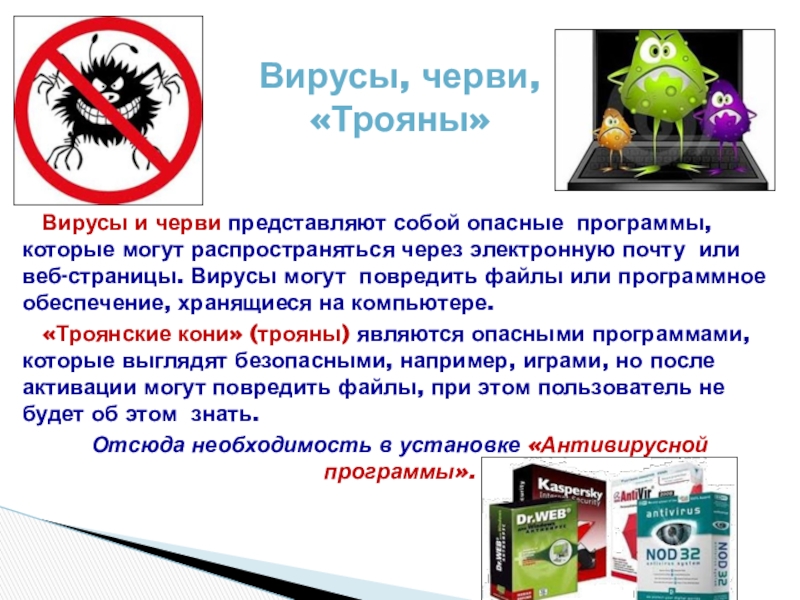

- Сетевые черви — вредоносные программы с самой разной функциональной нагрузкой, которые способны самостоятельно распространяться по компьютерным сетям.

- «Троянские кони» («трояны») — широкий класс вредоносных объектов разнообразного назначения, которые обычно не имеют собственного механизма распространения (т.е. не могут заражать файлы или размножать свои копии через сеть). Название произошло от ранней тактики их проникновения — под видом легитимной программы или в качестве скрытого дополнения к ней.

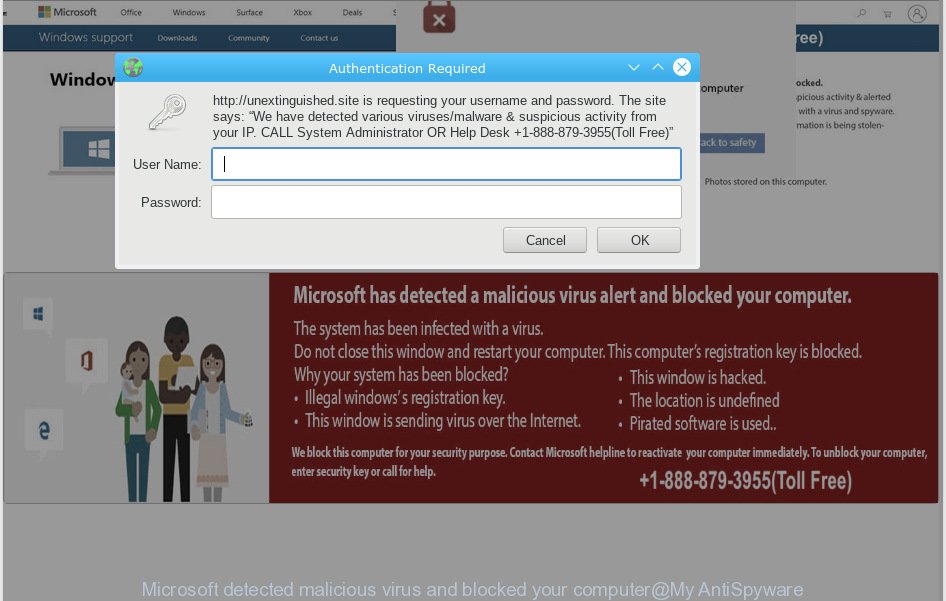

В особую группу можно выделить вымогатели и шифровальщики (ransomware). Сценарий работы таких вредоносных программ состоит в том, что они каким-либо способом блокируют доступ пользователя к его данным и требуют выкуп за разблокировку.

Объекты воздействия

Атаки вредоносных программ распространяются практически на всех пользователей интернета. Цель воздействия зависит от типа злоумышленника: хулиган, мелкий вор или киберпреступник. Соответствующим образом различаются и последствия: одна инфекция просто мешает нормально работать с компьютером, другая — приводит к финансовым убыткам, третья — заканчивается утечкой сведений, составляющих коммерческую тайну.

В последние годы от вредоносных программ часто страдают различные компании и организации — в первую очередь из-за своей платежеспособности. Типовой атакой является шифрование, например, бухгалтерской базы данных и последующее требование заплатить за восстановление этой критически важной для бизнеса информации. Атакам эксплойтов, троянов и червей подвергаются серверы веб-сайтов, откуда злоумышленники воруют информацию о клиентах и пользователях, включая данные банковских карт, что грозит потерей финансов, баз данных, другой корпоративной информации.

Атакам эксплойтов, троянов и червей подвергаются серверы веб-сайтов, откуда злоумышленники воруют информацию о клиентах и пользователях, включая данные банковских карт, что грозит потерей финансов, баз данных, другой корпоративной информации.

Объектами внедрения вредоносных программ являются и обычные пользователи Сети. Интерес представляют личные данные, информация о банковских счетах, электронная почта, пароли доступа к социальным сетям. Довольно часто целью инфекций становятся геймеры, имеющие большое количество игровой валюты и редкие артефакты.

Источник угрозы

Самые опасные и сложные вредоносные программы создаются на заказ государственными спецслужбами или связанными с ними группами киберпреступников. Такие объекты имеют ярко выраженную специфику и направлены на конкретную жертву или группу жертв. Целью их работы могут быть сбор и кража секретных данных либо прямое вредительство.

Однако большинство вредоносных программ создается рядовыми злоумышленниками, не связанными с организованной киберпреступностью или спецслужбами. Внедрив свои разработки на компьютер жертвы, они могут красть данные для доступа к счетам в банках, выполнять с зараженного устройства сетевые атаки, вымогать выкупы, размещать рекламу сомнительной продукции или рассылать спам. Источником распространения вредителей являются мелкие преступники, похищающие логины, пароли и другую личную информацию (например, аккаунты участников онлайн-игр) с целью несанкционированного использования или продажи.

Внедрив свои разработки на компьютер жертвы, они могут красть данные для доступа к счетам в банках, выполнять с зараженного устройства сетевые атаки, вымогать выкупы, размещать рекламу сомнительной продукции или рассылать спам. Источником распространения вредителей являются мелкие преступники, похищающие логины, пароли и другую личную информацию (например, аккаунты участников онлайн-игр) с целью несанкционированного использования или продажи.

Внедрять вредоносные программы могут исследователи, находящиеся в процессе изобретения иных способов заражения, противодействия антивирусным продуктам. Цель деятельности этих программистов состоит не в получении выгоды, а в изучении компьютерной среды и проверке своих идей.

Анализ риска

Пользователи персональных компьютеров порой не считают вредоносные программы серьезной угрозой, хотя часто становятся жертвами кражи учетных данных либо блокировки компьютера с требованием выкупа. Бизнес, наоборот, говорит об инфекциях как о существенной угрозе своей деятельности.

Распространение получают вредоносные программы, попадающие в устройства интернета вещей. Так, компания из Британии создала вирус-вымогатель для термостата, подключенного к Wi-Fi. Получив контроль над оборудованием, он способен опустить температуру до критической отметки и требовать денег. Подробнее о новой вредоносной программе можно прочитать в статье «Вирусы-вымогатели добрались до термостатов».

Нет абсолютной защиты от инфекций, но снизить риск реализации угрозы можно. Для этого необходимо устанавливать новые версии операционных систем, следить за обновлением всех программ, использовать антивирусные решения от надежных производителей, не допускать к ПК посторонних лиц, не открывать подозрительные ссылки, письма и файлы, выполнять ряд других предохранительных мер.

вредоносных программ и вирусов: в чем разница?

28 февраля 2023 г.

Термины «вредоносное ПО» и «вирус», которые часто используются взаимозаменяемо, имеют два различных значения.

Вредоносное ПО или вредоносное программное обеспечение — это общий термин, используемый для описания любой программы или кода, созданного с целью причинения вреда компьютеру, сети или серверу.

Вирус, с другой стороны, является типом вредоносного ПО. Его определение ограничивается только программами или кодом, которые самовоспроизводятся или копируют себя для распространения на другие устройства или области сети.

Исходя из вышеприведенных определений, слово «вредоносное ПО» может использоваться для обозначения любого типа вируса. Однако слово вирус не описывает все типы вредоносных программ.

Разница между вредоносным ПО и вирусом

Помимо саморепликации, существуют и другие важные различия между вредоносным ПО и вирусом. Понимание характеристик этих двух киберугроз может помочь пользователю определить тип атаки и способы ее устранения.

Тип атаки

Опять же, вредоносное ПО является общей категорией атак. Он включает в себя такие подкатегории, как программы-вымогатели, кейлоггеры, трояны, черви, шпионское ПО и, конечно же, вирусы.

Несмотря на то, что существует множество типов вирусов, все они обладают способностью распространяться путем самовоспроизведения.

Метод заражения

Как правило, атаки вредоносных программ инициируются с помощью методов фишинга или социальной инженерии, а также поврежденных вложений или загрузок.

Чаще всего вирусы распространяются через веб-приложения, программное обеспечение и электронную почту; они также могут передаваться через зараженные веб-сайты, загрузки контента и поврежденные устройства хранения.

Операции по атаке

Вредоносное ПО действует по-разному, но большинство из них начинают с обеспечения постоянного доступа к системе, чтобы злоумышленники могли проникнуть в сеть в любой момент. Оказавшись внутри, вредоносное ПО берет под контроль систему, чтобы связаться со своим первоначальным отправителем. Информация, которую он передает, может включать в себя, среди прочего, конфиденциальные данные, интеллектуальную собственность, захваченные нажатия клавиш или изображения с камеры устройства.

Вирусы, с другой стороны, обычно бездействуют до тех пор, пока жертва не активирует атаку, открыв зараженное приложение, загрузив поврежденный файл или щелкнув зараженную ссылку. После активации вирус может выполнять любое количество задач, для которых он был разработан, включая удаление файлов, шифрование данных, перехват системных функций или отключение настроек безопасности.

Результаты атаки

Результат атаки вредоносного ПО зависит от типа атаки. В некоторых случаях, например при атаках программ-вымогателей, целью киберпреступника является получение оплаты за восстановление системы. В других случаях, таких как распределенные атаки типа «отказ в обслуживании» (DDOS), у хакера может не быть другой цели, кроме как нарушить работу.

Хотя вирусы различаются по степени сложности, цель злоумышленника, как правило, состоит в том, чтобы повредить устройство пользователя или большую сеть. Для организаций вирус может привести к нарушению работы и может стоить значительных сумм для восстановления системы, но злоумышленник, как правило, не получает прямой выгоды от своей деятельности, если только вирус не является частью более широкой атаки вредоносного ПО, такой как схема вымогательства.

2023 CrowdStrike Global Threat Report

Загрузите отчет 20223 Threat Intelligence Report , чтобы узнать, как службы безопасности могут лучше защитить людей, процессы и технологии современного предприятия в условиях все более зловещих угроз.

Загрузить сейчас

Почему термины «вредоносное ПО» и «вирус» часто используются неправильно

Чтобы понять, почему термины «вредоносное ПО» и «вирус» часто используются неправильно, требуется урок как истории, так и лингвистики.

В 1970-х годах некоторые из первых атак вредоносных программ назывались вирусами. Люди, не разбирающиеся в мире технологий и кибербезопасности, не знали технического определения и просто думали, что этот термин можно использовать для описания любой атаки вредоносного ПО. В последующие годы этот термин стал более распространенным, в конечном итоге став сокращенным способом обозначения различных кибератак.

Вдобавок ко всему, в течение следующих двух десятилетий пользователи компьютеров испытывали потребность в продуктах и услугах кибербезопасности, которые обычно представлялись как антивирусное программное обеспечение. Хотя продукты защищали пользователя и от других типов вредоносных программ, название продукта было сосредоточено на защите от вирусов, что подкрепляло идею о том, что вирусы являются основной категорией атак.

Хотя продукты защищали пользователя и от других типов вредоносных программ, название продукта было сосредоточено на защите от вирусов, что подкрепляло идею о том, что вирусы являются основной категорией атак.

Примеры вредоносных программ

Вредоносные программы — это общий термин, используемый для описания любого типа вредоносного программного обеспечения, независимо от его операций, намерений или механизма распространения. Распространенные типы вредоносных программ включают:

- Боты и ботнеты

- Криптоджекинг

- Эксплойты

- Бесфайловое вредоносное ПО

- Кейлоггеры

- Программа-вымогатель

- Вредоносная реклама

- Мобильное вредоносное ПО

- Руткиты

- Шпионское ПО

- Троян

- Вирус

- Черви

Для получения дополнительной информации о наиболее распространенных типах вредоносных программ см. наш дополнительный пост: Распространенные примеры вредоносных программ.

Примеры вирусов

Существует множество типов вредоносных программ, а также множество разновидностей вирусов. При этом важно помнить, что определение вредоносного ПО гораздо шире и включает в себя широкий спектр методов и методов. Вирусы, с другой стороны, похожи в том смысле, что все они полагаются на саморепликацию для заражения новых хостов.

Общие типы вирусов включают:

- Вирус загрузочного сектора

- Угонщик браузера

- Вирус прямого действия

- Вирус-заражатель файлов

- Макровирус

- Многокомпонентный вирус

- Перезаписать вирус

- Полиморфный вирус

- Резидентный вирус

- Вирус веб-скриптов

С технической точки зрения программы-вымогатели — это разновидность вредоносных программ. Он работает путем шифрования важных файлов жертвы с требованием оплаты (выкупа) для восстановления доступа.

Программа-вымогатель не является вирусом, поскольку не является самовоспроизводящейся инфекцией. Однако вирус может использоваться как часть атаки программ-вымогателей для шифрования данных или изменения файлов таким образом, что их владелец не сможет их использовать.

Однако вирус может использоваться как часть атаки программ-вымогателей для шифрования данных или изменения файлов таким образом, что их владелец не сможет их использовать.

Решения для защиты от вредоносных программ и вирусов

Наилучший подход к защите от вредоносных программ — использование единого набора методов, включая машинное обучение, блокировку эксплойтов, поведенческий анализ и занесение в черный список.

Платформа CrowdStrike Falcon® использует уникальную и интегрированную комбинацию методов для предотвращения и обнаружения известного вредоносного ПО, неизвестного вредоносного ПО и бесфайлового вредоносного ПО (которое выглядит как доверенная программа).

Машинное обучение

Платформа Falcon использует машинное обучение для блокировки вредоносных программ без использования сигнатур. Вместо этого он использует математические алгоритмы для анализа файлов и может защитить хост, даже если он не подключен к Интернету.

Блокировка эксплойтов

Вредоносное ПО не всегда приходит в виде файла, который можно проанализировать с помощью машинного обучения. Некоторые типы вредоносных программ могут быть развернуты непосредственно в памяти с помощью наборов эксплойтов. Для защиты от них платформа Falcon предоставляет функцию блокировки эксплойтов, которая добавляет еще один уровень защиты.

Некоторые типы вредоносных программ могут быть развернуты непосредственно в памяти с помощью наборов эксплойтов. Для защиты от них платформа Falcon предоставляет функцию блокировки эксплойтов, которая добавляет еще один уровень защиты.

Поведенческий анализ

Как насчет бесфайловых вредоносных программ, которые не используют набор эксплойтов, таких как определенные типы программ-вымогателей? Для защиты систем от этих угроз платформа Falcon использует индикаторы атаки (IOA), которые анализируют как законные, так и подозрительные действия для обнаружения скрытых цепочек событий, указывающих на попытки заражения вредоносным ПО. Большинство IOA также могут предотвращать атаки, не связанные с вредоносным ПО.

Внесение в черный список

Falcon также позволяет организациям заносить приложения в черный список, автоматически предотвращая их запуск где-либо в организации.

Что такое вредоносное ПО? Определение, типы, профилактика

Безопасность

К

- Бен Луткевич,

Технические характеристики Писатель

Что такое вредоносное ПО?

Вредоносное ПО или вредоносное программное обеспечение — это любая программа или файл, которые преднамеренно наносят вред компьютеру, сети или серверу.

Типы вредоносных программ включают компьютерные вирусы, черви, троянские кони, программы-вымогатели и программы-шпионы. Эти вредоносные программы крадут, шифруют и удаляют конфиденциальные данные; изменять или захватывать основные вычислительные функции и отслеживать действия конечных пользователей на компьютере.

Что делает вредоносное ПО?

Вредоносное ПО

может заражать сети и устройства и предназначено для того, чтобы каким-либо образом нанести вред этим устройствам, сетям и/или их пользователям.

В зависимости от типа вредоносного ПО и его цели этот вред может по-разному представляться пользователю или конечной точке. В некоторых случаях вредоносное ПО оказывает относительно мягкое и безвредное воздействие, а в других оно может иметь катастрофические последствия.

Независимо от метода, все типы вредоносных программ предназначены для использования устройств за счет пользователя и в интересах хакера — человека, который разработал и/или развернул вредоносное ПО.

Как происходит заражение вредоносным ПО?

Авторы вредоносных программ используют различные физические и виртуальные средства для распространения вредоносных программ, заражающих устройства и сети. Например, вредоносные программы могут быть доставлены в систему с помощью USB-накопителя с помощью популярных инструментов для совместной работы и загрузок с диска , , которые автоматически загружают вредоносные программы в системы без согласия или ведома пользователя.

Эта статья является частью

Фишинговые атаки — еще один распространенный тип доставки вредоносных программ, когда электронные письма, замаскированные под законные сообщения, содержат вредоносные ссылки или вложения, которые доставляют исполняемый файл вредоносного ПО ничего не подозревающим пользователям. В сложных атаках вредоносного ПО часто используется командно-контрольный сервер, который позволяет злоумышленникам взаимодействовать с зараженными системами, извлекать конфиденциальные данные и даже удаленно управлять скомпрометированным устройством или сервером.

В сложных атаках вредоносного ПО часто используется командно-контрольный сервер, который позволяет злоумышленникам взаимодействовать с зараженными системами, извлекать конфиденциальные данные и даже удаленно управлять скомпрометированным устройством или сервером.

Появляющиеся штаммы вредоносных программ включают новые методы обхода и запутывания, предназначенные не только для обмана пользователей, но и для администраторов безопасности и продуктов для защиты от вредоносных программ. Некоторые из этих методов уклонения основаны на простых тактиках, таких как использование веб-прокси для сокрытия вредоносного трафика или исходных IP-адресов. Более сложные угрозы включают полиморфное вредоносное ПО , которое может многократно изменять свой базовый код, чтобы избежать обнаружения с помощью инструментов обнаружения на основе сигнатур; методы защиты от песочницы, которые позволяют вредоносному ПО обнаруживать, когда оно анализируется, и откладывать выполнение до тех пор, пока оно не покинет песочницу; и бесфайловое вредоносное ПО, которое находится только в оперативной памяти системы, чтобы его не обнаружили.

Диаграмма различных типов вредоносных программ.

Какие существуют типы вредоносных программ?

Различные типы вредоносных программ имеют уникальные особенности и характеристики. Типы вредоносных программ включают следующие:

- Вирус – это наиболее распространенный тип вредоносного ПО, которое может запускаться само по себе и распространяться, заражая другие программы или файлы.

- Червь может самовоспроизводиться без основной программы и обычно распространяется без какого-либо взаимодействия со стороны авторов вредоносных программ.

- Троянский конь представляет собой законную программу для получения доступа к системе. После активации после установки трояны могут выполнять свои вредоносные функции.

- Шпионское ПО собирает информацию и данные об устройстве и пользователе, а также наблюдает за действиями пользователя без его ведома.

- Программа-вымогатель заражает систему пользователя и шифрует ее данные.

Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы.

Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы. - Руткит получает доступ на уровне администратора к системе жертвы. После установки программа предоставляет злоумышленникам корневой или привилегированный доступ к системе.

- Вирус-бэкдор или троян удаленного доступа (RAT) тайно создает лазейку в зараженной компьютерной системе, которая позволяет злоумышленникам получить к ней удаленный доступ, не предупреждая пользователя или программы безопасности системы.

- Рекламное ПО отслеживает историю браузера и загрузок пользователя с целью отображения всплывающих окон или рекламных баннеров, побуждающих пользователя совершить покупку. Например, рекламодатель может использовать файлы cookie для отслеживания веб-страниц, которые посещает пользователь, для более точного таргетирования рекламы.

- Кейлоггеры, также называемые системными мониторами, отслеживают почти все, что пользователь делает на своем компьютере. Сюда входят электронные письма, открытые веб-страницы, программы и нажатия клавиш.

Как обнаружить вредоносное ПО

Пользователи могут обнаружить вредоносные программы, если они наблюдают необычную активность, такую как внезапная потеря места на диске, необычно низкая скорость, повторяющиеся сбои или зависания, увеличение нежелательной активности в Интернете и всплывающая реклама.

На устройстве может быть установлено антивирусное и антивредоносное программное обеспечение для обнаружения и удаления вредоносных программ. Эти инструменты могут обеспечивать защиту в режиме реального времени или обнаруживать и удалять вредоносное ПО, выполняя стандартное сканирование системы.

Например,

Защитник Windows — это программное обеспечение Microsoft для защиты от вредоносных программ, включенное в операционную систему (ОС) Windows 10 в Центре безопасности Защитника Windows. Защитник Windows защищает от таких угроз, как шпионское ПО, рекламное ПО и вирусы. Пользователи могут установить автоматическое «Быстрое» и «Полное» сканирование, а также установить оповещения с низким, средним, высоким и серьезным приоритетом.

Шаги, включенные в план реагирования организации на вредоносное ПО.

Как удалить вредоносное ПО

Как уже упоминалось, многие программные продукты для обеспечения безопасности предназначены для обнаружения и предотвращения вредоносных программ, а также для их удаления из зараженных систем.

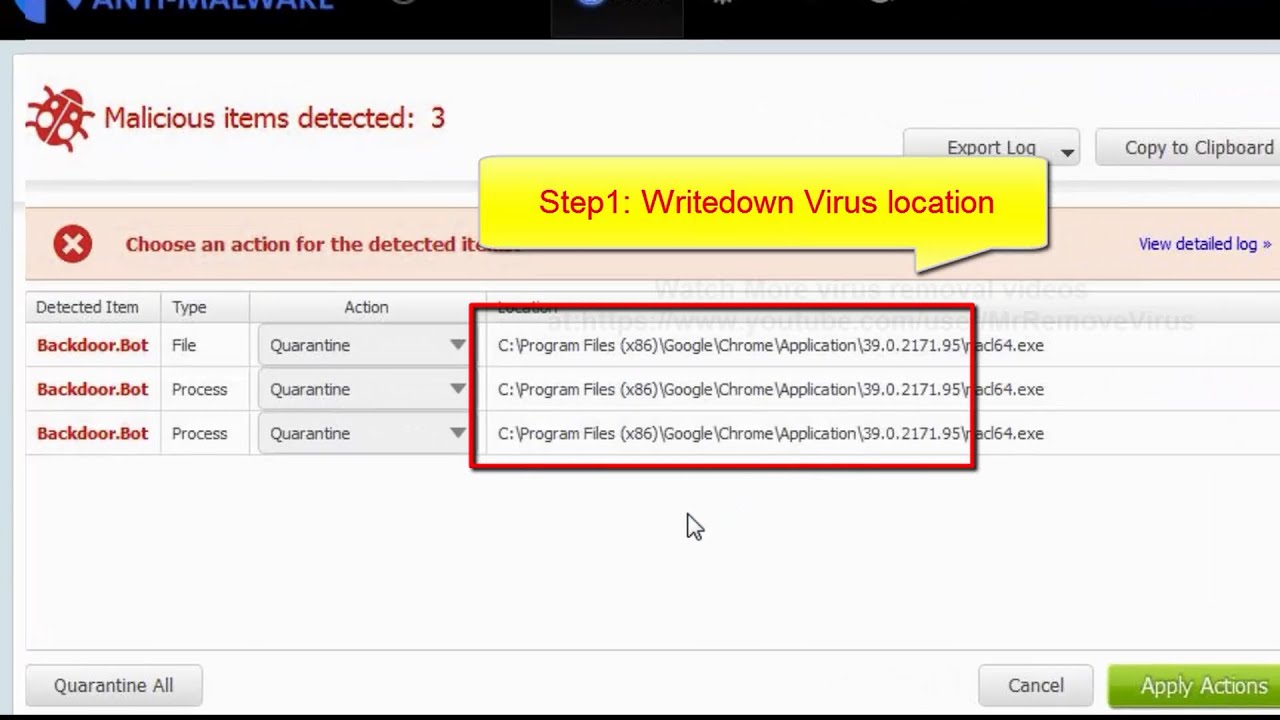

Malwarebytes — это пример инструмента для защиты от вредоносных программ, который занимается обнаружением и удалением вредоносных программ. Он может удалять вредоносные программы с платформ Windows, macOS, Android и iOS. Malwarebytes может сканировать файлы реестра пользователя, запущенные программы, жесткие диски и отдельные файлы. В случае обнаружения вредоносное ПО может быть помещено в карантин и удалено. Однако, в отличие от некоторых других инструментов, пользователи не могут устанавливать расписание автоматического сканирования.

Как предотвратить заражение вредоносным ПО

Пользователи могут предотвратить вредоносное ПО несколькими способами. В случае защиты персонального компьютера пользователи могут установить антивирусное программное обеспечение.

В случае защиты персонального компьютера пользователи могут установить антивирусное программное обеспечение.

Пользователи могут предотвратить вредоносное ПО, практикуя безопасное поведение на своих компьютерах или других личных устройствах. Это включает в себя запрет на открытие вложений со странных адресов электронной почты, которые могут содержать вредоносные программы, замаскированные под законные вложения — такие электронные письма могут даже претендовать на то, что они отправлены законными компаниями, но имеют неофициальные почтовые домены.

Пользователи должны регулярно обновлять свое программное обеспечение для защиты от вредоносных программ, поскольку хакеры постоянно адаптируют и разрабатывают новые методы взлома программного обеспечения безопасности. Поставщики программного обеспечения для обеспечения безопасности отвечают выпуском обновлений, устраняющих эти уязвимости. Если пользователи пренебрегают обновлением своего программного обеспечения, они могут пропустить исправление, которое делает их уязвимыми для предотвратимой уязвимости.

В корпоративных условиях сети больше, чем домашние сети, и в финансовом плане на карту поставлено больше. Существуют упреждающие шаги, которые компании должны предпринять для обеспечения защиты от вредоносных программ. Меры предосторожности, направленные наружу, включают следующее:

- Внедрение двойного утверждения для транзакций между предприятиями (B2B); и

- Внедрение проверки второго канала для транзакций между бизнесом и потребителем (B2C).

Внутренние меры предосторожности для бизнеса включают следующее:

- Внедрение автономного обнаружения вредоносных программ и угроз для обнаружения вредоносных программ до их распространения;

- Внедрение политик безопасности белого списка, когда это возможно; и

- Реализация надежной защиты на уровне веб-браузера.

Влияет ли вредоносное ПО на компьютеры Mac?

Вредоносное ПО

может повлиять как на Mac, так и на Windows. Исторически сложилось так, что устройства Windows считаются большей мишенью для вредоносных программ, чем Mac, отчасти потому, что пользователи могут загружать приложения для macOS через App Store.

Исторически сложилось так, что устройства Windows считаются большей мишенью для вредоносных программ, чем Mac, отчасти потому, что пользователи могут загружать приложения для macOS через App Store.

В 2020 году компания Malwarebytes сообщила, что впервые вредоносное ПО на компьютерах Mac опережает вредоносное ПО на ПК. Отчасти это связано с популярностью устройств Apple, которые привлекают больше внимания хакеров.

Влияет ли вредоносное ПО на мобильные устройства?

Вредоносное ПО

может быть обнаружено на мобильных телефонах и может предоставлять доступ к компонентам устройства, таким как камера, микрофон, GPS или акселерометр. Вредоносное ПО может попасть на мобильное устройство, если пользователь загружает неофициальное приложение или переходит по вредоносной ссылке из электронного письма или текстового сообщения. Мобильное устройство также может быть заражено через соединение Bluetooth или Wi-Fi.

Вредоносное ПО для мобильных устройств чаще встречается на устройствах под управлением ОС Android, чем iOS. Вредоносное ПО на Android-устройства обычно загружается через приложения. Признаки того, что устройство Android заражено вредоносным ПО, включают в себя необычное увеличение использования данных, быстро разряжающийся заряд батареи или отправку звонков, текстовых сообщений и электронных писем контактам устройства без первоначального ведома пользователя. Точно так же, если пользователь получает подозрительное сообщение от известного контакта, это может быть вредоносное ПО для мобильных устройств, которое распространяется между устройствами.

Вредоносное ПО на Android-устройства обычно загружается через приложения. Признаки того, что устройство Android заражено вредоносным ПО, включают в себя необычное увеличение использования данных, быстро разряжающийся заряд батареи или отправку звонков, текстовых сообщений и электронных писем контактам устройства без первоначального ведома пользователя. Точно так же, если пользователь получает подозрительное сообщение от известного контакта, это может быть вредоносное ПО для мобильных устройств, которое распространяется между устройствами.

Устройства Apple iOS редко заражаются вредоносными программами, потому что Apple проверяет приложения, продаваемые в App Store. Тем не менее, устройство iOS по-прежнему может быть заражено вредоносным кодом, открыв неизвестную ссылку, найденную в электронном письме или текстовом сообщении. Устройства iOS также станут более уязвимыми после джейлбрейка.

История вредоносных программ

Термин вредоносное ПО был впервые использован ученым-компьютерщиком и исследователем в области безопасности Исраэлем Радаи в 1990 году. Однако вредоносное ПО существовало задолго до этого.

Однако вредоносное ПО существовало задолго до этого.

Одним из первых известных примеров вредоносных программ был вирус Creeper в 1971 году, который был создан в качестве эксперимента инженером BBN Technologies Робертом Томасом. Creeper был разработан для заражения мейнфреймов в ARPANET. Хотя программа не изменяла функции, не крала и не удаляла данные, она перемещалась с одного мейнфрейма на другой без разрешения, отображая телетайпное сообщение, которое гласило: «Я крипер: поймай меня, если сможешь». Позднее Creeper был изменен ученым-компьютерщиком Рэем Томлинсоном, который добавил вирусу способность к самовоспроизведению и создал первого известного компьютерного червя.

Концепция вредоносных программ укоренилась в технологической отрасли, и примеры вирусов и червей начали появляться на компьютерах Apple и IBM в начале 1980-х годов, прежде чем они стали популярными после появления Всемирной паутины и коммерческого Интернета в 1990-х годах. С тех пор вредоносное ПО и стратегии безопасности для его предотвращения стали только сложнее.

Программы, аналогичные вредоносным программам

Существуют и другие типы программ, которые имеют общие черты с вредоносными программами, но существенно отличаются друг от друга. Одним из примеров является ПНП или потенциально нежелательная программа. Это приложения, которые обманом заставляют пользователей устанавливать их в свои системы, например панели инструментов браузера, но не выполняют никаких вредоносных функций после их установки. Однако бывают случаи, когда ПНП может содержать функции, подобные шпионскому ПО, или другие скрытые вредоносные функции, и в этом случае ПНП будет классифицироваться как вредоносное ПО.

Последнее обновление: июнь 2022 г.

Продолжить чтение о вредоносных программах

- Вредоносное ПО и программа-вымогатель: в чем разница?

- Анализ вредоносных программ для начинающих: начало работы

- 10 основных типов угроз информационной безопасности для ИТ-команд

Копать глубже об угрозах и уязвимостях

Как обнаружить и удалить вредоносные программы с iPhone

Автор: Майкл Гоуд

Как обнаружить и удалить вредоносное ПО с устройства Android

Автор: Майкл Гоуд

антивирусное программное обеспечение (антивирусная программа)

Автор: Кинза Ясар

Топ-10 типов угроз информационной безопасности для ИТ-команд

Автор: Линда Розенкранс

Сеть

-

Введение в smartNIC и их преимуществаSmartNIC разгружают задачи обработки пакетов с ЦП сервера, высвобождая ресурсы для производительности приложений.

Они могут запускать пакет…

Они могут запускать пакет… -

IOTech Edge Connect освобождает данные от заводских устройствIOTech разработала Edge Connect для сбора данных от операционных технологий и отправки их в ИТ-системы, которые отслеживают и контролируют …

-

5 методов устранения проблем с сетью в Linux и WindowsОтладку проблемы с сетью следует начинать с устранения основных неполадок. Если это не поможет, администраторы должны проверить, проверить и…

ИТ-директор

-

Отсутствие соглашения о правилах ИИ в США и ЕС дает Китаю преимуществоВ то время как ЕС и Китай предложили правила ИИ, США продолжают применять подход невмешательства к регулированию, который может повлиять на их …

-

США балансируют между дипломатией и безопасностью с КитаемНа фоне переговоров о дальнейшем введении экспортного контроля в отношении Китая представители администрации подтвердили стремление президента Байдена .

..

.. -

Напряженность в отношениях с ЕС растет из-за Закона о цифровых рынках и технической политикичлена Конгресса хотят, чтобы администрация Байдена выступила против ЕС по поводу технологической политики, направленной против американского бизнеса.

Корпоративный настольный компьютер

-

Увеличьте срок службы ПК с помощью эффективного управления жизненным циклом ПККогда ИТ-отделы устанавливают политику жизненного цикла для ПК и настольных компьютеров, им необходимо установить продолжительность жизни ПК для групп пользователей. …

-

Оценка вариантов поддержки AppleCare ProfessionalAppleCare+ — не единственный вариант покрытия и поддержки, который предлагает Apple. ИТ-специалистам следует рассмотреть различные варианты AppleCare Professional…

-

Роль шифрования файлов и папок Mac для бизнесаИТ-администраторы могут включить утилиту Mac FileVault для бизнес-файлов и данных, чтобы обеспечить дополнительный уровень безопасности и .

..

..

Облачные вычисления

-

Навигация по проблемам выставления счетов за использование нескольких облаковОтслеживание облачных счетов из нескольких облаков или учетных записей может быть сложным. Узнайте, как идентифицировать мультиоблачный биллинг…

-

5 лучших практик оптимизации затрат Google CloudСтоимость всегда является главным приоритетом для предприятий. Для тех, кто рассматривает Google Cloud или текущих пользователей, откройте для себя эти оптимизации …

-

Как создавать моментальные снимки Amazon EBS и управлять ими через интерфейс командной строки AWS

Моментальные снимкиEBS являются важной частью любой стратегии резервного копирования и восстановления данных в развертываниях на основе EC2. Ознакомьтесь с тем, как …

ComputerWeekly.com

-

Будущие киберугрозы: четыре «всадника апокалипсиса»Как справляться с новыми угрозами безопасности от глубокого подделки людей до прекращения безопасного шифрования

-

Как центры обработки данных могут избежать повышения цен и удержать больше клиентовНаиболее многообещающие стратегии обеспечения минимального роста цен для клиентов требуют, чтобы операторы начали анализировать свой подход .

Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы.

Затем киберпреступники требуют от жертвы выкуп в обмен на расшифровку данных системы.

Они могут запускать пакет…

Они могут запускать пакет… ..

.. ..

..