Windows 7 настройка политики безопасности: Настройка локальной политики безопасности в Windows 7

Содержание

Локальная политика безопасности Windows 10 где находится: конфигурация пользователя административные шаблоны

Многие твики и настройки Windows (в том числе описываемые на этом сайте) затрагивают изменение параметров локальной групповой политики или политик безопасности с помощью соответствующего редактора (присутствует в профессиональных и корпоративных версиях ОС и в Windows 7 Максимальная), редактора реестра или, иногда, сторонних программ. В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация).

В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 10, 8 и Windows 7 различными способами.

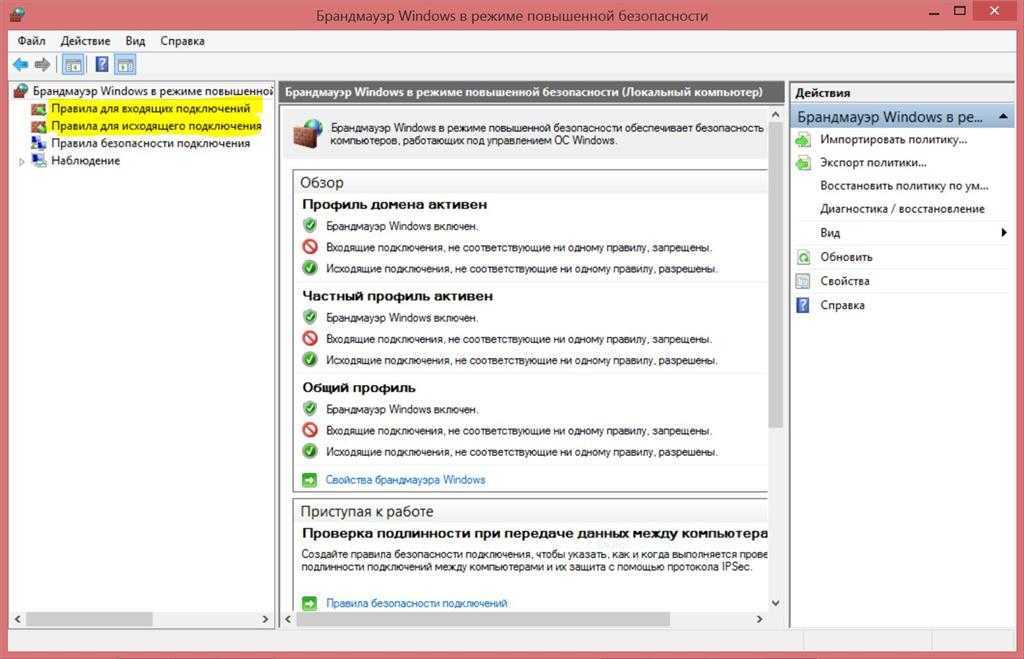

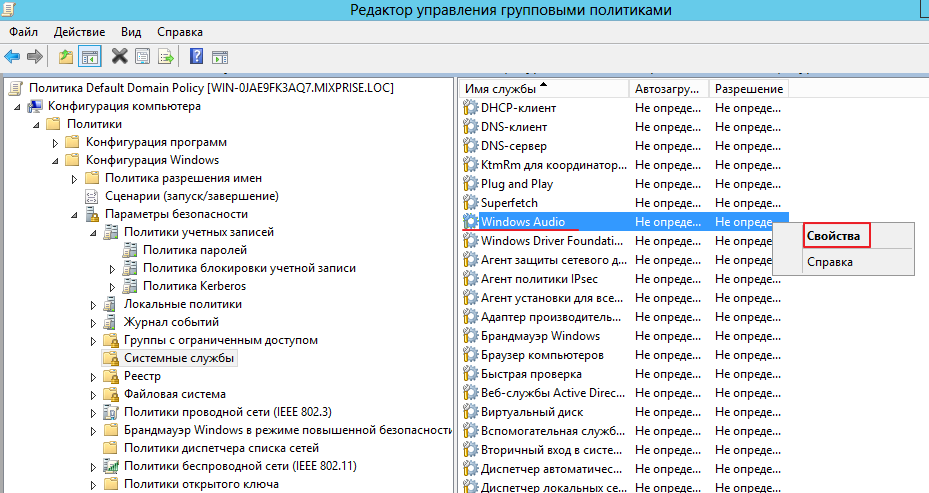

Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

Совет. В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:

- Редактор групповых политик для Windows 7 Home

- Консоль gpedit.msc для Windows 10 Home Edition

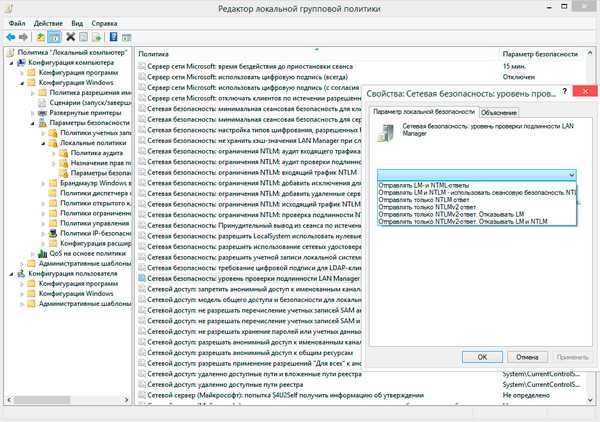

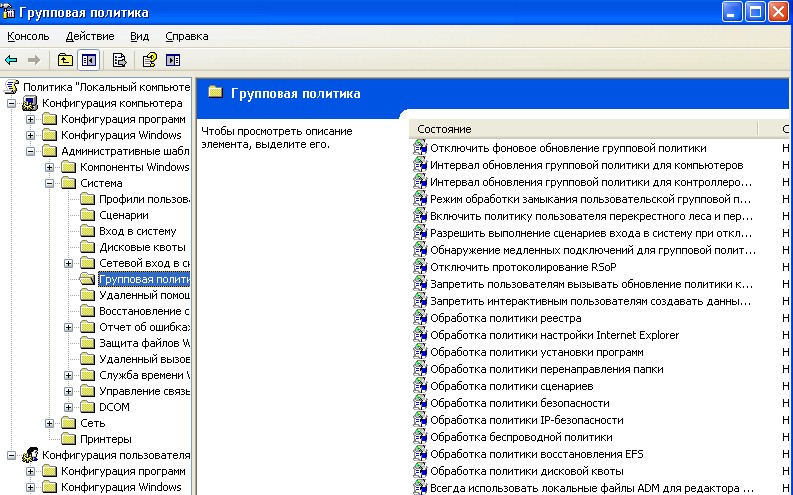

Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие все (или только определенные настройки GPO), переведя их в состояние Not configured (Не задана).

В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие все (или только определенные настройки GPO), переведя их в состояние Not configured (Не задана).

Чтобы создать резервную копию текущих настроек локальной GPO можно использовать утилиту LGPO.exe из Security Compliance Manager.

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой: gpresult /h c:\distr\gpreport2. html

html

Указанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС. Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться.

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.

msc

msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

- В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

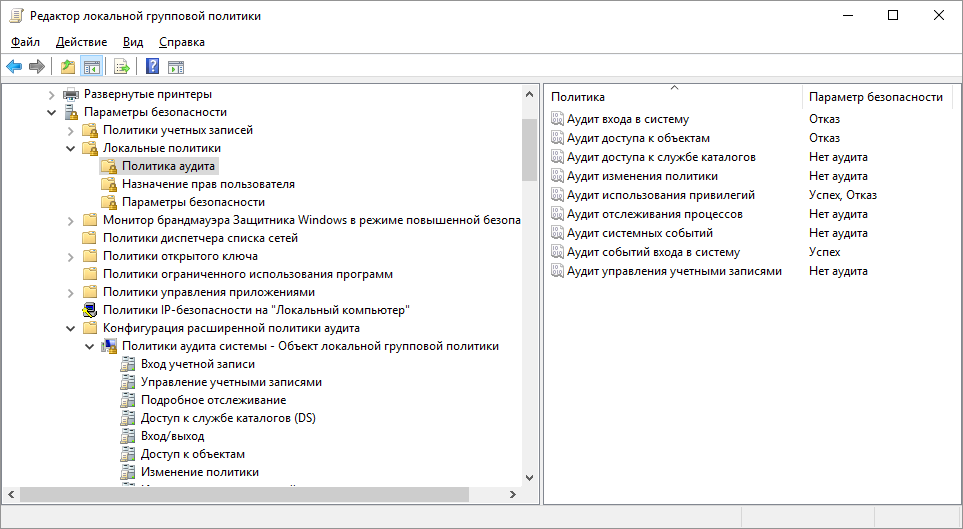

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем о, а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

- Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

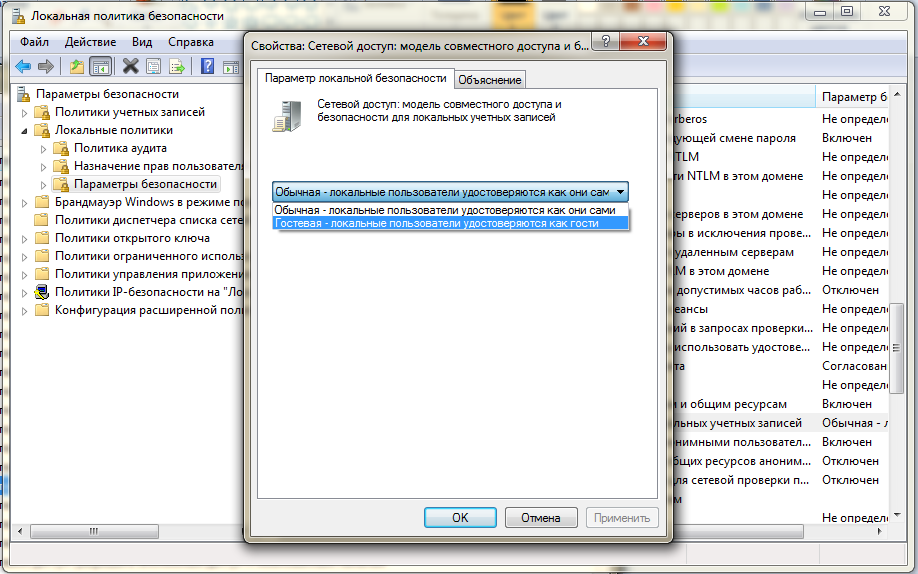

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

Может Вы поделитись своими способами применения групповых политик в Windows. Буду ждать Ваших примеров в комментариях.

C уважением, Виктор

Файлы групповых политик Registry.pol

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry. pol.

pol.

- Настройки конфигурации компьютера (раздел Computer Configuration) хранятся в %SystemRoot%\System32\GroupPolicy\Machine\registry.pol

- Пользовательские политики (раздел User Configuration) — %SystemRoot%\System32\GroupPolicy\User\registry.pol

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry.pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Совет. Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!

Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!

Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

Отменяем действие групповых политик на локальном компьютере

Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

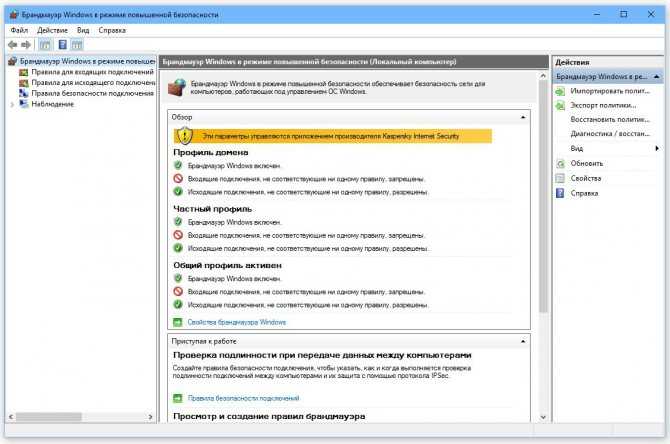

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

Или в оснастке Службы (Services).

gpsvc в оснастке Services

Первое что приходит в голову — просто остановить службу и установить режим запуска в Disabled. Но не все так просто, как кажется. Служба gpsvc запускается от имени локальной системы, и не остановить, не изменить параметры запуска ее из графической оснастки мы не сможем.

свойства gpsvc

Как вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой net stop gpsvc

останавливаем gpsvc из командной строки

Но решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.

Чтобы изменить режим запуска службы нам потребуется правка реестра.

Настройки службы находятся в разделе HKLMSYSTEMCurrentControlSetServicesg psvc

. По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

меняем разрешения gpsvc в реестре

Первым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

изменение владельца раздела реестра gpsvc

После чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

редактируем список доступа раздела реестра

Теперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

настраиваем режим запуска службы gpsvc

И еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

сообщение о недоступности службы

Чтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра HKLMSYSTEMCurrentControlSetControlWi nlogonNotificationsComponentsGPClient

отключаем уведомления о недоступности службы gpsvc

Таким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.

Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях Делать подобное в сети предприятия крайне не рекомендуется, кое где за это могут и уволить. И перед любым вмешательством в реестр обязательно

И перед любым вмешательством в реестр обязательно

делайте его резервную копию, чтобы в случае чего оперативно откатить изменения.

Решение:

. отсутствие некоторых ключей реестра.

- Грузимся под администратором, WIN+R, regedit.exe

- идем по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWi ndows NTCurrentVersionSvchost

- создаем REG_MULTI_SZ с названием GPSvcGroup и параметром GPSvc

- создаем в HKEY_LOCAL_MACHINESOFTWAREMicrosoftWi ndows NTCurrentVersionSvchost раздел GPSvcGroup. В разделе GPSvcGroup создаем еще два параметра:

- DWORD(32 бита) название AuthenticationCapabilities значение 0x00003020 (12320)

- DWORD(32 бита) название CoInitializeSecurityParam значение 0x00000001 (1)

- Перезагружаемся.

PS на всякий случай вот содержимое reg файла:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftW indows NTCurrentVersionSvchost] «GPSvcGroup»=hex(7):47,00,50,00,53,0 0,76,00,63,00,00,00,00,00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftW indows NTCurrentVersionSvchostGPSvcGroup] «AuthenticationCapabilities»=dword:00003 020 «CoInitializeSecurityParam»=dword:000000 01

Сброс настроек локальной GPO из командной строки

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry. pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора: RMDIR /S /Q «%WinDir%\System32\GroupPolicyUsers»

pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора: RMDIR /S /Q «%WinDir%\System32\GroupPolicyUsers»

RMDIR /S /Q «%WinDir%\System32\GroupPolicy»

В Windows 10 2004 команда rd.exe была удалена из образа, поэтому для удаления каталогов нужно использовать команду rmdir.exe.

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

gpupdate /force

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

Запускаем ГП через консоль ММС

- В строку поиска введём mmc (латиницей) и кликнем по появившемуся элементу;

- В открывшемся окошке нужно выбрать вкладку «Файл» и в ниспадающем меню выбрать «Добавить … оснастку»;

- У нас открывается утилита, где нам нужно выбрать из перечня команду «Редактор объектов групповой политики» и в появившемся окошке нажать кнопочку «Готово», затем ОК.

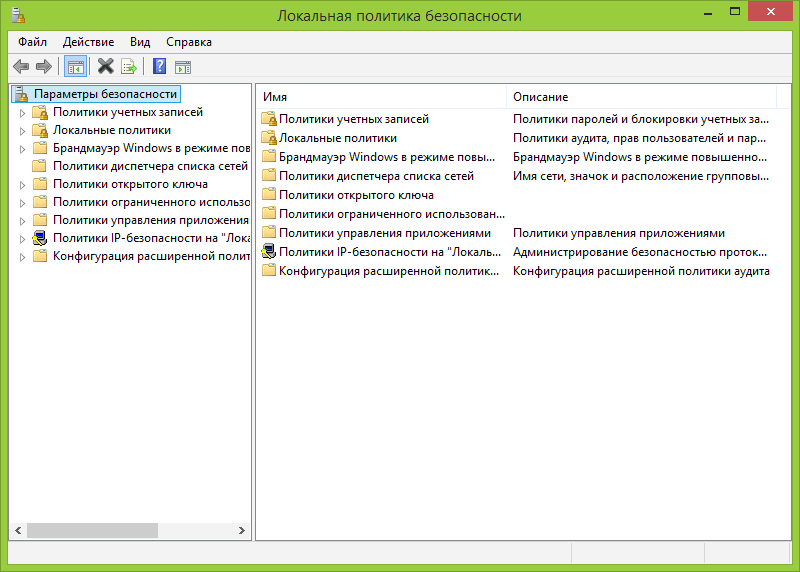

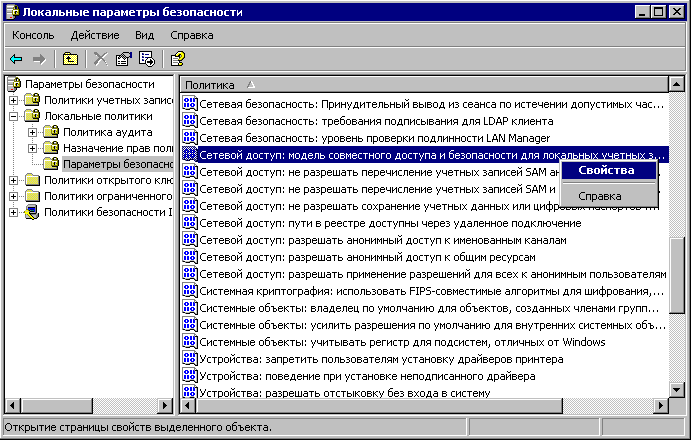

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc. Если проблемы с компьютером вызваны “закручиванием гаек” в локальных политиках безопасности, и, если у вас остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Перезагрузите компьютер.

Если у вас сохранятся проблемы с политиками безопасности, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb. chk.

chk.

ren %windir%\security\database\edb.chk edb_old.chk Выполните команду: gpupdate /force Перезагрузите Windows с помощью команды shutdown: Shutdown –f –r –t 0

5] восстановить файл secedit.sdb

Все параметры безопасности групповой политики хранятся в файле secedit.sdb . Если какие-либо изменения, внесенные в безопасность, не отражаются, то вместо удаления файла групповой политики нам нужно удалить и заново создать файл secedit.sdb.

:/> Как убрать программу из автозагрузки Windows 7, 10

Перейдите в папку C: WINDOWS security Database .

Найдите файл secedit.sdb . Затем переименуйте его или переместите в другую папку.

Перезагрузите компьютер, и он автоматически заново создаст файл.

Все эти советы должны помочь вам исправить потенциально поврежденную групповую политику на компьютере Windows.

Этот пост покажет вам, как сбросить Windows 10, если вы когда-либо чувствуете необходимость.

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry. pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку (Shift+F10).

- Выполните команду: diskpart

- Затем выведите список подключенных к компьютеру дисков: list volume

В данном примере буква, присвоенная системному диску, соответствует букве в системе – C:\. В некоторых случаях она может не соответствовать. Поэтому следующие команды необходимо выполнять в контексте вашего системного диска (например, D:\ или C:\) - Завершите работу с diskpart,, набрав: exit

- Последовательно выполните следующие команды:

rd /S /Q C:\Windows\System32\GroupPolicy rd /S /Q C:\Windows\System32\GroupPolicyUsers

- Перезагрузите компьютер в обычном режиме и проверьте, что все параметры локальной групповой политики сброшены в состояние по-умолчанию.

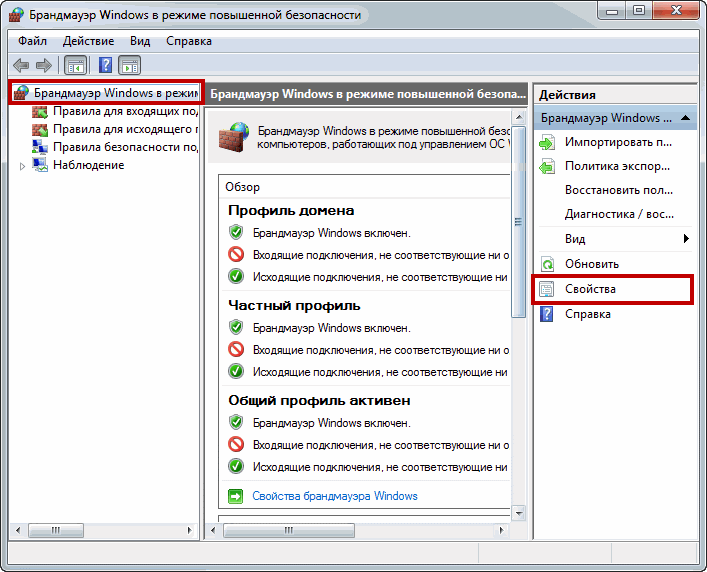

Задание настроек IPsec на компьютере

Укажите точно такие же настройки для IPsec SA на компьютере, как и те, которые заданы для параметров IPsec на аппарате. Метод задания настроек зависит от операционной системы компьютера. Процедура, описанная ниже, основана на ОС Windows 7 в среде IPv4.

Метод задания настроек зависит от операционной системы компьютера. Процедура, описанная ниже, основана на ОС Windows 7 в среде IPv4.

В меню [Пуск] выберите пункт [Панель управления], затем категорию [Система и безопасность] и пункт [Администрирование].

Дважды щелкните [Локальная политика безопасности], а затем нажмите [Политики безопасности IP на локальном компьютере].

В меню «Действия» щелкните на [Создать политику безопасности IP…].

Появляется проводник политики безопасности IP.

Нажмите [Далее].

В поле «Имя» введите имя политики безопасности, а затем щелкните на [Далее].

Снимите метку с окошечка «Использовать правило по умолчанию (только ранние версии Windows).» и нажмите [Далее].

Выберите «Изменить свойства», а затем щелкните на [Готово].

На вкладке «Общие» нажмите кнопку [Параметры…].

В окне «Проверять подлинность и создавать новый ключ через каждые» введите тот же срок действия (в минутах), который был указан для аппарата в параметре [Время жизни IKE], затем нажмите кнопку [Методы].

Убедитесь, что параметры алгоритма шифрования («Шифрование»), алгоритма хеширования («Целостность») и группы Диффе-Хеллмана для IKE («Группа Диффе-Хеллмана») в разделе «Упорядочение методов безопасности по предпочтению» совпадают с установленными на принтере в пункте [Настройки IKE].

Если настройки не отображаются, щелкните на [Добавить…].

Щелкните дважды на [OK].

Щелкните [Добавить…] на вкладке «Правила».

Появляется проводник правил безопасности.

Нажмите [Далее].

Выберите «Это правило не указывает туннель», а затем щелкните на [Далее].

Выберите тип сети для IPsec, а затем щелкните на [Далее].

Щелкните на [Добавить…] в списке фильтра IP.

В поле [Имя] введите имя фильтра IP, а затем щелкните на [Добавить…].

Появляется проводник фильтра IP.

Нажмите [Далее].

В поле [Описание:] введите имя или детальное объяснение фильтра IP и нажмите [Далее].

Для продолжения можно нажать [Далее], чтобы перейти к следующему шагу без ввода информации в это поле.

Выберите «Мой IP-адрес» в «Адрес источника», а затем щелкните [Далее].

Выберите значение «Определенный IP-адрес или подсеть» для параметра «Адрес назначения», введите IP-адрес устройства, затем нажмите кнопку [Далее].

Для типа протокола IPsec выберите «Any» (Любой), а затем щелкните на [Далее].

Щелкните на [Готово], а затем на [OK].

Выберите фильтр IP, который был только что создан, а затем щелкните на [Далее].

Щелкните [Добавить…] в действии фильтра.

Откроется мастер действия фильтра.

Нажмите [Далее].

В поле [Имя] введите имя действия фильтра, затем нажмите кнопку [Далее].

Выберите вариант «Согласовать безопасность», затем нажмите кнопку [Далее].

Выберите один из вариантов для компьютеров, с которыми разрешена связь, затем нажмите [Далее].

Выберите «Особый» и нажмите [Настройки…].

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [ESP], выберите вариант [Целостность данных с шифрованием (ESP)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] как у параметра [Алгоритм аутентификации для ESP], заданного для аппарата.

Установите такое же значение параметра [Алгоритм шифрования] как у параметра [Алгоритм шифрования для ESP], заданного для аппарата.

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [AH], выберите вариант [Целостность данных и адресов без шифрования (AH)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] как у параметра [Алгоритм аутентификации для AH], заданного для аппарата.

Снимите флажок в поле [Целостность данных с шифрованием (ESP)].

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [ESP и AH], выберите вариант [Целостность данных и адресов без шифрования (AH)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] в [Целостность данных и адресов без шифрования (AH)], как у параметра [Алгоритм аутентификации для AH], заданного для аппарата.

Установите такое же значение параметра [Алгоритм шифрования] в поле [Целостность данных с шифрованием (ESP)], как у параметра [Алгоритм шифрования для ESP], заданного для аппарата.

В параметрах ключей сеанса выберите вариант «Смена ключа каждые:» и введите такое же время жизни (в секундах или килобайтах), которое задано для параметра [Время жизни] на аппарате.

Нажмите кнопку [ОК], затем [Далее].

Щелкните [Готово].

Если вы используете IPv6 под Windows Vista или более новой версией Windows, вы должны повторить эту процедуру с шага 12 и указать ICMPv6 как исключение. Дойдя до шага 22 выберите [58] как номер протокола для типа целевого протокла «Other», затем установите [Negotiate security] на[Permit].

Выберите действие фильтра, который был только что создан, а затем щелкните на [Далее].

Выберите один из вариантов для метода аутентификации, затем нажмите [Далее].

Щелкните на [Готово], а затем дважды [OK].

Новая политика безопасности IP (настройки IPsec) задана.

Выберите политику безопасности, которая была только-что создана, щелкните на ней правой кнопкой мыши, а затем щелкните на [Назначить].

Настройки IPsec на компьютере включены.

Как настроить параметры политики безопасности

Твиттер

Фейсбук

Эл. адрес

- Статья

- 3 минуты на чтение

Применяется к: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

параметр политики безопасности на локальном компьютере, на компьютере, присоединенном к домену, и на контроллере домена.

Этот раздел относится к версиям Windows, указанным в приведенном выше списке Применимо к . Некоторые элементы пользовательского интерфейса, описанные в этом разделе, могут отличаться от версии к версии.

Для выполнения этих процедур у вас должны быть права администратора на локальном компьютере или соответствующие разрешения для обновления объекта групповой политики (GPO) на контроллере домена.

Если локальная настройка недоступна, это означает, что объект групповой политики в настоящее время управляет этой настройкой.

В этом разделе

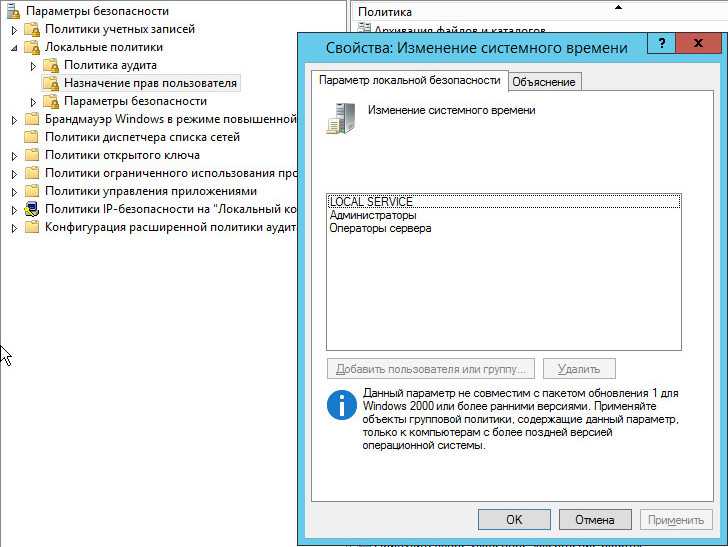

Чтобы настроить параметры для локального компьютера

Настройка параметра для компьютера, присоединенного к домену

Чтобы настроить параметр для контроллера домена

Чтобы настроить параметры для локального компьютера

Чтобы открыть локальную политику безопасности, на экране Start введите secpol.msc .

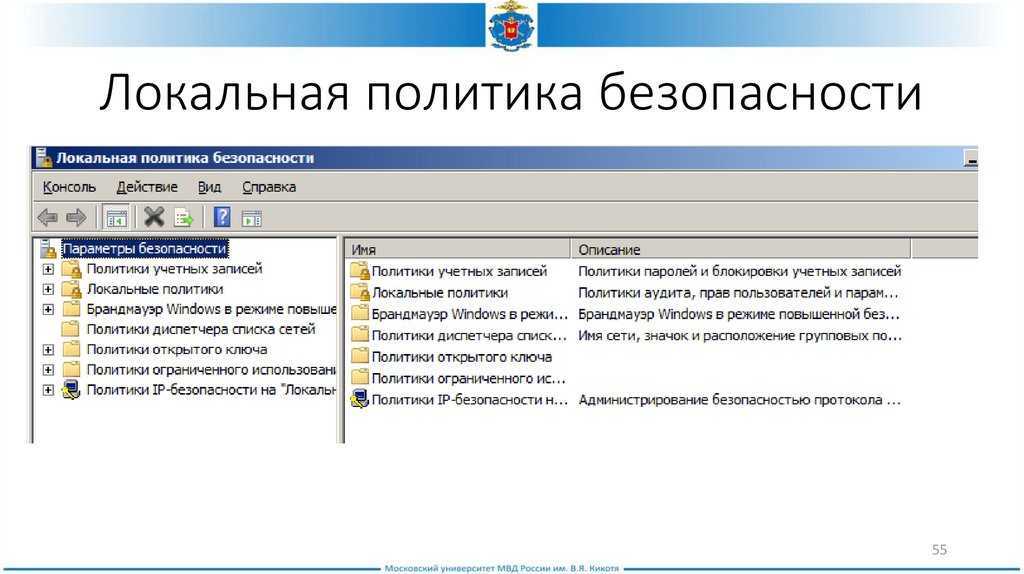

Перейдите в дереве консоли к Политике локального компьютера\Параметры Windows\Параметры безопасности

В разделе Параметры безопасности дерева консоли выполните одно из следующих действий:

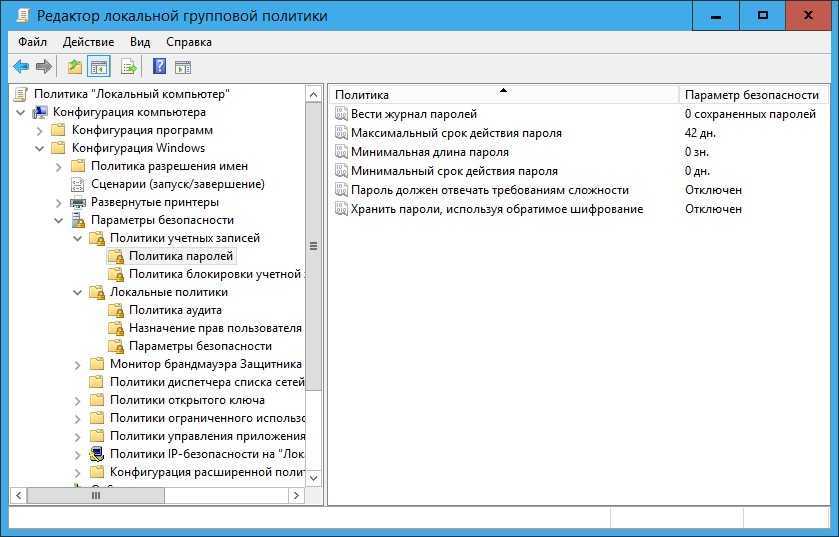

Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

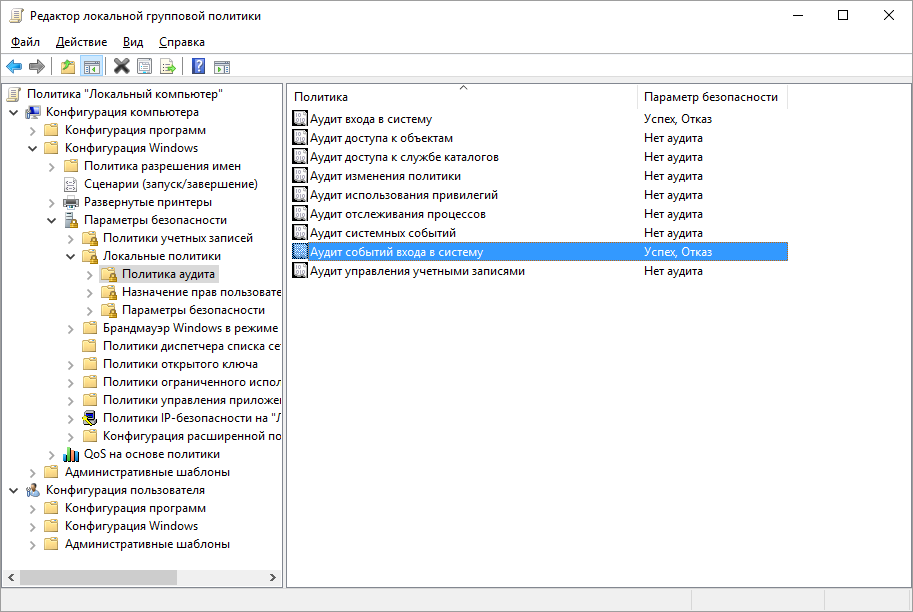

Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности и нажмите OK .

Примечание

Некоторые параметры политики безопасности требуют перезагрузки компьютера, прежде чем параметр вступит в силу.

Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Чтобы настроить параметр для компьютера, присоединенного к домену

Следующая процедура описывает, как настроить параметр политики безопасности для объекта групповой политики, когда вы находитесь на рабочей станции или сервере, присоединенном к домену.

Для выполнения этих процедур у вас должны быть соответствующие разрешения для установки и использования консоли управления Microsoft (MMC), а также для обновления объекта групповой политики (GPO) на контроллере домена.

Чтобы открыть MMC и добавить редактор объектов групповой политики, на экране Start введите mmc.msc .

В меню Файл MMC щелкните Добавить/удалить оснастку , а затем щелкните Добавить .

В Добавить автономную оснастку дважды щелкните Редактор объектов групповой политики .

В Выберите объект групповой политики , нажмите Обзор , перейдите к объекту групповой политики, который вы хотите изменить, и нажмите Готово .

Щелкните Закрыть , а затем щелкните OK .

Эта процедура добавила оснастку в MMC.

В дереве консоли найдите GroupPolicyObject [ComputerName] Policy, щелкните Computer Configuration , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

Click Политика учетной записи для редактирования политики паролей или политики блокировки учетной записи .

Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

Щелкните Журнал событий , чтобы изменить настройки журнала событий.

В области сведений дважды щелкните параметр политики безопасности, который требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите OK .

Чтобы настроить параметр для контроллера домена

Следующая процедура описывает, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

Дважды щелкните Политики учетных записей , чтобы изменить Политику паролей , Политику блокировки учетной записи или Политику Kerberos .

Щелкните Локальные политики , чтобы изменить Политика аудита , Назначение прав пользователя или Параметры безопасности .

Щелкните Журнал событий , чтобы изменить настройки журнала событий.

В области сведений дважды щелкните политику безопасности, которую требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите ОК .

Важно

Всегда проверяйте вновь созданную политику в тестовом организационном подразделении, прежде чем применять ее в сети.

Если вы измените параметр безопасности с помощью объекта групповой политики и нажмете OK , этот параметр вступит в силу при следующем обновлении параметров.

См. также

Справочник по параметрам политики безопасности

Windows 7 Secpol.msc | Редактор локальной политики безопасности

Вы можете проверять и контролировать параметры безопасности с помощью оснастки secpol.msc. Думайте об этой встроенной утилите Windows как о подмножестве gpedit.msc.

Обзор групповой политики Secpol для Windows 7

- Стратегия групповой политики для Windows 7

- Запуск Windows 7 Secpol.msc

- Проблема Не удается найти Windows 7 Gpedit.msc

- Пример параметров групповой политики

- Практический пример Secpol для Windows 7

- Windows 8 Секпол

- Хранение групповых политик Windows 7

♦

Стратегия групповой политики Windows 7

Если у вас есть Active Directory, вы, вероятно, будете управлять стратегией групповой политики через консоль управления групповыми политиками на контроллере домена. Однако, если вы отвечаете за Windows 7 в рабочей или домашней группе, вы выберете редактор локальной политики безопасности — secpol. msc.

msc.

Запуск Windows 7 Secpol.msc

Если вы хотите изменить параметр безопасности, вы запускаете Редактор локальной политики безопасности.

- Нажмите на кнопку «Пуск» и в диалоговом окне поиска введите: secpol.msc

Примечание: Большинство людей забывают ввести расширение .msc, поэтому ничего не происходит. - Когда secpol.msc появляется в результатах поиска, рассмотрите возможность создания ярлыка, щелкнув правой кнопкой мыши и выбрав «Закрепить на панели задач» или «Закрепить в меню «Пуск».

- Навигация по параметрам безопасности так же проста, как поиск файлов и папок с помощью проводника Windows.

- Хорошее место для начала исследования — локальные политики, параметры безопасности.

Проблема: не удается найти Windows 7 Secpol.msc

Распространенная проблема заключается в том, что даже если вы правильно следуете приведенным выше инструкциям, Windows 7 по-прежнему не может найти secpol. msc. Наиболее вероятная причина в том, что у вас есть версия Home Premium. Больше всего разочаровывает то, что вы получаете secpol.msc только в редакциях Ultimate, Professional (старый Business) и Enterprise, а не в редакциях Windows 7 Home Premium или Basic.

msc. Наиболее вероятная причина в том, что у вас есть версия Home Premium. Больше всего разочаровывает то, что вы получаете secpol.msc только в редакциях Ultimate, Professional (старый Business) и Enterprise, а не в редакциях Windows 7 Home Premium или Basic.

Парень рекомендует: Бесплатная пробная версия монитора производительности сети (NPM) v11.5

Монитор производительности SolarWinds Orion поможет вам узнать, что происходит в вашей сети. Эта утилита также поможет вам устранить неполадки; на приборной панели будет указано, является ли основная причина неработающей связью, неисправным оборудованием или перегрузкой ресурсов.

Что мне больше всего нравится, так это то, как NPM предлагает решения сетевых проблем. Он также имеет возможность отслеживать работоспособность отдельных виртуальных машин VMware. Если вы заинтересованы в устранении неполадок и создании сетевых карт, я рекомендую вам попробовать NPM прямо сейчас.

Загрузите бесплатную пробную версию Монитора производительности сети Solarwinds

Практический пример Secpol для Windows 7

Как остановить удаленное отключение компьютеров Psycho

Сценарий

Если вы проводите тренировку, а делегат из ада продолжает выключать компьютеры других студентов, злоупотребляя выключением -s или -r.

Решение: настройте политику безопасности для предотвращения принудительного завершения работы с удаленного компьютера.

Запустите GPMC или SECPOL.MSC

Перейдите к локальным политикам, назначение прав пользователя.

Ищите «Принудительное завершение работы из удаленной системы».

Поэкспериментируйте, назначив только свою учетную запись, а не всех администраторов.

Хранение групповых политик Windows 7

Групповые политики Windows 7, созданные с помощью secpol.msc, хранятся в специальной скрытой папке

%SystemRoot%\System32\GroupPolicy\

Файлы реестра.pol:

..\Групповая политика\Машина и …\Групповая политика\Пользователь. Такое название этих файлов напоминает нам о том, что практически все параметры групповой политики влияют на параметры в реестре.

Кстати, переменная среды %SystemRoot% обычно преобразуется в C:\Windows.

»

Сводка Windows 7 Secpol.msc — Редактор локальной безопасности

Корпорация Майкрософт предоставляет редактор локальной политики, чтобы вы могли изменять параметры безопасности, не прибегая к regedit.

msc

msc