Как отключить слежку виндовс 10: отключение слежения – WindowsTips.Ru. Новости и советы

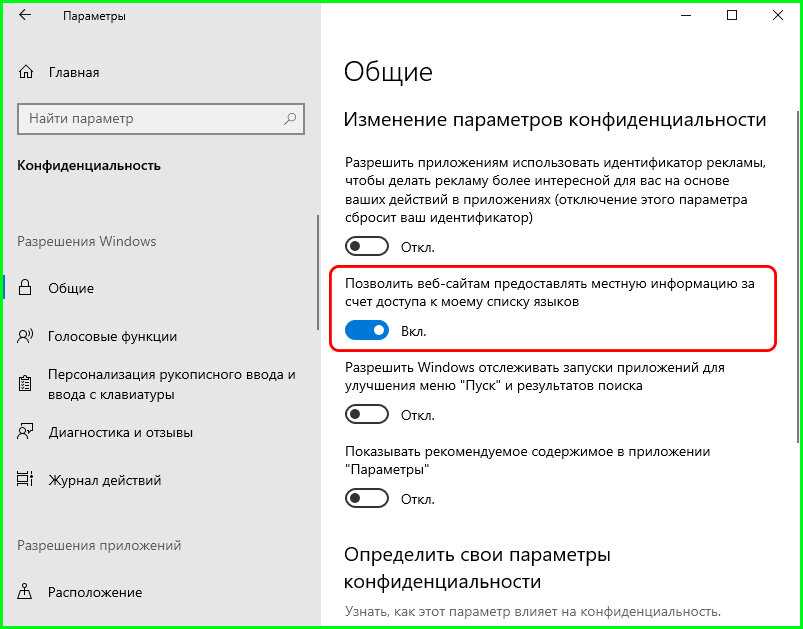

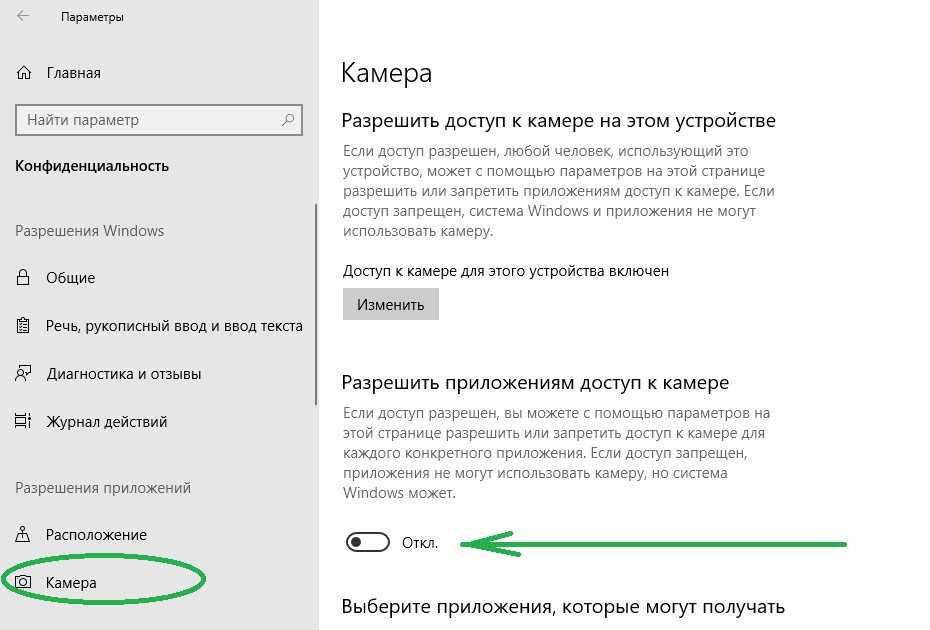

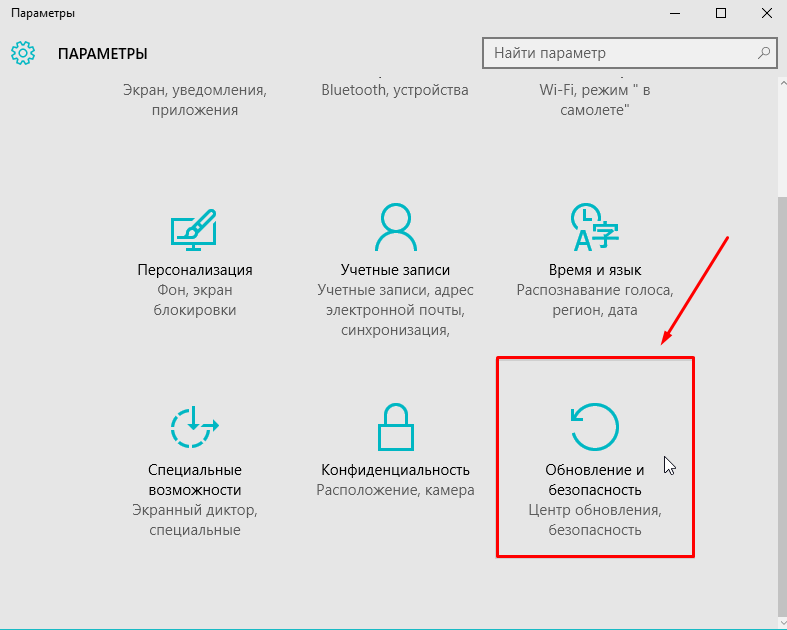

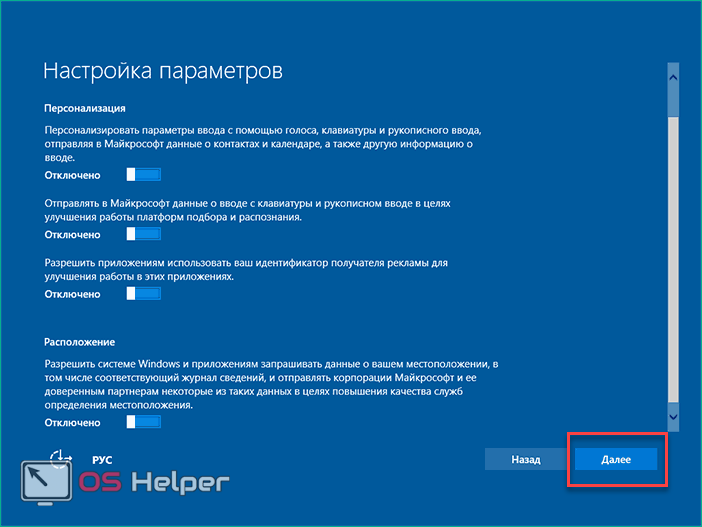

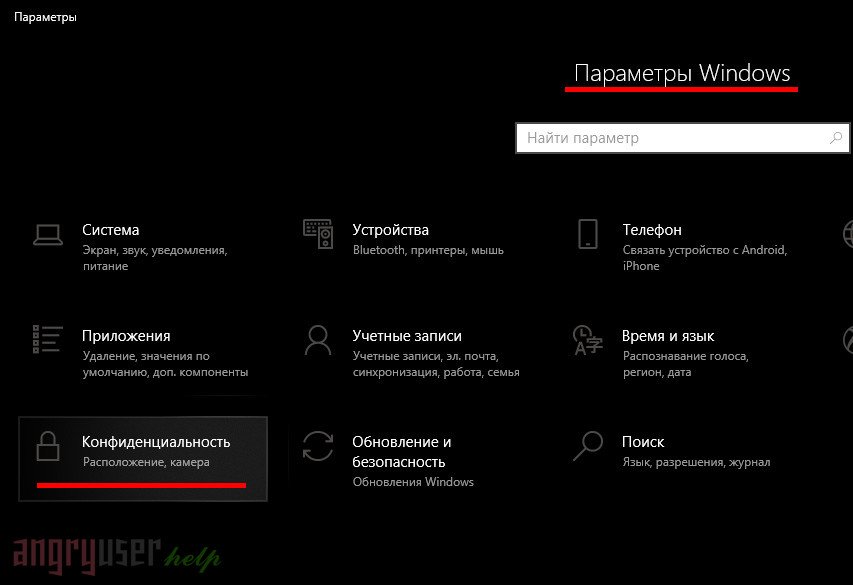

Оказывается, нашумевшая Windows 10 передаёт огромное количество данных с компьютера пользователя в компанию Майкрософт. А кто хотел бы, чтобы его личные данные отправлялись непонятно на какие сервера? В конце статьи я предлагаю более детально поговорить на эту тему, а сейчас первым делом давайте разберёмся, как отключить слежку в Windows 10 и избежать отправки большого количества наших данных в компанию Майкрософт. Отключение слежки в Windows 10Изменение параметров конфиденциальностиЗайдите в Пуск и откройте Параметры. У нас запустились новенькие Настройки, созданные специально для Windows 10. Здесь найдите раздел Конфиденциальность. Здесь на вкладке Общие нам нужно отключить абсолютно ВСЁ! Всего 4 параметра. На вкладке Расположение советую отключить определение нашего местоположения. Кроме этого местоположение можно отключать отдельно для каждого приложения. На вкладке Речь отключите сбор данных о нашем голосе, событиях в календаре, почерке, журнал набора текста и тому подобное. Чтобы всё это дело выключить, нам нужно нажать кнопку Остановить изучение и Выключить. На вкладке Сведения учетной записи есть возможность запретить приложениям получать доступ к вашем имени, аватару и другим данным учетной записи. На вкладках Контакты, Календарь, Обмен сообщениями, Радио и Другие устройства можно отключать некоторые функции. Если вы не используете эти стандартные приложения, то смело выключайте все параметры на этих вкладках. Перейдите на вкладку Отзывы и диагностика. Там в разделе Windows должна запрашивать мои отзывы выберите параметр Никогда, а в разделе Отправка данных оставьте Базовые сведения. Подробнее о слежке в Windows 10После выхода Windows 10 в сети бурно началось обсуждение на тему отключения или хотя-бы уменьшения слежки со стороны Майкрософт. Больше всего пользователи беспокоятся об отправке абсолютно любых данных с наших компьютеров на сервера Microsoft. Но с другой стороны, почему мы начала об этом переживать только сейчас? Ведь на самом деле по лицензионному соглашению при установке системы на свой компьютер данные пункты уже были в Windows 8. Не думаю, что стоит переживать об отправке наших личных данных по ту сторону океана. Компанию Майкрософт больше интересуют данные об ошибках, возникших в системе. Эта информация поможет сделать Windows 10 лучше. В предыдущих версиях Винды тоже собиралось много информации, но вот «шума» по этому поводу было меньше, и как правило мало кто об этом знал и беспокоился. Компания Майкрософт заверяет, что все данные полученные от пользователей надёжно шифруются и ни в коем случае никуда не передаются. ИТОГ!В данном уроке мы разобрались, какие функции можно отключить в настройках, дабы уменьшить количество возможных данных, которые будут отправлены на сервера Майкрософт. Но это конечно-же ещё не всё. В следующих уроках мы будем говорить о том, как отключить слежку в Windows 10 с помощью специальных программ, так как вручную бродя по настройкам мы всё равно на 100% не можем всё отыскать и быть уверенными, что нет нигде лазеечек, с помощью которых какие-либо персональные данные будут уходить на сервера Майкрософт. Следите за выходом новых уроков и статей. Интересные статьи по теме: Убрать пароль при входе в Windows 10

|

Как отключить слежку в Windows 10 полностью. Выключаем телеметрию и шпионаж в виндовс 10 навсегда

Закажите бесплатный звонок

Установили Windows на

- 0

- 0

- 0

- 1

- 6

- 5

- 1

компьютерах

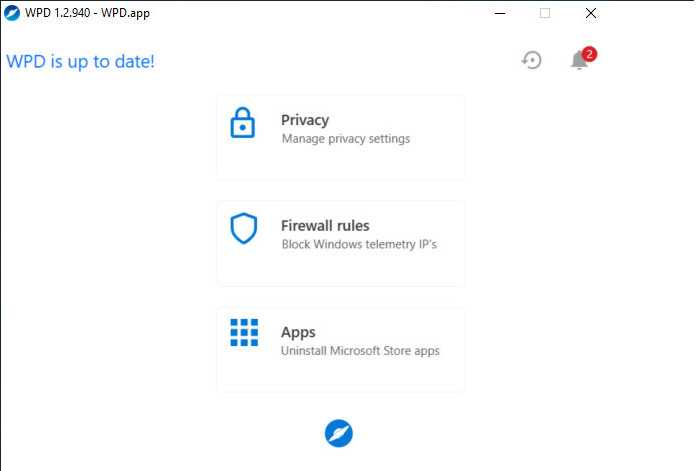

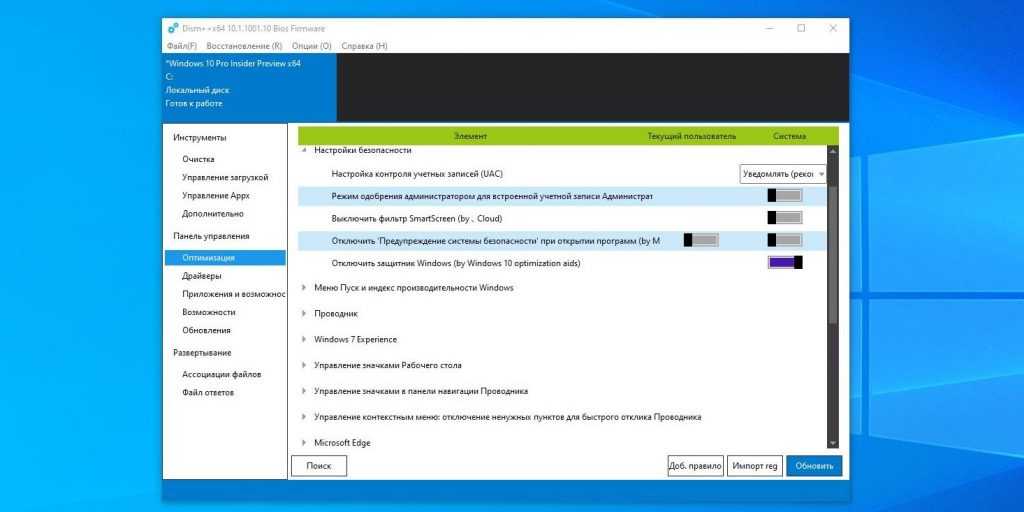

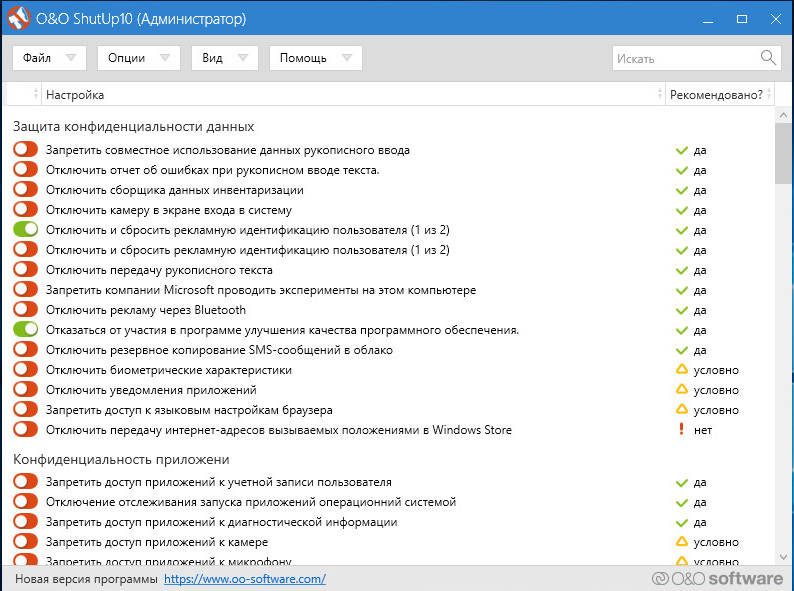

В сегодняшнем видеоуроке мы хотим вам рассказать «Как отключить слежку в Windows 10». Для автоматизации процесса мы воспользуемся программой ShutUp10. Подробно рассмотрим функции данной программы и расскажем, как ей пользоваться.

Для автоматизации процесса мы воспользуемся программой ShutUp10. Подробно рассмотрим функции данной программы и расскажем, как ей пользоваться.

Возможно вас также заинтересует и будет полезен наш видеоурок о том, как отключить автоматическое обновление в виндовс 10.

Если по какой-то причине у вас нет возможности посмотреть видеоурок, то вы можете ознакомиться с текстовой версией, которая находится далее.

Перед тем, как мы перейдем непосредственно к теме данного видео, займем еще минутку вашего внимания для важного заявления.

Заранее предупреждаем, что попытки повторить показанные действия могут привести к потере гарантии на оборудование или выходу его из строя. Кроме этого могут возникнуть проблемы в работе программного обеспечения или операционной системы. Данный урок сделан исключительно в ознакомительных целях. Все ваши действия вы производите на свой страх и риск. Если же вы всё-таки решите повторить показанные далее действия, то настоятельно рекомендуем внимательно прочитать всё до конца хотя бы несколько раз. И сделать резервные точки восстановления на случай каких-либо проблем. Мы не несем никакой ответственности за любые возможные последствия.

Все ваши действия вы производите на свой страх и риск. Если же вы всё-таки решите повторить показанные далее действия, то настоятельно рекомендуем внимательно прочитать всё до конца хотя бы несколько раз. И сделать резервные точки восстановления на случай каких-либо проблем. Мы не несем никакой ответственности за любые возможные последствия.

«Большой брат» следит за тобой )

С момента выхода «десятки», а это уже около года, среди пользователей не утихает возмущение по поводу желания Microsoft побольше знать о своих пользователях и строже их контролировать. Всё началось с того, что компания изначально включила в операционную систему и еще больше добавляла в новых обновлениях функции телеметрии т.е. сбора различной информации об активностях пользователя и его программ.

К сожалению, на волне истерии и паранойи, в Сети появилось множество инструкций о том, как запретить шпионаж и телеметрию в Windows 10, которые не всегда, мягко говоря, корректны. Например, рекомендации полностью отказаться от обновлений ОС плохи с точки зрения безопасности. Вредны и советы по полной изоляции ПК от сетей Microsoft путём добавления множества правил в брандмауэр и файл hosts. В этом случае пользователю будут недоступны и весьма полезные сервисы вроде мастеров FixIt и прочих обслуживающих систем. Не лучше и предложения покопаться в реестре или групповых политиках – там ошибка чревата более серьёзными последствиями.

Вредны и советы по полной изоляции ПК от сетей Microsoft путём добавления множества правил в брандмауэр и файл hosts. В этом случае пользователю будут недоступны и весьма полезные сервисы вроде мастеров FixIt и прочих обслуживающих систем. Не лучше и предложения покопаться в реестре или групповых политиках – там ошибка чревата более серьёзными последствиями.

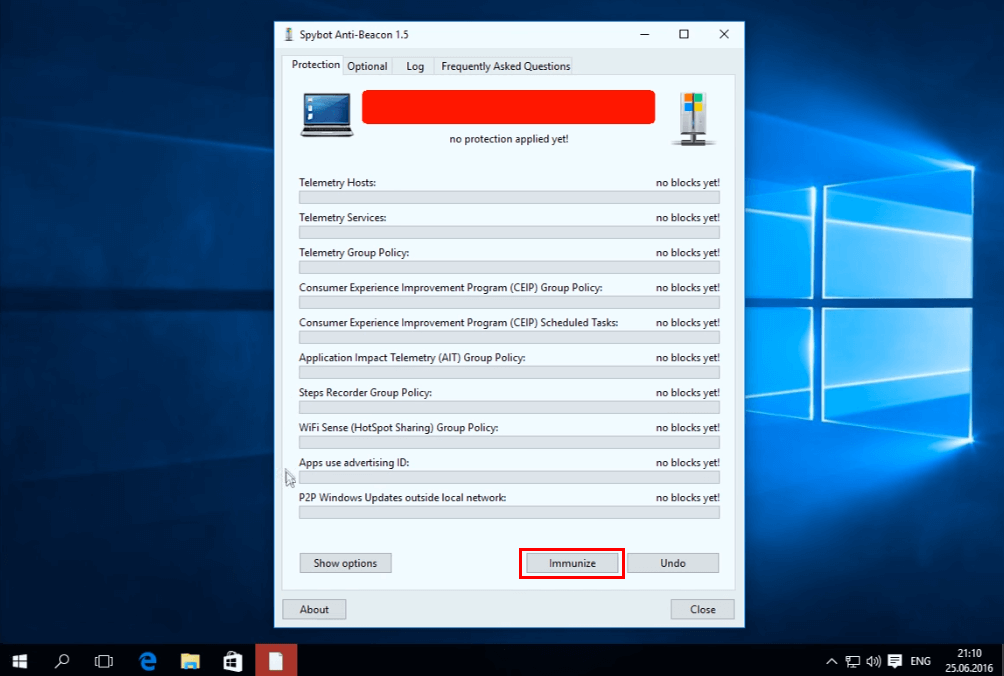

Мы расскажем вам, как достичь некоторого баланса между комфортом и приватностью. Инструкция составлена специально для неподготовленных пользователей. Для работы нам понадобится приложение ShutUp10, скачать которое вы можете вот по этой ссылке.

Рассмотрим по пунктам, как выключить шпионаж в Windows 10

- Перед тем, как вносить какие-то изменения в операционную систему, настоятельно рекомендуем создать точку восстановления. Она пригодится, если что-то пойдет не так. Для этого открываем «Мой компьютер», далее вверху в меню нажимаем «Компьютер» — «Свойства системы».

Открываем «Свойства системы»

- Слева нажимаем «Защита системы».

Открываем «Защиту системы»

- Напротив диска С должно быть написано «Включено», если нет, то нажимаем «Настроить» и там включаем.

- Чтобы создать точку восстановления нажимаем кнопку «Создать», и придумываем какое-то название для точки. После этого нажимаем «Создать». Создание точки займет около 1-2 минут, после чего на экране появится уведомление об успешном создании.

Создаем точку восстановления

- Будем считать, что архив с программой вы уже скачали (ссылку мы приводили выше). Архив необходимо распаковать.

- Программу следует запускать от имени администратора. Для этого нажимаем по файлу с программой правой кнопкой мыши и в выпавшем меню нажимаем «Запуск от имени администратора».

- Если появится запрос на подтверждение действий, то нажимаем «Да».

Запускаем программу ShutUp10

- Откроется окно с программой.

- В разделе «Помощь» — «Краткое руководство пользователя» можно почитать, как пользоваться программой, и какие у неё есть возможности по отключению слежки в Windows 10.

Внешний вид программы

- Передвигая переключатель с зеленого на красный, можно включать или выключать различные настройки телеметрии. Красное положение — конфиденциальность не защищена, зеленое положение — защищена.

- Если щелкнуть мышкой на любой из пунктов, то откроется более подробное описание, за что этот пункт отвечает.

- После того, как вы сделали все настройки, необходимо просто закрыть программу. Она уведомит вас, что были внесены изменения в операционную систему и предложит перезагрузить компьютер. Перезагружаем.

Надеемся, что эта инструкция поможет вам разобраться, как выключить шпионаж системы Windows 10 и навсегда заблокировать телеметрию и слежку. Если остались какие-то вопросы, то пишите в комментарии, будем разбираться вместе.

(495) 767-58-21

Вызвать мастера

Еще больше интересной и полезной информации

Комментарии (0)

Оставить комментарий

Улучшения безопасности

SMB | Microsoft Learn

- Статья

- 7 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Azure Stack HCI, версия 21h3

В этой статье объясняются улучшения безопасности SMB в Windows Server.

Шифрование SMB

Шифрование SMB обеспечивает сквозное шифрование данных SMB и защищает данные от прослушивания в ненадежных сетях. Вы можете развернуть шифрование SMB с минимальными усилиями, но это может потребовать дополнительных затрат на специализированное оборудование или программное обеспечение. У него нет требований к безопасности интернет-протокола (IPsec) или ускорителям глобальной сети. Шифрование SMB можно настроить для каждой общей папки или для всего файлового сервера. Вы также можете включить его для различных сценариев, когда данные проходят через ненадежные сети.

Примечание

Шифрование SMB не распространяется на безопасность при хранении, которая обычно обеспечивается шифрованием диска BitLocker.

Шифрование SMB можно использовать для любого сценария, в котором конфиденциальные данные необходимо защитить от перехвата. Возможные сценарии включают:

- Вы перемещаете конфиденциальные данные информационного работника с помощью протокола SMB. Шифрование SMB предлагает сквозную гарантию конфиденциальности и целостности между файловым сервером и клиентом. Он обеспечивает эту безопасность независимо от пройденных сетей, таких как подключения к глобальной сети (WAN), поддерживаемые поставщиками, не принадлежащими Microsoft.

- SMB 3.0 позволяет файловым серверам предоставлять постоянно доступное хранилище для серверных приложений, таких как SQL Server или Hyper-V. Включение шифрования SMB дает возможность защитить эту информацию от перехвата данных. Шифрование SMB проще в использовании, чем выделенные аппаратные решения, которые требуются для большинства сетей хранения данных (SAN).

В Windows Server 2022 и Windows 11 представлены криптографические наборы AES-256-GCM и AES-256-CCM для шифрования SMB 3. 1.1. Windows автоматически согласовывает этот более продвинутый метод шифрования при подключении к другому компьютеру, который его поддерживает. Вы также можете указать этот метод через групповую политику. Windows по-прежнему поддерживает AES-128-GCM и AES-128-CCM. По умолчанию AES-128-GCM согласовывается с SMB 3.1.1, обеспечивая наилучший баланс безопасности и производительности.

1.1. Windows автоматически согласовывает этот более продвинутый метод шифрования при подключении к другому компьютеру, который его поддерживает. Вы также можете указать этот метод через групповую политику. Windows по-прежнему поддерживает AES-128-GCM и AES-128-CCM. По умолчанию AES-128-GCM согласовывается с SMB 3.1.1, обеспечивая наилучший баланс безопасности и производительности.

Windows Server 2022 и Windows 11 SMB Direct теперь поддерживают шифрование. Ранее при включении шифрования SMB прямое размещение данных отключалось, что делало RDMA столь же медленным, как TCP. Теперь данные шифруются перед размещением, что приводит к относительно незначительному снижению производительности при добавлении конфиденциальности пакетов AES-128 и AES-256. Вы можете включить шифрование с помощью Windows Admin Center, Set-SmbServerConfiguration или групповой политики UNC Hardening.

Кроме того, отказоустойчивые кластеры Windows Server теперь поддерживают детальное управление шифрованием внутриузловой связи хранилища для общих томов кластера (CSV) и уровня шины хранения (SBL). Эта поддержка означает, что при использовании Storage Spaces Direct и SMB Direct вы можете шифровать обмен данными между востоком и западом внутри самого кластера для повышения безопасности.

Эта поддержка означает, что при использовании Storage Spaces Direct и SMB Direct вы можете шифровать обмен данными между востоком и западом внутри самого кластера для повышения безопасности.

Important

Любая сквозная защита с шифрованием требует значительного снижения производительности по сравнению с незашифрованной защитой.

Включить шифрование SMB

Вы можете включить шифрование SMB для всего файлового сервера или только для определенных файловых ресурсов. Используйте одну из следующих процедур, чтобы включить шифрование SMB.

Включить шифрование SMB с помощью Центра администрирования Windows

- Загрузите и установите Центр администрирования Windows.

- Подключиться к файловому серверу.

- Выберите Файлы и общий доступ к файлам .

- Выберите вкладку Файловые ресурсы .

- Чтобы требовать шифрования для общей папки, выберите имя общей папки и выберите Включить шифрование SMB .

- Чтобы потребовать шифрования на сервере, выберите Настройки файлового сервера .

- В разделе Шифрование SMB 3 выберите Требуется для всех клиентов (остальные отклоняются) , а затем выберите Сохранить .

Включить шифрование SMB с усилением UNC

Усиление UNC позволяет настроить клиентов SMB на требование шифрования независимо от настроек шифрования сервера. Эта функция помогает предотвратить атаки перехвата. Чтобы настроить защиту UNC, см. MS15-011: Уязвимость в групповой политике делает возможным удаленное выполнение кода. Дополнительные сведения о защите от атак с перехватом см. в разделе Как защитить пользователей от атак с перехватом с помощью защиты клиента SMB.

Включить шифрование SMB с помощью Windows PowerShell

Чтобы включить шифрование SMB для отдельной общей папки, введите на сервере следующий сценарий:

Set-SmbShare –Name

-EncryptData $true Чтобы включить шифрование SMB для всего файлового сервера, введите на сервере следующий сценарий:

Set-SmbServerConfiguration –EncryptData $true

Чтобы создать новую общую папку SMB с включенным шифрованием SMB, введите следующий сценарий:

New-SmbShare –Name

-Path –EncryptData $true

Рекомендации по развертыванию шифрования SMB

По умолчанию, когда шифрование SMB включено для общего файлового ресурса или сервера, доступ к указанным общим файловым ресурсам разрешен только клиентам SMB 3. 0, 3.02 и 3.1.1. Это ограничение обеспечивает соблюдение намерения администратора по защите данных для всех клиентов, имеющих доступ к общим ресурсам.

0, 3.02 и 3.1.1. Это ограничение обеспечивает соблюдение намерения администратора по защите данных для всех клиентов, имеющих доступ к общим ресурсам.

Однако в некоторых случаях администратор может разрешить незашифрованный доступ для клиентов, не поддерживающих SMB 3.x. Такая ситуация может возникнуть в переходный период, когда используются смешанные версии клиентских операционных систем. Чтобы разрешить незашифрованный доступ для клиентов, не поддерживающих SMB 3.x, введите в Windows PowerShell следующий сценарий:

Set-SmbServerConfiguration –RejectUnencryptedAccess $false

Примечание

Мы не рекомендуем разрешать незашифрованный доступ при развернутом шифровании. Вместо этого обновите клиенты, чтобы они поддерживали шифрование.

Функция обеспечения целостности до проверки подлинности, описанная в следующем разделе, не позволяет атаке с перехватом понизить уровень соединения с SMB 3.1.1 до SMB 2.x (который будет использовать незашифрованный доступ). Однако это не предотвращает переход на SMB 1.0, что также приведет к незашифрованному доступу.

Однако это не предотвращает переход на SMB 1.0, что также приведет к незашифрованному доступу.

Чтобы клиенты SMB 3.1.1 всегда использовали шифрование SMB для доступа к зашифрованным общим ресурсам, необходимо отключить сервер SMB 1.0. Для получения инструкций подключитесь к серверу с помощью Центра администрирования Windows и откройте расширение Files & File Sharing , а затем выберите вкладку Файловые ресурсы , чтобы получить запрос на удаление. Дополнительные сведения см. в разделе Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows.

Если для параметра –RejectUnencryptedAccess оставить значение по умолчанию $true , доступ к файловым ресурсам разрешен только клиентам SMB 3.x с поддержкой шифрования (клиенты SMB 1.0 также не принимаются).

Учтите следующие проблемы при развертывании шифрования SMB:

- Шифрование SMB использует расширенный стандарт шифрования (AES)-GCM и алгоритм CCM для шифрования и расшифровки данных.

AES-CMAC и AES-GMAC также обеспечивают проверку целостности данных (подписание) для зашифрованных файловых ресурсов независимо от параметров подписи SMB. Если вы хотите включить подписывание SMB без шифрования, вы можете продолжить это делать. Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью.

AES-CMAC и AES-GMAC также обеспечивают проверку целостности данных (подписание) для зашифрованных файловых ресурсов независимо от параметров подписи SMB. Если вы хотите включить подписывание SMB без шифрования, вы можете продолжить это делать. Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью. - Вы можете столкнуться с проблемами при попытке доступа к общей папке или серверу, если ваша организация использует устройства ускорения глобальной сети (WAN).

- В конфигурации по умолчанию (где не разрешен незашифрованный доступ к зашифрованным файловым ресурсам), если клиенты, которые не поддерживают SMB 3.x, пытаются получить доступ к зашифрованному файловому ресурсу, событие с кодом 1003 регистрируется в Microsoft-Windows-SmbServer/ Журнал операционных событий, и клиент получает сообщение об ошибке Доступ запрещен .

- Шифрование SMB и шифрованная файловая система (EFS) в файловой системе NTFS не связаны, и шифрование SMB не требует и не зависит от использования EFS.

- Шифрование SMB и шифрование диска BitLocker не связаны, а шифрование SMB не требует и не зависит от использования шифрования диска BitLocker.

Целостность до аутентификации

SMB 3.1.1 способен обнаруживать атаки с перехватом, которые пытаются понизить протокол или возможности, которые клиент и сервер согласовывают, используя целостность до аутентификации. Целостность перед аутентификацией является обязательной функцией в SMB 3.1.1. Он защищает от любого вмешательства в сообщения Negotiate и Session Setup с помощью криптографического хэширования. Полученный хэш используется в качестве входных данных для получения криптографических ключей сеанса, включая его ключ подписи. Этот процесс позволяет клиенту и серверу взаимно доверять свойствам соединения и сеанса. Когда клиент или сервер обнаруживает такую атаку, соединение разрывается, а в журнале событий Microsoft-Windows-SmbServer/Operational регистрируется событие с идентификатором 1005.

Из-за этой защиты и для использования всех возможностей шифрования SMB настоятельно рекомендуется отключить сервер SMB 1. 0. Для получения инструкций подключитесь к серверу с помощью Центра администрирования Windows и откройте расширение Files & File Sharing , а затем выберите вкладку Файловые ресурсы , чтобы получить запрос на удаление. Дополнительные сведения см. в разделе Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows.

0. Для получения инструкций подключитесь к серверу с помощью Центра администрирования Windows и откройте расширение Files & File Sharing , а затем выберите вкладку Файловые ресурсы , чтобы получить запрос на удаление. Дополнительные сведения см. в разделе Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows.

SMB 3.0 и 3.02 используют более новый алгоритм шифрования для подписи: Advanced Encryption Standard (AES) — код аутентификации сообщений на основе шифрования (CMAC). SMB 2.0 использовал старый алгоритм шифрования HMAC-SHA256. AES-CMAC и AES-CCM могут значительно ускорить шифрование данных на большинстве современных процессоров, поддерживающих инструкции AES.

Windows Server 2022 и Windows 11 представляют AES-128-GMAC для подписывания SMB 3.1.1. Windows автоматически согласовывает этот более эффективный метод шифрования при подключении к другому компьютеру, который его поддерживает. Windows по-прежнему поддерживает AES-128-CMAC. Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью.

Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью.

Отключение SMB 1.0

SMB 1.0 не устанавливается по умолчанию, начиная с Windows Server версии 1709 и Windows 10 версии 1709. Чтобы получить инструкции по удалению SMB1, подключитесь к серверу с помощью Windows Admin Center, откройте Файлы и общий доступ к файлам , а затем выберите вкладку Файловые ресурсы , чтобы получить запрос на удаление. Дополнительные сведения см. в разделе Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows.

Если он все еще установлен, следует немедленно отключить SMB1. Дополнительные сведения об обнаружении и отключении использования SMB 1.0 см. в разделе Прекращение использования SMB1. Центр обмена информацией о программном обеспечении, для которого ранее или в настоящее время требуется SMB 1.0, см. в разделе Центр обмена информацией о продуктах SMB1.

- Обзор общего доступа к файлам с использованием протокола SMB 3 в Windows Server

- Документация по хранилищу Windows Server

- Масштабируемый файловый сервер для обзора данных приложений

Включение или отключение брандмауэра Microsoft Defender

Microsoft Defender Windows 11 Windows 10 Больше. ..Меньше

..Меньше

Важно, чтобы брандмауэр Microsoft Defender был включен, даже если у вас уже есть другой брандмауэр. Это помогает защитить вас от несанкционированного доступа.

Чтобы включить или выключить брандмауэр Microsoft Defender:

Выберите Пуск , затем откройте Настройки . В разделе Конфиденциальность и безопасность выберите Безопасность Windows > Брандмауэр и защита сети . Откройте настройки безопасности Windows

.

Выберите профиль сети: Доменная сеть , Частная сеть или Публичная сеть .

org/ListItem»>Чтобы выключить, переключите настройку на Выкл. . Отключение брандмауэра Microsoft Defender может сделать ваше устройство (и сеть, если она у вас есть) более уязвимой для несанкционированного доступа. Если вам нужно использовать приложение, которое заблокировано, вы можете разрешить его использование через брандмауэр вместо того, чтобы отключать брандмауэр.

В разделе Брандмауэр Microsoft Defender измените параметр на Вкл. . Если ваше устройство подключено к сети, настройки сетевой политики могут помешать вам выполнить эти шаги. Для получения дополнительной информации обратитесь к администратору.

- org/ListItem»>

Выберите профиль сети: Доменная сеть , Частная сеть или Общедоступная сеть .

В разделе Брандмауэр Microsoft Defender измените параметр на On . Если ваше устройство подключено к сети, настройки сетевой политики могут помешать вам выполнить эти шаги. Для получения дополнительной информации обратитесь к администратору.

Нажмите кнопку Пуск > Настройки > Обновление и безопасность > Безопасность Windows , а затем Брандмауэр и защита сети . Откройте настройки безопасности Windows

.

AES-CMAC и AES-GMAC также обеспечивают проверку целостности данных (подписание) для зашифрованных файловых ресурсов независимо от параметров подписи SMB. Если вы хотите включить подписывание SMB без шифрования, вы можете продолжить это делать. Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью.

AES-CMAC и AES-GMAC также обеспечивают проверку целостности данных (подписание) для зашифрованных файловых ресурсов независимо от параметров подписи SMB. Если вы хотите включить подписывание SMB без шифрования, вы можете продолжить это делать. Дополнительные сведения см. в разделе Настройка подписи SMB с уверенностью.