Впр и если в одной формуле: sirexcel.ru | 523: Origin is unreachable

Содержание

Функция ВПР с несколькими условиями критериев поиска в Excel

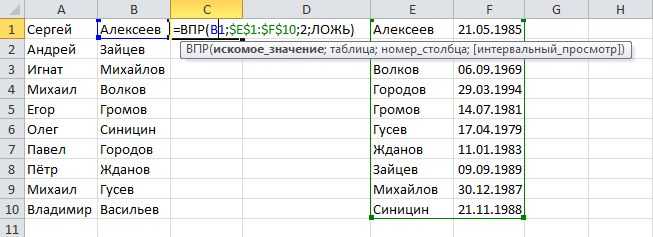

Функция ВПР (Вертикальный ПРосмотр) ищет по таблице с данными и на основе критериев запроса поиска, возвращает соответствующее значение с определенного столбца. Очень часто необходимо в запросе поиска использовать сразу несколько условий. Но по умолчанию данная функция не может обработать более одного условия. Поэтому следует использовать весьма простую формулу, которая позволит расширить возможности функции ВПР по нескольким столбцам одновременно.

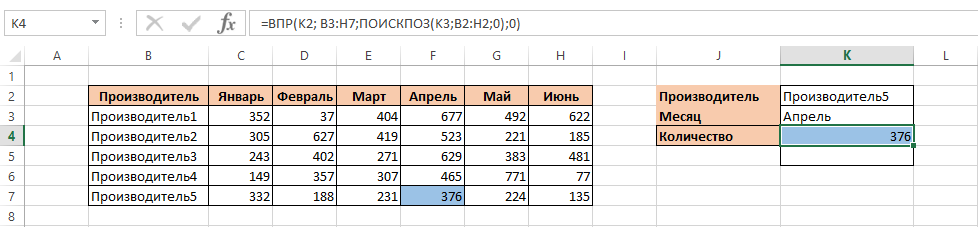

Для наглядности разберем формулу ВПР с примером нескольких условий. Для примера будем использовать схематический отчет по выручке торговых представителей за квартал:

В данном отчете необходимо найти показатель выручки для определенного торгового представителя в определенную дату. Учитывая условия поиска наш запрос должен содержать 2 условия:

- – Дата сдачи выручки в кассу.

- – Фамилия торгового представителя.

Для решения данной задачи будем использовать функцию ВПР по нескольким условиям и составим следующую формулу:

- В ячейке С1 введите первое значение для первого критерия поискового запроса.

Например, дата: 22.03.2017.

Например, дата: 22.03.2017. - В ячейку C2 введите фамилию торгового представителя (например, Новиков). Это значение будет использоваться в качестве второго аргумента поискового запроса.

- В ячейке C3 мы будем получать результат поиска, для этого там следует ввести формулу:

- После ввода формулы для подтверждения нажмите комбинацию горячих клавиш CTRL+SHIFT+Enter, так как формула должна быть выполнена в массиве.

Результат поиска в таблице по двум условиям:

Найдена сумма выручки конкретного торгового представителя на конкретную дату.

Разбор принципа действия формулы для функции ВПР с несколькими условиями:

Первым аргументом функции =ВПР() является первым условием для поиска значения по таблице отчета выручки торговых представителей. Во втором аргументе находится виртуальная таблица создана в результате массивного вычисления логической функцией =ЕСЛИ(). Каждая фамилия в диапазоне ячеек B6:B12 сравнивается со значением в ячейке C2. Таким образом в памяти создается условный массив данных с элементами значений ИСТИНА и ЛОЖЬ.

Таким образом в памяти создается условный массив данных с элементами значений ИСТИНА и ЛОЖЬ.

Потом благодаря формуле, в памяти программы каждый истинный элемент заменяется на 3-х элементный набор данных:

- элемент – Дата.

- элемент – Фамилия.

- элемент – Выручка.

А каждый ложный элемент в памяти заменяется на 3-х элементный набор пустых текстовых значений («»). В результате создается в памяти программы новая таблица, с которой уже будет работать функция ВПР. Она игнорирует все пустые наборы данных элементов. А непустые элементы сопоставляются со значением ячейки C1, использованного в качестве первого критерия поискового запроса (Дата). Одним словом, таблица в памяти проверена функцией ВПР с одним условием поиска. При положительном результате сопоставления функция возвращает значение элемента из третьего столбца (выручка) условной таблицы. Это происходит потому, что в третьем аргументе указывается номер столбца 3 из которого берутся значения. Стоит отметить что для просмотра в аргументах функции указывается целая таблица (во втором аргументе), но сам поиск всегда идет по первому столбцу в указанной таблицы.

Скачать пример функции ВПР с несколькими условиями в Excel

А из какого столбца брать возвращаемое значение указывается уже в третьем аргументе.

Число 0 в последнем аргументе функции указывает на то, то совпадение должно быть абсолютно точным.

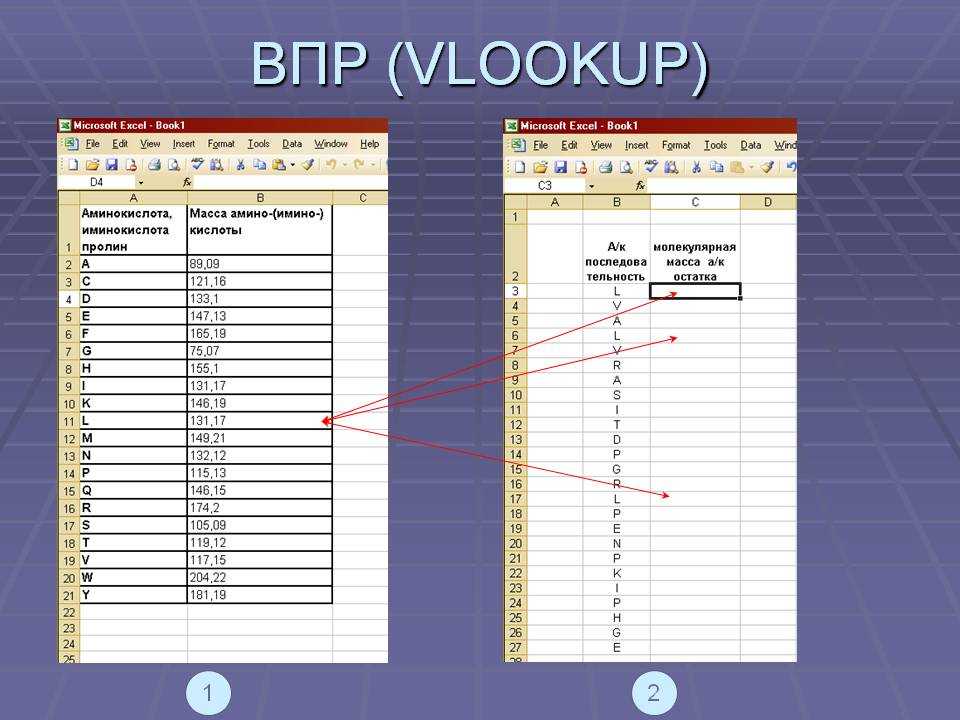

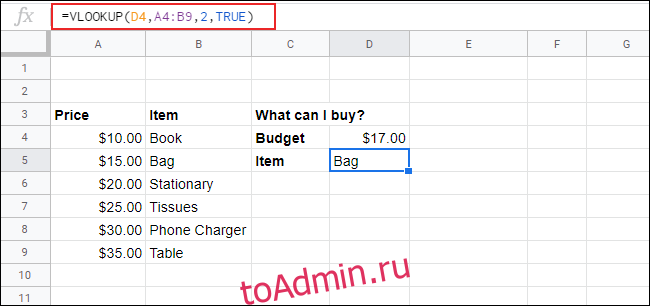

Как использовать функцию ВПР (VLOOKUP) в Excel

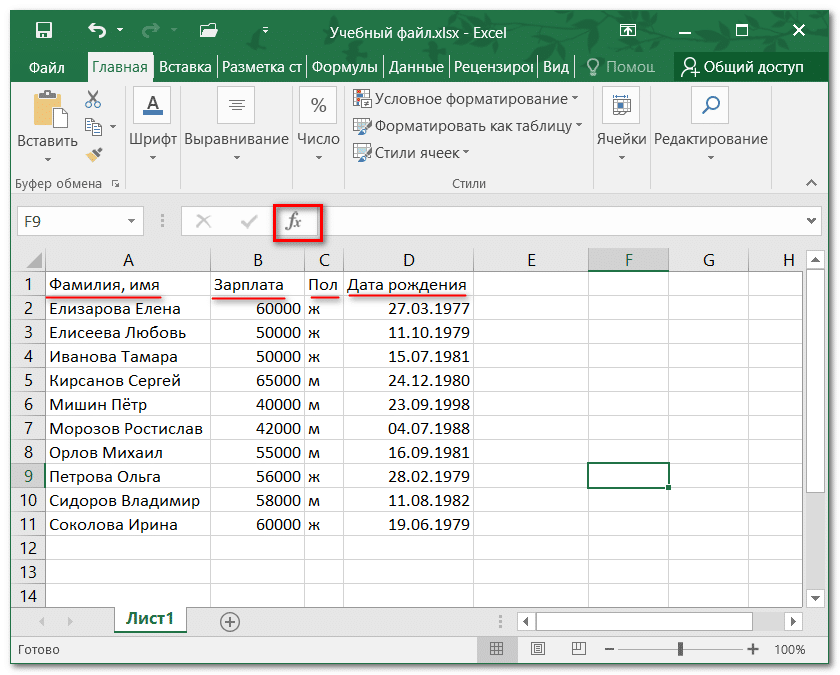

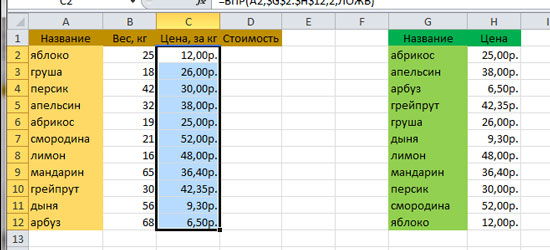

Наверняка многим активным пользователям табличного редактора Excel периодически приходилось сталкиваться с ситуациями, в которых возникала необходимость подставить значения из одной таблицы в другую. Вот представьте, на ваш склад зашёл некий товар. В нашем распоряжении имеется два файла: один с перечнем наименований полученного товара, второй — прайс-лист этого самого товара. Открыв прайс-лист, мы обнаруживаем, что позиций в нём больше и расположены они не в той последовательности, что в файле с перечнем наименований. Вряд ли кому-то из нас понравится идея сверить оба файла и перенести цены из одного документа в другой вручную. Разумеется, в случае, когда речь идёт о 5–10 позициях, механическое внесение данных вполне возможно, но что делать, если число наименований переваливает за 1000? В таком случае справиться с монотонной работой нам поможет Excel и его волшебная функция ВПР (или vlookup, если речь идёт об англоязычной версии программы).

Что такое ВПР и как ею пользоваться?

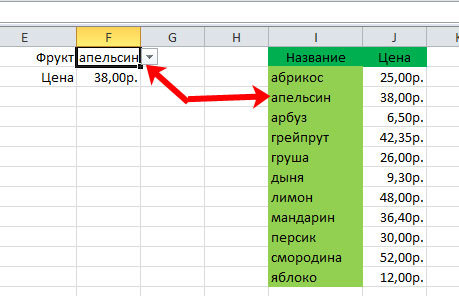

Итак, в начале нашей работы по преобразованию данных из одной таблицы в другую будет уместным сделать небольшой обзор функции ВПР. Как вы, наверное, уже успели понять, vlookup позволяет переносить данные из одной таблицы в другую, заполняя тем самым необходимые нам ячейки автоматически. Для того чтобы функция ВПР работала корректно, обратите внимание на наличие в заголовках вашей таблицы объединённых ячеек. Если таковые имеются, вам необходимо будет их разбить.

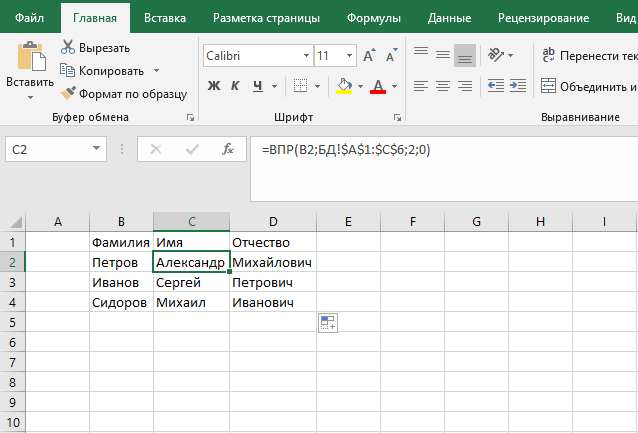

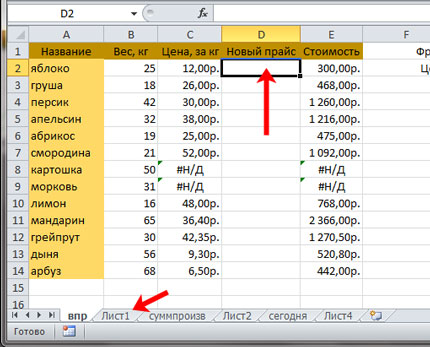

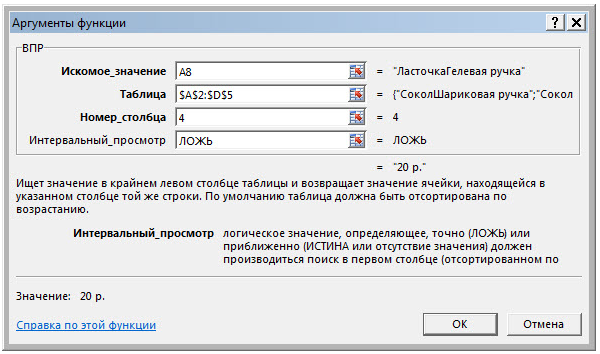

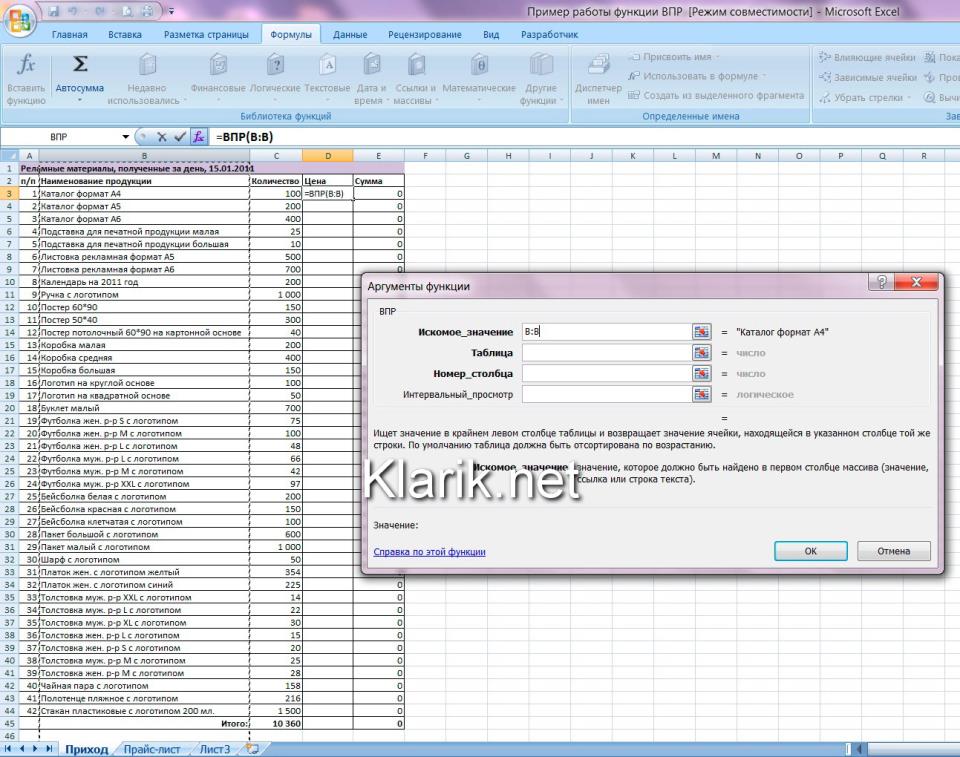

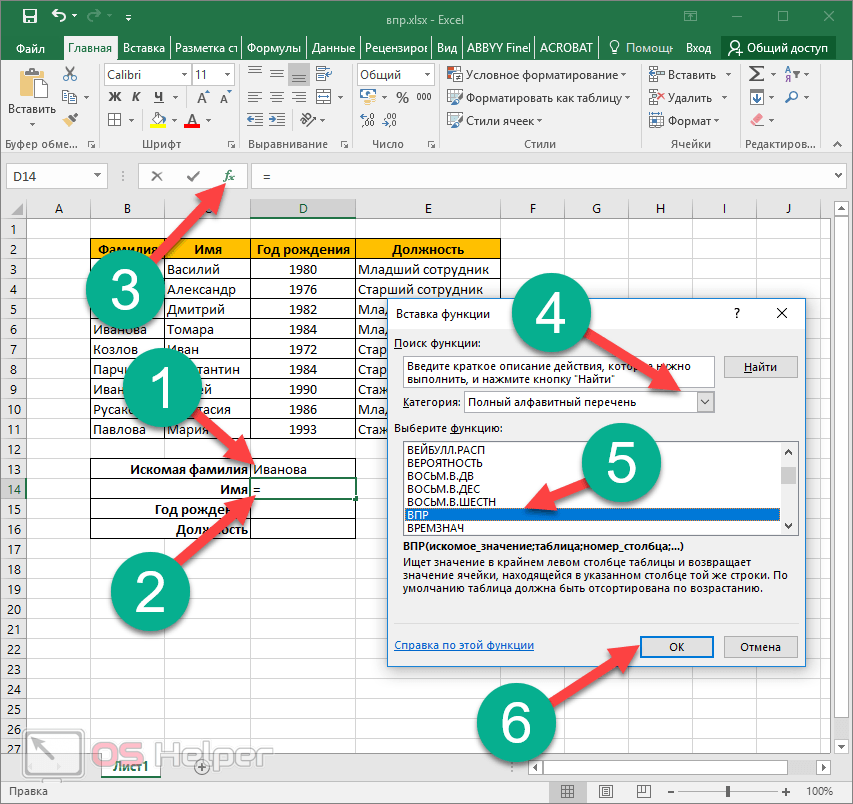

Итак, перед нами стоит задача — перенести цены имеющихся товаров в таблицу с их наименованиями и рассчитать общую стоимость каждого товара. Чтобы это сделать, нам предстоит выполнить следующий алгоритм:

- Для начала приведите таблицу Excel в необходимый вам вид. Добавьте к заготовленной матрице данных два столбца с названиями «Цена» и «Стоимость». Выберите для ячеек, находящихся в диапазоне новообразовавшихся столбцов, денежный формат.

- Теперь активируйте первую ячейку в блоке «Цена» и вызовите «Мастер функций».

Сделать это можно, нажав на кнопку «fx», расположенную перед строкой формул, или зажав комбинацию клавиш «Shift+F3». В открывшемся диалоговом окне отыщите категорию «Ссылки и массивы». Здесь нас не интересует ничего кроме функции ВПР. Выберите её и нажмите «ОК». Кстати, следует сказать, что функция VLOOKUP может быть вызвана через вкладку «Формулы», в выпадающем списке которой также находится категория «Ссылки и массивы».

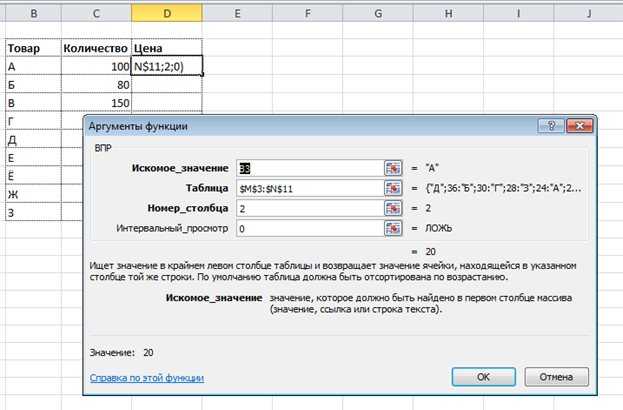

Сделать это можно, нажав на кнопку «fx», расположенную перед строкой формул, или зажав комбинацию клавиш «Shift+F3». В открывшемся диалоговом окне отыщите категорию «Ссылки и массивы». Здесь нас не интересует ничего кроме функции ВПР. Выберите её и нажмите «ОК». Кстати, следует сказать, что функция VLOOKUP может быть вызвана через вкладку «Формулы», в выпадающем списке которой также находится категория «Ссылки и массивы». - После активации ВПР перед вами откроется окно с перечнем аргументов выбранной вами функции. В поле «Искомое значение» вам потребуется внести диапазон данных, содержащийся в первом столбце таблицы с перечнем поступивших товаров и их количеством. То есть вам нужно сказать Excel, что именно ему следует найти во второй таблице и перенести в первую.

- После того как первый аргумент обозначен, можно переходить ко второму. В нашем случае в роли второго аргумента выступает таблица с прайсом. Установите курсор мыши в поле аргумента и переместитесь в лист с перечнем цен.

Вручную выделите диапазон с ячейками, находящимися в области столбцов с наименованиями товарной продукции и их ценой. Укажите Excel, какие именно значения необходимо сопоставить функции VLOOKUP.

Вручную выделите диапазон с ячейками, находящимися в области столбцов с наименованиями товарной продукции и их ценой. Укажите Excel, какие именно значения необходимо сопоставить функции VLOOKUP. - Для того чтобы Excel не путался и ссылался на нужные вам данные, важно зафиксировать заданную ему ссылку. Чтобы сделать это, выделите в поле «Таблица» требуемые значения и нажмите клавишу F4. Если всё выполнено верно, на экране должен появиться знак $.

- Теперь мы переходим к полю аргумента «Номер страницы» и задаём ему значения «2». В этом блоке находятся все данные, которые требуется отправить в нашу рабочую таблицу, а потому важно присвоить «Интервальному просмотру» ложное значение (устанавливаем позицию «ЛОЖЬ»). Это необходимо для того, чтобы функция ВПР работала только с точными значениями и не округляла их.

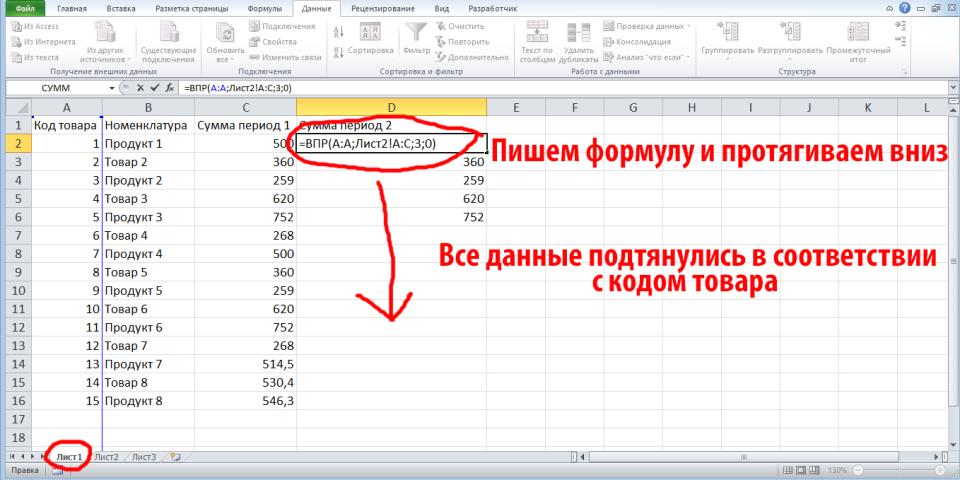

Теперь, когда все необходимые действия выполнены, нам остаётся лишь подтвердить их нажатием кнопки «ОК». Как только в первой ячейке изменятся данные, нам нужно будет применить функцию ВПР ко всему Excel документу. Для этого достаточно размножить VLOOKUP по всему столбцу «Цена». Сделать это можно при помощи перетягивания правого нижнего уголка ячейки с изменённым значением до самого низа столбца. Если все получилось, и данные изменились так, как нам было необходимо, мы можем приступить к расчёту общей стоимости наших товаров. Для выполнения этого действия нам необходимо найти произведение двух столбцов — «Количества» и «Цены». Поскольку в Excel заложены все математические формулы, расчёт можно предоставить «Строке формул», воспользовавшись уже знакомым нам значком «fx».

Для этого достаточно размножить VLOOKUP по всему столбцу «Цена». Сделать это можно при помощи перетягивания правого нижнего уголка ячейки с изменённым значением до самого низа столбца. Если все получилось, и данные изменились так, как нам было необходимо, мы можем приступить к расчёту общей стоимости наших товаров. Для выполнения этого действия нам необходимо найти произведение двух столбцов — «Количества» и «Цены». Поскольку в Excel заложены все математические формулы, расчёт можно предоставить «Строке формул», воспользовавшись уже знакомым нам значком «fx».

Важный момент

Казалось бы, всё готово и с нашей задачей VLOOKUP справилась, но не тут-то было. Дело в том, что в столбце «Цена» по-прежнему остаётся активной функция ВПР, свидетельством этого факта является отображение последней в строке формул. То есть обе наши таблицы остаются связанными одна с другой. Такой тандем может привести к тому, что при изменении данных в таблице с прайсом, изменится и информация, содержащаяся в нашем рабочем файле с перечнем товаров.

Подобной ситуации лучше избежать посредством разделения двух таблиц. Чтобы это сделать, нам необходимо выделить ячейки, находящиеся в диапазоне столбца «Цена», и щёлкнуть по нему правой кнопкой мыши. В открывшемся окошке выберите и активируйте опцию «Копировать». После этого, не снимая выделения с выбранной области ячеек, вновь нажмите правую кнопку мыши и выберите опцию «Специальная вставка».

Активация этой опции приведёт к открытию на вашем экране диалогового окна, в котором вам нужно будет поставить флажок рядом с категорией «Значение». Подтвердите совершённое вами действия, кликнув на кнопку «ОК».

Возвращаемся к нашей строке формул и проверяем наличие в столбце «Цена» активной функции VLOOKUP. Если на месте формулы вы видите просто числовые значения, значит, всё получилось, и функция ВПР отключена. То есть связь между двумя файлами Excel разорвана, а угроза незапланированного изменения или удаления прикреплённых из таблицы с прайсом данных нет. Теперь вы можете смело пользоваться табличным документом и не волноваться, что будет, если «Прайс-лист» окажется закрыт или перемещён в другое место.

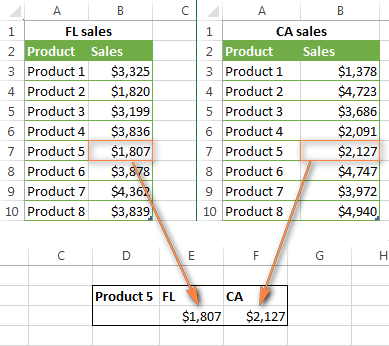

Как сравнить две таблицы в Excel?

При помощи функции ВПР вы сможете в считанные секунды сопоставить несколько различных значений, чтобы, к примеру, сравнить, как изменились цены на имеющийся товар. Чтобы сделать это, нужно прописать VLOOKUP в пустом столбце и сослать функцию на изменившиеся значения, которые находятся в другой таблице. Лучше всего, если столбец «Новая цена» будет расположен сразу за столбцом «Цена». Такое решение позволит вам сделать изменения прайса более наглядными для сравнения.

Возможность работы с несколькими условиями

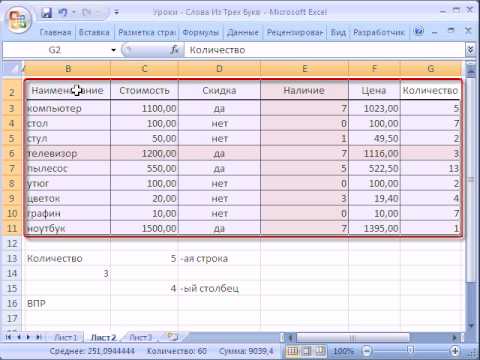

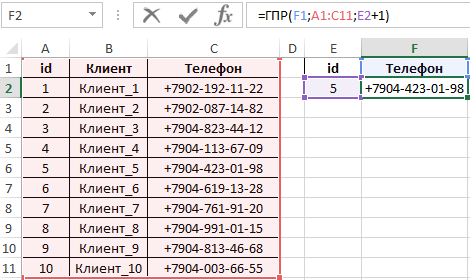

Ещё одним несомненным достоинством функции VLOOKUP является его способность работать с несколькими параметрами, присущими вашему товару. Чтобы найти товар по двум или более характеристикам, необходимо:

- Создать два (или, при необходимости, более) условий для поиска.

- Добавить новый столбец, в который в процессе работы функции добавятся все прочие столбцы, по которым происходит поиск товара.

- В полученном столбце, по вышеописанному алгоритму, вводим уже знакомую нам формулу функции VLOOKUP.

В заключение стоит сказать, что поддержание Excel такой функции, как ВПР, значительно упрощает работу с табличной информацией. Не бойтесь использовать VLOOKUP в работе с огромным количеством данных, ведь как бы они не были оформлены, принцип работы функции всегда один и тот же. Всё, что вам необходимо сделать — правильно определить её аргументы.

ЕСЛИ с И и ИЛИ

Расширенные функции ЕСЛИ

Обучение Эксель 2013.

Расширенные функции ЕСЛИ

Расширенные функции ЕСЛИ

ЕСЛИ с И и ИЛИ

Расширенные функции ЕСЛИ

видео

Вложенные функции ЕСЛИ

видео

ЕСЛИ с И и ИЛИ

видео

СЧЁТЕСЛИМН и СУММЕСЛИМН

видео

СРЕДНИЕСЛИМН и ЕСЛИОШИБКА

видео

Следующий:

Формулы массива

Посмотрите это видео, чтобы узнать, как расширить функциональные возможности функции ЕСЛИ путем вложения функций И и ИЛИ.

Хотите больше?

Вложить функцию в функцию

ЕСЛИ функция

Функция СУММЕСЛИМН

СЧЁТЕСЛИМН функция

Функция СРЗНАЧЕСЛИ

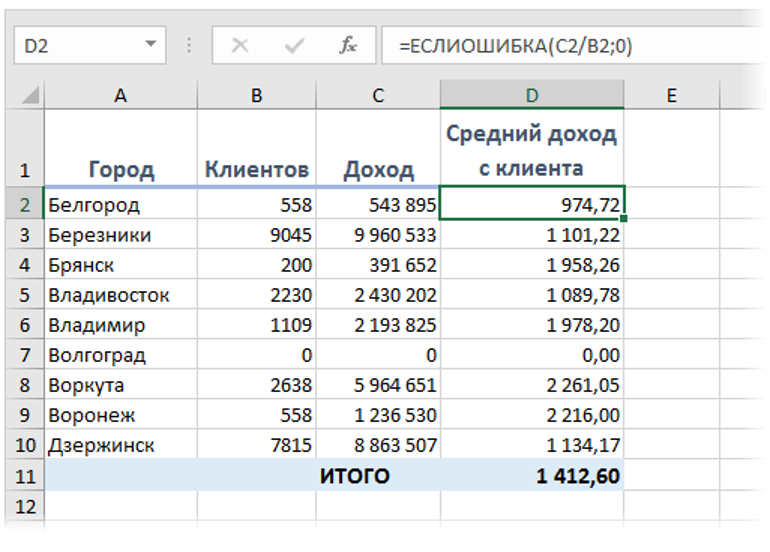

ЕСЛИОШИБКА функция

Теперь мы расширим функциональность функции IF , вложив функции И и ИЛИ .

Мы ищем учащихся, получивших все «пятерки» за тесты, используя ЕСЛИ с вложенной функцией И .

Формула проверяет, выполняются ли все условия.

Если да, результатом функции ЕСЛИ будет ИСТИНА .

Для всех «пятерок» нам нужно знать, превышает ли балл учащегося по тесту 1 9 или равен ему0 (курсор находится рядом со ссылкой на ячейку; я нажимаю F4, чтобы сделать ее абсолютной ссылкой на ячейку), и их оценка в тесте 2 больше или равна 90 (я снова нажимаю F4), и их оценка в тесте 3 больше или равно 90.

Если все они больше или равны 90, функция ЕСЛИ возвращает Да ; если нет, возвращается Нет .

Я копирую формулу.

Мы видим, что только у Мо есть все «А».

Давайте посмотрим, как это работает.

И возвращает ИСТИНА , когда все аргументы оцениваются как ИСТИНА , и ЛОЖЬ , когда хотя бы один аргумент оценивается как ЛОЖЬ .

Для функции IF , когда logical_test оценивается как TRUE , функция IF возвращает value_if_true .

Когда logical_test оценивается как FALSE , функция возвращает значение_если_ложь .

AND вложена в функцию IF и является logical_test .

Когда все аргументы в функции И оцениваются как ИСТИНА , ЕСЛИ возвращает значение_если_истина .

Когда хотя бы один аргумент в функции И оценивается как ЛОЖЬ , ЕСЛИ возвращает значение_если_ложь .

Теперь мы ищем студентов, которые имеют хотя бы одну пятерку в своих тестах, используя IF с вложенной функцией OR .

По крайней мере, для одного «А» нам нужно знать, является ли результат учащегося за Тест 1 больше или равным 90, или его балл за Тест 2 больше или равен 90, или его балл за Тест 3 больше или равно 90.

Если хотя бы один тест больше или равен 90, функция ЕСЛИ возвращает Да .

Если ни один из тестов не больше или равен 90, возвращается Нет .

И у Боба, и у Мо есть хотя бы одна буква «А».

Давайте посмотрим, как это работает. Это похоже на вложенную функцию И .

Это похоже на вложенную функцию И .

ИЛИ возвращает ИСТИНА , если какой-либо аргумент равен ИСТИНА и ЛОЖЬ , если все аргументы равны ЛОЖЬ .

В этом примере OR вложено в функцию IF и является logical_test .

Если какие-либо аргументы в 9Функция 0048 ИЛИ оценивается как ИСТИНА , ЕСЛИ возвращает значение_если_истина .

Если все аргументы в функции ИЛИ оцениваются как ЛОЖЬ , ЕСЛИ возвращает значение_если_ложь .

Далее функции СЧЁТЕСЛИМН и СУММЕСЛИМН .

Вводят ли вас в заблуждение оценки уязвимости? Понимание оценки CVSS — Sysdig

Уязвимости повсюду. Проверка, смягчение последствий и исправление в масштабе утомительны для специалистов по безопасности. Давайте помнить, что ни одна организация не в состоянии найти и исправить все уязвимости. Ключевым моментом является понимание того, что такое уязвимость, интерпретация значений оценки CVSS и расстановка приоритетов и эффективное использование ресурсов в рамках ограниченных сроков или окон доставки.

Ключевым моментом является понимание того, что такое уязвимость, интерпретация значений оценки CVSS и расстановка приоритетов и эффективное использование ресурсов в рамках ограниченных сроков или окон доставки.

С 2016 года число новых уязвимостей, о которых сообщается каждый год, увеличилось почти втрое. По состоянию на апрель 2022 г. прогнозы о количестве новых уязвимостей продолжают сбываться .

Тенденция продолжает увеличиваться. По сути, больше кода приводит к большему количеству уязвимостей . И код теперь принимает множество форм, помимо приложений или программного обеспечения. Код существует во встроенных системах и устройствах IoT, что приводит к аппаратным уязвимостям, и код также используется для определения и эксплуатации инфраструктуры в рамках практики DevOps. В настоящее время среди инженеров по безопасности или аналитиков принято привыкать к взлому Интернета каждую неделю. Не помогает и нехватка разработчиков.

В настоящее время среди инженеров по безопасности или аналитиков принято привыкать к взлому Интернета каждую неделю. Не помогает и нехватка разработчиков.

Уязвимости последних лет

Все критические уязвимости не эквивалентны log4j или spring4shell с точки зрения широкого распространения программного пакета, возможности использования или воздействия.

Идеальное состояние для любой программы кибербезопасности — это возможность быстро выявлять уязвимости, которые действительно влияют на организацию и требуют принятия мер. Выжигать ИТ-команды и группы безопасности, выискивая все уязвимости, невозможно.

Просмотрите наши блоги, в которых мы объясняем уязвимость Log4j и последнюю версию Spring4shell.

В этой статье мы хотим объяснить:

- Что такое уязвимость ?

- Что означает из баллов CVSS ?

- Какие переменные влияют на результаты CVSS ?

- Является ли CVSS лучшим способом приоритизации в рамках управления уязвимостями?

- Существуют ли альтернативы CVSS для приоритизации на основе рисков ?

Что означает уязвимость?

MITRE определяет уязвимость как:

«Слабость в вычислительной логике (например, в коде), обнаруженная в программных и аппаратных компонентах, использование которой приводит к негативному влиянию на конфиденциальность, целостность или доступность».

По этой причине можно получить критическая уязвимость в коде, который никак не влияет на вас , например, потому что этот код работает на устройстве IoT, которое полагается на другие элементы управления безопасностью, которые эффективно снижают возможность эксплуатации скрытой уязвимости во встроенном коде.

С другой стороны, у вас может быть уязвимость низкой серьезности, которая негативно влияет на доступность вашего приложения , например отказ в обслуживании. Скорее всего, вы отдадите предпочтение ее устранению как можно скорее, потому что устранение проблемы напрямую влияет на вашу бизнес-модель.

Как мы упоминали ранее, основная проблема заключается в том, что нас постоянно подкармливают новыми уязвимостями, в то время как мы все еще боремся со старыми уязвимостями, и нет простого способа справиться со всеми ними . Мы должны быть быстрыми в процессах обнаружения и устранения, когда обнаруживается что-то действительно критическое, и направлять на это большую часть наших усилий, не забывая об остальной части экосистемы уязвимостей. В теории это звучит просто и лежит в основе всех современных программ безопасности, но 9Приоритизация уязвимостей 0218 на практике теперь является одним из самых больших пробелов в безопасности .

В теории это звучит просто и лежит в основе всех современных программ безопасности, но 9Приоритизация уязвимостей 0218 на практике теперь является одним из самых больших пробелов в безопасности .

Чтобы углубиться в управление уязвимостями, мы объясним, что представляет собой процесс, когда уязвимость освобождается.

Жизненный цикл уязвимости

Происхождение уязвимости никем не определено.

Иногда это большое исследование, проводимое компанией, регулярно тестирующей собственный код, которая тратит огромные усилия, чтобы показать проблему с приложением или злоупотребление зависимостью. В других случаях уязвимость может быть обнаружена в результате того, что независимый исследователь безопасности исследует систему в свободное время и сообщает о результатах в рамках ответственного раскрытия информации, или путем создания доказательства концепции (PoC) для использования системы и публикации подробности в твиттере.

Они, до того, как были официально опубликованы, являются общими примерами 0-day . Это перегруженное модное слово, потому что, если уязвимость уже известна, это не нулевой день. Вот почему эти типы уязвимостей являются золотом на черном рынке . Если злоумышленник хорошо знает ранее неопознанную уязвимость, он может легко использовать ее, поскольку в большинстве организаций, вероятно, отсутствуют механизмы обнаружения и защиты, по крайней мере, на начальном этапе доступа или эксплуатации.

Это перегруженное модное слово, потому что, если уязвимость уже известна, это не нулевой день. Вот почему эти типы уязвимостей являются золотом на черном рынке . Если злоумышленник хорошо знает ранее неопознанную уязвимость, он может легко использовать ее, поскольку в большинстве организаций, вероятно, отсутствуют механизмы обнаружения и защиты, по крайней мере, на начальном этапе доступа или эксплуатации.

Хорошая практика, которую применяют исследователи, — дать разработчикам некоторое время, чтобы начать работу над патчем, устраняющим уязвимость, прежде чем регистрироваться. В противном случае дни могут пройти без исправления.

Что тогда лучше всего делать? Улучшите процесс, чтобы быть готовым как можно скорее, когда раскрывается нулевой день, и обнаруживать его с этого момента, обеспечивая соответствующие меры по снижению риска и во многих случаях проверяя, что эта уязвимость не использовалась в прошлом (там, где она действительно использовалась). 0-день).

0-день).

Когда уязвимость зарегистрирована, у нас есть идентификатор, который ее идентифицирует. Это поможет нам определить уязвимость и проверить, подвергаемся ли мы воздействию или нет. Но где он зарегистрирован?

Одним из самых распространенных сайтов, но не единственным, является Common Vulnerabilities and Exposures ( CVE ). MITRE Corporation — это организация, которая идентифицирует, определяет и каталогизирует публично раскрытые уязвимости кибербезопасности и делится этой информацией Общедоступные CVE-ID . Информация об уязвимостях также передается в организацию NIST , где может быть добавлена дополнительная информация для предоставления дополнительных сведений или рекомендаций по безопасности. Эта информация находится в Национальной базе данных уязвимостей NIST ( NVD ) и организована по идентификаторам CVE-ID .

В других штатах есть собственная система для каталогизации и хранения уязвимостей, например Китайская национальная база данных уязвимостей (CNNVD) или Японские заметки об уязвимостях (JVN). Но в этой статье мы сосредоточимся на НВД .

Как только мы получим подтверждение того, что уязвимость реальна, ее можно использовать и что у нее есть идентификатор, следующим процессом является оценка серьезности.

Как рассчитывается оценка уязвимости

Общая система оценки уязвимостей (CVSS) позволяет определить ключевые характеристики уязвимости и получить числовую оценку, отражающую ее серьезность. Многие группы безопасности и SOC используют CVSS для приоритизации действий по управлению уязвимостями, таких как процессы реагирования на инциденты, отслеживание и устранение дефектов или реализация мер по смягчению последствий.

Метрики, используемые в CVSS v3.1 , последней версии, оценивают различные элементы, которые зависят от процесса эксплуатации и воздействия , что приводит к окончательной оценке серьезности. Первое, что мы можем найти в документации, это то, что CVSS измеряет серьезность, а не риск .

Первое, что мы можем найти в документации, это то, что CVSS измеряет серьезность, а не риск .

Оценка CVSS является «объективной» оценкой, когда вы задаете некоторые атрибуты уязвимости без контекста, а формула дает оценку, которая также соответствует «серьезности». Ниже мы видим реальный пример CVSS уязвимости Spring4Shell, серьезность которого оценивается в 9 баллов..8 КРИТИЧЕСКИЙ.

Базовая оценка рассчитывается с использованием восьми переменных:

- Вектор атаки (AV) : существует четыре варианта, которые представляют метод доступа для использования уязвимости. Сеть является наиболее ценной, потому что она позволяет удаленный доступ, а это означает, что злоумышленник может использовать ее из любого места. Остальные идут от самого высокого к самому низкому в ограничении. В случае Local уязвимый компонент не привязан к сетевому стеку, а путь злоумышленника лежит через аппаратный доступ, удаленный доступ или перехват личности авторизованного пользователя с помощью социальной инженерии.

- Сложность атаки (AC) : Есть два варианта: низкая или высокая. В версии 3.1 он был обновлен и зависит от системных требований, чтобы быть уязвимым, где могут быть споры о том, считается ли конфигурация вероятной или маловероятной. В случае высокой сложности это определяется как успешная атака, которая зависит от условий, не зависящих от злоумышленника, но требует от злоумышленника значительных усилий при подготовке или выполнении против уязвимого компонента.

Например, злоумышленнику необходимо использовать атак грубой силы , чтобы выиграть условие гонки , , а не серебряную пулю, как log4j , с помощью одной команды. - Требуемые привилегии (PR) : Есть три варианта. Нет, когда уязвимость может быть использована без аутентификации . Это также затрудняет атрибуцию или путь, которым следует злоумышленник после эксплуатации.

Если этот показатель высок, злоумышленнику требуются права администратора или что-то подобное, чтобы, например, разрешить доступ к настройкам всего компонента.

Если этот показатель высок, злоумышленнику требуются права администратора или что-то подобное, чтобы, например, разрешить доступ к настройкам всего компонента. - Взаимодействие с пользователем (UI) : Если это требует взаимодействия, это более низкий балл. Это распространено в мобильных приложениях, где пользователю необходимо взаимодействовать с угрозой (вредоносным ПО), чтобы взломать свое устройство. Другой пример, похожий на фишинговую атаку, сам по себе не представляет риска, но злоумышленник использует социальную инженерию, чтобы заставить жертву перейти по ссылке и получить pwned .

- Область действия (S) : оценка будет зависеть от того, влияет ли уязвимость только на определенный компонент или на все приложение.

- CIA (Конфиденциальность, целостность и доступность) : Триада CIA, уважаемая модель безопасности, которая формирует основу для разработки систем и политик безопасности.

Вот реальное влияние уязвимости. Другая часть – это процесс эксплуатации. С помощью RCE злоумышленник имеет полный контроль над компьютером жертвы, и, если привилегий достаточно, это затрагивает все три стороны с высокой серьезностью.

Вот реальное влияние уязвимости. Другая часть – это процесс эксплуатации. С помощью RCE злоумышленник имеет полный контроль над компьютером жертвы, и, если привилегий достаточно, это затрагивает все три стороны с высокой серьезностью.

Окончательный формат CVE-2022-22965 — это вектор со следующей информацией: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

Эта первая часть соответствует 90 218 базовой оценке 90 219, объективному значению, которое должно оставаться стабильным во времени и одинаковым для всех организаций. В качестве дополнения есть еще две метрики, временная и среда; эти значения вводят дополнительную сложность оценки , хотя и могут не быть чем-то, на что ваша организация решит обратить внимание на ранних этапах управления уязвимостями.

Временные метрики измеряют текущее состояние методов эксплойта или доступность концептуального кода , наличие любых исправлений или обходных путей, а также достоверность описания уязвимости. Это то, что будет меняться в течение жизненного цикла уязвимости, потому что есть огромная разница между наличием или отсутствием готового исправления . Метрики среды позволяют специалистам-практикам настраивать оценку CVSS в зависимости от важности или бизнес-критичности затронутого ИТ-актива для затронутой организации.

Это то, что будет меняться в течение жизненного цикла уязвимости, потому что есть огромная разница между наличием или отсутствием готового исправления . Метрики среды позволяют специалистам-практикам настраивать оценку CVSS в зависимости от важности или бизнес-критичности затронутого ИТ-актива для затронутой организации.

Поставщики, такие как RedHat или Debian в качестве поставщика базового дистрибьютора, также будут оценивать серьезность уязвимости в конкретном контексте (т. е. пакет внутри дистрибутива). Клиенты могут доверять оценке поставщика больше, чем общим оценкам, присвоенным MITRE или NIST, поскольку они обычно более точны.

Как мы видим, на эту оценку не влияет часть исправления или процесс исправления . Если для устранения этой уязвимости требуются большие усилия, это не повлияет на окончательный результат. Кроме того, две уязвимости с одинаковым баллом могут иметь совершенно разное влияние или вероятность, поскольку они возникают в экономическом секторе или бизнес-вертикали.

Из расчета баллов CVSS можно сделать несколько выводов, которые могут помочь при оценке безопасности системы. Некоторые из них:

- Общая система оценки неправомерного использования (CMSS): это набор показателей серьезности программного обеспечения с уязвимостями неправомерного использования. Уязвимости, связанные с неправомерным использованием, позволяют злоумышленникам использовать функциональные возможности, предназначенные для использования в злонамеренных целях. Эта оценка может помочь компаниям предоставить данные, которые будут использоваться для количественной оценки общего уровня безопасности системы.

- Общая система оценки конфигурации (CCSS): CCSS основана на CVSS и CMSS. Наиболее заметным отличием является тип эксплуатации: активный или пассивный. Активная эксплуатация означает, что злоумышленник выполняет действия, чтобы воспользоваться неправильной конфигурацией, в то время как пассивная эксплуатация относится к неправильной конфигурации, которая предотвращает выполнение санкционированных действий, например параметр конфигурации, предотвращающий создание записей журнала аудита для событий безопасности.

- Общая система оценки слабости (CWSS): Концептуально CVSS и CWSS очень похожи. CWSS можно применять в самом начале процесса устранения новой уязвимости. Кроме того, он может служить дополнением к отсутствию некоторой информации в отчете об уязвимостях. Поскольку консервативный подход заключается в завышении оценок, глубокое понимание затронутой технологии дает часть этой недоступной информации.

Когда сообщается о новой уязвимости, можно сообщить о ней вместе с эксплуатируемой неделей, CWE-ID/CWSS так же, как и с CVSS.

Очевидно, что мы должны предоставить нашим системам больше информации, чтобы соотнести ее с CVSS и улучшить управление уязвимостями. Помните, что приоритизация на основе рисков является целью всех современных программ кибербезопасности.

Устраните шум и приоритезируйте уязвимости, которые действительно важны, с помощью Risk Spotlight

Использование альтернатив оценки CVSS для приоритизации угроз безопасности

Если мы углубимся в значение серьезности уязвимости , нас могут больше интересовать другие характеристики при расчете баллов CVSS .

Очевидно, что в зависимости от варианта использования или бизнес-сектора можно найти альтернативу CVSS , чтобы помочь вам расставить приоритеты в управлении вашими уязвимостями. Не всегда возможно достаточно быстро исправить, особенно в случае стороннего кода или партнерских интеграций. В этом случае подхода со сдвигом влево недостаточно , и мы рекомендуем использовать во время выполнения в качестве еще одного уровня безопасности, который обеспечивает раннее обнаружение и идентификацию уязвимого программного обеспечения, ускоряя внедрение смягчающих мер безопасности.

Система оценки прогнозов эксплойтов

Какова фактическая вероятность того, что уязвимость будет использована злоумышленником? Эта вероятность объясняется системой оценки прогнозирования эксплойтов (EPSS). Модель EPSS дает оценку вероятности, чем выше оценка, тем больше вероятность того, что уязвимость будет использована .

Оценка поддерживается той же организацией, что и CVSS , MITRE , что гарантирует его согласованность с вышеупомянутыми таксономиями уязвимостей и системами классификации. Если мы посмотрим на уязвимости с самым высоким рейтингом за последние 30 дней, мы лучше поймем потенциальное реальное влияние уязвимостей. Здесь можно увидеть пример с CVE-2022-0441, который относится к плагину MasterStudy LMS WordPress.

Чтобы рассчитать процент, EPSS использует часть оценки CVSS , но также использует аналитику угроз, чтобы увидеть, насколько легко использовать уязвимость. Например, эксплойт может позволить использовать другие уязвимости для усиления воздействия . В рамках сложной цепочки атак злоумышленник может достичь RCE, используя одну уязвимость, а затем может использовать другие уязвимости для повышения привилегий, что приведет к гораздо более значительному воздействию. Оценка также может учитывать доступность инструментов или репозиториев эксплойтов, таких как Metasploit или Exploit-db, которые не требуют знаний об этапах эксплуатации.

Оценка также может учитывать доступность инструментов или репозиториев эксплойтов, таких как Metasploit или Exploit-db, которые не требуют знаний об этапах эксплуатации.

Классификация уязвимостей для конкретных заинтересованных сторон

Категоризация уязвимостей для конкретных заинтересованных сторон ( SSVC ) в основном представляет собой концептуальный инструмент для управления уязвимостями. SSVC стремится отказаться от универсальных решений в пользу модульной системы принятия решений с четко определенными и протестированными частями, которые менеджеры по уязвимостям могут выбирать и использовать в соответствии со своим контекстом.

Цель SSVC — быть ориентированной на риски , быть более прозрачным в процессе расчета и иметь возможность масштабировать количественную оценку риска уязвимости за счет автоматизации.

Оценка продавца

Рейтинг приоритета уязвимости (VPR) поддерживается Tenable, а также использует серьезность и средство, которое необходимо использовать, аналогично EPSS .

Рейтинг приоритета уязвимости (VPR) является динамическим дополнением к данным, предоставляемым оценкой уязвимости CVSS, поскольку Tenable обновляет VPR, чтобы отразить текущую картину угроз, например код эксплойта уязвимости, который становится доступным или становится более зрелым. Диапазон значений VPR составляет от 0,1 до 10,0, причем более высокое значение представляет более высокую вероятность эксплуатации.

Другие поставщики, такие как Snyk, создали свою собственную оценку ( Snyk Priority Score ) для определения приоритетов, используя CVSS и другие факторы, упомянутые выше, такие как зрелость эксплойта, процесс исправления или упоминания в сообществе, даже если они ранжируют уязвимости как часть своих собственных исследований угроз, которые могут не иметь идентификаторов CVE-ID, связанных, но которые обеспечивают ценность для определения приоритетов.

Вертикальные подходы

Применительно к медицинскому сектору Система оценки рисков для медицинских устройств ( RSS-MD ) рассматривается на более общем уровне. Как и ожидалось, уязвимость в этой отрасли напрямую влияет на здоровье или безопасность людей, поэтому необходимо иметь собственную шкалу, чтобы по-разному управлять этим типом уязвимости и относительными воздействиями.

Как и ожидалось, уязвимость в этой отрасли напрямую влияет на здоровье или безопасность людей, поэтому необходимо иметь собственную шкалу, чтобы по-разному управлять этим типом уязвимости и относительными воздействиями.

Применительно к обрабатывающей промышленности Система оценки промышленных уязвимостей ( IVSS ) включает в себя часть своих расчетных факторов, таких как, среди прочего, физическая безопасность. Эта оценка специально разработана для уязвимостей в промышленных системах управления, которые затрагивают критически важную инфраструктуру, где ущерб может повлиять на целые города и жизнь граждан.

Следующий шаг? Включение каналов уязвимостей и исправление ошибок

Тенденция, как видно выше, состоит в том, чтобы рассчитать наилучшую оценку для уязвимости или связанного с ней риска на основе корреляции как можно большего количества информации, к которой можно получить доступ и обработать, чтобы «витаминизировать» конечный результат.

Странно, что один метод противоречит другому. Обычно все они будут иметь одинаковое представление об окончательной серьезности, но эти небольшие различия имеют решающее значение в огромном масштабе управления уязвимостями. Стоит подчеркнуть простоту подхода, поскольку некоторые из этих механизмов оценки невероятно сложны. Многим организациям было бы полезно упростить оценку рисков, чтобы они могли сосредоточить свои усилия на решении проблем безопасности, а не сжигать циклы квалификации или количественной оценки рисков.

Также необходимо, чтобы всегда имел полное представление о вашей ситуации, чтобы как можно скорее узнать, затронуты ли мы, и эффективно снизить риск, вызванный ими.

Со всей этой информацией нам теперь нужно внедрить наши процессы управления уязвимостями и вспомогательные инструменты в нашей организации.

Эти оценки уязвимостей можно просматривать по мере необходимости, но эффективная кибербезопасность требует, чтобы вы вводили информацию об уязвимостях в соответствующие инструменты безопасности, которые обслуживают соответствующий этап жизненного цикла системы.

Если вы хотите продвигать какой-либо продукт, вам поможет мощь такой платформы, как Sysdig, поскольку она разработана для обеспечения безопасности на протяжении всего жизненного цикла . Используйте его экономно, иначе он может показаться слишком продажным. Возможно, было бы лучше поговорить о возможностях, таких как сканирование в конвейерах сборки для быстрого устранения уязвимостей (вероятно, оценка CVSS), а также для выявления угроз, возникающих во время выполнения, и где командам SecOps потребуется запускать рабочий процесс DFIR.

Главное — быть готовым к новой уязвимости и проявить гибкость, чтобы сократить разрыв между выпуском уязвимости и процессом обнаружения в вашей среде.

Одним из самых известных каналов является Vulndb, который использует National Vulnerability Database ( NVD ) в качестве доверенной базы данных уязвимостей, а также владеет зарегистрированными уязвимостями и сотрудничает с компаниями по обеспечению безопасности, чтобы быть как можно более актуальными.

Если вам не хватает явных сведений об уязвимости, вы все равно должны признать наличие потенциального риска, а затем принять, избежать или смягчить его. У вас должна быть альтернатива осторожности с ним .

Глубокая видимость системных вызовов Sysdig устраняет все догадки при приоритизации уязвимостей контейнеров за счет точного определения уязвимостей в пакетах, загружаемых во время выполнения.

Серьезным препятствием, которое необходимо преодолеть в отношении исправления, является возможность быстрого исправления каждого отдельного актива или зависимости, которые затронуты или потенциально могут быть использованы, и эти процессы также должны иметь возможность масштабирования. Не так просто исправить старые версии, которые могут повлиять на новые функции или снизить производительность; сделать это в массовом порядке или иметь другие последствия. Проблема усугубляется транзитивными зависимостями. То есть ваш код или система, вероятно, зависят от многих других кодовых баз или систем, и на практике цепочки зависимостей становятся довольно вложенными. Иногда даже необходимо пропатчить старые версии, которые еще распространяются. Вот что RedHat вызывает обратное портирование.

Иногда даже необходимо пропатчить старые версии, которые еще распространяются. Вот что RedHat вызывает обратное портирование.

Резервное копирование

Backporting — это, по сути, управление обновлениями посредством автоматизации для минимизации связанного с этим риска. Возможно, исправление в новой версии может отрицательно сказаться на предыдущей версии. Вы должны знать, когда вы хотите обновить как можно скорее.

Когда поставщик предлагает вернуть исправления безопасности, мы гарантируем, что исправления не вызывают нежелательных побочных эффектов и применимы к ранее выпущенным версиям.

Уроки, извлеченные из оценки cvss

Приоритизация в мире с сотнями уязвимостей каждый день является необходимостью. Мы постоянно разрабатываем больше программного обеспечения, которое станет мишенью для злоумышленников, и добавляем к библиотекам, прошивкам или общим зависимостям, которые уже используются приложениями и системами.

Чтобы помочь нам, нам нужно получать информацию об уязвимостях, которой делятся такие организации, как MITRE, генерировать более точные индикаторы за счет корреляции других источников информации, а сохраняют полную видимость наших активов (и связанных векторов атак), чтобы быстро обнаруживать последствия. Без этого невозможно как эффективно спланировать процесс устранения уязвимостей, чтобы уменьшить шум и время, в течение которого мы уязвимы, так и быть эффективными в любой программе кибербезопасности.

Ручные процессы нельзя масштабировать до бесконечности, и у вас никогда не будет достаточного количества сотрудников для удовлетворения всех ваших потребностей в области безопасности. Безопасность должна быть бесшовной и автоматизированной . Организации должны планировать соответствующим образом, чтобы опережать волну критических уязвимостей, таких как log4j и spring4shell .

Например, дата: 22.03.2017.

Например, дата: 22.03.2017. Сделать это можно, нажав на кнопку «fx», расположенную перед строкой формул, или зажав комбинацию клавиш «Shift+F3». В открывшемся диалоговом окне отыщите категорию «Ссылки и массивы». Здесь нас не интересует ничего кроме функции ВПР. Выберите её и нажмите «ОК». Кстати, следует сказать, что функция VLOOKUP может быть вызвана через вкладку «Формулы», в выпадающем списке которой также находится категория «Ссылки и массивы».

Сделать это можно, нажав на кнопку «fx», расположенную перед строкой формул, или зажав комбинацию клавиш «Shift+F3». В открывшемся диалоговом окне отыщите категорию «Ссылки и массивы». Здесь нас не интересует ничего кроме функции ВПР. Выберите её и нажмите «ОК». Кстати, следует сказать, что функция VLOOKUP может быть вызвана через вкладку «Формулы», в выпадающем списке которой также находится категория «Ссылки и массивы». Вручную выделите диапазон с ячейками, находящимися в области столбцов с наименованиями товарной продукции и их ценой. Укажите Excel, какие именно значения необходимо сопоставить функции VLOOKUP.

Вручную выделите диапазон с ячейками, находящимися в области столбцов с наименованиями товарной продукции и их ценой. Укажите Excel, какие именно значения необходимо сопоставить функции VLOOKUP.

Если этот показатель высок, злоумышленнику требуются права администратора или что-то подобное, чтобы, например, разрешить доступ к настройкам всего компонента.

Если этот показатель высок, злоумышленнику требуются права администратора или что-то подобное, чтобы, например, разрешить доступ к настройкам всего компонента. Вот реальное влияние уязвимости. Другая часть – это процесс эксплуатации. С помощью RCE злоумышленник имеет полный контроль над компьютером жертвы, и, если привилегий достаточно, это затрагивает все три стороны с высокой серьезностью.

Вот реальное влияние уязвимости. Другая часть – это процесс эксплуатации. С помощью RCE злоумышленник имеет полный контроль над компьютером жертвы, и, если привилегий достаточно, это затрагивает все три стороны с высокой серьезностью.