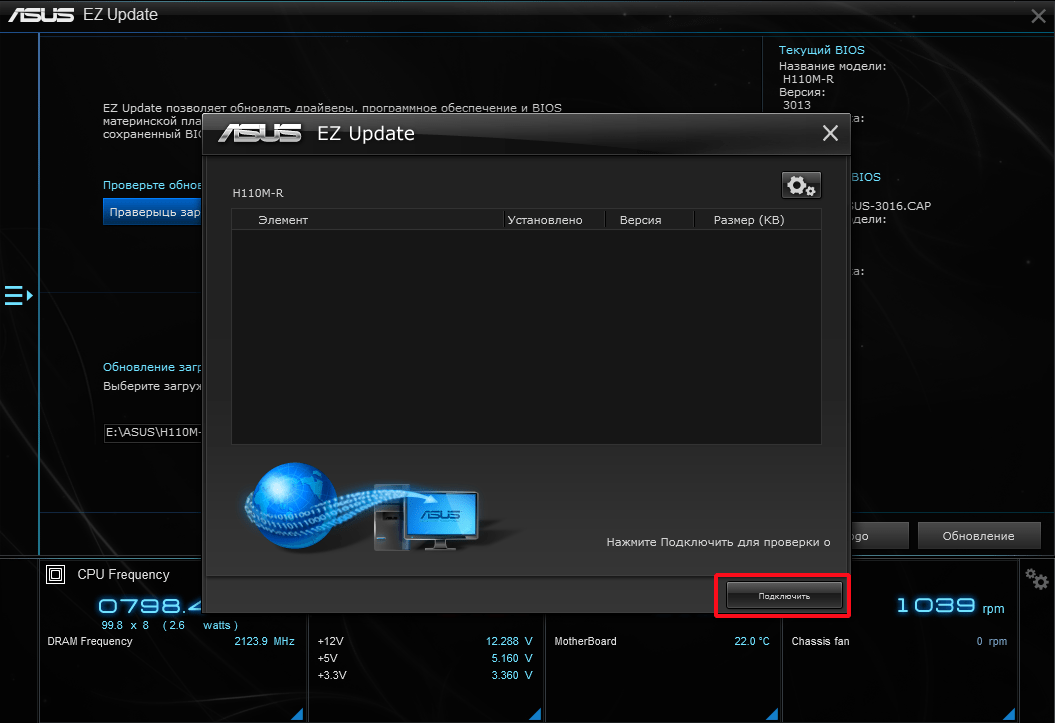

Update bios asus live update: ASUS BIOS Update — скачать бесплатно ASUS BIOS Update 7.18.03

Содержание

Злоумышленники внедрили бэкдор в утилиту ASUS Live Update (Обновлено)

Злоумышленники внедрили бэкдор в утилиту ASUS Live Update (Обновлено)

Alexander Antipov

ASUS Live Update ASUS бэкдор взлом вредоносное ПО ShadowHammer

Вредоносная версия утилиты была подписана украденным сертификатом и распространялась с официального сервера ASUS.

Специалисты «Лаборатории Касперского» предупредили о новой вредоносной кампании, нацеленной на пользователей компьютеров ASUS. Киберпреступная группировка ShadowHammer взломала утилиту ASUS Live Update для доставки обновлений BIOS, UEFI и ПО на лэптопы и стационарные компьютеры ASUS, внедрила в нее бэкдор и распространяла через официальные каналы.

Злоумышленники брали старые версии утилиты и внедряли в них вредоносный код, используя украденные цифровые сертификаты, применявшиеся ASUS для подписи легитимных файлов. Для того чтобы вредоносная версия не вызывала никаких подозрений, киберпреступники сделали ее размер точно таким же, как у оригинала. Поскольку модифицированная ASUS Live Update была подписана легитимным сертификатом и хранилась на официальном сервере ASUS, она долгое время оставалась незамеченной.

Для того чтобы вредоносная версия не вызывала никаких подозрений, киберпреступники сделали ее размер точно таким же, как у оригинала. Поскольку модифицированная ASUS Live Update была подписана легитимным сертификатом и хранилась на официальном сервере ASUS, она долгое время оставалась незамеченной.

Сколько раз вредоносная версия программы была загружена пользователями, в «Лаборатории Касперского» не уточняют. По их данным, ASUS Live Update с бэкдором установили более 57 тыс. пользователей продуктов ЛК. Общее число заражений может достигать миллиона, считают эксперты.

Судя по вшитым в различные версии утилиты хэшам, по-настоящему киберпреступников интересовали только 600 определенных MAC-адресов. После запуска на зараженном устройстве вредонос проверял, есть ли его MAC-адрес в списке. В случае наличия адреса на систему загружался еще один вредоносный модуль. Если адрес в списке не значился, утилита не проявляла никакой активности, поэтому атака долгое время оставалась необнаруженной.

Атаки на цепочку поставок являются одним из самых опасных и эффективных векторов заражения, предупреждают специалисты «Лаборатории Касперского». Напомним, в сентябре 2017 года злоумышленники внедрили бэкдор в CCleaner от компании Avast. Вредоносную версию утилиты загрузили несколько миллионов пользователей.

Обновлено: Во вторник, 26 марта, компания Asus выпустила обновление, призванное защитить пользователей от кибератак через модифицированную версию утилиты. По данным производителя, вредоносное приложение было установлено лишь на «небольшое число устройств».

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Поделиться новостью:

В ASUS Live Update был внедрён бэкдор

11:10, 26 марта.

Автор: Новиков Сергей

Антивирусная компания «Лаборатория Касперского» сообщила об обнаружении новой целевой атаки на цепочку поставок. Исследование компании выявило, что мишенями злоумышленников ShadowHammer были пользователи ASUS Live Update – утилиты для обновления драйверов в режиме онлайн. В период с июня по ноябрь 2018 года атакующие внедрили в это ПО бэкдор, который, по оценкам экспертов «Лаборатории Касперского», поставил под угрозу безопасность более миллиона пользователей по всему миру.

Исследование компании выявило, что мишенями злоумышленников ShadowHammer были пользователи ASUS Live Update – утилиты для обновления драйверов в режиме онлайн. В период с июня по ноябрь 2018 года атакующие внедрили в это ПО бэкдор, который, по оценкам экспертов «Лаборатории Касперского», поставил под угрозу безопасность более миллиона пользователей по всему миру.

Атаки на цепочку поставок – один из наиболее опасных и эффективных векторов заражения, который в последнее время всё чаще используется при целевых атаках. Известные примеры – ShadowPad и CCleaner. В подобных случаях злоумышленники стремятся обнаружить уязвимости во взаимосвязанных системах, участвующих в жизненном цикле продукта, от этапа его разработки до момента поступления к пользователю. Атакующие ищут слабые места в человеческих, организационных, материальных и интеллектуальных ресурсах, необходимых для создания и реализации продукта или услуги. Сам вендор при этом может быть полностью защищён, но уязвимость в инфраструктуре его поставщика может нанести урон всей цепочке поставок, что способно привести к серьёзной утечке данных.

Создатели ShadowHammer использовали ASUS Live Update как первоначальный источник заражения. Эта утилита предустанавливается на большинстве новых компьютеров ASUS с целью автоматического обновления системного ПО (включая BIOS, UEFI, приложения и драйверы). Атакующие внедряли вредоносный код в модифицированные старые версии ПО ASUS, используя украденные цифровые сертификаты, которые применялись ASUS для подписывания легитимных бинарных файлов. После чего утилиты с встроенными троянцами подписывались легитимными сертификатами и распространялись с официальных серверов обновлений ASUS, что делало их практически невидимыми для абсолютного большинства защитных решений.

Хотя это и означает, что потенциально каждый пользователь такого ПО мог стать жертвой атаки, реальной целью создателей ShadowHammer было всего несколько сотен конкретных устройств. Как обнаружили исследователи «Лаборатории Касперского», код каждого бэкдора содержал таблицу со списком определённых MAC-адресов, то есть уникальных идентификационных кодов, которые присваиваются сетевым картам, чтобы компьютер мог подсоединяться к сети. После запуска на устройстве жертвы зловред проверял, входит ли этот MAC-адрес в список. Если данное условие выполнялось, то загружался следующий модуль вредоносного кода. В противном случае эта утилита не проявляла никакой дополнительной сетевой активности, и именно поэтому атака так долго оставалась необнаруженной. В общей сложности исследователи смогли идентифицировать свыше 600 MAC-адресов в этом списке. Они стали целью для более чем 230 уникальных образцов вредоносного ПО, у каждого из которых был различный шелл-код.

После запуска на устройстве жертвы зловред проверял, входит ли этот MAC-адрес в список. Если данное условие выполнялось, то загружался следующий модуль вредоносного кода. В противном случае эта утилита не проявляла никакой дополнительной сетевой активности, и именно поэтому атака так долго оставалась необнаруженной. В общей сложности исследователи смогли идентифицировать свыше 600 MAC-адресов в этом списке. Они стали целью для более чем 230 уникальных образцов вредоносного ПО, у каждого из которых был различный шелл-код.

При исполнении вредоносного кода применялся модульный подход и были предприняты дополнительные меры предосторожности, чтобы предотвратить случайную утечку кода или данных. Это указывает на то, что злоумышленникам было очень важно оставаться незамеченными, атаки же на определённые цели они проводили с хирургической точностью. Глубокий технический анализ показывает, что арсенал ShadowHammer очень продвинут и подразумевает крайне высокий уровень разработки в группе.

Поиск схожего вредоносного ПО выявил, что в программном обеспечении ещё трёх вендоров в Азиатском регионе были обнаружены бэкдоры, которые использовали похожие методы и техники. «Лаборатория Касперского» сообщила ASUS и другим компаниям об обнаруженной проблеме.

Онлайн-обновление и магазин приложений ASRock

Онлайн-обновление и магазин приложений ASRock

| ||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||

© ASRock Inc., 2002-2015. Все права защищены. | Информация, опубликованная на ASRock.com, может быть изменена без предварительного уведомления. | ||||||||||||||||||||||||||||||||||||

Взломано

обновлений ASUS Live: доставили лазейку 1 миллиону пользователей

Назад

Преступники модифицировали ASUS Live Update Utility для доставки бэкдора 1 миллиону человек

26 марта 2019 г.

|

Дэвид Биссон

Цифровые преступники модифицировали ASUS Live Update Utility, чтобы доставить бэкдор примерно миллиону человек.

Согласно сообщению в блоге, опубликованному на Securelist, «Лаборатория Касперского» впервые обнаружила атаку на цепочку поставок под названием «Операция ShadowHammer» 19 января. Злоумышленники организовали эту кампанию в период с июня 2018 года по ноябрь 2018 года против ASUS Live Update Utility, программного обеспечения, которое предустановлено на всех компьютерах ASUS. Этот инструмент позволяет компьютерам ASUS автоматически получать обновления для BIOS, UEFI и других приложений от производителя.

«Лаборатория Касперского» насчитала 57 000 пользователей своего защитного ПО, установивших бэкдор-версию ASUS Live Update Utility, распространяемую в рамках этой кампании. Российская охранная фирма не смогла определить общее количество пользователей, пострадавших от атаки, только по своим цифрам. Однако, используя то, что они увидели, они предположили, что операция ShadowHammer заразила более миллиона пользователей.

Однако, используя то, что они увидели, они предположили, что операция ShadowHammer заразила более миллиона пользователей.

После обнаружения 31 января компания по обеспечению безопасности уведомила ASUS о кампании атаки. В ответ производитель компьютеров признал события операции ShadowHammer 26 марта — на следующий день после выхода отчета «Лаборатории Касперского». Согласно заявлению компании:

Небольшое количество устройств было имплантировано с вредоносным кодом в результате изощренной атаки на наши серверы Live Update с целью нападения на очень небольшую и конкретную группу пользователей. Служба поддержки ASUS связалась с пострадавшими пользователями и предоставила помощь, чтобы убедиться, что угрозы безопасности устранены.

ASUS также объяснила, что внедрила несколько мер безопасности для предотвращения повторения подобных инцидентов, а также выпустила исправление в версии 3.6.8 программного обеспечения Live Update. Эта обновленная версия доступна для скачивания здесь.

Оглядываясь назад на свое исследование, «Лаборатория Касперского» считает, что эту кампанию было трудно обнаружить, потому что троянские программы обновления поставлялись с подписанными легитимными сертификатами от ASUS. Эти сертификаты подписи кода важны для компаний, поскольку они помогают определить, каким обновлениям и машинам следует доверять. К сожалению, именно эта функциональность делает сертификаты для подписи кода важными целями для цифровых злоумышленников.

Кевин Бочек, вице-президент по стратегии безопасности и анализу угроз в Venafi, слишком хорошо знает об этих предпочтениях среди цифровых преступников:

Хакеры продолжают ежедневно использовать мощь машинных идентификаторов. Как и Stuxnet, злоумышленники крадут или перехватывают сертификаты подписи кода, чтобы сделать свое вредоносное ПО надежным. Все, от автомобилей Telsa до самолетов Boeing и вашего ноутбука, использует подпись кода, чтобы установить, какие приложения, драйверы и обновления являются доверенными. Это чрезвычайная сила, которой хакеры хотят, чтобы им полностью доверяли, и это даже позволяет им уклоняться от систем защиты от угроз.

Это чрезвычайная сила, которой хакеры хотят, чтобы им полностью доверяли, и это даже позволяет им уклоняться от систем защиты от угроз.

Проблема, объясняет Бочек, заключается в том, что защита процессов подписи кода обычно ложится на плечи разработчиков, которые не готовы защищаться от атак. В то же время большинство команд безопасности могут даже не знать, что их разработчики используют подпись кода. Это отсутствие видимости вызывает беспокойство, поскольку количество сертификатов для подписи кода, вероятно, будет расти в геометрической прогрессии в течение следующих нескольких лет на фоне роста мобильных приложений, DevOps и IoT.

Учитывая эти риски, организациям необходимо инвестировать в решение, которое поможет им провести инвентаризацию своих активов шифрования и отслеживать их на предмет признаков злоупотребления.

Насколько хорошо защищены ваши сертификаты подписи кода и другие цифровые сертификаты?

Похожие сообщения

- Злоумышленники злоупотребили сертификатами подписи кода тайваньских компаний для распространения вредоносных программ

- Сертификаты подписи кода: бестселлер Dark Web

- Crypto Mining, компрометация подписи кода: безопасны ли ваши сертификаты?

- Компрометация CCleaner: был ли виноват сертификат подписи кода?

Нравится этот блог? Мы думаем, вам это понравится.