Uefi как отключить secure boot: [Ноутбук] Устранение неполадок — сообщение с ошибкой ‘Secure Boot Violation’ в BIOS | Официальная служба поддержки

Содержание

Как отключить Secure Boot на ноутбуке? — ТВОЙ КОМПЬЮТЕР

Давайте разберем наиболее простым языком, что же такое Secure Boot. Secure Boot – это модуль UEFI, предотвращающий, тем самым ограничивающий запуск неавторизированного (неподписанного) кода во время загрузки ядра системы. То есть, эта функция не является частью операционной системы, поэтому и справляться с ней придется из-под неё.

Естественно, так как мы далеко не всегда используем лицензионное программное обеспечение, в частности Windows, иногда блокировка запуска кода может мешать.

Это палка в двух концах, с одной есть некая защита от глобального заражения ядра системы, с другой при установке Windows с флэшки или диска, могут возникать проблемы с функцией Secure Boot.

Проблемы, связанные с функцией Secure Boot

Одна из наиболее часто возникающих проблем, особенно проявляющаяся в Windows 8, 8.1 – это «Безопасная загрузка Secure Boot настроена неправильно», иногда пользователей может испугать такое сообщение, но мы сегодня расставим всё по своим местам. Статья будет полезна при установке операционной системы Linux, Ubuntu или более старых версий Windows.

Статья будет полезна при установке операционной системы Linux, Ubuntu или более старых версий Windows.

По мере развития технологий система стала широко применяться, так как ограничение в 2 терабайта уже ставят в неловкое положение множество пользователей, не упоминая администраторов хостингов.

В основном отключается такая функция довольно просто, но вариантов установленных UEFI много, в связи, с чем вам придется следовать инструкции не точно, но придерживаясь логике, описанного ниже руководства, мы постараемся максимально доступно всё объяснить. В связи с нарастающим беспокойством пользователей, из-за обязательного ввода Secure Boot в системы, по подозрениям, что будут блокироваться иные производители операционных систем, кроме Windows, обязательным условием стало доступность отключения, такого функционала. Единственным исключением из правила являются планшеты на ARM с предустановленной системой Windows.

Условно весь процесс можно разделить на две части: первая – это отключения самого Secure Boot, вторая – это включаем возможность загрузки других операционных систем на компьютер.

Инструкция по отключению Secure Boot

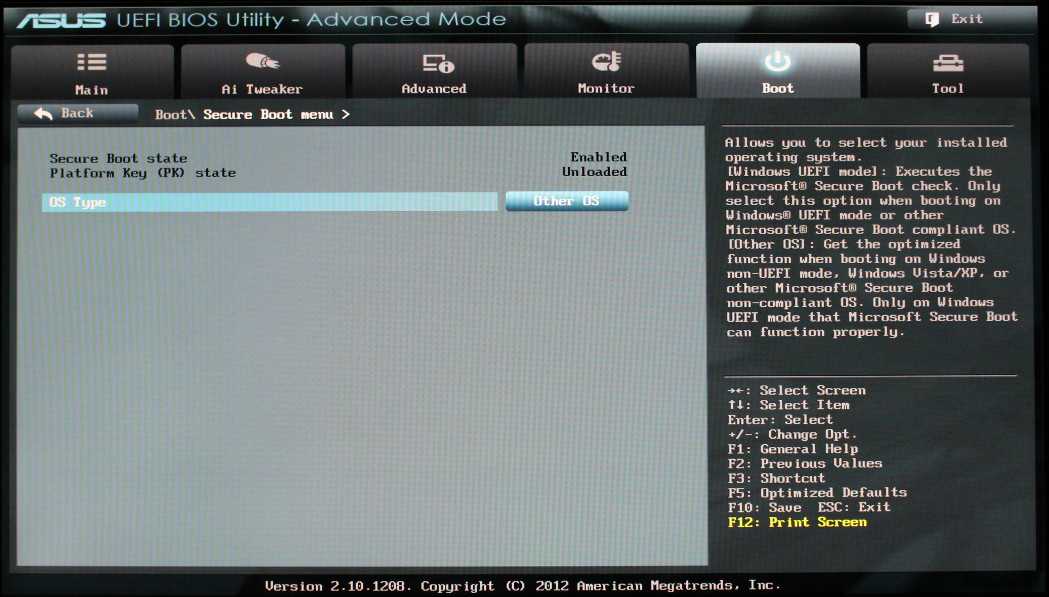

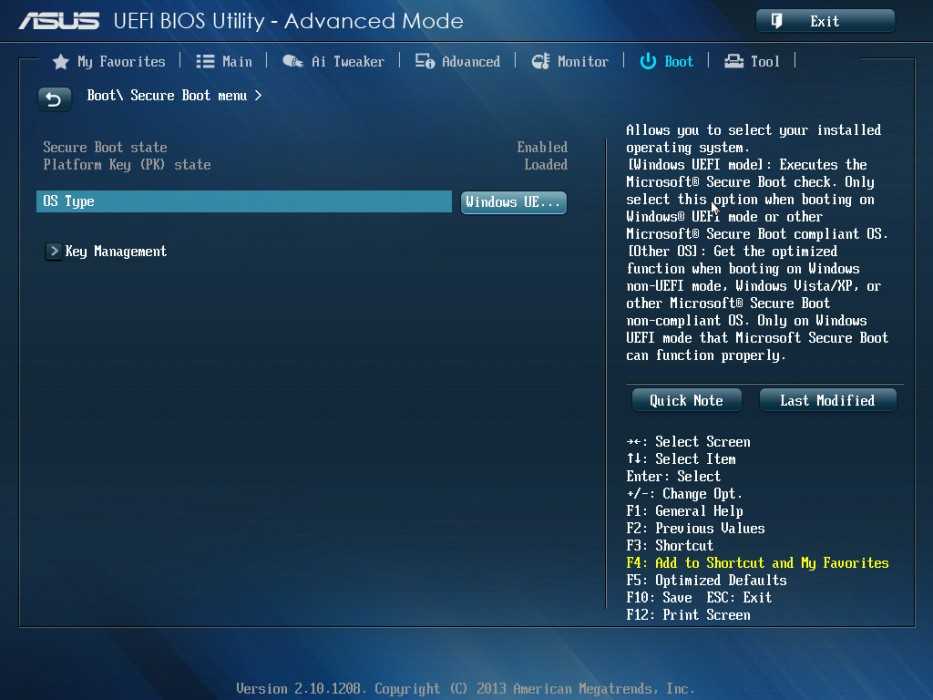

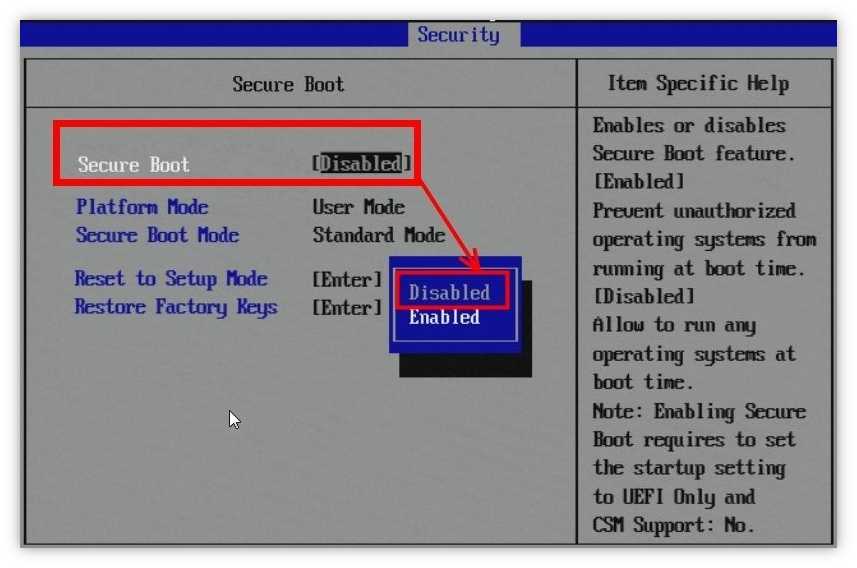

Для этого вам следует перезагрузить компьютер и перейти в UEFI на вашем компьютере. Скорее всего, вы знаете, как это делается, чаще всего Del или F2. Далее вам следует перейти:

1. Как найти опцию «Secure Boot»?

1.1. Для ноутбуков HP во вкладку «System configuration», после чего вы увидите внизу опцию «Boot Options». В открывшемся окне, не составит большого труда найти нужную строку и перевести её значение в «Disabled»;

1.2. Для ноутбуков производителя Samsung выбираем вкладку «Boot» в верхнем меню и «Secure Boot» выставляем в положение отключено, вас ждет предупреждение после деактивации этого режима;

1.3. Производитель Acer имеет некоторые различия, по умолчанию вы не сможете менять значение для загрузки, до того момента пока вы не установите пароль на ваш UEFI. Для этого перейдите в «Security» и укажите пароль в пункте «Set Supervisor Password». Только теперь можно изменять опцию «Boot Options», вам следует выключить её;

1. 4. Ноутбуки Toshiba не имеют отличия от ноутбуков HP, за исключением наименования вкладки, на которую нужно перейти, она называется «Security» поэтому отдельно рассматривать не будем;

4. Ноутбуки Toshiba не имеют отличия от ноутбуков HP, за исключением наименования вкладки, на которую нужно перейти, она называется «Security» поэтому отдельно рассматривать не будем;

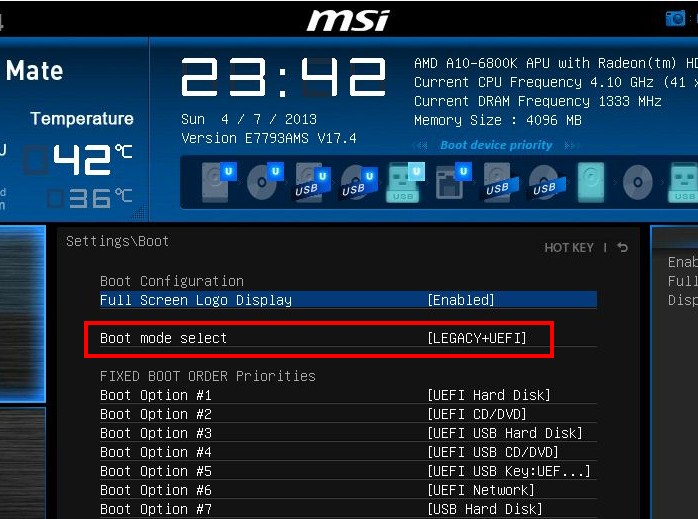

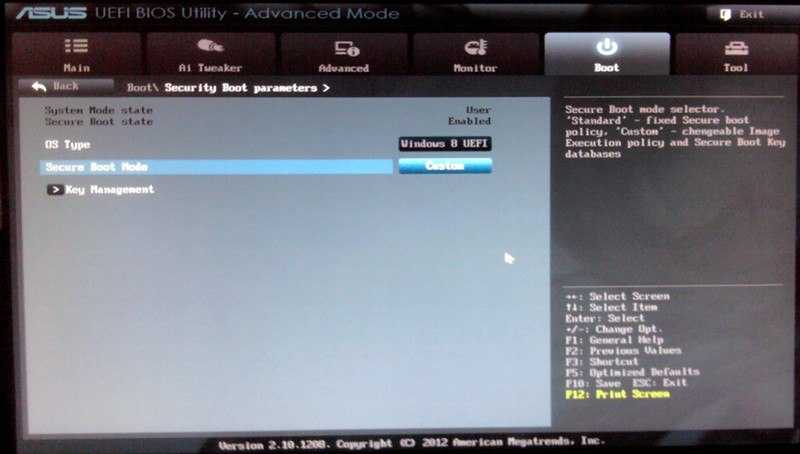

2. Далее следует задать компьютеру разрешение на установку любых операционных систем:

2.1. Вам следует в этой же вкладке «System configuration», найти настройку, которая указывает на совместимость с другими системами «Legacy support», её нужно активировать «Enabled»

2.2. В том же меню что и в пункте 1.2. под выставленной опцией вы увидите «OS Mode Selection» и установите значение «UEFI and Legacy OS»;

2.3. Ноутбуки Samsung, перейдите во вкладку «Boot» и увидите опцию «Boot Mode», возможно «OS Mode Selection» и установите значение для неё «CMS OS»;

2.4. Ноутбуки Toshiba располагают нужную настройку на странице «Advanced» -> «Boot Mode», нужное значение «CSM Boot»;

3. Во всех системах после произведения всех действий вам нужно перейти в главное меню и нажать «Save and Exit» или что-то подобное, зачастую вызывается клавишей F

Если вы являетесь обладателем ноутбука другой модели, тогда вам следует найти подобные настройки в вашей версии UEFI, если у вас не получается, тогда вы можете изучить документацию по вашей модели и проделать подобные действия.

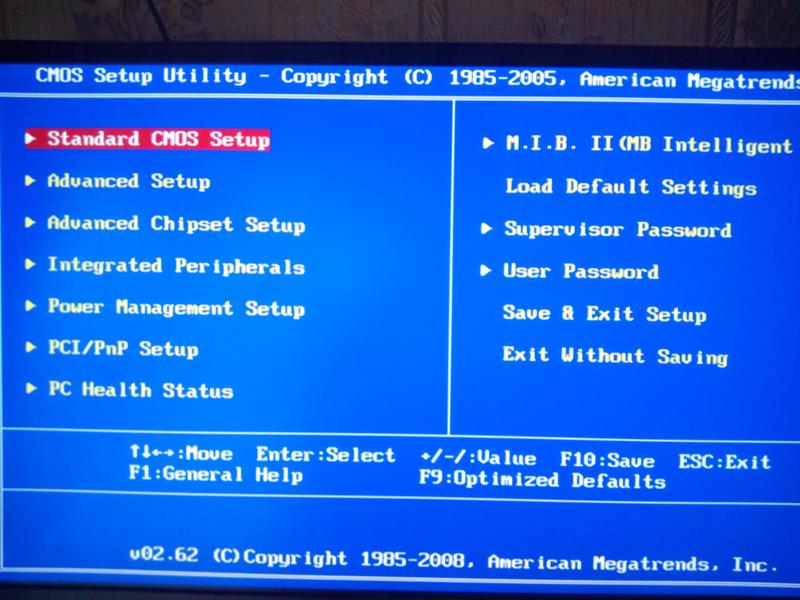

На персональных стационарных компьютерах все действия подобны, даже если возникают не состыковки, большинство UEFI имеют встроенный русский язык, что в разы облегчает его использование.

Безопасная загрузка включает или отключает восстановление

Безопасная загрузка появится в пользовательском режиме и не имеет ключей (режим настройки в документации по логотипу Microsoft). Если пользователи попытаются включить безопасный режим загрузки, переход будет разрешен, но не будет принят, поскольку ключ платформы (PK) отсутствует. Чтобы включить безопасную загрузку, перейдите в стандартный режим и принудительно перезапустите. Это позволит включить безопасную загрузку при следующем входе пользователей в меню настройки UEFI F1.

Источник

Наконечник RETAIN: h312054

Симптом

Безопасная загрузка появится в пользовательском режиме и, похоже, не имеет

клавиши (режим настройки в документации Microsoft Logo). Если пользователи

попробуйте включить безопасный режим загрузки, это позволит перейти

но он не будет принят, так как нет ключа платформы (ПК). К

К

включить Secure Boot , перейти в стандартный режим и

принудительный перезапуск. Это позволит Secure Boot

для включения при следующем входе пользователей в UEFI F1

Меню настройки .

Затронутые конфигурации

Системой может быть любой из следующих серверов IBM:

- Система x3850 X6, тип 3837 (4 сокета, гарантия 3 года), любая

модель - System x3850 X6, тип 3839 (4 сокета, гарантия 4 года), любой

модель, любая 3850×6

Этот совет не зависит от программного обеспечения.

Этот совет не зависит от опции.

Затрагиваются следующие системные уровни BIOS или UEFI:

- Идентификатор сборки: AE8103SUS (тестовая сборка GA)

- Идентификатор сборки: AE8104SUS (производственная сборка GA)

Обходной путь

Нет обходного пути.

Дополнительная информация

При активации безопасной загрузки с помощью меню настройки UEFI проверяется

каждая часть программного обеспечения, включая драйверы UEFI (дополнительные ПЗУ)

и операционной системы против баз данных заведомо исправных

подписи. Если каждая часть программного обеспечения действительна, прошивка запускается

Если каждая часть программного обеспечения действительна, прошивка запускается

программное обеспечение и операционная система. OEM-производители предоставляют свои драйверы

в IBM, которые затем включаются в прошивку UEFI. Это включает

базу данных сигнатур (db), базу данных отозванных сигнатур (dbx) и

базу данных ключей регистрации ключей (KEK). Эти базы данных хранятся

на вспышке во время изготовления.

База данных сигнатур и список базы данных отозванных сигнатур

подписанты или хэши изображений приложений UEFI, операционной системы

загрузчики (такие как Microsoft Operating System Loader или Boot

Manager) и драйверы UEFI, которые можно загрузить на сервер, и

отозванные изображения для элементов, которые больше не являются доверенными и не могут

быть загружен.

База данных ключей регистрации ключей — это отдельная база данных

ключи подписи, которые можно использовать для обновления базы данных подписей и

База данных отозванных подписей. Майкрософт требуется указанный ключ для

быть включенным в базу данных KEK, чтобы в будущем Microsoft могла

добавить новые операционные системы в базу данных сигнатур или добавить известные

плохие изображения в базу данных отозванных подписей.

После добавления этих баз и после финальной прошивки

проверки и тестирования, IBM блокирует прошивку от редактирования, за исключением

для обновлений, подписанных правильным ключом, или обновлений

физически присутствующий пользователь, использующий меню микропрограммы, а затем

генерирует ПК. PK можно использовать для подписи обновлений KEK или для

отключить безопасную загрузку.

Как правило, существует порядок старшинства (от большего к меньшему)

значимые) PK, KEK, db, dbx. То есть:

- Чтобы обновить KEK, у вас должна быть подпись с правильным

ПК. - Для обновления db или dbx у вас должна быть подпись с

правильный PK или KEK. ПК требуется для включения безопасной загрузки.

Описание клавиш важно для понимания режимов, которые мы

поддерживать. Безопасная загрузка имеет два режима: стандартный и пользовательский стандартный.

Режим позволяет пользователю использовать преимущества сертификатов, подписанных

Майкрософт. Эти сертификаты позволяют UEFI проверять все дополнительные ПЗУ.

и Операционная система подписаны и действительны. Они включают оба

Windows и сторонние сертификаты для Linux. По сути мы

разрешить использование этих значений по умолчанию в безопасных загрузочных сертификатах в нашем

стандартный режим. Это включает в себя один PK и несколько KEK, db и

дбкс.

Пользовательский режим позволяет пользователю устанавливать собственный набор ключей.

Спецификации состояния безопасной загрузки позволяют выполнять загрузку в

Пользовательский режим без ПК. Это позволяет операционной системе регистрировать

новый PK, который затем будет использоваться для проверки собственного KEK, db и

дбкс.

Безопасный режим загрузки IBM по умолчанию — пользовательский режим, а

Запрещать. Чтобы воспользоваться набором ключей по умолчанию из

Microsoft, пользователям необходимо изменить пользовательский режим на стандартный режим

( Системные настройки , Безопасность ,

Конфигурация безопасной загрузки ). Затем пользователям потребуется

Заново. Когда безопасная загрузка может быть включена с помощью F1

Когда безопасная загрузка может быть включена с помощью F1

меню настройки ( Системные настройки ,

Безопасность , Безопасная загрузка

Конфигурация ).

[{«Тип»:»HW»,»Подразделение»:{«код»:»BU016″,»метка»:»Поддержка нескольких поставщиков»},»Продукт»:{«код»:»HWXM0″, «label»:»System x->System x3850 X6″},»Platform»:[{«code»:»PF025″,»label»:»Независимая от платформы»}],»Направление бизнеса»:{«code» :»»,»метка»:»»}}]

Скрытое вредоносное ПО UEFI, обходящее безопасную загрузку, включенную неисправимой уязвимостью Windows

Черный лотос —

Дэн Гудин

—

Увеличить

Аурих Лоусон | Getty Images

Исследователи в среду объявили о крупной находке в области кибербезопасности — первом в мире известном экземпляре реального вредоносного ПО, которое может перехватить процесс загрузки компьютера, даже если безопасная загрузка и другие расширенные средства защиты включены и работают в полностью обновленных версиях Windows.

Вредоносное ПО, получившее название BlackLotus, известно как буткит UEFI. Эти сложные вредоносные программы нацелены на UEFI — сокращение от Unified Extensible Firmware Interface — низкоуровневую и сложную цепочку микропрограмм, отвечающую за загрузку практически каждого современного компьютера. Как механизм, который связывает прошивку устройства ПК с его операционной системой, UEFI является самостоятельной ОС. Он расположен в чипе флэш-памяти, подключенном по SPI, припаянном к материнской плате компьютера, что затрудняет его проверку или исправление. Обнаруженные ранее буткиты, такие как CosmicStrand, MosaicRegressor и MoonBounce, нацелены на прошивку UEFI, хранящуюся в микросхеме флэш-памяти. Другие, в том числе BlackLotus, нацелены на программное обеспечение, хранящееся в системном разделе EFI.

Поскольку UEFI запускается первым при включении компьютера, он влияет на ОС, приложения безопасности и все остальное программное обеспечение. Эти черты делают UEFI идеальным местом для запуска вредоносных программ. В случае успеха буткиты UEFI отключают механизмы безопасности ОС и гарантируют, что компьютер останется заражен скрытым вредоносным ПО, работающим в режиме ядра или пользовательском режиме, даже после переустановки операционной системы или замены жесткого диска.

В случае успеха буткиты UEFI отключают механизмы безопасности ОС и гарантируют, что компьютер останется заражен скрытым вредоносным ПО, работающим в режиме ядра или пользовательском режиме, даже после переустановки операционной системы или замены жесткого диска.

Какой бы привлекательной для злоумышленников ни была установка почти невидимого вредоносного ПО с доступом на уровне ядра, на их пути стоит несколько огромных препятствий. Одним из них является требование, чтобы они сначала взломали устройство и получили системные права администратора, либо воспользовавшись одной или несколькими уязвимостями в ОС или приложениях, либо обманом заставив пользователя установить троянское программное обеспечение. Только после того, как эта высокая планка будет снята, злоумышленник может попытаться установить буткит.

Реклама

Второе, что стоит на пути атак UEFI, — это UEFI Secure Boot, общеотраслевой стандарт, который использует криптографические подписи, чтобы гарантировать, что производитель компьютера доверяет каждой части программного обеспечения, используемой во время запуска. Безопасная загрузка предназначена для создания цепочки доверия, которая не позволит злоумышленникам заменить предполагаемую загрузочную прошивку вредоносной прошивкой. Если хотя бы одно звено встроенного ПО в этой цепочке не распознано, безопасная загрузка предотвратит запуск устройства.

Безопасная загрузка предназначена для создания цепочки доверия, которая не позволит злоумышленникам заменить предполагаемую загрузочную прошивку вредоносной прошивкой. Если хотя бы одно звено встроенного ПО в этой цепочке не распознано, безопасная загрузка предотвратит запуск устройства.

Несмотря на то, что исследователи находили уязвимости в Secure Boot в прошлом, не было никаких указаний на то, что злоумышленникам когда-либо удавалось обойти защиту за 12 лет ее существования. До настоящего времени.

В среду исследователи из компании по обеспечению безопасности ESET представили подробный анализ первого в мире буткита UEFI, который обходит безопасную загрузку в полностью обновленных системах UEFI, работающих под управлением полностью обновленных версий Windows 10 и 11. строк или других индикаторов, непосредственно указывающих имя создателя или имя буткита, исследователи ESET пришли к выводу, что он почти наверняка соответствует буткиту, известному как BlackLotus, рекламируемому на подпольных форумах по киберпреступности с прошлого года. Цена: 5000 долларов, затем 200 долларов за обновления.

Цена: 5000 долларов, затем 200 долларов за обновления.

Увеличить / Краткая история BlackLotus.

ESET

Чтобы обойти Secure Boot, буткит использует CVE-2022-21894, уязвимость во всех поддерживаемых версиях Windows, которую Microsoft исправила в январе 2022 года. может использоваться для удаления функций безопасной загрузки из последовательности загрузки во время запуска. Злоумышленники также могут использовать эту уязвимость для получения ключей для BitLocker — функции Windows для шифрования жестких дисков.

CVE-2022-21894 оказался особенно ценным для создателей BlackLotus. Несмотря на то, что Microsoft выпустила новое исправленное программное обеспечение, уязвимые подписанные двоичные файлы еще не были добавлены в список отзыва UEFI, который помечает загрузочные файлы, которым больше нельзя доверять. Microsoft не объяснила причину, но, вероятно, она связана с сотнями уязвимых загрузчиков, которые используются и по сей день. Если эти подписанные двоичные файлы будут отозваны, миллионы устройств больше не будут работать.