Перевод secure boot: Secure Boot — отключение защищенной загрузки (с фото)

Содержание

Как отключить Secure Boot » Страница 2

Как отключить Secure Boot в БИОСе UEFI? Привет админ, не мог бы ты сделать небольшой обзор на эту тему? Очень часто приходится переустанавливать друзьям Windows 8 на Windows 7, а для этого сам знаешь, нужно отключить опцию «Secure Boot» в UEFI. Ноутбуки и компьютеры у всех разных производителей и интерфейс БИОСа UEFI тоже разный, соответственно опции содержащие в себе эту настройку немного отличаются и иногда трудно во всём этом разобраться.

Привет друзья! Протокол безопасной загрузки Secure Boot основанный на специальных сертифицированных ключах (имеющихся пока только у Windows 8) не даст загрузить ваш ноутбук с какого-либо загрузочного диска кроме установочного диска с самой «восьмёркой». Поэтому, чтобы загрузить ваш ноутбук или компьютер с установочного диска с другой операционной системой нужно отключить Secure Boot в БИОСе UEFI.

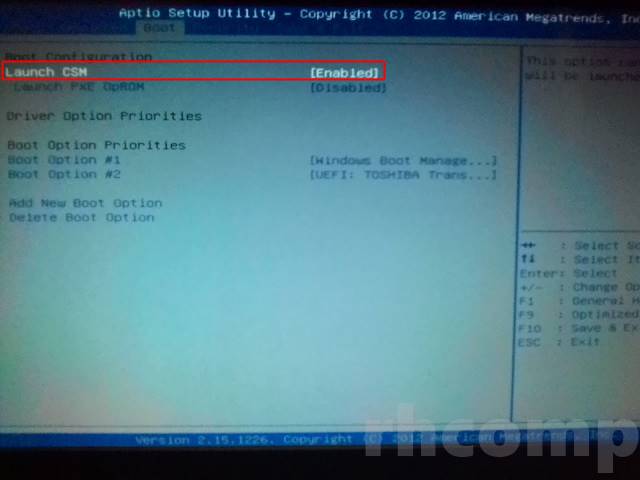

Опция протокола безопасной загрузки Secure Boot в основном находится в разделах Security, реже System Configuration или Boot, но хочу сказать, что для установки Windows 7 на новый ноутбук с БИОСом UEFI мало отключить только одну опцию Secure Boot в интерфейсе UEFI, нужно ещё включить «режим совместимости с другими операционными системами» и называется он тоже у всех производителей по разному: «Launch CSM», или «CMS Boot», «UEFI and Legacy OS», «CMS OS», и находится в основном разделе БИОСа UEFI под названием Advanced, далее смотрите подраздел «BOOT MODE» или «OS Mode Selection».

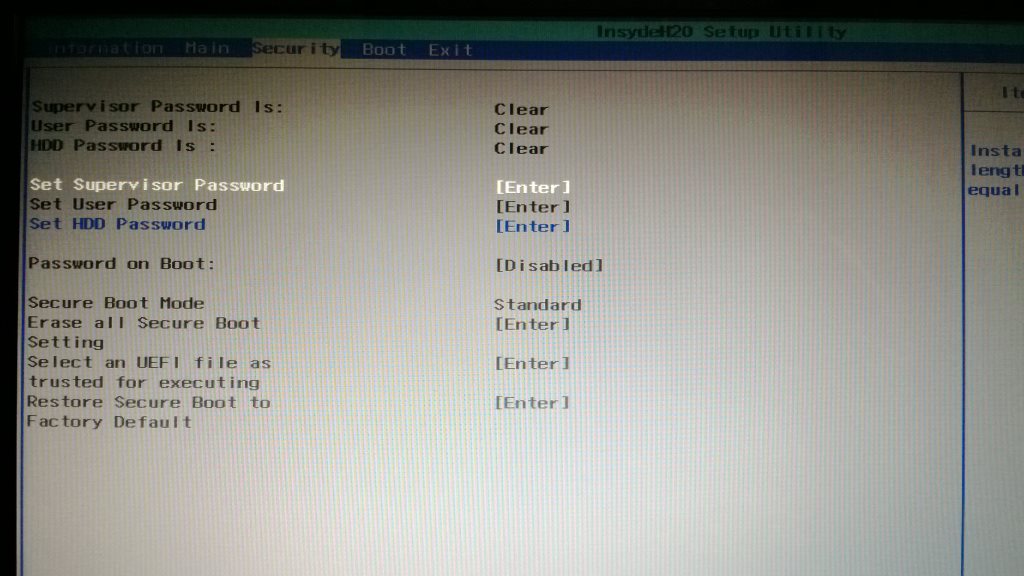

Давайте рассмотрим настройки типичного для всех ноутбуков БИОСа Insydeh30 setup utility с элементами UEFI, к примеру, данный БИОС имеют ноутбуки Acer и затем ещё рассмотрим другие подобные утилиты, которые могут иметь новейшие ноутбуки и стационарные компьютеры.

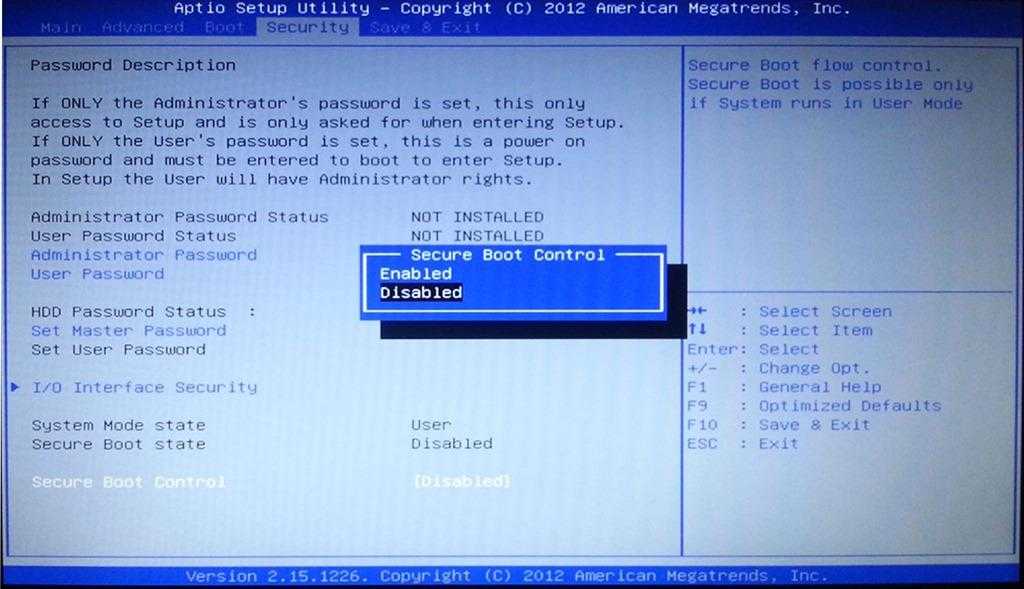

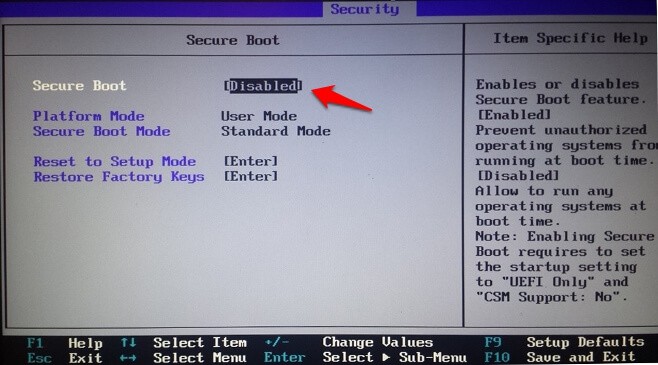

Заходим в БИОС и идём в раздел Security, видим нужную нам опцию «Secure Boot», передвигаемся к ней с помощью стрелок на клавиатуре и нажимаем Enter,

опять же с помощью стрелок выбираем Disabled (отключено)

и жмём Enter. Такими нехитрыми действиями мы смогли отключить Secure Boot в БИОСе UEFI.

Но это ещё не всё, теперь нам нужно включить режим «режим совместимости с другими операционными системами. Идём в раздел „Advanced» находим опцию «System configuration»

и заходим в неё, здесь выбираем опцию «Boot Mode» или «OS Mode Selection», и ставим её вместо положения UEFI OS (может быть UEFI BOOT) в положение «CSM Boot» или «UEFI and Legacy OS», «CMS OS»

Чтобы наши изменения вступили в силу сохраняем наши изменения в БИОС, нажимаем F10,

затем соглашаемся Yes и жмём Enter

происходит перезагрузка. Вот теперь мы сможем загрузить наш ноутбук с установочного диска с любой операционной системой.

Вот теперь мы сможем загрузить наш ноутбук с установочного диска с любой операционной системой.

Далее можете войти в меню загрузки ноутбука (обычно нужно жать при включении клавишу ESC или F10) и выбрать вашу (уже подсоединённую) загрузочную флешку с операционной системой или установочный диск, если не знаете как это сделать читайте нашу статью Как загрузить любой ноутбук или компьютер с флешки или диска.

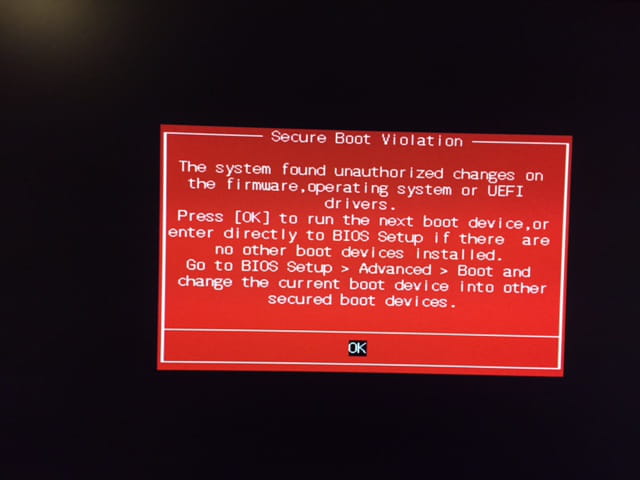

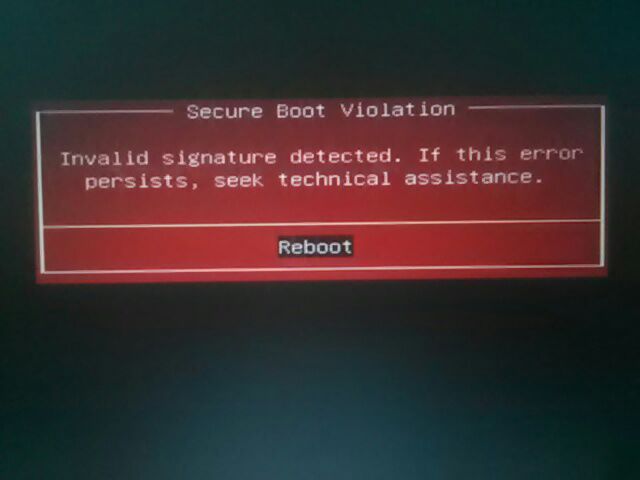

Иногда всё проходит нет так гладко, например на некоторых моделях ноутбуков HP Pavillion для отключения Secure Boot нужно пройти ещё несколько дополнительных шагов.

Входим в БИОС UEFI и выбираем опцию «System Configuration», входим в неё и выбираем Boot Options, также заходим в неё.

Видим наш параметр безопасной загрузки Secure Boot, выставляем его в положение Disabled (отключено), а опцию «режима совместимости с другими операционными системами» «Legacy support» переводим в положение «Enabled»,

на предупреждение отвечаем Yes.

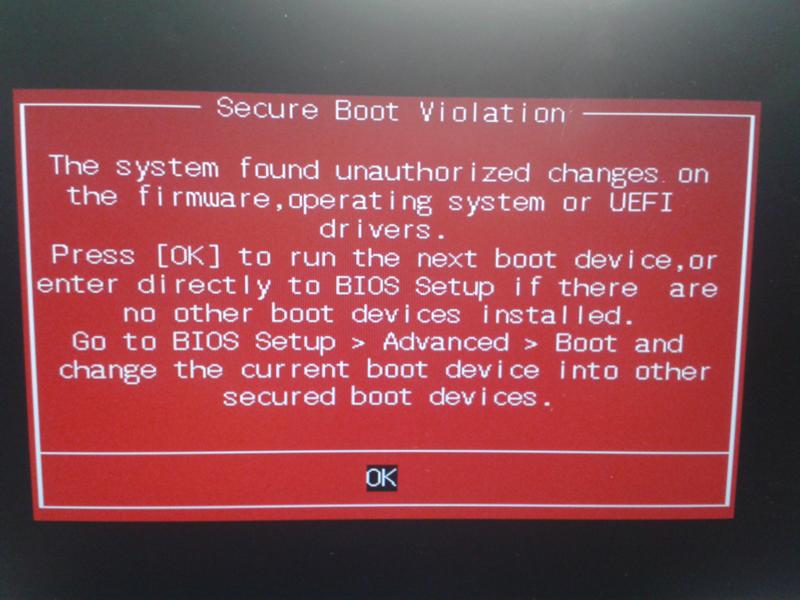

Сохраняем настройки, жмём F-10, выбираем Yes и Enter, ноутбук перезагружаемся, после перезагрузки выходит вот такое окно с предупреждением «A change to the operating system secure boot mode is peding…» По «англицки» на предлагают ввести на клавиатуре ноутбука код 8721 (в вашем случае код конечно будет другой) и нажать Enter, после этого изменения в настройках БИОСа UEFI будут сохранены и ноутбук перезагрузится.

При включении ноута HP жмём клавишу ESC и попадаем в стартовое меню, в нём выбираем F-9 Boot Device Options (изменение настроек загрузки), далее выбираем для загрузки нашу флешку или дисковод с установочным диском.

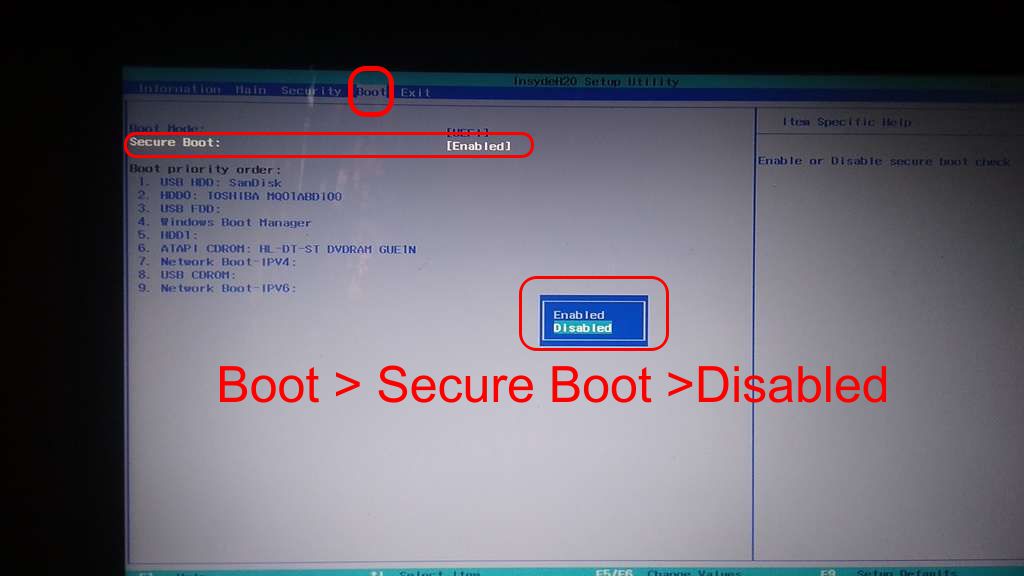

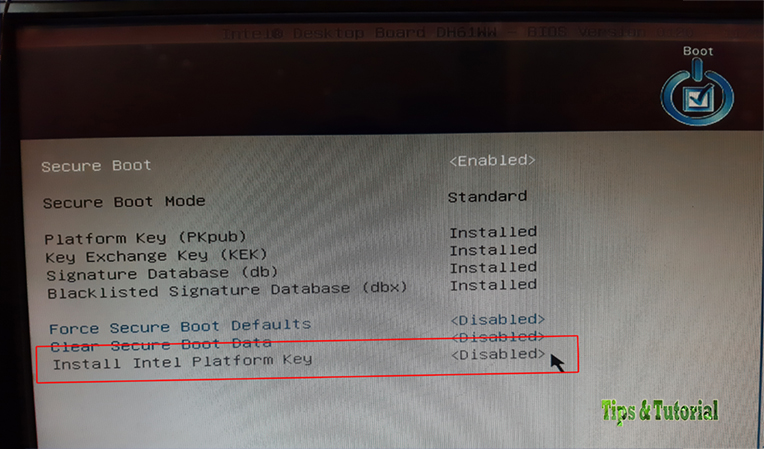

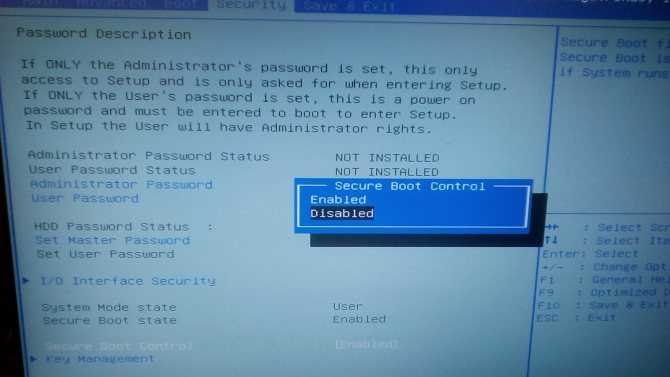

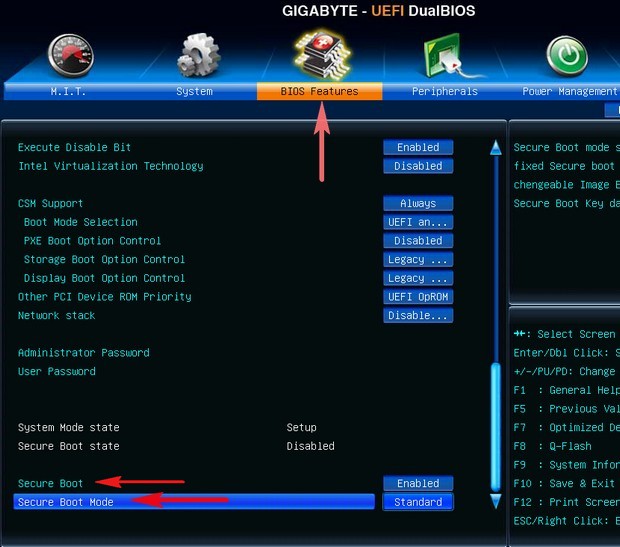

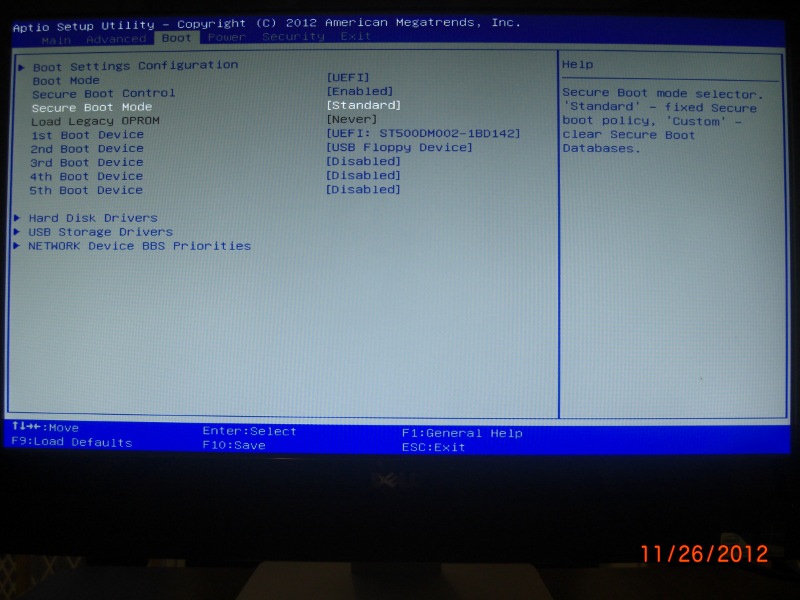

Данная утилита в основном установлена на ноутбуках Samsung. Нажимаем при загрузке ноутбука клавишу F2 и входим в BIOS. Идём в раздел Boot, отключаем опцию «Secure Boot»,

с помощью стрелок на клавиатуре выделяем её и ставим в «Disabled», нажимаем «Enter»

на предупреждение о том, что компьютер может загрузиться с ошибкой жмём Enter.

В этом же разделе ниже появляется параметр «OS Mode Selection», выделяем его и жмём «Enter»

выставляем в положение «CMS OS» или «UEFI and Legacy OS» и нажимаем «Enter».

Опять выходит предупреждение о возможности следующей загрузки ноутбука с ошибкой жмём Enter. Сохраняем изменения, произведённые нами в BIOS нажимаем «F10», соглашаемся Yes, нажимаем Enter. Ноутбук перезагружается, жмём при загрузке F10 и попадаем в загрузочное меню, в нём выбираем дисковод ноутбука или загрузочную флешку.

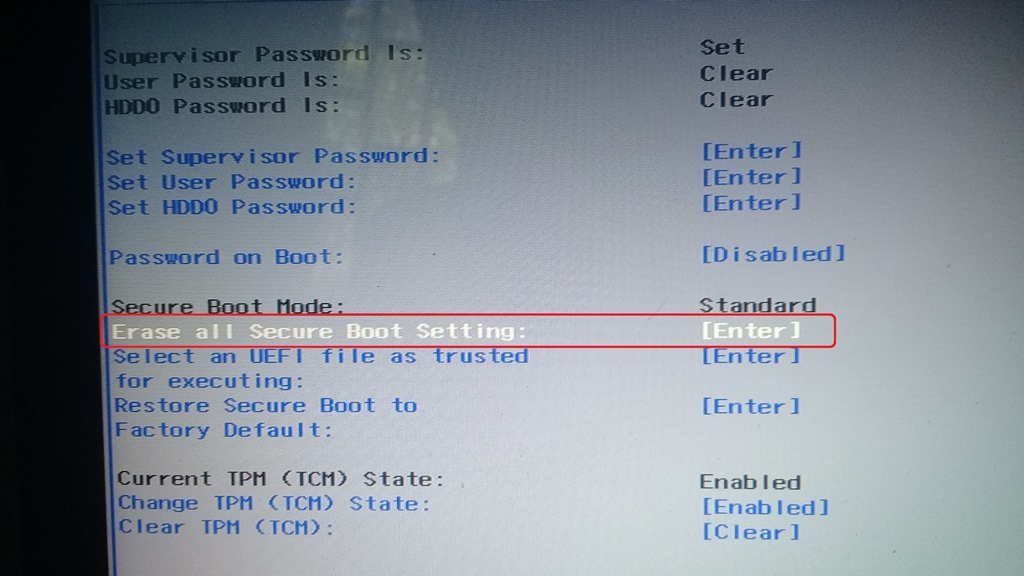

Друзья, во-первых у нас есть подробная статья, ну а здесь просто замечу, что на ноутбуках Acer Aspire опция Secure Boot по умолчанию неактивна, для того чтобы её активировать и затем отключить, нужно прежде всего назначить пароль на вход в UEFI БИОС. Что для этого нужно сделать!

Входим на вкладку «Security» и выбираем пункт «Set Supervisor Password«, нажимаем Enter и назначаем пароль. После назначения пароля опция Secure Boot станет активной и её можно будет поставить в положение Disable.

Жмём при загрузке клавишу F2, реже F6 и попадаем в БИОС UEFI ноутбука,

здесь идём во вкладку Boot.

Если до включения ноутбука Вы подключили к нему флешку, то она может не определиться сразу в этом меню.

Выставляем опцию Boot Mode в положение Legacy BIOS.

А опцию Secure Boot выставляем в положение Disabled.

Далее жмём клавишу F10, этим мы сохраняем настройки внесённые нами в БИОС ноутбука Packard Bell, затем перезагружаемся, жмём при загрузке клавишу F2 и входим опять в БИОС.

Теперь флешка должна определиться. Выставляйте флешку на первую позицию, сохраняйте настройки и перезагружайтесь. Если загрузочная флешка сделана по нашим статьям, то загрузка произойдёт успешно.

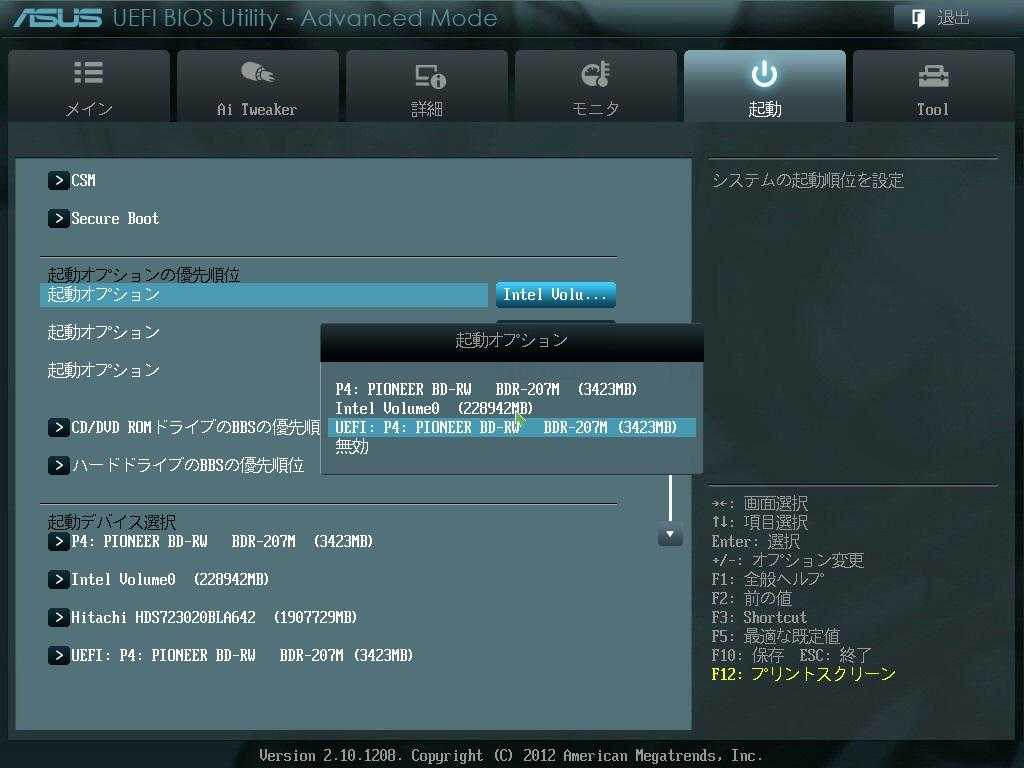

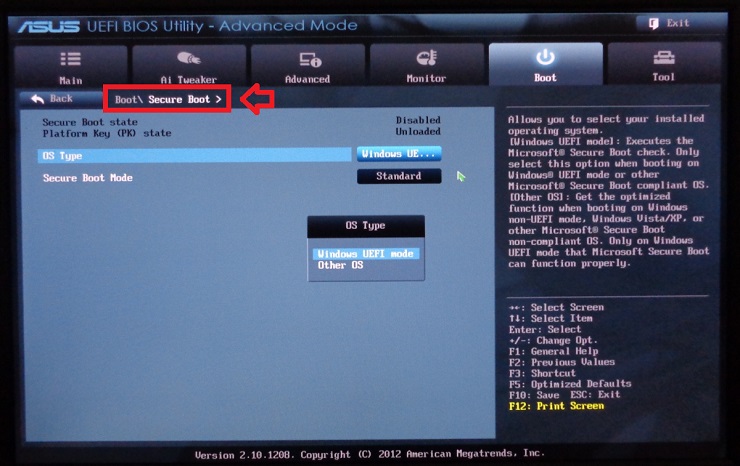

На многих стационарных компьютерах установлены современные материнские платы с БИОСом UEFI и протоколом безопасной загрузки Secure Boot. Возьмём для примера материнскую плату ASUS, Asrock, Gigabyte. Нужно сказать, что на материнских платах для стационарных компьютеров функциональные возможности БИОСа UEFI намного расширены, здесь вам и русский язык и возможность пользоваться мышью и производить всевозможные регулировки рабочих параметров комплектующих.

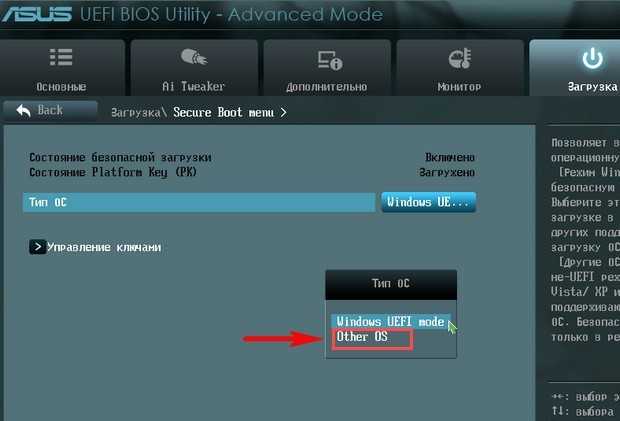

Нажимаем при загрузке Delete или F2 и входим в UEFI BIOS. Нажимаем Дополнительно (F7).

Идём во вкладку Boot (Загрузка), далее выбираем опцию Secure Boot (Безопасная загрузка),

жмём Enter и входим в неё, опять жмём Enter и выбираем Other OS (другая операционная система),

теперь выходим отсюда и выбираем CSM (Compatibility Support Module),

ставим опцию Запуск CSM в Enabled.

В открывшихся дополнительных опциях выбираем Параметры загрузочных устройств и выставляем Только Legacy OpROM или UEFI и Legacy OpROM.

Далее опцию Параметры устройств хранения, выставляем в положение Сначала Legacy OpROM или Both, Legacy OpROM first.

Этими действиями мы отключили Secure Boot и включили режим расширенной загрузки. Нажимаем F10, и сохраняем изменения внесённые нами в UEFI BIOS. Сохранить конфигурацию и выполнить сброс? Да.

Отключаем опцию Secure Boot в интерфейсе UEFI материнской платы Asrock.

Если у вас материнская плата Gigabyte читайте нашу подробную статью Установка Windows 7 и Windows 8 на диск GUID (GPT) компьютера с материнской платой GIGABYTE с включенным UEFI.

Материнская плата MSI. Подраздел «Boot mode select».

Примечание: На многих ноутбуках невозможно отключить опцию Secure Boot, так как она неактивна, в этом случае может помочь прошивка БИОСа ноутбука последним обновлением.

Безопасная загрузка (SecureBoot) настроена неправильно в Windows 8.1

После установки Windows 8.1 (или при обновлении с Win 8 до Win 8.1 через Windows Store) в правом нижнем углу рабочего стола у части пользователей появляется надпись:

Windows 8.1 Профессиональная Безопасная загрузка(SecureBoot) настроена неправильно Build 9600.

В английской версии ошибка, соответственно:

Windows 8.1 Pro SecureBoot isn’t configured correctly Build 9600

Попробуем разобраться, что означает эта запись и к каким последствиям она может привести.

Во первых, сразу всех успокоим и скажем, что появление надписи о неправильности настройки безопасной загрузки ни в коем случае не говорит о том, что ваша Windows 8.1 является пиратской или нелегально активированной. Это также не сообщение о серьезных ошибках или проблемах с Windows 8.1. Скорее, это некое информационное предупреждение (хотя и очень навязчивое) о том, что безопасность системы находится не на высоком уровне, т. к. режим безопасной загрузки (Secure Boot) не настроен.

к. режим безопасной загрузки (Secure Boot) не настроен.

Примечание. Кратко напомним, что такое безопасная загрузка (SecureBoot). Secure Boot является одной из опцией UEFI и предназначена для защиты компьютера от буткитов, низкоуровневых эксплойтов и руткитов, которые до старта системы не смогут проникнуть в оперативную память. В режиме безопасной загрузки менеджер загрузки UEFI будет выполнять только подписанный цифровым ключом код, который он сверяет со своей собственной с зашифрованной базой данных. Для работы технологии безопасной загрузки Windows 8, в UEFI компьютера должен содержатся сертификат Microsoft (и другие сертификаты/ключи, в зависимости от производителя). Использования UEFI с функцией «Secure Boot» — обязательное требование Microsoft для всех новых компьютеров, сертифицированных для Windows 8 / Windows 8.1. Это означает, что все компьютеры на UEFI с предустановленной производителем Windows 8 поставляются со включенной по умолчанию Secure Boot. Однако на самом деле все сертифицированные для Windows 8 системы в обязательном порядке должны иметь возможность управления отключения Secure Boot и возможность управления ключами. Неотключаемый Secure Boot существует где на ARM планшетах с предустановленной Windows.

Неотключаемый Secure Boot существует где на ARM планшетах с предустановленной Windows.

Как в Windows 8.1 убрать на рабочем столе надпись «Безопасная загрузка (SecureBoot) настроена неправильно»?

В первую очередь нужно определить включен ли режим Secure Boot в вашей системе. В командной строке PowerShell с правами администратора выполните команду:

Confirm-SecureBootUEFIСогласно статье на TechNet http://technet.microsoft.com/en-us/library/dn441535.aspx командлет может вернуть следующие значения:

- False – это означает, что безопасная загрузка отключена и на рабочем столе должна присутствовать надпись «Безопасная загрузка (SecureBoot) настроена неправильно»

- True — Secure Boot включена и надпись на рабочем столе не должна появляется

- Cmdlet not supported on this platform (Командлет не поддерживается на данной платформе: 0xC0000002) – компьютер не поддерживает Secure Boot или настроен на загрузку в режиме совместимости с BIOS (Legacy или CSM).

Надпись появляться не должна

Надпись появляться не должна

С помощью следующей команды проверяется тип политики Secure Boot:

Get-SecureBootPolicy- {77FA9ABD-0359-4D32-BD60-28F4E78F784B} — настроена корректная политика Secure Boot.

- Любой другой GUID – используется непродуктивная (тестовая или отладочная) политика безопасной загрузки.

- Secure Boot policy is not enabled on this machine (Политика безопасной загрузки на этом компьютере не включена) — компьютер не поддерживает Secure Boot или работает в Legacy режиме

В том случае, если компьютер поддерживает Secure Boot, можно просто активировать безопасную загрузку:

- Перезагрузить компьютер и войти в UEFI (aka BIOS) и включите Secure Boot. Конкретные местонахождения параметров настройки зависят от производителя ПК и настроек среды UEFI (ниже мы привели список типовых настроек Secure Boot в различных UEFI)

- Если первый вариант не помог, попробуйте сбросить настройки BIOS/UEFI на заводские (factory default)

Если же использование Secure Boot в вашем случае невозможно (например, вы используете систему с двойной загрузкой ОС, отличных от Win 8/ 8. 1), то официального решения пока нет – есть несколько методик (в том числе ручной через Resource Hacker FX), которые вносят изменения в библиотеки basebrd.dll.mui и shell32.dll.mui, убирая предупреждающую надпись. Однако рекомендовать использовать эту методику мы не будем, т.к. она вносит нестандартные изменения в системные файлы и потенциально опасна.

1), то официального решения пока нет – есть несколько методик (в том числе ручной через Resource Hacker FX), которые вносят изменения в библиотеки basebrd.dll.mui и shell32.dll.mui, убирая предупреждающую надпись. Однако рекомендовать использовать эту методику мы не будем, т.к. она вносит нестандартные изменения в системные файлы и потенциально опасна.

В том случае если ваша система в принципе не поддерживает Secure Boot, а надпись все равно присутствует (скорее всего разработчики Windows 8.1 допустили ошибку), убрать надпись можно, установив свежий набор обновлений от Microsoft KB 2883200(выпущенный, кстати меньше чем через сутки после официального релиза Windows 8.1). Описание пакета обновления тут: http://support.microsoft.com/kb/2883200 . В состав пакета входят KB2894179, KB2883200, KB2894029.

Скачать пакет можно:

- Для Windows 8.1 x64 — http://www.microsoft.com/en-us/download/details.aspx?id=40749

- Для Windows 8.1 x86 — http://www.microsoft.

com/en-us/download/details.aspx?id=40755

com/en-us/download/details.aspx?id=40755

Статья будет обновляться по мере появления новой информации.

UPDATE от 31.10.2013 Microsoft наконец выпустила официальный патч, позволяющий убрать с рабочего стола Windows 8.1 и Windows Server 2012 R2 надпись «SecureBoot isn’t configured correctly». Это обновление описано в статье KB 290286 (http://support.microsoft.com/kb/2902864/en-us) «Update removes the «Windows 8.1 SecureBoot isn’t configured correctly» watermark in Windows 8.1 and Windows Server 2012 R2«. Нужную версию обновления нужно скачать в зависимости от разрядности используемой системы. После установки обновления, систему нужно перезагрузить.

Безопасная загрузка | Microsoft Узнайте

Твиттер

Фейсбук

Эл. адрес

- Статья

- 3 минуты на чтение

Безопасная загрузка — это стандарт безопасности, разработанный представителями индустрии ПК, чтобы убедиться, что устройство загружается с использованием только программного обеспечения, которому доверяет производитель оригинального оборудования (OEM). При запуске ПК микропрограмма проверяет подпись каждой части загрузочного программного обеспечения, включая драйверы микропрограммы UEFI (также известные как дополнительные ПЗУ), приложения EFI и операционную систему. Если подписи действительны, ПК загружается, а прошивка передает управление операционной системе.

OEM-производитель может использовать инструкции производителя микропрограммы для создания ключей безопасной загрузки и сохранения их в микропрограмме ПК. Когда вы добавляете драйверы UEFI, вам также необходимо убедиться, что они подписаны и включены в базу данных безопасной загрузки.

Сведения о том, как работает процесс безопасной загрузки, включая доверенную загрузку и измеряемую загрузку, см. в разделе Безопасный процесс загрузки Windows 10.

в разделе Безопасный процесс загрузки Windows 10.

Требования к безопасной загрузке

Для поддержки безопасной загрузки необходимо предоставить следующее.

| Аппаратные требования | Детали |

|---|---|

| UEFI версии 2.3.1 Ошибки переменных C | Переменные должны быть установлены на SecureBoot=1 и SetupMode=0 с базой данных сигнатур (EFI_IMAGE_SECURITY_DATABASE), необходимой для загрузки предварительно подготовленного безопасного компьютера, и включая PK, установленный в действительной базе данных KEK. Для получения дополнительных сведений выполните поиск системных требований System.Fundamentals.Firmware.UEFISecureBoot в загружаемом формате PDF спецификаций и политик программы совместимости оборудования Windows. |

| UEFI версии 2.3.1, раздел 27 | Платформа должна предоставлять интерфейс, соответствующий профилю UEFI v2.3.1, раздел 27. |

| База данных сигнатур UEFI | Платформа должна поставляться с правильными ключами в базе данных подписи UEFI (db), чтобы разрешить загрузку Windows. Он также должен поддерживать безопасные аутентифицированные обновления баз данных. Хранение безопасных переменных должно быть изолировано от работающей операционной системы, чтобы их нельзя было изменить без обнаружения. |

| Подписание прошивки | Все компоненты встроенного ПО должны быть подписаны с использованием как минимум RSA-2048 с SHA-256. |

| Диспетчер загрузки | При включении питания система должна начать выполнение кода микропрограммы и использовать криптографию с открытым ключом в соответствии с политикой алгоритма для проверки подписей всех образов в последовательности загрузки, включая диспетчер загрузки Windows. |

| Защита от отката | В системе должна быть предусмотрена защита от отката прошивки на более старые версии. |

| EFI_HASH_PROTOCOL | Платформа предоставляет EFI_HASH_PROTOCOL (согласно UEFI v2.3.1) для разгрузки криптографических хеш-операций и EFI_RNG_PROTOCOL (определен Microsoft) для доступа к энтропии платформы. |

Перед развертыванием ПК вы, как OEM-производитель, сохраняете базы данных безопасной загрузки на ПК. Сюда входят база данных подписей (db), база данных отозванных подписей (dbx) и база данных ключей регистрации ключей (KEK). Эти базы данных хранятся в энергонезависимой памяти микропрограммного обеспечения (NV-RAM) во время производства.

В базе данных сигнатур (db) и базе данных отозванных сигнатур (dbx) перечислены подписанты или хэши образов приложений UEFI, загрузчики операционной системы (такие как загрузчик операционной системы Microsoft или диспетчер загрузки) и драйверы UEFI, которые можно загрузить на устройстве. Список отозванных содержит элементы, которые больше не являются доверенными и не могут быть загружены. Если хэш изображения есть в обеих базах данных, база данных отозванных подписей (dbx) имеет приоритет.

Если хэш изображения есть в обеих базах данных, база данных отозванных подписей (dbx) имеет приоритет.

База данных ключей регистрации ключей (KEK) — это отдельная база данных ключей подписи, которую можно использовать для обновления базы данных подписей и базы данных отозванных подписей. Microsoft требует, чтобы указанный ключ был включен в базу данных KEK, чтобы в будущем Microsoft могла добавлять новые операционные системы в базу данных сигнатур или добавлять заведомо неверные образы в базу данных отозванных сигнатур.

После добавления этих баз данных, а также после окончательной проверки и тестирования встроенного ПО OEM-производитель блокирует редактирование встроенного ПО, за исключением обновлений, подписанных правильным ключом, или обновлений, выполненных физически присутствующим пользователем, который использует меню встроенного ПО, а затем генерирует ключ платформы (PK). PK можно использовать для подписи обновлений KEK или для отключения безопасной загрузки.

Вам следует обратиться к производителю микропрограммы за инструментами и помощью в создании этих баз данных.

Последовательность загрузки

- После включения ПК каждая база данных сигнатур проверяется на соответствие ключу платформы.

- Если прошивка не является доверенной, прошивка UEFI должна инициировать восстановление для OEM, чтобы восстановить доверенную прошивку.

- Если есть проблема с диспетчером загрузки Windows, микропрограмма попытается загрузить резервную копию диспетчера загрузки Windows. Если это также не удается, микропрограмма должна инициировать исправление для OEM.

- После запуска диспетчера загрузки Windows, если возникает проблема с драйверами или ядром NTOS, загружается среда восстановления Windows (Windows RE), чтобы можно было восстановить эти драйверы или образ ядра.

- Windows загружает программное обеспечение для защиты от вредоносных программ.

- Windows загружает другие драйверы ядра и инициализирует процессы пользовательского режима.

Функции безопасности Windows 10 S и требования для OEM-производителей

Требования к микропрограмме UEFI

Отключение безопасной загрузки

Защита процесса загрузки Windows — безопасность Windows

- Статья

- 10 минут на чтение

Применимо к:

- Windows 11

- Windows 10

- Windows 8.1

В ОС Windows есть множество функций, помогающих защитить вас от вредоносного ПО, и она отлично справляется со своей задачей. За исключением приложений, которые компании разрабатывают и используют внутри компании, все приложения Microsoft Store должны соответствовать ряду требований для сертификации и включения в Microsoft Store. Этот процесс сертификации проверяет несколько критериев, включая безопасность, и является эффективным средством предотвращения проникновения вредоносных программ в Microsoft Store. Даже если вредоносное приложение проникнет, ОС Windows 10 включает в себя ряд функций безопасности, которые могут смягчить последствия. Например, приложения Microsoft Store изолированы и не имеют привилегий, необходимых для доступа к пользовательским данным или изменения системных настроек.

Windows также имеет несколько уровней защиты для настольных приложений и данных. Антивирусная программа «Защитник Windows» использует облачное обнаружение в режиме реального времени для выявления и помещения в карантин приложений, которые, как известно, являются вредоносными. Фильтр SmartScreen Защитника Windows предупреждает пользователей, прежде чем разрешить им запускать ненадежное приложение, даже если оно распознано как вредоносное. Прежде чем приложение сможет изменить системные настройки, пользователь должен предоставить приложению административные привилегии с помощью контроля учетных записей.

Антивирусная программа «Защитник Windows» использует облачное обнаружение в режиме реального времени для выявления и помещения в карантин приложений, которые, как известно, являются вредоносными. Фильтр SmartScreen Защитника Windows предупреждает пользователей, прежде чем разрешить им запускать ненадежное приложение, даже если оно распознано как вредоносное. Прежде чем приложение сможет изменить системные настройки, пользователь должен предоставить приложению административные привилегии с помощью контроля учетных записей.

Эти компоненты — лишь некоторые из способов, с помощью которых Windows защищает вас от вредоносных программ. Однако эти функции безопасности защищают вас только после запуска Windows. Современные вредоносные программы, в частности буткиты, способны запускаться раньше Windows, полностью обходя защиту ОС и оставаясь скрытыми.

Когда вы запускаете Windows 10 или Windows 11 на ПК или любом ПК, поддерживающем унифицированный расширяемый интерфейс микропрограмм (UEFI), Trusted Boot защищает ваш компьютер от вредоносных программ с момента включения компьютера до запуска защиты от вредоносных программ. В том маловероятном случае, если вредоносное ПО действительно заразит ПК, оно не сможет оставаться скрытым; Надежная загрузка может доказать целостность системы для вашей инфраструктуры таким образом, что вредоносное ПО не сможет замаскировать это. Даже на компьютерах без UEFI Windows обеспечивает даже лучшую безопасность запуска, чем предыдущие версии Windows.

В том маловероятном случае, если вредоносное ПО действительно заразит ПК, оно не сможет оставаться скрытым; Надежная загрузка может доказать целостность системы для вашей инфраструктуры таким образом, что вредоносное ПО не сможет замаскировать это. Даже на компьютерах без UEFI Windows обеспечивает даже лучшую безопасность запуска, чем предыдущие версии Windows.

Сначала давайте рассмотрим, что такое руткиты и как они работают. Затем мы покажем вам, как Windows может вас защитить.

Угроза: руткиты

Руткиты — сложный и опасный тип вредоносных программ. Они работают в режиме ядра, используя те же привилегии, что и ОС. Поскольку руткиты имеют те же права, что и ОС, и запускаются до нее, они могут полностью скрывать себя и другие приложения. Часто руткиты являются частью целого набора вредоносных программ, которые могут обходить локальные входы в систему, записывать пароли и нажатия клавиш, передавать личные файлы и захватывать криптографические данные.

Различные типы руткитов загружаются на разных этапах процесса запуска:

- Руткиты прошивки.

Эти комплекты перезаписывают прошивку базовой системы ввода-вывода ПК или другого оборудования, чтобы руткит мог запускаться раньше Windows.

Эти комплекты перезаписывают прошивку базовой системы ввода-вывода ПК или другого оборудования, чтобы руткит мог запускаться раньше Windows. - Буткиты. Эти комплекты заменяют загрузчик ОС (небольшой фрагмент программного обеспечения, который запускает ОС), так что ПК загружает загрузчик перед ОС.

- Руткиты ядра. Эти наборы заменяют часть ядра ОС, поэтому руткит может запускаться автоматически при загрузке ОС.

- Драйвер руткитов. Эти комплекты выдают себя за один из надежных драйверов, которые Windows использует для связи с аппаратным обеспечением ПК.

Меры противодействия

Windows поддерживает четыре функции, помогающие предотвратить загрузку руткитов и буткитов во время запуска:

- Безопасная загрузка. ПК с прошивкой UEFI и доверенным платформенным модулем (TPM) можно настроить для загрузки только доверенных загрузчиков ОС.

- Надежная загрузка.

Windows проверяет целостность каждого компонента процесса запуска перед его загрузкой.

Windows проверяет целостность каждого компонента процесса запуска перед его загрузкой. - Ранний запуск защиты от вредоносных программ (ELAM). ELAM проверяет все драйверы перед их загрузкой и предотвращает загрузку неутвержденных драйверов.

- Измеренная загрузка. Микропрограмма ПК регистрирует процесс загрузки, и Windows может отправить его на доверенный сервер, который может объективно оценить работоспособность ПК.

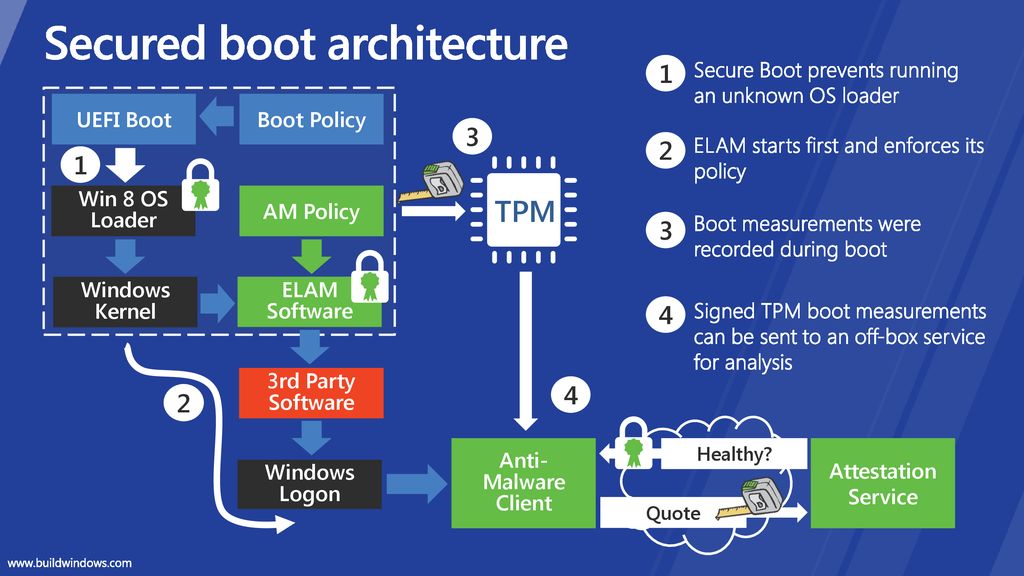

На рис. 1 показан процесс запуска Windows.

Рис. 1. Безопасная загрузка, доверенная загрузка и измеряемая загрузка блокируют вредоносное ПО на каждом этапе

Безопасная загрузка и измеряемая загрузка возможны только на ПК с UEFI 2.3.1 и чипом TPM. К счастью, все ПК с Windows 10 и Windows 11, которые соответствуют требованиям программы совместимости оборудования Windows, имеют эти компоненты, а также многие ПК, разработанные для более ранних версий Windows.

В следующих разделах описывается безопасная загрузка, доверенная загрузка, ELAM и измеряемая загрузка.

Безопасная загрузка

При запуске ПК он сначала находит загрузчик ОС. ПК без Secure Boot запускают любой загрузчик на жестком диске ПК. ПК не может определить, является ли это доверенной ОС или руткитом.

При запуске ПК с UEFI он сначала проверяет наличие цифровой подписи микропрограммы, что снижает риск руткитов микропрограммы. Если безопасная загрузка включена, микропрограмма проверяет цифровую подпись загрузчика, чтобы убедиться, что она не была изменена. Если загрузчик не поврежден, прошивка запускает загрузчик только при выполнении одного из следующих условий:

- Загрузчик был подписан доверенным сертификатом. Для ПК, сертифицированных для Windows, сертификат Microsoft является доверенным.

- Пользователь вручную утвердил цифровую подпись загрузчика. Это действие позволяет пользователю загружать операционные системы сторонних производителей.

Все компьютеры на базе x86, сертифицированные для Windows, должны соответствовать нескольким требованиям, связанным с безопасной загрузкой:

- По умолчанию на них должна быть включена безопасная загрузка.

- Они должны доверять сертификату Microsoft (и, следовательно, любому загрузчику, подписанному Microsoft).

- Они должны позволить пользователю настроить безопасную загрузку, чтобы доверять другим загрузчикам.

- Они должны позволить пользователю полностью отключить безопасную загрузку.

Эти требования помогают защитить вас от руткитов, позволяя вам запускать любую ОС, которую вы хотите. У вас есть три варианта запуска операционных систем, отличных от Microsoft:

- Используйте ОС с сертифицированным загрузчиком. Поскольку все ПК, сертифицированные для Windows, должны доверять сертификату Microsoft, Microsoft предлагает услугу для анализа и подписи любого загрузчика, отличного от Microsoft, чтобы ему доверяли все ПК, сертифицированные для Windows. Фактически, загрузчик с открытым исходным кодом, способный загружать Linux, уже доступен. Чтобы начать процесс получения сертификата, перейдите по ссылке https://partner.

microsoft.com/dashboard.

microsoft.com/dashboard. - Настройте UEFI так, чтобы он доверял вашему пользовательскому загрузчику. All Certified For Windows PC позволяет вам доверять несертифицированному загрузчику, добавляя подпись в базу данных UEFI, что позволяет вам запускать любую ОС, включая самодельные операционные системы.

- Отключить безопасную загрузку. Все ПК с сертификацией , сертифицированные для Windows , позволяют отключить безопасную загрузку, чтобы вы могли запускать любое программное обеспечение. Однако это действие не помогает защитить вас от буткитов.

Чтобы предотвратить злоупотребление этими параметрами вредоносными программами, пользователь должен вручную настроить прошивку UEFI, чтобы доверять несертифицированному загрузчику или отключить безопасную загрузку. Программное обеспечение не может изменить параметры безопасной загрузки.

Состояние безопасной загрузки по умолчанию имеет широкий круг доверия, что может привести к тому, что клиенты будут доверять компонентам загрузки, которые им могут не понадобиться. Поскольку сертификат Microsoft 3rd Party UEFI CA подписывает загрузчики для всех дистрибутивов Linux, доверие к подписи Microsoft стороннего UEFI CA в базе данных UEFI увеличивает поверхность атаки систем. Клиент, который намеревался доверять и загружать только один дистрибутив Linux, будет доверять всем дистрибутивам — гораздо больше, чем его желаемая конфигурация. Уязвимость в любом из загрузчиков подвергает риску систему и подвергает клиента риску использования загрузчика, который он никогда не собирался использовать, как видно из недавних уязвимостей, например, с загрузчиком GRUB или руткитом на уровне прошивки, влияющим на загрузочные компоненты. Для ПК с защищенным ядром требуется, чтобы безопасная загрузка была включена и настроена так, чтобы не доверять подписи ЦС UEFI стороннего производителя Microsoft по умолчанию, чтобы предоставить клиентам максимально безопасную конфигурацию своих ПК.

Поскольку сертификат Microsoft 3rd Party UEFI CA подписывает загрузчики для всех дистрибутивов Linux, доверие к подписи Microsoft стороннего UEFI CA в базе данных UEFI увеличивает поверхность атаки систем. Клиент, который намеревался доверять и загружать только один дистрибутив Linux, будет доверять всем дистрибутивам — гораздо больше, чем его желаемая конфигурация. Уязвимость в любом из загрузчиков подвергает риску систему и подвергает клиента риску использования загрузчика, который он никогда не собирался использовать, как видно из недавних уязвимостей, например, с загрузчиком GRUB или руткитом на уровне прошивки, влияющим на загрузочные компоненты. Для ПК с защищенным ядром требуется, чтобы безопасная загрузка была включена и настроена так, чтобы не доверять подписи ЦС UEFI стороннего производителя Microsoft по умолчанию, чтобы предоставить клиентам максимально безопасную конфигурацию своих ПК.

Чтобы доверять и загружать операционные системы, такие как Linux, и компоненты, подписанные подписью UEFI, ПК с защищенным ядром можно настроить в меню BIOS для добавления подписи в базу данных UEFI, выполнив следующие действия:

- Откройте прошивку.

меню, либо:

меню, либо:

Загрузите ПК и нажмите клавишу производителя, чтобы открыть меню. Используемые общие клавиши: Esc, Delete, F1, F2, F10, F11 или F12. На планшетах распространенными кнопками являются увеличение громкости или уменьшение громкости. Во время запуска часто появляется экран, в котором упоминается ключ. Если его нет или экран мелькает слишком быстро, чтобы его увидеть, зайдите на сайт производителя.

Или, если Windows уже установлена, на экране входа или в меню «Пуск» выберите «Питание» ( ) > удерживайте клавишу Shift, выбрав «Перезагрузить». Выберите «Устранение неполадок» > «Дополнительные параметры» > «Настройки прошивки UEFI».

В меню встроенного ПО перейдите в раздел «Безопасность» > «Безопасная загрузка» и выберите вариант доверия «Стороннему ЦС».

Сохранить изменения и выйти.

Microsoft продолжает сотрудничать с партнерами по экосистеме Linux и IHV для разработки функций с минимальными правами, которые помогут вам оставаться в безопасности и доверять только тем издателям и компонентам, которым вы доверяете.

Как и большинство мобильных устройств, устройства на базе Arm, такие как устройство Microsoft Surface RT, предназначены для работы только с Windows 8.1. Поэтому безопасную загрузку нельзя отключить, и вы не можете загрузить другую ОС. К счастью, существует большой рынок устройств с процессорами ARM, предназначенных для работы с другими операционными системами.

Надежная загрузка

Надежная загрузка берет верх там, где заканчивается безопасная загрузка. Загрузчик проверяет цифровую подпись ядра Windows 10 перед его загрузкой. Ядро Windows 10, в свою очередь, проверяет все остальные компоненты процесса запуска Windows, включая загрузочные драйверы, файлы запуска и ELAM. Если файл был изменен, загрузчик обнаруживает проблему и отказывается загружать поврежденный компонент. Часто Windows может автоматически восстанавливать поврежденный компонент, восстанавливая целостность Windows и позволяя ПК нормально запускаться.

Early Launch Anti-Malware

Поскольку безопасная загрузка защитила загрузчик, а доверенная загрузка защитила ядро Windows, следующей возможностью для запуска вредоносного ПО является заражение загрузочного драйвера, отличного от Microsoft. Традиционные приложения для защиты от вредоносных программ не запускаются до тех пор, пока не будут загружены загрузочные драйверы, что дает руткиту, замаскированному под драйвер, возможность работать.

Традиционные приложения для защиты от вредоносных программ не запускаются до тех пор, пока не будут загружены загрузочные драйверы, что дает руткиту, замаскированному под драйвер, возможность работать.

Early Launch Anti-Malware (ELAM) может загружать драйвер защиты от вредоносного ПО Microsoft или другого производителя перед всеми загрузочными драйверами и приложениями, произведенными не Microsoft, тем самым продолжая цепочку доверия, установленную Secure Boot и Trusted Boot. Поскольку ОС еще не запущена, а Windows необходимо загрузить как можно быстрее, перед ELAM стоит простая задача: проверить каждый загрузочный драйвер и определить, есть ли он в списке доверенных драйверов. Если он не является доверенным, Windows не загрузит его.

Драйвер ELAM не является полнофункциональным решением для защиты от вредоносных программ; который загружается позже в процессе загрузки. Защитник Windows (входит в состав Windows) поддерживает ELAM, как и несколько приложений для защиты от вредоносных программ сторонних производителей.

Измеренная загрузка

Если компьютер в вашей организации действительно заражен руткитом, вам необходимо об этом знать. Корпоративные приложения для защиты от вредоносных программ могут сообщать о заражении вредоносным ПО в ИТ-отдел, но это не работает с руткитами, которые скрывают свое присутствие. Другими словами, вы не можете доверять клиенту, чтобы он сказал вам, здоров ли он.

В результате компьютеры, зараженные руткитами, кажутся здоровыми, даже при работающей защите от вредоносных программ. Зараженные ПК продолжают подключаться к корпоративной сети, предоставляя руткиту доступ к огромному количеству конфиденциальных данных и потенциально позволяя руткиту распространяться по внутренней сети.

Измеренная загрузка работает с программным обеспечением TPM и сторонних производителей в Windows. Он позволяет доверенному серверу в сети проверять целостность процесса запуска Windows. Измеренная загрузка использует следующий процесс:

- Прошивка UEFI ПК хранит в TPM хэш прошивки, загрузчика, загрузочных драйверов и всего, что будет загружено до приложения для защиты от вредоносных программ.

- В конце процесса запуска Windows запускает клиент удаленной аттестации стороннего производителя. Доверенный сервер аттестации отправляет клиенту уникальный ключ.

- TPM использует уникальный ключ для цифровой подписи журнала, записанного UEFI.

- Клиент отправляет журнал на сервер, возможно, с другой информацией о безопасности.

В зависимости от реализации и конфигурации сервер теперь может определить, исправен ли клиент. Он может предоставить клиенту доступ либо к ограниченной карантинной сети, либо ко всей сети.

На рис. 2 показан процесс измеренной загрузки и удаленной аттестации.

Рис. 2. Измеряемая загрузка подтверждает работоспособность ПК удаленному серверу

Windows включает интерфейсы прикладного программирования для поддержки измеряемой загрузки, но для реализации клиента удаленной аттестации и доверенной аттестации вам потребуются инструменты сторонних производителей. сервер, чтобы воспользоваться этим.

Надпись появляться не должна

Надпись появляться не должна com/en-us/download/details.aspx?id=40755

com/en-us/download/details.aspx?id=40755 Эти комплекты перезаписывают прошивку базовой системы ввода-вывода ПК или другого оборудования, чтобы руткит мог запускаться раньше Windows.

Эти комплекты перезаписывают прошивку базовой системы ввода-вывода ПК или другого оборудования, чтобы руткит мог запускаться раньше Windows. Windows проверяет целостность каждого компонента процесса запуска перед его загрузкой.

Windows проверяет целостность каждого компонента процесса запуска перед его загрузкой.

microsoft.com/dashboard.

microsoft.com/dashboard. меню, либо:

меню, либо: