Настройка политики безопасности windows 7: Настройка локальной политики безопасности в Windows 7

Содержание

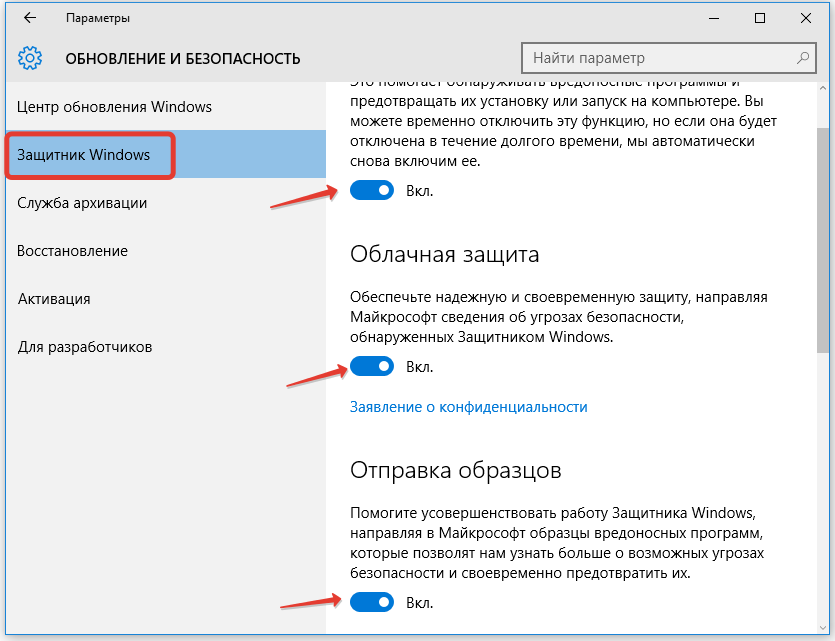

Настройка параметров политики безопасности (Windows 10) — Windows security

Обратная связь

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Относится к:

- Windows 10

Приведено описание действий по настройке параметра политики безопасности на локальном устройстве, на устройстве, которое присоединяется к домену, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администратора на локальном устройстве или соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это означает, что этот параметр в настоящее время контролируется объектом групповой политики.

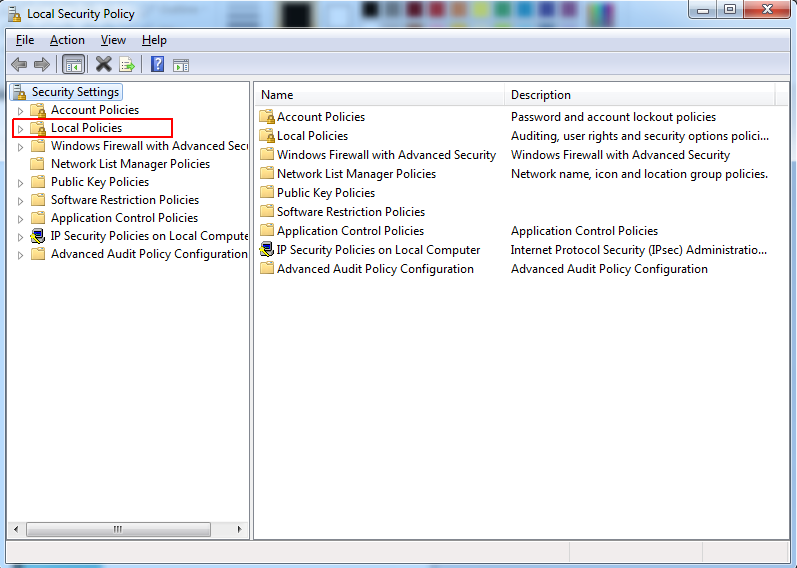

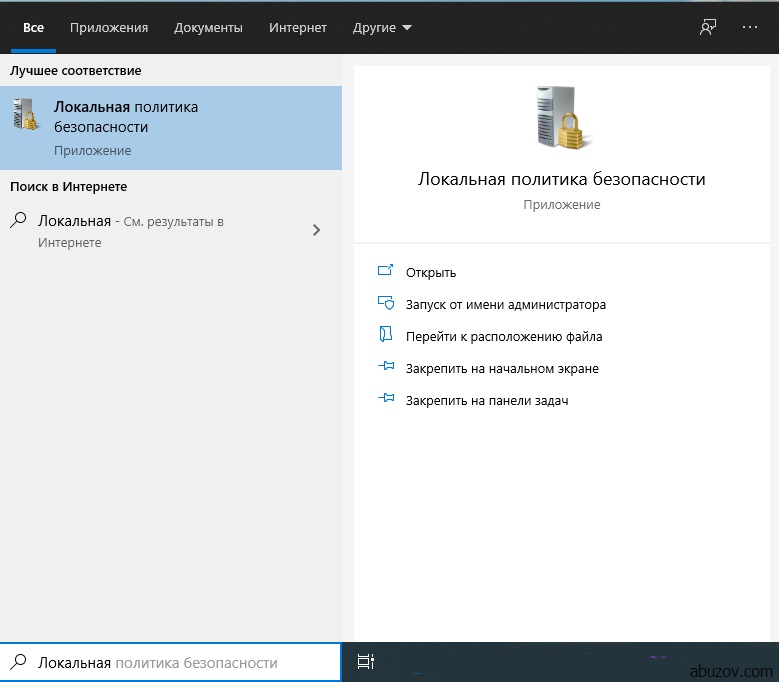

Настройка параметра с помощью консоли локальной политики безопасности

Чтобы открыть локальную политику безопасности, на экране Пуск введите secpol.msc и нажмите клавишу ВВОД.

В разделе Параметры безопасности дерева консоли, выполните одно из следующих действий.

- Нажмите Политики учетной записи, чтобы изменить Политику паролей или Политику блокировки учетной записи.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности и нажмите ОК.

Примечание

- Некоторые параметры политики безопасности требуют перезапуска устройства для того, чтобы параметр вступил в силу.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

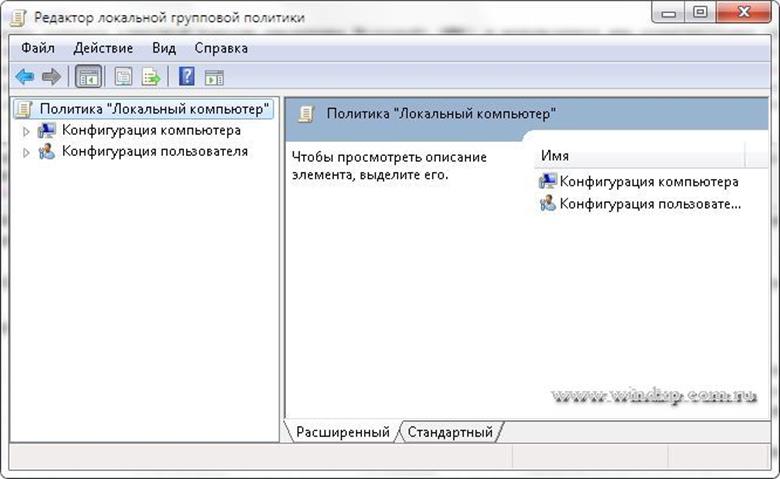

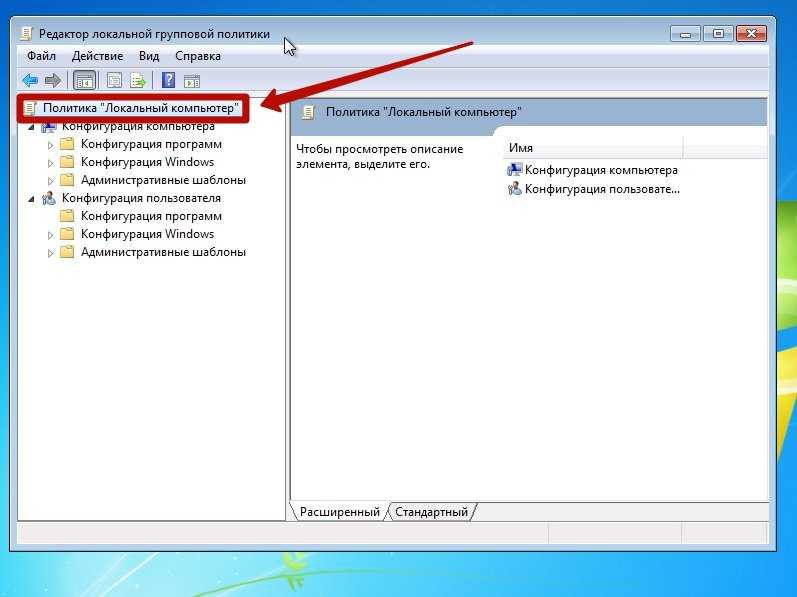

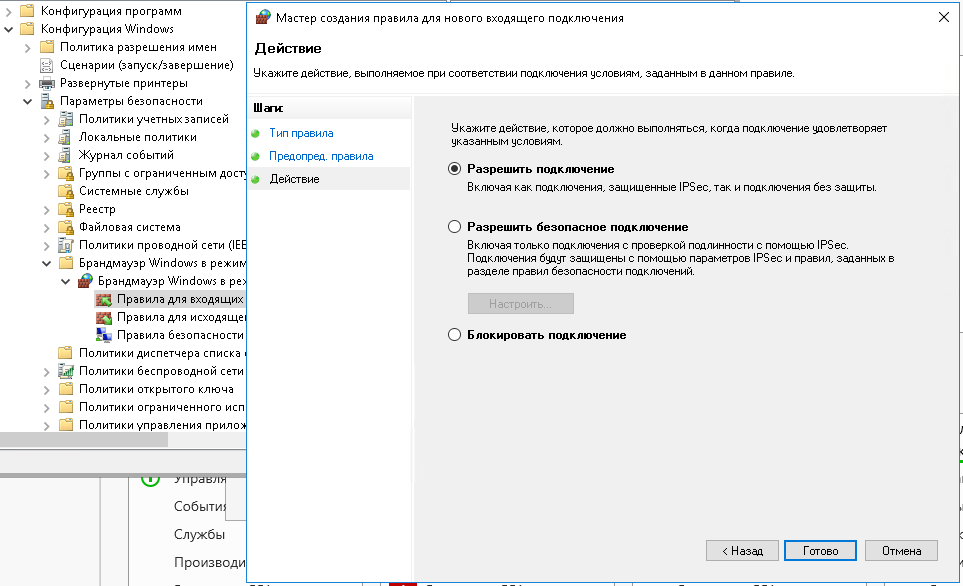

Настройка параметра политики безопасности с помощью консоли редактора локальных групповых политик

Для установки и использования консоли управления (MMC) и обновления объекта групповой политики (GPO) на контроллере домена требуются соответствующие разрешения.

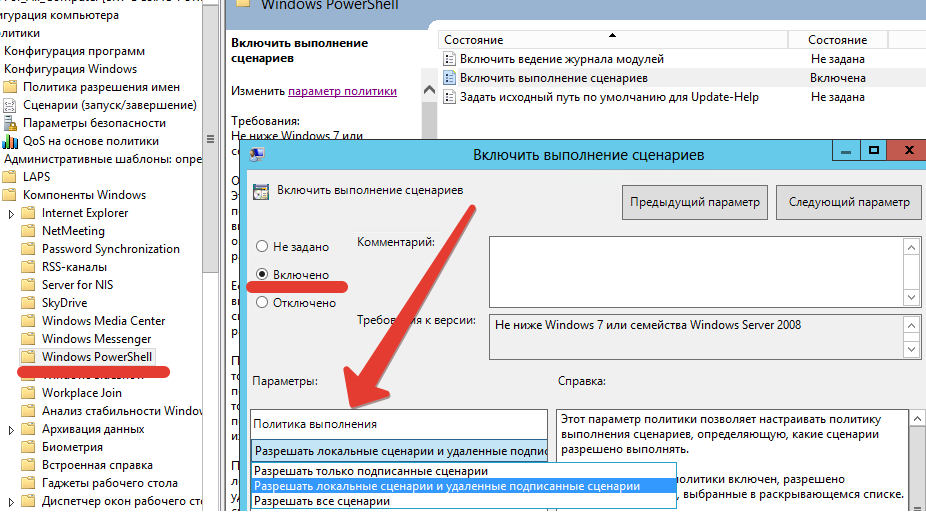

Откройте редактор локальных групповых политик (gpedit.msc).

В дереве консоли щелкните Конфигурация компьютера, затем Параметры Windows, а затем выберите Параметры безопасности.

Выполните одно из следующих действий.

- Нажмите Политики учетной записи, чтобы изменить Политику паролей или Политику блокировки учетной записи.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

В области сведений, дважды щелкните параметр политики безопасности, который вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, выберите флажок Определить параметры политики.

Измените параметр политики безопасности и нажмите ОК.

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в сети, можно использовать консоль управления групповыми политиками.

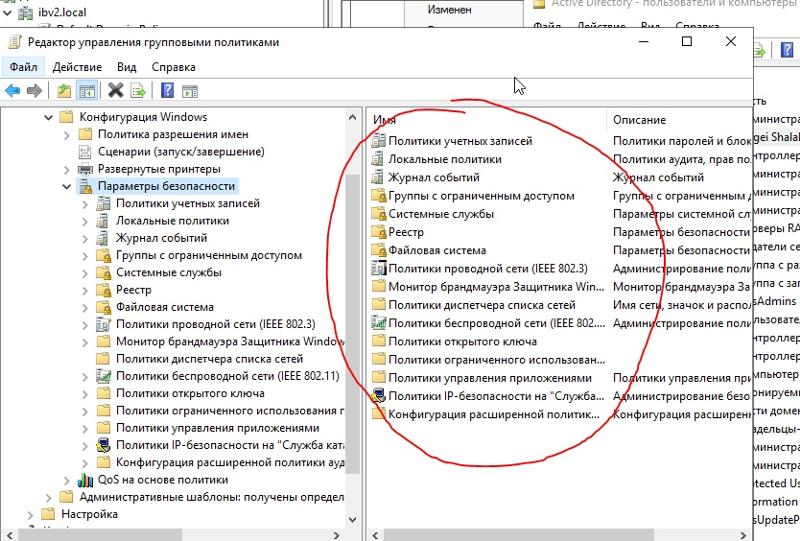

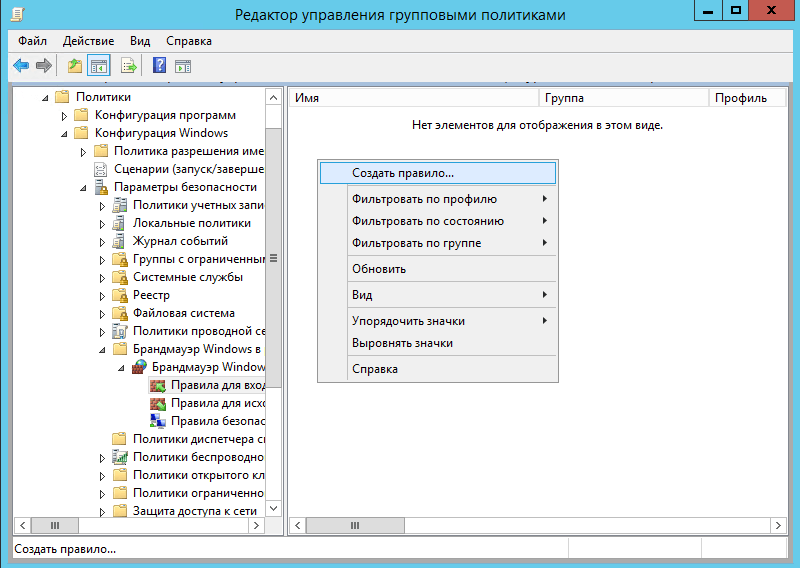

Настройка параметра для контроллера домена

В следующей процедуре описывается настройка параметра политики безопасности только для контроллера домена (из контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите политику GroupPolicyObject [Имя компьютера], щелкните Конфигурация компьютера, затем Параметры Windows, а затем Параметры безопасности.

Выполните одно из следующих действий.

- Дважды щелкните Политики учетной записи, чтобы изменить Пароль политики, Политику блокировки учетных записей или Политику Kerberos.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

В области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, выберите флажок Определить параметры политики.

Измените параметр политики безопасности и нажмите ОК.

Важно!

- Всегда проверяйте только что созданную политику в тестовом подразделении перед ее применением к сети.

- Когда вы измените параметр безопасности с помощью объекта групповой политики и нажмете ОК, этот параметр вступит в силу при следующем обновлении параметров.

Статьи по теме

- Справочник по параметрам политики безопасности

Обратная связь

Отправить и просмотреть отзыв по

Этот продукт

Эта страница

Просмотреть все отзывы по странице

Администрирование параметров политики безопасности (Windows 10) — Windows security

-

Статья -

- Чтение занимает 16 мин

-

Область применения

- Windows 10

В этой статье рассматриваются различные методы администрирования параметров политики безопасности на локальном устройстве или в организации небольшого или среднего размера.

Параметры политики безопасности следует использовать в рамках общей реализации безопасности, чтобы обеспечить безопасность контроллеров домена, серверов, клиентских устройств и других ресурсов в организации.

Политики параметров безопасности — это правила, которые можно настроить на устройстве или нескольких устройствах для защиты ресурсов на устройстве или в сети. Расширение параметров безопасности оснастки «Редактор локального групповая политика» (Gpedit.msc) позволяет определять конфигурации безопасности как часть объекта групповая политика (GPO). Объекты групповой политики связаны с контейнерами Active Directory, такими как сайты, домены и подразделения, и позволяют администраторам управлять параметрами безопасности для нескольких компьютеров с любого устройства, присоединенного к домену.

Параметры безопасности могут управлять следующими параметрами:

- Проверка подлинности пользователя в сети или на устройстве.

- Ресурсы, доступ к которым разрешен пользователям.

- Следует ли записывать действия пользователя или группы в журнал событий.

- Членство в группе.

Сведения о каждом параметре, включая описания, параметры по умолчанию, а также рекомендации по управлению и безопасности, см. в справочнике по параметрам политики безопасности.

Для управления конфигурациями безопасности для нескольких компьютеров можно использовать один из следующих вариантов:

- Изменение определенных параметров безопасности в объекте групповой политики.

- Используйте оснастку «Шаблоны безопасности», чтобы создать шаблон безопасности, содержащий политики безопасности, которые требуется применить, а затем импортировать шаблон безопасности в объект групповая политика. Шаблон безопасности — это файл, представляющий конфигурацию безопасности. Его можно импортировать в объект групповой политики или применить к локальному устройству или использовать для анализа безопасности.

Что изменилось при администрировании параметров

Со временем появились новые способы управления параметрами политики безопасности, включая новые функции операционной системы и добавление новых параметров. В следующей таблице перечислены различные средства, с помощью которых можно администрировать параметры политики безопасности.

В следующей таблице перечислены различные средства, с помощью которых можно администрировать параметры политики безопасности.

| Инструмент или компонент | Описание и использование |

|---|---|

| Оснастка «Политика безопасности» | Secpol.msc Оснастка MMC предназначена для управления только параметрами политики безопасности. |

| Средство командной строки редактора безопасности | Secedit.exe Настраивает и анализирует безопасность системы путем сравнения текущей конфигурации с указанными шаблонами безопасности. |

| Диспетчер соответствия требованиям безопасности | Скачивание средства Акселератор решений, помогающий планировать, развертывать, эксплуатировать и администрировать базовые показатели безопасности для клиентских и серверных операционных систем Windows, а также приложений Майкрософт. |

| Мастер настройки безопасности | Scw.exe SCW — это средство на основе ролей, доступное только на серверах.  Его можно использовать для создания политики, которая позволяет службам, правилам брандмауэра и параметрам, необходимым для выполнения определенных ролей выбранным сервером. Его можно использовать для создания политики, которая позволяет службам, правилам брандмауэра и параметрам, необходимым для выполнения определенных ролей выбранным сервером. |

| Средство Configuration Manager безопасности | Этот набор инструментов позволяет создавать, применять и изменять безопасность для локального устройства, подразделения или домена. |

| Групповая политика | Gpmc.msc и Gpedit.msc Консоль управления групповая политика использует редактор объектов групповая политика для предоставления локальных параметров безопасности, которые затем можно включить в объекты групповая политика для распространения по всему домену. Редактор локальной групповая политика выполняет аналогичные функции на локальном устройстве. |

| Политики ограниченного использования программ См. статью Администрирование политик ограниченного использования программного обеспечения. | Gpedit.msc Политики ограниченного использования программного обеспечения (SRP) — это функция на основе групповая политика, которая определяет программы, выполняемые на компьютерах в домене, и управляет возможностью запуска этих программ.  |

| Администрирование AppLocker См. администрирование AppLocker | Gpedit.msc Предотвращает влияние вредоносных программ (вредоносных программ) и неподдерживаемых приложений на компьютеры в вашей среде, а также запрещает пользователям в вашей организации устанавливать и использовать несанкционированные приложения. |

Использование оснастки «Локальная политика безопасности»

Оснастка «Локальная политика безопасности» (Secpol.msc) ограничивает представление объектов локальной политики следующими политиками и функциями:

- Политики учетных записей

- Локальные политики

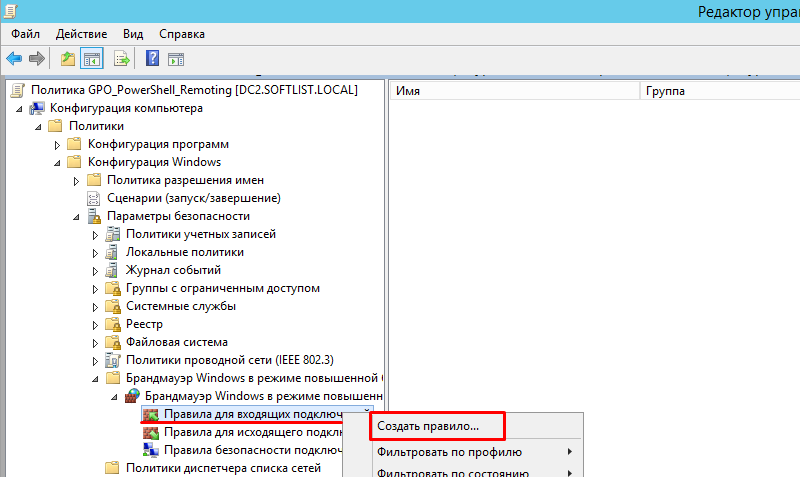

- Брандмауэр Windows в режиме повышенной безопасности

- Политики диспетчера списков сетей

- Политики открытых ключей

- Политики ограниченного использования программ

- Политики управления приложениями

- Политики безопасности IP-адресов на локальном компьютере

- Расширенная конфигурация политики аудита

Политики, заданные локально, могут быть перезаписаны, если компьютер присоединен к домену.

Оснастка «Локальная политика безопасности» входит в набор средств Configuration Manager безопасности. Сведения о других средствах в этом наборе инструментов см. в разделе Работа с Configuration Manager безопасности этой статьи.

Использование программы командной строки secedit

Программа командной строки secedit работает с шаблонами безопасности и предоставляет шесть основных функций:

- Параметр Configure помогает устранить несоответствия в безопасности между устройствами, применяя правильный шаблон безопасности к неправильному серверу.

- Параметр Analyze сравнивает конфигурацию безопасности сервера с выбранным шаблоном.

- Параметр Import позволяет создать базу данных на основе существующего шаблона. Это клонирование также выполняется с помощью средства конфигурации и анализа безопасности.

- Параметр Export позволяет экспортировать параметры из базы данных в шаблон параметров безопасности.

- Параметр Validate позволяет проверить синтаксис каждой или любых строк текста, созданных или добавленных в шаблон безопасности. Эта проверка гарантирует, что если шаблон не сможет применить синтаксис, проблема в шаблоне не будет.

- Параметр Generate Rollback сохраняет текущие параметры безопасности сервера в шаблон безопасности, чтобы его можно было использовать для восстановления большинства параметров безопасности сервера до известного состояния. Исключением является то, что при применении шаблон отката не изменяет записи списка управления доступом в файлах или записях реестра, которые были изменены последним примененным шаблоном.

Использование диспетчера соответствия требованиям безопасности

Диспетчер соответствия требованиям безопасности — это скачиваемое средство, которое помогает планировать, развертывать, эксплуатировать и администрировать базовые показатели безопасности для клиентских и серверных операционных систем Windows, а также для приложений Майкрософт. Он содержит полную базу данных с рекомендуемыми параметрами безопасности, методами настройки базовых показателей и возможностью реализации этих параметров в нескольких форматах, включая XLS, объекты групповой политики, пакеты управления требуемой конфигурацией (DCM) или протокол автоматизации содержимого безопасности (SCAP). Диспетчер соответствия требованиям безопасности используется для экспорта базовых показателей в среду для автоматизации развертывания и проверки соответствия требованиям.

Он содержит полную базу данных с рекомендуемыми параметрами безопасности, методами настройки базовых показателей и возможностью реализации этих параметров в нескольких форматах, включая XLS, объекты групповой политики, пакеты управления требуемой конфигурацией (DCM) или протокол автоматизации содержимого безопасности (SCAP). Диспетчер соответствия требованиям безопасности используется для экспорта базовых показателей в среду для автоматизации развертывания и проверки соответствия требованиям.

Администрирование политик безопасности с помощью диспетчера соответствия требованиям безопасности

- Скачайте последнюю версию. Дополнительные сведения см. в блоге Руководство по безопасности Майкрософт .

- Ознакомьтесь с соответствующей документацией по базовым показателям безопасности, включенной в это средство.

- Скачайте и импортируйте соответствующие базовые показатели безопасности. Процесс установки описывает выбор базовых показателей.

- Откройте справку и следуйте инструкциям по настройке, сравнению или слиянию базовых показателей безопасности перед развертыванием этих базовых показателей.

Использование мастера настройки безопасности

Мастер настройки безопасности (SCW) поможет вам создать, изменить, применить или откатить политику безопасности. Политика безопасности, созданная с помощью SCW, — это файл .xml, который при применении настраивает службы, сетевую безопасность, определенные значения реестра и политику аудита.

SCW — это средство на основе ролей. Его можно использовать для создания политики, которая позволяет службам, правилам брандмауэра и параметрам, необходимым для выполнения определенных ролей на выбранном сервере. Например, сервером может быть файловый сервер, сервер печати или контроллер домена.

Ниже приведены рекомендации по использованию SCW.

Доступ к scW можно получить через диспетчер сервера или запустив scw.exe. Мастер выполняет настройку безопасности сервера, чтобы:

- Создайте политику безопасности, которая может применяться к любому серверу в сети.

- Изменение существующей политики безопасности.

- Примените существующую политику безопасности.

- Откат последней примененной политики безопасности.

Мастер политики безопасности настраивает службы и сетевую безопасность на основе роли сервера, а также настраивает параметры аудита и реестра.

Дополнительные сведения о scW, включая процедуры, см. в разделе Мастер настройки безопасности.

Работа с Configuration Manager безопасности

Набор средств «Безопасность Configuration Manager» позволяет создавать, применять и изменять безопасность для локального устройства, подразделения или домена.

Процедуры использования Configuration Manager безопасности см. в разделе Configuration Manager безопасности.

В следующей таблице перечислены функции Configuration Manager безопасности.

| Средства Configuration Manager безопасности | Описание |

|---|---|

| Настройка и анализ безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны можно применять к групповая политика или к локальному компьютеру. |

| Шаблоны безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны можно применять к групповая политика или к локальному компьютеру. |

| Расширение параметров безопасности для групповая политика | Изменяет отдельные параметры безопасности в домене, на сайте или в подразделении. |

| Локальная политика безопасности | Изменяет отдельные параметры безопасности на локальном компьютере. |

| Secedit | Автоматизирует задачи по настройке безопасности в командной строке. |

Настройка и анализ безопасности

Конфигурация и анализ безопасности — это оснастка MMC для анализа и настройки безопасности локальной системы.

Анализ безопасности

Состояние операционной системы и приложений на устройстве является динамическим. Например, может потребоваться временно изменить уровни безопасности, чтобы можно было немедленно устранить проблемы администрирования или сети. Однако это изменение часто может не быть изменено. Это состояние изменений означает, что компьютер может больше не соответствовать требованиям к корпоративной безопасности.

Однако это изменение часто может не быть изменено. Это состояние изменений означает, что компьютер может больше не соответствовать требованиям к корпоративной безопасности.

Регулярный анализ позволяет отслеживать и обеспечивать достаточный уровень безопасности на каждом компьютере в рамках корпоративной программы управления рисками. Вы можете настроить уровни безопасности и, самое главное, обнаружить все недостатки системы безопасности, которые могут возникнуть в системе с течением времени.

Конфигурация и анализ безопасности позволяют быстро просматривать результаты анализа безопасности. В нем представлены рекомендации наряду с текущими параметрами системы и используются визуальные флаги или примечания для выделения областей, в которых текущие параметры не соответствуют предлагаемому уровню безопасности. Конфигурация и анализ безопасности также позволяют устранять любые несоответствия, выявленные анализом.

Конфигурация безопасности

Конфигурация и анализ безопасности также можно использовать для прямой настройки безопасности локальной системы. Используя личные базы данных, можно импортировать шаблоны безопасности, созданные с помощью шаблонов безопасности, и применить эти шаблоны к локальному компьютеру. Эти шаблоны безопасности немедленно настраивают безопасность системы с уровнями, указанными в шаблоне.

Используя личные базы данных, можно импортировать шаблоны безопасности, созданные с помощью шаблонов безопасности, и применить эти шаблоны к локальному компьютеру. Эти шаблоны безопасности немедленно настраивают безопасность системы с уровнями, указанными в шаблоне.

Шаблоны безопасности

С помощью оснастки «Шаблоны безопасности» для консоли управления (Майкрософт) можно создать политику безопасности для устройства или сети. Это единая точка входа, в которой можно принять во внимание полный спектр системной безопасности. Оснастка «Шаблоны безопасности» не вводит новые параметры безопасности, она просто упорядочивает все существующие атрибуты безопасности в одном месте, чтобы упростить администрирование безопасности.

Импорт шаблона безопасности в объект групповая политика упрощает администрирование домена за счет одновременной настройки безопасности для домена или подразделения.

Чтобы применить шаблон безопасности к локальному устройству, можно использовать конфигурацию и анализ безопасности или программу командной строки secedit.

Шаблоны безопасности можно использовать для определения:

- Политики учетных записей

- Политика паролей

- Политика блокировки учетной записи

- Политика Kerberos

- Локальные политики

- Политика аудита

- Назначение прав пользователя

- Параметры безопасности

- Журнал событий: параметры приложения, системы и журнала событий безопасности

- Ограниченные группы: членство в группах, чувствительных к безопасности

- Системные службы: запуск и разрешения для системных служб

- Реестр: разрешения для разделов реестра

- Файловая система: разрешения для папок и файлов

Каждый шаблон сохраняется в виде текстового INF-файла. Этот файл позволяет копировать, вставлять, импортировать или экспортировать некоторые или все атрибуты шаблона. За исключением политик безопасности по протоколу INTERNET и открытых ключей, все атрибуты безопасности могут содержаться в шаблоне безопасности.

Расширение параметров безопасности для групповая политика

Подразделения, домены и сайты связаны с объектами групповая политика. Средство параметров безопасности позволяет изменить конфигурацию безопасности объекта групповая политика, в свою очередь, затрагивая несколько компьютеров. С помощью параметров безопасности можно изменять параметры безопасности многих устройств в зависимости от того, какой объект групповая политика вы изменяете, с одного устройства, присоединенного к домену.

Параметры безопасности или политики безопасности — это правила, настроенные на устройстве или нескольких устройствах для защиты ресурсов на устройстве или в сети. Параметры безопасности могут управлять следующими параметрами:

- Как пользователи проходят проверку подлинности в сети или на устройстве

- Какие ресурсы разрешено использовать пользователям

- Регистрируются ли действия пользователя или группы в журнале событий

- Членство в группе

Конфигурацию безопасности на нескольких компьютерах можно изменить двумя способами:

- Создайте политику безопасности с помощью шаблона безопасности с шаблонами безопасности, а затем импортируйте шаблон с помощью параметров безопасности в объект групповая политика.

- Измените несколько параметров выбора с помощью параметров безопасности.

Локальная политика безопасности

Политика безопасности — это сочетание параметров безопасности, влияющих на безопасность на устройстве. Вы можете использовать локальную политику безопасности для изменения политик учетных записей и локальных политик на локальном устройстве.

С помощью локальной политики безопасности можно управлять следующими параметрами:

- Кто обращается к вашему устройству

- Какие ресурсы пользователи имеют право использовать на вашем устройстве

- Регистрируются ли действия пользователя или группы в журнале событий

Если ваше локальное устройство присоединено к домену, вы можете получить политику безопасности из политики домена или из политики любого подразделения, членом которому вы являетесь. Если вы получаете политику из нескольких источников, конфликты разрешаются в следующем порядке приоритета.

- Политика подразделения

- Политика домена

- Политика сайта

- Политика локального компьютера

Если вы изменяете параметры безопасности на локальном устройстве с помощью локальной политики безопасности, вы напрямую изменяете параметры на своем устройстве. Таким образом, параметры вступают в силу немедленно, но это может быть только временным. Фактически эти параметры будут действовать на локальном устройстве до следующего обновления групповая политика параметров безопасности, когда параметры безопасности, полученные от групповая политика, будут переопределять локальные параметры при возникновении конфликтов.

Таким образом, параметры вступают в силу немедленно, но это может быть только временным. Фактически эти параметры будут действовать на локальном устройстве до следующего обновления групповая политика параметров безопасности, когда параметры безопасности, полученные от групповая политика, будут переопределять локальные параметры при возникновении конфликтов.

Использование Configuration Manager безопасности

Инструкции по использованию Configuration Manager безопасности см. в разделе Практическое руководство по Configuration Manager безопасности. В этом разделе содержатся сведения о следующих темах:

- Применение параметров безопасности

- Импорт и экспорт шаблонов безопасности

- Анализ безопасности и просмотр результатов

- Устранение несоответствий в системе безопасности

- Автоматизация задач конфигурации безопасности

Применение параметров безопасности

После изменения параметров безопасности параметры обновляются на компьютерах в подразделении, связанном с объектом групповая политика:

- При перезапуске устройства его параметры будут обновлены.

- Чтобы заставить устройство обновить параметры безопасности и все параметры групповая политика, используйте gpupdate.exe.

Приоритет политики, если к компьютеру применяется несколько политик

Для параметров безопасности, определенных несколькими политиками, наблюдается следующий порядок очередности:

- Политика подразделения

- Политика домена

- Политика сайта

- Политика локального компьютера

Например, для рабочей станции, присоединенной к домену, локальные параметры безопасности будут переопределены политикой домена в любом случае конфликта. Аналогичным образом, если одна и та же рабочая станция является членом подразделения, параметры, примененные из политики подразделения, переопределяют как доменные, так и локальные параметры. Если рабочая станция является членом нескольких организационных подразделений, то подразделение, которое непосредственно содержит рабочую станцию, имеет наивысший приоритет.

Примечание

Используйте gpresult. exe, чтобы узнать, какие политики применяются к устройству и в каком порядке.

exe, чтобы узнать, какие политики применяются к устройству и в каком порядке.

Для учетных записей домена может быть только одна политика учетных записей, которая включает политики паролей, политики блокировки учетных записей и политики Kerberos.

Сохраняемость в параметрах безопасности

Параметры безопасности могут сохраняться, даже если параметр больше не определен в первоначально примененной политике.

Сохраняемость в параметрах безопасности возникает в следующих случаях:

- Этот параметр ранее не был определен для устройства.

- Параметр предназначен для объекта реестра.

- Параметр предназначен для объекта файловой системы.

Все параметры, применяемые с помощью локальной политики или объекта групповая политика, хранятся в локальной базе данных на вашем устройстве. При изменении параметра безопасности компьютер сохраняет значение параметра безопасности в локальной базе данных, которая сохраняет журнал всех параметров, примененных к устройству. Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, то параметр принимает предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, то параметр не возвращается к чему-либо и остается определенным как есть. Это поведение иногда называют «татуировкой».

Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, то параметр принимает предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, то параметр не возвращается к чему-либо и остается определенным как есть. Это поведение иногда называют «татуировкой».

Параметры реестра и файлов будут поддерживать значения, применяемые с помощью политики, пока для этого параметра не будут заданы другие значения.

Фильтрация параметров безопасности на основе членства в группах

Вы также можете решить, какие пользователи или группы будут или не будут применять к ним объект групповая политика, независимо от того, на каком компьютере они вошли, запретив им разрешение Применить групповая политика или Чтение для этого объекта групповая политика. Оба этих разрешения необходимы для применения групповая политика.

Импорт и экспорт шаблонов безопасности

Конфигурация и анализ безопасности позволяют импортировать и экспортировать шаблоны безопасности в базу данных или из нее.

Если вы внесли какие-либо изменения в базу данных анализа, эти параметры можно сохранить, экспортируя их в шаблон. Функция экспорта позволяет сохранять параметры базы данных анализа в виде нового файла шаблона. Затем этот файл шаблона можно использовать для анализа или настройки системы или импортировать его в объект групповая политика.

Анализ безопасности и просмотр результатов

Конфигурация и анализ безопасности выполняют анализ безопасности, сравнивая текущее состояние безопасности системы с базой данных анализа. Во время создания база данных анализа использует по крайней мере один шаблон безопасности. Если вы решили импортировать несколько шаблонов безопасности, база данных объединит различные шаблоны и создаст один составной шаблон. Он разрешает конфликты в порядке импорта; последний импортируемый шаблон имеет приоритет.

Конфигурация безопасности и анализ отображают результаты анализа по областям безопасности с помощью визуальных флагов для указания проблем. В нем отображаются текущие системные и базовые параметры конфигурации для каждого атрибута безопасности в областях безопасности. Чтобы изменить параметры базы данных анализа, щелкните запись правой кнопкой мыши и выберите пункт Свойства.

В нем отображаются текущие системные и базовые параметры конфигурации для каждого атрибута безопасности в областях безопасности. Чтобы изменить параметры базы данных анализа, щелкните запись правой кнопкой мыши и выберите пункт Свойства.

| Флаг визуального элемента | Значение |

|---|---|

| Красный X | Запись определена в базе данных анализа и в системе, но значения параметров безопасности не совпадают. |

| Зеленый флажок | Запись определяется в базе данных анализа, в системе и совпадают значения параметров. |

| Вопросительный знак | Запись не определена в базе данных анализа и, следовательно, не была проанализирована. Если запись не анализируется, это может быть связано с тем, что она не определена в базе данных анализа или что пользователь, выполняющий анализ, может не иметь достаточных разрешений для выполнения анализа для определенного объекта или области. |

| Восклицательный знак | Этот элемент определен в базе данных анализа, но не существует в фактической системе. Например, может существовать ограниченная группа, которая определена в базе данных анализа, но на самом деле не существует в анализируемой системе. Например, может существовать ограниченная группа, которая определена в базе данных анализа, но на самом деле не существует в анализируемой системе. |

| Без выделения | Элемент не определен в базе данных анализа или в системе. |

Если вы решили принять текущие параметры, соответствующее значение в базовой конфигурации изменяется в соответствии с ними. Если изменить системный параметр в соответствии с базовой конфигурацией, это изменение будет отражено при настройке системы с помощью конфигурации и анализа безопасности.

Чтобы избежать дальнейшего пометки параметров, которые вы изучили и определили, что это разумно, можно изменить базовую конфигурацию. Изменения вносятся в копию шаблона.

Устранение несоответствий в системе безопасности

Расхождения между базой данных анализа и параметрами системы можно устранить следующими способами:

- Принятие или изменение некоторых или всех значений, помеченных или не включенных в конфигурацию, если вы определили, что уровни безопасности локальной системы допустимы из-за контекста (или роли) этого компьютера.

Затем эти значения атрибутов обновляются в базе данных и применяются к системе при нажатии кнопки Настроить компьютер сейчас.

Затем эти значения атрибутов обновляются в базе данных и применяются к системе при нажатии кнопки Настроить компьютер сейчас. - Настройка системы для значений базы данных анализа, если вы определили, что система не соответствует допустимым уровням безопасности.

- Импорт более подходящего шаблона для роли этого компьютера в базу данных в качестве новой базовой конфигурации и его применение к системе.

Изменения в базе данных анализа вносятся в сохраненный шаблон в базе данных, а не в файл шаблона безопасности. Файл шаблона безопасности будет изменен только при возврате к шаблону безопасности и изменении этого шаблона или экспорте хранимой конфигурации в тот же файл шаблона.

Используйте параметр Настроить компьютер сейчас только для изменения областей безопасности, не затронутых параметрами групповая политика, таких как безопасность в локальных файлах и папках, разделы реестра и системные службы. В противном случае при применении параметров групповая политика он будет иметь приоритет над локальными параметрами, такими как политики учетных записей.

Как правило, не используйте настройку компьютера сейчас при анализе безопасности для клиентов на основе домена, так как вам придется настраивать каждый клиент отдельно. В этом случае следует вернуться к шаблонам безопасности, изменить шаблон и повторно применить его к соответствующему объекту групповая политика.

Автоматизация задач конфигурации безопасности

Вызвав средство secedit.exe в командной строке из пакетного файла или автоматического планировщика задач, вы можете использовать его для автоматического создания и применения шаблонов, а также анализа безопасности системы. Его также можно запустить динамически из командной строки.

Secedit.exe полезно, если у вас есть несколько устройств, на которых необходимо проанализировать или настроить безопасность, и вам нужно выполнять эти задачи в нерабочее время.

Работа со средствами групповая политика

групповая политика — это инфраструктура, которая позволяет задавать управляемые конфигурации для пользователей и компьютеров с помощью групповая политика параметров и групповая политика параметров. Для групповая политика параметров, влияющих только на локальное устройство или пользователя, можно использовать локальный редактор групповая политика. Вы можете управлять параметрами групповая политика и параметрами групповая политика в среде доменные службы Active Directory (AD DS) с помощью консоли управления групповая политика (GPMC). средства управления групповая политика также включены в пакет средств удаленного администрирования сервера, чтобы обеспечить возможность администрирования групповая политика параметров на рабочем столе.

Для групповая политика параметров, влияющих только на локальное устройство или пользователя, можно использовать локальный редактор групповая политика. Вы можете управлять параметрами групповая политика и параметрами групповая политика в среде доменные службы Active Directory (AD DS) с помощью консоли управления групповая политика (GPMC). средства управления групповая политика также включены в пакет средств удаленного администрирования сервера, чтобы обеспечить возможность администрирования групповая политика параметров на рабочем столе.

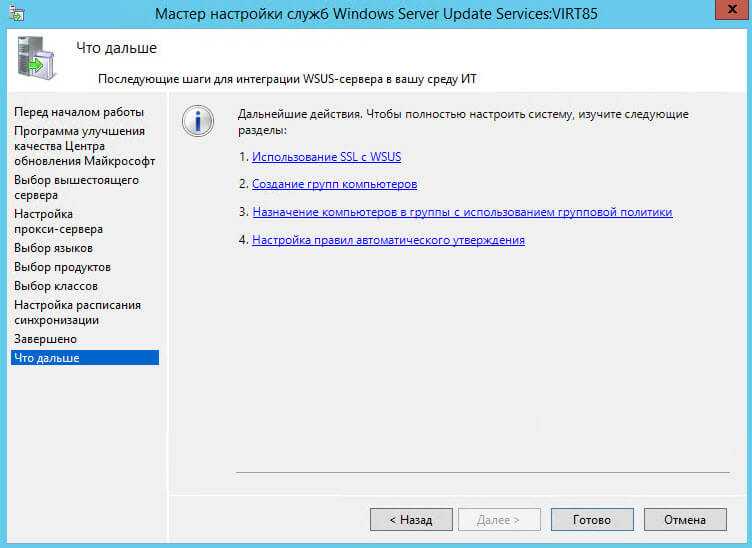

Настройка и поддержка локальной политики безопасности в Windows 7

Локальная политика безопасности используется для изменения и поддержки поведения компьютерной системы и пользователей. Политика называется «локальной», потому что она реализуется на локальных компьютерах, а не в доменной сети.

Локальные политики безопасности доступны в Windows 2000, Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows 8, Windows Server 2008, Windows 8. 1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2012.

1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2012.

- Политика учетной записи включает

- Политика паролей

- Политика блокировки учетной записи

- Локальные политики включают

- Политика аудита

- Политика назначения прав пользователей

- Параметры безопасности

Вот краткое руководство по настройке и поддержке локальной политики безопасности в операционной системе Windows 7:

Шаг 1: Чтобы начать, перейдите в меню «Пуск» в системе Windows 7.

Шаг 2: Введите «Инструмент администрирования» на вкладке «Поиск программ и файлов». (Посмотрите на скриншот ниже для Windows 7)

Шаг 3 . В следующем окне прокрутите вниз и нажмите «Локальная политика безопасности», чтобы начать настройку локальной политики безопасности для вашей ОС Windows 7. (См. снимок экрана ниже)

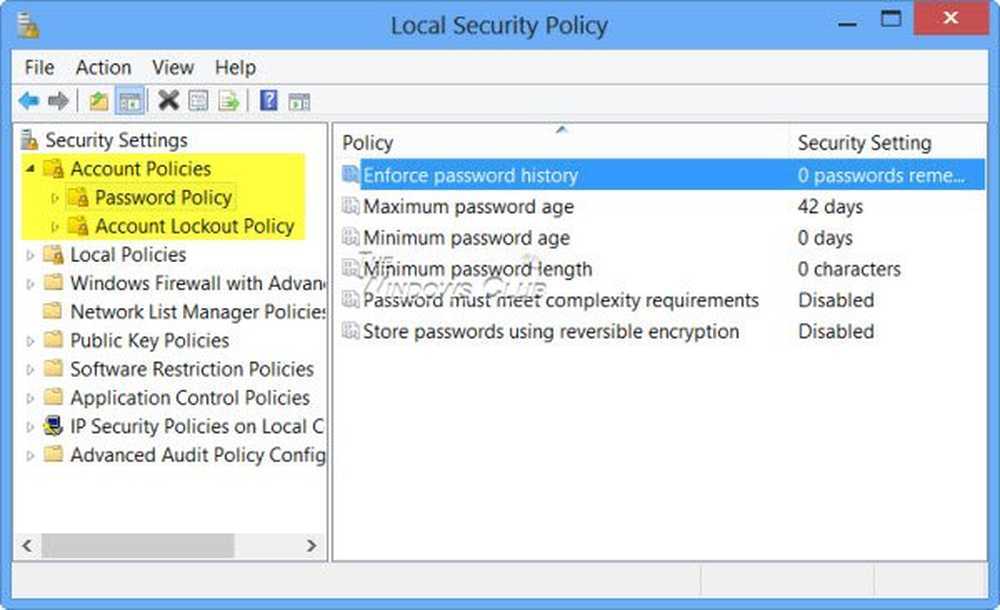

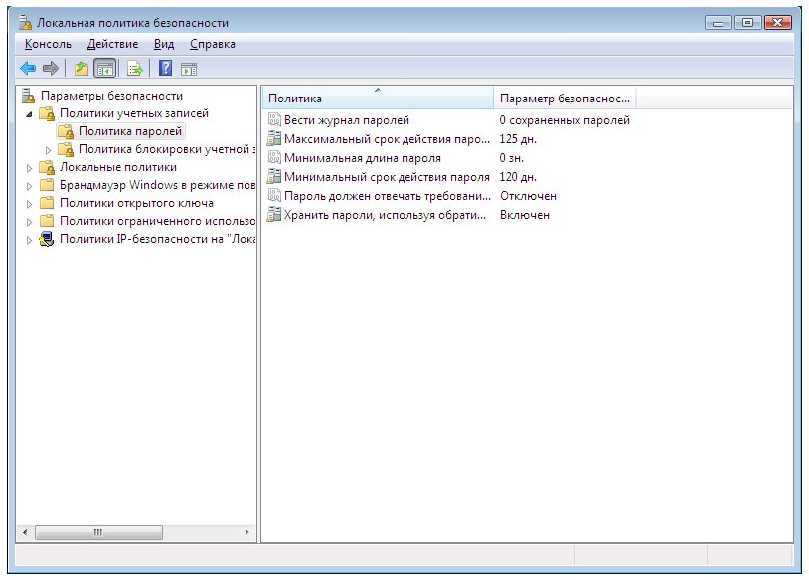

Шаг 4: Нажмите на вкладку «Политика учетной записи», расположенную в левой части окна «Локальная политика безопасности».

Шаг 5: Теперь на экране появятся параметры «Политика паролей» и «Политика блокировки учетной записи».

Шаг 6: Нажмите на опцию «Политика паролей». (Посмотрите на скриншот ниже)

Шаг 7: После того, как вы нажмете на опцию «Политика паролей», вам будут предоставлены следующие опции:

- Применить историю паролей : Эта политика определяет уникальный новый пароль, который должен быть связан с учетной записью пользователя, прежде чем старый пароль можно будет сократить. Значение «Enforce Password History» находится в диапазоне от 0 до 24 паролей.

- Максимальный и минимальный срок действия пароля: Эта политика позволяет вам установить срок действия паролей через количество дней от 1 до 999 во время создания локальной политики безопасности.

- Минимальная длина пароля: Эта политика определяет общую длину пароля. Здесь вы можете установить значение от 1 до 14 символов.

- Пароль должен соответствовать требованиям сложности: Эта политика определяет, что ваш пароль пользователя соответствует стандартным требованиям сложности, т. е. ваш пароль должен быть достаточно сложным, чтобы быть безопасным. Вы даже можете включить/отключить эту политику здесь.

- Хранить пароли с помощью обратимого шифрования: Эта политика определяет, что пароль нашей операционной системы должен храниться в обратном порядке шифрования.

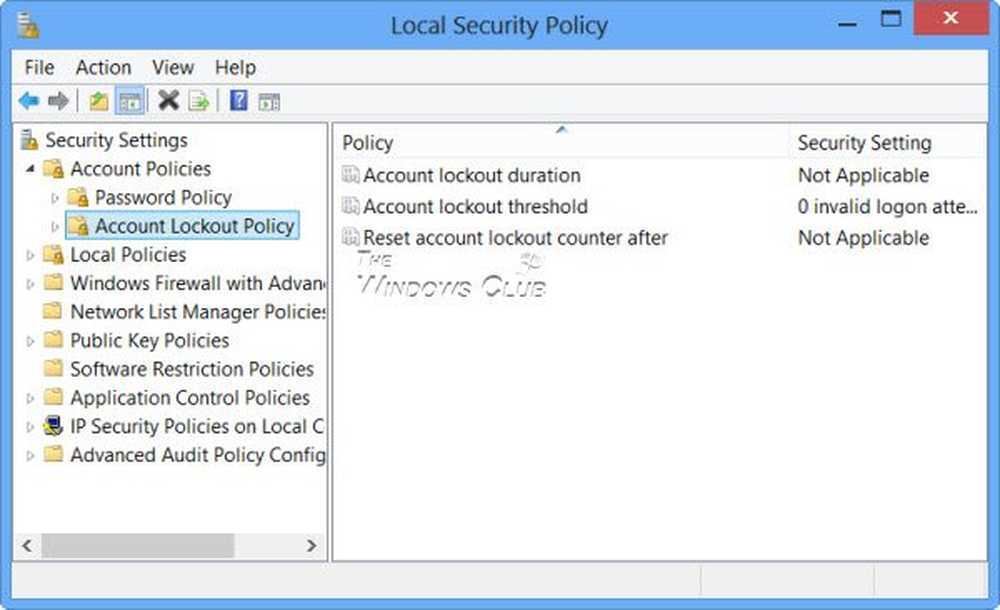

Шаг 8 : Далее вы можете нажать «Политика блокировки учетной записи». Это политика, которую мы собираемся применить к учетным записям пользователей. (Посмотрите на скриншот ниже)

Шаг 9: Нажав на политику «Политика блокировки учетной записи», вы получите следующие варианты:

- Порог блокировки учетной записи : Сначала мы включаем эту политику; это автоматически активирует оставшиеся две политики. «Порог блокировки учетной записи» определяет общее количество неудачных попыток входа в систему.

Здесь мы можем установить ограничение от 0 до 999 попыток отказа. «0» в данном случае означает, что учетная запись никогда не выходила из системы.

Здесь мы можем установить ограничение от 0 до 999 попыток отказа. «0» в данном случае означает, что учетная запись никогда не выходила из системы. - Продолжительность блокировки учетной записи: Эта политика определяет общую продолжительность (количество минут), в течение которой происходит выход из учетной записи. Здесь мы можем установить ограничение от 0 до 99 999 минут для индивидуального аккаунта.

- Сброс счетчика блокировки учетной записи после: Эта политика определяет оставшийся счетчик блокировки учетной записи через 0–99 999 минут. Время сброса должно быть промежуточным, меньшим или равным «Продолжительность блокировки учетной записи».

Шаг 10 : Вернитесь на левую панель окна «Локальная политика безопасности». Здесь нажмите на вкладку «Локальные политики».

Шаг 11: Затем перейдите на вкладку «Политика аудита». Это политика безопасности, используемая для аудита действий пользователей. Включение этих политик (успех/неудача) поможет нам отслеживать каждое действие пользователя — как он входит в систему, к каким программам и приложениям можно получить доступ и что для них ограничено. Мы также можем просматривать активность пользователя в средстве просмотра событий. Эти параметры могут помочь вам настроить очень мощную локальную политику безопасности в Windows. (См. скриншот ниже)

Включение этих политик (успех/неудача) поможет нам отслеживать каждое действие пользователя — как он входит в систему, к каким программам и приложениям можно получить доступ и что для них ограничено. Мы также можем просматривать активность пользователя в средстве просмотра событий. Эти параметры могут помочь вам настроить очень мощную локальную политику безопасности в Windows. (См. скриншот ниже)

Шаг 12 : Теперь мы можем включить «Аудит настроек безопасности». (Посмотрите на скриншот ниже)

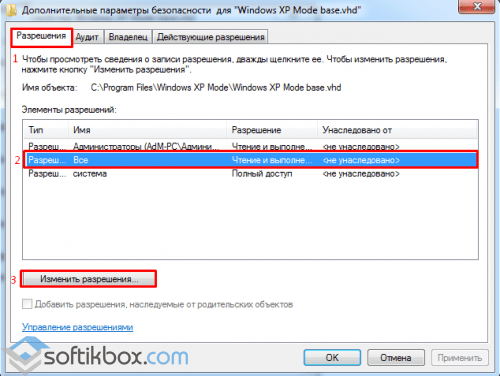

Шаг 13: Чтобы отслеживать действия определенного пользователя, мы сначала должны добавить пользователя в учетную запись аудита. Например, у нас есть пользователь с именем «User1», который пытается получить доступ к некоторой конфиденциальной информации на компьютере. Чтобы отслеживать все подозрительные действия, мы должны добавить пользователя в учетную запись аудита.

Шаг 14 : Щелкните значок «Компьютер» на рабочем столе.

Шаг 15: Щелкните правой кнопкой мыши любой диск и перейдите на вкладку «Свойства». (Посмотрите на скриншот ниже)

Шаг 16 : Теперь на экране откроется окно «Свойства локального диска». Нажмите на вкладку «Безопасность» в этом окне.

Шаг 17 : Прокрутите вниз и нажмите на вкладку «Дополнительно». (См. снимок экрана ниже)

Шаг 18: Нажмите на вкладку «Аудит» в следующем окне, а затем нажмите кнопку «Продолжить». (Проверьте скриншот ниже)

Шаг 19 : Теперь на экране загрузится окно «Выберите пользователя или группу». Введите имя пользователя, например «User1», в отведенное место и нажмите вкладку «ОК» для подтверждения. (Посмотрите на скриншот ниже)

Шаг 20 : В следующем открывшемся окне выберите все параметры «Успех» и «Неудача» и примените изменения, которые вы только что сделали, нажав кнопку «ОК». (Посмотрите на скриншот ниже)

Шаг 21 : Теперь мы успешно включили политику аудита для пользователя 1. (Проверьте скриншот ниже)

(Проверьте скриншот ниже)

Теперь войдите в систему под учетной записью администратора, чтобы проверить активность пользователя 1 с помощью средства просмотра событий

Шаг 1: Перейдите в меню «Пуск» и введите «Инструмент администрирования» на вкладке «Поиск программ и файлов».

Шаг 2: Нажмите на вкладку «Администрирование», а затем нажмите на вкладку «Просмотр событий».

Шаг 3: Щелкните вкладку «Журналы Windows» на левой боковой панели окна «Просмотр событий».

Шаг 4: Перейдите на вкладку «Безопасность». (Проверьте скриншот ниже)

Шаг 5: Вернувшись в окно «Локальная политика безопасности», щелкните вкладку «Назначение прав пользователя» на левой боковой панели окна.

Шаг 6: Политика «Назначения прав пользователя» применяется к пользователям и группам в операционных системах Windows. Мы можем использовать эти политики, чтобы ограничить или разрешить пользователям и группам доступ к различным программам во время настройки локальной политики безопасности в ОС Windows. (Посмотрите на скриншот ниже)

(Посмотрите на скриншот ниже)

Шаг 7: Затем вы можете щелкнуть вкладку «Параметры безопасности» на левой панели окна. Политику параметров безопасности можно применять для ограничения аппаратного и программного обеспечения локального компьютера для различных пользователей. (Проверьте скриншот ниже)

Вы можете столкнуться с трудностями при настройке локальной политики безопасности в первый раз. Не сдавайтесь и попробуйте еще раз выполнить приведенное выше пошаговое руководство по настройке локальной политики безопасности.

Если вы застряли, не беспокойтесь. Мы здесь, чтобы помочь вам. Просто оставьте свои вопросы в поле для комментариев ниже.

Позвоните нам или заполните контактную форму, чтобы получить предложение.

Свяжитесь с нами

Введение в политику Windows 7

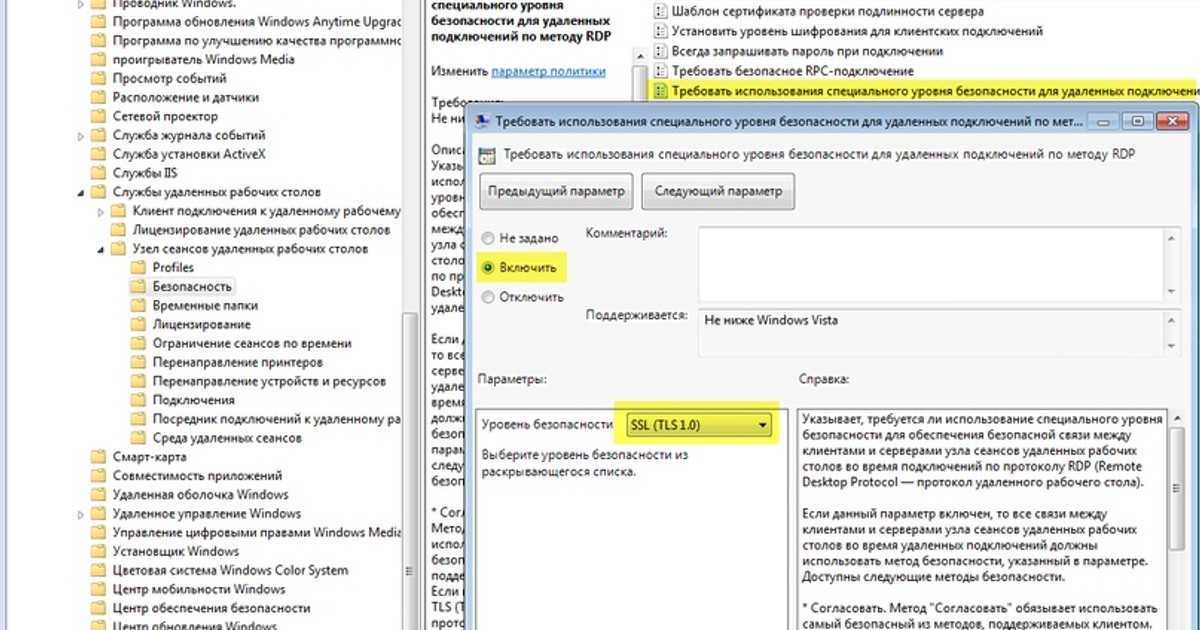

Использование таких инструментов, как gpedit.msc и secpol.msc в Windows 7, позволяет установить почти все локальные параметры конфигурации и параметры безопасности, включая локальную политику паролей, для заставки и настройки времени ожидания.

Инструменты политики очень мощные и опасные поэтому сегодня мы собираемся рассмотреть простой пошаговый пример настройки политики паролей для учетных записей, созданных на ПК с Windows 7.

Шаг 1. Управление паролем в локальной учетной записи.

Хотя вы можете установить политику паролей для учетных записей, знаете ли вы, что вы также можете управлять паролями для других локальных учетных записей с помощью инструмента администрирования «Локальные пользователи и группы»? Давайте войдем и посмотрим на настройки очень быстро.

Во-первых, давайте откроем Local Users and Group Admin Tool — Откройте меню «Пуск» и введите lusrmgr.msc и нажмите Enter .

Шаг 2. Выбор пользователя, который должен изменить свой пароль при следующем входе в систему

Выберите папку Users , чтобы получить список всех локальных учетных записей на вашем ПК с Windows 7. Щелкните учетную запись пользователя и щелкните правой кнопкой мыши , чтобы открыть контекстное меню. Выберите Свойства .

Щелкните учетную запись пользователя и щелкните правой кнопкой мыши , чтобы открыть контекстное меню. Выберите Свойства .

Появится новое окно с доступными настройками для пользователя. Сначала Снимите флажок Срок действия пароля не истекает , а затем Проверьте Пользователь должен сменить пароль при следующем входе в систему . Далее Нажмите OK .

Настройки там говорят сами за себя. Теперь, когда срок действия пароля истекает, и пользователь должен изменить свой пароль при следующем входе в систему, нам нужно настроить некоторые детали пароля, например длину пароля. Для этого нам нужно открыть редактор политик безопасности для Windows 7.

Шаг 3. Открытие диспетчера политик безопасности

Нажмите Меню «Пуск» снова нажмите кнопку и Введите в поле secpol. msc и нажмите Введите .

msc и нажмите Введите .

Шаг 4. Управление политиками безопасности — минимальная длина пароля

Давайте настроим политику безопасности, чтобы минимальная длина пароля составляла десять символов. Для этого на левой панели разверните меню Account Policies и щелкните Password Policy . Теперь Выберите политику, которую вы хотите изменить, на Щелчок правой кнопкой мыши и Выбор Свойства. В моем примере я собираюсь установить длину пароля на 10 символов. Вы также можете настроить другие вещи, такие как максимальный возраст пароля , но мы собирались оставить это значение по умолчанию 42 дня.

Шаг 5. Применение политики

Введенные вами политики паролей применяются только к паролям пользователей, срок действия которых истекает. Если вы хотите проверить, у каких пользователей есть пароли с неограниченным сроком действия, вернитесь к пункту 9. 0029 lusrmgr.msc (S tep 1 выше ) и взгляните на различные учетные записи.

0029 lusrmgr.msc (S tep 1 выше ) и взгляните на различные учетные записи.

Давайте посмотрим на взаимодействие с пользователем, которого нам нужно было изменить при следующем входе в систему.

Шаг 6. Пользователь должен изменить пароль при входе в систему

Как видите, когда пользователь пытается войти в систему, ему предлагается изменить свой пароль ( настроил это на шаге 2 выше. )

Теперь мы введем короткий пароль, чтобы продемонстрировать эффект Минимальная длина пароля Политика из шага 4:

Как и ожидалось, мы получаем сообщение об ошибке, что пароль не соответствует требуемой длине.

Теперь мы введем пароль, соответствующий политике длины, и попробуем его изменить:

На этот раз, поскольку пароль соответствует всем требованиям к паролю, мы можем изменить его, и мы получим диалоговое окно указывает на то, что изменение пароля прошло успешно.