Legacy support uefi: В чем разница между UEFI и Legacy BIOS

Содержание

Как изменить Legacy на UEFI без переустановки Windows 10 — wintips.org

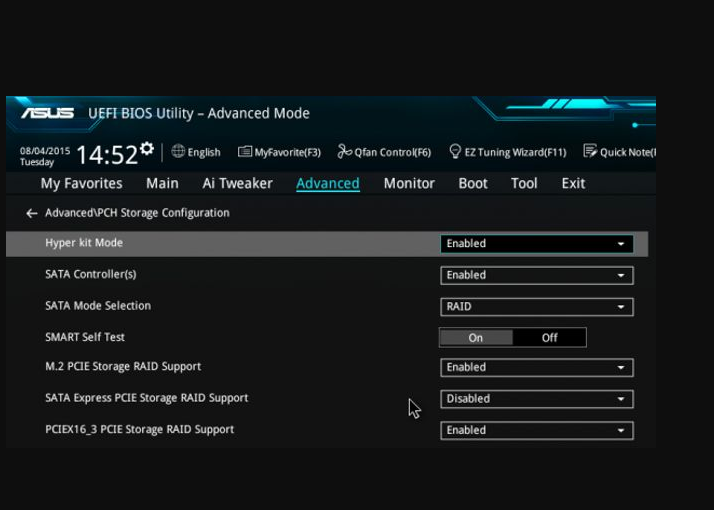

На последних моделях материнских плат (ПК/ноутбуков) производители добавили поддержку UEFI (Unified Extensible Firmware Interface) в дополнение к традиционному BIOS (базовая система ввода-вывода) интерфейс прошивки. Это произошло потому, что UEFI может поддерживать жесткие диски с дисковым пространством более 2 ТБ и обеспечивает лучшую производительность, диагностику и ремонт компьютеров даже без установленной операционной системы.

UEFI поддерживается только в 64-разрядных версиях Windows 7, 8/8.1 или 10, а начиная с Windows 10 версии 1607 вы не можете использовать преимущества UEFI (если ваша материнская плата его поддерживает) без переустановки Windows с нуля, поскольку UEFI использует таблицу разделов GUID (GPT) вместо устаревшего BIOS, в котором используется таблица разделов MBR.

Если у вас есть компьютер или ноутбук с Windows 10 версии 1703 (сборка 10.0.15063) или более поздней версии, вы можете воспользоваться преимуществами UEFI без переустановки Windows, используя MBR2GPT. EXE Инструмент командной строки.

EXE Инструмент командной строки.

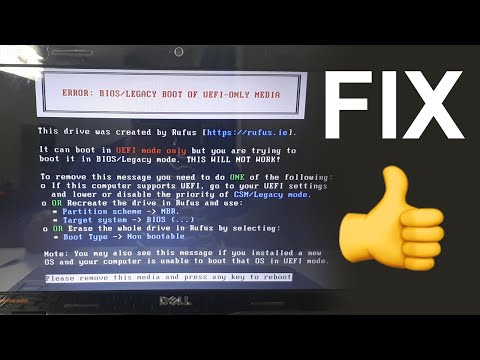

В этом руководстве вы найдете подробные инструкции по изменению загрузки Legacy Boot на загрузку UEFI без переустановки операционной системы и с Без потери данных . Инструкции применимы только в том случае, если на вашем компьютере установлена Windows 10 {версия 1703 (сборка 10.0.15063)}.

Учебник относится к одному из следующих случаев:

- Ваша система была обновлена до Windows 10 с более старой операционной системы (например, Windows 7, 8 или 8.1).

- Вы установили ОС Windows 10 версии 1703 (или более поздней версии), используя вариант загрузки Legacy в настройках BIOS (CMOS).

- Вы установили Windows 10 v1703 (или более позднюю версию) с помощью загрузочного носителя Windows 10, созданного для раздела MBR.

Как перейти из режима загрузки Legacy в режим загрузки UEFi без переустановки и потери данных на ПК с Windows 10.

Предпосылки.

1. У вас есть ПК или ноутбук с материнской платой, поддерживающей как Legacy, так и UEFI.

У вас есть ПК или ноутбук с материнской платой, поддерживающей как Legacy, так и UEFI.

2. У вас есть ПК или ноутбук с Windows 10 версии 1703, 1709 или более поздней версии, уже установленной* в раздел MBR.**

* Примечание 1. Чтобы просмотреть установленную версию/сборку Windows 10:

1. Нажмите клавиши « Windows » + « R », чтобы открыть диалоговое окно «Выполнить ».

2. Введите winver и нажмите Enter.

** Примечание 2. Чтобы узнать, установлена ли Windows 10 в разделе MBR:

1. Нажмите клавиши « Windows » + « R », чтобы открыть диалоговое окно «Выполнить ».

2. Введите diskmgmt.msc и нажмите Enter.

3. Щелкните правой кнопкой мыши основной диск (Диск 0) и выберите Свойства.

4. Если параметр «Преобразовать в GPT-диск» неактивен, стиль раздела на вашем диске — MBR .

Как использовать инструмент MBR2GPT.EXE для преобразования раздела MBR в GPT без потери данных

Еще раз: Приведенные ниже инструкции применимы только в том случае, если в вашей системе уже установлена Windows 10 версии 1703 или более поздней. Если нет, перейдите на сайт загрузки Windows 10 и нажмите кнопку Обновить сейчас , чтобы установить последнюю версию Windows 10.

Предложение: Прежде чем перейти к описанным ниже шагам, сделайте резервную копию данных, чтобы избежать потери данных, если что-то пойдет не так.

Способ 1. Преобразование MBR в GPT из графического интерфейса Windows.

Способ 2. Преобразование MBR в GPT с помощью среды восстановления.

Способ 1. Преобразование MBR в GPT из графического интерфейса Windows.

1. В поле поиска введите: cmd или командная строка

2. Щелкните правой кнопкой мыши командную строку (результат) и выберите Запуск от имени администратора .

3. В командной строке введите следующую команду и нажмите Enter .

- mbr2gpt.exe /convert /allowfullOS

4. Дождитесь завершения преобразования.

5. После завершения преобразования выключите компьютер.

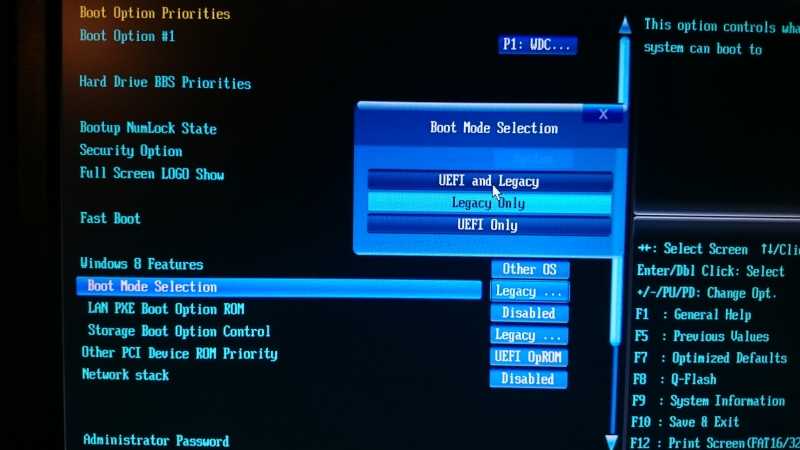

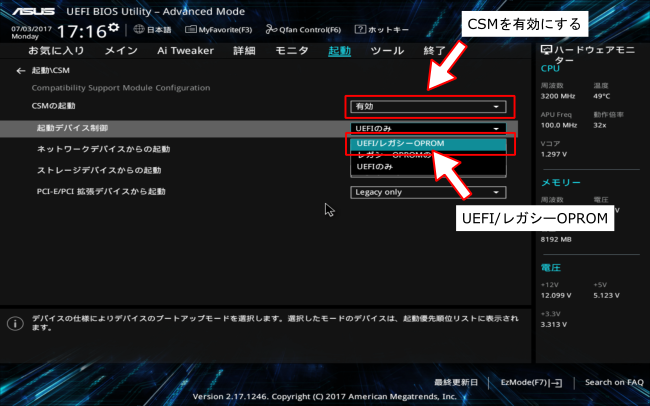

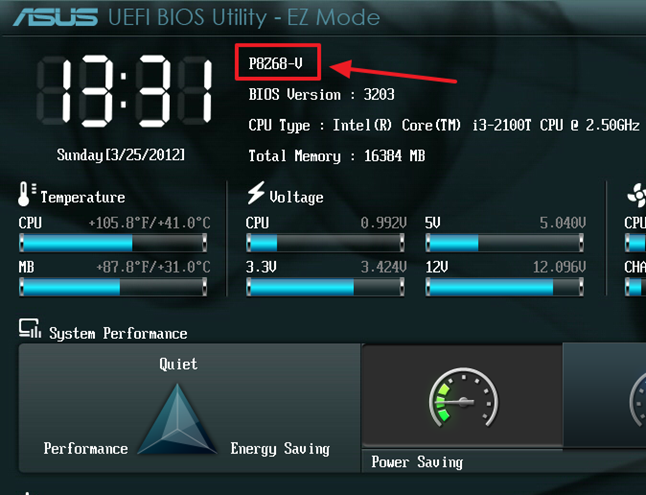

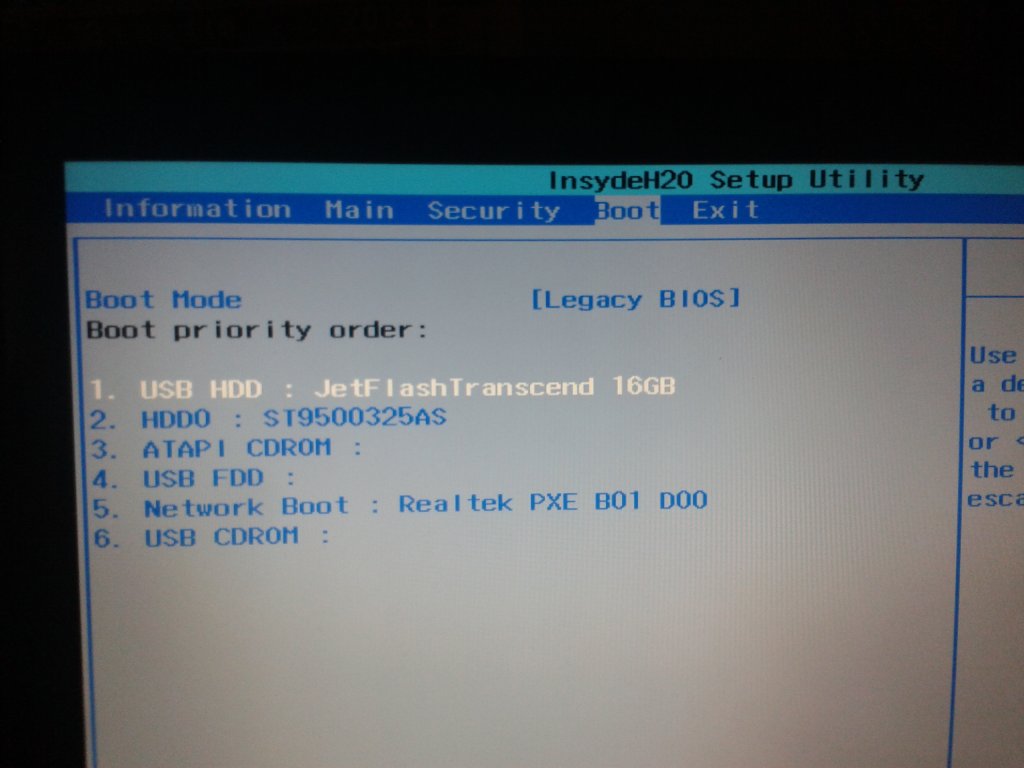

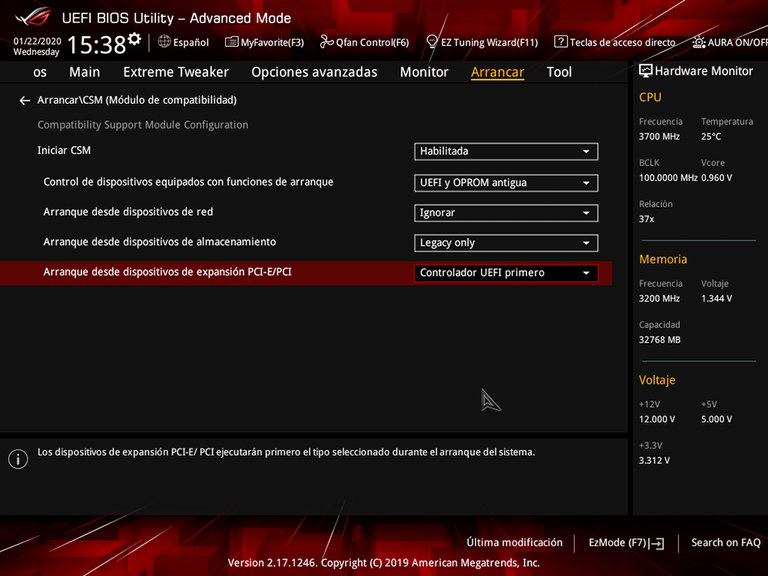

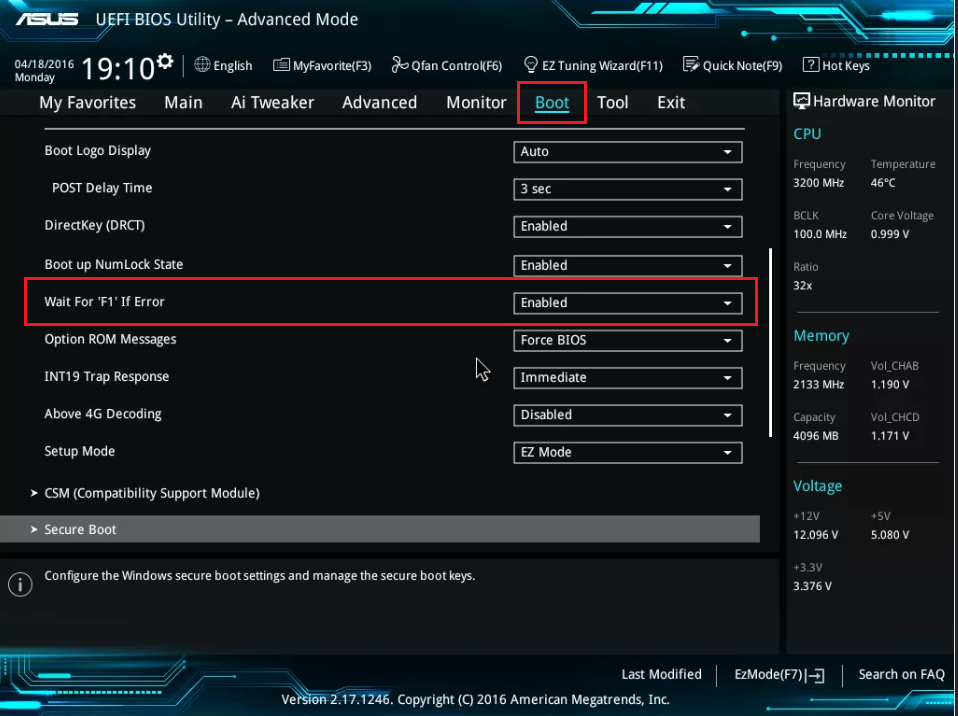

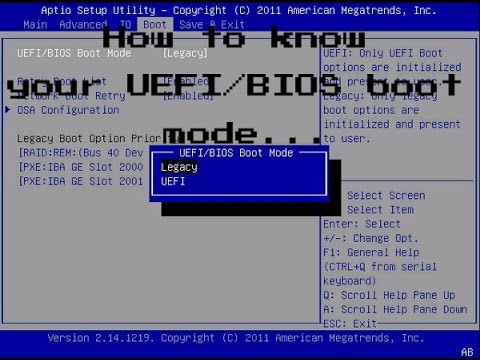

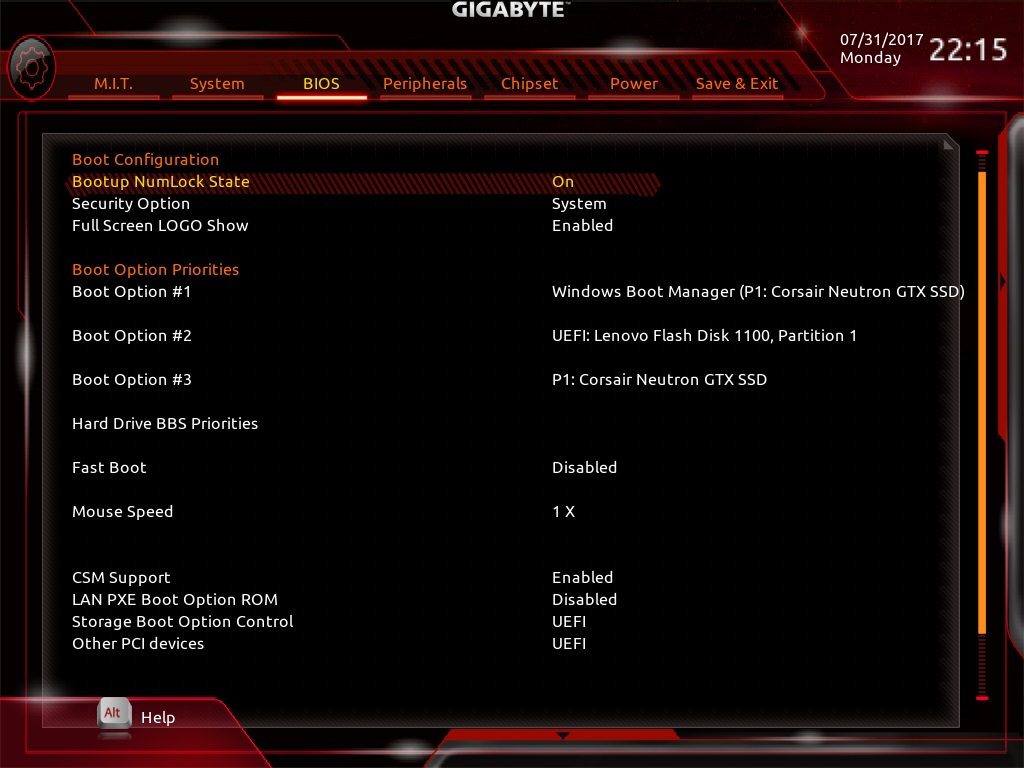

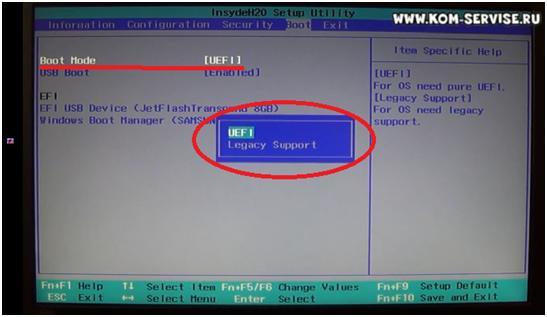

6. Включите компьютер и введите в программу настройки BIOS.

7. Измените режим загрузки с Legacy на UEFI.

8. Сохраните изменения и выйдите из из программы настройки BIOS.

9. Загрузите Windows 10 в обычном режиме.

Способ 2.

Преобразование MBR в GPT с помощью среды восстановления.

Преобразование MBR в GPT с помощью среды восстановления.

1. Загрузите компьютер с установочного носителя Windows (USB или DVD). *

2. На экране установки Windows нажмите SHIFT + F10 для доступа к командной строке или выберите Далее -> Восстановление компьютера -> Устранение неполадок -> Дополнительные параметры Подскажите .

* Если у вас нет установочного носителя Windows, вы можете создать его (соответствующий вашему выпуску и версии Windows) непосредственно в Microsoft.

- Как создать загрузочный USB-носитель Windows 10.

- Как создать загрузочный DVD-носитель Windows 10.

3. В командной строке введите следующую команду и нажмите Enter:

- mbr2gpt.exe /convert

4. После завершения преобразования Завершите работу компьютера.

5. Включите компьютер и введите в программу настройки BIOS.

6. Измените режим загрузки с Legacy на УЕФИ.

7 . Сохраните изменений и выйдите из из программы настройки BIOS.

8. Загрузите Windows 10 в обычном режиме.

Вот оно! Дайте мне знать, помогло ли вам это руководство, оставив свой комментарий о своем опыте. Поставьте лайк и поделитесь этим руководством, чтобы помочь другим.

Если эта статья была для вас полезна, поддержите нас, сделав пожертвование. Даже 1 доллар может иметь огромное значение для нас, , в наших усилиях продолжать помогать другим, сохраняя при этом этот сайт бесплатным:

Мы нанимаем

Мы ищем технических писателей на неполный или полный рабочий день, чтобы присоединиться к нашей команде! Речь идет об удаленной должности, на которую могут претендовать квалифицированные технические писатели из любой точки мира. Нажмите здесь, чтобы узнать больше.

Нажмите здесь, чтобы узнать больше.

Если вы хотите оставаться постоянно защищенными от вредоносных программ, существующих и будущих , мы рекомендуем вам установить Malwarebytes Anti-Malware PRO , нажав ниже (мы

зарабатывайте комиссию с продаж, произведенных по этой ссылке, но без дополнительных затрат для вас. У нас есть опыт работы с этим программным обеспечением, и мы рекомендуем его, потому что оно полезно и полезно):

Полная защита домашних компьютеров — защитите до 3 компьютеров с помощью НОВОЙ программы Malwarebytes Anti-Malware Premium!

Как открыть файлы MBOX в Thunderbird. Как использовать Google Backup and Sync для резервного копирования ваших файлов на Google Диске.

Почему нам нужно вернуться к устаревшей версии BIOS и снова запустить процесс для защиты от современных кибератак

Кибербезопасность, UEFI и устаревшая версия BIOS: почему нам необходимо вернуться к устаревшей версии BIOS и снова запустить процесс для защиты от современных кибератак

Роб Пайк 2021-04-29 16:01:35

Взгляд в прошлое как на лучший путь вперед с точки зрения безопасности. В этой статье рассматриваются недостатки UEFI и выясняется, почему может потребоваться новый старт.

В этой статье рассматриваются недостатки UEFI и выясняется, почему может потребоваться новый старт.

В этом нет никаких сомнений — сегодня кибербезопасность становится одной из самых больших проблем в мире. Киберкомпрометация находится на рекордно высоком уровне, государства все больше вовлечены в макроуровень, а время, которое опытные хакеры могут взломать в любой среде и извлечь данные из сети, составляет от нескольких секунд до минут, в то время как обнаружение новых угроз по-прежнему измеряется в дней, недель и даже месяцев. Современные технологии обнаружения выявляют очень большое количество ложных срабатываний и ложных отрицательных результатов, что ослабляет способность обнаруживать хакеров и делает практически невозможной киберзащиту объектов и личных сетей.

Хотя технологии искусственного интеллекта (ИИ), включая машинное обучение, работают над тем, чтобы лучше и быстрее обнаруживать проблемы, количество успешных кибератак за последние пять лет увеличилось. Отчасти потому, что злоумышленники также используют инструменты искусственного интеллекта, что позволяет даже менее опытным хакерам проникать в сети и системы. В то же время, в дополнение к ухудшению ситуации с защитой от кибербезопасности, меняются отраслевые стандарты среди поставщиков оборудования, поскольку они переходят к поддержке UEFI, а затем добавляют уровни безопасности в стек UEFI. Полученные в результате конфигурации инфраструктуры и связанная с ними структура интерфейса встроенного ПО фактически обеспечивают и расширяют доступ хакера к оборудованию, даже когда оно выключено.

Отчасти потому, что злоумышленники также используют инструменты искусственного интеллекта, что позволяет даже менее опытным хакерам проникать в сети и системы. В то же время, в дополнение к ухудшению ситуации с защитой от кибербезопасности, меняются отраслевые стандарты среди поставщиков оборудования, поскольку они переходят к поддержке UEFI, а затем добавляют уровни безопасности в стек UEFI. Полученные в результате конфигурации инфраструктуры и связанная с ними структура интерфейса встроенного ПО фактически обеспечивают и расширяют доступ хакера к оборудованию, даже когда оно выключено.

UEFI — это аббревиатура от Unified Extensible Firmware Interface, который представляет собой интерфейс прошивки для компьютеров и работает как «посредник» для подключения прошивки компьютера к его операционной системе. Он используется для инициализации аппаратных компонентов и запуска операционной системы, хранящейся на жестком диске, при включении компьютера.

В этой статье рассматриваются проблемы и подводные камни, связанные с подходом к интерфейсу встроенного ПО UEFI, и описывается, как в настоящее время поддерживаемая устаревшая модель BIOS обеспечивает лучшую защиту и сводит к минимуму дистанционное управление хакерами ноутбуками, рабочими станциями и серверами.

Кибербезопасность уже довольно давно становится все более серьезной проблемой в компьютерном мире. Каждая организация расширяет свою цифровую связь с клиентами и поставщиками, особенно во время глобальной пандемии. Все рассчитывают на большее присутствие в Интернете и открывают для вредоносных программ растущие возможности для проникновения в обычные бизнес-процессы. Электронная почта, бухгалтерия, онлайн-продажи — список способов проникновения вредоносного ПО в бизнес бесконечен.

Еще до пандемии COVID-19 число кибератак росло, но особенно за последние пять лет, когда кибератаки достигли рекордно высокого уровня. [1] Например, количество атак программ-вымогателей на государственные и местные органы власти и здравоохранение увеличилось на 20 % в начале 2020 года по сравнению с аналогичным периодом прошлого года. [2] Все указывает на то, что этот темп увеличился за последние шесть месяцев, когда противники воспользовались пандемией, включая все сценарии работы на дому. Поскольку все работают удаленно, а многие офисы либо пусты, либо частично заполнены, количество кибератак продолжает резко расти. Центр жалоб на интернет-преступления ФБР сообщил об увеличении количества жалоб в день более чем на 300% в течение 2020 года по сравнению с периодом до COVID-19.составление отчетов. [3] Все это происходит в среде, где беспрецедентное увеличение доступа удаленных сотрудников произошло быстро и неожиданно. В этом контексте большинство компаний, с которыми мы сотрудничаем, развертывают инструменты обнаружения ИИ и поведенческих технологий, чтобы сосредоточиться на обнаружении известных сценариев атак, что полезно, однако, чтобы остановить натиск, необходимо фактическое предотвращение как известных, так и неизвестных атак.

Центр жалоб на интернет-преступления ФБР сообщил об увеличении количества жалоб в день более чем на 300% в течение 2020 года по сравнению с периодом до COVID-19.составление отчетов. [3] Все это происходит в среде, где беспрецедентное увеличение доступа удаленных сотрудников произошло быстро и неожиданно. В этом контексте большинство компаний, с которыми мы сотрудничаем, развертывают инструменты обнаружения ИИ и поведенческих технологий, чтобы сосредоточиться на обнаружении известных сценариев атак, что полезно, однако, чтобы остановить натиск, необходимо фактическое предотвращение как известных, так и неизвестных атак.

Растет не только количество атак, меняется и характер кибератак. Кибератаки становятся все более изощренными, и новые варианты «нулевого дня» появляются гораздо быстрее, чем поставщики решений успевают научиться их обнаруживать. [4]

За все это приходится платить. Например, по данным Tech Transformers [5], атаки программ-вымогателей обходятся небольшим компаниям в среднем в 713 000 долларов США за инцидент, включая стоимость простоя и снижение репутации.

В то время как кибератаки участились, разработчики аппаратного и микропрограммного обеспечения перешли к новым отраслевым стандартам и направлениям, которые менее безопасны. Разработчики аппаратного обеспечения все чаще меняют свой стандарт встроенного ПО с давно зарекомендовавшего себя устаревшего BIOS (базовая система ввода-вывода) на унифицированный расширяемый интерфейс встроенного ПО (UEFI), а затем добавляют уровни безопасности в стек UEFI.

BIOS — это сокращение от Basic Input/Output System, также известной как системный BIOS, ROM BIOS или PC BIOS. Это прошивка, встроенная в чип на материнской плате компьютера. Это энергонезависимая прошивка, что означает, что ее настройки не исчезнут и не изменятся даже после отключения питания.

Несмотря на то, что существует множество причин для внесения изменений, и BIOS на протяжении десятилетий является надежным стандартом, у него также есть свои ограничения. BIOS используется на персональных компьютерах с 1980-х годов, и в последующие годы он не развивался так сильно, как другие усовершенствования. К его недостаткам относятся более низкая скорость загрузки, ограниченное пространство и сложность инициализации нескольких устройств одновременно.

К его недостаткам относятся более низкая скорость загрузки, ограниченное пространство и сложность инициализации нескольких устройств одновременно.

UEFI, с другой стороны, предлагает преимущества по сравнению с BIOS, такие как более быстрый процесс загрузки, поддержка большего размера диска и другие функции, обеспечивающие лучшую управляемость инфраструктурой. [6][7]Однако даже с безопасной загрузкой UEFI не так безопасен, как многие могут подумать. Рассмотрим следующее.

Хотя UEFI имеет много преимуществ в эффективности по сравнению с BIOS, он также имеет уязвимости кибербезопасности, которых нет у BIOS. Многие из тех вещей, которые дают UEFI его преимущества перед BIOS, также способствуют его уязвимости.

Прошивка может быть особенно привлекательной целью для хакеров. Если им удастся проникнуть во встроенное ПО, вредоносное ПО потенциально может реплицироваться в системе каждый раз, когда система загружается, даже раньше, чем операционная система (ОС).

UEFI предлагает функцию под названием «Безопасная загрузка», которая должна защищать от таких случаев, предотвращая загрузку компьютера из неавторизованных/неподписанных приложений. Однако, несмотря на функцию Secure Boot, текущий дизайн UEFI действительно может дать хакерам именно такую возможность. [8] [9] Это связано с тем, что UEFI извлекается из микросхемы BIOS и работает с внешним файлом efi, на который ссылаются, который при безопасной загрузке контролируется процессом контрольной суммы, который не является безопасным процессом для обнаружения файлов и может быть обойден и манипулирован. Кроме того, наличие более полной мини-ОС со встроенным веб-сервером в UEFI создает множество дыр в безопасности, аналогичных дырам в безопасности стандартной ОС.

Однако, несмотря на функцию Secure Boot, текущий дизайн UEFI действительно может дать хакерам именно такую возможность. [8] [9] Это связано с тем, что UEFI извлекается из микросхемы BIOS и работает с внешним файлом efi, на который ссылаются, который при безопасной загрузке контролируется процессом контрольной суммы, который не является безопасным процессом для обнаружения файлов и может быть обойден и манипулирован. Кроме того, наличие более полной мини-ОС со встроенным веб-сервером в UEFI создает множество дыр в безопасности, аналогичных дырам в безопасности стандартной ОС.

Взлом BIOS будет означать взлом микросхемы ПЗУ, что в режиме только для чтения требует взлома аппаратной памяти микросхемы ПЗУ и манипулирования ограниченным адресным пространством. Взлом UEFI будет означать манипулирование файлами, хранящимися на микросхеме памяти, в памяти, в ОС, на веб-сервере и в других местах.

Как уже упоминалось, пользовательские приложения добавляются в стек веб-приложений UEFI для управления настройками и попытки повысить безопасность. Хотя этот подход может обеспечить большую управляемость, он также требует добавления гораздо большего количества строк кода — часто до тысяч — на уровне встроенного ПО.

Хотя этот подход может обеспечить большую управляемость, он также требует добавления гораздо большего количества строк кода — часто до тысяч — на уровне встроенного ПО.

С таким большим количеством строк кода, добавленных в стек приложений микропрограммы, подход UEFI к безопасности открывает несколько аппаратных точек входа для хакеров в компьютер и, следовательно, в связанную с ним сеть, даже когда компьютер выключен. По сути, подход UEFI к безопасности может предоставить хакерам еще больший доступ и контроль над оборудованием и связанной с ним сетью до того, как операционная система полностью загрузится, даже при включенной функции безопасной загрузки. Такой дизайн конфигурации фактически позволяет хакерам «в любое время получить доступ» к оборудованию, даже когда оно выключено.

Хакеры, пытающиеся использовать червей и эксплойты в стеке приложений UEFI, и проблемы, возникающие в стеках веб-приложений операционной системы, теперь обнаруживаются на уровне UEFI, поскольку загрузка аналогичных стеков приложений разрешена. Это, в свою очередь, вызывает больше эксплойтов, которые ослабляют, а не укрепляют модель безопасности. UEFI далек от возможности должным образом защитить системы. Более того, то, что должно было быть простым, сейчас превращается во что-то гораздо более сложное.

Это, в свою очередь, вызывает больше эксплойтов, которые ослабляют, а не укрепляют модель безопасности. UEFI далек от возможности должным образом защитить системы. Более того, то, что должно было быть простым, сейчас превращается во что-то гораздо более сложное.

Масштабирование решений с UEFI по сравнению с устаревшим BIOS связано с архитектурой и принятием масштабируемых решений на основе принципов безопасности. Большинство крупномасштабных решений теперь не занимаются ремонтом серверов на индивидуальном уровне, а просто отключают сервер, когда его невозможно повторно развернуть. Таким образом, в зависимости от надлежащего контроля, устаревший BIOS может удалить длинный список атак, которые открываются при включении uefi. В приведенном ниже списке перечислены некоторые из наиболее частых атак, которым подвержено использование стека UEFI: [10]

SQL-инъекция

Межсайтовый скриптинг

Неверная аутентификация и управление сеансом

Небезопасные прямые ссылки на объекты

Подделка межсайтовых запросов

Небезопасное криптографическое хранилище

Не удалось ограничить доступ по URL-адресу

Недостаточная защита транспортного уровня

Непроверенные переадресации и переадресации

Неправильная конфигурация безопасности

Ситуацию усугубляет ограниченность современных решений в области кибербезопасности. Эти решения обеспечивают защиту от атак на известные уязвимости и обнаружение всего, что проходит через эти средства защиты. Решения для обнаружения часто представляют собой решения на основе ИИ, которые анализируют журналы и другую активность, чтобы найти проблемы и найти аномалии, которые могут указывать на успех хакера, и отследить их. К сожалению, это требует значительных инвестиций и большой дисциплины, чтобы поддерживать надлежащую гигиену безопасности для защиты от известных проблем, а решениям ИИ часто требуются месяцы обучения, чтобы свести ложные срабатывания и отрицательные значения к управляемому уровню. Несмотря на то, что решения на основе ИИ сократили время обнаружения известных профилей атак, они не предотвращают все проникновения и по определению не могут быстро обнаруживать новые, неизвестные атаки нулевого дня. [11]

Эти решения обеспечивают защиту от атак на известные уязвимости и обнаружение всего, что проходит через эти средства защиты. Решения для обнаружения часто представляют собой решения на основе ИИ, которые анализируют журналы и другую активность, чтобы найти проблемы и найти аномалии, которые могут указывать на успех хакера, и отследить их. К сожалению, это требует значительных инвестиций и большой дисциплины, чтобы поддерживать надлежащую гигиену безопасности для защиты от известных проблем, а решениям ИИ часто требуются месяцы обучения, чтобы свести ложные срабатывания и отрицательные значения к управляемому уровню. Несмотря на то, что решения на основе ИИ сократили время обнаружения известных профилей атак, они не предотвращают все проникновения и по определению не могут быстро обнаруживать новые, неизвестные атаки нулевого дня. [11]

Хакеры также постоянно совершенствуют свои технологии атак, при этом новые варианты появляются чаще, чем поставщики решений для обнаружения ИИ структурированы для их обнаружения. В сочетании с уязвимостями, связанными с изменением стандартов безопасности в конструкции оборудования, это создает серьезную дыру в безопасности, через которую могут проскользнуть хакеры.

В сочетании с уязвимостями, связанными с изменением стандартов безопасности в конструкции оборудования, это создает серьезную дыру в безопасности, через которую могут проскользнуть хакеры.

Текущий подход к обеспечению безопасности заключается в том, чтобы впустить злоумышленников/хакеров, а затем обнаружить атаку и попытаться отразить ее. Только после того, как вредоносное ПО проникло в систему, современные решения для киберзащиты пытаются обнаружить и устранить его. Это дает хакерам возможность проникнуть в систему, нанести ущерб и выйти из системы, часто до того, как их заметят, не говоря уже о том, чтобы поймать.

Скорость сегодняшних кибератак и то, как быстро они развиваются, подчеркивает ограничения технологии обнаружения на основе ИИ и/или мониторинга вызовов API. Например, «спящие» программы-вымогатели ускользают от обнаружения ИИ, очень-очень медленно проникая в файлы, тем самым избегая «обучения ИИ», включая резервные копии, с течением времени перед активацией. [12]

[12]

Уязвимость нулевого дня (также известная как 0-day) — это уязвимость компьютерного программного обеспечения, о которой не знают те, кто должен быть заинтересован в устранении этой уязвимости (включая производителя целевого программного обеспечения). Пока уязвимость не будет устранена, хакеры могут использовать ее, чтобы нанести вред компьютерным программам, данным, дополнительным компьютерам или сети.[1] Эксплойт, направленный на нулевой день, называется эксплойтом нулевого дня или атакой нулевого дня.

Кроме того, злоумышленники обходят текущие решения по обнаружению программ-вымогателей, поскольку это решение предназначено для отслеживания распространенных вызовов API, чтобы блокировать и помечать попытки программ-вымогателей для расследования, когда вариант программы-вымогателей пытается вызвать Crypt API для шифрования вашего данные. В этом случае хакеры просто встраивают свои собственные библиотеки шифрования в свои файлы, а не вызывают общие API. И хотя сканирование сигнатур известных вариантов может быть эффективным против известных программ-вымогателей, у них, очевидно, нет способа остановить появление неизвестных вариантов «нулевого дня». [13]

И хотя сканирование сигнатур известных вариантов может быть эффективным против известных программ-вымогателей, у них, очевидно, нет способа остановить появление неизвестных вариантов «нулевого дня». [13]

Решения

Решить эту кибербезопасность «Кубик Рубика» непросто. Однако существуют как краткосрочные, так и долгосрочные шаги, которые отрасль может предпринять для решения этой проблемы.

Нам нужен другой подход к аппаратной безопасности, отличный от UEFI, понимая, что простота часто лучше. В устаревшем режиме BIOS было меньше проблем с безопасностью, чем в текущих реализациях UEFI. Между тем, это просто; вернуться к поддерживаемому устаревшему BIOS до тех пор, пока не будет доступно более эффективное решение, включающее улучшенную защиту от киберугроз.

Да, возникнут некоторые проблемы, и потребуются масштабируемые подходы к управлению серверами, как в крупных корпорациях, которые более одноразовые, чем выходить и поддерживать серверы на уровне 1:1 каждый раз, когда что-то выходит из строя. Также необходимо учитывать масштабируемое управление службами, а повторное создание образов серверов по-прежнему возможно в устаревшем режиме, но для обеспечения безопасности оно должно выполняться с использованием соответствующих архитектурных чертежей.

Также необходимо учитывать масштабируемое управление службами, а повторное создание образов серверов по-прежнему возможно в устаревшем режиме, но для обеспечения безопасности оно должно выполняться с использованием соответствующих архитектурных чертежей.

Кроме того, поставщики решений в области кибербезопасности должны думать не только об обнаружении кибератак после проникновения хакеров в систему. Вместо этого им необходимо применять превентивный подход, который обеспечивает фактическое предотвращение известных и неизвестных атак, независимо от происхождения, структуры, сигнатуры, нулевого дня и т. д., и предотвращает проникновение хакеров и кибератак вместо того, чтобы полагаться на Технология обнаружения на основе ИИ и/или мониторинг вызовов API.

Более эффективное управление инфраструктурой — это хорошо. Однако, если такая операционная эффективность также приводит к значительному увеличению способности хакеров удаленно проникать в стек UEFI системы до того, как операционная система будет включена, это явно неправильный подход к кибербезопасности. Если повышенное значение управляемости значительно компенсируется повышенным риском кибербезопасности, отложите корректировку управляемости до тех пор, пока проблемы безопасности не будут решены.

Если повышенное значение управляемости значительно компенсируется повышенным риском кибербезопасности, отложите корректировку управляемости до тех пор, пока проблемы безопасности не будут решены.

Да, давайте посмотрим на изменение стандарта прошивки для аппаратной безопасности. При этом давайте сначала вернемся к устаревшему BIOS в качестве отправной точки. Затем обратите внимание на изменение общего подхода, обеспечивающего баланс между повышением эффективности и кибербезопасностью. Вместе эти два фактора сделают наши системы более эффективными и безопасными как в краткосрочной, так и в долгосрочной перспективе.

1. Морган, Стив, «Глобальный ущерб от киберпреступлений, по прогнозам, достигнет 6 триллионов долларов в год к 2021 году», журнал Cybercrime Magazine (26 октября 2020 г.) https://cybersecurityventures.com/cybercrime-damages-6-trillion-by-2021/

2. Лиска, Аллан, «5 тенденций в области программ-вымогателей, за которыми стоит следить в 2020 году», RecordedFuture (13 февраля 2020 г. https://www.recordedfuture.com/ransomware-trends-2020/

https://www.recordedfuture.com/ransomware-trends-2020/

3. Англия, Рэйчел, «ФБР Количество сообщений о киберпреступлениях во время вспышки COVID-19 увеличилось в четыре раза», Engadget (20 апреля 2020 г.) https://www.engadget.com/fbi-cybercrime-complaints-increase-fourfold-covid-19-091946793.html

4. Пироцци, Антонио, «Программы-вымогатели как услуга», Тенденции кибербезопасности (10 мая 2020 г.) https://cybersecuritytrends.Uk/2018/10/05/ransomware-as-a-service-raas /

5. Грэм, Люк, «Программы-вымогатели могут стоить фирмам более 700 000 долларов; облачные вычисления могут обеспечить необходимую защиту», Tech Transformers (4 августа 2017 г.) https://www.cnbc.com/2017/08/04/cloud-computing-cybersecurity-defend-against-ransomware-hacks.html

6. Ирэн, «UEFI и BIOS: в чем разница и какой из них лучше», Partition Wizard (20 августа 2020 г.) https://www.partitionwizard.com/partitionmagic/uefi-vs-bios.html

7. Ной, Эшли, «Загрузка в режиме UEFI: хороший, плохой и злой», Phoenix TS (11 июля 2016 г. ) https://phoenixts.Com/blog/booting-uefi-mode/

) https://phoenixts.Com/blog/booting-uefi-mode/

8. Tech Jack, «Что такое режим загрузки UEFI и его преимущества», Tech Jack (2 мая 2019 г.) https://techijack.com/what-is-uefi-boot-mode-its-benefits/

9. Гринберг, Энди, «Китайская группа перепрофилировала скрытое шпионское ПО группы хакеров», журнал Wired (6 октября 2020 г.) https://www.wired.com/story/hacking-team-uefi-tool-spyware/

10. Палмер, Энди, «ИИ меняет все, что касается кибербезопасности, к лучшему или к худшему. Вот что вам нужно знать», ZD Net (2 марта 2020 г.) https://www.zdnet.com/article/ai-is-changing-everything-about-cybersecurity-for-better-and-for-worse- heres-what-you-need-to-know/

11. Палмер, Энди, «ИИ меняет все, что касается кибербезопасности, к лучшему или к худшему. Вот что вам нужно знать», ZD Net (2 марта 2020 г.) https://www.zdnet.com/article/ai-is-changing-everything-about-cybersecurity-for-better-and-for-worse- вот что вам нужно знать/

12. Лаборатории, Уэйн, «Вы создаете резервную копию программ-вымогателей с помощью своих данных?», Журнал Food Engineering (16 сентября 2020 г. ) https://www.foodengineeringmag.com/articles/99103-are-you-backing-up -программы-вымогатели-с-вашими-данными?

) https://www.foodengineeringmag.com/articles/99103-are-you-backing-up -программы-вымогатели-с-вашими-данными?

13. Labs, Уэйн, «Программы-вымогатели — это большой бизнес, и вы не можете позволить себе играть в эту игру», журнал Food Engineering (24 сентября 2020 г.) https://www.foodengineeringmag.com/articles/99109-ransomware -это-большой-бизнес-и-вы-не-можете-позволить-поиграть-в-игру

14. Иати, Прашанти, Уэйн, «10 наиболее распространенных уязвимостей веб-безопасности», Guru99

©ISSA. Посмотреть все статьи.

Кибербезопасность, UEFI и устаревший BIOS: почему нам нужно вернуться к устаревшему BIOS и снова запустить процесс для защиты от современных кибератак

/ article/Cybersecurity%2C+UEFI+and+Legacy+BIOS%3A+Why+We+Need+ to+Revert+to+Legacy+BIOS+and+Start+the+Process+Again+to+Protect+Against+Today%E2%80%99s+Cyber+Attacks/4010763/705119/article.html

Список выпусков

Апрель 2023 г.

март 2023

февраль 2023

Январь 2023

декабрь 2022

ноябрь 2022

Октябрь 2022

Сентябрь 2022

август 2022

июль 2022

июнь 2022

Май 2022

апрель 2022

март 2022

февраль 2022

Январь 2022

декабрь 2021

ноябрь 2021

Октябрь 2021

сентябрь 2021

август 2021

июль 2021

июнь 2021

Май 2021

апрель 2021

март 2021

Февраль 2021

Январь 2021

Декабрь 2020

ноябрь 2020

Октябрь 2020

Сентябрь 2020

август 2020

июль 2020

июнь 2020

Май 2020

Апрель 2020

март 2020

Февраль 2020

январь 2020

Декабрь 2019

Ноябрь 2019

Октябрь 2019

Сентябрь 2019

август 2019

июль 2019

июнь 2019

Май 2019

Апрель 2019

март 2019

Февраль 2019

Январь 2019

Декабрь 2018

ноябрь 2018 г.

октябрь 2018 г.

Сентябрь 2018

август 2018 г.

июль 2018 г.

июнь 2018 г.

Май 2018

Апрель 2018 г.

март 2018 г.

Февраль 2018

январь 2018 г.

Декабрь 2017

ноябрь 2017 г.

октябрь 2017 г.

Сентябрь 2017

август 2017 г.

июль 2017 г.

июнь 2017 г.

Май 2017

Апрель 2017 г.

март 2017 г.

Февраль 2017

январь 2017 г.

Декабрь 2016

ноябрь 2016 г.

Октябрь 2016

Сентябрь 2016

август 2016 г.

июль 2016 г.

Май 2016

июнь 2016 г.

Апрель 2016 г.

март 2016 г.

Февраль 2016

Январь 2016

Декабрь 2015 г.

ноябрь 2015 г.

октябрь 2015 г.

Сентябрь 2015

август 2015 г.

июль 2015 г.

июнь 2015 г.

Май 2015

Апрель 2015 г.

март 2015 г.

февраль 2015

январь 2015 г.

декабрь 2014 г.

ноябрь 2014 г.

октябрь 2014 г.

Сентябрь 2014

август 2014 г.

июль 2014 г.

июнь 2014 г.

Май 2014

апрель 2014 г.

март 2014 г.

Февраль 2014

январь 2014 г.

декабрь 2013 г.

ноябрь 2013 г.

октябрь 2013 г.

сентябрь 2013 г.

август 2013 г.

июль 2013 г.

июнь 2013 г.

май 2013 г.

апрель 2013 г.

март 2013 г.

Февраль 2013 г.

январь 2013 г.

декабрь 2012 г.

ноябрь 2012 г.

октябрь 2012 г.

сентябрь 2012 г.

август 2012 г.

июль 2012 г.

июнь 2012 г.

май 2012 г.

Апрель 2012 г.

март 2012 г.

Февраль 2012 г.

январь 2012 г.

декабрь 2011 г.

ноябрь 2011

октябрь 2011 г.

сентябрь 2011 г.

август 2011 г.

июль 2011 г.

июнь 2011 г.

май 2011 г.

апрель 2011 г.

март 2011 г.

Февраль 2011 г.

январь 2011 г.

декабрь 2010 г.

ноябрь 2010 г.

октябрь 2010 г.

сентябрь 2010 г.

август 2010 г.

июль 2010 г.

июнь 2010 г.

май 2010 г.

апрель 2010 г.

март 2010 г.

Февраль 2010 г.

Январь 2010 г.

декабрь 2009 г.

ноябрь 2009 г.

октябрь 2009 г.

сентябрь 2009 г.

август 2009 г.

июль 2009 г.

июнь 2009 г.

май 2009 г.

апрель 2009 г.

март 2009 г.