Legacy boot uefi boot: Чем uefi boot от legacy boot отличается? — Хабр Q&A

Содержание

Переключить Debian с устаревшего режима загрузки на UEFI

В этом примечании объясняется, как переключить устаревшую загрузочную систему Debian/Ubuntu на

Система загрузки UEFI. Типичный вариант использования:

переключить устаревшую загрузочную установку на UEFI,

переустановите сломанный загрузчик UEFI в Debian 7, Debian 8, Debian 9 или Debian 10.

| Это руководство было протестировано на Debian 7 Wheezy, Debian 8 Jessie, Дебиан 9Растяжка и Debian 10 Buster. |

Пожалуйста, помогите поддерживать это руководство в актуальном состоянии. Он размещен на

Гитхаб. Там вы можете подать

вопросы и

запросы на вытягивание.

Перед началом работы

Загрузите и запишите свежий компакт-диск или DVD Debian live

Загрузите и запишите установочный диск Debian с режимом восстановления

Сделайте резервную копию ваших данных!

1.

Изменение разделов жесткого диска

Изменение разделов жесткого диска

1.1. Загрузите живую систему Debian

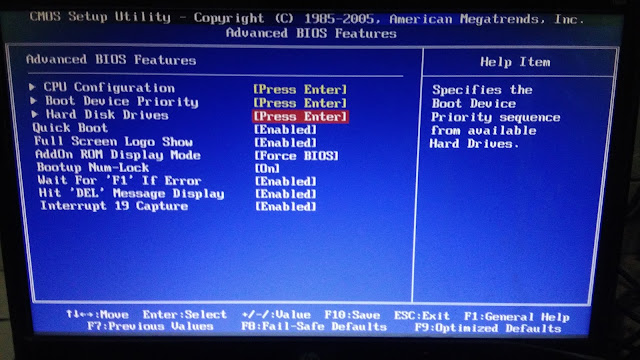

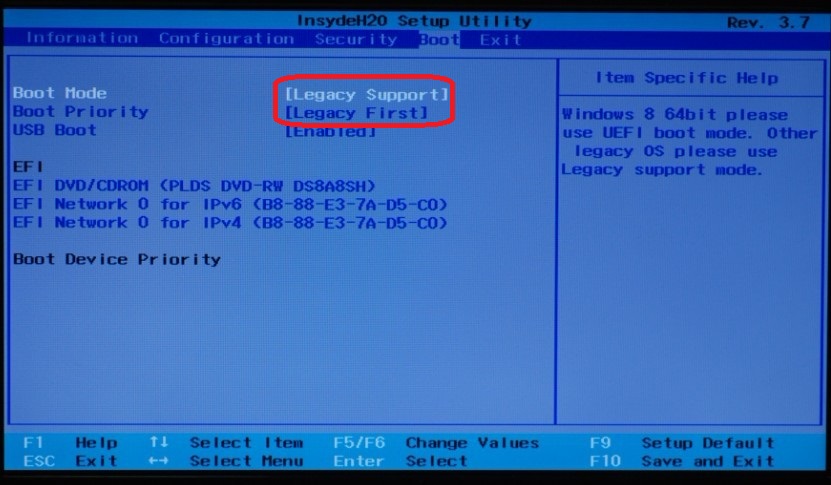

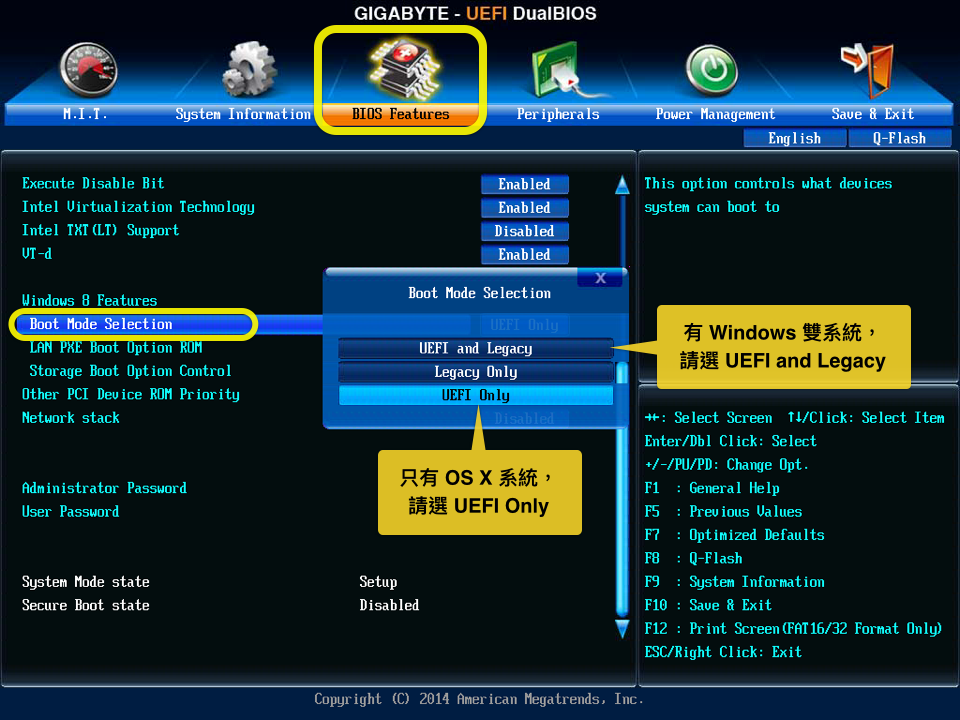

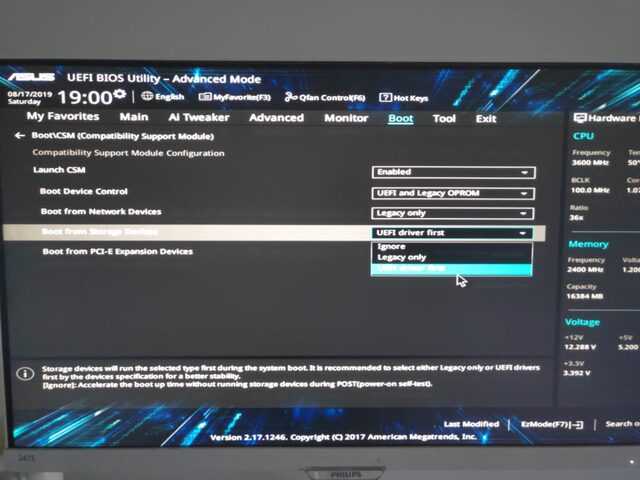

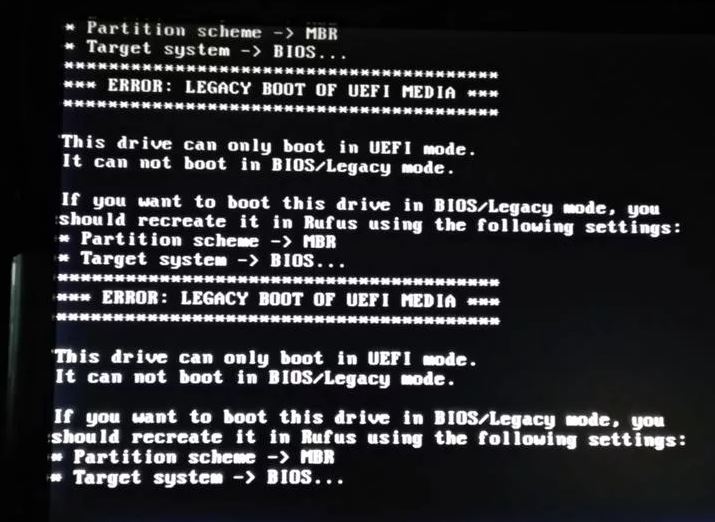

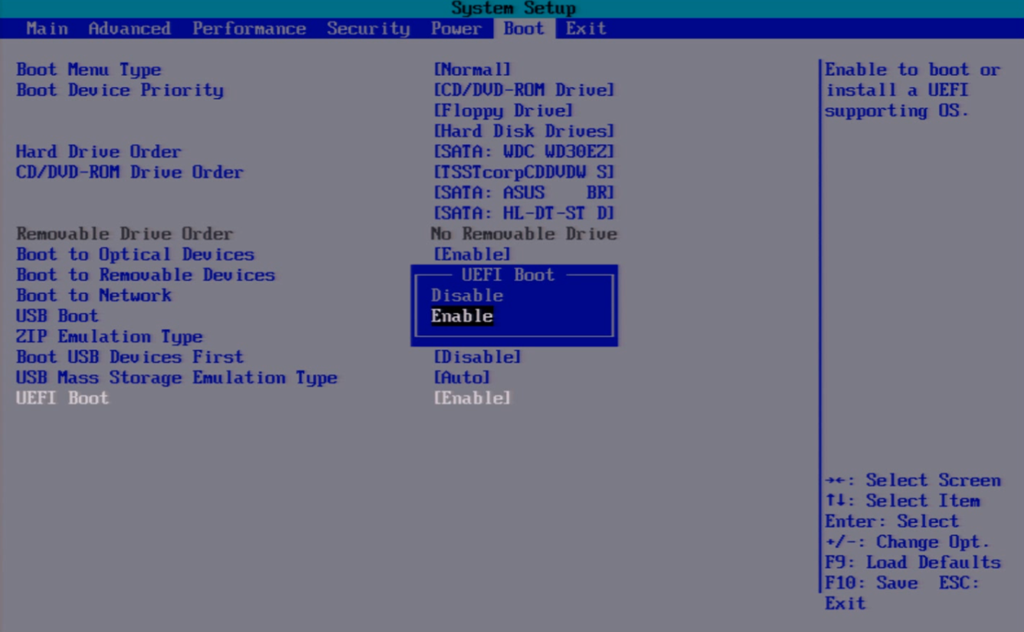

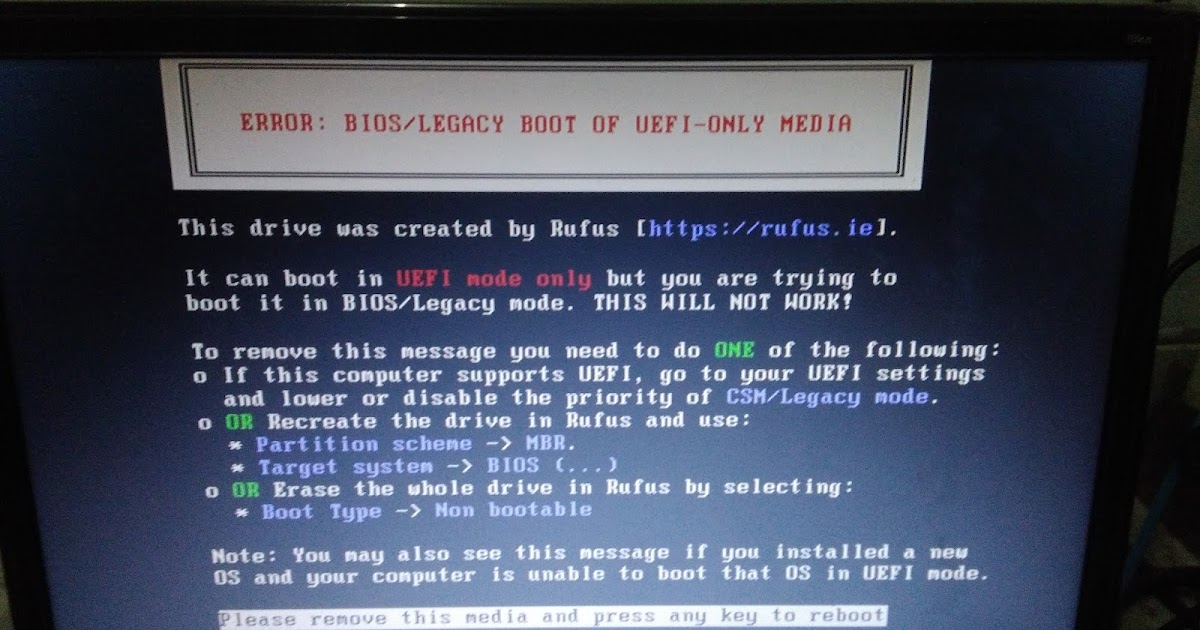

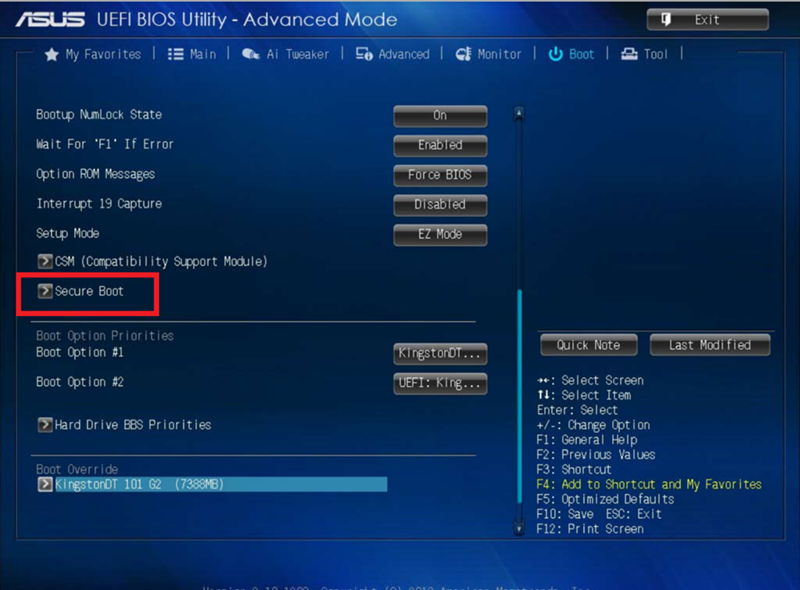

Включить UEFI в BIOS.

Загрузите последнюю версию Debian live

систему на USB или DVD.

1.2. Определите раздел Debian «/boot»

Моя устаревшая загрузочная система имела размер 243 МБ

раздел ext2, смонтированный на /boot. Этот раздел никогда не шифруется.

Здесь находятся файлы grub и Linux.

ядра находятся. Проверьте, дважды щелкнув по

значок раздела на рабочем столе live-disk и загляните внутрь.

# лс-л всего 21399 -rw-r--r-- 1 root root 155429 28 сентября 00:59 config-3.16-0.bpo.2-amd64 drwxr-xr-x 3 root root 7168 5 ноября 08:03 grub -rw-r--r-- 1 root root 15946275 5 ноября 16:28 initrd.img-3.16-0.bpo.2-amd64 drwx------ 2 root root 12288 24 ноября 2012 потерян+найден -rw-r--r-- 1 root root 2664392 28 сентября 00:59 System.map-3.16-0.bpo.2-amd64 -rw-r--r-- 1 root root 3126096 28 сент 00:48 vmlinuz-3.16-0.bpo.2-amd64

# df -h Используемый размер файловой системы Доступно Использование % Установлено на ... /dev/sdb1 234M 28M 206M 13% /загрузка

Как видно из следующей таблицы разделов устаревшей версии Debian

boot system my /boot раздел номер 1

( /dev/sdb1 ). В более новых системах SSD-диски могут быть указаны как

/dev/nvme0n1p1 , где p1 обозначает первый раздел.

| Хотя 1 является значением по умолчанию для стандартных установок Debian лучше проверить! |

Живая система идентифицировала этот раздел как /dev/sdb . Система Debian на вашем жестком диске может ссылаться на негоиначе. |

Таблица разделов устаревшей загрузочной системы Debian

# fdisk -l /dev/sdb Система идентификаторов блоков начала загрузки устройства /dev/sdb1 * 2048 499711 44032 7 HPFS/NTFS/exFAT /dev/sdb5 501760 976771071 488134656 83 Linux

В устаревшем режиме загрузки 9В разделе 0070 /boot должен быть установлен флаг загрузки (*).

Это подтверждает наше предположение: файловая система /boot находится на: /dev/sdb1 .

# gdisk -l /dev/sdb

GPT fdisk (gdisk) версии 0.8.5

Сканирование таблицы разделов:

MBR: только MBR

БСД: нет

АПМ: нет

GPT: нет

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 499711 243,0 МБ 8300 Файловая система Linux

5 501760 976771071 238,2 ГиБ 8300 Файловая система Linux 1.3. Создайте таблицу разделов GPT

Преобразуйте таблицу разделов из MBR в GPT с помощью

# gdisk /dev/sdb

r варианты восстановления и преобразования (только для экспертов)

f загрузить MBR и собрать из нее свежий GPT 1.4. Создайте раздел UEFI

Хорошим графическим инструментом является Gnome Partition Editor gparted :

# gparted /dev/sdb

Уменьшите раздел

/bootдо 200 МБ, чтобы освободить 43 МБ (см.

раздел 1 ниже).Создайте новый раздел размером 43 МБ для efi, используя

gpartedс кодом разделаEF00.

(система EFI) [1] и отметить его

загрузочный . Отформатируйте раздел с файловой системой fat32 [2] (см. раздел 2 ниже).Grub2 требуется дополнительно , а не отформатировал раздел размером 1 МБ для хранения своего

этап два файла

[3] . Раздел

упоминается как core.img

[4] .

1 МБ более чем достаточно. Пометьте раздел как типEF02[5] .

Остальные разделы оставить нетронутыми (см. раздел 5

ниже).

Вот результат:

Таблица разделов загрузочной системы Debian UEFI

# gdisk -l /dev/sdb

GPT fdisk (gdisk) версии 0.8.5

Сканирование таблицы разделов:

МБР: защитный

БСД: нет

АПМ: нет

GPT: присутствует

Найдено допустимое GPT с защитной MBR; с использованием GPT . Диск /dev/sdb: 976773168 секторов, 465,8 ГиБ

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 499711 43,0 МБ EF00 Раздел Efi

3 499712 501759 1024,0 КиБ EF02 Загрузочный раздел BIOS

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux

Диск /dev/sdb: 976773168 секторов, 465,8 ГиБ

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 499711 43,0 МБ EF00 Раздел Efi

3 499712 501759 1024,0 КиБ EF02 Загрузочный раздел BIOS

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux Если вы не изменили код раздела на EF00 (или EF02 ), вы можете сделать

это теперь внутри gdisk с командой t , за которой следует номер раздела

2 (или 3 ) и код раздела EF00 (или EF02 ).

2. Смонтировать файловую систему Debian

| Режим восстановления Debian >= 9 Stretch установочного диска автоматизирует все последующие подразделы в этом разделе. Попробуйте это в первую очередь. |

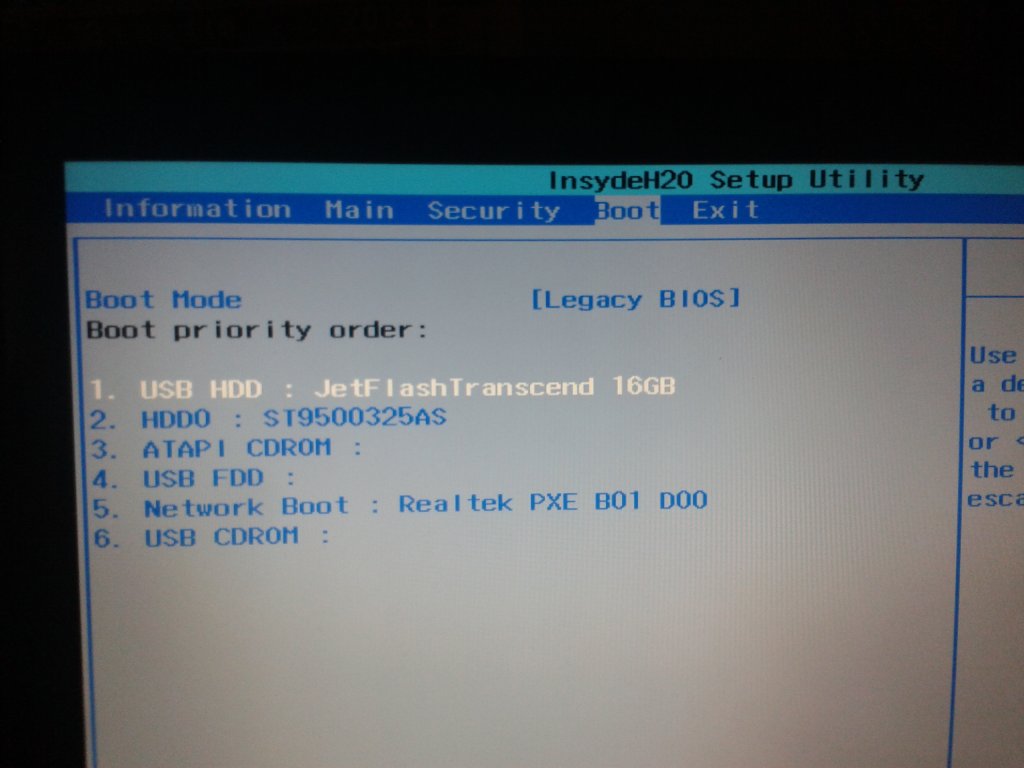

Перезагрузитесь и включите UEFI в BIOS.

Вставьте установочный диск Debian.

Перезагрузитесь снова с установочного диска Debian и

выберите Дополнительные параметры → Режим спасенияНастройте клавиатуру, имя хоста, домен и сеть.

Разблокировать зашифрованные жесткие диски.

Выберите устройство для использования в качестве корневой системы, например.

/dev/koobue1-vg/корень(для

имя хостаkoobue1, у вас другое).Ответ: Подключить отдельный раздел /boot? с

да.Выберите Выполните оболочку в

/dev/koobue1-vg/root.Перейти непосредственно к разделу Обновление Debian /etc/fstab далее в этом руководстве.

Если вышеперечисленное не работает для вас,

следуйте остальной части этого раздела.

Следующий шаг зависит от того, зашифрована корневая файловая система или нет.

2.1. Смонтировать незашифрованную «корневую» файловую систему

Смонтировать файловую систему

/(корневую).

2.2. Смонтировать зашифрованную «корневую» файловую систему

2.2.1. Найдите устройство и раздел монтируемого логического тома

Подключите диск к хост-системе

/var/log/syslogroot@host-system:~# tail -f /var/log/syslog sd 3:0:0:0: [sdb] 976773168 Логические блоки по 512 байт: (500 ГБ/465 ГБ) sd 3:0:0:0: [sdb] Защита от записи выполняется вручную. sd 3:0:0:0: [sdb] Значение режима: 43 00 00 00 sd 3:0:0:0: [sdb] Кэш записи: включен, кэш чтения: включен, не поддерживает DPO или FUA сдб: сдб1 сдб2 сдб3 сдб5 sd 3:0:0:0: [sdb] Подключенный диск SCSI

Подключаемое устройство:

/dev/sdb.Найти раздел

root@хост-система:~# gdisk -l /dev/sdb GPT fdisk (gdisk) версии 0.

8.5

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 494821 43,0 МБ 0700

3 494822 501759 1024,0 КиБ 8300 Файловая система Linux

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux

8.5

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 494821 43,0 МБ 0700

3 494822 501759 1024,0 КиБ 8300 Файловая система Linux

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux Подключаемый логический том из

дисковая системанаходится на/dev/sdb5.

2.2.2. Подключить зашифрованный логический том

Открытый уровень расшифровки.

root@хост-система:~# lvscan АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать АКТИВНО '/dev/host-system/swap_1' [7,20 ГиБ] наследовать

Логический том еще не зарегистрирован. Сделай так.

root@host-system:~# cryptsetup luksOpen /dev/sdb5 sdb5 _крипт Введите парольную фразу для /dev/sdb5:

Введите пароль диска.

root@хост-система:~# lvscan неактивный '/dev/disk-system/root' [457,74 ГиБ] наследует неактивный '/dev/disk-system/swap_1' [7,78 ГиБ] наследует АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать ACTIVE '/dev/host-system/swap_1' [7. 20 GiB] наследовать

20 GiB] наследовать Логический том

disk-system`зарегистрирован. Он содержит один `корень

раздел (строка 1) и один раздел подкачкиАктивировать логические тома

root@host-system:~# lvchange -a y disk-system

Проверка прошла успешно.

root@хост-система:~# lvscan АКТИВНО '/dev/disk-system/root' [457,74 ГиБ] наследовать АКТИВНО '/dev/disk-system/swap_1' [7,78 ГиБ] наследовать АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать АКТИВНО '/dev/host-system/swap_1' [7,20 ГиБ] наследовать root@хост-система:~# ls /dev/mapper контроль disksystem-root disksystem-swap_1 hostsystem-root hostsystem-swap_1 mymapper sdb5_cryptПодключить логический том

root@host-system:~# mount -t ext4 /dev/mapper/disksystem-root /mnt

Проверить успешно.

root@host-system:~# ls /mnt bin и т.

д. initrd.img.old lib64 mnt proc sbin sys var

boot home lib потерянный + найденный корень mnt2 selinux tmp vmlinuz

dev initrd.img lib32 media opt run srv usr vmlinuz.old

д. initrd.img.old lib64 mnt proc sbin sys var

boot home lib потерянный + найденный корень mnt2 selinux tmp vmlinuz

dev initrd.img lib32 media opt run srv usr vmlinuz.old

2.2.3. Размонтировать зашифрованный логический том

Этот подраздел предназначен только для полноты картины. Пропусти это.

root@host-system:~# umount /mnt

root@хост-система:~# lvscan

АКТИВНО '/dev/disk-system/root' [457,74 ГиБ] наследовать

АКТИВНО '/dev/disk-system/swap_1' [7,78 ГиБ] наследовать

АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать

АКТИВНО '/dev/host-system/swap_1' [7,20 ГиБ] наследовать

root@хост-система:~# lvchange -дисковая система

root@хост-система:~# lvscan

неактивный '/dev/disk-system/root' [457,74 ГиБ] наследовать

неактивный '/dev/disk-system/swap_1' [7,78 ГиБ] наследовать

АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать

АКТИВНО '/dev/host-system/swap_1' [7,20 ГиБ] наследовать

root@host-system:~# cryptsetup luksClose sdb5_crypt

root@хост-система:~# lvscan

АКТИВНО '/dev/host-system/root' [231,03 ГиБ] наследовать

АКТИВНО '/dev/host-system/swap_1' [7,20 ГиБ] наследует 2.

3. Смонтировать оставшиеся файловые системы

3. Смонтировать оставшиеся файловые системы

В любом случае…

# mount /dev/sdb1 /mnt/boot # mkdir/мнт/загрузки/efi # смонтировать /dev/sdb2 /mnt/boot/efi # для i в /dev/ /dev/pts /proc /sys ; сделать mount -B $i /mnt/$i ; done

или так, обе команды делают одно и то же…

# mount /dev/sdb1 /mnt/boot # mkdir/мнт/загрузки/efi # смонтировать /dev/sdb2 /mnt/boot/efi # mount --bind /sys /mnt/sys # mount --bind /proc /mnt/proc # mount --bind /dev /mnt/dev # mount --bind /dev/pts /mnt/dev/pts

Доступ в Интернет

Для доступа в Интернет внутри chroot:

# cp /etc/resolv.conf /mnt/etc/resolv.conf

3. Внутри среды «chroot»

3.1. Выполнение оболочки в среде «chroot»

Введите:

# chroot /mnt

3.2. Обновите Debian «/etc/fstab»

Обновите записи в /etc/fstab , чтобы отразить изменения раздела

выше. Нам нужно добавить новый 43,0 МБ EF00 раздел Efi :

# ls /dev/disk/by-uuid 040cdd12-8e45-48bd-822e-7b73ef9fa09f 19F0-4372

Искомый UUID — единственный короткий идентификатор из 8 шестнадцатеричных цифр, здесь: 19F0-4372 .

Добавляем одну строку в /etc/fstab для постоянного монтирования нового раздела:

# echo "UUID= 19F0-4372 /boot/efi vfat defaults 0 2" >> /etc/fstab

3 4

Проверить последнюю строку в /etc/fstab .

# кот /etc/fstab # <файловая система> <точка монтирования> <тип> <опции> <дамп> <пароль> /dev/mapper/koobue1-root / ext4 errors=remount-ro 0 1 # /boot был на /dev/sdb1 во время установки UUID=040cdd12-8e45-48bd-822e-7b73ef9fa09f /boot ext2 значения по умолчанию 0 2 /dev/mapper/koobue1-swap_1 нет swap sw 0 0 /dev/sr0 /media/cdrom0 udf, пользователь iso9660, noauto 0 0 #Jens: добавлен tmpfs для SSD tmpfs /tmp tmpfs по умолчанию,nodev,nosuid,size=500m 0 0 tmpfs /var/lock tmpfs по умолчанию,nodev,nosuid,noexec,mode=1777,size=100m 0 0 tmpfs /var/run tmpfs defaults,nodev,nosuid,noexec,mode=0775,size=100m 0 0 UUID=19F0-4372 /boot/efi vfat значения по умолчанию 0 2

Я использую /dev/mapper для зашифрованной файловой системы и tmpfs . потому что у меня SSD диск. |

3.3. Смонтируйте оставшиеся диски

# cat /etc/fstab

для еще не смонтированных записей и смонтируйте их вручную, например

# монтирование /tmp # монтировать/запускать # монтировать /var/lock ...

3.4. Установите grub-efi

# apt-get удалить grub-pc # apt-get install grub-efi

# grub-install /dev/sdb

Проверить наличие файла efi:

# файл /boot/efi/EFI/debian/grubx64.efi /boot/efi/EFI/debian/grubx64.efi: исполняемый файл PE32+ (приложение EFI) x86-64 (разделен на внешнюю PDB), для MS Windows

Здесь должна быть указана запись Debian:

# efibootmgr BootCurrent: 0000 Время ожидания: 0 секунд BootOrder: 0000,2001,2002,2003 Загрузка0000* дебиан USB-устройство Boot2001* EFI Boot2002* EFI DVD/CDROM Boot2003* Сеть EFI

Выход из среды chroot.

Перезагрузите систему.

4. Проверка загрузчика Debian в UEFI Bios

| Начиная с Debian 10 Buster, следующее не должно быть требуется больше. Пропусти это! Более подробную информацию можно найти в этой статье о Безопасная загрузка. |

BIOS по умолчанию не примет загрузчик, т.к.

/EFI/debian/grubx64.efi не является путем по умолчанию и

потому что файл не имеет подписи Microsoft.

Вот почему grubx64.efi необходимо проверять вручную

в настройках UEFI BIOS. В BIOS Insydeh30 я выбрал:

Затем перейдите к

/EFI/debian/grubx64.efi

, чтобы вставить загрузчик grub в базу данных доверенного загрузчика BIOS.

| На моем Acer E3-111 запись в меню BIOS по умолчанию отключена. Чтобы включить его, мне пришлось сначала определить пароль супервизора. |

5.

Каталожные номера

Каталожные номера

- Танги

Tanguy: Debian: переключиться на загрузку UEFI.

http://tanguy.ortolo.eu/blog/article51/debian-efi. Апрель 2012.- Вулкан

Vulcan, Silviu: Linux на Acer E3-111 – Aspire

E3-111-C5FN .

http://www.sgvulcan.com/linux-on-the-acer-e3-111-aspire-e3-111-c5fn/.

09/2014.

1. Вы можете изменить код раздела позже

2. fat32=vfat в /etc/fstab

3. Если у вас нет раздела EF02, Grub2 попытается найти нераспределенное пространство между вашими разделами для своего сценического кода. Поскольку пространство в таблице GPT не распределено, у вас могут возникнуть проблемы позже, когда вы решите настроить границы каких-либо разделов. Если пропустить этот шаг, может появиться следующее сообщение об ошибке: Обнаружено GPT. Создайте раздел BIOS-Boot (> 1 МБ, неформатированная файловая система, флаг bios_grub). Это можно сделать с помощью таких инструментов, как Gparted. Затем повторите попытку.

Это можно сделать с помощью таких инструментов, как Gparted. Затем повторите попытку.

4. Статья в Википедии о Grub2

5. См.: Специальные инструкции по таблице разделов GUID (GPT)

Acronis True Image: как различать режимы загрузки UEFI и Legacy BIOS на загрузочном носителе Acronis

Читайте также:

использовать Google Переводчик

Применимо к:

- Acronis True Image 2021

- Acronis True Image 2020

- Acronis True Image 2019

- Acronis True Image 2018

- Acronis True Image 2017

- Acronis True Image 2016

- Acronis True Image 2015

Operating Systems:

- Windows

- Linux-based bootable media

- WinPE-based bootable media

Последнее обновление: 20 августа 2020 г.

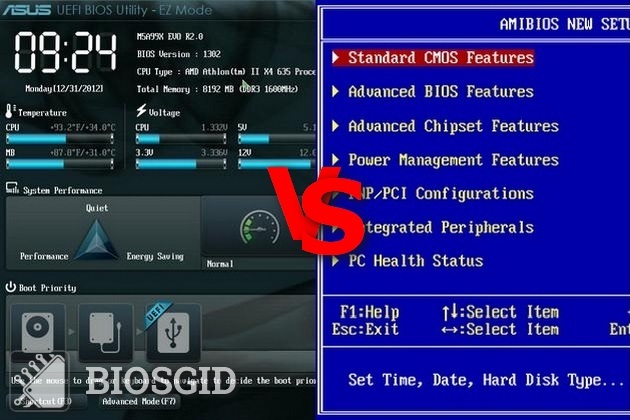

Введение

В этой статье объясняется, как узнать, загружается ли загрузочный носитель Acronis в режиме UEFI или в режиме Legacy BIOS. Имейте в виду, что загрузочный носитель должен загружаться в том же режиме, что и ваша система, чтобы правильно выполнить операцию восстановления или клонирования.

Имейте в виду, что загрузочный носитель должен загружаться в том же режиме, что и ваша система, чтобы правильно выполнить операцию восстановления или клонирования.

Режим загрузки вашей системы отображается во время начальной загрузки машины:

В Windows 8 и 10 вы также можете проверить режим загрузки, используя информацию о системе:

1) Нажмите Win+R , введите msinfo32 и нажмите Enter, чтобы открыть информацию о системе

2) Найдите запись BIOS Mode . Если ваш компьютер использует BIOS, он будет отображать Legacy. Если он использует UEFI, он будет отображать UEFI.

Описание

Носитель на основе WinRE/WinPE (по умолчанию)

Загрузочный носитель на основе Linux

1. Носитель на основе WinRE/WinPE (по умолчанию)

Если вы выбрали второй вариант в мастере создания загрузочного носителя, «WinPE на основе носителя с подключаемым модулем Acronis», определяя, запущен ли он в режиме UEFI или в режиме Legacy BIOS/CSM.

Загрузочный носитель на основе WinPE выглядит одинаково как в режимах UEFI, так и в режимах Legacy BIOS. Разницу можно увидеть, только заглянув в реестр после появления главного окна Acronis True Image (шаги 6 и 7 в таблице ниже). Нажмите здесь, чтобы перейти к инструкции.

| Этап загрузки | Режим загрузки UEFI | Устаревший режим загрузки BIOS/CSM |

| 1. Запускается загрузчик WinPE | «Нажмите любую клавишу для загрузки с CD или DVD…» отображается текст | |

| 2. Запуск среды WinPE | Логотип Windows | |

| 3. Выполняются сценарии запуска WinPE | отображается «wpeinit» | |

| 4. Приложение Acronis True Image WinPE запускается | «X:\Program Files\Acronis\TrueImageHome\trueimage_starter. exe» отображается на экране exe» отображается на экране | |

| 5. Acronis True Image готов к использованию | Окно Acronis True Image | |

| 6. Закройте окно Acronis True Image, щелкнув красный крестик в правом углу окна. Не путайте с черной командной строкой — черное окно нужно держать открытым | ||

| 7. Нажмите на черное окно командной строки, введите regedit , затем нажмите Введите на клавиатуре, чтобы запустить редактор реестра | команда «regedit» | |

| 8. Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control и посмотрите на значение параметра «PEFirmwareType» | «2» означает режим загрузки UEFI | «1» означает устаревший режим загрузки BIOS/CSM 9.0611 |

9. Чтобы снова получить доступ к Acronis True Image, нажимайте стрелки вверх и вниз на клавиатуре, чтобы вернуть команду в командную строку, затем нажмите Enter на клавиатуре, чтобы открыть окно Acronis True Image | ||

2.

Загрузочный носитель на базе Linux

Загрузочный носитель на базе Linux

В таблице ниже показан процесс загрузки с загрузочного носителя на основе Linux. У вас есть этот тип носителя, если вы выбрали первый вариант «Загрузочный носитель Acronis» в мастере создания загрузочных носителей.

Просто взглянув на то, как запускается носитель, можно определить, загружается ли он в режиме UEFI или в режиме Legacy BIOS/CSM.

| Загрузочная площадка | Режим загрузки UEFI | Устаревший режим загрузки BIOS/CSM |

| 1. Acronis Loader инициализирует | Отображается «Запуск… UEFI Loader» | Отображается «Запуск Acronis Loader» |

| 2. Меню загрузки Acronis Loader | Черно-белое загрузочное меню | Красочное меню загрузки |

| 3. Запуск среды Acronis Linux | Появляется текст «Пожалуйста, подождите. Читайте также: |

..

/dev/sdb1 234M 28M 206M 13% /загрузка

..

/dev/sdb1 234M 28M 206M 13% /загрузка

Диск /dev/sdb: 976773168 секторов, 465,8 ГиБ

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 499711 43,0 МБ EF00 Раздел Efi

3 499712 501759 1024,0 КиБ EF02 Загрузочный раздел BIOS

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux

Диск /dev/sdb: 976773168 секторов, 465,8 ГиБ

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 499711 43,0 МБ EF00 Раздел Efi

3 499712 501759 1024,0 КиБ EF02 Загрузочный раздел BIOS

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux

8.5

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 494821 43,0 МБ 0700

3 494822 501759 1024,0 КиБ 8300 Файловая система Linux

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux

8.5

...

Номер Начало (сектор) Конец (сектор) Размер Код Название

1 2048 411647 200,0 МБ 8300 Файловая система Linux

2 411648 494821 43,0 МБ 0700

3 494822 501759 1024,0 КиБ 8300 Файловая система Linux

5 501760 976771071 465,5 ГиБ 8300 Файловая система Linux  20 GiB] наследовать

20 GiB] наследовать  д. initrd.img.old lib64 mnt proc sbin sys var

boot home lib потерянный + найденный корень mnt2 selinux tmp vmlinuz

dev initrd.img lib32 media opt run srv usr vmlinuz.old

д. initrd.img.old lib64 mnt proc sbin sys var

boot home lib потерянный + найденный корень mnt2 selinux tmp vmlinuz

dev initrd.img lib32 media opt run srv usr vmlinuz.old