Как в биос выставить настройки по умолчанию: Как сбросить настройки BIOS на установки по умолчанию

Содержание

BIOS по умолчанию

Категория: BIOS

Добавил: admin

access_timeОпубликовано: 28-05-2011

visibilityПросмотров: 154 076

chat_bubble_outlineКомментариев: 97

BIOS: — (Basic Input-Output System) базовая система ввода/вывода, которая хранится в памяти материнской платы и нужна она для того, чтобы мы с вами могли управлять «железом», которое установлено на вашем компьютере. Многие пользователи при работе с BIOS экспериментируют, пытаются выставить нужные им настройки, некоторым нужно загрузиться с CD-ROMа для установки операционной системы, а кто хочет загрузиться с флешки, у кого-то не определяется жёсткий диск и так далее. И часто бывает что работать с этими изменёнными настройками просто нет никакой возможности, как тогда быть?

Примечание: если вы так изменили настройки БИОС, что даже не можете в него попасть, читайте здесь.

Самое первое, если вы изменяете параметры в BIOS, лучше будет записать все свои действия. При возникновении проблем с компьютером, вы сможете восстановить первоначальные установки. Но даже если вы в процессе работы увлеклись и конечно же ничего не записывали, в любом случае всегда можно вернуться к начальным параметрам BIOS и произвести настройки по умолчанию, заданным производителем, для этого вам придётся воспользоваться функцией Load Setup Defaults или Load Fail-Safe Defaults. Она выставит самые безопасные значения параметров BIOS, что будет оптимально для нормальной работы системы, и они станут такими, какие были до ваших экспериментов.

При возникновении проблем с компьютером, вы сможете восстановить первоначальные установки. Но даже если вы в процессе работы увлеклись и конечно же ничего не записывали, в любом случае всегда можно вернуться к начальным параметрам BIOS и произвести настройки по умолчанию, заданным производителем, для этого вам придётся воспользоваться функцией Load Setup Defaults или Load Fail-Safe Defaults. Она выставит самые безопасные значения параметров BIOS, что будет оптимально для нормальной работы системы, и они станут такими, какие были до ваших экспериментов.

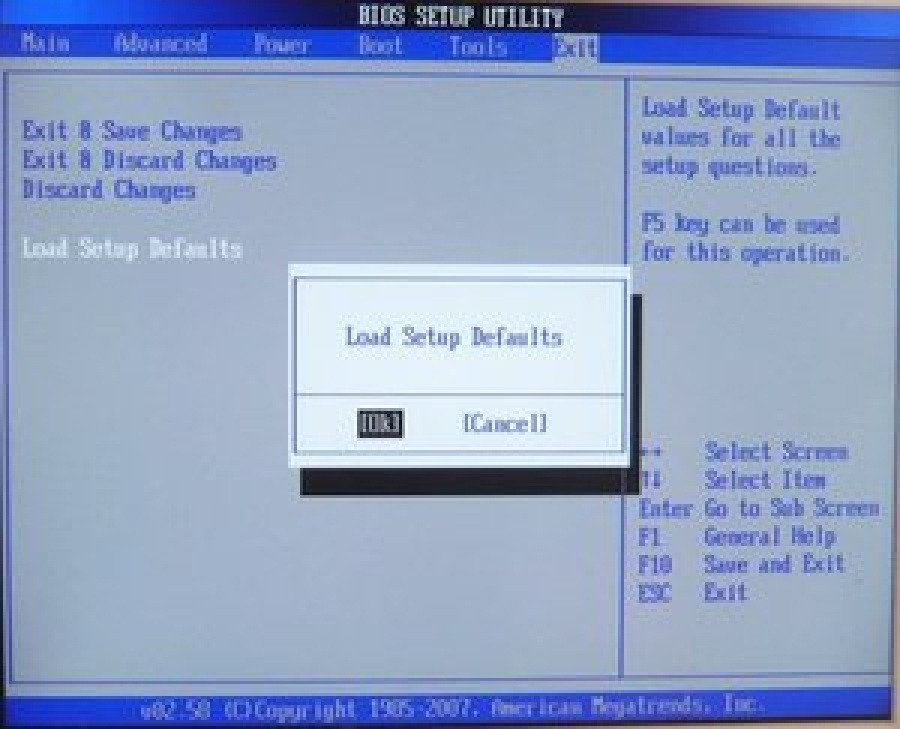

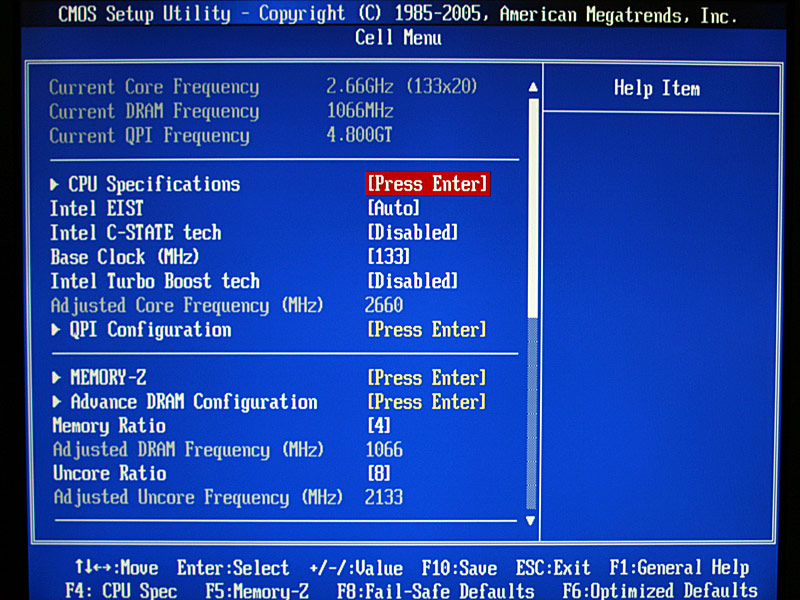

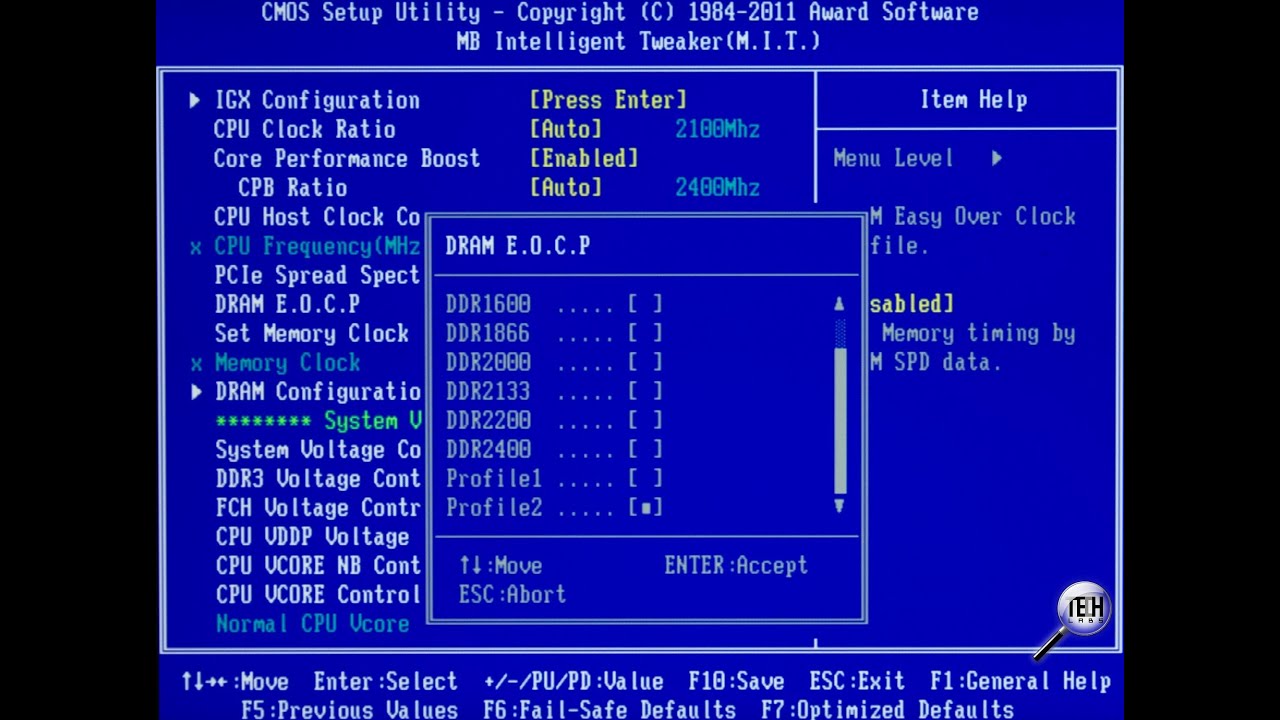

Итак мы в основном окне BIOS, далее нужно проследовать на вкладку (Exit), она находится от вкладки (Boot) справа после вкладки (Tools) и подчёркнута красным. В ней с помощью стрелок на вашей клавиатуре выбираем пункт Load Setup Defaults, жмём Enter и заходим в меню. Сегодня большинство настольных компьютеров оснащено Ami BIOS или AWARD BIOS, и в нашей статье мы в основном рассмотрим этих производителей. Кстати всё, что мы опишем, можно применить для настройки ещё одного производителя Phoenix SETUP BIOS, он применяется в основном на ноутбуках.

Ami BIOS параметр Load Setup Defaults.

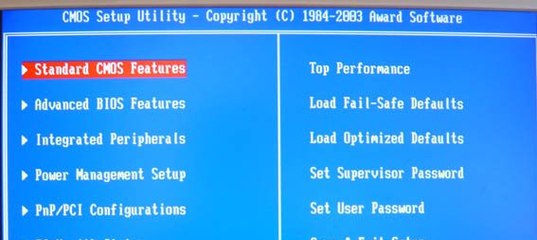

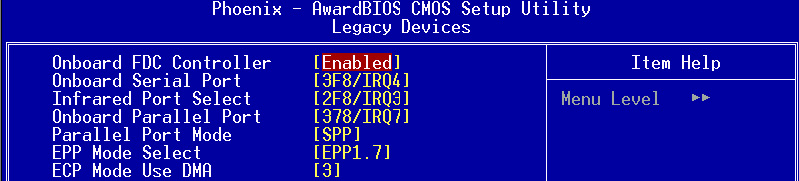

Если окно будет другим, то это — Award BIOS,

Здесь нужный нам параметр называется Load Fail-Safe Defaults, на фото указан стрелкой.

Настраиваются они оба практически одинаково. В Ami BIOSнам нужно проследовать на вкладку (Exit), она находится от вкладки (Boot) справа после вкладки (Tools) и подчёркнута красным. В ней с помощью стрелок на вашей клавиатуре выбираем пункт Load Setup Defaults, жмём Enter и заходим в меню.

Load Setup Defaults означает загрузить настройки (BIOS) по умолчанию, то есть они станут такими, какие были до ваших экспериментов, выбираем OK и настройки сброшены по умолчанию, запомните этот очень нужный параметр, теперь не забудьте сохранить ваши изменения и выйти из меню BIOS .

Аппаратный взлом для обхода паролей BIOS / Хабр

Перед вами руководство для начинающих, в котором описан обход пароля BIOS на ноутбуках Lenovo. Определяем, в чем проблема, как выявить уязвимую микросхему, как её обойти, а также анализ причины уязвимости и способы её устранения.

Компания CyberCX собиралась прикупить б/у ноутбуки Lenovo. Процесс подготовки техники включает в себя очистку каждого устройства и проверка корректной работы аппаратного обеспечения. Если оборудование работоспособно, то его можно добавить в пул доступных устройств для исследований или отдельных работ, требующих дополнительного ноутбука. Однако в данном случае выяснилось, что утеряны пароли BIOS, которые предназначены для предотвращения несанкционированного доступа к аппаратным системам и их конфигурации. Когда пароли BIOS забыты или утеряны, очистка устройства или замена оборудования по сути невозможна.

Отступление: если вы ещё этого не сделали, я настоятельно рекомендую включить захват паролей BIOS в процесс настройки ноутбука (теперь мы именно так и поступаем).

Поскольку мы не хотели выкидывать годное оборудование, я стал изучать, как обойти пароль BIOS для ноутбуков Lenovo.

Ну это же элементарно!

Традиционный подход к сбросу BIOS заключался в следующем: вы просто извлекаете батарейку (обычную «таблетку») и ждёте 5-10 минут. Это сбрасывает конфигурацию BIOS до заводских значений по умолчанию. Но так было раньше. В современных системах конфигурация хранится в энергонезависимой памяти на материнской плате. Так что с нашими ноутбуками нужно использовать другой метод.

Это сбрасывает конфигурацию BIOS до заводских значений по умолчанию. Но так было раньше. В современных системах конфигурация хранится в энергонезависимой памяти на материнской плате. Так что с нашими ноутбуками нужно использовать другой метод.

Уязвимость, обнаруженная в BIOS этих ноутбуков, заключается в том, что EEPROM отделено от самой микросхемы BIOS. Это означает, что если мы сможем перехватить или прервать эту связь, запрос пароля BIOS может быть пропущен. Эта уязвимость общеизвестна, на эту тему есть отличная статья Дэвида Зоу (2016 год) . Моё исследование основывается на этой работе и позволяет вернуть в строй наши б/у ноутбуки.

Это означает, что если мы сможем перехватить или прервать эту связь, запрос пароля BIOS может быть пропущен. Эта уязвимость общеизвестна, на эту тему есть отличная статья Дэвида Зоу (2016 год) . Моё исследование основывается на этой работе и позволяет вернуть в строй наши б/у ноутбуки.

Как выявить чипы с уязвимостью

Итак, как мы уже говорили, наши б/у ноутбуки Lenovo имеют отдельную микросхему, в которой хранятся настройки BIOS. Такой подход не уникален, у других производителей есть та же проблема с реализацией.

Для материнских плат ноутбуков Lenovo EEPROM представляет собой 8-пиновый корпус Thin Shrink Small Outline Package (TSSOP). Он может иметь несколько конфигураций:

Внимательное изучение каждого чипа на материнской плате ноутбука позволяет идентифицировать несколько пакетов SOP, TSSOP и TMSOP-8. Связь EEPROM осуществляется по протоколу Inter-Integrated Circuit (I 2 C или I2C). Схема пинов, показанная ниже, относится к TSSOP, однако пин остаётся одинаковым для каждого из пакетов EEPROM.

8-контактный EEPROM

Используя эту информацию, мы выявляем BIOS EEPROM на ноутбуке Lenovo, а затем выполняем атаку на пины Serial Clock ( SCL ) и Serial Data ( SDA ), чтобы изменить или прервать связь.

Как обойти пароль BIOS

Лабораторной крысой в данном случае стал Lenovo L440. Вот он в разобранном виде:

Ноутбук Lenovo L440.

Чтобы провести успешную атаку на пароль BIOS, необходимо выполнить следующие шаги:

Найдите правильный чип EEPROM.

Найдите пины SCL и SDA.

Замкните пины SCL и SDA в нужный момент.

На Lenovo L440 было три чипа, которые на первый взгляд соответствовали критериям упаковки и распиновки, которые мы ищем.

Самый простой способ определить, является ли чип тем самым, — это найти серийный номер и слово EEPROM. Однако, многие производители не указывают фактический серийный номер. Они имеют свои собственные стандарты и системы управления версиями, что может затруднить процесс идентификации компонентов. На следующих рисунках показаны три кандидата на Lenovo L440, которые могут быть искомым EEPROM.

На следующих рисунках показаны три кандидата на Lenovo L440, которые могут быть искомым EEPROM.

Кандидат №1: 8-пиновый SOP

Первый кандидат имеет серийный номер MXIC MX 25L6473E, и представляет собой флэш-память CMOS емкостью 64 МБ. Это не тот чип, который мы ищем.

Кандидат №2: 8-пиновый TSSOP

Второй кандидат имеет серийный номер 4835D AC W56C, который, по-видимому, является МОП транзистором (полевой транзистор со структурой металл-оксид-полупроводник). Это подходит для подачи питания, но не для хранения данных.

Кандидат №3: 8-пиновый TMSOP

Третий кандидат имеет серийный номер L08-1 XH и, похоже, является EEPROM, который мы ищем. Здесь хранится конфигурация BIOS.

Самые внимательные уже заметили, что я изначально выполнил атаку против неправильного чипа. Случайной жертвой в этом процессе стал контакт заземления 64-мегабайтной флэш-памяти CMOS, однако ноутбук по-прежнему включается и работает.

Ниже показана краткая демонстрация работы атаки, она выполняется на Lenovo X230, но применяется тот же процесс атаки.

Я определил EEPROM, как показано в правом верхнем углу. Теперь можно войти в гостевой режим BIOS, не зная пароля, но вносить какие-либо изменения я ещё не могу.

Как вы помните, нас интересуют контакты SCL и SDA. Все, что нужно сделать, это замкнуть их в нужное время, и тогда можно будет обойти запрос пароля.

Я включаю ноутбук, а затем применяю изящный метод опытного айтишника: нежно втыкаю отвёртку в контакты SCL и SDA, чтобы замкнуть их до входа в BIOS.

Интересно, что вы можете обойти пароль ивнести изменения в BIOS, например, изменить загрузочный диск, а при следующей загрузке не нужно будет замыкать контакты. Затем вы можете загрузить новую ОС, сделать то, что вам нужно, а затем снова замкнуть контакты, изменив настройку обратно. Эти действия не меняют существующий пароль в EEPROM, поэтому на ноутбуке жертвы не будет никаких доказательств взлома.

Почему эта атака работает

Первое, что нужно сделать, это подключить контакты SCL и SDA к осциллографу. Модель, которую я использовал:.

Модель, которую я использовал:.

Осциллограф Siglent SDS 1202X-E

Первая попытка подключения микросхемы EEPROM не удалась, так как самая маленькая 8-пиновая клипса TSSOP, которая была у нас в мастерской, оказалась слишком большой ( что указывает на то, что это либо уменьшенная версия, либо TMSOP).

8-пиновая клипса TSSOP

Мы приобрели набор PCBite, который позволяет прощупывать самые маленькие контакты на плате. Посмотрите только, насколько малы эти «лапки» EEPROM.

Контакты PCBite, прикрепленные к EEPROM.

Распиновка, сопоставленная с EEPROM на материнской плате:

Расположение пинов идентифицированного чипа

Теперь, когда к осциллографу подключены правильные контакты, мы можем попытаться просмотреть связь между BIOS и EEPROM при загрузке.

Я очень давно не пользовался осциллографом. Получить правильную конфигурацию получилось у производителя осциллографа Siglent. Кроме того, модель осциллографа, которую мы имеем в мастерской, предположительно поставляется с автоматическим декодированием последовательной связи!

Два видео от Siglent и MyVanitar помогли выполнить настройку и понять, как выставить каждый параметр, чтобы иметь возможность считывать правильную информацию.

Siglent Technologies, 2017 г.

MyVanitar, 2020 г.

Следующие спецификации взяты из таблицы данных Mouser и соответствуют микросхеме EEPROM, которую мы атакуем.

Фрагмент из таблицы данных Microchip (2003 г.)

Описание характеристик шины включает следующее определение протокола связи, которое может объяснить нашу атаку. «Передача данных может быть инициирована только тогда, когда шина не занята» (Microchip, 2003). Наряду с определением Busy not Busy, «линии данных и тактовых импульсов остаются высокими» (Microchip, 2003).

Кроме того, таблица данных обеспечивает визуальное представление протокола связи. Механизм запуска и остановки: BIOS выполняет команду запуска, отправляет данные, а затем посылает сигнал остановки, чтобы обозначить конец связи.

Старт/Стоп (Microchip, 2003 г.)

BIOS требует сигнала запуска, иначе ноутбук не загрузится. Вот почему мы не можем просто замкнуть контакты перед включением ноутбука.

Глядя на вывод нашего причудливого осциллографа, мы видим, что сигнал запуска отправляется примерно через 5,32 микросекунды после нажатия кнопки питания. Для показаний осциллографа желтая линия — это SCL (часы), а фиолетовая — SDA (данные), если не указано иное.

Выходной сигнал осциллографа, показывающий стартовый сигнал.

На рисунке мы видим, что выполняется условие запуска, а затем первая операция записи данных 0x06 DATA. Обратите внимание на разницу во времени: 5,3 микросекунды с момента включения питания, первая операция, затем чтение и запись, затем ничего не происходит примерно до 6 миллисекунд после включения питания.

Это начальное включение похоже на BIOS, выполняющего проверку EEPROM. Как мы говорили ранее, эта проверка должна произойти, иначе BIOS предотвратит дальнейшую загрузку системы.

Вид осциллографа при замыкании контактов SCL и SDA

Обратите внимание, что временная ось X немного отклоняется. Замыкание происходит примерно между точками 470 мкс и 5,8 мс. Это показывает, что сигнал SDA низкий, а SCL высокий, что, согласно описанию протокола, указывает на занятую линию.

Это показывает, что сигнал SDA низкий, а SCL высокий, что, согласно описанию протокола, указывает на занятую линию.

При тестировании этого обходного пути время замыкания контактов не должно быть таким плотным. Если контакты замкнуты чуть позже, это все равно приведёт к успешному обходу. Кроме того, пароль должен быть прочитан биосом позже в этой последовательности действий, так как контакты должны оставаться замкнутыми до момента входа в конфигурацию BIOS.

Чтобы усложнить взлом, некоторые BIOS используют TPM, шифруют или хэшируют пароль BIOS. Каждая модель, даже одного и того же производителя, отличается, и, конечно же, этот процесс не задокументирован.

В случае с ноутбуками Lenovo я не мог заставить байты чтения/записи повторяться. Вернувшиеся байты, по-видимому, не декодировались в какой-либо различимый формат.

Если бы у меня был доступ к документации по байтам связи или если бы я прочитал всю EEPROM, возможно, я смог бы получить пароль BIOS в виде открытого текста.

Пример захваченных байтов, считываемых из EEPROM.

Я почти уверен, что можно прочитать данные из EEPROM, возможно я что-то не так подключил, или использовал неправильную декодировку. Нам придётся оставить это для будущих исследований. На данный момент обход работает стабильно, и теперь мы понимаем, почему существует данная уязвимость.

Как устранить уязвимость

При попытке смоделировать эту конкретную угрозу важно помнить, что потребуется полный физический доступ к оборудованию в течение как минимум нескольких часов. Кроме того, использование полного шифрования диска (с парольной фразой и TPM) не позволит злоумышленнику получить данные с диска ноутбука.

Чтобы увеличить сложность проведения атаки, производители могут включать пакеты BIOS и EEPROM в одно SMD (устройство, устанавливаемое на поверхности). Тогда для перехвата тех же сообщений потребуется выполнить атаку методом Chip-off.