Как проверить на майнеры: Статьи в блоге Binance

Содержание

Как проверить, не заражено ли ваше устройство Android вредоносным ПО для майнинга

Хотя мобильное вредоносное ПО представляет меньшую проблему, чем это было в прошлом, когда Google сдерживался выходом на рынок смартфонов, рынок криптовалюты начал делать взломы более прибыльными благодаря возможности контролировать другие ресурсы. Системы людей для майнинга криптовалюты.

В связи с тем, что экосистемы настольных компьютеров переполнены всевозможными вредоносными программами, новые хакеры обращают свои взоры на мобильные телефоны, которые могут похвастаться высокой производительностью для своих чипов. Ваш телефон теперь является целью, и пора вооружиться для борьбы с этой проблемой.

операция

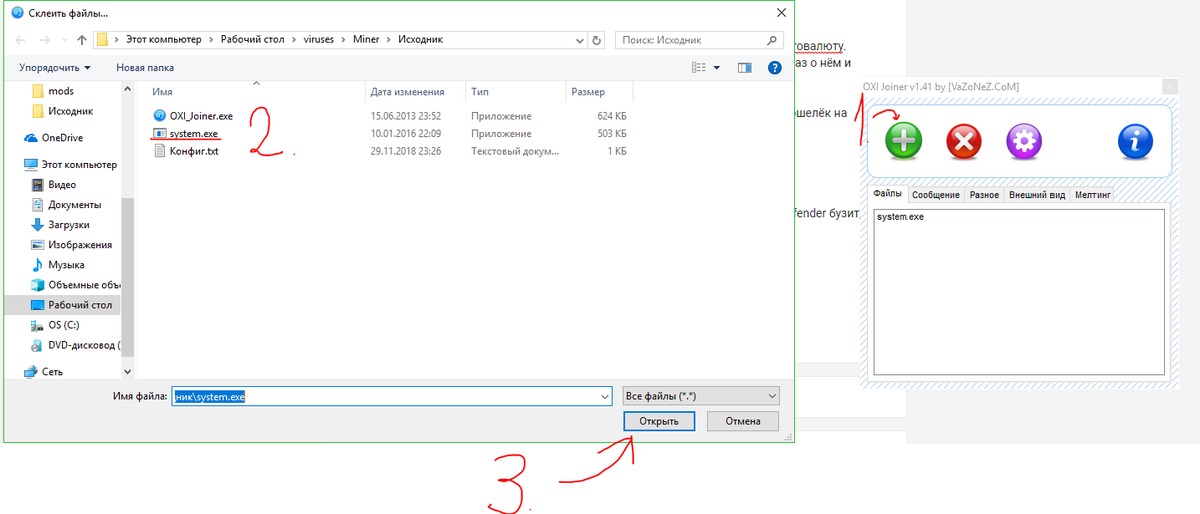

Обычно, когда хакер хочет заразить ваш телефон Android, он создает поддельное приложение для крипто-майнинга, работая в фоновом режиме. Другой метод — вставить код в легальное приложение, что затрудняет подозрение жертвы в том, что это приложение является виновником.

ِّ

Поскольку в подавляющем большинстве мобильных телефонов нет выделенных графических процессоров, которые обрабатывают вещи так же, как настольные чипы, приложение часто использует процессор телефона.

В чем вред?

Есть причина, по которой люди не используют свои телефоны для майнинга криптовалюты. Хотя они могут выжать большую вычислительную мощность, не потребляя много электроэнергии, вы не увидите, чтобы концентраторы для майнинга потребляли бы на смартфонах. Вместо этого они либо выполняются с использованием графических процессоров, либо хранятся на специализированных микросхемах, называемых ASIC. Единственная причина, по которой кто-то может заминировать смартфон, — это уничтожить его.

Аккумулятор вашего смартфона рассчитан на то, чтобы со вкусом справляться с суровыми повседневными задачами и, как следствие, получить выгоду от его долговечности, составляющей несколько лет. Однако, если вы начнете нагружать аккумулятор, он будет выделять тепло, и его внутреннее сопротивление возрастет. Даже в течение коротких периодов времени с некоторым отключением аккумулятор будет постоянно поврежден, если вы приложите давление, не превышающее 30 ° C (86 ° F). По мере того, как вы делаете это дальше, анод на батарее кристаллизуется еще больше.

Даже в течение коротких периодов времени с некоторым отключением аккумулятор будет постоянно поврежден, если вы приложите давление, не превышающее 30 ° C (86 ° F). По мере того, как вы делаете это дальше, анод на батарее кристаллизуется еще больше.

На данный момент можно сделать единственный вывод, что любое чрезмерное неправильное использование вашей батареи будет считаться для него ужасным.

Допустим, вы начали майнить Monero на своем телефоне. Это заставит ЦП работать на пределе своих возможностей, высасывая из батареи как можно больше энергии. В течение длительного периода (даже в течение недели или около того) эффекты, несомненно, будут заметны. После прекращения майнинга батарея телефона прослужит не так долго, как раньше.

Если вы делаете это слишком часто, вы можете в конечном итоге сделать аккумулятор бесполезным, тем более что вам нужно будет выполнить несколько циклов зарядки, и все они будут происходить во время майнинга телефона. Представьте, что батарея заряжается на 2 ампера, когда она разряжается, используя столько мощности, сколько может ЦП. В некоторых случаях его эффективность значительно снижается менее чем за месяц!

В некоторых случаях его эффективность значительно снижается менее чем за месяц!

В некоторых телефонах, которые могут не обладать наилучшей теплоотдачей, ситуация становится еще хуже. Это может быть конец Отключить эти устройства Аккумулятор вне телефона может начать набухать из-за сильного нагрева.

Какие признаки?

Поскольку вредоносное ПО для майнинга имеет гораздо более разрушительные последствия для смартфонов, чем для ПК, очень важно, чтобы вы заметили признаки пиявки на своем устройстве, прежде чем оно сможет отразить хаос. К счастью для вас, симптомы майнинга вредоносного ПО гораздо легче обнаружить по телефону. Вот некоторые из них, которые вы можете сразу заметить без использования специального программного обеспечения:

Телефон необычно лежит в руке даже после того, как вы им пользовались какое-то время.

Интерфейс часто зависает, даже когда вы смотрите на свои настройки.

Приложения работают намного дольше, чем они использовали какое-то время.

Когда вы хотите что-то напечатать, клавиатуре требуется больше времени, чтобы появилось окно.

Время автономной работы вашего телефона внезапно начинает сокращаться. Вы обнаружите, что теперь вам нужно заряжать свое устройство намного больше.

Конечно, вы должны найти виновника, если хотите спасти свой телефон от надвигающейся гибели.

Остановить вредоносное ПО

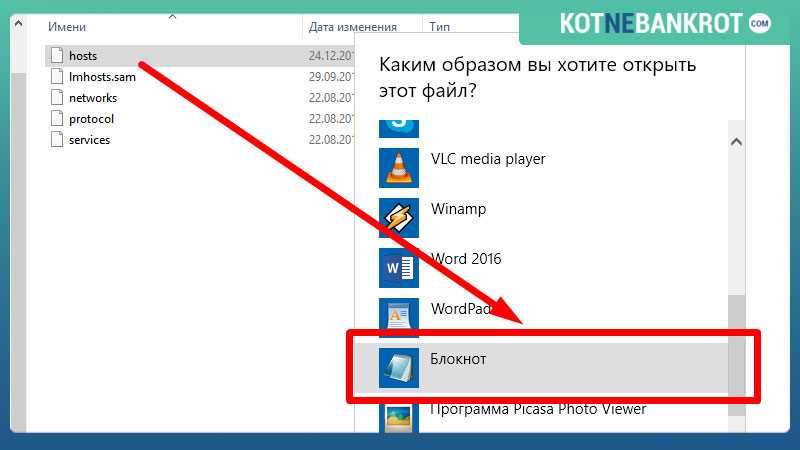

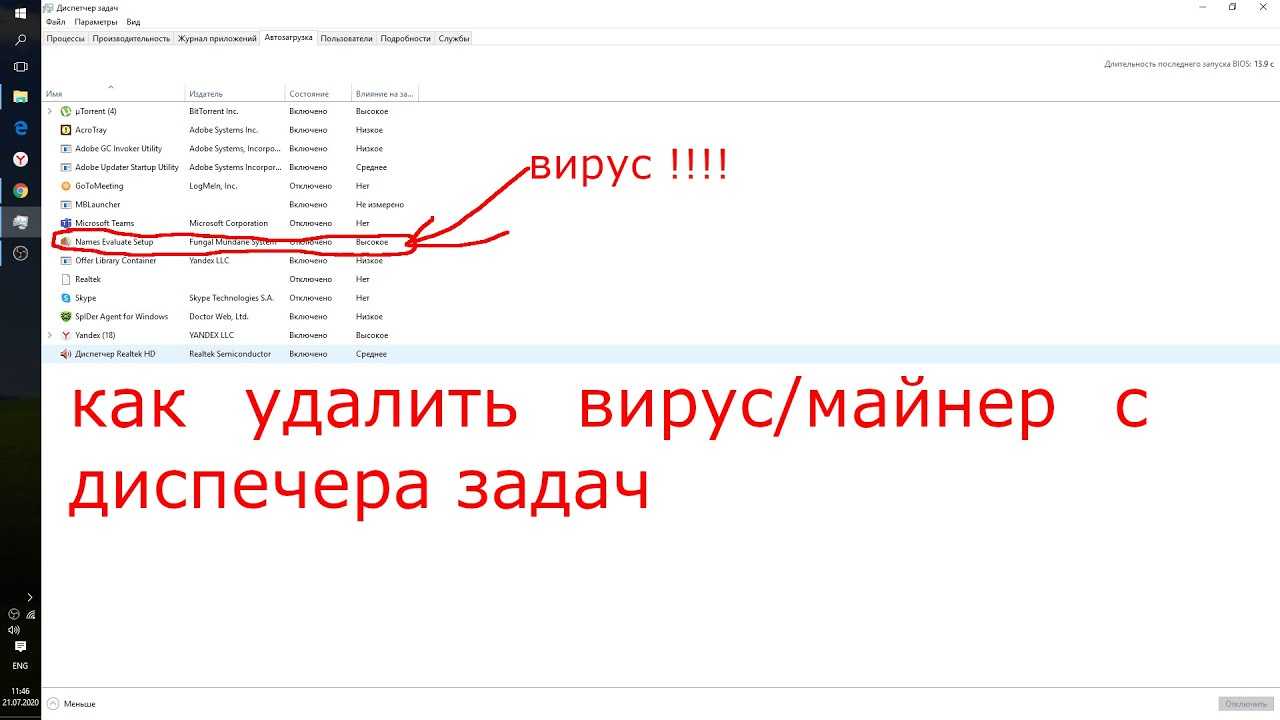

В отсутствие расширенного диспетчера задач самый простой способ узнать, какое приложение использует ваш телефон, — это посмотреть статистику батареи. В последней версии Android это можно сделать через «Настройки -> Батарея -> Уровень потребления».

Почти все версии Android покажут вам статистику потребления заряда батареи, запрошенную долей, выраженной каждым приложением в процентах. Скорее всего, виновато приложение с наивысшим рейтингом. После удаления приложения с телефоном все должно быть в порядке.

К счастью, мобильные вредоносные программы, как правило, недостаточно сложны, чтобы «зацепить» систему или изменить разрешения, что затрудняет удаление, как это обычно бывает с вирусами Windows. Удалите его и будьте спокойны!

Удалите его и будьте спокойны!

Профилактика — ключ к успеху

К приложениям, которые злонамеренно удаляют криптовалюту с вашего телефона, обычно относятся три вещи:

Если вы ищете официальный веб-сайт, вы не найдете ни одного из них, если только это не поддельная копия другого приложения с сайтом. Хакеры обычно не видят смысла в том, чтобы обходить такие огромные усилия только для того, чтобы их вредоносное ПО выглядело законным. Либо они создают APK и продают его другими способами, либо успешно создают резервную копию приложения с поддельной версией.

Файлы APK, созданные хакерами, обычно не находятся в Google Play. Обычно вы получаете их, загружая их с других сайтов или через другие репозитории приложений. Некоторые из них попали в систему Google Play, но всегда быстро удаляются при входе.

Вы можете встретить эти APK-файлы как ссылку от зараженного друга, который отправил их вам. Вы редко увидите эти APK-файлы на официальных каналах.

Видите здесь образец? Есть только две вещи, которые вам нужно сделать, чтобы не пострадать от майнинга вредоносных программ: искать признаки плохого и избегать загрузки приложений за пределами Google Play.

Конечно, некоторые приложения можно установить только через сторонние сайты (например, Gab, социальную сеть, ориентированную на свободу выражения мнения), но эти исключения редки. В этих случаях вы можете временно включить параметр, чтобы разрешить приложения из неизвестных источников, а затем отключить его после установки приложения. Вам следует делать это только в том случае, если вы абсолютно уверены, что загружаемое приложение достаточно надежно, чтобы не сломать ваш телефон.

Теперь, когда мы получили все это, вы когда-нибудь сталкивались с вредоносным ПО на Android? Расскажите нам о своем опыте!

Источник

Как защитить свой Android от скрытых майнеров

Если тормозит компьютер, то многие сразу обвиняют в этом вирусы. А вот если неспешно работает, греется или слишком быстро разряжается смартфон, то это обычно списывают на то, что он уже старенький — пора менять. На самом деле проблема может быть вовсе даже не в этом, а в том, что на смартфоне втихомолку прописался майнер криптовалюты.

Для майнинга важна вычислительная мощность. По производительности мобильники, конечно, не идут ни в какое сравнение с настольными компьютерами с продвинутой видеокартой, но находчивые злоумышленники компенсируют это количеством: если речь идет о сотнях тысяч устройств, работающих на любителя обогатиться за чужой счет, овчинка уже начинает стоить выделки.

Собственно, проблема в том, что заразить свой смартфон или планшет скрытым майнером очень просто. Совсем не обязательно ставить майнер сознательно и самостоятельно или скачивать приложения из сомнительных источников, в которых может водиться всякая зараза. Оказывается, подцепить скрытый майнер можно, запустив абсолютно безобидное на вид приложение из официального магазина Google Play.

Скрытые майнеры в магазине Google Play

Некоторые майнеры прикидываются полезными программами или играми, а после установки только показывают рекламу и собственно майнят, не выполняя обещанных функций. Но в Google Play и другие официальные магазины такие подделки стараются не пускать, а если нечаянно и пускают, то быстро находят и удаляют их. Поэтому такие зловредные приложения распространяются в основном через форумы и неофициальные магазины. Однако там их скачивает совсем не так много людей, как мошенникам хотелось бы.

Поэтому такие зловредные приложения распространяются в основном через форумы и неофициальные магазины. Однако там их скачивает совсем не так много людей, как мошенникам хотелось бы.

Но если приложение выполняет все полезные функции, заявленные в описании, а зловред аккуратно замаскирован, то есть шанс, что система защиты Google Play его не заметит. Так уже бывало раньше — из сотовых телефонов тогда пытались сделать ботнет. Недавно эксперты «Лаборатории Касперского» нашли еще несколько подобных примеров, на сей раз со встроенным майнером.

Представьте, что вы решили посмотреть трансляцию матча любимой команды. Вы скачиваете футбольное приложение, наслаждаетесь игрой, а в это время встроенный в него скрытый майнер добывает цифровую валюту для своих хозяев. Заметить это довольно сложно: во-первых, вам попросту не до того во время матча, во-вторых, видео тоже нагревает смартфон и разряжает батарею, как и майнер.

Именно с футболом оказались связаны самые популярные из найденных специалистами «Лаборатории Касперского» приложений такого типа. Это целое семейство похожих приложений, которые содержат в названии PlacarTV (placar — это «счет» на португальском): одно из них было загружено более 100 тысяч раз. В него был встроен майнер Coinhive, который во время просмотра добывал для мошенников криптовалюту Monero.

Это целое семейство похожих приложений, которые содержат в названии PlacarTV (placar — это «счет» на португальском): одно из них было загружено более 100 тысяч раз. В него был встроен майнер Coinhive, который во время просмотра добывал для мошенников криптовалюту Monero.

Также специалисты «Лаборатории Касперского» нашли майнер в бесплатном приложении для создания VPN-соединения, которое называется Vilny.net. Главная особенность этого зловреда в том, что он умеет отслеживать температуру и уровень заряда телефона. А значит, может вовремя приостановить майнинг, не дав устройству перегреться или разрядиться, а его хозяину — заподозрить неладное.

Специалисты «Лаборатории Касперского» сообщили об этих находках в Google, и PlacarTV со скрытыми майнерами уже удалили из Google Play. А вот Vilny.net все еще остается в официальном магазине. Кроме того, нет гарантий, что уже удаленные зловреды не проникнут туда еще раз (такое уже бывало). Так что надеяться на бдительность сотрудников Google Play не стоит, надо заботиться о своей защите самостоятельно.

Так что надеяться на бдительность сотрудников Google Play не стоит, надо заботиться о своей защите самостоятельно.

Как защитить свой Android от скрытых майнеров

- Обращайте внимание на необычное поведение своего смартфона. Если он сильно нагревается и быстро разряжается без всякой причины — это может быть симптом заражения. Отследить, что именно сажает батарею, можно с помощью специальных приложений, например Kaspersky Battery Life.

- Скачивая новые приложения, обращайте внимание на разработчика. В софте от проверенных разработчиков с хорошей репутацией вероятность встретиться с какой-либо заразой гораздо меньше.

- Установите на свое устройство хороший антивирус, например, Kaspersky Internet Security для Android — этот антивирус поможет вам обнаружить даже те майнеры, которые не сильно перегревают ваш смартфон и стараются разряжать его постепенно, почти никак себя не проявляя. Телефон даже с таким «аккуратным» майнером все равно изнашивается.

По материалам сайтов: kaspersky.ru, bitnovosti.com, habrahabr.ru, http://bolshoj-kush.com, 1ethereum.ru

Что такое криптоджекинг? Как предотвратить, обнаружить и устранить последствия

Функция

Преступники используют программы-вымогатели и отравленные веб-сайты, чтобы заставить компьютеры ваших сотрудников добывать криптовалюты. Вот что вы можете сделать, чтобы остановить это.

Эрика Чиковски

сотрудник ОГО,

ОГО |

Кенто / Таймингуен / BlackDovFX / Getty Images

Определение криптоджекинга

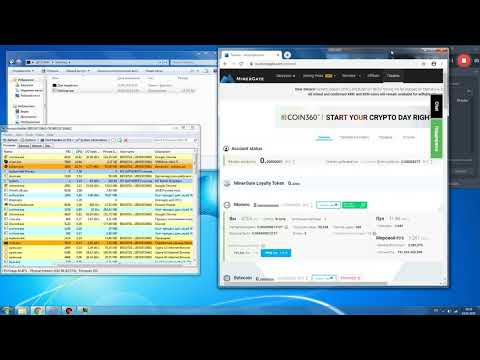

Криптоджекинг — это несанкционированное использование чужих вычислительных ресурсов для майнинга криптовалюты. Хакеры стремятся захватить любые системы, которые они могут захватить — рабочие столы, серверы, облачную инфраструктуру и многое другое — для незаконного майнинга криптовалюты.

Независимо от механизма доставки, код криптоджекинга обычно работает незаметно в фоновом режиме, поскольку ничего не подозревающие жертвы используют свои системы в обычном режиме. Единственными признаками, которые они могут заметить, являются более низкая производительность, задержки в выполнении, перегрев, чрезмерное энергопотребление или ненормально высокие счета за облачные вычисления.

Как работает криптоджекинг

Добыча монет — это законный процесс в мире криптовалют, который выпускает в обращение новую криптовалюту. Процесс работает, награждая валютой первого майнера, решившего сложную вычислительную задачу. Эта проблема завершает блоки проверенных транзакций, которые добавляются в блокчейн криптовалюты.

«Горняки, по сути, получают деньги за свою работу в качестве аудиторов. Они выполняют работу по проверке легитимности биткойн-транзакций», — подробно рассказал недавний объяснитель Investopedia о том, как работает биткойн-майнинг. «Помимо наполнения карманов майнеров и поддержки экосистемы Биткойн, майнинг служит еще одной жизненно важной цели: это единственный способ выпустить в обращение новую криптовалюту».

«Помимо наполнения карманов майнеров и поддержки экосистемы Биткойн, майнинг служит еще одной жизненно важной цели: это единственный способ выпустить в обращение новую криптовалюту».

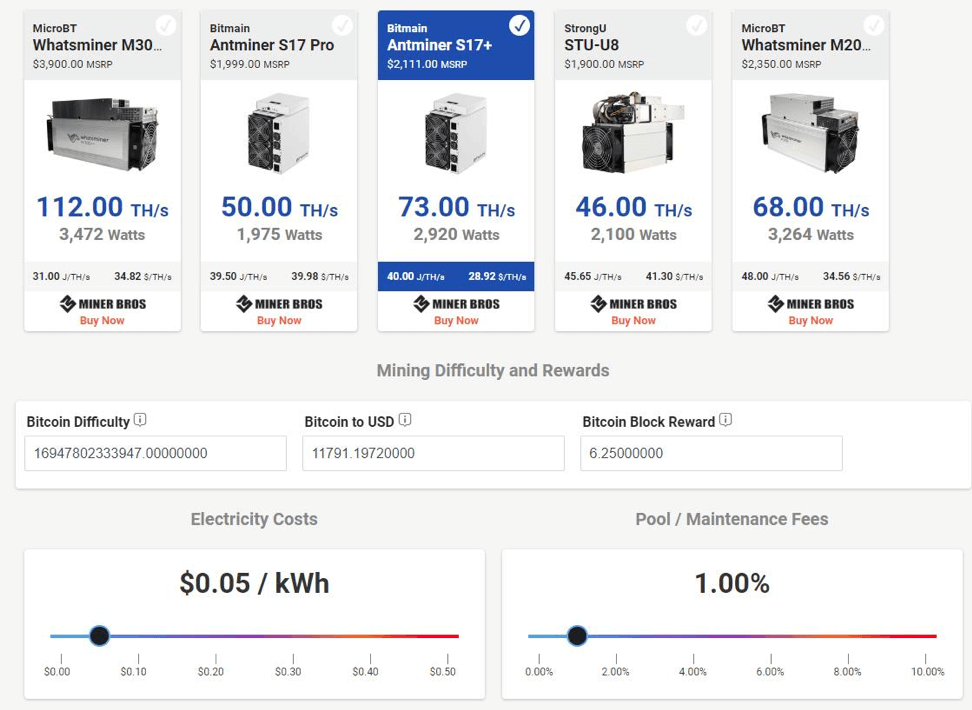

Добыча криптовалюты с помощью майнинга монет обычно требует огромных вычислительных мощностей и энергии. Кроме того, экосистема криптовалют спроектирована таким образом, что усложняет майнинг и снижает вознаграждение за него с течением времени и с усилением конкуренции за майнинг. Это делает законный майнинг криптовалюты чрезвычайно дорогостоящим делом, при этом расходы постоянно растут.

Киберпреступники сокращают накладные расходы на майнинг, просто похищая вычислительные и энергетические ресурсы. Они используют ряд хакерских методов, чтобы получить доступ к системам, которые будут выполнять вычислительную работу незаконным путем, а затем заставить эти захваченные системы отправлять результаты на сервер, контролируемый хакером.

Методы атаки криптоджекинга

Методы атаки ограничены только творческим потенциалом криптоджекеров, но ниже приведены некоторые из наиболее распространенных на сегодняшний день.

Атаки на конечные точки

В прошлом криптоджекинг был в основном игрой с вредоносными программами на конечных точках, существовавшей как еще одна прибыльная цель для размещения вредоносных программ на настольных компьютерах и ноутбуках. Традиционное вредоносное ПО для криптоджекинга доставляется по типичным маршрутам, таким как безфайловое вредоносное ПО, фишинговые схемы и встроенные вредоносные скрипты на веб-сайты и в веб-приложения.

Самый простой способ, с помощью которого злоумышленники, использующие криптоджекинг, могут украсть ресурсы, — это отправить пользователям конечных точек электронное письмо, выглядящее как законное, которое побуждает их щелкнуть ссылку, которая запускает код для размещения скрипта криптомайнинга на их компьютере. Он работает в фоновом режиме и отправляет результаты обратно через инфраструктуру управления и контроля (C2).

Другой метод — внедрить сценарий на веб-сайт или в объявление, которое доставляется на несколько веб-сайтов. Как только жертвы посещают веб-сайт или зараженная реклама появляется в их браузерах, скрипт автоматически запускается. На компьютерах жертв код не хранится.

Как только жертвы посещают веб-сайт или зараженная реклама появляется в их браузерах, скрипт автоматически запускается. На компьютерах жертв код не хранится.

Эти возможности по-прежнему вызывают законную обеспокоенность, хотя преступники добавили значительно более изощренные методы в свои книги по криптоджекингу, стремясь увеличить прибыль, с некоторыми из этих развивающихся методов, описанных ниже.

Поиск уязвимых серверов и сетевых устройств

Злоумышленники стремятся повысить прибыльность криптоджекинга, расширяя свои горизонты до серверов, сетевых устройств и даже устройств IoT. Серверы, например, являются особенно привлекательной мишенью, поскольку они обычно более производительны, чем заурядные настольные компьютеры. Кроме того, в 2022 году они станут главной охотничьей площадкой, поскольку злоумышленники сканируют серверы, открытые для общедоступного Интернета, которые содержат такие уязвимости, как Log4J, эксплуатируя уязвимость и незаметно загружая программное обеспечение для криптомайнинга в систему, подключенную к серверам хакера. Часто злоумышленники используют изначально скомпрометированную систему для бокового переноса криптоджекинга на другие сетевые устройства.

Часто злоумышленники используют изначально скомпрометированную систему для бокового переноса криптоджекинга на другие сетевые устройства.

«Мы наблюдаем всплеск криптомайнинга, связанный с уязвимостью Log4J, — говорит Салли Винсент, старший инженер-исследователь угроз LogRhythm. «Хакеры взламывают сети и устанавливают вредоносное ПО, которое использует хранилище для майнинга криптовалют».

Атаки на цепочку поставок программного обеспечения

Киберпреступники нацелены на цепочку поставок программного обеспечения, внедряя в репозитории с открытым исходным кодом вредоносные пакеты и библиотеки, содержащие встроенные в их код скрипты для криптоджекинга. Поскольку разработчики загружают эти пакеты миллионами по всему миру, эти атаки могут быстро расширить инфраструктуру криптоджекинга для злоумышленников двумя способами. Вредоносные пакеты могут использоваться для нацеливания на системы разработчиков, а также на сети и облачные ресурсы, к которым они подключаются, чтобы использовать их напрямую в качестве незаконных ресурсов для криптомайнинга. Или они могут использовать эти атаки, чтобы отравить программное обеспечение, которое эти разработчики создают с помощью компонентов, которые выполняют сценарии криптомайнинга на машинах конечного пользователя приложения.

Или они могут использовать эти атаки, чтобы отравить программное обеспечение, которое эти разработчики создают с помощью компонентов, которые выполняют сценарии криптомайнинга на машинах конечного пользователя приложения.

Использование облачной инфраструктуры

Многие предприятия, занимающиеся криптоджекингом, пользуются преимуществами масштабируемости облачных ресурсов, взламывая облачную инфраструктуру и подключаясь к еще более широкому набору вычислительных пулов для обеспечения своей деятельности по добыче полезных ископаемых. Исследование, проведенное прошлой осенью командой Google Cybersecurity Action Team, показало, что 86% скомпрометированных экземпляров облака используются для криптомайнинга.

«Сегодня злоумышленники нацеливаются на облачные сервисы любыми способами, чтобы добывать все больше и больше криптовалюты, поскольку облачные сервисы могут позволить им выполнять свои вычисления в большем масштабе, чем просто одна локальная машина, независимо от того, захватывают ли они управляемые пользователем облачная среда или даже злоупотребление приложениями SaaS для выполнения своих вычислений», — написал в блоге Гай Арази, старший исследователь безопасности Palo Alto Networks.

Одним из распространенных способов сделать это является сканирование открытых API-интерфейсов контейнеров или незащищенных сегментов облачного хранилища и использование этого доступа для запуска загрузки программного обеспечения для майнинга монет на затронутые экземпляры контейнеров или облачные серверы. Атака обычно автоматизируется с помощью программного обеспечения для сканирования, которое ищет серверы, доступные в общедоступном Интернете, с открытыми API или возможным доступом без проверки подлинности. Злоумышленники обычно используют сценарии, чтобы сбрасывать полезные нагрузки майнера в исходную систему и искать способы распространения в подключенных облачных системах.

«Прибыльность и простота проведения криптоджекинга в больших масштабах делают этот тип атаки малозаметным», — сказал Мэтт Мьюир, исследователь безопасности Cado Security, в своем блоге, объясняя, что облачные атаки особенно прибыльны. «Вероятно, это будет продолжаться до тех пор, пока пользователи будут предоставлять такие сервисы, как Docker и Redis, в ненадежные сети».

Связанный:

- Интернет

- Безопасность

- Вредоносное ПО

- Киберпреступность

Страница 1 из 2

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Обнаружение незаконных крипто-майнеров на конечных точках Linux

Крипто-майнеры — это программы, которые используют компьютерные ресурсы для майнинга криптовалюты. Майнинг — это процесс, который некоторые криптовалюты используют для создания новых монет и проверки новых транзакций. Крипто-майнеры обычно получают вознаграждение в виде токена за каждую успешную добытую транзакцию, что делает крипто-майнинг прибыльным занятием.

Денежная прибыль от майнинга криптовалюты мотивирует злоумышленников на компрометацию конечных точек ничего не подозревающих пользователей и использование их для незаконного майнинга. Конечные точки обычно являются частью ботнета, которым управляет сервер управления и контроля (CnC).

Способ начального доступа для злоумышленников может быть через компрометацию учетных данных SSH или использование уязвимости. Как только субъекты угрозы получают удаленный доступ к конечным точкам, на них запускается программное обеспечение для крипто-майнинга.

Некоторыми распространенными ботнетами для майнинга криптовалют на базе Linux являются PyCryptoMiner, Panchan, Lemon Duck, Sysrv и HolesWarm.

Обнаружение активности крипто-майнеров

Чтобы определить признаки компрометации различных ботнетов для криптомайнинга, мы проанализировали общедоступные ботнеты для криптомайнинга и определили следующее:

- Режим начального доступа.

- Методы доставки полезной нагрузки крипто-майнинга.

- Техники, используемые для обретения настойчивости.

- Режим сканирования и заражения других конечных точек в сети.

Типичный поток большинства ботнетов для майнинга криптовалют показан ниже:

- Получите первоначальный доступ к конечной точке через SSH или RCE.

- Поддерживайте постоянство:

- Изменение файла ключей SSH для добавления ключа злоумышленника.

- Создание заданий cron для планирования периодического запуска криптомайнера.

- Загрузите и запустите программу майнинга криптовалют на конечной точке. Во многих случаях это выполняется в памяти.

- Сканировать другие устройства в Интернете на наличие слабых учетных данных или уязвимостей для возможного использования. Цикл повторяется всякий раз, когда новая конечная точка скомпрометирована.

Ниже перечислены распространенные артефакты, свидетельствующие о потенциальной активности ботнета для майнинга криптовалюты:

- Попытка грубой силы SSH для начального доступа.

- Множественные сбои проверки подлинности SSH для исходящего трафика. Это может указывать на то, что конечная точка была скомпрометирована и используется для запуска атак против других.

- Модификация файла SSH

author_keysдля добавления ключа злоумышленника. Это делается для того, чтобы обеспечить сохранение доступа к конечной точке даже после того, как пользователь изменит пароль SSH или ключи аутентификации.

Это делается для того, чтобы обеспечить сохранение доступа к конечной точке даже после того, как пользователь изменит пароль SSH или ключи аутентификации. - Создание задания cron для сохранения постоянства.

- Отключение брандмауэра или изменение правил брандмауэра для разрешения подключения к известным портам криптомайнеров и IP-адресам.

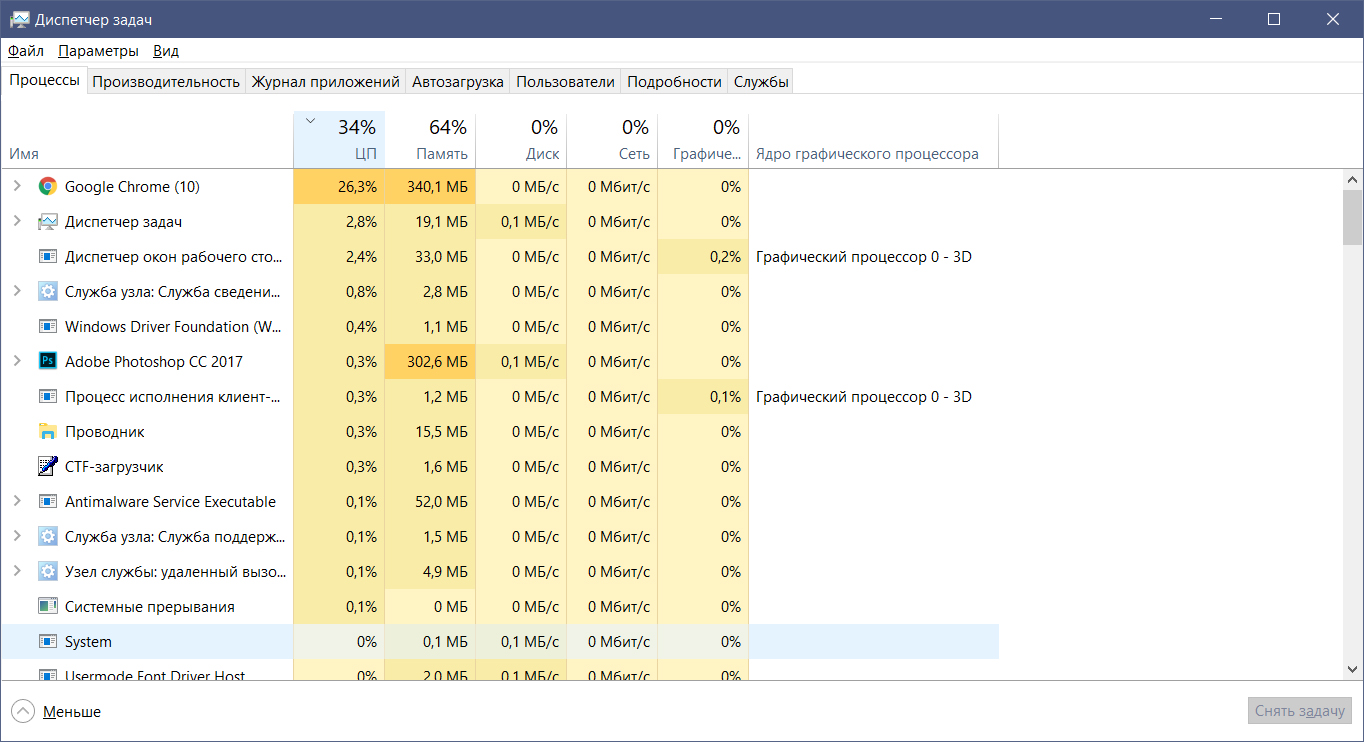

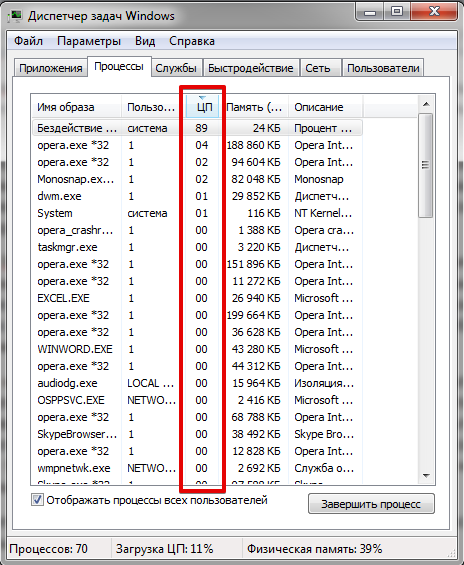

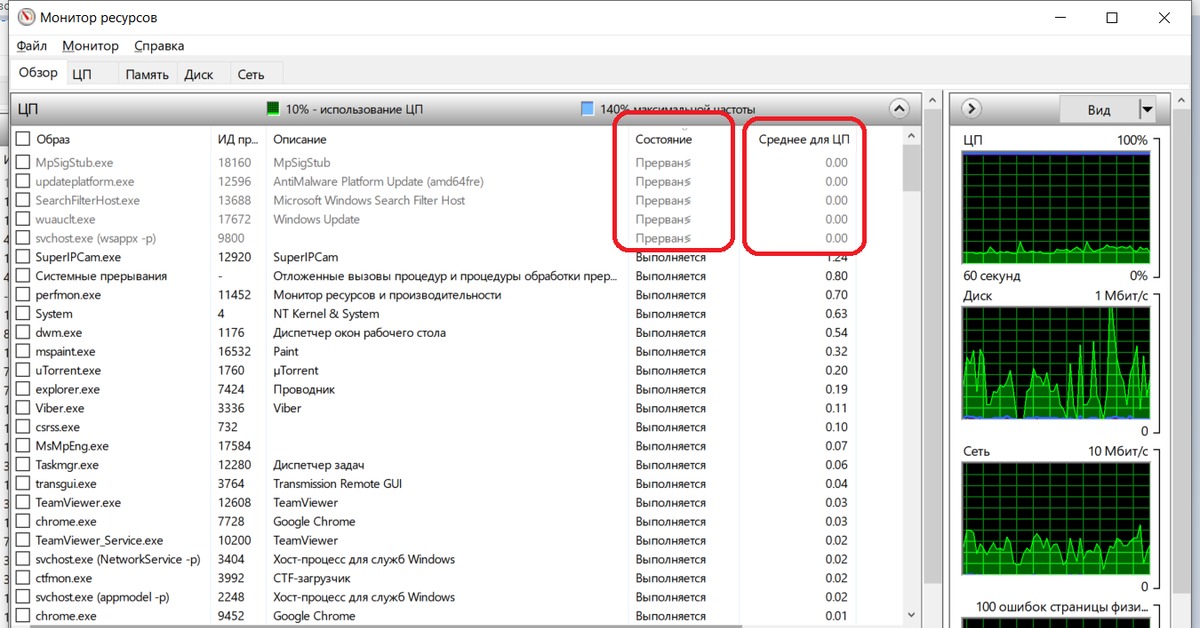

- Необычная и постоянная высокая загрузка ЦП на конечной точке. Крипто-майнеры могут интенсивно использовать ЦП, поэтому высокая загрузка ЦП может свидетельствовать о его наличии.

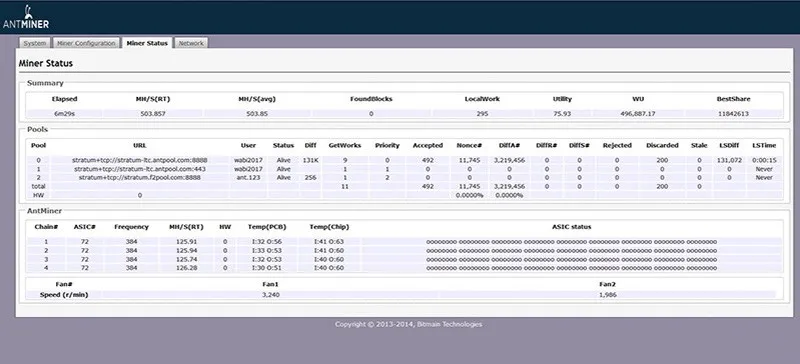

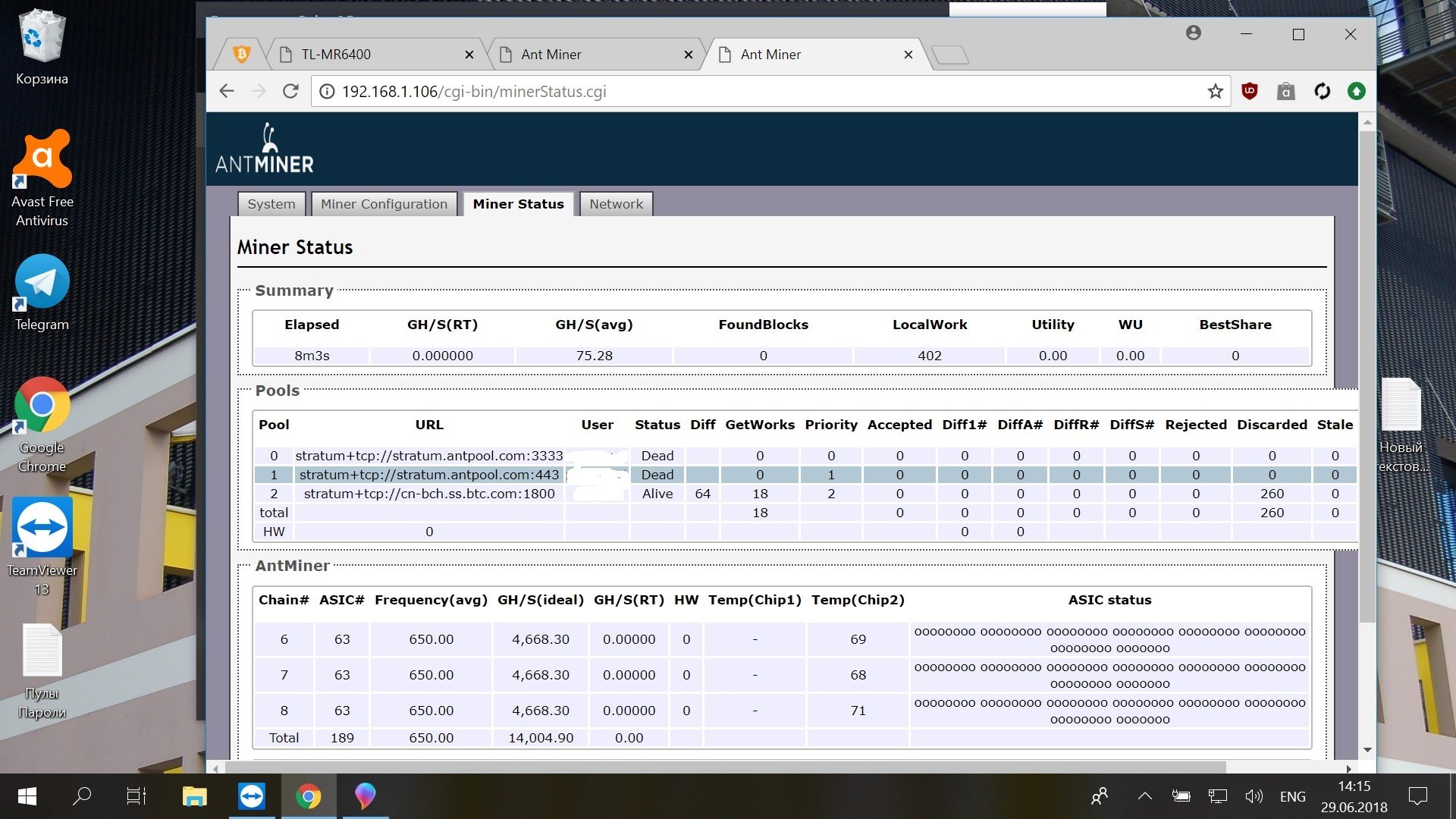

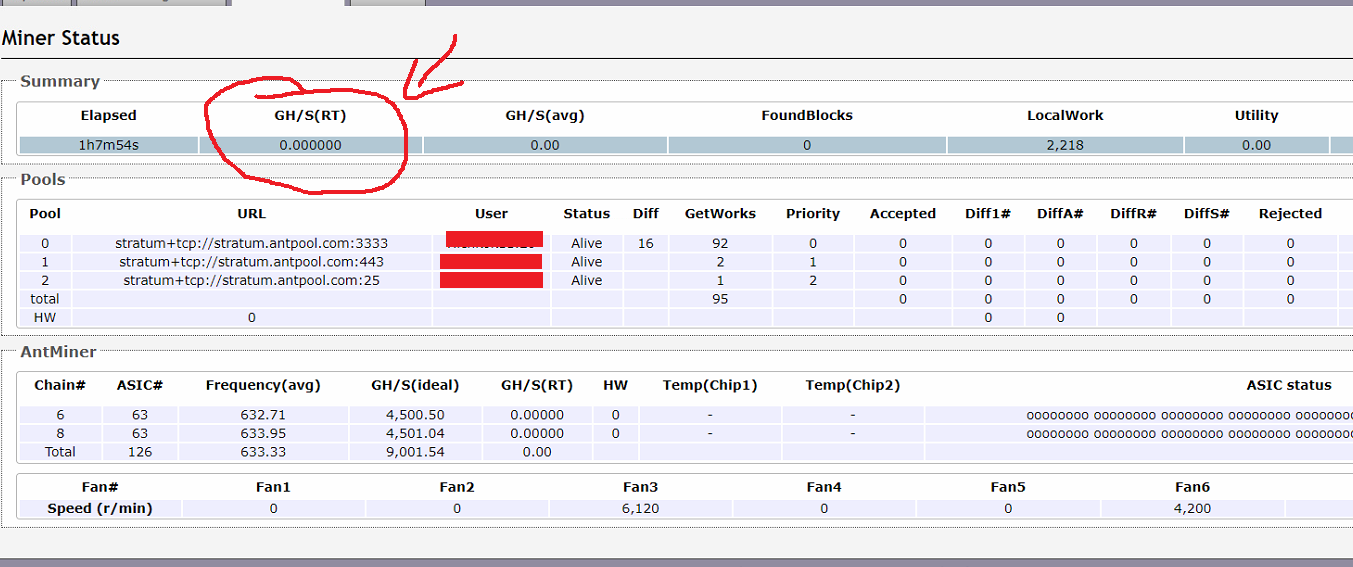

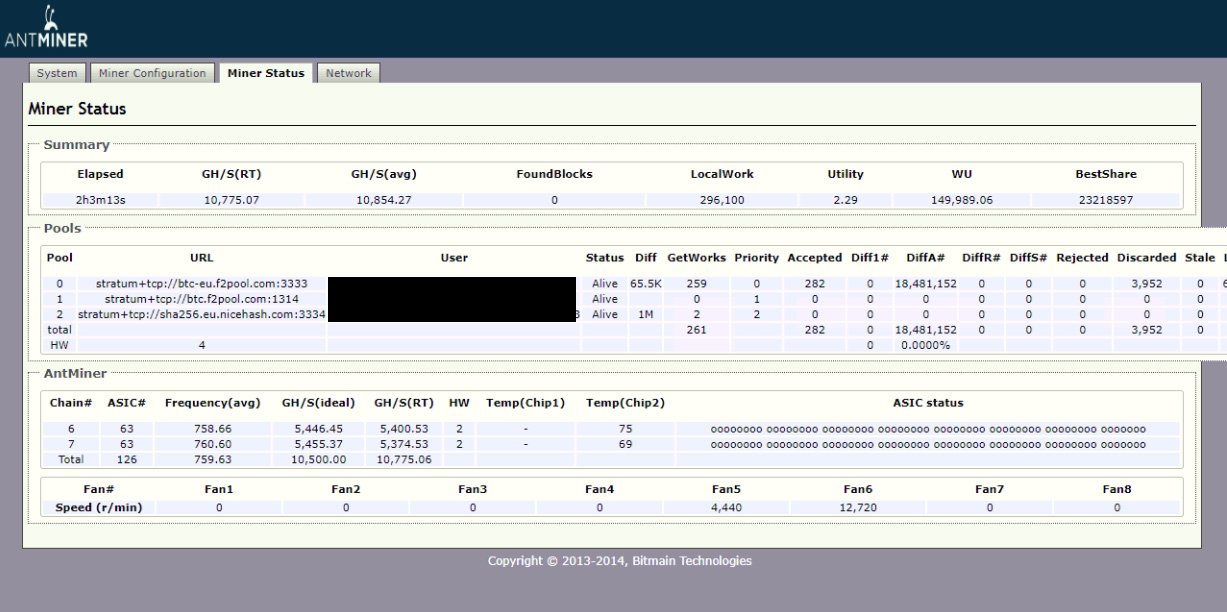

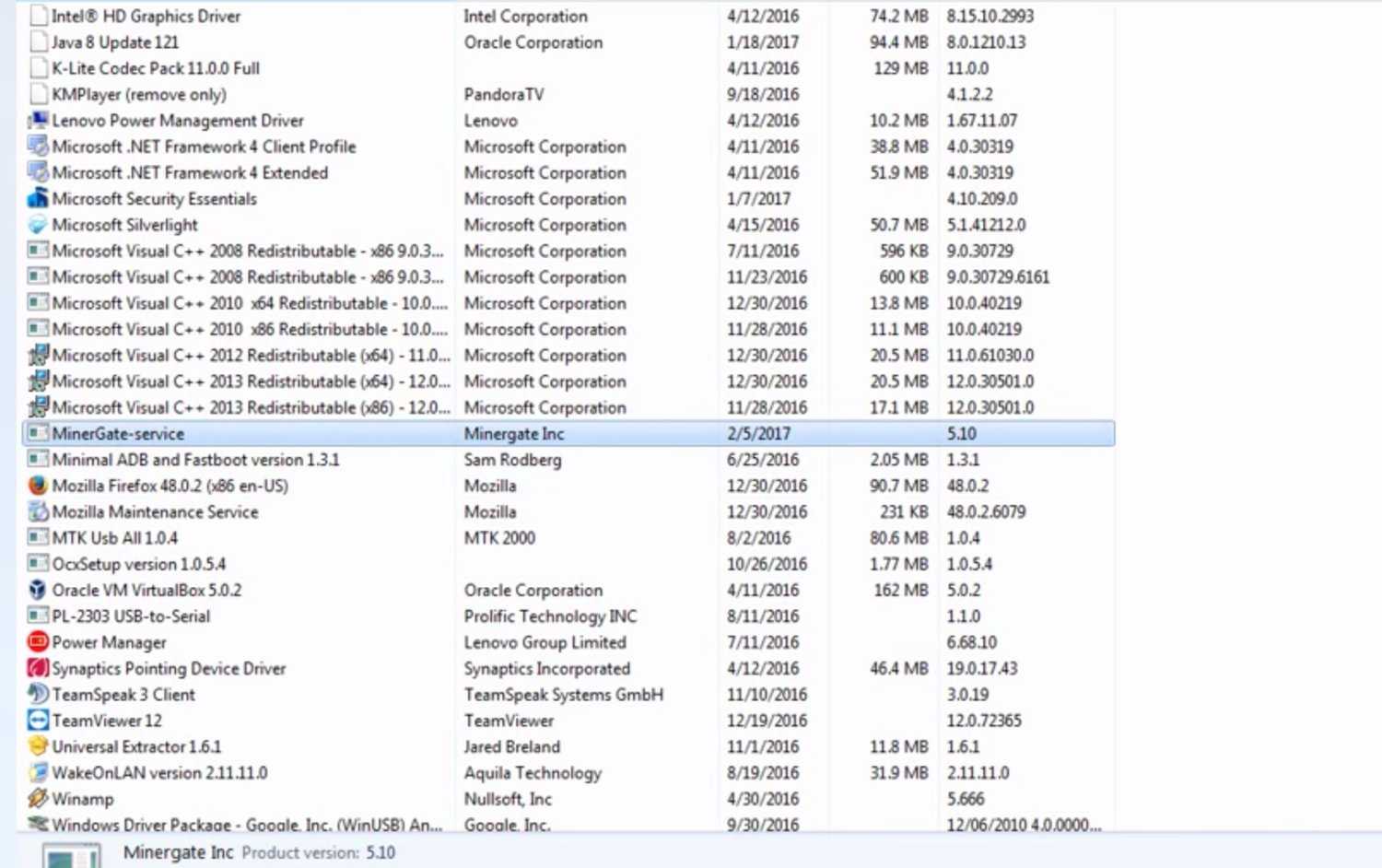

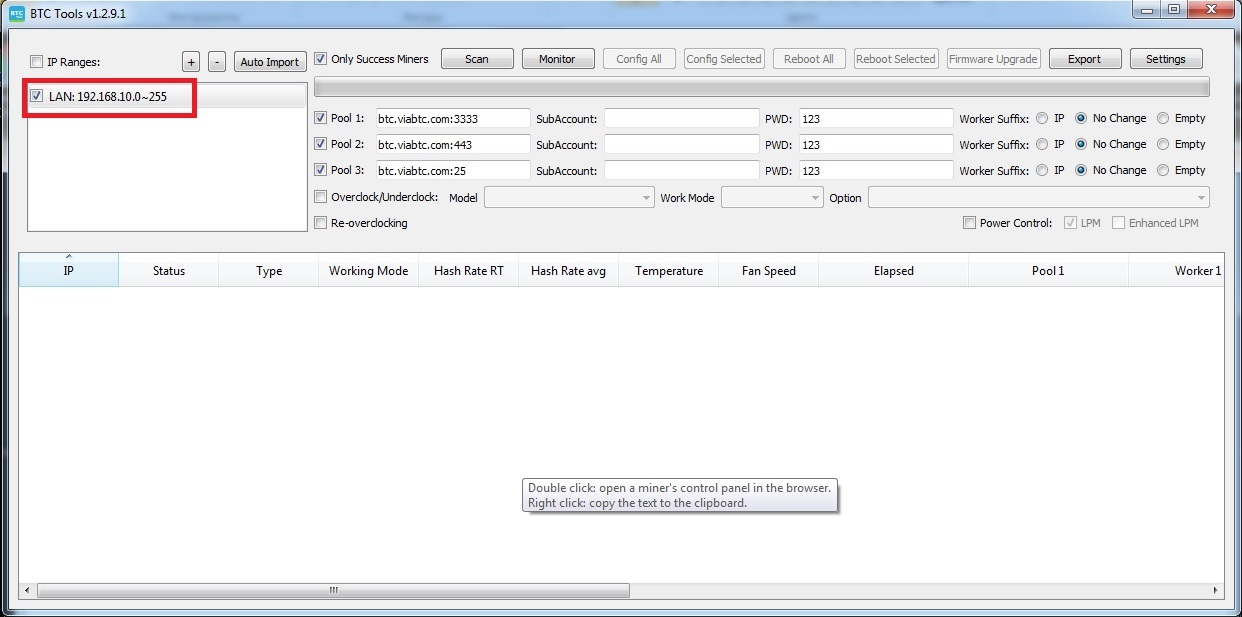

- Подключение к известным пулам крипто-майнинга. Например, майнинг-пул MineXMR, Antpool, Nanopool и F2Pool.

- Известные протоколы крипто-майнинга также указывают на активность крипто-майнинга. Используемые протоколы характерны не только для майнеров криптовалюты, они используются несколькими другими приложениями. Следовательно, необходима глубокая проверка пакетов для более точного обнаружения активности криптомайнинга в сети.

Примечание

Правила обнаружения и конфигурация, созданные в этом сообщении блога, протестированы на Wazuh версии 4.3.7.

1. Обнаружение начального доступа

Для обнаружения начального доступа в Wazuh уже есть правила для обнаружения нескольких неудачных попыток аутентификации SSH. Важно, чтобы аналитики уделяли пристальное внимание конечным точкам с повторяющимися ошибками аутентификации. Ниже показан пример предупреждения, поднятого Wazuh во время перебора аутентификации SSH:

Панель мониторинга Wazuh также содержит диаграммы и статистику, которые немедленно показывают общее количество неудачных попыток аутентификации за определенный период времени. Это полезно, поскольку помогает аналитикам безопасности быстро выявлять аномалии.

Рекомендация по безопасности для предотвращения подбора пароля заключается в использовании ключей SSH, а не паролей.

Ботнеты криптомайнеров обычно крадут SSH-ключи со скомпрометированных конечных точек и используют их для аутентификации на других конечных точках в сети. В этом случае ботнету для майнинга криптовалюты не нужно перебирать учетные данные, поэтому важно обеспечить безопасность всех конечных точек в сети. Следующей линией защиты в случае компрометации является отслеживание других индикаторов компрометации, таких как изменение файла ключей SSH среди прочего.

В этом случае ботнету для майнинга криптовалюты не нужно перебирать учетные данные, поэтому важно обеспечить безопасность всех конечных точек в сети. Следующей линией защиты в случае компрометации является отслеживание других индикаторов компрометации, таких как изменение файла ключей SSH среди прочего.

Другим распространенным способом начального доступа является использование уязвимости. Прежде всего, важно поддерживать все компоненты системы в актуальном состоянии. Модуль Wazuh Vulnerability Detector можно использовать для обнаружения уязвимостей, влияющих на отслеживаемые конечные точки. Выявленные уязвимости должны быть закрыты. В дополнение к обнаружению уязвимостей также важно иметь правила, которые обнаруживают попытки эксплуатации этих уязвимостей. Это позволяет обнаруживать раннюю стадию атаки, когда злоумышленники пытаются получить доступ к отслеживаемым конечным точкам.

2. Обнаружение изменений в файле ключей SSH

После получения начального доступа злоумышленники могут добавить свои ключи в файл SSH author_keys для обеспечения устойчивости. Чтобы обнаружить эту активность, мы используем мониторинг целостности файлов Wazuh (FIM) для отслеживания изменений в файле

Чтобы обнаружить эту активность, мы используем мониторинг целостности файлов Wazuh (FIM) для отслеживания изменений в файле author_keys . Изменения в этом файле, особенно на критически важных конечных точках, должны быть дополнительно исследованы, чтобы убедиться, что они сделаны законными пользователями. Чтобы настроить модуль FIM для мониторинга файла ключей, мы делаем следующее:

На сервере Wazuh отредактируйте общий файл конфигурации агента по умолчанию по адресу /var/ossec/etc/shared/default/agent.conf и добавьте следующее:

<системная проверка> /home/*/.ssh/ <каталоги check_all="yes" realtime="yes">/var/lib/*/.ssh//root/. ssh/

Примечание

Подстановочный знак * , используемый в конфигурации, работает на Wazuh версии 4.3 и выше. Вам необходимо явно указать полный путь, если вы используете более старую версию Wazuh.

Мы делаем это, чтобы конфигурация была доступна группе агентов, которые будут выполнять проверки. В нашем случае мы разделяем политику с группой по умолчанию, поэтому файл agent.conf находится в каталоге по умолчанию .

Чтобы инициировать оповещение при каждом изменении файла ключей, мы добавляем следующие правила в файл /var/ossec/etc/rules/local_rules.xml на сервере Wazuh:

<имя группы= "криптомайнер">

<уровень правила="10">

554

\/authorized_keys$

добавлено

Добавлен файл авторизованных ключей SSH "$(file)".

<митры>

T1098.004

<уровень правила="10">

550

\/authorized_keys$

изменено

Файл авторизованных ключей SSH "$(file)" был изменен.

<митры>

T1098.004

Перезапустите диспетчер Wazuh, чтобы применить новые правила:

systemctl перезапустить wazuh-manager

При срабатывании этих правил на панели управления Wazuh генерируются следующие предупреждения:

Хотя изменение файла ключей SSH не во всех случаях является вредоносным, важно постоянно отслеживать к последствиям компрометации для безопасности.

3. Обнаружение создания и изменения заданий cron

По умолчанию Wazuh имеет набор правил для обнаружения изменений, внесенных в задания cron. Правила — это правила ID 9невозможно выполнить

Правила — это правила ID 9невозможно выполнить

<уровень правила="5">

<уровень правила="5">

<уровень правила="8">

<митры>

3,

3,

Предупреждения, созданные с помощью этих правил, показаны ниже:

Чтобы изучить предупреждения и точно понять, какие изменения были внесены в файлы cron, аналитик должен вручную подключиться к затронутой конечной точке. Мы можем сделать процесс расследования более эффективным, используя модуль Wazuh FIM для мониторинга файлов cron с параметром report_changes в конфигурации. Эта опция представляет текстовое содержимое файла, который был изменен на панели инструментов Wazuh. Это означает, что аналитик может просмотреть точные изменения, внесенные в задание cron, с панели управления Wazuh.

Файлы заданий Cron обычно находятся в каталоге /var/spool/cron/crontabs . Мы настраиваем Wazuh для мониторинга этого каталога, добавляя следующую конфигурацию в файл конфигурации общего агента по адресу /var/ossec/etc/shared/default/agent.conf на сервере Wazuh:

<системная проверка> <каталоги check_all="yes" realtime="yes" report_changes="yes">/var/spool/cron/crontabs/ 9\/var\/spool\/cron\/crontabsЗадание Cron изменено для пользователя "$(uname)". <митры>Внесены следующие изменения: "$(changed_content)"

T1053.003

Перезапустите диспетчер Wazuh, чтобы применить новое правило:

systemctl restart wazuh-manager

Предупреждение, сгенерированное этим правилом, показано ниже:

Запланированное задание можно увидеть из описания предупреждения. Подтверждаем с приборной панели Wazuh, что задание * * * * * /var/tmp/.ICE-unix/-l/sh >/dev/null 2>&1 .

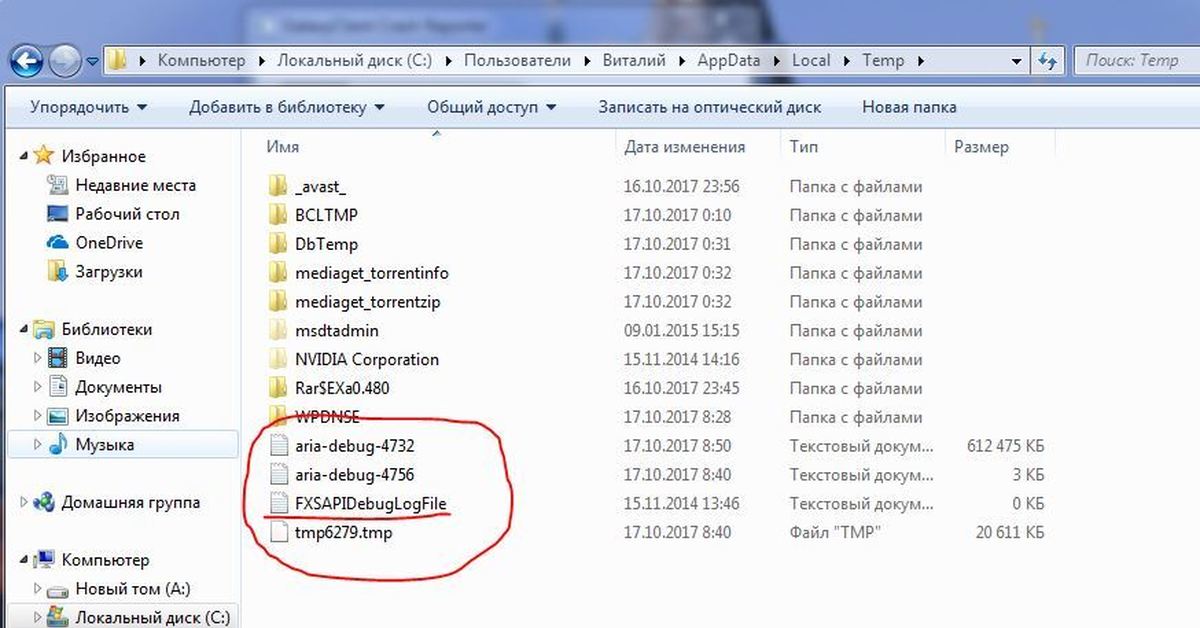

4. Обнаружение сброшенных вредоносных файлов

Чтобы обнаружить известные вредоносные файлы, мы можем использовать интеграцию VirusTotal для сканирования новых файлов, которые добавляются к отслеживаемым конечным точкам. Модуль FIM используется в сочетании с интеграцией VirusTotal для обнаружения вредоносных файлов. Модуль FIM вычисляет хэш вновь добавленных файлов и предлагает интеграции VirusTotal выполнить поиск в базе данных вредоносных программ.

Модуль FIM вычисляет хэш вновь добавленных файлов и предлагает интеграции VirusTotal выполнить поиск в базе данных вредоносных программ.

Полезная нагрузка криптомайнинга обычно загружается в каталог tmp/ и каталог Downloads/ скомпрометированной учетной записи пользователя. Чтобы настроить модуль FIM для мониторинга этих каталогов, мы добавляем следующую конфигурацию в общий файл конфигурации агента по умолчанию по адресу /var/ossec/etc/shared/default/agent.conf на сервере Wazuh:

<системная проверка> <каталоги check_all="yes" realtime="yes">/tmp/ <каталоги check_all="yes" realtime="yes">/var/tmp/ /home/*/Downloads/

Чтобы выполнить поиск хэшей файлов на VirusTotal, мы добавляем следующую конфигурацию в /var/ossec/etc/ossec. на сервере Wazuh: conf

conf

<интеграция>вирустотал API_KEY системная проверка json

Примечание

Общедоступный API VirusTotal ограничен 500 запросами в день со скоростью 4 запроса в минуту.

Следующее предупреждение появляется на панели инструментов Wazuh, когда известный вредоносный файл добавляется в любой из отслеживаемых каталогов.

5. Мониторинг использования ЦП

Крипто-майнеры интенсивно используют ЦП, поэтому высокая загрузка ЦП свидетельствует о потенциальном криптомайнере, работающем на конечной точке. Мы используем возможность мониторинга команды Wazuh, чтобы периодически проверять использование ЦП отслеживаемыми конечными точками, чтобы обнаружить аномалию, когда загрузка высока. Чтобы контролировать использование ЦП, мы добавляем следующую конфигурацию в файл конфигурации общего агента в

Чтобы контролировать использование ЦП, мы добавляем следующую конфигурацию в файл конфигурации общего агента в /var/ossec/etc/shared/default/agent.conf на сервере Wazuh:

<локальный файл> полная_команда <команда>top -bn1 | grep "ЦП" | sed "s/.*, *\([0-9.]*\)%* id.*/\1/" | awk '{print 100 - $1"%"}'наибольшая загрузка процессора <частота>60

При настройке сборщика журналов для выполнения удаленных команд в общей конфигурации агента необходимо включить удаленные команды для модулей агента. Удаленные команды отключены по умолчанию из соображений безопасности, поэтому сервер Wazuh получает явное согласие от агентов перед выполнением команд.

Удаленные команды можно включить, добавив следующую строку в файл /var/ossec/etc/local_internal_options.conf на контролируемой конечной точке:

logcollector.remote_commands=1

Перезапустите агент Wazuh, чтобы применить это изменение:

systemctl перезапуск wazuh-agent

Затем мы создаем правило для запуска оповещения, когда загрузка ЦП превышает 90%. Следующее правило добавляется в группу cryptominer в локальном файле правил, расположенном по адресу /var/ossec/etc/rules/local_rules.xml на сервере Wazuh:

530 ossec: вывод: 'максимальное использование процессора 9\d%|100% Загрузка ЦП выше 90%. <митры>

T1496

Перезапустите диспетчер Wazuh, чтобы применить новое правило:

systemctl перезапустить wazuh-manager

Предупреждение, вызванное этим правилом, показано ниже:

6. Обнаружение сетевой активности крипто-майнинга

Распространенными пулами крипто-майнинга являются: EasyHash, HashVault, MineXMR, XMRPool и Nanopool. В Wazuh есть несколько подходов к мониторингу конечных точек для обнаружения подключений к пулам крипто-майнинга. Самый эффективный метод обнаружения этого — использование системы обнаружения сетевых вторжений (NIDS), такой как Suricata, благодаря ее возможностям глубокой проверки пакетов.

NIDS можно интегрировать с Wazuh, и генерируемые оповещения отображаются на приборной панели Wazuh. Центральное устройство NIDS можно настроить для захвата трафика всей сети. Затем журналы NIDS пересылаются на сервер Wazuh. Чтобы установить Suricata на конечной точке Ubuntu 22.04, мы делаем следующие шаги:

Центральное устройство NIDS можно настроить для захвата трафика всей сети. Затем журналы NIDS пересылаются на сервер Wazuh. Чтобы установить Suricata на конечной точке Ubuntu 22.04, мы делаем следующие шаги:

1. Установите Suricata и ее зависимости на конечной точке Linux:

add-apt-repository ppa:oisf/suricata-5.0 apt-получить обновление apt install suricata

2. Загрузите набор правил Emerging Threats Open и замените им существующий набор правил:

wget https://rules.emergingthreats.net/open/suricata-5.0.9/emerging.rules.tar.gz tar zxvf rm /etc/suricata/rules/* -f mv rules/*.rules /etc/suricata/rules/ -f

3. Загрузите и добавьте набор правил для обнаружения активности криптомайнеров:

wget -O /etc/suricata/rules/crypto-Miners_public_pools.rules https://raw.githubusercontent.com/al0ne/suricata-rules/master/Crypto_miner_pool/crypto-Miners_public_pools.rules

4. Измените настройки Suricata в файл /etc/suricata/suricata.yaml :

EXTERNAL_NET: «любой»

путь-правила по умолчанию: /etc/suricata/rules файлы правил: - "*.rules"

Также найдите все упоминания eth0 в файле настроек и замените его именем сетевого интерфейса, который вы хотите отслеживать:

af-пакет: - интерфейс: eth0 … пакет: - интерфейс: eth0 … пфринг: - интерфейс: eth0

5. Включите и перезапустите службу Suricata:

systemctl daemon-reload systemctl включить сурикату systemctl restart suricata

6. Убедитесь, что служба Suricata запущена:

systemctl status suricata

7. Установите и зарегистрируйте агент Wazuh на конечной точке, если он не был установлен ранее.

Установите и зарегистрируйте агент Wazuh на конечной точке, если он не был установлен ранее.

8. Настройте агент Wazuh для пересылки событий Suricata на сервер Wazuh. Это можно сделать, добавив следующую конфигурацию в файл конфигурации агента в /var/ossec/etc/ossec.conf на контролируемой конечной точке:

json /var/log/suricata/eve.json

9. Перезапустите агент Wazuh, чтобы применить изменения:

systemctl restart wazuh-agent

Предупреждение, сгенерированное сетевой активностью криптомайнера, появляется на панели управления Wazuh, как показано ниже:

Кроме того, исходящий порт SSH сканирования в попытке идентифицировать и скомпрометировать другие конечные точки в сети могут быть обнаружены с помощью интеграции Suricata.

Это делается для того, чтобы обеспечить сохранение доступа к конечной точке даже после того, как пользователь изменит пароль SSH или ключи аутентификации.

Это делается для того, чтобы обеспечить сохранение доступа к конечной точке даже после того, как пользователь изменит пароль SSH или ключи аутентификации.

ssh/

ssh/

Внесены следующие изменения: "$(changed_content)"

Внесены следующие изменения: "$(changed_content)"

rules /etc/suricata/rules/ -f

rules /etc/suricata/rules/ -f  rules"

rules"