Full uefi mode что это: UEFI boot – что это такое? Установка и отключение UEFI boot Windows

Содержание

Quiet Boot, Full Screen LOGO Show, Silent Boot, Full Screen Logo, Full Screen LOGO Display, Quiet Post

Другие идентичные по назначению опции: Silent Boot, Full Screen Logo, Full Screen LOGO Show, Full Screen LOGO Display или Quiet Post.

Существует немало опций BIOS, связанных с загрузкой компьютера, и одной из часто используемых опций подобного рода является опция Quiet Boot (Тихая загрузка). Ее назначение – переключение режима вывода сообщений на экран во время загрузки. Как правило, данная опция имеет всего два значения – Enabled (Включено) и Disabled (Выключено).

Содержание статьи

- Принцип работы

- Стоит ли включать?

Принцип работы

Как, наверное, хорошо известно читателям, сразу же после включения компьютера BIOS проводит процедуру POST, назначение которой – определение присутствующего в системе оборудования и его быстрая проверка. При этом процедура POST выводит на экран монитора значительный объем служебной информации.

Установка значения Enabled для данной функции BIOS позволяет полностью выключить сообщения, показываемые BIOS во время процедуры проверки оборудования POST при загрузке компьютера. Вместо этого в большинстве BIOS предусмотрен вывод на экран графического логотипа производителя материнской платы. Выбор же значения опции Disabled позволяет показывать текстовые сообщения во время процедуры POST BIOS в полном объеме, не скрывая их графическим логотипом. Тем не менее, как правило, во время вывода логотипа пользователь может убрать его с экрана, нажав определенную клавишу.

Как правило, включение данной опции не влияет на режим вывода загрузочных сообщений BIOS, принадлежащим платам расширения, и они показываются в обычном режиме.

Данную опцию не следует путать с опцией Quick Boot. Опция Quick Boot предназначена для ускорения процесса загрузки за счет сокращения объема загрузочных тестов. В отличие от нее, опция Quiet Boot не приводит к ускорению загрузки, а лишь позволяет сделать загрузку несколько более привлекательной в визуальном плане.

Стоит ли включать?

В большинстве случаев не рекомендуется включать данную опцию, даже если вас раздражает большой объем текстовой информации, показываемой BIOS на экране во время загрузки. Хотя логотип производителя может казаться более красивым, чем вываливаемый BIOS на экран набор цифр и английских терминов, тем не менее, почти наверняка графическая заставка скоро вам надоест. Кроме того, вывод логотипа вместо текста во время загрузки имеет и ряд практических недостатков.

Во-первых, включение опции отнюдь не сократит время загрузки компьютера, как возможно вы могли бы подумать. Более того, это время может даже увеличиться на несколько секунд – из-за демонстрации логотипа. Все дело в том, что логотип производителя материнской платы обычно демонстрируется на экране достаточно большое время, необходимое для того, чтобы пользователь смог бы рассмотреть его как следует.

Но самое главное заключается в том, что тексты, выводимые на экран во время загрузки BIOS, обычно содержат многую полезную информацию для пользователя, например базовую информацию об аппаратных устройствах. Кроме того, логотип может скрыть от пользователя информацию о каких-либо ошибках, которые были обнаружены во время процедуры POST. Хотя, как правило, выводимый на экран во время загрузки логотип можно убрать специальной клавишей и таким образом получить доступ к текстовой информации BIOS, тем не менее, это метод доступа к загрузочной информации нельзя признать оптимальным.

Кроме того, логотип может скрыть от пользователя информацию о каких-либо ошибках, которые были обнаружены во время процедуры POST. Хотя, как правило, выводимый на экран во время загрузки логотип можно убрать специальной клавишей и таким образом получить доступ к текстовой информации BIOS, тем не менее, это метод доступа к загрузочной информации нельзя признать оптимальным.

Порекомендуйте Друзьям статью:

точный инструмент / Материнские платы

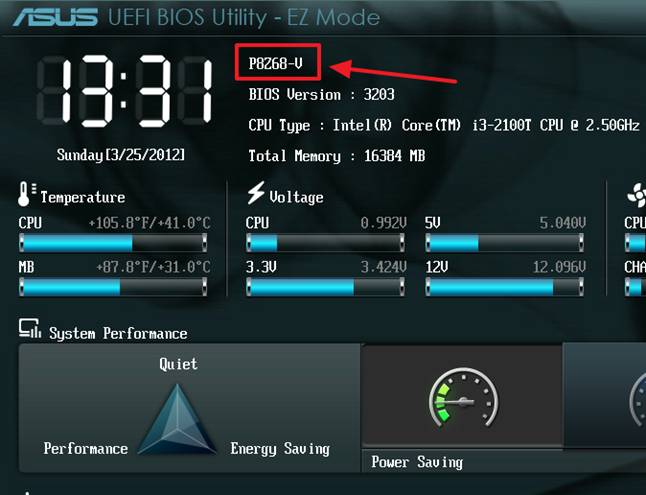

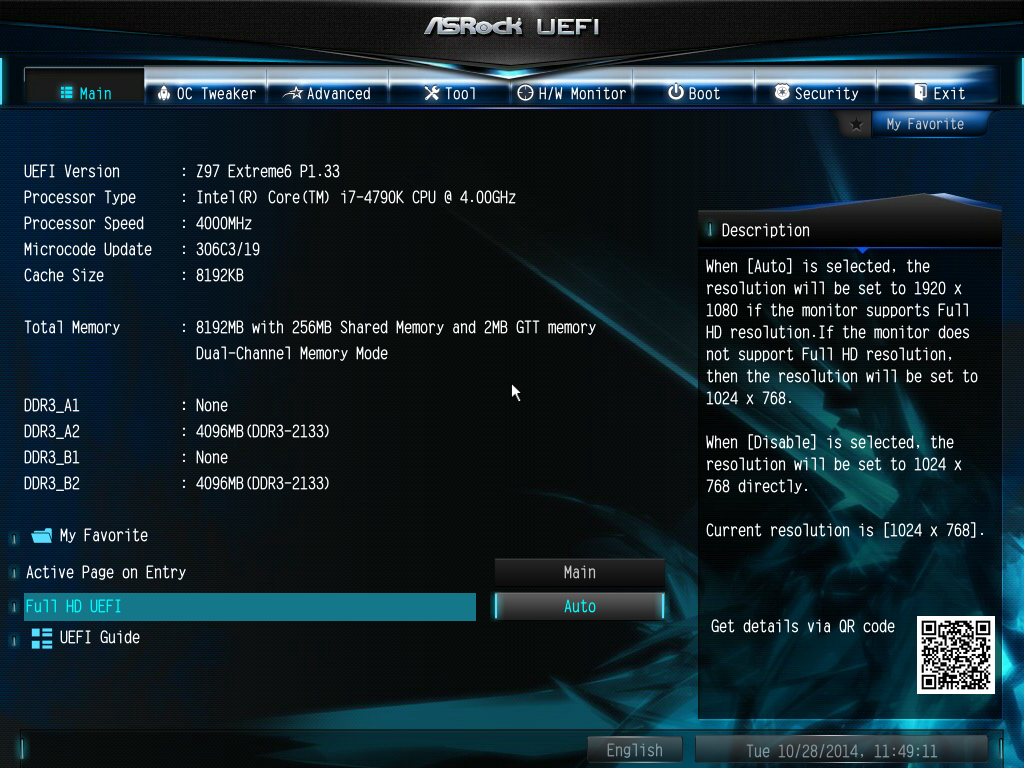

Микропрограммы находятся на двух 64-мегабитных чипах Winbond W25Q64FV. Все скриншоты были сняты в последней доступной на момент тестирования версии 1.30, датированной 26 мая 2014 года. Настройки предварительно были сброшены на значения по умолчанию. В некоторых местах для наглядности выбрано что-то иное.

При старте системы пользователь видит логотип серии — это решение очевидно и ожидаемо.

А вот дальше его может ждать сюрприз, ведь материнские платы ASRock, основанные на чипсете Z97 Express, получили интересное новшество — Full HD UEFI. Теперь вместо замыленных и растянутых «апскейлов» можно наблюдать интерфейс BIOS в честном разрешении 1920×1080. Красивый эффект расфокусировки при появлении всплывающих окон помогает акцентировать внимание пользователя на самом главном. Практично и приятно.

Теперь вместо замыленных и растянутых «апскейлов» можно наблюдать интерфейс BIOS в честном разрешении 1920×1080. Красивый эффект расфокусировки при появлении всплывающих окон помогает акцентировать внимание пользователя на самом главном. Практично и приятно.

Перед полным погружением в мир высокой четкости (осторожно, подобный интерфейс может вызвать привыкание!) предлагаем вам посмотреть на скриншоты основных разделов в стандартном для UEFI разрешении 1024×768 пикселей, которое всегда можно активировать вручную.

При первом входе мы попадаем на экран Main. Отсюда можно быстро (нажатием «Enter») попасть в My Favorite или даже выбрать его стартовым, как и остальные разделы.

Избранное, также доступное из любой части BIOS благодаря выделенной кнопке, позволяет создать набор опций, которые вы намерены изменять чаще всего. Добавление и удаление осуществляется нажатием клавиши F5 или кликом по кнопке-звездочке. При этом она будет подсвечена желтым и рядом с QR-кодом появится плашка с надписью Add to Favorites.

Как и на других платах ASRock, здесь присутствует встроенная «обучалка» основам взаимодействия с UEFI BIOS.

Следующий раздел — OC Tweaker. Он предоставляет довольно обширный инструментарий для тонкой настройки системы на максимальную производительность или стабильность. Изменение величин доступно в обе стороны, поэтому при определенном интересе и сноровке можно значительно снизить энергопотребление ПК.

Самое удобное место отдано «заводским» предустановкам разгона. Advanced Turbo увеличивает производительность всей системы (CPU, iGPU, RAM). Load Optimized Settings повышает частоты отдельно взятых элементов: вычислительных ядер и встроенной графики.

Частоту памяти можно выбрать в интервале 800-4000 МГц, получив комфортный режим для любого значения BCLK. Секция управления задержками позволяет задать все необходимые тайминги и субтайминги.

DRAM Tweaker окажется очень удобным инструментом, если выбранный автоматически режим памяти не подошел. После того как вы определитесь с предпочтительным сочетанием частоты и таймингов, будет запрошено подтверждение. С установкой верного напряжения дела идут не так гладко — материнская плата постоянно устанавливала максимальные для модулей 1,65 вольта, найденные в SPD.

Большинство напряжений могут быть выбраны в режимах Override или Adaptive. Отдельного упоминания заслуживает тот факт, что, при выборе Override поле с добавочным напряжением не исчезает.

Доступные для изменения диапазоны напряжений в вольтах приведены в таблице ниже.

| Напряжение | Минимальное значение | Максимальное значение | Шаг |

|---|---|---|---|

| CPU Core Voltage | 0,800 | 2,000 | 0,001 |

| CPU Cache Voltage | 0,800 | 2,000 | 0,001 |

| CPU System Agent Voltage (Offset) | -1,000 | 1,000 | 0,001 |

| CPU Analog I/O Voltage (offset) | -1,000 | 1,000 | 0,001 |

| CPU Digital I/O Voltage (offset) | -1,000 | 1,000 | 0,001 |

| CPU Input Voltage | 1,200 | 2,300 | 0,01 |

| DRAM Voltage | 1,165 | 1,800 | 0,005 |

| PCH Core Voltage | 0,977 | 1,322 | 0,005 |

На фоне приличного количества регулируемых напряжений искренне удивила опция CPU Load-Line Calibration, имеющая всего два режима: Enabled и Disabled.

Часть напряжений доступна для прямого ввода, часть — во всплывающих окнах. Ползунок можно перемещать мышью, однако точно выбрать значения выйдет только если кликать слева от него: ненулевая ширина ползунка обуславливает большой шаг при попытке сместить его вправо. Также в некоторых случаях шкала не совпадает с численными величинами (это хорошо заметно на двух последних скриншотах). После одиночного клика по ней становится возможной пошаговая подстройка напряжения при помощи стрелок на клавиатуре.

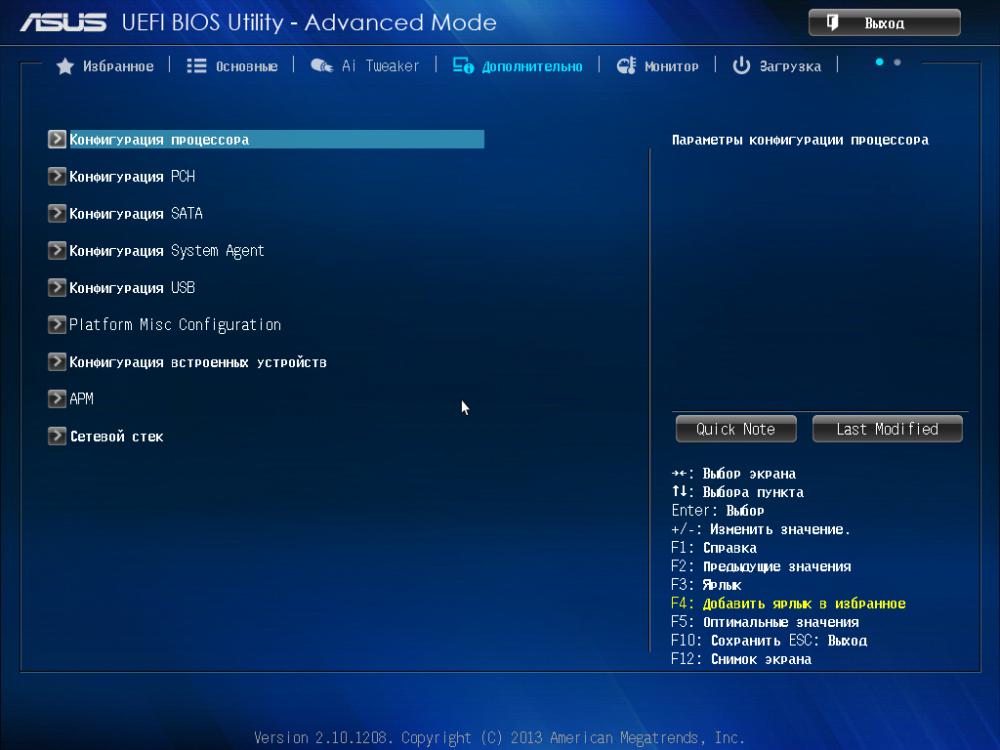

Раздел Advanced традиционно содержит дополнительные опции, относящиеся к ЦП, и настройки интегрированных в плату компонентов.

В первом подразделе можно посмотреть информацию о процессоре и отключить неиспользуемые функции.

Chipset configuration не содержит ничего необычного. Впервые столкнувшиеся с продукцией ASRock могут удивиться опции Good Night LED.

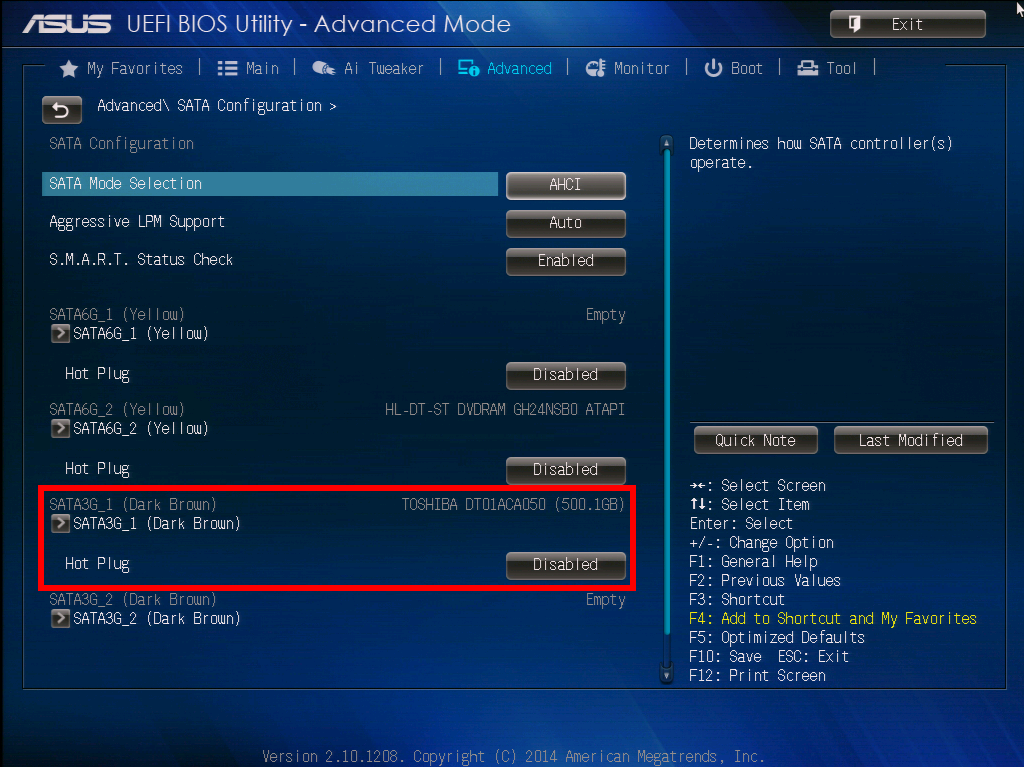

На странице Storage Configuration можно посмотреть список подключенных накопителей и принудительно (на всякий случай) выбрать M. 2 или SATA Express.

2 или SATA Express.

Раздел Tool на платах ASRock был интересен всегда, Fatal1ty Z97 Killer исключением не стала. Easy Raid Installer скопирует драйвер RAID с комплектного DVD на флеш накопитель, чтобы во время установки ОС на RAID массив вы не чувствовали себя диск-жокеем. Easy Driver Installer скачает все драйверы на тот же USB диск, если дисковода нет, а сетевой контроллер в операционной системе не определился автоматически.

Нельзя не упомянуть функцию копирования текущего образа BIOS на резервную микросхему. В ее реализации есть маленький недочет — при выборе функции не будет запрошено подтверждение и в любом случае придется дождаться окончания процесса.

Как обычно, рекомендуем поменять сервер с Auto на USA или Europe — это значительно сократит время ожидания драйверов. Напомним, что плата может не только автоматически получать адрес от роутера или провайдера, но и самостоятельно поднять PPPoE-соединение по указанным вами логину и паролю.

В Full HD-версии UEFI раздел System browser буквально расцвел новыми красками. Полнейшая информация о подключенных устройствах теперь не только здорово работает, но и отлично выглядит.

Полнейшая информация о подключенных устройствах теперь не только здорово работает, но и отлично выглядит.

Online Management Guard без участия постороннего софта закроет доступ в Сеть в интересующие вас часы и дни.

В нижней части страницы вы могли увидеть три пользовательских профиля — на имя каждого выделено по 19 символов. Количество позиций для сохранения можно удвоить, если не полениться и переставить перемычку, отвечающую за выбор микросхемы. Более легкий способ увеличить емкость — сохранять настройки на USB-накопитель.

При наличии проводного доступа в Интернет, вы всегда можете задать вопрос службе поддержки.

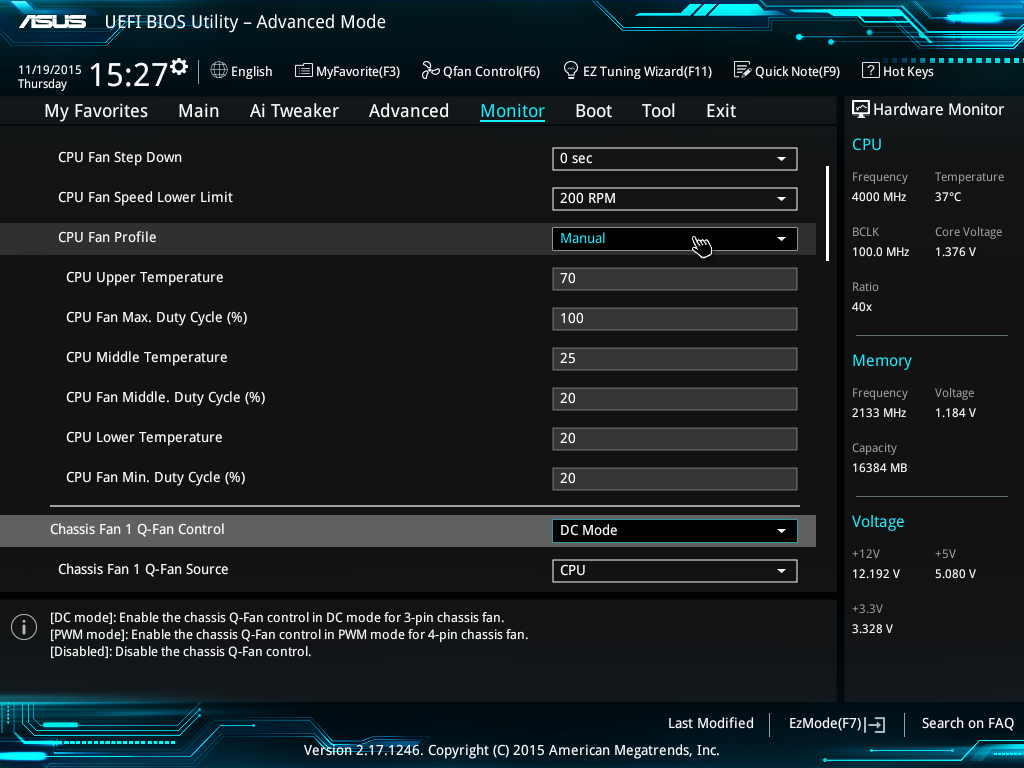

Hardware monitor отображает список напряжений и температур. Помимо этого, доступны предопределенные профили работы вентиляторов. Также можно задать пять температур, при превышении которых будут выставляться необходимые обороты системы охлаждения.

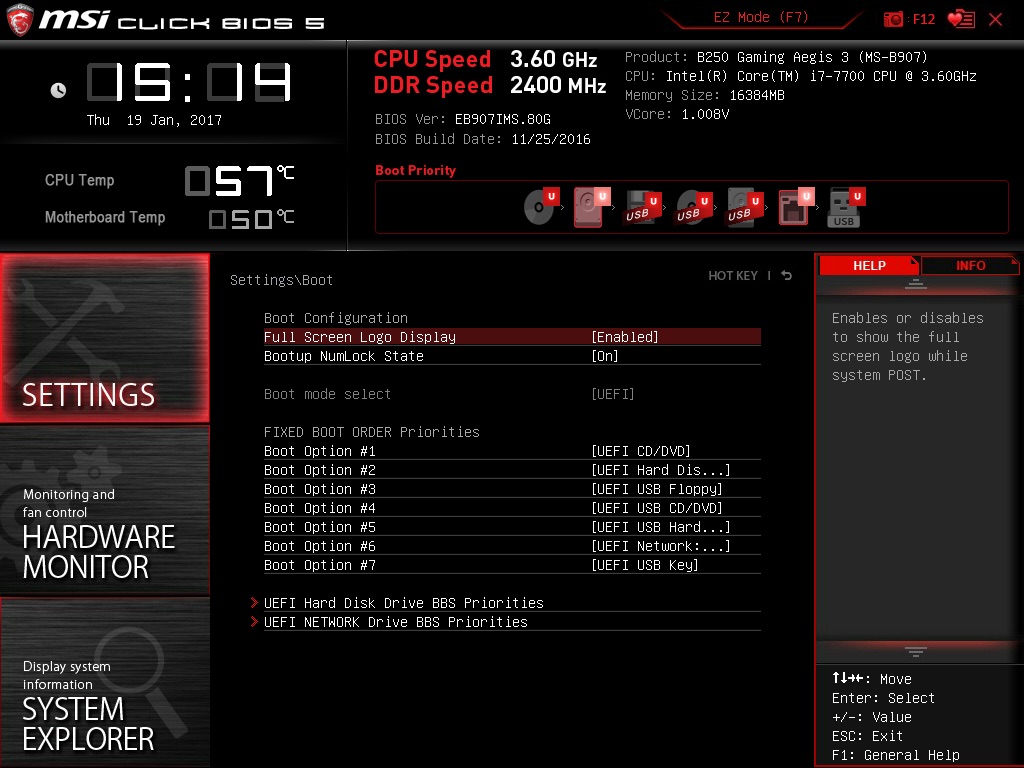

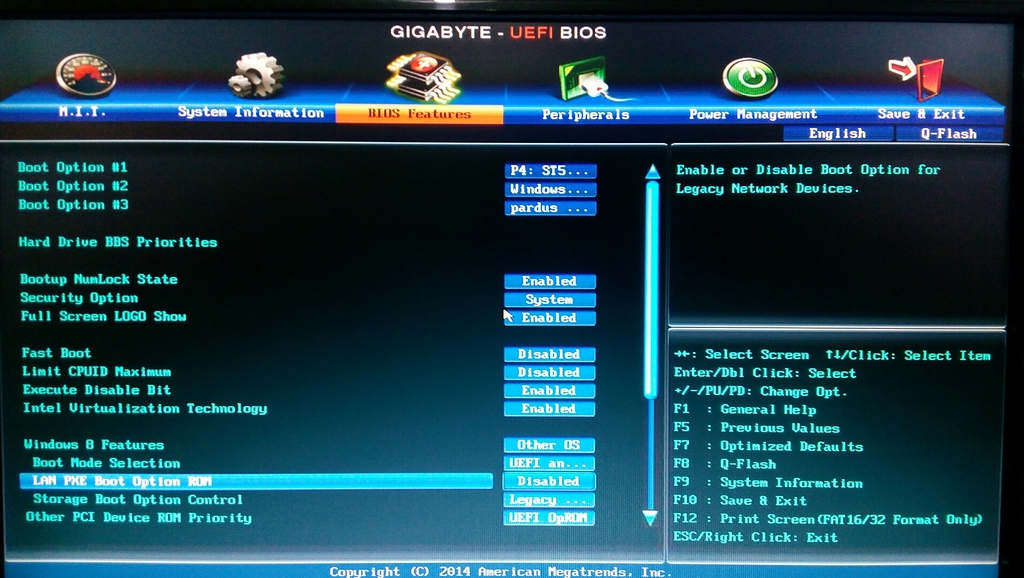

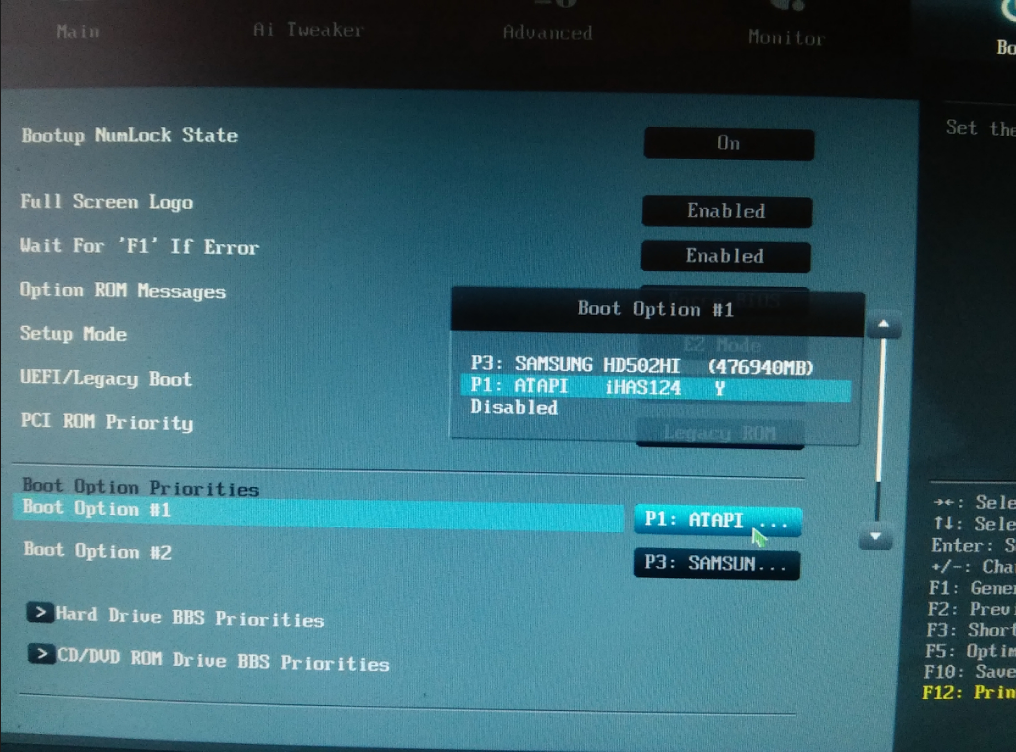

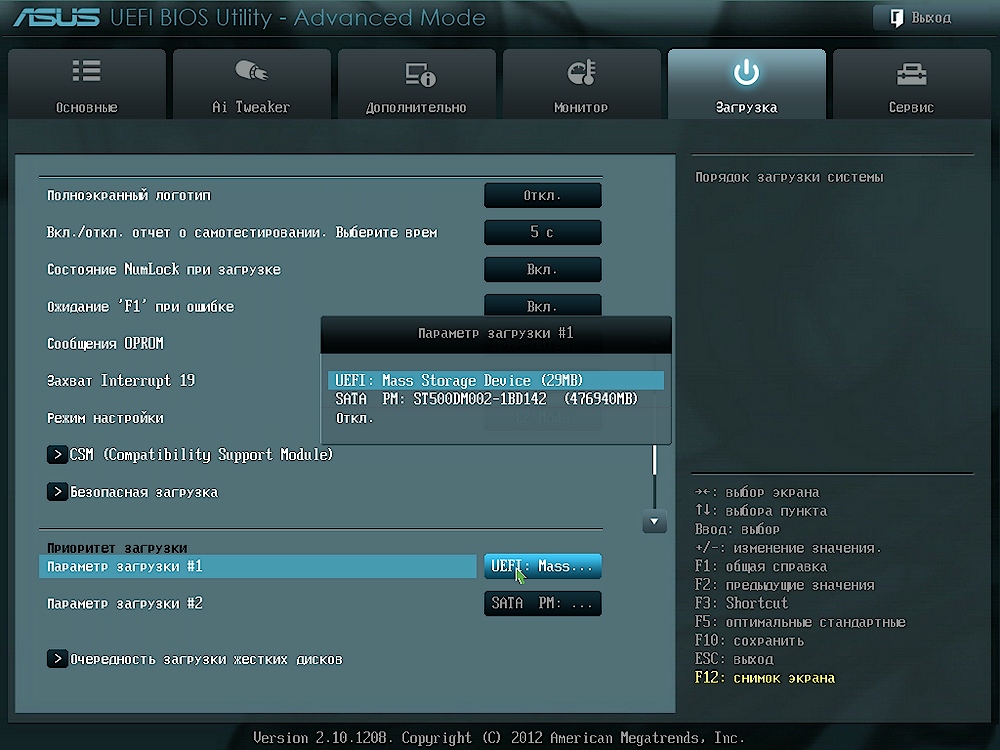

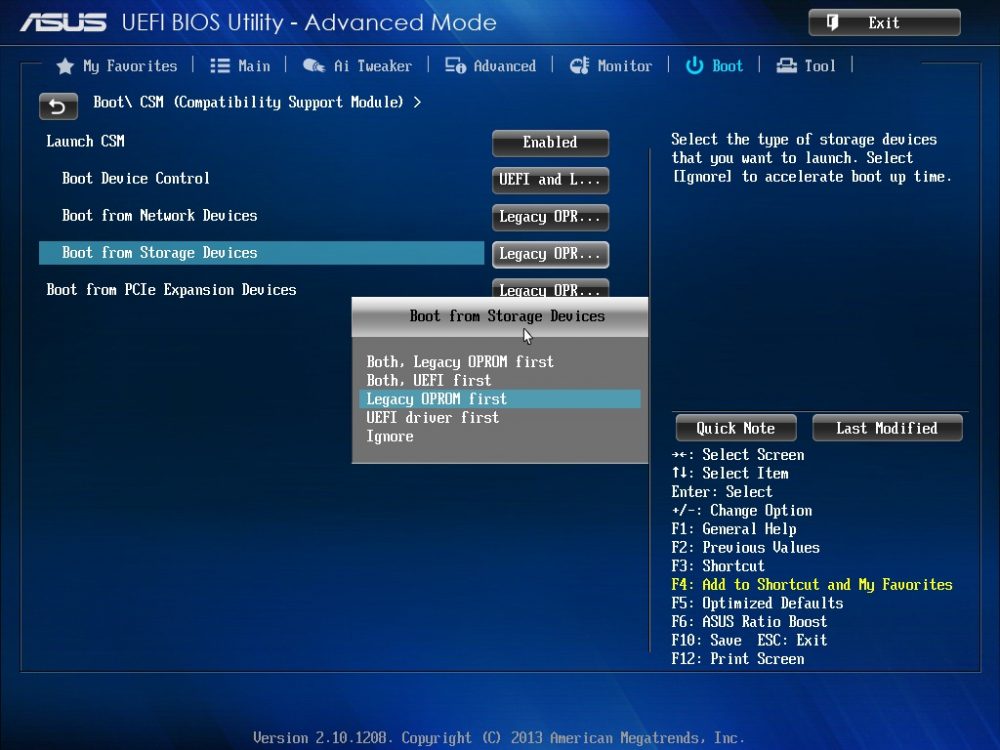

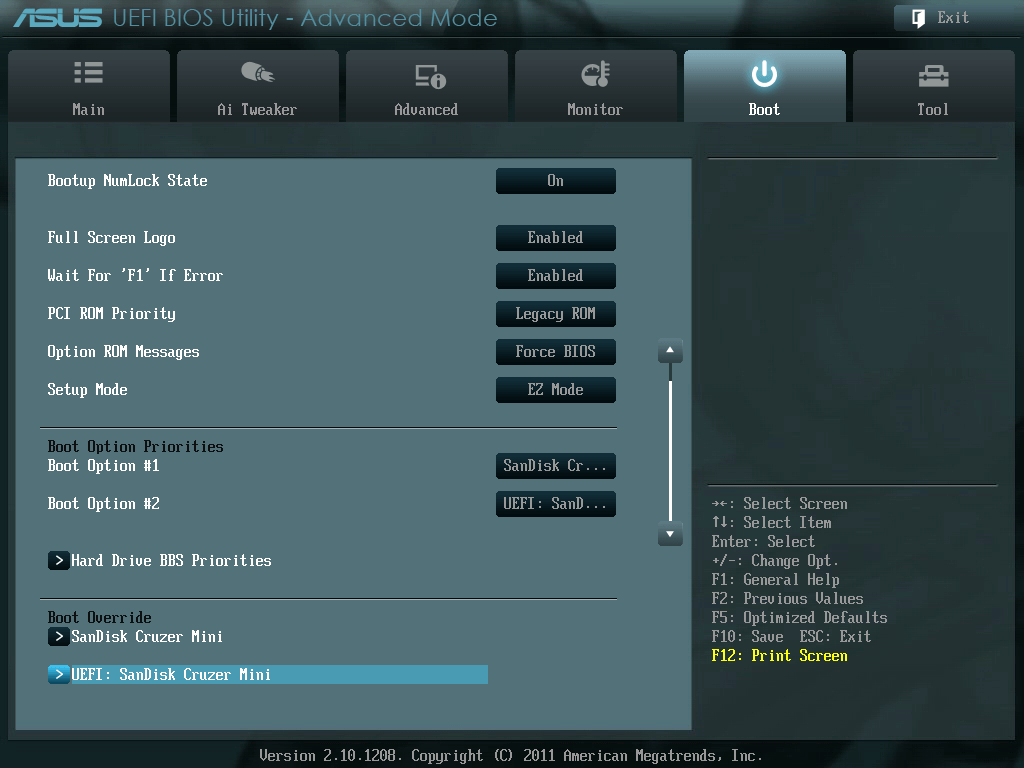

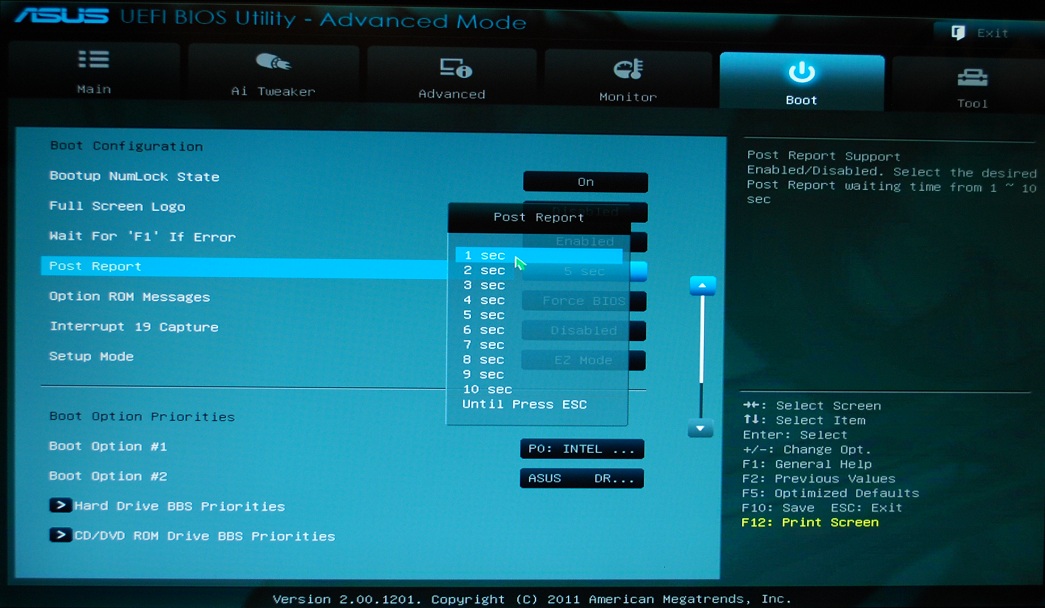

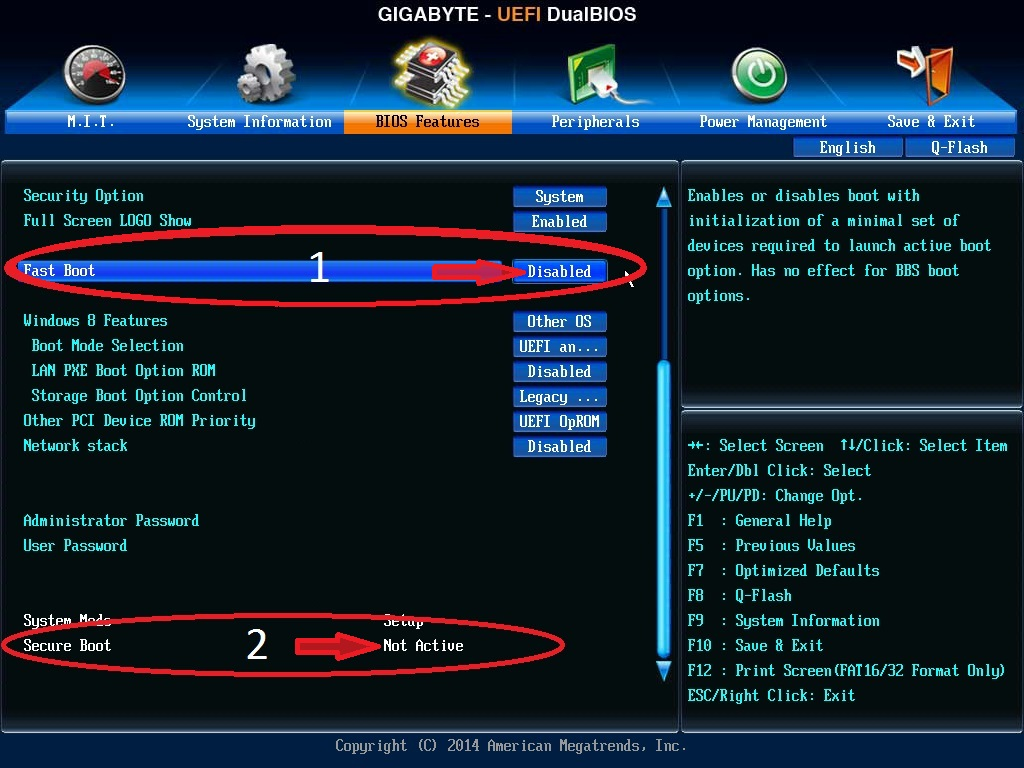

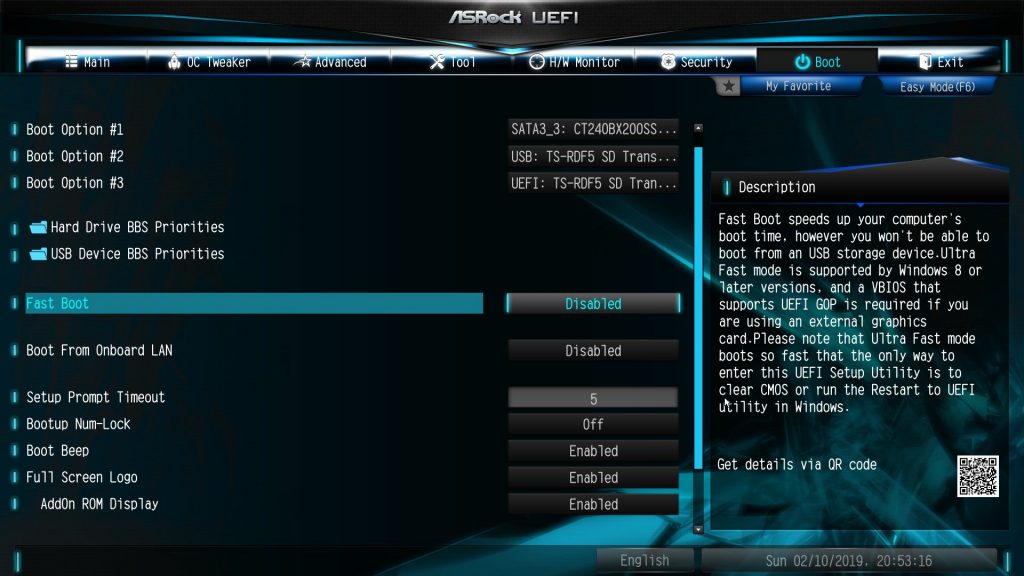

Раздел Boot предлагает выбрать порядок накопителей. К услугам пользователя Fast Boot и Ultra Fast Boot, значительно ускоряющие загрузку ОС (не забудьте установить утилиту Reboot to UEFI или F-Stream, если захотите вновь попасть в UEFI без помощи джампера Clear CMOS).

Boot Fail Guard при достижении указанного количества неудачных запусков сбросит настройки на стандартные, позволяя исправить свою ошибку. В который раз убеждаемся, что на платах без индикатора POST-кодов подобные функции работают не в пример лучше, чем на более продвинутых моделях.

С безопасностью все в порядке. Только проверенные временем решения в области прав и паролей.

Exit позволяет сохранить (можно просто нажать F10) или отменить сделанные изменения.

Небольшие ошибки перевода встречаются повсеместно, но все же русский язык находится на достаточном для нормального восприятия уровне.

Более развернуто ознакомиться с качеством локализации можно в данной видеоинструкции.

Фирменная утилита F-Stream по сути является немного перекрашенным вариантом A-Tuning. Впечатление о программе сложим по ее последней актуальной версии — 2. 0.121.

0.121.

При нажатии кнопки Advanced можно получить доступ к автоматическим способам увеличения производительности: «клонам» предустановок из BIOS и автоматическому разгону с последующим тестированием. Мы расскажем о них подробнее в разделе «Разгон и стабильность».

В разделе Tools обосновалось довольно много кнопок, отвечающих за те или иные функции платы.

Некоторые дублируют функциональность BIOS, некоторые работают только в операционной системе. Например, можно отключить индикаторы питания и активности жесткого диска.

В FAN-Tastic Tuning настраивается поведение вентиляторов. Было бы совсем здорово, если бы в ASRock подсмотрели быстрое переключение профилей у конкурентов.

Без фирменного осушителя не обошлось и на этой плате.

Данный подраздел позволяет выбрать режим загрузки и активировать отложенный вход в BIOS при перезагрузке.

Оправдывая звание игровой платы, ASRock Fatal1ty Z97 Killer в добавок к KeyMaster предлагает подстроить частоту опроса мыши. Для этого — в соответствии с подсказкой в программе/инструкцией/меткой на заглушке — ее нужно воткнуть в крайний верхний USB-порт.

Для этого — в соответствии с подсказкой в программе/инструкцией/меткой на заглушке — ее нужно воткнуть в крайний верхний USB-порт.

USB Key поможет превратить любой накопитель в ключ. Существует возможность автоматической блокировки ПК при его извлечении.

По соседству можно оценить здоровье накопителей.

Раздел OC Tweaker ничем не отличается от своих аналогов на других платах. Этот филиал одноименного раздела BIOS позволяет без перезагрузок изменять множитель ЦП, базовую частоту и напряжения.

Еще один способ быстро изменить производительность — загрузить один из сохраненных профилей разгона в соответствующем разделе. Эта процедура потребует перезагрузки.

А этот раздел в одно нажатие неприметной кнопки превращается в знакомый нам System Browser.

Форма поддержки теперь есть и в самой утилите. Она пришла на место одинокой ссылки на сайт.

UEFI (унифицированный расширяемый интерфейс встроенного ПО) и чем он отличается от BIOS

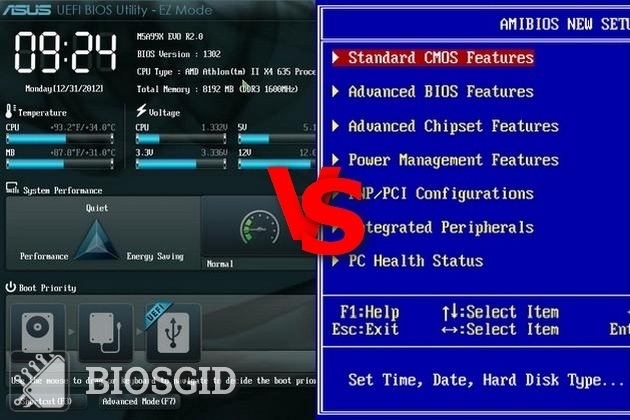

Унифицированный расширяемый интерфейс встроенного ПО (UEFI), как и BIOS (базовая система ввода-вывода), представляет собой встроенное ПО, которое запускается при загрузке компьютера. Он инициализирует оборудование и загружает операционную систему в память. Однако, будучи более современным решением и преодолевая различные ограничения BIOS, UEFI готов заменить прежнее.

Он инициализирует оборудование и загружает операционную систему в память. Однако, будучи более современным решением и преодолевая различные ограничения BIOS, UEFI готов заменить прежнее.

Но что делает BIOS устаревшим?

Присутствующая во всех персональных компьютерах, совместимых с IBM PC, BIOS существует с конца 1970-х годов. С тех пор в него были внесены некоторые важные улучшения, такие как добавление пользовательского интерфейса и расширенные функции управления питанием, которые позволяют BIOS легко настраивать ПК и создавать более эффективные планы управления питанием. Тем не менее, с 70-х годов он не продвинулся так сильно, как компьютерное оборудование и программное обеспечение.

Ограничения BIOS

- BIOS может загружаться с дисков объемом менее 2 ТБ. Диски на 3+ ТБ теперь стандартны, и система с биосом не может с них загрузиться.

- BIOS работает в режиме 16-разрядного процессора и имеет только 1 МБ свободного места для выполнения.

- Он не может инициализировать несколько аппаратных устройств одновременно, что приводит к медленному процессу загрузки.

- BIOS ограничен в параметрах конфигурации и может быть сложен в использовании для опытных пользователей.

- BIOS уязвим для атак вредоносных программ, таких как руткиты, которые могут использовать уязвимости в микропрограмме.

UEFI, или Unified Extensible Firmware Interface, представляет собой тип интерфейса встроенного ПО, используемый в современных компьютерах для замены традиционной BIOS (базовой системы ввода/вывода). UEFI предоставляет более продвинутый и гибкий интерфейс, чем BIOS, что позволяет сократить время загрузки, более эффективно управлять питанием и поддерживать большие жесткие диски и разделы.

Одно из основных различий между UEFI и BIOS заключается в том, как они обрабатывают инициализацию системы. В BIOS микропрограмма хранится в микросхеме постоянной памяти (ПЗУ) на материнской плате, и микропрограмма отвечает за загрузку операционной системы с жесткого диска. Напротив, UEFI хранится в энергонезависимой памяти на материнской плате и может напрямую загружать операционную систему с жесткого диска.

Напротив, UEFI хранится в энергонезависимой памяти на материнской плате и может напрямую загружать операционную систему с жесткого диска.

UEFI также предоставляет более продвинутые функции, чем BIOS, такие как безопасная загрузка, которая помогает предотвратить загрузку вредоносного программного обеспечения во время процесса загрузки. UEFI также поддерживает графические интерфейсы и предоставляет более подробную информацию о системе и параметры конфигурации, чем BIOS.

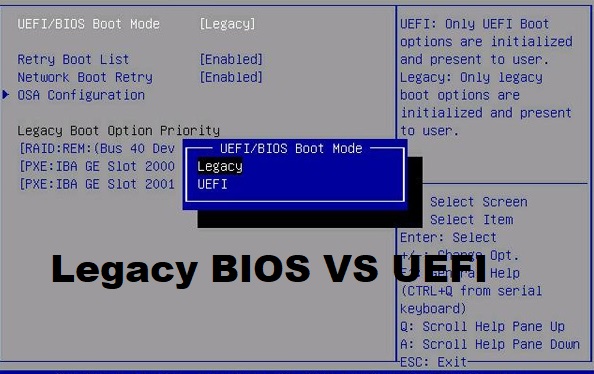

Разница между процессом загрузки с UEFI и процессом загрузки с BIOS

- Процесс загрузки с BIOS : аппаратные устройства работают правильно. После этого он проверяет основную загрузочную запись в первом секторе выбранного загрузочного устройства. Из MBR извлекается расположение Boot-Loader, который после загрузки BIOS в оперативную память компьютера загружает операционную систему в основную память.

- Процесс загрузки с UEFI : В отличие от BIOS, UEFI не ищет MBR в первом секторе загрузочного устройства.

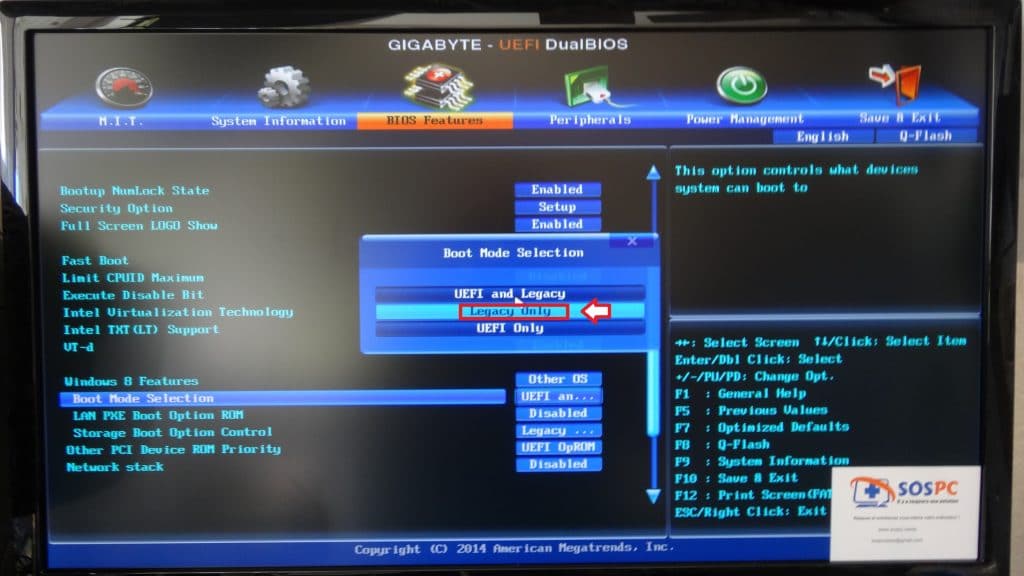

Он поддерживает список допустимых загрузочных томов, называемых системными разделами EFI. Во время процедуры POST микропрограмма UEFI сканирует все загрузочные устройства хранения, подключенные к системе, на наличие действительной таблицы разделов GUID (GPT), что является улучшением по сравнению с MBR. В отличие от MBR, GPT не содержит загрузчика. Сама прошивка сканирует GPT, чтобы найти системный раздел EFI для загрузки, и напрямую загружает ОС из нужного раздела. Если его не удается найти, он возвращается к процессу загрузки типа BIOS, называемому «Legacy Boot».

Он поддерживает список допустимых загрузочных томов, называемых системными разделами EFI. Во время процедуры POST микропрограмма UEFI сканирует все загрузочные устройства хранения, подключенные к системе, на наличие действительной таблицы разделов GUID (GPT), что является улучшением по сравнению с MBR. В отличие от MBR, GPT не содержит загрузчика. Сама прошивка сканирует GPT, чтобы найти системный раздел EFI для загрузки, и напрямую загружает ОС из нужного раздела. Если его не удается найти, он возвращается к процессу загрузки типа BIOS, называемому «Legacy Boot».

Преимущества UEFI по сравнению с BIOS

- Преодоление ограничений по размеру: Встроенное ПО UEFI может загружаться с дисков емкостью 2,2 ТБ или больше, при этом теоретический верхний предел составляет 9,4 зеттабайта, что примерно в 3 раза превышает размер полная информация, представленная в Интернете. Это связано с тем, что GPT использует 64-битные записи в своей таблице, тем самым резко увеличивая возможный размер загрузочного устройства.

- Скорость и производительность: UEFI может работать в 32-битном или 64-битном режиме и имеет больше адресуемого адресного пространства, чем BIOS, что означает более быстрый процесс загрузки.

- Более удобный интерфейс: Поскольку UEFI может работать в 32-битном и 64-битном режимах, он обеспечивает лучшую конфигурацию пользовательского интерфейса с улучшенной графикой, а также поддерживает курсор мыши.

- Безопасность : UEFI также предоставляет функцию безопасной загрузки. Он позволяет загружать только подлинные драйверы и службы во время загрузки, чтобы гарантировать, что никакие вредоносные программы не могут быть загружены при запуске компьютера. Он также требует, чтобы драйверы и ядро имели цифровую подпись, что делает его эффективным инструментом в борьбе с пиратством и вредоносными программами в загрузочном секторе.

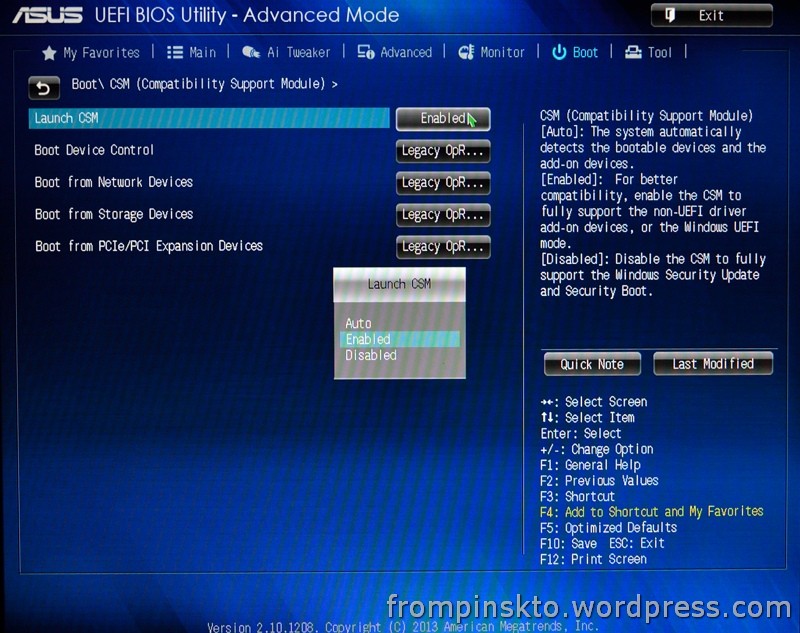

UEFI не требует загрузчика, а также может работать вместе с BIOS, поддерживая устаревшую загрузку, что, в свою очередь, делает его совместимым со старыми операционными системами. Intel планирует полностью заменить BIOS на UEFI для всех своих наборов микросхем к 2020 году.

Intel планирует полностью заменить BIOS на UEFI для всех своих наборов микросхем к 2020 году.

UEFI (Unified Extensible Firmware Interface) — это открытый, многовендорный

замена устаревшему стандарту BIOS, впервые появившемуся в IBM

компьютеров в 1976 году. Стандарт UEFI обширен и охватывает все

загрузочная архитектура. Эта статья посвящена одному полезному, но обычно

упускаемая из виду функция UEFI: безопасная загрузка.

Часто оклеветанный, вы, вероятно, сталкивались с безопасной загрузкой UEFI только тогда, когда

вы отключили его во время первоначальной настройки вашего компьютера. Действительно,

введение безопасной загрузки вызвало разногласия по поводу Microsoft

отвечает за подписание сторонних

код операционной системы, который будет загружаться в безопасной среде загрузки.

В этой статье мы рассмотрим основы безопасной загрузки и способы

контроль над ним. Мы описываем, как установить собственные ключи и подписать

собственные двоичные файлы с этими ключами. Мы также покажем, как можно создать единый

автономный двоичный файл GRUB EFI, который защитит вашу систему от

фальсификации, такие как атаки с холодной перезагрузкой. Наконец, мы покажем, как полный диск

Наконец, мы покажем, как полный диск

шифрование может использоваться для защиты всего жесткого диска, включая

образ ядра (который обычно должен храниться в незашифрованном виде).

Безопасная загрузка UEFI

Безопасная загрузка предназначена для защиты системы от вредоносного кода.

загружается и выполняется в начале процесса загрузки, до начала работы

система загружена. Это необходимо для предотвращения проникновения вредоносного программного обеспечения.

установка «буткита» и сохранение контроля над компьютером для маскировки

его присутствие. Если во время безопасной загрузки загружается недопустимый двоичный файл

включен, пользователь будет предупрежден, и система откажется загружать

поддельный бинарник.

При каждой загрузке микропрограмма UEFI проверяет каждый двоичный файл EFI,

загружается и гарантирует, что он имеет либо действительную подпись (подкрепленную

локально доверенный сертификат) или что контрольная сумма двоичного файла присутствует на

разрешенный список. Также проверяется соответствие подписи или контрольной суммы.

Также проверяется соответствие подписи или контрольной суммы.

не появится в списке запрещенных. Списки доверенных сертификатов или контрольных сумм

хранятся как переменные EFI в энергонезависимой памяти, используемой

Среда прошивки UEFI для хранения настроек и данных конфигурации.

Обзор ключа UEFI

Четыре основные переменные EFI, используемые для безопасной загрузки, показаны на рисунке а. Ключ платформы (часто сокращенно PK) предлагает полный контроль

иерархии ключей безопасной загрузки. Владелец ПК может установить новый

PK и обновите KEK (ключ обмена ключами). Это второй ключ, который

либо может подписывать исполняемые двоичные файлы EFI напрямую, либо использоваться для подписи

базы данных db и dbx. Переменная db (база данных сигнатур) содержит

список разрешенных сертификатов подписи или криптографические хэши

разрешенные двоичные файлы. dbx является инверсией db и используется как

черный список определенных сертификатов или хэшей, которые в противном случае

был принят, но который не должен запускаться. Только КЕК и ДБ

Только КЕК и ДБ

(показаны зеленым цветом) ключи могут подписывать двоичные файлы, которые могут загружать систему.

Рисунок а. Ключи безопасной загрузки

ПК в большинстве систем выдается производителем оборудования,

в то время как KEK принадлежит поставщику операционной системы (например, Microsoft).

Поставщики оборудования также обычно устанавливают свои собственные KEK (поскольку

может присутствовать несколько KEK). Полное владение компьютером

при безопасной загрузке нужно заменить (как минимум) PK и KEK, в

чтобы предотвратить установку новых ключей без вашего согласия. Ты

также следует заменить базу данных сигнатур (db), если вы хотите предотвратить

коммерчески подписанные двоичные файлы EFI от запуска в вашей системе.

Безопасная загрузка предназначена для того, чтобы кто-то, имеющий физический контроль над

компьютер, чтобы взять под контроль установленные ключи. Предустановленный

ПК производителя можно программно заменить только подписав его

существующий ПК. Имея физический доступ к компьютеру и доступ к

Имея физический доступ к компьютеру и доступ к

Среда прошивки UEFI, этот ключ можно удалить и создать новый

установлен. Требование физического доступа к системе для переопределения

ключи по умолчанию являются важным требованием безопасности безопасной загрузки для

предотвратить завершение этого процесса вредоносным программным обеспечением. Обратите внимание, что некоторые

заблокированные устройства на базе ARM реализуют безопасную загрузку UEFI без

возможность смены предустановленных ключей.

Процедура тестирования

Вы можете выполнить эти процедуры на физическом компьютере или, альтернативно,

в виртуализированном экземпляре эталонного UEFI Intel Tianocore

выполнение. Пакет ovmf доступен в

большинство дистрибутивов Linux включают это. Инструмент виртуализации QEMU может

запустите экземпляр ovmf для экспериментов. Примечание

что толстый

Аргумент указывает, что каталог storage будет представлен

виртуализированная прошивка в качестве постоянного тома хранилища. Создать это

Создать это

каталог в текущем рабочем каталоге и запустите QEMU:

qemu-system-x86_64 -enable-kvm -net нет \ -m 1024 -pflash /usr/доля/ovmf/ovmf_x64.bin \ -hda жир:хранение/

Файлы, присутствующие в этой папке, при запуске QEMU будут отображаться как том.

к виртуализированной прошивке UEFI. Обратите внимание, что файлы, добавленные в него после

запуск QEMU не появится в системе — перезапустите QEMU, и они

воля

появляться. Этот каталог можно использовать для хранения открытых ключей, которые вы хотите

установить в прошивку UEFI, а также образы UEFI для загрузки позже

в процессе.

Создание собственных ключей

Ключи безопасной загрузки представляют собой самоподписанные 2048-битные ключи RSA в сертификате X.509.

формат. Обратите внимание, что большинство реализаций не поддерживают длины ключей.

больше 2048 бит в настоящее время. Вы можете сгенерировать 2048-битную пару ключей

(со сроком действия 3650 дней или десять лет) со следующими

команда openssl :

openssl req -new -x509 -newkey rsa:2048 -keyout PK.key \ -out PK.crt -days 3650 -subj "/CN=My Secure PK/"

Тема CN может быть настроена по вашему желанию, и ее значение не

важный. Полученный PK.key является закрытым ключом, а PK.crt —

соответствующий сертификат (содержащий открытый ключ), который вы

установить в прошивку UEFI в ближайшее время. Вы должны хранить частное

ключ надежно на зашифрованном устройстве хранения в безопасном месте.

Теперь вы можете выполнить один и тот же процесс как для KEK, так и для ключа db.

Обратите внимание, что переменные db и KEK EFI могут содержать несколько ключей.

(а в случае db — хэши SHA256 загрузочных бинарников), хотя

для простоты в этой статье рассматривается только хранение одного сертификата

в каждом. Этого более чем достаточно, чтобы взять под свой контроль

компьютер. Опять же, файлы .key являются закрытыми ключами, которые должны быть

надежно хранятся, а файлы .crt являются публичными сертификатами,

установлен в ваши системные переменные UEFI.

Получение права собственности и установка ключей

Каждый интерфейс встроенного ПО UEFI отличается, и поэтому невозможно

предоставить пошаговые инструкции по установке собственных ключей.

Обратитесь к руководству по эксплуатации материнской платы или ноутбука или выполните поиск

онлайн для производителя прошивки UEFI. Введите прошивку UEFI

интерфейса, обычно удерживая клавишу во время загрузки, и найдите

меню безопасности. Здесь должен быть раздел или подменю для безопасного

ботинок. Измените режим управления на «пользовательский» режим. Это должно позволить вам

получить доступ к меню управления ключами.

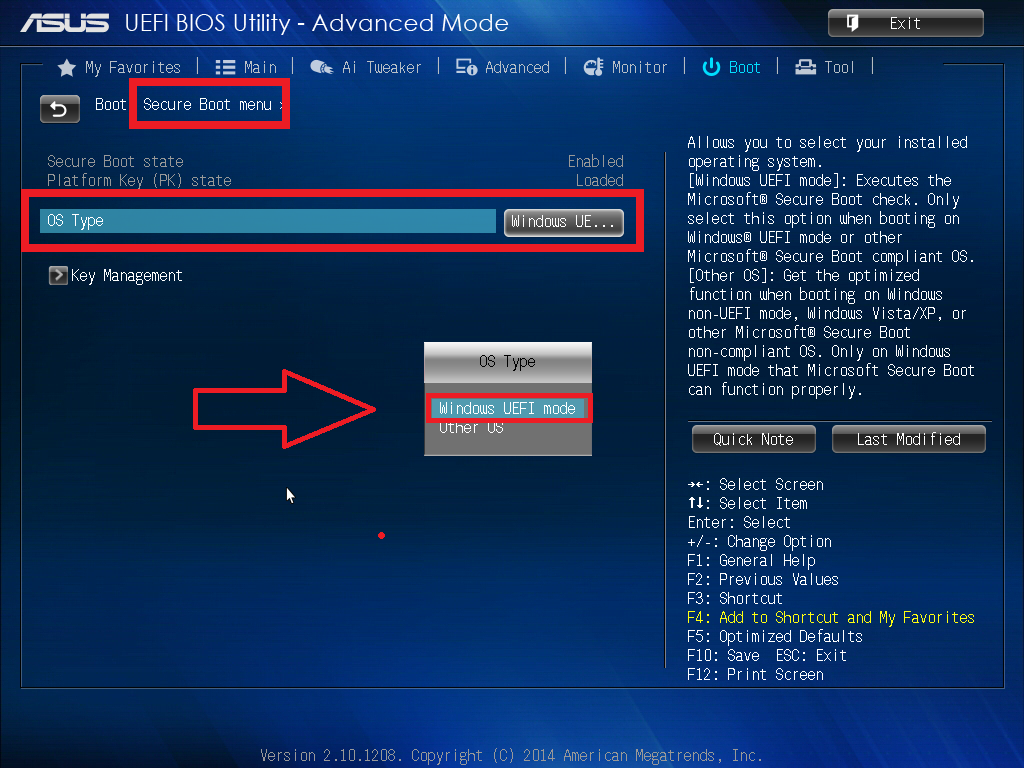

Рис. 1. Включение безопасной загрузки и вход в пользовательский режим

На этом этапе вы должны сделать резервную копию ключей платформы UEFI.

в настоящее время установлено. Вам это не нужно, так как должен быть

опция в вашем интерфейсе прошивки UEFI для восстановления ключей по умолчанию,

но осторожность не повредит. Должна быть возможность экспорта

или сохраните текущие ключи на флэш-накопитель USB. Лучше всего отформатировать это

с файловой системой FAT, если у вас есть какие-либо проблемы с ее обнаружением.

После того, как вы скопировали резервные копии ключей в безопасное место, загрузите публичный

файлы сертификатов (. crt), созданные ранее, на флэш-память USB

crt), созданные ранее, на флэш-память USB

водить машину. Будьте осторожны, чтобы не перепутать их с резервными сертификатами из

ранее. Войдите в интерфейс прошивки UEFI и используйте параметр для сброса

или очистить все существующие ключи безопасной загрузки.

Рисунок 2. Удаление существующего ключа платформы

Это также можно назвать «взятием на себя ответственности» за безопасную загрузку.

Теперь ваша система находится в режиме «настройки» безопасной загрузки, который будет оставаться до тех пор, пока

установлен новый ПК. На данный момент переменная EFI PK не защищена.

системой, а новое значение может быть загружено из прошивки UEFI.

интерфейса или из программного обеспечения, работающего на компьютере (например,

Операционная система).

Рис. 3. Загрузка нового ключа с запоминающего устройства

На этом этапе вам следует временно отключить безопасную загрузку, чтобы

продолжайте следить за этой статьей. Ваши вновь установленные ключи останутся

на месте, когда включена безопасная загрузка.

Подписание двоичных файлов

После того, как вы установили пользовательские ключи подписи UEFI, вам необходимо подписать

ваши собственные двоичные файлы EFI. Существует множество различных способов построения

(или получить) их. Большинство современных загрузчиков Linux совместимы с EFI (для

например, GRUB 2, rEFInd или gummiboot), а само ядро Linux может

быть собран как загрузочный двоичный файл EFI, начиная с версии 3.3. это возможно

подпишите и загрузите любой действительный двоичный файл EFI, хотя подход, который вы используете здесь

зависит от ваших предпочтений.

Один из вариантов — подписать образ ядра напрямую. Если ваш дистрибутив

использует бинарное ядро, вам нужно будет подписывать каждое новое обновление ядра

перед перезагрузкой системы. Если вы используете самостоятельно скомпилированное ядро, вы

потребуется подписывать каждое ядро после его сборки. Такой подход, однако,

требует от вас следить за обновлениями ядра и подписывать каждый образ. Этот

Этот

может стать трудным, особенно если вы используете скользящий выпуск

кандидаты на распространение или тестирование основной версии. Альтернатива и

подход, который мы использовали в этой статье, заключается в подписании закрытого

UEFI-совместимый загрузчик (GRUB 2 в случае этой статьи) и используйте

это для загрузки различных ядер из вашей системы.

Некоторые дистрибутивы настраивают GRUB для проверки подписи образа ядра.

против указанного в дистрибутиве открытого ключа (которым они подписывают все

бинарники ядра) и отключить редактирование ядра

cmdline переменная, когда

используется безопасная загрузка. Поэтому вам следует обратиться к документации

для вашего дистрибутива, так как раздел о том, как убедиться, что ваши загрузочные образы

шифрование в данном случае не имеет значения.

Пакет sbsigntools для Linux доступен по адресу

репозиторий большинства дистрибутивов Linux и является хорошим первым

порт захода при подписании двоичных файлов UEFI. Двоичные файлы безопасной загрузки UEFI

Двоичные файлы безопасной загрузки UEFI

должны быть подписаны подписью в формате Authenticode. Команда

интерес sbsign , который вызывается следующим образом:

sbsign --key DB.key --cert DB.crt unsigned.efi \ --выходной подписанный.efi

Из-за незначительных различий в реализации стандартов UEFI,

некоторые системы могут отклонить правильно подписанный двоичный файл из

сбзнак . Лучшей альтернативой, которую мы нашли, было использование

утилита osslsigncode , которая также генерирует

Подписи аутентикод. Хотя этот инструмент не был специально предназначен

для использования с безопасной загрузкой он создает подписи, соответствующие

требуемая спецификация. С osslsigncode делает

обычно не включаются в репозитории дистрибутива, вы

должен собрать его из исходного кода. Процесс относительно

просто и просто требует запуска make ,

который создаст исполняемый двоичный файл. Если вы столкнетесь

любые проблемы, убедитесь, что вы установили openssl

и curl , которые являются зависимостями

упаковка. (См. Ресурсы для ссылки на исходный код

(См. Ресурсы для ссылки на исходный код

хранилище.)

Двоичные файлы подписаны с помощью osslsigntool в

аналогично sbsign (обратите внимание, что хэш

определяется как sha256 согласно спецификации UEFI; этого не должно быть

изменено):

osslsigncode -certs DB.crt -key DB.key \ -h sha256 -in unsigned.efi -outsigned.efi

Загрузка с UEFI

После того, как вы подписали двоичный файл EFI (например, загрузчик GRUB

двоичный), следующим очевидным шагом будет его тестирование. Компьютеры, использующие устаревшие

Технология загрузки BIOS загружает начальный загрузчик операционной системы из

MBR (основная загрузочная запись) выбранного загрузочного устройства. MBR

содержит код для загрузки дополнительного (и большего) загрузчика, хранящегося в

диск, с которого загружается операционная система. Напротив, UEFI предназначен для

разрешить существование более одного загрузчика на одном диске без

необходимо, чтобы эти загрузчики сотрудничали или даже знали, что другие существуют.

Загрузочные двоичные файлы UEFI расположены на устройстве хранения (например, на жестком диске).

диск) по стандартному пути. Раздел, содержащий эти двоичные файлы,

называется системным разделом EFI. Он имеет идентификатор раздела 0xEF00.

в gdisk, GPT-совместимый эквивалент fdisk. Этот раздел

условно располагается в начале файловой системы и форматируется

с файловой системой FAT32. Затем загрузочные UEFI-загрузочные файлы сохраняются в виде файлов.

в каталоге EFI/BOOT/.

Этот подписанный двоичный файл теперь должен загружаться, если он помещен в EFI/BOOT/BOOTX64.EFI внутри системного раздела EFI или

внешний диск, который устанавливается в качестве загрузочного устройства. можно иметь

несколько двоичных файлов EFI доступны на одном системном разделе EFI, что делает

проще создать мультизагрузочную установку. Однако для того, чтобы это работало,

Прошивка UEFI нуждается в загрузочной записи, созданной в ее энергонезависимой памяти.

В противном случае будет использоваться имя файла по умолчанию (BOOTX64. EFI), если оно существует.

EFI), если оно существует.

Чтобы добавить новый двоичный файл EFI в список доступных двоичных файлов вашей прошивки,

вам следует использовать утилиту efibootmgr . Этот

инструмент можно найти в репозиториях дистрибутива и часто используется

автоматически установщиками популярных загрузчиков, таких как GRUB.

На этом этапе вы должны снова включить безопасную загрузку в вашем UEFI.

прошивка. Чтобы убедиться, что безопасная загрузка работает правильно, вы должны

попытаться загрузить неподписанный двоичный файл EFI. Для этого вы можете поместить бинарный файл

(например, неподписанный двоичный файл GRUB EFI) в EFI/BOOT/BOOTX64.EFI на USB-накопителе с файловой системой FAT32.

Используйте интерфейс прошивки UEFI, чтобы установить этот диск в качестве текущей загрузки

диск и убедитесь, что появляется предупреждение системы безопасности, которое останавливает загрузку

процесс. Вы также должны убедиться, что образ, подписанный по умолчанию

Ключи безопасной загрузки UEFI не загружаются — компакт-диск с Ubuntu 12. 04 (или новее) или

04 (или новее) или

загрузочный USB-накопитель должен позволить вам в этом убедиться. Наконец, вы должны

убедитесь, что ваш самоподписанный двоичный файл загружается правильно и без ошибок.

Установка автономного GRUB

По умолчанию загрузчик GRUB использует файл конфигурации, хранящийся по адресу

/загрузка/жратва/жратва.cfg. Обычно этот файл может редактировать кто угодно.

возможность изменять содержимое вашего раздела /boot, либо путем загрузки

на другую ОС или поместив диск на другой компьютер.

Безопасность загрузчика

До появления безопасной загрузки и UEFI кто-то с физическим

доступ к компьютеру предполагался полным доступом к нему. Пользователь

пароли можно обойти, просто добавив

init=/bin/bash в

параметр ядра cmdline , и компьютер загружался прямо в

корневая оболочка с полным доступом ко всем файлам в системе.

Настройка полного шифрования диска — один из способов защитить ваши данные от

физическая атака — если содержимое жесткого диска зашифровано,

диск должен быть расшифрован перед загрузкой системы. Невозможно

Невозможно

смонтировать разделы диска без ключа расшифровки, поэтому данные

защищен.

Другой подход заключается в том, чтобы предотвратить изменение ядра злоумышленником.

параметр командной строки. Этот подход легко обойти на большинстве компьютеров,

однако, установив новый загрузчик. Этот загрузчик не нужен

соблюдать ограничения, наложенные исходным загрузчиком. Во многих

случаях замена загрузчика может оказаться ненужной — GRUB и другие

загрузчики полностью настраиваются с помощью отдельной конфигурации

файл, который можно редактировать, чтобы обойти ограничения безопасности, такие как

пароли.

Следовательно, подписание GRUB не даст реального преимущества в плане безопасности.

загрузчик, так как подписанный (и проверенный) загрузчик будет загружаться

неподписанные модули с жесткого диска и использовать неподписанную конфигурацию

файл. Заставив GRUB создать один загрузочный двоичный файл EFI, содержащий

все необходимые модули и конфигурационные файлы, вам больше не нужно

доверяйте модулям и файлу конфигурации вашего двоичного файла GRUB. После

После

подписывая двоичный файл GRUB, его нельзя изменить без безопасной загрузки

отклоняя его и отказываясь загружать. Эта неудача предупредит вас о

кто-то пытается скомпрометировать ваш компьютер, изменив загрузчик.

Как упоминалось ранее, этот шаг может не понадобиться на некоторых

дистрибутивов, так как их загрузчик GRUB автоматически будет применять

аналогичные ограничения и проверки ядер при загрузке с безопасной загрузкой

включено. Итак, этот раздел предназначен для тех, кто не пользуется

такой дистрибутив или желающие реализовать нечто подобное

себя в учебных целях.

Чтобы создать автономный двоичный файл GRUB,

grub-mkstandalone

инструмент нужен. Этот инструмент должен быть включен как часть

последние дистрибутивы GRUB2:

grub-mkstandalone -d /usr/lib/grub/x86_64-efi/ \ -O x86_64-efi --modules="part_gpt part_msdos" \ --fonts="unicode" --locales="[электронная почта защищена]" \ --themes="" -o "/home/user/grub-standalone.efi" \ "загрузка/жратва/жратва.cfg=/загрузка/жратва/жратва.cfg"

Более подробное объяснение использованных здесь аргументов доступно на

справочная страница для grub-mkstandalone .

важными аргументами являются -o , которые указывают, что выходной файл должен быть

используемый, и последний строковый аргумент, указывающий путь к текущему

Конфигурационный файл GRUB. Полученный автономный двоичный файл GRUB:

непосредственно загрузочный и содержит memdisk, который содержит конфигурацию

файл и модули, а также файл конфигурации. Этот двоичный файл GRUB

теперь можно подписать и использовать для загрузки системы. Обратите внимание, что этот процесс

следует повторять при повторном создании файла конфигурации GRUB,

например, после добавления нового ядра, изменения параметров загрузки или после

добавление в список новой операционной системы, так как встроенная

файл конфигурации будет устаревшим по сравнению с обычным системным.

Предупреждение о лицензировании

Поскольку GRUB 2 распространяется под лицензией GPLv3 (или более поздней версии), возникает один вопрос.

рассмотрение, о котором следует знать. Хотя это не рассмотрение для отдельных

пользователей (которые просто могут установить новые безопасные ключи загрузки и загрузить модифицированный

загрузчик), если загрузчик GRUB 2 (или любой другой загрузчик под лицензией GPL-v3) был подписан закрытым ключом подписи, а

распределенная компьютерная система была разработана для предотвращения использования неподписанных

загрузчики, использование программного обеспечения под лицензией GPL-v3 не будет

соответствие лицензии. Это результат так называемого

статья GPLv3, запрещающая тиво'изацию, которая требует, чтобы пользователи могли

устанавливать и выполнять свою собственную модифицированную версию программного обеспечения GPLv3 на

системы без каких-либо технических ограничений.

Блокировка GRUB

Чтобы злоумышленник не смог изменить командную строку ядра вашего

system (например, чтобы указать на другой двоичный файл инициализации), GRUB

пароль должен быть установлен. Пароли GRUB хранятся в

Пароли GRUB хранятся в

файл конфигурации после хеширования с помощью криптографического хеширования

функция. Сгенерируйте хэш пароля с помощью

команда grub-mkpasswd-pbkdf2 , которая предложит вам

введите пароль.

Функция PBKDF2 представляет собой медленное хеширование, разработанное для

интенсивные и предотвращают атаки грубой силы на пароль. Его

производительность регулируется с помощью -c параметр, при желании замедлить

обрабатывать дальше на быстром компьютере, выполняя больше раундов

ПБКДФ2. Значение по умолчанию — 10 000 раундов. После копирования этого пароля

hash, его следует добавить в файлы конфигурации GRUB (которые

обычно находятся в /etc/grub.d или аналогичном). В файле 40_custom добавляем

следующее:

установить суперпользователей = "корень" password_pbkdf2 root <сгенерированный хэш пароля>

Это создаст учетную запись суперпользователя GRUB с именем root, которая сможет

загрузите любую запись GRUB, отредактируйте существующие элементы загрузки и войдите в консоль GRUB. /$submenu_indentation/"

/$submenu_indentation/"

После добавления учетной записи суперпользователя и настройки необходимости (или иным образом)

для загрузочных паролей основной файл конфигурации GRUB должен быть

повторно сгенерировано. Команда для этого зависит от дистрибутива, но

часто update-grub или

grub-mkconfig . Автономный двоичный файл GRUB

также должны быть повторно сгенерированы и протестированы.

Защита ядра

На этом этапе у вас должна быть система, способная загружать подписанный (и

защищен паролем) загрузчик GRUB. Противник без доступа к вашему

ключи не смогут изменить загрузчик или его конфигурацию или

модули. Точно так же злоумышленники не смогут изменить параметры

передается загрузчиком в ядро. Однако они могут изменить ваш

образ ядра (путем замены жесткого диска на другой компьютер). Этот

затем будет загружен GRUB. Хотя GRUB может проверить

подписи образа ядра, для этого требуется повторно подписывать каждое обновление ядра.

Альтернативный подход — использовать полное шифрование диска для защиты

полная система, включая образы ядра, корневую файловую систему и ваш домашний

каталог. Это предотвратит удаление диска вашего компьютера и

доступ к вашим данным или их изменение, не зная вашего шифрования

пароль, содержимое диска будет нечитаемым (и, следовательно, не поддающимся изменению).

Большинство интерактивных руководств показывают полное шифрование диска, но оставляют отдельный,

незашифрованный раздел /boot (содержащий образы ядра и initrd)

для удобства загрузки. Создавая только один зашифрованный корень

раздел, на нем не будет незашифрованного ядра или initrd.

диск. Можно, конечно, создать отдельный загрузочный раздел и зашифровать

это с помощью dm-crypt как обычно, если хотите.

Полный процесс выполнения полного шифрования диска, включая загрузку

раздел достоин отдельной статьи, учитывая различные

необходимые изменения для конкретного дистрибутива. Хорошая отправная точка, однако,

является ArchLinux Wiki (см. Ресурсы). Основное отличие от обычного шифрования заключается в том, что

Ресурсы). Основное отличие от обычного шифрования заключается в том, что

использование GRUB GRUB_ENABLE_CRYPTODISK=y

параметр конфигурации, который указывает GRUB попытаться расшифровать

зашифрованный том перед загрузкой главного меню GRUB.

Чтобы не вводить пароль шифрования дважды при загрузке,

системный /etc/crypttab можно использовать для

автоматически расшифровать файловую систему с помощью ключевого файла. Этот ключевой файл

затем может быть включен в (зашифрованный) initrd файловой системы (см.

документации вашего дистрибутива, чтобы узнать, как добавить это в

initrd, поэтому он будет включаться каждый раз, когда он регенерируется для ядра.

обновлять).

Этот ключевой файл должен принадлежать пользователю root и не требует никаких

пользователь или группа, чтобы иметь к нему доступ для чтения. Точно так же вы должны дать

образ initrd (в загрузочном разделе) такая же защита для предотвращения

от доступа, когда система включена, а ключевой файл

извлекается.

Заключительные соображения

Безопасная загрузка UEFI позволяет вам контролировать, на каком коде может выполняться

твой компьютер. Установка собственных ключей позволяет предотвратить

людей от простой загрузки собственного кода на ваш компьютер. Объединение

это с полным шифрованием диска защитит ваши данные от

несанкционированный доступ и кража, а также не дать злоумышленнику обмануть вас

в загрузку вредоносного ядра.

В качестве последнего шага вы должны применить пароль к вашей настройке UEFI.

интерфейс, чтобы предотвратить доступ физического злоумышленника

к интерфейсу настройки вашего компьютера и установке собственных PK, KEK и

db, как и в этих инструкциях. Вы должны знать, однако, что

слабая реализация UEFI на вашей материнской плате или ноутбуке может

потенциально позволяет обойти или удалить этот пароль, и что

возможность перепрошить прошивку UEFI через «режим спасения» на вашем

система потенциально может очистить переменные NVRAM.

Он поддерживает список допустимых загрузочных томов, называемых системными разделами EFI. Во время процедуры POST микропрограмма UEFI сканирует все загрузочные устройства хранения, подключенные к системе, на наличие действительной таблицы разделов GUID (GPT), что является улучшением по сравнению с MBR. В отличие от MBR, GPT не содержит загрузчика. Сама прошивка сканирует GPT, чтобы найти системный раздел EFI для загрузки, и напрямую загружает ОС из нужного раздела. Если его не удается найти, он возвращается к процессу загрузки типа BIOS, называемому «Legacy Boot».

Он поддерживает список допустимых загрузочных томов, называемых системными разделами EFI. Во время процедуры POST микропрограмма UEFI сканирует все загрузочные устройства хранения, подключенные к системе, на наличие действительной таблицы разделов GUID (GPT), что является улучшением по сравнению с MBR. В отличие от MBR, GPT не содержит загрузчика. Сама прошивка сканирует GPT, чтобы найти системный раздел EFI для загрузки, и напрямую загружает ОС из нужного раздела. Если его не удается найти, он возвращается к процессу загрузки типа BIOS, называемому «Legacy Boot».

key \

-out PK.crt -days 3650 -subj "/CN=My Secure PK/"

key \

-out PK.crt -days 3650 -subj "/CN=My Secure PK/"

cfg=/загрузка/жратва/жратва.cfg"

cfg=/загрузка/жратва/жратва.cfg"