Что такое хост файл: Файл Hosts. Предназначение, редактирование и восстановление

Содержание

Файл hosts – как использовать для блокировки сайтов – рекомендации

Возможно, вы слышали о файле hosts компьютера. Если нет, то вы не много потеряли. Буквально это файл с названием hosts. У него нет расширения, определяющего тип файла.

Таким образом, сам файл не имеет особого значения. Однако, будучи помещенным в определенное место внутри вашего компьютера, он может быть эффективным инструментом для управления доступом компьютера к внешнему миру – Интернету. В этом случае я бы назвал его файлом hosts.

Если вас интересует простой и эффективный способ заблокировать заблокировать доступ к определенным веб-сайтам с компьютера или вам интересно, что это за колдовство, вы читаете правильный пост.

Я объясню, как работает файл hosts, его расположение и быстрый способ редактирования на вашем компьютере, будь то Windows или Mac. Если вы пользователь Linux, скорее всего, вам не нужна помощь в редактировании случайного файла.

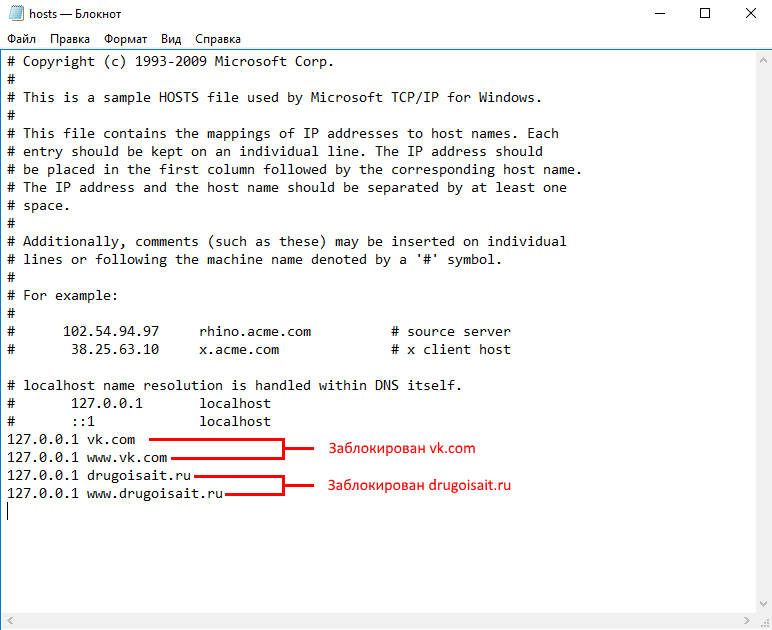

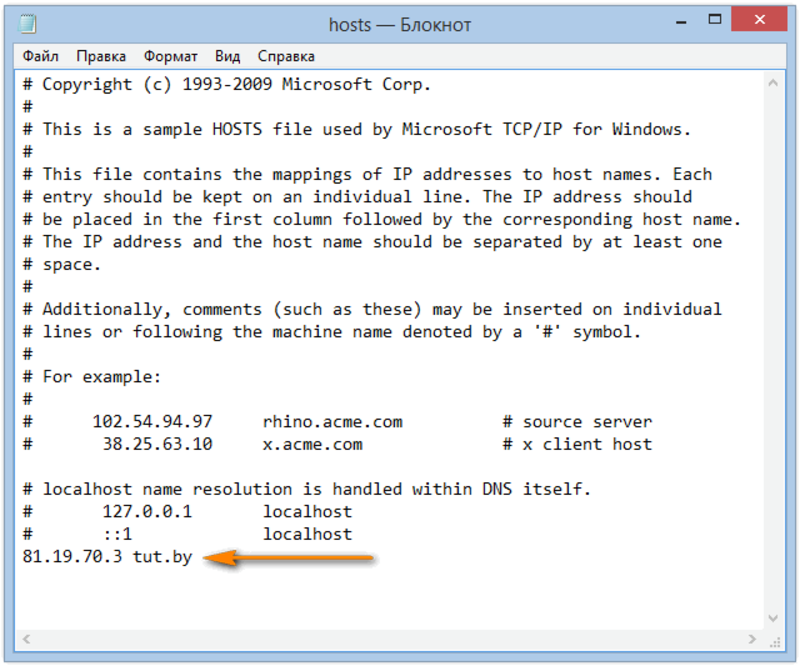

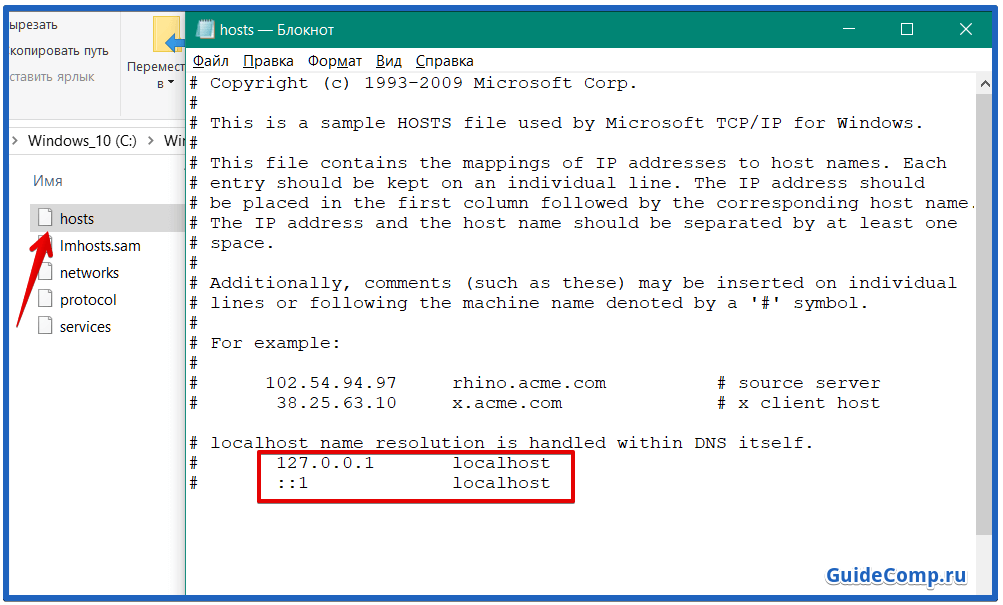

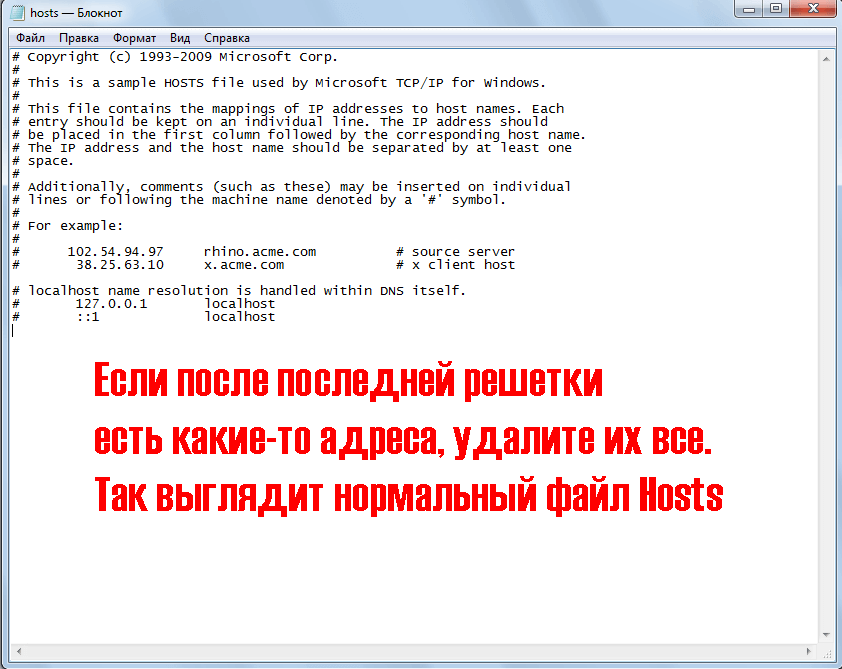

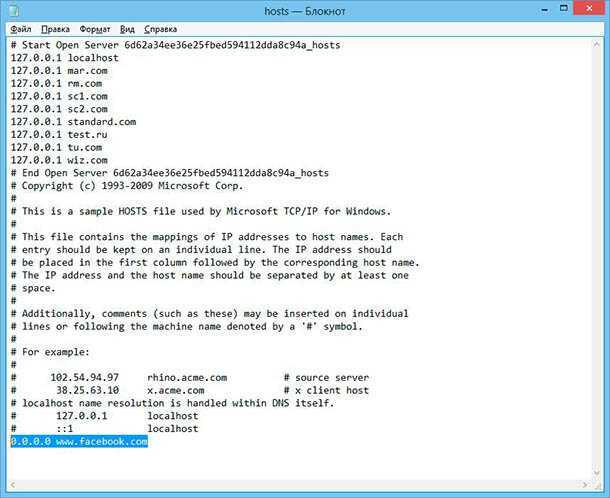

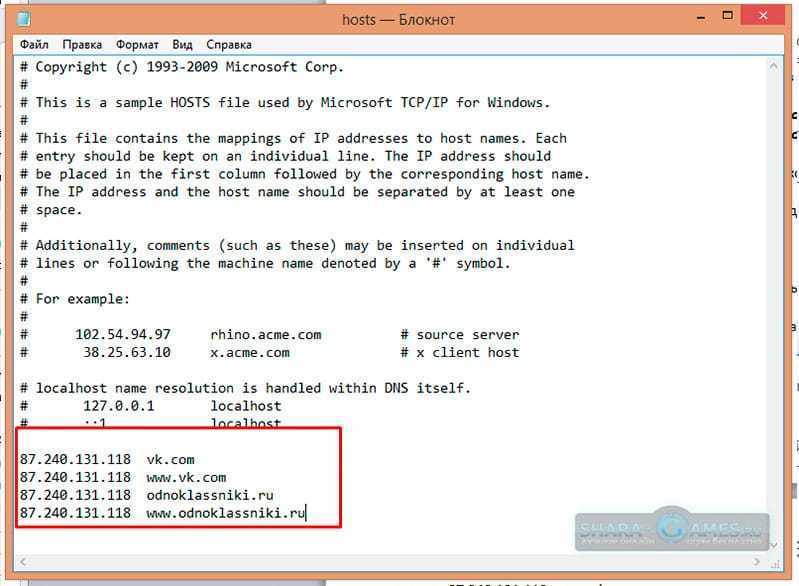

Файл hosts на компьютере с Windows. За исключением последних двух четырех нижних строк, остальная часть является содержимым по умолчанию, которое практически пусто – весь текст, следующий за знаком решетки # не действует

За исключением последних двух четырех нижних строк, остальная часть является содержимым по умолчанию, которое практически пусто – весь текст, следующий за знаком решетки # не действует

Знак решетки (#) в файле hosts означает строку комментария.

В программировании комментирование – это способ объяснить, что делает строка кода, не затрагивая сам код. Компьютер игнорирует символ # и текст, следующий за ним в каждой строке.

Если файл hosts имеет # в начале каждой строки, что является значением по умолчанию, это так же хорошо, как пустой файл.

Что такое хост-файл и как с ним обращаться

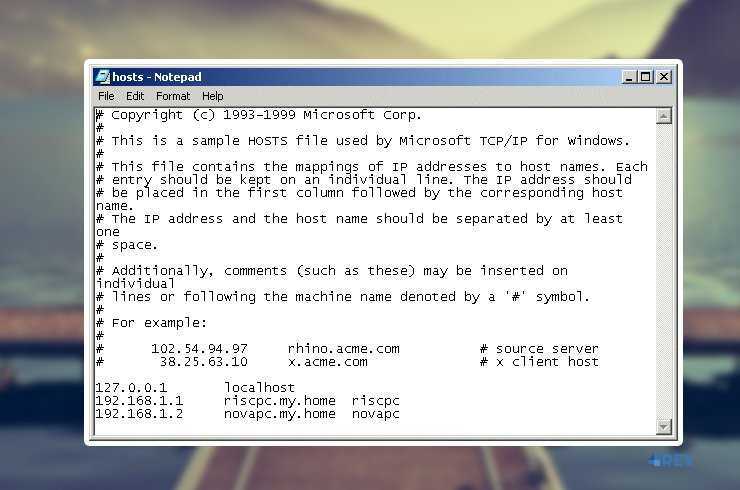

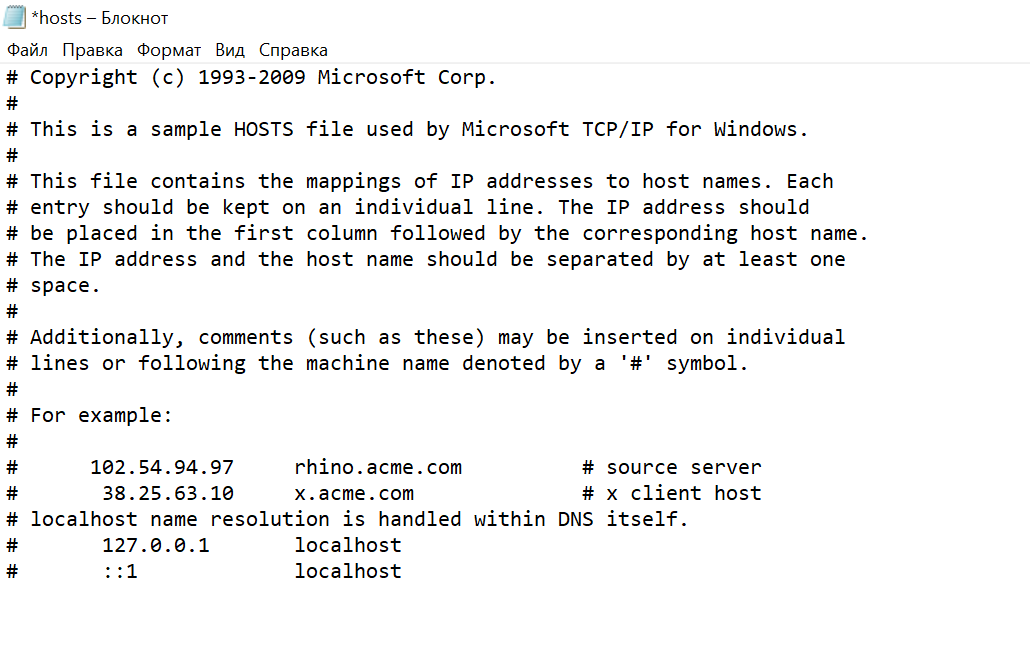

Каждый компьютер под управлением Windows, macOS или Linux имеет свой файл hosts. По умолчанию этот файл не действует. Он есть, но ничего не делает, кроме как содержит краткую информацию о том, что это такое и как его использовать.

Другими словами, вы можете удалить файл hosts по умолчанию, и ничего не произойдёт. Нам это не нужно. И мы всегда можем воссоздать его.

Понимание файла hosts

При определенном редактировании файл hosts работает как локальный преобразователь DNS компьютера. Это ручной способ сопоставления домена, такого как google.com, с определенным IP-адресом по вашему выбору.

Файл hosts – это первоначальный способ привязки домена к IP-адресу на заре взаимосвязанных компьютеров – до появления DNS-серверов.

Кратко о DNS-сервере

DNS-сервер подобен общедоступному каталогу в Интернете. Он указывает вам, куда вы хотите пойти. DNS-сервер не следует путать с Dynamic DNS , который работает несколько противоположным образом.

Вот типичный пример роли, которую играет DNS:

Всякий раз, когда вы получаете доступ к веб-сайту через его доменное имя, например, webznam.ru, браузер (Chrome, Firefox, Edge и т.д.) сначала запрашивает ваш DNS-сервер, установленный вашим домашним роутером.

Затем этот сервер ищет доменное имя веб-сайта (также известное как веб-адрес или URL-адрес) и возвращает браузеру его IP-адрес, представляющий собой строку, казалось бы, случайных чисел – каждый веб-сайт имеет IP-адрес. Затем браузер использует этот IP-адрес для загрузки веб-сайта.

Затем браузер использует этот IP-адрес для загрузки веб-сайта.

Этот процесс необходим, потому что компьютеры понимают только числа, а люди довольно плохо их запоминают.

Во многом DNS-сервер похож на когда-то распространенную службу телефонных справочников, где вам нужно запомнить только имя человека, а не его номер телефона.

Таким образом, когда вы сопоставляете домен с несуществующим IP-адресом или адресом самого компьютера, вы фактически блокируете домен для пользователей компьютера.

Вот пример записи в файле hosts:

127.0.0.1 www.facebook.com #facebook – это пустая трата времени

Формат строки известен как синтаксис команды. В данном случае это:

IP-адрес (пробел) домен (пробел) #комментарий (необязательно)

Несколько замечаний:

- Часть, начинающаяся с #, необязательна. Это комментарий.

- Нам нужен только один пробел, чтобы разделить IP-адрес и домен или домен и необязательный комментарий.

Но для ясности можно использовать несколько пробелов или клавишу Tab на клавиатуре.

Но для ясности можно использовать несколько пробелов или клавишу Tab на клавиатуре. - Домен должен совпадать с доменом фактического веб-сайта – некоторые включают «www», другие нет, например, www.facebook.com не равен facebook.com. Чтобы быть уверенным, вы можете использовать отдельную запись для каждого.

Этот конкретный пример записи привязывает www.facebook.com к IP-адресу локального хоста, самого компьютера и, по сути, блокирует доступ компьютера к Facebook. В частности, при переходе на facebook.com вы получите сообщение о том, что веб-сайт не существует или недоступен.

Кроме того, вы можете использовать 0.0.0.0 в качестве IP-адреса, чтобы получить тот же эффект. И если вы используете IP-адрес другого веб-сайта, запись становится подлой шуткой или злонамеренным взломом.

Это сопоставление вступает в силу для всей системы и немедленно, то есть оно повлияет на все учетные записи пользователей компьютера, и вам даже не нужно перезагружать компьютер.

Как это работает

Каждый раз, когда вы хотите получить доступ к домену, например, вводя его в браузере, компьютер проверяет файл hosts на наличие сопоставления, и если домен сопоставлен вручную, он будет использовать его и больше не будет запрашивать DNS-сервер для домена.

Вы можете вручную сопоставить столько доменов, сколько захотите, если вы знаете, что делаете, и не злоупотребляете этим.

В файле hosts каждая запись сопоставления (каждый домен) занимает одну строку. Вы можете сопоставить несколько доменов с одним и тем же IP. Так что используйте 0.0.0.0 или 127.0.0.1, если вы хотите заблокировать их все.

Итак, давайте выясним, где находится этот великолепный файл hosts на вашем компьютере и как его редактировать.

Как обращаться с файлом хоста на компьютере с Windows

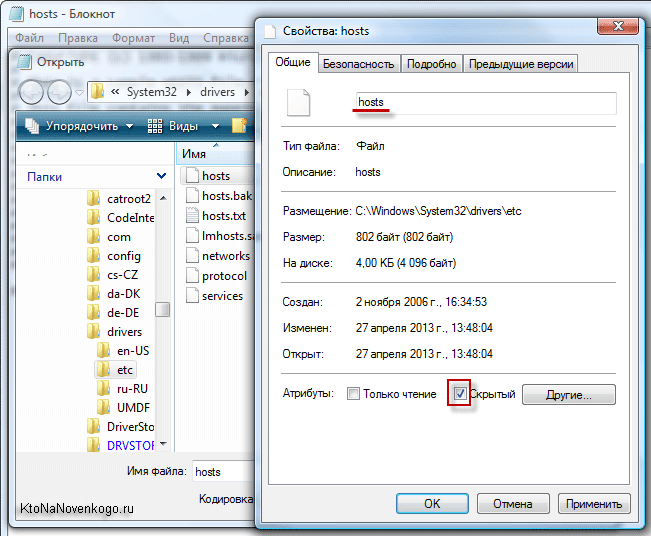

На компьютере с Windows файл hosts всегда находится в этом месте: c:\windows\system32\drivers\etc\

В редких случаях, когда Windows установлена на другом диске вместо c:, измените букву диска соответствующим образом.

Стандартное расположение файла hosts на компьютере с Windows. Обратите внимание на адресную строку, которая показывает путь к папке

Скопируйте и вставьте эту строку в адресную строку проводника Windows и нажмите Enter, чтобы быстро добраться туда, как показано на снимке экрана выше.

Теперь вы можете управлять файлом любым способом, включая удаление, переименование или создание его копии. Кстати, если вы переместите файл хоста в другое место, это уже не будет иметь никакого эффекта.

Требуется немного работы, чтобы открыть файл хост для редактирования. Поскольку у него нет расширения, обычный двойной щелчок не подойдёт. Кроме того, вам нужно открыть его с правами администратора, чтобы иметь возможность вносить изменения.

Но, как правило, вы можете открыть его так же, как любой файл с помощью текстового редактора, например с помощью встроенного в Windows приложения «Блокнот».

Если вы не знакомы с приложением или не знаете, как обращаться с файлами в целом, самый быстрый способ открыть hosts для редактирования в Windows – это открыть его через командную строку с повышенными привилегиями – опять же, вы не сможете в противном случае сохранить изменения.

Вот шаги (как показано на скриншоте ниже).

- Запустите командную строку с повышенными привилегиями

Введите

cmd(без кавычек) в поле поиска рядом с кнопкой «Пуск».Когда в результате появится командная строка, выберите «Запуск от имени администратора».

Ответьте утвердительно на запрос безопасности, если таковой появится.

Откроется окно командной строки.

- Откройте файл hosts в блокноте:

Скопируйте и вставьте следующую команду в окно командной строки и нажмите Enter:

notepad c:\windows\system32\drivers\etc\hostsЭто откроет файл в Блокноте, чтобы вы могли внести любые изменения.

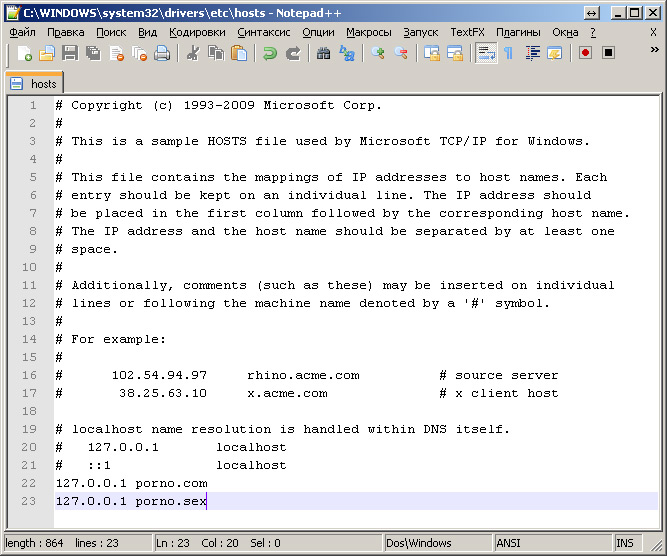

- Отредактируйте файл и сохраните изменения.

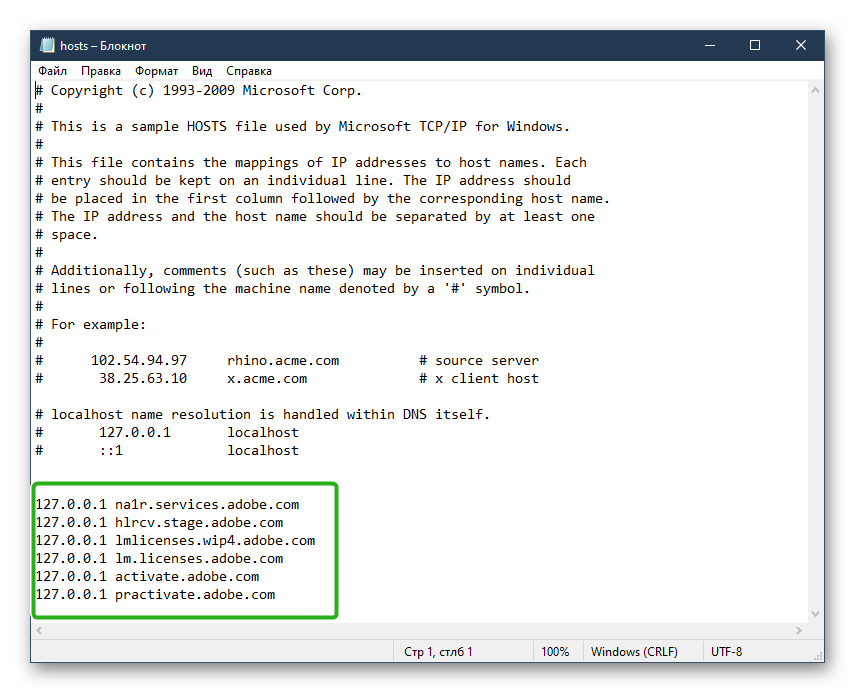

Введите домены, которые вы хотите заблокировать, следуя приведенному ниже синтаксису, по одному домену в строке, как показано в последних двух строках на снимке экрана. (Нажимайте Enter каждый раз, когда хотите создать новую строку.

)

)Если вы больше не хотите блокировать домен, удалите всю строку.

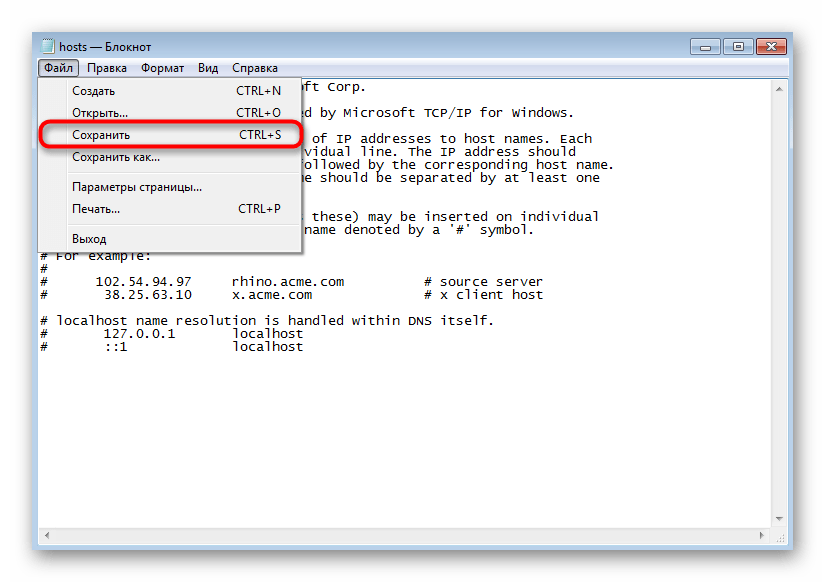

После этого сохраните файл. (Используйте комбинацию клавиш Ctrl + S или просто закройте файл и при появлении запроса выберите «Сохранить».

Миссия выполнена! Блокировка вступит в силу немедленно.

Кстати, файл hosts имеет одинаковый синтаксис на разных платформах. Следовательно, вы можете использовать один и тот же файл на Windows и macOS. Или вы можете скопировать содержимое файла между ними.

Как обращаться с хост-файлом на Mac

Файл hosts находится в папке /private/etc/ на Mac, которая обычно скрыта.

Вот шаги, чтобы найти файл hosts на Mac:

- Переместите Finder на передний план, щелкнув пустое место на рабочем столе, затем выберите «Перейти» → «Перейти к папке…».

- Введите /private/etc/ в поле и нажмите Перейти.

- Найдите файл hosts в появившейся папке. Если его нет, вы можете создать новый или скопировать его с другого компьютера.

Но если вы хотите отредактировать файл, вы можете пропустить вышеописанное.

Вот шаг, чтобы открыть файл hosts на Mac для редактирования

- Запустите терминал (используйте Spotlight для его поиска), введите следующую команду и нажмите Enter:

sudo nano /etc/hostsВам будет предложено ввести пароль для учетной записи. Сделай это! - Файл hosts будет открыт в приложении Nano. Теперь вы можете использовать клавиши со стрелками для перемещения и ввода информации по мере необходимости.

После этого используйте Ctrl + 0, чтобы сохранить изменения, и Ctrl + X, чтобы выйти. Миссия выполнена.

Это не мера безопасности!

Прежде чем использовать файл hosts для блокировки, спросите себя, почему вы хотите заблокировать домен, а не просто не посещать его.

Независимо от того, каков ваш ответ, этот блокирующий механизм применяется, когда вы хотите установить контроль над чем-то, над чем у вас нет (достаточного) контроля.

Примером может служить практика родительского контроля над вашим ребенком, когда вы хотите дать себе подушку в сдерживании побуждения посетить веб-сайты, которые, как вы знаете, вам не следует, или, может быть, вы просто хотите произвести на кого-то впечатление.

Дело в том, что файл hosts – это не мера безопасности, а мера контроля. Блокировка домена не делает ваш компьютер безопаснее, а только предотвращает доступ к опасному.

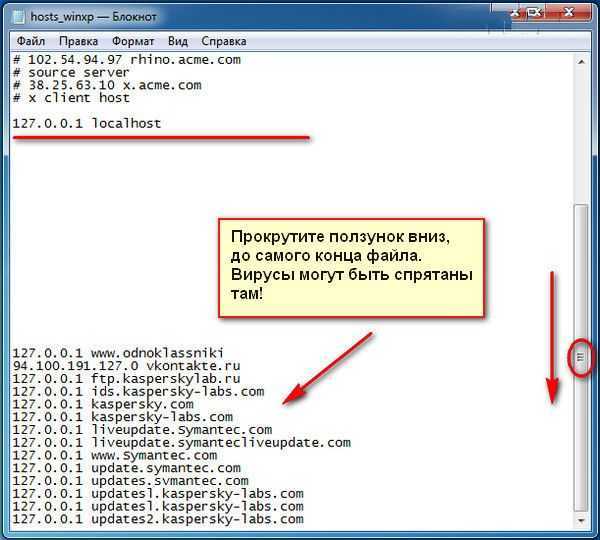

Если я знаю о файле hosts, что теперь знаете и вы, мы должны предположить, что плохие парни тоже это знают. В результате имейте в виду, что файл может быть использован в недобрых целях, учитывая, насколько легко его можно изменить.

Последние мысли об использовании файла hosts

Использование файла hosts – это верный способ контролировать привязку домена к IP-адресу на компьютере. Это также простой и эффективный способ заблокировать определенные веб-сайты на компьютере.

Ввод одного домена за раз в файл hosts может занять много времени. По этой причине существует множество готовых файлов hosts, где кто-то составил длинный список заблокированных доменов, доступных для скачивания.

По этой причине существует множество готовых файлов hosts, где кто-то составил длинный список заблокированных доменов, доступных для скачивания.

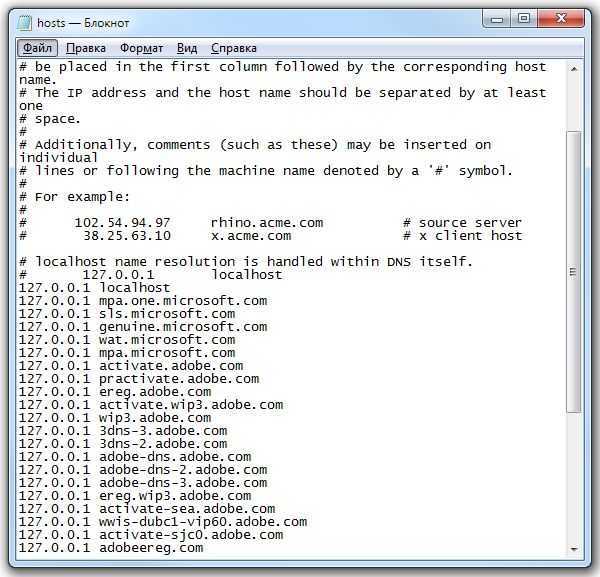

Однако будьте осторожны с этими предварительно упакованными файлами hosts. Они, как правило, включают сотни доменов, чтобы блокировать всевозможные вещи, включая законные сервисы.

Многие домены взаимосвязаны, и блокировка одного может привести к тому, что другие не будут работать должным образом. Блокировка неправильного домена также может привести к тому, что важные функции компьютера, такие как автоматические обновления или проверки безопасности/целостности, перестанут работать. Это не говоря уже о том, что там могут быть вредоносные записи.

Кроме того, большой файл hosts также может негативно сказаться на производительности. Желательно, чтобы его размер не превышал нескольких сотен килобайт.

Короче говоря, файл hosts – это хороший инструмент, если вы используете его правильно и по назначению. Но это также может быть болью, когда вы злоупотребляете им или не осознаёте что делаете.

В любом случае рекомендуется помнить об этом файле и использовать пустой файл hosts (по умолчанию) при устранении неполадок с подключением. Если вы сомневаетесь, вы можете безопасно отключить файл, переименовав, удалив или переместив его из местоположения по умолчанию.

Вирус hosts suspicious url – что это за угроза и как от нее избавиться

Обновлено: Олег Давыдов 4 мин.

Давайте рассмотрим угрозу suspicious url и узнаем, что это за вирус, что он представляет собой и как исправить или удалить его из операционной системы вашего ПК. Сам по себе он не является вирусом и может быть обнаружен лишь одним существующим антивирусом — dr web.

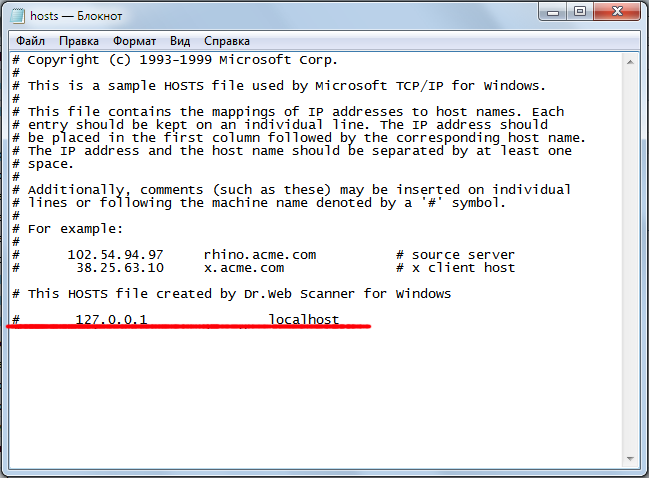

Если говорить простым языком, то это блокнот хостс, располагающийся в любой ОС Windows. Он определяется в качестве опасного файла из-за видоизменения его состояния, то есть при установке какой-либо программы, она может внести в него необходимую информацию для корректной работы.

Понятное дело, что сканер SpIDer Guard считает действия такого типа недопустимыми и говорит об этом пользователю.

Однако и бывают исключения, например если вы того не подозревая установили программу-вирус и она внесла в hosts вредоносный код. В таком случае, рекомендуется вылечить (откатить все изменения) до первоначального состояния. Но для начала требуется проведение ручного анализа.

Самостоятельная чистка файла HOSTS

- Открываем диск на котором установлена ОС, обычно это «C».

- Переходим по следующему пути «Windows/system32/drivers/etc».

- Открываем файл «hosts» через обычный блокнот. Я использую Notepad++.

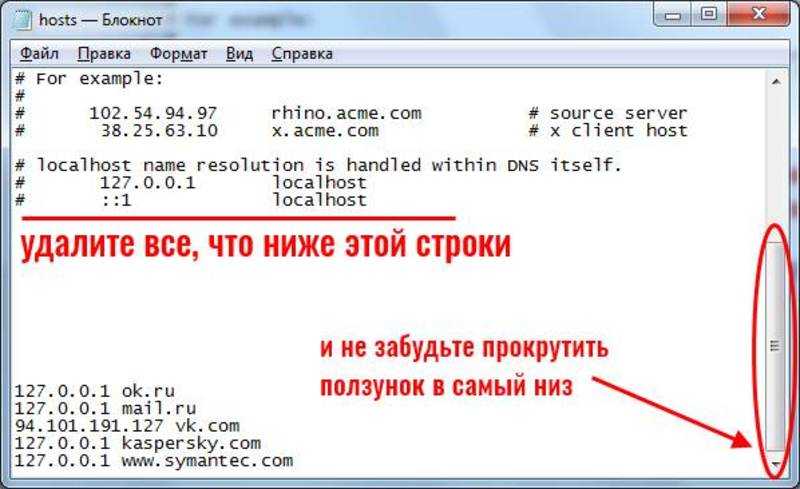

- Смотрим на все записи начинающиеся с 21 строки и удаляем сомнительные. Например, если у вас установлен пакет программ Adobe, Kmplayer, то записи вида «activate.adobe.com», «player.kmpmedia.net» — имеют в своем названии, название популярных программ, а значит безвредны. Если в какой либо строке вы сомневаетесь, можно дополнительно ввести ее в поиск Яндекса или Гугла и посмотреть, что о ней говорят другие пользователи.

- Для того чтобы изменения применились, нужно сохранить файл нажатием клавиш «CTRL+S» или через меню вашего блокнота. И перезагрузить компьютер.

Внимание! Сохранение должно происходить с первого раза и окно «Сохранить как» появляться не должно. Если данное окно у вас все же выскакивает, отключите антивирус и попробуйте сохранить документ еще раз.

Бывает так, что сохранить изменения не получается даже при выключенном антивирусе, для этого нужно перезагрузить компьютер или ноутбук в безопасном режиме и заново отредактировать документ «хостс».

Инструкция по запуску системы в безопасном режиме:

- Нажимаем комбинацию «WIN+R» или через меню «Пуск», в поиск вводим «Выполнить».

- Открывается окно «Выполнить», вводим команду «msconfig» и жмем «Enter».

- Перемещаемся в раздел «Загрузка» и в параметрах загрузки отмечаем галочкой «Безопасный режим», жмем «Применить — ОК».

- После перезагрузки ПК, Windows запустится в безопасном режиме.

- Заново проделываем все действия из пункта «ручного анализа» разобранного выше.

- Выключите безопасный режим, просто убрав галочку и перезагрузите ноутбук.

Если вновь провести сканирование на вирусы, антивирус по-прежнему будет находить в нем вирус «suspicious url», но мы уже знаем, что его там нет, поэтому дополнительных действий никаких не требуется.

Помните! Пренебрегая защитой компьютера, вы ставите под угрозу потери все ваши данные (логины, пароли, номера карт, электронных кошельков и тд.). Поэтому используйте только хороший антивирус для защиты ПК, отдельно можно подобрать защитник и для слабого железа.

Лечение вируса с помощью Dr Web

Некоторые пользователи рекомендует решать данную проблему изменением самого блокнота и удалением из его содержимого всего лишнего. Однако этим вы можете только навредить работе других приложений на ПК или вовсе удалить важные данные, влияющие на работу операционной системы. Ведь просто так они не вносятся в блокнот, а значит, необходимы для корректной работы Виндовс.

Что делает пользователь в ситуациях, когда не знает, что предпринять в вопросах, связанных с компьютерами? Правильно, обращается за помощью к Интернету. Мы предлагаем описание инструкции альтернативных действий по устранению проблемы с псевдо вирусом suspicious url.

Для начала нужно внести хостс в список исключений самого антивируса, но давайте по порядку:

- Первым делом нужно открыть возможность для работы с hosts. В антивирусе необходимо вызвать пункт с уведомлениями. Выбираем раздел «Инструменты/Настройки». Далее переходим в меню «Основные» и находим превентивную защиту.

- В появившемся окне выбираем «Пользовательский режим».

- Напротив строки файла хостс ставим черную точку в графе «Разрешить». Подтверждаем действия кнопкой «Ок». И выходим из меню.

- Заходим в меню SpIDer Guard.

- Заходим в «Исключения», далее в «Обзор файлов и папок» и находим папку «etc». Там должен располагаться документ hosts.

После этого добавляем ее в исключения. Теперь можно переходить к следующему. Проделываем то же самое со стандартным сканером:

Теперь можно переходить к следующему. Проделываем то же самое со стандартным сканером:

- Правой кнопкой кликаем по ярлыку «Dr.Web» и находим пункт «Сканер».

- Выбираем «Изменить настройки» и изменяем настройки его работы.

- Вносим папку «etc» снова в исключение. Не обязательно выбирать конкретные файлы, достаточно указать папку.

- Подтверждаем изменения, нажимая «Ок».

Проделав вышеуказанные действия, проблема угрозы будет решена.

Если же данная инструкция не помогла решить неполадки, что практически исключено, остается последний правильный вариант – полностью удаляем лишнее содержимое в «хостс» с помощью Dr.Web. Для этого после сканирования отмечаем нужный пункт, выбираем действие «Вылечить» и жмем кнопку «Обезвредить».

Как итог можно сказать, что suspicious url – это вовсе не вирус, а уведомление сканера Dr.Web, предупреждающее об изменениях, исправить или устранить которое достаточно просто.

Даже если у вас установлен защитник, регулярно проверяйте систему на вирусы и с помощью бесплатных сканеров, так вы сможете выявить угрозу еще на ранних этапах и обезопасите себя.

Что такое файл hosts и как его использовать для тестирования моего веб-сайта?

Наиболее распространенные операционные системы содержат файл hosts , который используется для преобразования удобного для человека имени хоста в IP-адрес, используемый веб-браузером для подключения к серверу хостинга.

Этот процесс является частью поиска DNS вашей операционной системы, чтобы установить, к какому серверу подключиться для запрошенного вами имени хоста, указанного в вашем URL-адресе, то есть /, будет подключаться к серверу, на котором размещен xneelo.co.za .

Изменение содержимого этого файла позволяет вам указать, какой IP-адрес ваш DNS-поиск должен разрешить имя хоста, что позволит вам протестировать свой веб-сайт на новом сервере без обновления записей DNS домена. Однако это повлияет только на компьютер, на котором изменен файл hosts.

Примечание. Это изменение следует вносить только временно в целях тестирования. Добавленная запись всегда должна быть удалена из файла hosts после завершения тестирования.

Чтобы изменить файл hosts в операционных системах Windows 7, XP и Vista, выполните следующие действия:

- Нажмите Start

- В поле поиска найдите « Блокнот »

- Щелкните правой кнопкой мыши результат для «Блокнота»

- Выберите » Запуск от имени администратора »

- Перейдите к файлу hosts, который обычно находится по адресу: C:WindowsSystem32driversetchosts

- Добавьте свою запись в конец файла, как показано ниже, в следующем формате: например. MyDomain.co.za Мой IP-адрес

MyDomain.co.za 197.221.22.12

- Сохраните файл, открыв меню «Файл» и выбрав « Сохранить »

Примечание. Для внесения изменений в этот файл потребуются права администратора.

Чтобы изменить файл hosts в наиболее распространенных дистрибутивах Linux , выполните следующие действия:

- Откройте сеанс терминала

- Открыть файл hosts, обычно расположенный по пути /etc/hosts в текстовом редакторе по вашему выбору, например sudo nano /etc/hosts

- Добавьте требуемую строку в новую строку внизу файла, как показано ниже, в следующем формате: MyDomain.

co.za MyIPaddress

co.za MyIPaddress

MyDomain.co.za 197.221.22.12

- Сохраните файл и выйдите из редактора

Примечание. Для внесения изменений в этот файл потребуются права root.

Для изменения файла hosts на большинстве Версии Mac , выполните следующие действия:

- Откройте сеанс терминала

- Откройте файл hosts, обычно расположенный по пути /private/etc/hosts в текстовом редакторе по вашему выбору, например, sudo nano /private/etc/hosts

- Добавьте требуемую строку в новую строку внизу файла, как показано ниже, в следующем формате: MyDomain.co.za MyIPaddress

MyDomain.co.za 197.221.22.12

- Сохраните файл и выйдите из редактора

Примечание. Для внесения изменений в этот файл потребуются права root.

После сохранения изменений, внесенных в файл hosts, вам может потребоваться очистить кэш операционной системы.

Теперь веб-сайт можно протестировать, как обычно, перейдя по URL-адресу домена. Отображаемый веб-сайт будет расположен на сервере с IP-адресом, который вы указали в файле hosts.

Примечание. Всегда удаляйте строки, которые вы добавили в файл hosts.

файлов хостов изменены | Elastic Security Solution [8.7]

Файл hosts на конечных точках используется для управления ручным преобразованием IP-адресов в имена хостов. Файл hosts — это первая точка поиска разрешения имен хостов DNS, поэтому, если злоумышленники смогут изменить файл hosts конечной точки, они смогут направить трафик во вредоносную инфраструктуру. Это правило обнаруживает изменения в файле hosts в системах Microsoft Windows, Linux (Ubuntu или RHEL) и macOS.

Тип правила : eql

Индексы правил :

- аудитбит-*

- winlogbeat-*

- журналы-endpoint.

events.*

events.* - лаги-окна.*

Серьезность : средняя

Оценка риска : 47

Выполняется каждые : 5 минут -назад время )

Максимальное количество предупреждений на выполнение : 100

Каталожные номера :

- https://www.elastic.co/guide/en/beats/auditbeat/current/auditbeat-reference-yml.html

Теги :

- Эластичный

- Хозяин

- линукс

- Окна

- macOS

- Обнаружение угроз

- Влияние

- Руководство по расследованию

Версия : 102 (история версий)

Добавлено (релиз Elastic Stack) : 7.10.0

Последнее изменение (выпуск Elastic Stack) : 8.6.0

Авторы правил : Elastic

Лицензия на правило : Elastic Guide2 License v2

5

5

## Сортировка и анализ ### Изучение файла hosts изменено Операционные системы используют файл hosts для сопоставления соединения между IP-адресом и доменными именами перед переходом к домену.серверы имен. Злоумышленники могут злоупотреблять этим механизмом, чтобы направить трафик во вредоносную инфраструктуру или нарушить безопасность, которая зависит от связи с сервером. Например, российские злоумышленники изменили этот файл на контроллере домена, чтобы перенаправлять вызовы Duo MFA на локальный хост вместо сервера Duo, что не позволяло службе MFA связываться со своим сервер для проверки входа в MFA. Это фактически отключило MFA для активных учетных записей домена, поскольку политика Duo по умолчанию для Windows — «Открыть при сбое», если сервер MFA недоступен. Это может произойти в любой реализации MFA и не эксклюзивно для Дуо. Дополнительную информацию см. в этом [Предупреждении CISA] (https://www.cisa.gov/uscert/ncas/alerts/aa22-074a). Это правило идентифицирует изменения в файле hosts в нескольких операционных системах, используя события создания процесса для Linux и файловые события в Windows и macOS. #### Возможные шаги расследования - Определите специфику вовлеченных активов, таких как роль, критичность и связанные пользователи.

- Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями. - Определите учетную запись пользователя, которая выполнила действие, и должна ли она выполнять такое действие. - Свяжитесь с владельцем учетной записи и подтвердите, знают ли они об этой деятельности. - Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов. - Изучите изменения в файле hosts, сравнив его с резервными копиями файлов, теневыми копиями томов и другими способами восстановления. механизмы. ### Ложноположительный анализ - Этот механизм можно использовать на законных основаниях. Аналитики могут отклонить оповещение, если администратору известно об активности. и конфигурация оправдалась. ### Ответ и исправление - Инициировать процесс реагирования на инциденты на основе результатов сортировки. - Рассмотрите возможность изоляции вовлеченного хоста, чтобы предотвратить дальнейшее поведение после компрометации.

- Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта, систем и веб-сервисов. - Просмотрите привилегии учетной записи администратора, выполнившей действие. - Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и компоненты вредоносных программ. - Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор. - Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и среднее время ответа (MTTR).

Правило queryedit

любое где /* файл событий для создания; события изменения файла не захвачены некоторыми из включенных источников для Linux и поэтому могут пропустите это, что является целью процесса + аргументы командной строки логика ниже */ ( event.category == "file" и event.type в («изменение», «создание») и file.path : («/private/etc/hosts», "/etc/hosts", "?:\\Windows\\System32\\drivers\\etc\\hosts")) или /* обработка событий для изменений только для Linux */ ( event.category == "процесс" и event.type в ("начало") и process.name в ("nano", "vim", "vi", "emacs", "echo", "sed") и process.args : ("/etc/hosts") )

Отображение угроз

Framework : MITRE ATT&CK TM

Тактика:

- Название: Воздействие

- ID: TA0040

- URL ссылки: https://attack.mitre.org/tactics/TA0040/

Техника:

- Название: Манипуляции с данными

- ID: T1565

- URL ссылки: https://attack.mitre.org/techniques/T1565/

История версии правилаedit

- Версия 102 (выпуск 8.6.0)

- Только форматирование

- Версия 101 (выпуск 8.

Но для ясности можно использовать несколько пробелов или клавишу Tab на клавиатуре.

Но для ясности можно использовать несколько пробелов или клавишу Tab на клавиатуре. )

)

co.za MyIPaddress

co.za MyIPaddress events.*

events.* серверы имен. Злоумышленники могут злоупотреблять этим механизмом, чтобы направить трафик во вредоносную инфраструктуру или нарушить безопасность, которая

зависит от связи с сервером. Например, российские злоумышленники изменили этот файл на контроллере домена, чтобы

перенаправлять вызовы Duo MFA на локальный хост вместо сервера Duo, что не позволяло службе MFA связываться со своим

сервер для проверки входа в MFA. Это фактически отключило MFA для активных учетных записей домена, поскольку политика Duo по умолчанию

для Windows — «Открыть при сбое», если сервер MFA недоступен. Это может произойти в любой реализации MFA и не

эксклюзивно для Дуо. Дополнительную информацию см. в этом [Предупреждении CISA] (https://www.cisa.gov/uscert/ncas/alerts/aa22-074a).

Это правило идентифицирует изменения в файле hosts в нескольких операционных системах, используя события создания процесса для

Linux и файловые события в Windows и macOS.

#### Возможные шаги расследования

- Определите специфику вовлеченных активов, таких как роль, критичность и связанные пользователи.

серверы имен. Злоумышленники могут злоупотреблять этим механизмом, чтобы направить трафик во вредоносную инфраструктуру или нарушить безопасность, которая

зависит от связи с сервером. Например, российские злоумышленники изменили этот файл на контроллере домена, чтобы

перенаправлять вызовы Duo MFA на локальный хост вместо сервера Duo, что не позволяло службе MFA связываться со своим

сервер для проверки входа в MFA. Это фактически отключило MFA для активных учетных записей домена, поскольку политика Duo по умолчанию

для Windows — «Открыть при сбое», если сервер MFA недоступен. Это может произойти в любой реализации MFA и не

эксклюзивно для Дуо. Дополнительную информацию см. в этом [Предупреждении CISA] (https://www.cisa.gov/uscert/ncas/alerts/aa22-074a).

Это правило идентифицирует изменения в файле hosts в нескольких операционных системах, используя события создания процесса для

Linux и файловые события в Windows и macOS.

#### Возможные шаги расследования

- Определите специфику вовлеченных активов, таких как роль, критичность и связанные пользователи. - Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы

для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями.

- Определите учетную запись пользователя, которая выполнила действие, и должна ли она выполнять такое действие.

- Свяжитесь с владельцем учетной записи и подтвердите, знают ли они об этой деятельности.

- Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов.

- Изучите изменения в файле hosts, сравнив его с резервными копиями файлов, теневыми копиями томов и другими способами восстановления.

механизмы.

### Ложноположительный анализ

- Этот механизм можно использовать на законных основаниях. Аналитики могут отклонить оповещение, если администратору известно об активности.

и конфигурация оправдалась.

### Ответ и исправление

- Инициировать процесс реагирования на инциденты на основе результатов сортировки.

- Рассмотрите возможность изоляции вовлеченного хоста, чтобы предотвратить дальнейшее поведение после компрометации.

- Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы

для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями.

- Определите учетную запись пользователя, которая выполнила действие, и должна ли она выполнять такое действие.

- Свяжитесь с владельцем учетной записи и подтвердите, знают ли они об этой деятельности.

- Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов.

- Изучите изменения в файле hosts, сравнив его с резервными копиями файлов, теневыми копиями томов и другими способами восстановления.

механизмы.

### Ложноположительный анализ

- Этот механизм можно использовать на законных основаниях. Аналитики могут отклонить оповещение, если администратору известно об активности.

и конфигурация оправдалась.

### Ответ и исправление

- Инициировать процесс реагирования на инциденты на основе результатов сортировки.

- Рассмотрите возможность изоляции вовлеченного хоста, чтобы предотвратить дальнейшее поведение после компрометации. - Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи

идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта,

систем и веб-сервисов.

- Просмотрите привилегии учетной записи администратора, выполнившей действие.

- Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и

компоненты вредоносных программ.

- Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор.

- Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и

среднее время ответа (MTTR).

- Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи

идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта,

систем и веб-сервисов.

- Просмотрите привилегии учетной записи администратора, выполнившей действие.

- Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и

компоненты вредоносных программ.

- Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор.

- Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и

среднее время ответа (MTTR).  category == "file" и event.type в

(«изменение», «создание») и file.path : («/private/etc/hosts»,

"/etc/hosts", "?:\\Windows\\System32\\drivers\\etc\\hosts")) или

/* обработка событий для изменений только для Linux */ (

event.category == "процесс" и event.type в ("начало") и

process.name в ("nano", "vim", "vi", "emacs", "echo", "sed") и

process.args : ("/etc/hosts") )

category == "file" и event.type в

(«изменение», «создание») и file.path : («/private/etc/hosts»,

"/etc/hosts", "?:\\Windows\\System32\\drivers\\etc\\hosts")) или

/* обработка событий для изменений только для Linux */ (

event.category == "процесс" и event.type в ("начало") и

process.name в ("nano", "vim", "vi", "emacs", "echo", "sed") и

process.args : ("/etc/hosts") )