Что такое биос uefi: Вы заблудились на сайте компьютерного мастера

Содержание

Как войти в BIOS/UEFI в Windows 10

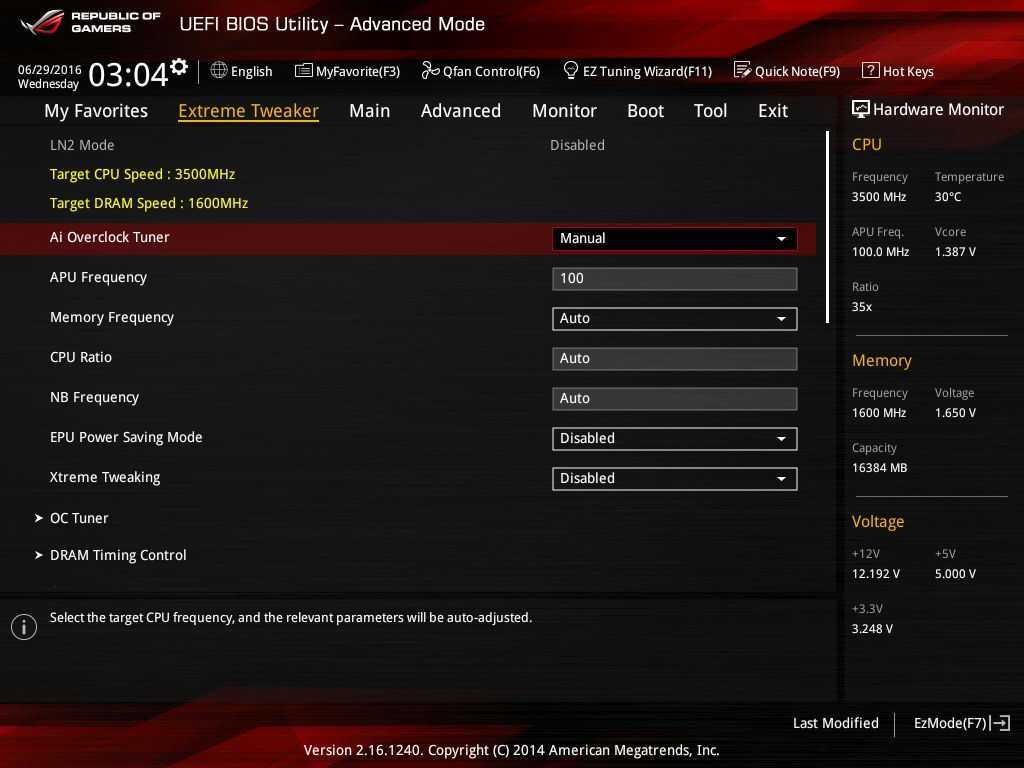

BIOS или UEFI — это мощный инструмент для настройки аппаратного обеспечения вашего ПК, такого как ОЗУ, ЦП, материнская плата и т. д. Он также имеет параметры, которые могут повысить безопасность вашего ПК. Рассмотрим несколько различных способов доступа к BIOS.

Содержание

- Что такое BIOS?

- Доступ к BIOS/UEFI при запуске

- Доступ к BIOS из Windows 10

- Создание ярлыка для доступа к BIOS

- Что делать, если Вы не можете получить доступ к BIOS

Что такое BIOS?

Базовая система ввода-вывода (BIOS) — это низкоуровневое программное обеспечение, которое запрограммировано на материнскую плату вашего компьютера. Когда вы включаете компьютер, BIOS инициализирует и проверяет все аппаратное обеспечение вашего ПК, чтобы убедиться, что оно работает правильно. Получив доступ к BIOS, вы можете настроить аппаратные функции вашего ПК.

Предупреждение.

Будьте осторожны, — некоторые параметры, доступные в BIOS, могут физически повредить ваш компьютер.

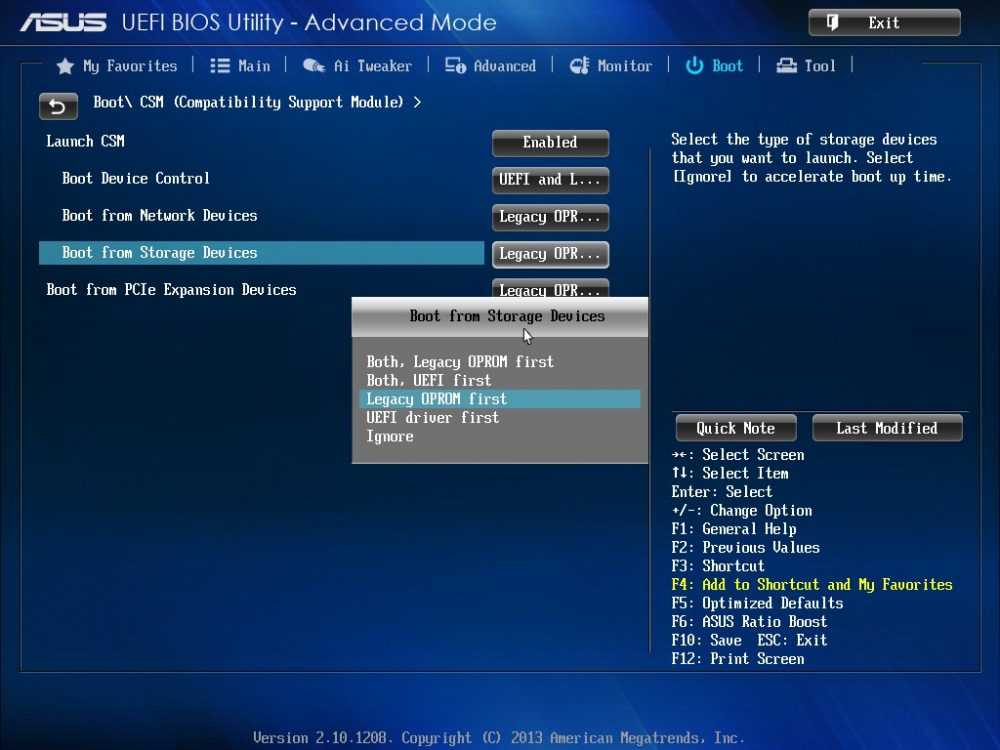

Если вы собираетесь попробовать разогнать компоненты, убедитесь, что вы понимаете что такое разгон и примите необходимые меры предосторожности, чтобы сделать это безопасно. Вы также можете делать такие вещи, как включить профили XMP для изменения скорости оперативной памяти или загрузить компьютер с диска или USB-накопителя.

На современных компьютерах BIOS был заменен на Unified Extensible Firmware Interface (UEFI), но термин BIOS обычно используется для обозначения UEFI. UEFI добавляет ряд новых функций, которые отличают его от BIOS.

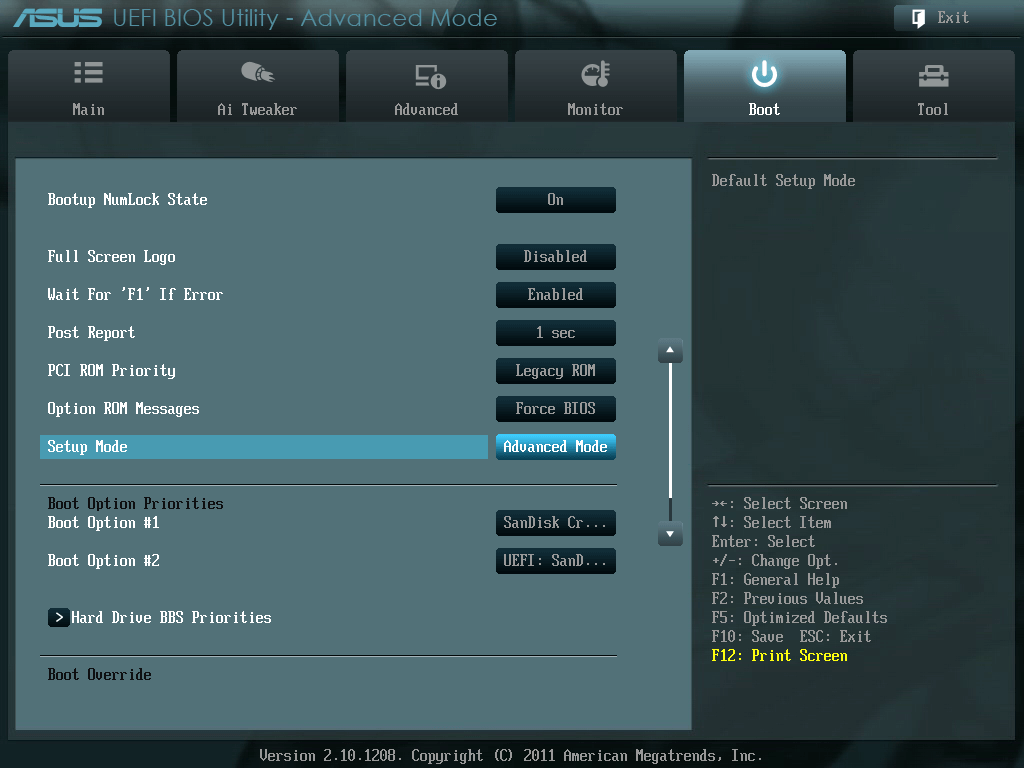

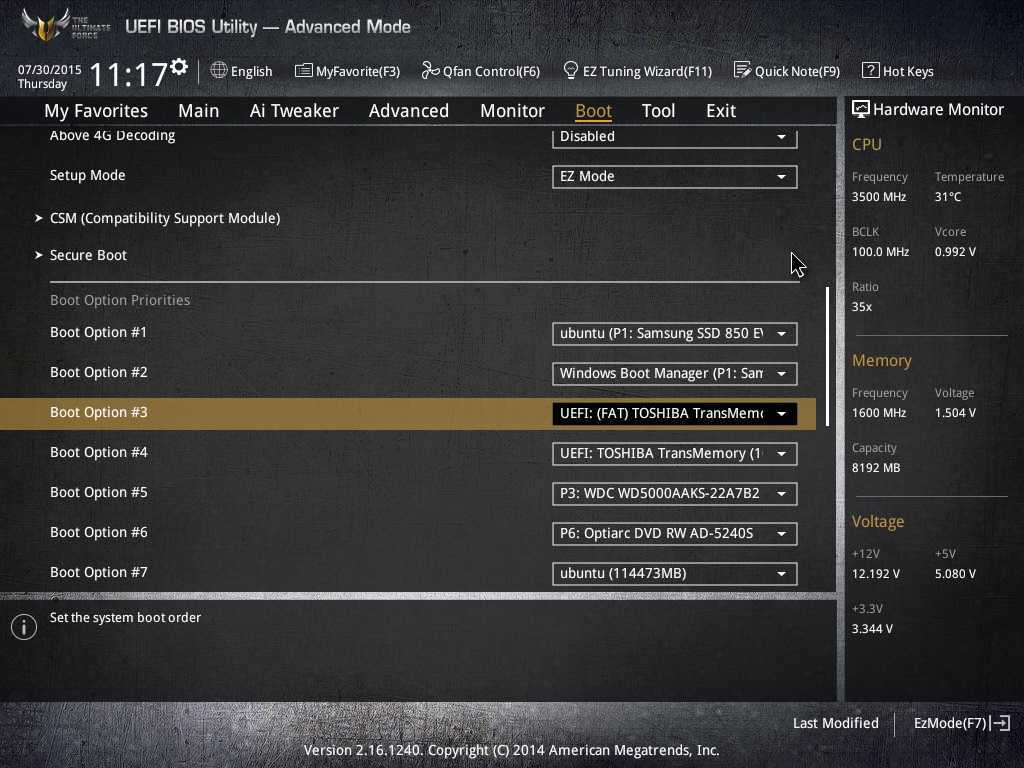

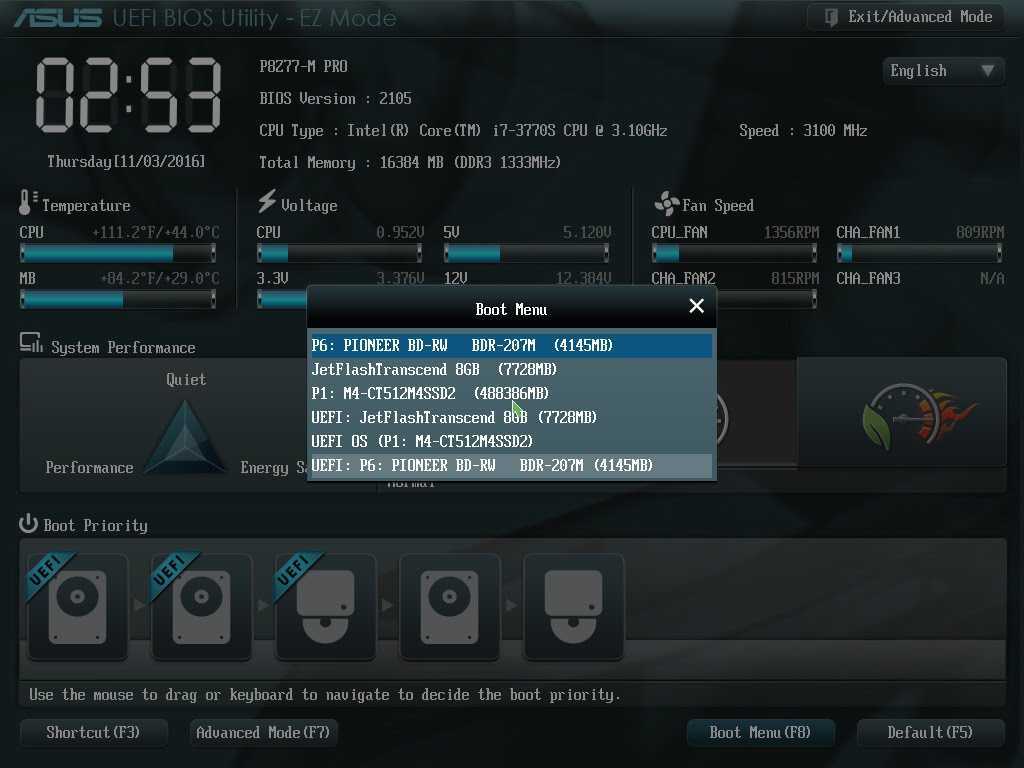

Доступ к BIOS/UEFI при запуске

При запуске ПК обычно появляется заставка, отображает название или логотип производителя. Чтобы получить доступ к BIOS, вы можете нажать клавишу, когда виден экран-заставка производителя. Клавиши, которые вы можете нажать для доступа к BIOS, обычно отображаются внизу. Обычно клавишей будет либо F2, либо Delete, но не всегда. Эта информация также содержится в руководстве к вашему компьютеру или материнской плате.

Обычно клавишей будет либо F2, либо Delete, но не всегда. Эта информация также содержится в руководстве к вашему компьютеру или материнской плате.

Если вы ничего не видите из-за того, что экран мигает слишком быстро или нажатие правильной клавиши не приводит вас в BIOS, возможно, в BIOS включена быстрая загрузка, или у вас Режим быстрого запуска включен в Windows 10.

К счастью, есть и другие способы доступа к BIOS.

Доступ к BIOS из Windows 10

Существует несколько способов доступа к BIOS из Windows 10.

Самый простой способ получить доступ к BIOS — это кнопку Пуск. Нажмите кнопку «Пуск», нажмите значок питания, а затем, удерживая клавишу Shift, нажмите “Перезагрузить”

Кроме того, вы можете нажать кнопку «Пуск» и в строке поиска ввести “Изменить дополнительные параметры запуска” а затем нажмите Enter. Перейдите в раздел «Расширенный запуск» в появившемся окне и нажмите кнопку “Перезагрузить сейчас” кнопку.

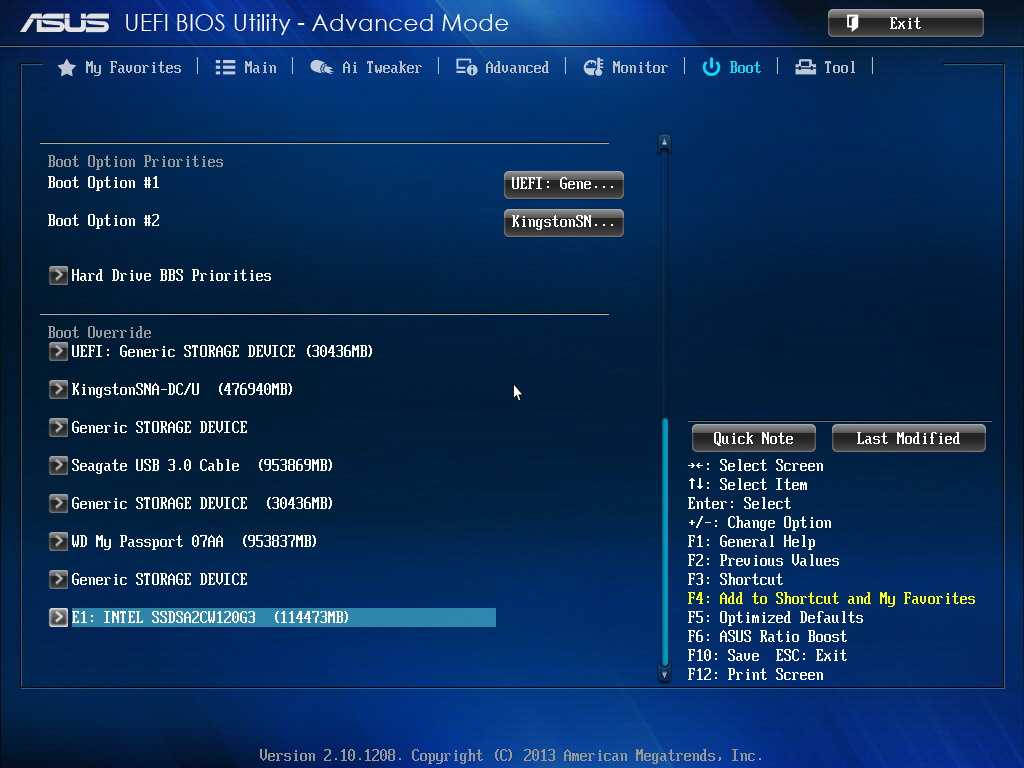

Если вы использовали любой из двух предыдущих способов, вы будете отправлены на синий экран с несколькими вариантами. Перейдите в раздел Устранение неполадок > Дополнительные параметры > Настройки прошивки UEFI. После этого вы должны войти в BIOS.

Перейдите в раздел Устранение неполадок > Дополнительные параметры > Настройки прошивки UEFI. После этого вы должны войти в BIOS.

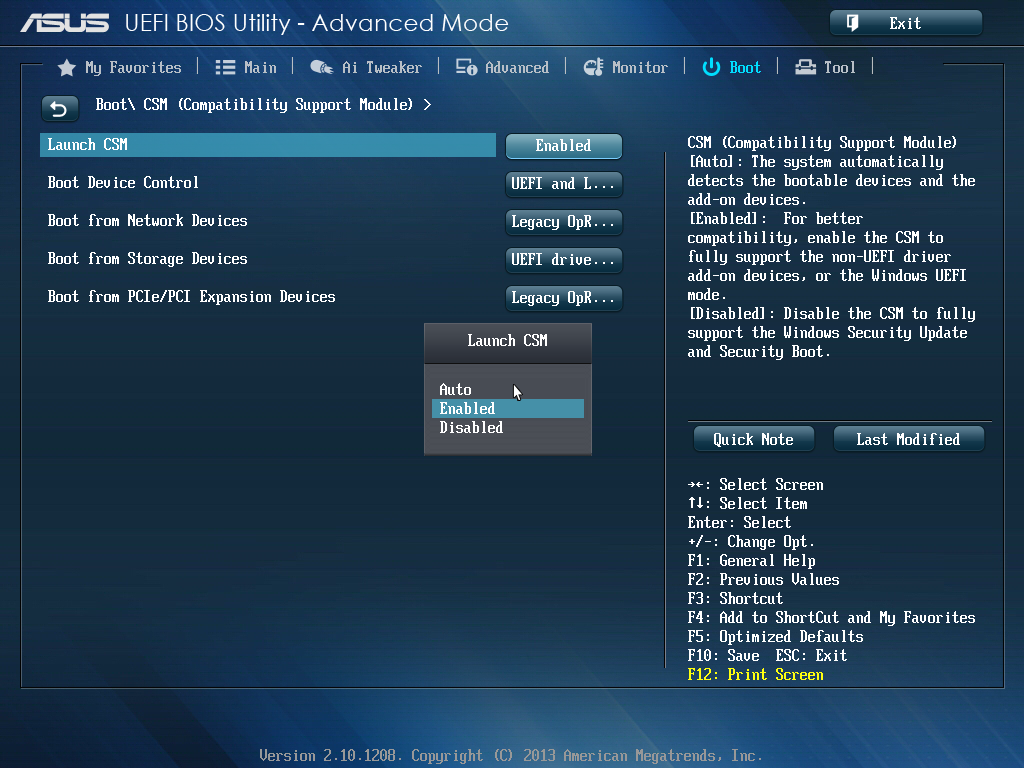

Если вы не видите “Настройки прошивки UEFI” есть два вероятных объяснения. Во-первых, компьютер, который вы используете, вообще не имеет UEFI — это особенно вероятно, если ваш компьютер старше и на самом деле имеет BIOS, а не UEFI. Вторая возможность заключается в том, что ваша материнская плата имеет UEFI, но Windows 10 загружается с диск, который был разбит с использованием MBR, а не GPT. Если ваш загрузочный диск был разбит на разделы с помощью MBR, это заставит UEFI использовать устаревший режим BIOS, который отключает доступ из Windows 10.

Если вы предпочитаете использовать Command Предложите войти в BIOS, нажмите кнопку «Пуск», введите “cmd” в строке поиска, а затем выберите “Запуск от имени администратора”

Затем введите shutdown /r /fw в окне командной строки и нажмите Enter.

Если это сработало, появится всплывающее окно, информирующее вас о том, что ваш компьютер выключится менее чем через минуту.

Вы можете ввести shutdown /r /fw /t 0 в командной строке, чтобы удалить период ожидания и перезапустить немедленно.

Если вы видите сообщение “интерфейс загрузки прошивки не поддерживается прошивкой этой системы” когда вы пытаетесь запустить команду выключения, это, вероятно, означает, что ваша материнская плата не имеет UEFI. Это также может означать, что Windows 10 установлена на диске с MBR.

Если вы не можете получить доступ к BIOS/UEFI из Windows 10, а на вашем ПК в BIOS включена быстрая загрузка/ UEFI, вам придется устранить неполадки.

Создание ярлыка для доступа к BIOS

Команда закрытия вниз и войти в BIOS можно легко превратить в ярлык для более быстрого и удобного доступа. Щелкните правой кнопкой мыши пустое место на рабочем столе и выберите «Создать» > Ярлык.

В появившемся окне введите shutdown /r /fw там, где указано местоположение элемента, а затем нажмите «Далее». Назовите ярлык подходящим образом, затем нажмите “Готово”

Назовите ярлык подходящим образом, затем нажмите “Готово”

После того, как значок появится на рабочем столе, щелкните его правой кнопкой мыши и выберите “Свойства.” В окне «Свойства» нажмите “Дополнительно”

В этом окне установите флажок «Запуск от имени администратора», затем нажмите «ОК».

Вновь в окне «Свойства» нажмите “Применить” а затем “ОК” чтобы завершить создание ярлыка.

При желании вы можете настроить значок ярлыка, нажав кнопку “Изменить значок” кнопку в окне свойств. Затем вы можете выбрать значок из нескольких вариантов по умолчанию или вы можете создавать собственные значки высокого разрешения из любого изображения.

Что делать, если Вы не можете получить доступ к BIOS

Если вы не можете получить доступ к BIOS во время запуска, причиной может быть быстрая загрузка или быстрый запуск. Термины «Быстрая загрузка» и «Быстрый запуск» часто используются взаимозаменяемо, но на самом деле они разные.

Быстрая загрузка обычно относится к параметру в BIOS или UEFI, который изменяет процесс первоначального запуска компьютера. Быстрая загрузка пропускает некоторые аппаратные проверки и инициализации, которые обычно происходят при первом включении компьютера, чтобы ваша операционная система, такая как Windows 10, загружалась быстрее. Существует дополнительный параметр (иногда называемый сверхбыстрой загрузкой), который еще быстрее, потому что он не инициализирует такие вещи, как USB-контроллеры или дисководы. Когда этот параметр включен, USB-устройства, такие как мышь и клавиатура, нельзя будет использовать, пока не загрузится операционная система. Это также предотвращает загрузку с DVD-дисков или USB-накопителей.

Если это так, лучше всего попробовать очистка CMOS вашего ПК для сброса настроек BIOS. На некоторых более новых или более дорогих материнских платах есть кнопки для очистки CMOS — проверьте на задней панели вашего ПК, рядом с портами USB. Если он есть, нажмите и удерживайте его не менее 10 секунд. По умолчанию быстрая загрузка и сверхбыстрая загрузка отключены, поэтому очистка CMOS позволит вам нажать соответствующую кнопку, чтобы войти в BIOS во время запуска.

По умолчанию быстрая загрузка и сверхбыстрая загрузка отключены, поэтому очистка CMOS позволит вам нажать соответствующую кнопку, чтобы войти в BIOS во время запуска.

Быстрый запуск — это функция Windows, которая позволяет вашему компьютеру загружаться. быстрее после отключения. Режим быстрого запуска Windows 10 может помешать вам получить доступ к BIOS, если ваш компьютер был выключен с включенным режимом быстрого запуска. Однако режим быстрого запуска не влияет на перезапуск, поэтому вы сможете получить доступ к BIOS после перезапуска, даже если включен быстрый запуск.

Если ничего из этого не работает, вам следует проверить прилагаемую документацию. с вашим компьютером или материнской платой. Могут быть более конкретные инструкции для вашей машины, которые могут помочь.

О средствах доверенной загрузки для аппаратных платформ с UEFI BIOS — ОКБ САПР

C.C. Лыдин

Закрытое акционерное общество «ОКБ САПР», Москва, Россия

UEFI BIOS представляет собой системное программное обеспечение нового поколения. Помимо функций, призванных повысить удобство эксплуатации компьютерных платформ, UEFI привносит ряд проблем безопасности, обусловленных архитектурными отличиями от «традиционного» BIOS. Настоящая статья содержит краткий анализ возможных угроз информационной безопасности архитектуры UEFI BIOS и определяет круг проблем, которые должны быть разрешены до начала использования этой архитектуры без ограничений.

Помимо функций, призванных повысить удобство эксплуатации компьютерных платформ, UEFI привносит ряд проблем безопасности, обусловленных архитектурными отличиями от «традиционного» BIOS. Настоящая статья содержит краткий анализ возможных угроз информационной безопасности архитектуры UEFI BIOS и определяет круг проблем, которые должны быть разрешены до начала использования этой архитектуры без ограничений.

Ключевые слова: UEFI, BIOS, средства доверенной загрузки, профиль защиты.

Modules of trusted boot for hardware platforms based on UEFI

S.S. Lydin

Closed Joint Stock Company «OKB SAPR», Moscow, Russia

UEFI BIOS is the new generation firmware. Besides the convenient this new platform brings to us, it has completely different architecture with legacy BIOS, which leads some security concerns. This paper analyzes the possible security threats on UEFI BIOS architecture and defines the range of issues that must be resolved before the proper use of this architecture.

Keywords: UEFI, BIOS, Modules of trusted boot, protection profile.

Процесс загрузки компьютера и состав компонентов, задействованных в этом процессе, определяется архитектурой системы. На высоком уровне абстракции применительно к большинству компьютеров загрузку можно представить в виде совокупности этапов, показанных на рисунке 1.

Рисунок 1 — Последовательность загрузки компьютера на высоком уровне абстракции

Из числа представленных на рисунке 1 элементов последовательности основное внимание в данной статье уделяется базовой системе ввода-вывода (basic input/output system, BIOS). BIOS представляет собой первую микропрограмму, которая исполняется после включения питания компьютера и хранится в энергонезависимой памяти, как правило, микросхеме флеш-памяти на материнской плате компьютера. Основное назначение BIOS состоит в:

- обеспечении инициализации и тестирования на низком уровне аппаратных компонентов компьютера, включая центральный процессор, динамическую оперативную память и др.

;

; - передаче управления загрузчику операционной системы (ОС).

BIOS могут разрабатываться как производителями комплектного оборудования (original equipment manufacturer, OEM), так и независимыми разработчиками, а поставляются конечным пользователям — производителями материнских плат и компьютеров. Нужно добавить, что производители часто, в том числе перед поставкой, обновляют системное программное обеспечение для того, чтобы исправить ошибки, поддержать новое аппаратное обеспечение и блокировать уязвимости.

Блокирование уязвимостей BIOS составляет актуальную задачу, поскольку, очевидно, для потенциального нарушителя всегда предпочтительнее скомпрометировать тот компонент, который загружается раньше прочих — получение контроля на более раннем этапе позволяет распространить влияние и на последующие элементы, такие как код режима управления системой (System Management Mode, SMM), загрузчик, гипервизор, ОС. Если успешные атаки на программы, исполняемые в пользовательском режиме, при современном положении вещей позволяют нарушителю добиться преимуществ хотя и очень существенных, но всё-таки ограниченных областью действия атакованной программы, то вредоносный код, записанный в BIOS, может позволить получить полный контроль над системой. Положение усугубляется тем, что, поскольку системный BIOS запускается с высоким уровнем привилегий на ранней стадии загрузки системы, вредоносный код, исполняемый на уровне BIOS, очень трудно обнаружить; кроме того, он может использоваться для повторного «инфицирования» системы даже после того, как была произведена переустановка ОС или даже замена жесткого диска компьютера. В этих условиях, очевидно, BIOS и загрузчик должны восприниматься нарушителем как более привлекательные объекты атаки. Действительно, в прошлые годы было опубликовано довольно большое количество сообщений о моделях возможных атак именно на эти цели. В рамках настоящей статьи не целесообразно останавливаться на них подробно, достаточно упомянуть только о двух типовых примерах [1]:

Положение усугубляется тем, что, поскольку системный BIOS запускается с высоким уровнем привилегий на ранней стадии загрузки системы, вредоносный код, исполняемый на уровне BIOS, очень трудно обнаружить; кроме того, он может использоваться для повторного «инфицирования» системы даже после того, как была произведена переустановка ОС или даже замена жесткого диска компьютера. В этих условиях, очевидно, BIOS и загрузчик должны восприниматься нарушителем как более привлекательные объекты атаки. Действительно, в прошлые годы было опубликовано довольно большое количество сообщений о моделях возможных атак именно на эти цели. В рамках настоящей статьи не целесообразно останавливаться на них подробно, достаточно упомянуть только о двух типовых примерах [1]:

- атаки на BIOS, заключающиеся в подмене исходного кода BIOS вредоносным кодом BIOS, внедренным нарушителем;

- атаки на загрузчик, заключающиеся в установке подконтрольного нарушителю так называемого «буткита» (bootkit, разновидность «руткита» (rootkit), который исполняется в режиме ядра), «инфицирующего» загрузчик.

При этом «буткит» может использоваться для организации утечки чувствительной информации, обрабатываемой в процессе загрузки, такой как пароли шифрования информации на жестком диске.

При этом «буткит» может использоваться для организации утечки чувствительной информации, обрабатываемой в процессе загрузки, такой как пароли шифрования информации на жестком диске.

Подводя краткий промежуточный итог, можно констатировать, что подмена микропрограммы BIOS вредоносным программным обеспечением в общем случае представляет опасную угрозу, которая может быть частью сложной атаки на информационную систему организации, направленной на достижение длительного отказа в обслуживании (если BIOS в результате атаки подвергается разрушению) или обеспечение долгосрочного функционирования вредоносного кода в составе системы (если в результате атаки производится «инфицирование» BIOS) [2].

Однако что касается практической стороны вопроса, следует отметить, что атаки на так называемый «традиционный» BIOS (Legacy BIOS), который до сих пор выступал в настоящей статье в качестве предмета рассмотрения, как правило, связаны с низким уровнем мотивации нарушителя к их реализации — в силу слабого уровня стандартизации «традиционного» BIOS. Попытка разработать и внедрить вредоносный код, который мог бы использовать одновременно уязвимости, например, систем HP, Dell и IBM, обычно рассматривается нарушителем как неэффективная, потому что эти системы работают по-разному и реализовать универсальный механизм атаки весьма затруднительно. Иными словами, «эксплойты» для «традиционных» BIOS отличаются высоким уровнем зависимости от системы — как от версии BIOS, так и частного случая реализации аппаратных компонентов, таких как чипсет материнской платы. Подавляющая часть существующего вредоносного кода исполняется на уровне ядра ОС и более высоких уровнях, так, чтобы существовала возможность использовать его на максимально широком множестве систем. В силу указанного обстоятельства известны лишь немногие практические реализации атак на уровне «традиционного» BIOS. В качестве характерного примера можно привести лишь вирус «Чернобыль», обнаруженный в 1998 году. Для современных компьютеров этот вирус неактуален, поскольку они не содержат уязвимостей, которые «Чернобылем» использовались [2].

Попытка разработать и внедрить вредоносный код, который мог бы использовать одновременно уязвимости, например, систем HP, Dell и IBM, обычно рассматривается нарушителем как неэффективная, потому что эти системы работают по-разному и реализовать универсальный механизм атаки весьма затруднительно. Иными словами, «эксплойты» для «традиционных» BIOS отличаются высоким уровнем зависимости от системы — как от версии BIOS, так и частного случая реализации аппаратных компонентов, таких как чипсет материнской платы. Подавляющая часть существующего вредоносного кода исполняется на уровне ядра ОС и более высоких уровнях, так, чтобы существовала возможность использовать его на максимально широком множестве систем. В силу указанного обстоятельства известны лишь немногие практические реализации атак на уровне «традиционного» BIOS. В качестве характерного примера можно привести лишь вирус «Чернобыль», обнаруженный в 1998 году. Для современных компьютеров этот вирус неактуален, поскольку они не содержат уязвимостей, которые «Чернобылем» использовались [2].

Между тем, интенсивно осуществляемый в настоящее время переход от реализации «традиционного» BIOS к реализации, основанной на едином расширяемом микропрограммном интерфейсе (Unified Extensible Firmware Interface, UEFI), наряду с получением ряда функциональных преимуществ, в контексте обеспечения информационной безопасности характеризуется снижением для нарушителя сложности задачи внедрения вредоносного кода на уровне BIOS. Прежде чем привести подтверждения этому тезису, необходимо кратко ознакомиться с назначением и основными особенностями UEFI.

UEFI — это современный интерфейс между ОС и микропрограммами, управляющими низкоуровневыми функциями оборудования. Если последовательно придерживаться прежнего достаточно высокого уровня абстракции, процесс загрузки компьютера, использующего UEFI, формально представляется таким же, как и в случае с «традиционным» BIOS. Разница заключается в том, что код UEFI запускается, как правило, в современном 64-битном защищенном режиме работы процессора, тогда как код микропрограммы BIOS исполняется в 16-битном реальном режиме работы процессора. Однако в отличие от фактически неизменной по своему функциональному содержимому микропрограммы BIOS, система UEFI в сущности представляет собой программируемый интерфейс с довольно широким набором возможностей, совокупность которых придает ему черты самостоятельной операционной системы, пусть и облегченной. Основанием для подобной характеристики является то, что спецификация UEFI определяет, в частности, следующие элементы:

Однако в отличие от фактически неизменной по своему функциональному содержимому микропрограммы BIOS, система UEFI в сущности представляет собой программируемый интерфейс с довольно широким набором возможностей, совокупность которых придает ему черты самостоятельной операционной системы, пусть и облегченной. Основанием для подобной характеристики является то, что спецификация UEFI определяет, в частности, следующие элементы:

- сервисы. В UEFI допускается два типа сервисов: загрузочные (boot services) и среды выполнения (runtime services). Первые функционируют только до загрузки ОС компьютера и обеспечивают взаимодействие с графическими и текстовыми терминалами, шинами и т. д., а сервисы среды выполнения доступны даже из ОС компьютера;

- драйверы устройств. В UEFI реализуется платформонезависимая среда драйверов — EFI Byte Code (EBC). Взаимодействие ОС с драйверами устройств, как правило, осуществляется через EBC, что позволяет ОС компьютера использовать UEFI для базовой поддержки графических и коммуникационных функций до загрузки драйверов, установленных в ОС.

Некоторые архитектурно-зависимые (non-EBC) драйверы имеют интерфейсы для использования ОС напрямую;

Некоторые архитектурно-зависимые (non-EBC) драйверы имеют интерфейсы для использования ОС напрямую; - приложения. Независимо от загружаемой ОС программа UEFI поддерживает возможность запуска отдельных приложений, которые могут разрабатываться и устанавливаться по усмотрению производителей компьютеров. К числу таких приложений относится, например, оболочка UEFI (UEFI shell). Оболочка может быть загружена еще до запуска ОС компьютера и использоваться для выполнения различных приложений: утилит по установке и настройке операционных систем, файловых менеджеров, утилит для просмотра файлов и др. Команды оболочки также позволяют копировать или перемещать файлы и каталоги в поддерживаемых файловых системах, загружать и выгружать драйверы. Оболочка поддерживает командную строку и командные файлы, аналогичные командам и пакетным файлам DOS.

Кроме того, спецификация UEFI определяет возможность загрузки компьютера по сети с помощью протокола удаленной загрузки (preboot execution Environment, PXE) и доступа к загрузочным образам, хранящимся в сетях хранения данных (storage area network, SAN).

Перечисленные возможности с очевидностью показывают, что в случае использования UEFI до загрузки ОС в компьютере фактически сначала производится загрузка отдельной многофункциональной системы.

Выше было показано, насколько важным для обеспечения информационной безопасности системы является сохранение целостности BIOS и компонентов, загружаемых после BIOS. Если рассматривать проблему безопасности информации несколько шире, следует постулировать, что важно обеспечить доверенную загрузку ОС, в рамках которой, помимо сохранения целостности ОС, выполняются, как правило, процедуры контроля устройств, с которых загружается ОС, а также процедуры идентификации и аутентификации пользователя.

В сложившейся практике перечисленные функции реализуются средствами доверенной загрузки (СДЗ), под которыми понимаются программно-технические средства, которые реализует функции по предотвращению несанкционированного доступа к программным и (или) техническим ресурсам компьютера на этапе его загрузки.

СДЗ является элементом системы защиты информации и применяется на компьютере совместно с другими средствами защиты информации от несанкционированного доступа.

На протяжении многих лет и до настоящего времени СДЗ разрабатывались и совершенствовались в условиях использования совместно с «традиционными» BIOS. Это обстоятельство определяло их архитектуру и принципы функционирования. В частности, при использовании «традиционного» BIOS обоснованной является реализация принципа, согласно которому СДЗ начинает свою работу после выполнения системного BIOS и далее обеспечивает выполнение заданного набора требований доверия безопасности; при этом принимается, что код самого BIOS механизмами СДЗ проверять не нужно, поскольку, как было показано выше, атаки, связанные с подменой системного BIOS на практике по сути не реализуются. Но в том случае, если угроза подмены системного BIOS при использовании в информационной системе некоей организации все же признается актуальной, следует в установленном порядке проверить микропрограмму BIOS на наличие уязвимостей, позволяющих осуществить такую подмену. Данная проверка практически реализуема, поскольку общая архитектура и принципы функционирования «традиционного» BIOS хорошо известны, объем микропрограммного кода и набор функций весьма ограничен, а на выработку подходов к проведению различных исследований в распоряжении сообщества специалистов имелся не один десяток лет.

Данная проверка практически реализуема, поскольку общая архитектура и принципы функционирования «традиционного» BIOS хорошо известны, объем микропрограммного кода и набор функций весьма ограничен, а на выработку подходов к проведению различных исследований в распоряжении сообщества специалистов имелся не один десяток лет.

Ситуация выглядит совершенно иначе в случае использования UEFI BIOS:

- все интерфейсы UEFI BIOS стандартизированы. Из этого следует то, что, в отличие от случая, когда используется «традиционный» BIOS, реализация атак на UEFI BIOS не состоит в сильной зависимости от архитектуры системы, и один и тот же «эксплойт» может использовать уязвимости на множестве компьютеров. В свою очередь, это означает, что сообщество больше не имеет права считать, что атаки на BIOS не реализуются на практике, что у нарушителя отсутствует для этого мотивация. Теоретические выводы подкрепляются и действительностью. Например, в [3] сообщается, что вследствие использования многими BIOS одного и того же кода обнаружены уязвимости, актуальные для 80% исследованных компьютеров, включая модели Dell, Lenovo и HP; при этом уязвимости было столь легко обнаружить, что удалось даже написать скрипт для автоматизации этого процесса, с помощью которого было выявлено множество уязвимостей.

Далее, на конференции CanSecWest Vancouver 2015 исследователи из Legbacore продемонстрировали способ внедрения низкоуровневой троянской компоненты LightEater [4]. Действуя на уровне UEFI, этот «буткит» остается невидимым для антивирусов. В проведенной демонстрации использовались материнские платы производства Acer, Asus, Gigabyte, Foxconn и MSI. В некоторых материнских платах удалось записать во флеш-память BIOS недопустимую инструкцию через модифицированный драйвер ядра, в результате которой плата отказывалась загружаться до физической замены чипа. В целом это напоминает новый виток развития вирусов типа «Чернобыль», но с гораздо более серьёзными последствиями. В целом эти выводы подтверждаются и многими другими свидетельствами (см., например, [5], [6], [7]).

Далее, на конференции CanSecWest Vancouver 2015 исследователи из Legbacore продемонстрировали способ внедрения низкоуровневой троянской компоненты LightEater [4]. Действуя на уровне UEFI, этот «буткит» остается невидимым для антивирусов. В проведенной демонстрации использовались материнские платы производства Acer, Asus, Gigabyte, Foxconn и MSI. В некоторых материнских платах удалось записать во флеш-память BIOS недопустимую инструкцию через модифицированный драйвер ядра, в результате которой плата отказывалась загружаться до физической замены чипа. В целом это напоминает новый виток развития вирусов типа «Чернобыль», но с гораздо более серьёзными последствиями. В целом эти выводы подтверждаются и многими другими свидетельствами (см., например, [5], [6], [7]). - UEFI BIOS имеет несоизмеримо более богатый набор функциональных возможностей (в качестве иллюстрации, дополнительной к тем многим, что уже были приведены ранее, можно отметить, например, что объем спецификации UEFI BIOS версии 2.

6, последней на сегодняшней день, составляет более 2500 страниц), состав которого может существенно отличаться в различных системах в зависимости от предпочтений производителя. Это означает, во-первых, что проверить UEFI BIOS теми же методами, что использовались при проверке «традиционного» BIOS, не удастся, а во-вторых, усложнение и расширение его функциональности неизбежно влечет за собою увеличение «площади поверхности» для проведения разнообразных атак;

6, последней на сегодняшней день, составляет более 2500 страниц), состав которого может существенно отличаться в различных системах в зависимости от предпочтений производителя. Это означает, во-первых, что проверить UEFI BIOS теми же методами, что использовались при проверке «традиционного» BIOS, не удастся, а во-вторых, усложнение и расширение его функциональности неизбежно влечет за собою увеличение «площади поверхности» для проведения разнообразных атак; - наличие широкого набора функций прикладного значения и наличие принципиальной возможности осуществления таких атак на UEFI BIOS, которые актуальны сразу для множества компьютеров, заставляет пересмотреть подход к процедурам обновления системного BIOS. Следует признать, что на практике в информационных системах организаций процедура обновления «традиционного» BIOS представляла собой весьма редкое явление или же вообще не производилась. Очевидно, в случае с UEFI BIOS ее придется производить (локально и (или) через сеть) значительно чаще, что, в свою очередь, открывает новый класс уязвимостей для системного BIOS.

В пользу значимости данной проблемы свидетельствует хотя бы то, что NIST выпустил специальные рекомендации по снижению вероятности угроз UEFI BIOS, большая часть содержания которых посвящена обеспечению защиты именно процедур обновления [2].

В пользу значимости данной проблемы свидетельствует хотя бы то, что NIST выпустил специальные рекомендации по снижению вероятности угроз UEFI BIOS, большая часть содержания которых посвящена обеспечению защиты именно процедур обновления [2].

Таким образом, можно констатировать, что принципы обеспечения доверенной загрузки систем с UEFI BIOS должны принципиально отличаться от тех, что на протяжении многих лет применялись для систем на основе «традиционного» BIOS. Эти различия, по-видимому, обусловливают необходимость выработки нового подхода как для установления требований безопасности, которым должно удовлетворять соответствующее СДЗ, так и нового подхода к формированию со стороны регулятора заключения о соответствии продукта предъявленным к нему требованиям безопасности информации.

В качестве реакции на данный тезис может последовать возражение, что, как известно, в соответствии с информационным письмом ФСТЭК России от 06.02.2014 N 240/24/405 «Об утверждении Требований к средствам доверенной загрузки» с 1 января 2014 года сертификация средств защиты информации, реализующих функции доверенной загрузки, в системе сертификации ФСТЭК России проводится на соответствие утвержденным Требованиям к средствам доверенной загрузки. И поскольку данные требования разрабатывались и утверждались в условиях, когда UEFI BIOS уже получил достаточно широкое распространение, от разработчика, может быть, не требуется ничего иного, как выполнить указанные требования, а от оценщика — в ходе сертификационных испытаний проверить соответствие СДЗ требованиям, изложенным в профилях защиты СДЗ.

И поскольку данные требования разрабатывались и утверждались в условиях, когда UEFI BIOS уже получил достаточно широкое распространение, от разработчика, может быть, не требуется ничего иного, как выполнить указанные требования, а от оценщика — в ходе сертификационных испытаний проверить соответствие СДЗ требованиям, изложенным в профилях защиты СДЗ.

Нужно, конечно, согласиться, что требования существуют, и, тем не менее, следует признать, что их недостаточно для решения описанной проблемы безопасности. Дело в том, что одно из основополагающих свойств любого профиля защиты заключается в том, что он предоставляет независимое от реализации описание требований безопасности, но не регламентирует, каким образом будут выполняться изложенные в нем требования. Выше было показано, что на самом высоком уровне абстракции процессы загрузки при использовании двух типов BIOS сходны, и, значит, попытка формирования независимых от реализации требований безопасности имеет право на жизнь. Однако дальше было показано, что при ближайшем рассмотрении имеющиеся между двумя типами BIOS различия носят настолько принципиальный характер, что принципы доверенной загрузки систем с «традиционным» BIOS оказываются недействительными для систем с UEFI BIOS. Таким образом, именно разница в реализации становится очень значимым препятствием на пути выполнения требований, обнажая их недостаточность.

Однако дальше было показано, что при ближайшем рассмотрении имеющиеся между двумя типами BIOS различия носят настолько принципиальный характер, что принципы доверенной загрузки систем с «традиционным» BIOS оказываются недействительными для систем с UEFI BIOS. Таким образом, именно разница в реализации становится очень значимым препятствием на пути выполнения требований, обнажая их недостаточность.

Можно привести множество примеров для подтверждения справедливости этого утверждения. Так, в профилях защиты СДЗ устанавливается, что СДЗ должно реализовывать функцию управления доступом к ресурсам компьютера в части обеспечения недоступности штатными средствами его ресурсов в случае загрузки нештатной ОС. Данное условие представляется в целом совершенно справедливым, но с учетом того, что UEFI BIOS, как было показано выше, как раз является штатным средством, реализует многие функции, свойственные операционной системе, включая функции доступа к ресурсам компьютера еще до загрузки как штатной, так и нештатной ОС, нужно признать, что выполнения указанного в профилях защиты условия недостаточно для достижения соответствующих целей безопасности.

Кроме того, профили защиты СДЗ основываются на предположении, что среда функционирования СДЗ должна обеспечивать невозможность отключения (обхода) компонентов С. З. Фактически это означает, что та или иная организация должна каким-то образом обеспечить, чтобы с помощью механизмов UEFI BIOS используемых в ней компьютеров нельзя было отключить компоненты С. З. Ответ на вопрос о том, каким образом это можно обеспечить в условиях, когда UEFI BIOS в сущности представляет собой обновляемую операционную систему с переменным составом элементов и большим числом функциональных возможностей, неочевиден, хотя попытки его отыскать предпринимаются [8]. Открытыми остаются и другие вопросы, в частности, должно ли СДЗ каким-то образом обеспечивать безопасное обновление BIOS, и если нет, то какой компонент подсистемы информационной безопасности должен контролировать процедуру обновления; или каким образом СДЗ должно расценивать попытку загрузки компьютера по сети и т. д.

Разумеется, все изложенное не означает, что проблема безопасности, связанная с использованием UEFI BIOS, не решаема в принципе. На все вопросы, конечно, существуют ответы, и могут быть разработаны как соответствующие технические решения, так и методы проверки соответствия этих решений требованиям безопасности информации. Но для этого сейчас требуется еще приложить существенные усилия со стороны сообщества специалистов по информационной безопасности, направленные в том числе, если не на разработку отдельных профилей защиты для систем с UEFI BIOS (хотя этот шаг выглядит логически обоснованным, поскольку среда функционирования СДЗ, содержащая в своем составе «традиционный» BIOS, кардинально отличается от среды функционирования СДЗ, содержащей UEFI BIOS, и, следовательно, состав даже высокоуровневых требований безопасности как к СДЗ, так и к его среде функционирования может отличаться), то, по крайней мере, на разработку методических материалов по реализации и оценке требований к таким системам на основе результатов накопления научно-технического опыта. В противном случае выполнение требований может превратиться в пустую формальность и привести к ситуации, когда будут разрабатываться СДЗ, которые полностью удовлетворяют положениям нормативных документов и используются при оснащении компьютеров в коммерческих и государственных организациях, а нейтрализация актуальных угроз и реализация целей информационной безопасности при этом обеспечиваться не будет.

На все вопросы, конечно, существуют ответы, и могут быть разработаны как соответствующие технические решения, так и методы проверки соответствия этих решений требованиям безопасности информации. Но для этого сейчас требуется еще приложить существенные усилия со стороны сообщества специалистов по информационной безопасности, направленные в том числе, если не на разработку отдельных профилей защиты для систем с UEFI BIOS (хотя этот шаг выглядит логически обоснованным, поскольку среда функционирования СДЗ, содержащая в своем составе «традиционный» BIOS, кардинально отличается от среды функционирования СДЗ, содержащей UEFI BIOS, и, следовательно, состав даже высокоуровневых требований безопасности как к СДЗ, так и к его среде функционирования может отличаться), то, по крайней мере, на разработку методических материалов по реализации и оценке требований к таким системам на основе результатов накопления научно-технического опыта. В противном случае выполнение требований может превратиться в пустую формальность и привести к ситуации, когда будут разрабатываться СДЗ, которые полностью удовлетворяют положениям нормативных документов и используются при оснащении компьютеров в коммерческих и государственных организациях, а нейтрализация актуальных угроз и реализация целей информационной безопасности при этом обеспечиваться не будет. При этом внешне ситуация может выглядеть абсолютно естественно, существующие недостатки окажутся только отретушированы, а не искоренены.

При этом внешне ситуация может выглядеть абсолютно естественно, существующие недостатки окажутся только отретушированы, а не искоренены.

Попытки решения описанной технической проблемы в частном случае, которые предпринимаются в настоящее время, выглядят несколько более оправданными, но, разумеется, в самом лучшем случае могут привести к достижению лишь локальных успехов. К числу таких попыток, по-видимому, следует отнести создание собственного UEFI BIOS с интегрированным сертифицированным СДЗ, которое предназначено для выполнения требований безопасности. В рамках подобных решений остаются нерешенными все те же вопросы обновления UEFI BIOS; нейтрализации угроз, реализуемых с помощью штатных средств UEFI BIOS; обеспечения защиты обширного уже эксплуатирующегося в организациях парка компьютеров, условия гарантийного обслуживания которых не предусматривают возможность замены одной микросхемы UEFI BIOS микросхемой стороннего производителя, и др.

Очевидно, для разработки универсальных СДЗ, адекватных существующим проблемам безопасности, требуется время. При этом компьютеры на основе UEFI BIOS со всеми известными и еще не до конца осознанными уязвимостями используются уже сейчас. В существующих условиях представляется целесообразным временный отказ от использования компьютеров с UEFI BIOS, по меньшей мере, в государственных информационных системах, в которых обрабатывается информация ограниченного доступа.

При этом компьютеры на основе UEFI BIOS со всеми известными и еще не до конца осознанными уязвимостями используются уже сейчас. В существующих условиях представляется целесообразным временный отказ от использования компьютеров с UEFI BIOS, по меньшей мере, в государственных информационных системах, в которых обрабатывается информация ограниченного доступа.

Список литературы

- Xiaoyu Ruan. Platform Embedded Security Technology Revealed // Apress, 2014.

- David Cooper, William Polk, Andrew Regenscheid, MurugiahSouppaya. BIOS Protection Guidelines. // NIST Special Publication 800-147, April 2011.

- Kim Zetter. Hacking BIOS Chips Isnʼt Just the NSAʼs Domain Anymore. // URL: http://www.wired.com/2015/03/researchers-uncover-way-hack-bios-undermine-secure-operating-systems (дата обращения: 19.04.2016).

- Corey Kallenberg and Xeno Kovah, LegbaCore. How many million BIOSes would you like to infect? // URL: https://reverse.

put.as/wp-content/uploads/2016/01/HowManyMillionBIOSesWouldYouLikeToInfect_Whitepape… (дата обращения: 19.04.2016).

put.as/wp-content/uploads/2016/01/HowManyMillionBIOSesWouldYouLikeToInfect_Whitepape… (дата обращения: 19.04.2016). - Michael Mimoso. NEW BIOS IMPLANT, VULNERABILITY DISCOVERY TOOL TO DEBUT AT CANSECWEST. // URL: https://threatpost.com/new-bios-implant-vulnerability-discovery-tool-to-debut-at-cansecwest/111710/ (дата обращения: 19.04.2016).

- Darren Pauli. Noobs can pwn worldʼs most popular BIOSes in two minutes. // (дата обращения: 19.04.2016).

- Thomas Fox-Brewster. ‘Voodoo’ Hackers: Stealing Secrets From Snowdenʼs Favorite OS Is Easier Than Youʼd Think. // URL: http://www.forbes.com/sites/thomasbrewster/18.03.2015/hacking-tails-with-rootkits/#6537d0596143 (дата обращения: 19.04.2016).

- Алтухов А. А. Неатомарный взгляд на РКБ как на композицию перехвата управления и контроля целостности. // Комплексная защита информации: материалы XX науч.-практ. конф., Минск, 19–21 мая 2015 г. — Минск: РИВШ, 2015, с 53-55.

Автор: Лыдин С. С.

С.

Дата публикации: 01.01.2016

Библиографическая ссылка: Лыдин С. С. О средствах доверенной загрузки для аппаратных платформ с UEFI BIOS // Вопросы защиты информации: Научно-практический журнал М.: ФГУП «ВИМИ», 2016. Вып. 3. № 114. С. 45–50.

Метки документа:

bios/uefi

доверенная загрузка

техническое регулирование

Что такое UEFI и чем он отличается от BIOS

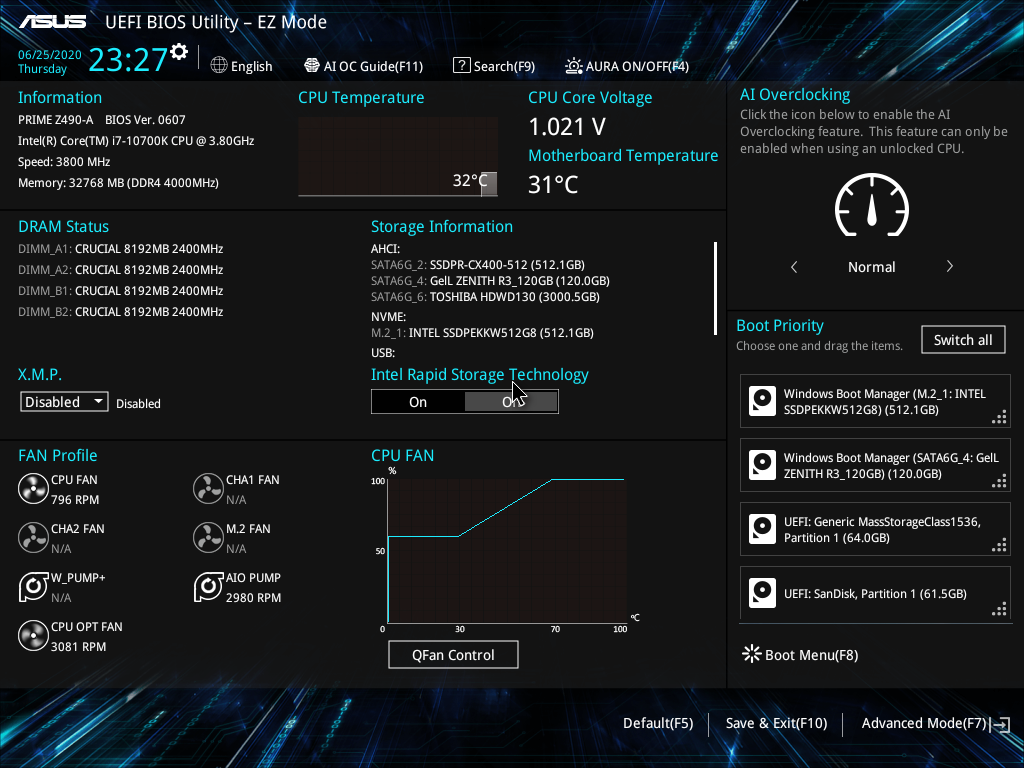

следующий → Unified Extensible Firmware Interface (UEFI) — это общедоступная спецификация, определяющая программный интерфейс между операционной системой и микропрограммой платформы. Он запускается при загрузке компьютера. Он инициализирует оборудование и загружает операционную систему в память. UEFI заменяет интерфейс встроенного ПО базовой системы ввода-вывода (BIOS), изначально присутствовавший во всех IBM PC-совместимых персональных компьютерах, с поддержкой большинства реализаций встроенного ПО UEFI для служб BIOS. Компания Intel разработала оригинальные спецификации Extensible Firmware Interface (EFI). В 2005 году UEFI объявила устаревшей версию EFI 1.10 (последний выпуск EFI). Unified EFI Forum — это отраслевой орган, который полностью управляет спецификациями UEFI. UEFI имеет много новых функций и преимуществ, которых нельзя достичь с помощью традиционного BIOS, и он призван полностью заменить BIOS в будущем. UEFI хранит всю информацию об инициализации и запуске в .efi , файл, хранящийся в специальном разделе с именем EFI System Partition (ESP). Раздел ESP также будет содержать программы-загрузчики операционной системы, установленной на компьютере. Благодаря этому разделу UEFI может напрямую загружать операционную систему и сохранять процесс самопроверки BIOS, что важно для более быстрой загрузки UEFI. Что делает UEFI?UEFI определяет новый метод обмена данными ОС и микропрограмм платформы, предоставляя облегченную альтернативу BIOS, которая использует только информацию, необходимую для запуска процесса загрузки ОС. UEFI обеспечивает расширенные функции компьютерной безопасности и поддерживает большинство существующих систем BIOS с обратной совместимостью. UEFI является программируемым, что позволяет разработчикам производителей оригинального оборудования добавлять приложения, драйверы и UEFI для работы в качестве облегченной ОС. UEFI содержит связанные с платформой таблицы данных, вызовы службы загрузки и времени выполнения, которые использует загрузчик ОС. Эта информация определяет необходимые интерфейсы и структуры, которые должны быть реализованы для микропрограмм и аппаратных устройств для поддержки UEFI. BIOS обычно считается пережитком более ранних вычислений, тогда как UEFI считается волной будущего. Однако для простоты понимания некоторые пользователи информационных технологий называют процессы в совокупности UEFI BIOS , несмотря на их существенные различия. Что делает BIOS устаревшим?Присутствующая во всех персональных компьютерах, совместимых с IBM PC, BIOS существует с конца 1970-х годов. С тех пор в него были внесены некоторые важные улучшения, такие как добавление пользовательского интерфейса и расширенных функций управления питанием, что позволяет BIOS настраивать ПК и легко создавать лучшие планы управления питанием. Но, тем не менее, с 70-х годов она не продвинулась так сильно, как компьютерная техника и программное обеспечение. Ограничения BIOS BIOS имеют следующие ограничения, например:

Процесс загрузки с UEFI и процесс загрузки с BIOSНа компьютере процедура загрузки или загрузка компьютера выполняются в следующие этапы, например:

И BIOS, и UEFI используют низкоуровневое программное обеспечение для управления функциями запуска перед загрузкой ОС, хотя и используют разные методы.

Преимущества UEFI по сравнению с BIOS BIOS и UEFI — это два интерфейса прошивки для компьютеров, которые работают как интерпретаторы между операционной системой и прошивкой компьютера. Эти интерфейсы используются при запуске компьютера для инициализации аппаратных компонентов и запуска операционной системы, которая хранится на жестком диске.

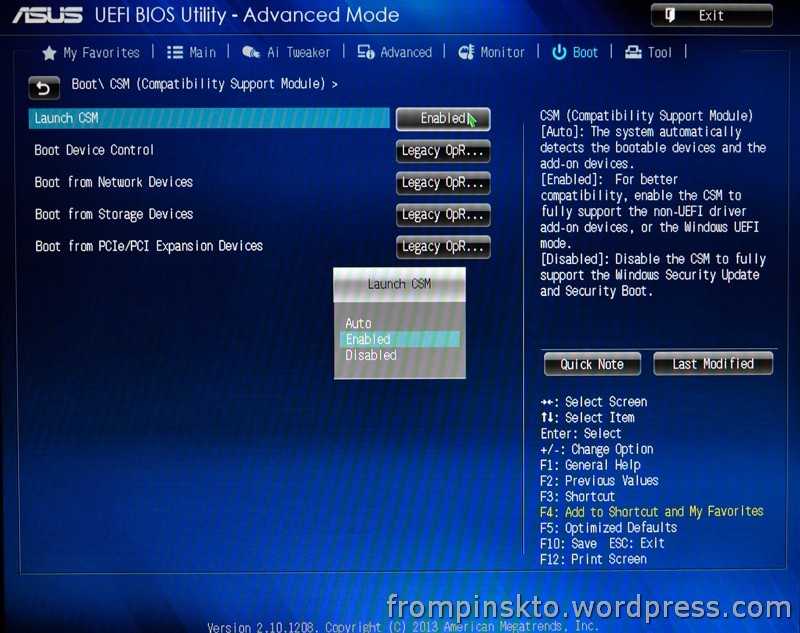

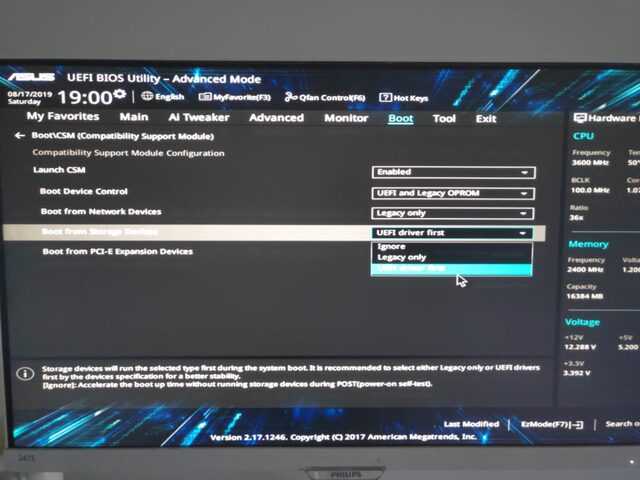

Поскольку производители компьютеров постепенно отказываются от BIOS, они обычно интегрируют прошивку UEFI, которая работает с модулем поддержки совместимости (CSM) в современные устройства. Хотя CSM не задумывался как долгосрочное решение, он позволяет компьютерам на основе UEFI запускаться в устаревшем режиме BIOS для работы со старыми версиями Windows и другими ОС. Однако пользователи могут счесть более предпочтительным обновление до последней версии ОС, чтобы осознать ценность UEFI. Следующая темаРазница между MacOS и OpenBSD ← предыдущая |

Что такое UEFI и как он повышает вашу безопасность?

При первом включении компьютера вы увидите набор прокручиваемого текста на экране. Большинство людей просто игнорируют это и ждут появления экрана входа в Windows. Но если вам когда-нибудь понадобится устранить неполадки или настроить некоторые параметры на вашем компьютере, есть действительно полезный инструмент, к которому вы можете получить доступ отсюда, который называется UEFI.

Что такое UEFI?

UEFI — это тип прошивки, которая поставляется с вашей материнской платой. Это то, что подготавливает вашу систему к загрузке вашей операционной системы, такой как Windows. UEFI — это более современная версия старой прошивки под названием BIOS.

Чтобы войти в UEFI, вы нажимаете назначенную кнопку на клавиатуре во время загрузки системы. Какая кнопка зависит от вашего оборудования, но обычно это Esc , F2 , F10 или Удалить . Посмотрите в тексте, который появляется на экране, когда ваш компьютер включается, чтобы увидеть, что требуется вашей системе.

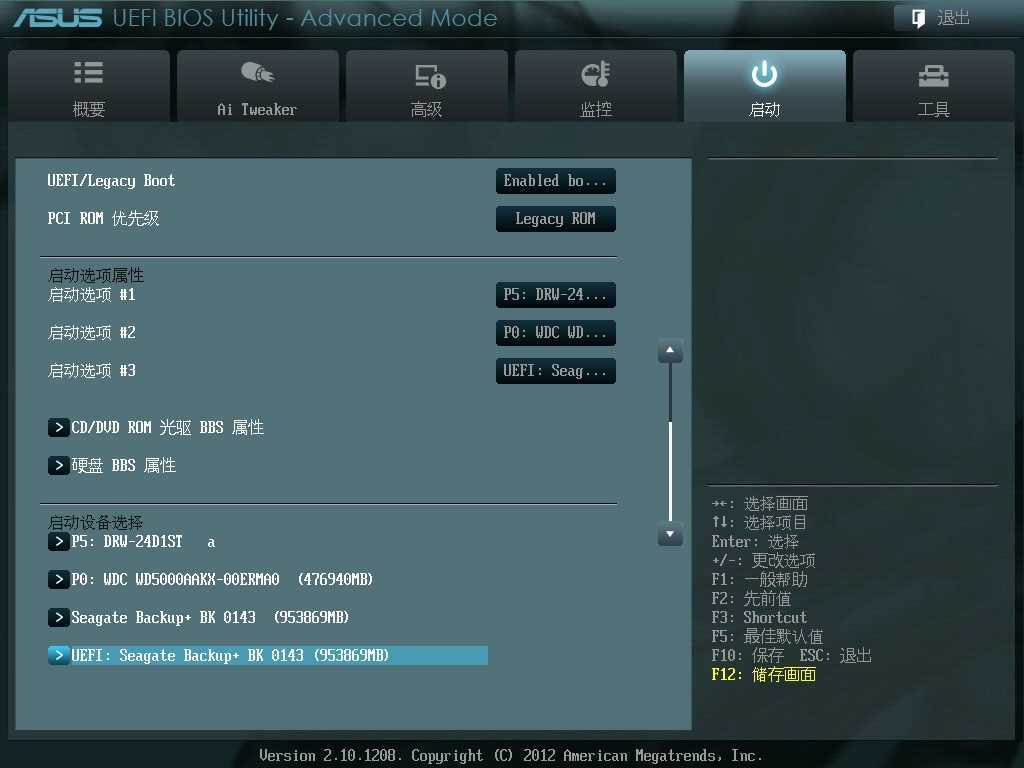

Когда вы нажмете эту кнопку, ваш компьютер не загрузится прямо в операционную систему, а откроется UEFI. Отсюда вы можете вносить изменения в свою систему, например, определять порядок загрузки. Это означает, что вы можете выбрать, хотите ли вы, чтобы ваш компьютер загружался в первую очередь с жесткого диска, SSD или оптического привода.

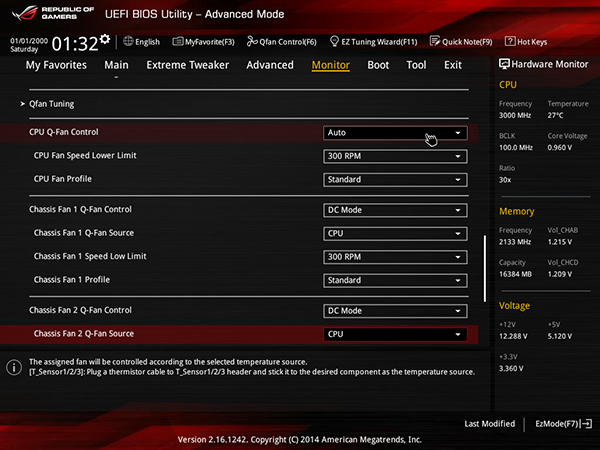

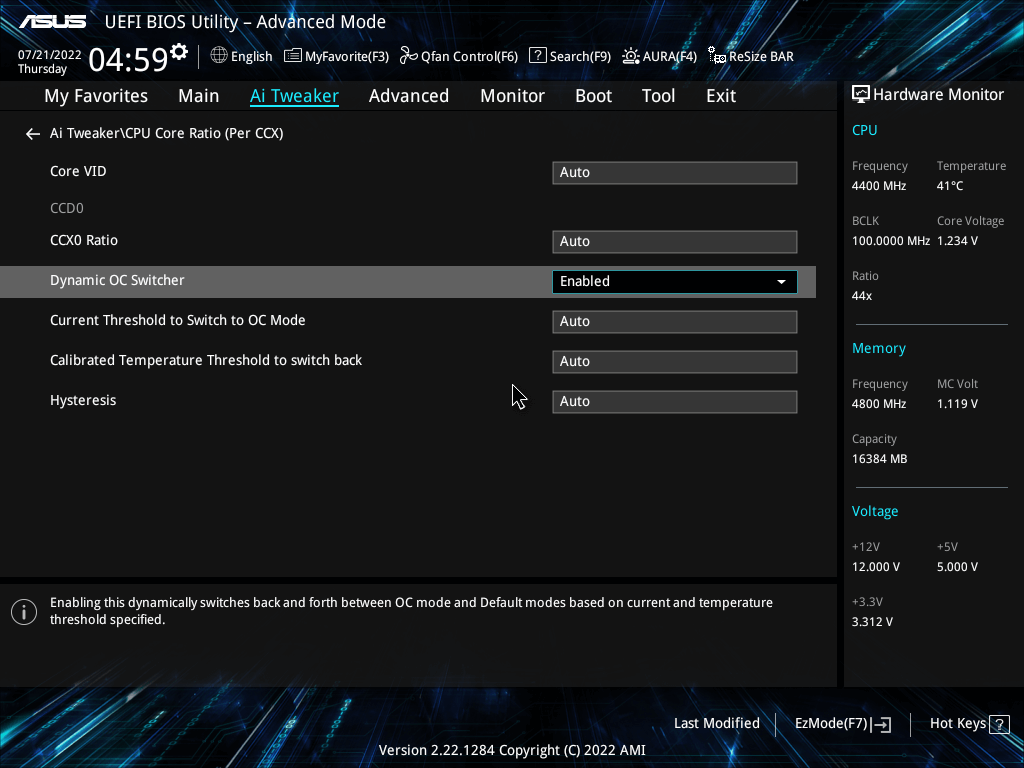

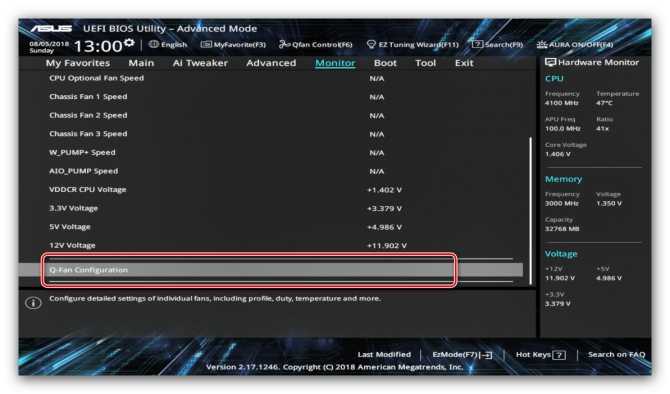

Вы также можете внести другие изменения, например настроить скорость вращения вентиляторов или разогнать процессор. UEFI очень удобен для устранения неполадок, поскольку вы можете видеть, какое оборудование подключено к вашей системе. Даже если ваша операционная система повреждена, вы все равно можете использовать UEFI для доступа к своему компьютеру.

В чем разница между UEFI и BIOS?

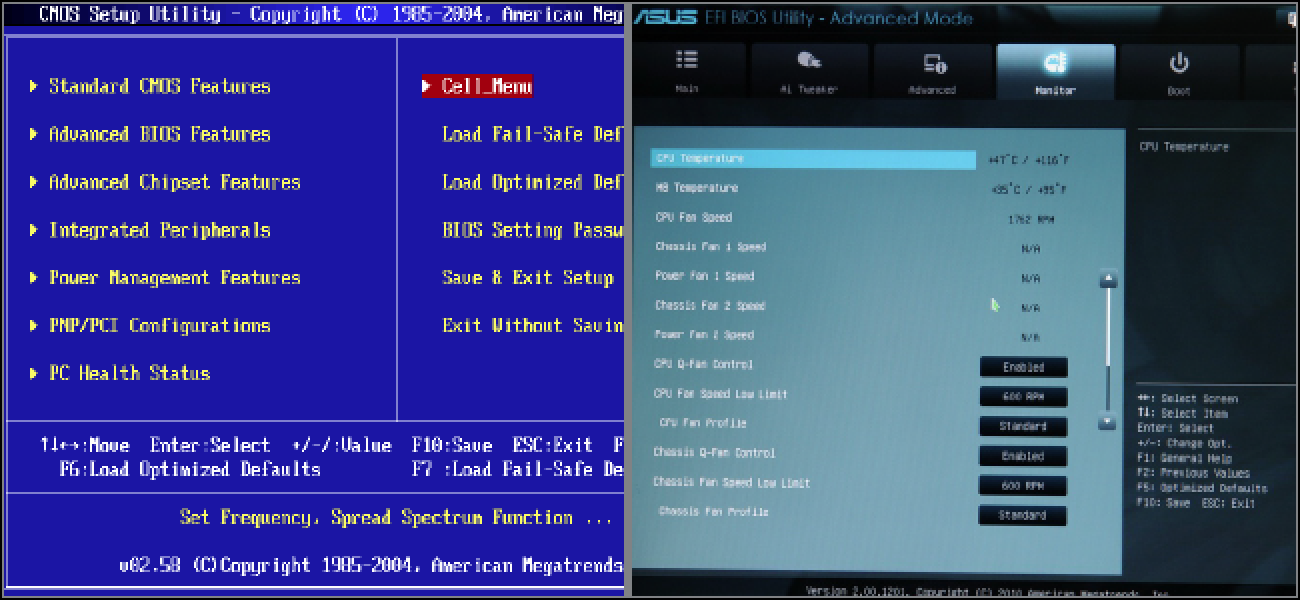

Изображение предоставлено: Toniperis/Wikimedia Commons

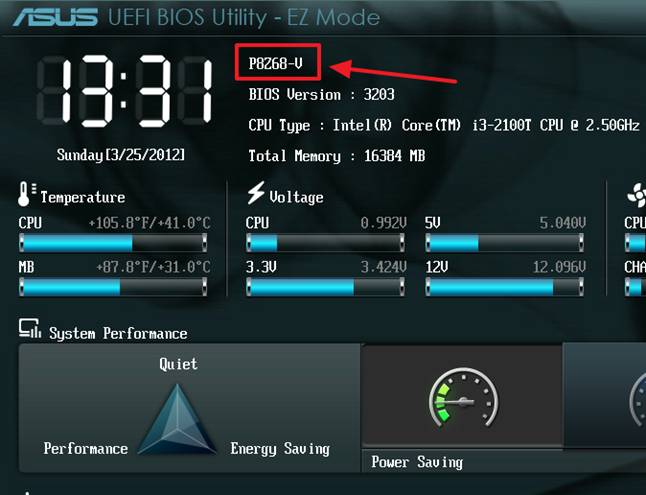

Если вы использовали старые компьютеры, вы могли видеть более раннюю прошивку, чем UEFI, называемую BIOS. Как и UEFI, BIOS — это программное обеспечение, которое находится на вашей материнской плате и помогает подготовить вашу систему к загрузке операционной системы. Также, как и в UEFI, вы можете использовать BIOS для внесения изменений в свой компьютер, таких как настройка скорости вращения вентилятора или изменение системного времени и даты.

Однако между ними есть некоторые ключевые различия. Первое отличие, которое вы заметите, — визуальное. BIOS визуально очень прост, используется всего несколько цветов и нет графики. Он также не поддерживает использование мыши, поэтому вам нужно использовать клавиатуру для навигации и внесения изменений. UEFI, с другой стороны, более сложна в графическом плане с изображениями и множеством цветов и может управляться как клавиатурой, так и мышью.

BIOS визуально очень прост, используется всего несколько цветов и нет графики. Он также не поддерживает использование мыши, поэтому вам нужно использовать клавиатуру для навигации и внесения изменений. UEFI, с другой стороны, более сложна в графическом плане с изображениями и множеством цветов и может управляться как клавиатурой, так и мышью.

BIOS также более прост по своим функциям, чем UEFI. В BIOS вы можете изменить основные настройки вашей системы, такие как порядок загрузки устройства. В UEFI вы можете делать гораздо больше. UEFI может поддерживать такие функции, как удаленная диагностика и калибровка кривых вентиляторов.

Он даже поддерживает мастера автоматического разгона, где вы просто добавляете информацию о своем процессоре, выбираете компоненты охлаждения, и он устанавливает для вас разгон.

В целом UEFI более удобен для пользователя, чем BIOS. Он также обычно загружается быстрее, поэтому вам не придется так долго ждать, пока ваш компьютер будет готов к работе, когда вы включите его.

Является ли UEFI более безопасным, чем BIOS?

Это подводит нас к большому вопросу: является ли UEFI более безопасным, чем BIOS? В целом ответ положительный, благодаря функции под названием Secure Boot.

Безопасная загрузка — это часть UEFI, которая ограничивает типы приложений, которые можно использовать при загрузке, только подписанными. Это полезная и в целом гибкая мера безопасности, позволяющая предотвратить запуск вредоносного кода на вашем компьютере.

По сути, он не позволяет машине загрузить операционную систему, если у нее нет распознанного ключа. Распознанный ключ показывает, откуда взялась операционная система, и гарантирует, что ей доверяют. Это означает, что безопасная загрузка предотвращает вмешательство вредоносных программ в процесс загрузки вашего компьютера.

Безопасная загрузка должна поддерживаться, чтобы ПК был сертифицирован как совместимый с Windows 8. Таким образом, когда в 2012 году была выпущена Windows 8, функция безопасной загрузки вызвала большой интерес.

Это вызвало много споров, когда было впервые объявлено. Люди думали, что UEFI — это программное обеспечение Microsoft (это не так) и что UEFI не позволит пользователям загружать другие операционные системы, такие как Linux (это не так).

Сначала были серьезные опасения, что безопасная загрузка может помешать установке систем Linux. Но дистрибутивы Linux нашли способы работать с безопасной загрузкой, и теперь Ubuntu, Fedora, Red Hat Enterprise Linux и openSUSE без проблем поддерживают безопасную загрузку.

UEFI имеет риски безопасности

К сожалению, ни одно программное обеспечение не является бесплатным для защиты от угроз безопасности; то же самое верно и для UEFI. В прошлом хакеры нацеливались на UEFI с помощью вредоносных программ.

Один пример был подробно описан в отчете ESET Research за 2018 год. Существует вредоносное ПО под названием Sednit, также известное как APT28, Sofacy, Strontium или Fancy Bear, которое существует как минимум с 2004 года. И есть еще один троян. создан для атаки на программное обеспечение для защиты от краж под названием LoJack, которое называется LoJax. При совместном использовании Sednit и LoJax могут работать с UEFI и BIOS. Эти инструменты могут отслеживать прошивку UEFI, а в некоторых случаях даже перезаписывать системную память. Это позволяет хакерам установить вредоносную версию UEFI, чтобы они могли получить доступ к системе и следить за содержимым или вносить изменения.

И есть еще один троян. создан для атаки на программное обеспечение для защиты от краж под названием LoJack, которое называется LoJax. При совместном использовании Sednit и LoJax могут работать с UEFI и BIOS. Эти инструменты могут отслеживать прошивку UEFI, а в некоторых случаях даже перезаписывать системную память. Это позволяет хакерам установить вредоносную версию UEFI, чтобы они могли получить доступ к системе и следить за содержимым или вносить изменения.

Самое страшное в этом взломе то, что он продолжает работать даже после переустановки Windows. Поскольку он атакует UEFI, а не операционную систему, его нельзя удалить, очистив Windows. Он может выжить даже при замене жесткого диска системы. Это связано с тем, что вредоносное ПО живет на материнской плате, а не на жестком диске.

Вредоносное ПО, нацеленное на UEFI, не только трудно удалить, но и трудно обнаружить. Пользователи могут не подозревать, что их системы заражены. Хотя атаки на UEFI происходят относительно редко, стоит знать, что они могут происходить.

;

; При этом «буткит» может использоваться для организации утечки чувствительной информации, обрабатываемой в процессе загрузки, такой как пароли шифрования информации на жестком диске.

При этом «буткит» может использоваться для организации утечки чувствительной информации, обрабатываемой в процессе загрузки, такой как пароли шифрования информации на жестком диске. Некоторые архитектурно-зависимые (non-EBC) драйверы имеют интерфейсы для использования ОС напрямую;

Некоторые архитектурно-зависимые (non-EBC) драйверы имеют интерфейсы для использования ОС напрямую; Далее, на конференции CanSecWest Vancouver 2015 исследователи из Legbacore продемонстрировали способ внедрения низкоуровневой троянской компоненты LightEater [4]. Действуя на уровне UEFI, этот «буткит» остается невидимым для антивирусов. В проведенной демонстрации использовались материнские платы производства Acer, Asus, Gigabyte, Foxconn и MSI. В некоторых материнских платах удалось записать во флеш-память BIOS недопустимую инструкцию через модифицированный драйвер ядра, в результате которой плата отказывалась загружаться до физической замены чипа. В целом это напоминает новый виток развития вирусов типа «Чернобыль», но с гораздо более серьёзными последствиями. В целом эти выводы подтверждаются и многими другими свидетельствами (см., например, [5], [6], [7]).

Далее, на конференции CanSecWest Vancouver 2015 исследователи из Legbacore продемонстрировали способ внедрения низкоуровневой троянской компоненты LightEater [4]. Действуя на уровне UEFI, этот «буткит» остается невидимым для антивирусов. В проведенной демонстрации использовались материнские платы производства Acer, Asus, Gigabyte, Foxconn и MSI. В некоторых материнских платах удалось записать во флеш-память BIOS недопустимую инструкцию через модифицированный драйвер ядра, в результате которой плата отказывалась загружаться до физической замены чипа. В целом это напоминает новый виток развития вирусов типа «Чернобыль», но с гораздо более серьёзными последствиями. В целом эти выводы подтверждаются и многими другими свидетельствами (см., например, [5], [6], [7]). 6, последней на сегодняшней день, составляет более 2500 страниц), состав которого может существенно отличаться в различных системах в зависимости от предпочтений производителя. Это означает, во-первых, что проверить UEFI BIOS теми же методами, что использовались при проверке «традиционного» BIOS, не удастся, а во-вторых, усложнение и расширение его функциональности неизбежно влечет за собою увеличение «площади поверхности» для проведения разнообразных атак;

6, последней на сегодняшней день, составляет более 2500 страниц), состав которого может существенно отличаться в различных системах в зависимости от предпочтений производителя. Это означает, во-первых, что проверить UEFI BIOS теми же методами, что использовались при проверке «традиционного» BIOS, не удастся, а во-вторых, усложнение и расширение его функциональности неизбежно влечет за собою увеличение «площади поверхности» для проведения разнообразных атак; В пользу значимости данной проблемы свидетельствует хотя бы то, что NIST выпустил специальные рекомендации по снижению вероятности угроз UEFI BIOS, большая часть содержания которых посвящена обеспечению защиты именно процедур обновления [2].

В пользу значимости данной проблемы свидетельствует хотя бы то, что NIST выпустил специальные рекомендации по снижению вероятности угроз UEFI BIOS, большая часть содержания которых посвящена обеспечению защиты именно процедур обновления [2]. put.as/wp-content/uploads/2016/01/HowManyMillionBIOSesWouldYouLikeToInfect_Whitepape… (дата обращения: 19.04.2016).

put.as/wp-content/uploads/2016/01/HowManyMillionBIOSesWouldYouLikeToInfect_Whitepape… (дата обращения: 19.04.2016). UEFI может поддерживать удаленную диагностику и ремонт компьютеров даже без установленной операционной системы.

UEFI может поддерживать удаленную диагностику и ремонт компьютеров даже без установленной операционной системы.

Если загрузчик найден, то прошивка передает ему управление компьютером.

Если загрузчик найден, то прошивка передает ему управление компьютером. exe для локальной безопасности и полномочий (аналогично уровням выполнения) и lsm.exe для локального управления сеансами. .

exe для локальной безопасности и полномочий (аналогично уровням выполнения) и lsm.exe для локального управления сеансами. .

Но UEFI предоставляет множество значительных улучшений по сравнению с BIOS, в том числе следующие:

Но UEFI предоставляет множество значительных улучшений по сравнению с BIOS, в том числе следующие: