Что это за вирус malicious site: Что такое Malware (малварь) и как с этим бороться? SkyDNS

Содержание

Malicious Sites — Новости о безопасности

страницы:

1

2

Typosquatting Tactic Tricks Mac Users into Downloading Potentially Unwanted Application

25 июля 2018

New typosquatting campaign targets Mac users and redirects them to download potentially unwanted applications.

Ознакомиться со статьей

When Vulnerable Sites Go Bad: Hijacked Websites Found Serving Ransomware

28 июля 2016

Various business websites were recently hijacked to deliver crypto-ransomware to visitors. Why do attackers repeat the cycle of compromising legitimate websites via exploit kits, malware and vulnerable software?

Ознакомиться со статьей

WordPress Vulnerability Caused The Independent Blog Page Hack

09 декабря 2015

The blog page of a leading UK media site, The Independent got compromised, potentially exposing users to ransomware.

The blog, running on an out dated WordPress version, remains compromised

The blog, running on an out dated WordPress version, remains compromisedОзнакомиться со статьей

Cybercriminals are Using Paid Ads to Get to Top Cloud Provider’s Customers

01 мая 2015

In a recent malvertising incident, Trend Micro threat analysts Dark Luo and Kenney Lu found that cybercriminals are using paid ads to victimize customers of a top cloud provider.

Ознакомиться со статьей

Malvertising: When Online Ads Attack

19 марта 2015

Cybercriminals are increasingly using malicious advertisements as a platform for spreading malware. Find out how they work how you can protect yourself from these online threats.

Ознакомиться со статьей

Malvertising: Be Wary of Online Ads That Lead to Malicious Sites

21 октября 2014

Online advertisements are increasingly being used by cybercriminals as a way to harvest info or install malicous code. Find out how malicious ads work and how you can avoid being a victim of such threats.

Ознакомиться со статьей

Social Engineering Watch: Ebola Virus Being Used As Bait to Lure Victims

20 октября 2014

As news about the Ebola pandemic flooded the Internet, cybercriminals and have seized the opportunity to use the popularity of the topic as bait to lure unsuspecting victims to pages that could be used to steal their information and credentials.

Ознакомиться со статьей

Soundsquatting 101: How Homophones Can Lead to Risks

16 октября 2014

Learn about soundsquatting, a domain squatting technique that takes advantage of homophones. See how it works, how it puts users at risk, and how to avoid unintentionally landing on malicious sites.

Ознакомиться со статьей

Soundsquatting: Uncovering the Use of Homophones in Domain Squatting

16 октября 2014

Soundsquatting is a domain-squatting technique that takes advantage of similar-sounding words, or homophones, to lead users to malicious websites.

This research paper looks into how misheard (and not just misspelled) domain names can spell trouble for unsuspec

This research paper looks into how misheard (and not just misspelled) domain names can spell trouble for unsuspecОзнакомиться со статьей

страницы:

1

2

Сайты заражали айфоны вирусом-шпионом | Блог Касперского

О том, что абсолютная неуязвимость iPhone — это миф, мы уже неоднократно писали. Зловреды для смартфонов Apple существуют, хотя их и гораздо меньше, чем заразы для устройств на Android. А вот верите ли вы, что подцепить какую-нибудь гадость можно, просто открыв вредоносный сайт — ничего оттуда не скачивая и не устанавливая? Давайте разберемся, правда это или миф.

Исследователи из группы GoogleProjectZero обнаружили несколько взломанных сайтов, которые не менее двух лет атаковали iPhone. Для этого злоумышленники использовали уязвимости устройств — в общей сложности 14 разных дырок. Семь из них — в Safari, штатном веб-браузере iOS, которым пользуется подавляющее большинство владельцев айфонов.

Еще две уязвимости позволяли зловреду покидать песочницу — изолированную среду, которая не дает одним приложениям что-либо делать с данными других приложений. А последние пять прописались в ядре iOS — центральном элементе операционной системы: его взлом дает неограниченные права, которых нет даже у владельца айфона.

Вредоносные сайты способны атаковать практически все актуальные версии мобильной системы Apple — от iOS 10 до iOS 12. По мере выхода обновлений злоумышленники меняли стратегию: отказывались от старых уязвимостей, иногда даже не дожидаясь появления патчей, и брали на вооружение новые.

Чем сайты заражали iPhone

Зараженные сайты устанавливали на устройства жертв шпионского зловреда. Эта программа получала неограниченные права и работала в фоновом режиме, так что пользователь не мог ее заметить. Зловред копировал и отправлял на командный сервер данные с устройства, причем делал это каждую минуту. Вот что интересовало его в первую очередь:

- Пароли и токены авторизации, хранящиеся в Связке ключей iCloud.

С их помощью злоумышленники могли пользоваться аккаунтами жертвы и воровать данные из них даже после того, как шпиона удаляли с устройства.

С их помощью злоумышленники могли пользоваться аккаунтами жертвы и воровать данные из них даже после того, как шпиона удаляли с устройства. - Переписка в мессенджерах iMessage, Hangouts, Telegram, Skype, Voxer, Viber и WhatsApp. Зловред крал информацию из баз данных приложений, где все сообщения хранятся в незашифрованном виде.

- Переписка в почтовых приложениях Gmail, Yahoo, Outlook, QQmail и MailMaster. Эти данные шпион тоже получал из баз данных интересующих его программ.

- История звонков и СМС.

- Местонахождение устройства в реальном времени, если на нем включен GPS.

- Список контактов жертвы.

- Фотографии.

- Заметки.

- Голосовые напоминания из соответствующего приложения.

Кроме того, зловред по запросу с командного сервера мог отправить своим хозяевам список всех приложений на устройстве и данные любого из них. Причем всю добытую информацию он пересылал в виде простого текста. То есть, если зараженный айфон подключался к публичной сети Wi-Fi, увидеть отсылаемые зловредом пароли, переписку и прочие сведения о жертве могли не только взломщики, но и вообще кто угодно.

Отметим, что разработчики шпиона не особо заботились о том, чтобы тот закрепился в системе: после перезагрузки он исчезал со смартфона. Но учитывая, сколько информации он мог украсть сразу, это не очень большое утешение.

Опасность миновала… или нет?

Последние уязвимости, которые злоумышленники использовали в этой кампании, разработчики Apple исправили в iOS 12.1.4 в начале февраля, так что самые свежие версии системы от подобных атак защищены.

Тем не менее, по оценке специалистов, вредоносные сайты посещало несколько тысяч пользователей в неделю. Это значит, что, скорее всего, пострадавших от деятельности взломанных сайтов немало.

Кроме того, на смену обезвреженным веб-страницам могут прийти новые, эксплуатирующие неизвестные исследователям уязвимости.

Как не подхватить зловреда на iPhone

Как видите, подцепить заразу на смартфон Apple с вредоносного сайта действительно можно, да еще какую. Поэтому рекомендуем вам быть осмотрительными, даже если вы уверены, что уж вашему-то гаджету ничего не угрожает.

- Обновляйте операционную систему айфона, как только обновление становится доступно. В актуальных версиях разработчики исправляют уязвимости, которыми могут воспользоваться (и, как видите, действительно пользуются) злоумышленники.

- Не переходите по ссылкам из рекламы, электронных писем, сообщений от незнакомых людей и так далее. К результатам поиска тоже следует относиться критически: если у вас есть сомнения по поводу добросовестности того или иного ресурса, лучше его вообще не открывать.

Обезопасить iPhone могло бы защитное решение с технологией поведенческого анализа, способное заблокировать даже неизвестные ранее угрозы. Но, к сожалению, для iOS полноценных антивирусов не существует.

Итого: Правда или миф, что iPhone может заразиться при посещении опасного сайта?

Правда. Вредоносные сайты могут эксплуатировать уязвимости в браузере и iOS — и загружать на смартфоны всякую гадость. Описанные исследователями GoogleProjectZero ресурсы уже не опасны, но всегда могут появиться новые, о которых эксперты еще не знают.

Фанклуб, расти большой

Кто такие фаны ЛК и почему существование фанклуба полезно как компании, так и самим его участникам.

Советы

Восемь самых ярких криптокраж в истории

Криптоолимпиада, или все разнообразие атак на блокчейн: самые крупные, сложные, дерзкие и обидные кражи криптовалюты.

Дырявая миска, или опасности смарт-кормушек

Умные кормушки были придуманы, чтобы облегчить жизнь владельцам домашних животных. Но их уязвимости ставят под угрозу не только конфиденциальность хозяев, но и здоровье животных.

Осторожно, домены .zip и .mov!

Имена сайтов в зонах zip и mov неотличимы от имен файлов. Как это повлияет на IT-системы и что будут делать злоумышленники?

Знай свой личный ландшафт угроз

Понятие ландшафта угроз из корпоративной безопасности можно применить и к самому себе — так проще оставаться в безопасности.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте.

Что такое вредоносные веб-сайты?

Блог Главная

Вредоносное ПО

Что такое вредоносные веб-сайты?

Вредоносное ПО

- Нортон

- 08 августа 2018 г.

3 минуты чтения

3 минуты чтения

Большинство людей не знают, что вам не нужно намеренно загружать вредоносное вложение, чтобы поставить под угрозу безопасность вашего компьютера.

Большинство людей не знают о том, что вам не нужно намеренно загружать вредоносное вложение, чтобы поставить под угрозу безопасность вашего компьютера. Вредоносные веб-сайты и попутные загрузки — это всего лишь два способа, с помощью которых ваша безопасность может быть скомпрометирована простым посещением веб-сайта. И то, и другое подкрепляет необходимость защиты вашего компьютера с помощью надежной программы безопасности в Интернете. И, несмотря на то, что вы, возможно, слышали, они нужны компьютерам Mac так же сильно, как и компьютерам с Windows.

Что такое вредоносный веб-сайт?

Вредоносный веб-сайт — это сайт, который пытается установить на ваше устройство вредоносное ПО (общий термин для всего, что может нарушить работу компьютера, собрать вашу личную информацию или, в худшем случае, получить полный доступ к вашему компьютеру). Обычно это требует некоторых действий с вашей стороны, однако в случае загрузки с диска веб-сайт попытается установить программное обеспечение на ваш компьютер без предварительного запроса разрешения.

Обычно это требует некоторых действий с вашей стороны, однако в случае загрузки с диска веб-сайт попытается установить программное обеспечение на ваш компьютер без предварительного запроса разрешения.

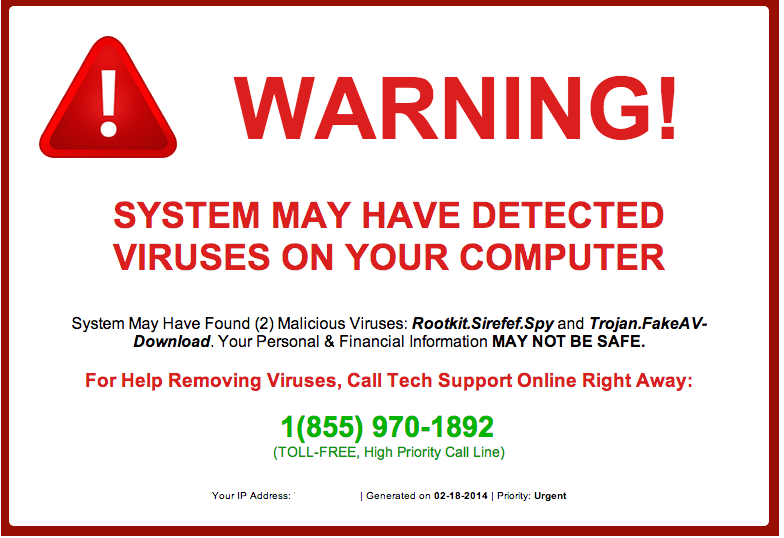

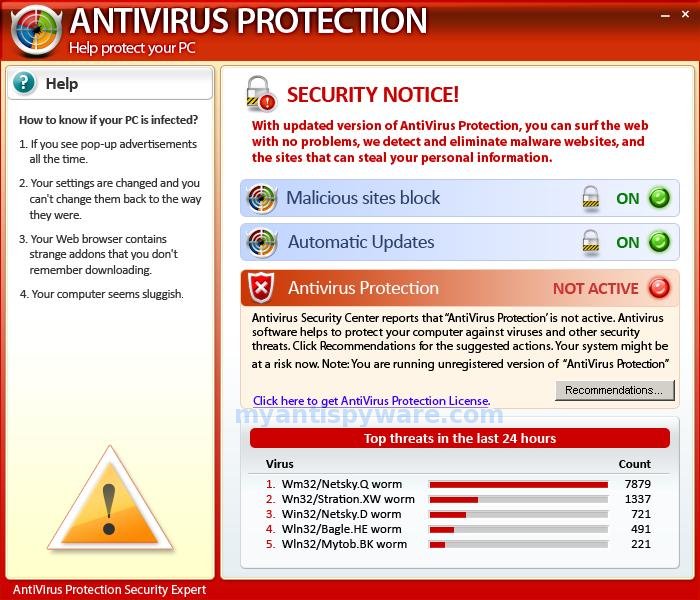

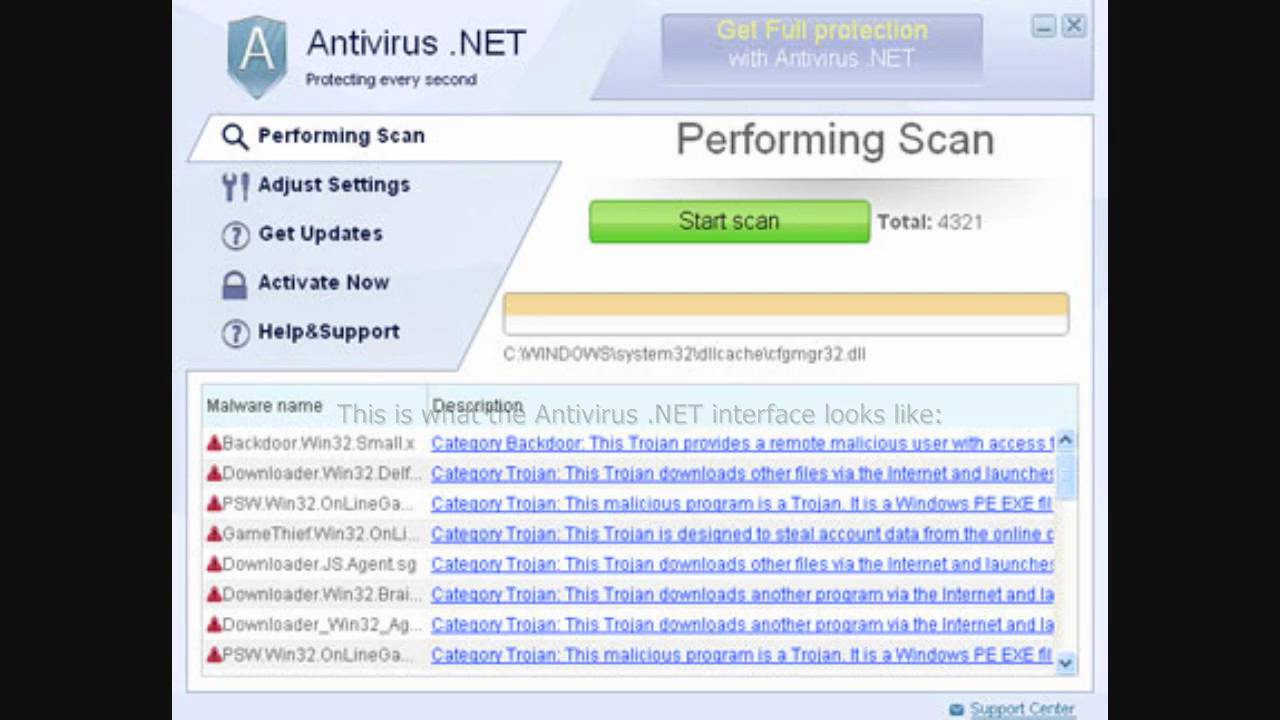

Более того, вредоносные веб-сайты часто выглядят как настоящие веб-сайты. Иногда они будут просить вас установить программное обеспечение, которое, по-видимому, необходимо вашему компьютеру. Например, веб-сайт с видео может попросить вас установить кодек, который представляет собой небольшой фрагмент информации, необходимый видеоплееру для работы на веб-сайте. Возможно, вы привыкли устанавливать безопасные кодеки, но достаточно одной небезопасной установки, чтобы скомпрометировать вашу машину и вашу конфиденциальную информацию вместе с ней. Точно так же веб-сайт может запросить разрешение на установку одной программы, но установить совершенно другую, которую вы определенно не хотите использовать на своем компьютере.

Что такое попутная загрузка?

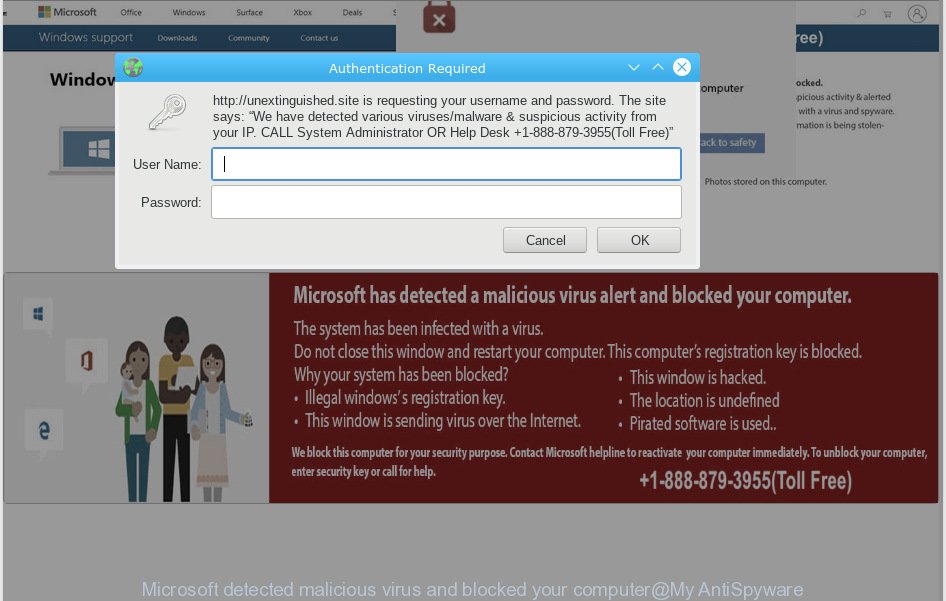

Загрузки с диска еще страшнее, чем вредоносный веб-сайт, хотя иногда они пересекаются. Загрузки Drive-by можно установить на ваш компьютер, просто просматривая электронную почту, просматривая веб-сайт или щелкнув всплывающее окно с текстом, предназначенным для введения вас в заблуждение, например, с ложным сообщением об ошибке. Этот тип вредоносных программ особенно пугает, потому что практически невозможно узнать, сделали ли вы что-то для установки вредоносного ПО. Более того, ваше антивирусное программное обеспечение может быть не в состоянии обнаружить его, потому что хакеры намеренно затрудняют обнаружение антивирусным программным обеспечением.

Загрузки Drive-by можно установить на ваш компьютер, просто просматривая электронную почту, просматривая веб-сайт или щелкнув всплывающее окно с текстом, предназначенным для введения вас в заблуждение, например, с ложным сообщением об ошибке. Этот тип вредоносных программ особенно пугает, потому что практически невозможно узнать, сделали ли вы что-то для установки вредоносного ПО. Более того, ваше антивирусное программное обеспечение может быть не в состоянии обнаружить его, потому что хакеры намеренно затрудняют обнаружение антивирусным программным обеспечением.

Загрузка с диска часто не требует вашего согласия или обманом заставляет вас дать его. Иногда вредоносный код прячется глубоко в коде сайта. После загрузки может быть трудно или невозможно оторваться от компьютера, планшета или мобильного телефона. Возможно, вы даже посещаете веб-сайт, который вы посещали сотни раз и которому доверяете, но каким-то образом туда попала попутная загрузка.

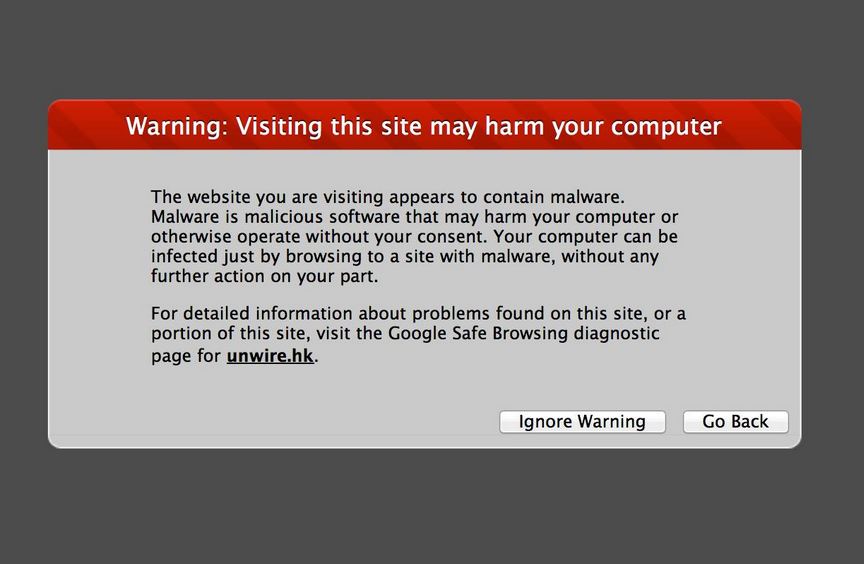

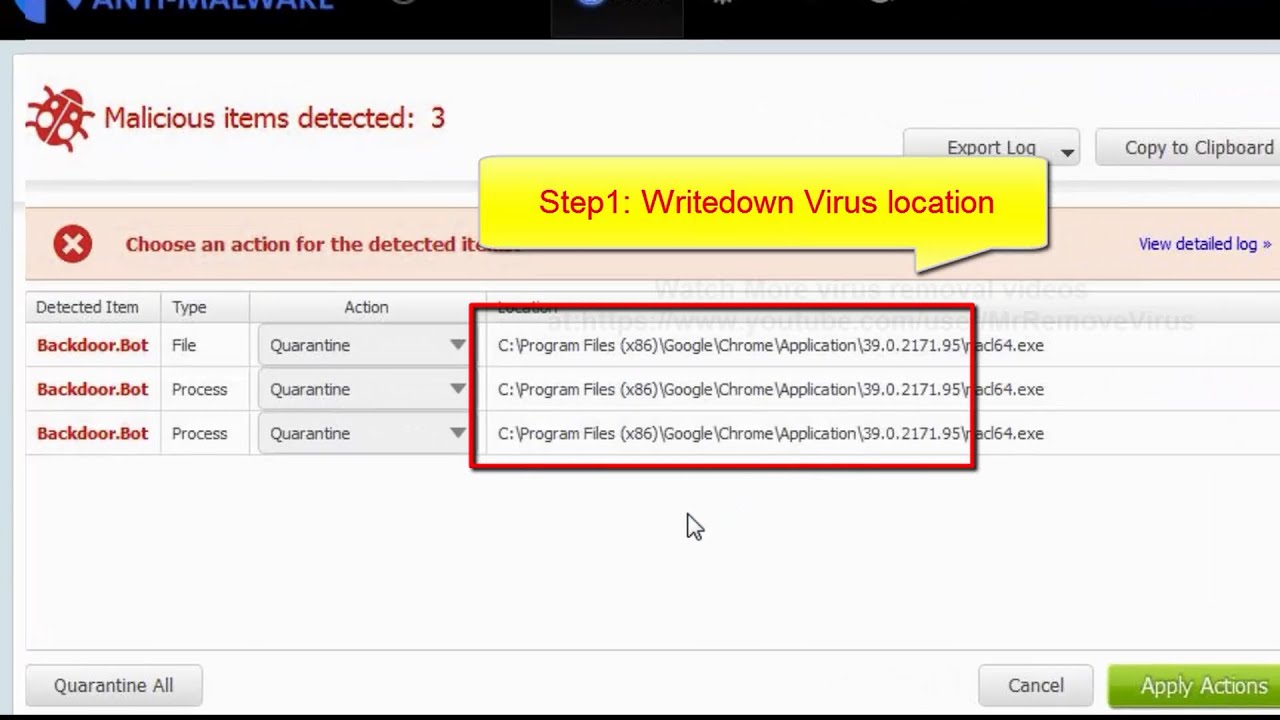

Как защитить себя от вредоносных веб-сайтов и попутных загрузок?

- Программное обеспечение для обеспечения безопасности в Интернете не всегда может обнаружить вредоносное программное обеспечение с вредоносных веб-сайтов и загрузок.

Однако это может помешать вам получить их в первую очередь. Защитное программное обеспечение, такое как Norton Security, предотвратит известные попутные загрузки и предупредит вас, когда вы попытаетесь посетить вредоносный веб-сайт.

Однако это может помешать вам получить их в первую очередь. Защитное программное обеспечение, такое как Norton Security, предотвратит известные попутные загрузки и предупредит вас, когда вы попытаетесь посетить вредоносный веб-сайт. - Лучшее, что вы можете сделать, чтобы защитить себя, — это постоянно обновлять программное обеспечение вашего компьютера, особенно вашу операционную систему. Часто хакеры используют известные проблемы с безопасностью в программном обеспечении до того, как производители смогут исправить проблему. Обновление вашего программного обеспечения не позволяет вам быть низко висящим фруктом.

- Не устанавливайте кодеки, если вы не уверены в их безопасности.

- Не открывайте электронные письма, которые кажутся подозрительными или спамными, особенно если они содержат вложения или отправлены неизвестными отправителями.

- Если вы получили ссылку по электронной почте, не помешает посетить основной веб-сайт, введя адрес в адресную строку браузера вручную.

Если вы сомневаетесь, позвоните человеку, который отправил вам электронное письмо, прежде чем нажимать кнопку.

Если вы сомневаетесь, позвоните человеку, который отправил вам электронное письмо, прежде чем нажимать кнопку. - Если вы хоть немного подозреваете URL-адрес, используйте Norton Safe Web , чтобы проверить его.

- Если веб-сайт не работает, выглядит так, будто что-то устанавливает или запрашивает разрешение на установку кодеков, лучше закрыть вкладку и поискать содержимое в другом месте.

Существует множество опасностей, и вредоносные веб-сайты, на которых размещены загрузки с диска, являются одними из самых новых и самых страшных. Но есть способы защитить себя, чтобы вы могли без проблем пользоваться Интернетом. Проявите должную осмотрительность и разумную осторожность, и ваш веб-серфинг должен пройти гладко.

30 дней БЕСПЛАТНО* комплексного антивируса, защиты устройства и конфиденциальности в Интернете с Norton Secure VPN.

Присоединяйтесь сегодня. Отменить в любое время.

*Применяются условия

Начать бесплатную пробную версию

Начать бесплатную пробную версию

Начать бесплатную пробную версию

Начать бесплатную пробную версию

Начать бесплатную пробную версию

- Нортон

Norton помогает людям и семьям во всем мире чувствовать себя в большей безопасности в цифровой жизни. Наши предложения могут не охватывать или защищать от всех видов преступлений, мошенничества или угроз, о которых мы пишем. Наша цель — повысить осведомленность о кибербезопасности. Ознакомьтесь с полным текстом Условий во время регистрации или настройки. Помните, что никто не может предотвратить все случаи кражи личных данных или киберпреступлений, и что LifeLock не отслеживает все транзакции на всех предприятиях. Торговые марки Norton и LifeLock входят в состав Gen Digital Inc.

Наши предложения могут не охватывать или защищать от всех видов преступлений, мошенничества или угроз, о которых мы пишем. Наша цель — повысить осведомленность о кибербезопасности. Ознакомьтесь с полным текстом Условий во время регистрации или настройки. Помните, что никто не может предотвратить все случаи кражи личных данных или киберпреступлений, и что LifeLock не отслеживает все транзакции на всех предприятиях. Торговые марки Norton и LifeLock входят в состав Gen Digital Inc.

Содержание

Что такое вредоносные веб-сайты и как о них сообщить? | Mimecast

Киберпреступники усердно работают над использованием уязвимостей и обманом вынуждают людей разглашать личную информацию. Один из используемых ими методов — создание вредоносных веб-сайтов — получил широкое распространение. Например, в январе 2021 года Google насчитал более 2 миллионов фишинговых веб-сайтов[1]. Понимание того, как защитить вашу компанию от этих веб-сайтов, имеет первостепенное значение для обеспечения безопасности устройств, сетей и данных.

Что такое вредоносный веб-сайт?

Если сотрудник был обманут вредоносным веб-сайтом, это может подвергнуть вашу компанию таким преступлениям, как кража данных или программа-вымогатель. Киберпреступники создают вредоносные веб-сайты для сбора информации и установки вредоносного ПО на устройство посетителя, когда этот человек выполняет какое-либо действие, например, щелкает ссылку или загружает программное обеспечение. В некоторых случаях никаких действий не требуется, и «проездная» загрузка может быть подброшена любому, кто просто посещает сайт.

Эти поддельные веб-сайты часто маскируются под настоящие и используют фишинговые электронные письма для заманивания посетителей. Например, сотруднику может быть предложено ввести учетные данные для входа, которые затем могут быть использованы для взлома сети вашей компании и кражи ценной информации. Или сотрудник может непреднамеренно загрузить файл или часть программного обеспечения, которое может запустить атаку программы-вымогателя, отключив доступ к системам вашей компании до тех пор, пока не будет выплачен выкуп.

Примеры вредоносных веб-сайтов

Киберпреступники становятся все более и более изощренными в своих способностях сделать вредоносные веб-сайты безопасными, что привело к многочисленным успешным фишинговым и вредоносным кампаниям. Эти три примера демонстрируют оппортунистические способы, которыми людей обманом заставляют раскрывать конфиденциальную информацию.

- Синдикат киберпреступников BAHMUT разработал незаконные новостные веб-сайты, которые копировали заголовки из реальных источников новостей, чтобы нацеливать потребителей, государственных чиновников и предприятия на фишинговые кампании.[2] Ссылки на этих вредоносных веб-сайтах перенаправляли посетителей на фишинговые сайты, которые запрашивали учетные данные пользователя для входа в Google, Yahoo, Microsoft и другие.

- В 2017 году утечка данных в ведущем кредитном бюро раскрыла личную информацию почти 150 миллионов человек. Два года спустя, после запуска веб-сайта бюро по урегулированию претензий, киберпреступники начали запускать веб-сайты-подражатели, пытаясь украсть информацию, позволяющую установить личность.

[3]

[3] - Киберпреступники попытались извлечь выгоду из пандемии COVID-19, запустив поддельные веб-сайты, которые выглядели как настоящие панели управления коронавирусом.[4] Эти веб-сайты будут предлагать посетителям загрузить приложение, которое поможет им оставаться в курсе пандемии, заражая компьютер посетителя вредоносным ПО под названием AZORult. Это вредоносное ПО используется для кражи истории просмотров, файлов cookie, паролей, криптовалюты и многого другого.

Как определить вредоносный веб-сайт

Некоторые поддельные сайты бывает очень трудно обнаружить. Другие вредоносные веб-сайты более очевидны и имеют явные признаки. Например, вредоносный веб-сайт может:

- Попросить посетителя загрузить программное обеспечение, сохранить файл или запустить программу, когда это кажется ненужным.

- Предупредите посетителя о том, что его устройство заражено вредоносным ПО или что его программное обеспечение устарело.

- Заявите, что посетитель выиграл приз, требуя личной информации, чтобы получить его.

- Используйте HTTP в качестве префикса веб-адреса вместо защищенного протокола HTTPS. HTTPS использует шифрование для повышения безопасности передачи данных, а HTTP — нет.

- Содержат ошибки, например опечатки в тексте веб-сайта или в URL-адресе, или графический дизайн, не соответствующий законному бренду.

Как защититься от вредоносных веб-сайтов

Для сотрудников важно не только знать, как выявлять вредоносные веб-сайты, но также важно, чтобы службы безопасности предпринимали упреждающие меры для защиты от них. Для организаций эти шаги включают:

- Блокировка доступа к вредоносным веб-сайтам.

- Установка и обслуживание антивирусного программного обеспечения, которое обнаруживает и предотвращает потенциальное заражение.

- Включение блокировщика всплывающих окон для отключения окон, которые могут содержать вредоносный код.

- Установка или включение брандмауэра, который предотвращает некоторые типы заражения, блокируя вредоносный трафик до того, как он попадет на устройство.

- Мониторинг учетных записей на предмет несанкционированного использования или активности.

- Поддержание компьютерного программного обеспечения и операционных систем в актуальном состоянии.

- Обучение сотрудников методам выявления вредоносных веб-сайтов и сообщения о них службе безопасности компании.

Инструменты, которые защищают от угроз, связанных с электронной почтой, таких как URL-фишинг, имеют различные степени безопасности. Некоторые почтовые системы проверяют URL-адреса только во время начальной доставки, которую злоумышленники могут обойти, используя безопасный сайт, который позже превращается во вредоносный. Точно так же элементы управления безопасностью электронной почты на основе конечных точек, как правило, неэффективны для защиты организаций от атак с использованием электронной почты на основе URL-адресов.

Такие службы, как Mimecast, используют проприетарную аналитику и анализ угроз для обнаружения и блокировки вредоносных URL-адресов.

The blog, running on an out dated WordPress version, remains compromised

The blog, running on an out dated WordPress version, remains compromised

This research paper looks into how misheard (and not just misspelled) domain names can spell trouble for unsuspec

This research paper looks into how misheard (and not just misspelled) domain names can spell trouble for unsuspec С их помощью злоумышленники могли пользоваться аккаунтами жертвы и воровать данные из них даже после того, как шпиона удаляли с устройства.

С их помощью злоумышленники могли пользоваться аккаунтами жертвы и воровать данные из них даже после того, как шпиона удаляли с устройства. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам. 3 минуты чтения

3 минуты чтения Однако это может помешать вам получить их в первую очередь. Защитное программное обеспечение, такое как Norton Security, предотвратит известные попутные загрузки и предупредит вас, когда вы попытаетесь посетить вредоносный веб-сайт.

Однако это может помешать вам получить их в первую очередь. Защитное программное обеспечение, такое как Norton Security, предотвратит известные попутные загрузки и предупредит вас, когда вы попытаетесь посетить вредоносный веб-сайт. Если вы сомневаетесь, позвоните человеку, который отправил вам электронное письмо, прежде чем нажимать кнопку.

Если вы сомневаетесь, позвоните человеку, который отправил вам электронное письмо, прежде чем нажимать кнопку. [3]

[3]