Срок доставки товара в течении 1-3 дней !!!

|

|

В Windows 10 безопасность стала интеллектуальной. Безопасность windows

ИТ-безопасность для бизнеса | Intelligent Security

Интеллектуальная безопасность

Windows 10 меняет правила в области обеспечения безопасности организаций, защищая личные данные пользователей, устройства и информацию при помощи всеобъемлющего решения на базе уникальных возможностей корпорации Microsoft.

Создана как самая защищенная платформа для бизнеса

Управление несколькими решениями в области безопасности – непростая задача, и она еще больше усложняется по мере появления новых, все более сложных угроз. Современные вызовы требуют иного подхода. Клиенты Microsoft заслуживают интеллектуальную систему безопасности для всех конечных точек, которая встроена в саму платформу, а не «прикручена» к ней.

Наиболее полная по количеству средств превентивная защита

Современные угрозы постоянно усложняются и способны нанести серьезный урон, создавая потребность в мощных средствах и методах защиты, которые охватывают весь спектр возможных атак.

Уменьшение поверхности атаки

Уменьшает поверхность атаки, лишая программы-шантажисты и другие угрозы возможности использования бесфайловых атак и вредоносных действий для вторжения в ваши устройства и данные.

Защита следующего поколения

Возможности обнаружения и реагирования Intelligent Security Graph (ISG) позволяют формировать превентивные и ответные меры защиты.

Обнаружение и ответ в конечных точках

Отслеживает поведение, задействует методы машинного обучения и аналитики безопасности для обнаружения атак и проникновений. Предоставляет богатый инструментарий для исследования угроз и формирования ответных действий.

Автоматическое изучение и противодействие

Автоматически изучает предупреждения для определения эффективных ответных мер и устраняет угрозы за считанные минуты.

Состояние безопасности

Intelligent security оценивает состояние существующей системы безопасности вашей организации и формирует рекомендации на основе ее анализа.

Полное шифрование диска

Microsoft BitLocker обеспечивает беспрецедентную защиту и возможность восстановления ваших конфиденциальных данных в случае утери или кражи вашего устройства.

Предотвращение утечки данных

Блокируйте устройства, чтобы предотвратить случайную утечку данных через социальные сети, электронную почту, общедоступные облачные хранилища и удаленные хранилища данных.

Многофакторная проверка подлинности

Еще никто не предлагал лучшей альтернативы паролям, чем функция Windows Hello,1 которая обеспечивает многофакторную проверку подлинности в соответствии с самыми строгими стандартами.

Защита учетных данных

Передовая система защиты на основе виртуализации защищает домен и производные учетные данные, изолируя их от потенциально скомпрометированной операционной системы.

Централизованная настройка

Централизованно настраивайте весь комплекс системы безопасности с помощью Intune2 или System Center Configuration Manager.2

Security Analytics

На панели управления Security Analytics вы найдете подробную информацию о степени вашей защищенности, а также советы по повышению общей оценки безопасности вашей организации.

РЕКОМЕНДУЕМЫЙAdvanced Threat Protection в Защитнике Windows

Продвинутая межплатформенная система превентивного и ответного обнаружения, изучения, а также полностью автоматизированного устранения угроз в сочетании с анализом системы в режиме реального времени позволит вам повысить эффективность вашей защиты, а также общую безопасность окружения.

Подробнее о расширенных возможностях Windows 10

Windows 10 защищает, обнаруживает и устраняет самые современные угрозы, при этом объединяя и обеспечивая необходимыми возможностями пользователей сложных, многоплатформенных окружений.

www.microsoft.com

Базовые параметры безопасности Windows | Microsoft Docs

- 06/25/2018

- Время чтения: 2 мин

-

Соавторы

В этой статье

Относится к:

- Windows 10

- WindowsServer2016

Использование базовых параметров безопасности в вашей организации

Microsoft стремится предоставить своим клиентам защищенные операционные системы, такие как Windows 10 и Windows Server, а также предложить им безопасные приложения, например Microsoft Edge. Помимо гарантии безопасности своих продуктов, Microsoft также позволяет точно управлять средой с помощью различных возможностей конфигурации.

Несмотря на то, что в Windows и Windows Server реализованы встроенные средства безопасности, многим организациям все же требуется более тщательный контроль над конфигурациями безопасности. Для ориентации в различных элементах управления организациям необходимы рекомендации по настройке различных функций безопасности. Microsoft предоставляет такие рекомендации в виде базовых параметров безопасности.

Рекомендуется отказаться от самостоятельного создания конфигураций в пользу развертывания распространенных и тщательно протестированных стандартных конфигураций, например базовых параметров безопасности Microsoft. Это обеспечивает большую гибкость и снижает затраты.

Прочитайте интересный блог: Выбор известных и проверенных решений.

Что такое базовые параметры безопасности?

Каждая организация сталкивается с угрозами безопасности. Однако типы угроз безопасности, актуальных для одной организации, могут быть совершенно иными для другой. Например, для Интернет-магазина приоритетной задачей может быть защита веб-приложений, работающих через Интернет, тогда как для больницы — защита конфиденциальных данных пациентов. Все эти организации объединяет одно: им необходимо обеспечить безопасность своих приложений и устройств. Устройства должны соответствовать стандартам (или базовым параметрам) безопасности, определяемым организацией.

Базовые параметры безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации с пояснением их влияния на безопасность. Эти параметры основаны на отзывах специалистов по обеспечению безопасности Microsoft, групп развития продуктов, партнеров и клиентов.

Для чего нужны базовые параметры безопасности?

Базовые параметры безопасности предоставляют пользователям важные преимущества, поскольку сочетают в себе глубокие знания специалистов Microsoft, ее партнеров и клиентов.

Например, для Windows 10 доступно более 3000 параметров групповой политики, а также более 1800 параметров для Internet Explorer 11. Из этих 4800 параметров только некоторые связаны с безопасностью. Хотя Microsoft предоставляет комплексные рекомендации по различным функциям безопасности, изучение каждой из них может занять много времени. Необходимо самостоятельно определить влияние каждого параметра на безопасность. Затем по-прежнему необходимо определить подходящее значение для каждого параметра.

В современных организациях угрозы безопасности постоянно видоизменяются, а ИТ-специалисты и разработчики политик должны быть в курсе этих угроз и вносить необходимые изменения в параметры безопасности Windows. Для ускорения развертывания и повышения удобства управления Windows Microsoft предоставляет клиентам базовые параметры безопасности, доступные в готовых к использованию форматах, например в виде резервных копий объектов групповой политики.

Как использовать базовые параметры безопасности?

Базовые параметры безопасности можно использовать следующим образом:

- для обеспечения соответствия параметрам конфигурации пользователей и устройств;

- для настройки параметров конфигурации. Например, с помощью групповой политики, System Center Configuration Manager или Microsoft Intune можно настроить устройство с использованием значений, указанных в базовых параметрах.

Где можно получить базовые параметры безопасности?

Вы можете скачать базовые параметры безопасности из Центра загрузки Майкрософт. Это страница загрузки набора средств обеспечения соответствия требованиям безопасности (SCT), который включает в себя средства, помогающие администраторам управлять базовыми параметрами, включая базовые параметры безопасности.

Базовые параметры безопасности включены в набор средств обеспечения соответствия требованиям безопасности (SCT), который можно загрузить из Центра загрузки Майкрософт. SCT также включает средства, помогающие администраторам управлять базовыми параметры безопасности.

Сообщество

Видео по теме

Вас также может заинтересовать следующее видео на канале msdn 9:

См. также

docs.microsoft.com

Безопасность Windows

В этом разделе рассматриваются учетные записи и группы безопасности Windows Server, создаваемые и используемые Microsoft AppFabric 1.1 для Windows Server. Эти группы обеспечивают физическую реализацию логических ролей безопасности, определенных в системе AppFabric.

При установке AppFabric создаются две группы безопасности: ИМЯ_КОМПЬЮТЕРА\AS_Administrators и ИМЯ_КОМПЬЮТЕРА\AS_Observers. AppFabric также использует встроенные учетные записи Windows NT AUTHORITY\Local Service и BUILTIN\IIS_IUSRS. "NT AUTHORITY\Local Service" служит в качестве удостоверения входа для Служба сбора событий и Служба управления рабочими процессами. Учетная запись BUILTIN\IIS_IUSRS используется в качестве учетной записи входа SQL Server для удостоверения пула приложений служб NET с базой данных сохраняемости. Для выполнения задач администрирования AppFabric, например развертывания приложений и настройки безопасности файловой системы, необходимо членство в локальной группе "Администраторы".

Концептуальные роли безопасности AppFabric

Создание модели безопасности начинается с разделения пользователей на группы в соответствии с тремя логическими ролями безопасности AppFabric: администраторы сервера приложений, наблюдатели сервера приложений и пользователи сервера приложений. Каждая из этих трех логических ролей безопасности обладает определенными разрешениями, необходимыми для выполнения функций администраторов, наблюдателей и пользователей соответственно. Использование логических ролей безопасности AppFabric можно сравнить с созданием простой логической блок-схемы в начале разработки компьютерной программы. Предварительное логическое проектирование позволяет упростить и ускорить физическую реализацию. Далее пользователи, отнесенные к различным ролям, сопоставляются с учетными записями и группами безопасности Windows, а также ролями баз данных SQL Server. Дополнительные сведения об концептуальных ролях безопасности AppFabric см. в разделе Модель безопасности AppFabric.

Группы безопасности Windows в AppFabric

Группа администраторов AppFabric

Группа безопасности Windows для администраторов AppFabric, AS_Administrators, предоставляет полный контроль над настройкой, наблюдением и сохраняемостью для приложений. Члены группы могут:

- приостанавливать, возобновлять и завершать работу материализованных экземпляров и удалять их;

- создавать и удалять источники событий и сборщики событий;

- просматривать, удалять и архивировать данные наблюдения.

Службы NT системы AppFabric (Служба сбора событий и Служба управления рабочими процессами) автоматизируют выполнение задач управления AppFabric, таких как сбор событий и восстановление экземпляров после сбоя или перезапуска системы. Программа установки AppFabric назначает учетную запись NT AUTHORITY\Local Service в качестве учетной записи для входа в службы Служба сбора событий и Служба управления рабочими процессами. В ходе установки учетная запись NT AUTHORITY\Local Service также включается в локальную группу безопасности ИМЯ_КОМПЬЮТЕРА\AS_Administrators. Таким гарантируется, что системные службы AppFabric получают необходимые права для выполнения операций.

| Другие службы NT также могут использовать учетную запись LocalService в качестве учетной записи входа. Чтобы службы, работающие с использованием учетной записи LocalService, не получали разрешения на все прочие службы, работающие с использованием этой же учетной записи, в Windows используются отдельные идентификаторы безопасности для каждой службы. Это означает, что Служба сбора событий и Служба управления рабочими процессами используют учетную прокси-запись для LocalService в локальной группе безопасности имя_компьютера\AS_Administrators. Учетные записи имеют формат NT SERVICE\AppFabricEventCollectionService и NT SERVICE\AppFabricWorkflowManangementService, при этом после завершения установки они отображаются в локальной группе безопасности имя_компьютера\AS_Administrators. |

| Имя | ИМЯ_КОМПЬЮТЕРА\AS_Administrators |

| Права |

|

| Стандартные члены | NT AUTHORITY\Local Service, представленная NT SERVICE\AppFabricEventCollectionService и NT SERVICE\AppFabricWorkflowManangementService |

| Стандартный член | Нет |

Группа наблюдателей AppFabric

Группа безопасности Windows для наблюдателей сервера приложений, AS_Observers, дает возможность просматривать любые данные наблюдения и сохраняемости приложений. Члены роли наблюдателей сервера приложений (AS_Observers) могут выполнять следующие задачи:

- перечисление приложений и служб;

- просмотр конфигурации приложений и служб;

- просмотр данных наблюдения;

- просмотр материализованных экземпляров.

| По умолчанию члены группы безопасности наблюдателей сервера приложений могут просматривать данные наблюдения и сохраняемости для всех приложений, размещенных на локальном сервере или в локальном домене. |

| Имя | ИМЯ_КОМПЬЮТЕРА\AS_Observers |

| Права |

|

| Стандартные члены | Нет |

| Стандартный член | Нет |

Группа пользователей AppFabric

Эту роль необходимо назначить учетной записи удостоверения пула приложений IIS, что позволит приложениям использовать общие хранилища сохраняемости и общие системные службы, например таймеры. Роль пользователей сервера приложений назначается группе безопасности IIS BUILTIN\IIS_IUSRS. Дополнительные сведения о встроенной группе IIS_IUSRS см. в разделе IIS 7.0: Настройка безопасности веб-сервера (http://technet.microsoft.com/ru-ru/library/cc731278(WS.10).aspx).

В силу своей локальной природы группа BUILTIN\IIS_IUSRS не используется в доменной среде. При разработке модели безопасности для домена типы членов, которые могли бы быть размещены в локальной группе BUILTIN\IIS_IUSRS, замещаются на удостоверения приложений пулов приложений IIS, в которых размещаются службы WCF и WF на основе .NET, из группы пользователей домена. Так как доменные учетные записи не создаются программой установки AppFabric, потребуется вручную создать представление доменного уровня для BUILTIN\IIS_IUSRS. Например, можно создать группу MyDomain\MyDomainASUsers, добавив в нее доменные удостоверения пулов приложений IIS для AppFabric. При настройке сохраняемости в AppFabric при необходимости можно указать созданную группу (MyDomain\MyDomainASUsers). Такая необходимость возникает при заполнении поля "Пользователи" в разделе конфигурации безопасности диалогового окна "Конфигурация хранилища данных сохраняемости" или в поле –Users командлета Initialize-ASPersistenceSqlDatabase. При этом учетная запись SQL MyDomain\MyDomainASUsers будет добавлена в базу данных сохраняемости AppFabric. Во время выполнения удостоверения пулов приложений IIS будут иметь разрешения в базе данных сохраняемости, относящиеся к роли System.Activities.DurableInstancing.InstanceStoreUsers. Дополнительные сведения о настройке группы пользователей в ходе настройки с помощью командлета Initialize-ASPersistenceSqlDatabase см. в разделе Создание и инициализация базы данных с помощью командлетов AppFabric. Дополнительные сведения о настройке группы пользователей в ходе настройки с помощью мастера настройки Microsoft AppFabric 1.1 для Windows Server см. в разделе Мастер настройки AppFabric. Сведения о различиях в удостоверениях пулов приложений по умолчанию между службами IIS 7 и IIS 7.5 см. в разделе Удостоверения пула приложений.

| Имя | BUILTIN\IIS_IUSRS |

| Права |

|

Группа администраторов Windows

Назначьте пользователей в обычную группу администраторов Windows, чтобы позволить им развертывать и удалять развернутые приложения с помощью таких средств, как диспетчер IIS или MSDeploy. Эта роль также позволяет изменять конфигурацию сервера, сайта или приложения.

| Имя | ИМЯ_КОМПЬЮТЕРА\Administrators |

| Права | Полный контроль над файлами, каталогами и конфигурацией приложения. |

Безопасность домена AppFabric

При использовании нескольких серверов AppFabric в веб-ферме рекомендуется преобразовать локальные группы безопасности Windows (AS_Administrators и AS_Observers), созданные в ходе установки на отдельном компьютере, в доменные аналоги, доступные на нескольких компьютерах. Учетные записи и группы безопасности в домене следует надлежащим образом настроить, что позволит успешно настроить AppFabric на серверах в составе веб-фермы. При использовании Active Directory можно проектировать роли безопасности AppFabric с помощью учетных записей домена, что позволяет упростить реализацию безопасности в пределах системы. Администратор AppFabric может явным образом создать две настраиваемые группы учетных записей с помощью Active Directory для ролей администраторов и наблюдателей. Например, их можно назвать «DOMAIN\MyAppFabricAdmins» и «DOMAIN\MyAppFabricObservers». Затем администратор может предоставить права администратора группе «DOMAIN\MyAppFabricAdmins» на компьютере с AppFabric и поступить аналогично с группой «DOMAIN\MyAppFabricObservers».

Локальные группы AS_Administrators и AS_Observers, создаваемые в ходе установки AppFabric на отдельном сервере, не используются для защиты веб-фермы с несколькими серверами AppFabric. Вместо них следует использовать доменные учетные записи. Следует знать, что программы установки и настройки AppFabric не создают доменные учетные записи, поэтому их следует создать вручную в Active Directory. Создайте доменные группы безопасности Windows, представляющие все логические роли AppFabric (администраторы, наблюдатели и пользователи). Предоставьте пользователям, включенным в эти группы, необходимые привилегии, связанные с соответствующими концептуальными ролями AppFabric, но на уровне всего домена. Затем эти группы следует указать в ходе настройки AppFabric.

Удостоверения служб, используемые для запуска Служба сбора событий и Служба управления рабочими процессами на серверах в составе веб-фермы, должны относиться к доменной группе администраторов AppFabric. Обычно в нее входит доменная учетная запись пользователя-администратора AppFabric. Пользователям из этой группы следует предоставить привилегию «Вход в качестве службы», которую также следует принудительно включить в домене. Это позволит участникам безопасности входить в систему в качестве служб. Это право должно присутствовать у всех служб, запускаемых с отдельными учетными записями пользователей.

msdn.microsoft.com

Тщательное рассмотрение безопасности Windows 7

Пытаясь ответить на этот вопрос, гуру безопасности интернет-издательства PCMag Нил Дж. Рубенкинг (Neil J. Rubenking) рассмотрел защитные возможности Windows 7 и написал статью, в которой оценил все в новинке – начиная от интерфейса и печально известного UAC (User Account Control) до межсетевого экрана (файрвола), сетевых возможностей и шифрования BitLocker. Он даже поговорил с некоторыми понимающими в области безопасности людьми, пытаясь выяснить их впечатления от платформы Windows Filtering – основного набора ключевых возможностей, который могут использовать или не использовать другие производители.

В общем и целом, Рубенкинг обнаружил, что системная безопасность Windows 7 во многом напоминает безопасность другой операционной системы. В частности многое похоже на Vista, но в некоторых областях безопасность улучшена. Да, Microsoft внесла множество изменений в различные области Windows 7, но это не те изменения, от которых большая часть пользователей сразу же получит выгоду. Сам Рубенкинг написал, что Vista по своей сути более безопасна, чем Windows XP. Связано это с тем, что Microsoft внесла в платформу Vista значительные изменения, коснувшиеся пользовательских привычек и даже потребовавшие некоторых причудливых переписываний драйверов и т.п. В то же время улучшения безопасности между Vista и Windows 7 не столь серьезны. В безопасности, как и в других областях, Windows 7 – это Vista, но только лучше.

Итак, давайте рассмотрим записи Рубенкинга и оценим для себя, насколько мы в безопасности или наоборот в опасности под Windows 7.

Безопасность Windows 7: Начало

Компания Microsoft утверждает, что Windows 7 обладает улучшенной безопасностью, надежностью и производительностью. Внедрение в операционную систему таких концепций как защита ядра от исправления, предотвращение выполнения данных, рандомизация адресного пространства, обязательные уровни целостности звучит хорошо, если не учитывать, что ранняя пропаганда Vista тоже рекламировала безопасность операционной системы, однако большинство из этих обещаний провалились при материализации. Так будет ли Windows 7 лучше Vista, оправдает ли последняя операционная система возложенные на нее надежды?

В действительности, цели Windows 7 звучат немного лучше маловероятных концепций Vista. Я исследовал элементы безопасности и в Beta и в RC-версиях Windows 7. Теперь же у меня появился шанс взглянуть на финальный код операционной системы. Впрочем, мне уже ясно, что безопасность в Windows 7 лучше, чем в Vista. Правда, не намного.

Автоматические обновления

Установка Beta и RC проходила довольно быстро, т.к. я выполнял чистую установку операционной системы на тестовую машину. В то же время апгрейд моей рабочей системы на финальную версию Windows 7 оказался гораздо более длинным и тяжелым процессом. Я запустил мастер апгрейда (Windows 7 Upgrade Advisor) и следовал всем его советам, обновляя программы, заменяя Windows Mail на Windows Live Mail и т.п. В результате же апгрейд занял у меня примерно три часа. Правда, положительный моментом этого процесса был в то, что мне не пришлось сидеть все это время рядом с компьютером, отвечая на вопросы.

Еще в дни бета-версии Windows 7, я заметил, что установщик позволял мне выбирать включение или не включение автоматических обновлений. Это осталось неизменным и в финальной версии. Однако, установщик “рекомендует” включить автоматические обновления. Однако я бы предпочел видеть, чтобы Windows 7 прямо при установке настраивалась на полное включение автоматических обновлений. А пользователям затем необходимо было рассказать, как эти обновления отключить. Этот простой казалось бы шаг позволил бы защитить миллионы машин в мире от повседневных эксплоитов и т.п. Что ж, может быть в Windows 8…

Центр безопасности - Action Center

Windows 7 не ругалась на мой Norton Internet Security 2010, так как Norton не был препятствием и для апгрейда. В то же время без установки Norton новый центр безопасности Action Center предупреждал бы меня об отсутствии антивирусной защиты. Старый центр безопасности Vista Security Center просто отслеживал наличие межсетевого экрана (брандмауэра или файрволла) и антивирусной защиты, плюс автоматических обновлений. Однако новый Action Center, заменивший Security Center, также сообщает о проблемах с защитой от шпионского программного обеспечения, о безопасности в Интернет, об UAC, об обслуживании системы и т.п.

Иконка центра безопасности в зоне уведомлений заменяет пять отдельных иконок в Vista. Кроме того, по данным блога разработки Windows 7, она должна показывать уведомление пользователю лишь в том случае, если от него требуются какие-либо ответные действия. Вы больше не должны видеть каких-либо всплывающих уведомлений, которые всего лишь о чем-либо сообщают. Все всплывающие окна теперь важны и имеют практическое значение. Мне это нравится!

Итак, о чем же, во-первых, меня предупредил центр безопасности? “Windows установит обновления по расписанию”. Вот оно что! Центр сподобился предупредить меня о том, что установка обновлений может вызвать перезагрузку компьютера. Просто предупреждайте меня перед любой перезагрузкой!

Защита от вирусов

Если у вас не установлен антивирус или какая-нибудь защита от шпионских программ, то центр безопасности будет к вам приставать до тех пор, пока вы не сдадитесь и не установите что-нибудь, что он знает. А знает он, надо сказать, почти все современные продукты безопасности. Если же вы установите что-нибудь, что центр не знает, то его раздражающие сообщения вы сможете отключить.

В начале бета-тестирования ссылка на информацию о программах безопасности приводила на страницу находящуюся в разработке. В то же время к моменту выхода Windows 7 RC на этой странице уже были ссылки на семь основных разработчиков программ безопасности с совместимыми продуктами. В настоящее время в списке этой страницы значится около 20 разработчиков совместимых продуктов безопасности. Бесплатно можно попробовать Microsoft Security Essentials 1.0, AVG Anti-Virus Free Edition 9.0 или Avast! 4.8 Home Edition.

В первый день использования Windows 7 Beta меня замучили всплывающие окна UAC, над приручением которого Microsoft тогда еще работала. Однако в финальной версии Windows 7 все значительно улучшилось как в плане числа всплывающих окон, так и в плане настройки UAC. Впрочем, об UAC я расскажу в следующем разделе.

Безопасность Windows 7: UAC

Люди, купившие себе компьютеры с предустановленной Vista, как правило радостнее тех, кто проапгрейдился с XP (особенно если апгрейд шел не по плану мастера обновления). То же самое можно сказать и о Windows 7. Даже выполнив все советы мастера обновления Windows 7 при апгрейде с Vista, мне все-таки пришлось плясать с бубном, чтобы восстановить свое подключение к сети PCMag.

Однако, даже большие фанаты Vista, которые никогда не испытывали каких-либо проблем с апгрейдом, должны признать, что UAC может быть очень раздражительным. К счастью, разрабатывая Windows 7, Microsoft внесла в UAC значительные улучшения.

Почему UAC?

Vista разрабатывалась так, чтобы быть значительно безопаснее XP. И UAC стал краеугольным камнем схемы безопасности Vista. Целью UAC является запрет всех изменений системного уровня без разрешения администратора. И даже если вы работает под аккаунтом администратора, все ваши действия выполняются на мало-привилегированном “Стандартном” уровне. В результате, еще до того, как какой-нибудь мерзкий вирус (или даже полезное приложение) сможет сделать что-нибудь потенциальное опасное, вроде записи в папку Windows, ему придется получить на это разрешение.

Всплывающие окна UAC в Vista особенно шокируют из-за так называемого "режима безопасности рабочего стола". Экран быстро темнеет, и все на нем за исключением окна UAC становится тусклым. Более того, до тех пор пока вы не ответите на запрос UAC, все, что вы до его появления делали, является неактивным. Да, это может стать препятствием для вредоносных программ, однако это также может стать неприятным шоком и для вас.

Менее отпугивающим, но почти таким же раздражительным является сценарий "Я же тебе только что говорил!". Вы запускаете программу, и UAC незамедлительно задает вам вопрос, о том хотите ли вы запустить ее. Черт! Конечно, вы хотите! От таких вопросов пользователи могут действительно впадать в бешенство, и даже администраторам приходится постоянно кликать "Да".

А теперь представьте негодование стандартного пользователя, которому при этом приходится еще и вводить пароль администратора или, что еще хуже, идти искать администратора, чтобы тот ввел свой пароль. В одном случае из тысячи всплывшее окно UAC действительно может предотвратить запуск вредоносной программы (и то, если пользователь нажмет "Нет"), однако в оставшихся 999 случаях оно вызывает лишь чувство раздражения.

В инженерном блоге Windows 7, Microsoft повторяла одну и туже фразу о том, что требование подтверждения UAC для каждого действия является необходимым, ведь оно заставляет вредоносную или плохо написанную программу обнаружить себя. Такой же подход раньше использовался в файрволлах, которые наводняли нас непостижимыми очередями всплывающих окон – тьфу!

В действительности, дизайнеры Microsoft признали, что UAC не способен реально предотвратить работу вредоносной программы, т.к. пользователи не обладают достаточными знаниями, чтобы давать верные ответы на вопросы. Большинство пользователей на все запросы UAC всегда отвечают Да и тем самым позволяют программе делать то, что она собиралась. Цифры самой Microsoft показывают, что пользователи кликают Да в 90% случаев. Обычно этот ответ правильный, хотя в большинстве случаев пользователи не могут отличить крик UAC о правильной программе от вопля о вредоносной.

Большие идеи

В блоге Windows 7 инженеры Microsoft поздравили сами себя за то, что UAC заставил разработчиков программ использовать функционал, который не всегда требует привилегий администратора.

Однако, они признали наличие проблем и в самом UAC. Так, например, их исследования показали, что сама Windows является причиной примерно 40% запросов UAC. Нет, правда! Компоненты Windows пытаются сделать что-либо важное, но UAC останавливает этот процесс, выбивая из пользователя согласие. В то же время разработчики Windows 7 заявили, что они ожидают меньшего числа запросов UAC от компонентов Windows. В частности, цели они себе поставили такие:

- Уменьшить число ненужных и чрезмерных запросов UAC

- Дать пользователям уверенность в том, что все под контролем

- Сделать запросы UAC более информативными

- Предложить улучшенный и очевидный контроль над UAC

В результате, уже бета-версия Windows 7 показала улучшения UAC по этим целям. Все стало еще лучше в Windows 7 RC. Финальная же версия Windows 7 получила значительно менее раздражающий UAC, чем в Vista.

Ясный выбор

Там где запрос UAC в Vista просто сообщает, что “Windows нуждается в вашем разрешении на продолжение”, Windows 7 может спросить, “Вы хотите разрешить следующей программе внести изменения на этот компьютер?” или “Для переименования этой папки вам необходимо предоставить разрешение администратора”. По словам Microsoft, ее исследования показали, что модифицированные таким образом запросы UAC легче понимаются пользователями.

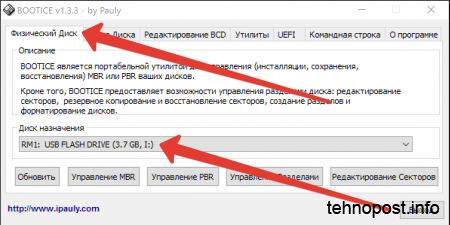

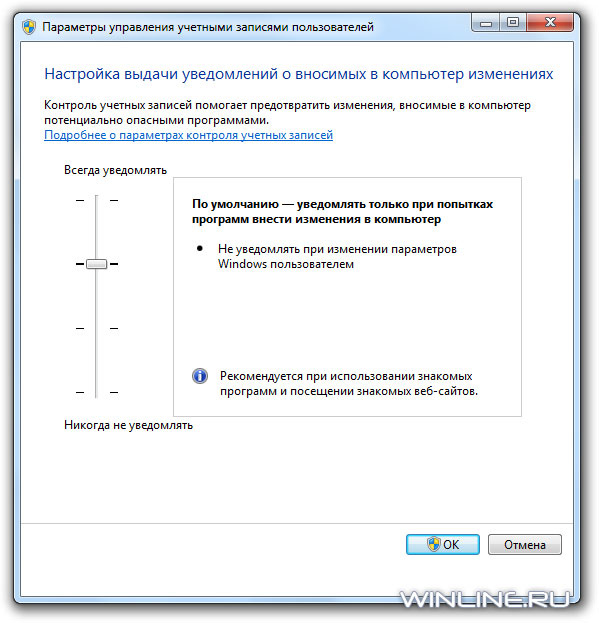

У пользователей Vista была возможность отключить UAC. В то же время Windows 7 предлагает небольшую альтернативу полному отключению UAC. Передвигая ползунок, пользователи могут настраивать UAC на четыре различных уровня уведомлений. От самого раздражительного до самого простого:

- Уровень 4. Всегда уведомлять в следующих случаях: попытки программ установить ПО или внести изменения в компьютер; изменение параметров Windows пользователем.

- Уровень 3. Уведомлять только при попытках программ внести изменения в компьютер. Не уведомлять при изменении параметров Windows пользователем.

- Уровень 2. Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол). Не уведомлять при изменении параметров Windows пользователем.

- Уровень 1. Никогда не уведомлять в следующих случаях: попытки программ установить ПО или внести изменения в компьютер; изменение параметров Windows пользователем.

По умолчанию устанавливается уровень 3. На этом уровне внесение изменений, инициированное программой, вызывает появлений запроса UAC. Однако изменения, вносимые пользователем, запроса не вызывают. Увеличьте уровень до отметки 4 и тогда даже ваши изменения будут вызывать UAC, как в Vista. Уровень 2 это то же, что и уровень 3, за исключением того, что запрос UAC не вызывает затемнения рабочего стола. Это делает запрос менее шокирующим, однако это также дает дополнительные шансы вредоносной программе на выживание.

Я думал, что уровень 1 означает полное отключение UAC. Однако, Помощь сообщила мне, что на первом уровне отключаются лишь всплывающие окна UAC. Под администратором все программы – плохие они или хорошие – могут вносить изменения в систему без всяких препятствий. В то же время под стандартным пользователем любое действие, которое вызовет всплывающее окно UAC, всего лишь тихонечко потерпит неудачу. Ой!

Исследование Microsoft показало, что пользователи, которые получили более одного запроса UAC в ходе сессии в Windows, вероятнее всего назовут UAC раздражительным. Оно также показало, что какой-либо ощутимой разницы в защите от вредоносных программ между уровнями 3 и 4 нет. Вот почему компания выбрала менее строгий третий уровень как уровень по умолчанию. И вот почему вам не стоит изменять его.

Сопротивление поддельным нажатиям клавиш

Ранее в этом году, эксперты по безопасности сообщили, что настройки диалога UAC в Windows 7 Beta уязвимы к атакам. Если уровень UAC был установлен на максимум, то пользовательская программа могла полностью отключить UAC с помощью отправки поддельных нажатий клавиш в диалог управления UAC.

По данным блоггера Лари Сельтзера (Larry Seltzer), данная атака работала только при работе в режиме администратора. UAC же, как считалось, должен был заставить всех работать под стандартным пользователем. Сельтзер тогда продолжил, заявив, что подобная атака может нанести гораздо больший урон, если ее применить к другим апплетам панели управления Windows. В то же время Microsoft не стала игнорировать эту проблему, а наоборот исправила ее, заставив диалог UAC работать как “высоко-интегрированный” процесс, который, по ее словам, “не дает работать всем средства обхода SendKeys и т.п.”.

И, кажется, Microsoft говорила правду. Диалог настройки UAC теперь полностью игнорировал все небольшие, написанные мною программы, которые посылали к нему поддельные нажатия клавиш и клики мыши. Хотя, я был бы более счастлив, если бы каждая попытка понижения уровня UAC приводила бы к появлению уведомления UAC с потемневшим рабочим столом – для хакеров это стало бы проблемой.

Мой список пожеланий по UAC

Microsoft, определенно, улучшила UAC в Windows 7. Но все-таки кое-что в нем меня раздражает. Так, например, я не считаю, что UAC должен выводить свои запросы на разрешение поднятия привилегий для известной, проверенной программы, как и для любого компонента Windows. Многие разработчики программ безопасности используют так называемые “белые списки”, в которых перечислены миллионы проверенных ими программ.

Я уверен, что Microsoft обладает всем необходимым, чтобы сделать то же самое. Если же программа не известна, то UAC должен ее тестировать, а не просто опираться на факт, что она требует поднятия уровня привилегий. В результате же UAC должен принимать по программе обдуманное решение о том, стоит ли разрешить ей работу, или ее стоит блокировать. Не надо перекладывать ответственность за программы на пользователя! Лишь в этом случае UAC станет действительно хорошим средством защиты.

winlined.ru

Отключаем предупреждение системы безопасности в Windows 10, 8 и 7

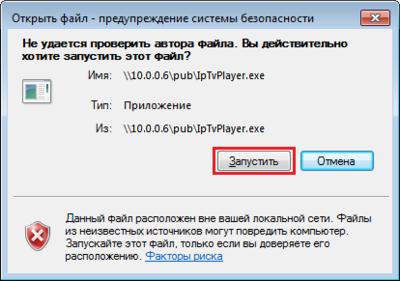

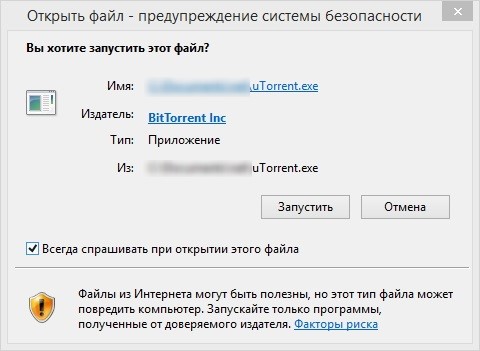

В Windows при попытке открыть или запустить исполняемый файл типа exe, msi, bat, cmd (и других типов файлов) с локального диска или сетевой папки может появиться предупреждение “Открыть файл – предупреждение системы безопасности” (Open file — Security Warning). Для продолжения выполнения программы пользователь должен вручную подтвердить запуск такого файла, нажав кнопку “Запустить” (Run). Такое предупреждение безопасности Windows как правило, появляется при запуске скачанного из интернета установочного файла приложения или исполняемого файла, которые находится в общей сетевой папке на сервере.

Такая настройка Windows предназначена для обеспечения защиты вашего компьютера от запуска потенциально опасных исполняемых файлов, которые вы скачали из Интернета или других недоверенных источников и пытаетесь запустить. Эта особенность при запуске файлов присутствует как в Windows 7, так и в Windows 10.

В ряде случаев, когда запуск / установка подобного ПО осуществляется в фоновом режиме через скрипты планировщика, групповые политики, задания SCCM и т.д. это может вызвать проблемы, т.к. предупреждающее окно не отображается в сессии пользователя. Соответственно, установка или запуск такого приложения из скрипта становится невозможен.

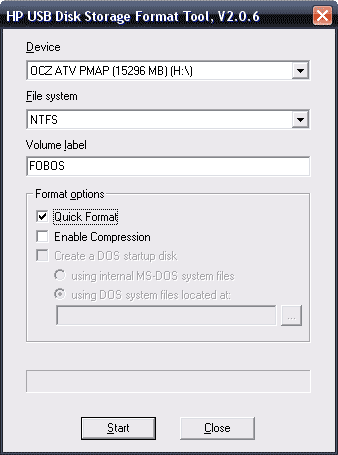

Напомним, как выглядит окно с предупреждением. Например, при открытии файла из сетевого каталога окно предупреждения системы безопасности Windows выглядит так:

Открыть файл – предупреждение системы безопасности

Не удаётся проверить издателя. Вы действительно хотите запустить этот файл?

Open File — Security Warning

The Publisher could not be verified. Are you sure you want to run this software?

При запуске скачанного их Интернета файла с локального диска (или сетевого каталога, смонтированного через net use) текст предупреждения немного другой:

При запуске скачанного их Интернета файла с локального диска (или сетевого каталога, смонтированного через net use) текст предупреждения немного другой:

Open File — Security Warning

Do you want tio run this file?

Открыть файл – предупреждение системы безопасности

Запустить этот файл?

Файлы из Интернета могут быть полезны, но этот тип файла может повредить компьютер. Запускайте только программы, полученные от доверенного издателя.

Попробуем разобраться, как убрать предупреждение системы безопасности при запуске исполняемых или установочных файлов в Windows 7 и Windows 10 (инструкция подходит и для всех других ОС Microsoft, начиная с Windows XP).

Важно. Отключение данного окна с предупреждением системы безопасности Windows в большинстве случаев не рекомендуется, так как уменьшает уровень защиты компьютера и повышает риск заражения системы пользователем.

Мы предлагаем несколько вариантов отключения окна предупреждения системы безопасности. Выберите подходящий способ в зависимости от требуемого решения (в некоторых случаях предложенные решения приходится комбинировать).

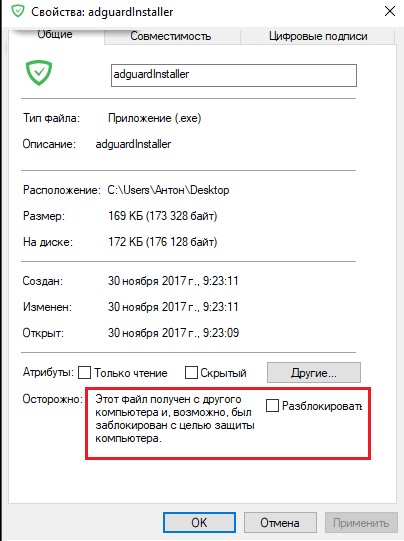

Отключение окна предупреждения при запуске файла, скачанного из Интернета

Исполняемые файлы, скачанные из Интернета, автоматически помечаются как потенциально опасные (загруженные из небезопасного источника). Реализуется этот функционал через альтернативные NTFS потоки файлов. Для упрощения, будем считать что это специальная метка файла, которая автоматически назначается скачанному из сети файлу (Как Windows определяет, что файл скачан из Интернета). Чтобы удалить эту метку, нужно разблокировать это приложение. Для этого:

- Откройте свойства исполняемого файла

- И на вкладке Общие (General) нажмите кнопку или установите чекбокс Разблокировать (Unblock). У полученного из интернета файла будет рядом с кнопкой будет указано такое предупреждение

Осторожно: Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера. (This file came from another computer and might be blocked to help protect this computer)

Сохраните изменение, нажав на кнопку Ok. После того, как файл был разблокирован, он будет запускаться без предупреждающего окна (NTFS метка будет снята).

Трюк. Чтобы метка автоматически не назначалась файлам, которые вы загружаете из Интернета через браузер, можно сохранять скачанные файлы на диск отформатированный в файловой системе FAT32 или exFAT. На этих файловых системах альтернативные потоки NTFS не работают.Метку альтернативного NTFS потока Zone.Identifier можно сбросить с помощью таких двух команд (создастся новый файл):move oldName.exe > newNametype newName > oldName.exeИли утилитыstreams.exeЕсли нужно отключить это предупреждение только для файлов, скачанных с помощью браузера, то отключить сохранение атрибута Zone.Identifier при скачивании файлов можно непосредственно в браузере:Для Google Chrome и IE нужно создать такой ключ реестра[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Attachments]“SaveZoneInformation”=dword:00000001А для Mozilla Firefox на странице настроек about:config изменить значение browser.download.saveZoneInformation на false.

Предупреждение безопасности при запуске приложений из сетевого каталога

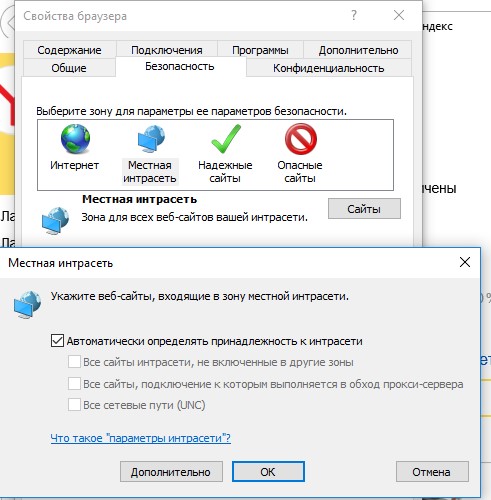

Этот вариант, как правило, возникает у корпоративных пользователей, которые работают в сети организации. Окно предупреждения может появится при запуске программы из общего сетевого каталога (сетевой шары) через UNC путь. В этом случае проще всего в настройках обозревателя Internet Explorer добавить имя и/или ip адрес сервера, на котором хранится исполняемый файл в зону Местная интрасеть. Тем самым вы укажете, что данный ресурс является доверенным. Для этого:

- Перейдите в Панель управления -> Свойства обозревателя (Internet Option)

- Вкладка Безопасность (Security)

- Открыть Местная интрасеть (Local Intranet) ->Узлы (Sites) ->Дополнительно (Advanced)

Совет. Эти настройки хранятся в реестре в ветке HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\ Internet Settings\ZoneMap\Domains.

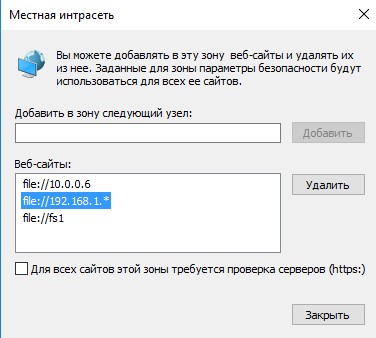

- В открывшемся окне добавьте имя и /или ip-адрес сервера. Например, \\10.0.0.6, \\srvcontoso.com или \\127.0.0.1\ для локальной машины. Можно использовать знак подстановки, например добавить в зону местная интрасеть можно все адреса в определенной локальной подсети: file://192.168.1

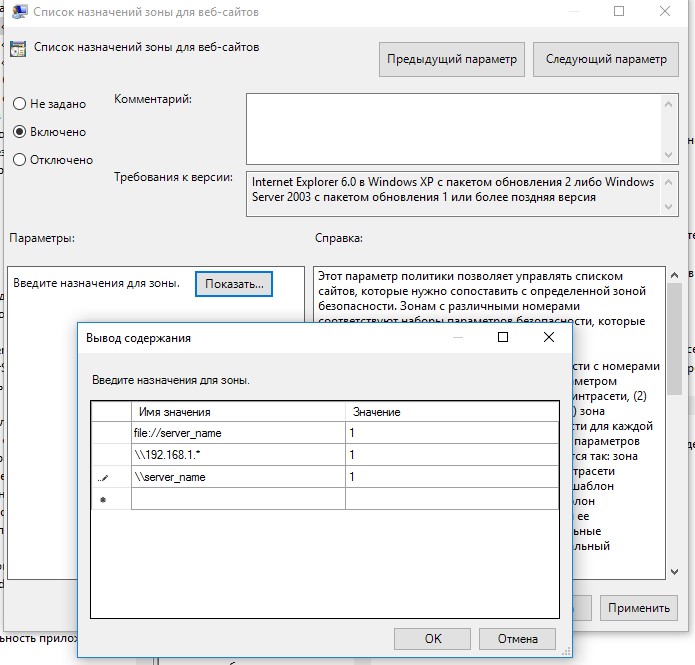

Добавить адреса сетевых каталогов и серверов в зону Местная интрасеть можно с помощью групповых политик (GPO). Откройте редактор локальной (gpedit.msc) либо доменной (gpmc.msc) политики. Перейдите в раздел Compute Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность). Включите политику Site to Zone Assignment List (Список назначений зоны безопасности для веб-сайтов). В настройках политики нужно указать список доверенных серверов в формате:

- Имя сервера (в виде file://server_name, \\server_name, server_name или IP)

- Номер зоны (1 – Для местной интрасети)

Сохраните изменения в политики и обновите ее на клиенте (gpupdate /focre). Предупреждение при открытии исполняемых файлов из указанных сетевых каталогов должно перестать появляться.

Кроме того, в групповых политиках можно включить следующие настройки в разделе User Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page (Конфигурация пользователя -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность). Это оптимальный вариант для пользователей домена:

- Сайты Интрасети: все сайты, не перечисленные в других зонах Intranet Sites: Include all local (intranet) sites not listed in other zones

- Сайты Интрасети: все сетевые пути (UNC) Intranet Sites: Include all network paths (UNCs)

- Включить автоматическое определение интрасети

Отключение предупреждение для определенных типов файлов через GPO

В некоторых случаях целесообразно отключить появление предупреждения для определенных типов (расширений) файлов через групповые политики. Хотя, конечно, это не очень безопасно, т.к. пользователь не глядя может запустить что-то вредоносное.

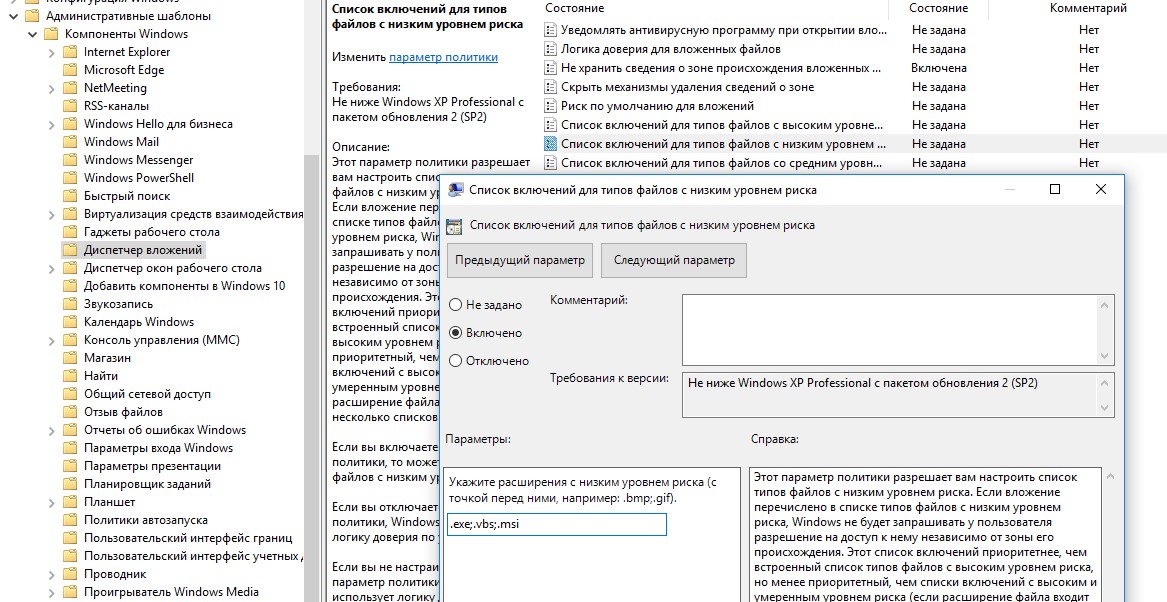

Для этого в редакторе GPO перейдите в раздел User Configuration-> Administrative Templates-> Windows Components-> Attachment Manager (Конфигурация пользователя -> Административные шаблоны -> Компоненты Windows -> Диспетчер вложений).

- Включите политику Не хранить сведения о зоне происхождения вложений (Do not preserve zone information in file attachments). Все скачанные из интернета исполняемые файлы будут запускаться без подтверждения на всех компьютерах.

- Включите политику Список включений для типов файлов с низким риском (Inclusion list for low file types), укажите в ее настройках список расширений файлов, для которых нужно отключить появления окна с предупреждением системы безопасности Windows, например: .exe;.vbs;.msi. Система будет игнорировать метки на файлах с этим расширением, и запускать их без подтверждения.Примечание. При этом данные расширения файлов добавляются в параметр реестра LowRiskFileTypes:[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Associations]"LowRiskFileTypes"=".exe;.vbs;.msi;.bat;"

Сохраните политику и примените ее на клиентах, выполнив на них команду gpupdate /force.

После этого должно перестать появляться предупреждение при открытии файлов с указанными расширениями с любой информацией в атрибуте Zone.Identifier.

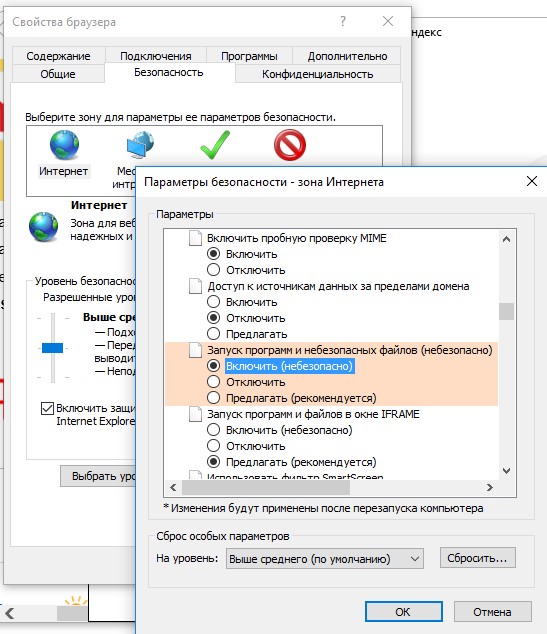

Можно также в параметрах обозревателя для зоны Интернета (Безопасность — .Интернет -> Другой -> Разное -> Запуск программ и небезопасный файлов) разрешить запуск любых файлов из интернета, но это крайне рискованно.

winitpro.ru

Безопасность в Windows 7 — Windows ИНФО

Безопасность в Windows 7 во всех ракурсах

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда — то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 — система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области. О том, чем может порадовать пользователей «семёрка» в плане безопасности, рассказывает данный материал.

Центр поддержки Windows 7

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения безопасности Windows. В новой версии операционной системы специалисты компании Microsoft существенно расширили возможности этого инструмента и присвоили ему новое говорящее название — центр поддержки. В отличие от «Висты», обновленный компонент информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки не составит труда убедиться, что система функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и компьютер настроен для автоматической установки обновлений и резервного копирования важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок.

Контроль учётных записей пользователей

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей механизм контроля учётных записей, известный также как User Account Control. В «семёрке» UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе. User Account Control помогает предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в «Висте», также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь «семёрка» автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS1. Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным. При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft — Windows XP и Vista. Правда, только в режиме чтения.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. В «семёрке» он также обеспечивает крепкую линию обороны от многих типов вредоносных программ. Как и межсетевой экран Windows Vista SP2, брандмауэр «семёрки» автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе. В «Висте» в каждый момент времени мог функционировать только один сетевой профиль. В Windows 7 это ограничение было снято, и в системе появилась возможность использовать одновременно несколько активных профилей, по одному на сетевой адаптер. Преимущества такого нововведения очевидны. Можно, к примеру, сидя в кафе, где есть беспроводная точка доступа, подключаться через VPN (Virtual Private Network) к корпоративной сети и при этом быть уверенным в том, что брандмауэр Windows 7 применит общий профиль к WiFi-адаптеру, а профиль домена активирует для VPN-туннеля.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess — новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя. Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Технологии биометрической безопасности

Устройства, предназначенные для идентификации пользователей по отпечаткам пальцев, можно было использовать и в прежних версиях операционных систем компании Microsoft. Для этого приходилось довольствоваться программными решениями сторонних разработчиков. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7 включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска. Кроме того, защитник Windows может быть настроен на поиск обновлённых определений в Интернете перед началом проверки хранящихся на диске компьютера данных. Любопытной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Например, если защитник Windows обнаруживает подозрительное приложение или внесенное им изменение, которые ещё не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение, и принять верное решение.

Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Многие зарубежные пользователи Windows 7 оценили удобный интерфейс приложения, простоту установки, настройки и быстроту работы антивирусного решения Microsoft. Начиная с сегодняшнего дня, вкусить все прелести Microsoft Security Essentials могут и отечественные пользователи. Именно сегодня, 16 декабря корпорация Microsoft открывает российским пользователям доступ к русифицированной версии антивируса и предоставляет техническую поддержку продукта на русском языке. Русифицированную версию Microsoft Security Essentials можно скачать с сайтаmicrosoft.com/security_essentials/?mkt=ru-ru, естественно, совершенно бесплатно. Этот продукт установлен на компьютерах доброй половины нашей редакции (не считая, разумеется, маководов) и заставляет забыть о бесплатных аналогах других разработчиков. Да и платных порой тоже.

wininfo.org.ua

Безопасность Windows 7

Опубликовано июля 27, 2011 в Безопасность Windows

Безопасность Windows 7

В контексте данной категории сайта будут рассмотрены основные технологии зашиты Windows 7 и мы попытаемся объективно прокомментировать возможные «черные и белые» стороны.

В контексте данной категории сайта будут рассмотрены основные технологии зашиты Windows 7 и мы попытаемся объективно прокомментировать возможные «черные и белые» стороны.

Не секрет, что корпорация Microsoft самым активным образом продвигает технологию x64 путем внедрения ряда уникальных возможностей в 64-разрядные варианты версий Windows 7. По заверениям Microsoft, благодаря ключевым усовершенствованиям и новым технологиям, реализованным только для x64-версий 7, эти системы можно будет по праву считать самыми безопасными вариантами клиентских операционных систем, когда-либо созданными Microsoft.

Microsoft явно пытается показать миру по-настоящему защищенную систему, подтверждением чего являются новые средства безопасности x64-версий Windows 7 в сочетании с такими функциями x32-версий 7, как User Account Control (UAC), Windows Defender, WindowsFirewall, Windows Service Hardening, Encrypting File System (EFS) и Bit-Locker.

Безопасность Windows 7. Однако начнем, пожалуй, с реалий.

Авторитетный специалист по безопасности Джоанна Рутковска (Joanna Rutkowska) в конце июля нынешнего года изящно представила оригинальные способы обхода средств защиты информации Windows 7. В ходе конференции Black Hat Briefings and Training, которая проходила в Лас-Вегасе с 28 июля по 2 августа 2009 года, Рутковска и ее коллега Алекс Терешкин представили разработанные для 7 rootkit-программы. По словам Рутковской, из этических соображений участие в семинаре было ограничено только представителями «легитимных» компаний.

Недавно Рутковска продемонстрировала методы, с помощью которых руткиты могут скрывать себя даже от самого надежного на сегодня механизма распознавания– аппаратных средств, считывающих содержание оперативной памяти системы. По ее словам, июльская демонстрация была посвящена именно таким методам. До недавнего времени Рутковска работала в компании Coseinc, а в настоящее время занимается основанием в Польше новой компании, которая будет специализироваться на информационной безопасности.

Потрясает? Пожалуй, да, ведь не будем забывать, что выход системы состоялся ну совсем уже недавно. Однако то ли еще будет. Как обещает многоуважаемая Рутковска, это только начало, ведь в планах ближайшего времени опубликовать новые оригинальные способы взлома пресловутой защиты NT 6.0.Чего же все-таки стоит хваленая безопасность новой операционной системы и какие технологии за этим стоят? Попробуем разобраться в этом.

dammlab.com

Примечание

Примечание