Защита сайта на flash: Защищаем сайт от атак на примере ХабраХабра / Хабр

Содержание

Защищаем сайт от атак на примере ХабраХабра / Хабр

Рано утром Хабр «выкатил» своё новое обновление, и я с чистой совестью достаю эту статью из черновиков.

Вчера у меня случился epic fail и этот топик частично, включая строчку об апдейте выше, попал в паблик на пару секунд. За эти секунды топик успело плюсануть несколько человек.

Ещё раз, теперь публично, прошу прощения у администрации!

Совет остальным — НИКОГДА не храните в черновиках информацию вроде этой.

В последнее время в сети Интернет можно найти очень много пособий для «Начинающих хакеров», в которых подробно описываются все основные методы взлома сайтов. Думаете, веб-разработчики стали от этого умнее и предприняли все возможные методы для защиты? Я так не думаю.

В настоящей статье я хочу ещё раз поведать разработчикам о том, как ломают сайты, а чтобы вам не было скучно, я попутно буду ломать Хабр и подробно описывать, как я это делал. Мы рассмотрим такие интересные штучки, как «Активная XSS в профиле», «Бесконечное обнуление кармы», «Публикация топиков со значком ‘Из песочницы’», «CSRF через Flash и дыру в Internet Explorer 6» и многое другое.

Все уязвимости уже исправлены. Ну или почти все. Поэтому, если вы найдёте очередную дыру, то пишите на [email protected] — миф о том, что эту почту никто не читает всего лишь миф.

Вместо вступления

Хотелось бы тут, в самом начале, рассказать несколько очень важных на мой взгляд вещей.

Во-первых, кто такие взломщики и что им нужно (давайте не будем называть «взломщиков» словом «хакеры», потому что это неправильно и хакеры никого не ломают). Не хочу никого обидеть, но в большинстве случаев это подростки 15-17 лет, главная цель которых не сколько получить деньги, сколько просто взломать систему и получить чувство некого самоудовлетворения.

Часто разработчик думает, что ломать его сайт никому и в голову не придёт, поскольку там нет ничего интересного. Но взломщикам только что описанного типа это и не нужно, поэтому они легко находят уязвимость и делают дефейс (как правило, размещение своего сообщения вместо главной страницы, Чёрный Властелин уже делал так пару раз с ХабраХабром 🙂. Иногда же они даже не могут найти и простую уязвимость, поэтому используют готовые эксплоиты (таких людей ещё называют «Скрипт-кидди»). Таким образом, я уже могу дать вам несколько советов:

Иногда же они даже не могут найти и простую уязвимость, поэтому используют готовые эксплоиты (таких людей ещё называют «Скрипт-кидди»). Таким образом, я уже могу дать вам несколько советов:

- Не ленитесь фильтровать входные данные [об этом пойдёт речь дальше], даже если ваш сайт «никому не нужен».

- Ставить самые свежие версии ПО иногда опасно, но и на старых сидеть не стоит, потому что вас сможет взломать любой человек, умеющий пользоваться поиском и скачивать специальные программы «для взлома сайтов».

Теперь давайте представим, что наш «персонаж» вырос и начал искать работу. Чем он будет скорее всего заниматься? Правильно, взломом за деньги.

Такой тип уже не представляет особой опасности для сайтов, где в самом деле нет ничего интересного. Работает же он теперь, в основном, «по заказу», часто в небольших группах.

В общем, советы те же, только теперь вам стоит немного потратиться на человека, который за деньги проверит ваш сайт на наличие уязвимостей и сообщит вам результаты.

Кстати, подобные «Эксперты» — это, как правило, всё тот же взломщик, который ушёл на пенсию и теперь зарабатывает на жизнь вполне мирным способом.

XSS или «Межсайтовый скриптинг»

Очень часто используемый тип уязвимостей. Для его использования взломщику нужно лишь иметь базовые знания HTML и JavaScript, вследствие чего применяется всеми типами описанных ранее «персонажей». Хочется отметить, что в данном случае сервер взламывать никто и не собирается, а атака, по сути, направлена на пользователей уязвимого сайта.

Ключевая ошибка веб-разработчика в данном случае — недостаточная фильтрация полученных от пользователей данных.

XSS делится на две основные группы: «Активная XSS», это которая лежит где-то на сайте и ждёт свою жертву, а также «Пассивная XSS», которую взломщик посылает жертве, используя социальную инженерию.

Посмотрим, чем нас может «обрадовать» Хабр. Британские учёные установили, что 95% взломщиков называют себя

"true"> Идём в настройки профиля и вводим эту фразу в поле «Настоящее имя».Теперь жмём «Сохранить» и обновляем страницу. Находим мышку и пробуем ей повозить возле почему-то пустого поля — появилось окошко? Поздравляю, мы нашли уязвимость!

Подобные уязвимости часто вылезают, когда система не фильтрует или фильтрует частично приходящую от пользователя информацию. Если вы пишете на PHP, то в нём есть очень хорошая функция

htmlspecialchars, которая позволяет решить проблему почти полностью.

Смысл такой, что не нужно давать пользователю возможность использовать все теги, нужно также тщательно проверять, не вставил ли он что-то в разрешённый тег и не вышел ли он за пределы поля, как в примере выше.Найти пример пассивной XSS на Хабре мне не удалось, потому опишу её суть на словах.

Самое частое место, где их можно найти — это поиск. Попробуйте «поискать» у себя на сайте что-то вроде

<script>alert(1)</script>

или"> <script>alert(1)</script> <!--

Если выскочило окошко с цифрой «1», то ваш сайт подвержен таким атакам.Теперь взломщику достаточно послать вам особую ссылку, перейдя по которой вы отдадите ему полный доступ к своему аккаунту. Смысл тот же, что и в «Активной XSS», только теперь взломщику нужно «скормить» вам ссылку!

Проверяем другую принимаемую информацию

Фильтровать нужно не только HTML-теги и кавычки, но также и другую полученную от пользователя информацию.Особенно важно следить за логикой и никогда не верить пользователю! За примером далеко ходить не надо — заветная мечта любого тролля на Хабре, «Бесконечно обнуляемая карма», была вполне реализуема до сегодняшнего дня 🙂Если вы уже обнуляли карму и хотите сделать это ещё раз, то нужно с помощью «средств разработчика» вашем браузере просто сделать видимой скрытую форму и нажать «Обнулить»!

Для примера я создал «виртуальчика», слил ему карму, обнулил, опять слил, опять обнулил и так далее…

Справедливости ради стоит заметить, что мой милый виртуальчик был за это переведён в режим «Read-Only».

Хорошо, что сам аккаунта не лишился.

Приведу ещё очень интересный пример. Когда публикуем новую статью или редактируем старую, то замена поля «topic_type» на «sandbox» позволяет получить плашку «Из песочницы».

Зачем это вам нужно? Ну не знаю, допустим, такие топики чаще плюсуют…

Что я могу посоветовать в данном случае? Ну конечно же, контролировать то, что вам шлют пользователи! Если вам шлют запрос на обнуление кармы, то проверьте, не обнулял ли пользователь её раньше, а если пользователь пытается опубликовать топик «из песочницы», то проверьте, в самом ли деле он оттуда.

SQL-инъекции

Такие уязвимости очень часто встречаются у начинающих веб-разработчиков. Найти такую на Хабре я не смог, но один хабропользователь утверждал мне в личке, что она есть. Я повторил его эксперимент, но ничего не вышло — наверное, закрыли.Для защиты нужно фильтровать кавычки и прочие спецсимволы, которые могут нарушить логику вашего запроса. Также, когда у вас есть число, обязательно явно приводите его к числу.

CSRF-уязвимости

Если Бубмбурум начинал своё покорение Хабра с супер-флешки, то я за ночь попал в ТОП5 пользователей благодаря найденной мною в прошлом году CSRF-уязвимости.Прочитать мой топик можно тут. Сейчас же я пишу это потому, что недавно нашел ещё одну такую же и она могла приглашать на Хабр моих виртуальчиков с помощью пользователей, которые пользовались Internet Explorer 6. Стоит заметить, что таковых оказалось не много.

Для защиты вам нужно вставлять в каждую форму или важный запрос особенный csrf-токен, который не должен знать злоумышленник. Некоторые фреймворки вставляют этот токен в ваши формы автоматически.

Ссылки по теме

Википедия — XSS, SQL-инъекция, CSRF.Еще интересная на мой вгляд статья, в которой описаны все основные уязвимости вместе.

Как прячут эксплойт-паки во Flash-объекте

Одной из важнейших составляющих любой вредоносной атаки является ее незаметность как для систем защиты, так и для жертвы. Основную роль в осуществлении скрытой атаки играют эксплойты к уязвимостям в ПО, с помощью которых можно незаметно загрузить на компьютер жертвы вредоносный код.

Эксплойты, как правило, распространяются в эксплойт-паках, которые представляют собой плагин-детект (определяет, какое ПО и каких версий установлено у пользователя) и набор из нескольких эксплойтов, один из которых выдается пользователю в случае обнаружения подходящей уязвимости.

Не так давно мы обнаружили новый способ скрыть атаку с использованием эксплойтов – злоумышленники упаковали эксплойт-пак во Flash-файл.

Загрузка эксплойтов

Стандартный способ осуществления drive-by атаки – размещение на веб-странице ссылки на страницу с эксплойт-паком (лендинг), подгружающим пользователю нужный эксплойт. С точки зрения защитного ПО данная схема демаскирует все компоненты эксплойт-пака, поскольку они просто подгружаются на странице, в результате эксплойты и сам плагин-детект присутствуют в трафике. Чтобы атака осталась незамеченной, злоумышленникам приходится отдельно маскировать все компоненты.

Новый нестандартный подход с использованием Flash-упаковки определенно является более эффективным для злоумышленников.

Стандартная лендинг-страница отсутствует. Пользователь по ссылке попадает на страницу с упакованным Flash-объектом, который является эксплойт-паком, и файлом конфигурации в виде картинки. Упакованный Flash-файл с эксплойт-паком загружается на страницу в браузере с правами доступа к странице на чтение и модификацию, то есть может дописывать на страницу эксплойты, которые впоследствии будут исполняться.

Разберем как это работает на конкретном примере эксплойт-пака Neutrino.

Вот как выглядит упакованный Flash-объект:

Упакованный Flash-объект (эксплойт-пак)

И вот как он выглядит без обфускации

Flash-объект (эксплойт-пак) без обфускации

Упаковка должна защитить вредоносный объект от детекта. Автоматически большинством распространенных деобфускаторов такой Flash-объект не вскрывается. Например, SWF Decompiler подвисает и выдает ошибку.

Последствия применения одного из стандартных деобфускаторов к Flash-объекту эксплойт-пака Neutrino

При этом Flash-объект записывается на страницу в браузере пользователя с параметром allowscriptaccess = «always», позволяющим модифицировать страницу, даже если сам объект подгружен с другого домена.

С одной стороны, не очень безопасно давать Flash доступ на модификацию страницы, так как назначение Flash-объектов зачастую не требует таких возможностей, и это наводит на подозрение. В то же время это вполне легальная опция, и очень много Flash-контента грузится именно так. Благодаря этой опции вредоносный Flash-объект из своих бинарных данных просто дописывает на страницу эксплойты.

Таким образом, вредоносного контента нет ни в трафике, ни на странице, передаваемой браузеру. Все скрыто за хорошим упаковщиком, а эксплойты появляются по ходу обработки страницы браузером.

Содержимое Flash-объекта

Посмотрим, что содержит в себе изучаемый Flash-объект и что он пишет на веб-страницу. После распаковки мы видим шесть вложенных бинарных объектов. Эти бинарные объекты закодированы RC4, а некоторые еще и сжаты стандартным алгоритмом deflate.

Закодированные бинарные объекты внутри Flash-объекта

Вот как расшифровывается и отдается один из объектов:

Код расшифровки и вставки эксплойта на страницу

Остальные объекты раскрываются аналогично.

Перечислим бинарные объекты, содержащиеся во Flash-паке:

- Эксплойт к уязвимости CVE-2013-2551 в Internet Explorer

- Вредоносная .dll, которая входит и в другие версии эксплойт-пака Neutrino (о ней будет рассказано ниже).

- Два эксплойта к уязвимости CVE-2014-6332 в обработчике vbs IE:

- Эксплойт к уязвимости 2014-0569 в Adobe Flash

- Эксплойт к уязвимости CVE-2014-0515 в Adobe Flash

Эксплойт к уязвимости CVE-2013-2551

Эксплойты к уязвимости CVE-2014-6332

Эксплойт к уязвимости 2014-0569

Эксплойт к уязвимости CVE-2014-0515

Кстати, плагин-детекта для эксплойтов к Adobe Flash в данном эксплойт-паке нет, версия Adobe Flash проверяется средствами ActionScript. Версии Adobe Flash, подходящие для атаки с использованием эксплойтов, прописаны в коде Flash-пака:

В последних модификациях внесены изменения во Flash-пак, в том числе, добавлен еще один эксплойт к уязвимости CVE-2015-0536 в Adobe Flash.

Конфигурационный файл

Посмотрим на одну интересную функцию во Flash-паке.

Напомним, что вместе с Flash-объектом на странице лендинга размещена картинка (конфигурационный файл).

Картинка, вставленная на страницу

Специальная функция считывает эту картинку со страницы лендинга, раскодирует ее Base64 и RC4 и получает конфигурационный файл.

Функция получения конфигурационного файла

Конфигурационный файл содержит ключи и идентификаторы рассмотренных выше эксплойтов, которые можно загружать пользователю. Наличие файла конфигурации позволяет злоумышленникам работать гибко: они могут, не меняя самого эксполойт-пака, задавать параметры его работы, оптимальные в определенный период времени. Например, указывать приоритетные эксплойты или хранить отдельно ключи для расшифровки объектов в паке.

Расшифрованный из картинки конфигурационный файл

Впрочем, в последующих модификациях Flash-пака файл конфигурации выполнен уже не в виде отдельной картинки, а содержится в самом эксплойт-паке.

Получение нагрузки

Шелкод одного из эксплойто в— код vbs с бинарным кодом в строке, который выполняется в результате эксплуатации уязвимости CVE-2014-6332 в обработчике vbs IE. В результате в папку «%temp%/System32/ загружается файл shell32.dll.

Путь и имя загруженного файла похожи на адрес и имя стандартных библиотек Windows. Это позволяет, применив стандартную технику dll hijacking, не использовать функции run, start, open и т.д. и таким образом скрыть от антивируса запуск вредоносной .dll.

Использование dll hijacking shell32.dll

Эксплойт меняет переменную окружения sysdir и пытается подгрузить System.ShellApplication – тем самым стартует вредоносная .dll.

Запущенная .dll – это дропер, который загружает на компьютер жертвы и запускает скрипт «p.js».

Основная часть кода shell32.dll

Запускаемый скрипт p.js

Этот скрипт и является загрузчиком целевого вредоносного файла.

Распространение

Версия Flash-пака, описанная в данной статье, появилась в конце 2014 года и активно распространялась в течение первого квартала 2015 года. Появились и новые модификации Flash-пака, однако принцип их работы остался прежним.

Появились и новые модификации Flash-пака, однако принцип их работы остался прежним.

Только в марте 2015 года мы зафиксировали атаки Flash-пака Neutrino на компьютерах 60451 пользователей. В среднем каждый день атаке подвергались около 2 тысяч пользователей, а в отдельные дни число потенциальных жертв увеличивалось до 5-6 тысяч.

Количество уникальных пользователей, атакованных Flash-паком Neutrino

Преимущественно этот эксплойт-пак используется в атаках на пользователей в США и Канаде.

Заключение

Относительно новая техника распространения эксплойтов с использованием Flash-пака для злоумышленников оказалась довольно удачной. Стандартные свойства Flash позволяют им упаковать эксплойт-пак во Flash-объект и скрыть его обфускатором. А возможность Flash задавать параметры доступа к странице позволяет записать эксплойты на страницу в браузере пользователя. При этом в трафике и подгружаемой странице компонентов эксплойт-пака нет.

Несмотря на то, что вирусописатели постоянно обновляют эксплойт-пак и модифицируют код вредоносной Flash, чтобы сбить детектирование, «Лаборатория Касперского» вовремя реагирует на эти угрозы. Помимо стандартных методов защиты, наши продукты используют специальный компонент «Защита от эксплойтов» (AEP), который детектирует данную угрозу с помощью поведенческого анализа.

Помимо стандартных методов защиты, наши продукты используют специальный компонент «Защита от эксплойтов» (AEP), который детектирует данную угрозу с помощью поведенческого анализа.

«Лаборатория Касперского» детектирует данный Flash-пак как HEUR:Exploit.Script.Blocker, HEUR:Exploit.SWF.Generic.

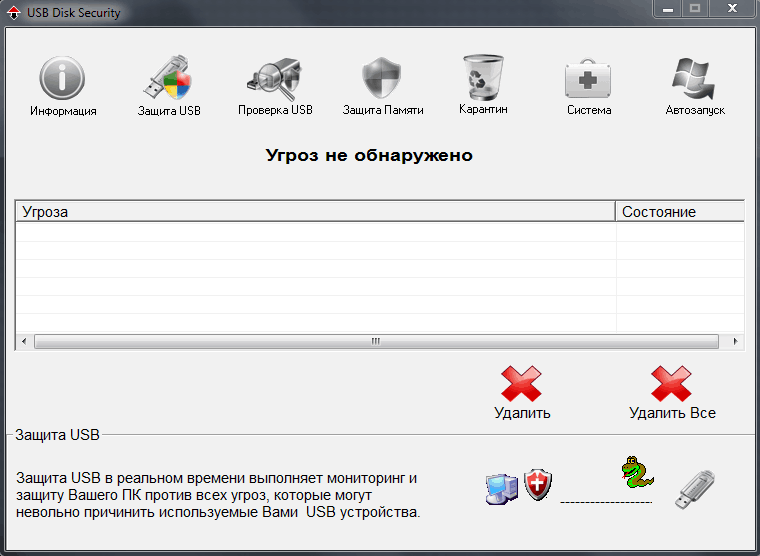

Как снять защиту от записи с USB-накопителя: 6 простых шагов

С точки зрения разочаровывающих сообщений о технических ошибках, «Этот накопитель защищен от записи» стоит рядом с печально известным «ПИСЬМО ЗАГРУЗКИ ПК». Вы просто пытаетесь сохранить какие-то файлы, и вдруг ваш USB-накопитель выдает вам отношение?

Вы можете взять еще одну флешку, особенно если у вас под рукой много объемных USB-накопителей. Однако, если вы знаете, как работает защита от записи, вы действительно сможете ее снять! Давайте немного узнаем об этой функции флешки и о том, почему она существует. Затем мы покажем вам шесть простых возможных вариантов, как снять защиту от записи на USB.

Что такое защита от записи на USB-накопителе?

Режим защиты от записи — это аппаратная или программная функция, которая предотвращает удаление, копирование или изменение файлов на USB-накопителе. Он также известен как режим только для чтения.

Он также известен как режим только для чтения.

Пока накопитель находится в этом режиме, пользователь может получить доступ к файлам, но не может их изменять. Это означает, что нельзя добавлять файлы, удалять файлы, копировать файлы, редактировать файлы — вы поняли.

Это может показаться нелогичным. Почему вы хотите, чтобы ваше устройство хранения не делало этих вещей? Оказывается, на самом деле есть несколько довольно веских причин, в том числе:

- Защита диска от вредоносных программ и вирусов.

- Предотвращение распространения или изменения проприетарных корпоративных файлов.

- Защита важных файлов (таких как резервные копии юридических документов или закрытые криптографические ключи) от удаления или кражи.

Можно ли снять защиту от записи с USB-накопителя?

Ответ зависит от того, как настроена защита от записи на вашем USB-накопителе. На некоторых накопителях защита от записи настраивается с помощью встроенного ПО микросхемы контроллера запоминающего устройства. В USB Memory Direct мы часто добавляем эту функцию по запросу наших клиентов. Эту защиту от записи нельзя снять, и мы рекомендуем вам использовать другой диск.

В USB Memory Direct мы часто добавляем эту функцию по запросу наших клиентов. Эту защиту от записи нельзя снять, и мы рекомендуем вам использовать другой диск.

Однако это не относится к каждому диску, защищенному от записи. Вот шесть методов, которые вы можете попробовать, чтобы снять защиту от записи на USB-накопителе!

Примечание. Для методов, включающих изменение свойств диска, после этого обязательно перезагрузите компьютер!

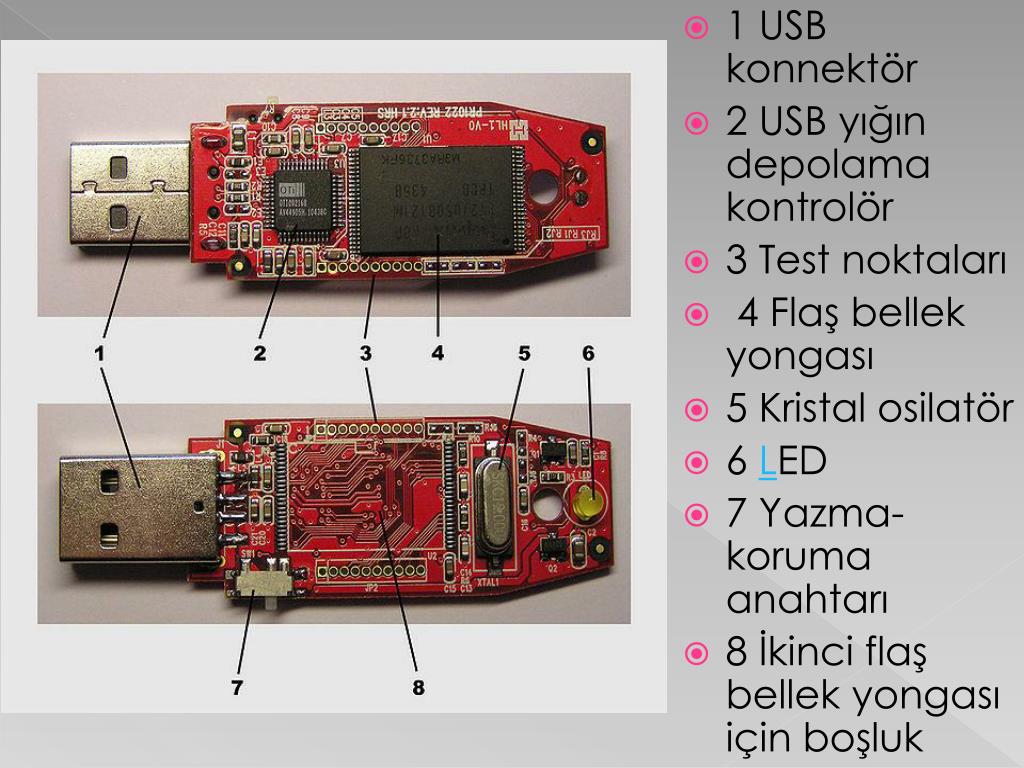

1. Проверьте наличие переключателя защиты от записи на корпусе USB-накопителя.

Сначала найдите крошечный переключатель на корпусе накопителя. Это переключатель защиты от записи, который переводит накопитель в режим защиты от записи, и его можно легко случайно активировать в кармане или рюкзаке. Все, что вам нужно сделать, это перевести переключатель в положение «выключено». Переключатели защиты от записи больше не используются на новых USB-накопителях, но их всегда стоит проверить.

2. Убедитесь, что на флешке достаточно места.

В последние годы размеры флэш-накопителей быстро увеличиваются. Однако на небольших устройствах USB-накопители иногда отображаются как доступные только для чтения, если на них заканчивается место. В проводнике Windows или Mac Finder щелкните правой кнопкой мыши диск и посмотрите на его место для хранения в разделе «Свойства». Если диск почти заполнен, попробуйте удалить некоторые файлы. (В этом случае вы все равно сможете удалять файлы.)

3. На ПК отредактируйте настройки диска в редакторе реестра Windows.

Откройте редактор реестра Windows из меню «Пуск». Следуйте этой навигации: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies.

Здесь вы должны увидеть значение DWORD с именем WriteProtect. Дважды щелкните его, чтобы открыть диалоговое окно. В поле «Значение данных» введите 0, чтобы отключить защиту от записи, и нажмите «ОК».

4. На Mac используйте функцию восстановления разрешений Дисковой утилиты.

Дисковая утилита OS X позволяет легко сбросить разрешения на устройстве хранения. Просто перейдите в «Приложения»> «Дисковая утилита» и найдите имя своего диска на левой панели.

Просто перейдите в «Приложения»> «Дисковая утилита» и найдите имя своего диска на левой панели.

Нажмите «Первая помощь», чтобы просканировать диск на наличие ошибок. После этого нажмите «Восстановить права доступа к диску», чтобы сбросить разрешения на флэш-накопителе.

5. С помощью утилиты diskpart Windows снимите защиту от записи с диска.

В командной строке введите "diskpart", Enter, "list disk" и снова Enter. Вы увидите пронумерованный список всех дисковых томов.

Найдите свой USB-накопитель, просмотрев размер каждого тома и сравнив его с размером вашего флэш-накопителя. Введите «выберите диск 1» или «выберите диск 2» и т. д. в зависимости от номера, присвоенного Windows вашему USB-накопителю. Нажмите Ввод.

Далее введите эту фразу без кавычек: "Атрибуты диска очищаются только для чтения". Нажмите Enter, подождите, пока diskpart выполнит свою работу, а затем введите «Выход» и снова нажмите Enter.

6. Переформатируйте диск.

В крайнем случае вы также можете попробовать переформатировать USB-накопитель, чтобы снять защиту от записи. Это приведет к удалению всех данных на диске, поэтому убедитесь, что все, что вы хотите сохранить, имеет резервную копию! Воспользуйтесь нашими руководствами, чтобы узнать, как отформатировать USB-накопитель в macOS или Windows 10.

Это приведет к удалению всех данных на диске, поэтому убедитесь, что все, что вы хотите сохранить, имеет резервную копию! Воспользуйтесь нашими руководствами, чтобы узнать, как отформатировать USB-накопитель в macOS или Windows 10.

Как включить или отключить защиту от записи на USB-накопителе

следующий → Существует несколько способов активировать или деактивировать защиту от записи на USB-накопителе. Вы можете включить или отключить защиту от записи, используя аппаратный переключатель или изменив настройки только для чтения через операционную систему; процесс зависит от вашего ПК. Примечание. У вас должны быть права администратора на вашем устройстве, чтобы выполнить несколько инструкций на следующей странице. Чтобы вы могли выполнять соответствующие задачи по переключению между защитой от записи на вашей флешке.Аппаратный переключатель защиты от записи Некоторые модели USB-накопителей имеют переключатель защиты от записи сбоку или снизу. Использование DiskPart для изменения настроек только для чтенияНа флэш-накопителе USB с помощью командной строки DiskPart в Windows вы можете активировать или деактивировать режим только для чтения, выполнив следующую процедуру.

DISKPART> выберите диск 1 Так как диск 1 является флешкой, мы выбрали диск один среди других дисков.

DISPART> набор атрибутов диска только для чтения

DISPART> атрибуты диска очистить только для чтения

Изменить разрешения безопасности в свойствах флешкиКогда вы используете DiskPart, как указано на странице выше, вы не сможете удалить параметр только для чтения для вашего USB-накопителя. Безопасность вашей системы не позволит вам сделать это, и тогда вам придется изменить разрешения, чтобы сделать диск доступным для записи. Выполните следующие шаги, чтобы проверить, нужно ли изменять разрешения безопасности. Примечание. Если следующие шаги не оказывают никакого влияния на ваш флэш-накопитель, это может помочь избежать блокировки изменений разрешений программой безопасности. В таких ситуациях мы не можем ничего записать на USB-накопитель. Таким образом, чтобы изменить разрешения на вашем устройстве, вы должны получить доступ к административным привилегиям.

Файловая система NTFS

Примечание. После установки флажка «Разрешить», когда флэш-накопитель USB находится в режиме только для чтения, повторите шаги и установите флажок для записи «Полный доступ». Убедитесь, что флэш-накопитель USB позволяет редактировать его содержимое сейчас.Если вы хотите сделать флэш-память доступной только для чтения для всех, то в столбце Разрешить снимите галочки со всех флажков, за исключением записи Читать . Файловая система FAT

Примечание. После установки флажка «Разрешить», когда флэш-накопитель USB находится в режиме только для чтения, повторите шаги и установите флажок для записи «Полный доступ». Убедитесь, что флэш-накопитель USB позволяет редактировать его содержимое сейчас.Если вы хотите сделать флэш-память доступной только для чтения для всех, то в Разрешить столбец , снять галочки со всех флажков, за исключением записи «Читать ». Изменить защиту от записи через реестр Windows Также с помощью реестра Windows можно включить или отключить защиту от записи на USB-накопителе. Приведенный ниже процесс поможет вам изменить защиту от записи через реестр Windows.

Отключите защиту BitLocker.BitLocker используется для защиты устройств хранения с помощью шифрования AES. BitLocker защитит файлы и папки на компьютере даже в случае кражи компьютера. Примечание. Пользователи должны получить пароль BitLocker или ключ восстановления, чтобы отключить BitLocker. Если у вас нет пароля и ключа восстановления BitLocker, вы не сможете отключить BitLocker и отформатировать флэш-накопитель USB.Обычно BitLocker установлен и включен на вашем компьютере. Выполнив следующие шаги, вы можете проверить, включена ли защита BitLock, а затем отключить ее.

BitLocker должен расшифровать флэш-накопитель USB и отключить защиту от записи. После деактивации защиты от записи пользователи могут копировать файлы на устройство. Исправление проблем с USB-накопителем с помощью chkdsk Даже после проверки и выполнения упомянутого ранее метода, если вы не можете включить или выключить защиту от записи для флешки, вы должны определить, что ваша флешка имеет ошибки.

chkdsk <буква_диска> /f /r /x Допустим, если ваша флешка E:drive, то введите chkdsk e: /f /r /x

Форматирование USB-накопителя Предположим, вы до сих пор не активировали или не деактивировали защиту от записи для вашей флешки. Читайте также: |

Теперь жмём «Сохранить» и обновляем страницу. Находим мышку и пробуем ей повозить возле почему-то пустого поля — появилось окошко? Поздравляю, мы нашли уязвимость!

Теперь жмём «Сохранить» и обновляем страницу. Находим мышку и пробуем ей повозить возле почему-то пустого поля — появилось окошко? Поздравляю, мы нашли уязвимость! Теперь взломщику достаточно послать вам особую ссылку, перейдя по которой вы отдадите ему полный доступ к своему аккаунту. Смысл тот же, что и в «Активной XSS», только теперь взломщику нужно «скормить» вам ссылку!

Теперь взломщику достаточно послать вам особую ссылку, перейдя по которой вы отдадите ему полный доступ к своему аккаунту. Смысл тот же, что и в «Активной XSS», только теперь взломщику нужно «скормить» вам ссылку! Хорошо, что сам аккаунта не лишился.

Хорошо, что сам аккаунта не лишился.

Эксплойты, как правило, распространяются в эксплойт-паках, которые представляют собой плагин-детект (определяет, какое ПО и каких версий установлено у пользователя) и набор из нескольких эксплойтов, один из которых выдается пользователю в случае обнаружения подходящей уязвимости.

Эксплойты, как правило, распространяются в эксплойт-паках, которые представляют собой плагин-детект (определяет, какое ПО и каких версий установлено у пользователя) и набор из нескольких эксплойтов, один из которых выдается пользователю в случае обнаружения подходящей уязвимости. Стандартная лендинг-страница отсутствует. Пользователь по ссылке попадает на страницу с упакованным Flash-объектом, который является эксплойт-паком, и файлом конфигурации в виде картинки. Упакованный Flash-файл с эксплойт-паком загружается на страницу в браузере с правами доступа к странице на чтение и модификацию, то есть может дописывать на страницу эксплойты, которые впоследствии будут исполняться.

Стандартная лендинг-страница отсутствует. Пользователь по ссылке попадает на страницу с упакованным Flash-объектом, который является эксплойт-паком, и файлом конфигурации в виде картинки. Упакованный Flash-файл с эксплойт-паком загружается на страницу в браузере с правами доступа к странице на чтение и модификацию, то есть может дописывать на страницу эксплойты, которые впоследствии будут исполняться. С одной стороны, не очень безопасно давать Flash доступ на модификацию страницы, так как назначение Flash-объектов зачастую не требует таких возможностей, и это наводит на подозрение. В то же время это вполне легальная опция, и очень много Flash-контента грузится именно так. Благодаря этой опции вредоносный Flash-объект из своих бинарных данных просто дописывает на страницу эксплойты.

С одной стороны, не очень безопасно давать Flash доступ на модификацию страницы, так как назначение Flash-объектов зачастую не требует таких возможностей, и это наводит на подозрение. В то же время это вполне легальная опция, и очень много Flash-контента грузится именно так. Благодаря этой опции вредоносный Flash-объект из своих бинарных данных просто дописывает на страницу эксплойты.

Цель переключателя — защитить ваш диск от различных вирусов и вредоносных программ, когда вы используете этот диск на общедоступном компьютере. Предположим, что ваш диск имеет этот переключатель. Переключите переключатель, чтобы он заблокировался. Этот процесс установит устройство, файлы и папки в нем в режим только для чтения.

Цель переключателя — защитить ваш диск от различных вирусов и вредоносных программ, когда вы используете этот диск на общедоступном компьютере. Предположим, что ваш диск имеет этот переключатель. Переключите переключатель, чтобы он заблокировался. Этот процесс установит устройство, файлы и папки в нем в режим только для чтения.

Для этого набранного текста как «атрибуты диска очищаются только для чтения» справа от DISKPART> следующим образом:

Для этого набранного текста как «атрибуты диска очищаются только для чтения» справа от DISKPART> следующим образом:

Весь процесс сохранит изменения, внесенные в разрешения безопасности.

Весь процесс сохранит изменения, внесенные в разрешения безопасности. Перейдите в раздел Разрешения для всех и установите флажок Изменить запись, если это будет сделано после этого.

Перейдите в раздел Разрешения для всех и установите флажок Изменить запись, если это будет сделано после этого.

Наконец, нажмите ОК.

Наконец, нажмите ОК.

Чтобы исправить ошибки флэш-накопителя с помощью инструмента chkdsk , выполните действия, указанные ниже.

Чтобы исправить ошибки флэш-накопителя с помощью инструмента chkdsk , выполните действия, указанные ниже.