Защита информации с помощью паролей: Парольная защита (пароли) — Сравнение и выбор

Содержание

Не паролем единым. Как защищать данные в современных организациях / Хабр

Ценность данных часто описывают фразой «Кто владеет информацией, тот владеет миром». Небрежное обращение с данными открывает доступ злоумышленникам к вашим секретам и способно привести к потере денег и репутации. Можно ли обезопасить себя и свою организацию от действий третьих лиц, и какие технические средства стоит выбрать для этой задачи в наше время? В этой статье мы попробуем разобраться как лучше защищать данные, стоит ли доверять парольной защите, насколько безопасны офисные программы для работы с документами, что такое СКЗИ и почему стоит применять российскую криптографию.

Какие технологии защиты данных применяются в офисном ПО

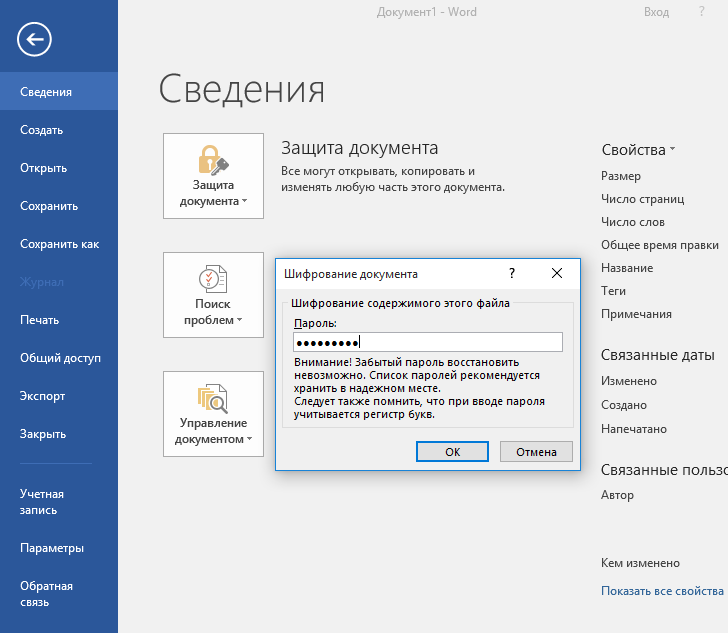

Современное программное обеспечение для работы с документами, будь то российское или иностранное, как правило, содержит собственные механизмы и инструменты защиты данных.

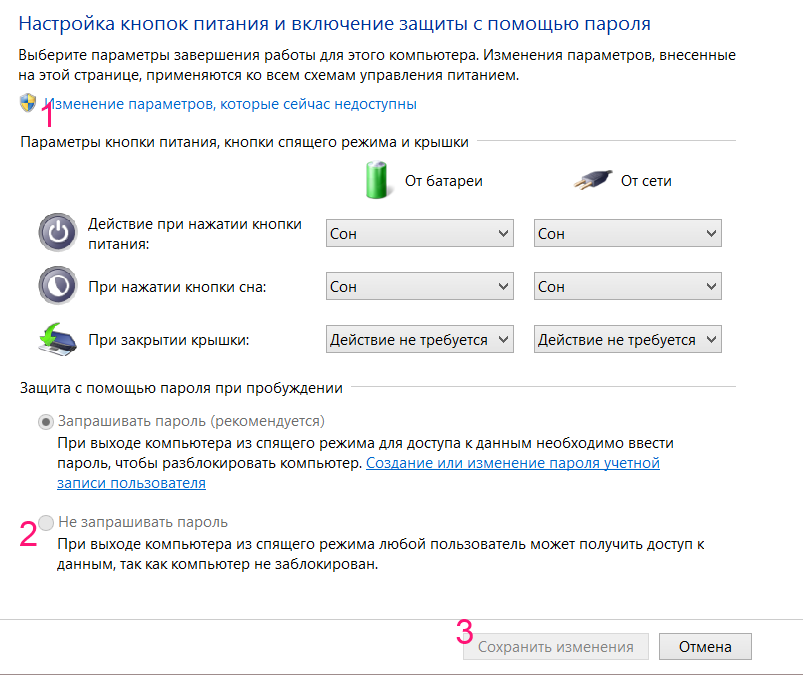

Лет 20-30 назад, когда документы готовились в основном локально, сотрудники организаций устанавливали пароли на сами файлы прямо в офисном ПО, поскольку существовало устойчивое убеждение, что таким способом можно избежать доступа третьих лиц к содержимому документов. Но любой пароль де-факто становится скомпрометирован ровно в тот момент, когда его передают кому-то ещё. Без этого не обойтись, если с документом, защищенным паролем, будут работать несколько человек.

Но любой пароль де-факто становится скомпрометирован ровно в тот момент, когда его передают кому-то ещё. Без этого не обойтись, если с документом, защищенным паролем, будут работать несколько человек.

В сегодняшних реалиях такой метод не обеспечивает должного уровня конфиденциальности и относительно легко взламывается: либо последовательным перебором паролей, либо — используя уязвимости слабых криптографических алгоритмов.

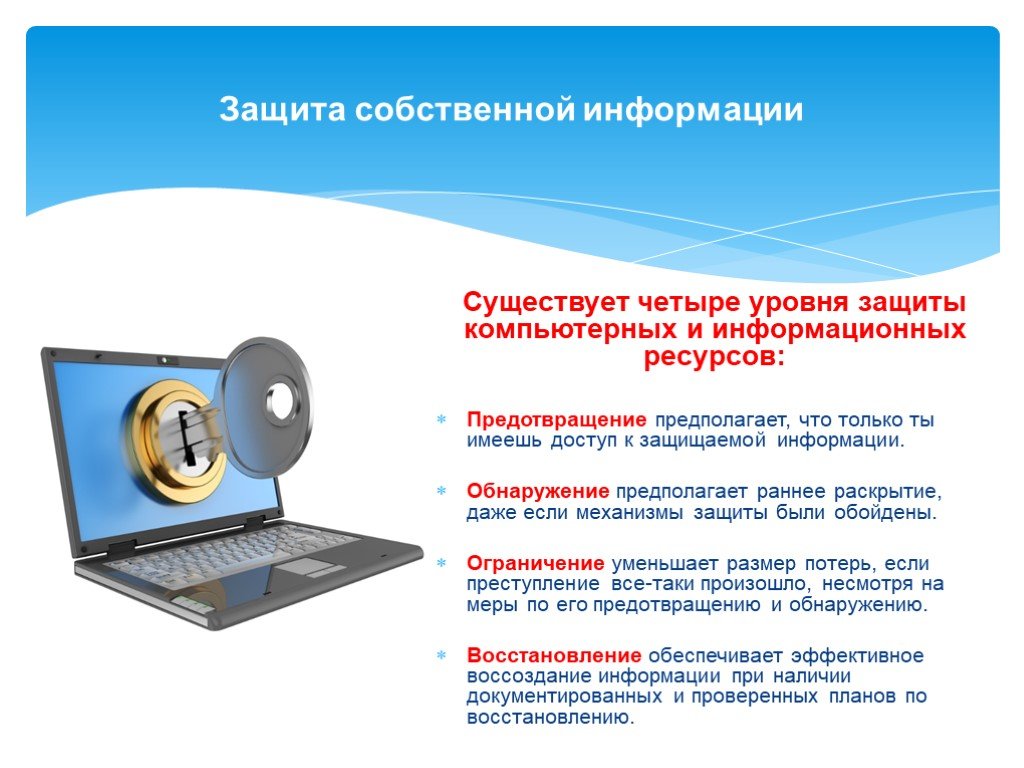

Специалисты в области информационной безопасности полагают, что наиболее эффективной является эшелонированная защита данных — использование множества мер для предотвращения доступа третьих лиц к информации. В основе концепции лежит идея создания нескольких уровней защиты — даже если угрозы пройдут одну линию обороны, то для их остановки будут задействованы другие средства безопасности. Это позволяет значительно снизить риски потери данных.

Такая концепция требует от производителей офисного программного обеспечения предусмотреть возможности применения специализированных программных и программно-аппаратных средств. Их можно использовать как отдельно, так и вместе с офисными приложениями. Набор возможных функций безопасности разнится в зависимости от потребностей пользователей и, как правило, определяется при проектировании информационной системы. Для этого требуется тщательный анализ бизнес-процессов заказчика, только так можно построить наиболее эффективные механизмы защиты.

Их можно использовать как отдельно, так и вместе с офисными приложениями. Набор возможных функций безопасности разнится в зависимости от потребностей пользователей и, как правило, определяется при проектировании информационной системы. Для этого требуется тщательный анализ бизнес-процессов заказчика, только так можно построить наиболее эффективные механизмы защиты.

Какие тренды влияют на офисный документооборот

С каждым годом в любой организации стремительно растет число документов, с которыми работают сотрудники. В среднем объем таких документов уже измеряется сотнями гигабайт — одним лишь хранением их на общем файловом сервере уже не обойтись.

Целесообразно реализовать движение документов в организации через систему электронного документооборота. В этом случае конфиденциальность информации обеспечивается средствами защиты самой системы электронного документооборота. Но поскольку пользователям также требуется часто работать с документами в частном облаке или через электронную почту, то в ИТ-системах следует предусмотреть поддержку современных средств информационной безопасности.

В то же время за долгие годы во многих организациях были накоплены большие объемы документов с парольной защитой, поэтому разработчики программных продуктов всё ещё вынуждены обеспечивать поддержку и таких механизмов для обратной совместимости. И что самое удивительное, пароли до сих пор предпочитают многие пользователи, которые защищают ими даже новые документы.

Защита данных с помощью асимметричной криптографии

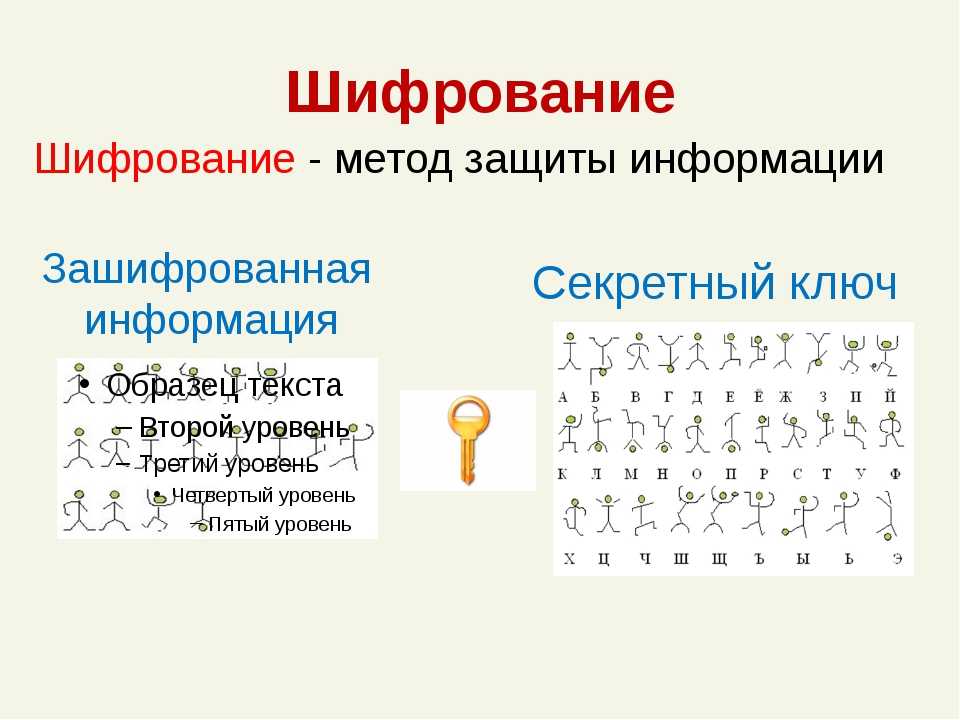

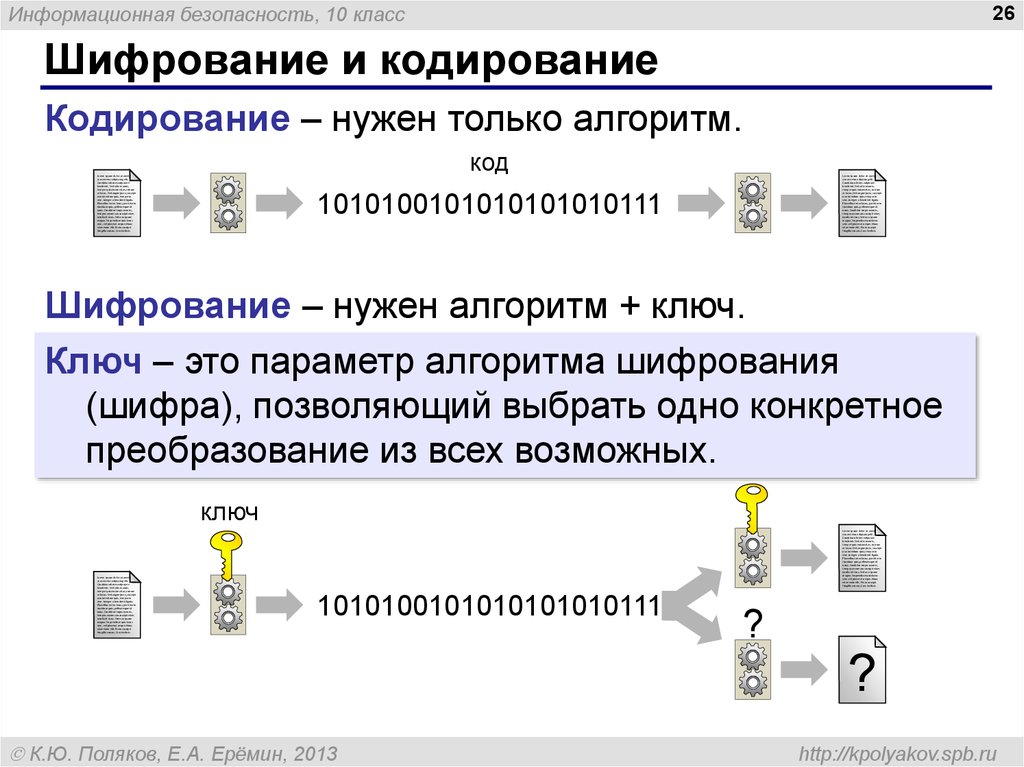

Современной альтернативой паролям является применение криптографии с открытым ключом. Это наиболее безопасный способ защиты данных, который набирает все большую популярность среди производителей программного обеспечения и эксплуатантов информационных систем.

Технология предполагает наличие у каждого участника взаимодействия ключевой пары — «публичного» и «секретного» ключей. «Публичный» (или «открытый») ключ нужен для отправки файлов или сообщений электронной почты конкретному получателю. «Секретный» (или «закрытый») ключ — для их расшифровки получателем.

Подтверждение авторства данных с помощью асимметричной криптографии

Такой же принцип лежит и в основе электронной подписи, которая позволяет подтвердить авторство документов и неизменность данных при их передаче. В этом случае «секретный» ключ отправителя используется для «подписи» отправляемых данных. Получатель с помощью имеющегося у него «открытого» ключа отправителя может проверить, что отправитель действительно тот, за кого себя выдает, и при передаче данные не были изменены.

В России использование электронной подписи регулируется №63-ФЗ «Об электронной подписи». Электронная подпись данных, которая выполняется в соответствии с требованиями законодательства, придает документам юридическую значимость.

Виды электронной подписи

Существует два вида электронной подписи. Простая электронная подпись предполагает доступ какого-либо лица к данным и сервисам с использованием кодов, паролей или иных подобных средств. Усиленная электронная подпись обладает более широким набором свойств:

Усиленная электронная подпись обладает более широким набором свойств:

- электронная подпись получена в результате криптографического преобразования информации с использованием ключа;

- позволяет однозначно определить лицо, подписавшее электронный документ;

- позволяет обнаружить факт внесения изменений в электронный документ после его подписания;

- создаётся с использованием средств электронной подписи.

При этом важно различать усиленную неквалифицированную и усиленную квалифицированную электронную подпись (КЭП). Усиленная квалифицированная электронная подпись помимо всех признаков усиленной неквалифицированной содержит ещё и дополнительные свойства:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства, которые соответствуют требованиям упомянутого выше №63-ФЗ.

Усиленная квалифицированная электронная подпись может использоваться не только в корпоративных информационных системах, но и служит средством идентификации и аутентификации в государственных информационных системах. Например, КЭП применяется на порталах государственных услуг, закупок или реализации имущества.

Например, КЭП применяется на порталах государственных услуг, закупок или реализации имущества.

Таблица ниже позволит нагляднее разобраться в типах и свойствах электронной подписи.

На практике это означает следующее — если организации требуется обеспечить юридическую значимость документов, то следует выбирать программное обеспечение с поддержкой ключей электронной подписи, в том числе и квалифицированной электронной подписи, которую выдает аккредитованный удостоверяющий центр.

Применение российских криптоалгоритмов позволяет добиться юридической значимости коммуникаций в соответствии с действующим законодательством, повысить защищенность каналов связи и способствует снижению рисков несанкционированного доступа к конфиденциальной информации. Например, в продуктах МойОфис можно использовать электронную подпись и шифрование сообщений электронной почты, а также защиту каналов связи с помощью средств российской криптографии.

Чек-лист «Безопасна ли работа с документами в вашей организации?»

Ниже расположена небольшая анкета, которая поможет оценить готовность вашего предприятия к переходу на безопасную работу с документами. Руководствуясь анкетой вы получите понимание текущей ситуации и определите направления дальнейшего развития корпоративной инфраструктуры.

Руководствуясь анкетой вы получите понимание текущей ситуации и определите направления дальнейшего развития корпоративной инфраструктуры.

Анкета состоит из 14 простых вопросов, ответить на которые можно либо утвердительно, либо отрицательно.

Преобладание ответов «Да» над ответами «Нет» показывает степень готовности организации к вызовам информационной безопасности.

А вы способны изменить подход организации к работе с документами?

Если вы честно отвечали и поняли, что на 14 вопросов дали не более 5 положительных ответов, то организация может находиться под серьезной угрозой. Конечно, надежно защитить данные поможет только комплексный подход к информационной безопасности. Но в то же время существует необходимый гигиенический минимум, который позволяет кардинально снизить риски утечки критически важных данных. При создании и эксплуатации любой информационной системы необходимо продумывать меры безопасности на всех уровнях. Рассчитывать же лишь на один пароль для защиты документов довольно опрометчиво.

Рассчитывать же лишь на один пароль для защиты документов довольно опрометчиво.

Начните с малого — расскажите сотрудникам о современных подходах к информационной безопасности и средствах защиты информации, откажитесь от публичных облаков и организуйте частное облако в подконтрольной инфраструктуре. Такое облако может быть в собственности, управлении и обслуживании у самой организации либо у доверенной стороны, а также может располагаться как на территории предприятия, так и за его пределами.

Следующим шагом, который приведет к повышению компьютерной грамотности персонала и, как следствие, к снижению рисков утечки данных, станет переход на использование прикладного программного обеспечения с поддержкой квалифицированной электронной подписи, уровень криптографической стойкости которой находится принципиально на другом уровне.

Новинки IT-индустрии, обзоры и тесты компьютеров и комплектующих

- ПК и комплектующие

- Настольные ПК и моноблоки

- Портативные ПК

- Серверы

- Материнские платы

- Корпуса

- Блоки питания

- Оперативная память

- Процессоры

- Графические адаптеры

- Жесткие диски и SSD

- Оптические приводы и носители

- Звуковые карты

- ТВ-тюнеры

- Контроллеры

- Системы охлаждения ПК

- Моддинг

- Аксессуары для ноутбуков

- Периферия

- Принтеры, сканеры, МФУ

- Мониторы и проекторы

- Устройства ввода

- Внешние накопители

- Акустические системы, гарнитуры, наушники

- ИБП

- Веб-камеры

- KVM-оборудование

- Цифровой дом

- Сетевые медиаплееры

- HTPC и мини-компьютеры

- ТВ и системы домашнего кинотеатра

- Технология DLNA

- Средства управления домашней техникой

- Гаджеты

- Планшеты

- Смартфоны

- Портативные накопители

- Электронные ридеры

- Портативные медиаплееры

- GPS-навигаторы и трекеры

- Носимые гаджеты

- Автомобильные информационно-развлекательные системы

- Зарядные устройства

- Аксессуары для мобильных устройств

- Фото и видео

- Цифровые фотоаппараты и оптика

- Видеокамеры

- Фотоаксессуары

- Обработка фотографий

- Монтаж видео

- Программы и утилиты

- Операционные системы

- Средства разработки

- Офисные программы

- Средства тестирования, мониторинга и диагностики

- Полезные утилиты

- Графические редакторы

- Средства 3D-моделирования

- Мир интернет

- Веб-браузеры

- Поисковые системы

- Социальные сети

- «Облачные» сервисы

- Сервисы для обмена сообщениями и конференц-связи

- Разработка веб-сайтов

- Мобильный интернет

- Полезные инструменты

- Безопасность

- Средства защиты от вредоносного ПО

- Средства управления доступом

- Защита данных

- Сети и телекоммуникации

- Проводные сети

- Беспроводные сети

- Сетевая инфраструктура

- Сотовая связь

- IP-телефония

- NAS-накопители

- Средства управления сетями

- Средства удаленного доступа

- Корпоративные решения

- Системная интеграция

- Проекты в области образования

- Электронный документооборот

- «Облачные» сервисы для бизнеса

- Технологии виртуализации

Наш канал на Youtube

Архив изданий

| 1999 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2000 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2001 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2002 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2003 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2004 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2005 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2006 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2007 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2008 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2009 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2010 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2011 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2012 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 2013 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

- О нас

- Размещение рекламы

- Контакты

Популярные статьи

Моноблок HP 205 G4 22 AiO — одно из лучших решений для офисной и удаленной работы

В настоящем обзоре мы рассмотрим модель моноблока от компании HP, которая является признанным лидером в производстве компьютеров как для домашнего использования, так и для офисов. Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Моноблок HP 205 G4 22 — модель нового семейства, которая построена на базе процессоров AMD последнего поколения и отличается неплохой производительностью вкупе с привлекательной ценой

Logitech G PRO X Superlight — легкая беспроводная мышь для профессиональных киберспортсменов

Швейцарская компания Logitech G представила беспроводную игровую мышь Logitech G PRO X Superlight. Новинка предназначена для профессиональных киберспортсменов, а слово Superlight в ее названии указывает на малый вес этой модели, который не превышает 63 г. Это почти на четверть меньше по сравнению с анонсированным пару лет тому назад манипулятором Logitech G PRO Wireless

Материнская плата для домашнего майнинга ASRock h210 Pro BTC+

Как показало недавнее исследование Кембриджского университета — количество людей, которые пользуются сегодня криптовалютами, приближается к размеру населения небольшой страны и это только начало, мир меняется. Поэтому компания ASRock разработала и выпустила в продажу весьма необычную материнскую плату — h210 PRO BTC+, которую мы и рассмотрим в этом обзоре

Верхняя панель клавиатуры Rapoo Ralemo Pre 5 Fabric Edition обтянута тканью

Компания Rapoo анонсировала в Китае беспроводную клавиатуру Ralemo Pre 5 Fabric Edition. Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Новинка выполнена в формате TKL (без секции цифровых клавиш) и привлекает внимание оригинальным дизайном. Одна из отличительных особенностей этой модели — верхняя панель, обтянутая тканью с меланжевым рисунком

Изогнутый экран монитора MSI Optix MAG301 CR2 обеспечит максимальное погружение в игру

Линейку компьютерных мониторов MSI пополнила модель Optix MAG301 CR2, адресованная любителям игр. Она оборудована ЖК-панелью типа VA со сверхширокоформатным (21:9) экраном изогнутой формы (радиус закругления — 1,5 м). Его размер — 29,5 дюйма по диагонали, разрешение — 2560×1080 пикселов

Комплект SilverStone MS12 позволяет превратить SSD типоразмера M.2 2280 в портативный накопитель

Каталог продукции компании SilverStone пополнил комплект MS12. Он позволяет создать портативный накопитель на базе стандартного SSD типоразмера M.2 2280 с интерфейсом PCI Express

SSD-накопители ADATA XPG Spectrix S20G сочетают производительность с эффектным дизайном

Компания ADATA Technology анонсировала твердотельные накопители серии XPG Spectrix S20G. Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Они предназначены для оснащения игровых ПК и, как утверждают их создатели, сочетают высокую производительность и эффектный внешний вид

Видеокарта ASUS GeForce RTX 3070 Turbo оснащена системой охлаждения с одним центробежным вентилятором

Линейку видеоадаптеров ASUS на базе графических процессоров NVIDIA пополнила модель GeForce RTX 3070 Turbo (заводской индекс TURBO-RTX3070-8G), предназначенная для оснащения игровых ПК. Одной из особенностей новинки является конструкция системы охлаждения

КомпьютерПресс использует

Как защитить вашу цифровую конфиденциальность — Руководства The Privacy Project

Торин Клосовски

Иллюстрации Джона Хана

Внеся несколько простых изменений в свои устройства и учетные данные, а также защитить вашу конфиденциальность от тех, с кем вы не согласны делиться своей информацией. Начать работу легко. Вот руководство по нескольким простым изменениям, которые вы можете внести, чтобы защитить себя и свою информацию в Интернете.

Используйте эти инструменты

Разумно используйте имеющиеся инструменты для обеспечения безопасности ваших данных.

Secure your accounts

Why: In the past decade, data breaches and password leaks have struck companies such as Equifax , Facebook , Home Depot , Marriott , Target , Yahoo , и бесчисленное множество других. Если у вас есть онлайн-аккаунты, хакеры, скорее всего, утекли данные по крайней мере из одного из них. Хотите знать, какие из ваших учетных записей были скомпрометированы? Найдите свой адрес электронной почты на Меня обманули? , чтобы сопоставить ваш адрес электронной почты с сотнями утечек данных.

Как: Каждый должен использовать менеджер паролей для создания и запоминания разных сложных паролей для каждой учетной записи — это самое важное, что люди могут сделать сегодня для защиты своей конфиденциальности и безопасности. Любимые менеджеры паролей Wirecutter — это LastPass и 1Password . Оба могут генерировать пароли, отслеживать учетные записи на предмет нарушений безопасности, предлагать изменение слабых паролей и синхронизировать ваши пароли между вашим компьютером и телефоном. Менеджеры паролей кажутся пугающими в настройке, но после того, как вы их установили, вам просто нужно просматривать Интернет, как обычно. Когда вы входите в учетные записи, менеджер паролей сохраняет ваши пароли и предлагает изменить слабые или повторяющиеся пароли. В течение пары недель вы получаете новые пароли для большинства своих учетных записей. Потратьте это время, чтобы также изменить пароли по умолчанию для любых устройств в вашем доме — если ваш домашний маршрутизатор, умные лампочки или камеры видеонаблюдения все еще используют «пароль» или «1234» в качестве пароля, измените их.

Любимые менеджеры паролей Wirecutter — это LastPass и 1Password . Оба могут генерировать пароли, отслеживать учетные записи на предмет нарушений безопасности, предлагать изменение слабых паролей и синхронизировать ваши пароли между вашим компьютером и телефоном. Менеджеры паролей кажутся пугающими в настройке, но после того, как вы их установили, вам просто нужно просматривать Интернет, как обычно. Когда вы входите в учетные записи, менеджер паролей сохраняет ваши пароли и предлагает изменить слабые или повторяющиеся пароли. В течение пары недель вы получаете новые пароли для большинства своих учетных записей. Потратьте это время, чтобы также изменить пароли по умолчанию для любых устройств в вашем доме — если ваш домашний маршрутизатор, умные лампочки или камеры видеонаблюдения все еще используют «пароль» или «1234» в качестве пароля, измените их.

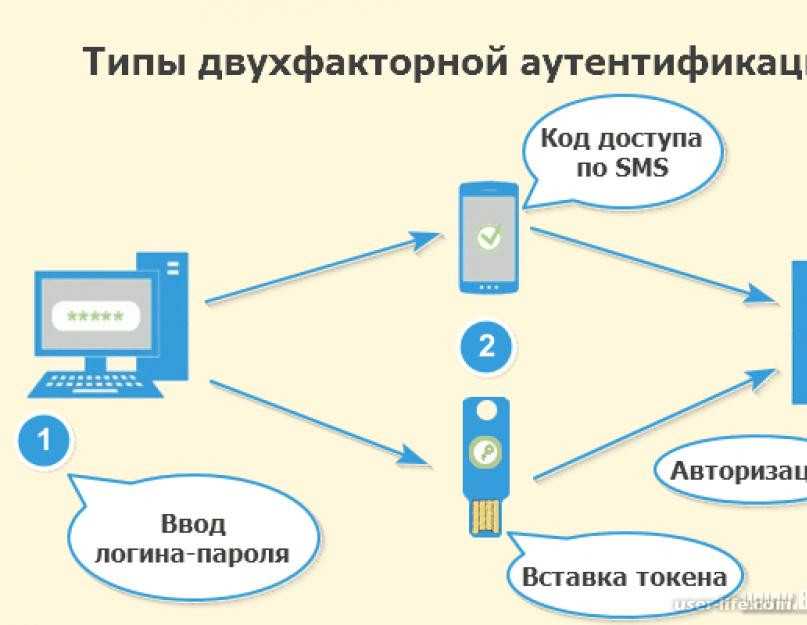

Всем также следует использовать двухэтапную аутентификацию , когда это возможно, для своих онлайн-аккаунтов. Большинство банков и крупных социальных сетей предоставляют эту возможность. Как следует из названия, двухэтапная аутентификация требует двух шагов: ввода пароля и ввода номера, доступ к которому есть только у вас. Например, первый шаг — это вход в Facebook с вашим именем пользователя и паролем. На втором этапе Facebook отправляет вам временный код в текстовом сообщении или, что еще лучше, через приложение, такое как Google Authenticator, и вы вводите этот код для входа в систему.

Большинство банков и крупных социальных сетей предоставляют эту возможность. Как следует из названия, двухэтапная аутентификация требует двух шагов: ввода пароля и ввода номера, доступ к которому есть только у вас. Например, первый шаг — это вход в Facebook с вашим именем пользователя и паролем. На втором этапе Facebook отправляет вам временный код в текстовом сообщении или, что еще лучше, через приложение, такое как Google Authenticator, и вы вводите этот код для входа в систему.

Защитите свой просмотр веб-страниц

Зачем: Компании и веб-сайты отслеживают все, что вы делаете в Интернете. Каждое объявление, кнопка социальной сети и веб-сайт собирают информацию о вашем местоположении, привычках просмотра и многом другом. Собранные данные раскрывают о вас больше, чем вы могли ожидать. Вы можете считать себя умным, потому что никогда не писали в Твиттере о своих медицинских проблемах или не делились всеми своими религиозными убеждениями на Facebook, например, но велика вероятность, что веб-сайты, которые вы регулярно посещаете, предоставляют все данные, необходимые рекламодателям, чтобы точно определить, какой вы человек. Это часть того, почему таргетированная реклама остается одним из самых тревожных нововведений в Интернете.

Это часть того, почему таргетированная реклама остается одним из самых тревожных нововведений в Интернете.

Как: Расширение браузера, такое как uBlock Origin , блокирует рекламу и данные, которые они собирают. Расширение uBlock Origin также предотвращает запуск вредоносных программ в вашем браузере и дает вам простой способ отключить блокировку рекламы , когда вы хотите поддерживать сайты, которые, как вы знаете, безопасны. Объедините uBlock с Privacy Badger , который блокирует трекеры, и реклама не будет преследовать вас так часто. Чтобы еще больше замедлить рекламу сталкеров, отключите рекламу на основе интересов с Apple , Facebook , Google и Twitter . Многие веб-сайты предлагают способы отказаться от сбора данных, но вам нужно сделать это вручную. Simple Opt Out содержит прямые ссылки на инструкции по отказу для основных сайтов, таких как Netflix, Reddit и других. Это не устранит проблему полностью, но значительно сократит объем собираемых данных.

Также необходимо установить расширение HTTPS Everywhere . HTTPS Everywhere автоматически направляет вас на безопасную версию сайта, если сайт ее поддерживает, что затрудняет для злоумышленника — особенно если вы подключены к общедоступной сети Wi-Fi в кафе, аэропорту или гостинице — цифровое прослушивание того, что ты делаешь.

Некоторые люди могут захотеть использовать виртуальную частную сеть (VPN), но это не обязательно для всех. Если вы часто подключаетесь к общедоступной сети Wi-Fi, вам пригодится VPN, поскольку она добавляет уровень безопасности к вашему просмотру, когда HTTPS недоступен. Это также может обеспечить некоторую конфиденциальность от вашего интернет-провайдера и помочь свести к минимуму отслеживание на основе вашего IP-адреса. Но вся ваша интернет-активность по-прежнему проходит через серверы провайдера VPN, поэтому, используя VPN, вы предпочитаете доверять этой компании, а не вашему интернет-провайдеру, чтобы он не хранил и не продавал ваши данные. Убедитесь, что вы сначала разберитесь с плюсами и минусами , но если вам нужен VPN, Wirecutter рекомендует IVPN .

Убедитесь, что вы сначала разберитесь с плюсами и минусами , но если вам нужен VPN, Wirecutter рекомендует IVPN .

Используйте антивирусное программное обеспечение на своем компьютере

Почему: Вирусы могут показаться не такими распространенными, как десять лет назад, но они все еще существуют. Вредоносное программное обеспечение на вашем компьютере может вызвать все виды хаоса, от раздражающих всплывающих окон до скрытого майнинга биткойнов до сканирования личной информации. Если вы рискуете перейти по опасным ссылкам или если вы делите компьютер с несколькими членами семьи, стоит установить антивирусное программное обеспечение, особенно на компьютерах с Windows.

Как: Если ваш компьютер работает под управлением Windows 10, вам следует использовать встроенное программное обеспечение Microsoft, Защитник Windows . Защитник Windows предлагает достаточную безопасность для большинства людей, и это основной антивирусный вариант, который Wirecutter рекомендует ; мы пришли к такому выводу после разговора с несколькими экспертами. Если вы используете более старую версию Windows (хотя мы рекомендуем обновить ее до Windows 10) или используете общий компьютер, может потребоваться второй уровень защиты. Для этого Malwarebytes Premium — ваш лучший выбор. Malwarebytes ненавязчив, хорошо работает с Защитником Windows и не выдает десятки надоедливых уведомлений, как это делают большинство антивирусных утилит.

Если вы используете более старую версию Windows (хотя мы рекомендуем обновить ее до Windows 10) или используете общий компьютер, может потребоваться второй уровень защиты. Для этого Malwarebytes Premium — ваш лучший выбор. Malwarebytes ненавязчив, хорошо работает с Защитником Windows и не выдает десятки надоедливых уведомлений, как это делают большинство антивирусных утилит.

Пользователям Mac, как правило, подходят средства защиты, включенные в macOS, особенно если вы загружаете программное обеспечение только из Apple App Store и используете известные расширения для браузера. Если вам нужен второй уровень безопасности, Malwarebytes Premium также доступен для Mac. Вы должны вообще избегать антивирусных приложений на своем телефоне и придерживаться загрузки надежных приложений из официальных магазинов.

Узнайте больше из The Privacy Project

Передовая практика

Примите здоровые привычки в Интернете, чтобы не подвергать себя опасности.

Обновите свое программное обеспечение и устройства

Зачем: Операционные системы телефонов и компьютеров, веб-браузеры, популярные приложения и даже устройства «умный дом» часто получают обновления с новыми функциями и улучшениями безопасности. Эти обновления безопасности, как правило, гораздо лучше противодействуют хакерам, чем антивирусное программное обеспечение.

Эти обновления безопасности, как правило, гораздо лучше противодействуют хакерам, чем антивирусное программное обеспечение.

Как: Все три основные операционные системы могут обновляться автоматически, но вам следует дважды проверить, включены ли автоматические обновления для выбранной вами ОС: Windows , macOS или Chrome OS . Хотя включать компьютер и ждать обновления, которое может сломать программное обеспечение, которое вы используете , неприятно, преимущества безопасности стоят проблем . Эти обновления включают новые версии браузера Microsoft Edge и Apple Safari. Большинство сторонних веб-браузеров, включая Google Chrome и Mozilla Firefox, также обновляются автоматически. Если вы склонны оставлять браузер открытым все время, не забывайте время от времени перезагружать его, чтобы получать эти обновления. Ваш телефон также имеет параметры автоматического обновления. На iPhone от Apple включите автоматические обновления до Настройки > Общие > Обновление ПО . В операционной системе Google Android обновления безопасности должны происходить автоматически, но вы можете перепроверить, открыв «Настройки»> «Система»> «Дополнительно»> «Обновление системы ».

В операционной системе Google Android обновления безопасности должны происходить автоматически, но вы можете перепроверить, открыв «Настройки»> «Система»> «Дополнительно»> «Обновление системы ».

Для стороннего программного обеспечения и приложений может потребоваться найти и включить параметр Проверить наличие обновлений в настройках программного обеспечения. Устройства умного дома, такие как камеры, термостаты и лампочки, могут получать обновления для приложения, а также для самого оборудования. Проверьте настройки с помощью приложения устройства, чтобы убедиться, что эти обновления происходят автоматически; если вы не найдете опцию автоматического обновления, возможно, вам придется время от времени перезагружать устройство вручную (может помочь ежемесячное напоминание календаря).

Не устанавливайте сомнительное программное обеспечение

Почему: Каждое странное приложение, которое вы устанавливаете на свой телефон, и каждое расширение браузера или часть программного обеспечения, которые вы загружаете с сомнительного веб-сайта, представляет собой еще одну потенциальную дыру в конфиденциальности и безопасности. Бесчисленные мобильные приложения отслеживают ваше местоположение, куда бы вы ни пошли, и собирают ваши данные без запроса согласия, даже в детских приложениях .

Бесчисленные мобильные приложения отслеживают ваше местоположение, куда бы вы ни пошли, и собирают ваши данные без запроса согласия, даже в детских приложениях .

Как: Перестаньте загружать ненужное программное обеспечение и придерживайтесь загрузки программ и расширений для браузеров напрямую с их производителей и из официальных магазинов приложений. Вам не нужна половина приложений на вашем телефоне, и Избавившись от того, что вам не нужно , ваш телефон будет работать быстрее. Как только вы очистите приложения, которые не используете, проверьте разрешения на конфиденциальность того, что осталось. Если у вас iPhone, откройте Настройки и коснитесь параметра Конфиденциальность . На Android перейдите в «Настройки» > «Приложения» , затем коснитесь значка шестеренки и выберите «Разрешения приложений» . Здесь вы можете увидеть, какие приложения имеют доступ к вашему местоположению , контактам, микрофону и другим данным. Отключайте разрешения там, где они не имеют смысла — например, для работы Google Maps требуется ваше местоположение, а вашему приложению для заметок — нет. В будущем подумайте о разрешениях приложений при установке нового программного обеспечения; если приложение бесплатное, возможно, оно собирает и продает ваши данные.

Отключайте разрешения там, где они не имеют смысла — например, для работы Google Maps требуется ваше местоположение, а вашему приложению для заметок — нет. В будущем подумайте о разрешениях приложений при установке нового программного обеспечения; если приложение бесплатное, возможно, оно собирает и продает ваши данные.

Те же правила действуют и для вашего компьютера. Если вы не знаете, что удалить со своего компьютера с Windows, Должен ли я удалить это? может помочь вам выбрать. (Да, это больше программное обеспечение, но вы должны удалить его после того, как закончите его использовать.) У пользователей Mac нет эквивалента, но все программное обеспечение находится в папке «Приложения», поэтому его легко просмотреть. Если вы найдете приложение, которое не устанавливали, найдите его в Google, а затем перетащите в корзину, чтобы удалить, если оно вам не нужно.

На случай чрезвычайной ситуации

Подумайте заранее на случай, если вы потеряете свой телефон или компьютер.

Заблокируйте свой телефон на случай его потери

Зачем: Вы должны гарантировать, что никто не сможет проникнуть в ваш телефон, если вы его потеряете или кто-то украдет. Смартфоны по умолчанию зашифрованы, и это здорово, но вам все равно нужно предпринять несколько шагов, чтобы убедиться, что ваш телефон правильно заблокирован, если он исчезнет.

Как: Здесь у вас две основные защиты. Во-первых, используйте надежный пароль вместе с биометрическим входом (отпечаток пальца или лицо). Во-вторых, настроить функцию удаленного отслеживания вашего телефона. Если вы еще не сделали первый шаг, настройте PIN-код или шаблон и включите биометрический вход на своем телефоне. Вы можете найти эти параметры на iPhone до Настройки > Face ID и пароль или Touch ID и пароль , а на телефоне Android — Настройки > Безопасность и местоположение .

Затем настройте функцию удаленного отслеживания вашего телефона. Если вы потеряете свой телефон, вы сможете увидеть, где он находится, и вы можете удаленно удалить все на телефоне, если не можете его восстановить. На iPhone перейдите в Настройки , коснитесь своего имени, а затем перейдите в iCloud > Найти iPhone . На телефоне Android коснитесь Настройки > Безопасность и местоположение и включите Найти мое устройство .

Если вы потеряете свой телефон, вы сможете увидеть, где он находится, и вы можете удаленно удалить все на телефоне, если не можете его восстановить. На iPhone перейдите в Настройки , коснитесь своего имени, а затем перейдите в iCloud > Найти iPhone . На телефоне Android коснитесь Настройки > Безопасность и местоположение и включите Найти мое устройство .

Включите шифрование на своем ноутбуке (это проще, чем кажется)

Почему: Если вы потеряете свой ноутбук или кто-то его украдет, вор получит как новое приятное оборудование, так и доступ к вашим данным. Даже без вашего пароля вор обычно может копировать файлы с ноутбука, если он знает, что делает. Если незнакомец покопается в вашем ноутбуке, он может просмотреть, скажем, все ваши фотографии или налоговые декларации, или, может быть, незаконченную часть 9.0129 Игра престолов фанфик.

Как: Когда вы шифруете накопитель на своем ноутбуке, ваш пароль и ключ безопасности защищают ваши данные; без вашего пароля или ключа данные становятся бессмысленными. Хотя шифрование может показаться чем-то из высокотехнологичного шпионского фильма, его просто и бесплатно можно включить с помощью встроенного программного обеспечения. Следуйте этим инструкциям по настройке шифрования как на Windows, так и на Mac.

Хотя шифрование может показаться чем-то из высокотехнологичного шпионского фильма, его просто и бесплатно можно включить с помощью встроенного программного обеспечения. Следуйте этим инструкциям по настройке шифрования как на Windows, так и на Mac.

Говоря о краже компьютеров, если вы храните много данных на своем компьютере, стоит постараться сделайте резервную копию надежно . Для этой цели Wirecutter нравится онлайн-сервис резервного копирования Backblaze , который шифрует все свои данные таким образом, что даже сотрудники Backblaze не имеют к нему доступа.

Важность паранойи

В конечном счете, безопасность и конфиденциальность связаны, поэтому вам нужно выработать привычку защищать и то, и другое. Это может показаться отнимающей много времени, подавляющей головной болью, но после того, как вы выполните эти шаги, все, что вам останется, — это развить свое суждение и установить хорошее поведение в Интернете.

С подозрением относитесь к ссылкам в электронных письмах и в социальных сетях. Сделайте свои учетные записи приватными и не делитесь тем, что вы все равно хотели бы выложить. Держите свой основной адрес электронной почты и номер телефона относительно конфиденциальными. Используйте резервную учетную запись электронной почты, которая вам не нужна, для покупок и других действий в Интернете; таким образом, если учетная запись взломана, она не будет связана с важной личной учетной записью, такой как учетная запись вашего банка. Точно так же избегайте использования своего настоящего имени и номера, когда вам нужно подписаться на услугу, которая вам не нужна, например, 9.Дисконтные карты 0017 в продуктовом магазине (ваш код города плюс номер Дженни обычно дает вам любую скидку по клубной карте, которую предлагает продавец). Не связывайте вместе сервисы, такие как Facebook и Spotify или Twitter и Instagram, если только вы не получаете от этого полезную функцию. Не покупайте устройства Интернета вещей, если вы не готовы отказаться от небольшой конфиденциальности ради любого удобства, которое они предоставляют.

Сделайте свои учетные записи приватными и не делитесь тем, что вы все равно хотели бы выложить. Держите свой основной адрес электронной почты и номер телефона относительно конфиденциальными. Используйте резервную учетную запись электронной почты, которая вам не нужна, для покупок и других действий в Интернете; таким образом, если учетная запись взломана, она не будет связана с важной личной учетной записью, такой как учетная запись вашего банка. Точно так же избегайте использования своего настоящего имени и номера, когда вам нужно подписаться на услугу, которая вам не нужна, например, 9.Дисконтные карты 0017 в продуктовом магазине (ваш код города плюс номер Дженни обычно дает вам любую скидку по клубной карте, которую предлагает продавец). Не связывайте вместе сервисы, такие как Facebook и Spotify или Twitter и Instagram, если только вы не получаете от этого полезную функцию. Не покупайте устройства Интернета вещей, если вы не готовы отказаться от небольшой конфиденциальности ради любого удобства, которое они предоставляют.

Как только вы погрузитесь в сдержанную, недоверчивую паранойю по поводу новых приложений и сервисов, вы на правильном пути к тому, чтобы избежать многих действий, нарушающих конфиденциальность.

Продолжайте читать о влиянии цифровых данных

Выбор и защита паролей | CISA

Просмотреть предыдущие советы

Исходная дата выпуска: 21 мая 2009 г. | Последняя редакция: 18 ноября 2019 г.

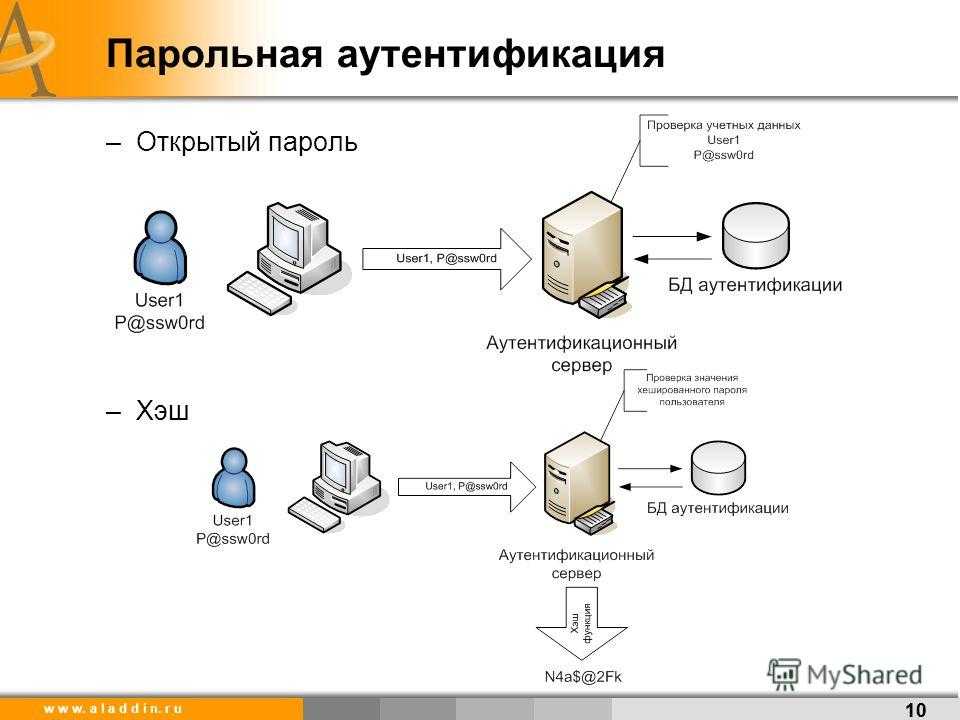

Пароли являются распространенной формой аутентификации и часто являются единственным барьером между вами и вашей личной информацией. Есть несколько программ, которые злоумышленники могут использовать для подбора или взлома паролей. Выбирая хорошие пароли и сохраняя их конфиденциальность, вы можете затруднить доступ посторонних лиц к вашей информации.

Почему вам нужны надежные пароли

Вы, вероятно, используете личные идентификационные номера (ПИН-коды), пароли или парольные фразы каждый день: от получения денег в банкомате или использования дебетовой карты в магазине до входа в свою электронную почту или в интернет-магазин. Отслеживание всех комбинаций цифр, букв и слов может быть утомительным, но эти средства защиты важны, поскольку хакеры представляют реальную угрозу для вашей информации. Часто атака связана не конкретно с вашей учетной записью, а с использованием доступа к вашей информации для запуска более крупной атаки.

Отслеживание всех комбинаций цифр, букв и слов может быть утомительным, но эти средства защиты важны, поскольку хакеры представляют реальную угрозу для вашей информации. Часто атака связана не конкретно с вашей учетной записью, а с использованием доступа к вашей информации для запуска более крупной атаки.

Один из лучших способов защитить информацию или физическую собственность — предоставить доступ к ней только уполномоченным лицам. Следующим шагом является проверка того, что те, кто запрашивают доступ, являются теми людьми, за которых они себя выдают. Этот процесс аутентификации является более важным и более сложным в киберпространстве. Пароли являются наиболее распространенным средством аутентификации, но работают только в том случае, если они сложные и конфиденциальные. Многие системы и службы были успешно взломаны из-за незащищенных и неадекватных паролей. Как только система скомпрометирована, она открыта для использования другими нежелательными источниками.

Как выбрать хороший пароль

Избегайте распространенных ошибок

Большинство людей используют пароли, основанные на личной информации и легко запоминающиеся. Однако это также облегчает злоумышленнику их взлом. Рассмотрим четырехзначный PIN-код. Это комбинация месяца, дня или года вашего дня рождения? Содержит ли он ваш адрес или номер телефона? Подумайте, как легко найти чей-то день рождения или аналогичную информацию. А как насчет вашего пароля от электронной почты — это слово можно найти в словаре? Если это так, он может быть подвержен атакам по словарю, которые пытаются угадать пароли на основе общих слов или фраз.

Однако это также облегчает злоумышленнику их взлом. Рассмотрим четырехзначный PIN-код. Это комбинация месяца, дня или года вашего дня рождения? Содержит ли он ваш адрес или номер телефона? Подумайте, как легко найти чей-то день рождения или аналогичную информацию. А как насчет вашего пароля от электронной почты — это слово можно найти в словаре? Если это так, он может быть подвержен атакам по словарю, которые пытаются угадать пароли на основе общих слов или фраз.

Хотя преднамеренное неправильное написание слова («daytt» вместо «date») может обеспечить некоторую защиту от словарных атак, еще лучший метод — полагаться на серию слов и использовать приемы запоминания или мнемоники, чтобы помочь вам вспомнить, как расшифровать его. Например, вместо пароля «hoops» используйте «IlTpbb» для «[I] [l]ike [T]o [p]lay [b]asket[b]all». Использование как строчных, так и заглавных букв добавляет еще один уровень неясности. Изменение того же примера, что и выше, на «Il!2pBb». создает пароль, сильно отличающийся от любого словарного слова.

Длина и сложность

Национальный институт стандартов и технологий (NIST) разработал специальные рекомендации по надежным паролям. Согласно рекомендациям Национального института стандартов и технологий США (NIST), по возможности следует использовать как можно более длинный пароль или кодовую фразу (от 8 до 64 символов). Например, «Pattern2baseball#4mYmimemale!» будет надежным паролем, потому что он состоит из 28 символов и включает буквы верхнего и нижнего регистра, цифры и специальные символы. Возможно, вам придется попробовать разные варианты парольной фразы — например, некоторые приложения ограничивают длину паролей, а некоторые не принимают пробелы или определенные специальные символы. Избегайте общих фраз, известных цитат и текстов песен.

Что можно и чего нельзя делать

Как только вы придумали надежный, запоминающийся пароль, возникает искушение использовать его повторно — не делайте этого! Повторное использование пароля, даже надежного, подвергает ваши учетные записи такой же опасности, как и использование слабого пароля. Если злоумышленники угадают ваш пароль, они получат доступ к другим вашим учетным записям с тем же паролем. Используйте следующие методы для разработки уникальных паролей для каждой из ваших учетных записей:

Если злоумышленники угадают ваш пароль, они получат доступ к другим вашим учетным записям с тем же паролем. Используйте следующие методы для разработки уникальных паролей для каждой из ваших учетных записей:

- Используйте разные пароли в разных системах и учетных записях.

- Используйте максимально длинный пароль или кодовую фразу, разрешенную каждой системой паролей.

- Разработайте мнемонику для запоминания сложных паролей.

- Рассмотрите возможность использования программы управления паролями для отслеживания ваших паролей. (Подробнее см. ниже.)

- Не используйте пароли, основанные на личной информации, которую можно легко получить или угадать.

- Не используйте слова, которые можно найти в любом словаре любого языка.

Как защитить свои пароли

После выбора пароля, который легко запомнить, но трудно подобрать другим, не записывайте его и не оставляйте там, где его могут найти другие. Запишите его и оставьте на своем столе, рядом с компьютером или, что еще хуже, прикрепив к компьютеру, чтобы он был легко доступен для тех, кто имеет физический доступ к вашему офису. Никому не сообщайте свои пароли и следите за тем, чтобы злоумышленники не пытались обмануть вас с помощью телефонных звонков или сообщений электронной почты с просьбой раскрыть ваши пароли. (Дополнительную информацию см. в разделе «Как избежать социальной инженерии и фишинговых атак».)

Никому не сообщайте свои пароли и следите за тем, чтобы злоумышленники не пытались обмануть вас с помощью телефонных звонков или сообщений электронной почты с просьбой раскрыть ваши пароли. (Дополнительную информацию см. в разделе «Как избежать социальной инженерии и фишинговых атак».)

Программы, называемые менеджерами паролей, позволяют создавать случайно сгенерированные пароли для всех ваших учетных записей. Затем вы получаете доступ к этим надежным паролям с помощью мастер-пароля. Если вы используете менеджер паролей, не забудьте использовать надежный мастер-пароль.

Проблемы с паролями могут быть связаны с тем, что ваши веб-браузеры не могут сохранять пароли и ваши онлайн-сеансы в памяти. В зависимости от настроек вашего веб-браузера любой, кто имеет доступ к вашему компьютеру, может узнать все ваши пароли и получить доступ к вашей информации. Всегда не забывайте выходить из системы, когда используете общедоступный компьютер (в библиотеке, интернет-кафе или даже на общем компьютере в офисе). Избегайте использования общедоступных компьютеров и общедоступных сетей Wi-Fi для доступа к конфиденциальным учетным записям, таким как банковские операции и электронная почта.

Избегайте использования общедоступных компьютеров и общедоступных сетей Wi-Fi для доступа к конфиденциальным учетным записям, таким как банковские операции и электронная почта.

Нет никакой гарантии, что эти методы не позволят злоумышленнику узнать ваш пароль, но они усложнят задачу.

Для получения дополнительной информации о паролях, многофакторной аутентификации и связанных темах, связанных с паролями, см. раздел Дополнительные пароли.

Не забывайте об основах безопасности

- Обновляйте операционную систему, браузер и другое программное обеспечение.

- Используйте и обслуживайте антивирусное программное обеспечение и брандмауэр. (См. Общие сведения о брандмауэрах.)

- Регулярно сканируйте компьютер на наличие шпионских программ. (Некоторые антивирусные программы включают обнаружение шпионских программ.)

- Будьте осторожны с вложениями электронной почты и ненадежными ссылками.

- Следите за подозрительной активностью в ваших аккаунтах.