Windows 7 настройка политики безопасности: Настройка локальной политики безопасности в Windows 7

Содержание

Задание настроек IPsec на компьютере

Укажите точно такие же настройки для IPsec SA на компьютере, как и те, которые заданы для параметров IPsec на аппарате. Метод задания настроек зависит от операционной системы компьютера. Процедура, описанная ниже, основана на ОС Windows 7 в среде IPv4.

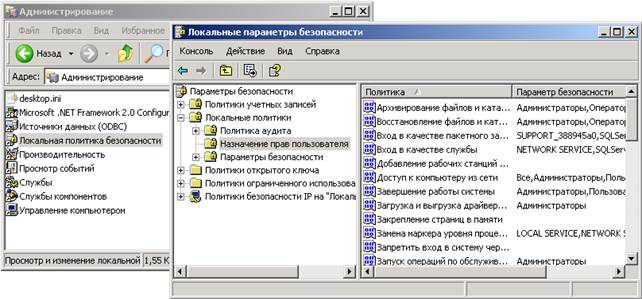

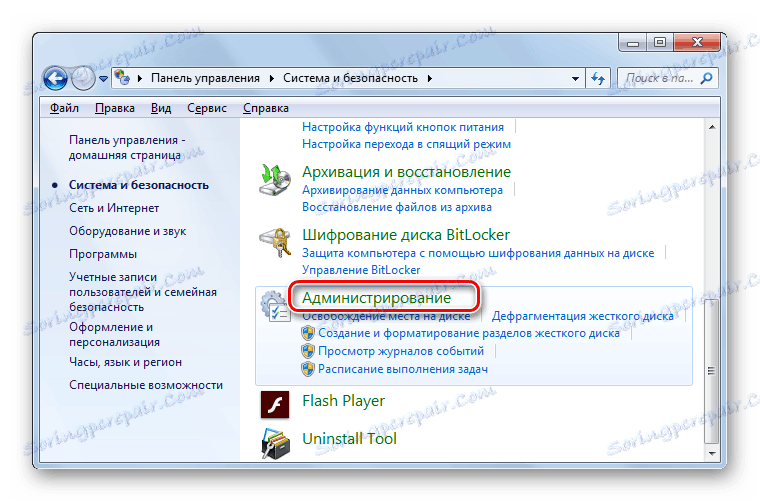

В меню [Пуск] выберите пункт [Панель управления], затем категорию [Система и безопасность] и пункт [Администрирование].

Дважды щелкните [Локальная политика безопасности], а затем нажмите [Политики безопасности IP на локальном компьютере].

В меню «Действия» щелкните на [Создать политику безопасности IP…].

Появляется проводник политики безопасности IP.

Нажмите [Далее].

В поле «Имя» введите имя политики безопасности, а затем щелкните на [Далее].

Снимите метку с окошечка «Использовать правило по умолчанию (только ранние версии Windows).» и нажмите [Далее].

Выберите «Изменить свойства», а затем щелкните на [Готово].

На вкладке «Общие» нажмите кнопку [Параметры. ..].

..].

В окне «Проверять подлинность и создавать новый ключ через каждые» введите тот же срок действия (в минутах), который был указан для аппарата в параметре [Время жизни IKE], затем нажмите кнопку [Методы].

Убедитесь, что параметры алгоритма шифрования («Шифрование»), алгоритма хеширования («Целостность») и группы Диффе-Хеллмана для IKE («Группа Диффе-Хеллмана») в разделе «Упорядочение методов безопасности по предпочтению» совпадают с установленными на принтере в пункте [Настройки IKE].

Если настройки не отображаются, щелкните на [Добавить…].

Щелкните дважды на [OK].

Щелкните [Добавить…] на вкладке «Правила».

Появляется проводник правил безопасности.

Нажмите [Далее].

Выберите «Это правило не указывает туннель», а затем щелкните на [Далее].

Выберите тип сети для IPsec, а затем щелкните на [Далее].

Щелкните на [Добавить…] в списке фильтра IP.

В поле [Имя] введите имя фильтра IP, а затем щелкните на [Добавить…].

Появляется проводник фильтра IP.

Нажмите [Далее].

В поле [Описание:] введите имя или детальное объяснение фильтра IP и нажмите [Далее].

Для продолжения можно нажать [Далее], чтобы перейти к следующему шагу без ввода информации в это поле.

Выберите «Мой IP-адрес» в «Адрес источника», а затем щелкните [Далее].

Выберите значение «Определенный IP-адрес или подсеть» для параметра «Адрес назначения», введите IP-адрес устройства, затем нажмите кнопку [Далее].

Для типа протокола IPsec выберите «Any» (Любой), а затем щелкните на [Далее].

Щелкните на [Готово], а затем на [OK].

Выберите фильтр IP, который был только что создан, а затем щелкните на [Далее].

Щелкните [Добавить…] в действии фильтра.

Откроется мастер действия фильтра.

Нажмите [Далее].

В поле [Имя] введите имя действия фильтра, затем нажмите кнопку [Далее].

Выберите вариант «Согласовать безопасность», затем нажмите кнопку [Далее].

Выберите один из вариантов для компьютеров, с которыми разрешена связь, затем нажмите [Далее].

Выберите «Особый» и нажмите [Настройки…].

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [ESP], выберите вариант [Целостность данных с шифрованием (ESP)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] как у параметра [Алгоритм аутентификации для ESP], заданного для аппарата.

Установите такое же значение параметра [Алгоритм шифрования] как у параметра [Алгоритм шифрования для ESP], заданного для аппарата.

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [AH], выберите вариант [Целостность данных и адресов без шифрования (AH)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] как у параметра [Алгоритм аутентификации для AH], заданного для аппарата.

Снимите флажок в поле [Целостность данных с шифрованием (ESP)].

Если в пункте [Протокол безопасности] раздела [Настройки IPsec] выбран параметр [ESP и AH], выберите вариант [Целостность данных и адресов без шифрования (AH)] и настройте следующие параметры:

Установите такое же значение параметра [Алгоритм проверки целостности] в [Целостность данных и адресов без шифрования (AH)], как у параметра [Алгоритм аутентификации для AH], заданного для аппарата.

Установите такое же значение параметра [Алгоритм шифрования] в поле [Целостность данных с шифрованием (ESP)], как у параметра [Алгоритм шифрования для ESP], заданного для аппарата.

В параметрах ключей сеанса выберите вариант «Смена ключа каждые:» и введите такое же время жизни (в секундах или килобайтах), которое задано для параметра [Время жизни] на аппарате.

Нажмите кнопку [ОК], затем [Далее].

Щелкните [Готово].

Если вы используете IPv6 под Windows Vista или более новой версией Windows, вы должны повторить эту процедуру с шага 12 и указать ICMPv6 как исключение. Дойдя до шага 22 выберите [58] как номер протокола для типа целевого протокла «Other», затем установите [Negotiate security] на[Permit].

Выберите действие фильтра, который был только что создан, а затем щелкните на [Далее].

Выберите один из вариантов для метода аутентификации, затем нажмите [Далее].

Щелкните на [Готово], а затем дважды [OK].

Новая политика безопасности IP (настройки IPsec) задана.

Выберите политику безопасности, которая была только-что создана, щелкните на ней правой кнопкой мыши, а затем щелкните на [Назначить].

Настройки IPsec на компьютере включены.

Основы работы с журналами событий Windows

Что такое аудит безопасности в Windows?

Аудит безопасности Windows — это технические средства и мероприятия, направленные на регистрацию и систематический регулярный анализ событий,

влияющих на безопасность информационных систем предприятия.

Технически, аудит безопасности в Windows реализуется через настройку политик аудита и настройку аудита объектов.

Политика аудита определяет какие события и для каких объектов будут генерироваться в журнал событий Безопасность.

Регулярный анализ данных журнала безопасности относится к организационным мерам, для поддержки которых может применяться различное программное обеспечение.

В самом простом случае можно обходиться приложением Просмотр событий.

Для автоматизации задач анализа событий безопасности могут применяться более продвинутые программы и системы управления событиями безопасности (SIEM),

обеспечивающие постоянный контроль журналов безопасности, обнаружение новых событий, их классификацию, оповещение специалистов при обнаружении критических событий.

Наша программа Event Log Explorer также содержит набор функций для автоматизации мониторинга событий для любых журналов событий.

See also: Security event log

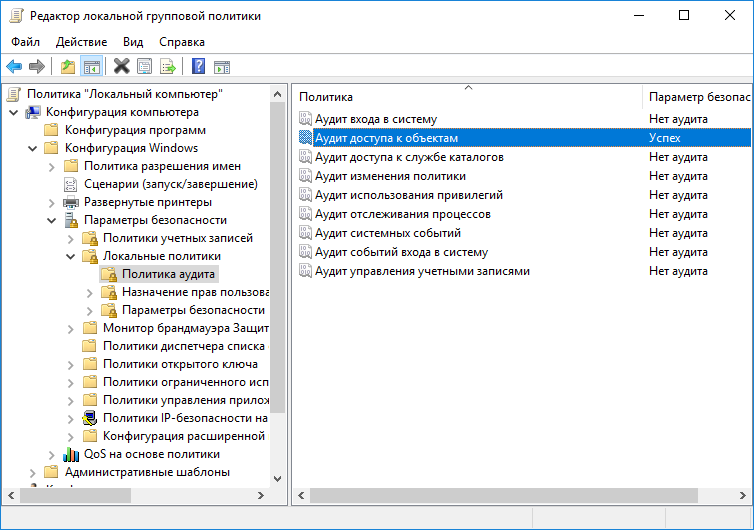

Как установить и настроить аудит безопасности в Windows?

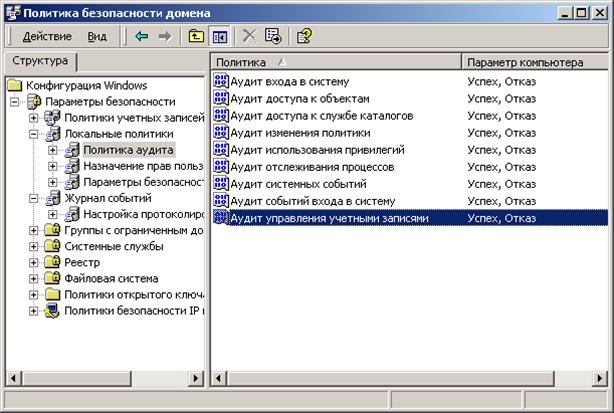

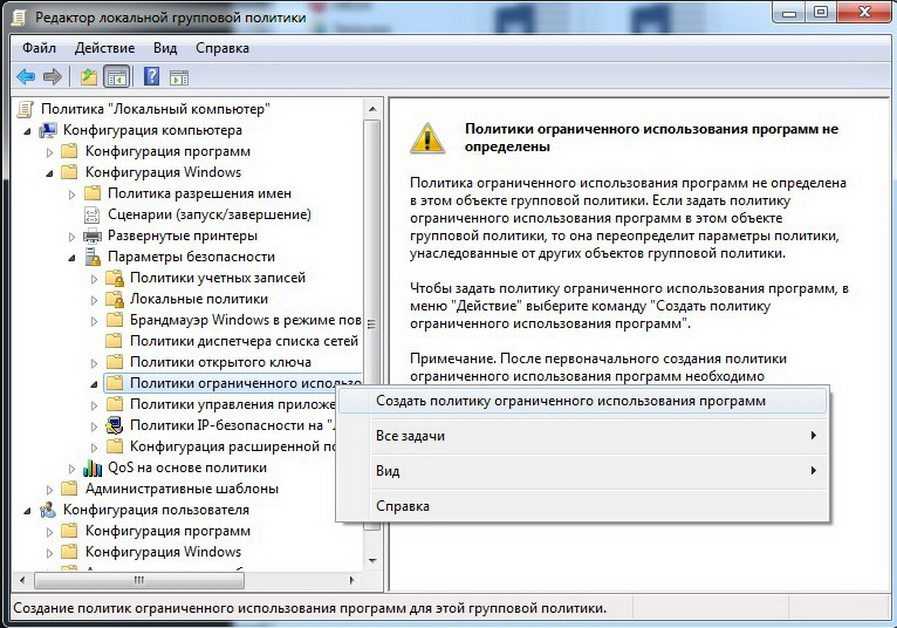

Аудит безопасности Windows включается через Групповую политику (Group Policy) в Active Directory или Локальную политику безопасности.

Чтобы настроить аудит на отдельном компьютере, без Active Directory, выполните следующие шаги:

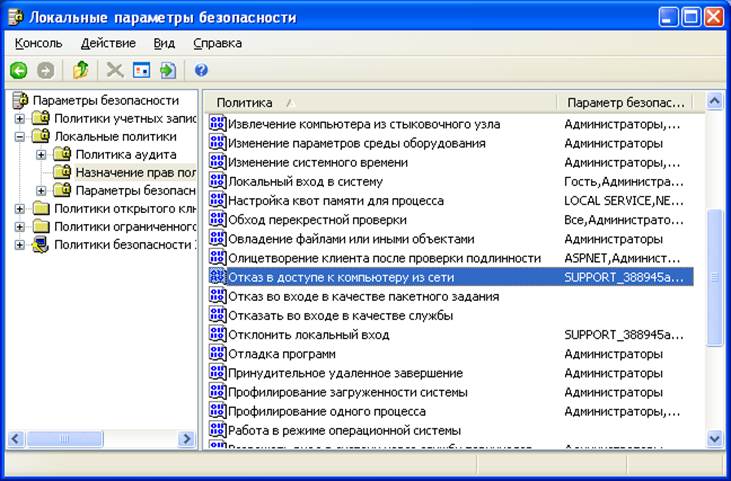

- Откройте Панель управления Windows, выберите Администрирование (Administrative Tools), и затем запустите Локальная политика безопасности (Local Security Policy)

- Откройте ветвь Локальные политики и выберите Политика Аудита

- В правой панели окна Локальная политика безопасности (Local Security Policy) вы увидите список политик аудита. Двойным кликом на интересующей вас политике откройте параметры и установите флажки Аудит успехов или Аудит отказов (Success or Failure).

Так настраиваются базовые политики аудита.

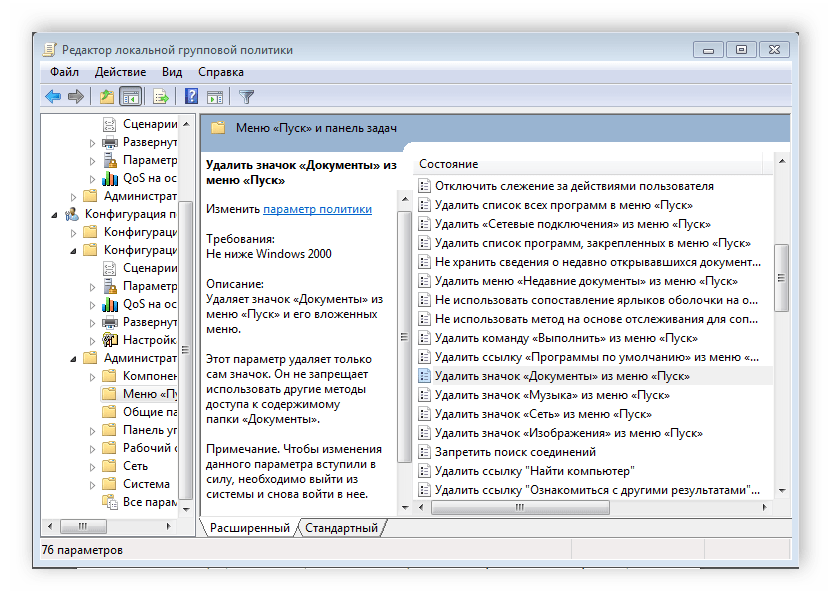

Начиная с Windows 2008 R2/Windows 7, вы можете использовать Расширенные политики (Advanced Security Audit Policy):

Local Security Policy -> Advanced Audit Policy Configuration -> System Audit Policies.

Подробная информация про расширенные политики (Advanced Security Audit Policy) доступна тут https://technet.microsoft.com/en-us/library/dn319056.aspx

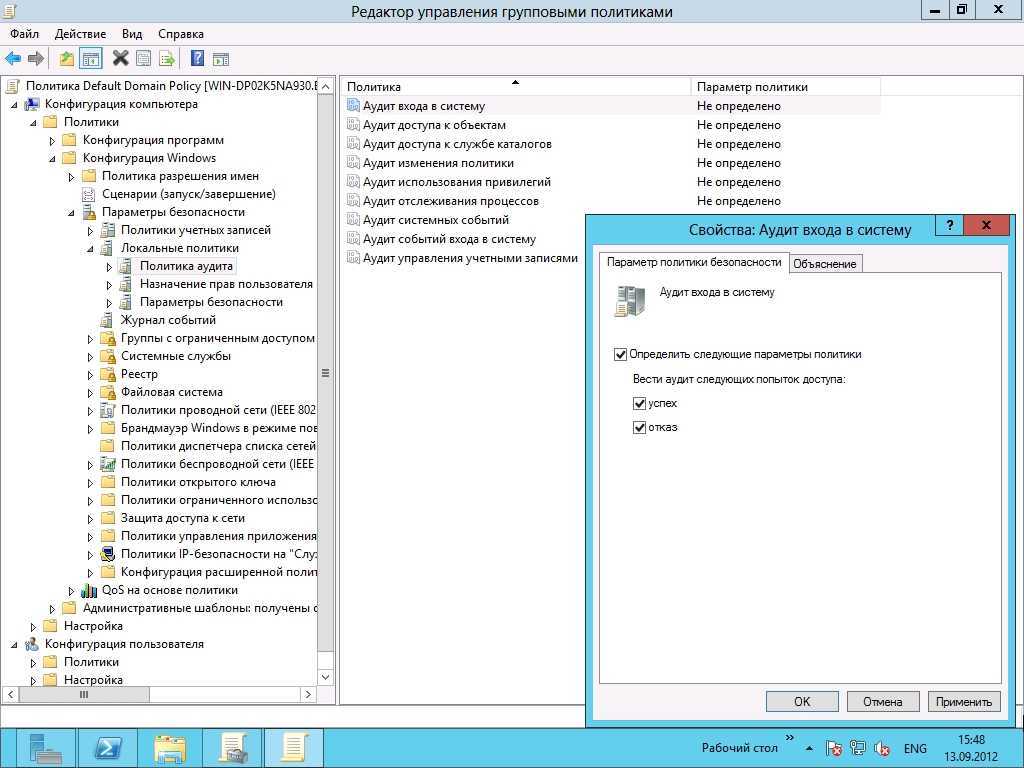

Как контролировать события входа в Windows?

Аудит безопасности Windows позволяет контроллировать события входа в систему и обнаруживать неудачные попытки входа.

Система Windows генерирует такие события не только при непосредственной попытке входа в систему, но и при удаленном доступе с другого компьютера

к ресурсам с общим доступом.

Аудит событий входа помогает обнаруживать подозрительную активность или потенциальные атаки при администрировании и расследовании инцидентов

Для отдельного компьютера (без Active Directory) аудит событий входа настраивается так:

- Откройте ветвь Локальные политики (Local Policies) в Локальная политика безопасности (Local Security Policy)

- Выберите Audit Policy.

- Двойным кликом откройте Аудит событий входа (Audit logon events) и включите опции аудита успехов и отказов (Success и Failure).

После этого все попытки входа — успешные и неудачные будут протоколироваться в журнал событий Безопасность

Список кодов важных событий входа в систему

| Event ID | Текст описания события |

|---|---|

| 4624 | Вход с учетной записью выполнен успешно |

| 4625 | Не удалось выполнить вход с учетной записью |

| 4648 | Попытка входа в систему, используя явные учетные данные |

| 4675 | Идентификаторы безопасности были отфильтрованы |

Подробнее с кодами событий безопасности можно ознакомиться тут https://support.microsoft.com/ru-ru/kb/977519

Как контролировать события доступа к файлам?

Средства Аудита безопасности Windows позволяют контролировать доступ к файлам, папкам, ключам реестра и другим объектам и другим системным объектам

у которых есть SACL. Мониторинг доступа к файлам для файл-сервера может быть важной задачей и средства аудита безопасности Windows помогают администраторам в этом.

Мониторинг доступа к файлам для файл-сервера может быть важной задачей и средства аудита безопасности Windows помогают администраторам в этом.

Аудит доступа к файлам и реестру позволяет обнаруживать попытки несанкционированного доступа к файлам и предотвращать или отслеживать изменения конфигураций системы и программ.

Подробнее с кодами событий безопасности можно ознакомиться тут https://support.microsoft.com/ru-ru/kb/977519

Как настроить параметры политики безопасности

Твиттер

Фейсбук

Электронная почта

- Статья

Применимо к: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

параметр политики безопасности на локальном компьютере, на компьютере, присоединенном к домену, и на контроллере домена.

Этот раздел относится к версиям Windows, указанным в приведенном выше списке Применимо к . Некоторые элементы пользовательского интерфейса, описанные в этом разделе, могут отличаться от версии к версии.

Для выполнения этих процедур у вас должны быть права администратора на локальном компьютере или соответствующие разрешения для обновления объекта групповой политики (GPO) на контроллере домена.

Если локальная настройка недоступна, это означает, что объект групповой политики в настоящее время управляет этой настройкой.

В этом разделе

Настройка параметров для локального компьютера

Настройка параметра для компьютера, присоединенного к домену

Чтобы настроить параметр для контроллера домена

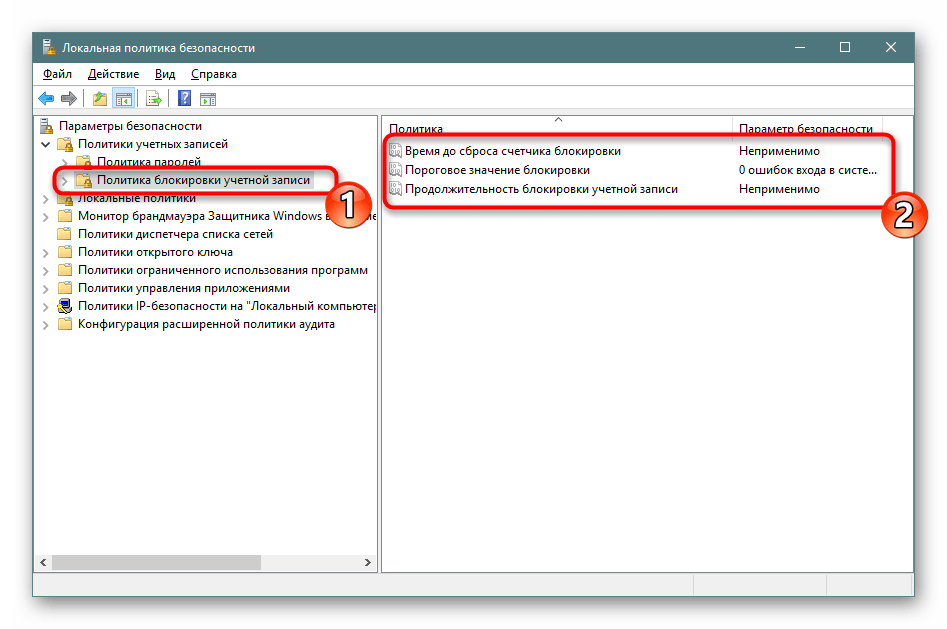

Чтобы настроить параметры для локального компьютера

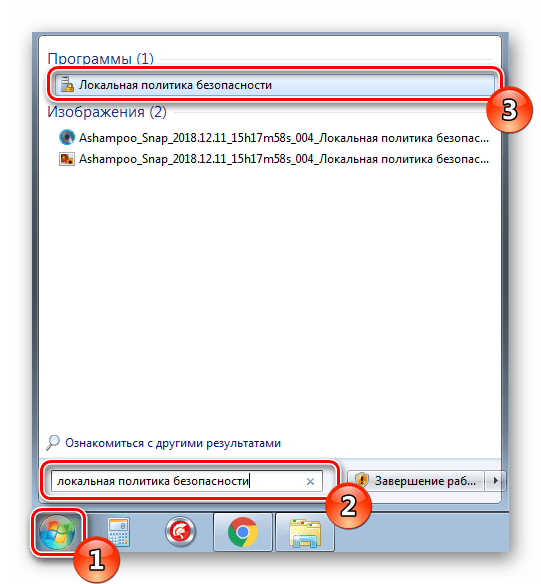

Чтобы открыть локальную политику безопасности, на экране Start введите secpol.

msc .

msc .Перейдите в дереве консоли к Политике локального компьютера\Параметры Windows\Параметры безопасности

В разделе Параметры безопасности дерева консоли выполните одно из следующих действий:

Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

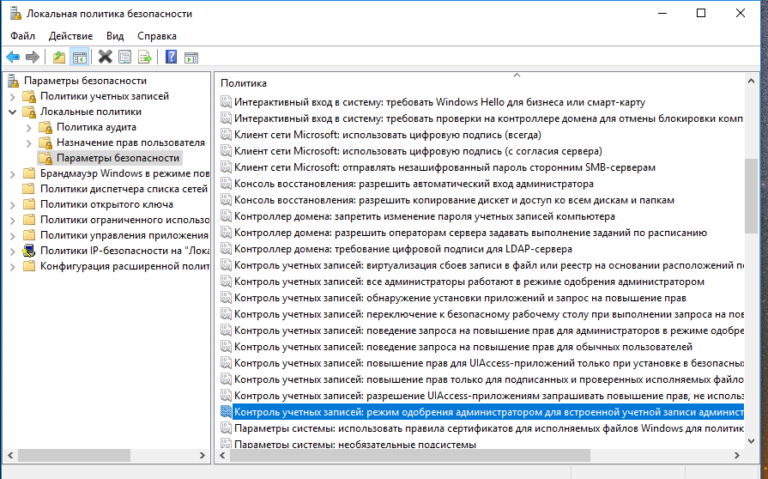

Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности и нажмите OK .

Примечание

Некоторые параметры политики безопасности требуют перезагрузки компьютера, прежде чем параметр вступит в силу.

Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Чтобы настроить параметр для компьютера, присоединенного к домену

Следующая процедура описывает, как настроить параметр политики безопасности для объекта групповой политики, когда вы находитесь на рабочей станции или сервере, присоединенном к домену.

У вас должны быть соответствующие разрешения для установки и использования консоли управления Microsoft (MMC), а также для обновления объекта групповой политики (GPO) на контроллере домена для выполнения этих процедур.

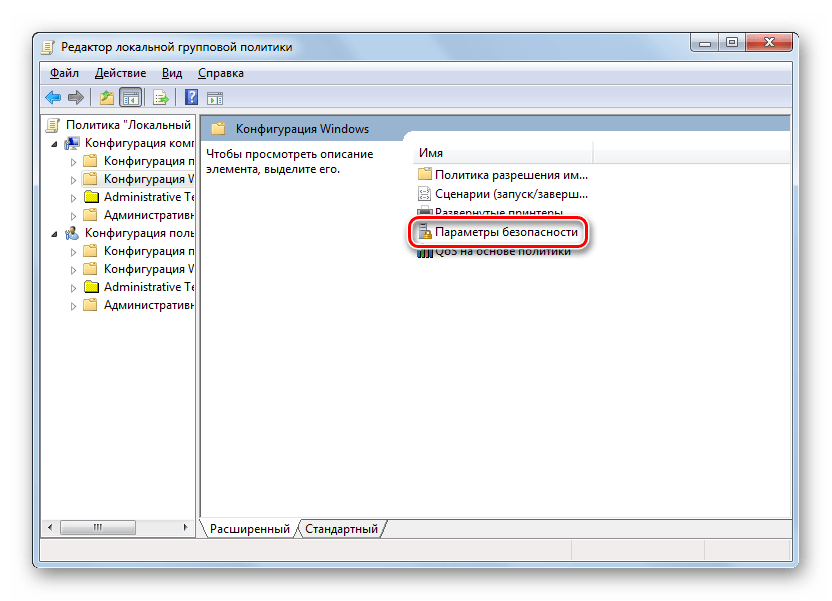

Чтобы открыть MMC и добавить редактор объектов групповой политики, на экране Start введите mmc.msc .

В меню Файл MMC щелкните Добавить/удалить оснастку , а затем щелкните Добавить .

В Добавить автономную оснастку дважды щелкните Редактор объектов групповой политики .

В Выберите объект групповой политики , нажмите Обзор , перейдите к объекту групповой политики, который вы хотите изменить, и нажмите Готово .

Щелкните Закрыть , а затем щелкните OK .

Эта процедура добавила оснастку в MMC.

В дереве консоли найдите GroupPolicyObject [ComputerName] Policy, щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

Нажмите Политики учетной записи для редактирования Политики паролей или Политики блокировки учетной записи .

Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

Щелкните Журнал событий , чтобы изменить настройки журнала событий.

В области сведений дважды щелкните параметр политики безопасности, который требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите OK .

Чтобы настроить параметр для контроллера домена

Следующая процедура описывает, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

Дважды щелкните Политики учетных записей , чтобы изменить Политику паролей , Политику блокировки учетной записи или Политику Kerberos .

Щелкните Локальные политики , чтобы изменить Политика аудита , Назначение прав пользователя или Параметры безопасности .

Щелкните Журнал событий , чтобы изменить настройки журнала событий.

В области сведений дважды щелкните политику безопасности, которую требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите ОК .

Важно

Всегда проверяйте вновь созданную политику в тестовом организационном подразделении, прежде чем применять ее в сети.

Если вы измените параметр безопасности с помощью объекта групповой политики и нажмете OK , этот параметр вступит в силу при следующем обновлении параметров.

См. также

Справочник по параметрам политики безопасности

Настройка групповых политик для установки безопасности — Windows Server

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

В этой статье описывается, как настроить групповые политики для установки безопасности для системных служб.

Применяется к: Windows Server 2003

Исходный номер базы знаний: 324802

В этой статье описывается, как использовать групповую политику для настройки безопасности системных служб организационного подразделения в Windows Server 2003.

При реализации безопасности системных служб вы можете контролировать, кто может управлять службами на рабочей станции, или контроллер домена. В настоящее время единственный способ изменить системную службу — это настроить компьютер в групповой политике.

Если вы реализуете групповую политику в качестве политики домена по умолчанию, политика применяется ко всем компьютерам в домене. Если вы реализуете групповую политику в качестве политики контроллеров домена по умолчанию, политика применяется только к серверам в подразделении контроллера домена. Вы можете создавать организационные единицы, содержащие рабочие станции, к которым можно применять политики. В этой статье описываются шаги по реализации групповой политики в организационном подразделении для изменения разрешений на системные службы.

Как назначить разрешения системным службам

Нажмите «Пуск», выберите «Администрирование», а затем щелкните «Пользователи и компьютеры Active Directory» .

Щелкните правой кнопкой мыши домен, в который вы хотите добавить организационное подразделение, выберите пункт Создать и щелкните Организационное подразделение.

Введите имя организационного подразделения в поле Имя и нажмите кнопку ОК.

Новое организационное подразделение отображается в дереве консоли.

Щелкните правой кнопкой мыши созданное вами новое организационное подразделение и выберите пункт Свойства.

Перейдите на вкладку «Групповая политика» и нажмите «Создать». Введите имя для нового объекта групповой политики (например, используйте имя подразделения, для которого он реализован), а затем нажмите клавишу ВВОД.

Щелкните новый объект групповой политики в списке Ссылки на объекты групповой политики (если он еще не выбран), а затем щелкните Изменить.

Разверните узел Конфигурация компьютера, разверните Параметры Windows, разверните Параметры безопасности и щелкните Системные службы.

На правой панели дважды щелкните службу, к которой вы хотите применить разрешения.

Отображается параметр политики безопасности для этой конкретной службы.

Щелкните, чтобы установить флажок Определить этот параметр политики .

Щелкните Изменить безопасность.

Предоставьте соответствующие разрешения нужным учетным записям пользователей и группам, а затем нажмите кнопку ОК.

В разделе Выберите режим запуска службы , выберите нужный вариант режима запуска и нажмите кнопку ОК.

Закройте Редактор объектов групповой политики , нажмите кнопку ОК, а затем закройте средство «Пользователи и компьютеры Active Directory».

Примечание

Необходимо переместить учетные записи компьютеров, которыми вы хотите управлять, в организационное подразделение. После того, как учетные записи компьютеров будут включены в организационную единицу, авторизованный пользователь или группы могут управлять службой.

msc .

msc .