Windows 10 администратор безопасности: Этим параметром управляет ваш администратор в Защитнике Windows (Microsoft Defender) — почему и что делать?

Содержание

Этим параметром управляет ваш администратор в Защитнике Windows (Microsoft Defender) — почему и что делать?

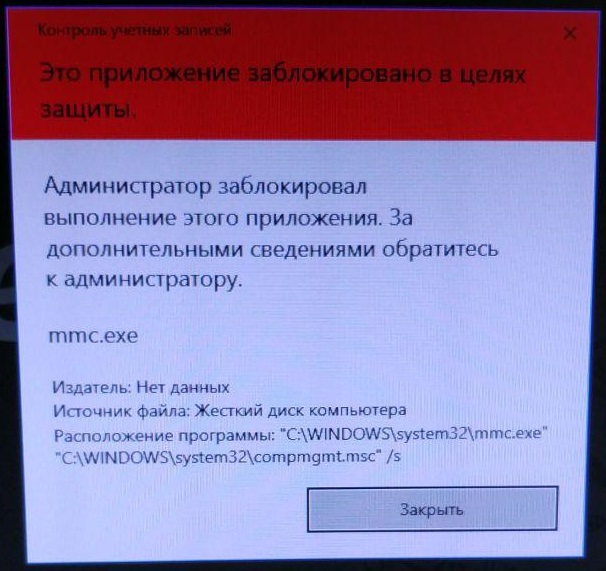

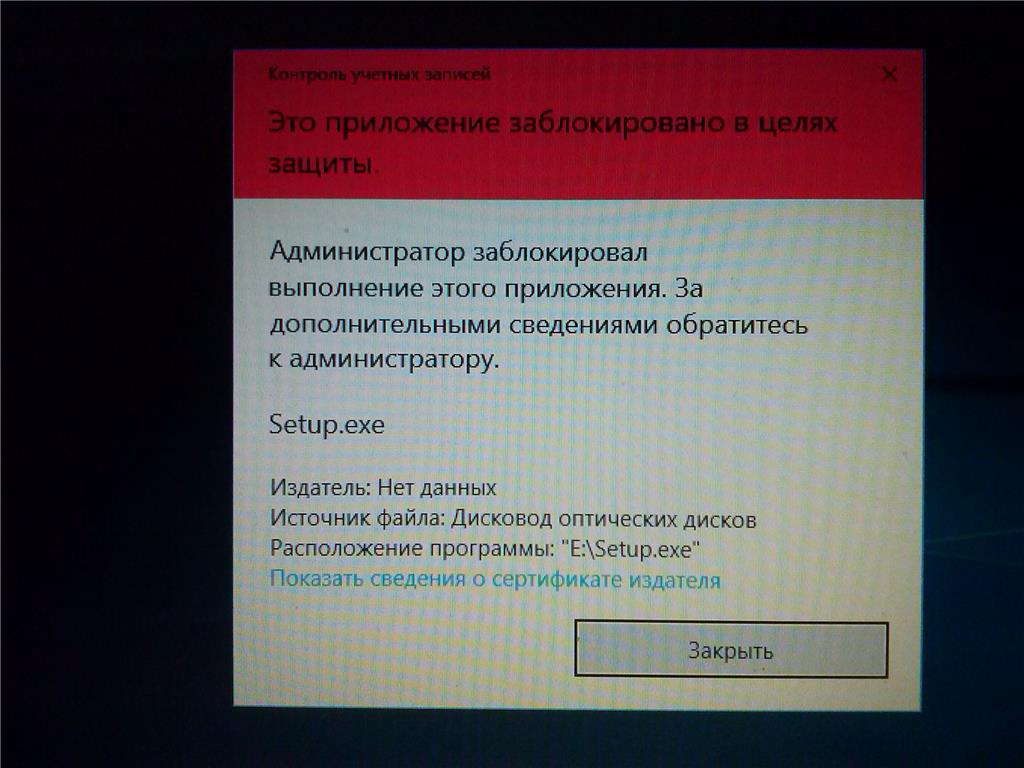

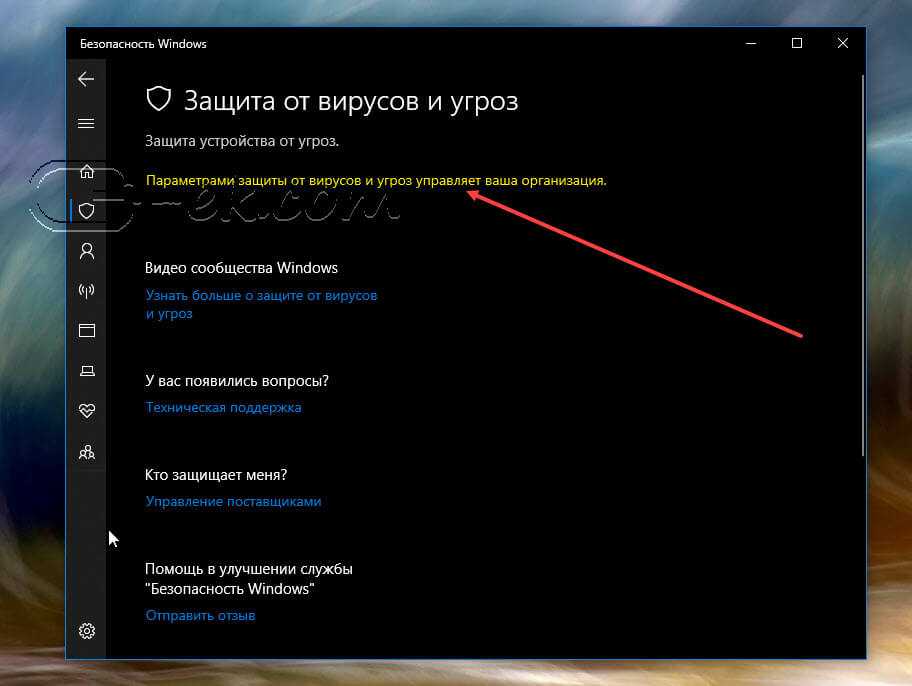

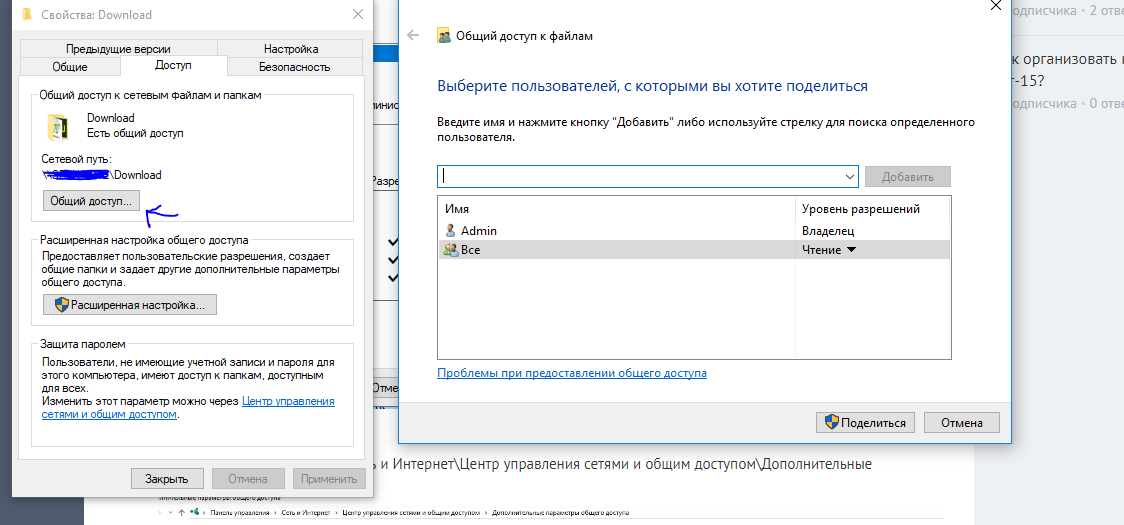

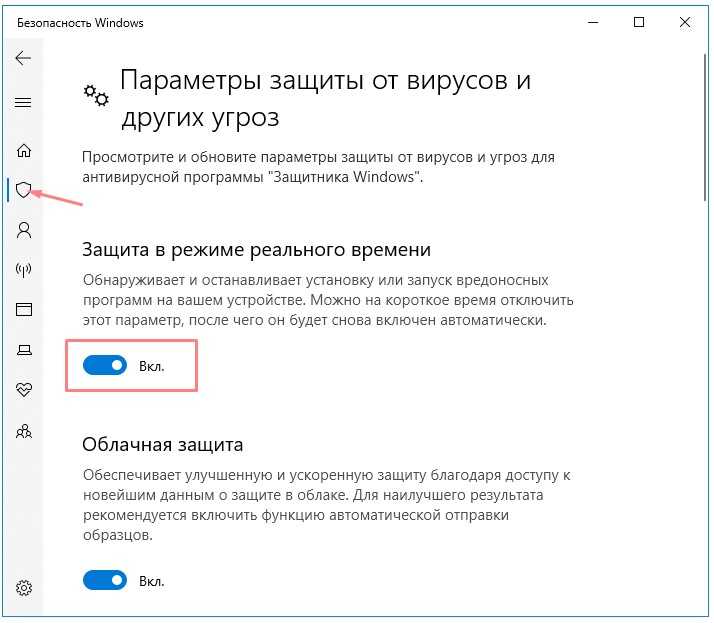

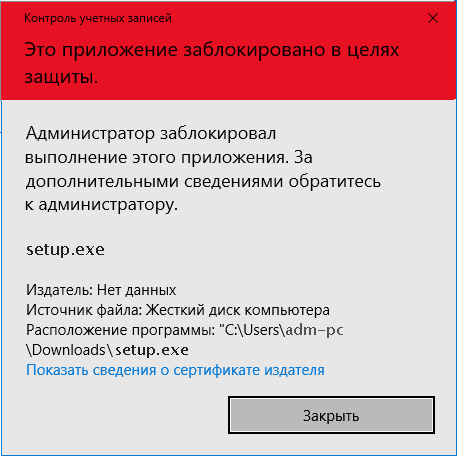

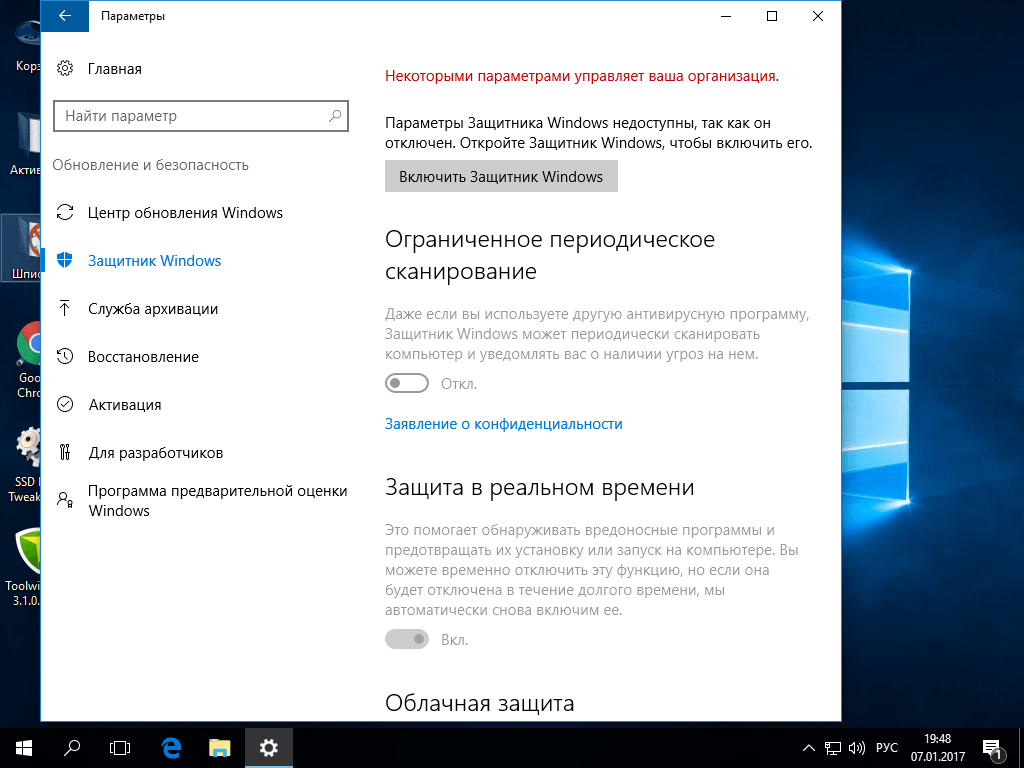

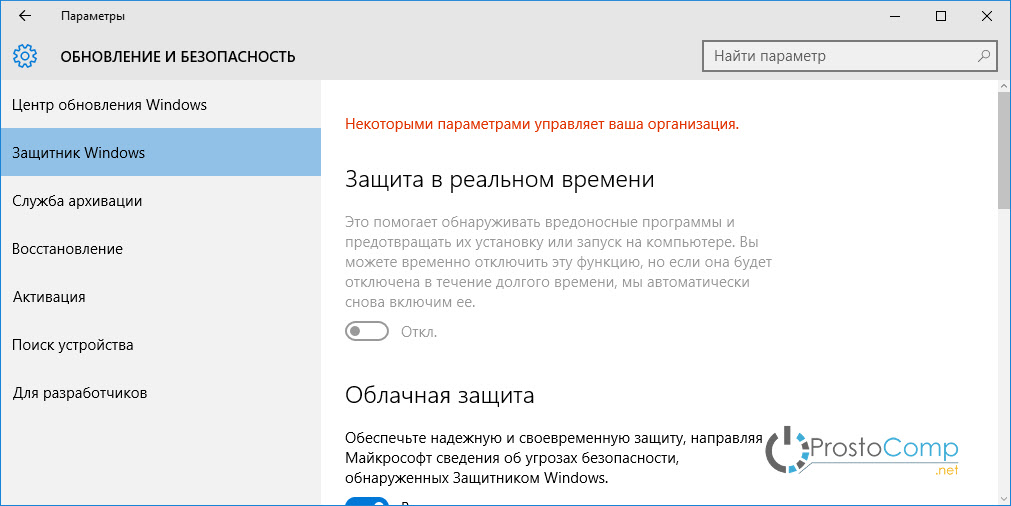

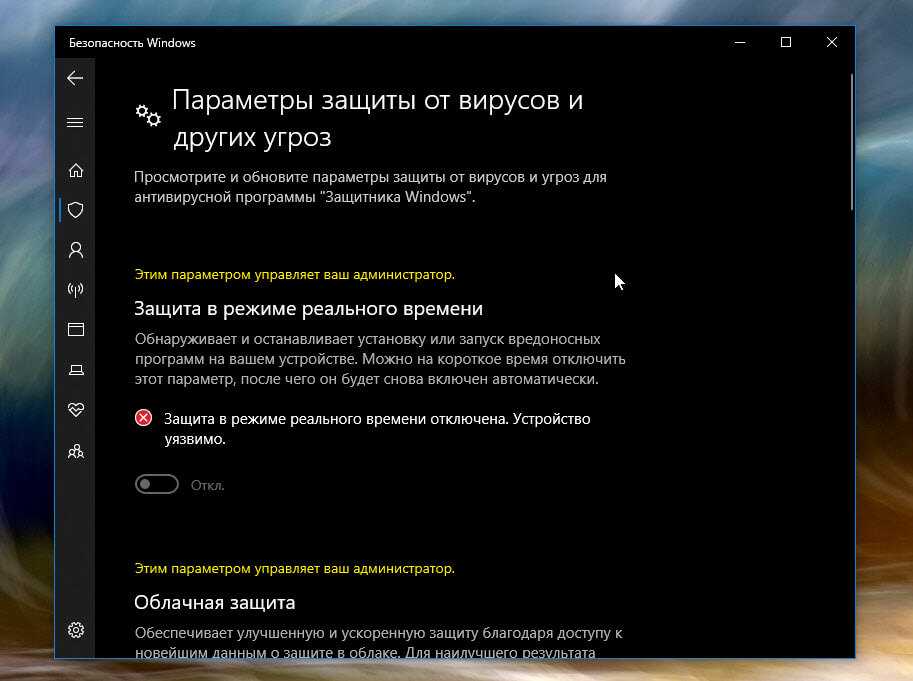

Некоторые пользователи Windows 10 и Windows 11, зайдя в окно «Безопасность Windows» с целью настроить какие-либо параметры Microsoft Defender (ранее — Защитник Windows) могут обнаружить, что некоторые параметры заблокированы и увидеть надпись «Этим параметром управляет ваш администратор».

Далее в инструкции подробно о том, почему появляется уведомление о том, что этим параметром управляет ваш администратор в параметрах безопасности Windows, как это исправить и нужно ли это делать.

Что значит «Этим параметром управляет ваш администратор» в Microsoft Defender

Как правило, непонимание по поводу рассматриваемого уведомления возникает у пользователей, которые сами являются единственным администратором текущего компьютера или ноутбука. Переживать не стоит — никто посторонний компьютером не управляет. За исключением варианта, когда речь идёт о компьютере организации и параметры действительно заданы администратором.

Причина такого уведомления — настройки политик Защитника Windows, которые были выполнены не через интерфейс его настроек в окне «Безопасность Windows», а одним из следующих способов:

- С помощью ручной настройки параметров Microsoft Defender в редакторе локальной групповой политики.

- Путем изменения параметров защиты от вирусов с помощью реестра.

- С помощью сторонних программ для отключения Защитника Windows, оптимизации параметров работы системы, отключения «слежки» Windows, которые также внесли изменения в реестр.

- В редких случаях изменение параметров защиты от вирусов и угроз бывает выполнено вредоносными программами.

Подводя итог, сообщение «Этим параметром управляет ваш администратор» в параметрах защиты и безопасности Windows говорит лишь о том, что некоторые из настроек были выполнены «в обход» интерфейса настроек, доступных в окне «Безопасность Windows».

Что делать и как убрать надпись «Этим параметром управляет ваш администратор»

Если ранее вы целенаправленно меняли настройки встроенного антивируса Windows 10 или Windows 11 с помощью редактора реестра, редактора локальной групповой политики или сторонних программ и результат вас устраивает, то какие-либо действия не требуются: на надпись об управлении параметром вашим администратором можно не обращать внимания.

Если же задача — разблокировать эти параметры, потребуется вернуть политики Microsoft Defender или Защитника Windows к значениям по умолчанию. Сделать это можно с помощью редактора локальной групповой политики или редактора реестра.

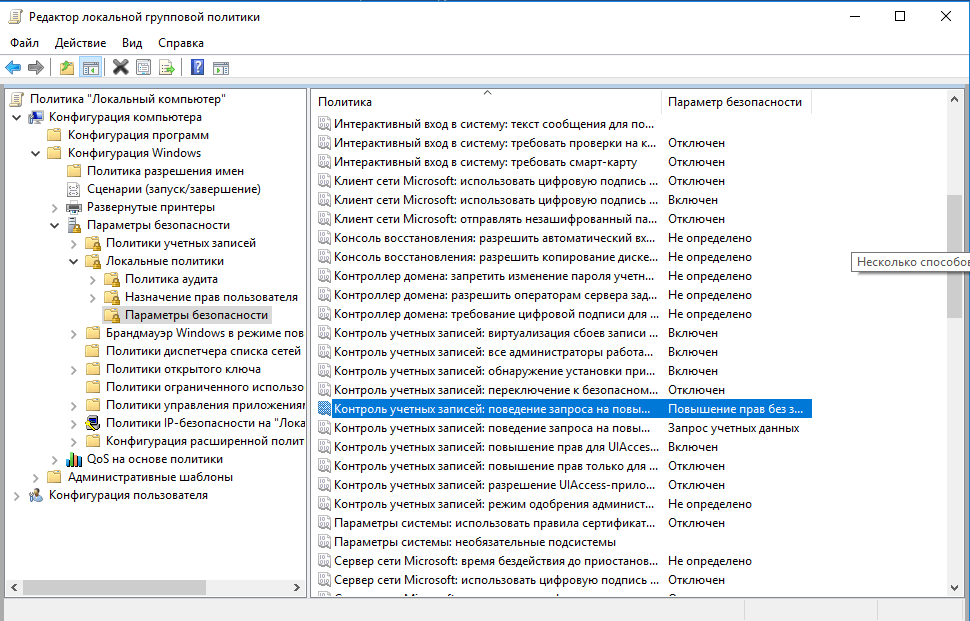

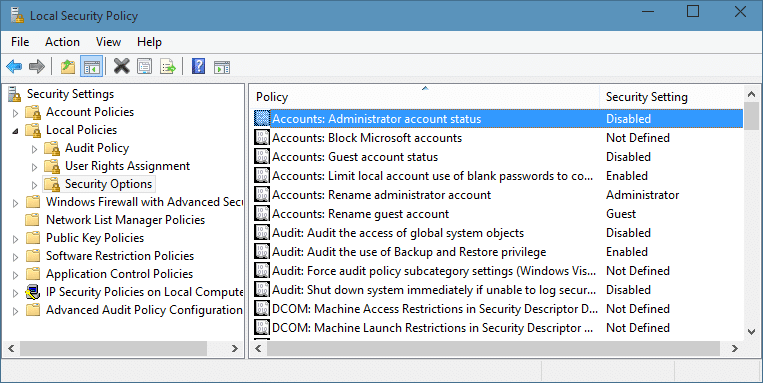

Если на вашем компьютере установлена Pro или Enterprise версия Windows, можно использовать редактор локальной групповой политики:

- Нажмите правой кнопкой мыши по кнопке «Пуск», выберите пункт «Выполнить», введите gpedit.msc и нажмите Enter.

- В редакторе локальной групповой политики перейдите к разделу Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Антивирусная программа Microsoft Defender.

- Внутри этого раздела пройдите по всем вложенным подразделам, обращая внимание на значения разных политик в правой панели редактора. По умолчанию все значения равны «Не задана». Если вы встретили политики с отличающимся значением, дважды нажмите по таким пунктам, изменение значение на «Не задана» и примените настройки.

- Повторите те же действия для раздела Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Антивирусная программа Безопасность Windows.

Процесс можно и ускорить, подробнее об этом: Как сбросить локальные групповые политики в Windows.

В Windows 11 и Windows 10 домашняя gpedit.msc отсутствует, но удалить настроенные политики можно с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- Перейдите к разделу реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\

- По умолчанию в этом разделе в правой панели не должно быть никаких значений, кроме стокового значения «По умолчанию» (если есть другие — их можно удалить), а если раскрыть этот раздел, то в нем может присутствовать пустой подраздел «Policy Manager» без каких-либо значений и никаких других подразделов, иначе их можно удалить (правый клик — удалить).

- Если в реестре присутствует раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender Security Center\

его можно удалить целиком вместе со всеми подразделами, по умолчанию в реестре этот раздел отсутствует, так как какие-либо политики центра безопасности Windows не настроены.

Как правило, сделанные изменения начинают действовать сразу, без перезагрузки компьютера, но окно «Безопасность Windows» потребуется закрыть и открыть снова.

В ситуации, когда политики работы защитника Windows появляются снова, можно предположить, что это результат работы какого-то стороннего ПО, не исключено, что вредоносного. Имеет смысл проверить компьютер на вирусы и использовать специальные средства удаления вредоносных программ с компьютера.

remontka.pro в Телеграм | Способы подписки

Ваш системный администратор ограничил доступ к некоторым областям этого приложения

При открытии отдельных параметров встроенного антивируса Windows 11 и Windows 10, известного как Microsoft Defender или Защитник Windows, вы можете увидеть сообщение «Страница недоступна. Ваш системный администратор ограничил доступ к некоторым областям этого приложения, в том числе к элементу, к которому вы пытаетесь получить доступ».

В этой инструкции подробно о способах исправить ситуацию и получить доступ к нужным настройкам, а также о том, почему это может происходить.

- Возможные причины

- Способы снять ограничения Microsoft Defender

- В реестре

- В gpedit.msc

- Удаление всех настроенных политик

Возможные причины

Сначала о возможных причинах, по которым пользователь может получать сообщение о том, что «администратор ограничил доступ к некоторым областям этого приложения» в «Безопасность Windows»:

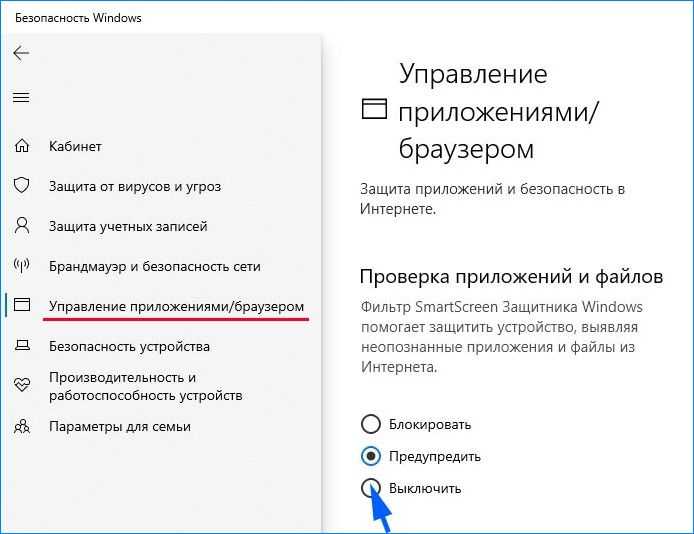

- Был установлен сторонний антивирус, заблокировавший часть функций и настроек Microsoft Defender. Обычно это выполняется в целях обеспечения стабильной работы и в такой ситуации, возможно, не следует предпринимать каких-либо действий.

- Вы использовали какие-либо средства для отключения Защитника Windows 11 и Windows Как и в предыдущем случае: если это было сделано вами целенаправленно, может иметь смысл оставить всё как есть.

- Вами или сторонним ПО на компьютере (иногда — вредоносным) были настроены локальные политики Microsoft Defender, отключающие доступ к отдельным его параметрам.

- Политики, ограничивающие доступ к настройкам, действительно были настроены вашим системным администратором (если речь идёт о компьютере организации). В такой ситуации, если есть необходимость в изменении параметров, возможно, действительно следует обратиться к системному администратору.

Не исключены и другие сценарии появления проблемы, например, в какой-либо «сборке» Windows соответствующие политики могут быть настроены изначально.

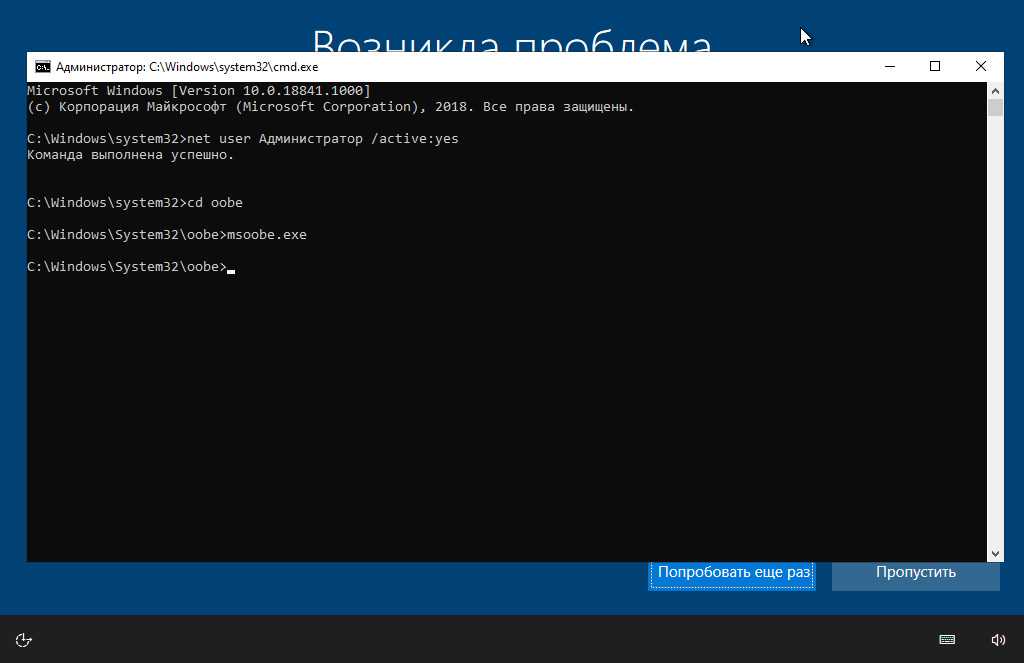

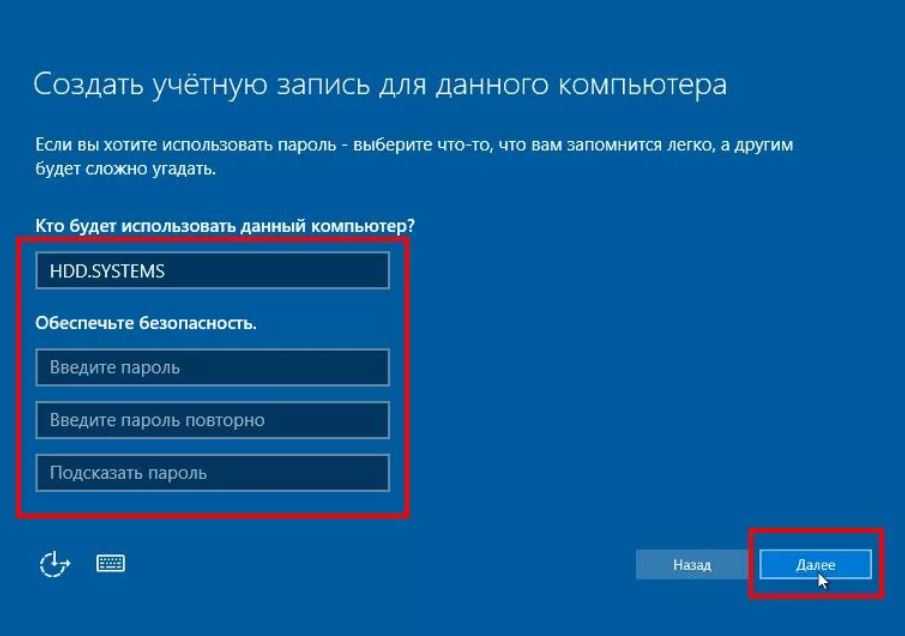

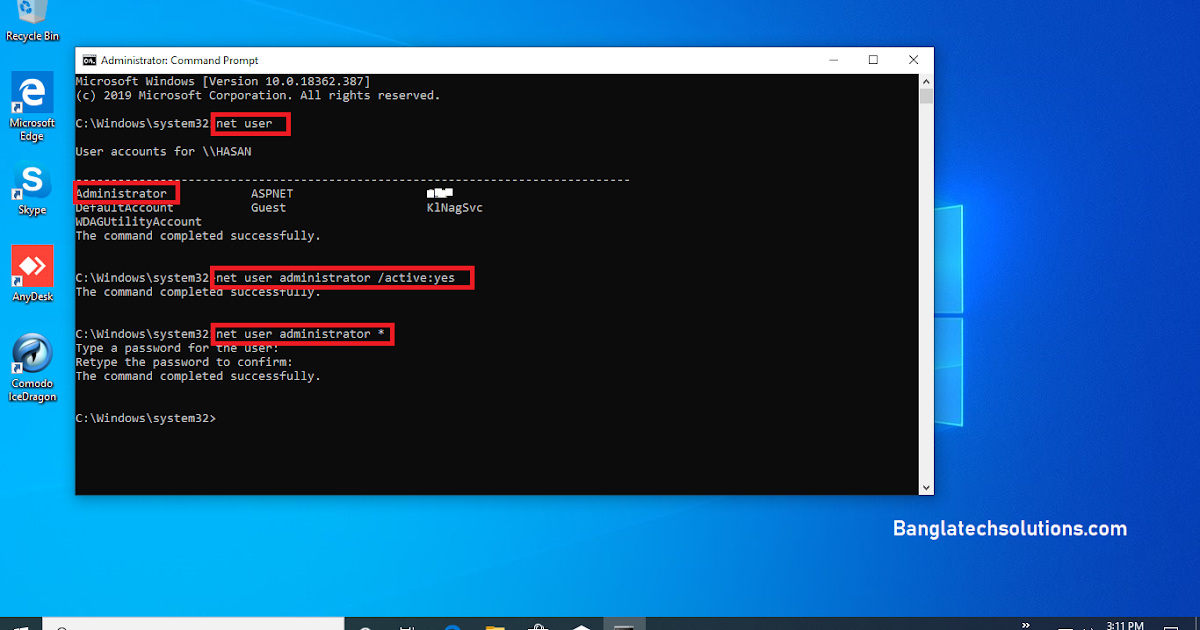

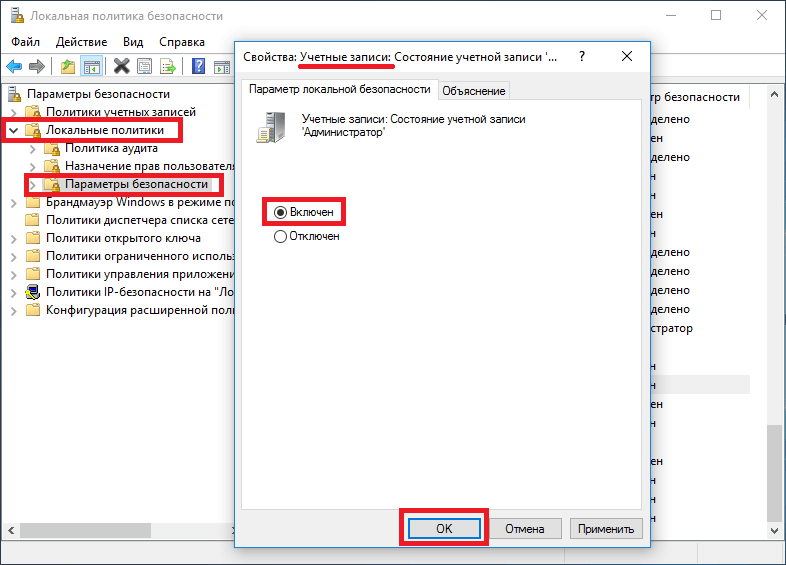

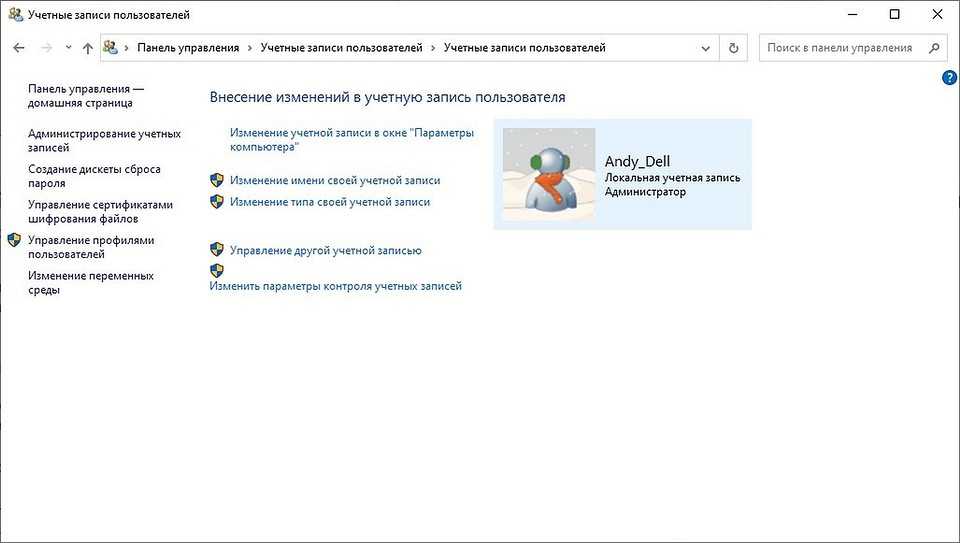

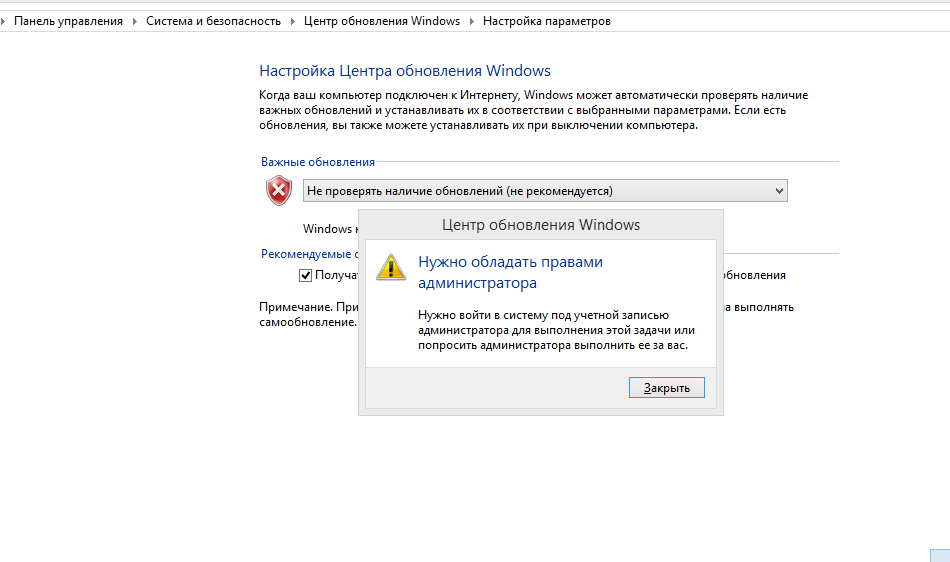

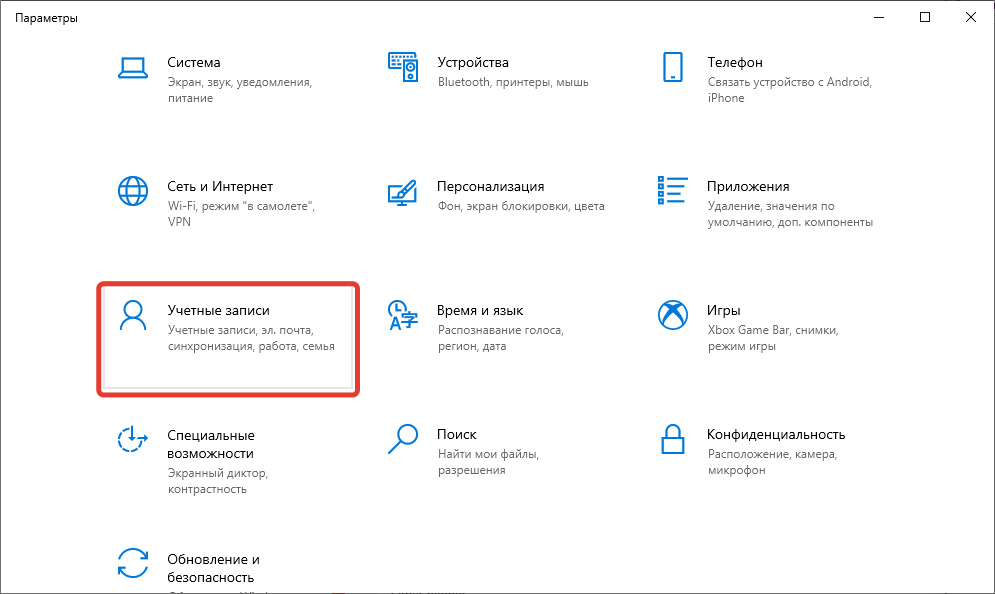

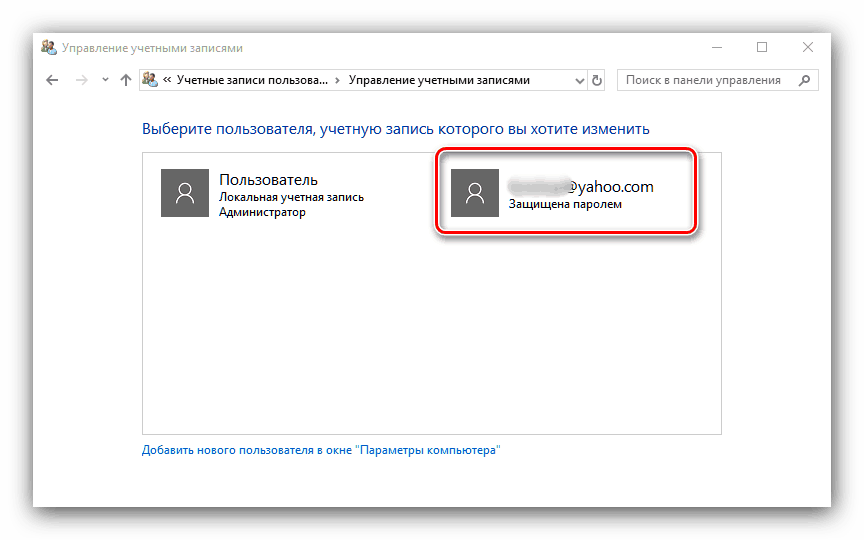

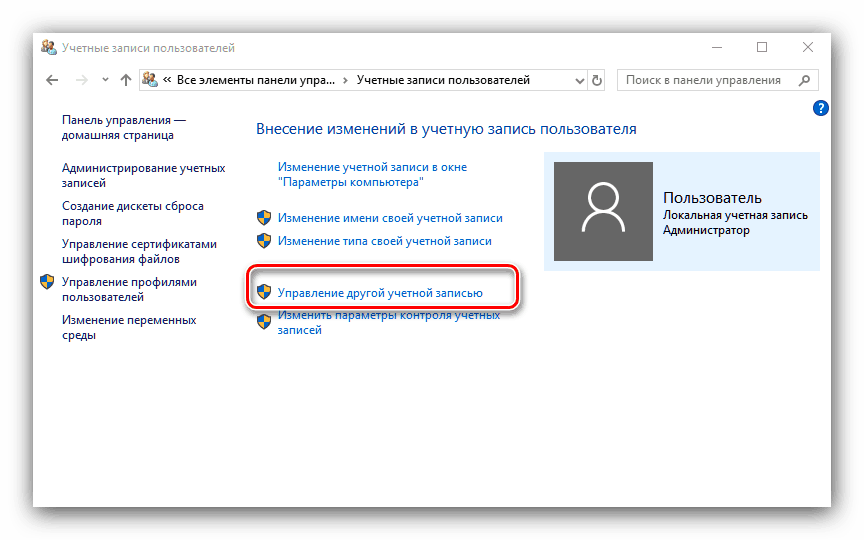

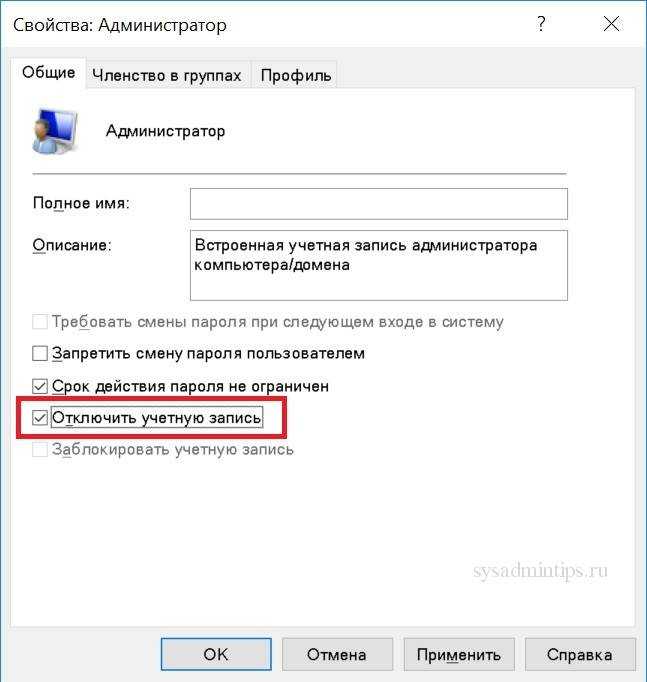

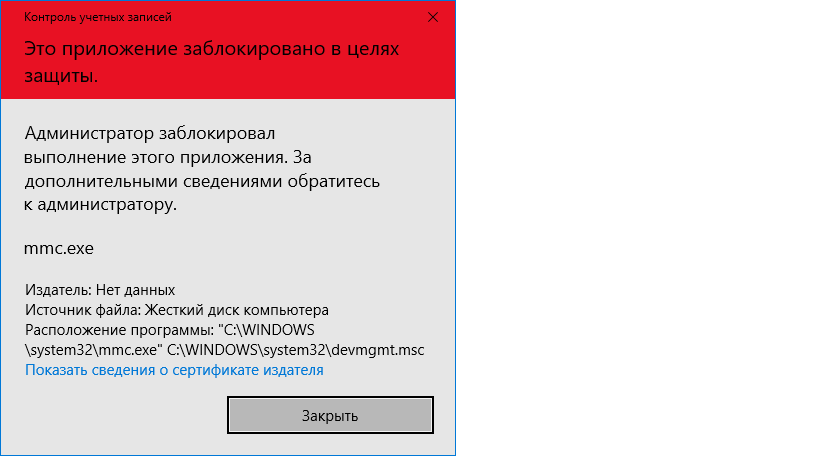

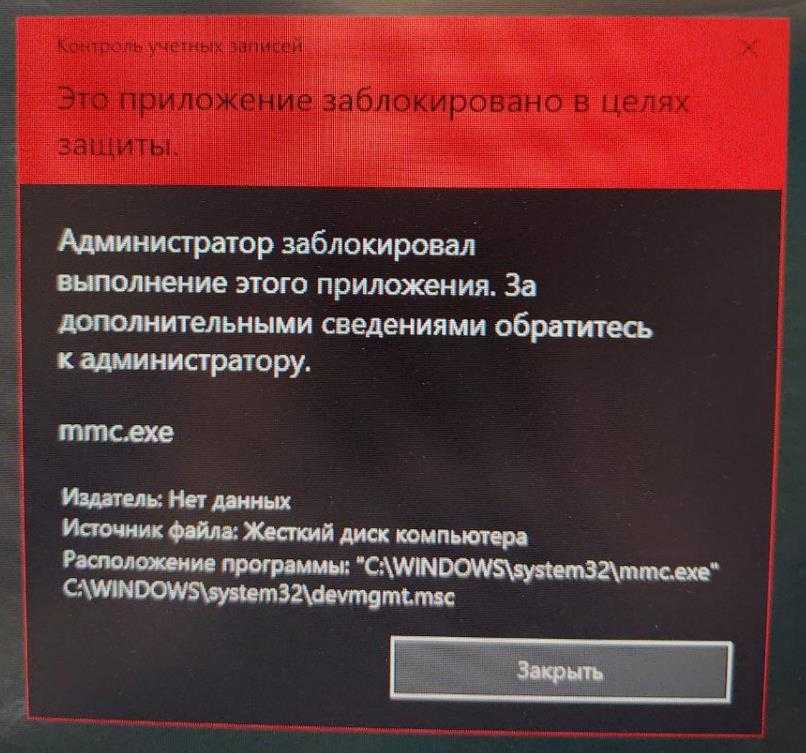

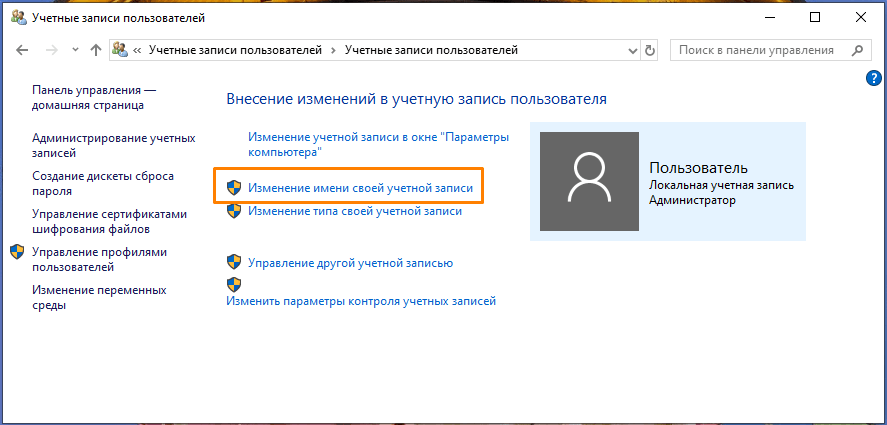

Для выполнения всех далее описанных действий вы обязательно должны иметь права администратора на компьютере. Если это не так, потребуется либо зайти под учетной записью администратора, либо каким-то образом получить необходимые права, например, включив скрытую системную учетную запись «Администратор».

Способы снять ограничения доступа в Microsoft Defender

Почти во всех случаях ограничения в окне «Безопасность Windows» задаются политиками Microsoft Defender, изменить которые можно в редакторе локальной групповой политики (если у вас Windows 11/10 Pro или Enterprise) или редакторе реестра (для любой версии Windows).

Прежде чем приступать, рекомендую проверить, есть ли точки восстановления системы на дату, когда проблемы ещё не было. Если есть — используйте их в первую очередь, а уже затем переходите к далее описанным подходам к решению.

В реестре

Рекомендую начать с редактора реестра:

- Нажмите правой кнопкой мыши по кнопке «Пуск», выберите пункт «Выполнить», введите regedit и нажмите Enter.

- В редакторе реестра перейдите к разделу

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\

- По умолчанию в этом разделе должен быть лишь один подраздел — Policy Manager, при этом пустой. Если в нём есть значения кроме «По умолчанию» — удалите их (выбираем значение, правый клик — удалить). Если в этом расположении есть другие подразделы, например, UX Configuration — удалите их тоже.

- Проверьте, существует ли раздел реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender Security Center\

Если он присутствует в реестре и содержит какие-либо значения или подразделы, удалите их тоже.

- Закройте редактор реестра и перезагрузите компьютер, затем проверьте, решило ли это проблему.

В ситуации, когда после перезагрузки компьютера проблема не решена, при этом какие-то из указанных разделов или значений реестра вы удаляли, проверьте: не появились ли они снова.

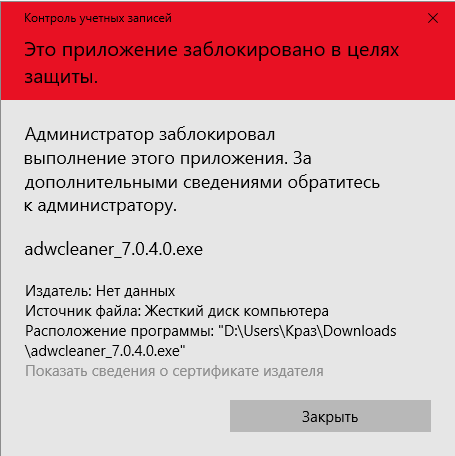

Если вы снова их там наблюдаете, при этом речь идёт о личном компьютере с личной учётной записью, есть вероятность что какое-то стороннее программное обеспечение добавляет эти изменения в реестр. Возможно, это антивирус, а возможно — наоборот. Если есть подозрения о наличии чего-то вредоносного, имеет смысл выполнить проверку с помощью таких средств как Dr.Web CureIt!, AdwCleaner и других.

В редакторе локальной групповой политики

В Windows 11 и Windows 10 Pro или Enterprise, можно использовать редактор локальной групповой политики для проверки настроенных политики и их отключения:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- В редакторе локальной групповой политики перейдите в раздел «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows».

- Поочередно зайдите в подразделы «Безопасность Windows», «Центр обеспечения безопасности», «Антивирусная программа Microsoft Defender» и изучите политики в этих разделах и их подразделах: по умолчанию состояние всех должно быть «Не задана». Если для каких-то из политик вы видите «Включена» или «Отключена», дважды нажмите по такой политики и установите «Не задано», примените настройки.

- После выполнения этих действий, перезагрузите компьютер и проверьте, решило ли это проблему.

Также здесь может оказаться полезным материал: Как сбросить локальные групповые политики и политики безопасности в Windows.

Удаление всех настроенных политик, имеющих отношение к Защитнику Windows и не только к нему

При отсутствии желаемого результата после выполнения описанных выше шагов можно попробовать удалить вообще все настроенные политики из реестра.

Учитывайте, если в них было настроено что-то полезное, оно также будет потеряно, возможны и нежелательные последствия. Выполняйте эти действия только под свою ответственность. Желательно создать точку восстановления системы перед выполнением далее описанных действий.

Запустите командную строку от имени администратора, затем по порядку введите следующие команды, нажимая Enter после каждой. Выполнение некоторых из указанных команд может завершаться с ошибкой, в этом случае просто переходим к следующей.

reg delete "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies" /f reg delete "HKLM\Software\Microsoft\WindowsSelfHost" /f reg delete "HKLM\Software\Policies" /f reg delete "HKLM\Software\WOW6432Node\Microsoft\Policies" /f reg delete "HKLM\Software\WOW6432Node\Microsoft\Windows\CurrentVersion\Policies" /f reg delete "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v reg delete "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender Security Center" /v reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies" /f reg delete "HKCU\Software\Microsoft\WindowsSelfHost" /f reg delete "HKCU\Software\Policies" /f reg delete "HKLM\Software\Microsoft\Policies" /f

Перезагрузите компьютер после выполнения команд и проверьте, была ли решена проблема.

Если есть основания полагать, что сообщение «Ваш системный администратор ограничил доступ к некоторым областям этого приложения» — результат работы вируса или другого вредоносного ПО, предпримите меры для его поиска и удаления. Здесь может оказаться полезной инструкция: Что делать, если вирус блокирует сайты, установку и запуск антивирусов.

remontka.pro в Телеграм | Способы подписки

локальных учетных записей | Microsoft Learn

В этой статье описаны локальные учетные записи пользователей по умолчанию для операционных систем Windows и способы управления встроенными учетными записями.

О локальных учетных записях пользователей

Локальные учетные записи пользователей хранятся локально на устройстве. Этим учетным записям можно назначать права и разрешения на определенном устройстве, но только на этом устройстве. Локальные учетные записи пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на устройстве для служб или пользователей.

Локальные учетные записи пользователей по умолчанию

Локальные учетные записи пользователей по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке операционной системы. Локальные учетные записи пользователей по умолчанию нельзя удалить или удалить, и они не предоставляют доступ к сетевым ресурсам.

Локальные учетные записи пользователей по умолчанию используются для управления доступом к ресурсам локального устройства на основе прав и разрешений, назначенных учетной записи. Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке 9.0011 Папка пользователей . Папка «Пользователи» находится в папке «Локальные пользователи и группы» в локальной консоли управления Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления локальным или удаленным устройством.

Учетные записи локальных пользователей по умолчанию описаны в следующих разделах. Разверните каждый раздел для получения дополнительной информации.

Администратор

Учетная запись локального администратора по умолчанию — это учетная запись пользователя для системного администрирования. Каждый компьютер имеет учетную запись администратора (SID S-1-5-9).0011 домен -500, отображаемое имя Администратор). Учетная запись администратора — это первая учетная запись, которая создается при установке Windows.

Учетная запись администратора имеет полный доступ к файлам, каталогам, службам и другим ресурсам на локальном устройстве. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, изменив права и разрешения пользователя.

Учетную запись администратора по умолчанию нельзя удалить или заблокировать, но ее можно переименовать или отключить.

Программа установки Windows отключает встроенную учетную запись администратора и создает другую локальную учетную запись, которая является членом группы администраторов.

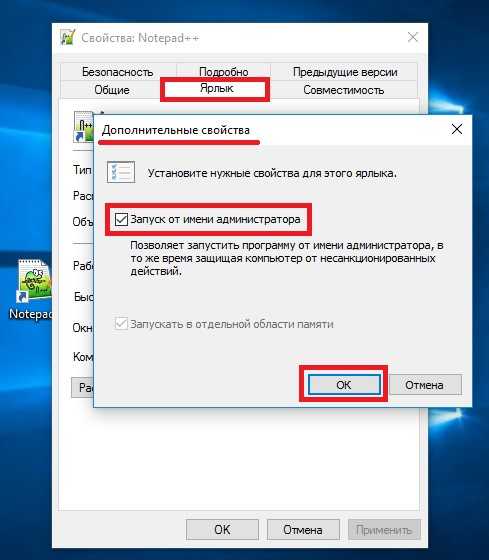

Члены групп администраторов могут запускать приложения с повышенными разрешениями без использования параметра «Запуск от имени администратора». . Быстрое переключение пользователей более безопасно, чем использование runas или повышение прав для разных пользователей.

Членство в группе учетных записей

По умолчанию учетная запись администратора является членом группы администраторов. Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» имеют разрешения «Полный доступ» к устройству.

Учетная запись администратора не может быть удалена из группы администраторов.

Соображения безопасности

Поскольку известно, что учетная запись администратора существует во многих версиях операционной системы Windows, рекомендуется по возможности отключать учетную запись администратора, чтобы злоумышленникам было труднее получить доступ к серверу или клиентскому компьютеру.

Вы можете переименовать учетную запись администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначаемый идентификатор безопасности (SID), который может быть обнаружен злоумышленниками. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в разделах Отключение или активация локальной учетной записи пользователя и Переименование локальной учетной записи пользователя.

В целях безопасности используйте свою локальную учетную запись (не администратора) для входа, а затем используйте Запуск от имени администратора для выполнения задач, требующих более высокого уровня прав, чем стандартная учетная запись пользователя. Не используйте учетную запись администратора для входа на компьютер, если в этом нет крайней необходимости. Дополнительные сведения см. в разделе Запуск программы с учетными данными администратора.

Групповая политика может использоваться для автоматического управления использованием локальной группы администраторов. Дополнительные сведения о групповой политике см. в разделе Обзор групповой политики.

Дополнительные сведения о групповой политике см. в разделе Обзор групповой политики.

Важно

Пустые пароли не допускаются.

Даже если учетная запись администратора отключена, ее все равно можно использовать для получения доступа к компьютеру в безопасном режиме. В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. При возобновлении нормальной работы он отключается.

Гость

Учетная запись гостя позволяет случайным или одноразовым пользователям, у которых нет учетной записи на компьютере, временно входить на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию гостевая учетная запись отключена и имеет пустой пароль. Поскольку гостевая учетная запись может предоставлять анонимный доступ, это считается угрозой безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, за исключением случаев, когда ее использование необходимо.

Членство в группе учетных записей

По умолчанию учетная запись «Гость» является единственным членом группы «Гости» по умолчанию (SID S-1-5-32-546), которая позволяет пользователю входить на устройство.

Соображения безопасности

При включении гостевой учетной записи предоставляйте только ограниченные права и разрешения. Из соображений безопасности гостевую учетную запись нельзя использовать в сети и делать доступной для других компьютеров.

Кроме того, пользователь-гость в учетной записи гостя не должен иметь возможность просматривать журналы событий. После включения гостевой учетной записи рекомендуется часто контролировать гостевую учетную запись, чтобы гарантировать, что другие пользователи не смогут использовать службы и другие ресурсы. Сюда входят ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.

HelpAssistant

Учетная запись HelpAssistant — это локальная учетная запись по умолчанию, которая включается при запуске сеанса удаленного помощника. Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленной помощи.

Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленной помощи.

HelpAssistant — это основная учетная запись, используемая для установления сеанса удаленного помощника. Сеанс удаленного помощника используется для подключения к другому компьютеру под управлением операционной системы Windows и инициируется по приглашению. Для запрошенной удаленной помощи пользователь отправляет приглашение со своего компьютера по электронной почте или в виде файла лицу, которое может оказать помощь. После того как приглашение пользователя на сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, предоставляющему помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Соображения безопасности

SID, относящиеся к учетной записи HelpAssistant по умолчанию, включают:

SID:

S-1-5-<домен>-13, отображаемое имя Пользователь сервера терминалов. В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.

В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.SID:

S-1-5-<домен>-14, отображаемое имя Удаленный интерактивный вход в систему. В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

Для операционной системы Windows Server удаленный помощник — это дополнительный компонент, который не устанавливается по умолчанию. Вы должны установить удаленный помощник, прежде чем его можно будет использовать.

Дополнительные сведения об атрибутах учетной записи HelpAssistant см. в следующей таблице.

Атрибуты учетной записи HelpAssistant

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | S-1-5-<домен>-13 (пользователь терминального сервера), S-1-5-<домен>-14 (удаленный интерактивный вход в систему) |

| Тип | Пользователь |

| Контейнер по умолчанию | CN=Пользователи, DC=<домен> |

| Элементы по умолчанию | Нет |

| Элемент по умолчанию | Гостей домена Гостей |

| Защищено ADMINSDHOLDER? | № |

| Безопасно ли перемещаться из контейнера по умолчанию? | Можно вынести, но не рекомендуется. |

| Безопасно делегировать управление этой группой администраторам, не работающим в службе? | № |

DefaultAccount

Учетная запись DefaultAccount, также известная как системная управляемая учетная запись по умолчанию (DSMA), является широко известным типом учетной записи пользователя. DefaultAccount можно использовать для запуска процессов, которые либо поддерживают многопользовательский режим, либо не зависят от пользователя.

DSMA отключен по умолчанию в SKU для настольных ПК и в операционных системах сервера с возможностями рабочего стола.

DSMA имеет общеизвестный RID 503 . Таким образом, идентификатор безопасности (SID) DSMA будет иметь общеизвестный SID в следующем формате: S-1-5-21-\ .

DSMA является членом известной группы System Managed Accounts Group , которая имеет известный SID S-1-5-32-581 .

Псевдоним DSMA может получить доступ к ресурсам во время автономной подготовки даже до создания самой учетной записи. Учетная запись и группа создаются во время первой загрузки машины в диспетчере учетных записей безопасности (SAM).

Как Windows использует учетную запись по умолчанию

С точки зрения разрешений DefaultAccount является стандартной учетной записью пользователя.

DefaultAccount необходим для запуска многопользовательских заявленных приложений (приложений MUMA).

Приложения MUMA работают постоянно и реагируют на вход и выход пользователей с устройств.

В отличие от рабочего стола Windows, где приложения запускаются в контексте пользователя и завершаются, когда пользователь выходит из системы, приложения MUMA запускаются с использованием DSMA.

Приложения MUMA работают в SKU с общим сеансом, таких как Xbox. Например, оболочка Xbox — это приложение MUMA.

Сегодня Xbox автоматически входит в систему как гостевая учетная запись, и все приложения запускаются в этом контексте.

Все приложения поддерживают несколько пользователей и реагируют на события, запускаемые менеджером пользователей.

Приложения запускаются как гостевая учетная запись.

Точно так же телефон автоматически входит в систему как учетная запись DefApps , которая аналогична стандартной учетной записи пользователя в Windows, но с несколькими дополнительными привилегиями. Брокеры, некоторые службы и приложения работают под этой учетной записью.

В конвергентной пользовательской модели приложения с поддержкой нескольких пользователей и брокеры с поддержкой нескольких пользователей должны работать в контексте, отличном от контекста пользователей.

Для этой цели система создает DSMA.

Как создается учетная запись DefaultAccount на контроллерах домена

Если домен был создан с контроллерами домена под управлением Windows Server 2016, учетная запись DefaultAccount будет существовать на всех контроллерах домена в домене.

Если домен был создан с помощью контроллеров домена, работающих под управлением более ранней версии Windows Server, учетная запись DefaultAccount будет создана после того, как роль эмулятора PDC будет передана контроллеру домена, работающему под управлением Windows Server 2016. Затем учетная запись DefaultAccount будет реплицирована на все другие контроллеры домена в домен.

Затем учетная запись DefaultAccount будет реплицирована на все другие контроллеры домена в домен.

Рекомендации по управлению учетной записью по умолчанию (DSMA)

Microsoft не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Нет никакой угрозы безопасности, если учетная запись находится в отключенном состоянии. Изменение конфигурации по умолчанию может помешать будущим сценариям, основанным на этой учетной записи.

Учетные записи локальной системы по умолчанию

SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими под управлением Windows. В операционной системе Windows существует множество служб и процессов, которым требуется возможность внутреннего входа, например, во время установки Windows. Учетная запись SYSTEM была разработана для этой цели, и Windows управляет правами пользователя учетной записи SYSTEM. Это внутренняя учетная запись, которая не отображается в диспетчере пользователей и не может быть добавлена ни в какие группы.

С другой стороны, учетная запись SYSTEM отображается на томе файловой системы NTFS в Диспетчере файлов в части Разрешения меню Безопасность . По умолчанию учетной записи SYSTEM предоставляются разрешения на полный доступ ко всем файлам на томе NTFS. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Примечание

Предоставление прав доступа к файлам группе администраторов учетной записи не дает неявно разрешения учетной записи SYSTEM. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем их удалять.

СЕТЕВАЯ СЛУЖБА

Учетная запись СЕТЕВОЙ СЛУЖБЫ — это предопределенная локальная учетная запись, используемая диспетчером управления службами (SCM). Служба, работающая в контексте учетной записи NETWORK SERVICE, предоставляет учетные данные компьютера удаленным серверам. Дополнительные сведения см. в разделе Учетная запись NetworkService.

ЛОКАЛЬНАЯ СЛУЖБА

Учетная запись ЛОКАЛЬНАЯ СЛУЖБА — это предопределенная локальная учетная запись, используемая диспетчером управления службами. Он имеет минимальные привилегии на локальном компьютере и предоставляет анонимные учетные данные в сети. Дополнительные сведения см. в разделе Учетная запись LocalService.

Как управлять локальными учетными записями пользователей

Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы». Дополнительные сведения о создании и управлении локальными учетными записями пользователей см. в разделе Управление локальными пользователями.

Вы можете использовать Локальные пользователи и группы для назначения прав и разрешений только на локальном сервере, чтобы ограничить возможность локальных пользователей и групп выполнять определенные действия. Право разрешает пользователю выполнять определенные действия на сервере, такие как резервное копирование файлов и папок или выключение сервера. Разрешение на доступ — это правило, связанное с объектом, обычно с файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Разрешение на доступ — это правило, связанное с объектом, обычно с файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Вы не можете использовать локальных пользователей и группы на контроллере домена. Однако вы можете использовать локальных пользователей и группы на контроллере домена для удаленных компьютеров, которые не являются контроллерами домена в сети.

Примечание

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory.

Вы также можете управлять локальными пользователями с помощью NET.EXE USER и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных командлетов PowerShell и других технологий сценариев.

Ограничение и защита локальных учетных записей с правами администратора

Администратор может использовать множество подходов, чтобы предотвратить использование злонамеренными пользователями украденных учетных данных, таких как украденный пароль или хэш пароля, чтобы локальная учетная запись на одном компьютере не использовалась для аутентификации на другом компьютере с административными правами. Это также называется «боковым движением».

Это также называется «боковым движением».

Самый простой способ — войти на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач. Например, используйте стандартную учетную запись для работы в Интернете, отправки электронной почты или использования текстового процессора. Если вы хотите выполнять административные задачи, такие как установка новой программы или изменение параметра, влияющего на других пользователей, вам не нужно переключаться на учетную запись администратора. Вы можете использовать контроль учетных записей (UAC), чтобы запросить у вас разрешение или пароль администратора перед выполнением задачи, как описано в следующем разделе.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с административными правами, включают:

Применение ограничений локальной учетной записи для удаленного доступа.

Запретить вход в сеть для всех учетных записей локальных администраторов.

Создание уникальных паролей для локальных учетных записей с правами администратора.

Каждый из этих подходов описан в следующих разделах.

Примечание

Эти подходы неприменимы, если все административные локальные учетные записи отключены.

Применить ограничения локальной учетной записи для удаленного доступа

Контроль учетных записей (UAC) — это функция безопасности, которая информирует вас, когда программа вносит изменения, требующие административных разрешений. UAC работает, настраивая уровень разрешений вашей учетной записи пользователя. По умолчанию UAC настроен на уведомление, когда приложения пытаются внести изменения в ваш компьютер, но вы можете изменить это, когда UAC уведомит вас.

UAC позволяет рассматривать учетную запись с правами администратора как учетную запись стандартного пользователя без прав администратора до тех пор, пока не будут запрошены и утверждены полные права, также называемые повышением прав. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Кроме того, UAC может потребовать от администраторов специального одобрения приложений, которые вносят общесистемные изменения, прежде чем этим приложениям будет предоставлено разрешение на запуск, даже в пользовательском сеансе администратора.

Например, функция UAC по умолчанию отображается, когда локальная учетная запись входит в систему с удаленного компьютера с помощью входа в сеть (например, с помощью NET.EXE USE). В этом случае он выдает токен стандартного пользователя без прав администратора, но без возможности запрашивать или получать повышение прав. Следовательно, локальные учетные записи, которые входят в систему с помощью входа в сеть, не могут получить доступ к административным общим ресурсам, таким как C$ или ADMIN$, или выполнять какое-либо удаленное администрирование.

Дополнительные сведения о UAC см. в разделе Контроль учетных записей пользователей.

В следующей таблице показаны параметры групповой политики и реестра, используемые для принудительного применения ограничений локальной учетной записи для удаленного доступа.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности | |

| 1 | Имя политики | Контроль учетных записей пользователей: режим одобрения администратором для встроенной учетной записи администратора |

| Параметр политики | Включено | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности |

| Имя политики | Контроль учетных записей пользователей: запустить всех администраторов в режиме одобрения администратором | |

| Параметр политики | Включено | |

| 3 | Ключ реестра | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| Имя значения реестра | LocalAccountTokenFilterPolicy | |

| Тип значения реестра | двойное слово | |

| Данные значения реестра | 0 |

Примечание

Вы также можете применить значение по умолчанию для LocalAccountTokenFilterPolicy, используя пользовательский ADMX в шаблонах безопасности.

Для принудительного применения ограничений локальной учетной записи для удаленного доступа

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Group Policy Objects , где forest — это имя леса, а domain — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики > Создать

- В диалоговом окне New GPO введите < gpo_name > и > OK , где gpo_name — это имя нового объекта групповой политики. Имя объекта групповой политики указывает, что объект групповой политики используется для ограничения переноса прав локального администратора на другой компьютер

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Убедитесь, что UAC включен и ограничения UAC применяются к учетной записи администратора по умолчанию, выполнив следующие действия:

.

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\ и > Параметры безопасности

- Дважды щелкните Контроль учетных записей: запустите всех администраторов в режиме одобрения администратором > Включено > OK

- Дважды щелкните Управление учетными записями пользователей: режим одобрения администратором для встроенной учетной записи администратора > Включено > OK

- Убедитесь, что ограничения локальной учетной записи применяются к сетевым интерфейсам, выполнив следующие действия:

- Перейдите к Конфигурация компьютера\Настройки и параметры Windows и > Реестр

- Щелкните правой кнопкой мыши Реестр и > Новый > Элемент реестра

- В диалоговом окне New Registry Properties на вкладке General измените параметр в Действие Коробка на Заменить

- Убедитесь, что в поле Hive установлено значение HKEY_LOCAL_MACHINE

- Выберите ( … ), перейдите к следующему местоположению для Key Path > Выберите для:

SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System - В области Имя значения введите

LocalAccountTokenFilterPolicy - В поле Тип значения из раскрывающегося списка выберите REG_DWORD для изменения значения

- Убедитесь, что в поле Value data установлено значение 0

- Проверьте эту конфигурацию и > OK

.

- Свяжите объект групповой политики с первой организационной единицей (OU) Workstations , выполнив следующие действия:

- Перейдите к пути

*Forest*\\*Domain*\*OU* - Щелкните правой кнопкой мыши рабочие станции > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Запрет входа в сеть для всех учетных записей локальных администраторов

Отказ локальным учетным записям в возможности выполнять вход в сеть может помочь предотвратить повторное использование хэша пароля локальной учетной записи в злонамеренной атаке. Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Примечание

Для выполнения этой процедуры необходимо сначала указать имя локальной учетной записи администратора по умолчанию, которая может не совпадать с именем пользователя по умолчанию «Администратор», и любые другие учетные записи, входящие в локальную группу администраторов.

В следующей таблице показаны параметры групповой политики, которые используются для запрета входа в сеть для всех учетных записей локальных администраторов.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя | |

| 1 | Имя политики | Запретить доступ к этому компьютеру из сети |

| Параметр политики | Локальная учетная запись и член группы администраторов | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя |

| Имя политики | Запретить вход через службы удаленных рабочих столов | |

| Параметр политики | Локальная учетная запись и член группы администраторов |

Чтобы запретить вход в сеть для всех учетных записей локальных администраторов

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Объекты групповой политики , где лес — это имя леса, а домен — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики и > Новый

- В диалоговом окне New GPO введите < gpo_name >, а затем > OK , где gpo_name — это имя нового объекта групповой политики, указывающее, что он используется для ограничения интерактивного входа локальных учетных записей администраторов в компьютер

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Настройте права пользователя для запрета входа в сеть для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\ и > Назначение прав пользователя

- Двойной щелчок Запретить доступ к этому компьютеру из сети

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Настройте права пользователя для запрета входа в удаленный рабочий стол (Remote Interactive) для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Политики\Параметры Windows и локальные политики, а затем выберите Назначение прав пользователя

- Дважды щелкните Запретить вход через службы удаленных рабочих столов

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Свяжите объект групповой политики с первыми рабочими станциями OU следующим образом:

- Переход к < Forest >\Domains\< Domain >\OU path

- Щелкните правой кнопкой мыши Рабочие станции OU и > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Примечание

Возможно, вам придется создать отдельный объект групповой политики, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах.

Создание уникальных паролей для локальных учетных записей с правами администратора

Пароли должны быть уникальными для каждой отдельной учетной записи. Хотя это верно для отдельных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. Это также происходит, когда одни и те же пароли используются для локальных учетных записей во время развертывания операционной системы.

Пароли, которые остаются неизменными или изменяются синхронно, чтобы сохранить их идентичными, создают значительный риск для организаций. Рандомизация паролей смягчает атаки типа «передача хеша» за счет использования разных паролей для локальных учетных записей, что препятствует возможности злоумышленников использовать хэши паролей этих учетных записей для компрометации других компьютеров.

Пароли могут быть выбраны случайным образом:

- Приобретением и внедрением корпоративного инструмента для выполнения этой задачи.

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0071

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0071 - Настройка решения для пароля локального администратора (LAPS) для выполнения этой задачи

- Создание и внедрение пользовательского сценария или решения для рандомизации паролей локальных учетных записей

Сертификация GIAC Certified Windows Security Administrator

- Защищенная сеть

- Защита конечных точек

- Повышение безопасности операционной системы и приложений

- Управление PKI

- Ограничение административного компрометации

- Защита PowerShell

- Специалисты, ответственные за установку, настройку и защиту клиентов и серверов Microsoft Windows

- Администраторы конечных точек и серверов Windows

- Практики, желающие подтвердить навыки автоматизации PowerShell

- Администраторы Министерства обороны США

- Синие команды

- 1 экзамен под наблюдением

- 75 вопросов

- 2 часа

- Минимальный проходной балл 66%

Примечание: GIAC оставляет за собой право

изменять спецификации для каждой сертификации без предварительного уведомления. Основанный на

Основанный на

на научном проходном балле, проходной балл для экзамена GCWN

был определен как 66% для всех кандидатов, получающих доступ к

их попытки сертификации 26 октября 2012 г. или позже. Чтобы проверить

формат и проходной балл вашей конкретной попытки сертификации,

прочтите сертификационную информацию в своей учетной записи по адресу https://exams.giac.org/pages/attempts.

ПРИМЕЧАНИЕ. Все сертификационные экзамены GIAC проводятся через Интернет и требуют контроля. Существует два варианта прокторинга: удаленный прокторинг через ProctorU и прокторинг на месте через PearsonVUE. Для получения дополнительной информации нажмите здесь.

Попытки сертификации GIAC будут активированы в вашей учетной записи GIAC после того, как ваша заявка будет одобрена и в соответствии с условиями вашей покупки. Подробная информация о доставке будет предоставлена вместе с подтверждением регистрации после оплаты. Вы получите уведомление по электронной почте, когда ваша попытка сертификации будет активирована в вашей учетной записи. У вас будет 120 дней с даты активации, чтобы завершить попытку сертификации.

У вас будет 120 дней с даты активации, чтобы завершить попытку сертификации.

- Active Directory и сценарии WMI

Кандидат сможет использовать PowerShell и инструментарий управления Windows (WMI) для запросов и управления Active Directory, объектами групповой политики, локальными пользователями и группами и разрешениями Active Directory.

- Безопасность конечных точек и PowerShell

Кандидат сможет защитить конечные точки PowerShell и Windows от программ-вымогателей и других вредоносных программ с помощью защиты PowerShell, AppLocker, Credential Guard, настроек групповой политики, привилегий Windows и ведения журналов PowerShell.

- Услуги и функции защиты

Кандидат сможет использовать PowerShell для защиты и управления ролями и функциями Windows, правилами брандмауэра Windows, политиками нулевого доверия IPsec, политиками аудита и ведением журнала событий.

- Основы PowerShell

Кандидат продемонстрирует знакомство с использованием в PowerShell объектов, свойств, методов, массивов, управлением потоком, а также с тем, как писать основные функции и сценарии PowerShell.

- Удаленное выполнение команд PowerShell

Кандидат сможет безопасно настроить и использовать PowerShell Remoting, OpenSSH для WIndows, Just Enough Admin (JEA), групповую политику и планировщик заданий для удаленного выполнения команд.

- Службы сертификации Windows

Кандидат сможет внедрить инфраструктуру открытого ключа Windows (PKI) и управлять сертификатами, используемыми для многофакторной проверки подлинности, смарт-карт/токенов, шифрования данных и цифровых подписей.

- Обучение доступно в различных формах, включая живое обучение и OnDemand

- Практический опыт работы может помочь убедиться, что вы овладели навыками, необходимыми для сертификации

- Курсы уровня колледжа или самостоятельное обучение в рамках другой программы или материалов могут удовлетворить потребность в мастерстве.

В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.

В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0071

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0071