Создание логина: Обнаружено потенциально опасное значение Request.Path, полученное от клиента (?).

Содержание

Создание имени для входа — SQL Server

-

Статья -

- Чтение занимает 10 мин

-

Применимо к: SQL Server (все поддерживаемые версии) Azure SQL database Управляемый экземпляр SQL Azure Azure Synapse Analytics Analytics Platform System (PDW)

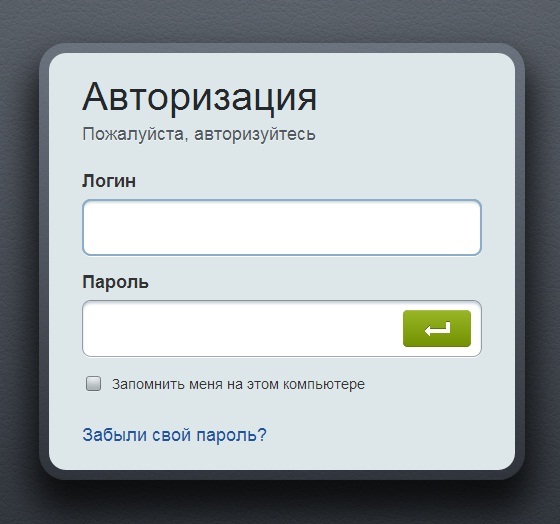

В этой статье описывается создание имени входа в базе данных SQL Server или Azure SQL с помощью SQL Server Management Studio (SSMS) или Transact-SQL. Имя входа — это удостоверение пользователя или процесса, подключающегося к экземпляру SQL Server.

История

Имя входа — это субъект безопасности, с помощью которого система безопасности может проверить подлинность лица или сущности. Пользователям требуется имя входа для подключения к SQL Server. Вы можете создать имя входа на основе субъекта Windows (например, пользователя домена или группы домена Windows) или создать имя входа, которое не основано на субъекте Windows (например, SQL Server имени входа).

Пользователям требуется имя входа для подключения к SQL Server. Вы можете создать имя входа на основе субъекта Windows (например, пользователя домена или группы домена Windows) или создать имя входа, которое не основано на субъекте Windows (например, SQL Server имени входа).

Примечание

Чтобы использовать проверку подлинности SQL Server, ядро СУБД должно использовать проверку подлинности в смешанном режиме. Дополнительные сведения см. в разделе Выбор режима проверки подлинности.

Azure SQL представила субъекты сервера Azure Active Directory (имена входа), которые будут использоваться для проверки подлинности в базе данных Azure SQL, Управляемый экземпляр SQL Azure и аналитике Azure Synapse (только выделенные пулы SQL).

Как субъекты безопасности, разрешения могут быть предоставлены именам входов. Область входа — это все ядро СУБД. Для подключения к определенной базе данных на экземпляре SQL Server имя входа должно быть сопоставлено с пользователем базы данных. Разрешения внутри базы данных предоставляются и запрещаются для пользователя базы данных, а не имени входа. Разрешения, имеющие область действия всего экземпляра SQL Server (например, разрешение CREATE ENDPOINT), могут быть предоставлены имени входа.

Разрешения, имеющие область действия всего экземпляра SQL Server (например, разрешение CREATE ENDPOINT), могут быть предоставлены имени входа.

Примечание

Когда имя входа подключается к SQL Server, удостоверение проверяется в базе данных master. Используйте пользователей автономной базы данных для проверки подлинности подключений SQL Server и База данных SQL на уровне базы данных. При использовании пользователей автономной базы данных имя входа не требуется. Автономная база данных — это база данных, изолированная от других баз данных и от экземпляра SQL Server или База данных SQL (и базы данных master), на котором размещена база данных. SQL Server поддерживает пользователей автономной базы данных для проверки подлинности Windows и SQL Server . При использовании База данных SQLобъединяйте пользователей автономной базы данных с правилами брандмауэра уровня базы данных. Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

Безопасность

SQL Server требуется разрешение ALTER ANY LOGIN или ALTER LOGIN на сервере.

База данных SQL требуется членство в роли loginmanager.

Создание имени входа с помощью SSMS для SQL Server

В обозревателе объектов раскройте папку экземпляра сервера, в котором необходимо создать имя входа.

Правой кнопкой мыши щелкните папку Безопасность и выберите пункт Создать, а затем — Имя входа… .

В диалоговом окне Имя входа — создание на странице Общие введите имя пользователя в поле Имя для входа. Кроме того, выберите «Поиск», чтобы открыть диалоговое окно «Выбор пользователя» или «Группа «.

Если выбрать «Поиск…«:

В разделе «Выбор этого типа объекта» выберите «Типы объектов» , чтобы открыть диалоговое окно «Типы объектов » и выбрать любой или все из следующих элементов: встроенные субъекты безопасности, группы и пользователи.

Встроенные субъекты безопасности и Пользователи выбираются по умолчанию. По завершении выберите ОК.

Встроенные субъекты безопасности и Пользователи выбираются по умолчанию. По завершении выберите ОК.В разделе «Из этого расположения» выберите «Расположения» , чтобы открыть диалоговое окно «Расположения » и выберите одно из доступных расположений сервера. По завершении выберите ОК.

В диалоговом окне Введите имена объектов для выбора (примеры) введите пользователя или имя группы, которые необходимо найти. Дополнительные сведения см. в статье Диалоговое окно выбора пользователей, компьютеров или групп.

Выберите «Дополнительно», чтобы получить дополнительные параметры поиска. Дополнительные сведения см. в статье Выбор диалогового окна «Пользователи», «Компьютеры» или «Группы» — страница «Дополнительно».

Щелкните ОК.

Чтобы создать имя входа на основе участника Windows, выберите параметр Проверка подлинности Windows.

Это параметр выбирается по умолчанию.

Это параметр выбирается по умолчанию.Чтобы создать имя входа, сохраненное в базе данных SQL Server, выберите SQL Server проверку подлинности.

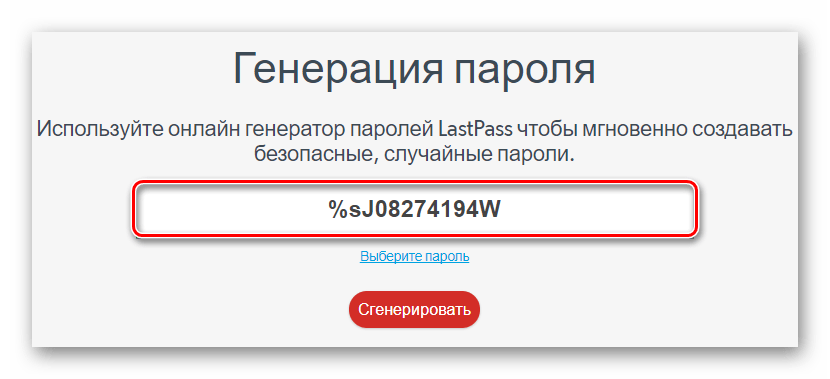

В поле Пароль введите пароль для нового пользователя. Повторно введите пароль в поле Подтверждение пароля .

Если изменяется существующий пароль, выберите пункт Указать старый парольи введите старый пароль в поле Старый пароль .

Чтобы обеспечить использование паролей в соответствии с политиками паролей, выберите параметр Требовать использование политики паролей. Дополнительные сведения см. в разделе Политика паролей. Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .

Чтобы обеспечить использование паролей в соответствии с политиками окончания срока действия паролей, выберите параметр Задать срок окончания действия пароля.

Чтобы этот флажок был доступен, должен быть установлен параметрТребовать использование политики паролей . Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .

Чтобы этот флажок был доступен, должен быть установлен параметрТребовать использование политики паролей . Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .Чтобы пользователь мог создать новый пароль при первом входе в систему, выберите пункт Пользователь должен сменить пароль при следующем входе. Чтобы этот флажок был доступен, необходимо установить параметрПринудительно применить срок окончания действия пароля . Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .

Чтобы связать имя входа с изолированным сертификатом безопасности, выберите Сопоставлен с сертификатом , после чего выберите имя существующего сертификата из списка.

Чтобы связать имя входа с изолированным асимметричным ключом, выберите Сопоставлен с асимметричным ключом , после чего выберите имя существующего ключа из списка.

Чтобы связать имя входа с учетными данными безопасности, установите флажок «Сопоставленные с учетными данными», а затем выберите существующие учетные данные из списка или нажмите кнопку «Добавить «, чтобы создать новые учетные данные. Чтобы удалить сопоставление с учетными данными безопасности из имени входа, выберите учетные данные из сопоставленных учетных данных и нажмите кнопку «Удалить«. Дополнительные сведения об учетных данных в целом см. в разделе «Учетные данные» (ядро СУБД).

В списке База данных по умолчанию выберите базу данных по умолчанию для нужного имени входа. По умолчанию этот параметр имеет значениеMaster .

В списке Язык по умолчанию выберите язык по умолчанию для входа.

Щелкните ОК.

Дополнительные параметры

Диалоговое окно Имя входа — создание также предлагает варианты на четырех дополнительных страницах: Роли сервера, Сопоставления пользователей, Защищаемые объекты и Состояние.

Роли сервера

Примечание

Эти роли сервера недоступны для База данных SQL.

На странице Роли сервера перечислены все возможные роли, которые могут быть назначены с новым именем входа. Доступны следующие варианты:

Флажокbulkadmin

Элементы предопределенной роли сервера bulkadmin могут выполнять инструкцию BULK INSERT.

Флажокdbcreator

Члены предопределенной роли сервера dbcreator могут создавать, изменять, удалять и восстанавливать любые базы данных.

Флажокdiskadmin

Элементы предопределенной роли сервера diskadmin могут управлять дисковыми файлами.

Флажокprocessadmin

Члены предопределенных ролей сервера processadmin могут завершать процессы, выполняемые в экземпляре ядра СУБД.

ФлажокPublic

Все пользователи, группы и роли SQL Server по умолчанию принадлежат предопределенной роли сервера public .

Флажокsecurityadmin

Элементы предопределенной роли сервера securityadmin управляют именами входа и их свойствами. Они могут предоставлять, запрещать и отменять разрешения на уровне сервера (инструкции GRANT, DENY и REVOKE). Они также могут предоставлять, запрещать и отменять разрешения на уровне базы данных (инструкции GRANT, DENY и REVOKE). Кроме того, они могут сбрасывать пароли для имен входа SQL Server .

Флажокserveradmin

Элементы предопределенной роли сервера serveradmin могут изменять параметры конфигурации на уровне сервера, а также выключать сервер.

Флажокsetupadmin

Элементы предопределенной роли сервера setupadmin могут добавлять и удалять связанные серверы, а также выполнять некоторые системные хранимые процедуры.

Флажокsysadmin

Члены предопределенных ролей сервера sysadmin могут выполнять любые действия в ядре СУБД.

Сопоставление пользователей

На странице Сопоставление пользователей приведен список всех возможных баз данных и ролей баз данных, которые могут применяться в момент входа. Выбранные базы данных определят членство в ролях, которые доступны для этого имени входа. На этой странице доступны следующие параметры.

Пользователи, сопоставленные с этим именем входа

Выберите базы данных, к которым может подключаться это имя входа. При выборе базы данных допустимые для нее роли отображаются в области Членство в роли базы данных для:имя_базы_ данных.

Схема

Разрешает имени входа доступ к перечисленным ниже базам данных.

База данных

Список баз данных, доступных на этом сервере.

Пользователь

Укажите пользователя базы данных, сопоставляемого с этим именем входа. По умолчанию, у пользователя базы данных такое же имя, как и имя входа.

Схема по умолчанию

Указывает схему по умолчанию для данного пользователя. При создании пользователя его схемой по умолчанию является dbo. Можно указать схему по умолчанию, которая еще не существует. Невозможно указать схему по умолчанию для пользователя, сопоставленного с группой Windows, сертификатом или асимметричным ключом.

При создании пользователя его схемой по умолчанию является dbo. Можно указать схему по умолчанию, которая еще не существует. Невозможно указать схему по умолчанию для пользователя, сопоставленного с группой Windows, сертификатом или асимметричным ключом.

Учетная запись гостя, включенная для:имя_базы_данных

Атрибут только для чтения, означающий, что учетная запись Guest включена в выбранной базе данных. Страница Состояние диалогового окна Свойства входа в систему для учетной записи Guest позволяет включать и отключать эту учетную запись.

Членство в роли базы данных для:имя_базы_данных

Выберите роли для этого пользователя в указанной базе данных. Все пользователи являются членами общедоступной роли в каждой базе данных и не могут быть удалены. Дополнительные сведения о ролях баз данных см. в разделе Роли уровня базы данных.

Защищаемые объекты

На странице Защищаемые объекты перечислены все возможные защищаемые объекты и разрешения на эти объекты, которые могут быть предоставлены для имени входа. На этой странице доступны следующие параметры.

На этой странице доступны следующие параметры.

Верхняя сетка

Содержит один или несколько элементов, для которых могут быть установлены разрешения. Отображаемые в верхней сетке столбцы меняются в зависимости от участника или защищаемого объекта.

Добавление элементов в верхнюю сетку:

Выберите Search (Поиск).

В диалоговом окне «Добавление объектов » выберите один из следующих параметров: определенные объекты…, все объекты типов… или серверserver_name. Щелкните ОК.

Примечание

При выборе сервераserver_name автоматически заполняется верхняя сетка всеми защищаемыми объектами этих серверов.

При выборе параметра Конкретные объекты…

В диалоговом окне «Выбор объектов » в разделе «Выбор этих типов объектов» выберите «Типы объектов.

..«.

..«.В диалоговом окне Выбор типов объектов выберите любые или все из следующих типов объектов: Конечные точки, Имена входа, Серверы, Группы доступности и Роли сервера. Щелкните ОК.

В разделе «Введите имена объектов для выбора (примеры)» нажмите кнопку «Обзор…«.

В диалоговом окне «Поиск объектов » выберите любой из доступных объектов типа, выбранного в диалоговом окне «Выбор типов объектов «, а затем нажмите кнопку «ОК«.

В диалоговом окне «Выбор объектов » нажмите кнопку «ОК«.

При выборе параметра Все объекты типов… в диалоговом окне Выбор типов объектов выберите любые или все из следующих типов объектов: Конечные точки, Имена входа, Серверы, Группы доступности и Роли сервера.

Щелкните ОК.

Щелкните ОК.

имя;

Имя каждого участника или защищаемого объекта, добавляемого в сетку.

Тип

Описывает тип каждого элемента.

Вкладка «Явное»

Содержит возможные разрешения для защищаемого объекта, выбранного в верхней сетке. Не все эти параметры доступны для всех явно указанных разрешений.

Разрешения

Имя разрешения.

Grantor

Участник, предоставивший разрешение.

Право предоставил

Выберите, чтобы предоставить имени входа данное разрешение. Снимите флажок, чтобы отменить это разрешение.

Право передачи

Отражает состояние параметра WITH GRANT для разрешения, указанного в списке. Поле доступно только для чтения. Для применения данного разрешения используйте инструкцию GRANT .

Запретить

Выберите, чтобы запретить имени входа в данном разрешении. Снимите флажок, чтобы отменить это разрешение.

Состояние

На странице состояния перечислены некоторые параметры проверки подлинности и авторизации, которые можно настроить для выбранного SQL Server имени входа.

На этой странице доступны следующие параметры.

Разрешение на подключение к ядру СУБД

При работе с этим параметром выбранное имя входа нужно представлять как участника, которому можно предоставить или не предоставить разрешение на защищаемый объект.

Выберите Предоставить , чтобы предоставить имени входа разрешение CONNECT SQL. Выберите Запретить , чтобы запретить имени входа разрешение CONNECT SQL.

Имя входа

При работе с этим параметром выбранное имя входа нужно представлять как запись в таблице. Ей будут присваиваться приведенные здесь значения.

Отключенное имя входа продолжает существовать в виде записи. Но если он пытается подключиться к SQL Server, вход не будет проходить проверку подлинности.

Выберите этот параметр для включения или отключения имени входа. Этот параметр использует инструкцию ALTER LOGIN с параметром ENABLE или DISABLE.

Проверка подлинности SQL Server

Флажок «Вход заблокирован» доступен только в том случае, если выбранный вход подключается с помощью проверки подлинности SQL Server и имя входа заблокировано. Этот параметр доступен только для чтения. Чтобы разблокировать блокированное имя входа, выполните инструкцию ALTER LOGIN с параметром UNLOCK.

Создание имени входа с помощью проверки подлинности Windows с помощью T-SQL

В обозревателе объектовподключитесь к экземпляру компонента Компонент Database Engine.

На стандартной панели выберите пункт Создать запрос.

Скопируйте приведенный ниже пример в окно запроса и нажмите кнопку Выполнить.

-- Create a login for SQL Server by specifying a server name and a Windows domain account name.

CREATE LOGIN [<domainName>\<loginName>] FROM WINDOWS;

GO

CREATE LOGIN [<domainName>\<loginName>] FROM WINDOWS;

GO

Создание имени входа с помощью проверки подлинности SQL Server с помощью T-SQL

В обозревателе объектовподключитесь к экземпляру компонента Компонент Database Engine.

На стандартной панели выберите пункт Создать запрос.

Скопируйте приведенный ниже пример в окно запроса и нажмите кнопку Выполнить.

-- Creates the user "shcooper" for SQL Server using the security credential "RestrictedFaculty" -- The user login starts with the password "Baz1nga," but that password must be changed after the first login. CREATE LOGIN shcooper WITH PASSWORD = 'Baz1nga' MUST_CHANGE, CREDENTIAL = RestrictedFaculty; GO

Дополнительные сведения см. в статье CREATE LOGIN (Transact-SQL).

Дальнейшие действия. Действия, которые необходимо выполнить после создания имени входа

После создания имени входа имя входа может подключиться к SQL Server, но не обязательно имеет достаточного разрешения для выполнения любой полезной работы. В следующем списке представлены ссылки на основные действия имени входа.

В следующем списке представлены ссылки на основные действия имени входа.

Дополнительные сведения о присоединении имени входа к роли см. в разделе Присоединение к роли.

Дополнительные сведения об авторизации имени входа для использования базы данных см. в разделе Создание пользователя базы данных.

Сведения о предоставлении разрешения для имени входа см. в разделе Предоставление разрешения для участника.

См. также раздел

- Центр безопасности для ядра СУБД SQL Server и Базы данных Azure SQL

- Субъекты сервера Azure Active Directory (имена входа)

- Руководство. Создание и использование имен для входа на серверы Azure Active Directory

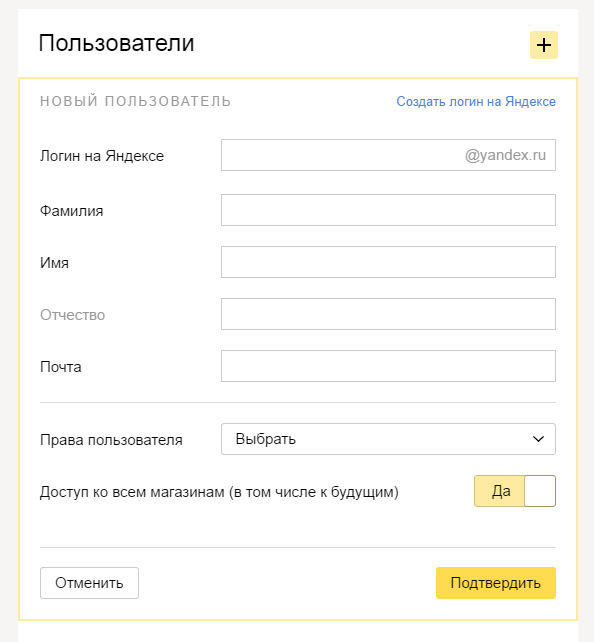

Создание пользователя

Пользователь в ISPmanager — это владелец сайтов (WWW-доменов). Создать аккаунт с уровнем доступа Пользователь может только Администратор ISPmanager.

Пользователь может:

- создавать и управлять сайтами;

- управлять почтовыми доменами и ящиками;

- создавать и работать с базами данных;

- управлять доменными именами;

- настраивать SSL-сертификаты для доменных имён.

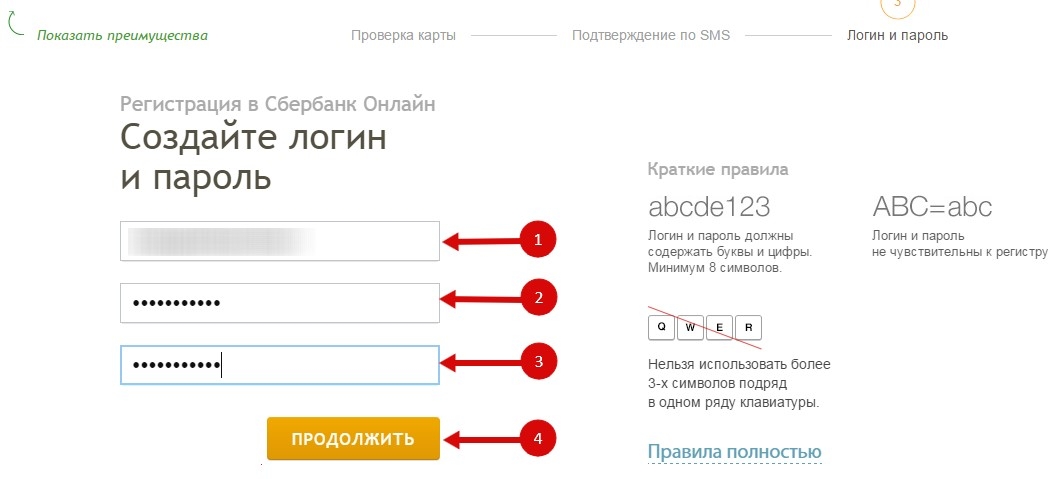

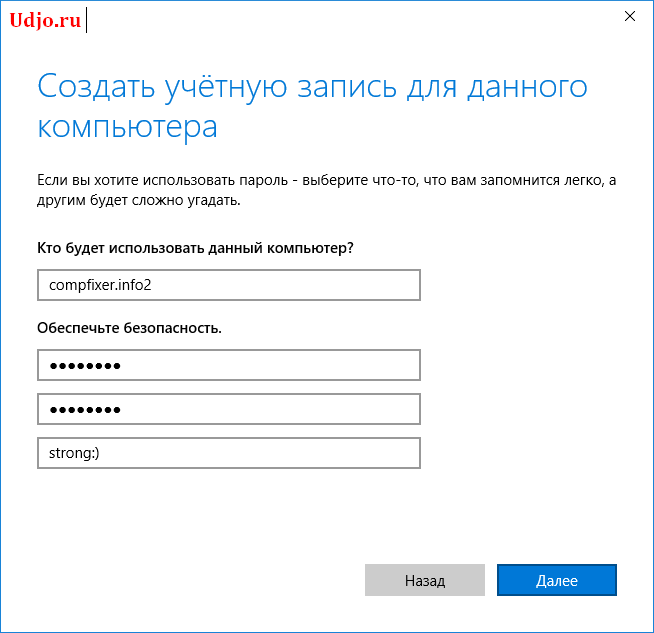

Чтобы создать нового пользователя:

- Перейдите в Учётные записи → Пользователи → Создать.

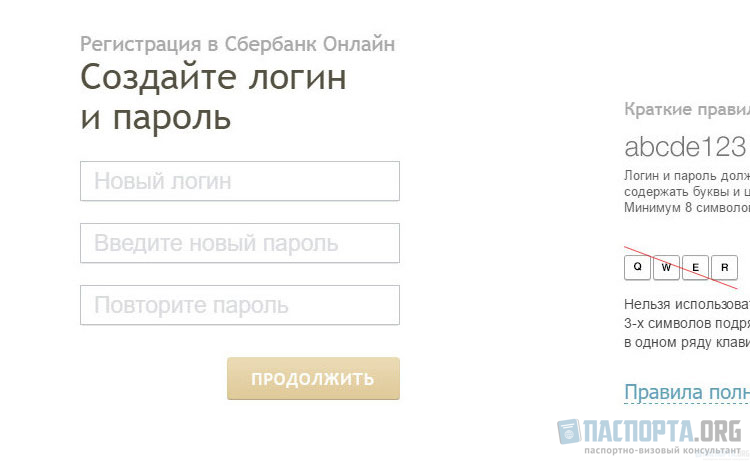

- Укажите Логин пользователя для авторизации в ISPmanager.

- Укажите Полное имя (Ф. И. О.) пользователя. Служит для однозначной идентификации клиента. Отображается только администраторам панели управления в Учётные записи → Пользователи → столбец Полное имя.

- Выберите Шаблон, на основе которого будет создан новый пользователь. ISPmanager автоматически подставит значения из шаблона в соответствующие поля в блоках Ограничения, Доступ и Значения по умолчанию. Подробнее см. в статье Создание шаблона пользователей.

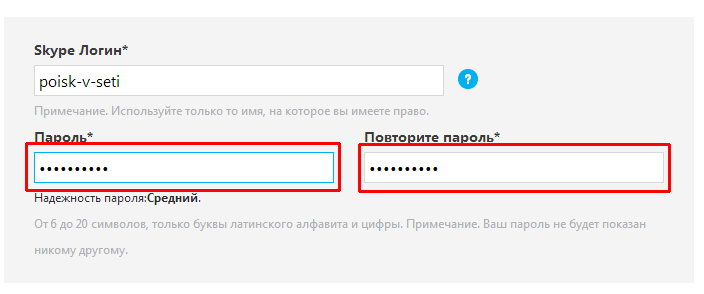

- Укажите Пароль для входа в систему и его Подтверждение. Используйте строчные и прописные буквы, цифры, специальные символы (такие как @, ?, %).

Тогда пароль будет лучше защищён от взлома.

Тогда пароль будет лучше защищён от взлома. - Включите опцию Резервное копирование, чтобы создавать регулярные резервные копии данных пользователя.

- Чтобы ограничить ресурсы пользователя, укажите нужные лимиты в полях:

- Диск (MiB);

- Базы данных;

- Пользователи баз данных;

- FTP-пользователи;

- WWW-домены;

- Доменные имена;

- Почтовые домены;

- Почтовые ящики.

Разрешите Доступ для создания WWW-доменов:

- чтобы пользователь мог настроить доступ к сайтам по защищённому протоколу, включите опцию Может использовать SSL. Подробнее см. в статье SSL сертификаты;

- чтобы пользователь мог использовать обработку CGI-скриптов для сайтов, включите опцию Может использовать CGI;

- чтобы пользователь имел доступ к терминалу сервера, на котором установлен ISPmanager, включите опцию Доступ к shell.

- Чтобы пользователь мог включить обработку PHP-скриптов для сайтов разрешите ему доступ к нужным режимам работы PHP:

- выберите Тип обработчика PHP-скриптов по умолчанию;

- для режимов CGI и FastCGI (Apache) выберите нужную Версию PHP (CGI) по умолчанию.

- Выберите Кодировку домена. Она определяет набор символов, которыми представляются данные сайта:

- не указывать — будет использоваться значение по умолчанию для базы данных;

- utf-8 — включает все символы стандарта Юникод, в том числе латинские и кириллические. Рекомендуем использовать эту кодировку, т. к. она универсальная.

- Укажите Индексную страницу сайта. Эта страница открывается у пользователя первой, если он не запросил никакой страницы или запросил несуществующую. Например, для сайта www.example.com указана индексная страница index.php. Тогда при переходе по несуществующему адресу www.

example.com/test откроется страница www.example.com/index.php. Можно указать несколько страниц в порядке убывания значимости через пробел. Если первой указанной страницы не существует, то будет проверяться наличие второй страницы и т. д.

example.com/test откроется страница www.example.com/index.php. Можно указать несколько страниц в порядке убывания значимости через пробел. Если первой указанной страницы не существует, то будет проверяться наличие второй страницы и т. д. - Нажмите Далее.

- Чтобы указать параметры дополнительных объектов, которые будут добавлены после создания пользователя, включите опцию Автоматически создать указанные объекты и опции для нужных объектов:

- Создать FTP-пользователя для доступа к серверу. Укажите Имя FTP-пользователя;

- Создать WWW-домен. Укажите Имя WWW-домена, Выберите скрипт для установки и IP-адреса, за которыми будет закреплён домен;

- Создать почтовый домен для отправки почты. Укажите Имя почтового домена и IP-адрес домена.

- Нажмите Далее, проверьте указанные данные и нажмите Завершить.

Создать логин — SQL Server

- Статья

- 11 минут на чтение

Применимо к:

SQL Server (все поддерживаемые версии)

База данных SQL Azure

Управляемый экземпляр Azure SQL

Аналитика синапсов Azure

Система аналитической платформы (PDW)

В этой статье описывается, как создать имя входа в SQL Server или базе данных SQL Azure с помощью SQL Server Management Studio (SSMS) или Transact-SQL. Логин — это идентификатор человека или процесса, который подключается к экземпляру SQL Server.

Фон

Логин — это субъект безопасности или объект, который может быть аутентифицирован защищенной системой. Пользователям требуется логин для подключения к SQL Server. Вы можете создать логин на основе субъекта Windows (например, пользователя домена или группы домена Windows) или создать логин, не основанный на субъекте Windows (например, логин SQL Server).

Вы можете создать логин на основе субъекта Windows (например, пользователя домена или группы домена Windows) или создать логин, не основанный на субъекте Windows (например, логин SQL Server).

Примечание

Чтобы использовать проверку подлинности SQL Server, компонент Database Engine должен использовать смешанный режим проверки подлинности. Дополнительные сведения см. в разделе Выбор режима аутентификации.

В Azure SQL представлены участники сервера Azure Active Directory (логины), которые будут использоваться для проверки подлинности в базе данных SQL Azure, Управляемом экземпляре Azure SQL и Azure Synapse Analytics (только для выделенных пулов SQL).

В качестве субъекта безопасности разрешения могут предоставляться для входа в систему. Область входа — это весь механизм базы данных. Чтобы подключиться к определенной базе данных на экземпляре SQL Server, имя входа должно быть сопоставлено с пользователем базы данных. Разрешения внутри базы данных предоставляются и запрещаются пользователю базы данных, а не логину. Разрешения, которые распространяются на весь экземпляр SQL Server (например, CREATE ENDPOINT ) может быть предоставлено логину.

Разрешения, которые распространяются на весь экземпляр SQL Server (например, CREATE ENDPOINT ) может быть предоставлено логину.

Примечание

Когда логин подключается к SQL Server, удостоверение проверяется в базе данных master. Используйте пользователей автономной базы данных для аутентификации подключений к SQL Server и базе данных SQL на уровне базы данных. При использовании пользователей автономной базы данных вход в систему не требуется. Автономная база данных — это база данных, изолированная от других баз данных и от экземпляра SQL Server или базы данных SQL (и основной базы данных), в которой размещена база данных. SQL Server поддерживает пользователей автономной базы данных для проверки подлинности Windows и SQL Server. При использовании базы данных SQL объедините пользователей автономной базы данных с правилами брандмауэра на уровне базы данных. Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

Безопасность

SQL Server требует разрешения ALTER ANY LOGIN или ALTER LOGIN на сервере.

Для базы данных SQL требуется членство в роли loginmanager .

Создайте имя входа с помощью SSMS для SQL Server

В обозревателе объектов разверните папку экземпляра сервера, в котором вы хотите создать новое имя входа.

Щелкните правой кнопкой мыши папку Security , выберите New и выберите Логин… .

В диалоговом окне Login — New на странице General введите имя пользователя в поле Имя для входа . В качестве альтернативы выберите Search… , чтобы открыть диалоговое окно Select User or Group .

Если выбрать Поиск… :

Под Выберите этот тип объекта , выберите Типы объектов.

.. , чтобы открыть Типы объектов и выберите любой или все из следующего: Встроенные участники безопасности , Группы и Пользователи . Встроенные участники безопасности и Пользователи выбраны по умолчанию. Когда закончите, выберите OK .

.. , чтобы открыть Типы объектов и выберите любой или все из следующего: Встроенные участники безопасности , Группы и Пользователи . Встроенные участники безопасности и Пользователи выбраны по умолчанию. Когда закончите, выберите OK .В разделе Из этого местоположения выберите Locations… , чтобы открыть диалоговое окно Locations и выберите одно из доступных расположений серверов. Когда закончите, выберите ОК .

В поле Введите имя объекта для выбора (примеры) , введите имя пользователя или группы, которых вы хотите найти. Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп».

Выберите Расширенный… для более расширенных параметров поиска.

Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп» — страница «Дополнительно».

Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп» — страница «Дополнительно».Выберите OK .

Чтобы создать логин на основе принципала Windows, выберите Аутентификация Windows . Это выбор по умолчанию.

Чтобы создать имя входа, сохраняемое в базе данных SQL Server, выберите Проверка подлинности SQL Server .

В поле Пароль введите пароль для нового пользователя. Введите этот пароль еще раз в поле Confirm Password .

При изменении существующего пароля выберите Укажите старый пароль , а затем введите старый пароль в поле Старый пароль .

Чтобы применить параметры политики паролей для сложности и применения, выберите Применить политику паролей . Дополнительные сведения см.

в разделе Политика паролей. Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

в разделе Политика паролей. Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .Чтобы применить параметры политики паролей для истечения срока действия, выберите Применить срок действия пароля . Чтобы активировать этот флажок, необходимо выбрать Enforce password policy . Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Чтобы заставить пользователя создать новый пароль после первого входа в систему, выберите Пользователь должен сменить пароль при следующем входе в систему . Для включения этого флажка необходимо выбрать принудительно истечение срока действия пароля . Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Чтобы связать логин с автономным сертификатом безопасности, выберите Сопоставлено с сертификатом , а затем выберите имя существующего сертификата из списка.

Чтобы связать логин с автономным асимметричным ключом, выберите Сопоставить с асимметричным ключом , а затем выберите имя существующего ключа из списка.

Чтобы связать логин с учетными данными безопасности, выберите 9Установите флажок 0015 Сопоставлено с учетными данными , а затем либо выберите существующие учетные данные из списка, либо выберите Добавить , чтобы создать новые учетные данные. Чтобы удалить сопоставление с учетными данными безопасности из входа в систему, выберите учетные данные из Сопоставленные учетные данные и выберите Удалить . Дополнительные сведения об учетных данных в целом см. в разделе Учетные данные (модуль базы данных).

Из списка База данных по умолчанию выберите базу данных по умолчанию для входа в систему. Мастер используется по умолчанию для этой опции.

Из списка Язык по умолчанию выберите язык по умолчанию для входа в систему.

Выберите OK .

Дополнительные параметры

Диалоговое окно Вход — Новый также предлагает параметры на четырех дополнительных страницах: Роли сервера , Сопоставление пользователей , Защищаемые объекты и Статус .

Серверные роли

Примечание

Эти роли сервера недоступны для базы данных SQL.

На странице Роли сервера перечислены все возможные роли, которые можно назначить новому логину. Доступны следующие параметры:

bulkadmin флажок

Члены фиксированной роли сервера bulkadmin могут выполнять оператор BULK INSERT.

dbcreator флажок

Члены фиксированной роли сервера dbcreator могут создавать, изменять, удалять и восстанавливать любую базу данных.

diskadmin флажок

Члены фиксированной роли сервера diskadmin могут управлять файлами на диске.

processadmin флажок

Члены фиксированной роли сервера processadmin могут завершать процессы, запущенные в экземпляре компонента Database Engine.

общедоступный флажок

Все пользователи, группы и роли SQL Server по умолчанию принадлежат фиксированной серверной роли public .

безопасностьадмин флажок

Члены фиксированной роли сервера securityadmin управляют входами в систему и их свойствами. Они могут ПРЕДОСТАВЛЯТЬ, ЗАПРЕЩАТЬ и ОТМЕНЯТЬ разрешения на уровне сервера. Они также могут GRANT, DENY и REVOKE разрешения на уровне базы данных. Кроме того, они могут сбрасывать пароли для входа в SQL Server.

serveradmin флажок

Члены фиксированной роли сервера serveradmin могут изменять параметры конфигурации всего сервера и выключать сервер.

setupadmin флажок

Члены фиксированной роли сервера setupadmin могут добавлять и удалять связанные серверы, а также выполнять некоторые системные хранимые процедуры.

sysadmin флажок

Члены фиксированной роли сервера sysadmin могут выполнять любые действия в компоненте Database Engine.

Сопоставление пользователей

На странице Сопоставление пользователей перечислены все возможные базы данных и роли в этих базах данных, которые можно применить к входу в систему. Выбранные базы данных определяют членство в ролях, доступное для входа в систему. На этой странице доступны следующие опции:

Пользователи, сопоставленные с этим логином

Выберите базы данных, к которым может получить доступ этот логин. Когда вы выбираете базу данных, ее допустимые роли базы данных отображаются на панели Роль базы данных для: имя_базы_данных .

Карта

Разрешить вход для доступа к базам данных, перечисленным ниже.

База данных

Список баз данных, доступных на сервере.

Пользователь

Укажите пользователя базы данных для сопоставления с логином. По умолчанию пользователь базы данных имеет то же имя, что и логин.

Схема по умолчанию

Указывает схему пользователя по умолчанию. Когда пользователь впервые создается, его схема по умолчанию — dbo . Можно указать схему по умолчанию, которая еще не существует. Вы не можете указать схему по умолчанию для пользователя, сопоставленного с группой Windows, сертификатом или асимметричным ключом.

Учетная запись гостя включена для: имя_базы_данных

Атрибут только для чтения, указывающий, включена ли учетная запись гостя в выбранной базе данных. Используйте Статус страницы диалогового окна Свойства входа учетной записи гостя, чтобы включить или отключить учетную запись гостя.

Членство в роли базы данных для: имя_базы_данных

Выберите роли для пользователя в указанной базе данных. Все пользователи являются членами роли public в каждой базе данных и не могут быть удалены. Дополнительные сведения о ролях базы данных см. в разделе Роли уровня базы данных.

Все пользователи являются членами роли public в каждой базе данных и не могут быть удалены. Дополнительные сведения о ролях базы данных см. в разделе Роли уровня базы данных.

Защищаемые активы

Защищаемые активы 9На странице 0016 перечислены все возможные защищаемые объекты и разрешения на эти защищаемые объекты, которые могут быть предоставлены для входа в систему. На этой странице доступны следующие параметры:

Верхняя сетка

Содержит один или несколько элементов, для которых можно установить разрешения. Столбцы, отображаемые в верхней сетке, различаются в зависимости от принципала или защищаемого объекта.

Чтобы добавить элементы в верхнюю сетку:

Выбрать Поиск .

В В диалоговом окне Добавить объекты выберите один из следующих вариантов: Конкретные объекты… , Все объекты типов… или Сервер имя_сервера .

Выберите ОК .

Выберите ОК .Примечание

Выбор Сервер имя_сервера автоматически заполняет верхнюю сетку всеми защищаемыми объектами этих серверов.

Если выбрать Конкретные объекты… :

В диалоговом окне Выберите объекты в разделе Выберите эти типы объектов выберите Типы объектов… .

В диалоговом окне Select Object Types выберите любой или все из следующих типов объектов: Конечные точки , Логины , Серверы , Группы доступности и Роли сервера . Выберите ОК .

Под Введите имена объектов для выбора (примеры) , выберите Обзор… .

В диалоговом окне Browse for Objects выберите любой из доступных объектов того типа, который вы выбрали в диалоговом окне Select Object Types , а затем выберите OK .

В диалоговом окне Select Objects выберите OK .

Если выбрать Все объекты типов… , в Выберите типы объектов выберите любой или все из следующих типов объектов: Конечные точки , Логины , Серверы , Группы доступности и Роли сервера . Выберите ОК .

Имя

Имя каждого основного или защищаемого объекта, добавляемого в сетку.

Тип

Описывает тип каждого элемента.

Вкладка «Явный»

Список возможных разрешений для защищаемого объекта, выбранных в верхней сетке. Не все параметры доступны для всех явных разрешений.

Разрешения

Имя разрешения.

Праводатель

Принципал, предоставивший разрешение.

Предоставить

Выберите, чтобы предоставить это разрешение для входа в систему. Снимите флажок, чтобы отозвать это разрешение.

С предоставлением

Отражает состояние параметра С ПРЕДОСТАВЛЕНИЕМ для указанного разрешения. Это поле доступно только для чтения. Чтобы применить это разрешение, используйте оператор GRANT.

Запретить

Выберите, чтобы запретить это разрешение на вход в систему. Снимите флажок, чтобы отозвать это разрешение.

Состояние

На странице Состояние перечислены некоторые параметры проверки подлинности и авторизации, которые можно настроить для выбранного входа в SQL Server.

На этой странице доступны следующие параметры:

Разрешение на подключение к ядру базы данных

При работе с этим параметром вы должны думать о выбранном входе в систему как о принципале, которому можно предоставить или запретить разрешение на защищаемый объект.

Выберите Предоставить , чтобы предоставить разрешение CONNECT SQL для входа в систему. Выберите Запретить , чтобы запретить ПОДКЛЮЧЕНИЕ SQL к входу в систему.

Логин

При работе с этой настройкой вы должны рассматривать выбранный логин как запись в таблице. Изменения перечисленных здесь значений будут применены к записи.

Отключенный логин продолжает существовать как запись. Но если он попытается подключиться к SQL Server, логин не будет аутентифицирован.

Выберите этот параметр, чтобы включить или отключить этот логин. Этот параметр использует оператор ALTER LOGIN с параметром ENABLE или DISABLE.

Аутентификация SQL Server

Флажок Вход заблокирован доступен только в том случае, если выбранный логин подключается с использованием аутентификации SQL Server и вход заблокирован. Этот параметр доступен только для чтения. Чтобы разблокировать заблокированный логин, выполните команду ALTER LOGIN с параметром UNLOCK.

Создайте логин, используя проверку подлинности Windows с помощью T-SQL

В Object Explorer подключитесь к экземпляру Database Engine.

На стандартной панели выберите Новый запрос .

Скопируйте и вставьте следующий пример в окно запроса и выберите Выполнить .

-- Создайте логин для SQL Server, указав имя сервера и имя учетной записи домена Windows. CREATE LOGIN [

\ ] ИЗ WINDOWS; ИДТИ

Создать логин с использованием аутентификации SQL Server с помощью T-SQL

В Object Explorer , подключитесь к экземпляру компонента Database Engine.

На стандартной панели выберите Новый запрос .

Скопируйте и вставьте следующий пример в окно запроса и выберите Выполнить .

— создает пользователя «shcooper» для SQL Server с использованием учетных данных безопасности «RestrictedFaculty».

-- Вход пользователя начинается с пароля "Baz1nga", но этот пароль необходимо изменить после первого входа.

СОЗДАТЬ ВХОД

С ПАРОЛЕМ = 'Baz1nga' НЕОБХОДИМО ИЗМЕНИТЬ,

CREDENTIAL = RestrictedFaculty;

ИДТИ

-- Вход пользователя начинается с пароля "Baz1nga", но этот пароль необходимо изменить после первого входа.

СОЗДАТЬ ВХОД

С ПАРОЛЕМ = 'Baz1nga' НЕОБХОДИМО ИЗМЕНИТЬ,

CREDENTIAL = RestrictedFaculty;

ИДТИ

Дополнительные сведения см. в разделе CREATE LOGIN (Transact-SQL).

Последующие действия: Действия после создания учетной записи

После создания учетной записи учетная запись может подключаться к SQL Server, но не обязательно имеет достаточные права для выполнения какой-либо полезной работы. В следующем списке приведены ссылки на общие действия входа в систему.

Чтобы логин присоединился к роли, см. Присоединение к роли.

Чтобы авторизовать вход для использования базы данных, см. раздел Создание пользователя базы данных.

Чтобы предоставить разрешение на вход, см. Предоставление разрешения участнику.

См. также

- Центр безопасности для ядра СУБД SQL Server и базы данных SQL Azure

- Субъекты сервера Azure Active Directory (логины)

- .

Создание и использование учетных записей сервера Azure Active Directory

Создание и использование учетных записей сервера Azure Active Directory

Учебник

Как создать новый Apple ID

С помощью Apple ID вы можете получить доступ ко всем устройствам и службам Apple, таким как iCloud, App Store и другим.

- Создание Apple ID на iPhone, iPad или iPod touch

- Создайте Apple ID на Mac

- Создайте Apple ID на ПК с Windows

- Создайте Apple ID на другом устройстве

Не уверены, есть ли у вас Apple ID, или забыли, что это такое? Чтобы найти свой Apple ID, введите свое имя и адрес электронной почты на странице iforgot.apple.com.

Узнайте, как создать Apple ID для вашего ребенка

Создайте Apple ID на своем iPhone, iPad или iPod touch

Вы можете создать новый Apple ID при настройке устройства или настроить его позже в App Store.

Создайте Apple ID при настройке устройства

- Нажмите «Забыли пароль или у вас нет Apple ID?».

- Нажмите «Создать бесплатный Apple ID».

- Выберите день рождения и введите свое имя. Нажмите «Далее».

- Коснитесь «Использовать текущий адрес электронной почты» или коснитесь «Получить бесплатный адрес электронной почты iCloud».

- Следуйте инструкциям на экране, чтобы подтвердить свой адрес электронной почты, создать надежный пароль, указать регион устройства и настроить двухфакторную аутентификацию. Если вы решите пропустить этот шаг, вам будет предложено сделать это позже в настройках.

Создайте Apple ID с помощью App Store на своем устройстве

- Откройте App Store и нажмите кнопку входа .

- Нажмите «Создать новый Apple ID». Если вы не видите эту опцию, убедитесь, что вы вышли из iCloud.

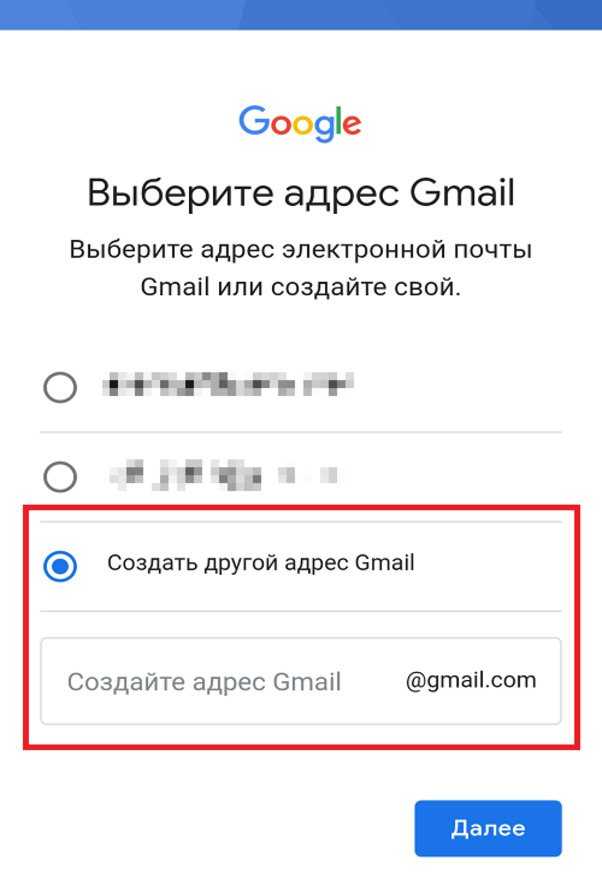

- Следуйте инструкциям на экране, чтобы указать адрес электронной почты, создать надежный пароль и указать регион устройства. Указанный вами адрес электронной почты будет вашим новым Apple ID.*

- Введите данные своей кредитной карты и платежные данные, затем нажмите «Далее».

Вы также можете выбрать Нет. Узнайте, что делать, если пункт «Нет» не отображается или его нельзя выбрать. Вы не будете платить, пока не совершите покупку.

Вы также можете выбрать Нет. Узнайте, что делать, если пункт «Нет» не отображается или его нельзя выбрать. Вы не будете платить, пока не совершите покупку. - Подтвердите свой номер телефона. Это может помочь подтвердить вашу личность и восстановить учетную запись, если это необходимо. Нажмите «Далее».

- Проверьте свою электронную почту, чтобы получить письмо с подтверждением от Apple, и подтвердите свой адрес электронной почты.

После того, как вы подтвердите свой адрес электронной почты, вы сможете использовать свой Apple ID для входа в iTunes Store, App Store и другие службы Apple, такие как iCloud.

* В материковом Китае вам может потребоваться указать номер телефона +86 для вашего Apple ID. Вы можете изменить номер позже или изменить страну или регион на место, где это не требуется. Этот номер используется только для целей проверки.

Apple ID можно создать на устройстве iOS с iOS 9 или более поздней версии.

Создайте Apple ID на своем Mac

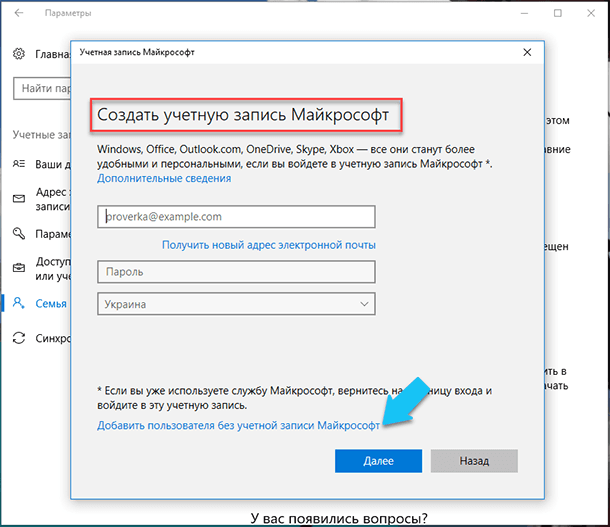

- Выберите меню Apple > Системные настройки.

В более ранних версиях macOS выберите меню Apple > Системные настройки.

В более ранних версиях macOS выберите меню Apple > Системные настройки. - Нажмите «Войти с помощью Apple ID» на боковой панели. В более ранних версиях macOS нажмите «Войти».

- Нажмите «Создать Apple ID», затем следуйте инструкциям на экране, чтобы указать адрес электронной почты, создать надежный пароль и указать регион устройства. Указанный вами адрес электронной почты будет вашим новым идентификатором Apple ID.*

- Введите данные своей кредитной карты и платежные данные, затем нажмите «Продолжить». Вы также можете выбрать Нет. Узнайте, что делать, если пункт «Нет» не отображается или его нельзя выбрать. Вы не будете платить, пока не совершите покупку.

- Проверьте свою электронную почту, чтобы получить письмо с подтверждением от Apple, и подтвердите свой адрес электронной почты.

После того, как вы подтвердите свой адрес электронной почты, вы сможете использовать новый Apple ID для входа в App Store и другие службы Apple, такие как iCloud.

* В материковом Китае вам может потребоваться указать номер телефона +86 для вашего Apple ID. Вы можете изменить номер позже или изменить страну или регион на место, где это не требуется. Этот номер используется только для целей проверки.

Apple ID можно создать на Mac с OS X Capitan или более поздней версии.

Создайте Apple ID на ПК с Windows

- Откройте iTunes для Windows. Убедитесь, что у вас установлена последняя версия.

- В строке меню в верхней части экрана компьютера или в верхней части окна iTunes выберите «Учетная запись» > «Войти». Затем нажмите «Создать новый Apple ID».

- Следуйте инструкциям на экране, чтобы указать адрес электронной почты, создать надежный пароль и указать регион устройства. Указанный вами адрес электронной почты будет вашим новым идентификатором Apple ID.*

- Введите данные своей кредитной карты и платежные данные, затем нажмите «Продолжить». Вы также можете выбрать «Нет» и узнать, что делать, если «Нет» не отображается или вы не можете его выбрать.

Вы не будете платить, пока не совершите покупку.

Вы не будете платить, пока не совершите покупку. - Проверьте свою электронную почту, чтобы получить письмо с подтверждением от Apple, и подтвердите свой адрес электронной почты.

* В материковом Китае вам может потребоваться указать номер телефона +86 для вашего Apple ID. Вы можете изменить номер позже или изменить страну или регион на место, где это не требуется. Этот номер используется только для целей проверки.

Создание Apple ID на другом устройстве

Чтобы создать Apple ID на Apple TV, Android-устройстве, Smart TV или потоковом устройстве, вы обычно можете выполнить шаги, указанные на экране, и ввести свое полное имя, дату рождения, адрес электронной почты или номер телефона и способ оплаты. Если вы настроили приложение Apple TV на своем Smart TV, вы можете быть перенаправлены на activate.apple.com для создания своего Apple ID. Вы также можете использовать приведенные ниже шаги, чтобы создать свой Apple ID в Интернете.

Создание Apple ID в Интернете

- Перейдите на сайт appleid.

apple.com и нажмите «Создать свой Apple ID».

apple.com и нажмите «Создать свой Apple ID». - Следуйте инструкциям на экране, чтобы указать адрес электронной почты, создать надежный пароль и указать регион устройства. Указанный вами адрес электронной почты будет вашим новым Apple ID.*

- Введите номер телефона, к которому вы всегда можете получить доступ.

- Установите флажки, чтобы подписаться на обновления Apple, если хотите. Благодаря этому вы всегда будете в курсе последних новостей, программного обеспечения, продуктов и услуг Apple.

- Нажмите «Продолжить».

- Следуйте инструкциям на экране, чтобы подтвердить свой адрес электронной почты и номер телефона.

После того, как вы подтвердите свой адрес электронной почты, вы сможете использовать новый Apple ID для входа в iTunes Store и другие службы Apple, такие как iCloud.

* В материковом Китае вам может потребоваться указать номер телефона +86 для вашего Apple ID. Вы можете изменить номер позже или изменить страну или регион на место, где это не требуется.

Встроенные субъекты безопасности и Пользователи выбираются по умолчанию. По завершении выберите ОК.

Встроенные субъекты безопасности и Пользователи выбираются по умолчанию. По завершении выберите ОК. Это параметр выбирается по умолчанию.

Это параметр выбирается по умолчанию. Чтобы этот флажок был доступен, должен быть установлен параметрТребовать использование политики паролей . Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .

Чтобы этот флажок был доступен, должен быть установлен параметрТребовать использование политики паролей . Это значение по умолчанию при выборе параметра Проверка подлинности SQL Server .

..«.

..«. Щелкните ОК.

Щелкните ОК. CREATE LOGIN [<domainName>\<loginName>] FROM WINDOWS;

GO

CREATE LOGIN [<domainName>\<loginName>] FROM WINDOWS;

GO

Тогда пароль будет лучше защищён от взлома.

Тогда пароль будет лучше защищён от взлома.

example.com/test откроется страница www.example.com/index.php. Можно указать несколько страниц в порядке убывания значимости через пробел. Если первой указанной страницы не существует, то будет проверяться наличие второй страницы и т. д.

example.com/test откроется страница www.example.com/index.php. Можно указать несколько страниц в порядке убывания значимости через пробел. Если первой указанной страницы не существует, то будет проверяться наличие второй страницы и т. д.

.. , чтобы открыть Типы объектов и выберите любой или все из следующего: Встроенные участники безопасности , Группы и Пользователи . Встроенные участники безопасности и Пользователи выбраны по умолчанию. Когда закончите, выберите OK .

.. , чтобы открыть Типы объектов и выберите любой или все из следующего: Встроенные участники безопасности , Группы и Пользователи . Встроенные участники безопасности и Пользователи выбраны по умолчанию. Когда закончите, выберите OK . Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп» — страница «Дополнительно».

Дополнительные сведения см. в разделе Диалоговое окно «Выбор пользователей, компьютеров или групп» — страница «Дополнительно». в разделе Политика паролей. Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

в разделе Политика паролей. Это параметр по умолчанию, когда выбрана проверка подлинности SQL Server .

Выберите ОК .

Выберите ОК .

-- Вход пользователя начинается с пароля "Baz1nga", но этот пароль необходимо изменить после первого входа.

СОЗДАТЬ ВХОД

С ПАРОЛЕМ = 'Baz1nga' НЕОБХОДИМО ИЗМЕНИТЬ,

CREDENTIAL = RestrictedFaculty;

ИДТИ

-- Вход пользователя начинается с пароля "Baz1nga", но этот пароль необходимо изменить после первого входа.

СОЗДАТЬ ВХОД

С ПАРОЛЕМ = 'Baz1nga' НЕОБХОДИМО ИЗМЕНИТЬ,

CREDENTIAL = RestrictedFaculty;

ИДТИ

Создание и использование учетных записей сервера Azure Active Directory

Создание и использование учетных записей сервера Azure Active Directory

Вы также можете выбрать Нет. Узнайте, что делать, если пункт «Нет» не отображается или его нельзя выбрать. Вы не будете платить, пока не совершите покупку.

Вы также можете выбрать Нет. Узнайте, что делать, если пункт «Нет» не отображается или его нельзя выбрать. Вы не будете платить, пока не совершите покупку. В более ранних версиях macOS выберите меню Apple > Системные настройки.

В более ранних версиях macOS выберите меню Apple > Системные настройки. Вы не будете платить, пока не совершите покупку.

Вы не будете платить, пока не совершите покупку. apple.com и нажмите «Создать свой Apple ID».

apple.com и нажмите «Создать свой Apple ID».