Secure boot windows 10: Защита процесса загрузки Windows | Microsoft Learn

Содержание

Защита процесса загрузки Windows | Microsoft Learn

-

Статья -

- Чтение занимает 9 мин

-

-

- Применяется к:

- ✅ Windows 10 and later

Ос Windows имеет множество функций для защиты от вредоносных программ, и она делает удивительно хорошую работу. За исключением приложений, разрабатываемых организациями самостоятельно для внутреннего использования, все приложения Microsoft Store должны соответствовать ряду требований, чтобы пройти сертификацию и быть представленными в Microsoft Store. В процессе сертификации проверяется несколько критериев, включая безопасность. Этот процесс является эффективным средством защиты Microsoft Store от вредоносных программ. Даже если вредоносное приложение не проходит, ос Windows 10 включает в себя ряд функций безопасности, которые могут смягчить этот эффект. Например, приложения Microsoft Store изолированы и не имеют разрешений, необходимых для доступа к данным пользователя или изменения параметров системы.

Этот процесс является эффективным средством защиты Microsoft Store от вредоносных программ. Даже если вредоносное приложение не проходит, ос Windows 10 включает в себя ряд функций безопасности, которые могут смягчить этот эффект. Например, приложения Microsoft Store изолированы и не имеют разрешений, необходимых для доступа к данным пользователя или изменения параметров системы.

Windows также имеет несколько уровней защиты классических приложений и данных. антивирусная программа Защитник Windows использует облачное обнаружение в режиме реального времени для выявления и карантина приложений, которые, как известно, являются вредоносными. Защитник Windows SmartScreen предупреждает пользователей, прежде чем разрешить им запускать ненадежное приложение, даже если оно распознается как вредоносное по. Прежде чем приложение сможет изменить параметры системы, пользователю необходимо предоставить приложению права администратора с помощью контроля учетных записей.

Эти компоненты — это лишь некоторые из способов защиты Windows от вредоносных программ. Однако эти функции безопасности защищают вас только после запуска Windows. Современные вредоносные программы и, в частности, буткиты, могут запускаться до Windows, полностью обходя безопасность ОС и оставаясь скрытыми.

Однако эти функции безопасности защищают вас только после запуска Windows. Современные вредоносные программы и, в частности, буткиты, могут запускаться до Windows, полностью обходя безопасность ОС и оставаясь скрытыми.

При запуске Windows 10 или Windows 11 на компьютере или любом компьютере, поддерживающем единый интерфейс расширяемого встроенного ПО (UEFI), Trusted Boot защищает компьютер от вредоносных программ с момента включения компьютера до запуска защиты от вредоносных программ. В маловероятном случае, если вредоносная программа заразит компьютер, он не может оставаться скрытым; Надежная загрузка может доказать целостность системы для вашей инфраструктуры таким образом, что вредоносные программы не могут замаскироваться. Даже на компьютерах без UEFI Windows обеспечивает еще лучшую безопасность при запуске, чем в предыдущих версиях Windows.

Во-первых, давайте рассмотрим, что такое rootkit и как они работают. Затем мы покажем, как Windows может защитить вас.

Угроза: программы rootkit

Rootkits — это сложный и опасный тип вредоносных программ. Они выполняются в режиме ядра с теми же привилегиями, что и у ОС. Так как руткиты имеют те же права, что и ОС, и запускаются до нее, они могут полностью скрывать себя и другие приложения. Зачастую программы rootkit входят в набор вредоносных программ, которые могут обходить процедуры входа, записывать пароли и нажатия клавиш, перемещать конфиденциальные файлы и получать зашифрованные данные.

Они выполняются в режиме ядра с теми же привилегиями, что и у ОС. Так как руткиты имеют те же права, что и ОС, и запускаются до нее, они могут полностью скрывать себя и другие приложения. Зачастую программы rootkit входят в набор вредоносных программ, которые могут обходить процедуры входа, записывать пароли и нажатия клавиш, перемещать конфиденциальные файлы и получать зашифрованные данные.

Различные типы программ rootkit загружаются на различных этапах процесса запуска:

- Программы rootkit встроенного ПО. Эти комплекты перезаписывают встроенное ПО базовой системы ввода-вывода компьютера или другого оборудования, чтобы rootkit мог запуститься до Windows.

- Буткиты. Эти комплекты заменяют загрузчик ОС (небольшую часть программного обеспечения, которая запускает ОС), чтобы компьютер загружал загрузчик перед ОС.

- Программы rootkit, работающие на уровне ядра. Эти комплекты заменяют часть ядра ОС, чтобы rootkit мог автоматически запускаться при загрузке ОС.

- Драйверные программы rootkit. Эти программы выдают себя за один из надежных драйверов, используемых Windows для взаимодействия с оборудованием компьютера.

Меры противодействия

Windows поддерживает четыре функции, которые помогают предотвратить загрузку rootkit и bootkit во время процесса запуска:

- Безопасная загрузка. Компьютеры с встроенным ПО UEFI и доверенным платформенным модулем (TPM) можно настроить для загрузки только доверенных загрузчиков ОС.

- Надежная загрузка. Windows проверяет целостность всех компонентов процесса запуска перед их загрузкой.

- Ранний запуск защиты от вредоносных программ (ELAM). ELAM проверяет все драйверы перед их загрузкой и блокирует загрузку неутвержденных драйверов.

- Измеряемая загрузка Встроенное ПО компьютера регистрирует процесс загрузки, и Windows может отправить его на доверенный сервер, который может объективно оценить работоспособности компьютера.

На рисунке 1 показан процесс запуска Windows.

Рисунок 1. Безопасная загрузка, надежная загрузка и измеряемая загрузка блокируют вредоносные программы на каждом этапе

Безопасная загрузка и измеряемая загрузка возможны только на компьютерах с UEFI 2.3.1 и микросхемой доверенного платформенного модуля. К счастью, все компьютеры Windows 10 и Windows 11, которые соответствуют требованиям программы совместимости оборудования Windows, имеют эти компоненты, и многие компьютеры, предназначенные для более ранних версий Windows, также имеют их.

В следующих разделах описаны безопасная загрузка, надежная загрузка, ELAM и измеряемая загрузка.

Безопасная загрузка

Когда компьютер запускается, он сначала находит загрузчик ОС. Компьютеры без безопасной загрузки запускают любой загрузчик на жестком диске компьютера. Компьютер не может сказать, является ли это доверенной ОС или rootkit.

При запуске компьютера, оснащенного UEFI, компьютер сначала проверяет наличие цифровой подписи у встроенного ПО, что снижает риск запуска программ rootkit встроенного ПО. Если включена безопасная загрузка, встроенное ПО проверяет цифровую подпись загрузчика, чтобы убедиться, что она не была изменена. Если загрузчику не изменен, встроенное ПО запускает загрузчик, только если выполняется одно из следующих условий.

Если включена безопасная загрузка, встроенное ПО проверяет цифровую подпись загрузчика, чтобы убедиться, что она не была изменена. Если загрузчику не изменен, встроенное ПО запускает загрузчик, только если выполняется одно из следующих условий.

- Загрузчик был подписан с использованием доверенного сертификата. Для компьютеров, сертифицированных для Windows, сертификат Майкрософт является доверенным.

- Пользователь вручную утвердил цифровую подпись загрузчика. Это действие позволяет пользователю загружать операционные системы сторонних производителей.

Все сертифицированные для компьютеров с Windows x86 должны соответствовать нескольким требованиям, связанным с безопасной загрузкой:

- Безопасная загрузка должна быть включена по умолчанию.

- Они должны доверять сертификату Майкрософт (и, следовательно, любому загрузчику, подписанному корпорацией Майкрософт).

- Они должны разрешать пользователю настраивать безопасную загрузку для доверия другим загрузчикам.

- ПК должны разрешать пользователю полностью отключить безопасную загрузку.

Эти требования помогают защититься от программ rootkit, позволяя запускать любую операционную систему. Существует три варианта запуска сторонних операционных систем.

- Используйте ОС с сертифицированным загрузчиком. Так как все сертифицированные для компьютеров с Windows должны доверять сертификату Майкрософт, корпорация Майкрософт предлагает службу для анализа и подписания любого загрузчика, отличного от Майкрософт, чтобы он был доверенным для всех сертифицированных для компьютеров с Windows. Собственно, загрузчик с открытым исходным кодом, поддерживающий загрузку Linux, уже доступен. Чтобы начать процесс получения сертификата, перейдите на страницу https://partner.microsoft.com/dashboard.

- Настройка UEFI на доверие пользовательскому загрузчику. Все сертифицированные для компьютеров с Windows позволяют доверять незаверяемому загрузчику, добавляя подпись в базу данных UEFI, что позволяет запускать любую ОС, включая самодельные операционные системы.

- Отключение безопасной загрузки. Все сертифицированные для компьютеров с Windows позволяют отключить безопасную загрузку, чтобы можно было запустить любое программное обеспечение. Однако это действие не помогает защитить вас от буткитов.

Во избежание использования уязвимостей, свойственных этим вариантам, вредоносными программами, настройте встроенное ПО UEFI для доверия несертифицированному загрузчику или отключите безопасную загрузку. Программное обеспечение не может изменить параметры безопасной загрузки.

Состояние безопасной загрузки по умолчанию имеет широкий круг доверия, что может привести к тому, что клиенты доверяют компонентам загрузки, которые им могут не понадобиться. Так как сертификат UEFI ЦС microsoft 3rd подписывает загрузчики для всех дистрибутивов Linux, доверие к подписи стороннего ЦС Microsoft UEFI в базе данных UEFI увеличивает область атак систем. Клиент, который намеревался доверять и загружать только один дистрибутив Linux, будет доверять всем дистрибутивам — гораздо больше, чем его желаемая конфигурация. Уязвимость в любом из загрузчиков подвергает системе и ставит клиента под угрозу эксплойта загрузчика, который он никогда не намеревался использовать, как показано в последних уязвимостях, например с загрузчиком GRUB или rootkit уровня встроенного ПО , влияющим на компоненты загрузки. Для защищенных компьютеров требуется включить и настроить безопасную загрузку, чтобы по умолчанию не доверять подписи UEFI стороннего поставщика, чтобы предоставить клиентам максимально безопасную конфигурацию своих компьютеров.

Уязвимость в любом из загрузчиков подвергает системе и ставит клиента под угрозу эксплойта загрузчика, который он никогда не намеревался использовать, как показано в последних уязвимостях, например с загрузчиком GRUB или rootkit уровня встроенного ПО , влияющим на компоненты загрузки. Для защищенных компьютеров требуется включить и настроить безопасную загрузку, чтобы по умолчанию не доверять подписи UEFI стороннего поставщика, чтобы предоставить клиентам максимально безопасную конфигурацию своих компьютеров.

Чтобы доверять операционным системам, таким как Linux, и компонентам, подписанным подписью UEFI, в меню BIOS можно настроить защищенные компьютеры, чтобы добавить подпись в базу данных UEFI, выполнив следующие действия.

- Откройте меню встроенного ПО:

Загрузите компьютер и нажмите клавишу производителя, чтобы открыть меню. Распространенные используемые ключи: ESC, Delete, F1, F2, F10, F11 или F12. На планшетах часто используются кнопки увеличения громкости или уменьшения громкости.

Во время запуска часто отображается экран с упоминанием ключа. Если его нет или экран проходит слишком быстро, чтобы увидеть его, проверьте сайт изготовителя.

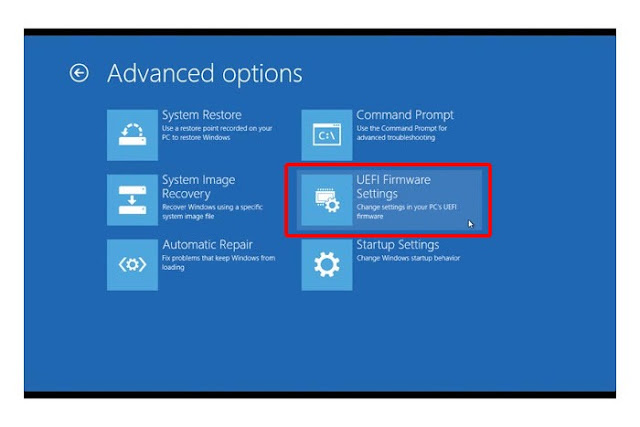

Во время запуска часто отображается экран с упоминанием ключа. Если его нет или экран проходит слишком быстро, чтобы увидеть его, проверьте сайт изготовителя.Или, если Windows уже установлена, на экране Входа или в меню Пуск выберите Power ( ) > удерживайте клавишу SHIFT при нажатии кнопки Перезапустить. Выберите Устранение неполадок с > дополнительными параметрами > UEFI Firmware Settings (Параметры встроенного ПО UEFI).

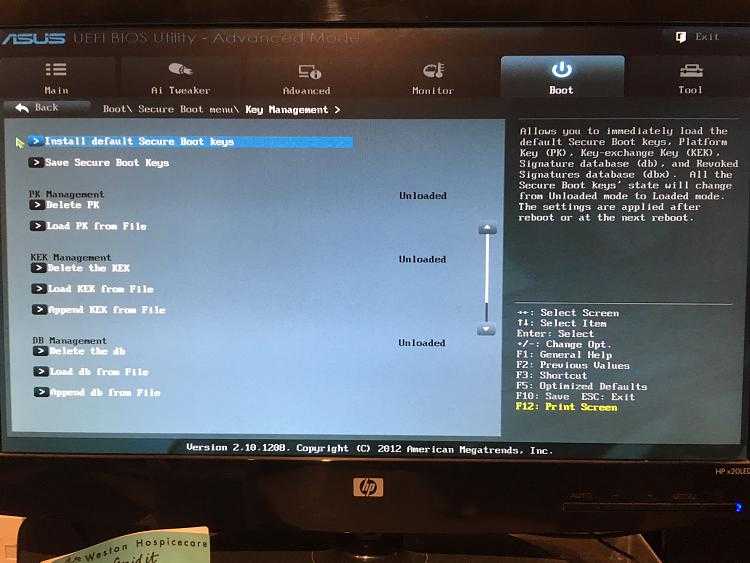

В меню встроенного ПО перейдите в раздел Безопасная > загрузка безопасности и выберите параметр доверия «Сторонний ЦС».

Сохраните изменения и завершите работу.

Корпорация Майкрософт продолжает сотрудничать с партнерами по экосистеме Linux и IHV, чтобы разработать функции с наименьшими привилегиями, чтобы обеспечить безопасность и согласие на доверие только к издателям и компонентам, которым вы доверяете.

Как и большинство мобильных устройств, устройства на основе Arm, такие как устройство Microsoft Surface RT, предназначены для работы только Windows 8. 1. Поэтому безопасную загрузку нельзя отключить, и вы не сможете загрузить другую ОС. К счастью, существует большой рынок процессорных устройств ARM, предназначенных для работы с другими операционными системами.

1. Поэтому безопасную загрузку нельзя отключить, и вы не сможете загрузить другую ОС. К счастью, существует большой рынок процессорных устройств ARM, предназначенных для работы с другими операционными системами.

Надежная загрузка

Надежная загрузка берет на себя место, где заканчивается безопасная загрузка. Загрузчик проверяет цифровую подпись ядра Windows перед его загрузкой. Ядро Windows, в свою очередь, проверяет все прочие компоненты процесса запуска Windows, включая драйверы загрузки, файлы запуска и компонент ELAM. Если файл был изменен, загрузчик обнаруживает проблему и не загружает поврежденный компонент. Часто Windows может автоматически восстановить поврежденный компонент, восстанавливая целостность Windows и позволяя компьютеру нормально запускаться.

Ранний запуск антивредоносной программы

Так как безопасная загрузка защитила загрузчик, а надежная загрузка защитила ядро Windows, следующей возможностью для запуска вредоносной программы является инфицирование драйвера загрузки стороннего производителя. Традиционные приложения для защиты от вредоносных программ не запускаются только после загрузки драйверов загрузки, что дает возможность работать rootkit, замаскированному под драйвер.

Традиционные приложения для защиты от вредоносных программ не запускаются только после загрузки драйверов загрузки, что дает возможность работать rootkit, замаскированному под драйвер.

Ранний запуск антивредоносной программы (ELAM) может загрузить драйвер антивредоносного ПО Майкрософт или сторонних разработчиков перед загрузкой всех драйверов и приложений загрузки, отличных от Майкрософт, сохраняя таким образом цепочку доверия, установленную безопасной загрузкой и надежной загрузкой. Так как ОС еще не запущена, а Windows необходимо загрузить как можно быстрее, ELAM выполняет простую задачу: проверить каждый драйвер загрузки и определить, входит ли он в список доверенных драйверов. Если он не является доверенным, Windows не будет загружать его.

Драйвер ELAM не является полнофункциональный решением для защиты от вредоносных программ; загружается позже в процессе загрузки. Защитник Windows (входит в состав Windows) поддерживает ELAM, а также несколько приложений для защиты от вредоносных программ сторонних разработчиков.

Измеряемая загрузка

Если компьютер в вашей организации заражается программой rootkit, вам необходимо об этом знать. Корпоративные приложения для защиты от вредоносных программ могут сообщать о заражении вредоносными программами в ИТ-отдел, но это не работает с rootkit, которые скрывают их присутствие. Другими словами, вы не можете доверять клиенту, чтобы сообщить вам, является ли он работоспособным.

В результате компьютеры, зараженные программами rootkit, кажутся здоровыми даже с запущенным антивредоносным ПО. Зараженные компьютеры по-прежнему подключаются к корпоративной сети, предоставляя программам rootkit доступ к большим объемам конфиденциальных данных и потенциально позволяя программам rootkit распространяться по внутренней сети.

Измеряемая загрузка работает с доверенным платформенным платформой и программным обеспечением сторонних разработчиков в Windows. Это позволяет доверенному серверу в сети проверить целостность процесса запуска Windows. Измеряемая загрузка использует следующий процесс.

- Встроенное ПО UEFI компьютера хранит в TPM хэш встроенного ПО, загрузчик, загрузчик, загрузочные драйверы и все, что будет загружено перед приложением для защиты от вредоносных программ.

- В конце процесса запуска Windows запускается клиент удаленной аттестации сторонних разработчиков. Сервер удаленной аттестации отправляет клиенту уникальный ключ.

- Доверенный платформенный модуль использует уникальный ключ для цифровой подписи журнала, записанного UEFI.

- Клиент отправляет журнал на сервер, иногда вместе с другими сведениями о безопасности.

В зависимости от реализации и конфигурации сервер теперь может определить, работоспособен ли клиент. Он может предоставить клиенту доступ к ограниченной сети карантина или к полной сети.

На рисунке 2 продемонстрирован процесс измеряемой загрузки и удаленной аттестации.

Рисунок 2. Измеренная загрузка подтверждает работоспособность компьютера на удаленном сервере

Windows включает программные интерфейсы приложений для поддержки измеряемой загрузки, но для реализации клиента удаленной аттестации и доверенного сервера аттестации потребуются средства сторонних разработчиков. Например, ознакомьтесь со следующими инструментами из Microsoft Research:

Например, ознакомьтесь со следующими инструментами из Microsoft Research:

- Набор средств для платформы Crypto-Provider доверенного платформенного модуля

- TSS. MSR

Измеряемая загрузка использует возможности UEFI, TPM и Windows, чтобы дать вам возможность уверенно оценивать надежность клиентского компьютера по сети.

Резюме

Безопасная загрузка, надежная загрузка и измеряемая загрузка создают архитектуру, которая существенно защищена от программ bootkit и rootkit. В Windows эти функции могут устранить вредоносные программы на уровне ядра из сети. С помощью Windows вы можете доверять целостности операционной системы.

Инструкция: как отключить Secure Boot в BIOS

Secure Boot – функция безопасной загрузки в BIOS, предотвращающая запуск неавторизованных операционных систем и прочего программного обеспечения. Она никак не влияет на работу системы, но ее отключение понадобится в случае, если загрузочная флешка не считывается. Я расскажу подробно о том, как отключить данную функцию в BIOS.

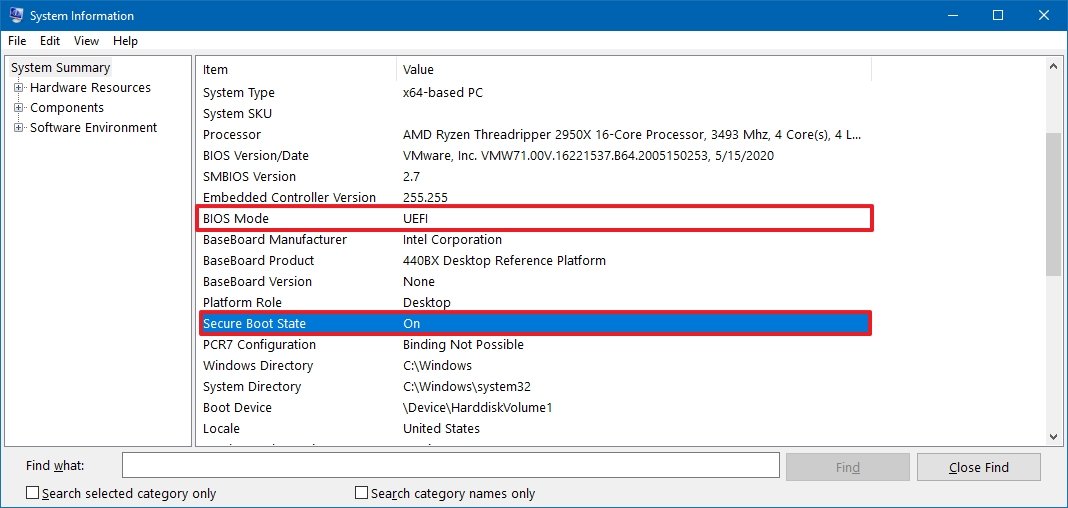

Как узнать, включена ли безопасная загрузка

В компьютере можно проверить, активирована ли система Secure Boot. Для этого надо открыть раздел «Сведения о системе» — открываю окно «Выполнить», ввожу в поле «Открыть» запрос msinfo32, затем жму на ОК или клавишу Enter. В новом открывшемся окне ищу строчку «Состояние безопасной загрузки». Если напротив стоит значение «Вкл.», то Secure Boot включен.

В этом окне можно узнать, включен ли в компьютере режим Secure Boot

Инструкция по отключению Secure Boot на разных платах и ноутбуках

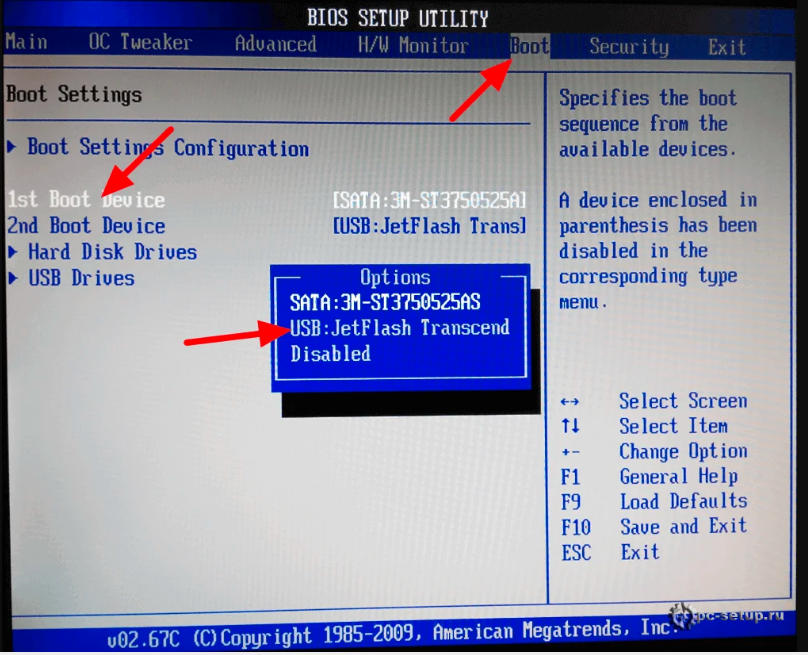

Для начала потребуется войти в BIOS, а сделать это можно несколькими способами – с помощью специальной клавиши перед загрузкой системы (F1, F2, Del или Esc, в зависимости от модели ноутбука и материнской платы) или через «Особые варианты загрузки». Далее действия зависят от модели и производителя ноутбука или материнской платы.

Вот как действовать во втором случае – открываю «Параметры» нажатием на комбинацию Win + I, перехожу в категорию «Обновление и безопасность», открываю раздел «Восстановление». Чуть прокрутив вниз, нахожу «Особые варианты загрузки» и кнопку «Перезагрузить сейчас» — жму по ней.

Чуть прокрутив вниз, нахожу «Особые варианты загрузки» и кнопку «Перезагрузить сейчас» — жму по ней.

Для перехода к BIOS можно воспользоваться особыми вариантами загрузки в настройках системы

Потом действую так – в окне «Выбор действия» кликаю на «Поиск и устранение неисправностей», потом в «Диагностике» жму на «Дополнительные параметры». В следующем окне, практически в самом низу, будет пункт «Параметры встроенного ПО UEFI». Подтверждаю выбор, после компьютер перезагружается и открывается уже в BIOS.

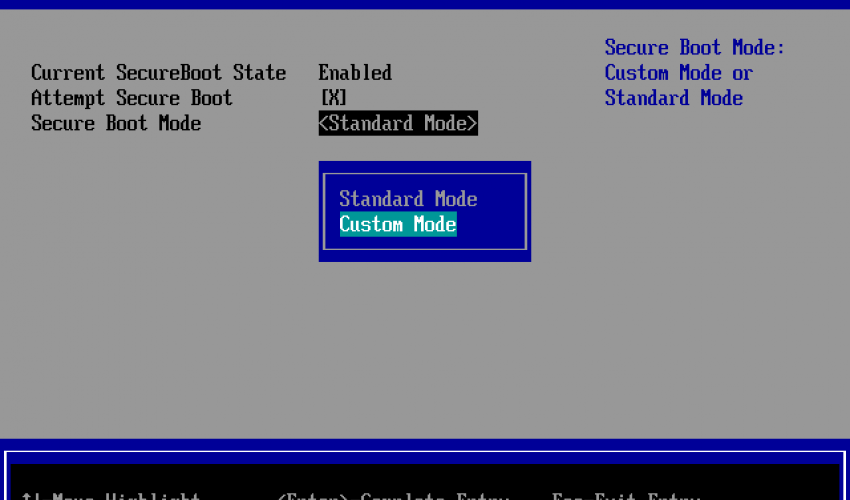

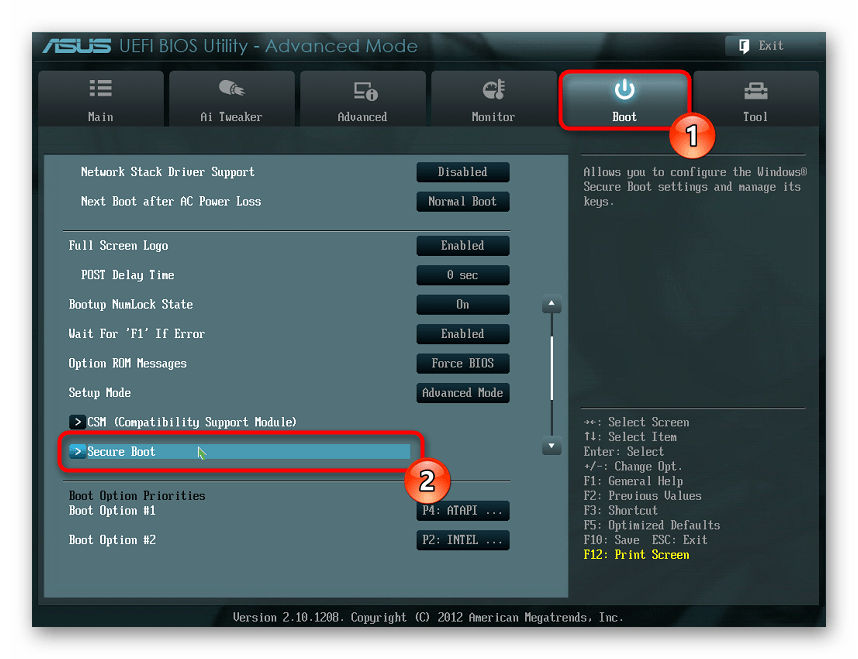

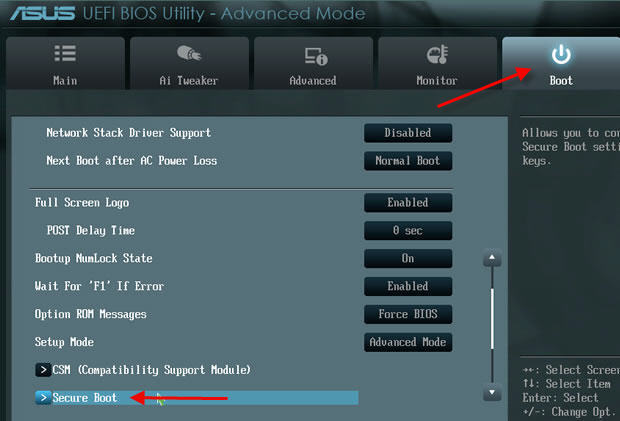

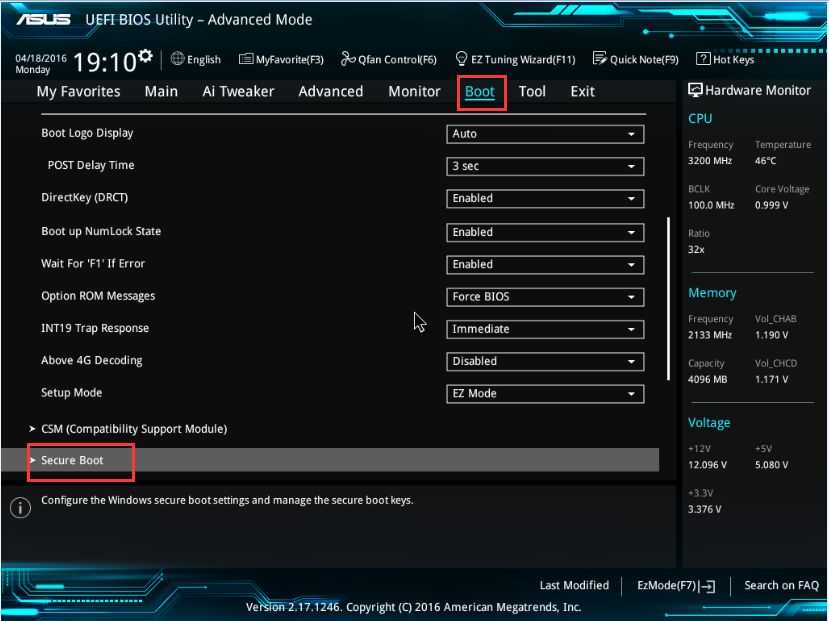

Asus

При входе в BIOS перехожу в «Advanced Mode». Для отключения безопасной загрузки на платах ASUS необходимо перейти во вкладку Boot, там перейти к пункту «Secure Boot», в строке «OS Type» отметить «Other OS». Далее сохраняю настройки нажатием на клавишу F10, перезагружаю компьютер и проверяю результат.

Чтобы приступить к отключению Secure Boot, для начала надо перейти в режим Advanced

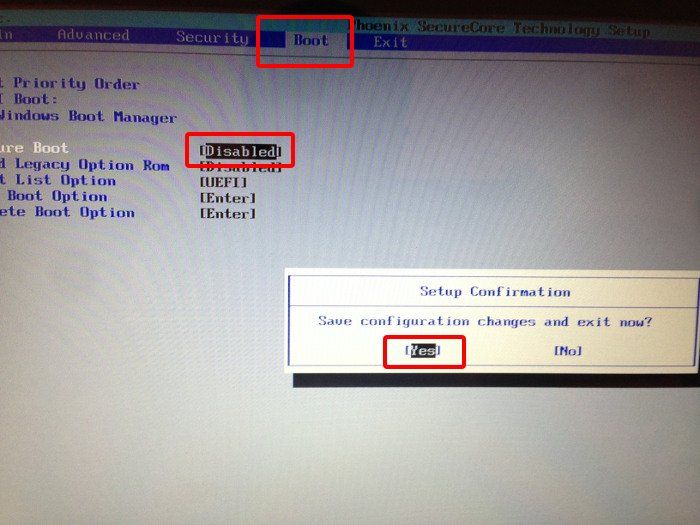

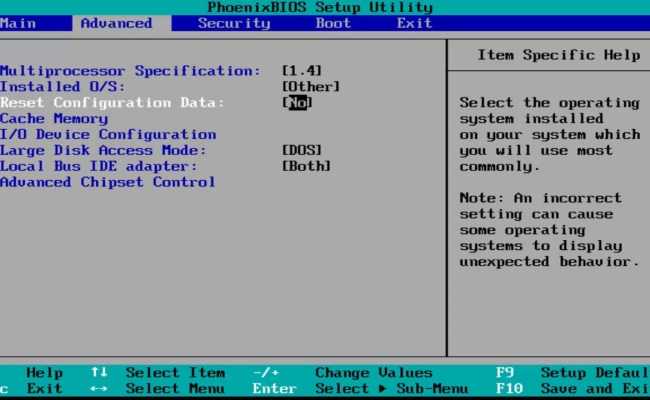

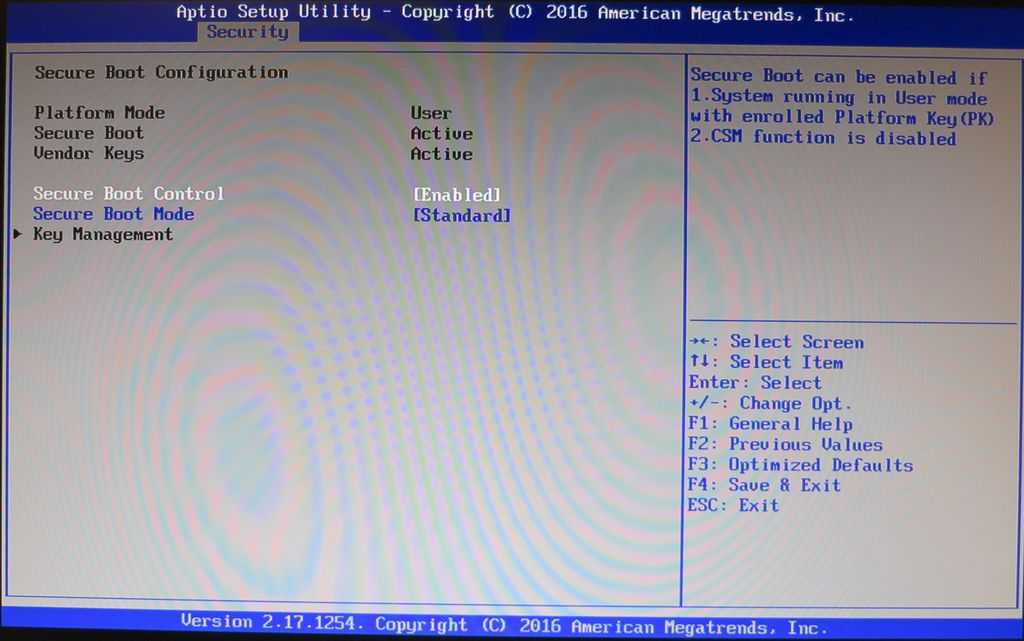

Если BIOS или UEFI выглядит иначе, тогда действовать надо так – открыть раздел «Security»/«Boot», перейти к элементу «Secure Boot» и установить на нем значение «Disabled», затем сохранить изменения и перезагрузить компьютер.

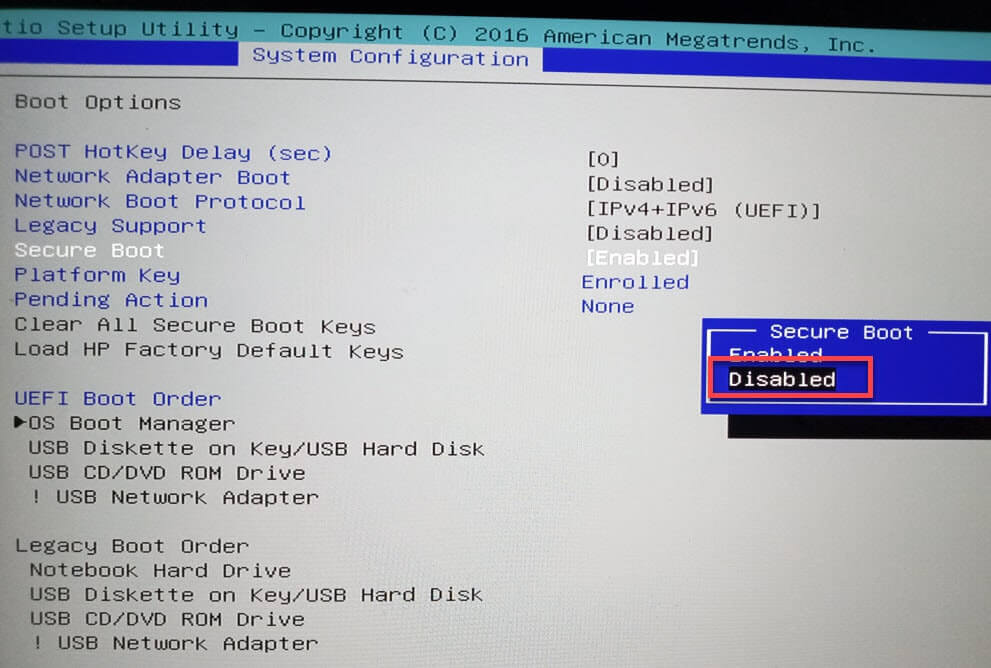

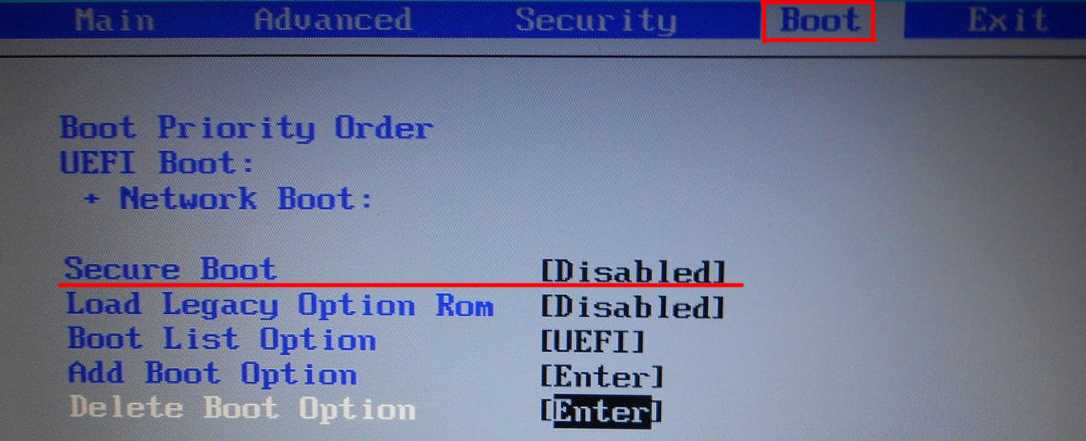

HP

В новых моделях ноутбуков и прочих устройств HP данный раздел называется «System Configuration». В остальных он стандартен – «Boot», дальнейшие шаги практически идентичны. Перехожу к нему, ищу в списке соответствующий пункт и устанавливаю значение «Disabled». В конце сохраняю настройки и выхожу из инструмента.

Вот так выглядит нужный раздел в BIOS на ноутбуках HP

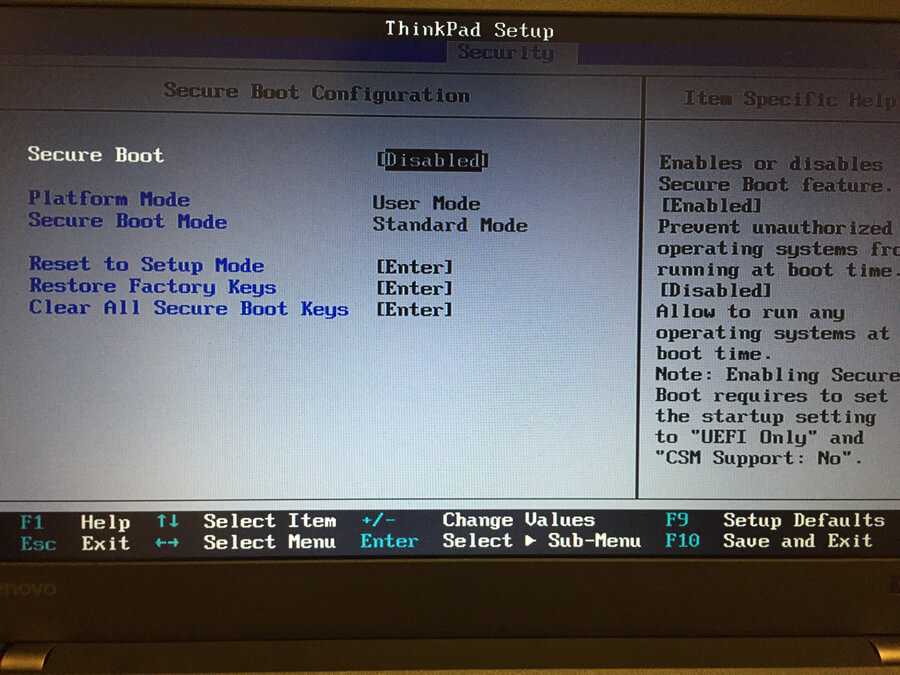

Toshiba и Lenovo

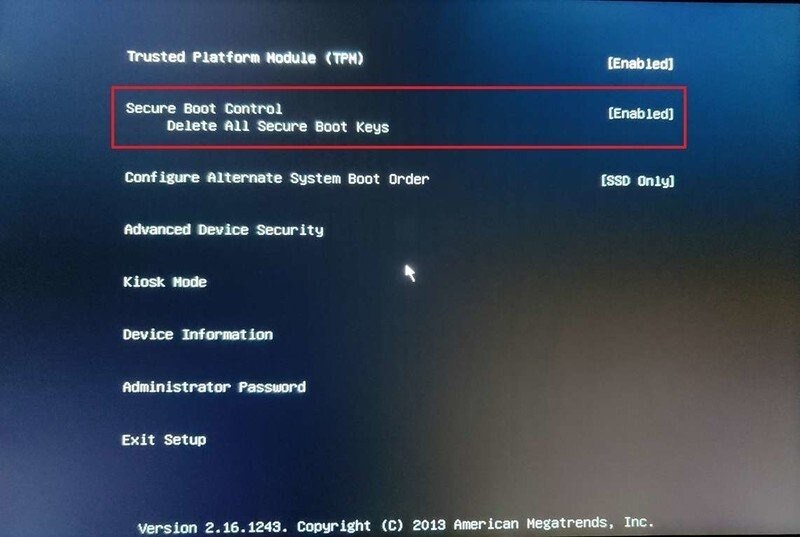

В этих ноутбуках способ перехода к BIOS практически не отличается. После этого нужно открыть раздел «Security», перейти к элементу «Secure Boot» и деактивировать его, поставив значение «Disabled».

Примерно таким образом выглядит раздел Security в ноутбуках Lenovo и Toshiba

Dell

В ноутбуках Dell нужный пункт располагается в разделе «Boot», подменю «Fast boot» или «UEFI BOOT», в зависимости от версии устройства. Далее в списке потребуется найти его и перевести значение в «Disabled». После внесения изменений обязательно сохраняю настройки нажатием на кнопку F10 и выхожу из утилиты.

Acer

А вот с ноутбуками Acer придется попотеть – просто так отключить безопасную загрузку в BIOS не удастся. Для этого потребуется сначала установить пароль в разделе Security с помощью утилиты Set Supervisor Password. Только после этого доступ откроется, и тут я перехожу во вкладку Boot, нахожу искомый элемент и отключаю его, сменив значение.

В компьютерах Acer путь к необходимому параметру отличается. Он находится во вкладке Authentication, в котором тоже нужно перевести значение. При необходимости надо переключить режим загрузки на «CSM» и установить «Legacy Mode» вместо UEFI.

Отключение Secure Boot в компьютерах на материнской плате Acer производится через этот раздел

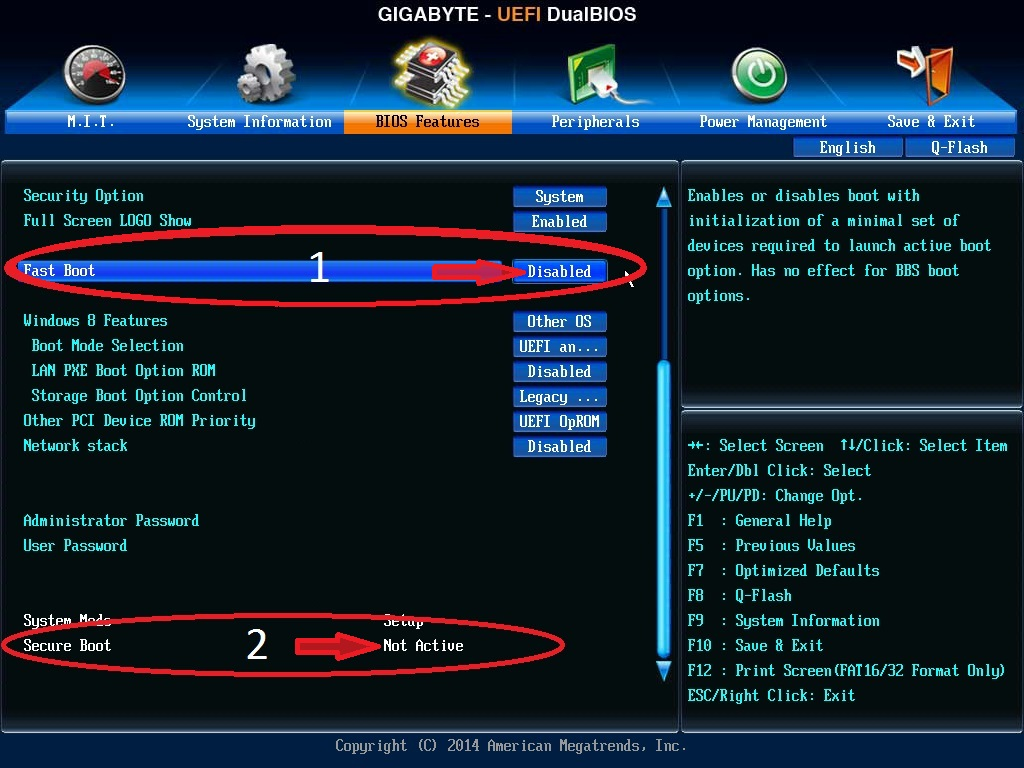

Материнские платы Gigabyte

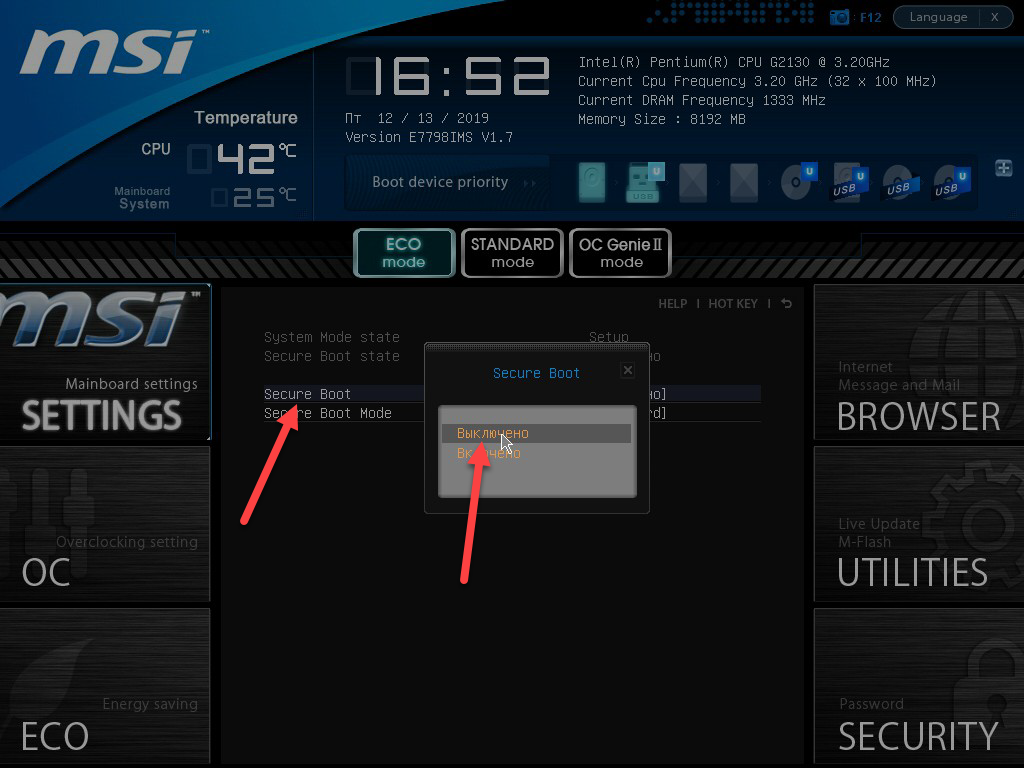

В материнских платах Gigabyte отключение функции безопасной загрузки производится через раздел «BIOS Features» (где-то он называется просто «BIOS»). В списке элементов сразу можно увидеть «Secure Boot», после чего потребуется изменить его значение с «Включено» на «Выключено».

Заключение

Работать с BIOS и UEFI необходимо исходя из модели материнской платы или самого ноутбука. Поиск «Secure Boot» в каждом случае все же отличается. Но общий смысл таков – функция часто доступна либо в разделе «Загрузка», либо «Безопасность».

Post Views: 2 138

Включить безопасную загрузку на устройствах Windows — Microsoft Intune

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 2 минуты на чтение

Безопасная загрузка — это стандарт безопасности, разработанный представителями индустрии ПК, чтобы гарантировать, что устройство загружается с использованием только программного обеспечения, которому доверяет производитель оригинального оборудования (OEM). Политики управления устройствами вашей организации могут потребовать, чтобы вы включили его на своем зарегистрированном устройстве Windows. Устройства, не соответствующие этому требованию, могут не иметь доступа к рабочим или учебным ресурсам.

Политики управления устройствами вашей организации могут потребовать, чтобы вы включили его на своем зарегистрированном устройстве Windows. Устройства, не соответствующие этому требованию, могут не иметь доступа к рабочим или учебным ресурсам.

Включить безопасную загрузку

Если ваше зарегистрированное устройство является мобильным, обратитесь в службу поддержки, и они помогут вам включить безопасную загрузку.

Если вашим зарегистрированным устройством является ПК, вы можете:

- Обратитесь за помощью к специалисту службы поддержки.

- Включите безопасную загрузку в меню BIOS ПК. Пошаговые инструкции см. в разделе Повторное включение безопасной загрузки.

Чтобы проверить состояние безопасной загрузки на вашем ПК:

- Перейдите в меню «Пуск».

- В строке поиска введите msinfo32 и нажмите Enter.

- Информация о системе открывается. Выберите Сводка системы .

- В правой части экрана посмотрите на Режим BIOS и Состояние безопасной загрузки . Если в режиме BIOS отображается UEFI , а в состоянии безопасной загрузки отображается Off , безопасная загрузка отключена.

Дальнейшие действия

- Дополнительные сведения о функции безопасной загрузки см. в документации по оборудованию для разработчиков Windows.

- Все еще нужна помощь? Обратитесь к специалисту службы поддержки, если у вас возникли проблемы с включением безопасной загрузки или если она уже включена. Войдите на веб-сайт Корпоративного портала, чтобы проверить контактную информацию сотрудника службы поддержки.

Обратная связь

Просмотреть все отзывы о странице

Безопасная загрузка | Майкрософт учиться

Твиттер

Фейсбук

Электронная почта

- Статья

- 3 минуты на чтение

Безопасная загрузка — это стандарт безопасности, разработанный представителями индустрии ПК, чтобы убедиться, что устройство загружается с использованием только программного обеспечения, которому доверяет производитель оригинального оборудования (OEM). При запуске ПК микропрограмма проверяет подпись каждой части загрузочного программного обеспечения, включая драйверы микропрограммы UEFI (также известные как дополнительные ПЗУ), приложения EFI и операционную систему. Если подписи действительны, ПК загружается, а прошивка передает управление операционной системе.

OEM-производитель может использовать инструкции производителя микропрограммы для создания ключей безопасной загрузки и сохранения их в микропрограмме ПК. Когда вы добавляете драйверы UEFI, вам также необходимо убедиться, что они подписаны и включены в базу данных безопасной загрузки.

Сведения о том, как работает процесс безопасной загрузки, включая доверенную загрузку и измеряемую загрузку, см. в разделе Безопасный процесс загрузки Windows 10.

в разделе Безопасный процесс загрузки Windows 10.

Требования к безопасной загрузке

Для поддержки безопасной загрузки необходимо предоставить следующее.

| Аппаратные требования | Детали |

|---|---|

| UEFI версии 2.3.1 Ошибки переменных C | Переменные должны быть установлены на SecureBoot=1 и SetupMode=0 с базой данных сигнатур (EFI_IMAGE_SECURITY_DATABASE), необходимой для загрузки предварительно подготовленного безопасного компьютера, и включая PK, установленный в действительной базе данных KEK. Для получения дополнительных сведений выполните поиск системных требований System.Fundamentals.Firmware.UEFISecureBoot в загружаемом формате PDF спецификаций и политик программы совместимости оборудования Windows. |

| UEFI версии 2.3.1 Раздел 27 | Платформа должна предоставлять интерфейс, соответствующий профилю UEFI версии 2.3.1, раздел 27. |

| База данных сигнатур UEFI | Платформа должна иметь правильные ключи в базе данных сигнатур UEFI (db), чтобы разрешить загрузку Windows. Он также должен поддерживать безопасные аутентифицированные обновления баз данных. Хранение безопасных переменных должно быть изолировано от работающей операционной системы, чтобы их нельзя было изменить без обнаружения. |

| Подписание прошивки | Все компоненты встроенного ПО должны быть подписаны с использованием как минимум RSA-2048 с SHA-256. |

| Диспетчер загрузки | При включении питания система должна начать выполнение кода микропрограммы и использовать криптографию с открытым ключом в соответствии с политикой алгоритма для проверки подписей всех образов в последовательности загрузки, включая диспетчер загрузки Windows. |

| Защита от отката | В системе должна быть предусмотрена защита от отката прошивки на более старые версии. |

| EFI_HASH_PROTOCOL | Платформа предоставляет EFI_HASH_PROTOCOL (согласно UEFI v2. 3.1) для разгрузки криптографических хэш-операций и EFI_RNG_PROTOCOL (определен Microsoft) для доступа к энтропии платформы. 3.1) для разгрузки криптографических хэш-операций и EFI_RNG_PROTOCOL (определен Microsoft) для доступа к энтропии платформы. |

Перед развертыванием ПК вы, как OEM-производитель, сохраняете базы данных безопасной загрузки на ПК. Сюда входят база данных подписей (db), база данных отозванных подписей (dbx) и база данных ключей регистрации ключей (KEK). Эти базы данных хранятся в энергонезависимой памяти микропрограммного обеспечения (NV-RAM) во время производства.

База данных сигнатур (db) и база данных отозванных сигнатур (dbx) содержат список подписантов или хэшей образов приложений UEFI, загрузчиков операционной системы (таких как загрузчик операционной системы Microsoft или диспетчер загрузки) и драйверов UEFI, которые можно загрузить на устройстве. Список отозванных содержит элементы, которые больше не являются доверенными и не могут быть загружены. Если хэш изображения есть в обеих базах данных, база данных отозванных подписей (dbx) имеет приоритет.

База данных ключей регистрации ключей (KEK) — это отдельная база данных ключей подписи, которую можно использовать для обновления базы данных подписей и базы данных отозванных подписей. Microsoft требует, чтобы указанный ключ был включен в базу данных KEK, чтобы в будущем Microsoft могла добавлять новые операционные системы в базу данных сигнатур или добавлять заведомо неверные образы в базу данных отозванных сигнатур.

После добавления этих баз данных и после окончательной проверки и тестирования микропрограммы OEM-производитель блокирует редактирование микропрограммы, за исключением обновлений, подписанных с помощью правильного ключа, или обновлений, выполненных физически присутствующим пользователем, использующим меню микропрограммы, а затем генерирует ключ платформы (PK). PK можно использовать для подписи обновлений KEK или для отключения безопасной загрузки.

Вам следует обратиться к производителю микропрограммы за инструментами и помощью в создании этих баз данных.

Во время запуска часто отображается экран с упоминанием ключа. Если его нет или экран проходит слишком быстро, чтобы увидеть его, проверьте сайт изготовителя.

Во время запуска часто отображается экран с упоминанием ключа. Если его нет или экран проходит слишком быстро, чтобы увидеть его, проверьте сайт изготовителя.