Secure boot control что это: Secure Boot Mode — что это в биосе?

Содержание

Secure Boot Mode — что это в биосе?

Приветствую друзья! Смотрите, интересная ситуация — иногда производители так хотят нам облегчить жизнь, что придумывают всякие заумные настройки, которые должны нас оберегать от появления глюков, от нестабильной работы компьютера/ноутбука. Но часто эти опции только ухудшают нашу компьютерную жизнь. Пример? Пожалуйста — вы купили ноут с Windows 8, а хотите поставить десятку. Но кто бы мог подумать, что производитель посчитает что ставить другую операционку — это получается опасно..

Secure Boot Mode — что это такое?

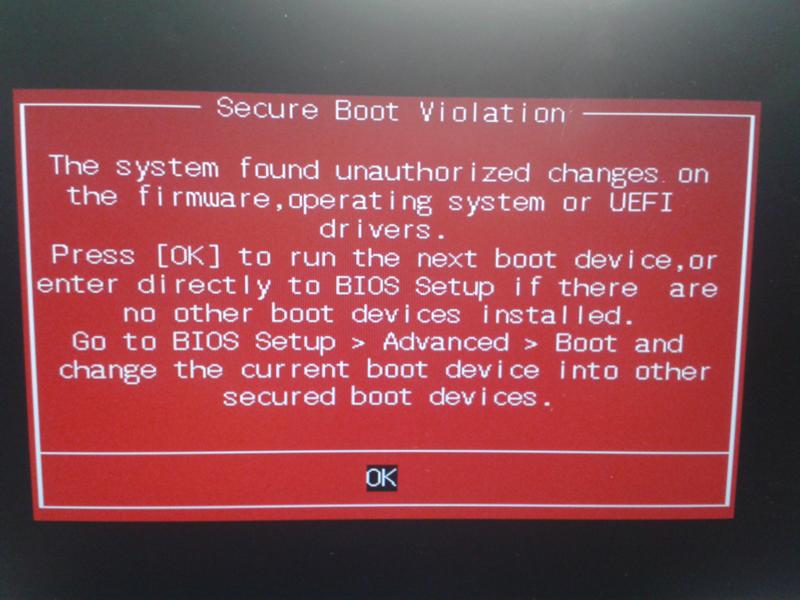

Режим безопасной загрузки, который не даст запустить ваш ноут/ПК с загрузочного диска кроме Windows 8, Windows 10. Операционка может отличаться от модели ноута. Простыми словами — установить можно то, что советует производитель. Все остальное — на свой страх и риск, будто семерка и десятка — нереально разные операционки.

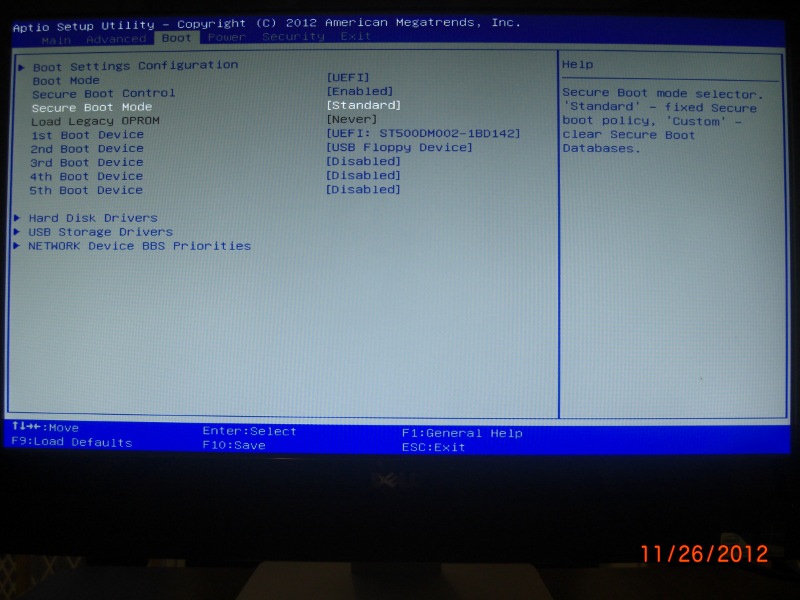

Поэтому, чтобы установить другую операционку, данную опцию следует отключить, либо выставить значение Custom вместо Standart.

Настройка находится в одном из разделе:

- Security (переводится как безопасность).

- System Configuration (системная конфигурация).

- Boot (переводится как загрузиться с чего-то, там флеша, диск).

Короче суть в том, что производитель сообщает: уважаемые, на этот ноутбук безопасно можно ставить только определенную операционку (или несколько), как будут другие работать — неизвестно, а поэтому небезопасно. Но по факту все преувеличено, там где работает десятка, скорее всего будет работать и семерка, а иногда и Windows XP.

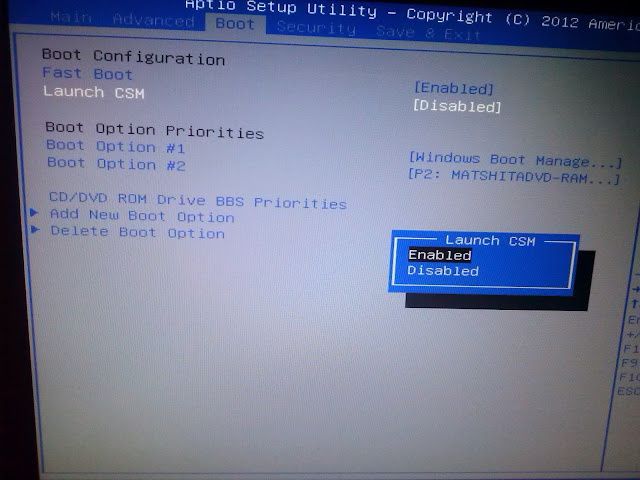

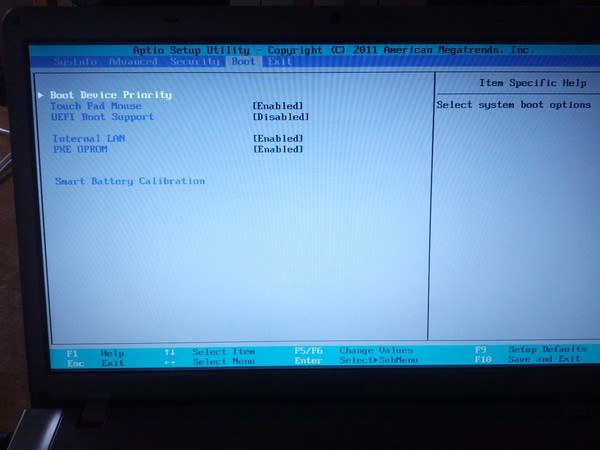

Например если ноутбук поддерживает только десятку, то чтобы установить семерку, нужно не только отключить Secure Boot Mode, нужно еще включить режим совместимости с другими операционками, такая опция может называться:

- Launch CSM

- CMS Boot

- UEFI and Legacy OS

- CMS OS

Вышеперечисленная опция может находится в разделе Advanced > подраздел Boot Mode или OS Mode Selection.

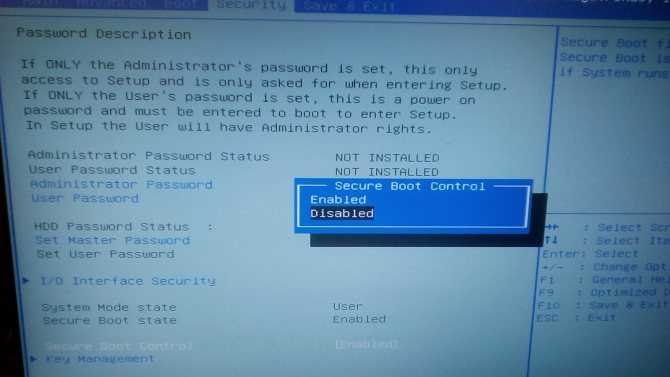

Опция в биосе ASUS:

Как видите — опция также может быть в разделе Security Boot Parameters.

Почему ставить другие операционки — небезопасно?

Вообще попахивает бредом.

Но думаю что корни идут например.. к процессору. Новые процы поддерживают новые инструкции, поэтому например десятка реально может работать быстрее на новом проце чем семерка.

Самый грубый пример — старушка Windows XP, которая медленнее работает чем Windows 10 на новом ПК. Да, с трудом XP можно установить, например я ставил на 1150 сокет.. хотя не оч новый, но суть не в этом.

Да и о чем говорить, когда уже много новых материнок официально не поддерживают Windows 7. Хотя я не считаю что она устаревшая, однако факт есть фактом — ставьте только десятку. Кому-то такой ход не нравится, согласен, но будущее не за горами, когда популярный софт перестанет поддерживать семерку, как например.. Хром перестал поддерживать Windows XP (там работает только последняя версия, старая, которая еще поддерживала XP).

Заключение

Собственно делаем вывод:

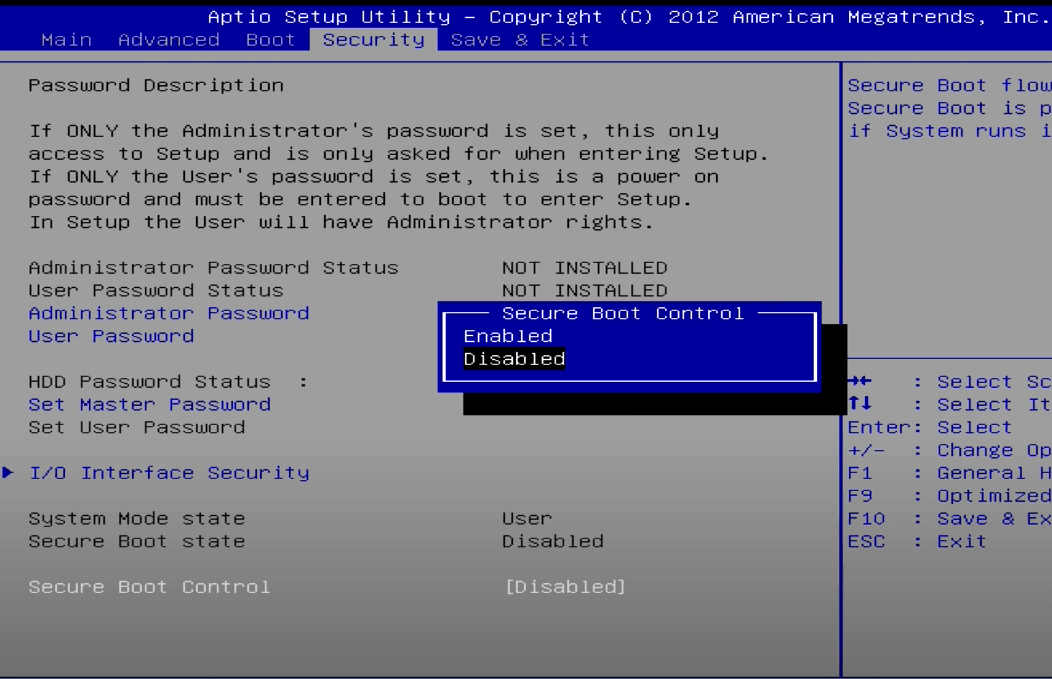

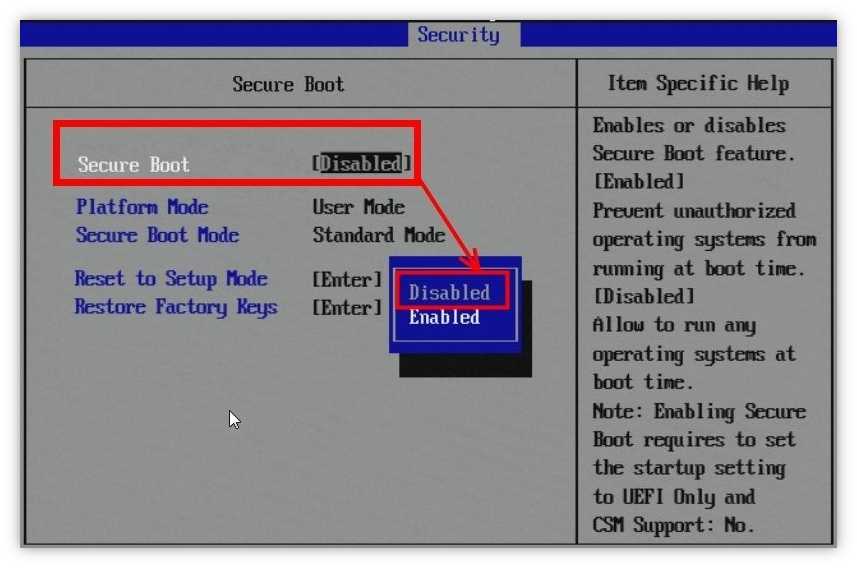

- Secure Boot Mode — опция, отключая которую (выбрать Disabled либо Custom) можно установить на комп иную операционку, а не ту, которую хочет производитель.

- Собственно если устраивает винда, которая шла с компом/ноутом — тогда пусть опция будет включена (выбрано Enabled либо Standart).

Удачи.

На главную!

30.09.2019

Ctrl+C Ctrl+V — что это значит? (контрл+ц контрл+в)

Grizzly папка — что это?

Mb3install — что за папка?

PORT. IN на музыкальном центре — что это?

Windows10UpgraderApp — что это?

scoped_dir — что это за папка?

Windows10Upgrade — можно ли удалить?

im_temp — что за папка?

Как проверить, что компьютерная система может быть обновлена до Windows 11?

Этим летом компания Microsoft объявила о грядущем выходе новой операционной системы Windows 11. На официальном сайте был представлен красочный пользовательский интерфейс и инновационные функции для многозадачной работы. Однако при переходе на новую ОС могут возникнуть затруднения. Ранее мы опубликовали список устройств MSI, совместимых с Windows 11, поэтому их владельцам волноваться о «железе» не нужно (подробнее см. https://ru.msi.com/Landing/Introducing-Windows-11-on-MSI-devices

https://ru.msi.com/Landing/Introducing-Windows-11-on-MSI-devices

Как убедиться, что ваше устройство способно работать с Windows 11? Перед переходом на новую ОС нужно проверить несколько моментов.

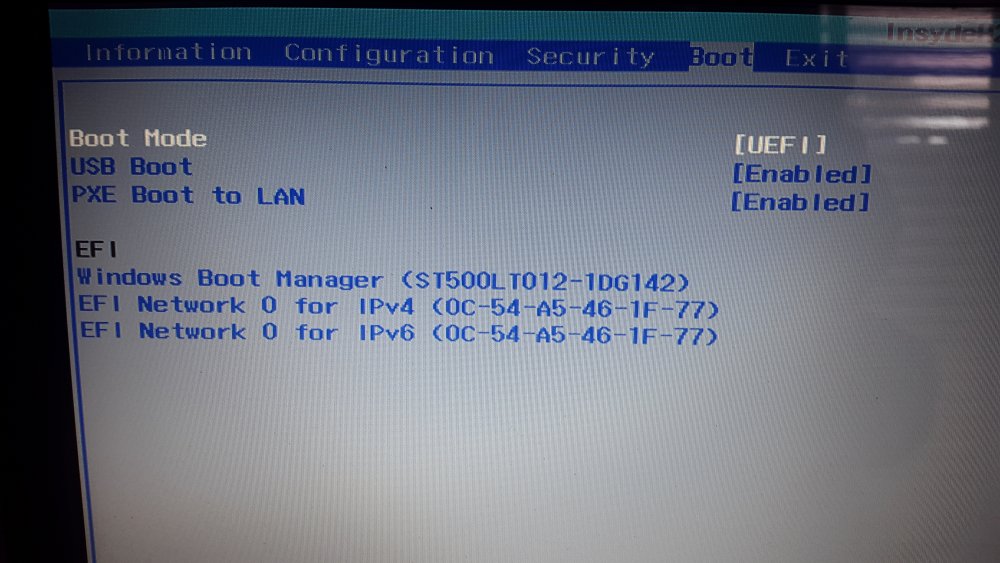

1. Убедитесь в правильности настроек BIOS. Обычно они заданы как надо по умолчанию, но могли быть изменены пользователем, поэтому лучше лишний раз убедиться.

Параметр Secure Boot: включен. Параметр Security Device Support: включен. Параметр TPM Devices Selection: PTT.

Зайдите в интерфейс UEFI BIOS и перейдите на вкладку Security («Безопасность»).

Убедитесь, что нужные параметры заданы так, как указано ниже.

Security\Trusted Computing > Security Device Support > Enable.

TPM Device Selection: PTT.

Также активируйте параметр Secure Boot, как указано ниже.

Security\Secure Boot > Secure Boot > Enable.

Нажмите клавишу “F10”, сохраните изменения и перезагрузите устройство.

Если ваше устройство принадлежит серии Pro или Creator, интерфейс UEFI BIOS будет другим – см. иллюстрации ниже.

Security\Trusted Computing > Security Device Support > Enable.

TPM Device Selection: PTT.

Security\Secure Boot > Secure Boot > Enable.

Примечание: у некоторых устройств расположение параметров в интерфейсе UEFI BIOS может отличаться (см. ниже).

Security\Trusted Computing -> Security Device Support > Enable.

AMD fTPM switch -> AMD CPU fTPM.

Advanced\Windows OS Configuration\Secure Boot > Secure Boot > Enable.

Secure Boot > Enable.

2. Проверьте версию TPM-модуля в Windows.

Загрузите Windows, нажмите клавиши “Windows” + “R” и введите “tpm.msc”. Откроется окно управления TPM-модулем “Trusted Platform Module (TPM) Management”. Убедитесь, что в нем указана нужная версия TPM-модуля.

Убедитесь, что в нем указана нужная версия TPM-модуля.

Убедившись в том, что настройки и версия TPM-модуля – правильные, можно осуществлять переход на Windows 11. Драйверы и эксклюзивное приложение MSI будут выпущены вскоре после официального выхода Windows 11. Подробнее о новой операционной системе: https://www.microsoft.com/ru-ru/windows/windows-11

Примечание: Windows 11 Insider Preview – это не финальная версия операционной системы. Используя ее или иное стороннее программное обеспечение, вы тем самым принимаете на себя ответственность за любое повреждение своего устройства или потерю данных. Компания MSI не будет ответственна ни за какой понесенный из-за этого ущерб.

Следите за новостями MSI и не забывайте проверять продуктовые страницы, чтобы своевременно получать обновления программного обеспечения.

Модуль доверенной платформы (TPM) 2.0

Твиттер

Фейсбук

Эл. адрес

адрес

- Статья

- 2 минуты на чтение

Примечание: С 28 июля 2016 г. все новые модели, линейки или серии устройств (или если вы обновляете аппаратную конфигурацию существующей модели, линейки или серии с помощью крупного обновления, такого как ЦП, графические карты) реализовать и включить по умолчанию TPM 2.0 (подробности в разделе 3.7 на странице «Минимальные требования к оборудованию»). Требование о включении TPM 2.0 относится только к производству новых устройств.

Технология Trusted Platform Module (TPM) предназначена для обеспечения аппаратных функций, связанных с безопасностью. Микросхема TPM — это защищенный криптопроцессор, который помогает выполнять такие действия, как создание, хранение и ограничение использования криптографических ключей. Многие доверенные платформенные модули включают в себя несколько механизмов физической безопасности для защиты от несанкционированного доступа, а вредоносное программное обеспечение не может вмешиваться в функции безопасности доверенного платформенного модуля.

Многие доверенные платформенные модули включают в себя несколько механизмов физической безопасности для защиты от несанкционированного доступа, а вредоносное программное обеспечение не может вмешиваться в функции безопасности доверенного платформенного модуля.

Традиционно доверенные платформенные модули представляли собой дискретные микросхемы, припаянные к материнской плате компьютера. Такие реализации позволяют вам как производителю оригинального оборудования (OEM) оценивать и сертифицировать TPM отдельно от остальной системы. Некоторые новые реализации TPM интегрируют функции TPM в тот же набор микросхем, что и другие компоненты платформы, при этом обеспечивая логическое разделение, аналогичное дискретным микросхемам TPM.

Доверенные платформенные модули пассивны: они получают команды и возвращают ответы. Чтобы реализовать все преимущества TPM, необходимо тщательно интегрировать аппаратное и микропрограммное обеспечение системы с TPM, чтобы отправлять ему команды и реагировать на его ответы. Доверенные платформенные модули обеспечивают безопасность и конфиденциальность системного оборудования, владельцев платформ и пользователей.

Доверенные платформенные модули обеспечивают безопасность и конфиденциальность системного оборудования, владельцев платформ и пользователей.

Прежде чем его можно будет использовать в расширенных сценариях, необходимо подготовить доверенный платформенный модуль. Начиная с Windows 10, операционная система автоматически инициализируется и становится владельцем TPM. Это означает, что ИТ-специалистам не нужно настраивать или контролировать систему.

Дополнительные сведения о конкретных требованиях, которые необходимо выполнить, см. в разделе System.Fundamentals.TPM20 в загружаемых спецификациях и политиках для вашей операционной системы.

ИТ-специалисты: Чтобы понять, как TPM работает на вашем предприятии, см. раздел Доверенный платформенный модуль.

- Функции безопасности Windows 10 S и требования для OEM-производителей

- Обзор доверенного платформенного модуля

- Как Windows 10 использует доверенный платформенный модуль

- Рекомендации TPM

Что такое безопасная загрузка?

По мере того, как кибератаки становятся все более изощренными, хакеры теперь пытаются проникнуть на сервер на самом низком уровне (прошивка) еще до того, как он будет включен.

В этом блоге вы узнаете, что такое безопасная загрузка, как она работает и как решения Trenton обеспечивают целостность прошивки для предотвращения несанкционированного доступа.

Что такое безопасная загрузка?

Спецификация UEFI определяет механизм под названием «Безопасная загрузка» для обеспечения целостности встроенного ПО и программного обеспечения, работающего на платформе. Безопасная загрузка устанавливает доверительные отношения между UEFI BIOS и программным обеспечением, которое он в конечном итоге запускает (например, загрузчиками, операционными системами или драйверами и утилитами UEFI).

После включения и настройки безопасной загрузки разрешено выполнение только программного обеспечения или микропрограммы, подписанных утвержденными ключами. И наоборот, программное обеспечение, подписанное ключами из черного списка, не может выполняться. Таким образом, система может защититься от вредоносных атак, руткитов и несанкционированных обновлений программного обеспечения, которые могут произойти до запуска ОС.

Механизм безопасной загрузки использует пары открытого и закрытого ключей для проверки цифровой подписи всех микропрограмм и программного обеспечения перед выполнением. Прежде чем углубляться в детали безопасной загрузки UEFI, давайте начнем с небольшого общего сведения о цифровых подписях.

Механизм безопасной загрузки использует пары открытого и закрытого ключей для проверки цифровой подписи всех микропрограмм и программного обеспечения перед выполнением.

Что такое цифровые подписи и как они работают?

Основная идея цифровых подписей состоит в том, чтобы сгенерировать пару ключей:

- Закрытый ключ, который должен храниться и защищаться составителем.

- Открытый ключ, который можно распространять бесплатно.

Математическая корреляция между этой парой открытого и закрытого ключей позволяет проверить подлинность цифровой подписи сообщения. Чтобы выполнить проверку, необходим только открытый ключ, и сообщение может быть проверено как подписанное закрытым ключом, даже не зная самого закрытого ключа.

Еще одна особенность этой пары открытого и закрытого ключей заключается в том, что нецелесообразно вычислять закрытый ключ по содержимому открытого ключа. Эта функция позволяет распространять открытый ключ без ущерба для закрытого ключа.

Наконец, сообщение нельзя подписать с помощью открытого ключа. Только закрытый ключ может правильно подписать сообщение. Это основной механизм, используемый технологией цифровой подписи для проверки целостности сообщения без нарушения деталей или содержимого закрытого ключа.

Как работает безопасная загрузка?

При таком понимании цифровых подписей технология UEFI «Secure Boot» состоит из набора ключей, классифицированных следующим образом:

- Платформенный ключ (PK)

- Ключ обмена ключами (KEK)

- База данных белого списка (БД)

- База данных черного списка (DBX)

В системе с включенной и настроенной безопасной загрузкой каждый из этих элементов будет содержать общедоступные части пар открытого и закрытого ключей. Ключи используются для авторизации различных компонентов прошивки и программного обеспечения.

Ключи используются для авторизации различных компонентов прошивки и программного обеспечения.

- Ключ платформы (PK) устанавливает доверительные отношения между владельцем платформы и микропрограммой (UEFI BIOS), контролируя доступ к базе данных KEK. Для каждой платформы существует один ПК, а общедоступная часть ПК устанавливается в систему, как правило, во время производства у OEM-производителя. Частная часть PK необходима для изменения базы данных KEK.

- База данных ключей обмена ключами (KEK) устанавливает доверительные отношения между микропрограммой и ОС. KEK состоит из списка открытых ключей, которые можно проверить на предмет авторизации для изменения базы данных белого списка (DB) или базы данных черного списка (DBX). Для каждой платформы может быть несколько KEK. Частная часть KEK необходима для модификации DB или DBX.

- База данных белого списка (БД) — это список открытых ключей, которые используются для проверки цифровой подписи данной микропрограммы или программного обеспечения.

Чтобы обсудить БД, давайте предположим, что система загружается и собирается выполнить загрузчик для выбора ОС для загрузки. Система проверит цифровую подпись загрузчика с помощью открытых ключей в БД, и если этот загрузчик был подписан соответствующим закрытым ключом, то запуск загрузчика разрешен. В противном случае он блокируется как несанкционированный.

Чтобы обсудить БД, давайте предположим, что система загружается и собирается выполнить загрузчик для выбора ОС для загрузки. Система проверит цифровую подпись загрузчика с помощью открытых ключей в БД, и если этот загрузчик был подписан соответствующим закрытым ключом, то запуск загрузчика разрешен. В противном случае он блокируется как несанкционированный. - И наоборот, база данных черного списка (DBX) представляет собой список открытых ключей, о которых известно, что они соответствуют вредоносным или неавторизованным микропрограммам или программам. Любое программное обеспечение, подписанное соответствующим закрытым ключом из этой базы данных, будет заблокировано.

Secure Boot и Trenton Systems

В Trenton Systems все защищенные компьютеры, процессорные платы и/или объединительные платы PCIe поставляются с настраиваемой, безопасной BIOS и новейшими технологиями кибербезопасности, включая технологию Secure Boot, которые имеют заводские конфигурации ключей по умолчанию.

Чтобы обсудить БД, давайте предположим, что система загружается и собирается выполнить загрузчик для выбора ОС для загрузки. Система проверит цифровую подпись загрузчика с помощью открытых ключей в БД, и если этот загрузчик был подписан соответствующим закрытым ключом, то запуск загрузчика разрешен. В противном случае он блокируется как несанкционированный.

Чтобы обсудить БД, давайте предположим, что система загружается и собирается выполнить загрузчик для выбора ОС для загрузки. Система проверит цифровую подпись загрузчика с помощью открытых ключей в БД, и если этот загрузчик был подписан соответствующим закрытым ключом, то запуск загрузчика разрешен. В противном случае он блокируется как несанкционированный.