Restore secure boot to factory settings что это: Как отключить функцию безопасной загрузки UEFI, чтобы установить еще одну операционную систему

Содержание

Как отключить функцию безопасной загрузки UEFI, чтобы установить еще одну операционную систему

Содержание:

Пытались ли вы когда-нибудь установить параллельно с Windows другую операционную систему? Если да, то, в зависимости от того, что вы пытались установить, вы могли столкнуться с функцией безопасной загрузки UEFI (UEFI Secure Boot). Если Secure Boot не узнает программу, которую вы пытаетесь установить, то не позволит вам осуществить установку. Secure Boot действительно полезен для защиты компьютера от вредоносных программ. Однако он также препятствует загрузке вполне «добропорядочных» операционных систем — таких, как Kali Linux, Android x86 и TAILS.

К счастью, есть способ разрешить эту ситуацию. В данной статье мы расскажем, как отключить функцию безопасной загрузки UEFI, чтобы иметь возможность установить вторую операционную систему.

Безопасная загрузка UEFI

Для начала рассмотрим, как именно Secure Boot защищает вашу систему.

Secure Boot — это функция UEFI, то есть единого расширяемого интерфейса прошивки, а UEFI, в свою очередь, является более продвинутой альтернативой интерфейса BIOS, присутствующего на многих устройствах.

Secure Boot можно сравнить с контрольно-пропускным пунктом. Прежде чем допустить программу в систему, он проверяет ее. Если программа имеет надлежащую цифровую подпись, ее пропускают через «ворота». Если же распознать цифровую подпись не удается, Secure Boot не дает программе запуститься и требует перезагрузки системы.

Но случается, что, хотя программа безопасна и имеет надежный источник, ее цифровая подпись в базе данных Secure Boot отсутствует.

Так, даже если вы будете загружать дистрибутивы Linux напрямую с сайта их разработчика и проверять контрольные суммы, чтобы убедиться, что ПО не было взломано, Secure Boot все равно может их «не пропустить». Та же участь может постичь и другие операционные системы, а также драйвера и аппаратное ПО.

Как отключить Secure Boot

Прежде всего, следует помнить, что Secure Boot — не просто какая-то надоедливая «фича», от которой нужно поскорее избавиться. В конце концов, эта функция стоит на страже интересов вашего же компьютера.

В конце концов, эта функция стоит на страже интересов вашего же компьютера.

Также, имейте в виду, что, когда вы снова активируете Secure Boot, вам, возможно, понадобится перезагрузить BIOS. Свои данные вы при этом не потеряете, а вот персональные настройки BIOS будут сброшены. Кроме того, может получиться так, что, однажды отключив Secure Boot, вернуть его вы уже не сможете.

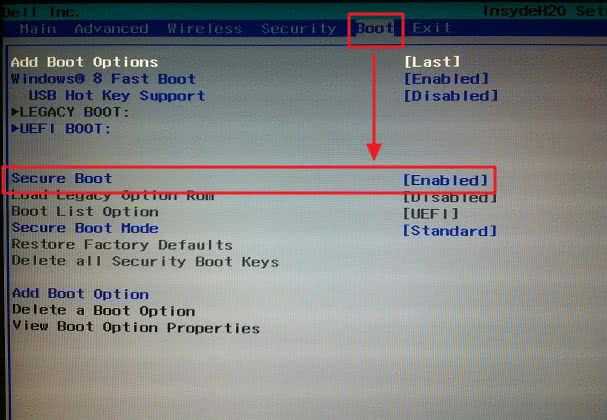

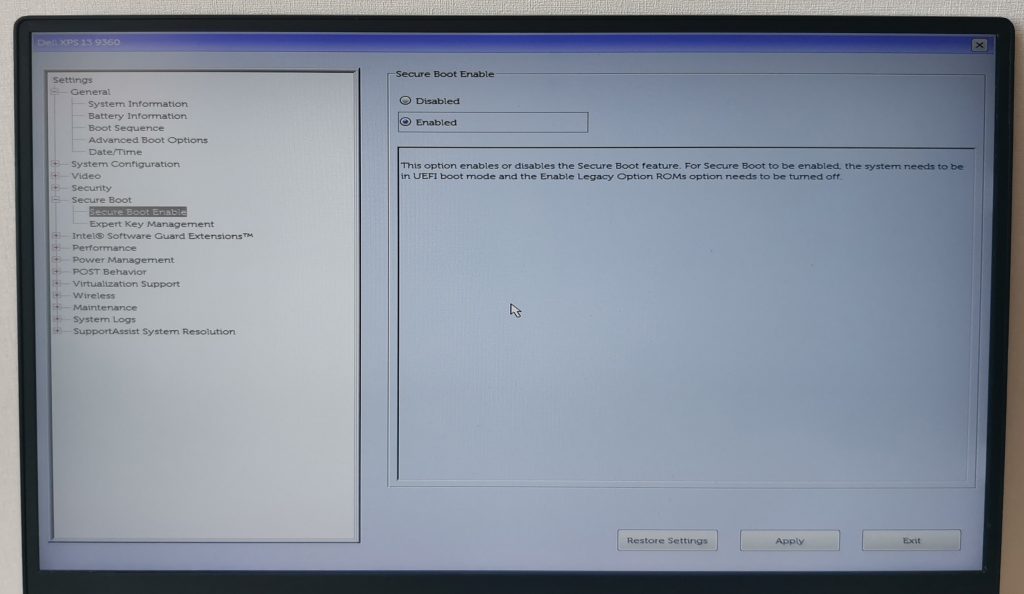

Итак, чтобы отключить Secure Boot, сделайте следующее:

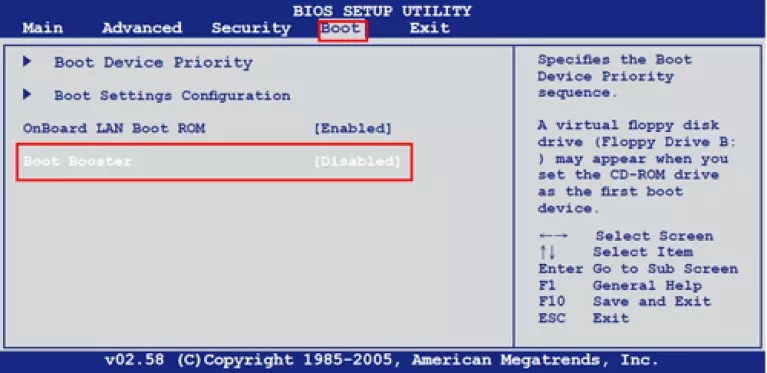

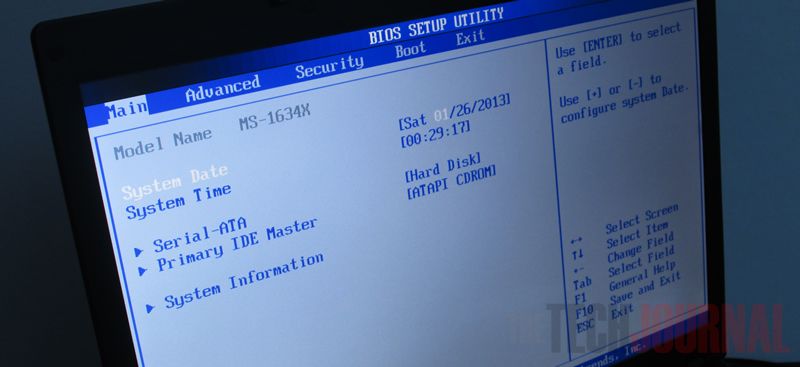

- Выключите компьютер. Затем снова включите и войдите в режим BIOS. Вход в этот режим, как правило, выполняется с помощью кнопок F1, F2, F12, Esc или Del (в зависимости от модели компьютера). Пользователи Windows могут войти в меню дополнительных параметров загрузки (Advanced Boot), нажав на Shift и выбрав Restart (Перезагрузить). Затем нужно нажать на Troubleshoot (Диагностика) > Advanced Options (Дополнительные параметры): UEFI Firmware Settings (Настройки прошивки UEFI).

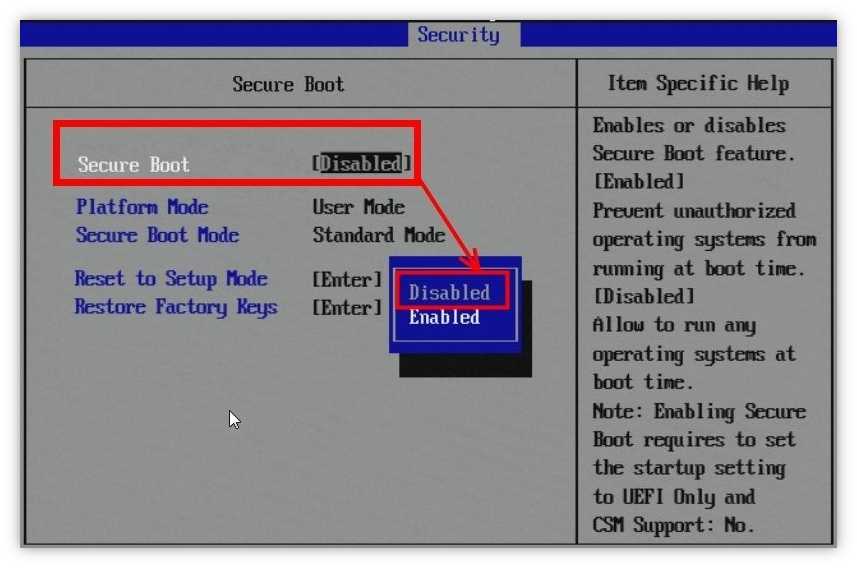

- Найдите функцию Secure Boot (Безопасная загрузка). Если есть возможность, выберите Disabled (Отключить).

Обычно опция Secure Boot находится в меню Security (Безопасность), Boot (Загрузка) или Authentication (Авторизация).

Обычно опция Secure Boot находится в меню Security (Безопасность), Boot (Загрузка) или Authentication (Авторизация). - Нажмите на Save (Сохранить) и Exit (Выйти). Система перезагрузится.

Итак, вы успешно отключили Secure Boot. Теперь смело берите флэшку с операционной системой, которую раньше установить не удавалось, и пытайтесь снова.

Как снова активировать Secure Boot

Чтобы снова включить Secure Boot, вам придется удалить с компьютера все следы присутствия неподписанной операционной системы— иначе ничего не получится.

- Деинсталлируйте все неподписанное ПО, установленное в то время, пока Secure Boot был отключен.

- Выключите компьютер. Затем снова включите и войдите в режим BIOS. Вход в этот режим, как правило, выполняется с помощью кнопок F1, F2, F12, Esc или Del (в зависимости от модели компьютера). Пользователи Windows могут войти в меню дополнительных параметров загрузки (Advanced Boot), нажав на Shift и выбрав Restart (Перезагрузить).

- Найдите параметр Secure Boot (Безопасная загрузка) и выберите Enabled (Включить). Обычно опция безопасной загрузки находится в меню Security (Безопасность), Boot (Загрузка) или Authentication (Авторизация).

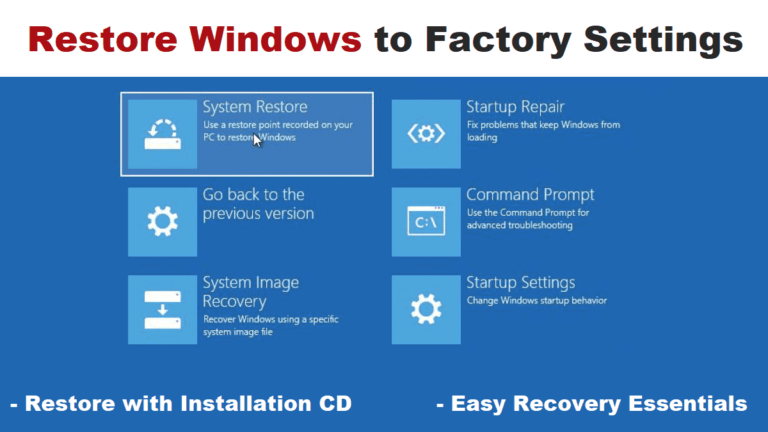

- Если включить безопасную загрузку не удается, попробуйте перезагрузить BIOS, чтобы вернуть его к заводским настройкам. Вернув заводские настройки, попробуйте снова включить Secure Boot.

- Нажмите Save (Сохранить) и Exit (Выйти). Система перезагрузится.

- Если система не загружается, снова отключите Secure Boot.

Диагностика ошибки, препятствующей включению Secure Boot

Чтобы решить проблему отказа загрузки системы с включенным Secure Boot, попробуйте сделать следующее:

- Проверьте, чтобы в меню BIOS была включена опция UEFI. Тем самым вы также убедитесь в том, что устаревший режим загрузки отключен.

- Выясните тип раздела вашего жесткого диска. Чтобы это сделать, введите в поисковой строке стартового меню Windows Управление компьютером (Computer Management).

Далее выберите Управление диском (Disk Management). Найдите основной диск, нажмите на правую кнопку мыши и выберите Свойства (Properties). Теперь найдите тип раздела диска. UEFI требует тип GPT, а не MBR, использующегося в более ранних версиях BIOS.

Далее выберите Управление диском (Disk Management). Найдите основной диск, нажмите на правую кнопку мыши и выберите Свойства (Properties). Теперь найдите тип раздела диска. UEFI требует тип GPT, а не MBR, использующегося в более ранних версиях BIOS. - Поменять тип MBR на GPT можно только одним способом: создать резервную копию своих данных и стереть всю информацию с диска.

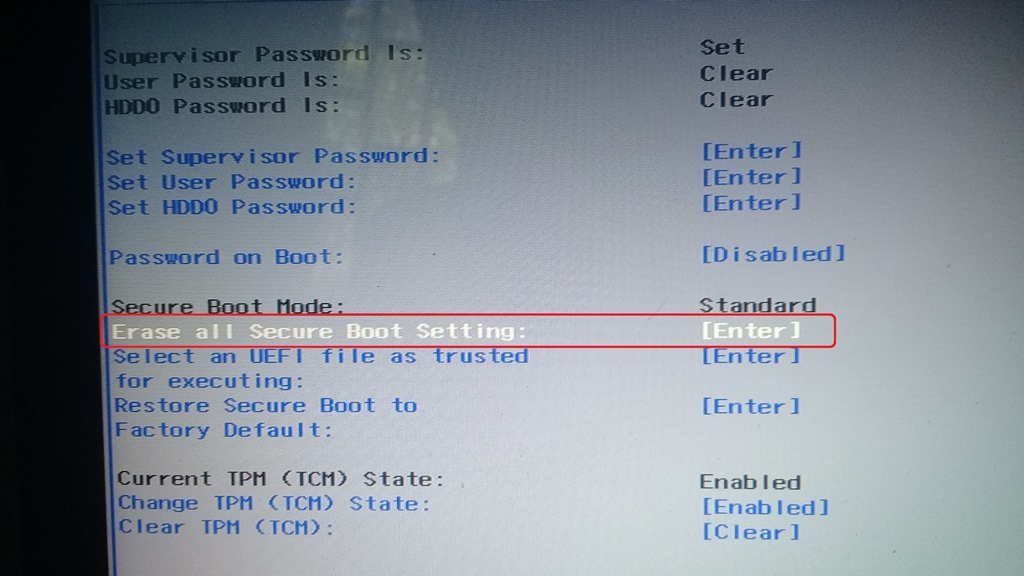

- В некоторых прошивках есть опция восстановления заводских настроек (Restore Factory Keys), которая обычно находится в том же меню, что и другие параметры Secure Boot. Если у вас есть такая опция, восстановите заводские настройки, сохраните их, выйдете и перезагрузитесь.

Надежная загрузка (Trusted Boot)

Если активировать Secure Boot не удается, на помощь придет функция надежной загрузки Trusted Boot. Правда, она способна распознавать только цифровую подпись Windows 10. Trusted Boot проверяет драйвера, файлы запуска и другие аспекты Windows.

Если Trusted Boot обнаружит поврежденную или вредоносную программу, то, как и в случае с Secure Boot, он не даст ей загрузиться. Однако, в отличие от Secure Boot, Trusted Boot способен автоматически исправлять некоторые ошибки.

Однако, в отличие от Secure Boot, Trusted Boot способен автоматически исправлять некоторые ошибки.

Совместная работа Secure Boot и Trusted Boot

Нужен ли Secure Boot?

Стоит помнить, что, отключая Secure Boot, вы подвергаете свой компьютер потенциальной угрозе.

Можно сказать, что сегодня, во времена разгула руткитов и прочего вредоносного ПО, безопасная загрузка становится более актуальной, чем когда-либо. Так что, обеспечьте своей UEFI-системе дополнительный уровень безопасности, и спите спокойно.

Укрощаем UEFI SecureBoot / Хабр

Данные обещания надо выполнять, тем более, если они сделаны сначала в заключительной части опуса о безопасности UEFI, а потом повторены со сцены ZeroNights 2015, поэтому сегодня поговорим о том, как заставить UEFI SecureBoot работать не на благо Microsoft, как это чаще всего настроено по умолчанию, а на благо нас с вами.

Если вам интересно, как сгенерировать свои собственные ключи для SecureBoot, как установить их вместо стандартных (или вместе с ними), как подписать ваш любимый EFI-загрузчик, как запретить загрузку неподписанного или подписанного чужими ключами кода, как выглядит интерфейс для настройки SecureBoot у AMI, Insyde и Phoenix и почему это, по большому счету, совершенно не важно — добро пожаловать под кат, но опасайтесь большого количества картинок и длинных консольных команд.

Введение

О том, как устроен и работает SecureBoot, я уже рассказывал в начале пятой части вышеупомянутого опуса, повторяться смысла не вижу. Если вы не в курсе, о чем весь этот UEFI SecureBoot вообще, кто такие PK, KEK, db и dbx, и почему с точки зрения SecureBoot по умолчанию хозяином вашей системы является производитель UEFI, а единственным авторизованным пользователем является Microsoft — смело проследуйте туда, мы вас тут пока подождем.

С ликбезом закончили, теперь к делу. Несмотря на то, что про создание своих ключей и настройку SecureBoot написано за три последних года с десяток отличных статей (ссылки на часть из которых приведены в разделе Литература), воз и ныне там. Основная проблема с информацией о настройке SecureBoot даже в англоязычном сегменте сети (не говоря уже о рунете) — большая часть статей, текстов и постов обрывается на «вот у нас теперь есть ключи в формате EFI Signature List, добавьте их зависимым от вашего вендора прошивки способом и готово». При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM’ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM’ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

Тестовая конфигурация

Специально для этой статьи я достал из закромов пару не самых новых ноутбуков с прошивками на платформах Phoenix SCT и Insyde h3O, а также совершенно новую плату congatec (разработкой прошивки для которой я занят в данный момент) на платформе AMI AptioV. Встречайте, наши тестовые стенды:

1. AMI, они же «треугольные«: congatec conga-TR3 @ conga-TEVAL, AMD RX-216GD (Merlin Falcon), AMI AptioV (UEFI 2. 4)

4)

2. Insyde, они же «квадратные«: Acer Aspire R14 R3-471T (Quanta ZQX), Intel Core i3-4030U (Ivy Bridge), Insyde h3O (UEFI 2.3.1C)

3. Phoenix, они же «полукруглые«: Dell Vostro 3360 (Quanta V07), Intel Core i7-3537U (Ivy Bridge), Phoenix SCT (UEFI 2.3.1C)

Об интерфейсах для настройки SecureBoot

На всех вышеперечисленных системах производитель заявляет о поддержке технологии UEFI SecureBoot, но интерфейс для ее настройки сильно отличается между системами. К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках

никакого интерфейса в Setup, кроме возможности удаления текущего PK

(т.е. перевода SecureBoot в так называемый Setup Mode)

не требуется

, а после этого можно использовать любое EFI-приложение, способное вызвать UEFI-сервис gRS->SetVariable с предоставленными пользователем данными, в том числе утилиту KeyTool. efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

Тем не менее, если удобный интерфейс для настройки присутствует (у AMI он, на мой взгляд, даже удобнее KeyTool‘а) — можно воспользоваться им, так что рассказывать про эти самые интерфейсы все равно придется.

Пара слов про скриншоты UEFI

Благодаря универсальности GOP, ConIn/ConOut и DevicePath можно было сесть и написать за полчаса простой DXE-драйвер, который снимал бы замечательные скриншоты в формате BMP со всего, что происходит в графической консоли после его (драйвера) загрузки по нажатию горячей клавиши, после чего сохранял бы их на первом попавшемся USB-носителе с ФС FAT32… Но его нужно сначала написать, потом отладить, потом интегрировать в прошивки так, чтобы они от этого не развалились (а на ноутбуках придется микросхему с прошивкой выпаивать и под программатор класть, если вдруг что-то не так пойдет), плюс с подконтрольного мне AptioV можно снимать скриншоты просто используя терминал и console serial redirection, а у остальных там настроек буквально на два-три экрана, которые можно банально с монитора сфотографировать, поэтому прошу вас, уважаемые читатели, простить вашего покорного слугу за эти кривые фотографии и за тот факт, что он — ленивая жопа.

Готовим плацдарм

Начнем с лирического отступления о наличии нужного софта для разных ОС. Несмотря на то, что Microsoft является одним из разработчиков технологии, в открытом доступе до сих пор отсутствуют нормальные средства для работы с ней из Windows (ключи можно сгенерировать утилитой MakeCert из Windows SDK, а для всего остального предлагается использовать HSM третьих лиц за большие деньги). Я подумывал сначала взять и написать нужную утилиту на Qt, но потому решил, что ключи и подписи каждый день генерировать не нужно, а на пару раз хватит и существующих решений. Можете попробовать переубедить меня в комментариях, если хотите.

В общем, для всего нижеперечисленного вам понадобится Linux (который можно запустить с LiveUSB, если он у вас не установлен). Для него существует целых два набора утилит для работы с SecureBoot: efitools/sbsigntool и EFIKeyGen/pesign. У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

В итоге, кроме Linux, нам понадобятся несколько вещей:

1. Пакет openssl и одноименная утилита из него для генерирования ключевых пар и преобразования сертификатов из DER в PEM.

2. Пакет efitools, а точнее утилиты cert-to-efi-sig-list, sign-efi-sig-list для преобразования сертификатов в формат ESL и подписи файлов в этом формате, и KeyTool.efi для управления ключами системы, находящейся в SetupMode.

3. Пакет sbsigntool, а точнее утилита sbsign для подписи исполняемых файлов UEFI (т.е. загрузчиков, DXE-драйверов, OptionROM’ов и приложений для UEFI Shell) вашим ключом.

Загрузите Linux, установите вышеуказанные пакеты, откройте терминал в домашней директории и переходите к следующему шагу.

Генерируем собственные ключи для SecureBoot

Как обычно, есть несколько способов сделать что-либо, и чем мощнее используемый инструмент, тем таких способов больше. OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

Генерируем ключевые пары

Ключей понадобится сгенерировать три штуки: PK, KEK и ISK.

Начнем с PK, для генерации которого нужно выполнить следующее

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Platform Key" -keyout PK.key -out PK.pem

после чего ввести и подтвердить пароль, который потом спросят при попытке подписи чего-либо получившимся закрытым ключом.

Командой выше мы просим OpenSSL сгенерировать нам ключевую пару RSA2048/SHA256 со сроком действия на один год, под названием Platform Key, с выводом закрытого ключа в файл PK. key, а открытого — в файл PK.pem. Если добавить -nodes, то для подписи этой ключевой парой не нужен будет пароль, но здесь мы этого делать не станем — с паролем хоть ненамного, но безопаснее.

key, а открытого — в файл PK.pem. Если добавить -nodes, то для подписи этой ключевой парой не нужен будет пароль, но здесь мы этого делать не станем — с паролем хоть ненамного, но безопаснее.

Таким же образом генерируем ключевые пары для KEK и ISK, пароли при этом советую вводить разные:

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Key Exchange Key" -keyout KEK.key -out KEK.pem

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Image Signing Key" -keyout ISK.key -out ISK.pem

Конвертируем открытые ключи в формат ESL

Теперь нужно сконвертировать открытые ключи из формата PEM в понятный UEFI SecureBoot формат ESL. Этот бинарный формат описан в спецификации UEFI (раздел 30.4.1 в текущей версии 2.5) и интересен тем, что файлы в нем можно соединять друг с другом конкатенацией, и этот факт нам еще пригодится.

cert-to-efi-sig-list -g "$(uuidgen)" PK.pem PK.esl

cert-to-efi-sig-list -g "$(uuidgen)" KEK.pem KEK.esl

cert-to-efi-sig-list -g "$(uuidgen)" ISK.pem ISK.esl

Ключ -g добавляет к сгенерированному ESL-файлу GUID, в нашем случае — случайный, полученый запуском утилиты uuidgen и использованием ее вывода. Если этой утилиты у вас нет — придумывайте GUIDы сами или оставьте значение по умолчанию.

Подписываем ESL-файлы

Для правильно работы SecureBoot необходимо, чтобы PK был подписан сам собой, KEK подписан PK, а хранилища db и dbx — сответственно KEK. При этом PK не может быть несколько, а вот ситуация с несколькими KEK хоть и встречается в дикой природе, но я все же настоятельно рекомендую удалить предустановленный ключ Microsoft из KEK по простой причине — db и dbx могут быть подписаны любым ключом из хранилища KEK, т.е. если ключ MS оттуда не удалить, то у MS будет возможность управлять содержимым db и dbx, т.е. добавлять любые новые ключи или хеши в список доверенной загрузки и удалять из него существующие. На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

Если вы думаете иначе

Ну тогда вам прямая дорога вот сюда, там в самом конце раздела 1.3.4.3 есть ссылка на сертификат Microsoft Corporation KEK CA 2011 в формате DER, из которого нужно сначала получить PEM командой

openssl x509 -in MicCorKEKCA2011_2011-06-24.crt -inform DER -out MsKEK.pem -outform PEM

затем сконвертировать полученный PEM в ESL командой

cert-to-efi-sig-list -g "$(uuidgen)" MsKEK.pem MsKEK.esl

после чего добавить получившийся файл к нашему файлу KEK.esl командой

cat KEK.esl MsKEK.esl > NewKEK.esl

mv -f NewKEK.esl KEK.esl

Теперь Microsoft такой же авторизованный пользователь вашей платформы, как и вы сами, с чем я вас и поздравляю.

С другой стороны, если вы не хотите терять возможность загрузки Windows и подписанных ключом Microsoft исполняемых компонентов (к примеру, GOP-драйверов внешних видеокарт и PXE-драйверов внешних сетевых карточек), то к нашему ISK.esl надо будет добавить еще пару ключей — ключ Microsoft Windows Production CA 2011, которым MS подписывает собственные загрузчики и ключ Microsoft UEFI driver signing CA, которым подписываются компоненты третьих сторон (именно им, кстати, подписан загрузчик Shim, с помощью которого теперь стартуют разные дистрибутивы Linux, поддерживающие SecureBoot из коробки).

Последовательность та же, что и под спойлером выше. Конвертируем из DER в PEM, затем из PEM в ESL, затем добавляем к db.esl, который в конце концов надо будет подписать любым ключом из KEK:

openssl x509 -in MicWinProPCA2011_2011-10-19.crt -inform DER -out MsWin.pem -outform PEM

openssl x509 -in MicCorUEFCA2011_2011-06-27.crt -inform DER -out UEFI.pem -outform PEM

cert-to-efi-sig-list -g "$(uuidgen)" MsWin.pem MsWin.esl

cert-to-efi-sig-list -g "$(uuidgen)" UEFI.pem UEFI.esl

cat ISK.esl MsWin.esl UEFI.esl > db.esl

Теперь подписываем PK самим собой:

sign-efi-sig-list -k PK.key -c PK.pem PK PK.esl PK.auth

Подписываем KEK.esl ключом PK:

sign-efi-sig-list -k PK.key -c PK.pem KEK KEK.esl KEK.auth

Подписываем db.esl ключом KEK:

sign-efi-sig-list -k KEK.key -c KEK.pem db db.esl db.auth

Если еще не надоело, можно добавить чего-нибудь еще в db или создать хранилище dbx, нужные команды вы теперь знаете, все дальнейшее — на ваше усмотрение.

Подписываем загрузчик

Осталось подписать какой-нибудь исполняемый файл ключом ISK, чтобы проверить работу SecureBoot после добавления ваших ключей. Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

В любом случае, подписываются исполняемые файлы вот такой командой:

sbsign --key ISK.key --cert ISK.pem --output bootx64.efi RU.efi

Здесь я заодно переименовал исполняемый файл в bootx64.efi, который нужно положить в директорию /EFI/BOOT тестового USB-носителя с ФС FAT32. Для 32-битных UEFI (избавь вас рандом от работы с ними) используйте bootia32.efi и RU32.efi.

В результате вот этого всего у вас получились три файла .auth, которые нужно будет записать «как есть» в NVRAM-переменные db, KEK и PK, причем именно в таком порядке. Скопируйте все три файла в корень другого USB-носителя с ФС FAT32, на котором в качестве /EFI/BOOT/bootx64. efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

Укрощение строптивого

Начинается все одинаково: вставляем нашу флешку с ключами и KeyTool‘ом в свободный USB-порт, включаем машину, заходим в BIOS Setup. Здесь, прежде чем заниматься настройкой SecureBoot, нужно отключить CSM, а с ним — и легаси-загрузку, с которыми наша технология не совместима. Также обязательно поставьте на вход в BIOS Setup пароль подлиннее, иначе можно будет обойти SecureBoot просто отключив его, для чего на некоторых системах с IPMI и/или AMT даже физическое присутсвие не потребуется.

AMI AptioV

У большинства прошивок, основанных на коде AMI, управление технологией SecureBoot находится на вкладке Security, у меня это управление выглядит так:

Заходим в меню Key Management (раньше оно было на той же вкладке, сейчас его выделили в отдельное) и видим там следующее:

Выбираем нужную нам переменную, после чего сначала предлагают выбрать между установкой нового ключа и добавлением к уже имеющимся, выбираем первое:

Теперь предлагается либо установить значение по умолчанию, либо загрузить собственное из файла, выбираем последнее:

Далее нужно устройство и файл на нем, а затем выбрать формат этого файла, в нашем случае это Authenticated Variable:

Затем нужно подтвердить обновление файла, и если все до этого шло хорошо, в результате получим лаконичное сообщение:

Повторяем то же самое для KEK и PK, и получам на выходе вот такое состояние:

Все верно, у нас есть единственный PK, всего один ключ в KEK и три ключа в db, возвращаемся в предыдущее меню кнопкой Esc и включаем SecureBoot:

Готово, сохраняем настройки и выходим с перезагрузкой, после чего пытаемся загрузиться с нашей флешки и видим вот такую картину:

Отлично, неподписанные загрузчики идут лесом, осталось проверить подписанный. Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вот теперь можно сказать, что SecureBoot работает как надо.

Если у вашего AMI UEFI такого интерфейса для добавления ключей нет, то вам подойдет другой способ, о котором далее.

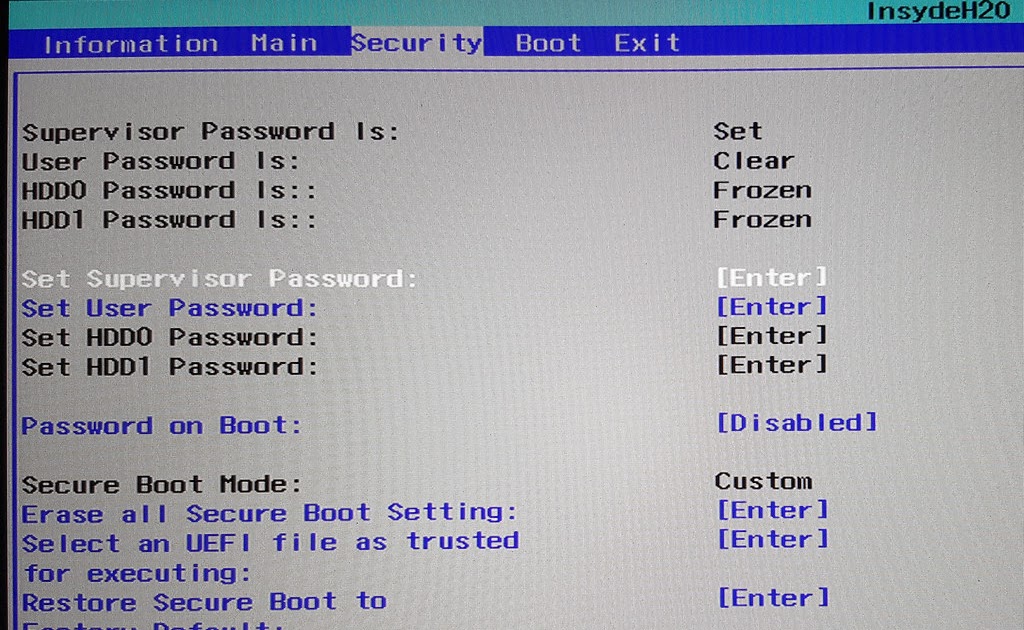

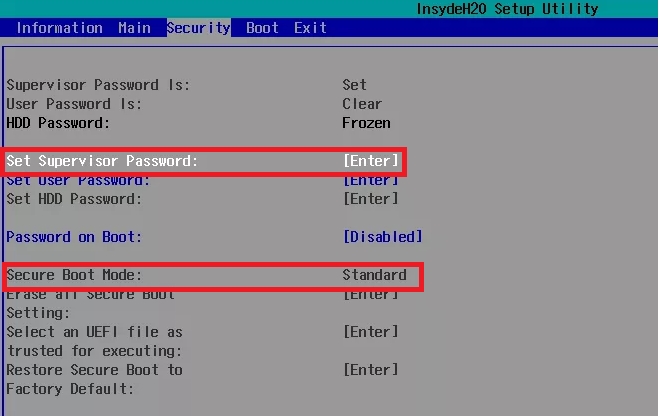

Insyde h3O

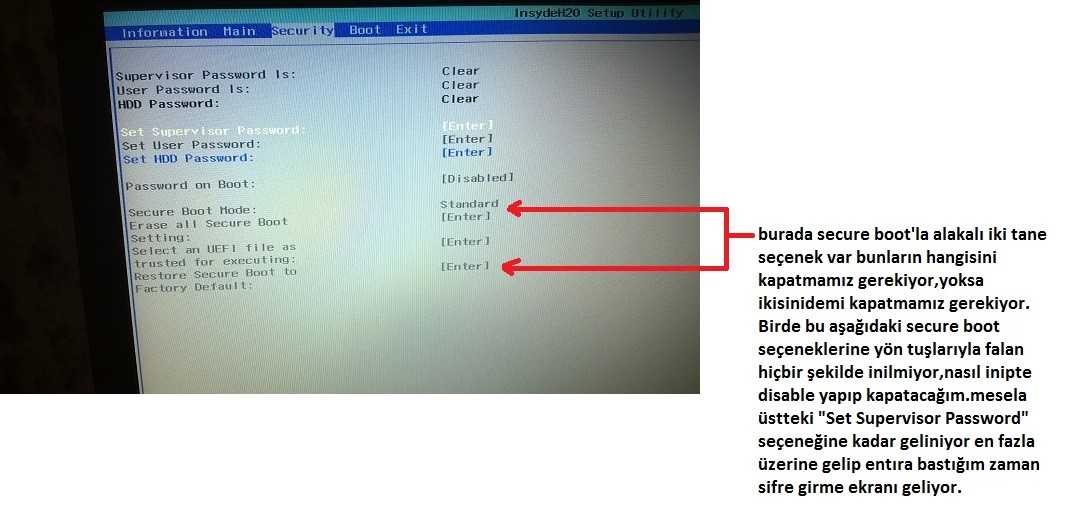

Здесь все несколько хуже, чем в предыдущем случае. Никакого интерфейса для добавления собственных ключей нет, и возможностей настройки SecureBoot предлагается всего три: либо удалить все переменные разом, переведя SecureBoot в Setup Mode, либо выбрать исполняемый файл, хеш которого будет добавлен в db, и его можно будет запускать даже в том случае, если он не подписан вообще, либо вернуться к стандартным ключам, в качестве которых на этой машине выступают PK от Acer, по ключу от Acer и MS в KEK и куча всякого от Acer и MS в db.

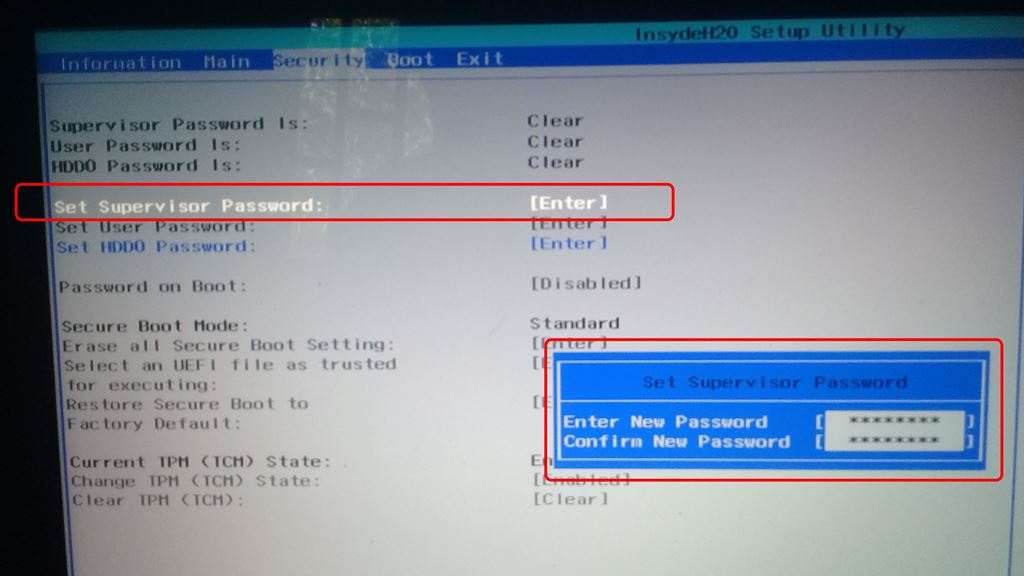

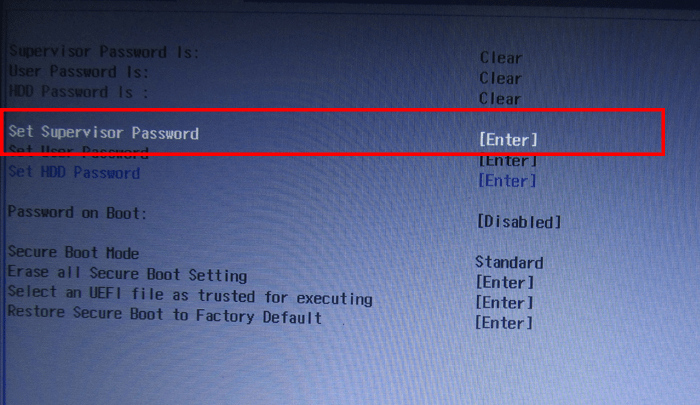

Впрочем, нет интерфейса — ну и черт с ним, у нас для этого KeyTool есть, главное, что в Setup Mode перейти можно. Интересно, что BIOS Setup не дает включить SecureBoot, если пароль Supervisor Password не установлен, поэтому устанавливаем сначала его, затем выполняем стирание ключей:

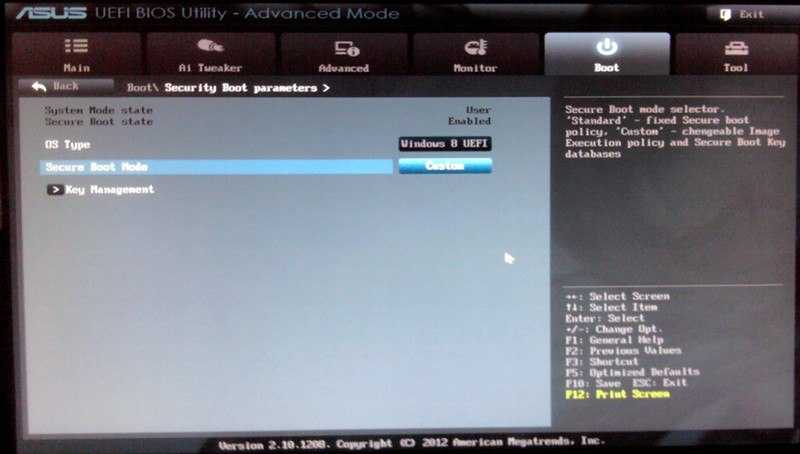

После чего на соседней вкладке Boot выбираем режим загрузки UEFI и включаем SecureBoot:

Т. к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты KeyTool‘а я сделаю на предыдущей системе, и придется вам поверить в то, что на этой все выглядит точно также (мамой клянусь!).

к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты KeyTool‘а я сделаю на предыдущей системе, и придется вам поверить в то, что на этой все выглядит точно также (мамой клянусь!).

Загружаемся с нашего носителя в KeyTool, и видим примерно следующее:

Выбираем Edit Keys, попадаем в меню выбора хранилища:

Там сначала выбираем db, затем Replace Keys, затем наше USB-устройство, а затем и файл:

Нажимаем Enter и без всяких сообщений об успехе нам снова показывают меню выбора хранилища. Повторяем то же самое сначала для KEK, а затем и для PK, после выходим в главное меню двойным нажатием на Esc. Выключаем машину, включаем заново, пытаемся загрузить KeyTool снова и видим такую картину (которую я утащил из дампа прошивки, ее фото на глянцевом экране еще кошмарнее, чем предыдущие):

Ну вот, одна часть SecureBoot’а работает, другая проверяется запуском подписанной нами RU. efi и тоже работает. У меня на этой системе Windows 8 установлена в UEFI-режиме, так вот — работает и она, Microsoft с сертификатом не подвели.

efi и тоже работает. У меня на этой системе Windows 8 установлена в UEFI-режиме, так вот — работает и она, Microsoft с сертификатом не подвели.

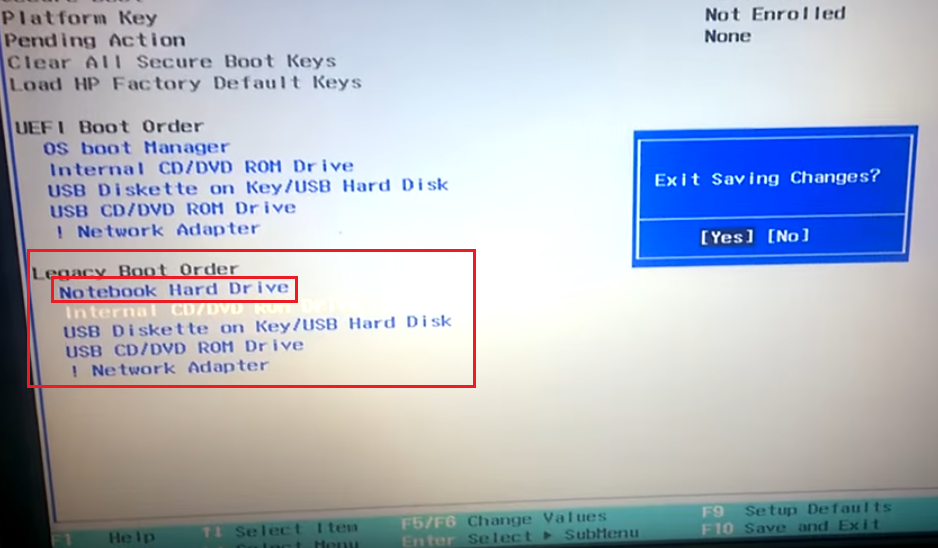

Phoenix SCT

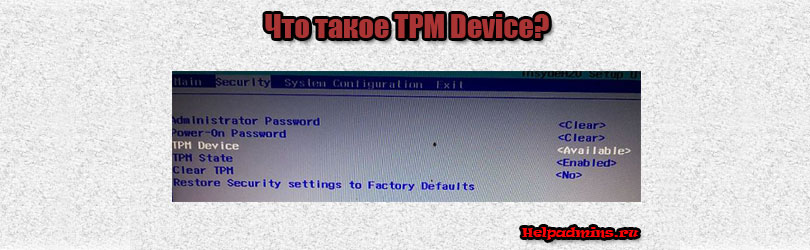

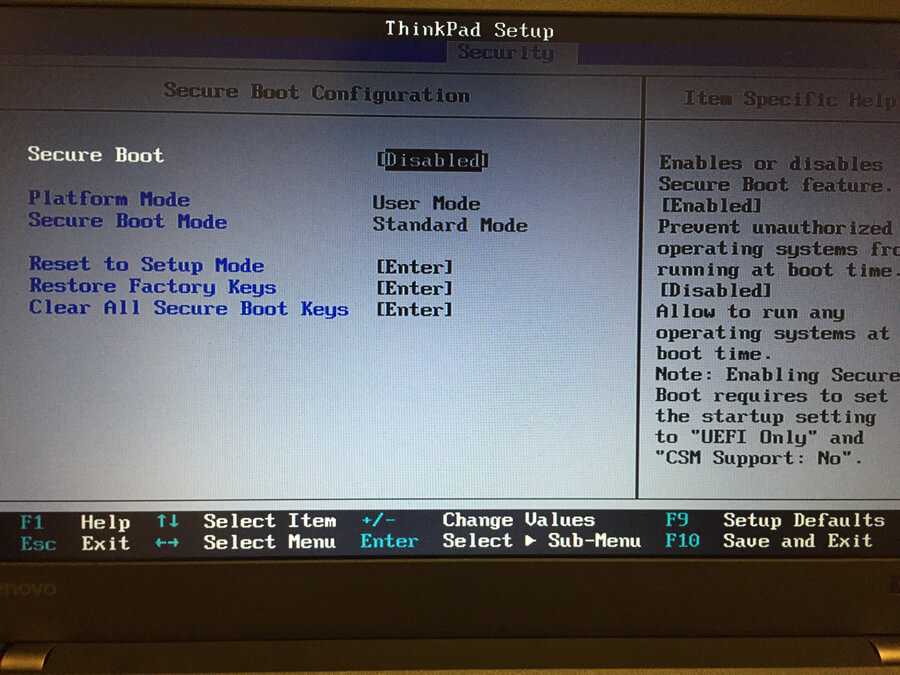

Здесь возможностей еще меньше, и во всем меню Secure Boot Configuration на вкладке Security всего два пункта: возврат к стандартным ключам и удаление всех ключей с переводом системы в SetupMode, нам нужно как раз второе:

Затем на вкладке Boot нужно выбрать тип загрузки UEFI, включить SecureBoot, и создать загрузочную запись для KeyTool‘а, иначе на этой платформе его запустить не получится:

Нажимаем Yes, выходим с сохранением изменений, перезагружаемся, нажимаем при загрузке F12, чтобы попасть в загрузочное меню, оттуда выбираем KeyTool, работа с которым описана выше. После добавления ключей и перезагрузки попытка повторного запуска KeyTool‘а заканчивается вот так:

При этом установленный на той же машине Linux продолжает исправно загружаться, как и подписанная нами RU. efi, так что SecureBoot можно признать работоспособным.

efi, так что SecureBoot можно признать работоспособным.

Заключение

В итоге, благодаря утилитам с открытым кодом, удалось завести SecureBoot на системах с UEFI трех различных вендоров, сгенерировать свои собственные ключи и подписать ими нужные нам исполняемые файлы. Теперь загрузка платформы целиком в наших руках, но только в случае, если пароль на BIOS стойкий и не хранится открытым текстом, как у некоторых, а в реализации SecureBoot нет каких-либо известных (или еще неизвестных) дыр. Сам по себе SecureBoot — не панацея от буткитов, но с ним ситуация с безопасной загрузкой все равно намного лучше, чем без него.

Надеюсь, что материал вам поможет, и спасибо за то, что прочитали эту портянку.

Литература

Managing EFI Bootloaders for Linux: Controlling SecureBoot.

AltLinux UEFI SecureBoot mini-HOWTO.

Booting a self-signed Linux kernel.

Sakaki’s EFI Install Guide: Configuring SecureBoot.

Ubuntu Security Team: SecureBoot.

Owning your Windows 8 UEFI Platform.

MinnowBoard Max: Quickstart UEFI Secure Boot.

Windows 8.1 Secure Boot Key Creation and Management Guidance.

Страница не найдена — Droidrant

Мы не нашли сообщения для этого URL.

Последние сообщения

ILML TV — популярный потоковый сервис с оплатой за просмотр, который предлагает множество фильмов хорошего качества и другой контент по запросу. Он также имеет более 495 каналов, включая популярные сети, такие как ESPN2, Cartoon Network, Nickelodeon и другие. В отличие от других сервисов, ILML TV не требует платы за активацию или подписку. Кроме того, нет никаких расторжений или контрактов. …

Подробнее о том, как скачать Ilml TV на Firestick?

Что касается модных событий, то Met Gala уже давно является обязательным для поклонников стиля. Его блестящий парадный вход и звездный список гостей делают его одним из самых запоминающихся вечеров в году. Однако, если вы не можете присутствовать, есть много других способов исправить ситуацию. Первый …

Однако, если вы не можете присутствовать, есть много других способов исправить ситуацию. Первый …

Подробнее о том, как посмотреть Met Gala на Firestick?

Вы можете легко подключить Directv к Firestick, установив приложение DirecTV. Это приложение позволяет транслировать различные фильмы и шоу самых разных жанров. Вы также можете смотреть прямые телепередачи на своем устройстве. Первый шаг — установить приложение из магазина Amazon. Для этого вам нужно…

Подробнее о том, как подключить Directv к My Firestick?

Существует множество потоковых сервисов, предлагающих живые игры Buffalo Bills, но вам нужно знать, какие из них выбрать. Лучший вариант — DIRECTV Stream, который предлагает больше всего каналов по цене. Этот сервис также предлагает широкий спектр функций, включая облачный видеорегистратор. Это доступный вариант, который легко …

Подробнее о том, как смотреть игру Bills на Firestick?

Существует ряд причин, по которым вы можете выйти из Hulu. Это могут быть поврежденные файлы приложения, устаревшая версия приложения и проблема с подключением к Интернету. Первое, что нужно сделать, это обновить приложение Hulu до последней версии. Это может помочь решить проблемы с выходом из системы. Другая причина…

Это могут быть поврежденные файлы приложения, устаревшая версия приложения и проблема с подключением к Интернету. Первое, что нужно сделать, это обновить приложение Hulu до последней версии. Это может помочь решить проблемы с выходом из системы. Другая причина…

Подробнее о Почему Hulu продолжает выводить меня из Firestick?

Если вы поклонник «Венома», вам стоит посмотреть продолжение. Режиссер Энди Серкис, в «Веноме 2» снялись Том Харди и Вуди Харрельсон в роли Эдди Брока и Клетуса Кэссиди соответственно. Когда Эдди втягивается в симбиота, он обретает сверхчеловеческие способности и альтер-эго по имени Карнаж. Однако Карнаж также опасен. В итоге …

Подробнее о том, как смотреть Venom 2 на Firestick?

Нетрудно понять, почему люди одержимы Firestick — он стильный и доступный. Но самое приятное в этом устройстве то, что его легко настроить. Вы можете изменить название приложения, изменить расположение его кнопок и даже добавить сенсорный экран для дополнительных функций. …

…

Подробнее о том, как перепрограммировать Firestick?

Если вас не устраивают фотографии на Firestick, вы можете удалить их. Приложение позволяет выбрать изображение или альбом и нажать кнопку «X» в правом верхнем углу экрана. Это удалит изображение с вашего устройства. Приложение Amazon Photos — отличный способ…

Подробнее о том, как удалить фотографии из Firestick?

Если вы поклонник UFC, вам будет приятно узнать, что вы можете смотреть PPV-события на Firestick из любой точки мира. Это возможно благодаря услугам по обрезке шнура, которые позволяют смотреть потоковый контент на телевизоре, не платя за кабельную подписку. Однако кое-что вам понадобится…

Подробнее о Как смотреть бой бесплатно на Firestick?

Турнир NCAA — крупное событие для любителей баскетбола по всей стране. Каждый год миллионы людей смотрят, как их любимые команды соревнуются за национальный титул. К счастью, есть несколько способов посмотреть турнир NCAA без кабеля, включая потоковые сервисы. Есть также приложения, позволяющие транслировать игры…

К счастью, есть несколько способов посмотреть турнир NCAA без кабеля, включая потоковые сервисы. Есть также приложения, позволяющие транслировать игры…

Подробнее о том, как смотреть турнир Ncaa на Firestick?

Страница не найдена — Droidrant

Мы не нашли сообщения для этого URL.

Последние сообщения

ILML TV — популярный потоковый сервис с оплатой за просмотр, который предлагает множество фильмов хорошего качества и другой контент по запросу. Он также имеет более 495 каналов, включая популярные сети, такие как ESPN2, Cartoon Network, Nickelodeon и другие. В отличие от других сервисов, ILML TV не требует платы за активацию или подписку. Кроме того, нет никаких расторжений или контрактов. …

Подробнее о том, как скачать Ilml TV на Firestick?

Что касается модных событий, то Met Gala уже давно является обязательным для поклонников стиля. Его блестящий парадный вход и звездный список гостей делают его одним из самых запоминающихся вечеров в году. Однако, если вы не можете присутствовать, есть много других способов исправить ситуацию. Первый …

Однако, если вы не можете присутствовать, есть много других способов исправить ситуацию. Первый …

Подробнее о том, как посмотреть Met Gala на Firestick?

Вы можете легко подключить Directv к Firestick, установив приложение DirecTV. Это приложение позволяет транслировать различные фильмы и шоу самых разных жанров. Вы также можете смотреть прямые телепередачи на своем устройстве. Первый шаг — установить приложение из магазина Amazon. Для этого вам нужно…

Подробнее о том, как подключить Directv к My Firestick?

Существует множество потоковых сервисов, предлагающих живые игры Buffalo Bills, но вам нужно знать, какие из них выбрать. Лучший вариант — DIRECTV Stream, который предлагает больше всего каналов по цене. Этот сервис также предлагает широкий спектр функций, включая облачный видеорегистратор. Это доступный вариант, который легко …

Подробнее о том, как смотреть игру Bills на Firestick?

Существует ряд причин, по которым вы можете выйти из Hulu. Это могут быть поврежденные файлы приложения, устаревшая версия приложения и проблема с подключением к Интернету. Первое, что нужно сделать, это обновить приложение Hulu до последней версии. Это может помочь решить проблемы с выходом из системы. Другая причина…

Это могут быть поврежденные файлы приложения, устаревшая версия приложения и проблема с подключением к Интернету. Первое, что нужно сделать, это обновить приложение Hulu до последней версии. Это может помочь решить проблемы с выходом из системы. Другая причина…

Подробнее о Почему Hulu продолжает выводить меня из Firestick?

Если вы поклонник «Венома», вам стоит посмотреть продолжение. Режиссер Энди Серкис, в «Веноме 2» снялись Том Харди и Вуди Харрельсон в роли Эдди Брока и Клетуса Кэссиди соответственно. Когда Эдди втягивается в симбиота, он обретает сверхчеловеческие способности и альтер-эго по имени Карнаж. Однако Карнаж также опасен. В итоге …

Подробнее о том, как смотреть Venom 2 на Firestick?

Нетрудно понять, почему люди одержимы Firestick — он стильный и доступный. Но самое приятное в этом устройстве то, что его легко настроить. Вы можете изменить название приложения, изменить расположение его кнопок и даже добавить сенсорный экран для дополнительных функций. …

…

Подробнее о том, как перепрограммировать Firestick?

Если вас не устраивают фотографии на Firestick, вы можете удалить их. Приложение позволяет выбрать изображение или альбом и нажать кнопку «X» в правом верхнем углу экрана. Это удалит изображение с вашего устройства. Приложение Amazon Photos — отличный способ…

Подробнее о том, как удалить фотографии из Firestick?

Если вы поклонник UFC, вам будет приятно узнать, что вы можете смотреть PPV-события на Firestick из любой точки мира. Это возможно благодаря услугам по обрезке шнура, которые позволяют смотреть потоковый контент на телевизоре, не платя за кабельную подписку. Однако кое-что вам понадобится…

Подробнее о Как смотреть бой бесплатно на Firestick?

Турнир NCAA — крупное событие для любителей баскетбола по всей стране. Каждый год миллионы людей смотрят, как их любимые команды соревнуются за национальный титул.

Обычно опция Secure Boot находится в меню Security (Безопасность), Boot (Загрузка) или Authentication (Авторизация).

Обычно опция Secure Boot находится в меню Security (Безопасность), Boot (Загрузка) или Authentication (Авторизация).

Далее выберите Управление диском (Disk Management). Найдите основной диск, нажмите на правую кнопку мыши и выберите Свойства (Properties). Теперь найдите тип раздела диска. UEFI требует тип GPT, а не MBR, использующегося в более ранних версиях BIOS.

Далее выберите Управление диском (Disk Management). Найдите основной диск, нажмите на правую кнопку мыши и выберите Свойства (Properties). Теперь найдите тип раздела диска. UEFI требует тип GPT, а не MBR, использующегося в более ранних версиях BIOS. esl

esl pem -outform PEM

pem -outform PEM