Rdp windows xp проверка подлинности на уровне сети: Windows XP — Удаленный компьютер требует проверки подлинности на уровне сети

Содержание

Критическая уязвимость в службе удаленного рабочего стола Windows и защита от нее с помощью КриптоПро NGate

Суть уязвимости

14 мая 2019 года (ровно через 2 года и 2 дня с момента массового распространения WannaCry) Microsoft сообщила о наличии критической уязвимости CVE-2019-0708 в реализации Remote Desktop Services (RDS – службы удаленного рабочего стола) в Windows, которая позволяет атакующему через протокол RDP удаленно выполнить произвольный код на целевой системе. Уязвимости подвержены старые версии Windows – от Windows XP (Windows Server 2003) до Windows 7 (Windows Server 2008 R2).

Для эксплуатации уязвимости необходим только сетевой доступ к хосту и наличие на нем включенной службы RDS (не заблокированной межсетевым экраном). Т.е. если ваш Windows хост доступен из интернета через RDP, то уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к RDS через RDP, без аутентификации. После реализации уязвимости атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут использовать уязвимость в RDS для распространения в локальных сетях. Вполне возможно, что распространение будет иметь масштабы, близкие к WannaCry.

Как от нее защититься?

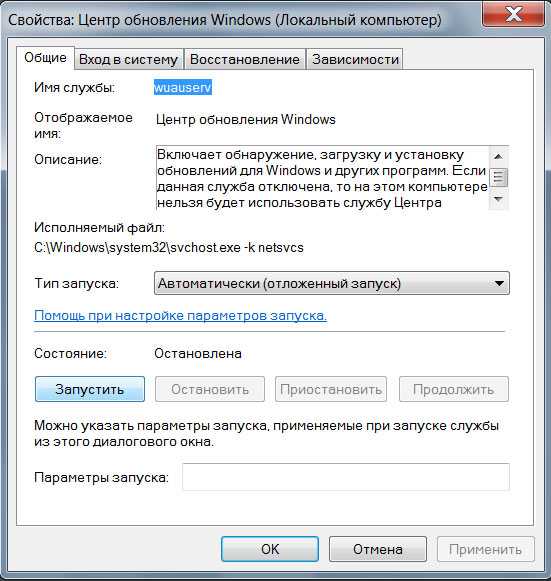

Для защиты от уязвимости Microsoft рекомендует временно или на постоянной основе (если RDP не требуется) отключить RDP-доступ к хостам и отключить службу RDS. Кроме этого рекомендуется как можно быстрее установить необходимые обновления безопасности, даже если вы планируете оставить на своих хостах службу RDS отключенной.

Если же отключить на хостах RDP доступ и службу RDS по каким-то причинам нельзя, то до момента установки необходимых обновлений, Microsoft рекомендует:

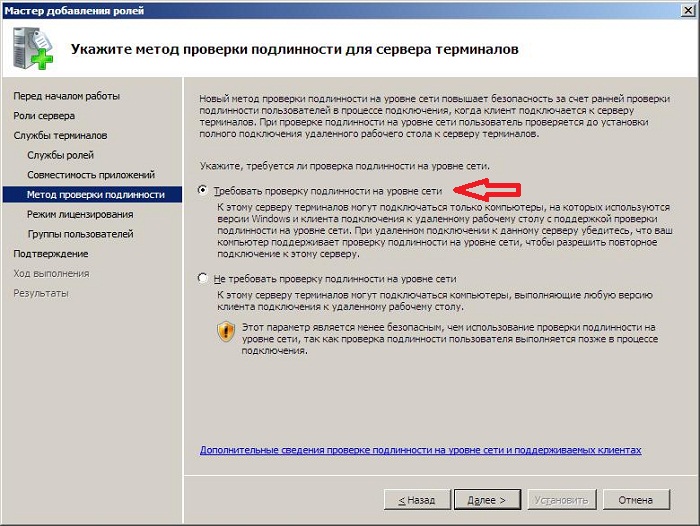

- Включить поддержку Network Level Authentication (NLA — проверку подлинности на уровне сети – в настройках RDP на хостах). При включенной NLA для реализации уязвимости атакующему сначала нужно аутентифицироваться в службе.

либо

- Заблокировать внешний доступ по RDP на периметровом FW и отключить проброс RDP порта (TCP 3389) в локальную сеть. Это позволит защитить хосты от эксплуатации уязвимости атакующими из-за пределов внутренней сети, однако хосты по-прежнему останутся уязвимыми из пределов внутренней сети.

Если использование RDP для удаленных подключений нужно и важно для вас и вы не готовы отказаться от него, то для исключения риска реализации уязвимости из-за пределов внутренней сети, RDP-подключения достаточно защитить с помощью средств VPN – и тут отлично подойдет TLS-шлюз удаленного доступа и VPN: КриптоПро NGate. Почитать о нем можно тут и тут.

В этом случае:

- Отпадает необходимость отключения RDP-доступа и RDS-службы на хостах. При этом пользователи продолжают пользоваться RDP как и раньше;

- Не требуется включение поддержки NLA;

- Не требуется блокирование внешнего доступа по RDP на периметровом FW и отключение проброса RDP порта в локальную сеть, т.

к. использование VPN-шлюза не подразумевает публикацию RDP наружу.

к. использование VPN-шлюза не подразумевает публикацию RDP наружу.

При этом установка обновлений безопасности на хосты потребуется для исключения риска реализации уязвимости из пределов внутренней сети.

Почему это так важно?

О том, что стоит уделить особое внимание вопросам нейтрализации рассматриваемой уязвимости, свидетельствует, в частности, то, что Microsoft выпустила обновления для всех ОС Windows, подверженных рассматриваемой уязвимости, включая устаревшие и уже не поддерживаемые ОС Windows XP и Windows Server 2003 – это говорит о серьезности найденной уязвимости и высоком риске ее массовой эксплуатации.

RDC 6.0: подключаемся к удаленному рабочему столу | Windows IT Pro/RE

Дистанционные подключения к серверам для управления и администрирования — основное требование каждого системного администратора. В интерфейсе Windows по-прежнему преобладают графические элементы, поэтому администраторам необходимы программы дистанционного управления, обеспечивающие доступ ко всему интерфейсу Windows.

Дистанционные подключения к серверам для управления и администрирования — основное требование каждого системного администратора. В интерфейсе Windows по-прежнему преобладают графические элементы, поэтому администраторам необходимы программы дистанционного управления, обеспечивающие доступ ко всему интерфейсу Windows. За последние несколько лет средство подключения к удаленному рабочему столу (RDC) стало стандартом де-факто для дистанционного управления компьютерами Windows. Это произошло по трем причинам: хорошая производительность; одновременное подключение нескольких пользователей к компьютеру; наличие бесплатного продукта в составе всех версий Windows, начиная с Windows 2000.

Remote Desktop Connection 6.0, новейшая версия бесплатного клиента удаленного доступа к рабочему столу компании Microsoft, поставляется вместе с Windows Vista. Можно загрузить продукт для Windows Server 2003 и Windows XP. Компания Microsoft успешно справилась с задачей обратной совместимости, поэтому с помощью нового клиента можно подключаться к компьютерам Windows Server 2003, Windows XP и Windows 2000. Готовясь к выпуску Windows Vista и Longhorn, разработчики Microsoft дополнили продукт многими функциями, но есть и другие полезные новшества. Некоторые из них направлены на повышение уровня безопасности и производительности RDC.

Готовясь к выпуску Windows Vista и Longhorn, разработчики Microsoft дополнили продукт многими функциями, но есть и другие полезные новшества. Некоторые из них направлены на повышение уровня безопасности и производительности RDC.

Remote Desktop Connection 6.0 для XP и Windows 2003 можно скачать из центра загрузки Microsoft Download Center. Дополнительные сведения об условиях загрузки приведены в статье Microsoft «Remote Desktop Connection 6.0 client update is available for download in the Microsoft Download Center», http://support.microsoft.com/kb/925876 . Загружается только клиентская программа, устанавливаемая на компьютере, к которому предстоит подключиться, чтобы управлять другими компьютерами. На управляемых устройствах не требуется устанавливать никаких программ. Чтобы быстро запустить программу после установки, нужно щелкнуть на кнопке Start и ввести команду mstsc в строке Run. Другой способ — последовательно выбрать Start, Programs, Accessories, Communications, Remote Desktop Connection.

Запуская программу из командной строки, можно воспользоваться полезными параметрами. Например, введите

mstsc /console /span

чтобы установить соединение с консолью (при этом открывается такой же сеанс интерактивного входа, как при использовании клавиатуры, а не запускается новый сеанс служб терминала) и развернуть клиентский дисплей на два монитора. Параметр /span — одно из самых удачных новшеств RDC 6.0. Теперь при дистанционном подключении к серверам можно эффективно использовать экранную площадь мониторов рабочей станции.

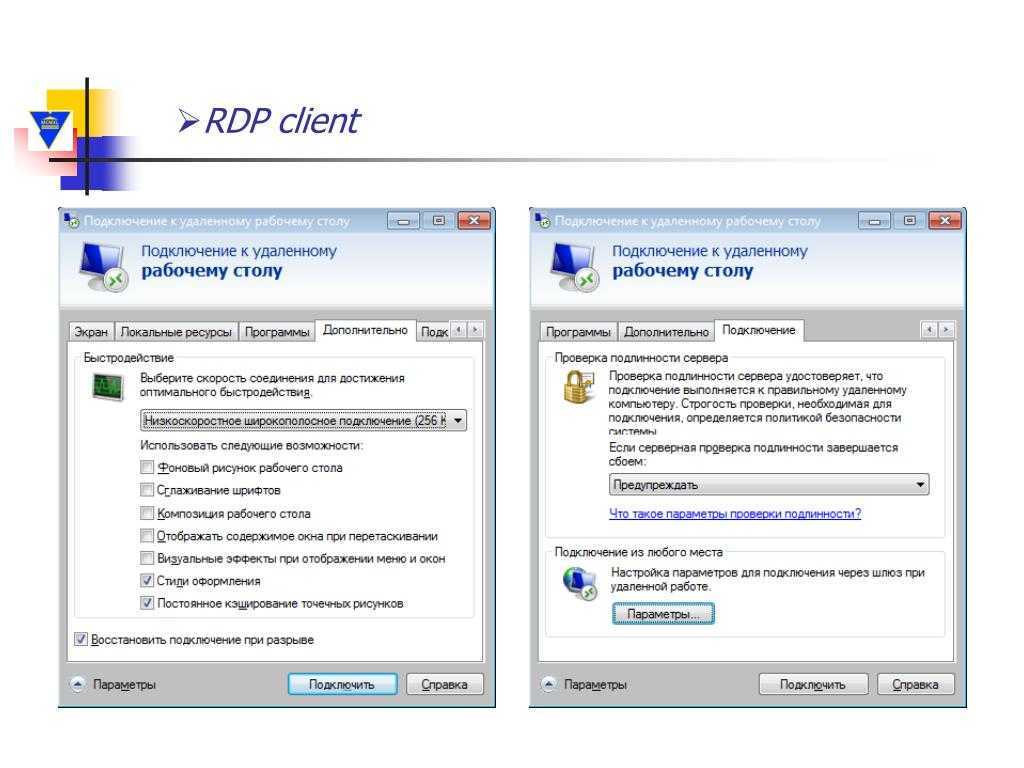

Проверка подлинности сервера

Щелкнем на вкладке Advanced в диалоговом окне клиента RDP, чтобы настроить новую функцию Server Authentication, которая обеспечивает дополнительный уровень безопасности при установке соединения. При подключении к компьютеру Vista или Windows Server 2008 (ранее известный как Longhorn) клиент RDC пытается удостовериться, что сервер, с которым предстоит установить соединение, действительно тот, который нужен. До тех пор пока все компьютеры не будут переведены на Vista или Longhorn, рекомендуется установить флажок Warn the user if the connection cannot be authenticated, что приводит к появлению предупреждения, показанного на экране 1. После того как будут полностью развернуты Vista и Longhorn, можно применить режим Do not connect if the server cannot be authenticated.

До тех пор пока все компьютеры не будут переведены на Vista или Longhorn, рекомендуется установить флажок Warn the user if the connection cannot be authenticated, что приводит к появлению предупреждения, показанного на экране 1. После того как будут полностью развернуты Vista и Longhorn, можно применить режим Do not connect if the server cannot be authenticated.

Данная проверка подлинности сервера отличается от проверки с сертификатом TLS, используемой в Windows 2003 Service Pack 1 (SP1) и Remote Desktop Connection 5.2. Для проверки подлинности сервера на основе RDC 6.0 не требуется инфраструктура открытых ключей (PKI), но необходимо подключение к компьютеру с операционной системой Vista или Windows Server 2008.

Проверка подлинности на сетевом уровне

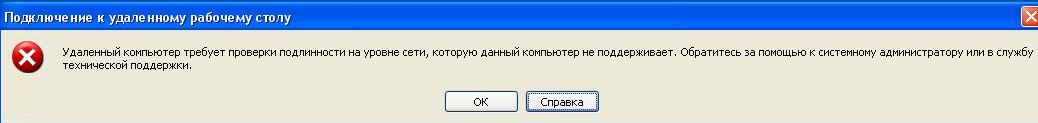

Клиент RDC поддерживает новый механизм проверки подлинности на сетевом уровне, называемый Network Level Authentication (NLA). Перед подключением формируется запрос учетных данных, и проверку подлинности требуется завершить до организации удаленного сеанса. На экране 2 показано сообщение, которое выводится в случае неудачи проверки подлинности. При организации нового соединения с использованием прежних версий RDP-клиента и при подключении к компьютерам, отличным от Vista и Longhorn, клиент сначала устанавливает полный сеанс RDP, а затем пользователи вводят учетные данные в обычном окне регистрации графического интерфейса Windows.

На экране 2 показано сообщение, которое выводится в случае неудачи проверки подлинности. При организации нового соединения с использованием прежних версий RDP-клиента и при подключении к компьютерам, отличным от Vista и Longhorn, клиент сначала устанавливает полный сеанс RDP, а затем пользователи вводят учетные данные в обычном окне регистрации графического интерфейса Windows.

Проверяя подлинность клиента перед организацией сеанса RDP, NLA экономит ресурсы и пропускную способность канала связи и уменьшает вероятность многократного ввода пароля злоумышленником в процессе регистрации. Это достигается благодаря обмену только информацией, относящейся к сетевой проверке подлинности, а не полными данными RDP-сеанса. В последнем случае компьютер уже может быть уязвим для атаки. И клиент, и сервер должны быть NLA-совместимыми, поэтому данный метод приемлем только при подключении нового клиента к компьютерам Vista или Windows Server 2008. В результате применения новых процедур проверки подлинности, выполняемых клиентом RDC, пользователь может получать дополнительные запросы в процессе подключения. Такие приглашения важны для сохранения обратной совместимости при поддержке новых функций.

Такие приглашения важны для сохранения обратной совместимости при поддержке новых функций.

RDP-файлы без сохраненных паролей

Наряду с NLA, изменения RDP-клиента коснулись и места ввода учетных данных, и способа их хранения. При вводе учетных данных в клиентскую программу RDP более не требуется указывать имя пользователя, пароль и домен на вкладке General клиента RDP. Вместо этого при первой попытке подключиться к удаленному компьютеру отдельное диалоговое окно Windows запрашивает учетные данные, а затем предлагает запомнить их.

Новый клиент не записывает учетные данные в сохраненном RDP-профиле (текстовом файле), как предшествующие версии; данные хранятся в новом диспетчере учетных данных. Отсутствие переносимых, сохраненных учетных данных повышает безопасность компьютера, но может отразиться на методах управления серверами. Например, новый клиент не позволяет создать RDP-сеанс с сохраненными учетными данными и отправить их по электронной почте коллеге, который мог бы подключиться как другой пользователь, указанный в RDP-файле. Однако по-прежнему существует возможность сохранить и распространять RDP-файлы, содержащие имя сервера и параметры соединения, но не учетные данные пользователя. Пользователи должны пройти проверку подлинности при первом обращении (и могут дать клиенту RDC команду запомнить учетные данные).

Однако по-прежнему существует возможность сохранить и распространять RDP-файлы, содержащие имя сервера и параметры соединения, но не учетные данные пользователя. Пользователи должны пройти проверку подлинности при первом обращении (и могут дать клиенту RDC команду запомнить учетные данные).

Множественные диалоговые окна подтверждения

Некоторыми дополнительными приглашениями, выдаваемыми в процессе подключения, можно управлять через клиентские или серверные настройки либо через групповую политику. Например, широко применяется параметр объекта групповой политики Always prompt client for password upon connection. Если назначена эта политика, то ввести учетные данные необходимо дважды: один раз для NLA, другой — на экране RDP. Конечно, после повсеместного развертывания Windows Server 2008 и Vista можно будет обойтись только NLA, и пользователи не увидят второго, традиционного приглашения проверки подлинности RDP. А пока, если в компании принято всегда направлять пользователям запросы, они могут просто щелкнуть на кнопке OK в окне учетных данных NLA, а затем ввести учетные данные в ответ на второй запрос после организации сеанса RDP.

Перенаправление ресурсов

Клиент RDC поддерживает сопоставление локальных ресурсов для перенаправления звука, клавиатуры и локальных устройств из главного компьютера на клиентский. Например, если задано перенаправление звука и на главный компьютер офиса поступит почтовое сообщение во время дистанционного подключения клиентского домашнего компьютера, почтовый клиент домашнего компьютера подаст звуковой сигнал (если клиентская почтовая программа поддерживает звуковое оповещение).

Возможности перенаправления RDC-клиента XP ограничены дисковыми накопителями, принтерами и последовательными портами; однако клиент RDC 6.0 с операционной системой Vista или Windows Server 2008 может перенаправить буфер обмена главного компьютера и указать отдельные жесткие диски, которые нужно сделать доступными. Кроме того, можно перенаправлять устройства PnP и смарт-карты. Например, я подключил цифровую камеру к домашнему компьютеру Vista и обращался к фотографиям в камере непосредственно с рабочего компьютера также с операционной системой Vista. Я обращался к камере напрямую, а не в результате автоматического монтирования или отображения диска.

Я обращался к камере напрямую, а не в результате автоматического монтирования или отображения диска.

Отображение локальных дисков на удаленный компьютер влияет на безопасность. Например, если включить перенаправление дисков с удаленного компьютера на рабочий и перейти к разделу My Computer на рабочем компьютере в сеансе RDP, то можно увидеть не только жесткие диски рабочего компьютера, но и указатели на локальные жесткие диски домашнего компьютера. Благодаря визуальной связи не составляет труда копировать файлы между двумя компьютерами. Если политика безопасности компании запрещает копировать рабочие данные на посторонние компьютеры, запретить отображение можно с помощью объекта GPO.

Визуальная связь

С помощью RDC можно настроить внешний вид удаленного сеанса в зависимости от характеристик канала связи, поэтому у пользователя есть возможность отключить некоторые функции при ограниченной пропускной способности канала связи. Например, чтобы увеличить производительность, можно отключить фон рабочего стола, скрыть содержимое окна при перетаскивании, отключить анимацию и темы меню и окон и включить кэширование растровых изображений.

RDC 6.0 располагает всеми этими возможностями и позволяет сглаживать шрифт (окраска краев букв различными оттенками серого, чтобы символы выглядели более ровными) и менять композицию рабочего стола. Функция сглаживания шрифтов выглядела весьма неплохо, похоже на режим ClearType, реализованный в XP. Но действительно удачная функция — композиции рабочего стола. Она не только обеспечивает отличные визуальные эффекты, такие как прозрачный интерфейс Aero, но и позволяет быстрее перемещать окно по экрану. В 100-мегабитной сети я активизировал все возможности, в том числе 32-разрядное представление цвета и полноценные «впечатления». Результат был замечательным, это лучший клиентский интерфейс RDC. Даже при воспроизведении видео можно перемещать окно, и процесс показа видео продолжается без задержек.

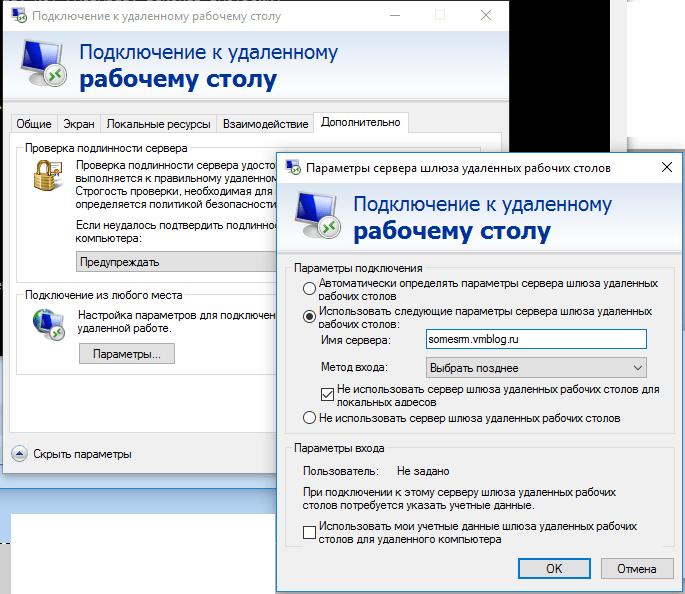

Режим Connect from anywhere версии RDC 6.0 предвосхищает функцию TS Gateway в операционной системе Windows Server 2008, которая обеспечивает RDP через протокол Secure Sockets Layer (SSL). RDP использует TCP-порт 3389 и требует передачи этого протокола через брандмауэр на внутренний сервер, если разрешено удаленное соединение через Internet. TS Gateway использует отраслевой стандарт SSL (с использованием TCP-порта 443) для инкапсуляции и шифрования всего сеанса RDP. Кроме того, можно разместить TS Gateway на периметре сети и дать внешний доступ только к нему. Удаленные клиенты подключаются к шлюзу, который, в свою очередь, подключается к внутренним компьютерам. По этой и многим другим причинам RDC 6.0 можно считать удачной модернизацией на пути перехода к Vista и Windows Server 2008.

RDP использует TCP-порт 3389 и требует передачи этого протокола через брандмауэр на внутренний сервер, если разрешено удаленное соединение через Internet. TS Gateway использует отраслевой стандарт SSL (с использованием TCP-порта 443) для инкапсуляции и шифрования всего сеанса RDP. Кроме того, можно разместить TS Gateway на периметре сети и дать внешний доступ только к нему. Удаленные клиенты подключаются к шлюзу, который, в свою очередь, подключается к внутренним компьютерам. По этой и многим другим причинам RDC 6.0 можно считать удачной модернизацией на пути перехода к Vista и Windows Server 2008.

Джеф Феллинг — Внештатный редактор Windows IT Pro и специалист по информационной безопасности. Вице-президент компании aQuantive. [email protected]

Что такое аутентификация на уровне сети?

Проверка подлинности на уровне сети используется для проверки подлинности служб удаленного рабочего стола, таких как Windows RDP и подключение к удаленному рабочему столу (клиент RDP). Вы также можете услышать, что это называется фронтальной аутентификацией. В этой статье будет рассказано, для чего нужна аутентификация на сетевом уровне, как она используется и как включать и отключать аутентификацию на сетевом уровне в конкретной среде. Давайте погрузимся!

Вы также можете услышать, что это называется фронтальной аутентификацией. В этой статье будет рассказано, для чего нужна аутентификация на сетевом уровне, как она используется и как включать и отключать аутентификацию на сетевом уровне в конкретной среде. Давайте погрузимся!

Для чего используется проверка подлинности на уровне сети (NLA)?

Прежде чем вы сможете начать сеанс удаленного рабочего стола, пользователь должен будет аутентифицировать себя, т. е. доказать, что он тот, за кого себя выдает. Использование аутентификации на сетевом уровне означает, что ложное соединение не может быть выполнено, что приведет к перегрузке ЦП и вызовет нагрузку на ресурсы сети. Это обеспечивает определенный уровень защиты от некоторых кибератак, таких как атаки типа «отказ в обслуживании», когда несколько запросов одновременно направляются к сети, что подавляет ее способность справляться. Чтобы бороться с этим, вы можете включить аутентификацию на уровне сети, чтобы аутентифицировать учетные данные пользователя перед началом сеанса удаленного доступа. Если учетные данные пользователя не аутентифицированы, в соединении просто отказано.

Если учетные данные пользователя не аутентифицированы, в соединении просто отказано.

Как включить аутентификацию на уровне сети?

Впечатлены преимуществами безопасности при использовании проверки подлинности на уровне сети? Будьте осторожны, эта функция не включается автоматически, вам нужно убедиться, что вы включили ее вручную, если хотите воспользоваться ею. Напротив, если вы не хотите использовать аутентификацию на уровне сети, вам следует убедиться, что она отключена. Есть несколько способов сделать это — вы можете выбрать тот, который работает для вас. Конечно, если вы работаете удаленно, вам нужно будет попросить своих клиентов следовать этим путям.

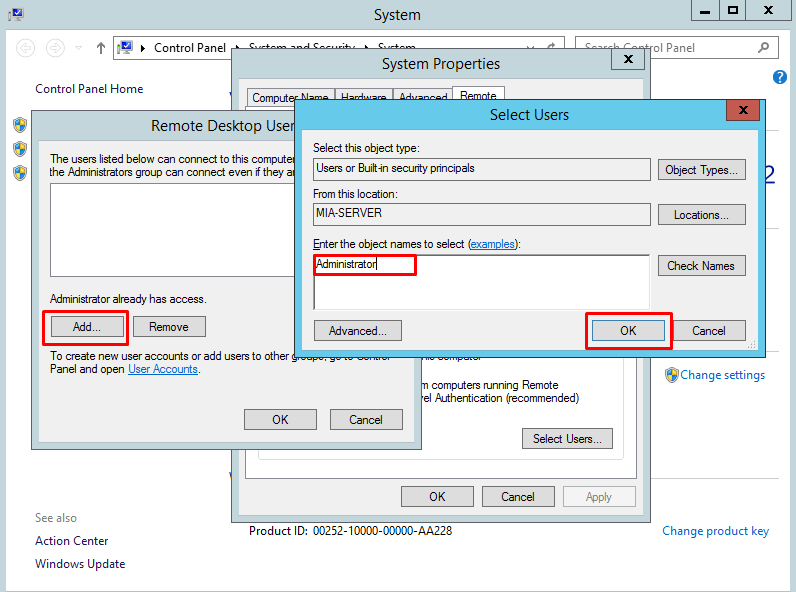

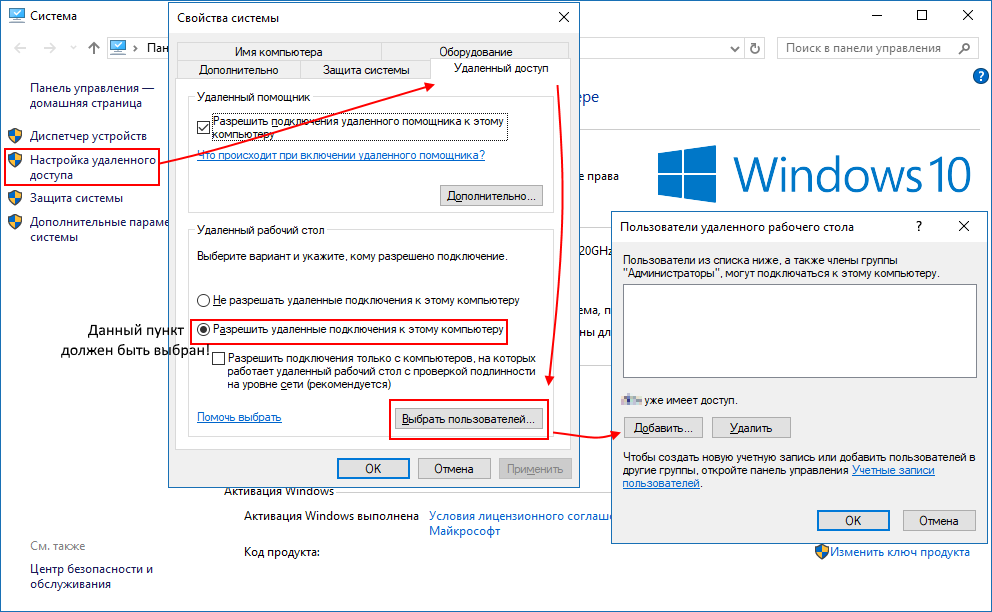

Настройки удаленного рабочего стола

Первый вариант — перейти в «Настройки» в меню «Пуск» и выбрать «Удаленный рабочий стол» . Теперь нажмите Включить удаленный рабочий стол ON и подтвердите во всплывающем окне. Щелкните Дополнительные параметры и выберите параметр Требовать от компьютеров использовать проверку подлинности на уровне сети для подключения .

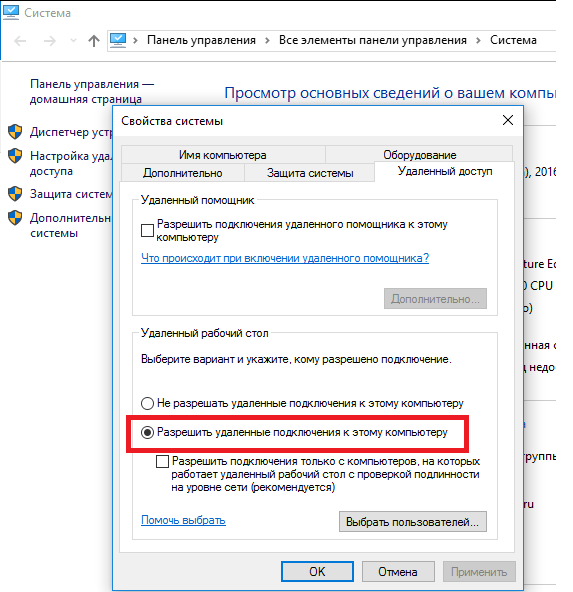

Параметры системы и безопасности

Вы также можете получить доступ к этому параметру в разделе система и безопасность , которые вы можете найти в панели управления вашего компьютера. Нажмите «Система и безопасность», а затем «Разрешить удаленный доступ». Теперь нажмите Remote , Remote Desktop, и вы увидите параметр Разрешить удаленные подключения к этому компьютеру . Вы также увидите Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети.

Могу ли я использовать сценарии для отключения аутентификации на уровне сети?

Вы знаете, как мы в Atera любим автоматизацию и сценарии! Вот как вы можете использовать PowerShell для отключения NLA, если вы решили, что это не работает в вашем бизнес-контексте.

Используйте клавишу Windows и S, чтобы запустить панель поиска , а затем перенаправить в PowerShell от имени администратора. Затем выполните следующую команду:

Затем выполните следующую команду:

$TargetMachine = «Target-Machine-Name»

(Get-WmiObject -Cclass «Win32_TSGeneralSetting» — Namespac root\cimv2\terminalServices-ComputerName $TargetMachine — filter «TerminalName =’RDP-tcp ”) .SetUserAuthenticationRequired (0)

Если вы предпочитаете использовать свойства для отключения NLA, вы также можете сделать это, выбрав клавишу Windows и букву R и введя sysdm.cpl, а затем Enter. Вы попадете в свойства системы, где сможете выбрать вкладку Remote. Здесь просто снимите флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети». Обратите внимание, что будет сказано, что рекомендуется оставить эту опцию включенной. Не забудьте применить изменения, чтобы убедиться, что настройки сохранены.

Кто-нибудь может использовать аутентификацию на уровне сети?

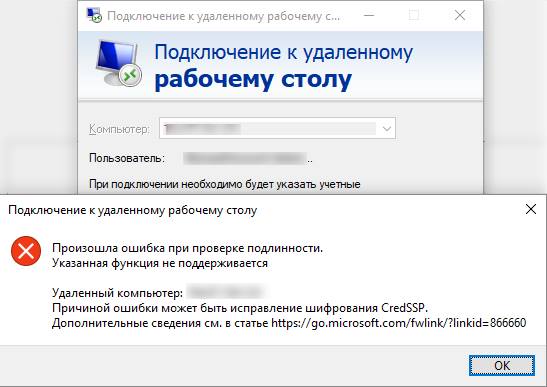

Хотя NLA является более безопасным способом установления действий удаленного рабочего стола, он подходит не для всех пользователей. Прежде всего, домашние сети не будут поддерживать удаленный рабочий стол. Клиентский компьютер должен использовать как минимум Remote Desktop Connection 6.0 для работы NLA. Им также необходимо использовать операционную систему, которая поддерживает протокол Credential Security Support Provider, обычно известный как CredSSP. Примерами таких операционных систем являются Windows 7, Windows Vista или Windows XP с пакетом обновления 3. Наконец, узел сеанса удаленного рабочего стола должен работать под управлением Windows Server 2008 R2 или Windows Server 2008.

Прежде всего, домашние сети не будут поддерживать удаленный рабочий стол. Клиентский компьютер должен использовать как минимум Remote Desktop Connection 6.0 для работы NLA. Им также необходимо использовать операционную систему, которая поддерживает протокол Credential Security Support Provider, обычно известный как CredSSP. Примерами таких операционных систем являются Windows 7, Windows Vista или Windows XP с пакетом обновления 3. Наконец, узел сеанса удаленного рабочего стола должен работать под управлением Windows Server 2008 R2 или Windows Server 2008.

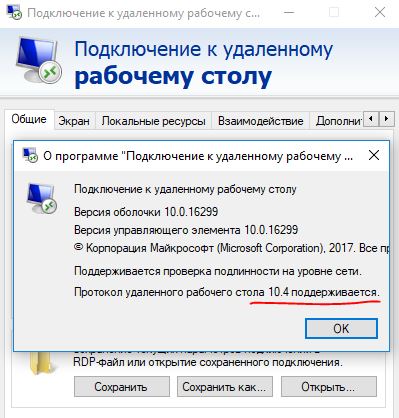

Как узнать, поддерживает ли мой компьютер аутентификацию на уровне сети?

Существует очень простой способ определить, сможет ли машина, на которой работает пользователь, поддерживать аутентификацию на уровне сети. Просто попросите пользователя запустить подключение к удаленному рабочему столу любым удобным для него способом, а затем посмотрите в верхний левый угол диалогового окна подключения к удаленному рабочему столу. Здесь они увидят опцию «О программе». В диалоговом окне «О подключении к удаленному рабочему столу» должно быть упомянуто «Поддерживается проверка подлинности на уровне сети», что должно довольно быстро устранить этот запрос.

Здесь они увидят опцию «О программе». В диалоговом окне «О подключении к удаленному рабочему столу» должно быть упомянуто «Поддерживается проверка подлинности на уровне сети», что должно довольно быстро устранить этот запрос.

Как будет выглядеть аутентификация на уровне сети для моего пользователя на практике?

Вы, вероятно, захотите объяснить клиенту, что произойдет, когда NLA используется в запросе удаленного рабочего стола. Вот что вы можете им сказать. Во-первых, всякий раз, когда выполняется подключение к удаленному рабочему столу, появляется сообщение, чтобы пользователь мог аутентифицировать себя до того, как соединение будет установлено. Это обеспечит дополнительную безопасность при подключении клиентов по RDP. Учетные данные клиента будут запрошены, а затем утверждены. Все очень быстро. Пользователи не смогут присоединиться к соединению, если учетные данные не утверждены или, например, срок действия учетных данных истек.

Знаете все, что хотели знать об аутентификации на уровне сети? Тогда мы правильно выполнили свою работу! Хотите узнать больше о передовых методах удаленного доступа, например о том, как использовать удаленный доступ на нескольких мониторах? Ознакомьтесь с нашей статьей на эту тему здесь.

См. Atera в действии

Программное обеспечение RMM, PSA и удаленный доступ, которые изменят способ ведения вашего бизнеса MSP

Попробуйте Атеру бесплатно

Была ли эта статья полезной для вас?

Отлично!

Большое спасибо за отзыв.

Посмотреть другие сообщения

Настройка проверки подлинности на уровне сети для RDP

Карлос Перес

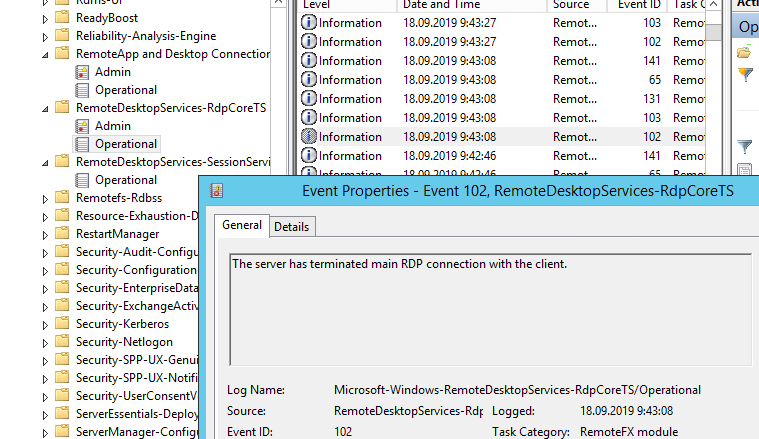

В последнее время злоумышленники уделяют большое внимание протоколу удаленного рабочего стола. В 2011 году в протоколе была обнаружена работа, которая злоупотребляла недельными паролями и его функциями для копирования файлов и заражения других машин, а теперь, в 2012 году, в самом протоколе есть ошибка удаленного выполнения кода. Со времен Vista и Windows 2008 Microsoft предоставила новый механизм для защиты подключений RDP с помощью того, что они называют аутентификацией на уровне сети. Он использует протокол Microsoft CredSSP для аутентификации и согласования типа учетных данных перед передачей подключения службе RDP.

Он использует протокол Microsoft CredSSP для аутентификации и согласования типа учетных данных перед передачей подключения службе RDP.

CredSSP сначала устанавливает зашифрованный канал между клиентом и целевым сервером с помощью безопасности транспортного уровня (TLS). Использование TLS-соединения в качестве зашифрованного канала; он не полагается на службы аутентификации клиент/сервер, доступные в TLS, но использует их для проверки подлинности. Затем протокол CredSSP использует расширения протокола простого и защищенного универсального механизма согласования интерфейса приложения службы безопасности (SPNEGO) для согласования механизма общих служб безопасности (GSS), который выполняет взаимную аутентификацию и службы конфиденциальности GSS для безопасной привязки к каналу TLS и шифрования данных. учетные данные для целевого сервера. Следует отметить, что все токены безопасности GSS отправляются по зашифрованному каналу TLS. Эти токены могут быть аутентификацией NTL, Kerberos или PKI для смарт-карт.

На графике ниже показано, как это делается:

Большинство существующих в настоящее время инструментов грубой силы не учитывают NLA, это еще больше замедлит процесс и добавит еще один уровень сложности. Поскольку ни один пакет не достигнет службы RDP, пока CredSSP не завершит согласование соединения, он защищает серверы от DoS и эксплойтов.

NLA присутствует в последних версиях Windows, для Сервера:

- Windows 2008

- Windows 2008 R2

- Windows 7

- Windows Vista

On the client side:

- Windows XP SP3

- Windows Vista

- Windows 7

- Windows 2008

- Windows 2008 R2

- Remote Desktop Connection for Mac

NLA впервые появился в RDP 6.0 в Windows Vista, а затем в Windows XP SP3.

Одним из самых больших преимуществ также является то, что, поскольку используется TLS, он предупредит нас, если не сможет подтвердить личность хоста, к которому мы подключаемся. Для этого нам понадобится инфраструктура PKI, интегрированная с AD в нашей среде Windows. В среде Windows 2008 мы можем установить на сервере роль службы сертификатов Active Directory, чтобы установить ЦС предприятия, принимающий все значения по умолчанию, чтобы он мог автоматически предоставлять сертификаты компьютеров для машин в домене с использованием групповой политики.

Для этого нам понадобится инфраструктура PKI, интегрированная с AD в нашей среде Windows. В среде Windows 2008 мы можем установить на сервере роль службы сертификатов Active Directory, чтобы установить ЦС предприятия, принимающий все значения по умолчанию, чтобы он мог автоматически предоставлять сертификаты компьютеров для машин в домене с использованием групповой политики.

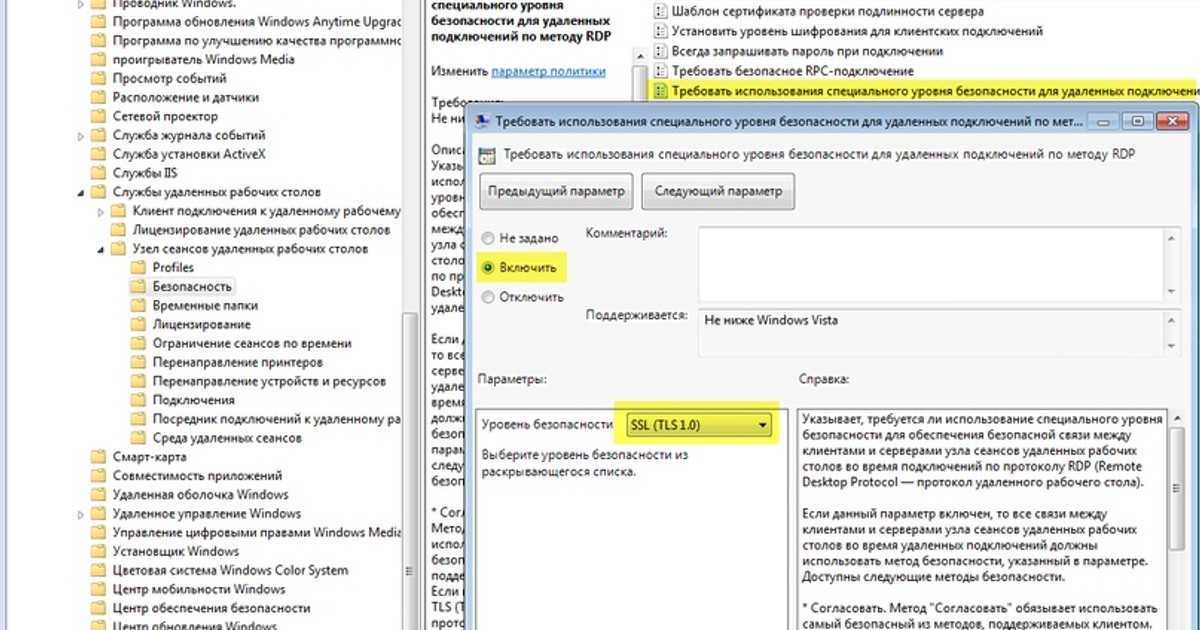

В этом примере я покажу, как настроить объект групповой политики для выдачи сертификата каждому хосту в домене и настроить аутентификацию NLA для RDP. В производственной среде вы можете разделить их или сохранить в одной политике в зависимости от вашего дизайна AD.

Давайте начнем с выбора из Административные инструменты инструмента Управление групповой политикой :

В инструменте мы создаем новый объект групповой политики:

Мы даем этой политике Имя:

После создания мы редактируем эту политику, щелкнув ее правой кнопкой мыши и выбрав Изменить:

Теперь мы выбираем Конфигурация компьютера/Политики/Настройки Windows/Политики открытого ключа/Настройки автоматического запроса сертификата :

Мы теперь щелкните правой кнопкой мыши параметр Automatic Certificate Request Setting и выберите для создания нового Automatic Certificate Request , это запросит в ЦС новый сертификат компьютера и автоматически обновит сертификат, когда срок его действия истечет автоматически.

При запуске мастера мы нажимаем Далее , затем выбираем Компьютер Шаблон сертификата:

Мы нажимаем Далее и затем Готово . Теперь мы выбираем Computer Configuration/Policies/Windows Settings/Public Key Policies под этим узлом, мы дважды щелкаем Certificate Services Client – Auto-Enrollment , теперь мы выбираем свойства в разделе Configuration Model, мы выбираем Enable и убеждаемся, что поля для управления сертификатами в хранилище и для обновления сертификата в случае изменения шаблона.

Теперь мы закончили раздел, посвященный назначению сертификатов для компьютеров, к которым применяется этот объект групповой политики.

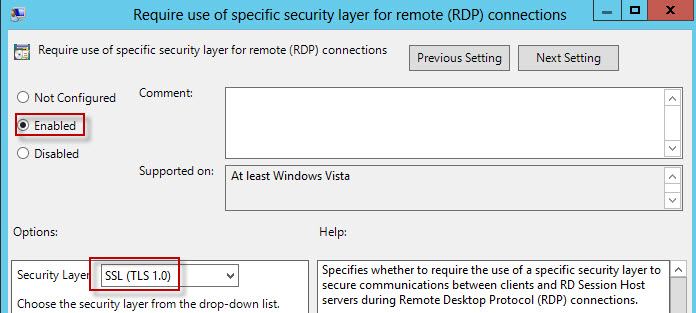

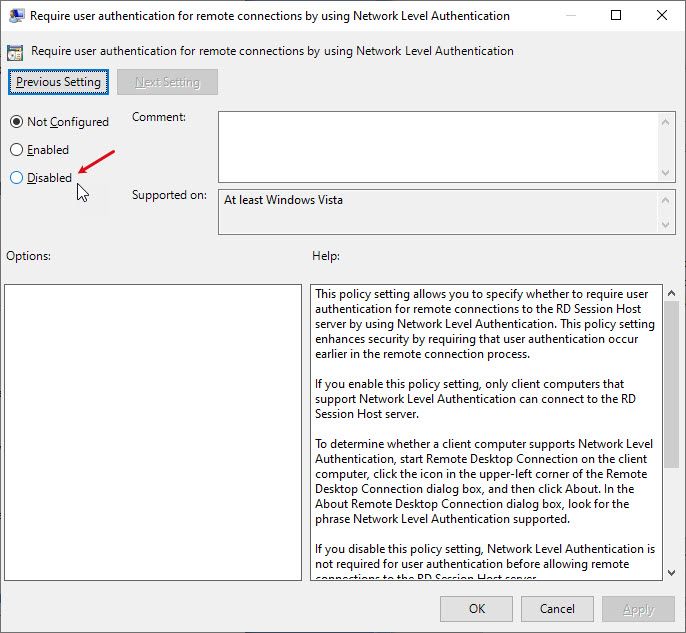

Чтобы настроить RDP для использования NLA, перейдите к Конфигурация компьютера/Политики/Административные шаблоны/Компоненты Windows/Параметры удаленного рабочего стола/Узел сеанса удаленного рабочего стола/Безопасность Уровень аутентификации и дважды щелкните по нему. На экране свойств выберите Включите и нажмите OK.

На экране свойств выберите Включите и нажмите OK.

Теперь давайте настроим параметры клиента, чтобы убедиться, что мы всегда выбираем предупреждение в случае, если сертификат хоста не будет аутентифицирован. Мы выбираем Конфигурация компьютера/Политики/Административные шаблоны/Компоненты Windows/Параметры удаленного рабочего стола/Клиент подключения к удаленному рабочему столу

Мы дважды щелкаем по Настроить аутентификацию для клиента

Выберите Включить и установите значение Предупредить меня в случае сбоя аутентификации

Нажмите OK и закройте экран. Знайте, что у вас должна быть надлежащая политика, которая может быть применена, но прежде чем мы применим политику, мы должны дать разрешение группе компьютеров домена в домене на ее применение:

И теперь у нас есть Объект групповой политики, который можно связать с любым доменом в лесу или организационной единице.

к. использование VPN-шлюза не подразумевает публикацию RDP наружу.

к. использование VPN-шлюза не подразумевает публикацию RDP наружу.