Программы для защиты персональных данных: ТОП-7 программ по обеспечению информационной безопасности

Содержание

ТОП-7 программ по обеспечению информационной безопасности

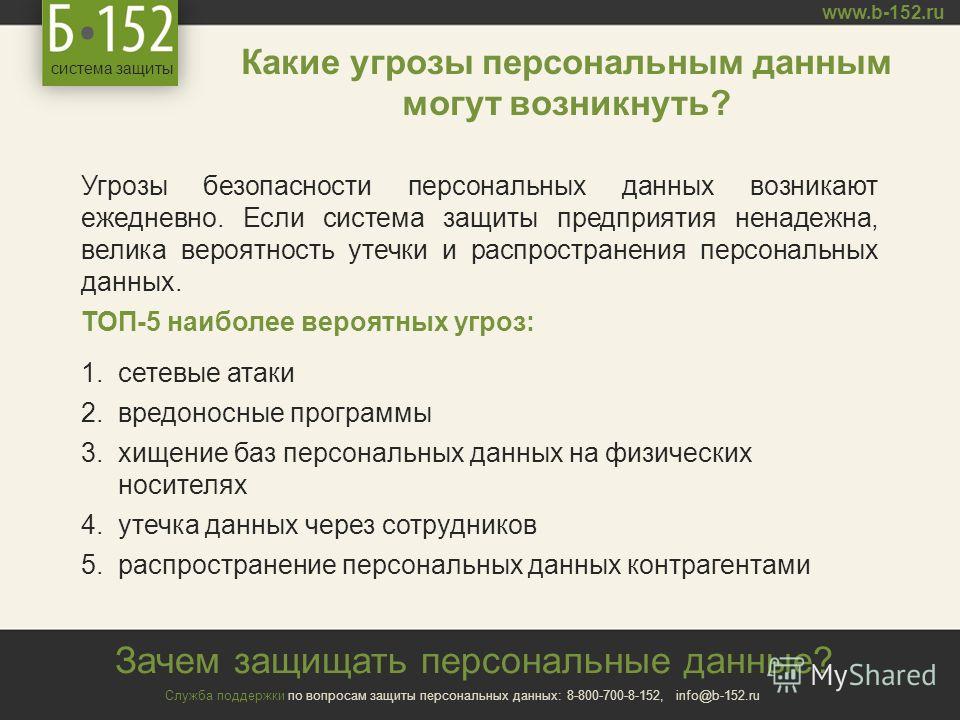

Коммерческая тайна присутствует в работе каждой компании. Ее разглашение приводит к наступлению юридической ответственности. Сотрудникам предприятия важно это знать, чтобы не попасть в поле зрения правоохранительных органов. На практике часты ситуации, когда в крупных компаниях осуществляется утечка данных, от которой страдает прибыльность и успешность деятельности фирмы.

В настоящее время для исключения случаев утечки информации в компаниях с большой и средней численностью штата устанавливают специальное программное обеспечение. Эффективно начинают работать приложения также в фирмах с небольшим количеством работников.

С помощью профессиональных средств системные администраторы справляются с задачей обеспечения информационной безопасности. Среди популярных приложений можно выделить следующие:

- StaffCop – программное обеспечение, защищающее данные компании и предотвращающее их утечку. Клиентом самостоятельно настраивается режим работы утилиты и параметры.

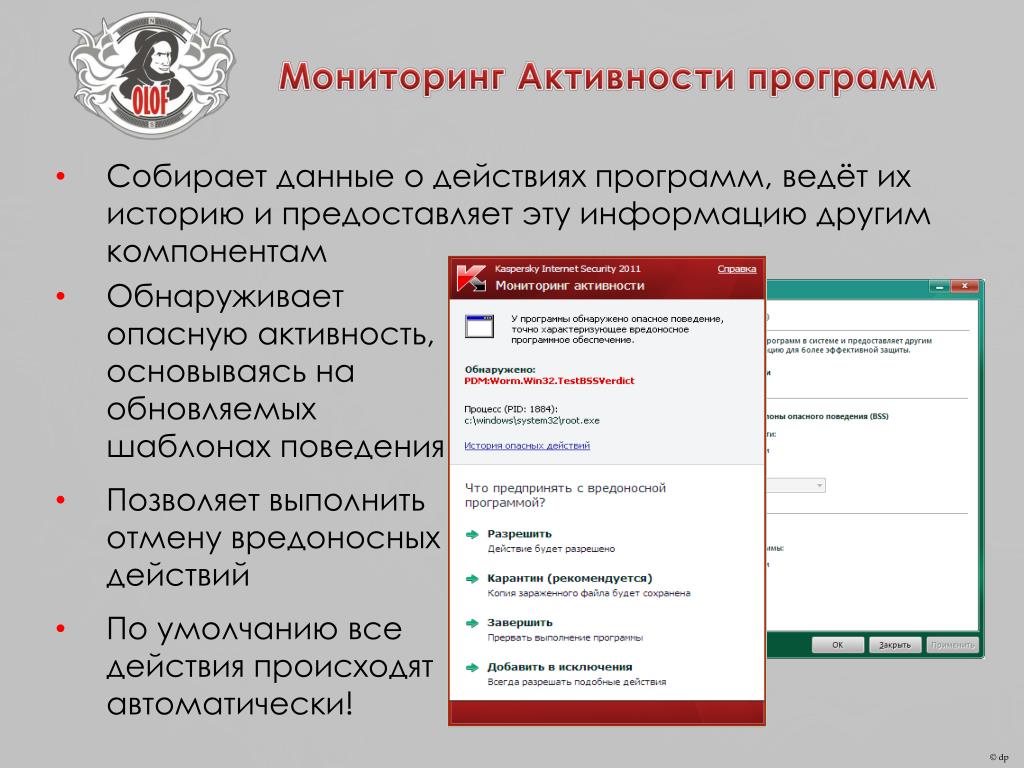

Оповещения и возможность записи экрана позволяет оперативно обнаружить утечку данных и несанкционированный доступ к системе. В результате системному администратору удается беспрепятственно выявить источник и определить все обстоятельства инцидента;

Оповещения и возможность записи экрана позволяет оперативно обнаружить утечку данных и несанкционированный доступ к системе. В результате системному администратору удается беспрепятственно выявить источник и определить все обстоятельства инцидента; - IBM QRadar SIEM – современный инструмент обнаружения угроз и вирусных атак. Утилита осуществляет сбор данных о пользователях, локальной сети, подключенных устройствах и других объектах. Путем проведения расширенной аналитики программное обеспечение отслеживает вероятные угрозы и препятствует их распространению. Такая программа представляет собой комплексное решение, обладающее множеством функций. Клиенты могут использовать ее, как ПО или виртуальное устройство локальной или облачной среды;

- SolarWinds собирает всю полезную информацию и фиксирует ее в журналах. В результате системный администратор может оперативно справляться и устранять угрозы в режиме онлайн. Утилита предполагает возможность использования клиентом средств визуализации, с помощью которых легко можно обнаружить подозрительную активность.

Несомненным преимуществом является наличие интуитивной понятной панели и удобного интерфейса;

Несомненным преимуществом является наличие интуитивной понятной панели и удобного интерфейса; - Sumo Logic – система интеллектуального анализа, благодаря которой удается обеспечить информационную безопасность компании. В рамках платформы проводится аналитика безопасности, осуществляется управление журналами, устраняются возникшие угрозы. Несанкционированный доступ системный администратор может запретить в режиме реального времени. Своевременная ликвидация угроз обеспечивает надлежащий уровень безопасности;

- ManageEngine – современное решение, которое позволяет получить необходимую информацию о работе системы через различные журналы, в которых регистрируется важная информация. Во время работы данного приложения поступают оповещения о несанкционированном доступе к системе и ресурсам компании. Основной целью работы приложения является мониторинг веб-серверов, баз данных и почтовых служб.

- AlienVault – приложение, с помощью которого осуществляется комплексная диагностика.

После установки утилиты возможно оперативное обнаружение угроз и вирусных атак. Продукт многофункционален и эффективно справляется с обеспечением информационной безопасности. Для удобства утилита предполагает поступление оповещений на электронную почту. Во время работы программного обеспечения проводится автоматический анализ различных журналов. Информация о пройденной проверке отображается на панели мониторинга;

После установки утилиты возможно оперативное обнаружение угроз и вирусных атак. Продукт многофункционален и эффективно справляется с обеспечением информационной безопасности. Для удобства утилита предполагает поступление оповещений на электронную почту. Во время работы программного обеспечения проводится автоматический анализ различных журналов. Информация о пройденной проверке отображается на панели мониторинга; - LogRhythm, многофункциональное оборудование, работа которого строится на основе искусственного интеллекта и поведенческого анализа. В рамках платформы имеется расширенное хранилище, в котором структурированно собирается вся ценная информация. ПО подходит для установки в компаниях среднего и малого предпринимательства;

- Rapid7 InsightlDR – одно из лучших решений безопасности, которое позволяет выявить инциденты и отреагировать на несанкционированный доступ. Многофункциональное приложение позволяет обнаруживать большое количество угроз, учитывая кражу данных и вредоносные программы.

По своему функционалу и особенностям работы утилита подходит для ведения бизнеса на малых, средних и крупных предприятиях. Благодаря специальным журналам осуществляется оперативный поиск угрозы и ее ликвидация;

По своему функционалу и особенностям работы утилита подходит для ведения бизнеса на малых, средних и крупных предприятиях. Благодаря специальным журналам осуществляется оперативный поиск угрозы и ее ликвидация; - Splunk – эффективный инструмент, который защитит компанию от несанкционированного доступа. Настроить приложение можно в зависимости от характера работы организации и необходимости мониторинга определенной информации. Инструмент является универсальным и работает в любой сфере бизнеса, включая медицину, финансы. К преимуществам ПО относят оперативное обнаружение угрозы, реальную оценку рисков, сбор информации и упорядочение событий;

- Varonis позволяет аналитическому отделу обзавестись практическими отчетами и предупреждениями. С целью оперативной реакции даже на малейшие угрозы, системные администраторы могут настраивать работу оборудования точнейшим образом.

Большинство утилит предполагают направление оповещений на электронную почту клиента. Это позволяет оперативно реагировать на малейшие угрозы и устранять их до того, пока произойдет утечка коммерческой информации. Например, такое ПО может заблокировать пользователя, который хочет незаконным способом получить конфиденциальные данные. Большинство решений, которые предлагают современные разработчики, интегрируются с другими инструментами. В результате достигается эффективная организация работы, компания может сохранить коммерческую тайну и получить от своей деятельности больше прибыли.

Это позволяет оперативно реагировать на малейшие угрозы и устранять их до того, пока произойдет утечка коммерческой информации. Например, такое ПО может заблокировать пользователя, который хочет незаконным способом получить конфиденциальные данные. Большинство решений, которые предлагают современные разработчики, интегрируются с другими инструментами. В результате достигается эффективная организация работы, компания может сохранить коммерческую тайну и получить от своей деятельности больше прибыли.

При обнаружении угроз утилиты оперативно справляются с поиском источника подозрительных действий. В связи с тем, что с каждым днем растет число киберугроз, отделы безопасности в коммерческих компаниях вынуждены выдерживать большую нагрузку. Для защиты IT-ресурса компании независимо от численности штата должны использовать профессиональные инструменты для осуществления мониторинга и предупреждения нелегального доступа к ресурсам предприятия.

Прежде чем выбрать приложение для обеспечения информационной безопасности, клиент должен определиться с набором функций, которые должны присутствовать в утилите. Для малых предприятий подойдут одни продукты, для корпораций – другие.

Для малых предприятий подойдут одни продукты, для корпораций – другие.

Сделать правильный выбор можно, взвесив все преимущества и недостатки различных утилит вместе с IT специалистом. Приобретая качественное программное обеспечение, руководители компании делают выбор в пользу успешной деятельности и извлечения прибыли. Забота об информационной безопасности поможет избежать несанкционированного доступа, вирусных атак и сохранит положение компании на рынке.

Защита персональных данных при покупке сертифицированной ФСТЭК программы — СКБ Контур

В данном материале разберем теоретическую сторону проблемы. В дальнейшем рассмотрим практические шаги по выполнению требований по защите ПДн без использования сертифицированной программы.

Разберемся с понятиями

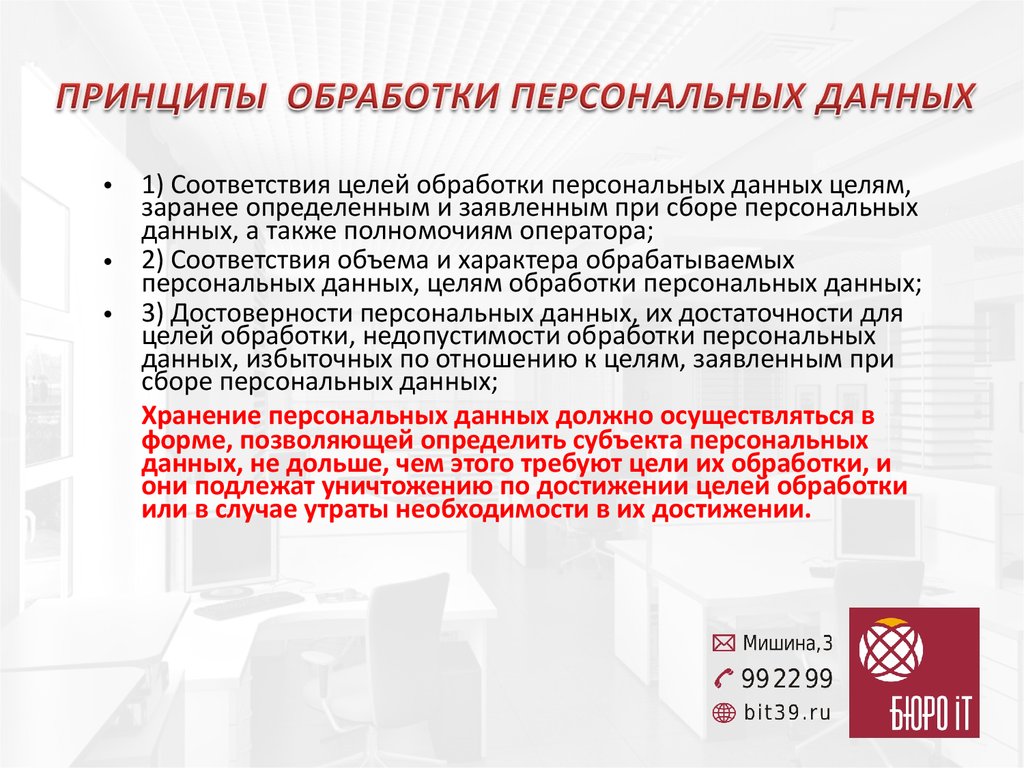

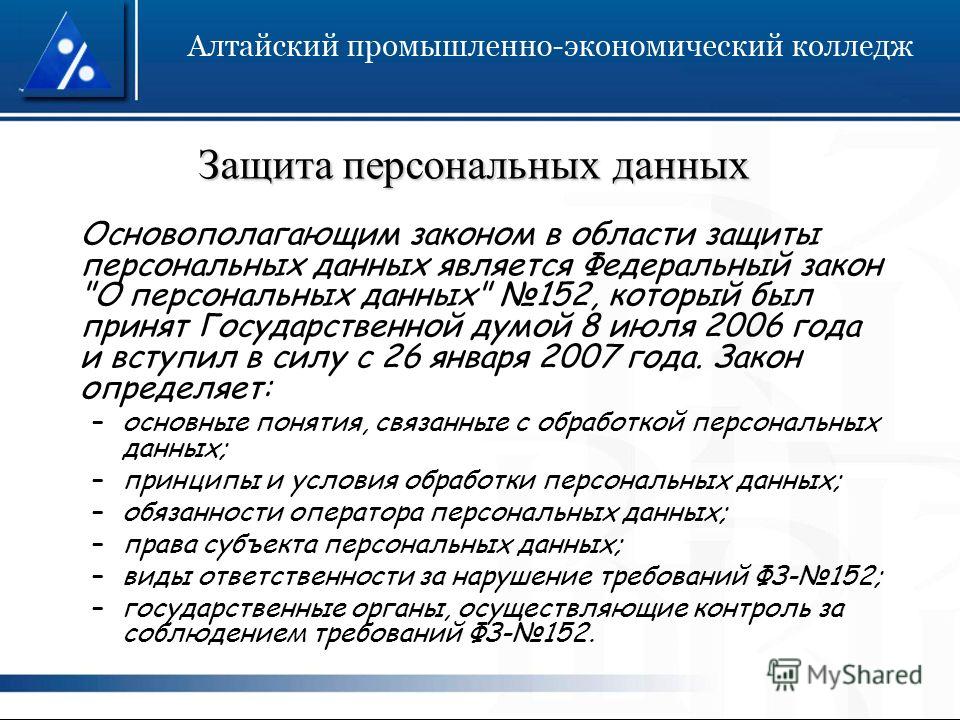

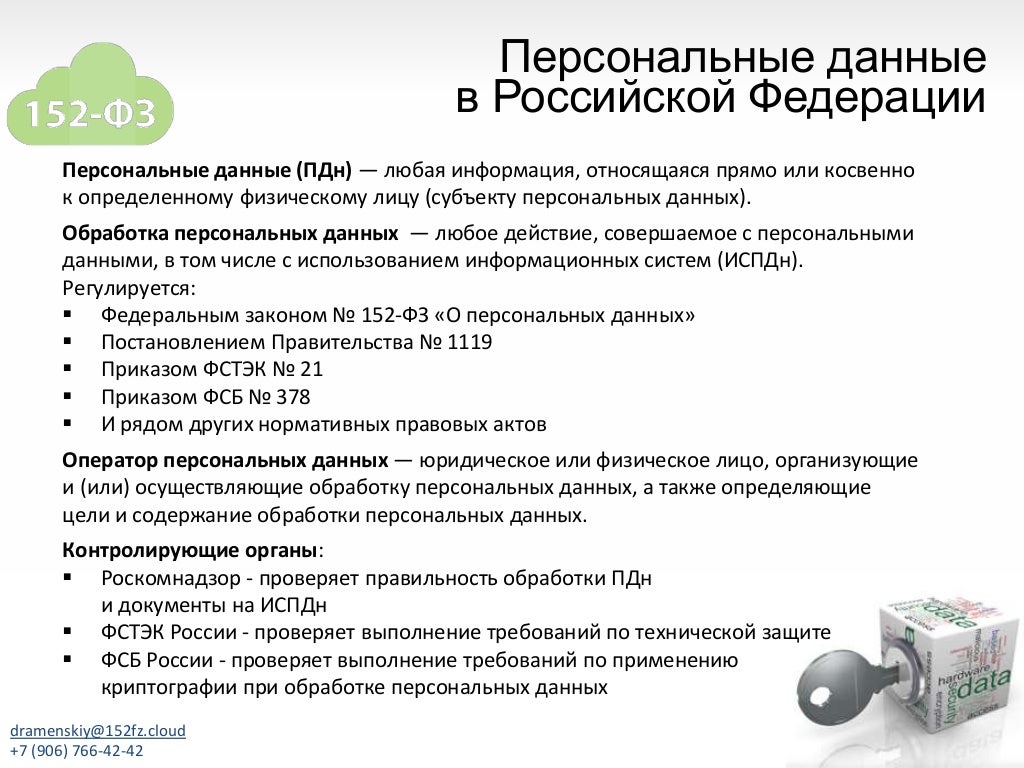

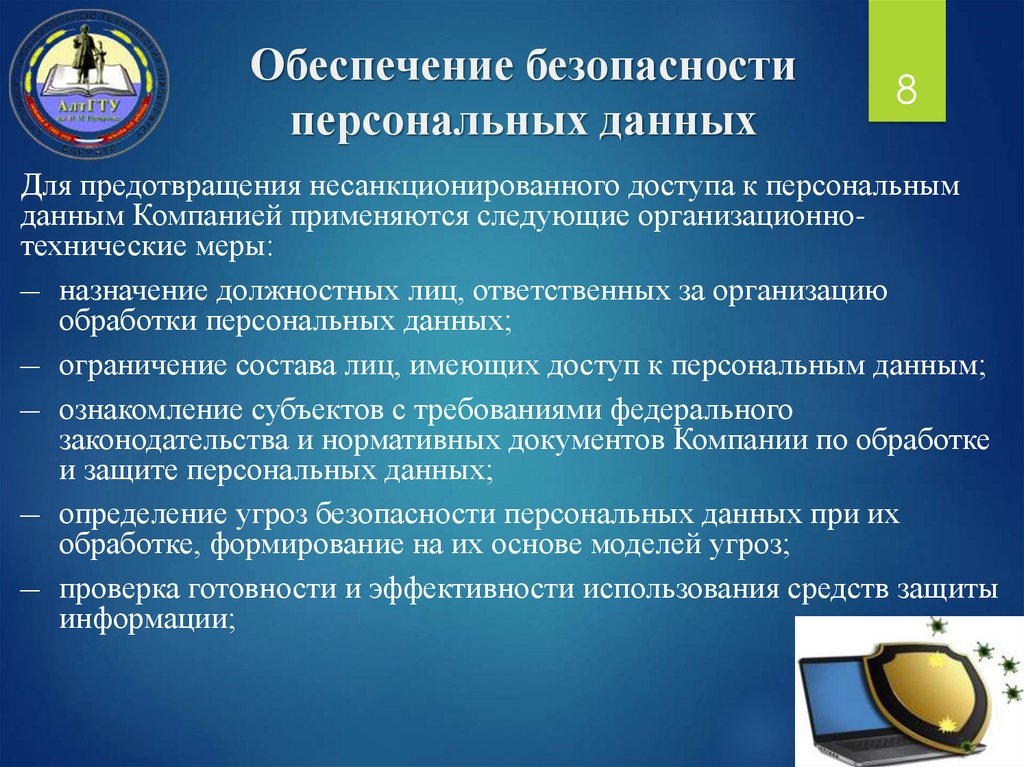

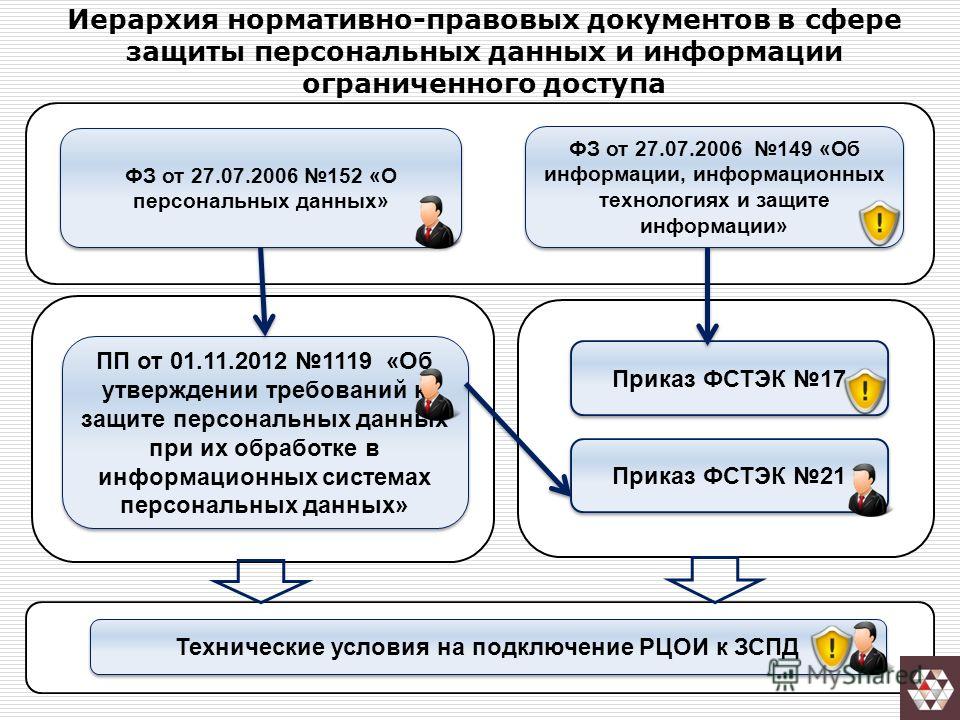

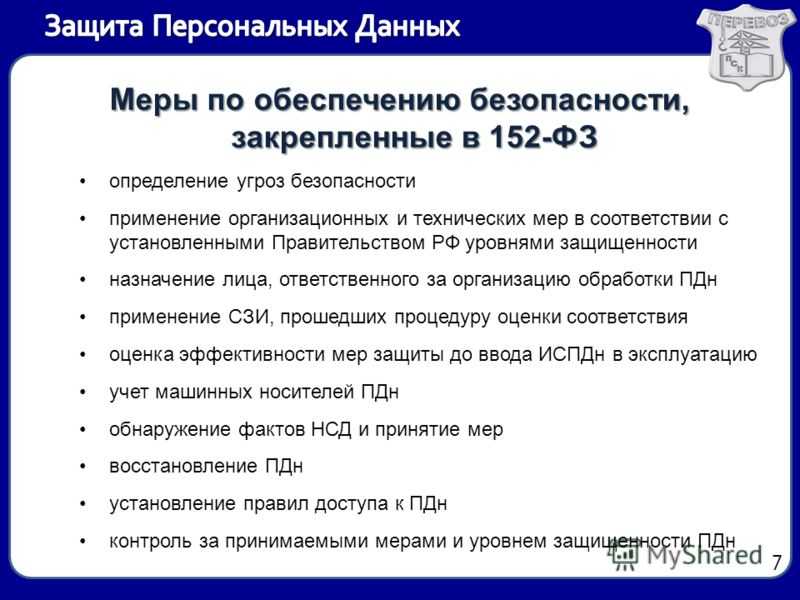

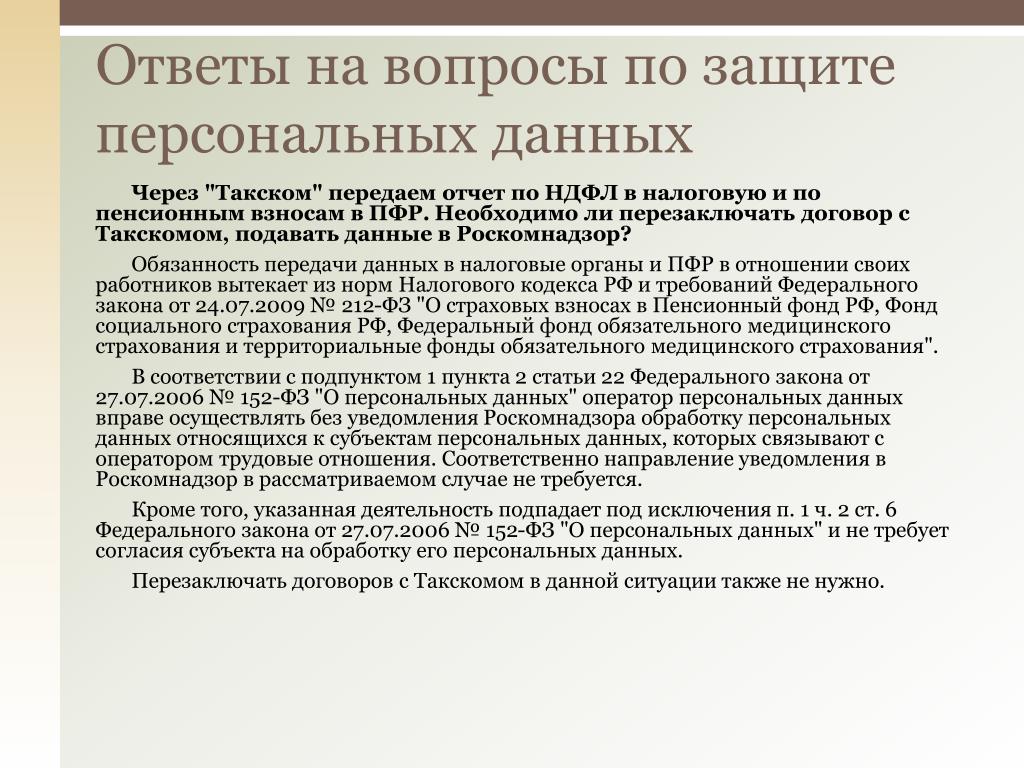

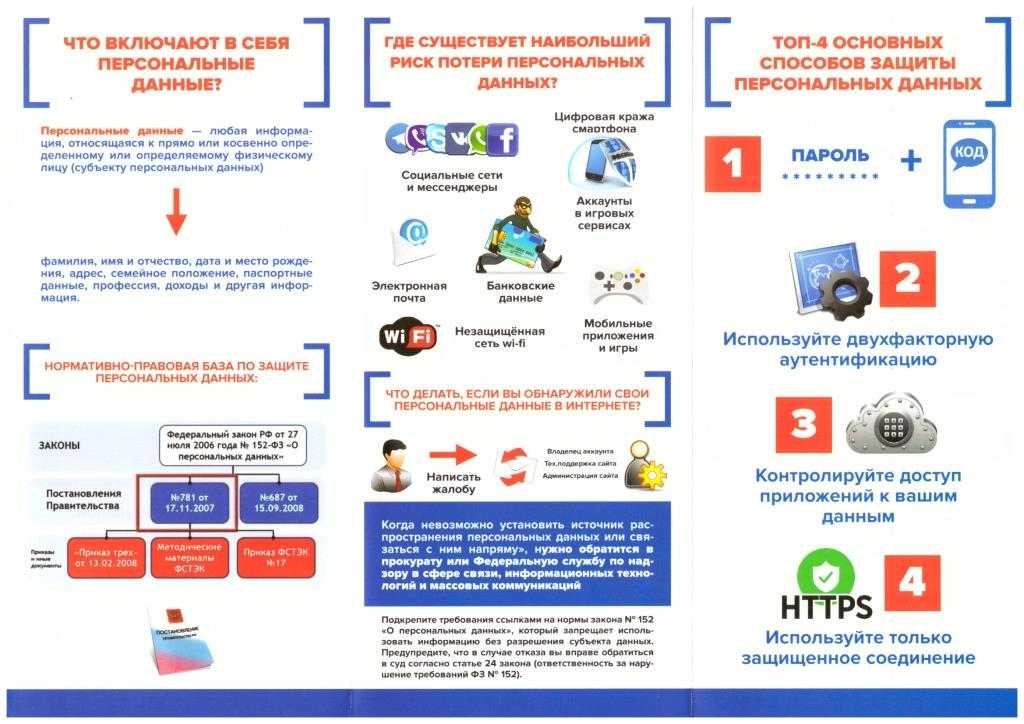

Обработку и защиту персональных данных в информационных системах регламентирует Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных». Конкретные меры защиты описывает Приказ ФСТЭК РФ от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Некоторые пользователи ошибочно полагают, что если программа имеет сертификат ФСТЭК, то она позволит решить все технические требования по защите персональных данных. Однако использование сертифицированной программы обработки персональных данных реализует лишь часть из множества требований, описанных в 21-м Приказе ФСТЭК.

Проблема во многом связана с тем, что пользователи объединяют понятия «программа» и «информационная система», из-за чего складывается мнение, что, защитив «программу», можно выполнить требования Закона № 152-ФЗ.

Предлагаем разобраться с понятиями, к которым закон предъявляет требования. А также попытаемся найти компромисс между требованиями закона и реалиями жизни. Ведь иногда буквальное выполнение закона может парализовать реальную деятельность организации.

Чего же хочет закон?

Для того чтобы выявить различие понятий «информационная система» и «программа», обратимся к нормативной документации.

Информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств (Федеральный закон от 27. 07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»).

07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»).

Программа — данные, предназначенные для управления конкретными компонентами системы обработки информации в целях реализации определенного алгоритма («Обеспечение систем обработки информации программное. Термины и определения. ГОСТ 19781-90»).

Таким образом, информационная система включает в себя базы данных, компьютеры, на которых располагаются эти базы данных, а также программы, обрабатывающие эту информацию. Программа — лишь одна из составляющих всей информационной системы.

Федеральный закон № 152-ФЗ предъявляет требования в первую очередь к защите информационной системы, обрабатывающей персональные данные, а не конкретно к программе.

Обеспечьте защиту персональных данных в вашей компании

Узнать больше

Что такое сертифицированная программа и какие требования по защите ПДн она выполняет?

Сертифицированная по требованиям безопасности программа — это программа, прошедшая процедуру проверки соответствия требованиям государственных стандартов и нормативных документов по защите информации ФСТЭК России или ФСБ России, что подтверждается сертификатом соответствия.

Приказ ФСТЭК № 21 в зависимости от необходимого уровня защищенности персональных данных предъявляет различные требования к сертифицированным программам. Так, например, для обеспечения первого уровня защищенности персональных данных применяются средства защиты информации, программное обеспечение которых прошло проверку не ниже чем по четвертому уровню контроля отсутствия недекларированных возможностей. А для обеспечения третьего уровня защищенности персональных данных в информационных системах, для которых к актуальным отнесены исключительно угрозы третьего типа, требований к уровню контроля отсутствия недекларированных возможностей не предъявляется.

Немаловажным является тот факт, что, согласно 21-му Приказу ФСТЭК России, использование сертифицированных программ является лишь одной из мер по обеспечению безопасности персональных данных и реализуется лишь в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.

На практике сертифицированные программы имеют ряд ограничений:

- сертифицируются отдельные экземпляры или ограниченная партия программного обеспечения;

- сертификат выдается только на конкретную версию/платформу программного обеспечения;

- при переходе на новую версию программного обеспечения сертификат становится недействительным;

- необходимо устанавливать ТОЛЬКО сертифицированные обновления, полученные из определенного источника;

- сертификат действует не более трех лет.

Это означает, что каждое обновление, связанное с улучшением интерфейса или с внесением изменений со стороны законодательства, будет требовать сертификации. Следовательно, установить критически важное обновление будет невозможно, пока новая версия не получит всех разрешительных документов. В ситуации, когда ПФР выпускает новые формы в период текущей отчетности, это может быть весьма неудобно. Кроме того, сертифицированное решение всегда будет стоить дороже несертифицированного, так как в его стоимость включены затраты на сертификацию.

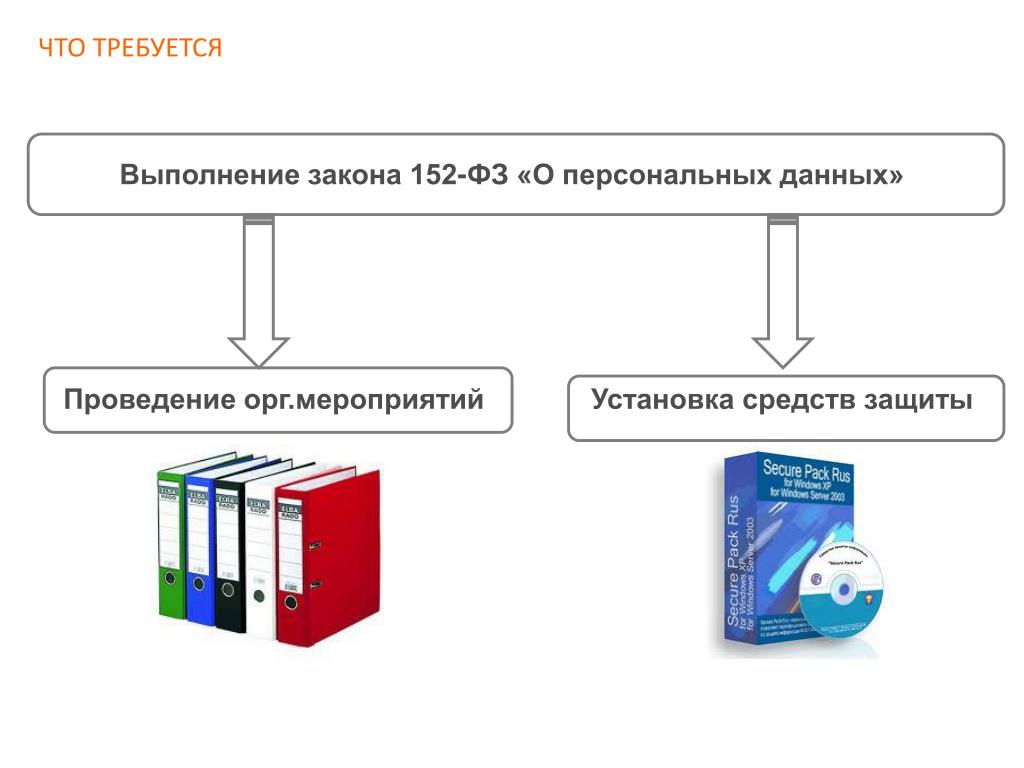

Итак, использование сертифицированных программных продуктов закрывает лишь часть технических требований по защите персональных данных. Для выполнения всех необходимых организационных и технических мер по обеспечению безопасности персональных данных потребуется установка дополнительных средств защиты информации, разработка организационно-распорядительной, проектной и эксплуатационной документации.

Как выполнить требования и не парализовать работу предприятия

Оптимальным решением может быть выбор качественного лицензионного программного обеспечения, в котором учтены основные требования к организации обработки персональных данных в соответствии с Федеральным законом № 152-ФЗ «О персональных данных», в сочетании с применением необходимых организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационной системе.

Алгоритм действий по приведению информационной системы в соответствие ФЗ № 152

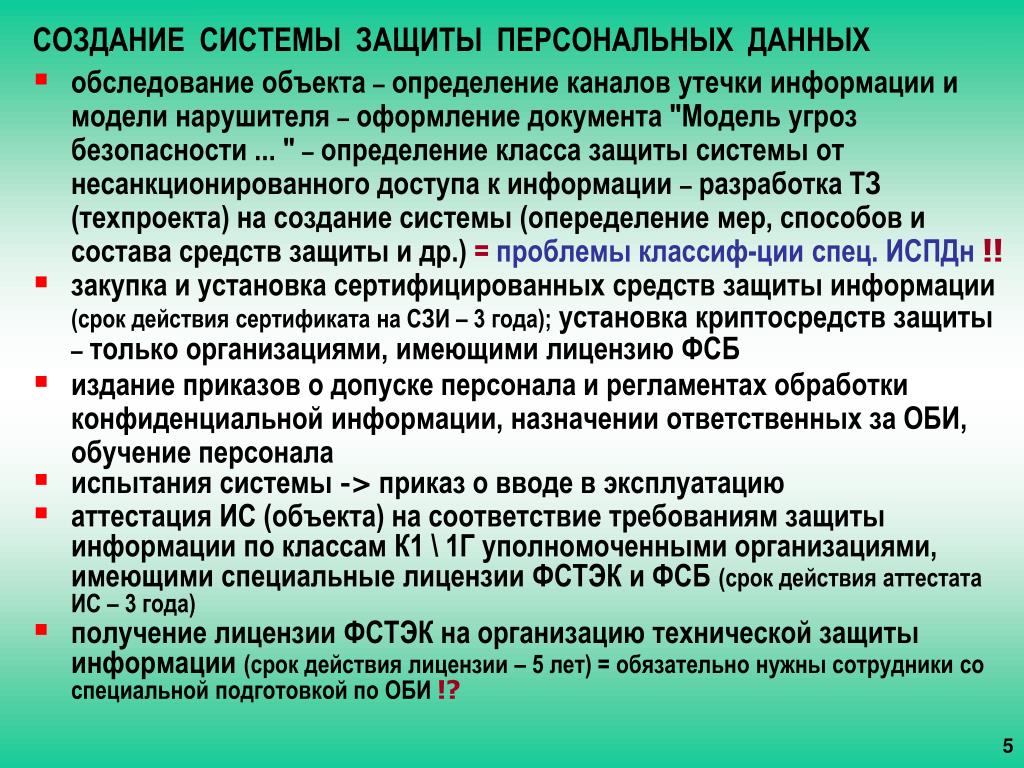

Для приведения информационных систем в соответствие с требованиями законодательства и нормативных документов регуляторов необходимо:

- Обследование организации на предмет соответствия процессов обработки и защиты персональных данных требованиям Федерального закона от 27.

07.2006 № 152-ФЗ «О персональных данных».

07.2006 № 152-ФЗ «О персональных данных». - Разработка комплекта внутренней организационно-распорядительной документации, регламентирующей процессы обработки и защиты персональных данных.

- Определение угроз безопасности и потенциальных нарушителей безопасности персональных данных.

- Определение требуемого уровня защищенности персональных данных обрабатываемых в информационной системе персональных данных.

- Разработка технического проекта на создание системы защиты персональных данных.

- Приобретение средств защиты персональных данных.

- Внедрение системы защиты персональных данных.

- Организация и проведение аттестации соответствия системы защиты персональных данных требованиям безопасности информации.

Аттестация не является обязательной, однако получение аттестата соответствия даст уверенность в том, что реализованные в рамках системы защиты персональных данных меры по обеспечению безопасности персональных данных достаточно эффективны и удовлетворяют всем требованиям безопасности информации.

Читайте также:

Типичные ошибки при построении системы защиты ПДн (СЗПДн)

Практика. Создание системы защиты персональных данных

Десять шагов к эффективной программе защиты данных

By Spirion

16 июня 2021 г.

Что такое программа защиты данных?

Защита данных включает в себя защиту конфиденциальных данных, чтобы организации могли использовать их в коммерческих целях, не ставя под угрозу конфиденциальность потребителей. Таким образом, программа защиты данных представляет собой многоэтапный процесс реализации этих мер безопасности.

Эффективная программа защиты данных сводит к минимуму объем ваших конфиденциальных данных и помогает обеспечить безопасность важных для бизнеса и регулируемых данных и предотвратить их попадание в руки злоумышленников. Если произойдет самое худшее, программа защиты данных может помочь уменьшить последствия взлома путем безопасного восстановления поврежденных данных. Вот десять шагов для создания эффективной программы защиты данных.

Вот десять шагов для создания эффективной программы защиты данных.

1. Определите конфиденциальные данные

Конфиденциальные данные — это любые данные, которые в случае потери, кражи или раскрытия могут нанести финансовый ущерб вашей организации, нанести ущерб репутации или нанести ущерб владельцу данных. Первым шагом в создании программы защиты данных является определение того, какая информация, которую собирает ваша организация, соответствует определению конфиденциальной. Это прояснит, какие именно данные необходимо защищать, и правовые нормы, которые их регулируют.

2. Понимание жизненного цикла данных

Для наиболее эффективной защиты конфиденциальных данных необходимо понимать их жизненный цикл. Этапы жизненного цикла данных включают создание, хранение, использование, совместное использование, архивирование и уничтожение. Знание стадии каждой части конфиденциальных данных в значительной степени определяет, какие политики и инструменты следует внедрить, чтобы обеспечить их наилучшую защиту на каждом этапе их жизненного цикла.

3. Знайте, под действие каких правил в отношении конфиденциальных данных вы подпадаете

Соответствие

— еще один важный фактор, влияющий на политики и инструменты, которые вы внедряете для защиты данных вашей организации. Например, методы хранения должны включать шифрование и брандмауэры для соблюдения правил конфиденциальности данных. Они также требуют контроля доступа и журналов аудита для отслеживания использования данных и обмена ими до отдельных лиц. Наконец, нормативные акты часто требуют своевременного и безопасного удаления данных, поэтому для обеспечения соответствия необходимо внедрить политики.

Важно помнить, что соответствие не означает безопасность. Только потому, что вы соблюдаете правила PCI DSS, HIPAA или GDPR, безопасность ваших данных не гарантируется. На самом деле лучше установить более строгие стандарты конфиденциальности и защиты данных, чем того требуют законы о конфиденциальности.

4. Определите, кто может получить доступ к информации

Доступ к конфиденциальным данным должен предоставляться только тем сотрудникам, которые нуждаются в них для выполнения своих должностных обязанностей. Чтобы гарантировать это, требуйте проверки подлинности и авторизации для доступа к определенным данным.

Чтобы гарантировать это, требуйте проверки подлинности и авторизации для доступа к определенным данным.

Методы аутентификации могут включать пароли, PIN-коды, карты доступа или биометрические данные, такие как отпечатки пальцев или распознавание лиц. Наличие аутентификации для доступа к определенным данным поможет ИТ-отделам отслеживать любые изменения, внесенные в них, и отслеживать эти изменения до конкретного человека.

Всем аутентифицированным лицам должны быть назначены роли разрешений. Не всем нужны возможности модификации, и только те, которым требуется этот доступ, должны быть разрешены. Назначение таких ролей, как наблюдатель, редактор и администратор, может помочь ограничить возможности неправомерного использования конфиденциальных данных.

5. Привлечь всех сотрудников к осведомленности о безопасности

Очень важно, чтобы ваша организация обучала всех сотрудников, даже тех, кто не имеет доступа к каким-либо конфиденциальным данным, об обязанностях по обеспечению безопасности данных, связанных с определенными ролями. Каждый должен понимать, что его действия в отношении конфиденциальных данных могут напрямую повлиять на успех и репутацию организации, поскольку это поможет сотрудникам распознать и выявить неправомерное обращение с конфиденциальными данными, а также предотвратить непреднамеренный обмен ими.

Каждый должен понимать, что его действия в отношении конфиденциальных данных могут напрямую повлиять на успех и репутацию организации, поскольку это поможет сотрудникам распознать и выявить неправомерное обращение с конфиденциальными данными, а также предотвратить непреднамеренный обмен ими.

6. Проводите регулярное резервное копирование

В дополнение к укреплению мест хранения ваших данных, будьте готовы создавать резервные копии этих данных так часто, как это необходимо, и иметь разные, но такие же безопасные места для их хранения. Например, если ваше основное хранилище находится в облаке, рассмотрите возможность резервного копирования в физическое расположение. В случае взлома вы можете использовать эти резервные копии для восстановления потерянных или поврежденных данных, что в конечном итоге может уменьшить финансовый удар по вашей организации.

Хотя конкретных рекомендаций относительно того, как часто выполнять резервное копирование, нет, подумайте о влиянии потери данных за час, день или неделю на бизнес-операции и определите частоту исходя из этого.

7. Документируйте любые процессы, использующие конфиденциальные данные

Многие правила конфиденциальности данных требуют, чтобы вы могли делиться с потребителями информацией о том, как их конфиденциальные данные используются в бизнес-процессах вашей организации. Документируя типы собираемых данных, контексты использования и методы сбора, хранения и обмена, вы поддерживаете соответствие требованиям, а также получаете более четкое представление о данных, которыми вы владеете, и о том, как они обрабатываются. В неудачном случае компрометации вы можете проверить эту документацию, чтобы определить, где в процессе или инфраструктуре вашей организации (или в ком) находится уязвимость.

8. Проведите инвентаризацию ваших данных

Все — от безопасности до соответствия — начинается с поиска ваших конфиденциальных данных. Чтобы найти его, просмотрите облачные репозитории, физические файловые серверы, жесткие диски компьютеров, базы данных HR, свою платформу CMDB или eGRC и любую другую систему записи. Как только вы определите конфиденциальные данные, вы точно будете знать, что нужно защитить, чтобы обеспечить соответствие требованиям и снизить риск утечки данных. Вы сможете применять повышенные меры безопасности ко всем существующим данным на различных этапах их жизненного цикла и будете лучше подготовлены к созданию новых данных в будущем.

Как только вы определите конфиденциальные данные, вы точно будете знать, что нужно защитить, чтобы обеспечить соответствие требованиям и снизить риск утечки данных. Вы сможете применять повышенные меры безопасности ко всем существующим данным на различных этапах их жизненного цикла и будете лучше подготовлены к созданию новых данных в будущем.

9. Спланируйте организацию данных, которые вы хотите защитить

Для защиты данных и соблюдения требований соответствия необходимо классифицировать данные в соответствии с уровнем их конфиденциальности. Системы классификации помогают вам установить те элементы управления доступом к использованию и модификации, о которых мы упоминали ранее, выступая в качестве естественного следующего шага для защиты данных после завершения обнаружения. Схемы классификации, которые вы можете использовать, включают в себя ролевую, ориентированную на данные, основанную на доступе или местоположении и гибридную. Большинство организаций категоризируют или группируют данные как варианты четырехуровневой схемы классификации данных — общедоступные, частные, конфиденциальные и ограниченные.

10. Автоматизируйте процессы для надежной постоянной защиты

Если все это кажется трудным сделать вручную, то это потому, что так и есть. Неизбежна человеческая ошибка, которая может привести к недосмотру при обнаружении вручную и оставить данные незащищенными. Ручная классификация может привести к несогласованной маркировке или игнорированию критического контекста части данных, что в конечном итоге приведет к неправильной классификации и оставлению уязвимых данных.

Даже такие задачи, как резервное копирование данных, регистрация их использования и их очистка в соответствии с нормативными требованиями, могут выполняться бессистемно при ручном выполнении, что, в свою очередь, увеличивает вероятность финансового и репутационного ущерба в результате нарушения или несоблюдения требований.

Когда ваша программа запущена, средства автоматизации помогут ей работать эффективно и точно. Они позволяют корпоративным организациям получить критическое представление об их необходимых для защиты активах в облаках, сетях, устройствах и конечных точках. У вас не может быть эффективной программы защиты данных без программного обеспечения для автоматизации на вашей стороне.

У вас не может быть эффективной программы защиты данных без программного обеспечения для автоматизации на вашей стороне.

Будьте серьезны, систематичны, обретите душевное спокойствие

Поначалу разработка эффективной программы защиты данных может показаться сложной задачей, но она выполнима, если на вашей стороне есть нужные люди и инструменты. Платформа конфиденциальных данных Spirion автоматически обнаруживает конфиденциальные данные, где бы они ни находились в вашей организации, и точно классифицирует их, позволяя реализовать вашу программу защиты данных. Готовы начать? Свяжитесь с нами сегодня.

12 способов защиты пользовательских данных

Термины «защита данных» и «конфиденциальность данных» часто используются взаимозаменяемо, но между ними есть важное различие. Конфиденциальность данных определяет, кто имеет доступ к данным, а защита данных предоставляет инструменты и политики для фактического ограничения доступа к данным. Правила соответствия помогают гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями, и компании несут ответственность за принятие мер для защиты личных данных пользователей.

Защита данных и конфиденциальность обычно применяются к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Он играет жизненно важную роль в бизнес-операциях, развитии и финансах. Защищая данные, компании могут предотвратить утечку данных, ущерб репутации и лучше соблюдать нормативные требования.

Решения по защите данных основаны на таких технологиях, как предотвращение потери данных (DLP), хранилище со встроенной защитой данных, брандмауэры, шифрование и защита конечных точек.

В этой статье:

- Что такое защита данных, конфиденциальность и почему это важно?

- Что такое принципы защиты данных?

- Что такое конфиденциальность данных и почему это важно?

- Что такое положения о защите данных?

- Защита данных и конфиденциальность данных

- 12 Технологии и методы защиты данных для защиты ваших данных

- Передовые методы обеспечения конфиденциальности данных

- Инвентаризация ваших данных

- Минимизация сбора данных

- Будьте открыты со своими пользователями

- Тенденции защиты данных

- Переносимость данных

- Защита мобильных данных

- Программа-вымогатель

- Управление копированием данных (CDM)

- Аварийное восстановление как услуга

- Защита данных и конфиденциальность с Cloudian HyperStore

Что такое защита данных и почему это важно?

Защита данных — это набор стратегий и процессов, которые вы можете использовать для защиты конфиденциальности, доступности и целостности ваших данных. Иногда это также называют безопасностью данных.

Иногда это также называют безопасностью данных.

Стратегия защиты данных жизненно важна для любой организации, которая занимается сбором, обработкой или хранением конфиденциальных данных. Успешная стратегия может помочь предотвратить потерю, кражу или повреждение данных и свести к минимуму ущерб, причиненный в случае взлома или аварии.

Что такое принципы защиты данных?

Принципы защиты данных помогают защитить данные и сделать их доступными при любых обстоятельствах. Он охватывает резервное копирование операционных данных и обеспечение непрерывности бизнеса/аварийного восстановления (BCDR) и включает реализацию аспектов управления данными и доступности данных.

Вот ключевые аспекты управления данными, относящиеся к защите данных:

- Доступность данных — обеспечение доступа пользователей к данным, необходимым для ведения бизнеса, и их использования, даже если эти данные потеряны или повреждены.

- Управление жизненным циклом данных — включает в себя автоматизацию передачи критически важных данных в автономное и онлайн-хранилище.

- Управление жизненным циклом информации — включает в себя оценку, каталогизацию и защиту информационных активов из различных источников, включая сбои и сбои в работе оборудования, ошибки приложений и пользователей, сбои машин, вредоносные программы и вирусные атаки.

Сопутствующее содержание: Прочтите наше руководство по принципы защиты данных

Что такое конфиденциальность данных и почему это важно?

Конфиденциальность данных — это руководство по сбору или обработке данных в зависимости от их конфиденциальности и важности. Конфиденциальность данных обычно применяется к личной медицинской информации (PHI) и информации, позволяющей установить личность (PII). Это включает финансовую информацию, медицинские записи, номера социального страхования или идентификационные номера, имена, даты рождения и контактную информацию.

Вопросы конфиденциальности данных распространяются на всю конфиденциальную информацию, с которой работают организации, включая информацию о клиентах, акционерах и сотрудниках. Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Часто эта информация играет жизненно важную роль в бизнес-операциях, развитии и финансах.

Конфиденциальность данных помогает гарантировать, что конфиденциальные данные доступны только утвержденным сторонам. Это предотвращает злонамеренное использование данных преступниками и помогает обеспечить соответствие организаций нормативным требованиям.

Что такое положения о защите данных?

Правила защиты данных регулируют сбор, передачу и использование определенных типов данных. Персональные данные включают в себя различные типы информации, включая имена, фотографии, адреса электронной почты, реквизиты банковского счета, IP-адреса персональных компьютеров и биометрические данные.

Правила защиты данных и конфиденциальности различаются в зависимости от страны, штата и отрасли. Например, в Китае принят закон о конфиденциальности данных, который вступил в силу 1 июня 2017 г., а Общий регламент ЕС по защите данных (GDPR) вступил в силу в 2018 г. Несоблюдение может привести к репутационному ущербу и денежному штрафы, в зависимости от нарушения в соответствии с инструкциями каждого закона и регулирующего органа.

Соблюдение одного набора правил не гарантирует соблюдения всех законов. Кроме того, каждый закон содержит множество положений, которые могут применяться в одном случае, но не в другом, и все правила могут быть изменены. Такой уровень сложности затрудняет последовательное и надлежащее выполнение требований.

Узнайте больше в наших подробных руководствах по:

- Данные p защита р регуляторы

- Защита данных GDPR

Защита данных и конфиденциальность данных

Хотя и защита данных, и конфиденциальность важны, и они часто совпадают, эти термины не означают одно и то же.

Один относится к политикам, другой к механизмам

Конфиденциальность данных направлена на определение того, кто имеет доступ к данным, а защита данных направлена на применение этих ограничений. Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Конфиденциальность данных определяет политики, которые используют инструменты и процессы защиты данных.

Создание рекомендаций по конфиденциальности данных не гарантирует, что неавторизованные пользователи не получат доступ. Точно так же вы можете ограничить доступ с помощью средств защиты данных, оставив конфиденциальные данные уязвимыми. Оба необходимы для обеспечения безопасности данных.

Пользователи контролируют конфиденциальность, компании обеспечивают защиту

Еще одно важное различие между конфиденциальностью и защитой заключается в том, кто обычно контролирует ситуацию. В целях конфиденциальности пользователи часто могут контролировать, какой объем их данных передается и с кем. В целях защиты компании, обрабатывающие данные, должны обеспечить их конфиденциальность. Нормативно-правовые акты отражают эту разницу и созданы, чтобы гарантировать, что запросы пользователей о конфиденциальности выполняются компаниями.

Узнайте больше в наших подробных руководствах по:

- Политика защиты данных

- Стратегия защиты данных

12 Технологии и методы защиты данных для защиты ваших данных

Когда дело доходит до защиты ваших данных, вы можете выбрать один из множества вариантов хранения и управления. Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

Решения могут помочь вам ограничить доступ, отслеживать действия и реагировать на угрозы. Вот некоторые из наиболее часто используемых практик и технологий:

- Обнаружение данных — первый шаг в защите данных, который включает в себя обнаружение того, какие наборы данных существуют в организации, какие из них критически важны для бизнеса и какие содержат конфиденциальные данные, на которые могут распространяться нормативные требования.

- Защита от потери данных (DLP) — набор стратегий и инструментов, которые можно использовать для предотвращения кражи, потери или случайного удаления данных. Решения по предотвращению потери данных часто включают в себя несколько инструментов для защиты от потери данных и восстановления после нее.

- СХД со встроенной защитой данных — современное оборудование для хранения данных обеспечивает встроенную кластеризацию дисков и резервирование. Например, Cloudian Hyperstore обеспечивает надежность до 14 девяток, низкую стоимость, возможность хранения больших объемов данных и быстрый доступ с минимальным RTO/RPO.

Узнайте больше в нашем руководстве по безопасному хранению данных .

Узнайте больше в нашем руководстве по безопасному хранению данных . - Резервное копирование — создает копии данных и хранит их отдельно, что позволяет впоследствии восстановить данные в случае потери или модификации. Резервное копирование — критически важная стратегия обеспечения непрерывности бизнеса в случае потери, уничтожения или повреждения исходных данных случайно или злонамеренно. Узнайте больше в нашем руководстве по доступности данных.

- Снимки — снимок похож на резервную копию, но представляет собой полный образ защищаемой системы, включая данные и системные файлы. Моментальный снимок можно использовать для восстановления всей системы до определенного момента времени.

- Репликация — способ непрерывного копирования данных из защищенной системы в другое место. Это обеспечивает живую, актуальную копию данных, позволяющую не только восстановить, но и немедленно переключиться на копию, если основная система выйдет из строя.

- Брандмауэры — утилиты, позволяющие отслеживать и фильтровать сетевой трафик. Вы можете использовать брандмауэры, чтобы гарантировать, что только авторизованным пользователям разрешен доступ или передача данных.

- Аутентификация и авторизация — элементы управления, помогающие проверять учетные данные и обеспечивать правильное применение привилегий пользователя. Эти меры обычно используются как часть решения по управлению идентификацией и доступом (IAM) и в сочетании с управлением доступом на основе ролей (RBAC).

- Шифрование — изменяет содержимое данных в соответствии с алгоритмом, который можно отменить только с помощью правильного ключа шифрования. Шифрование защищает ваши данные от несанкционированного доступа, даже если данные будут украдены, сделав их нечитаемыми. Узнайте больше в руководстве по d ata e ncryption .

- Endpoint Protection — защищает шлюзы вашей сети, включая порты, маршрутизаторы и подключенные устройства.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик. - Удаление данных —ограничивает ответственность за счет удаления данных, которые больше не нужны. Это можно сделать после обработки и анализа данных или периодически, когда данные больше не актуальны. Удаление ненужных данных является требованием многих нормативных актов, таких как GDPR. Для получения дополнительной информации о GDPR ознакомьтесь с нашим руководством: Защита данных GDPR.

- Аварийное восстановление — набор методов и технологий, которые определяют, как организация справляется с бедствием, таким как кибератака, стихийное бедствие или крупномасштабный отказ оборудования. Процесс аварийного восстановления обычно включает в себя создание удаленного сайта аварийного восстановления с копиями защищенных систем и переключение операций на эти системы в случае аварии.

Связанное содержимое: прочтите наше руководство по непрерывной защите данных

Важнейшие рекомендации по обеспечению конфиденциальности данных

Создание политик конфиденциальности данных может быть сложной задачей, но это не невозможно. Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Следующие рекомендации помогут вам обеспечить максимальную эффективность создаваемых вами политик.

Inventory Your Data

Частью обеспечения конфиденциальности данных является понимание того, какие данные у вас есть, как они обрабатываются и где они хранятся. Ваша политика должна определять, как эта информация собирается и обрабатывается. Например, вам нужно определить, как часто данные сканируются и как они классифицируются после обнаружения.

В ваших политиках конфиденциальности должно быть четко указано, какие средства защиты необходимы для различных уровней конфиденциальности ваших данных. Политики также должны включать процессы аудита средств защиты, чтобы гарантировать правильное применение решений.

Связанное содержимое: прочтите наше руководство по оценке воздействия на защиту данных

Минимизация сбора данных

Убедитесь, что ваши политики требуют сбора только необходимых данных. Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Если вы соберете больше, чем вам нужно, вы увеличите свою ответственность и создадите чрезмерную нагрузку на свои службы безопасности. Минимизация сбора данных также может помочь вам сэкономить на пропускной способности и хранилище.

Один из способов добиться этого — использовать фреймворки «проверять, а не сохранять». Эти системы используют сторонние данные для проверки пользователей и избавляют от необходимости хранить или передавать пользовательские данные в ваши системы.

Будьте открыты со своими пользователями

Многие пользователи осведомлены о проблемах конфиденциальности и, вероятно, оценят прозрачность, когда речь идет о том, как вы используете и храните данные. Отражая это, GDPR сделал согласие пользователя ключевым аспектом использования и сбора данных.

Вы можете быть уверены, что включите пользователей и их согласие в свои процессы, разработав вопросы конфиденциальности в своих интерфейсах. Например, наличие четких пользовательских уведомлений с указанием, когда данные собираются и почему. Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Вы также должны включить опции для пользователей, чтобы изменить или отказаться от сбора данных.

Тенденции в области защиты данных

Вот некоторые важные тенденции, определяющие эволюцию защиты данных.

Переносимость данных и независимость данных

Переносимость данных является важным требованием для многих современных ИТ-организаций. Это означает возможность перемещать данные между различными средами и программными приложениями. Очень часто переносимость данных означает возможность перемещать данные между локальными центрами обработки данных и общедоступным облаком, а также между различными поставщиками облачных услуг.

Переносимость данных также имеет юридические последствия: когда данные хранятся в разных странах, на них распространяются разные законы и правила. Это известно как суверенитет данных.

Связанное содержимое: прочтите наше руководство по суверенитету данных

Традиционно данные не были переносимыми, и для переноса больших наборов данных в другую среду требовались огромные усилия. Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

Миграция облачных данных также была чрезвычайно сложной на заре облачных вычислений. Разрабатываются новые технические методы, облегчающие миграцию и, таким образом, делающие данные более переносимыми.

С этим связана проблема переносимости данных в облаках. Поставщики облачных услуг, как правило, используют проприетарные форматы данных, шаблоны и механизмы хранения. Это затрудняет перемещение данных из одного облака в другое и создает привязку к поставщику. Все чаще организации ищут стандартизированные способы хранения данных и управления ими, чтобы сделать их переносимыми между облаками.

Узнайте больше в наших подробных руководствах о:

- Защита данных в облаке

- Защита данных Office 365

Защита мобильных данных

Защита мобильных устройств относится к мерам, предназначенным для защиты конфиденциальной информации, хранящейся на ноутбуках, смартфонах, планшетах, носимых и других портативных устройствах. Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Фундаментальным аспектом безопасности мобильных устройств является предотвращение доступа неавторизованных пользователей к вашей корпоративной сети. В современной ИТ-среде это критический аспект сетевой безопасности.

Существует множество инструментов для защиты мобильных данных, предназначенных для защиты мобильных устройств и данных путем выявления угроз, создания резервных копий и предотвращения проникновения угроз на конечной точке в корпоративную сеть. ИТ-персонал использует программное обеспечение для защиты мобильных данных, чтобы обеспечить безопасный мобильный доступ к сетям и системам.

Общие возможности решений для защиты мобильных данных включают:

- Обеспечение связи по защищенным каналам

- Выполнение строгой проверки личности, чтобы убедиться, что устройства не скомпрометированы

- Ограничение использования стороннего программного обеспечения и просмотра небезопасных веб-сайтов

- Шифрование данных на устройстве для защиты от компрометации и кражи устройства

- Выполнять регулярные проверки конечных точек для обнаружения угроз и проблем безопасности

- Мониторинг угроз на устройстве

- Настройка безопасных шлюзов, позволяющих удаленным устройствам безопасно подключаться к сети

Программы-вымогатели

Программы-вымогатели — это растущая угроза кибербезопасности, которая является главным приоритетом безопасности практически для всех организаций. Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Программа-вымогатель — это тип вредоносного ПО, которое шифрует пользовательские данные и требует выкуп за их разглашение. Новые типы программ-вымогателей отправляют данные злоумышленникам перед их шифрованием, что позволяет злоумышленникам вымогать деньги у организации, угрожая сделать ее конфиденциальную информацию общедоступной.

Резервные копии — это эффективная защита от программ-вымогателей: если у организации есть свежая копия данных, она может восстановить ее и восстановить доступ к данным. Однако программы-вымогатели могут распространяться по сети в течение длительного периода времени, еще не зашифровав файлы. На этом этапе программа-вымогатель может заразить любую подключенную систему, включая резервные копии. Когда программы-вымогатели распространяются на резервные копии, для стратегий защиты данных «игра окончена», поскольку восстановить зашифрованные данные становится невозможно.

Существует несколько стратегий предотвращения программ-вымогателей и, в частности, предотвращения их распространения на резервные копии:

- Самая простая стратегия — использовать старое правило резервного копирования 3-2-1, сохраняя три копии данных на двух носителях, одну из них вне помещения.

- Поставщики систем безопасности располагают передовыми технологиями, которые могут обнаруживать программы-вымогатели на ранних стадиях или, в худшем случае, блокировать процессы шифрования в самом начале.

- Поставщики хранилищ предлагают неизменное хранилище, которое гарантирует, что данные не могут быть изменены после их сохранения. Узнайте, как безопасное хранилище Cloudian может защитить ваши резервные копии от программ-вымогателей.

Связанное содержимое: прочитайте наше руководство по восстановлению данных программ-вымогателей

Управление копированием данных (CDM)

В крупных организациях несколько наборов данных хранятся в разных местах, и многие из них могут дублировать данные между собой.

Дублирование данных создает множество проблем: увеличивает затраты на хранение, создает несоответствия и проблемы в работе, а также может привести к проблемам безопасности и соответствия требованиям. Как правило, не все копии данных будут защищены одинаково. Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

Бесполезно защищать набор данных и обеспечивать его соответствие, когда данные дублируются в другом неизвестном месте.

CDM — это тип решения, которое обнаруживает повторяющиеся данные и помогает управлять ими, сравнивая похожие данные и позволяя администраторам удалять неиспользуемые копии.

Аварийное восстановление как услуга

Аварийное восстановление как услуга (DRaaS) — это управляемая услуга, которая предоставляет организации облачный удаленный сайт аварийного восстановления.

Традиционно создание вторичного центра обработки данных было чрезвычайно сложным и требовало огромных затрат и имело значение только для крупных предприятий. Благодаря DRaaS организация любого размера может реплицировать свои локальные системы в облако и легко восстанавливать операции в случае аварии.

Службы DRaaS используют общедоступную облачную инфраструктуру, что позволяет хранить несколько копий инфраструктуры и данных в разных географических точках для повышения отказоустойчивости.

Защита данных и конфиденциальность с помощью Cloudian HyperStore

Для защиты данных требуется мощная технология хранения. Устройства хранения Cloudian просты в развертывании и использовании, позволяют хранить данные петабайтного масштаба и получать к ним мгновенный доступ. Cloudian поддерживает высокоскоростное резервное копирование и восстановление с параллельной передачей данных (запись 18 ТБ в час с 16 узлами).

Cloudian обеспечивает надежность и доступность ваших данных. HyperStore может создавать резервные копии и архивировать ваши данные, предоставляя вам высокодоступные версии для восстановления в случае необходимости.

В HyperStore хранение происходит за брандмауэром, вы можете настроить географические границы для доступа к данным и определить политики для синхронизации данных между пользовательскими устройствами. HyperStore предоставляет вам возможности облачного обмена файлами на локальном устройстве и средства контроля для защиты ваших данных в любой облачной среде.

Узнайте больше о защите данных с помощью Cloudian.

Узнайте больше о защите данных и конфиденциальности

Защита данных и конфиденциальность — это обширная тема. Успешная процедура защиты данных может предотвратить потерю или повреждение данных и уменьшить ущерб, причиненный в случае взлома. Методы конфиденциальности данных гарантируют, что конфиденциальные данные доступны только утвержденным сторонам.

Еще многое предстоит узнать о защите данных и конфиденциальности. Чтобы продолжить свое исследование, взгляните на остальные наши блоги по этой теме:

Соблюдение правил защиты данных

Широкое использование личных и конфиденциальных данных повысило важность защиты этих данных от потери и искажения. Глобальные власти вмешались в соблюдение нормативных требований, таких как Общий регламент по защите данных (GDPR).

GDPR подчеркивает права на личные данные жителей ЕС, включая право на изменение, доступ, стирание или передачу своих данных. К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

К персональным данным относится любая информация, относящаяся к физическому лицу. Сюда входят имена, физические данные, адреса, расовые или этнические характеристики, а также биометрические данные, такие как ДНК и отпечатки пальцев.

Вы можете узнать больше о правилах защиты данных в нашей статье:

Соблюдение правил защиты данных

Доступность данных: обеспечение непрерывного функционирования бизнес-операций

Компании полагаются на данные для предоставления услуг и продуктов их клиентов. Чтобы данные всегда были доступны, компаниям необходимо поддерживать работоспособность ИТ-инфраструктуры даже в случае аварии. Это состояние гарантированного доступа к данным называется доступностью данных.

В этой статье рассматриваются основы доступности данных и связанные с этим проблемы, а также предлагаются методы поддержания высокого уровня доступности данных.

Подробнее: Доступность данных: обеспечение непрерывности бизнес-операций

Как обеспечить безопасное хранение данных

Организации обычно хранят конфиденциальные данные на своих компьютерах, серверах и в облаке. Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

Без надлежащей политики безопасности данных конфиденциальная информация может попасть в руки злоумышленников, что позволит им получить доступ к вашей сети и раскрыть личную информацию клиентов и сотрудников.

В этой статье представлена концепция безопасности данных, а также различные инструменты и методы, которые можно использовать для защиты данных и предотвращения аварий.

Подробнее: Как обеспечить безопасное хранение данных

Шифрование данных: введение

Шифрование данных — это процесс преобразования данных в закодированную информацию, называемую зашифрованным текстом. Закодированная информация может быть расшифрована только с помощью уникального ключа дешифрования. Вы можете сгенерировать ключ либо во время шифрования, либо заранее.

Шифрование обеспечивает целостность данных, защищая их от несанкционированного изменения. Шифрование снижает риск доступа к данным из ненадежных источников путем проверки источника данных.

Подробнее: Шифрование данных: Введение

Непрерывная защита данных

Непрерывная защита данных — это метод резервного копирования данных при каждом изменении. Система непрерывной защиты данных ведет учет всех изменений данных и позволяет восстановить систему до любого предыдущего момента времени.

Этот тип резервного копирования решает проблему потери данных, созданных между двумя запланированными резервными копиями. Он также обеспечивает защиту от атак, таких как программы-вымогатели или вредоносное ПО, а также от случайного удаления данных.

Подробнее: Непрерывная защита данных

Защита данных GDPR

GDPR — это юридический стандарт, который защищает персональные данные граждан Европейского Союза. Любая компания, которая обрабатывает и хранит персональные данные граждан ЕС, даже если она физически не находится в ЕС, должна применять правила GDPR.

В GDPR есть две основные роли: обработчик данных GDPR — это организация, которая хранит или обрабатывает данные этого типа от имени другой организации, и контроллер данных GDPR, который собирает или обрабатывает персональные данные для своих собственных целей.

Подробнее: Защита данных GDPR

Блокировка объектов S3 — защита данных от угроз программ-вымогателей и соблюдение нормативных требований

Блокировка объектов Amazon S3 хранит объекты с использованием модели «однократная запись — многократное чтение» (WORM). Блокировка объекта предотвращает удаление версии объекта в течение заданного пользователем периода хранения. Неизменяемые объекты S3 защищаются с помощью конфигурации объекта или сегмента WORM и атрибутов хранения.

Эта функция обеспечивает как защиту данных, включая дополнительную защиту от случайного или злонамеренного удаления, так и защиту от программ-вымогателей и соблюдение нормативных требований.

Подробнее: Блокировка объектов S3 — защита данных от программ-вымогателей и соответствие требованиям

Защита данных Office 365. Это важно.

Облачная подписка на Office 365 позволяет сотрудникам работать в любом месте и в любое время без необходимости размещать собственный контент и электронные письма. Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Однако эти файлы не всегда защищены от сбоя, аварии или атаки. Организации могут добиться этого путем резервного копирования данных в безопасном и надежном хранилище, локально или в облаке.

Подробнее: Защита данных Office 365. It is Essential

См. наши дополнительные руководства по ключевым темам защиты данных:

Мы разработали подробные руководства по нескольким другим темам защиты данных, которые также могут быть полезны при изучении мира резервного копирования данных. Также обратитесь к полному руководству по утечке данных.

Руководство по резервному копированию данных

Резервное копирование данных имеет решающее значение для обеспечения возможности восстановления организаций после различных типов потерь данных. Узнайте, как успешно реализовать методы резервного копирования данных.

См. лучшие статьи в нашем руководстве по резервному копированию данных:

- Архивы данных и зачем они нужны

- Облачное хранилище резервных копий: обеспечение непрерывности бизнеса

- Хранилище резервных копий: облако или локальное хранилище

Endpoint Security

Автор: Cynet

Злоумышленники часто используют конечные точки для получения несанкционированного доступа и проведения различных атак.

Оповещения и возможность записи экрана позволяет оперативно обнаружить утечку данных и несанкционированный доступ к системе. В результате системному администратору удается беспрепятственно выявить источник и определить все обстоятельства инцидента;

Оповещения и возможность записи экрана позволяет оперативно обнаружить утечку данных и несанкционированный доступ к системе. В результате системному администратору удается беспрепятственно выявить источник и определить все обстоятельства инцидента; Несомненным преимуществом является наличие интуитивной понятной панели и удобного интерфейса;

Несомненным преимуществом является наличие интуитивной понятной панели и удобного интерфейса; После установки утилиты возможно оперативное обнаружение угроз и вирусных атак. Продукт многофункционален и эффективно справляется с обеспечением информационной безопасности. Для удобства утилита предполагает поступление оповещений на электронную почту. Во время работы программного обеспечения проводится автоматический анализ различных журналов. Информация о пройденной проверке отображается на панели мониторинга;

После установки утилиты возможно оперативное обнаружение угроз и вирусных атак. Продукт многофункционален и эффективно справляется с обеспечением информационной безопасности. Для удобства утилита предполагает поступление оповещений на электронную почту. Во время работы программного обеспечения проводится автоматический анализ различных журналов. Информация о пройденной проверке отображается на панели мониторинга; По своему функционалу и особенностям работы утилита подходит для ведения бизнеса на малых, средних и крупных предприятиях. Благодаря специальным журналам осуществляется оперативный поиск угрозы и ее ликвидация;

По своему функционалу и особенностям работы утилита подходит для ведения бизнеса на малых, средних и крупных предприятиях. Благодаря специальным журналам осуществляется оперативный поиск угрозы и ее ликвидация; 07.2006 № 152-ФЗ «О персональных данных».

07.2006 № 152-ФЗ «О персональных данных».

Узнайте больше в нашем руководстве по безопасному хранению данных .

Узнайте больше в нашем руководстве по безопасному хранению данных .

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик.

Программное обеспечение для защиты конечных точек обычно позволяет отслеживать периметр сети и при необходимости фильтровать трафик.