Пример логина для почты: Свежие логины — всегда в наличии / Хабр

Содержание

Как взламывают почту с помощью фишинга

В современном цифровом мире, c кучей разнообразных сервисов, приложений, мессенджеров, соцсетей и прочих средств общения, может показаться, что старая добрая электронная почта сдала свои позиции. Однако на самом деле это не так: электронной почтой большинству из нас по-прежнему приходится пользоваться, как минимум для того, чтобы регистрироваться во всех этих многочисленных сервисах, приложениях и соцсетях.

По этой же причине логины и пароли от почтовых сервисов для злоумышленников являются очень лакомым куском. Поговорим о том, как нехорошие люди используют фишинг, чтобы добывать эти логины и пароли для взлома чужой почты.

Подавляющее большинство мошеннических писем, нацеленных на кражу логинов и паролей от сервисов электронной почты, имитируют сообщения от имени самих сервисов. При охоте на домашних пользователей фишеры имитируют известные почтовики. А при попытке заполучить корпоративные аккаунты притворяются сервисом рабочей почты — в этом случае письмо приходит просто от имени почтового сервера.

Подделки под известные почтовые сервисы встречаются гораздо чаще. Мошенники стараются делать такие письма максимально убедительными. Арсенал уловок стандартный: адрес отправителя, похожий на настоящий, логотипы, автоподписи, ссылки на официальные ресурсы, общий стиль оформления письма и так далее.

Фишинговое письмо, пугающее пользователя удалением почтового ящика

Фишинговые письма, притворяющиеся сообщениями от рабочей почты, мошенники часто рассылают на общие адреса (в том числе и администраторов), но иногда такие письма приходят и на адреса конкретных сотрудников, чья почта тем или иным образом попала в спам-базы.

Более-менее серьезные компании, не говоря уже о крупных, имеют собственные почтовые серверы для электронной переписки. За логинами и паролями от такой почты злоумышленники также охотятся. Часто плохое оформление их писем сразу выдает подделку — например, адреса отправителей на сервисах бесплатной почты, ошибки в тексте и прочее, — но неискушенному сотруднику даже такое письмо может показаться настоящим.

В этом письме фишеры имитируют предупреждение о превышении квоты

Когда злоумышленники проводят атаку, целью которой является конкретная организация, обычно они заранее собирают побольше информации о ней, чтобы разослать максимально правдоподобные письма. Также стоит отметить, что для придания убедительности и уникальности мошенники встраивают электронные адреса жертв в фишинговые ссылки, чтобы при переходе на фальшивую страничку электронный адрес был уже указан и оставалось бы только ввести пароль от почты.

Какие бывают фишинговые письма

Простой текст с запросом информации

Мошенники рассылают сообщения от имени почтовых сервисов, в которых под тем или иным предлогом просят получателя прислать им адрес электронной почты, пароль и другую информацию. Обычно в качестве контакта для ответа дается электронный адрес, отличный от указанного в поле отправителя.

Эта разновидность фишинговых писем была достаточно популярна, пока мошенники не овладели другими, более эффективными способами кражи персональной информации.

Фишинговое письмо с текстовым запросом информации об аккаунте, включая пароль. Посылать что-то в ответ на такие запросы ни в коем случае нельзя

Письмо со ссылкой на фишинговый сайт

Фишинговые сообщения со ссылками на данный момент являются самыми распространенными в мусорном почтовом трафике. Мошенники могут использовать неограниченное количество ссылок, менять их от письма к письму в рамках одной рассылки, создавать очень похожие на легитимные фишинговые странички, автоматизировать сбор и обработку украденных данных.

Однако именно адрес ссылки может сразу выдать мошенников: не имеющие никакого отношения к организациям домены, ошибки в написании доменов, похожих на легитимные, замусоривание.

Поэтому злоумышленники стараются скрыть адреса ссылок. Для этого они прячут их за текстовым фрагментом или изображением. В некоторых случаях текстовым фрагментом служит какая-нибудь фраза вроде «Обновите свой почтовый ящик». А иногда в текстовую часть ссылки ставят настоящий адрес почтового сервиса, при этом в «ссылочной» части в реальности стоит адрес фишингового сайта.

Большая часть фишинговых писем содержит ссылки на фишинговые страницы — переходить по этим ссылкам не следует

Фишинговые вложения

Также фишинговые письма могут содержать и вложения, обычно это файлы с расширением html, pdf или doc.

Вложения doc и pdf часто содержат текст фишингового письма и мошенническую ссылку. Злоумышленники используют такой вариант, когда хотят сделать текст сообщения в самом письме максимально коротким и похожим на легитимную переписку для обхода спам-фильтров.

Иногда фишеры прикрепляют к письмам документы PDF или DOC со ссылками на фишинговые сайты внутри

Файлы html используют вместо ссылки — собственно, html из вложения представляет собой уже готовую фишинговую страничку. Преимущество с точки зрения мошенников в том, что вложенный html-файл работает полностью автономно — его не надо размещать в Интернете. При этом вся необходимая мошенникам функциональность у него также есть.

В этом случае форма ввода логина и пароля содержится прямо в фишинговом письме. Ни в коем случае не вводите ничего в подобные формы в письмах

Ни в коем случае не вводите ничего в подобные формы в письмах

О чем пишут в фишинговых письмах

Проблемы с учетной записью

Что касается текста писем, то чаще всего в начале сообщается о какой-то проблеме, связанной с аккаунтом жертвы. Это может быть достижение лимита хранения, проблемы с доставкой писем, несанкционированный вход в аккаунт, обвинение в рассылке спама, какие-то другие оповещения о нарушениях и так далее.

Обычно после этого следует указание, что необходимо сделать — чаще всего подтвердить или обновить данные аккаунта, — перейдя по ссылке или открыв вложение. Также, чтобы запугать получателя, упоминается, что аккаунт будет удален или заблокирован в случае невыполнения указанных в тексте действий.

Практически всегда мошенники указывают конкретные временные рамки — от нескольких часов до нескольких недель. Чаще всего это 24 часа — это одновременно и правдоподобно выглядит, и не дает жертве расслабиться и забыть о письме.

«В течение 24 часов ваш аккаунт будет удален за рассылку спама». Угрозы и ограничение по времени — типичные приемы, которые используют в фишинговых письмах

Угрозы и ограничение по времени — типичные приемы, которые используют в фишинговых письмах

Имитация деловой переписки

Среди фишинговых писем, нацеленных на кражу почты, встречаются и нетипичные примеры. В тексте сообщения может ничего не говориться о почте и почтовом аккаунте. Письмо может выглядеть, например, как настоящая деловая переписка.

Стоит отметить, что количество писем, имитирующих деловую переписку, в последние несколько лет увеличивается. В основном таким образом рассылаются именно вредоносные вложения, но встречается фишинг, нацеленный на кражу персональных данных. Простому пользователю бывает сложно распознать мошенническое письмо — именно на это и рассчитывают киберпреступники.

Когда фишеры охотятся на корпоративные аккаунты, они часто имитируют деловую переписку

Некоторые пользователи не заподозрят обман и перейдут по ссылке, где их попросят ввести свои адреса электронной почты и пароли, чтобы посмотреть несуществующий документ.

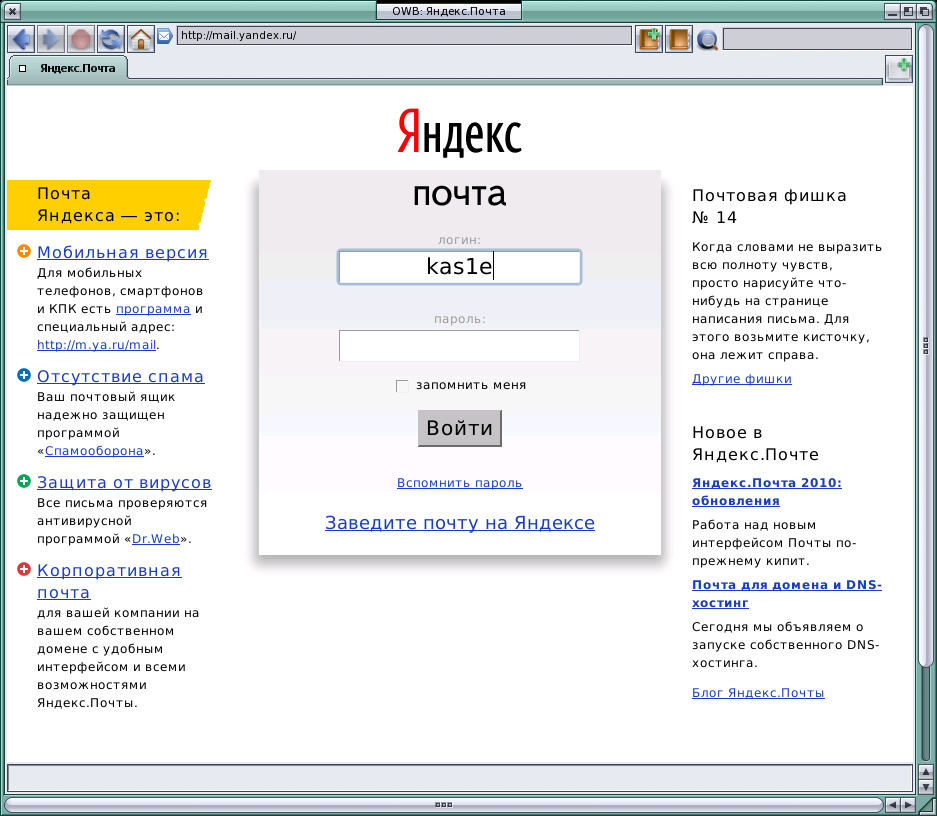

Фишинговый сайт предлагает залогиниться, чтобы посмотреть некий документ, ссылку на который прислали в фишинговом письме

Какие бывают фишинговые страницы

С форматом и содержанием писем разобрались, теперь рассмотрим, как могут выглядеть фишинговые страницы. А также поговорим о тех элементах, на которые стоит обратить внимание, чтобы распознать подделку.

А также поговорим о тех элементах, на которые стоит обратить внимание, чтобы распознать подделку.

Первое, на что необходимо обратить пристальное внимание, — адрес ссылки. Именно он сразу выдает мошенников. Вот типичные признаки обмана:

- посторонние домены, не относящиеся к организациям;

- названия организаций в пути вместо домена — к примеру, www.example.com/outlook/,

- ошибки в написании;

- автоматически сгенерированные последовательности символов в адресе ссылки;

- символы из других языков, похожие на базовую латиницу — ç вместо c, á вместо a и так далее.

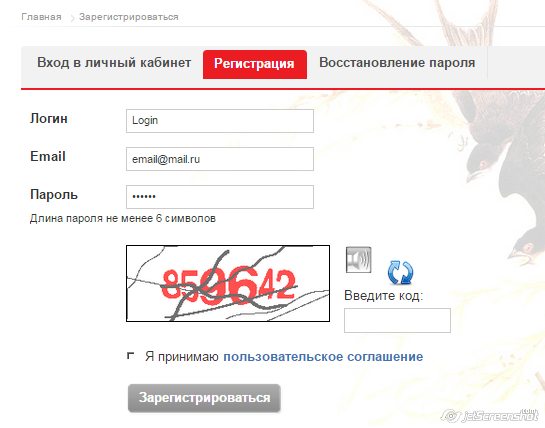

Как и в оформлении писем, фишеры стараются сделать фейковые странички максимально похожими на настоящие. Однако всегда есть детали, которые мошенники упускают. К сожалению, замечают эти погрешности далеко не все пользователи.

Это вполне объяснимо, ведь мало кто помнит, как в точности выглядит официальная страничка входа в тот или иной сервис. Поэтому для создания убедительной фишинговой странички мошенникам порой достаточно использовать основные запоминающиеся элементы: характерную цветовую схему, логотип и так далее.

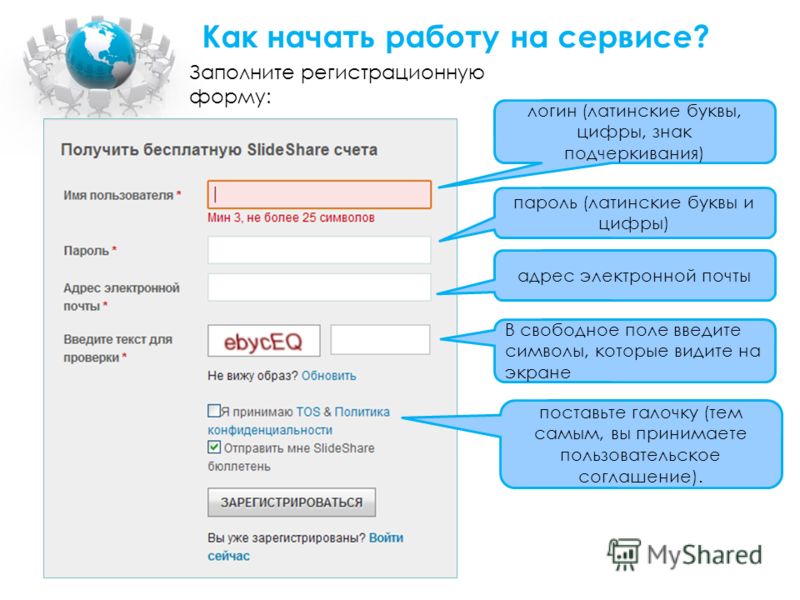

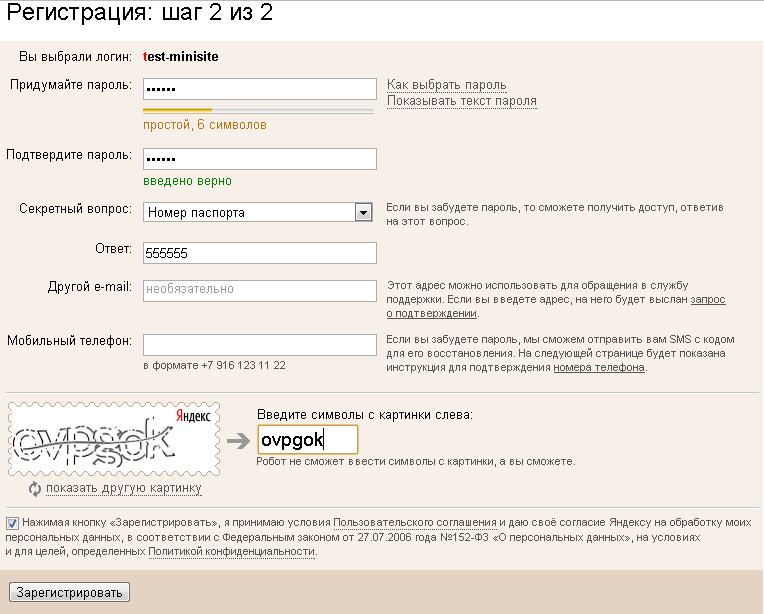

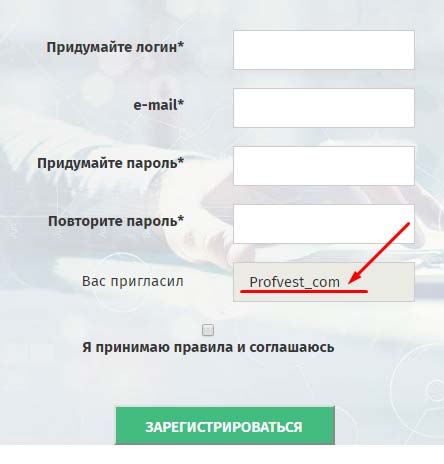

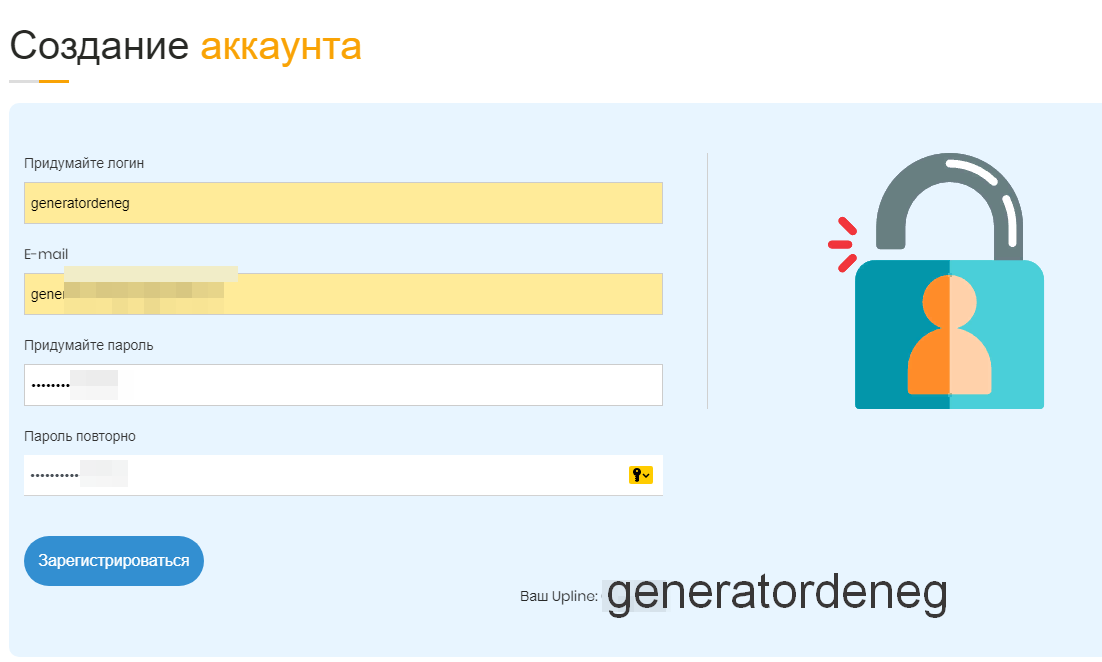

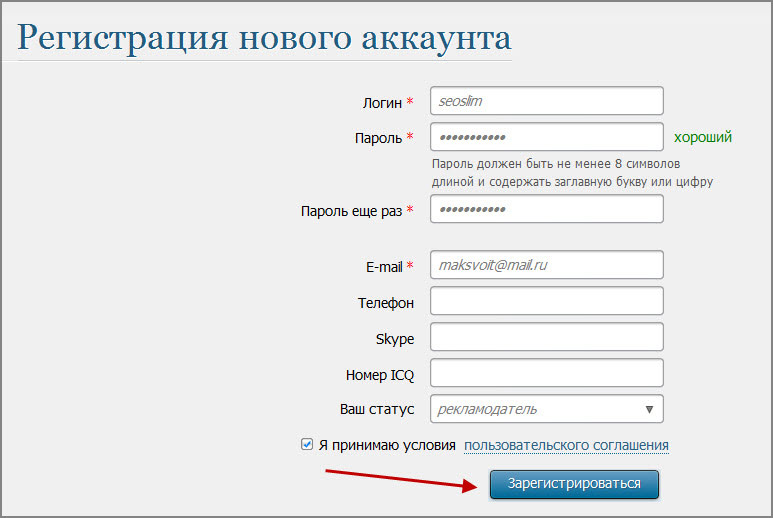

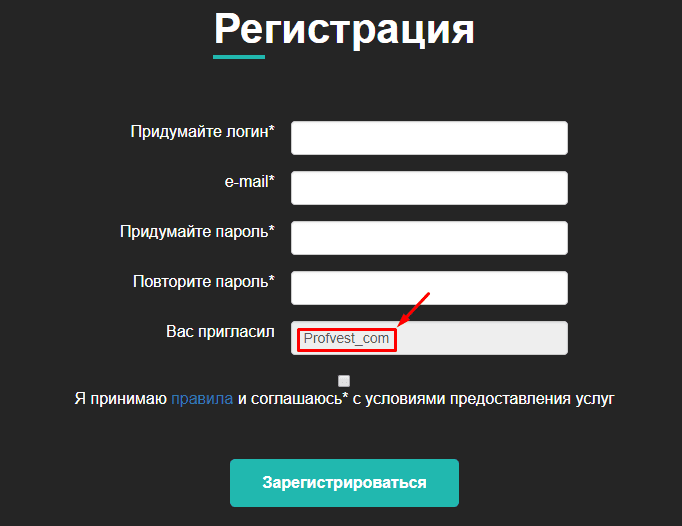

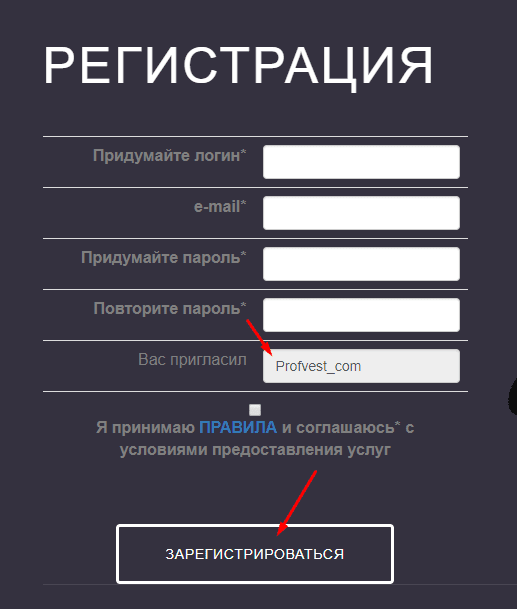

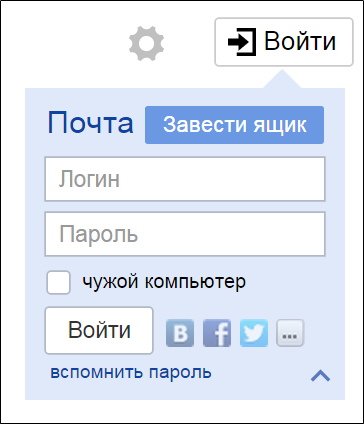

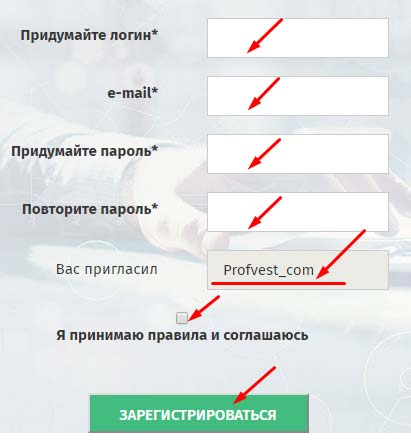

Имитация страницы входа в почтовый сервис

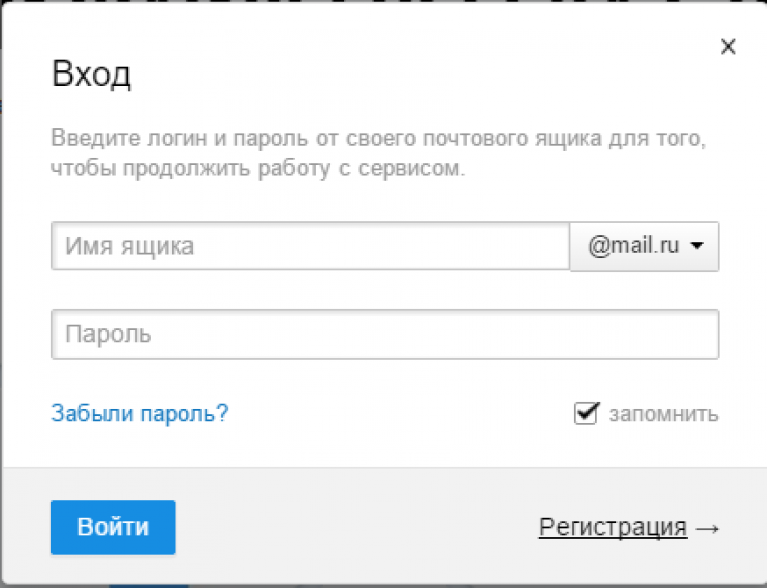

Для фишинговых страниц, нацеленных на кражу логинов и паролей от сервисов бесплатной почты, характерно наличие на одной странице ссылок сразу на несколько сервисов.

При нажатии на любую из ссылок в примере ниже появляется всплывающее окно, имитирующее страничку входа на соответствующий ресурс. Таким образом, мошенники собирают данные сразу нескольких аккаунтов, используя всего одну страничку, а не создавая ее отдельно для каждого.

Этот фишинговый сайт имитирует возможность логина с помощью аккаунтов на разных почтовиках

Кроме того, можно существенно расширить количество потенциальных жертв и рассылать фишинговые письма не от конкретного сервиса, а любого общего содержания (например, вышеописанный вариант с деловой перепиской), где по контексту можно использовать подобную фишинговую страничку с наиболее популярными сервисами, а пользователь уже сам выберет именно тот, которым он пользуется.

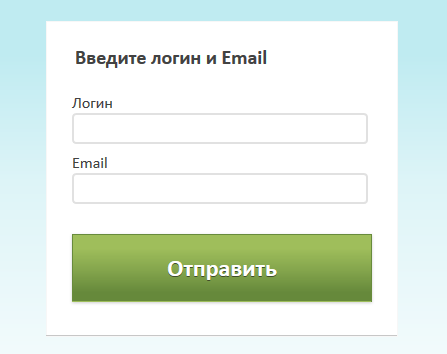

Еще один пример имитации страницы входа в почту

Уловка с временными ограничениями, о которой мы уже говорили, когда рассказывали про фишинговые письма, иногда используется и на фишинговых страницах. При переходе по мошеннической ссылке на страничке начинается обратный отсчет времени, в течение которого попавшийся на удочку злоумышленников пользователь якобы должен ввести свои данные.

При переходе по мошеннической ссылке на страничке начинается обратный отсчет времени, в течение которого попавшийся на удочку злоумышленников пользователь якобы должен ввести свои данные.

Некоторые фишинговые страницы также поторапливают пользователя

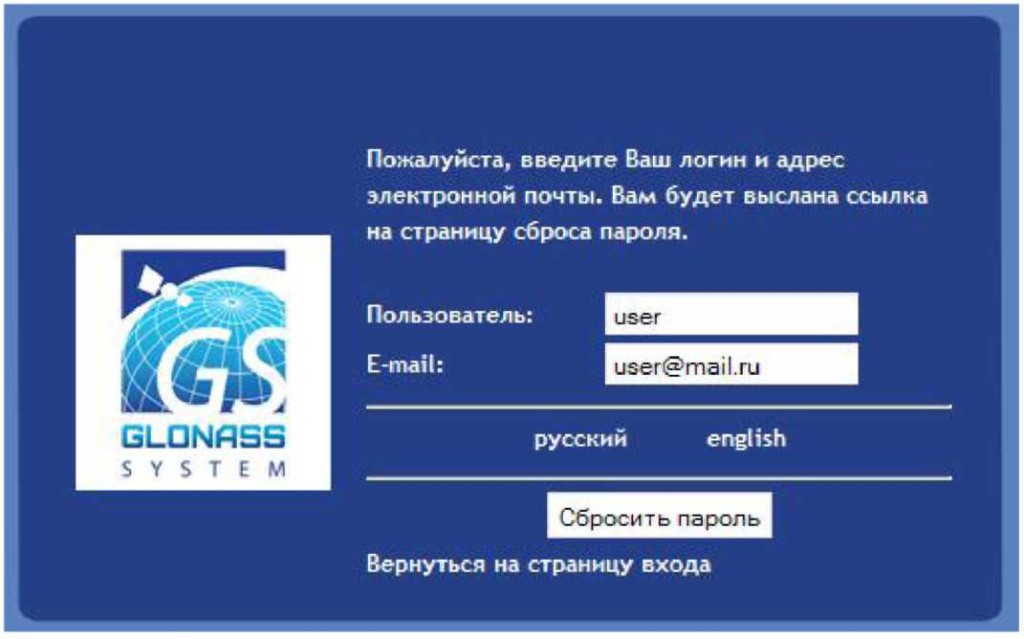

После ввода данных на фишинговой странице возможны несколько вариантов дальнейшего развития событий. Иногда сайт просто становится недоступен или показывает сообщение об ошибке. В других случаях пользователю сообщают, что были введены неверные данные, и просят повторить вход.

Сейчас набирает популярность, пожалуй, самый опасный вариант: после ввода данных фишинговая страница перенаправляет пользователя на настоящую страницу входа в почту соответствующего сервиса. Пользователь думает, что просто что-то заглючило, вводит логин и пароль повторно, попадает в свой аккаунт и забывает об этом странном эпизоде.

Как распознать фишинговые письма

- Если домен в адресе отправителя не принадлежит организации, от имени которой написано письмо, а тем более если ящик зарегистрирован на бесплатных почтовых сервисах, то это верный признак мошеннического письма.

Официальные рассылки всегда приходят с официальных адресов.

Официальные рассылки всегда приходят с официальных адресов. - Если в адресе ссылки, по которой письмо предлагает вам перейти, есть посторонние домены, ошибки в написании, спецсимволы, то перед вами однозначно мошеннический ресурс.

- Если в тексте письма вам говорят, что с вашим аккаунтом неожиданно возникли проблемы, убеждают пройти по ссылке и ввести от него логин и пароль, и на это вам дается определенное количество времени, то письмо написано мошенниками.

Помнить все эти особенности и внимательно изучать каждое письмо полезно, но не обязательно. Есть альтернативный вариант — можно установить надежный антивирус с защитой от фишинга и других онлайн-угроз и доверить эту неприятную работу ему.

Параметры сервера, которые необходимо узнать у поставщика услуг электронной почты

Настройка мобильных устройств с Android

-

Приложения Office и электронная почта в Android -

Настройка приложения Outlook для Android -

Настройка почтового приложения в Android -

Настройка приложений Office в Android

Настройка iPhone или iPad

-

Приложения Office и электронная почта в iOS -

Настройка приложения Outlook для iOS -

Настройка учетной записи Outlook в почтовом приложении iOS -

Настройка Office в iOS

Другие мобильные устройства

-

Телефоны Blackberry -

Nokia (ОС Symbian) -

Windows Mobile 6. 5

5

-

Другие планшеты и телефоны

Устранение неполадок на мобильных устройствах

-

Проблемы с Outlook на мобильных устройствах -

Параметры почтовых серверов -

Соответствующие планы Microsoft 365

Outlook для Microsoft 365 Outlook для Microsoft 365 для Mac Microsoft 365 для дома Office для бизнеса Office 365 для малого бизнеса Администратор Microsoft 365 Outlook в Интернете служба Office 365, предоставляемая 21Vianet служба Office 365 для малого бизнеса, предоставляемая 21Vianet — для администраторов Outlook.com служба Office 365, предоставляемая 21Vianet — для администраторов Outlook для iOS Outlook для Windows Phone 10 Почта Outlook для Windows 10 Outlook в Интернете для Exchange Server 2016 Еще…Меньше

В большинстве почтовых приложений, например Outlook, параметры сервера электронной почты можно настроить автоматически. Если вы не знаете параметры сервера и нуждаетесь в помощи в их поиске, щелкните одну из приведенных ниже ссылок.

Если вы не знаете параметры сервера и нуждаетесь в помощи в их поиске, щелкните одну из приведенных ниже ссылок.

-

Параметры сервера для учетной записи электронной почты Hotmail, Outlook.com или Microsoft 365 для бизнеса -

Поиск параметров сервера почтовых ящиков Exchange ActiveSync -

Параметры Gmail, Yahoo и других наиболее распространенных почтовых серверов -

Какие параметры сервера требуется узнать у поставщика услуг электронной почты?

Поиск параметров сервера почтовых ящиков Exchange

Если вы подключаетесь к почтовому ящику Exchange и не используете службу электронной почты Microsoft 365 или не знаете, используете ли службу Microsoft 365, выполните указанные ниже действия, чтобы получить нужные сведения.

-

Войдите в свою учетную запись, используя Outlook Web App. Соответствующие инструкции см. в статье Выполнение входа в Outlook Web App.

-

В Outlook Web App на панели инструментов выберите пункты «Параметры» > Почта > POP и IMAP.

-

Имена серверов POP3, IMAP4 и SMTP, а также другие параметры, которые могут потребоваться, находятся на странице параметров POP и IMAP.

Какие параметры сервера требуется узнать у поставщика услуг электронной почты?

Чтобы помочь вам в этом, мы составили удобный список параметров сервера электронной почты, которые нужно узнать. Скорее всего, вам потребуется также настроить учетную запись POP или IMAP. Что такое POP и IMAP? Обратитесь к поставщику, если вы не знаете, какой протокол использовать.

Скорее всего, вам потребуется также настроить учетную запись POP или IMAP. Что такое POP и IMAP? Обратитесь к поставщику, если вы не знаете, какой протокол использовать.

Примечание: Если настроить учетную запись POP или IMAP, с устройством будет синхронизироваться только электронная почта. Все элементы календаря и контакты, связанные с учетной записью, будут храниться только на локальном компьютере.

Чтобы узнать параметры электронной почты, следуйте приведенным ниже инструкциям.

-

Распечатайте эту страницу, чтобы обращаться к ней при необходимости.

-

Позвоните поставщику электронной почты и узнайте у него параметры, указанные в таблице.

-

Запишите параметры почтового сервера в пустой столбец.

-

Вернитесь в почтовое приложение и введите данные, чтобы завершить настройку электронной почты.

Примечание: Вам могут потребоваться только некоторые параметры из этого списка. Узнайте у поставщика услуг электронной почты, что нужно для доступа к электронной почте на мобильном устройстве.

Общие параметры почты

|

Параметр

|

Описание

|

Значение

|

Пример

|

|---|---|---|---|

|

Адрес электронной почты

|

Адрес электронной почты, который вы хотите настроить.

|

| |

|

Пароль

|

Пароль, связанный с вашей учетной записью электронной почты.

|

———

| |

|

Отображаемое имя

|

Имя, которое будут видеть получатели сообщений.

|

| |

|

Описание

|

Описание учетной записи электронной почты.

|

|

Параметры сервера входящей почты

Эти параметры используются для отправки сообщений на почтовый сервер поставщика услуг электронной почты.

|

Параметр

|

Описание

|

Значение

|

Пример

|

|---|---|---|---|

|

Имя узла

|

Имя сервера входящей почты.

|

| |

|

Имя пользователя

|

Адрес электронной почты, который вы хотите настроить.

|

| |

|

Порт

|

Номер порта, который использует сервер входящей почты.

|

| |

|

Сервер или домен

|

Это ваш поставщик электронной почты.

|

| |

|

SSL?

|

Шифруется ли почта с использованием протокола SSL?

(SSL включен по умолчанию в мобильном приложении Outlook)

|

|

Параметры сервера исходящей почты (SMTP)

Эти параметры используются для отправки сообщений на почтовый сервер поставщика услуг электронной почты.

|

Параметр

|

Описание

|

Значение

|

Пример

|

|---|---|---|---|

|

Имя узла SMTP

|

Имя сервера исходящей почты. Чаще всего это smtp.ваш_поставщик.com

|

| |

|

Имя пользователя SMTP

|

Адрес электронной почты, который вы хотите настроить.

|

| |

|

Пароль SMTP

|

Пароль, связанный с вашей учетной записью электронной почты.

|

———

| |

|

SSL?

|

Шифруется ли почта с использованием протокола SSL?

(SSL включен по умолчанию в мобильном приложении Outlook)

|

|

Аутентификация и шаблоны электронной почты для безопасного входа

Аутентификация пользователей является частью каждого приложения, готового к реализации пользовательского потока электронной почты. Команды могут внедрить функцию безопасности и отправлять электронные письма для входа без пароля и действия пользователей при входе в систему.

Команды могут внедрить функцию безопасности и отправлять электронные письма для входа без пароля и действия пользователей при входе в систему.

Объявление

Представьте функцию безопасности и предложите пользователям активировать двухэтапную аутентификацию.

Вход без пароля

Аутентификация пользователей и авторизация устройств в соответствии со всеми стандартами безопасности.

Активность при входе в учетную запись

Разрешить пользователям отслеживать действия в своей учетной записи и сообщать о любых подозрительных входах.

Полная предварительная версия

Объявление о новой функции

Тема: Добавьте дополнительный уровень безопасности

Готовые шаблоны электронной почты

Поведенческая электронная почта

Предназначена для отправки пользователям во время их действий и взаимодействий с вашим приложением процесс адаптации.

Ориентировано на пользователя

Удовлетворение ожиданий пользователей и предоставление помощи, помощи и рекомендаций на каждом этапе.

Ориентация на действие

Повышайте рейтинг кликов, поощряя пользователей к действию и переходу к следующему шагу. Каждое электронное письмо ориентировано на действие и включает один CTA.

Надёжный дизайн

Производит хорошее первое впечатление на пользователей. Согласованность между шаблонами создает у пользователей сильное чувство надежности и доверия.

Вовлекающий копирайтинг

Общайтесь с пользователями с помощью краткой и точной копии, которая сопоставляется с путешествием пользователя.

Адаптивные шаблоны

Каждый шаблон является адаптивным, полностью настраиваемым и работает на любом экране.

Светлая и темная темы

Светлые и темные интерфейсы соответствуют настройкам пользователя.

Совместимость

Такой же высококачественный внешний вид. Мы протестировали все основные почтовые клиенты, такие как Outlook, Gmail, iOS и другие.

Хотите узнать больше?

Видеоруководства

Как настроить шаблоны электронной почты

Посмотреть документацию →

Что означает «Использовать в неограниченном количестве проектов»?

Вам не нужно повторно покупать продукт каждый раз, когда вы хотите использовать шаблоны в новом проекте. пока то, что вы создаете с помощью Продукта, будет принадлежать владельцу лицензии, вы можете использовать Продукт в любом количестве проектов без необходимости покупать дополнительную лицензию

пока то, что вы создаете с помощью Продукта, будет принадлежать владельцу лицензии, вы можете использовать Продукт в любом количестве проектов без необходимости покупать дополнительную лицензию

Могу ли я использовать шаблоны для клиентских проектов №

Да! Вы можете использовать их практически для чего угодно — единственное, что мы не разрешаем, — это использовать их для создания производных/конкурирующих продуктов. Для получения дополнительной информации ознакомьтесь с нашей лицензией.

Могу ли я использовать шаблоны для своих коммерческих проектов?

Конечно! Ваша лицензия дает вам право использовать шаблоны в любом количестве ваших собственных проектов. Для получения дополнительной информации ознакомьтесь с нашей лицензией.

Могу ли я продавать шаблоны/темы, созданные с помощью шаблонов?

Нет, вы не можете использовать Шаблоны для создания производных продуктов, таких как шаблоны электронной почты, наборы электронных писем, конструкторы или редакторы электронной почты или что-либо еще, где вы будете переупаковывать или распространять наши Шаблоны. Для получения дополнительной информации ознакомьтесь с нашей лицензией.

Для получения дополнительной информации ознакомьтесь с нашей лицензией.

Могу ли я получить счет?

Да, вы получите электронное письмо с чеком сразу после покупки.

Могу ли я оплатить через PayPal?

Да, на кассе вы можете оплатить любой основной кредитной картой или PayPal.

Могу ли я использовать шаблоны с Mailchimp?

Вы можете скопировать и вставить HTML-код в редактор кода Mailchimp. Вам нужно будет добавить свои собственные теги слияния Mailchimp ↗. а для использования визуального редактора вы можете расширить исходный код шаблонов craftingemails, включив в него язык шаблонов Mailchimp ↗.

Могу ли я использовать шаблоны с почтовыми службами, такими как Klaviyo, SendGrid, HubSpot…?

Вы можете скопировать и вставить HTML-код в редактор кода вашей службы электронной почты, если служба предлагает это. В зависимости от вашей службы электронной почты вам может потребоваться добавить теги шаблона. например: Теги шаблона Klaviyo ↗.

Можете ли вы настроить шаблон для меня?

Да, воспользуйтесь нашей службой кодирования.

Предлагаете ли вы какие-либо специальные цены для студентов или зарегистрированных некоммерческих организаций?

Да, свяжитесь с нами, используя адрес электронной почты вашей организации или студента, и мы вышлем вам купон на скидку 50%.

Как проверить загруженные шаблоны электронной почты?

Используйте такой инструмент, как useparcel.com ↗, чтобы отправить себе тестовое письмо. Убедитесь, что вы используете встроенную версию шаблона.

Электронные письма для аутентификации и безопасного входа

Шаблоны

6 электронных писем

Файлы

Figma и HTML

Дизайн-система

Slick

Устройства

Mobile & Desktop

Темы

Dark & Light

Исходный код

Maizzle & Tailwind CSS

Лицензия

Использование Unlimited Projects

Free

.

Подписка за 199 долларов в годВ соответствии с законодательством вашей страны может взиматься стандартная ставка НДС. НДС будет рассчитан, и покупка будет завершена на сайте gumroad.com.

Получите файл Figma бесплатно сейчас, купите закодированный пакет позже. Скачать ↗

Что такое учетные данные для входа? Как создать безопасное имя пользователя и пароль

Учетные данные для входа позволяют пользователям входить в учетные записи в Интернете и подтверждать свою личность. Учетные данные пользователя обычно представляют собой комбинацию имени пользователя и пароля, используемую для входа в онлайн-аккаунты. Однако их можно комбинировать с более безопасными средствами аутентификации и биометрическими элементами для подтверждения личности пользователя с большей степенью уверенности.

Типичными примерами учетных данных для входа являются комбинации имени пользователя и пароля, используемые для входа в службы социальных сетей, такие как Facebook, Google и Instagram, а также инструменты для совместной работы, такие как Microsoft Teams, Slack и Zoom. Такие устройства, как компьютеры, ноутбуки и мобильные телефоны, также требуют от пользователей входа в систему с использованием имени пользователя и пароля или персонального идентификационного номера (ПИН-кода), обычно наряду с биометрической проверкой, такой как отпечаток пальца.

Такие устройства, как компьютеры, ноутбуки и мобильные телефоны, также требуют от пользователей входа в систему с использованием имени пользователя и пароля или персонального идентификационного номера (ПИН-кода), обычно наряду с биометрической проверкой, такой как отпечаток пальца.

Другими службами, для которых обычно требуются учетные данные для входа, являются службы онлайн-банкинга, которые обычно требуют комбинации имени пользователя и пароля и двухфакторной аутентификации (2FA) для подтверждения личности пользователя.

Имя пользователя

Имя пользователя — это идентификатор пользователя (идентификатор пользователя), который кто-то использует в качестве своего уникального идентификатора на компьютере, в сети или службе. Большинство веб-сайтов и онлайн-сервисов, таких как Facebook и Twitter, позволяют пользователям выбирать свое имя пользователя, обычно привязанное к адресу электронной почты или номеру телефона. Имена пользователей не всегда являются частными, поэтому они не должны использоваться сами по себе для идентификации человека. Вот почему доверенные службы объединяют эти имена пользователей с паролем для формирования учетных данных для входа.

Вот почему доверенные службы объединяют эти имена пользователей с паролем для формирования учетных данных для входа.

Пароль

Пароль — это секретная комбинация символов, которая идентифицирует пользователя и предоставляет доступ к определенному устройству или веб-сайту. Пароль защищает имя пользователя, которое пользователь службы или веб-сайта выбирает для обеспечения конфиденциальности и безопасности своей учетной записи и данных. Пароли могут включать буквы, цифры и специальные символы, и большинство безопасных онлайн-сервисов теперь требуют, чтобы пользователи выбрали пароль, который сочетает в себе все три.

Цифровой профиль — это учетная запись в Интернете, которая включает личные данные, которые необходимо защитить с помощью безопасных учетных данных для входа. Цифровые профили существуют для широкого спектра учетных записей и приложений, от банковских счетов и сайтов социальных сетей до интернет-магазинов, инструментов для совместной работы и игровых веб-сайтов. Эти учетные записи обычно содержат очень конфиденциальную информацию о пользователях, включая их имя, дату рождения, адрес электронной почты, почтовый адрес и банковские реквизиты.

Эти учетные записи обычно содержат очень конфиденциальную информацию о пользователях, включая их имя, дату рождения, адрес электронной почты, почтовый адрес и банковские реквизиты.

Крайне важно использовать надежные учетные данные , чтобы защитить эту информацию от попадания в чужие руки, поскольку киберпреступники могут использовать ее для доступа к учетным записям пользователей и кражи их данных.

Защищенные учетные данные для входа жизненно важны для защиты личных данных пользователей и предотвращения того, чтобы они стали жертвами кражи личных данных. Существует множество рекомендаций, которым пользователи должны следовать, когда речь идет о создании надежных имен пользователей и паролей, которые обеспечивают безопасность их и их данных.

Создавайте длинные и сложные пароли

Один из лучших способов обеспечить безопасность учетных данных – создать длинные пароли, состоящие не менее чем из восьми символов. Пароли также должны содержать смесь строчных и прописных букв, цифр и специальных символов. Короткие простые пароли легче угадать или взломать с помощью технологий, тогда как уникальный сложный пароль, в котором не используются общие комбинации символов, обеспечивает более надежную защиту.

Короткие простые пароли легче угадать или взломать с помощью технологий, тогда как уникальный сложный пароль, в котором не используются общие комбинации символов, обеспечивает более надежную защиту.

Избегайте личной информации

Люди часто используют легко запоминающуюся информацию, такую как дата рождения, фамилия, любимая спортивная команда или номер телефона, как часть своих паролей. Однако хакеры могут использовать методы социальной инженерии, чтобы узнать личную информацию, а затем угадать или взломать пароли. Поэтому крайне важно не включать вашу личную информацию в учетные данные для входа.

Не используйте очевидное имя пользователя

Хакеры также могут использовать легко идентифицируемые имена пользователей, такие как имя пользователя и адреса электронной почты, для запуска атак социальной инженерии. Один из способов, с помощью которого хакеры могут использовать имена пользователей, — это обратные атаки грубой силы, в ходе которых они берут общие пароли и проверяют их на именах пользователей.

Используйте уникальные пароли для важных учетных записей

Пароли не должны использоваться в разных учетных записях, так как хакер, получив учетные данные для входа в одну из них, сможет взломать любую другую службу, использующую этот пароль. Например, пароль, используемый для учетной записи электронной почты, не должен совпадать с банковским паролем, а пароль онлайн-банкинга не должен совпадать с PIN-кодом кредитной карты. Важно использовать уникальные сложные пароли для важных учетных записей.

Не делитесь учетными данными

Учетные данные для входа никогда не должны передаваться никому, даже коллегам или доверенным членам семьи, так как это серьезное нарушение нормативных требований. Внутренние угрозы связаны с кражей корпоративных данных сотрудником и передачей или продажей их третьей стороне. Таким образом, если незаконная или несанкционированная деятельность связана с учетными данными, переданными коллеге, учетная запись будет отслежена до исходного сотрудника.

Также очень важно выходить на экран входа в систему или даже выключать компьютеры, когда они не используются в конце рабочего дня.

Имена пользователей и пароли сами по себе обеспечивают лишь ограниченный уровень безопасности, и хакерам относительно легко их перехватить, а пользователям забыть или потерять. Крайне важно дополнить учетные данные для входа технологиями, которые усиливают процесс аутентификации и предотвращают несанкционированный доступ к сетям.

Двухфакторная аутентификация

Двухфакторная аутентификация (2FA) усиливает учетные данные для входа, обеспечивая дополнительный уровень уверенности в том, что пользователь является тем, за кого себя выдает. Когда пользователь входит в систему со своим именем пользователя и паролем, ему предлагается ввести вторую часть информации, подтверждающую его личность. Эта информация обычно является чем-то, что они знают, например, PIN-код или код доступа; что-то, чем они владеют, например код в приложении для аутентификации или на своем мобильном устройстве; или что-то из них, обычно биометрический фактор.

Биометрия

Биометрические данные — это личные атрибуты или то, чем является пользователь, например отпечаток пальца, лицо или голос. Они также включают поведенческие биометрические данные, такие как динамика нажатия клавиш или речевой паттерн пользователя. Биометрическая аутентификация обычно используется для защиты таких устройств, как компьютеры и мобильные телефоны, от несанкционированного доступа. Это добавляет уровень безопасности, который сложнее получить с помощью традиционных учетных данных для входа.

Единая точка входа

Единый вход — это метод, который позволяет пользователям входить в несколько служб и веб-сайтов, используя один набор учетных данных для входа. Он проверяет пользователей в различных приложениях, используя токен аутентификации, чтобы подтвердить их личность для подключенных поставщиков услуг. Пользователям нужно запомнить только один набор учетных данных для входа, что поощряет использование надежного уникального пароля и сокращает количество повторений пароля.

Учетные данные пользователей — очень ценные цели для хакеров, которые используют различные методы, чтобы попытаться украсть эти данные. Это представляет значительный риск для конфиденциальной информации пользователей, которая может быть использована для совершения кражи личных данных или проведения более широких атак против организаций. Несколько конкретных атак нацелены на учетные данные для входа.

Атака грубой силы

В атаке методом грубой силы хакеры методом проб и ошибок взламывают учетные данные пользователей, пароли и ключи шифрования. Это простая, надежная и популярная тактика, которую хакеры используют для получения несанкционированного доступа к учетным записям, сетям и компьютерным системам

Фишинг

В фишинговых атаках хакеры используют учетные данные для входа, чтобы отправить электронное письмо от доверенного отправителя из законной компании. Хакер обычно встраивает вредоносные ссылки или вложения в сообщение или просит жертву совершить финансовую транзакцию.

Вредоносное ПО

Вредоносное ПО – это вредоносное программное обеспечение, такое как программы-вымогатели, шпионское ПО и вирусы, которые хакеры используют, чтобы получить контроль над устройством, получить доступ к сети или повредить данные и системы.

Шпионское ПО

Шпионское ПО – это разновидность вредоносного ПО, которое собирает данные с устройства пользователя и отправляет их третьим лицам без их согласия, которые хакеры могут использовать для подделки личных данных. Некоторые шпионские программы предназначены для повреждения устройств. Хакеры также могут использовать шпионское ПО для просмотра или кражи действий пользователей в Интернете и учетных данных для входа.

Хотя защита учетных записей пользователей надежными уникальными паролями крайне необходима, для организаций все более важно не ограничиваться учетными данными для входа в систему и обходиться без паролей. Мало того, что люди склонны использовать слабые пароли, которые они могут запомнить, они также повторно используют эти логины для нескольких учетных записей. В результате уязвимости учетных данных были причиной более 61% утечек данных, согласно отчету Verizon о расследованиях утечек данных за 2021 год (DBIR).

Мало того, что люди склонны использовать слабые пароли, которые они могут запомнить, они также повторно используют эти логины для нескольких учетных записей. В результате уязвимости учетных данных были причиной более 61% утечек данных, согласно отчету Verizon о расследованиях утечек данных за 2021 год (DBIR).

Киберпреступники также все чаще применяют более изощренные методы атак. Сюда входят такие методы, как атаки методом грубой силы и подмена учетных данных, при которых злоумышленники используют скомпрометированные учетные данные для входа в систему из других утечек данных, чтобы получить доступ к корпоративным системам. Они также могут приобретать списки паролей в даркнете или получать доступ к паролям с помощью вредоносных программ.

Организации могут усилить свою защиту, устранив риск паролей. Отказ от использования пароля лишает хакеров возможности использовать вредоносные тактики для доступа к корпоративным учетным записям и кражи конфиденциальных данных.

Что такое беспарольная аутентификация?

Проверка подлинности без пароля — это процесс входа в учетную запись, который позволяет пользователям подтверждать свою личность с помощью метода, отличного от традиционной комбинации имени пользователя и пароля. Наиболее популярные формы включают использование второго устройства или биометрических данных для проверки личности пользователя.

Наиболее популярные формы включают использование второго устройства или биометрических данных для проверки личности пользователя.

К различным типам аутентификации без пароля относятся:

- Биометрическая аутентификация. Один из самых безопасных способов подтверждения личности человека — использовать то, чем он является, что является уникальным для каждого человека. Биометрическая аутентификация опирается на уникальные физические характеристики, как правило, отпечаток пальца и радужную оболочку глаза или распознавание лица, чтобы убедиться, что пользователь является тем, за кого себя выдает.

- Одноразовые коды. Этот метод аутентификации без пароля основан на вводе пользователями уникального кода, отправленного им при попытке войти в учетную запись. Одноразовый код (OTC) или одноразовый пароль (OTP) будет отправлен на их адрес электронной почты или мобильное устройство, и они должны ввести тот же код на исходном устройстве, чтобы подтвердить свою личность.

- Волшебные ссылки: этот тип аутентификации без пароля предполагает, что пользователи вводят свой адрес электронной почты в поле входа в приложение или службу.

Затем им отправляется электронное письмо, содержащее ссылку, по которой им нужно щелкнуть, чтобы подтвердить свою личность.

Затем им отправляется электронное письмо, содержащее ссылку, по которой им нужно щелкнуть, чтобы подтвердить свою личность. - Push-уведомления. Этот процесс аутентификации без пароля включает использование приложений для аутентификации, таких как FortiAuthenticator и Google Authenticator. Пользователь получает push-уведомление, которое перенаправляет его в приложение, где он может проверить, пытался ли он получить доступ к службе, подключенной к приложению.

Как это помогает укрепить процесс входа в систему?

Проверка подлинности без пароля усиливает процесс входа в систему, обеспечивая более высокий уровень уверенности в том, что пользователь является тем, за кого себя выдает. Например, процессы биометрической аутентификации, такие как сканирование отпечатков пальцев или распознавание радужной оболочки, обеспечивают большую уверенность в том, что пользователь является подлинным, чем просто ввод учетных данных для входа.

Беспарольные методы проверки подлинности исключают зависимость пользователей от запоминания своих паролей. Люди часто забывают свои пароли для разных онлайн-аккаунтов или повторно используют один и тот же пароль для разных сервисов. Это представляет значительный риск для безопасности, поэтому устранение необходимости в паролях имеет решающее значение для защиты входа в систему.

Системы аутентификации без пароля также используют современные методы аутентификации, такие как устройства, совместимые с Fast IDentity Online (FIDO), которые снижают уязвимость организации к вредоносным программам и фишинговым атакам.

Последствия попадания учетных данных для входа в чужие руки могут нанести серьезный ущерб пользователям и организациям. Пользователи должны защищать свои учетные записи и данные с помощью сложных, надежных и уникальных учетных данных для входа, которые должны быть усилены с помощью безопасной аутентификации, такой как 2FA.

Организации должны внедрить доступ к сети с нулевым доверием, что позволит им идентифицировать всех пользователей, которые получают доступ к их системам и устройствам, подключенным к их сети.

Официальные рассылки всегда приходят с официальных адресов.

Официальные рассылки всегда приходят с официальных адресов. 5

5