Подлинность не проверена в центре управления сетями: Blog of Aleksei Medvedev: Windows7

Содержание

Что такое контроль доступа к сети (NAC) 802.1X?

Что такое контроль доступа к сети (NAC) 802.1X?

Контроль доступа к сети (NAC) 802.1X предоставляет администраторам унифицированные возможности управления доступом к проводным и беспроводным сетям. Он широко применяется в кампусных и филиальных корпоративных сетях и состоит из двух основных элементов.

- Протокол 802.1X — это стандарт IEEE для контроля доступа к сети на основе портов (PNAC) в точках доступа к проводным и беспроводным сетям. 802.1X определяет элементы аутентификации для любого пользователя или устройства, которые пытаются получить доступ к локальным или беспроводным сетям.

- Контроль доступа к сети (NAC) — это проверенная сетевая концепция, которая определяет пользователей и устройства посредством управления доступом к сети. NAC контролирует доступ к корпоративным ресурсам с помощью авторизации и применения политик.

Проблемы, решаемые с помощью контроля доступа к сети 802.1X

Доступ к беспроводным сетям, мобильность, концепция «принеси свое устройство», социальные сети и облачные вычисления оказывают сильное влияние на корпоративные сетевые ресурсы. Такая расширенная мобильность увеличивает подверженность сетей угрозам и цифровой эксплуатации, как показано на следующем рисунке. Использование 802.1X помогает укрепить входящую безопасность такого типа среды, а также сократить совокупную стоимость владения.

Такая расширенная мобильность увеличивает подверженность сетей угрозам и цифровой эксплуатации, как показано на следующем рисунке. Использование 802.1X помогает укрепить входящую безопасность такого типа среды, а также сократить совокупную стоимость владения.

Что можно сделать с помощью контроля доступа к сети 802.1X?

Существует много способов развертывания контроля доступа к сети, но основными из них являются следующие.

- Контроль перед предоставлением доступа — блокировка сообщений, подлинность которых не проверена.

- Обнаружение устройств и пользователей — определение пользователей и устройств с предопределенными учетными данными или идентинтификационными номерами машин.

- Аутентификация и авторизация — проверка и предоставление доступа.

- Подключение — предоставление устройству программного обеспечения для обеспечения безопасности, возможностей управления и проверки узлов.

- Профилирование — сканирование конечных устройств.

- Применение политик — присваивание роли и предоставление доступа на основе разрешения.

- Контроль после предоставления доступа — принудительное завершение сессии и очистка.

802.1X обеспечивает контроль доступа к сети уровня 2 посредством проверки пользователя или устройства, которые пытаются получить доступ к физическому порту.

Как работает контроль доступа к сети 802.1X?

Порядок действий процедуры контроля доступа к сети (NAC) 802.1X следующий.

1. Инициация: средство проверки подлинности (обычно коммутатор) или запрашивающее устройство (клиентское устройство) посылает запрос на инициацию сессии. Запрашивающее устройство отправляет EAP-ответ средству проверки подлинности, которое инкапсулирует сообщение и направляет его серверу аутентификации.

2. Аутентификация: сообщения передаются между сервером аутентификации и запрашивающим устройством через средство проверки подлинности с целью проверить некоторые фрагменты информации.

3. Авторизация: если учетные данные действительны, сервер аутентификации уведомляет средство проверки подлинности о необходимости предоставления доступа запрашивающему устройству.

4. Учет: средство учета RADIUS хранит записи о сессии, в том числе сведения о пользователе и устройстве, типе сессии, а также информацию о сервисе.

5. Завершение сессии: сессия завершается путем отключения конечного устройства или с помощью программного обеспечения для управления.

Внедрение устройств Juniper Networks

Семейство Ethernet-коммутаторов серии EX— это устройства компании Juniper, обеспечивающие доступ к кампусной и филиальной корпоративной сети. Коммутаторы серии EX обеспечивают расширенную поддержку средства учета RADIUS и протокола 802.1X, а также несколько усовершенствований для протокола 802.1X. Они предоставляют дополнительные способы для решения задач, связанных с поступающими запросами на предоставление доступа, а также упрощают широкомасштабное развертывание решения для контроля доступа к сети. Кроме того, решения, предлагаемые определенными поставщиками Juniper, такие как платформа ClearPass Policy Management компании Aruba Networks и продукция компании Pulse Secure, обеспечивают комплексное управление контролем доступа к сети.

Включение HTTPS на вашем веб-сервере—Portal for ArcGIS

Для обеспечения сетевой связи между ArcGIS Web Adaptor и ArcGIS Enterprise используйте протокол HTTPS.

Протокол HTTPS представляет собой стандартную технологию безопасности, которая используется для установления шифрованного соединения между веб-сервером и веб-клиентом. HTTPS позволяет безопасно обмениваться данными благодаря идентификации и проверки подлинности сервера, а также обеспечению конфиденциальности и целостности всех передаваемых данных. Поскольку HTTPS предотвращает перехват или взлом данных, отправляемых по сети, его необходимо использовать со всеми механизмами регистрации или аутентификации, а также во всех сетях, в которых происходит обмен конфиденциальной информацией.

Использование порта HTTPS по умолчанию 443 подходит для подавляющего большинства развертываний. В редких случаях, экземпляр ArcGIS Web Adaptor не может использовать порт 443 на своем веб-сервере из-за ограничений, принятых в организации. Если это применимо к вашей организации, см. Использование портов, не предлагаемых по умолчанию, для ArcGIS Web Adaptor портала, где описываются дополнительные шаги по настройке.

Если это применимо к вашей организации, см. Использование портов, не предлагаемых по умолчанию, для ArcGIS Web Adaptor портала, где описываются дополнительные шаги по настройке.

Вы должны получить сертификат сервера и привязать его к веб-сайту, на котором размещается ArcGIS Web Adaptor. Каждый веб-сервер имеет собственную процедуру загрузки сертификата и его привязки к веб-сайту.

Также убедитесь, что ваш веб-сервер настроен на игнорирование клиентских сертификатов для правильного доступа к защищенным сервисам через HTTPS.

Создание или получение сертификата сервера

Для создания HTTPS-соединения между ArcGIS Web Adaptor и организацией веб-серверу требуется сертификат сервера. Сертификат – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и организацией. Сертификат должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов – подписанные центром сертификации (ЦС), домена и самозаверенный – которые описываются ниже.

Сертификаты, подписанные центром сертификации (ЦС)

Сертификаты, подписанные независимым центром сертификации (ЦС), гарантируют клиентам, что идентичность веб-сайта была проверена. Центр сертификации обычно является доверенной третьей стороной, которая может подтвердить подлинность веб-сайта. Если веб-сайт заслуживает доверия, центр сертификации добавляет свою собственную цифровую подпись к самозаверенному сертификату этого веб-сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

Используйте сертификаты для производственных систем, подписанные ЦС, особенно если к вашей организации ArcGIS Enterprise будут иметь доступ пользователи за пределами вашей организации.

Когда вы используете сертификат, выпущенный известным центром сертификации, безопасная связь между сервером и веб-клиентом происходит автоматически, без каких-либо специальных действий со стороны администратора организации или клиентов, которые обращаются к нему. Когда вы используете сертификат, выпущенный известным центром сертификации, безопасная связь между сервером и веб-клиентом происходит автоматически, без каких-либо специальных действий со стороны администратора портала или клиентов, которые обращаются к нему.

Сертификаты домена

Если организация расположена за вашим брандмауэром, и вы не можете использовать сертификат, подписанный ЦС, используйте сертификат домена. Доменный сертификат – это внутренний сертификат, подписанный ЦС вашей организации. Использование сертификата домена помогает снизить стоимость выпуска сертификатов и упрощает развертывание сертификатов, поскольку сертификаты могут быть сгенерированы в вашей организации для доверительного внутреннего пользования.

Пользователи в вашем домене не столкнутся с неожиданным поведением или предупреждающими сообщениями, которые обычно связаны с самозаверенным сертификатом, поскольку веб-сайт был проверен с помощью сертификата домена. Однако сертификаты домена не проверяются внешним центром сертификации, а это означает, что пользователи, посещающие ваш сайт из-за пределов вашего домена, не смогут проверить подлинность вашего сертификата. Внешние пользователи увидят в веб-браузере сообщения об отсутствии доверия к сайту, пользователь может считать, что зашел на вредоносный сайт и уйти с него.

Создание доменного сертификата и включение HTTPS

Для успешного завершения мастера настройки ArcGIS Enterprise требуется, чтобы HTTPS был включен на веб-сервере на компьютере, на котором установлено базовое развертывание.

Если HTTPS не включен, мастер настройки не завершит работу, и вы получите следующее сообщение об ошибке:

URL-адрес веб-адаптера https://mymachine.mydomain.com/server не доступен. Убедитесь, что для веб-сервера включена поддержка HTTPS. Инструкции по включению HTTPS см. в разделе справки Введение в ArcGIS Enterprise > ArcGIS Enterprise Builder > Планирование базового развертывания.

В большинстве случаев ваш IT-администратор даст вам сертификаты и привяжет их к HTTPS порту 443.

В 2017 году Google Chrome начал работать только с доверенными сертификатами с параметром Subject Alternative Name (SAN), которые не может быть настроен, если сертификат был создан в приложении IIS Manager.

Если вы используете IIS, и вам необходимо создать сертификат домена, см. Создать сертификат домена, где можно воспользоваться скриптом для запуска на вашем компьютере, который создаст соответствующий сертификат и встроит его в HTTPS порт 443.

Создать сертификат домена, где можно воспользоваться скриптом для запуска на вашем компьютере, который создаст соответствующий сертификат и встроит его в HTTPS порт 443.

Самозаверенные сертификаты

Сертификат, подписанный только владельцем веб-сайта, называется самозаверенным сертификатом. Самозаверенные сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверенный сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

Создание самозаверенного сертификата не подходит для производственной среды, поскольку приводит к непредсказуемым результатам и неудобствам в работе для всех пользователей организации.

При первоначальной настройке организации вы можете использовать самозаверенный сертификат для начального тестирования, чтобы проверить заданную конфигурацию. Однако если вы используете самозаверенный сертификат, во время тестирования вы увидите следующее:

Однако если вы используете самозаверенный сертификат, во время тестирования вы увидите следующее:

- Вы получите предупреждения о том, что сайт не является доверенным, когда вы заходите в организацию из веб-браузера или настольного клиента.

При обнаружении самозаверенного сертификата веб-браузер обычно выдает предупреждение и просит подтвердить переход на сайт. Если вы используете самозаверенный сертификат, многие браузеры предупреждают об этом с помощью значков или красного цвета в адресной строке. Ожидайте увидеть подобные предупреждения, если вы настроите организацию с использованием самозаверенного сертификата.

- Вы не сможете открыть интегрированный сервис во вьюере карт, добавить защищенный элемент сервиса в организацию, войти в ArcGIS Server Manager на интегрированном сервере или подключиться к организации из ArcGIS for Office.

Чтобы разрешить вход из ArcGIS for Office, установите самозаверенный сертификат в хранилище сертификатов Доверенных корневых центров сертификации на компьютере с запущенным ArcGIS for Office.

- Вы можете столкнуться с неожиданным поведением при печати размещенных сервисов и доступе к организации из клиентских приложений.

Внимание:

Выше приведен частичный список проблем, которые могут возникнуть при использовании самозаверенного сертификата. Для полного тестирования и развертывания организации ArcGIS Enterprise рекомендуется использовать сертификат домена или сертификат, подписанный ЦС.

Привязка сертификата к веб-сайту

Вы должны привязать свой сертификат к хостингу веб-сайта ArcGIS Web Adaptor. Привязка означает процесс настройки сертификата для использования порта 443 на веб-сайте.

Скрипт, приведенный в статье Создать сертификат домена привяжет сертификат для вас.

Инструкции по привязке сертификата к веб-сайту отличаются в зависимости от платформы и версии веб-сервера. Если вам необходимы инструкции, обратитесь к системному администратору или изучите документацию веб-сервера. Пример шагов для привязки сертификата в IIS см. ниже.

ниже.

- Выберите сайт в дереве каталога и на панели Действия щелкните Связи.

- Если порт 443 отсутствует в списке Связи, щелкните Добавить. В ниспадающем списке Тип выберите https. Оставьте порт 443.

- Если порт 443 имеется в списке, выберите его и щелкните Редактировать.

- В ниспадающем списке сертификата выберите имя вашего сертификата и щелкните OK.

Проверка вашего сайта

После получения или создания сертификата, привязанного к порту 443, настройте Web Adaptor для использования с порталом. Вы должны открыть страницу настройки ArcGIS Web Adaptor с использованием URL по протоколу HTTPS, например, https://webadaptorhost.domain.com/webadaptorname/webadaptor.

После настройки Web Adaptor проверьте правильность работы HTTPS, отправив HTTPS-запрос организации, например, https://webadaptorhost.domain.com/webadaptorname/home. Если вы проводите тестирование с самозаверенным сертификатом, отключите предупреждения браузера о небезопасном подключении. Обычно это делается путем добавления в браузер исключения, разрешающего работать с сайтом, имеющим самозаверенный сертификат.

Если вы проводите тестирование с самозаверенным сертификатом, отключите предупреждения браузера о небезопасном подключении. Обычно это делается путем добавления в браузер исключения, разрешающего работать с сайтом, имеющим самозаверенный сертификат.

Отзыв по этому разделу?

Сообщения «Обнаружена проблема проверки сертификата» и «Невозможно гарантировать подлинность домена, к которому установлено зашифрованное соединение» при попытке открыть веб-сайт

Ответы на часто задаваемые вопросы

Сообщения «Обнаружена проблема проверки сертификата» и «Невозможно гарантировать подлинность домена, к которому установлено зашифрованное соединение» 9 при попытке открыть0015

Назад к «Безопасным платежам»

Последнее обновление: 1 ноября 2021 г.

ID: 12489

This article concerns:

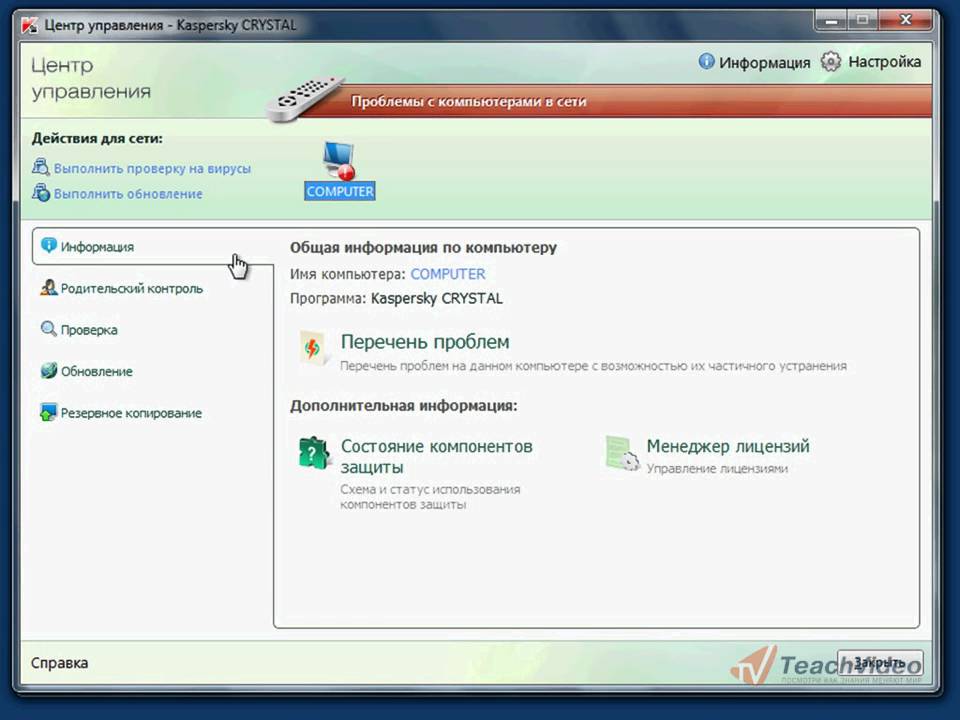

- Kaspersky Anti-Virus

- Kaspersky Internet Security

- Kaspersky Total Security

- Kaspersky Security Cloud

- Kaspersky Small Office Security

Проблема

При открытии веб-сайта появляется предупреждающее сообщение о том, что » Certificates are used to establish encrypted connection between users and websites and to confirm website authenticity. «> Обнаружена проблема проверки сертификата » или что «Подлинность домена, к которому установлено зашифрованное соединение, не может быть гарантирована».

Причина

Веб-сайт может быть небезопасным. личную информацию. Мы не рекомендуем посещать такие веб-сайты.

Подробную информацию о том, что может вызвать появление сообщения, см. в разделе ниже.

Если предупреждение появляется не для веб-сайтов, а для приложений, установленных на вашем компьютере, это означает, что изменены настройки проверки защищенных соединений, чтобы устранить проблему, восстановите настройки по умолчанию.

Решение

Если вы уверены, что сайт безопасен (например, если это официальная страница вашего банка) и не хотите, чтобы приложение в дальнейшем проверяло его и выдавало предупреждения:

- Добавьте сайт, который вызывает появление предупреждения в списке исключений.

См. инструкции ниже.

См. инструкции ниже. - В качестве альтернативы отключите сканирование зашифрованных соединений. См. инструкции ниже.

Мы не рекомендуем полностью отключать проверку зашифрованных соединений, так как это снизит уровень защиты вашего компьютера.

Если веб-сайт не входит в число тех, которые вы регулярно посещаете, вы можете разрешить его открытие для текущего сеанса. В следующий раз вы снова увидите предупреждение. См. руководство о том, как разрешить однократное открытие веб-сайта ниже.

Если уведомление появляется на веб-сайте, которым вы редко пользуетесь, вы можете разрешить его открытие один раз. См. инструкции ниже.

Если вы не уверены в безопасности веб-сайта, вы можете проверить его с помощью OpenTip, прежде чем продолжить.

Почему появляется предупреждающее сообщение

- Сертификат отозван. Например, владелец веб-сайта может запросить отзыв, если сайт был взломан.

- Сертификат выдан незаконно. Сертификат должен быть выдан центром сертификации после надлежащей проверки.

- Корневые сертификаты Windows не обновлены. Например, срок действия сертификата DST Root CA X3, на котором основаны сертификаты веб-сайтов в браузере, истек 30 сентября 2021 г. Чтобы узнать, на каком корневом сертификате Windows основан сертификат веб-сайта, нажмите 9.0102 Просмотрите сертификат в предупреждающем сообщении и перейдите на вкладку Certification Path . Инструкции по обновлению корневых сертификатов в Windows 7, 8, 8.1, 10 см. ниже.

- Цепочка сертификатов разорвана. Сертификаты проверяются по цепочке от самозаверяющего сертификата до доверенного корневого сертификата, выданного центром сертификации. Промежуточные сертификаты используются для проверки других сертификатов в цепочке.

Возможные причины разрыва цепочки сертификатов:- Цепочка состоит из одного самоподписанного сертификата. Такие сертификаты не проверяются центром сертификации и не могут быть заслуживающими доверия.

- Цепочка не заканчивается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, которые не предназначены для подписи других сертификатов.

- Срок действия корневого или промежуточного сертификата истек или срок его действия еще не начался. Центр сертификации выдает сертификат на ограниченный период времени.

- Цепочка не может быть построена.

- Цепочка состоит из одного самоподписанного сертификата. Такие сертификаты не проверяются центром сертификации и не могут быть заслуживающими доверия.

- Домен, указанный в сертификате, не соответствует веб-сайту, к которому устанавливается подключение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Политика использования сертификата нарушена. Политика сертификата представляет собой набор правил, определяющих использование сертификата с учетом конкретных требований безопасности. Каждый сертификат должен соответствовать хотя бы одной политике. Если политик несколько, сертификат должен соответствовать всем им.

- Структура сертификата нарушена.

- Произошла ошибка при проверке подписи сертификата.

Как разрешить открыть веб -сайт на это время

Нажмите Показать подробности → Я понимаю риски и хочу перейти на веб -сайт в окне Броузера.

Или нажмите Продолжить во всплывающем окне.

Если вы не хотите, чтобы программа «Лаборатории Касперского» отображала предупреждающие сообщения о сертификате, отключите функцию проверки защищенных соединений:

- В главном окне программы «Лаборатории Касперского» нажмите .

- Чтобы узнать, как открыть главное окно приложения, см. эту статью.

- В окне настроек перейдите в раздел Настройки сети .

- Выберите параметр Не сканировать зашифрованные соединения .

- Прочтите сообщение, отображаемое в окне предупреждения, и нажмите Продолжить .

- Нажмите Сохранить → Да .

Зашифрованные соединения больше не будут сканироваться.

Virus

Как удалить предупреждения о сертификате, добавив веб-сайт в список исключений

Kaspersky Internet Security, Kaspersky Total Security версии 18 и выше или Kaspersky Small Office Security 6 и выше. Эта функция недоступна в более ранних версиях.

- В главном окне программы «Лаборатории Касперского» нажмите .

- В окне настроек перейдите в раздел Настройки сети и выберите Управление исключениями .

- Щелкните Добавить .

- Укажите адрес веб-сайта, который отображался в предупреждающем сообщении о сертификате. Выберите статус Активный и нажмите Добавить 9.0103 .

- Нажмите Сохранить .

- Нажмите Сохранить → Да .

Сайт будет исключен из проверки защищенных соединений.

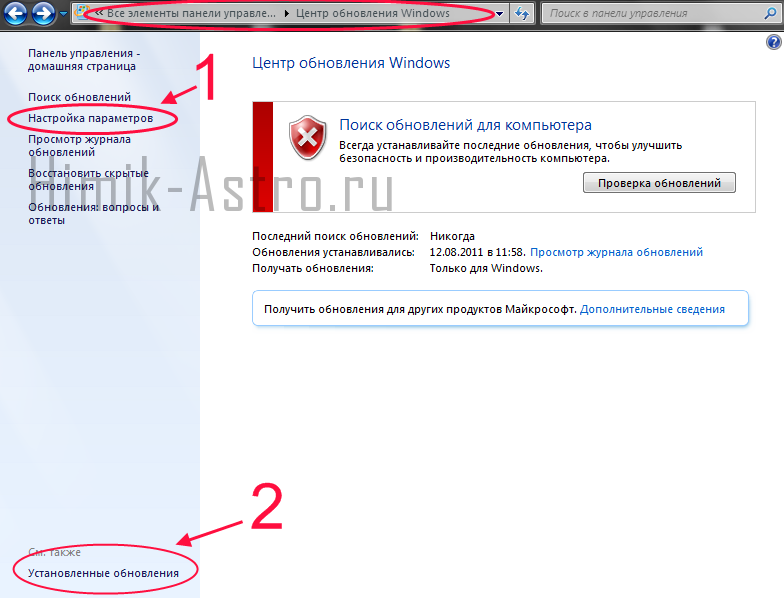

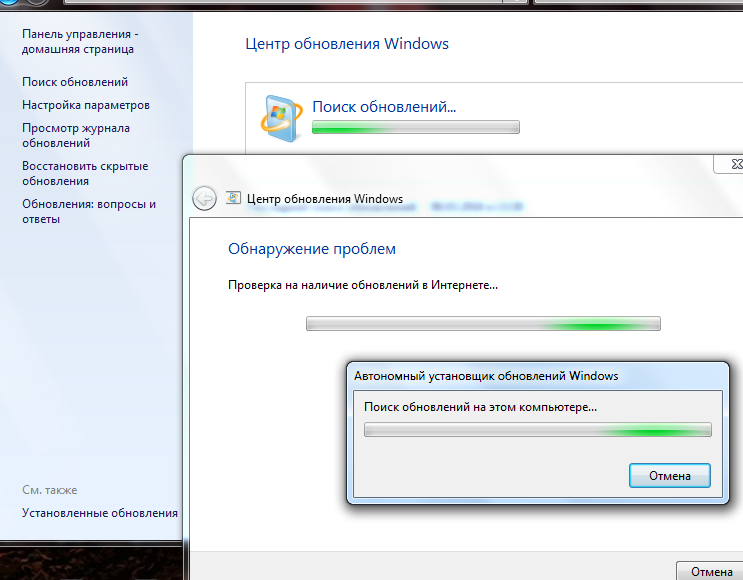

Как обновить корневые сертификаты на Windows 7, 8, 8.1, 10

9037zip. Скачать архив CA

C:\CA\updroots. exe C:\CA\roots.sst

exe C:\CA\roots.sst

После выполнения команды появится новая строка. Это означает, что обновление прошло успешно.

- Перезагрузите компьютер.

Корневые сертификаты будут обновлены. Мы также рекомендуем установить все доступные обновления для Windows и используемого вами браузера.

Что делать, если сообщение появляется снова или ваш компьютер.

Если перезапуск программы не помогает, обратитесь в службу технической поддержки «Лаборатории Касперского», выбрав тему и заполнив форму.

Была ли эта информация полезной?

Yesno

Полезные ссылки

Как добавить сертификат корневого сертификата Kaspersky в Mozilla Firefox или Thunderbird Storage

Верно

Как мы можем улучшить эту статью?

Ваш отзыв будет использован только для улучшения контента. Если вам нужна помощь, обратитесь в службу технической поддержки.

Если вам нужна помощь, обратитесь в службу технической поддержки.

Представлять на рассмотрение

Отправить

Спасибо за отзыв!

Ваши предложения помогут улучшить эту статью.

OK

Сообщения «Обнаружена проблема проверки сертификата» и «Невозможно гарантировать подлинность домена, к которому установлено зашифрованное соединение» в Kaspersky Free

Сообщения «Обнаружена проблема с проверкой сертификата» и «Невозможно гарантировать подлинность домена, к которому установлено зашифрованное соединение» в Kaspersky Free

Вернуться к разделу «Устранение неполадок»

Последнее обновление: 6 августа 2021 г.

ID: 14584

Проблема

При открытии веб-сайта появляется сообщение о том, что « «> Обнаружена проблема проверки сертификата » или «Невозможно гарантировать подлинность домена, к которому зашифровано соединение».

Причина

Возможно, веб-сайт небезопасен. Существует вероятность того, что злоумышленники могут украсть данные вашей учетной записи и другую личную информацию. Мы не рекомендуем посещать такие сайты.

Подробную информацию о причинах появления сообщения см. в разделе ниже.

Решение

Если вы уверены, что веб-сайт безопасен, нажмите:

- Показать подробности → Я понимаю риски и хочу продолжить :

- Продолжить :

Если вы хотите, чтобы приложение перестало проверять сайт и показывать предупреждающие сообщения, добавьте сайт в список исключений:

- В главном окне программы нажмите .

- Перейдите в раздел Настройки сети и выберите Доверенные адреса .

- Нажмите Добавить и указать адрес сайта из сообщения «Проблема проверки сертификата».

- Выберите Активный в поле состояния и нажмите Добавить .

- Щелкните Сохранить .

- В правом нижнем углу нажмите Сохранить → Да .

Сайт будет исключен из списка сканирования.

Почему появляется предупреждающее сообщение

- Сертификат отозван. Например, владелец веб-сайта может запросить отзыв, если сайт был взломан.

- Сертификат выдан незаконно. Сертификат должен быть выдан центром сертификации после надлежащей проверки.

- Цепочка сертификатов разорвана. Сертификаты проверяются по цепочке от самозаверяющего сертификата до доверенного корневого сертификата, выданного центром сертификации.

Промежуточные сертификаты используются для проверки других сертификатов в цепочке.

Промежуточные сертификаты используются для проверки других сертификатов в цепочке.

Возможные причины разрыва цепочки сертификатов:- Цепочка состоит из одного самоподписанного сертификата. Такие сертификаты не проверяются центром сертификации и не могут быть заслуживающими доверия.

- Цепочка не заканчивается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, которые не предназначены для подписи других сертификатов.

- Срок действия корневого или промежуточного сертификата истек или период его действия еще не начался. Центр сертификации выдает сертификат на ограниченный период времени.

- Невозможно построить цепочку.

- Домен, указанный в сертификате, не соответствует веб-сайту, к которому устанавливается подключение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Политика использования сертификата нарушена.

См. инструкции ниже.

См. инструкции ниже.

Промежуточные сертификаты используются для проверки других сертификатов в цепочке.

Промежуточные сертификаты используются для проверки других сертификатов в цепочке.