Подлинность не проверена сеть: win 7, ad, проблема с подлинностью клиентской машины

Содержание

Windows 7 доменная сеть подлинность не проверена

Содержание

- Локальная сеть подлинность не проверена windows 7. Восстанавливаем доверительные отношения в домене. На компьютере, где утрачены доверительные отношения

- Пользователи и компьютеры Active Directory

- Утилита Netdom

- Командлет PowerShell 3.0

- Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

- Записки IT специалиста

- Восстанавливаем доверительные отношения в домене

- Пользователи и компьютеры Active Directory

- Утилита Netdom

- Командлет PowerShell 3.0

- Дополнительные материалы:

- Компьютер не может определить сеть, когда компьютер работает под управлением Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2, и является членом домена, на который он входит.

- Симптомы

- Причина

- Решение

- Способ 1

- Способ 2

- Способ 3

- Слетает тип сети с доменной на частную на Windows Server

- Цели статьи

- Введение

- Изменение типа сети на доменную

- Причины изменения типа сети

- Заключение

- Восстановление доверительных отношений между рабочей станцией и доменом AD

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

- Видео

Локальная сеть подлинность не проверена windows 7.

Восстанавливаем доверительные отношения в домене. На компьютере, где утрачены доверительные отношения

Восстанавливаем доверительные отношения в домене. На компьютере, где утрачены доверительные отношения

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

Основные признаки возможных неполадок учетной записи компьютера:

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так :

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕН\Контроллер_домена

Как очистить следы от удаленных программ в реестре Вы можете узнать

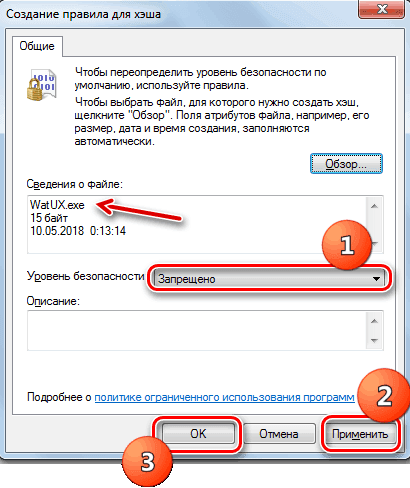

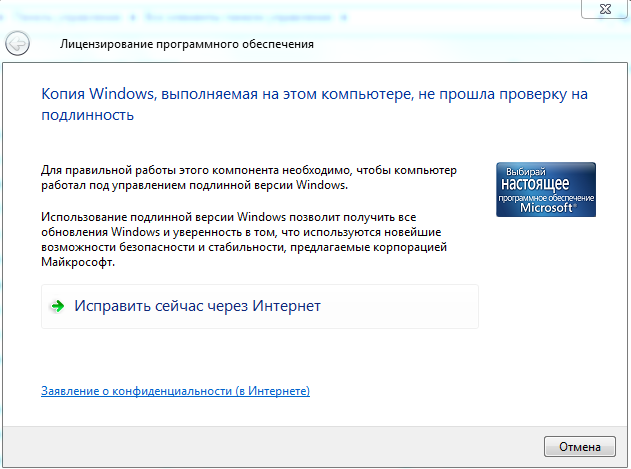

2. Дальше находим раздел реестра

Дальше находим раздел реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\WgaLogon

3. После этого удаляем весь раздел WgaLogon (сомневающиеся могут предварительно сделать копию этого раздела)

4. Делаем перезагрузку системы

После перезагрузки сообщение о проверке подлинности исчезнет

Как избавиться от сообщения о нелицензионном Windows

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

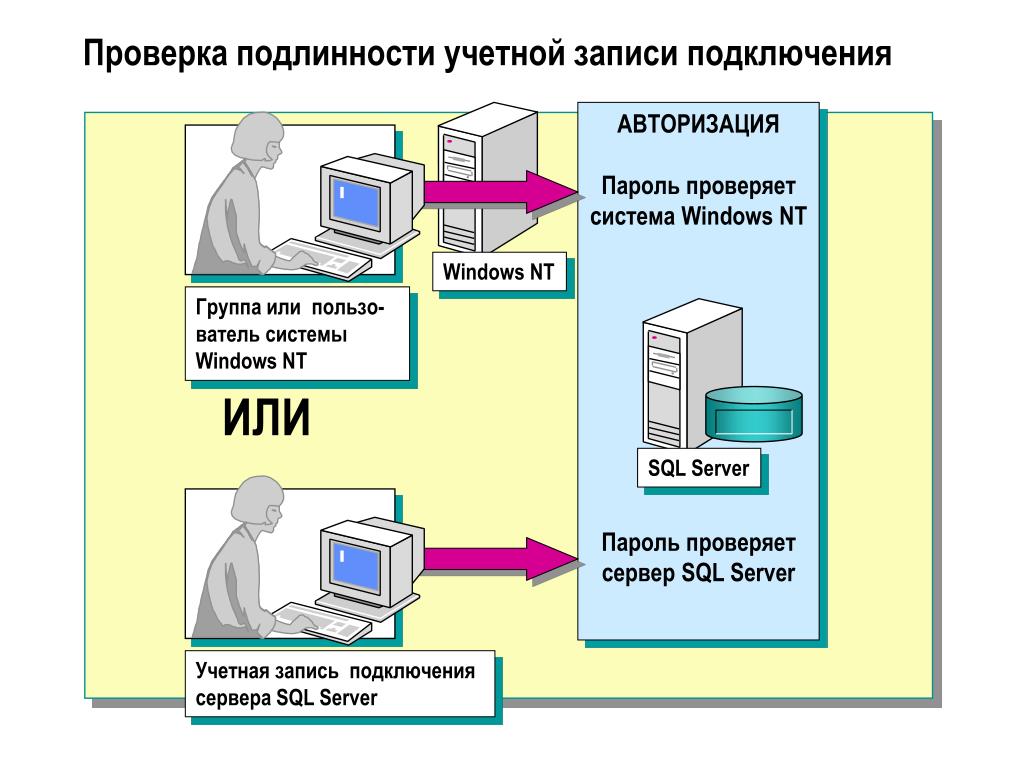

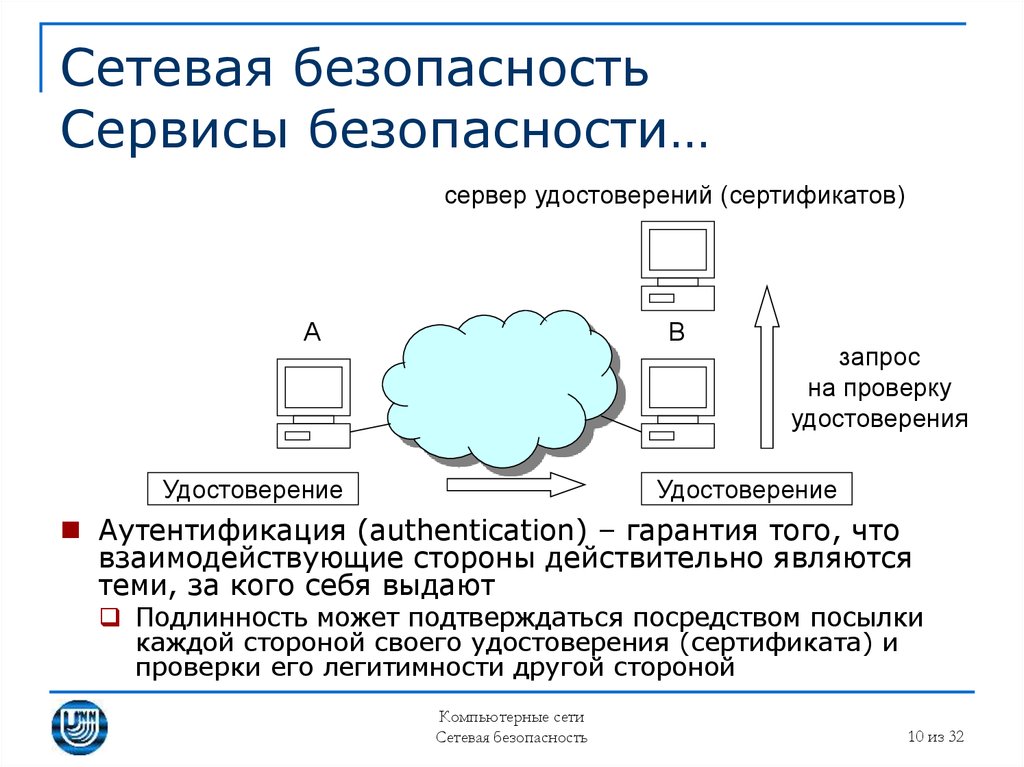

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя.![]() Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

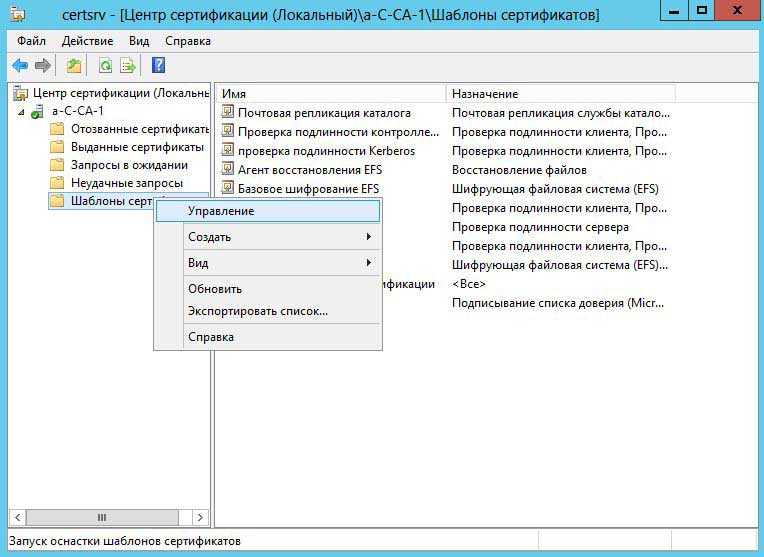

Пользователи и компьютеры Active Directory

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

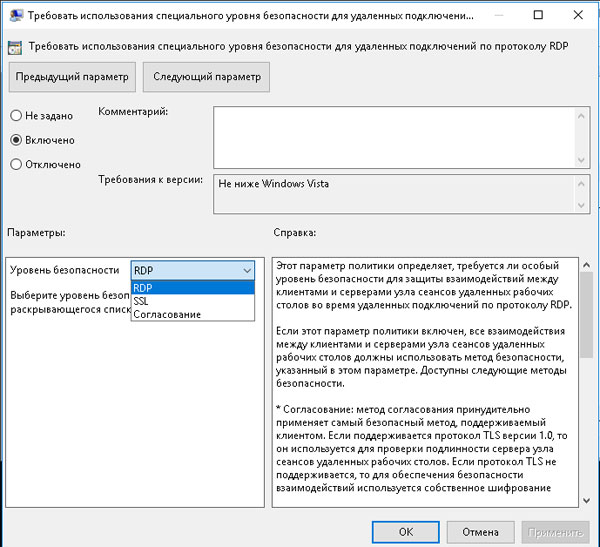

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Разберем опции команды:

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Чёрный властелин 14 января 2013 в 17:27

Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

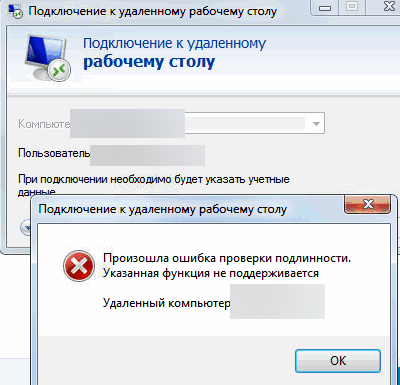

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Локально решение выглядит, как консольная команда:

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst net.exe view /domain:megafon >>net.tmp for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp) for /f «tokens=1,2 delims=\» %%i in (net1.tmp) do (Echo %%i>>net.lst) DEL *.TMP::Проходимся по списку и отключаем boot recovery for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \\%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги: Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Восстанавливаем доверительные отношения в домене

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Сделать это можно несколькими способами.

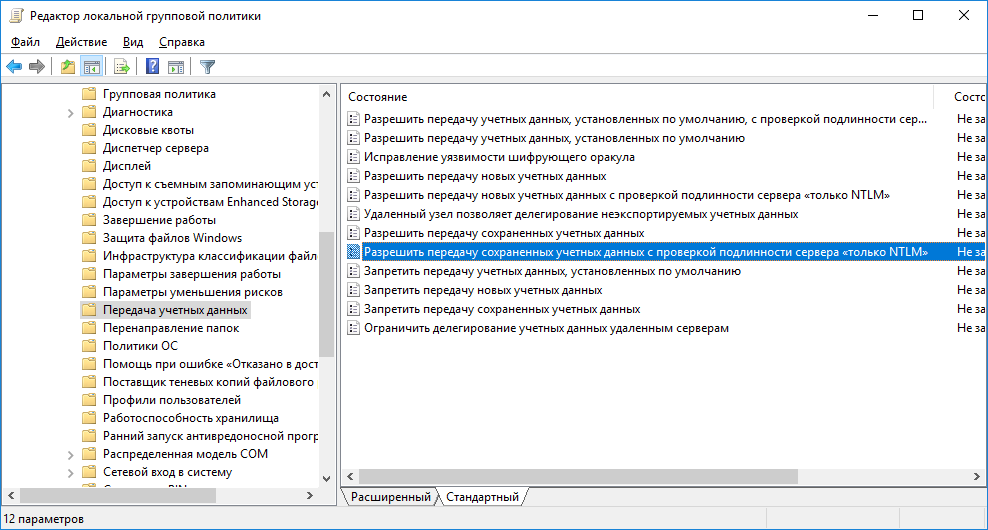

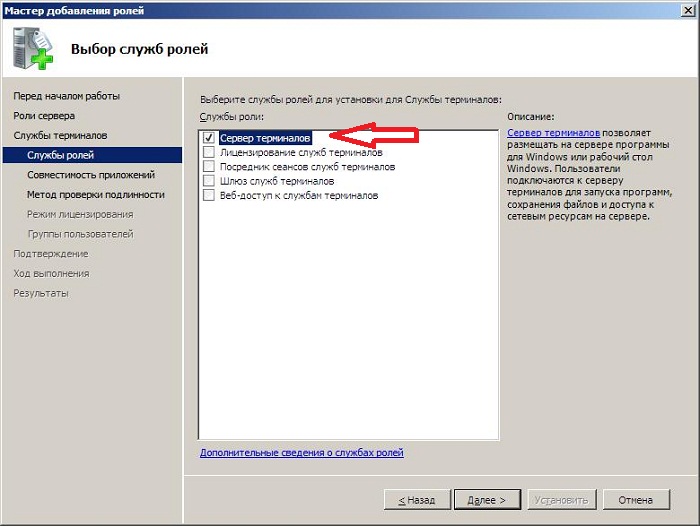

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

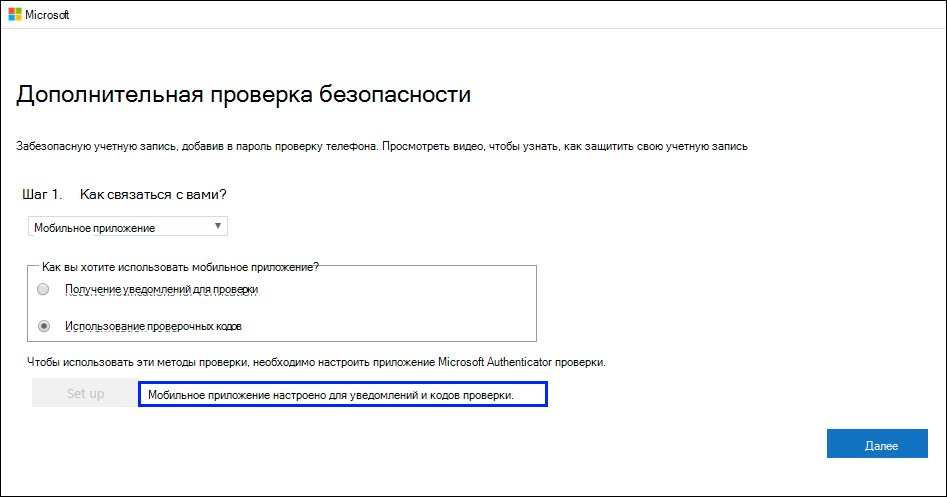

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Компьютер не может определить сеть, когда компьютер работает под управлением Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2, и является членом домена, на который он входит.

В этой статье приводится решение проблемы, из-за которую компьютер не может определить сеть, когда этот компьютер является членом домена.

Исходная версия продукта: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 980873

Симптомы

У вас есть компьютер под управлением Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2. Если этот компьютер является членом дитя домена, он не может идентифицировать сеть. Это может привести к тому, что брандмауэр на компьютере будет настроен на общедоступный профиль.

Кроме того, события, похожие на следующий пример, регистрируются в журналах событий приложений:

Ошибка 0x54B указывает, что указанный домен либо не существует, либо с ним невозможно связаться.

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в домене леса после подключения компьютера к этому домену. Служба информирования о сетевом расположении (NLA) должна иметь возможность нумерации имени леса домена, чтобы выбрать нужный сетевой профиль для подключения. Для этого служба вызывает корневое имя леса и выдает корневому контроллеру домена запрос DsGetDcName LDAP (lightweight Directory Access Protocol) по порту UDP (user Datagram Protocol) 389. Ожидается, что служба сможет подключиться к PDC в домене леса для заполнения следующего поднайки реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForests

Если что-то препятствует разрешению DNS-имен или попытке подключения к dc, NLA не может установить соответствующий сетевой профиль для подключения.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

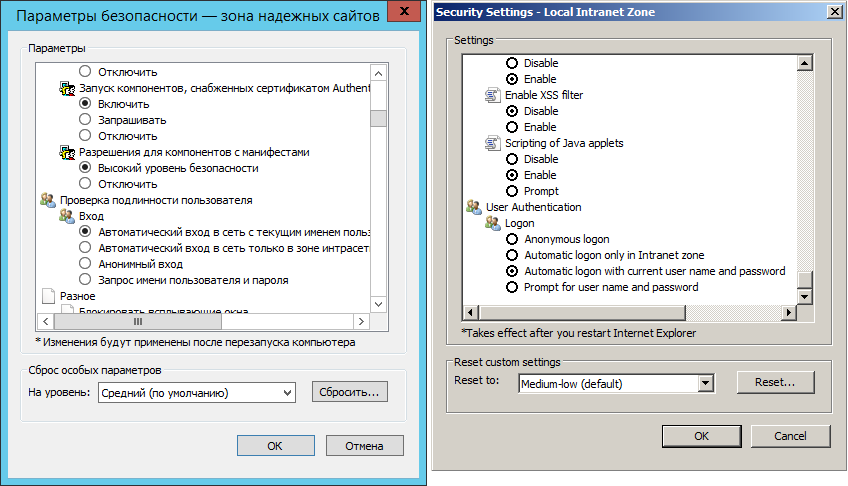

Способ 1

Настройте устройства брандмауэра так, чтобы они не блокировали связь через UDP/TCP-порт 389. Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевым портам для Windows.

Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевым портам для Windows.

Способ 2

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Настройте один компьютер в этом домене для подключения к PDC из корневого домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть. Кроме того, для профиля брандмауэра будет установлен профиль домена.

Экспортировать следующий поднай реестр в качестве файла в общую папку в домене:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForests

Импортировать подмайку реестра, экспортируемый на шаге 3, на другие компьютеры, которые не могут подключиться к PDC из леса домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть, а профиль брандмауэра будет иметь профиль домена.

Способ 3

Если достаточно определить сетевой профиль на основе имени домена потомка, то наиболее правильным подходом может быть смягчение времени, за которое NLA увеличает свои агрессивные действия.

Чтобы развернуть параметр реестра, который изменяет количество повторной попытку, используемую NLA, выполните следующие действия:

Создайте новый ключ реестра, который соответствует корневому домену леса по пути:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\Intranet\

В новом ключе реестра для имени корневого домена леса добавьте два значения реестра ниже:

Сбои REG_DWORD со значением 1

Successes REG_DWORD со значением 0

Это приведет к тому, что NLA будет перейти к наименьшему подсчету повторной попытку и будет при этом перейти к продолжительному сроку идентификации всего пару минут.

Источник

Слетает тип сети с доменной на частную на Windows Server

Продолжительное время пытаюсь разобраться с одной проблемой в доменной сети. На разных Windows Server после перезагрузки периодически тип сети с доменной (domain) меняется на частную (private). Происходит этот как на контроллерах домена, так и на рядовых серверах. Поделюсь своими рецептами борьбы с этой проблемой.

Введение

Сразу проясню технические моменты.

Теперь по симптомам. Периодически после плановой установки обновлений и перезагрузки в свойствах сетевого подключения меняется тип сети. Она перестает быть доменной и становится приватной.

Так же несколько раз была ситуация, когда сетевое подключение получало новое имя. Как видно на примере, сетевой интерфейс имеет имя Сеть 3. То есть это уже третий раз, когда он поменял имя. Оба эти события не всегда случаются одновременно. Имя сети может и не поменяться, но поменяется ее тип. При этом вирутальные машины никуда не переезжают, их настройки не меняются. Мне совершенно не понятно, почему может измениться сетевой интерфейс.

Мне совершенно не понятно, почему может измениться сетевой интерфейс.

Пару раз была ситуация, когда сервер вообще был недоступен по сети после перезагрузки. При подключении к консоли я видел запрос на выбор типа сети. После того, как я указывал тип сети, сервер становился досупен. При этом его сетевые настройки не слетали, везде прописана статика. Конкретно эта ошибка гарантирована не воспроисзводилась, я особо не занимался расследованием. А вот со сменой типа сети сталкиваюсь регулярно, поэтому накопилась статистика.

Изменение типа сети на доменную

Простого способа указать, что данное соединение доменное в windows server нет. Я нашел как минимум 2 рабочих способа, которые гарантированно позволяют вернуть соединению статус Domain Network.

Идея полностью отключать ipv6 мне не нравится, потому что неоднократнго видел информацию о том, что она каким-то образом нужна для корректной работы сервера и Microsoft не рекомендует ее отключать.

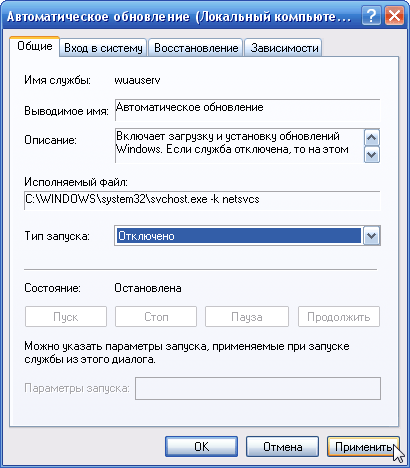

При втором способе, если сделать для службы тип запуска Автоматически (отложенный запуск), то после перезагрзки сервера статус сети всегда будет доменный. Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

В целом, мне не понятно, в чем конкретно проблема и почему она стала проявляться в какой-то определенный момент, причем на разных серверах. Иногда помогает просто перезагрузка, иногда нет. Когда я последний раз исследовал ошибку, она на 100% повторялась на двух серверах с ролью контроллера домена, dhcp и dns сервера. Помогало либо отключение ipv6, либо перезапуск службы. В логах при этом ничего подходящего под указанную проблему не находил.

Причины изменения типа сети

Есть мысли, что это из-за настроек ipv6. Изначально там указано получать адрес автоматически. И Windows какой-то адрес получала. Даже не знаю откуда.

Пытался разобраться в теме ipv6, но скажу честно, сходу в нее не вник. Там все как-то не просто и надо погружаться, изучать. Пытался указывать ipv6 адрес вручную, статический. Думал, это может помочь. Почему-то после перезагрузки, настройки слетали обратно на получение адреса автоматически.

Отдельно пробовал настройку Предпочтение протокола IPv4 протоколу IPv6, как описано в руководстве на сайте microsoft. Это не помогло. На проблемном сервере гарантированно получал частную сеть вместо доменной.

Заключение

По факту каких-то проблем из-за данной настройки я не получал. Отличий в настройке фаервола в зависимости от типа сети у меня нет, так что видимых проблем не было. На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

Если вы сталкивались с подобными ошибками, либо есть советы, что еще попробовать, буду рад комментариям по этой теме.

Источник

Восстановление доверительных отношений между рабочей станцией и доменом AD

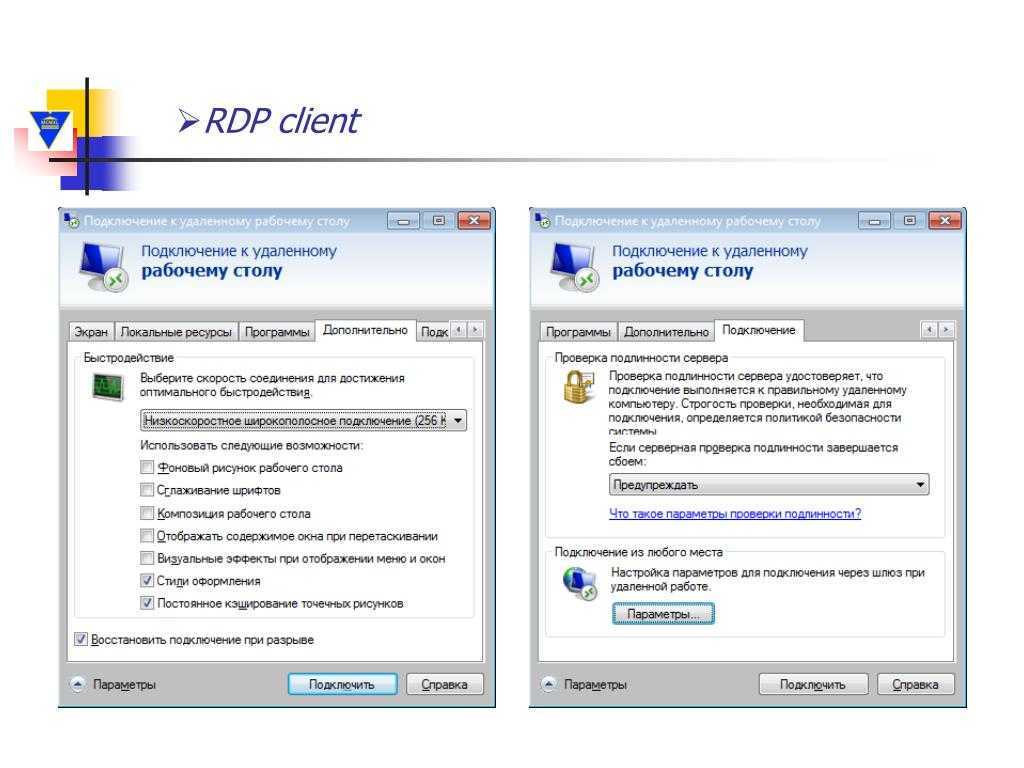

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “. \Administrator” на экране входа в систему) и выполнить такую команду:

\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Источник

Видео

КАК УБРАТЬ ПРОВЕРКУ ПОДЛИННОСТИ НА WINDOWS БЕЗ ПРОГРАММ 2019

ваша копия Windows не является подлинной! Решение 100{25196d029a7892b8011b26da1fa2345880257bd1d6131dd9b100b0446567cf42}

Ваша копия Windows 7 не является подлинной

Неопознанная сеть РЕШЕНИЕ ЕСЛИ НЕЧЕГО НЕ ПОМОГАЕТ

Как Активировать Windows 7 и избежать Ваша Копия не Является Подлинной

Ваша копия Windows 7 не является подлинной сборка 7601

Решение проблемы «NET Framework установка не завершена неисправимая ошибка» на Win 7

Отключение проверки цифровой подписи драйверов Windows 7 x64

Ваша копия не является подлинной Windows 7. Решение проблемы!

Решение проблемы!

Сетевой адаптер не имеет допустимых параметров настройки IP

Сообщения «Обнаружена проблема при проверке сертификата» и «Невозможно гарантировать подлинность домена, с которым устанавливается зашифрованное соединение» при попытке открыть сайт

Ответы на часто задаваемые вопросы

Сообщения «Обнаружена проблема при проверке сертификата» и «Невозможно гарантировать подлинность домена, с которым устанавливается зашифрованное соединение» при попытке открыть сайт

К разделу «Безопасные платежи»

Статья обновлена: 29 октября 2021

ID: 12489

Статья относится к:

- Kaspersky Anti-Virus;

- Kaspersky Internet Security;

- Kaspersky Total Security;

- Kaspersky Security Cloud;

- Kaspersky Small Office Security.

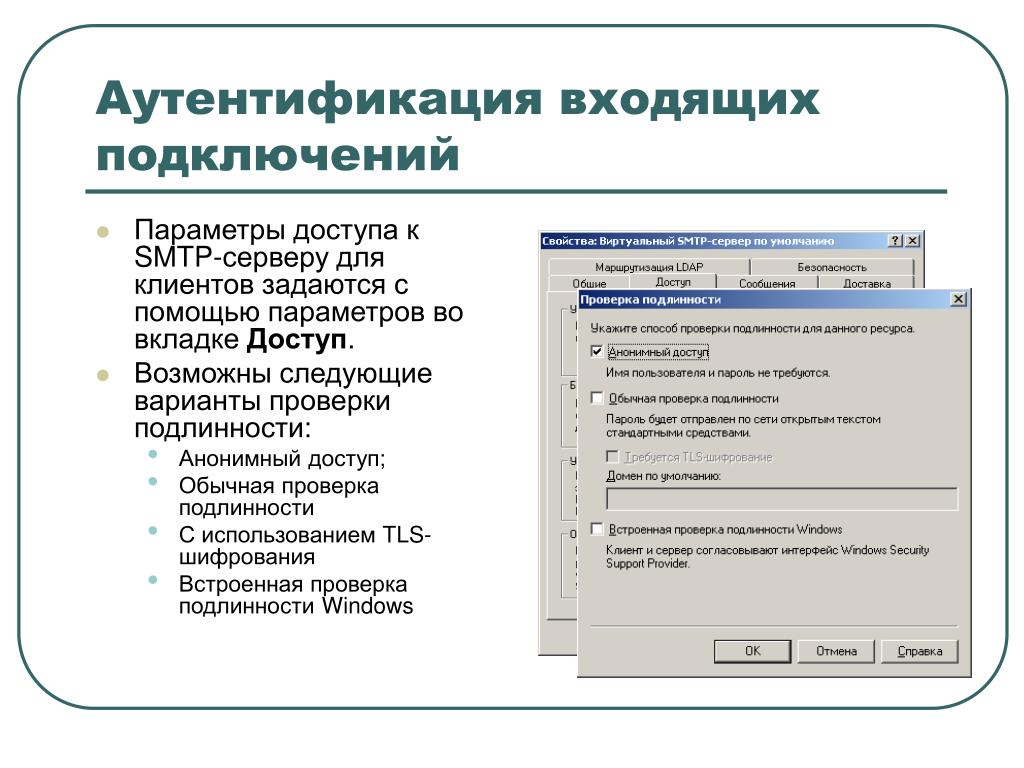

Проблема

При открытии сайта появляется сообщение «Обнаружена проблема при проверке «>сертификата» или «Невозможно гарантировать подлинность домена, с котором устанавливается зашифрованное соединение».

Причина

Сайт может быть небезопасным, ваши учетные данные и другую информацию могут украсть злоумышленники. Мы не рекомендуем открывать такой сайт. Подробнее о возможных причинах смотрите ниже.

Если вы изменяли стандартные настройки для проверки защищенных соединений, сообщение может возникнуть при работе с программами, установленными на компьютере. Чтобы этого избежать, верните настройку для проверки защищенных соединений в стандартное значение.

Решение

Если вы уверены в безопасности открываемого сайта, например, это официальный сайт Microsoft или сайт вашего банка, который вы регулярно посещаете:

- исключите из проверки сайт, при открытии которого появляется сообщение, инструкция ниже;

- временно отключите проверку защищенных соединений, инструкция ниже.

Мы не рекомендуем полностью отключать проверку защищенных соединений, так как это снизит уровень защиты компьютера.

Если сообщение появилось, когда вы открывали неизвестный сайт, вы можете разрешить однократное открытие этого сайта. Инструкция ниже.

Если вы не уверены в безопасности сайта, перед открытием проверьте его через OpenTip.

Причины появления сообщения

- Сертификат может быть отозван. Например, по заявлению владельца, если его сайт взломали.

- Сертификат выписан нелегально. Сертификат должен быть получен в удостоверяющем центре после прохождения проверки.

- На компьютере могут отсутствовать обновления корневых сертификатов Windows. Например, 30 сентября 2021 года истек срок действия корневого сертификата DST Root CA X3, на котором основаны сертификаты сайтов в браузере. Чтобы посмотреть, на каком корневом сертификате Windows основан сертификат сайта, в сообщении нажмите Посмотреть сертификат и перейдите на вкладку Путь сертификации.

Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите ниже.

Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите ниже. - Нарушена цепочка сертификатов. Сертификаты проверяются по цепочке от самоподписанного до доверенного корневого сертификата, который предоставляет удостоверяющий центр. Промежуточные сертификаты предназначены для подписания (подтверждения) другого сертификата в цепочке.

Причины, по которым может быть нарушена цепочка сертификатов:- Цепочка состоит из одного самоподписанного сертификата. Такой сертификат не заверяется удостоверяющим центром и может быть опасен.

- Цепочка не завершается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, не предназначенные для подписывания других сертификатов.

- Истекло или не наступило время действия корневого или промежуточного сертификата. Удостоверяющий центр выдает сертификат на определенный период времени.

- Цепочка не может быть выстроена.

- Домен в сертификате не соответствует сайту, с которым устанавливается соединение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Нарушены политики использования сертификата. Политика сертификата — набор правил, определяющий использование сертификата с заданными требованиями безопасности. Каждый сертификат должен соответствовать хотя бы одной политике сертификата. Если их приведено несколько, сертификат должен удовлетворять всем политикам.

- Нарушена структура сертификата.

- Возникла ошибка при проверке подписи сертификата.

Как однократно разрешить открытие сайта

- Нажмите Показать детали → Перейти на сайт в окне браузера:

- Нажмите Продолжить во всплывающем окне:

Как убрать сообщения о проблеме с сертификатом, отключив проверку защищенных соединений

Отключение проверки защищенных соединений снизит уровень защиты компьютера.

Если вы не хотите, чтобы программа «Лаборатории Касперского» показывала сообщение о проблеме с сертификатом, отключите проверку защищенного соединения:

- В главном окне программы «Лаборатории Касперского» нажмите .

- Чтобы узнать, как открыть программу, смотрите инструкцию в статье.

- Перейдите в раздел Настройки сети и выберите опцию Не проверять защищенные соединения.

- Ознакомьтесь с предупреждением и нажмите Продолжить.

- Нажмите Сохранить → Да.

Проверка защищенных соединений будет выключена.

Как убрать сообщения о проблеме с сертификатом, исключив сайт из проверки

Исключить сайт из проверки возможно в Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security версии 18 и выше, а также Kaspersky Small Office Security 6 и выше. В более ранних версиях эта функция недоступна.

В более ранних версиях эта функция недоступна.

- В главном окне программы «Лаборатории Касперского» нажмите .

- Перейдите в раздел Настройки сети и нажмите Доверенные адреса.

- Нажмите Добавить.

- Укажите адрес сайта из сообщения о недоверенном сертификате. Установите статус Активно и нажмите Добавить.

- Нажмите Сохранить.

- Нажмите Сохранить → Да.

Сайт будет добавлен в список доверенных и исключен из проверки.

Как обновить корневые сертификаты в Windows 7, 8, 8.1, 10

- Скачайте архив CA.zip.

- Распакуйте его в папку C:\CA.

Если такой папки нет, создайте ее.

Если такой папки нет, создайте ее. - Запустите командную строку от имени администратора. Инструкция в статье.

- Выполните команду:

C:\CA\updroots.exe C:\CA\roots.sst

После выполнения команды появится новая строка. Это значит, что обновление выполнено успешно.

- Перезагрузите компьютер.

Корневые сертификаты будут обновлены. Мы рекомендуем также установить все доступные обновления Windows и браузера, которым вы пользуетесь.

Что делать, если сообщение появляется снова

Если ошибка повторяется, свяжитесь с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса.

Была ли информация полезна?

ДаНет

Полезные ссылки:

Как добавить корневой сертификат «Лаборатории Касперского» в хранилище сертификатов Mozilla Firefox или Thunderbird

К разделу «Безопасные платежи»

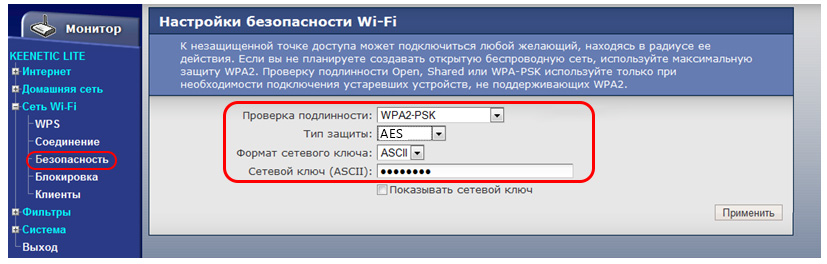

Как исправить неавторизованную сеть?

Если вы подключены к сети и получаете сообщение об ошибке с вопросом, разрешено ли Windows подключаться к сети, возможно, ваша сеть не прошла проверку подлинности. Это руководство покажет вам, как исправить неаутентифицированную сеть в Windows.

Это руководство покажет вам, как исправить неаутентифицированную сеть в Windows.

Типичным примером этой проблемы может быть попытка подключения к Интернету через общедоступную точку доступа Wi-Fi или гостевой компьютер, на котором не установлен пароль администратора.

Без аутентификации означает, что ваш компьютер не имеет доступа к другим компьютерам в том же локальном подключении, что обычно происходит, когда пароль не указан или указан неправильный пароль.

Хотя не рекомендуется использовать неаутентифицированную сеть, если пользователь непреднамеренно подключается к такой сети и благодаря этому получает всю необходимую информацию с другого хоста в сети или может свободно выходить в Интернет без ввода пароля тогда нам нужно какое-то решение, поэтому я пишу этот трюк, чтобы он мог быть полезен для читателей и пользователей, которые случайно столкнулись с такой проблемой.

Как узнать, прошел ли я аутентификацию или нет?

Если ваш компьютер успешно подключен к Интернету, и вы можете успешно просматривать веб-страницы в течение не менее 5 минут, значит, он аутентифицирован.

Если ваш компьютер не подключается к Интернету или загрузка веб-сайтов занимает много времени, возможно, он не прошел проверку подлинности.

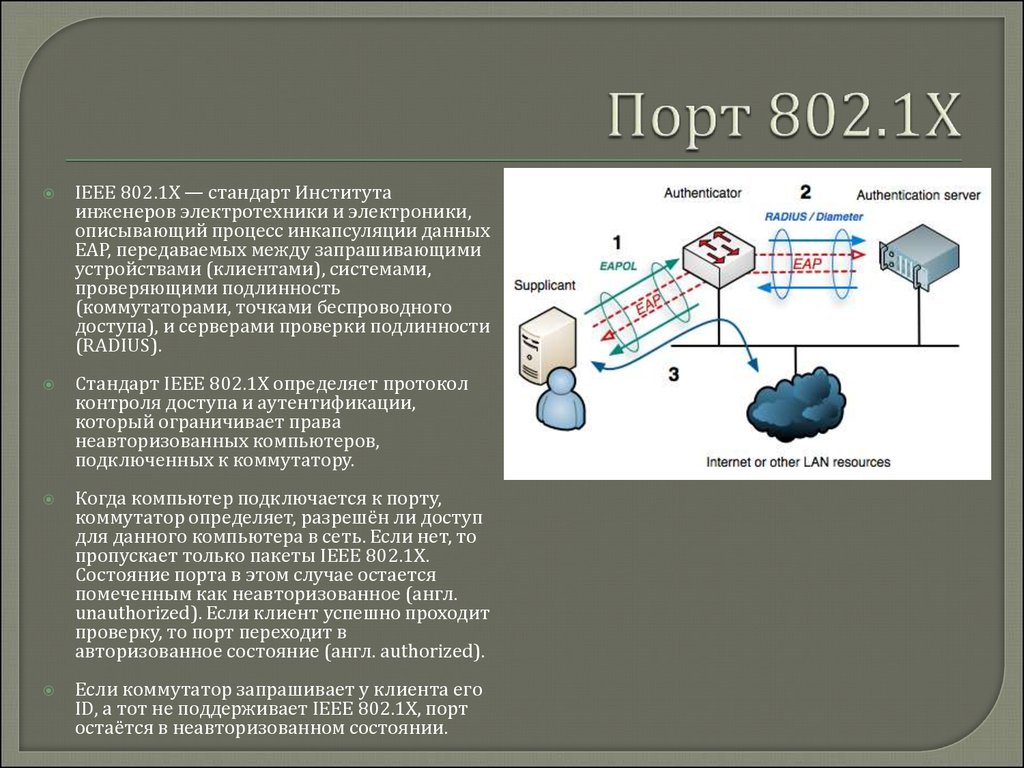

Для Windows 7 и Server 2008 R2, порты UDP/TCP 1434, 137; ТКП 139; TCP 445 ; и UDP 138 должны быть открыты для успешного подключения. Вы можете найти все это, кроме 445, перейдя в меню «Пуск»> «Панель управления»> «Все элементы панели управления»> «Центр управления сетями и общим доступом». В разделе «Изменить дополнительные параметры общего доступа» нажмите «Все сети». Затем прокрутите вниз до нижней части этого окна и убедитесь, что отмечен следующий параметр: «Включить общий доступ к файлам и принтерам».

Как исправить неавторизованную сеть?

Решение 1:

Вот как можно решить проблему наличия сети без аутентификации. Шаги перечислены в порядке от самого простого к самому сложному. Прежде чем начать, убедитесь, что ваш маршрутизатор/модем включен и работает правильно.

1) Отсоедините от модема все, включая провода, кроме шнура питания, который питает сам модем. Подойдите к компьютеру, отключите соединение Wi-Fi, если оно включено, чтобы отображался только провод Ethernet. Включите модем и дайте ему около 5 минут, чтобы установить соединение с провайдером Интернет-услуг. При этом вы можете перепроверить, правильно ли ваш маршрутизатор подключен к модему и есть ли доступ в Интернет откуда-то, например, с мобильного устройства или другого компьютера.

Подойдите к компьютеру, отключите соединение Wi-Fi, если оно включено, чтобы отображался только провод Ethernet. Включите модем и дайте ему около 5 минут, чтобы установить соединение с провайдером Интернет-услуг. При этом вы можете перепроверить, правильно ли ваш маршрутизатор подключен к модему и есть ли доступ в Интернет откуда-то, например, с мобильного устройства или другого компьютера.

2) Если шаг 1 не работает, попробуйте сбросить все, включая провода, маршрутизатор и модем. Выключите маршрутизатор, полностью отключив его от сети. Подождите не менее 10 секунд, прежде чем снова включить его.

Подождите, пока все ваши устройства будут подключены к Wi-Fi/Ethernet, а также подключите компьютер. Если из этого не выходит соединение, перейдите к следующему шагу, где мы внесем некоторые изменения в сетевые настройки вашего компьютера.

Как узнать, прошел ли я аутентификацию или нет?

Если ваш компьютер успешно подключается, он аутентифицируется по протоколам UDP/TCP. Это означает, что вы успешно подключились к Интернету, и весь трафик с вашего компьютера теперь должен пройти нормально. Затем нажмите Enter.

Это означает, что вы успешно подключились к Интернету, и весь трафик с вашего компьютера теперь должен пройти нормально. Затем нажмите Enter.

Это должно открыть экран, который показывает информацию о каждом подключении, доступном для вашего компьютера (Wi-Fi, Ethernet и т. д.). Нажмите на свое активное соединение (то, что рядом со светло-зеленой стрелкой), а затем нажмите кнопку «Свойства» в нижней части окна. Откроется новое окно; здесь мы внесем необходимые изменения в сетевые настройки вашего компьютера

Нажмите кнопку «Настроить» на вкладке «Сеть», и появится еще одно новое окно, как показано ниже:

Если вы находитесь в домашней сети или офисе, то, скорее всего, ваш интернет-провайдер предоставил вам IP-адрес с DHCP. В этом случае выберите «Получить IP-адрес автоматически», а также выберите «Получить адрес DNS-сервера автоматически».

Теперь нажмите кнопку OK, чтобы сохранить все сделанные изменения. Это должно решить проблемы, связанные с аутентификацией

При необходимости перезагрузите компьютер

Восстановите настройки беспроводных подключений по умолчанию, щелкнув «Изменить настройки адаптера» на вкладке «Сеть» в свойствах сетевого подключения, упомянутых выше.

Теперь ваши проблемы с сетями без аутентификации должны быть устранены навсегда!

Решение 2:

Инструкции:

1) Прежде всего подключите компьютер с помощью кабеля к любому маршрутизатору или точке доступа, которая используется в сети без проверки подлинности кем-то другим.

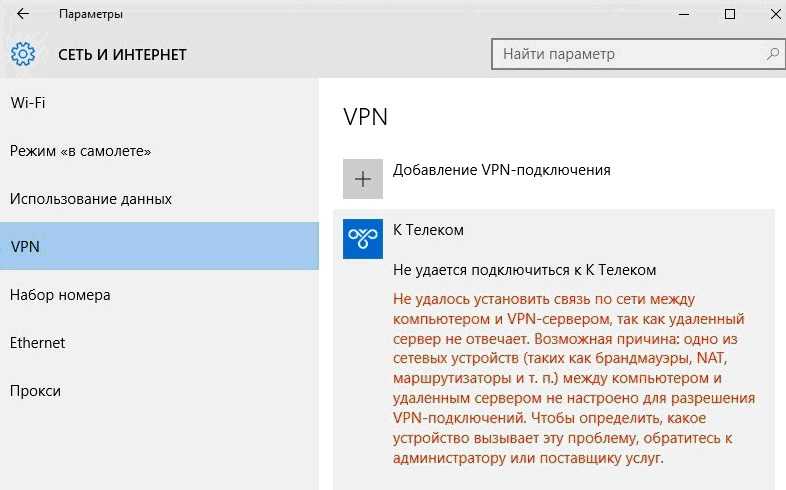

2) Установите любой инструмент виртуальной частной сети (VPN), например LogMeIn Hamachi.

3) Новая виртуальная локальная сеть (VLAN) появится чуть ниже соединения LAN.

Решение 3:

Прежде всего — попробуйте перезагрузить маршрутизатор или точку доступа (точку доступа), так как это часто устраняет проблемы с аутентификацией. Если это не сработает, дважды проверьте свой маршрутизатор или точку доступа, чтобы убедиться, что ваш брандмауэр не блокирует доступ к сети Windows (порт 445). Кроме того, если вы пытаетесь подключиться к VPN и появляется запрос «сетевой ключ», попробуйте изменить тип VPN-подключения с PPTP/L2TP/SSTP на использование только IKEv2 — это изменение должно позволить вам успешно пройти аутентификацию.

Если это не работает, вы можете попробовать еще одну вещь: отключить IPv6. Это не вызовет никаких проблем, за исключением таких приложений, как Remote Assistance, которым это требуется, поэтому, если в вашей системе не отключены IPv4 и IPv6, это не должно быть проблемой.

Если эти шаги не принесут результата, вы также можете попробовать полностью переустановить Windows. Если ваш жесткий диск выходит из строя, вы можете получить сообщение «невозможно подключиться» только из-за этого, если это достаточно плохо, или из-за какой-либо другой проблемы с оборудованием. Это иногда случается, в любом случае это не должно быть слишком хлопотно со всеми знаниями, которые вы приобрели сегодня, верно?

Дополнительная справочная информация, связанная с этой задачей:

— Чтобы проверить, какой тип VPN-подключения у меня есть на моем компьютере, я бы перешел к значку сети на панели задач и щелкнул его, чтобы отобразить все доступные в настоящее время сети. Затем щелкните правой кнопкой мыши «VPN-соединение» и выберите «Свойства», затем перейдите на вкладку «Безопасность». Это даст мне два варианта «Тип VPN» и «Аутентификация». Если для параметра «Тип» установлено значение «Автоматически», он автоматически устанавливается в соответствии с типом подключения, к которому я подключен, например, если я подключен к домашнему Wi-Fi, он устанавливает себя как L2TP/IPSec. Но если с другой стороны установлено только PPTP — это означает, что доступны не все типы шифрования; поэтому возникает указанная выше проблема (неаутентифицированная сеть).

Это даст мне два варианта «Тип VPN» и «Аутентификация». Если для параметра «Тип» установлено значение «Автоматически», он автоматически устанавливается в соответствии с типом подключения, к которому я подключен, например, если я подключен к домашнему Wi-Fi, он устанавливает себя как L2TP/IPSec. Но если с другой стороны установлено только PPTP — это означает, что доступны не все типы шифрования; поэтому возникает указанная выше проблема (неаутентифицированная сеть).

Чтобы решить эту проблему, обновите настройки VPN вашего Connection, выбрав новый протокол безопасности, такой как IPsec или L2tp/IPSec. Обратите внимание, что вам, возможно, придется обратиться к специалисту по настройке сети, если вы не можете решить эту проблему самостоятельно.

— Примечание. Неаутентифицированная сеть также может быть проблемой, если ваш интернет-провайдер или брандмауэр компании блокирует PPTP. В этом случае я предлагаю вам изменить протокол VPN на L2tp/IPSec, так как он подходит для большинства конфигураций.

— Примечание. Неаутентифицированная сеть возникает, когда вы пытаетесь подключиться через VPN, а сервер аутентификации продолжает тайм-аут или даже не отвечает. С этой проблемой в основном сталкиваются те, кто подключается к своим корпоративным сетям через коммутируемое соединение, использующее один из этих протоколов — PPTP, L2TP, Cisco IPSEC.

— Примечание. Если вы все еще страдаете от неаутентифицированной сети, есть вероятность, что что-то еще пошло не так, а это значит, что вам понадобится помощь из другого источника, например, из вашего компьютерного магазина.

В вашей корпоративной сети используется протокол VPN: PPTP, L2TP/IPSec или Cisco IPSEC. Вы можете использовать любой из этих протоколов, но с протоколом L2TP/IPSec есть одна проблема. Он работает только на платформе Windows 2000/XP, но не на Vista или Windows 7, если вы не установите обновление KB9.48277 от Microsoft.

— Примечание. Неаутентифицированная сеть возникает, когда что-то пошло не так на вашем компьютере, что означает, что это может быть что угодно, от неправильного номера порта UDP до отсутствия установленного VPN-клиента на вашем компьютере.

Лучший способ решить эту проблему — изменить протокол VPN на L2tp/IPSec, потому что он работает для большинства конфигураций, а также, если вы пытаетесь настроить сервер, вы можете просто использовать этот тип VPN вместо этого.

— Примечание. Если VPN не установлен должным образом на вашем компьютере, это может иногда вызывать ошибку сети без проверки подлинности. Чтобы устранить эту проблему, установите клиент Cisco IPSec VPN из Центра обновления Майкрософт или непосредственно с веб-сайта Microsoft, нажав здесь.

— Примечание. Windows 8 и 10 не имеют собственного VPN-клиента, встроенного в их операционную систему, однако, если вы подключаетесь через L2tp/IPSec, проблем с подключением возникнуть не должно. Однако другие протоколы, такие как SSTP, не будут работать в Windows 8 и 10, поэтому я рекомендую использовать клиент Cisco AnyConnect, который можно скачать здесь бесплатно.

В заключение всегда не забывайте устанавливать VPN-клиент Cisco IPSec из Центра обновления Майкрософт или непосредственно с веб-сайта Майкрософт, нажав здесь. Кроме того, Windows 8 и 10 не имеют собственного VPN-клиента, встроенного в их операционную систему, поэтому, если вы хотите подключиться через L2tp/IPSec, проблем с подключением возникнуть не должно. Однако другие протоколы, такие как SSTP, не будут работать в Windows 8 и 10, поэтому я рекомендую использовать клиент Cisco AnyConnect, который можно скачать здесь бесплатно.

Кроме того, Windows 8 и 10 не имеют собственного VPN-клиента, встроенного в их операционную систему, поэтому, если вы хотите подключиться через L2tp/IPSec, проблем с подключением возникнуть не должно. Однако другие протоколы, такие как SSTP, не будут работать в Windows 8 и 10, поэтому я рекомендую использовать клиент Cisco AnyConnect, который можно скачать здесь бесплатно.

сеть — подключение к домену отображается как «не прошедшее проверку подлинности»

спросил

Изменено

6 месяцев назад

Просмотрено

218 тысяч раз

Я видел различные вопросы по этой проблеме, но либо обстоятельства не совпадают, либо решение не работает, поэтому я решил опубликовать его, чтобы узнать, есть ли у кого-нибудь какие-либо предложения.

Различные доменные ПК и ноутбуки случайным образом дают имя подключения «lewis.local 2(Unauthenticated)» — lewis.local является нашим доменом — и предоставляет восклицательный знак там, где обычно отображается логотип типа сети.

Это также происходит каждый раз при подключении через vpn.

Наша установка:

- 2 сервера, оба работают под управлением Windows Server 2003 R2 (x32)

- на главном сервере установлены AD, DNS и DHCP

- IPv4 примерно на 30 клиентских машинах (некоторые проводные, некоторые беспроводные)

Если у кого-нибудь есть какие-либо мысли о решениях, я был бы признателен. Я попытался удалить все, кроме ролей сервера AD, сбросить все системы и ничего.

Это ничего не мешает работать так же, как подключение к домену большую часть времени, но это начинает раздражать!

Также не знаю, может ли это иметь какое-либо отношение к этому, но у DHCP-сервера, похоже, довольно долгое время выдачи IP-адреса клиенту.

- сеть

- dhcp

- windows-server-2003-r2

- ipv4

3

Одной из возможных причин этой проблемы является рассинхронизация пароля учетной записи компьютера с контроллером домена.

Это может произойти, например, если учетная запись компьютера в Active Directory была вручную удалена и повторно добавлена, или если клиентский компьютер был восстановлен на более ранний момент времени (пароли учетных записей компьютеров автоматически меняются каждые 30 дней).

Мне помогло сбросить пароль учетной записи компьютера вручную, выполнив Reset-ComputerMachinePassword в PowerShell с повышенными правами:

PS> Reset-ComputerMachinePassword -Credential MYDOMAIN\SomeDomainAdminAccount

После перезагрузки (или отключения и повторного включения сетевой карты, если вы не хотите перезагружаться) примечание (не прошедшее проверку подлинности) должно исчезнуть.

5

Запустите эти команды на каждом компьютере с проблемой:

netsh каталог сброса winsock

netsh int ipv4 reset reset.log

netsh int ipv6 reset reset.log

Перезагрузите компьютер, затем присоедините его к домену.

2

Просто удалите TLD из доменного имени и перезагрузитесь, он добавит его обратно после перезагрузки, и все должно быть хорошо. Без суеты, без суеты

ex: company.local удалите локальный и перезагрузитесь, он будет добавлен обратно через перезагрузка

1

У меня была такая же проблема, и оказалось, что брандмауэр между компьютером и контроллером домена блокирует 135 389 и т. д. обратно на компьютер.

Чтобы найти эту проблему, я запустил Wireshark на ПК и сделал gpupdate /force . В wirehark я увидел кучу синхронизирующих пакетов, отправляемых в DC без ответа.

В wirehark я увидел кучу синхронизирующих пакетов, отправляемых в DC без ответа.

После того, как брандмауэр был исправлен, мы перезагрузили компьютер, и он смог правильно связаться с DC, и проблема была решена.

Похоже, что-то нарушило доверие между компьютером и доменом. Вы должны попробовать удалить компьютер из домена и прочитать его.

Трудно сказать, почему это произошло. Есть ли какие-либо сообщения об ошибках в журналах событий на контроллере домена сейчас или примерно в то время, когда это началось? Были ли внесены какие-либо изменения в сети?

2

Пара возможных решений:

- Проверьте аренду и резервирование DHCP на вашем контроллере домена. Если у вас есть несколько записей для машин-нарушителей, сократите их до одной записи для каждой. Затем запустите

ipconfig /release && ipconfig /renewна этих машинах. - Удалите сетевые адаптеры из диспетчера устройств, затем выполните поиск нового оборудования, чтобы переустановить сетевые карты.

- Восстановите профили брандмауэра Windows по умолчанию:

Запуститеwf.mscи нажмите «Восстановить политику по умолчанию» - Полностью отключить все брандмауэры. Для брандмауэра Windows запустите

wf.msc, затем нажмите «Свойства брандмауэра Windows» и установите состояние брандмауэра на «Выкл» для каждой вкладки профиля (Домен, Частный, Общедоступный).

.

Последний вариант на самом деле не является исправлением, но может помочь устранить проблему.

Я только что столкнулся с этой проблемой и нашел это в поиске Google. Ничто здесь не решило мою проблему, но я обнаружил, что служба рабочей станции по какой-то причине не запущена. Я запустил его, выпустил и обновил IP, и все было хорошо.

2

Может быть, это кому-нибудь поможет. У меня была эта проблема, и причина заключалась в несоответствии VLAN на устройстве Riverbed Steelhead. Интерфейс In-Path на Riverbed подключен к порту LAN маршрутизатора, а интерфейс In-Path был настроен для «Идентификатор тега VLAN» «0». Это вызвало проблему. Интерфейс локальной сети маршрутизатора находится в конфигурации подынтерфейса (один для голосовой VLAN 40 и один для данных/собственной VLAN 1). Мне удалось решить эту проблему, назначив идентификатору тега VLAN значение «1» (данные/собственный) и вопрос решился сразу.

Это вызвало проблему. Интерфейс локальной сети маршрутизатора находится в конфигурации подынтерфейса (один для голосовой VLAN 40 и один для данных/собственной VLAN 1). Мне удалось решить эту проблему, назначив идентификатору тега VLAN значение «1» (данные/собственный) и вопрос решился сразу.

1

У меня была та же проблема, я случайно удалил серверный компьютер с контроллера домена, и все клиентские компьютеры не смогли прочитать сервер, и опция сетевого обнаружения больше не работала на сервере, но я попытался удалить .local и перезагрузился следовательно, сервер снова присоединился к домену, и у меня это сработало, но в остальном я застрял

. Я знаю старый поток, но ничего выше не работало.

Проблема началась после того, как мы заменили коммутатор Cisco на коммутатор HP.

Настройка статического IPv4 какое-то время работала, но вернуться к DHCP не удалось и т. Д.

Невозможно отсоединиться и присоединиться. «Выбранный сервер не смог выполнить запрошенную операцию»

USB WIFI работал хорошо, но не в долгосрочной перспективе, но это дало мне понять, что это должно быть что-то с этой конкретной картой Intel на нескольких ПК в офисе.

Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите ниже.

Как обновить корневые сертификаты Windows 7, 8, 8.1, 10 смотрите ниже.

Если такой папки нет, создайте ее.

Если такой папки нет, создайте ее.