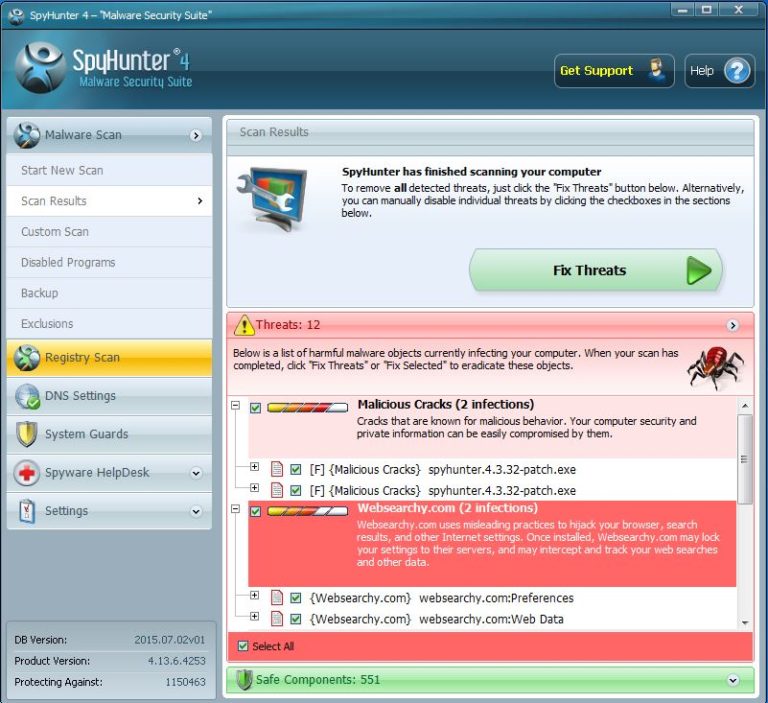

Malicious cracks что это: что за вирус и как его удалить?

Содержание

что за вирус и как его удалить?

Всем привет! Антивирусные программы с каждым годом становятся все умнее и надежнее, однако и разработчики вредоносного софта не сидят сложа руки. Любой злоумышленник старается создать такой вирус, чтобы его как можно дольше не могли обнаружить и победить антивирусы.

К счастью, пока ни одному из них не удалось создать вредоносной программы, которая бы наносила вред слишком долго. Любая хакерская группировка, каким бы талантливым не были ее члены, обречена проиграть корпорации, профессионально уничтожающей вредоносное ПО.

Сегодня рассмотрим malicious — что за вирус и что он делает в системе, сильно ли он опасен и как его удалить самостоятельно. Про лучший платный антивирус для Windows 10 читайте здесь(скоро на блоге).

Что это за вирус?

Malicious cracks — не какой-то конкретный вирус, а целое семейство вредоносных программ, преимущественно троянских. Также их называет malware — производное от malicious (злонамеренный) и software (программное обеспечение). То есть, это программный код, созданный, чтобы нанести вред пользователю или его компьютеру.

То есть, это программный код, созданный, чтобы нанести вред пользователю или его компьютеру.

Следует отдавать себе отчет, что в большинстве случаев речь идет о финансовой выгоде создателя вируса — чаще всего краже пользовательских данных для использования в собственных целях (логинов и паролей от платежных систем, социальных сетей, сайтов и форумов) или шантажа. Иногда такая программа ничего подобного не делает, но создает благоприятные условия для распространения других вирусов.

А вот «ядерные» вирусы, единственная задача которых физическое уничтожение компьютера, в реальности почти не встречаются. Злобные хакеры психопаты, что за все плохое против всего хорошего, встречаются только в кино. Главная цель любого злоумышленника — обогащение, а поломка чужого компьютера никакой выгоды не несет.

Признаки заражения

Определить, что ваш компьютер подцепил какую-то заразу, можно по некоторым характерным признакам:

- Вирус меняет конфигурацию браузера и блокирует такую возможность для владельца компьютера.

Обычно при этом появляются всплывающие окна с назойливой рекламой или идет перенаправление трафика на определенный веб ресурс.

Обычно при этом появляются всплывающие окна с назойливой рекламой или идет перенаправление трафика на определенный веб ресурс. - Заметное снижение производительности компьютера, который теперь используется для DDOS-атак или майнинга криптовалюты.

- Рекламные баннеры на рабочем столе, которые появляются и без подключения к интернету.

- Блокировка сайтов, где можно скачать антивирусное ПО.

- Подозрительные процессы со странными именами в Диспетчере задач, которые заняты непонятно чем.

Любой из таких признаков уже является поводом, чтобы начать бороться с заражением всеми доступными способами.

Программные продукты для защиты от вредоносных программ

Для перестраховки, чтобы не допустить заражения, рекомендую установить один их этих антивирусов:

- V3 Internet Security;

- Avast Free Antivirus;

- AVG Internet Security;

- Avira Internet Security;

- Bitdefender Internet Security.

Это ТОП-5 лучших антивирусов 2021 года по результатам тестов, которые делает независимая лаборатория AV-Test. Такие программы способны предотвратить угрозу для компьютера — например, если пользователь открывает зараженный файл или переходит по опасной ссылке. В случае, если компьютер подвергся вирусной угрозе, полное сканирование системы поможет избавиться от заражения.

Такие программы способны предотвратить угрозу для компьютера — например, если пользователь открывает зараженный файл или переходит по опасной ссылке. В случае, если компьютер подвергся вирусной угрозе, полное сканирование системы поможет избавиться от заражения.

Как удалить Malicious из компьютера?

Может быть и так, что вашему компу не повезло подцепить заразу, с которой перечисленные антивирусы пока бороться не умеют. Для таких случаев есть более радикальное средство — утилита Dr.Web CureIt! Скачать ее можно по ссылке https://free.drweb.ru/download+cureit+free/.

Приложение не требует установки на компьютере и работает в portable режиме. После скачивания просто запустите EXE файл и подождите, пока утилита найдет и обезвредит все вирусы. Программа не обновляется автоматически, поэтому перед каждой такой проверкой рекомендую скачивать версию с актуальными антивирусными базами.

Советы

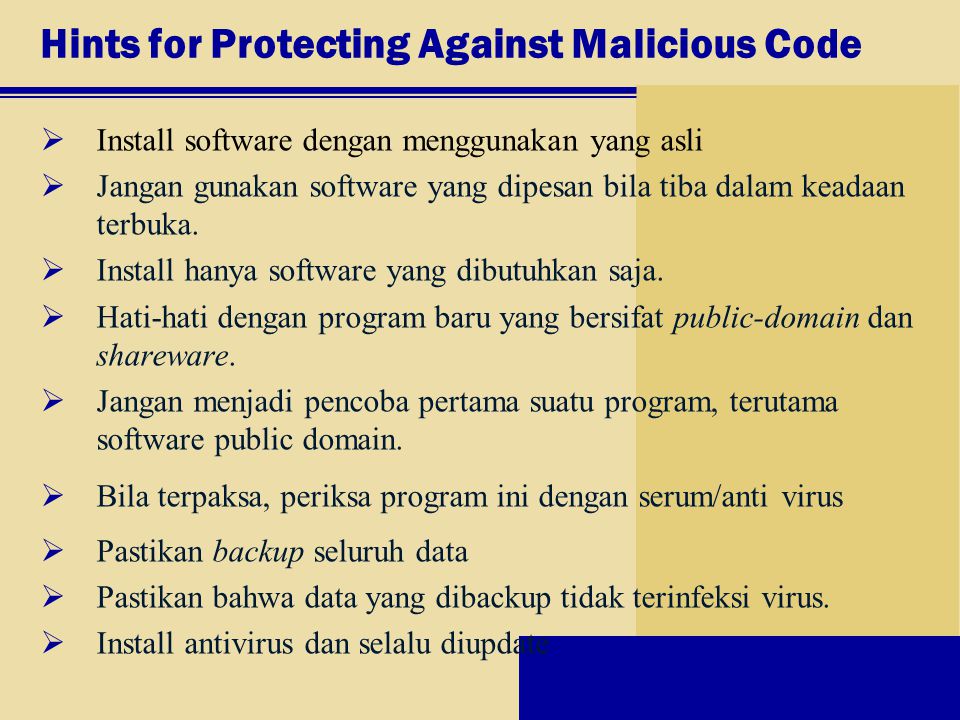

Чтобы снизить риски заражения компьютера вирусами malicious, рекомендую придерживаться простых правил безопасности:

- Не пользуйтесь Защитником Windows.

Программа, конечно, хорошая, но не самая надежная. Скачайте любой другой антивирус из списка выше.

Программа, конечно, хорошая, но не самая надежная. Скачайте любой другой антивирус из списка выше. - Не открывайте файлы, полученные от незнакомых людей по электронной почте или через мессенджер.

- Не переходите по ссылке, если браузер предупреждает, что это может быть небезопасно.

- Не скачивайте файлы с подозрительных сайтов, на которых нет ничего, кроме кнопки скачивания и фейковых восторженных отзывов.

- Отправляйте на проверку любой файл, который ваш антивирус считает подозрительным.

- Ни при каких обстоятельствах не отключайте антивирус. Даже если это указано в инструкции к кряку свежей игры или программы, которую вы пока не готовы покупать.

В отношении сетевой безопасности лучше лишний раз пере бдеть, чем потом полдня пытаться переловить все подцепленные вирусы. Также советую почитать «Проверяем компьютер на наличие вирусов без установки антивируса» (скоро на блоге). До скорой встречи!

С уважением, автор блога Андрей Андреев.

Ресерч свежего Excel документа с Loki malware внутри / Хабр

Вечер добрый, Хабр!

Решил немного изучить свежий сэмпл малваря Loki (31.08), который содержится в Excel документе и используется для фишинговой рассылки. В этой небольшой статье основное внимание уделено практической части поиска, извлечения и небольшого разбора поведения вредоноса. Надеюсь, что данная статья будет полезной с теоретической и практической точек зрения.

Утилиты и скрипты:

Свежий Анализ malicious Excel document с вредоносным вложением Loki malware (sha256: 4973d12a201434d409e66ebbb6568eb38fbb379181e166a1eca399df1f24682b) от 31.08.2022г. Вложения используются в фишинговых атаках и имеют определенную динамику поступления, за последний месяц (рисунок 1) на сайте https://bazaar.abuse.ch/.

Рисунок 1 – динамика поступления сэмплов с документами, содержащими LokiBot.

Перед изучением, давайте убедимся, что содержимое файла не было зашифровано.

Рисунок 2 – проверка шифрования внутри файла.

Так как файл зашифрован (Рисунок 2). Нам необходимо найти пароль и расшифровать.

Далеко ходить не будем, поищем пароль в .xlsx файле. После недолгих поисков, мы получаем дешифрованный файл, т.к. пароль был внутри, после запуска файла, данный пароль использовался для дешфировки и выполнения вредоносного кода(рисунок 3).

Рисунок 3 – поиск пароля внутри и дешифрование файла.

Теперь можно начинать анализ файла, воспользуемся утилитами oletools by DidierStevens.

Использование Oleid, не показало наличие вложенных VBA & XLM макросов и ссылок внутри документа.

Рисунок 4 – Проверка утилитой OleId на наличие вредоносных вложений.

Останавливаться не будем, взглянем на вывод oledump.py, он показывает наличие исполняемого файла binary в xlsx. Что ж, давайте экспортируем содержимое A2 в отдельный файл для дальнейшего анализа (Рисунок 5).

Рисунок 5 – oledump.py, экспорт исполняемого кода.

Итак, давайте запустим утилиту эмулирующую среду для запуска shellcode’а: scdbg. Установим findsc, ReportMode, CreateDump и.т.д (рисунок 6).

Установим findsc, ReportMode, CreateDump и.т.д (рисунок 6).

Рисунок 6 – настройка scdbg.

После эмуляции, в scdbg видно функции, которые вызваются (Рисунок 7):

Функция GetProcAddress для получения адреса функции ExpandEnvironmentStringsW для расширения переменной среды.

Вызов этой функции для последующего сохранения по корректному пути вредоносного файла.

Получение адреса функции загрузки файла, с последующим вызовом её и сохранения вредоносного файла Cloud2.exe в %public%regasm_avch.exe.

Исполнение загруженного файла.

Рисунок 7 – вызываемые вредоносным кодом функции.

Теперь, когда у нас есть адрес, загрузим файл. После загрузки, проанализируем содержимое. В первую очередь, на наличие пакера/протектора и языка, на котором написан код. Как мы видим на рисунке 8, исполняемый файл написан на C# и защищен при помощи протектора.

Рисунок 8 – информация об исполняемом файле DIEC.

Перед анализом снимем протектор с файла (Рисунок 9).

Рисунок 9 – снятие протектора с исполняемого файла.

Теперь можно приступать к статическому анализу файла, с использованием dnSpy (бесплатная утилита), IDA Pro или на худой конец пройтись strings, чтобы найти читаемые строки. Также можно посмотреть функции в сэмпле вредоноса. Вредонос взаимодействует со следующими ресурсами (следует из кода исполняемого файла Cloud2.exe.1):

http://can-sat.netai[.]net/livestream/

Загружает файлы:

http://tempuri[.]org/_CAN_SATDataSet.xsd

http://tempuri[.]org/_CAN_SATDataSet1.xsd

http://tempuri[.]org/_CAN_SATDataSet2.xsd

Содержит алгоритм шифрования AES (работает с ключами 128, 192 или 256 бит). И много других интересных функций, полный список можете посмотреть сами.

На этом небольшой статический анализ завершается и начинается динамический=)

Динамический анализ при помощи FakeNet (Рисунок 10 и 11) и InetSim, показывает нам куда обращается вредонос во время запуска:

Рисунок 10 – динамический анализ FakeNet. Рисунок 11 – динамический анализ FakeNet.

Рисунок 11 – динамический анализ FakeNet.

Выше и в TCPViewer мы видим C2 Server 208.67.105[.]162 (месторасположение USA, City: Middleton), с которым взаимодействует вредонос (выше на рисунке 11, до копирования и переименования себя, а на рисунке 12, уже после копирования и переименования с атрибутами h – hidden & s – system, для скрытия).

Рисунок 12 – TcpView.

Cloud2.exe копирует себя с атрибутами h (hidden) & s (system) в директорию C:\Users\<Username>\AppData\Roaming\585711\127DE7.exe (с другим именем), чтобы визуально его невозможно было найти, даже после включения отображения скрытых файлов(Рисунок 13 и 14). К слову, hash файла также меняется.

Рисунок 13 – атрибуты директории и вредоносного с вредоносным файлом.Рисунок 14 – атрибуты вредоносного файла.

Однако мы можем изменить атрибуты, чтобы файл стал нам вновь доступен (Рисунок 15).

Рисунок 15 – файл после изменения атрибутов.

Собственно, на этом небольшой разбор заканчивается. Описал некоторые техники и IoCи (индикаторы компрометации) в ходе выполнения анализа. При желании можно пойти дальше и выполнить более глубокий статический и динамический анализы.

При желании можно пойти дальше и выполнить более глубокий статический и динамический анализы.

С другой, не менее интересной, статьёй по ресерчу исполняемого кода с эксплойтами в PDF файлах, можно ознакомиться здесь.

Отличный способ заразить ваш компьютер — Krebs on Security

Я часто получаю электронные письма от людей, которые спрашивают, безопасно ли загружать исполняемые программы из одноранговых сетей обмена файлами. Я всегда отвечаю решительным «НЕТ!» и предупреждаю, что пиратское ПО и кряки — программы, предназначенные для генерации ключей продукта или серийных номеров для популярных программ и игр — почти всегда связаны с каким-либо вредоносным ПО. Но я редко сталкиваюсь с более чем анекдотичными данными, подтверждающими это.

Недавно я получил известие от Альфреда Хьюгера , вице-президента по разработке Immunet , антивирусной компании, недавно купленной Sourcefire . Хьюгер хотел поделиться отзывом о моем посте «3 правила безопасности в Интернете». Он сказал мне, что в правилах должно быть предупреждение: не скачивайте пиратское программное обеспечение и взломщики из файлообменных сетей и взломанных сайтов, потому что они являются основным источником заражения вредоносным ПО.

Он сказал мне, что в правилах должно быть предупреждение: не скачивайте пиратское программное обеспечение и взломщики из файлообменных сетей и взломанных сайтов, потому что они являются основным источником заражения вредоносным ПО.

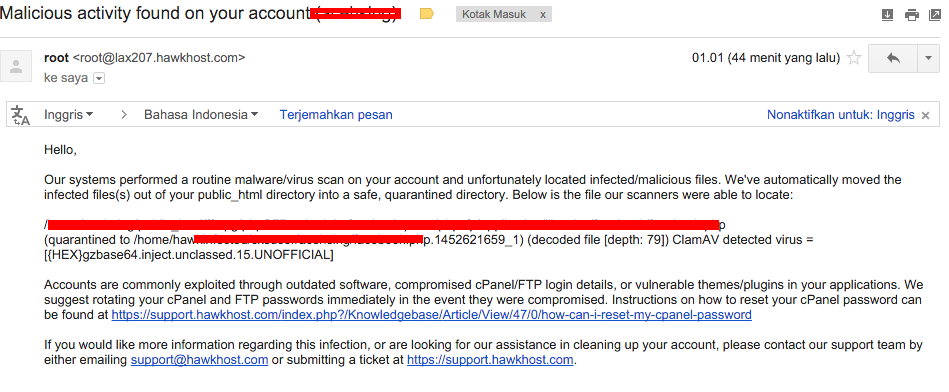

Я ответил, что люди, которые сознательно участвуют в таком рискованном поведении, вероятно, не слишком заботятся о трех моих правилах, и что этот совет предназначен для людей, которые заинтересованы в том, чтобы узнать, как оставаться в безопасности в Интернете. Но меня заинтересовал его комментарий, и я спросил, есть ли у него данные, подтверждающие его. Хьюгер сказал, что эти типы инфекций тесно связаны со случаями, когда пользователи Immunet решили оспорить обнаружение вредоносных программ для определенных файлов. Файлы, «осужденные» антивирусными программами, считаются вредоносными и помещаются в карантинную область в системе пользователя. Но если пользователи все еще хотят получить доступ к файлу, или они не верят или не заботятся о том, что он является вредоносным, они могут отменить или «откатить» это убеждение.

«Откат к нам — это файл, который мы осудили, но люди не согласились с осуждением и выкатили его из карантина», — сказал Хьюгер. «Около 90% ложноположительных откатов, которые я вижу, приводят к более чем 10 обвинительным приговорам — это означает, что более 10 человек откатывали его, и они оказывались настоящими вредоносными программами. Почти в каждом случае, когда я действительно могу отследить пользователя и спросить, почему он откатил его, мне говорят, что это был крэк или какой-то пиратский материал. Пошли искали и установили.

В качестве примера Хьюгер сообщил, что на прошлой неделе более 100 пользователей Immunet откатили зараженные файлы, устанавливающие копии червя Conficker и других вредоносных программ.

«Сегодня утром я снова занимаюсь ложным срабатыванием», — сказал мне Хьюгер на прошлой неделе. «За последние 7 дней 484 человека в моем сообществе вышли из карантина. Это неприятно видеть, потому что я знаю, что как только они заразятся, это станет для них настоящим несчастьем».

Я надеюсь, что прочитав этот пост, стало ясно, что загрузка пиратского программного обеспечения и программных кряков является одним из самых быстрых и вероятных способов заразить ваш компьютер чем-то, что в конечном итоге передает контроль над вашим компьютером кому-то другому.

Пожалуйста, добавьте их в расширяющийся список правил KrebsonSecurity для безопасности в Интернете:

Почти никогда не бывает безопасно загружать исполняемые программы из одноранговых сетей обмена файлами, поскольку они являются основным источником заражения вредоносным ПО.

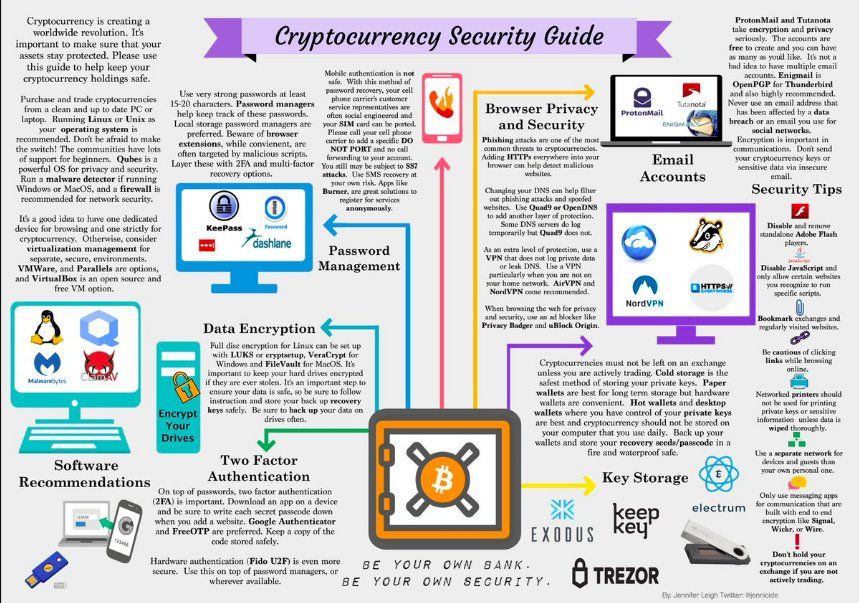

Поиск вредоносного ПО во взломанном ПО | Автор Aditya Rana

Многие из нас используют взломанное программное обеспечение, поскольку всем нам нравится бесплатно пользоваться премиальными вещами, но всегда помните, что в современном мире нет ничего бесплатного. Итак, я собираюсь рассказать вам, как я нашел вредоносное ПО во взломанном программном обеспечении.

Я искал SpyNote 6.4 RAT (инструмент удаленного администрирования), который представляет собой программное обеспечение, дающее хакеру полный контроль и полный доступ к вашей системе. Хакер может украсть вашу конфиденциальную информацию. Итак, я нашел взломанную версию RAT.

Хакер может украсть вашу конфиденциальную информацию. Итак, я нашел взломанную версию RAT.

Я скачал эту RAT, так как это взломанная версия, но подождите некоторое время и подумайте, зачем кому-то давать платную вещь бесплатно, а взломать программное обеспечение не так просто, так как это требует много терпения, знаний и времени, чтобы взломать программное обеспечение может занять часы и даже дни. Итак, давайте выясним, где находится вредоносное ПО. Для этого я использовал инструмент 7zip, так как с его помощью вы также можете извлечь исполняемый файл.

7-Zip

7-Zip — файловый архиватор с высокой степенью сжатия. Загрузите 7-Zip 19.00 (21 февраля 2019 г.) для Windows: Загрузите 7-Zip…

www.7-zip.org

После извлечения файла я создал это.

Как видите, есть два исполняемых файла и версия RAT 6.4, поэтому, как обычный парень, я нажму на SpyNote 6.4 RAT Cracked.exe, и меня взломают. Позвольте мне показать вам все.

Перейдите к файлу SpyNote 6. 4 Cracked.exe. Щелкните правой кнопкой мыши на нем. Распакуйте файл с помощью 7zip, и вы получите это.

4 Cracked.exe. Щелкните правой кнопкой мыши на нем. Распакуйте файл с помощью 7zip, и вы получите это.

Исполняемый файл извлечен, теперь давайте углубимся в него.

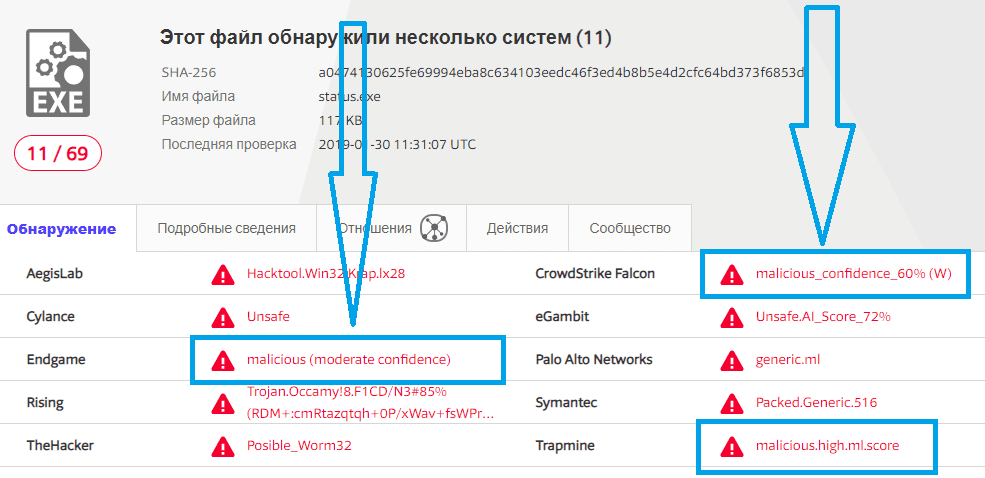

Есть два файла .exe, и если мы внимательно посмотрим, первый файл .exe является вредоносным ПО, так как есть значок 888 RAT, который является очень популярным RAT. Я загрузил этот файл на VirusTotal, и, как я думал, его можно обнаружить, поскольку это общедоступная RAT.

Также вы можете увидеть результат этого файла здесь https://www.virustotal.com/gui/file/34ddd8dafe9e6fabe4cac3428ce0f9b1d51183ecd3d70aa4d483086ee64a514f/detection

Мы также можем извлечь этот файл .exe, чтобы углубиться в него.

Имеется три файла: два файла .exe и один файл .vbs. Оба файла .exe являются вредоносными программами, а файл .vbs представляет собой сценарий, используемый для обхода защитника Windows. The result of both .exe files https://www.virustotal.com/gui/file/58c8e3599d16762dfc51decf16c3d014cd8c8dd1aab59a0acff5372c5182bda7/detection

https://www. virustotal.com/gui/file/ddfaaf02cbb33b9bbc9117dcdea0da555f4a6bf1d852e7e121bf9930cc2e4404/detection

virustotal.com/gui/file/ddfaaf02cbb33b9bbc9117dcdea0da555f4a6bf1d852e7e121bf9930cc2e4404/detection

Сценарий, использованный выше, используется отсюда.

NYAN-x-CAT/Disable-Windows-Defender

Изменение значений для обхода защитника Windows C#. Внесите свой вклад в разработку NYAN-x-CAT/Disable-Windows-Defender с помощью…

github.com

Мы видим, что взломанное программное обеспечение содержит вредоносное ПО, а также навыки социальной инженерии, используемые хакером, с помощью которых хакер может взломать человек, загружающий взломанное программное обеспечение. Всегда будьте осторожны при загрузке чего-либо, так как по нашей маленькой ошибке нас могут взломать. Не думайте, что антивирус может защитить вас, так как антивирус работает с шаблоном сигнатуры, который присутствует в его базе данных, а вредоносное ПО можно сделать FUD (полностью необнаружимым), поскольку существует множество методов для создания FUD. Так что не используйте взломанный софт.

Обычно при этом появляются всплывающие окна с назойливой рекламой или идет перенаправление трафика на определенный веб ресурс.

Обычно при этом появляются всплывающие окна с назойливой рекламой или идет перенаправление трафика на определенный веб ресурс. Программа, конечно, хорошая, но не самая надежная. Скачайте любой другой антивирус из списка выше.

Программа, конечно, хорошая, но не самая надежная. Скачайте любой другой антивирус из списка выше.