Локальная учетная запись что это: Локальные учетные записи (Windows 10) — Windows security

Содержание

Локальная учетная запись Windows 11 — как создать при установке и после

При чистой установке Windows 11 создание локальной учетной записи затруднено, особенно если речь идёт о Windows 11 Домашняя, однако это возможно. Также, если вы уже установили систему с учетной записью Майкрософт, сравнительно легко можно переключиться на использование локальной учетной записи.

В этой инструкции подробно о том, как установить Windows 11 Домашняя и Pro с локальной учетной записью или переключиться с аккаунта Майкрософт на локальную учетную запись в уже установленной системе. Процесс установки систему пошагово описан в отдельном руководстве Как установить Windows 11 с флешки.

Локальная учетная запись Windows 11 Pro и Домашняя при установке

Если вы устанавливаете Windows 11 Pro, создание локальной учётной записи возможно двумя простыми способами:

- Производить установку без подключения к Интернету и нажать «У меня нет Интернета» на этапе подключения — в этом случае вы сразу перейдете к созданию локальной учетной записи.

Обновление: такая опция больше недоступна при установке, но вы можете использовать новый способ установки Windows 11 без Интернета.

Обновление: такая опция больше недоступна при установке, но вы можете использовать новый способ установки Windows 11 без Интернета. - На экране с запросом ввода адреса почты учетной записи Майкрософт нажать «Параметры входа», а затем выбрать «Автономная учетная запись». На экране с описанием достоинств учетной записи Майкрософт нажмите «Пока пропустить» и откроется окно создания локального пользователя.

При установке Windows 11 Домашняя такие способы не сработают: подключение к Интернету обязательно (но есть способ установить без Интернета), а вариант создания автономной учетной записи в Параметрах входа недоступен.

Чтобы создать локальную учетную запись во время установки Windows 11 Домашняя можно использовать следующий способ:

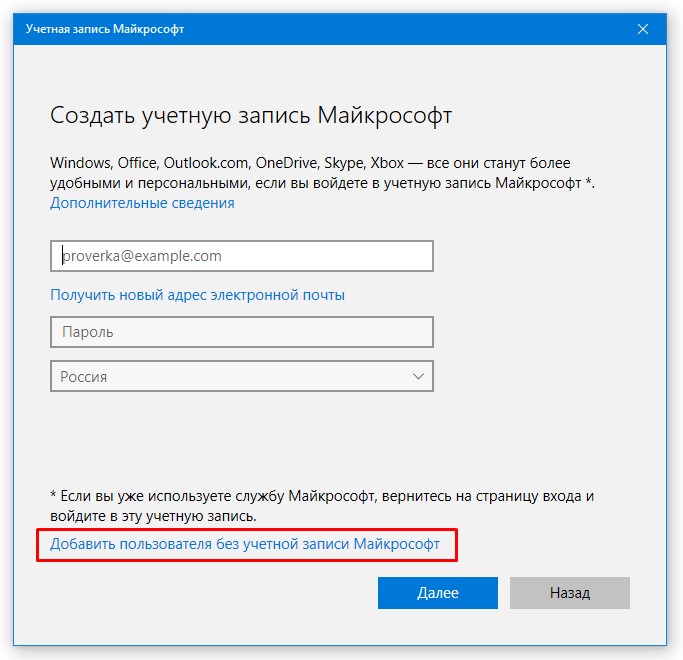

- На экране входа в учетную запись Майкрософт введите не свой настоящий E-mail, а такой адрес, к которому с большой вероятностью многие пробовали подобрать пароль, можно использовать адрес с изображения ниже, с ним это сработает.

Нажмите «Далее».

Нажмите «Далее». - Введите любой случайный пароль.

- Вы увидите сообщение о блокировке этой учетной записи Майкрософт: «Произошла ошибка. Кто-то слишком много раз неправильно ввел пароль для этой учетной записи».

- Нажмите кнопку «Далее» и, уже в следующем окне можно будет создать локальную учетную запись.

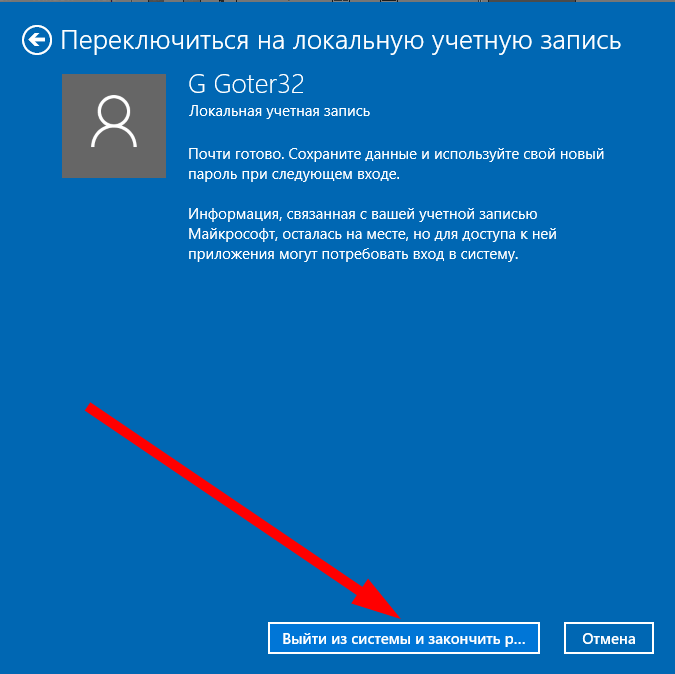

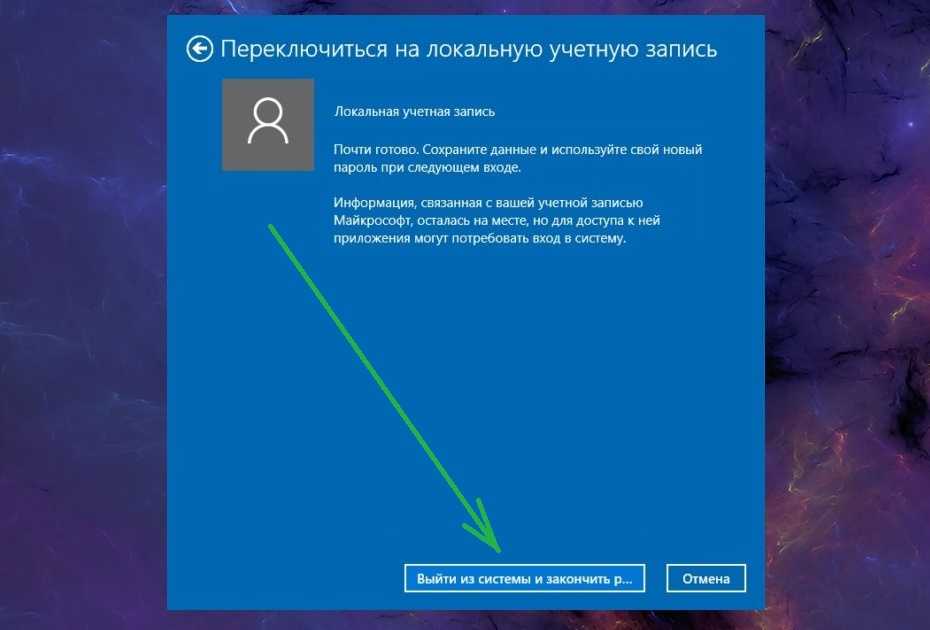

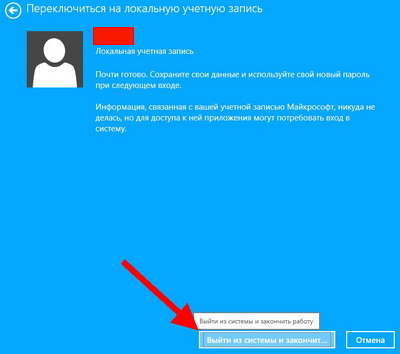

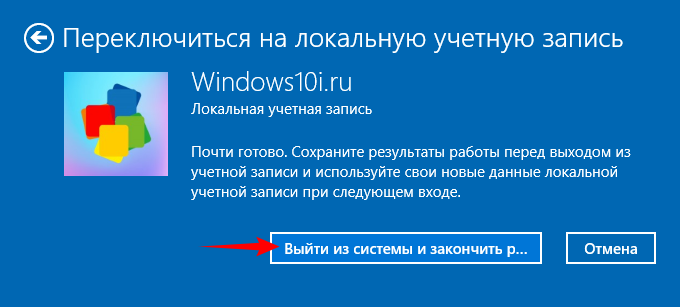

Переключение на локальную учетную запись в установленной Windows 11

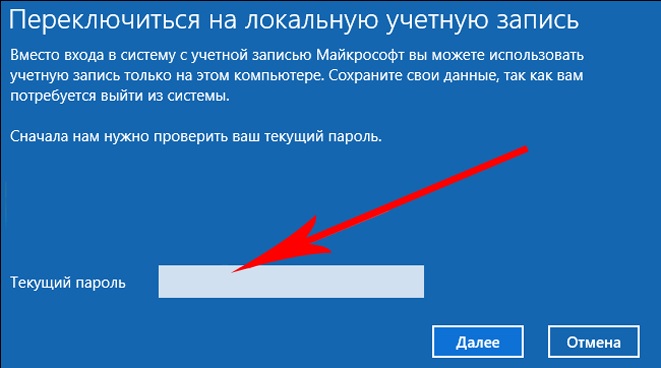

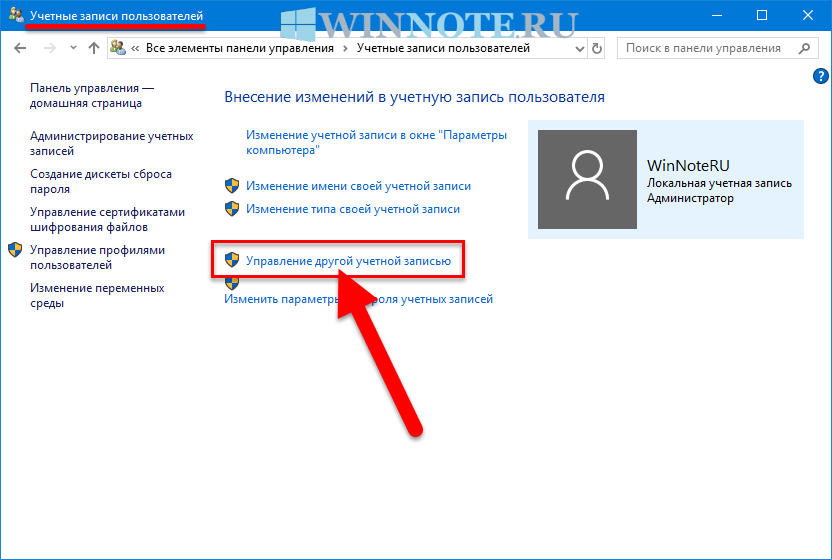

Если вы уже установили систему с учетной записью Майкрософт, можно переключиться на использование локальной учетной записи. Сделать это можно в «Параметрах», причем как в Windows 11 Домашняя, так и в Pro-версии.

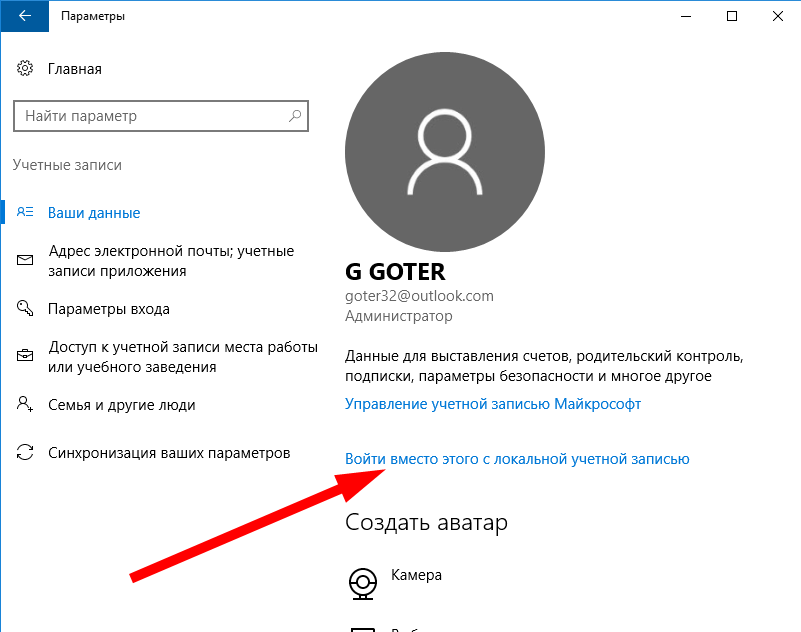

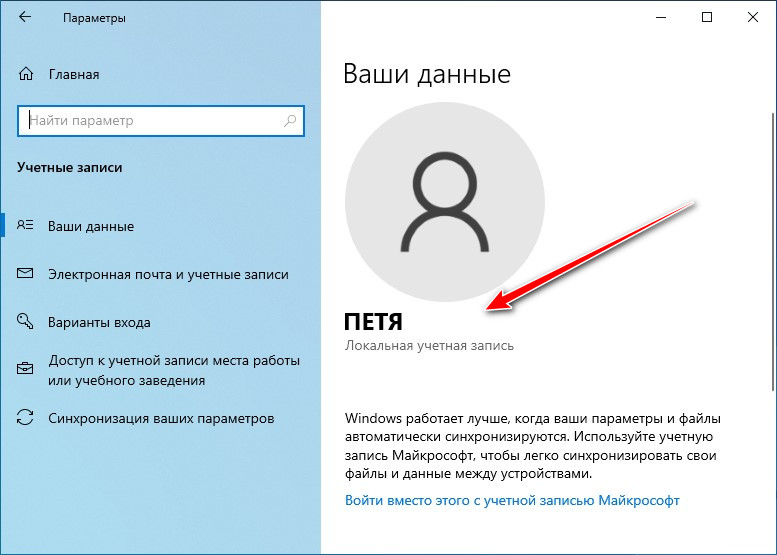

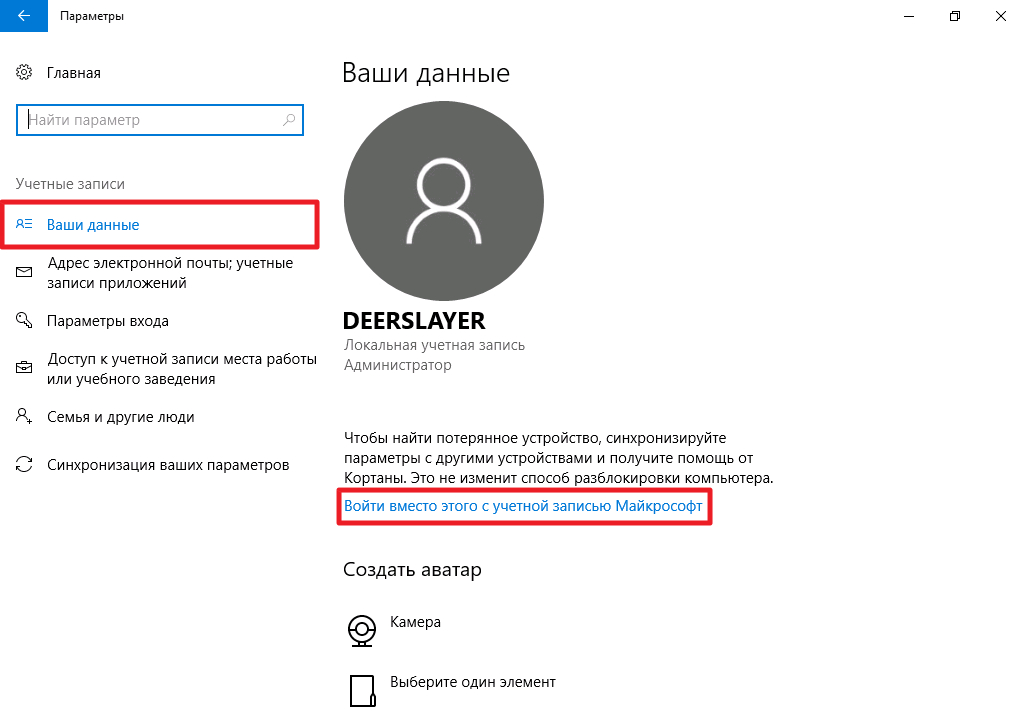

- Зайдите в Параметры — Учетные записи — Ваши данные.

- В разделе «Параметры учетной записи» нажмите «Войти вместо этого с локальной учетной записью».

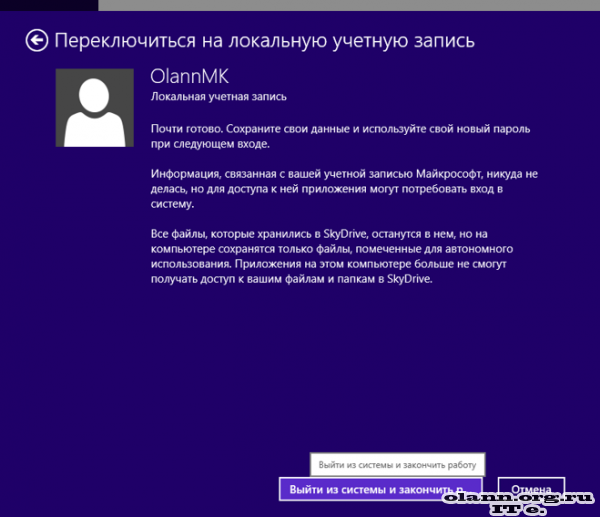

- Прочитайте предупреждение и нажмите «Далее».

- В следующем окне потребуется ввести желаемое имя локальной учетной записи и пароль (необязательно, если требуется вход без пароля).

- После подтверждения произойдет выход из системы, а уже следующий вход будет осуществляться в локальную учетную запись.

Все данные из предшествовавшей учетной записи Майкрософт будут сохранены.

Все данные из предшествовавшей учетной записи Майкрософт будут сохранены.

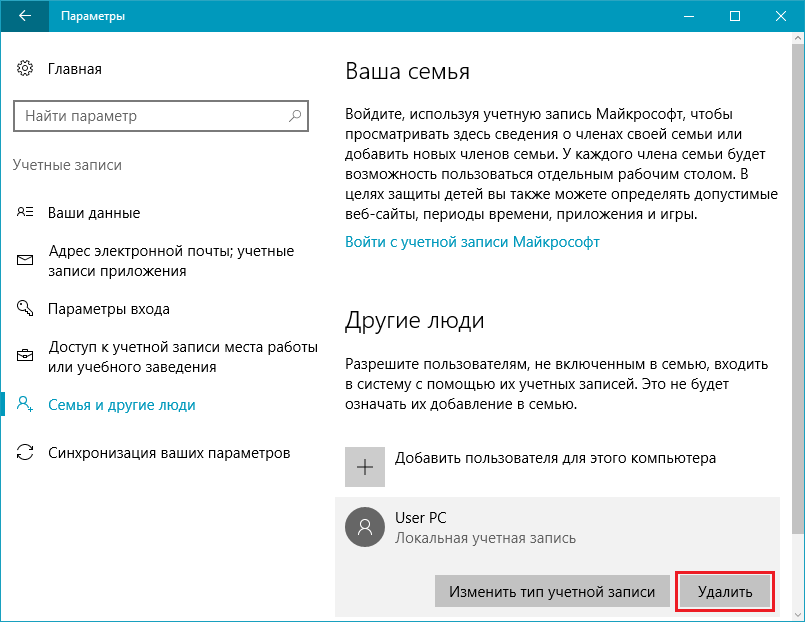

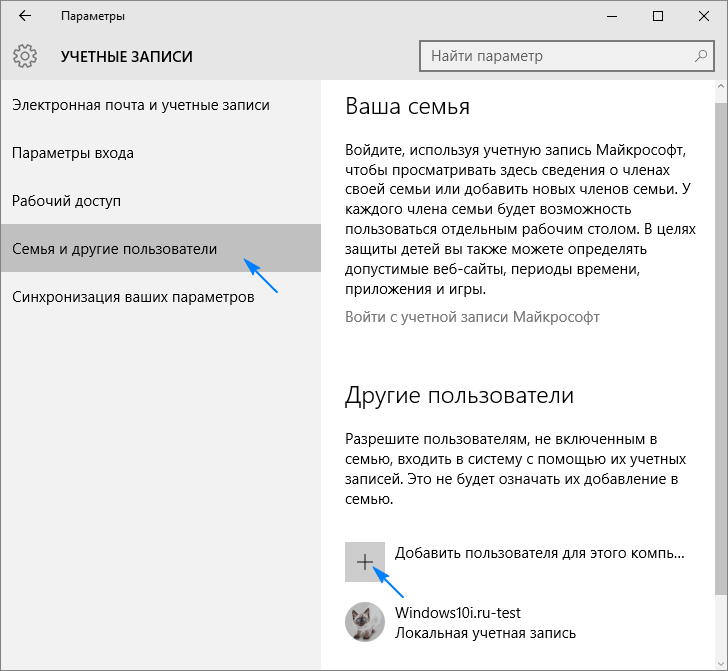

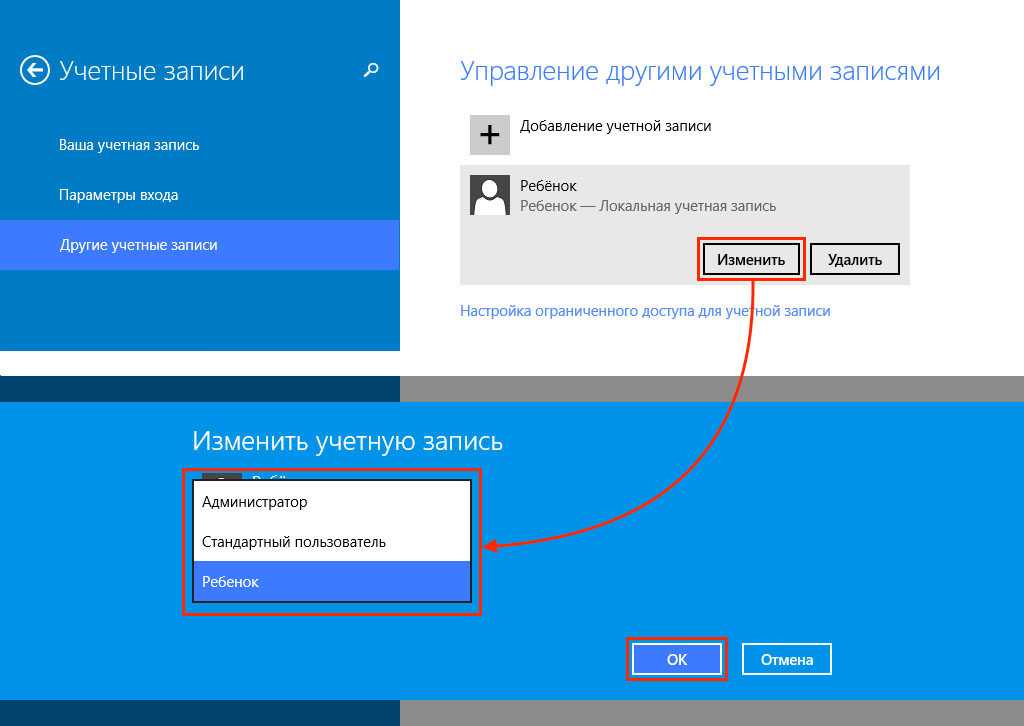

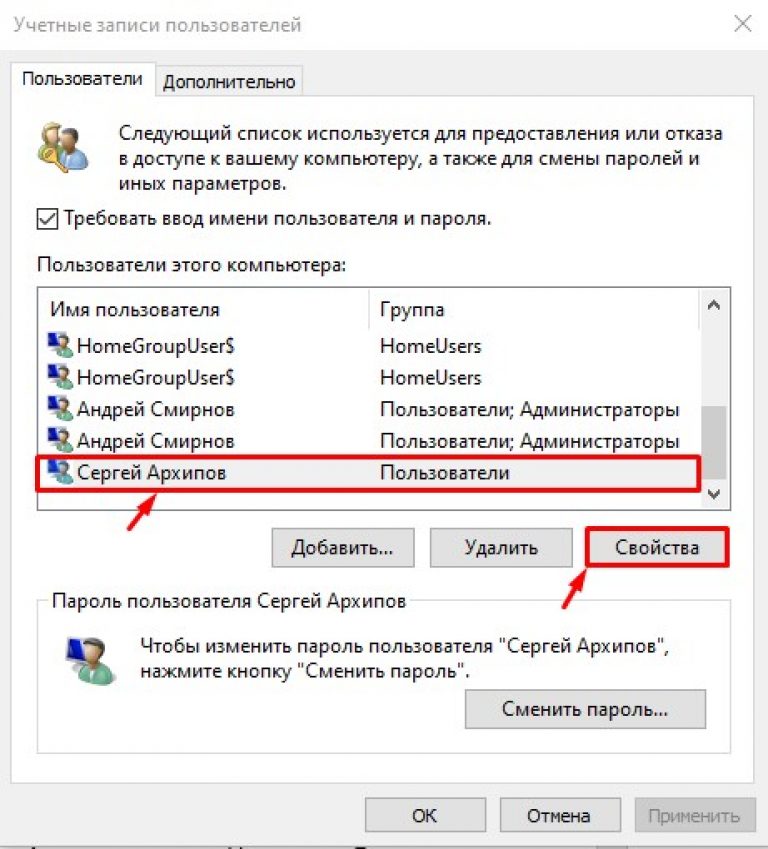

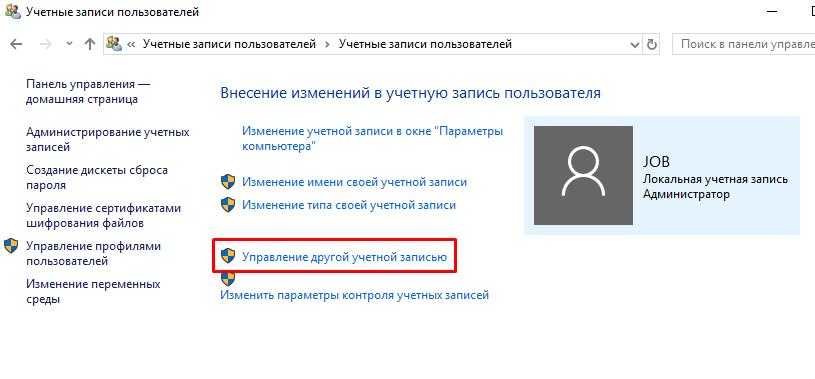

Ещё один вариант переключения на локальную учетную запись — создание такой учетной записи и «переезд» в неё:

- Создайте локальную учетную запись Администратора. Сделать это можно в командной строке, по порядку используя следующие команды (замените имя_пользователя на нужное вам имя пользователя, но не используйте слово Администратор; а пароль — на нужный пароль, если его не указывать, то вход будет выполняться без пароля):

net user имя_пользователя пароль /add net localgroup Администраторы имя_пользователя /add

- Зайти под вновь созданной локальной учетной записью (можно нажать по имени текущего пользователя в меню «Пуск», выйти, а затем зайти под новой учетной записью). И подготовьте её к работе — убедитесь в работе программ, переместите нужные файлы из учетной записи Майкрософт, особенно из системных папок, таких как Рабочий стол, Документы, Изображения.

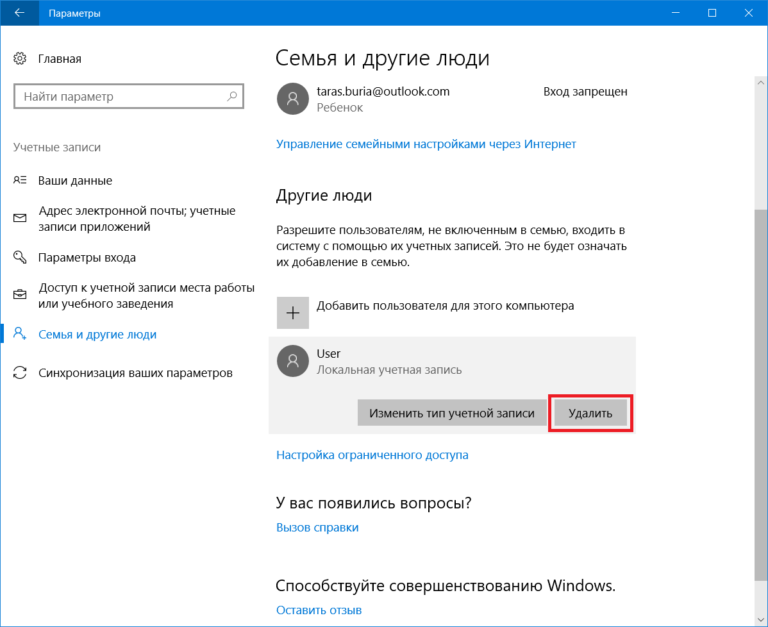

- Если вам более не требуется учетная запись Майкрософт, удалите её, находясь в локальной учётной записи.

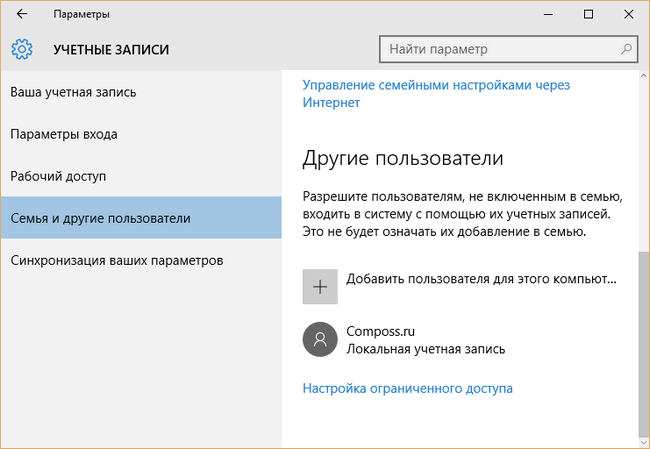

Для этого зайдите в Параметры — Учетные записи — Семья и другие пользователи и удалите ненужный аккаунт в разделе «Другие пользователи».

Для этого зайдите в Параметры — Учетные записи — Семья и другие пользователи и удалите ненужный аккаунт в разделе «Другие пользователи».

В обоих случаях будет достигнут нужный результат: использование автономной учетной записи вместо учетной записи Майкрософт.

remontka.pro в Телеграм | Другие способы подписки

Разница в локальных и учетных записях Microsoft в Windows

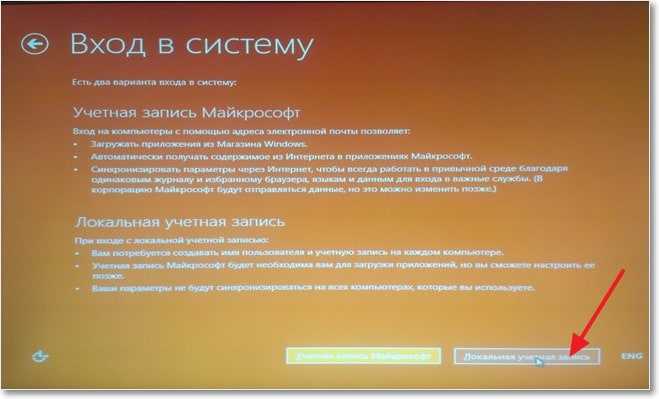

При первой установке или запуске Windows 8 / 8.1 или 10 вам придется сделать выбор, которого у вас никогда не было. Вы хотите использовать локальную или учетную запись Microsoft? Этот выбор будет немного озадачивающим, поскольку учетные записи Microsoft являются новой функцией, и Microsoft действительно не хочет, чтобы вы использовали локальную учетную запись в Windows 10. Это немного запутанно, и вы, возможно, не знаете, в какую сторону идти. На самом деле, у вас может возникнуть соблазн просто пойти с тем, что проще всего, но это было бы ошибкой. Неправильный выбор здесь может заставить вас пропустить множество замечательных функций, предлагаемых вашей новой ОС.

Что такое локальная учетная запись?

Если вы когда-либо входили на домашний компьютер под управлением Windows XP или Windows 7, вы использовали локальную учетную запись. Имя может отбрасывать начинающих пользователей, но это не более чем учетная запись для доступа к компьютеру перед вами. Локальная учетная запись работает на этом конкретном компьютере, а другие нет.

Выберите локальную учетную запись, если вы хотите сохранить такие вещи, как в предыдущих версиях Windows. Вы сможете войти в систему, изменить свои настройки, установить программное обеспечение и сохранить свою пользовательскую область отдельно от других в системе, но вам не хватало кучу функций, которые стали возможными благодаря учетным записям Microsoft.

Что такое учетная запись Microsoft?

Учетная запись Microsoft — это просто новое имя для того, что раньше называлось идентификатором Windows Live ID. Если вы когда-либо пользовались такими сервисами, как Xbox Live, Hotmail, Outlook.com, OneDrive или Windows Messenger, у вас уже есть учетная запись Microsoft. Microsoft просто объединила все свои службы, позволяя вам получить к ним доступ с помощью одной учетной записи. Только один адрес электронной почты и пароль.

Microsoft просто объединила все свои службы, позволяя вам получить к ним доступ с помощью одной учетной записи. Только один адрес электронной почты и пароль.

Очевидно, что наличие учетной записи Microsoft означает, что у вас будет более легкий доступ ко всем различным службам Microsoft, но использование ее с Windows 8 / 8.1 или 10 дает еще несколько преимуществ.

Доступ к хранилищу Windows

Вход в Windows 8 / 8.1 или 10 дает вам доступ к новому хранилищу Windows, где вы можете загружать современные приложения на ваш компьютер под управлением Windows 8. Эти современные приложения похожи на приложения, которые вы видите в Google Play Store или в магазине iTunes App Store. Разница заключается в том, что приложения Windows Store могут быть использованы на вашем ПК. Пользователи Windows 10 могут рассматривать их как обычные настольные приложения.

Вы найдете тысячи бесплатных приложений в категориях, включая игры, спортивные, социальные, развлекательные, фото, музыку и новости. Некоторые из них являются платными приложениями, но многие из них бесплатны, и все они просты в использовании.

Некоторые из них являются платными приложениями, но многие из них бесплатны, и все они просты в использовании.

Свободное облачное хранилище

Настройка учетной записи Microsoft автоматически дает вам 5 ГБ пространства для хранения в облаке бесплатно. Эта служба, известная как OneDrive, позволяет хранить ваши файлы в сети, чтобы вы могли получить к ним доступ с других устройств.

Мало того, что ваши данные легче получить, но их также легче разделить. OneDrive позволяет легко предоставлять своим друзьям и членам семьи доступ ко всему, что хранится в облаке. Они могут войти в систему, чтобы просмотреть ее или даже скачать копию для себя.

OneDrive также предоставляет инструменты для редактирования ваших файлов через Office Online: набор упрощенных программ Microsoft Office для редактирования или создания документов, хранящихся в OneDrive.

Если вы решите не использовать учетную запись Microsoft на своем ПК, вы все равно можете получить 5 ГБ свободного места на OneDrive. Скорее всего, у вас уже есть, даже если вы этого не осознаете.

Скорее всего, у вас уже есть, даже если вы этого не осознаете.

Синхронизация настроек учетной записи

Возможно, самой интересной особенностью учетной записи Microsoft является то, что она позволяет вам хранить ваши настройки Windows 8 / 8.1 или 10 в облаке. Это означает, что вы можете войти в учетную запись на одном современном компьютере под управлением Windows, настроить ее так, как вам нравится, а сделанные вами изменения хранятся в облаке через процесс, который синхронизирует ваш рабочий стол с OneDrive.

Войдите в систему, используя ту же учетную запись Microsoft на другом устройстве Windows, и ваши настройки следуют за вами. Ваши обои, темы, настройки обновления, настройка экрана экрана, история браузера Internet и языковые настройки будут настроены так, как вам нравится.

В Windows 8.1 и 10 учетная запись делает синхронизацию еще лучше, позволяя синхронизировать сетевые профили, пароли и даже настройки хранилища в Windows между учетными записями. Windows 10 также позволяет легко обмениваться паролями Wi-Fi на заднем плане с друзьями и коллегами.

Какой тип учетной записи следует выбрать?

Хотя очевидно, что учетная запись Microsoft предлагает множество функций, которых нет в локальной учетной записи, это не значит, что это для всех. Если вам не нужны приложения Windows Store, у вас есть только один компьютер и вам не нужен доступ к вашим данным нигде, кроме вашего дома, тогда локальная учетная запись будет работать нормально. Это приведет вас в Windows и предоставит вам личное пространство, чтобы назвать свое. Если вас интересуют новые функции, которые могут предложить Windows 8 / 8.1 или 10, тогда вам понадобится учетная запись Microsoft, чтобы в полной мере использовать их.

Обновлено Ян Пол .

локальных учетных записей | Microsoft Learn

В этой статье описаны локальные учетные записи пользователей по умолчанию для операционных систем Windows и способы управления встроенными учетными записями.

О локальных учетных записях пользователей

Локальные учетные записи пользователей хранятся локально на устройстве. Этим учетным записям можно назначать права и разрешения на определенном устройстве, но только на этом устройстве. Локальные учетные записи пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на устройстве для служб или пользователей.

Этим учетным записям можно назначать права и разрешения на определенном устройстве, но только на этом устройстве. Локальные учетные записи пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на устройстве для служб или пользователей.

Локальные учетные записи пользователей по умолчанию

Локальные учетные записи пользователей по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке операционной системы. Локальные учетные записи пользователей по умолчанию нельзя удалить или удалить, и они не предоставляют доступ к сетевым ресурсам.

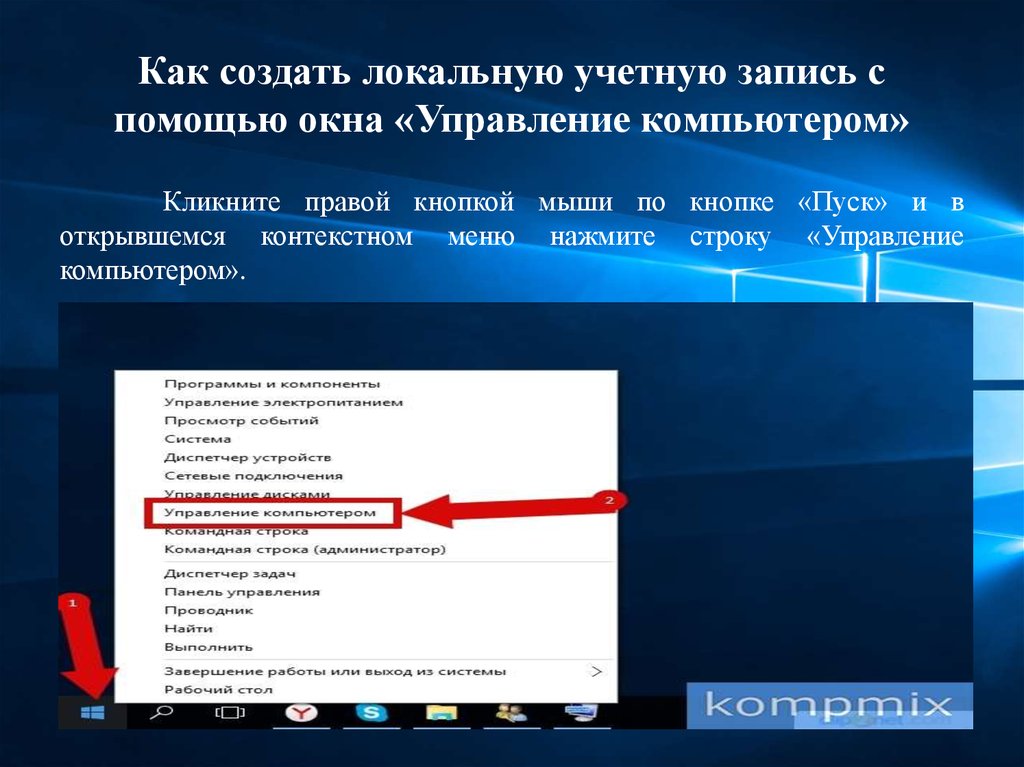

Локальные учетные записи пользователей по умолчанию используются для управления доступом к ресурсам локального устройства на основе прав и разрешений, назначенных учетной записи. Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке 9.0011 Папка пользователей . Папка «Пользователи» находится в папке «Локальные пользователи и группы» в локальной консоли управления Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления локальным или удаленным устройством.

Папка «Пользователи» находится в папке «Локальные пользователи и группы» в локальной консоли управления Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления локальным или удаленным устройством.

Учетные записи локальных пользователей по умолчанию описаны в следующих разделах. Разверните каждый раздел для получения дополнительной информации.

Администратор

Учетная запись локального администратора по умолчанию — это учетная запись пользователя для системного администрирования. Каждый компьютер имеет учетную запись администратора (SID S-1-5-9).0011 домен -500, отображаемое имя Администратор). Учетная запись администратора — это первая учетная запись, которая создается при установке Windows.

Учетная запись администратора имеет полный доступ к файлам, каталогам, службам и другим ресурсам на локальном устройстве. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, изменив права и разрешения пользователя.

Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, изменив права и разрешения пользователя.

Учетную запись администратора по умолчанию нельзя удалить или заблокировать, но ее можно переименовать или отключить.

Программа установки Windows отключает встроенную учетную запись администратора и создает другую локальную учетную запись, которая является членом группы администраторов.

Члены групп администраторов могут запускать приложения с повышенными разрешениями без использования параметра «Запуск от имени администратора». . Быстрое переключение пользователей более безопасно, чем использование runas или повышение прав для разных пользователей.

Членство в группе учетных записей

По умолчанию учетная запись администратора является членом группы администраторов. Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» имеют разрешения «Полный доступ» к устройству.

Учетная запись администратора не может быть удалена из группы администраторов.

Соображения безопасности

Поскольку известно, что учетная запись администратора существует во многих версиях операционной системы Windows, рекомендуется по возможности отключать учетную запись администратора, чтобы злоумышленникам было труднее получить доступ к серверу или клиентскому компьютеру.

Вы можете переименовать учетную запись администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначаемый идентификатор безопасности (SID), который может быть обнаружен злоумышленниками. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в разделах Отключение или активация локальной учетной записи пользователя и Переименование локальной учетной записи пользователя.

В целях безопасности используйте свою локальную учетную запись (не администратора) для входа, а затем используйте Запуск от имени администратора для выполнения задач, требующих более высокого уровня прав, чем стандартная учетная запись пользователя. Не используйте учетную запись администратора для входа на компьютер, если в этом нет крайней необходимости. Дополнительные сведения см. в разделе Запуск программы с учетными данными администратора.

Не используйте учетную запись администратора для входа на компьютер, если в этом нет крайней необходимости. Дополнительные сведения см. в разделе Запуск программы с учетными данными администратора.

Групповая политика может использоваться для автоматического управления использованием локальной группы администраторов. Дополнительные сведения о групповой политике см. в разделе Обзор групповой политики.

Важно

Пустые пароли не допускаются в версиях, указанных в Применяется к списку в начале этого раздела.

Даже если учетная запись администратора отключена, ее все равно можно использовать для получения доступа к компьютеру в безопасном режиме. В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. При возобновлении нормальной работы он отключается.

Гость

Учетная запись гостя позволяет случайным или одноразовым пользователям, у которых нет учетной записи на компьютере, временно входить на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию гостевая учетная запись отключена и имеет пустой пароль. Поскольку гостевая учетная запись может предоставлять анонимный доступ, это считается угрозой безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, за исключением случаев, когда ее использование необходимо.

По умолчанию гостевая учетная запись отключена и имеет пустой пароль. Поскольку гостевая учетная запись может предоставлять анонимный доступ, это считается угрозой безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, за исключением случаев, когда ее использование необходимо.

Членство в группе учетных записей

По умолчанию учетная запись «Гость» является единственным членом группы «Гости» по умолчанию (SID S-1-5-32-546), которая позволяет пользователю входить на устройство.

Соображения безопасности

При включении гостевой учетной записи предоставляйте только ограниченные права и разрешения. Из соображений безопасности гостевую учетную запись нельзя использовать в сети и делать доступной для других компьютеров.

Кроме того, пользователь-гость в учетной записи гостя не должен иметь возможность просматривать журналы событий. После включения гостевой учетной записи рекомендуется часто контролировать гостевую учетную запись, чтобы гарантировать, что другие пользователи не смогут использовать службы и другие ресурсы. Сюда входят ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.

Сюда входят ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.

HelpAssistant

Учетная запись HelpAssistant — это локальная учетная запись по умолчанию, которая включается при запуске сеанса удаленного помощника. Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленной помощи.

HelpAssistant — это основная учетная запись, используемая для установления сеанса удаленного помощника. Сеанс удаленного помощника используется для подключения к другому компьютеру под управлением операционной системы Windows и инициируется по приглашению. Для запрошенной удаленной помощи пользователь отправляет приглашение со своего компьютера по электронной почте или в виде файла лицу, которое может оказать помощь. После того как приглашение пользователя на сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, предоставляющему помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Соображения безопасности

SID, относящиеся к учетной записи HelpAssistant по умолчанию, включают:

SID:

S-1-5-<домен>-13, отображаемое имя Пользователь сервера терминалов. В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.SID:

S-1-5-<домен>-14, отображаемое имя Удаленный интерактивный вход в систему. В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

Для операционной системы Windows Server удаленный помощник — это дополнительный компонент, который не устанавливается по умолчанию. Вы должны установить удаленный помощник, прежде чем его можно будет использовать.

Вы должны установить удаленный помощник, прежде чем его можно будет использовать.

Дополнительные сведения об атрибутах учетной записи HelpAssistant см. в следующей таблице.

Атрибуты учетной записи HelpAssistant

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | S-1-5-<домен>-13 (пользователь терминального сервера), S-1-5-<домен>-14 (удаленный интерактивный вход в систему) |

| Тип | Пользователь |

| Контейнер по умолчанию | CN=Пользователи, DC=<домен> |

| Элементы по умолчанию | Нет |

| Элемент по умолчанию | Гостей домена Гостей |

| Защищено ADMINSDHOLDER? | № |

| Безопасно ли перемещаться из контейнера по умолчанию? | Можно вынести, но не рекомендуется. |

| Безопасно делегировать управление этой группой администраторам, не работающим в службе? | № |

DefaultAccount

Учетная запись DefaultAccount, также известная как системная управляемая учетная запись по умолчанию (DSMA), является широко известным типом учетной записи пользователя. DefaultAccount можно использовать для запуска процессов, которые либо поддерживают многопользовательский режим, либо не зависят от пользователя.

DefaultAccount можно использовать для запуска процессов, которые либо поддерживают многопользовательский режим, либо не зависят от пользователя.

DSMA отключен по умолчанию в SKU для настольных ПК и в операционных системах сервера с возможностями рабочего стола.

DSMA имеет общеизвестный RID 503 . Таким образом, идентификатор безопасности (SID) DSMA будет иметь общеизвестный SID в следующем формате: S-1-5-21-\ .

DSMA является членом известной группы System Managed Accounts Group , которая имеет известный SID S-1-5-32-581 .

Псевдоним DSMA может получить доступ к ресурсам во время автономной подготовки даже до создания самой учетной записи. Учетная запись и группа создаются во время первой загрузки машины в диспетчере учетных записей безопасности (SAM).

Как Windows использует учетную запись по умолчанию

С точки зрения разрешений DefaultAccount является стандартной учетной записью пользователя.

DefaultAccount необходим для запуска многопользовательских заявленных приложений (приложений MUMA).

Приложения MUMA работают постоянно и реагируют на вход и выход пользователей с устройств.

В отличие от рабочего стола Windows, где приложения запускаются в контексте пользователя и завершаются, когда пользователь выходит из системы, приложения MUMA запускаются с использованием DSMA.

Приложения MUMA работают в SKU с общим сеансом, таких как Xbox. Например, оболочка Xbox — это приложение MUMA.

Сегодня Xbox автоматически входит в систему как гостевая учетная запись, и все приложения запускаются в этом контексте.

Все приложения поддерживают несколько пользователей и реагируют на события, запускаемые менеджером пользователей.

Приложения запускаются как гостевая учетная запись.

Точно так же телефон автоматически входит в систему как учетная запись DefApps , которая аналогична стандартной учетной записи пользователя в Windows, но с несколькими дополнительными привилегиями. Брокеры, некоторые службы и приложения работают под этой учетной записью.

Брокеры, некоторые службы и приложения работают под этой учетной записью.

В конвергентной пользовательской модели приложения с поддержкой нескольких пользователей и брокеры с поддержкой нескольких пользователей должны работать в контексте, отличном от контекста пользователей.

Для этой цели система создает DSMA.

Как создается учетная запись DefaultAccount на контроллерах домена

Если домен был создан с контроллерами домена под управлением Windows Server 2016, учетная запись DefaultAccount будет существовать на всех контроллерах домена в домене.

Если домен был создан с помощью контроллеров домена, работающих под управлением более ранней версии Windows Server, учетная запись DefaultAccount будет создана после того, как роль эмулятора PDC будет передана контроллеру домена, работающему под управлением Windows Server 2016. Затем учетная запись DefaultAccount будет реплицирована на все другие контроллеры домена в домен.

Рекомендации по управлению учетной записью по умолчанию (DSMA)

Microsoft не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Нет никакой угрозы безопасности, если учетная запись находится в отключенном состоянии. Изменение конфигурации по умолчанию может помешать будущим сценариям, основанным на этой учетной записи.

Нет никакой угрозы безопасности, если учетная запись находится в отключенном состоянии. Изменение конфигурации по умолчанию может помешать будущим сценариям, основанным на этой учетной записи.

Учетные записи локальной системы по умолчанию

SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими под управлением Windows. В операционной системе Windows существует множество служб и процессов, которым требуется возможность внутреннего входа, например, во время установки Windows. Учетная запись SYSTEM была разработана для этой цели, и Windows управляет правами пользователя учетной записи SYSTEM. Это внутренняя учетная запись, которая не отображается в диспетчере пользователей и не может быть добавлена ни в какие группы.

С другой стороны, учетная запись SYSTEM отображается на томе файловой системы NTFS в Диспетчере файлов в части Разрешения меню Безопасность . По умолчанию учетной записи SYSTEM предоставляются разрешения на полный доступ ко всем файлам на томе NTFS. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Примечание

Предоставление прав доступа к файлам группе администраторов учетной записи не дает неявно разрешения учетной записи SYSTEM. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем их удалять.

СЕТЕВАЯ СЛУЖБА

Учетная запись СЕТЕВОЙ СЛУЖБЫ — это предопределенная локальная учетная запись, используемая диспетчером управления службами (SCM). Служба, работающая в контексте учетной записи NETWORK SERVICE, предоставляет учетные данные компьютера удаленным серверам. Дополнительные сведения см. в разделе Учетная запись NetworkService.

ЛОКАЛЬНАЯ СЛУЖБА

Учетная запись ЛОКАЛЬНАЯ СЛУЖБА — это предопределенная локальная учетная запись, используемая диспетчером управления службами. Он имеет минимальные привилегии на локальном компьютере и предоставляет анонимные учетные данные в сети. Дополнительные сведения см. в разделе Учетная запись LocalService.

в разделе Учетная запись LocalService.

Как управлять локальными учетными записями пользователей

Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы». Дополнительные сведения о создании и управлении локальными учетными записями пользователей см. в разделе Управление локальными пользователями.

Вы можете использовать Локальные пользователи и группы для назначения прав и разрешений только на локальном сервере, чтобы ограничить возможность локальных пользователей и групп выполнять определенные действия. Право разрешает пользователю выполнять определенные действия на сервере, такие как резервное копирование файлов и папок или выключение сервера. Разрешение на доступ — это правило, связанное с объектом, обычно с файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Вы не можете использовать локальных пользователей и группы на контроллере домена. Однако вы можете использовать локальных пользователей и группы на контроллере домена для удаленных компьютеров, которые не являются контроллерами домена в сети.

Примечание

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory.

Вы также можете управлять локальными пользователями с помощью NET.EXE USER и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных командлетов PowerShell и других технологий сценариев.

Ограничение и защита локальных учетных записей с правами администратора

Администратор может использовать множество подходов, чтобы предотвратить использование злонамеренными пользователями украденных учетных данных, таких как украденный пароль или хэш пароля, чтобы локальная учетная запись на одном компьютере не использовалась для аутентификации на другом компьютере. с административными правами. Это также называется «боковым движением».

с административными правами. Это также называется «боковым движением».

Самый простой способ — войти на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач. Например, используйте стандартную учетную запись для работы в Интернете, отправки электронной почты или использования текстового процессора. Если вы хотите выполнять административные задачи, такие как установка новой программы или изменение параметра, влияющего на других пользователей, вам не нужно переключаться на учетную запись администратора. Вы можете использовать контроль учетных записей (UAC), чтобы запросить у вас разрешение или пароль администратора перед выполнением задачи, как описано в следующем разделе.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с административными правами, включают:

Применение ограничений локальной учетной записи для удаленного доступа.

Запретить вход в сеть для всех учетных записей локальных администраторов.

Создание уникальных паролей для локальных учетных записей с правами администратора.

Каждый из этих подходов описан в следующих разделах.

Примечание

Эти подходы неприменимы, если все административные локальные учетные записи отключены.

Применить ограничения локальной учетной записи для удаленного доступа

Контроль учетных записей (UAC) — это функция безопасности, которая информирует вас, когда программа вносит изменения, требующие административных разрешений. UAC работает, настраивая уровень разрешений вашей учетной записи пользователя. По умолчанию UAC настроен на уведомление, когда приложения пытаются внести изменения в ваш компьютер, но вы можете изменить это, когда UAC уведомит вас.

UAC позволяет рассматривать учетную запись с правами администратора как учетную запись стандартного пользователя без прав администратора до тех пор, пока не будут запрошены и утверждены полные права, также называемые повышением прав. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Кроме того, UAC может потребовать от администраторов специального одобрения приложений, которые вносят общесистемные изменения, прежде чем этим приложениям будет предоставлено разрешение на запуск, даже в пользовательском сеансе администратора.

Например, функция UAC по умолчанию отображается, когда локальная учетная запись входит в систему с удаленного компьютера с помощью входа в сеть (например, с помощью NET.EXE USE). В этом случае он выдает токен стандартного пользователя без прав администратора, но без возможности запрашивать или получать повышение прав. Следовательно, локальные учетные записи, которые входят в систему с помощью входа в сеть, не могут получить доступ к административным общим ресурсам, таким как C$ или ADMIN$, или выполнять какое-либо удаленное администрирование.

Дополнительные сведения о UAC см. в разделе Контроль учетных записей пользователей.

В следующей таблице показаны параметры групповой политики и реестра, используемые для принудительного применения ограничений локальной учетной записи для удаленного доступа.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности | |

| 1 | Имя политики | Контроль учетных записей пользователей: режим одобрения администратором для встроенной учетной записи администратора |

| Параметр политики | Включено | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности |

| Имя политики | Контроль учетных записей пользователей: запустить всех администраторов в режиме одобрения администратором | |

| Параметр политики | Включено | |

| 3 | Ключ реестра | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| Имя значения реестра | LocalAccountTokenFilterPolicy | |

| Тип значения реестра | двойное слово | |

| Данные значения реестра | 0 |

Примечание

Вы также можете применить значение по умолчанию для LocalAccountTokenFilterPolicy, используя пользовательский ADMX в шаблонах безопасности.

Чтобы применить ограничения локальной учетной записи для удаленного доступа

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Group Policy Objects , где forest — это имя леса, а domain — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики > Создать

- В диалоговом окне New GPO введите < gpo_name > и > OK , где gpo_name — это имя нового объекта групповой политики. Имя объекта групповой политики указывает, что объект групповой политики используется для ограничения переноса прав локального администратора на другой компьютер

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Убедитесь, что UAC включен и ограничения UAC применяются к учетной записи администратора по умолчанию, выполнив следующие действия:

.

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\ и > Параметры безопасности

- Дважды щелкните Контроль учетных записей: запустите всех администраторов в режиме одобрения администратором > Включено > OK

- Дважды щелкните Управление учетными записями пользователей: режим одобрения администратором для встроенной учетной записи администратора > Включено > OK

- Убедитесь, что ограничения локальной учетной записи применяются к сетевым интерфейсам, выполнив следующие действия:

- Перейдите к Конфигурация компьютера\Настройки и параметры Windows и > Реестр

- Щелкните правой кнопкой мыши Реестр и > Новый > Элемент реестра

- В диалоговом окне New Registry Properties на вкладке General измените параметр в Действие Коробка на Заменить

- Убедитесь, что в поле Hive установлено значение HKEY_LOCAL_MACHINE

- Выберите ( … ), перейдите к следующему местоположению для Key Path > Выберите для:

SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System - В области Имя значения введите

LocalAccountTokenFilterPolicy - В поле Тип значения из раскрывающегося списка выберите REG_DWORD для изменения значения

- Убедитесь, что в поле Value data установлено значение 0

- Проверьте эту конфигурацию и > OK

.

.

- Свяжите объект групповой политики с первой организационной единицей (OU) Workstations , выполнив следующие действия:

- Перейти к пути

*Forest*\\*Domain*\*OU* - Щелкните правой кнопкой мыши рабочие станции > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Запрет входа в сеть для всех учетных записей локальных администраторов

Отказ локальным учетным записям в возможности выполнять вход в сеть может помочь предотвратить повторное использование хэша пароля локальной учетной записи при злонамеренной атаке. Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Примечание

Для выполнения этой процедуры необходимо сначала указать имя локальной учетной записи администратора по умолчанию, которая может не совпадать с именем пользователя по умолчанию «Администратор», и любые другие учетные записи, входящие в локальную группу администраторов.

В следующей таблице показаны параметры групповой политики, которые используются для запрета входа в сеть для всех учетных записей локальных администраторов.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя | |

| 1 | Имя политики | Запретить доступ к этому компьютеру из сети |

| Параметр политики | Локальная учетная запись и член группы администраторов | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя |

| Имя политики | Запретить вход через службы удаленных рабочих столов | |

| Параметр политики | Локальная учетная запись и член группы администраторов |

Чтобы запретить вход в сеть для всех учетных записей локальных администраторов

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Объекты групповой политики , где лес — это имя леса, а домен — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики и > Новый

- В диалоговом окне New GPO введите < gpo_name >, а затем > OK , где gpo_name — это имя нового объекта групповой политики, указывающее, что он используется для ограничения интерактивного входа локальных учетных записей администраторов в компьютер

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Настройте права пользователя на запрет входа в сеть для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\ и > Назначение прав пользователя

- Двойной щелчок Запретить доступ к этому компьютеру из сети

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Настройте права пользователя для запрета входа в удаленный рабочий стол (Remote Interactive) для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Политики\Параметры Windows и локальные политики, а затем выберите Назначение прав пользователя

- Дважды щелкните Запретить вход через службы удаленных рабочих столов

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Свяжите объект групповой политики с первыми рабочими станциями OU следующим образом:

- Переход к < Forest >\Domains\< Domain >\OU path

- Щелкните правой кнопкой мыши Рабочие станции OU и > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Примечание

Возможно, вам придется создать отдельный объект групповой политики, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах.

Создание уникальных паролей для локальных учетных записей с правами администратора

Пароли должны быть уникальными для каждой отдельной учетной записи. Хотя это верно для отдельных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. Это также происходит, когда одни и те же пароли используются для локальных учетных записей во время развертывания операционной системы.

Пароли, которые остаются неизменными или изменяются синхронно, чтобы сохранить их идентичными, создают значительный риск для организаций. Рандомизация паролей смягчает атаки типа «передача хеша» за счет использования разных паролей для локальных учетных записей, что препятствует возможности злоумышленников использовать хэши паролей этих учетных записей для компрометации других компьютеров.

Пароли могут быть выбраны случайным образом:

- Приобретением и внедрением корпоративного инструмента для выполнения этой задачи.

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073 - Настройка решения для пароля локального администратора (LAPS) для выполнения этой задачи

- Создание и внедрение пользовательского сценария или решения для рандомизации паролей локальных учетных записей

Как войти в систему с локальной учетной записью вместо учетной записи домена

Давайте рассмотрим небольшую хитрость для входа в Windows с локальной учетной записью пользователя вместо учетной записи домена. По умолчанию, когда пользователь вводит имя пользователя на экране приветствия компьютера, присоединенного к домену, а также имеется локальная учетная запись с таким же именем, учетная запись домена будет иметь приоритет. Мы продолжаем сталкиваться с людьми, которые не знают этого маленького трюка, поэтому мы подумали, что им стоит поделиться.

Ведение журнала с локальным пользователем на компьютере домена Windows

После присоединения компьютера к домену Active Directory вы можете войти в систему под доменной или локальной учетной записью пользователя. На экране входа в систему в Windows XP и Windows Server 2003 есть раскрывающийся список « Войдите в систему ». Здесь вы можете выбрать, хотите ли вы войти в систему под доменной учетной записью или использовать локального пользователя (выберите « этот компьютер »).

На экране входа в систему в Windows XP и Windows Server 2003 есть раскрывающийся список « Войдите в систему ». Здесь вы можете выбрать, хотите ли вы войти в систему под доменной учетной записью или использовать локального пользователя (выберите « этот компьютер »).

Однако в новых версиях Windows это раскрывающееся меню больше не существует. Если вы введете здесь имя пользователя, Windows предполагает, что вы указали учетную запись пользователя из домена Active Directory. Однако в графическом интерфейсе на экране входа в систему Windows нет кнопки для входа в систему под учетной записью локального пользователя.

РЕКЛАМА

Вместо этого пользователь сталкивается с небольшой кнопкой Как войти в другой домен, которая отображается рядом с на экране приветствия компьютеров, присоединенных к домену . Если вы нажмете эту кнопку, появится следующая подсказка:

Введите имя пользователя domain nameddomain, чтобы войти в другой домен.

Введите NY-FS01\local имя пользователя для входа только на этот компьютер (не в домен)

кейс). Если вы хотите войти в систему с локальной учетной записью (например, администратором), введите NY-FS01\Administrator в поле Имя пользователя и введите пароль. Конечно, если имя вашего компьютера довольно длинное, ввод может стать настоящей проблемой!

К счастью, есть простой трюк, позволяющий войти под локальной учетной записью.

Как войти в систему с локальной учетной записью, не вводя имя компьютера?

Windows использует точку в качестве псевдонима для локального компьютера:

- В поле имени пользователя просто введите .\ . Домен ниже исчезнет и переключится на имя вашего локального компьютера, не вводя его;

- Затем укажите свое локальное имя пользователя после .\ . Он будет использовать локальную учетную запись с этим именем пользователя.

Вы также можете ввести имя компьютера с обратной косой чертой и имя пользователя, и это сделает то же самое.

Таким образом, вы можете войти в локальную учетную запись на компьютере, присоединенном к домену, во всех версиях Windows.

Обратите внимание, что вы не сможете войти под своей локальной учетной записью Windows на контроллер домена. После повышения рядового сервера до DC локальная база данных SAM становится недоступной. Единственной локальной учетной записью на контроллере домена Active Directory является администратор DSRM.

Совет . Вы можете использовать тот же трюк, когда вам нужно использовать учетные данные локального пользователя для доступа к общей папке по сети (с использованием протокола SMB).

Показать всех локальных пользователей на экране входа в Windows

Вы также можете упростить пользователям вход с локальными учетными записями на компьютер домена, разрешив им отображать список включенных локальных пользователей на значке Windows -в экране. Вы можете включить эту функцию через групповую политику.

Вы можете включить эту функцию через групповую политику.

Чтобы перечислить всех локальных пользователей на экране входа в Windows:

РЕКЛАМА

- Откройте редактор локальной групповой политики — gpedit.msc;

- Разверните следующий раздел объекта групповой политики: Конфигурация компьютера > Административные шаблоны > Система > Вход в систему;

- Включить политику « Перечислить локальных пользователей на присоединенных к домену компьютерах »;

- Обновите параметры локальной политики на своем компьютере с помощью команды gpupdate;

- Выйдите из системы, нажмите Ctrl+Alt+Delete на экране приветствия Windows и проверьте список локальных учетных записей.

В результате вам не нужно вводить имя пользователя вручную, а просто выбрать его из списка локальных учетных записей и ввести его пароль.

Это будет работать во всех поддерживаемых версиях, включая Windows 10/11 и Windows Server 2016/2019/2022.

Если ваша учетная запись не является членом администраторов . Операторы резервного копирования, или Пользователи локальная группа безопасности, вы получите сообщение об ошибке при попытке войти в Windows локально.

Метод входа, который вы пытаетесь использовать, не разрешен. Для получения дополнительной информации обратитесь к сетевому администратору

Это означает, что этому пользователю или группе не разрешен локальный вход в систему. Вы можете настроить список пользователей и/или групп, которым разрешен локальный вход в систему, с помощью параметра GPO «Разрешить локальный вход».

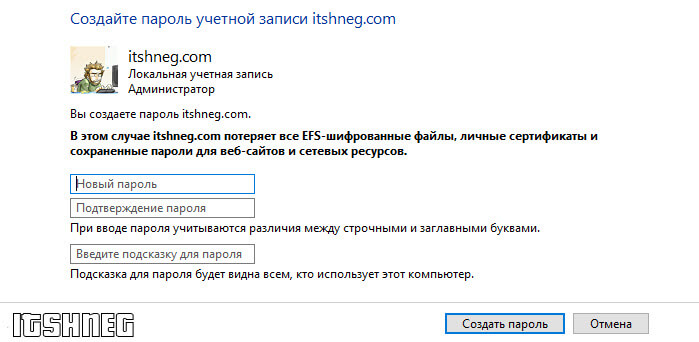

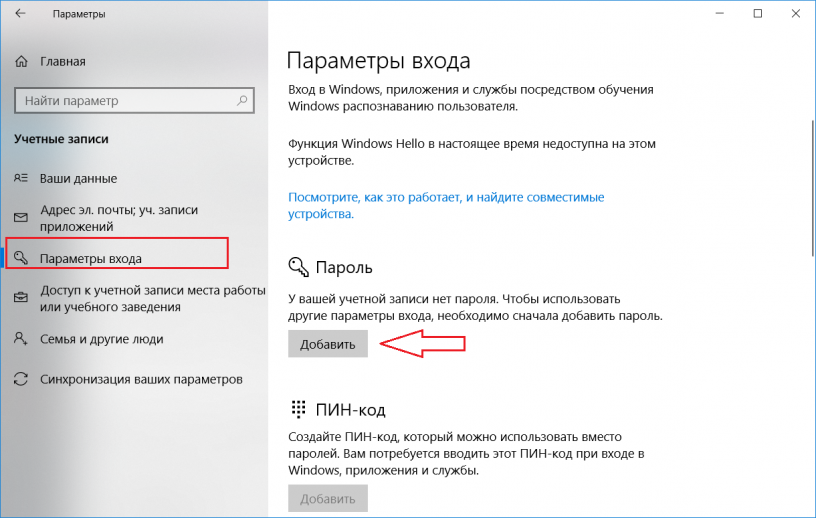

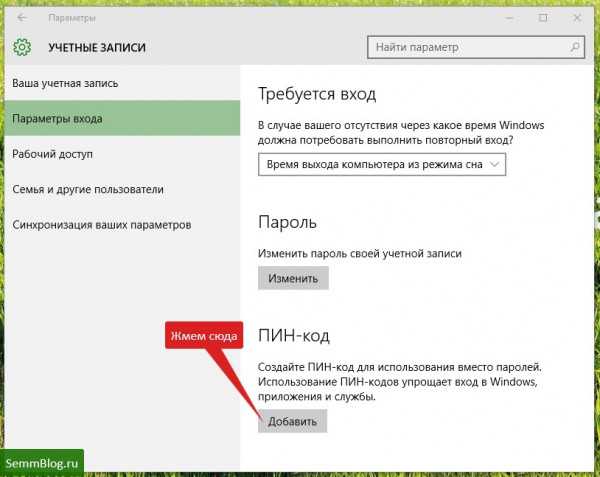

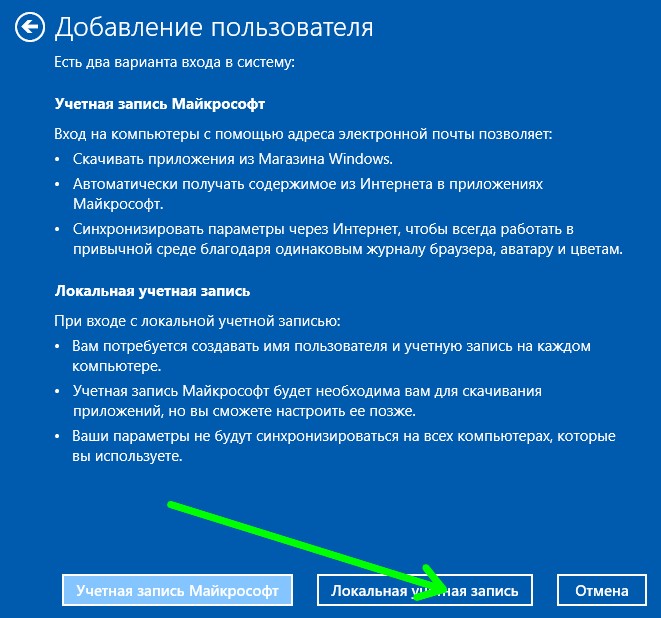

Переключение с учетной записи Microsoft на локальную учетную запись в Windows 10/11

В последних сборках Windows 10 и 11 (21h3, 22h2, 22h3) нельзя создать локальную учетную запись при установке Windows. Microsoft рекомендует использовать учетные записи Microsoft вместо локальных учетных записей Windows. Чтобы программа установки Windows предложила вам создать локальную учетную запись, вы должны отключить подключение к Интернету (Wi-Fi или Ethernet) при установке Windows.

Чтобы программа установки Windows предложила вам создать локальную учетную запись, вы должны отключить подключение к Интернету (Wi-Fi или Ethernet) при установке Windows.

В Windows вы можете использовать три типа учетных записей для входа на устройство:

- Локальная учетная запись — эти учетные записи хранятся в локальной базе данных учетных записей Windows (Security Account Manager, SAM). Вы можете получить список локальных пользователей на компьютере с помощью команды: net user;

- Пользователь домена — учетные записи хранятся на контроллерах домена Active Directory;

- Учетная запись Microsoft — учетная запись хранится в облаке Microsoft. Его преимущество в том, что вы можете использовать его на любом компьютере, а основные настройки пользователя с учетной записью Microsoft будут одинаковыми на любом компьютере с Windows. Для учетной записи Microsoft, а также для локальных пользователей создается отдельный профиль в каталоге C:\Users (%UserProfile%).

Любая локальная учетная запись может быть связана с учетной записью Microsoft.

Любая локальная учетная запись может быть связана с учетной записью Microsoft.

Подсказка . Можете ли вы войти в систему с учетной записью Microsoft без подключения к Интернету? Конечно! Вам нужно только подключение к Интернету, когда вы создаете учетную запись Microsoft или переключаетесь на локальную учетную запись. После первого входа учетные данные этой учетной записи кэшируются локально, а последующие входы не требуют подключения к Интернету.

Если вы не хотите использовать учетную запись Microsoft в Windows, вы можете переключиться на традиционную локальную учетную запись Windows.

РЕКЛАМА

- Откройте меню «Настройки» > «Учетные записи» > «Ваша информация»;

- Нажмите на кнопку Войдите с локальной учетной записью вместо ;

- Введите текущий пароль или PIN-код учетной записи Microsoft;

- Укажите имя пользователя, пароль и подсказку к паролю для новой локальной учетной записи Windows;

- Нажмите кнопку Выйти и завершить ;

- Теперь вы можете войти в Windows под локальной учетной записью.

После выполнения этих шагов ваша учетная запись Windows будет отключена от вашей учетной записи Microsoft.

Как войти в Windows через удаленный рабочий стол (RDP) с локальной учетной записью?

Приведенный выше прием для входа на присоединенное к домену устройство Windows под локальной учетной записью с использованием формата .\Администратор не работает, если вы входите на удаленный компьютер через RDP.

Когда вы указываете .\administrator в окне клиента подключения к удаленному рабочему столу (mstsc.exe), ваш RDP-клиент разрешает это как

Соответственно, вы не сможете зайти по RDP на удаленный компьютер, если пароли локального и удаленного пользователей разные.

Для подключения к удаленному доменному компьютеру через RDP с локальной учетной записью Windows вы можете использовать один из следующих форматов для указания имени пользователя:

- Укажите имя хоста удаленного компьютера, например:

wks323221s\administrator

- Укажите IP-адрес удаленного компьютера:

192.

168.100.221\administrator

168.100.221\administrator - Используйте сокращение локальный вместо имени удаленного компьютера:

локальный\администратор

Во всех этих случаях клиент RDP поймет, что для аутентификации ему необходимо использовать локального пользователя Windows на удаленном компьютере.

РЕКЛАМА

Чтобы локальный пользователь мог подключаться к доменному компьютеру по RDP, он должен быть членом группы Пользователи удаленного рабочего стола , либо добавлен в локальную политику Разрешить вход через службу удаленного рабочего стола s в следующем разделе редактора GPO (Конфигурация компьютера > Политики > Параметры Windows > Параметры безопасности > Локальные политики > Права пользователя).

В противном случае вы увидите сообщение об ошибке:

Для удаленного входа необходимо право на вход через службы удаленных рабочих столов. По умолчанию этим правом обладают члены группы «Администраторы», или, если право было удалено из группы «Администраторы», вам необходимо предоставить это право вручную.

Обновление: такая опция больше недоступна при установке, но вы можете использовать новый способ установки Windows 11 без Интернета.

Обновление: такая опция больше недоступна при установке, но вы можете использовать новый способ установки Windows 11 без Интернета. Нажмите «Далее».

Нажмите «Далее». Все данные из предшествовавшей учетной записи Майкрософт будут сохранены.

Все данные из предшествовавшей учетной записи Майкрософт будут сохранены. Для этого зайдите в Параметры — Учетные записи — Семья и другие пользователи и удалите ненужный аккаунт в разделе «Другие пользователи».

Для этого зайдите в Параметры — Учетные записи — Семья и другие пользователи и удалите ненужный аккаунт в разделе «Другие пользователи».

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073

Любая локальная учетная запись может быть связана с учетной записью Microsoft.

Любая локальная учетная запись может быть связана с учетной записью Microsoft.

168.100.221\administrator

168.100.221\administrator