Логин определение: Логин — определение и значение слова

Содержание

Идентификация, аутентификация и авторизация

На самом деле никакого обмена не происходило. Произошли поочередно три процесса: идентификация, аутентификация и авторизация. Данная статья поможет понять, как происходят эти процессы, когда они происходят, в какой последовательности и как с их помощью защитить свои персональные данные и денежные средства.

Определения

Идентификация, аутентификация и авторизация – три процесса защищающие Ваши данные или денежные средства от доступа посторонних лиц.

Понимание процессов придет быстрее, если дать им определения.

- Идентификация — процесс распознавания пользователя по его идентификатору.

- Аутентификация — процедура проверки подлинности, доказательство что пользователь именно тот, за кого себя выдает.

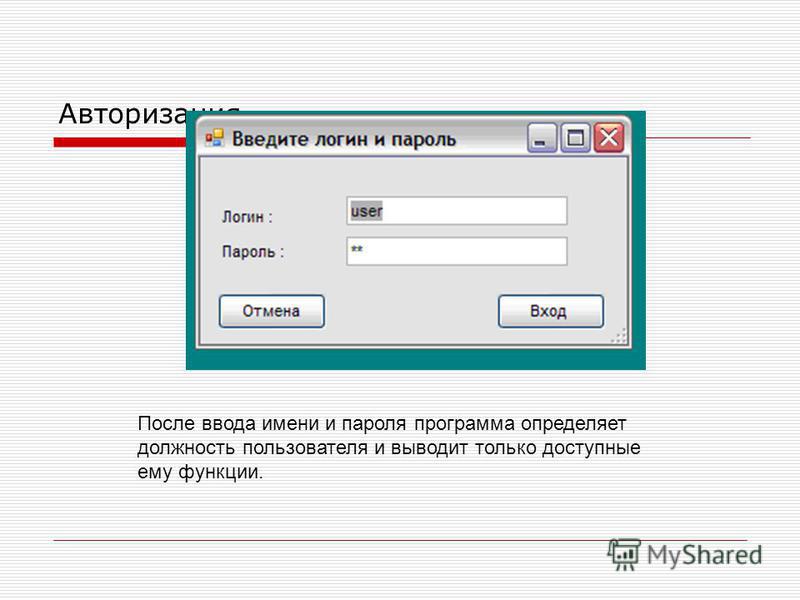

- Авторизация — предоставление определённых прав.

Для начала этих теоретических знаний будет достаточно. Вернемся к примеру с доступом в онлайн-банкинг. Каждое действие пользователя и системы рассмотрим подробно.

Вернемся к примеру с доступом в онлайн-банкинг. Каждое действие пользователя и системы рассмотрим подробно.

Механизмы идентификации, аутентификации и авторизации

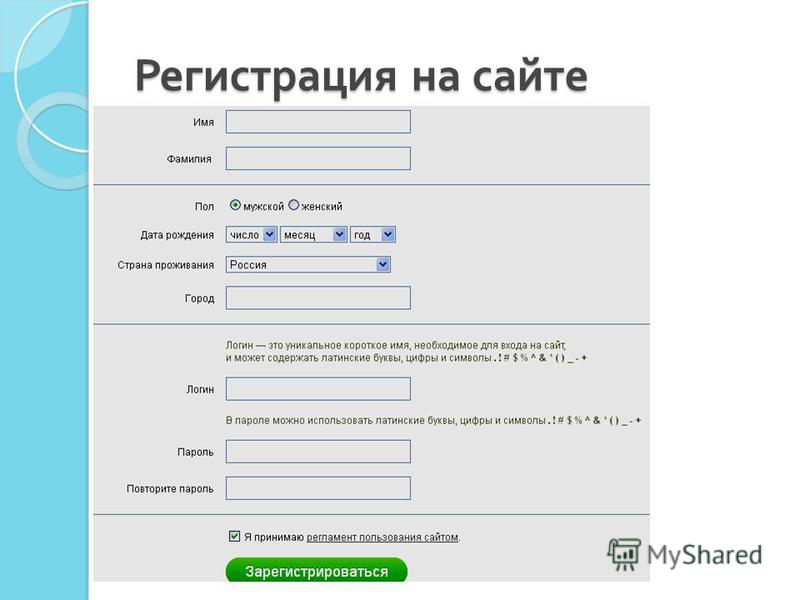

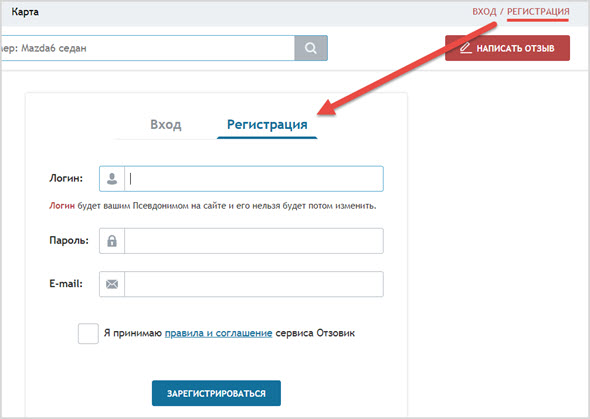

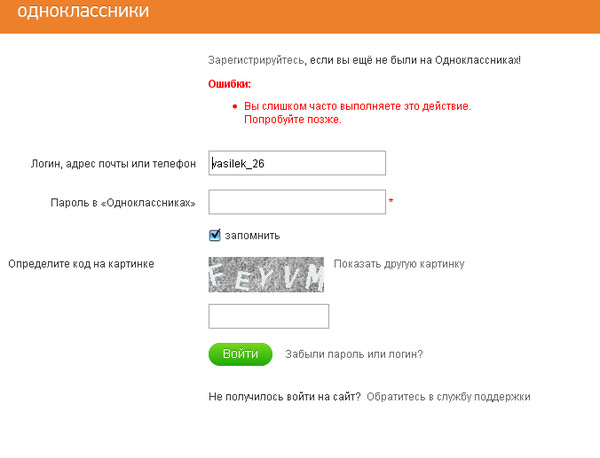

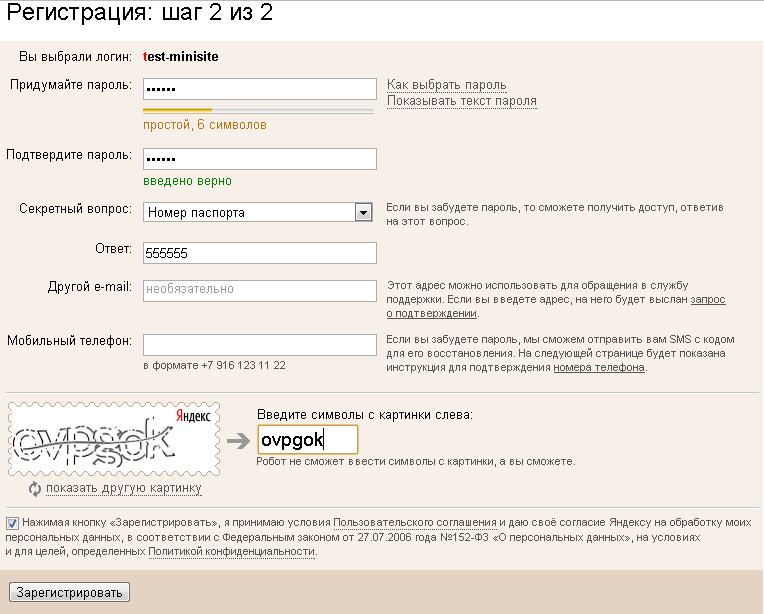

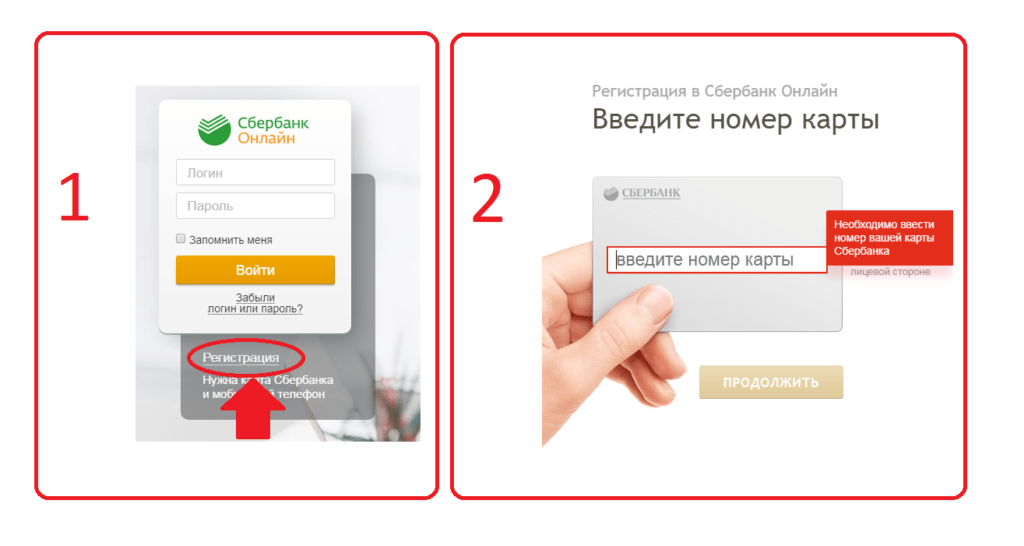

Находясь на сайте банка, пользователь решает зайти в личный кабинет, чтобы сделать денежный перевод. На странице личного кабинета система вначале просит ввести идентификатор. Это может быть логин, имя и фамилия, адрес электронной почты или номер мобильного телефона.

Какой конкретно вид данных необходимо ввести – зависит от ресурса. Данные, которые указывались при регистрации, необходимо ввести для получения доступа. Если при регистрации указывалось несколько типов данных – и логин, и адрес электронной почты, и номер мобильного, то система сама подскажет что ей конкретно нужно.

Ввод этих данных необходим для идентификации человека за монитором как пользователя конкретно этого банка.

Если пользователь в качестве идентификатора ввел «Александр Петров», и система нашла в своей базе запись о пользователе с таким именем, то

идентификация

завершилась.

После идентификации следует процесс аутентификации, в котором пользователю нужно доказать, что он является человеком, который регистрировался под именем Александр Петров.

Для доказательства необходимо наличие одного из типов аутентификационных данных:

- Нечто, присущее только пользователю. Биометрические данные: сканеры лица, отпечатки пальцев или сетчатки глаза.

- Нечто, известное только пользователю. Сюда относятся pin-коды, пароли, графические ключи, секретные слова.

- Нечто, имеющееся у пользователя. В данном качестве может выступать токен, то есть компактное устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации владельца.

Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа; более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа; более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

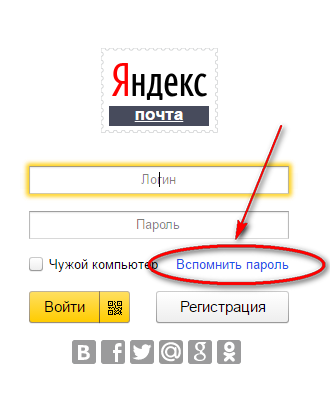

Самый распространенный тип аутентификационных данных – это пароль. Именно поэтому так важно создавать и правильно хранить свои пароли. Подробнее об этом можно прочитать в статьях «Создание надежных паролей» и «Как правильно выбирать и хранить пароли».

После ввода пользователем пароля система проверяет: соответствует ли условный пароль «Q45fp02@13» пользователю с именем Александр Петров. Таким образом происходит

аутентификация

.

Если все верно, и пара логин-пароль верны, то система предоставит пользователю доступ к его ресурсам и совершение банковских операций, то есть произойдет

авторизация

.

Описанные процессы всегда происходят только в таком порядке: идентификация, аутентификация, авторизация. Вся цепочка потеряет смысл, если, например, сайт сначала предоставит доступ к денежным средствам пользователя, а потом будет уточнять, он ли это на самом деле.

Процессы идентификации, аутентификации и авторизации характерны не только для онлайн-банкинга, но и для электронной почты, социальных сетей и других ресурсов.

В реальной жизни мы также сталкиваемся идентификацией, аутентификацией и авторизацией. Примером может служить проверка документов сотрудником полиции. Вы представились как Александр Петров, и сотрудник полиции идентифицировал Вас как Александра Петрова. Для аутентификации необходим паспорт, в котором видно, что Александр Петров выглядит так же, как и вы. Авторизацией в данном случае будет то, что сотрудник отпустит вас и пожелает счастливого пути, т.е. предоставит право свободного перемещения.

Процессы идентификации, аутентификации и авторизации есть во многих сферах. Даже в простейших детских сказках. Сказка «Волк и семеро козлят» является идеальным примером для демонстрации.

Здесь козлята выступают в роли системы безопасности, идентифицируя каждого, кто подходит к двери. В качестве данных для аутентификации выступает биометрия – тонкий голосок мамы-козы. И если в первый раз волк не смог пройти аутентификацию (его выдал грубый голос), то со второй попытки (после того как ему перековали горло, и он запел тонким голоском) он аутентифицировался как мама-коза и козлята «авторизовали» его в свою избу.

Несмотря на то, что сказка закончилась благополучно, доступ к козлятам был получен неправомерно. Волку удалось обмануть процессы идентификации и аутентификации и тем самым пройти авторизацию.

Если в старой детской сказке это оказалось возможным, то что говорить о современных злоумышленниках. Чтобы защитить свои денежные средства и персональные данные и козлят от волка от злоумышленника необходимо использовать более сложные способы аутентификации.

Чтобы защитить свои денежные средства и персональные данные и козлят от волка от злоумышленника необходимо использовать более сложные способы аутентификации.

Многофакторная аутентификация

Многофакторная аутентификация представляет собой метод, при котором пользователю для доступа к учетной записи или подтверждения операции с денежными средствами необходимо двумя различными факторами доказать, что именно он владелец учетной записи или что именно он осуществляет вход.

Среди видов многофакторной аутентификации наиболее распространена двухфакторная аутентификация (2FA — 2-factor authentication) – метод, при котором пользователю для получения доступа необходимо предоставить два разных типа аутентификационных данных, например, что-то известное только пользователю (пароль) и что-то присущее только пользователю (отпечаток пальца).

Доступ к ресурсам через ввод логина и пароля, является однофакторной аутентификацией, поскольку для входа используется только один тип аутентификационных данных — известный пользователю пароль.

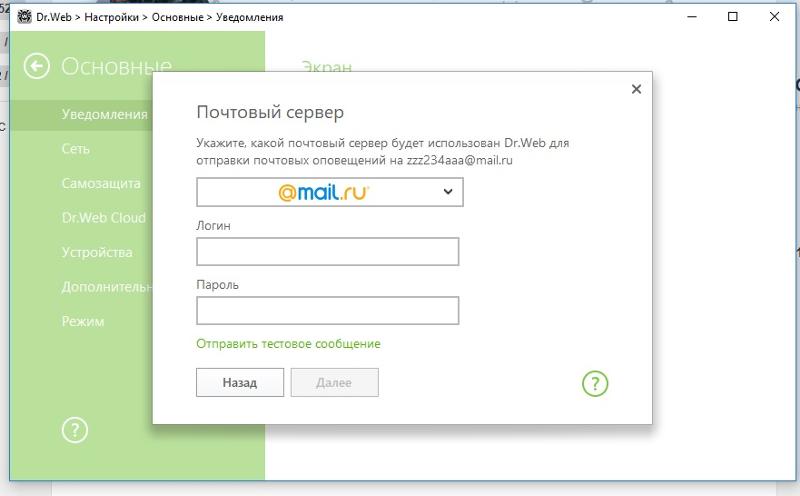

Однофакторная двухэтапная аутентификация

Благодаря тому, что смартфоны стали неотъемлемой частью нашей жизни, именно они стали одним из способов подтверждения личности пользователя. Они являются токенами для доступа к различным ресурсам. В этом случае одноразовый пароль генерируется или с помощью специального приложения, или приходит по SMS – это максимально простой для пользователя метод.

Аутентификация происходит следующим образом:

- Пользователь вводит логин и пароль, указанные при регистрации. Если данная пара корректна (логин есть в базе и соответствует паролю) система высылает одноразовый пароль, имеющий ограниченное время действия.

- Пользователь вводит одноразовый пароль и, если он совпадает с тем, что отправила система, то пользователь получает доступ к своей учетной записи, денежным средствам или подтверждает денежный перевод.

Даже если злоумышленник получит логин и пароль для учетной записи (с помощью вредоносной программы, кражи записной книжки с паролями или методами социальной инженерии и фишинга), то после ввода этих данных система отправит на привязанный мобильный телефон пользователя одноразовый код с ограниченным временем действия. Без одноразового кода мошенник не сможет похитить денежные средства.

Рекомендации

- Используйте уникальные, надежные пароли для разных учетных записей.

- Настройте двухэтапную однофакторную или многофакторную аутентификацию на всех ресурсах, где это возможно.

Что такое “фишинг” | Энциклопедия «Касперского»

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание и password — пароль) — вид интернет-мошенничества, цель которого — получить идентификационные данные пользователей. Сюда относятся кражи паролей, номеров кредитных карт, банковских счетов и другой конфиденциальной информации.

Фишинг представляет собой пришедшие на почту поддельные уведомления от банков, провайдеров, платежных систем и других организаций о том, что по какой-либо причине получателю срочно нужно передать / обновить личные данные. Причины могут называться различные. Это может быть утеря данных, поломка в системе и прочее.

Атаки фишеров становятся все более продуманными, применяются методы социальной инженерии. Но в любом случае клиента пытаются напугать, придумать критичную причину для того, чтобы он выдал свою личную информацию. Как правило, сообщения содержат угрозы, например, заблокировать счет в случае невыполнения получателем требований, изложенных в сообщении («если вы не сообщите ваши данные в течение недели, ваш счет будет заблокирован»). Забавно, но часто в качестве причины, по которой пользователь якобы должен выдать конфиденциальную информацию, фишеры называют необходимость улучшить антифишинговые системы («если хотите обезопасить себя от фишинга, пройдите по этой ссылке и введите свой логин и пароль»).

Рис. 1. Пример фишингового письма с требованием (ради обеспечения дополнительной безопасности)

пройти по ссылке и обновить свои данные в системе Federal Credit Union.

Фишинговые сайты, как правило, живут недолго (в среднем — 5 дней). Так как анти-фишинговые фильтры довольно быстро получают информацию о новых угрозах, фишерам приходится регистрировать все новые и новые сайты. Внешний же вид их остается неизменен — он совпадает с официальным сайтом, под который пытаются подделать свой сайт мошенники.

Зайдя на поддельный сайт, пользователь вводит в соответствующие строки свой логин и пароль, а далее аферисты получают доступ в лучшем случае к его почтовому ящику, в худшем — к электронному счету. Но не все фишеры сами обналичивают счета жертв. Дело в том, что обналичивание счетов сложно осуществить практически, к тому же человека, который занимается обналичиванием, легче засечь и привлечь мошенников к ответственности. Поэтому, добыв персональные данные, некоторые фишеры продают их другим мошенникам, у которых, в свою очередь, есть отработанные схемы снятия денег со счетов.

Наиболее частые жертвы фишинга — банки, электронные платежные системы, аукционы.

Наиболее частые жертвы фишинга — банки, электронные платежные системы, аукционы. То есть мошенников интересуют те персональные данные, которые дают доступ к деньгам. Но не только. Также популярна кража личных данных от электронной почты — эти данные могут пригодиться тем, кто рассылает вирусы или создает зомби-сети.

Характерной особенностью фишинговых писем является очень высокое качество подделки. Адресат получает письмо с логотипами банка / сайта / провайдера, выглядящее в точности так же, как настоящее. Ничего не подозревающий пользователь переходит по ссыке «Перейти на сайт и залогиниться», но попадает на самом деле не на официальный сайт, а на фишерский его аналог, выполненный с высочайшей точностью.

Еще одной хитростью фишеров являются ссылки, очень похожие на URL оригинальных сайтов. Ведь достаточно наблюдательный пользователь может обратить внимание на то, что в командной строке браузера высвечивается ссылка, совершенно отличная от легитимного сайта. Такие «левые» ссылки тоже встречаются, но рассчитаны они на менее искушенного пользователя. Часто они начинаются с IP-адреса, хотя известно, что настоящие солидные компании давно не используют подобные ссылки.

Такие «левые» ссылки тоже встречаются, но рассчитаны они на менее искушенного пользователя. Часто они начинаются с IP-адреса, хотя известно, что настоящие солидные компании давно не используют подобные ссылки.

Поэтому фишинговые URL часто похожи на настоящие. Они могут включать в себя название настоящего URL, дополненное другими словами (например, вместо www.examplebank.com стоит www.login-examplebank.com). Также в последнее время популярный фишинговый прием — ссылка с точками вместо слешей, внешне очень похожая на настоящую (вместо www.examplebank.com/personal/login стоит www.examplebank.com.personal.login). Можно привести еще такой фишерский вариант: www.examplebank.com-personal.login.

Также в самом теле письма может высвечиваться ссылка на легитимный сайт, но реальный URL, на который она ссылается, будет другим. Бдительность пользователя притупляется еще тем, что в письме может быть несколько второстепенных ссылок, ведущих на официальный сайт, но основная ссылка, по которой пользователю надо пройти и залогиниться, ведет на сайт мошенников.

Рис. 2. Пример фишингового письма (подделка под уведомление интернет-аукциона Ebay)

со множеством ссылок, только одна из которых введет на сайт мошенников.

Иногда личные данные предлагается ввести прямо в письме. Надо помнить, что никакой банк (либо другая организация, запрашивающая конфиденциальную информацию) не будет этого делать подобным образом.

Рис. 3. Пример фишингового письма (подделка под уведомление online-банка Barclays,

где непосредственно в теле письма пользователь должен ввести свои данные).

Технологии фишеров совершенствуются. Так, появилось сопряженное с фишингом понятие — фарминг.

Технологии фишеров совершенствуются. Так, появилось сопряженное с фишингом понятие — фарминг. Это тоже мошенничество, ставящее целью получить персональные данные пользователей, но не через почту, а прямо через официальные веб-сайты. Фармеры заменяют на серверах DNS цифровые адреса легитимных веб-сайтов на адреса поддельных, в результате чего пользователи перенаправляются на сайты мошенников. Этот вид мошенничества еще опасней, так как заметить подделку практически невозможно.

Этот вид мошенничества еще опасней, так как заметить подделку практически невозможно.

Наиболее популярные фишерские мишени — аукцион Ebay и платежная система PayPal. Также страдают различные банки по всему миру. Атаки фишеров бывают случайными и целевыми. В первом случае атака производится «наобум». Атакуются наиболее крупные и популярные объекты — такие как аукцион Ebay — так как вероятность того, что случайный получатель имеет там учетную запись, довольно высока. Во втором случае мошенники узнают, каким именно банком, платежной системой, провайдером, сайтом пользуется адресат. Этот способ более сложен и затратен для фишеров, зато больше шансов, что жертва купится на провокацию.

Воровство конфиденциальных данных — не единственная опасность, поджидающая пользователя при нажатии на фишерскую ссылку. Зачастую, следуя по ней, можно получить программу-шпиона, кейлоггер или троян. Так что если даже у вас нет счета, которым мошенники могли бы воспользоваться, нельзя чувствовать себя в полной безопасности.

Согласно данным Gartner, в США в 2006 году ущерб, нанесенный одной жертве фишинга, в среднем составил 1244 долларов США. В 2005 году эта сумма не превышала 257 долларов, что свидетельствует о невероятном успехе фишеров. В России ситуация несколько иная. Из-за того, что у нас электронные платежные системы пока не столь распространены, как на Западе, ущерб от фишинга не столь велик. Но с распространением в России электронных платежных систем доля фишинга в общем почтовом потоке возрастет, и, соответственно, возрастет и ущерб от него. Так что, хотя данная проблема в России не стоит еще столь остро, готовиться к ней надо уже сейчас.

Успеху фишинг-афер способствует низкий уровень осведомленности пользователей о правилах работы компаний, от имени которых действуют преступники. И хотя на многих сайтах, требующих конфиденциальной информации, опубликованы специальные предупреждения о том, что они никогда не просят сообщать свои конфиденциальные данные в письмах, пользователи продолжают слать свои пароли мошенникам. Поэтому несколько лет назад была создана Anti-Phishing Working Group (APWG) — группа по борьбе с фишингом, в которую входят как компании-«мишени» фишеров, так и компании, разрабатывающие анти-фишинговый/анти-спамерский софт. В рамках деятельности APWG проводятся ознакомительные мероприятия для пользователей, также члены APWG информируют друг друга о новых фишерских сайтах и угрозах. Сейчас APWG насчитывает более 2500 участников, среди которых есть крупнейшие мировые банки и ведущие IT-компании. Так что, по оптимистическим прогнозам, через некоторое время пользователи научатся остерегаться фишерских сайтов, как в свое время научились с опаской относиться к письмам с вложениями от неизвестных адресатов. Пока же основной защитой от фишинга остаются спам-фильтры.

Поэтому несколько лет назад была создана Anti-Phishing Working Group (APWG) — группа по борьбе с фишингом, в которую входят как компании-«мишени» фишеров, так и компании, разрабатывающие анти-фишинговый/анти-спамерский софт. В рамках деятельности APWG проводятся ознакомительные мероприятия для пользователей, также члены APWG информируют друг друга о новых фишерских сайтах и угрозах. Сейчас APWG насчитывает более 2500 участников, среди которых есть крупнейшие мировые банки и ведущие IT-компании. Так что, по оптимистическим прогнозам, через некоторое время пользователи научатся остерегаться фишерских сайтов, как в свое время научились с опаской относиться к письмам с вложениями от неизвестных адресатов. Пока же основной защитой от фишинга остаются спам-фильтры.

Что такое вход в систему (или логин)?

Безопасность

К

- Участник TechTarget

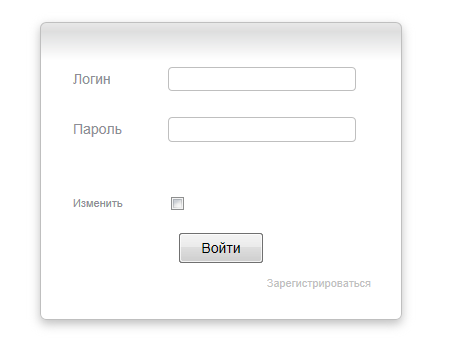

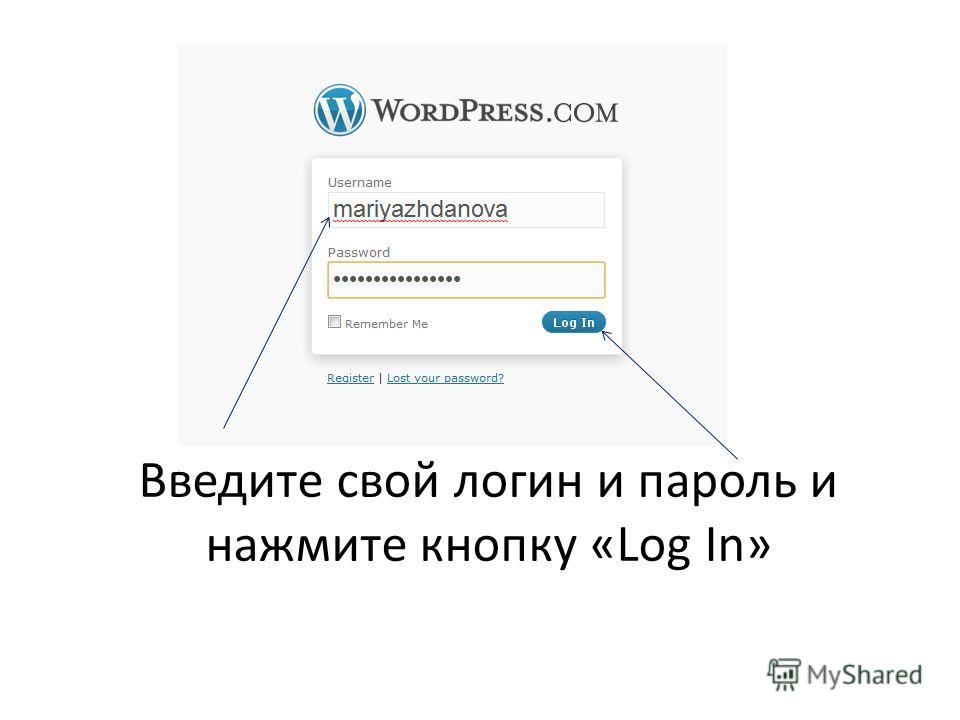

При обычном использовании компьютера вход в систему — это процедура, используемая для получения доступа к операционной системе или приложению, обычно на удаленном компьютере. Почти всегда для входа в систему требуется, чтобы пользователь имел (1) идентификатор пользователя и (2) пароль. Часто идентификатор пользователя должен иметь ограниченную длину, например восемь символов, а пароль должен содержать хотя бы одну цифру и не совпадать со словом на естественном языке. Идентификатор пользователя может быть известен свободно и виден при вводе с клавиатуры или другого устройства ввода. Пароль должен храниться в тайне (и не отображаться при вводе). Некоторые веб-сайты требуют от пользователей регистрации для использования сайта; зарегистрированные пользователи могут затем войти на сайт, войдя в систему.

Почти всегда для входа в систему требуется, чтобы пользователь имел (1) идентификатор пользователя и (2) пароль. Часто идентификатор пользователя должен иметь ограниченную длину, например восемь символов, а пароль должен содержать хотя бы одну цифру и не совпадать со словом на естественном языке. Идентификатор пользователя может быть известен свободно и виден при вводе с клавиатуры или другого устройства ввода. Пароль должен храниться в тайне (и не отображаться при вводе). Некоторые веб-сайты требуют от пользователей регистрации для использования сайта; зарегистрированные пользователи могут затем войти на сайт, войдя в систему.

Вход в систему также используется в качестве модификатора, как и в «процедуре входа в систему». Форма глагола состоит из двух слов: войти в систему.

В операционных системах на базе UNIX вход в систему называется login . Эта процедура называется «процедурой входа в систему». и форма глагола: войти в систему.

Последнее обновление: июнь 2007 г.

Копните глубже в управление идентификацией и доступом

Как исправить блокировку учетной записи Active Directory с помощью PowerShell

Автор: Брайен Поузи

Как создать пользовательский отчет Azure AD с помощью Microsoft Graph

Автор: Энтони Хауэлл

Запрос журналов событий с помощью PowerShell для обнаружения вредоносных действий

Автор: Лиам Клири

Создание аудита файлового сервера Windows с помощью PowerShell

Автор: Энтони Хауэлл

Сеть

-

9 основных преимуществ SD-WAN для бизнесаПриведите аргументы в пользу реализации SD-WAN и изучите преимущества и основные варианты использования SD-WAN на предприятиях, помимо …

-

Варианты использования сети «белый ящик» и с чего начатьРост стоимости облачных вычислений побудил организации рассмотреть возможность использования коммутаторов типа «белый ящик» для снижения затрат и упрощения управления сетью.

…

… -

Cisco и HPE затыкают дыры в портфелях облачной безопасностиКомпания Hewlett Packard Enterprise также объявила о планах по приобретению Athonet, итальянской компании, которая предоставляет технологии сотовой связи для …

ИТ-директор

-

Подключенный продукт, скакалка Bluetooth, отражает цифровой сдвигКомпания Crossrope столкнулась с аппаратными, программными и маркетинговыми проблемами, а также с необходимостью удовлетворить потребности энтузиастов фитнеса, нуждающихся в данных, — …

-

FTC заказывает исследование мошеннической рекламы в социальных сетяхФедеральная торговая комиссия приказала восьми социальным сетям, включая Facebook и Instagram Meta, сообщить о том, как …

-

Крах банка Силиконовой долины может еще больше заблокировать финансирование технологийВ то время как финансовый и технологический секторы содрогнулись после внезапной кончины двух банков, ориентированных на технологии, финансовый ущерб, по-видимому, .

..

..

Корпоративный настольный компьютер

-

Что включают в себя различные лицензии для Windows 11?Прежде чем организации перейдут на Windows 11, они должны определить наилучшие варианты лицензирования. Узнайте о вариантах …

-

Четыре ведущих поставщика программного обеспечения для унифицированного управления конечными точками в 2023 г.

Программное обеспечениеUEM имеет жизненно важное значение для помощи ИТ-специалистам в управлении всеми типами конечных точек, которые использует организация. Узнайте о некоторых ведущих поставщиках и о том, как …

-

Сравните возможности Office 365 MDM и IntuneOffice 365 MDM и Intune предлагают возможность управления мобильными устройствами, но Intune обеспечивает более глубокое управление и безопасность. …

Облачные вычисления

-

Как использовать сценарии запуска в Google CloudGoogle Cloud позволяет использовать сценарии запуска при загрузке виртуальных машин для повышения безопасности и надежности.

Выполните следующие действия, чтобы создать свой…

Выполните следующие действия, чтобы создать свой… -

Когда использовать AWS Compute Optimizer и Cost ExplorerAWS Compute Optimizer и Cost Explorer отслеживают, анализируют и оптимизируют расходы на облако. Сравните два инструмента, чтобы выбрать, какой из них …

-

Знакомство с иерархией ресурсов AzureГруппы управления Azure, подписки, группы ресурсов и ресурсы не являются взаимоисключающими. Предприятия могут — и часто делают …

ComputerWeekly.com

-

Меняющаяся роль ИТ-директора с точки зрения ФинляндииФинляндия, небольшая страна с высококвалифицированной рабочей силой, по-своему смотрит на то, как меняется лидерство в сфере ИТ как в …

-

Аналитический центр по устойчивому развитию ИТ: Использование цифровых навыков для преодоления разрыва в области устойчивого развитияПоявляется все больше неофициальных свидетельств того, что предприятия изо всех сил стараются обеспечить, чтобы их заявления о намерениях в отношении устойчивого развития .

..

.. -

Act 2 от Vast Data строит уровень управления данными на флэш-памяти QLCVast Data предлагает объемную флэш-память QLC с быстрым уровнем ввода-вывода кэша. Теперь он начал предлагать большие данные, аналитику и …

Определение входа

Логин , вход в или вход в — это ввод идентификационной информации в систему пользователем для доступа к этой системе (например, к компьютеру или веб-сайту). Это неотъемлемая часть процедур компьютерной безопасности.

Для входа в систему обычно требуется, чтобы пользователь ввел две части информации: сначала имя пользователя , а затем пароль . Эта информация вводится в окно входа в графическом пользовательском интерфейсе (графический интерфейс пользователя) или в командной строке консоли (т. е. на экране полнотекстового режима), в зависимости от системы и ситуации.

Имя пользователя, также называемое именем учетной записи , представляет собой строку (т. е. последовательность символов), которая однозначно идентифицирует пользователя. Имена пользователей могут совпадать с реальными именами пользователей или быть связаны с ними, а могут быть совершенно произвольными.

е. последовательность символов), которая однозначно идентифицирует пользователя. Имена пользователей могут совпадать с реальными именами пользователей или быть связаны с ними, а могут быть совершенно произвольными.

Пароль также представляет собой строку, но он отличается от имени пользователя тем, что должен храниться в секрете, который известен только его пользователю и, возможно, системному администратору (администраторам).

В некоторых случаях может потребоваться дополнительный идентификатор либо для входа в основную систему, либо для входа в какую-либо подсистему или связанную систему.

Все чаще используются другие средства для дополнения или даже замены имен пользователей и паролей. Они включают фразы или предложения и биометрических идентификаторов, таких как отпечатки пальцев или сканирование сетчатки глаза. Среди их преимуществ можно отметить то, что их легче запомнить и сложнее использовать злоумышленникам (т. е. людям, не авторизованным для входа в систему).

Однако у биометрических идентификаторов есть и недостатки. Во-первых, их реализация обходится дороже, чем ввод данных на клавиатуре, поскольку для них требуется специальное оборудование. Другая причина заключается в том, что некоторые люди возражают против них, поскольку они нарушают личную жизнь или по другим причинам. В-третьих, они также могут быть не совсем надежными, и самозванцы и злоумышленники могут их обмануть.

Процесс входа в систему создает сеанс (т. е. период использования), также называемый сеансом входа , для пользователя на целевой машине или в системе. Этот пользователь упоминается как владелец этого сеанса.

Когда кто-то входит в систему под учетной записью обычного пользователя в операционной системе, разработанной с учетом требований безопасности (например, Unix-подобной системе), этот человек получает доступ только к ограниченному набору файлов и программ в системе. Когда кто-то входит в root (т. е. административная) учетная запись, этот человек получает доступ ко всем файлам и программам в системе.

Степень защиты, которая может быть обеспечена для системы и ее данных с помощью процедуры входа в систему, зависит от системы и способа ее администрирования. Например, в некоторых системах Microsoft Windows есть входы в систему, которые легко обойти, просто закрыв окно входа. Таким образом, любой желающий может легко получить доступ к любой части системы.

Например, в некоторых системах Microsoft Windows есть входы в систему, которые легко обойти, просто закрыв окно входа. Таким образом, любой желающий может легко получить доступ к любой части системы.

Эффективность входа в Unix-подобные операционные системы потенциально намного выше. Важной предпосылкой для достижения этой эффективности является применение политики, требующей использования надежных паролей. Надежные пароли — это строки, которые чрезвычайно трудно угадать вручную или с помощью программ для взлома паролей (таких как Crack или John the Ripper ).

Но не менее важно убедиться, что пользователи небрежно обращаются со своими паролями (например, оставляют их на бумаге, приклеенной скотчем к стене) и что потенциальные злоумышленники не имеют физического доступа к компьютерам. Всего нескольких минут физического доступа достаточно для решительного злоумышленника, чтобы повредить систему или получить конфиденциальные данные. То есть входы в систему — это только первая линия защиты, и они эффективны только при отражении относительно простых атак на систему.

При попытке входа в систему имена пользователей и пароли, введенные потенциальным пользователем, сравниваются с данными, содержащимися в специальных базах данных системы. В системе без теневых паролей пароль каждого пользователя шифруется и хранится в поле пароля файла /etc/passwd . Этот файл также содержит незашифрованную информацию обо всех зарегистрированных пользователях, включая их имена пользователей. Тот факт, что /etc/passwd может прочитать любой, у кого есть доступ к системе, является угрозой безопасности, поскольку неавторизованный человек может расшифровать пароли. Теневые пароли повышают безопасность, сохраняя зашифрованные пароли в отдельном файле, доступном для чтения только пользователю root.

В дополнение к ограничению доступа логины также обеспечивают контрольный журнал в виде данных, которые автоматически вводятся в системные файлы журнала (т. е. автоматически обновляемые файлы, которые содержат записи о событиях, произошедших в системе). Такие данные могут быть изучены системным администратором (администраторами) в плановом порядке или при наличии признаков подозрительной деятельности или повреждения системы.

Такие данные могут быть изучены системным администратором (администраторами) в плановом порядке или при наличии признаков подозрительной деятельности или повреждения системы.

Иногда может потребоваться подтвердить право собственности (т. е. имя пользователя или имя пользователя) для текущего сеанса входа в систему. Один из способов сделать это — использовать 9Команда 0024 whoami .

Право владения сеансом может быть передано его владельцем или системным администратором любому другому зарегистрированному пользователю с помощью команды su ( replace user ).

Когда пользователь завершает сеанс работы с компьютером, этот пользователь обычно выходит из системы . Выход из системы — это информирование машины или системы о том, что текущий пользователь прекращает ее использование, что приводит к завершению сеанса системой. Завершение сеанса предотвращает доступ других людей к системе без предварительного входа в систему. Выход из системы происходит автоматически, если компьютер выключается без предварительного явного выхода из системы (например, из-за сбоя питания).

Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа; более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа; более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

…

… ..

.. Выполните следующие действия, чтобы создать свой…

Выполните следующие действия, чтобы создать свой… ..

..