Какие можно придумать логины: Как придумать логин и пароль для регистрации — Dudom

Содержание

Как придумать логин и пароль?

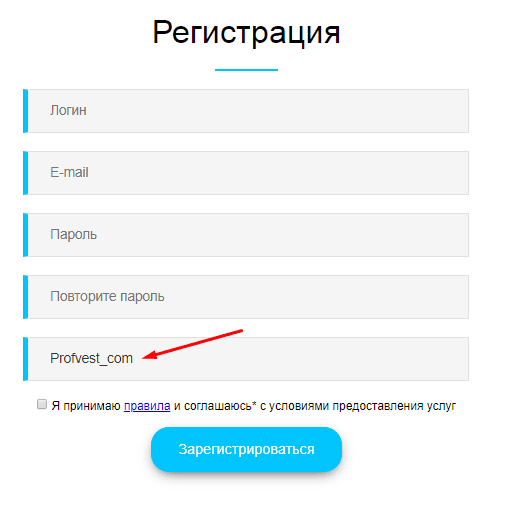

Как следствие моих увлечений, я зарегистрирован на многих сайтах, посвященных иностранным языкам. Как всегда бывает у чайников, долгое время я пользовался одной комбинацией логина и пароля, логина с целью узнавания, а пароля — в силу моей страшнейшей лени. Все это, как обычно, продолжалось до первого взлома моей почты и последующего мутора с ее восстановлением. Прежде всего меня напугал тот факт, что пароль был слишком легкий, и взломать его труда не составило. Добавим к этому отсутствие идей о других паролях, небольшую необходимость в разных логинах, и надобность к каждому сайту иметь свой пароль. После небольших обдумываний я стал пользоваться такой схемой —

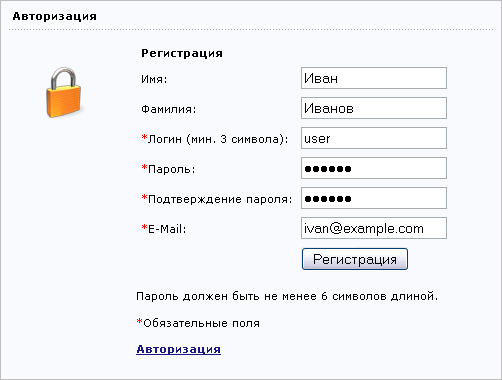

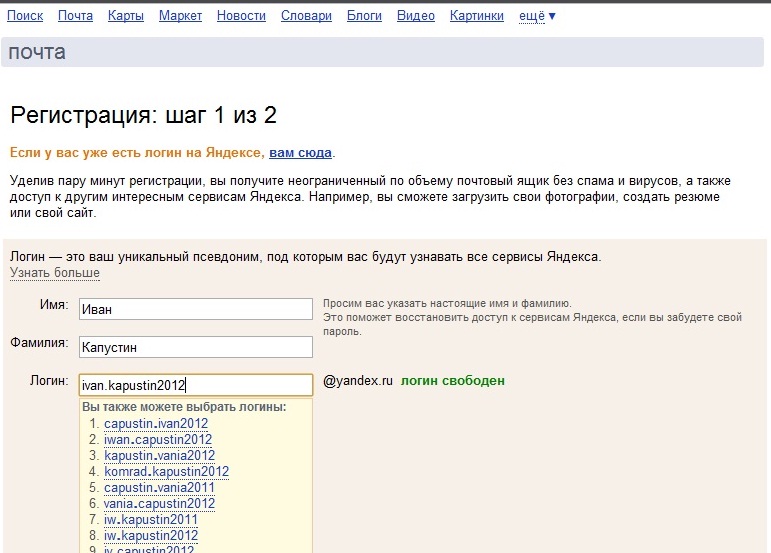

Прежде всего, нам необходимо два каких-либо кодовых небольших слова. Можно их взять из имени-фамилии, даты рождения и прочей информации, которую как раз обычно и суют в логины-пароли. К примеру, вас зовут Иванов Петр Сидорович, и живете вы на улице Карла Маркса, дом 10. Первое кодовое слово у вас будет IPS — по первым буквам ФИО, второе можно сделать KM10. Заметьте, что кодовых слова у вас всего два, и вы вольны сделать их любыми, хоть случайными, лишь бы вы их хорошо запомнили. Больше ничего запоминать все равно нужды не будет.

Первое кодовое слово у вас будет IPS — по первым буквам ФИО, второе можно сделать KM10. Заметьте, что кодовых слова у вас всего два, и вы вольны сделать их любыми, хоть случайными, лишь бы вы их хорошо запомнили. Больше ничего запоминать все равно нужды не будет.

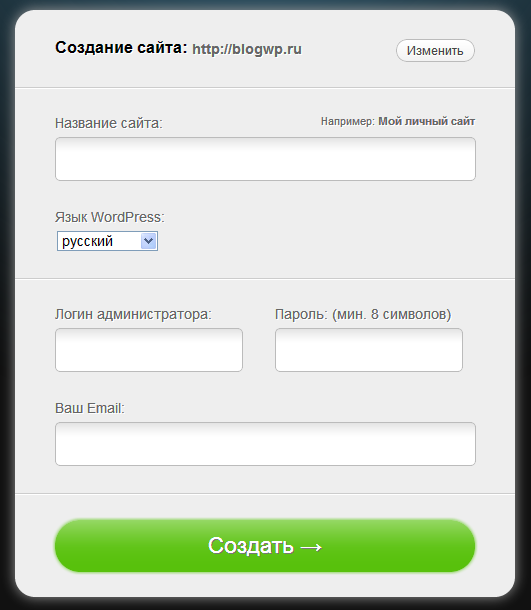

Далее вам нужно придерживаться одной выбранной вами же схемы — берем от названия сайта N символов, добавляем их до\после\в середину первого кодового слова в прямом\обратном порядке — и получаем логин. По предыдущей или немного измененной схеме с помощью второго кодового слова получаем пароль.

пример

сайт www.rutracker.org

Название как таковое — rutracker

Логин обычно не может быть менее 6 знаков, пароль более-менее безопасно делать не менее 8.

Допустим, наша схема на логин — 3 первых знака названия + 1 кодовое слово. Наш логин выходит — rutips

Схема на логин пусть будет 4 знака с конца в обратном порядке + кодовое слово №2. выходит пароль — reck + km10 = reckkm10

Все, у нас есть теперь комбинация логина и довольно неплохого пароля.

В чем плюс этой методики?

1. Не надо запоминать никаких комбинаций ни для какого сайта. Если вы зашли на сайт и смутно помните, что на нем уже были, вы ВСЕГДА сможете ввести правильный логин\пароль. Одно исключение — за время непосещения название сайта сменилось, но это бывает очень редко, потому как чаще меняются домены первого уровня, которые нас не интересуют.

2. Практически на любом сайте НЕ будет уже вашего логина, потому как навряд ли ваш логин будет каким-либо хорошо переводимым словом, а комбинаций из 6 даже английских букв, без цифр, может быть не менее нескольких миллионов (учтем, что кусок логина мы берем из сайта, навряд ли нам встретятся ВСЕ сочетания букв на выбранном месте), и наша единственно возможная, скорее всего, будет просто набором символов.

3. Пароль, в свою очередь, при правильном выборе кодового слова, всегда будет сложным и труднодешифруемым. Не секрет, что часто ломаются коды либо перебором дней рождения членов семьи, либо программка-дешифратор перебирает слова русского и английского алфавитов, пытаясь их ввести в качестве кода. Естественно, при такой методике хакер не получит ничего.

Естественно, при такой методике хакер не получит ничего.

4. Логин\пароль ВСЕГДА можно усложнить, лишь легко продумав начальные параметры кодовых слов и их написания. Пишите заборчиком, или изначально возьмите слово с буквами в разном регистре и цифрами. Любите Джеки Чана? Берите кодовым словом JC7Apr — инициалы псевдонима и дату рождения актера. Пароль на сайт, к примеру, vkontakte — JC7Apretk навряд ли запомнят, если даже подглядят, в то время как вы его не забудете и без записи. Хотите, чтоб вообще ничего понятно не было? Придумайте схему, в которой кодовое слово вставляется внутрь куска названия сайта — tuaskstre.

5. Даже имея на руках логин\пароль, маловероятно, чтоб кто-либо догадался о методике составления, при условии ее минимальной сложности. Кто легко поймет суть пароля mGtOu9rR, даже если узнает, что вы выпустились из МГУ в 2009? Он ведь не расчленит пароль на mGtOu9rR (сайт torrentino).

6. Данной схемой могут пользоваться все люди, и даже зная про нее, потенциально взломоопасен лишь логин, который у всех на виду, а не пароль. Пусть взломщик знает, что вы используете непонятно сколько знаков непонятно как из названия сайта, это ему не поможет ничем. Также стоит учесть, что схема прекрасно работает для большинста людей, потому что даже легкой схемой можно получить огромнейшее количество разных уникальных логинов.

Пусть взломщик знает, что вы используете непонятно сколько знаков непонятно как из названия сайта, это ему не поможет ничем. Также стоит учесть, что схема прекрасно работает для большинста людей, потому что даже легкой схемой можно получить огромнейшее количество разных уникальных логинов.

7. Если не распространять свои данные или другую информацию, по которой можно вас опознать, то вы остаетесь практически анонимным на разных сайтах. Пусть на рутрекере насмехаются над юзером с ником manrut (к примеру), но вряд ли узнают его же в нике mantor на сайте торрентино. Причем заметьте — это при самой элементарной и простой схеме.

В чем минус этой методики?

1. Вы не сможете назначить осмысленный, нужный вам логин, тем более русскими буквами. На небольшой части сайтов это нежелательно (локальные форумы, дружеские форумы по определенной тематике и тому подобное). Странно, когда Саня по прозвищу Череп, которое он сам себе дал, холит и лелеет, не регистрируется под ником 4epen. Также многие люди на сайтах знакомств и подобных им не хотят быть LOMOSVECOW, а Пуськой, Малышкой или кем-либо навроде.

Также многие люди на сайтах знакомств и подобных им не хотят быть LOMOSVECOW, а Пуськой, Малышкой или кем-либо навроде.

Впрочем, малое количество сайтов такого рода не создаст особых проблем, да и пароль к ним легко можно поменять по методике.

2. Надобность запоминать логин\пароль, а не хранить их где-либо. Минус методики заключается в ее плюсах. Логин, да и пароль по методике для любого сайта свой, сложный, легко вспоминающийся, но только один-единственный. Если его кто-либо увидит по вашей неосторожности, последствия будут достаточно проблематичны, ведь, сменив их, вам придется новые уже запоминать самостоятельно, и данный сайт никогда больше методике соответствовать не будет. (по меньшей мере до смены адреса).

Однако не так страшен черт, как его малюют, и самая обычная осторожность вам поможет.

В итоге, я сейчас достаточно активно пользуюсь несколькими десятками сайтов, из которых не менее двадцати я зарегистрировал по своей схеме. Я их могу не запоминать, но сказать почти сразу для любого сайта, ни разу не ошибившись. На сайты, где я регистрировался год и два назад, я захожу без особых хлопот. И самое главное — я никогда не мучаюсь, изобретая логин, и, в особенности, пароль. Это очень удобно.

На сайты, где я регистрировался год и два назад, я захожу без особых хлопот. И самое главное — я никогда не мучаюсь, изобретая логин, и, в особенности, пароль. Это очень удобно.

Что можно придумать для безопасности аккаунта? Не пароль, а логин! | Техника и Интернет

Одним из уязвимых факторов в сфере безопасности сети Интернет может быть не только слишком простой пароль, а в дополнение к нему именно известный многим окружающим ваш e-mail.

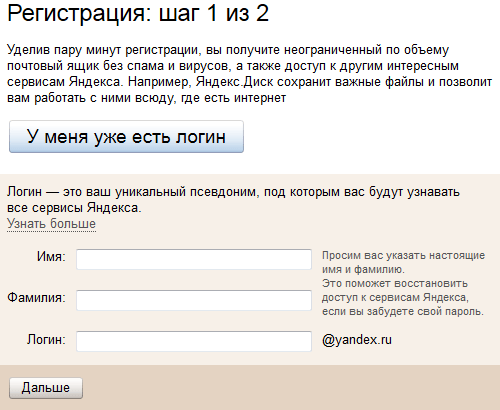

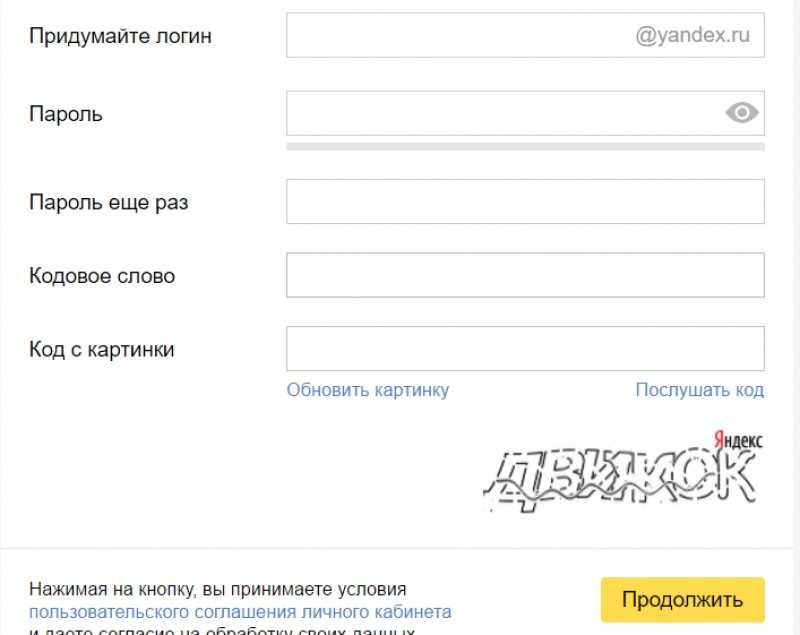

К сожалению, так уж устроены, например, Яндекс и Mail.ru. Из их почтовых учётных записей «выросли» социальные сети — и в них логин авторизации совпадает с логином почты.

Но есть множество систем, в которых в качестве логина можно использовать электронный почтовый адрес, никак не связанный с самим ресурсом. Так обстоят дела, например, в Facebook и в ряде других социальных сетей.

Так обстоят дела, например, в Facebook и в ряде других социальных сетей.

Аналогичная ситуация, к примеру, в разнообразных технологических и технических интернет-службах — скажем, во многих системах контекстной рекламы. Так же точно организован процесс при авторизации во многих известных российских интернет-магазинах.

Сделаем общий предварительный вывод: безопасны/небезопасны сами по себе могут быть не пароль или логин каждый в отдельности, а как бы именно пара «логин — пароль». Так как пароль-то злоумышленники могут даже и подобрать, а вот логин…

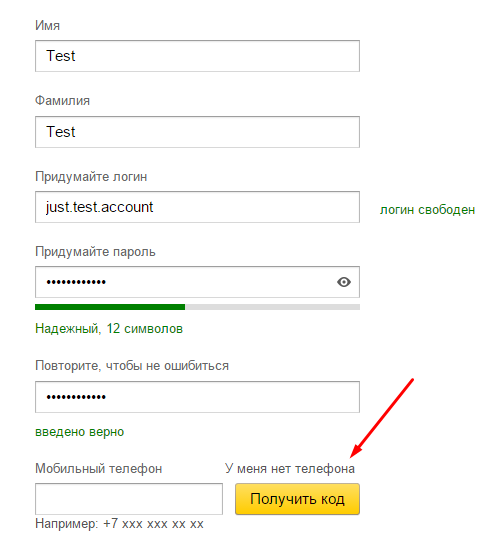

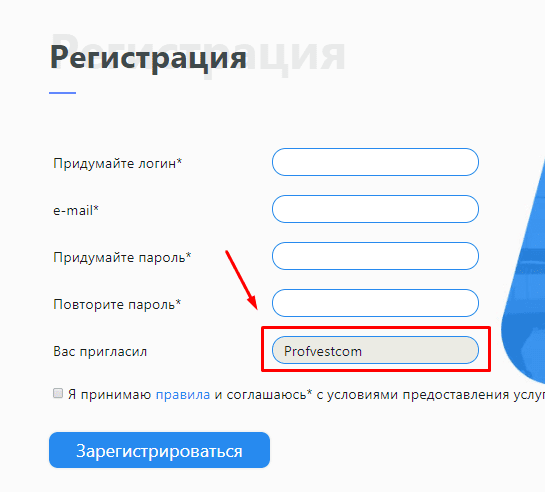

В сети Интернет есть множество почтовых сервисов — обыкновенных «почт», найти их несложно. Зарегистрируйте на одном из них себе электронный почтовый адрес и используйте его исключительно в качестве логина при авторизации в таких системах. На него будут приходить сообщения лишь одного рода — входящие служебные извещения от этих систем.

Зарегистрируйте на одном из них себе электронный почтовый адрес и используйте его исключительно в качестве логина при авторизации в таких системах. На него будут приходить сообщения лишь одного рода — входящие служебные извещения от этих систем.

Да, конечно, лишний «е-мейл» — это хлопотно, но подумайте о том, что для вас важнее: дополнительная безопасность или условная беззаботность. Пусть это будет ваша своеобразная сетевая «дверка», о которой будете знать только и только вы, потому что вы из-за неё никому не «покажетесь» — она будет работать только на вход.

При этом:

— никогда, никому и ни при каких обстоятельствах не сообщайте об этом вашем электронном адресе;

— ни в коем случае не размещайте его на ваших визитках;

— никогда с него никому не пишите;

— никогда не «прописывайте» эту учётную запись в POP3- и SMTP-настройках вашей почтовой программы, пользуйтесь этой почтой исключительно через веб-интерфейс;

— при этом (см. предыдущий пункт) всегда «выходите» из почтового аккаунта при его очередном использовании.

предыдущий пункт) всегда «выходите» из почтового аккаунта при его очередном использовании.

Можно, конечно, сделать такой адрес и в системе корпоративных почтовых доменов — у системного администратора компании (организации, учреждения), где вы, скажем, работаете.

Но в удалённой малоизвестной почтовой системе различных е-мейлов может быть десятки тысяч (а в ней к тому же может быть и с десяток разных по написанию почтовых доменов), и отдельно взятый пользователь никому, собственно, не нужен.

А вот ваш дополнительный корпоративный почтовый адрес может запросто знать ваш системный администратор. Даже если он — абсолютно честный человек, ваш е-мейл может случайно стать «увиденным миром», скажем, из некоего списка всех почтовых адресов сотрудников компании, который, будучи приготовленным по банальной причине, впоследствии может очутиться в мусорной корзине.

Главный вывод: в качестве логина при авторизации в какой-либо интерактивной интернет-системе стоит использовать е-мейл, который принципиально будет известен исключительно лишь вам.

При использовании в качестве такового известной многим вашей почтовой записи злоумышленнику необходимо «расколоть» только лишь пароль.

В нашем же, более совершенном случае нужно точно знать ещё и логин.

Теги:

пароль,

интернет-ресурс,

регистрация,

Интернет,

безопасность,

аккаунт

Четыре метода создания надежного пароля, который вы на самом деле запомните торговый центр? Единственный безопасный пароль — это тот, который вы не можете вспомнить, но бывают случаи, когда вы не можете использовать менеджер паролей и должны полагаться на свою память.

Этот пост первоначально появился на Блог буфера .

Этот вопрос я обдумываю каждый раз, когда происходит нарушение безопасности. Когда прошлой весной была обнаружена уязвимость Heartbleed, каждому было предписано немедленно сменить все свои пароли. Это все еще в моем списке дел. Я съеживаюсь при мысли о том, что меня взломают, и я также съеживаюсь при мысли о том, что мне потребуется время и умственная энергия, чтобы полностью пересмотреть мои любимые пароли.

Это похоже на тебя?

Если у вас есть система для управления вашими уникальными, случайными, невзламываемыми паролями, то я снимаю перед вами шляпу. По некоторым оценкам, вы входите в число хорошо защищенных 8 процентов пользователей, которые не используют пароли повторно.

Остальные все еще ищут решение. Мы знаем, что создание безопасного пароля имеет первостепенное значение, но как на самом деле создать и вспомнить все эти важные случайные пароли, которые нам нужны? Написание этого поста помогло мне разобраться с моими паролями. Вот что я узнал о том, как создать безопасный пароль, который вы сможете запомнить.

Вот что я узнал о том, как создать безопасный пароль, который вы сможете запомнить.

Анатомия невзламываемого пароля

Чем длиннее пароль, тем труднее его взломать. Рассмотрите возможность использования пароля из 12 символов или длиннее.

Избегайте имен, мест и словарных слов.

Смешайте это. Используйте варианты заглавных букв, правописания, цифр и пунктуации.

Эти три правила значительно усложняют взлом вашего пароля хакерами. Стратегии, используемые взломщиками паролей, продвинулись до невероятно эффективного уровня, поэтому крайне важно, чтобы пароли, которые вы создаете, были необычными. Вот пример эксперта по безопасности Брюса Шнайера о том, как далеко зашли взломщики паролей:

Взломщики используют разные словари: английских слов, имен, иностранных слов, фонетических моделей и т. д. для корней; две цифры, даты, одиночные символы и т.

д. для придатков. Они запускают словари с различными регистрами и обычными заменами: «$» вместо «s», «@» вместо «a», «1» вместо «l» и т. д. Эта стратегия угадывания быстро взламывает около двух третей всех паролей.

Недавние взломы паролей на таких сайтах, как Adobe, показали, насколько ненадежны многие из наших паролей. Вот список наиболее распространенных паролей, обнаруженных взломом Adobe. Наверное, само собой разумеется: избегайте использования этих паролей.

- 123456

- 123456789

- password

- admin

- 12345678

- qwerty

- 1234567

- 111111

- photoshop

- 123123

- 1234567890

- 000000

- abc123

- 1234

- adobe1

- macromedia

- azerty

- iloveyou

- aaaaaa

- 654321

Если вам интересно, надежен ли выбранный вами пароль, вы можете запустить его через онлайн-проверку паролей, например, на OnlineDomainTools. Чтобы подчеркнуть важность длинного, случайного, уникального пароля, онлайн-проверщик имеет специальные поля, чтобы показать изменение вашего пароля в символах, его появление в словарях и время, которое потребуется для атаки методом грубой силы, чтобы взломать его.

Чтобы подчеркнуть важность длинного, случайного, уникального пароля, онлайн-проверщик имеет специальные поля, чтобы показать изменение вашего пароля в символах, его появление в словарях и время, которое потребуется для атаки методом грубой силы, чтобы взломать его.

Четыре метода выбора надежного пароля

Единственная проблема при создании случайного невзламываемого пароля заключается в том, что случайные пароли трудно запомнить. Если вы печатаете только символы без рифмы или причины — по-настоящему случайным образом — то вам, вероятно, будет так же трудно запомнить это, как кому-то взломать.

Таким образом, имеет смысл использовать, казалось бы, случайный пароль, который практически невозможно распознать для взлома, но который имеет смысл или знаком для вас. Вот четыре метода, которые стоит попробовать.

Метод Брюса Шнайера

Эксперт по безопасности Брюс Шнайер предложил метод пароля еще в 2008 году, который он рекомендует и сегодня. Это работает так: Возьмите предложение и превратите его в пароль.

Это работает так: Возьмите предложение и превратите его в пароль.

Предложение может быть любым, личным и памятным для вас. Возьмите слова из предложения, затем сократите и объедините их уникальными способами, чтобы сформировать пароль. Вот четыре примера предложений, которые я составил.

WOO!TPwontSB = Woohoo! Пэкерс выиграли Суперкубок!

PPupmoarT@O@tgs = Пожалуйста, купите больше Toasty O’s в продуктовом магазине.

1tubuupshhh…imj = Я заправляю рубашки в джинсы.

W?ow?imp::ohth4r = Где моя груша? О, там.

Метод Electrum

Управление биткойн-кошельком требует высокого уровня безопасности и сильной зависимости от надежных паролей. Входит Электрум. Кошелек Electrum предлагает начальное число из 12 слов, которое позволяет вам получить доступ ко всем вашим биткойн-адресам. Семя служит мастер-паролем для ваших биткойнов.

Этот тип пароля также называется фразой-паролем, и он представляет несколько новый взгляд на безопасность. Вместо трудно запоминающейся строки символов можно составить длинную фразу. (Примечание: Брюс Шнайер предупреждает, что взломщики паролей теперь в своих угадываниях объединяют общеупотребительные словарные слова, поэтому, если вы попробуете метод фраз-паролей, держите его как можно дольше.) из xkcd:

Вместо трудно запоминающейся строки символов можно составить длинную фразу. (Примечание: Брюс Шнайер предупреждает, что взломщики паролей теперь в своих угадываниях объединяют общеупотребительные словарные слова, поэтому, если вы попробуете метод фраз-паролей, держите его как можно дольше.) из xkcd:

Как создать собственное начальное число из 12 слов? Это так просто, как кажется. Придумайте 12 случайных слов.

Начать можно с такой фразы, как «Даже зимой собаки веселятся с метлами и соседскими Кит Катами». Только убедитесь, что это не простая фраза или фраза, взятая из существующей литературы. Вы также можете взять 12 случайных слов: «Кладовая утка, хлопчатобумажная кепка, ткань, самолет, храп, весло, рождественская лужа, бревно, харизма».

Помещенная в программу проверки паролей фраза-пароль из 12 слов, приведенная выше, показывает, что потребуется 238 378 158 171 207 квадрагинтиллионов лет, чтобы атака грубой силы взломала пароль.

Метод PAO

Методы запоминания и мнемонические приемы могут помочь вам запомнить надежный пароль. По крайней мере, такую теорию выдвинули компьютерщики из Университета Карнеги-Меллона, которые предлагают использовать метод «человек-действие-объект» (PAO) для создания и хранения невзламываемых паролей.

По крайней мере, такую теорию выдвинули компьютерщики из Университета Карнеги-Меллона, которые предлагают использовать метод «человек-действие-объект» (PAO) для создания и хранения невзламываемых паролей.

PAO стал популярным благодаря бестселлеру Джошуа Фоера «Лунная прогулка с Эйнштейном» . Метод выглядит следующим образом:

Выберите изображение интересного места (гора Рашмор). Выберите фотографию знакомого или известного человека (Бейонсе). Представьте себе какое-то случайное действие вместе со случайным объектом (Бейонсе за рулем формы для желе на горе Рашмор).

Метод запоминания PAO имеет когнитивные преимущества; наш мозг лучше запоминает визуальные, общие сигналы и диковинные, необычные сценарии. Как только вы создадите и запомните несколько историй PAO, вы сможете использовать их для создания паролей.

Например, вы можете взять первые три буквы слов «вождение» и «желе», чтобы получилось «дриджел». Сделайте то же самое для трех других историй, объедините выдуманные слова вместе, и у вас будет 18-символьный пароль, который покажется совершенно случайным для других, но знакомым вам.

Фонетическая мышечная память

Мне немного приглянулась моя система личных паролей, которую я использовал для создания странных, необычных, случайных паролей с течением времени. Мой метод основан на паре полезных приемов запоминания: фонетике и мышечной памяти. Вот как это работает:

- Зайдите на сайт генератора случайных паролей.

- Создайте 20 новых паролей длиной не менее 10 символов, содержащих цифры и заглавные буквы (и знаки препинания, если вы чувствуете себя смелым).

- Просканируйте пароли в поисках фонетической структуры — попробуйте найти пароли, которые вы можете произнести в уме. Например: drEnaba5Et (доктор энаба 5 ET) или BragUtheV5 (похвастаюсь V5).

- Напечатайте фонетические пароли в текстовом файле, обращая внимание на то, насколько легко их набирать и как быстро вы можете их набирать. Простые в наборе пароли, как правило, быстрее застревают в моей мышечной памяти.

- Сохраняйте фонетические пароли мускульной памяти.

Остальные бросьте. Распечатайте текстовый файл с хранителями паролей.

Остальные бросьте. Распечатайте текстовый файл с хранителями паролей.

По одному меняйте свои пароли на наиболее часто используемых веб-сайтах. Вам понадобится время или два, чтобы ввести эти новые пароли, прежде чем вы полностью запомните их, но ввод достаточного количества паролей должен закрепить их в вашем мозгу. Я до сих пор помню пароли многолетней давности, основанные на этом методе.

Следующий самый важный шаг для надежного пароля

После создания сверхнадежного пароля остается еще один огромный и очень важный шаг: Никогда не используйте один и тот же пароль повторно.

Уф. Я предполагаю, что многие люди зацикливаются на этой части. Создание и запоминание уникального пароля само по себе является сложной задачей, тем более делать это несколько раз. Кажется, я регистрируюсь на новом веб-сайте или в сервисе один раз в день. Это 30 новых паролей в месяц, и я боюсь, что мой мозг не удержит все это.

Как вам удается создавать уникальные пароли, никогда не использовать повторно ни один из них и при этом быстро и эффективно входить в систему (и не нажимая кнопку ссылку «забыли пароль»)?

Вот где вопрос о безопасности и удобстве использования действительно актуален для меня. К счастью, есть несколько разных подходов к решению этой головоломки.

К счастью, есть несколько разных подходов к решению этой головоломки.

Зарегистрируйтесь в инструменте управления паролями

Лучше всего для защиты паролем зарегистрироваться в таком инструменте, как LastPass или 1Password. Эти инструменты сохранят ваши пароли для вас (и даже при необходимости предоставят случайные новые пароли). Все, что вам нужно сделать, это запомнить один мастер-пароль, который предоставляет вам доступ к сохраненным данным. Введите свой мастер-пароль один раз, а инструмент управления паролями сделает все остальное.

Некоторые из этих инструментов управления паролями хорошо интегрируются в ваш браузер или даже на мобильное устройство. Зашифрованные данные хранятся в безопасности (инструменты настолько безопасны, насколько это возможно в Интернете), а пароли легко извлекаются. Почти в каждом случае лучше всего использовать менеджер паролей, и вы можете заметить неудобства только тогда, когда вы входите в систему с стороннего устройства или из места, где вы не можете получить доступ к службе (действительно редкие случаи).

Сохраняйте исходные пароли для наиболее важных инструментов, приложений и веб-сайтов

Еще одна стратегия, с которой я столкнулся, заключается в том, чтобы максимизировать вашу память, сохраняя в голове как можно больше паролей. Используйте оригинальные для важных сайтов, таких как электронная почта, Facebook, Twitter и банки. Используйте общий (но трудно взломанный) пароль для всех менее важных мест.

Риск здесь, конечно, заключается в том, что если одно из ваших менее важных мест будет скомпрометировано, они все окажутся под угрозой. Ваши самые важные учетные записи электронной почты, социальных сетей и денег будут в безопасности, и это здорово. Ваша взломанная учетная запись Disqus может писать о том, как сильно вы любите плоды асаи, что не так уж и здорово.

Гибридный метод: управление паролями плюс запоминание

Что, если смешать два метода? Запомните пароли для наиболее важных и часто используемых инструментов, а для остальных используйте LastPass или 1Password.

Вы даже можете разделить его таким образом, чтобы запоминать пароли, которые чаще всего используете в местах, где LastPass и 1Password наименее доступны — например, в мобильных приложениях, в которые вы входите постоянно.

В конце концов, важно помнить, что даже сложные пароли могут быть скомпрометированы, и вы никогда не должны думать, что вы в полной безопасности только потому, что ваш пароль длиннее, чем Ulysses. Требуется смекалка и здравый смысл, чтобы избежать фишинга и других распространенных методов, которые могут скомпрометировать ваши учетные записи, и вы всегда должны включать двухфакторную аутентификацию, когда она доступна.

Как создать безопасный пароль, который вы сможете запомнить позже: 4 ключевых метода | Buffer Blog

Кеван Ли — это специалист по созданию контента по адресу Buffer , более умный способ поделиться в Twitter и Facebook.

Изображение адаптировано из DVARG (Shutterstock) и Zeana

60214 (Pixabay). Иллюстрация xkcd . Photos by DanielSTL (Flickr), Jean-Etienne Minh-Duy Poirrier (Flickr), and J Brew (Flickr).

Иллюстрация xkcd . Photos by DanielSTL (Flickr), Jean-Etienne Minh-Duy Poirrier (Flickr), and J Brew (Flickr).

Хотите увидеть свою работу на Lifehacker? Электронная почта Энди .

Многофакторная аутентификация | CISA

Вы когда-нибудь беспокоились о том, что злоумышленники могут проникнуть в ваши учетные записи? Мы тоже.

Самый распространенный пароль в стране по-прежнему 123456. Но, может быть, вы нашли время, чтобы придумать пароль, который будете знать только вы… Но вы уверены? Если кто-то может угадать ваш пароль, взглянув на вашу страницу в Facebook, вы, вероятно, не так защищены, как думаете.

И даже если у вас сложный пароль и — дополнительные баллы для менеджера паролей! — к сожалению, у злоумышленников есть способы обойти ваш пароль.

Не лучше ли было бы НАМНОГО СЛОЖНЕЕ для них? ВЫ МОЖЕТЕ!!! Вам просто нужно добавить второй способ идентификации себя в ваших аккаунтах.

Вам нужно… больше, чем пароль!!

Вы можете быть довольны использованием только пароля для доступа к своим онлайн-аккаунтам, но злоумышленники в киберпространстве еще больше взволнованы. Как только они узнают ваш пароль, они в сети. И вы знаете, что происходит, когда злоумышленники получают доступ к вашим счетам… Вы увидите, как ваши деньги — и, возможно, даже ваша личность — уходят.

Давайте поговорим об использовании второго метода для подтверждения вашей личности. Во-первых, он находится в свободном доступе и называется многофакторной аутентификацией (MFA). Он также известен как «двухфакторная аутентификация» или «двухэтапная аутентификация». Найдите его в настройках безопасности вашей онлайн-учетной записи. Во-вторых, для включения требуется всего одна или две минуты, а для использования — несколько секунд.

А теперь сообщение от CISAJen:

youtube.com/embed/gj14IzfpFXs»>

MFA — это многоуровневый подход к защите ваших онлайн-аккаунтов и содержащихся в них данных. Когда вы включаете MFA в своих онлайн-службах (например, в электронной почте), вы должны предоставить комбинацию двух или более аутентификаторов для проверки вашей личности, прежде чем служба предоставит вам доступ. Использование MFA защищает вашу учетную запись больше, чем просто использование имени пользователя и пароля. По данным Microsoft, пользователи, которые включают MFA, значительно реже подвергаются взлому. Почему? Потому что даже если злоумышленник взломает один фактор (например, ваш пароль), он не сможет выполнить второе требование аутентификации, что в конечном итоге помешает ему получить доступ к вашим учетным записям.

Называете ли вы это двухфакторной аутентификацией, многофакторной аутентификацией, двухэтапной аутентификацией, MFA или 2FA, вы используете комбинацию чего-то, что у вас есть, что-то, что вы знаете, или что-то, чем вы являетесь, когда подтверждаете, что вы тот, за кого себя выдаете. .

.

Ваш банк, ваша социальная сеть, ваша школа, ваше рабочее место… они хотят убедиться, что вы действительно тот, за кого себя выдаете, и, что более важно, они хотят предотвратить доступ посторонних лиц к вашей учетной записи и данным.

Итак, онлайн-сервисы делают шаг к двойной проверке. Вместо того, чтобы спрашивать вас только о том, что вы знаете (например, пароль), который можно использовать повторно, который легче взломать или украсть, они могут подтвердить, что это вы, запросив другую информацию:

Они будут запрашивать то, что вы знать …. например, PIN-код или пароль, а также

- Что-то, что у вас есть, например приложение для аутентификации или текст подтверждения на вашем телефоне, или

- Что-то, чем вы являетесь, например, отпечаток пальца или сканирование лица.

- Злоумышленнику сложнее скомпрометировать два шага. Итак, докажи, что это ты, двумя… двумя шагами, то есть.

Нажмите на видео ниже, и мы поможем вам запомнить это! Предупреждение: ушной червь внизу!!!

youtube.com/embed/LeAuacylwSI»>

Теперь, когда вы знаете, что это такое, вы повсюду будете видеть подсказки для многофакторной аутентификации. Поэтому, когда это возможно, не забудьте зарегистрироваться. Начните со своей учетной записи электронной почты, затем финансовых услуг, затем учетных записей социальных сетей, затем интернет-магазинов, и не забудьте свои игровые и потоковые развлекательные сервисы!

И если вы не видите запрос на многофакторную аутентификацию в одной из этих учетных записей, отправьте записку каждой компании с просьбой включить эту функцию. Ведь на кону ваша безопасность!

А вот набор инструментов для социальных сетей, который поможет нам распространить информацию!

Начните с просмотра настроек безопасности наиболее часто используемых учетных записей. Вы можете увидеть варианты включения MFA, перечисленные как «Двухфакторная аутентификация», «Многофакторная аутентификация» или «Двухэтапная аутентификация». Существует множество способов, которыми вас могут попросить предоставить вторую форму аутентификации. К популярным формам MFA относятся текстовые сообщения (SMS) или голосовые сообщения, MFA на основе приложений и многофакторная аутентификация с защитой от фишинга.

Существует множество способов, которыми вас могут попросить предоставить вторую форму аутентификации. К популярным формам MFA относятся текстовые сообщения (SMS) или голосовые сообщения, MFA на основе приложений и многофакторная аутентификация с защитой от фишинга.

Не все методы MFA обеспечивают одинаковый уровень защиты. Некоторые типы MFA лучше, чем другие: MFA, устойчивая к фишингу, — это стандарт, к которому должны стремиться все лидеры отрасли, но любой MFA лучше, чем отсутствие MFA. Вы по-прежнему должны стремиться реализовать более сильную MFA, чтобы избежать взлома.

- Единственным широко доступным средством проверки подлинности с защитой от фишинга является проверка подлинности FIDO/WebAuthn. CISA призывает все организации начать планировать переход на FIDO, потому что, когда злоумышленник обманом заставляет пользователя войти на поддельный веб-сайт, протокол FIDO блокирует эту попытку. Дополнительную информацию см. в информационном бюллетене CISA «Внедрение защищенной от фишинга MFA», в блоге CISAJen MFA следующего уровня: аутентификация FIDO и в публикации Fido Alliance «Как работает Fido».

- Если в настоящее время вы не можете внедрить устойчивый к фишингу MFA, рассмотрите возможность использования номеров, совпадающих с MFA, для блокировки мобильных push-бомбардировок и SMS-атак. Дополнительные сведения см. в информационном бюллетене CISA «Реализация сопоставления номеров в приложениях MFA».

Для получения дополнительной информации о рекомендуемых формах MFA см. диаграмму иерархии MFA CISA (рис. 1 ниже), на которой все типы MFA распределены по уровням (от самого сильного к слабому).

Рисунок 1: Иерархия MFA

Внедрение MFA усложняет злоумышленникам доступ к информационным системам, таким как технология удаленного доступа, электронная почта и биллинговые системы, даже если пароли скомпрометированы с помощью фишинговых атак или других средств.

Злоумышленники все чаще используют фишинг или сбор паролей для получения несанкционированного доступа. Они используют пароли, которые вы повторно использовали в других системах.

д. для придатков. Они запускают словари с различными регистрами и обычными заменами: «$» вместо «s», «@» вместо «a», «1» вместо «l» и т. д. Эта стратегия угадывания быстро взламывает около двух третей всех паролей.

д. для придатков. Они запускают словари с различными регистрами и обычными заменами: «$» вместо «s», «@» вместо «a», «1» вместо «l» и т. д. Эта стратегия угадывания быстро взламывает около двух третей всех паролей.