Как найти вирусы вручную: Как найти и удалить вирусы в реестре

Содержание

Как найти и удалить вирусы в реестре

Обновлено: Олег Давыдов 4 мин.

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Содержание статьи

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- Еще несколько способов разобраны в этом видео

- Комментарии пользователей

Dr.

Web CureIT

Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

- Скачать с оф.сайта и произвести запуск;

- Выбрать тип проверки «Полная»;

- Дождаться ее окончания и удалить найденные угрозы;

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

В этом нам поможет программа Ccleaner.

Для этого:

- Скачиваем с оф.сайта, инсталлируем и запускаем;

- Переходим в раздел «Реестр» и производим Поиск;

- После, отобразится перечень ошибок и кликаем «Исправить»;

- И здесь нам предложат предварительно создать бэкап, соглашаемся и сохраняем. Чтобы в случае падения ОС, была возможность восстановить;

- Кликаем «Исправить отмеченные»;

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

- Нажимаем и выполняем команду Regedit;

- Открываем раздел: HKEY_LOCAL_MACHINE, после чего идем в «Software\Microsoft\WindowsNT\CurrentVersion», далее в категории Winlogon находите запись с названием «Shell» и смотрим, чтобы значение для нее стояло «explorer.exe», если стоит еще что-то, то убираете лишнее;

- В этой же ветке находим пункт «Usernit» она должна ссылаться на свой исполняемый файл «Расположение/userinit.exe», если кроме этого, выставлено что-то еще, убираете лишнее;

- Следующим шагом будет перейти в «HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion», открываем раздел Run, отвечающий за автозагрузку, убрать можно все, например, кроме антивируса;

- В данной категории «HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run» выполняем те же действия, что и в 4-ом пункте.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Как удалить вирус с компьютера с помощью программ и в ручную

В данной статье попробую объяснить что такое система, вирус и как его удалить не переустанавливая систему (Windows). Итак, система — это сборник кодов где каждый код отвечает за определенное действие, например: запуск системы, установка программ и т. д.. Если в любой из этих кодов внести изменения, например: в код запуска добавить путь к картинке на которой изображено сообщение о том что ваша система заблокирована, то вместо рабочего стола на экране будет появляться данное предупреждение — вот это и есть вирус т.е. вредоносный код. Все эти коды находятся в реестре (мозг системы). При установке программ, игр и т.п. в реестр вносятся изменения для их корректной работы. Во время данной установки многие не читают раскрывающие окна и нажимают далее, а в одном из окон может стоять галочка о согласии на установку дополнительного ПО (программного обеспечения) которое может оказаться вредоносным кодом или программой. Заменить код могут многими способами и даже порой опытный пользователь может проглядеть этот момент.

д.. Если в любой из этих кодов внести изменения, например: в код запуска добавить путь к картинке на которой изображено сообщение о том что ваша система заблокирована, то вместо рабочего стола на экране будет появляться данное предупреждение — вот это и есть вирус т.е. вредоносный код. Все эти коды находятся в реестре (мозг системы). При установке программ, игр и т.п. в реестр вносятся изменения для их корректной работы. Во время данной установки многие не читают раскрывающие окна и нажимают далее, а в одном из окон может стоять галочка о согласии на установку дополнительного ПО (программного обеспечения) которое может оказаться вредоносным кодом или программой. Заменить код могут многими способами и даже порой опытный пользователь может проглядеть этот момент.

Как же узнать что ПК заражен?

Даже если у Вас стоит хороший лицензионный антивирус со встроенным файрволом (исключает безконтрольный доступ в интернет) это не спасет систему от пользователя, который рано или поздно разрешит доступ вредоносной программе внести изменение в реестр. Например: Вы скачали программу, которую нигде не смогли найти кроме как на одном сайте и она настолько интересна вам, что вы хотите установить ее прямо сейчас. Запускаете скаченный файл для установки, а в итоге ничего не происходит и вы думаете что это «пустышка». На самом деле код уже прописался в реестре и теперь остается только ждать проблем, например:

Например: Вы скачали программу, которую нигде не смогли найти кроме как на одном сайте и она настолько интересна вам, что вы хотите установить ее прямо сейчас. Запускаете скаченный файл для установки, а в итоге ничего не происходит и вы думаете что это «пустышка». На самом деле код уже прописался в реестре и теперь остается только ждать проблем, например:

- кража паролей, личной и служебной информации

- размножение файлов с целью забить все свободное пространство

- блокировка некоторых функций и возможностей системы

- удаление или шифрование ваших данных (фото, видео, документы)

- преждевременный износ и вывод из строя комплектующих ПК

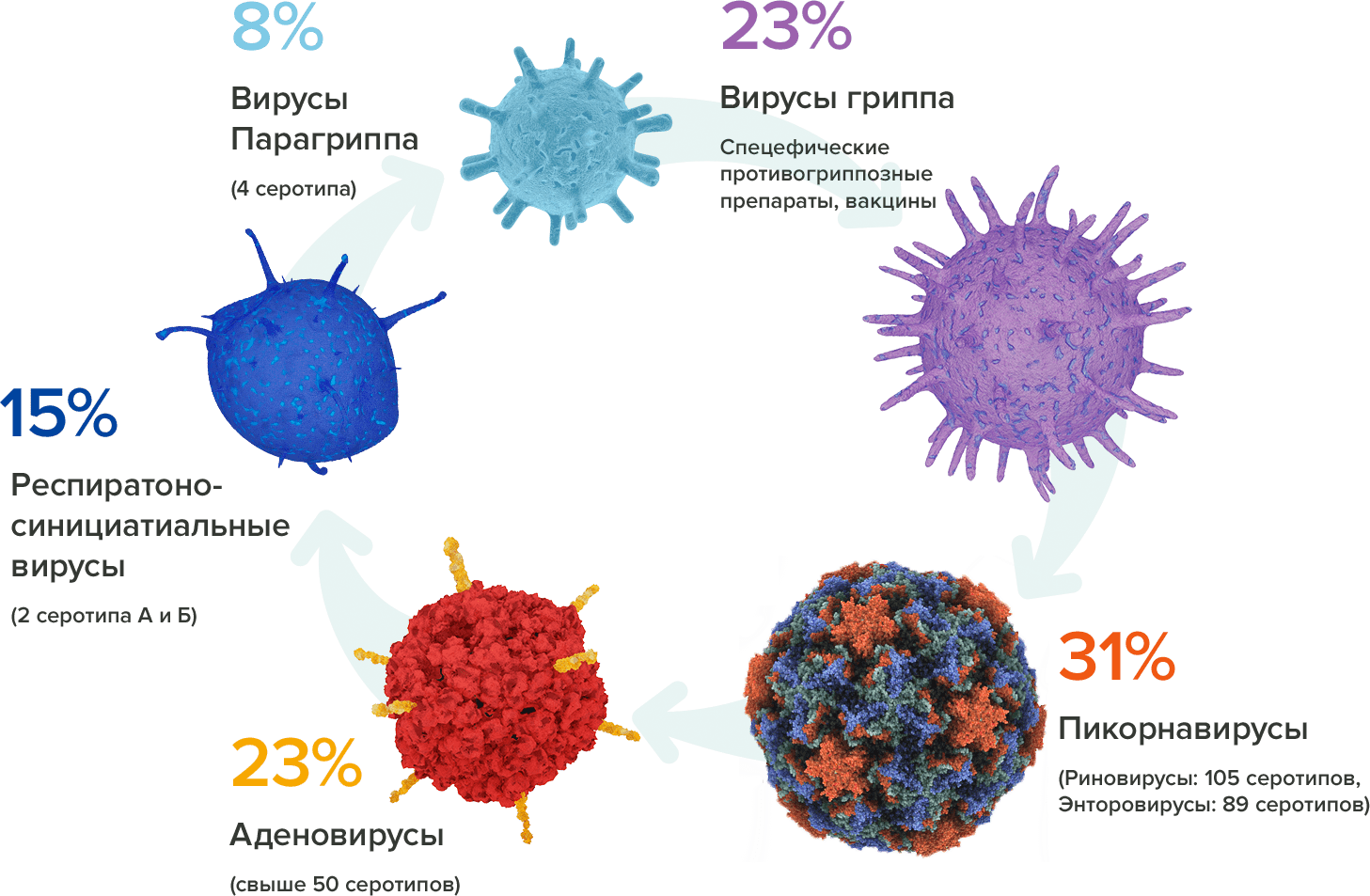

Всех не перечислить, но все они плохо влияют на работу системы. И если вы почувствовали что система ведет себя не так как обычно, то необходимо просканировать систему с помощью обновленных антивирусных сканеров, например: Kaspersky Virus Removal Tool, Dr.Web CureIt!, ESET Online Scanner.

Порядок удаления вирусов

1. Отключаем автозапуск всех неизвестных нам процессов с помощью Autorun Organizer, если Вы сомневаетесь стоит ли удалить какую либо программу из автозапуска, то можете ее временно отключить.

Если у Вас возникнут проблема с установкой программы, то есть простой способ временно отключить все службы и процессы, которые могут блокировать деятельность системы. Зажимаем Win+R или в поиске Windows вводим «выполнить» без кавычек и открываем приложение. В открывшемся окне вводим «msconfig» без кавычек, нажимаем Enter и проходим на вкладку «Службы«. Устанавливаем галочку на пункте «Не отображать службы Майкрософт» и нажимаем на «Отключить все«. После перезагрузки системы это правило не будет работать, поэтому перезагружать нужно только после всех необходимых работ с ПК.

2. Удаляем неизвестные и ненужные программы с помощью Soft Organizer (если программа предложит вам перезагрузку, то отказывайтесь до тех пор пока не удалите все ненужные программы, для того чтобы она подчистила реестр, но если вы не сильны в английском языке и все же перезагрузите пк, то не переживайте, при включении она вам напомнит о не до конца удаленных программах)

3. Заходим в скрытую папку «AppData» для чистки папки «temp» и удаления папок от ранее удаленных нами программ. Для этого нажимаем сочетание клавиш Win+R и в поле «открыть:» забиваем %appdata% или заходим в Пуск и в поле поиска забиваем «выполнить» и запускаем данную службу. Забиваем в пустое поле %appdata% и жмем ОК или Enter.

Заходим в скрытую папку «AppData» для чистки папки «temp» и удаления папок от ранее удаленных нами программ. Для этого нажимаем сочетание клавиш Win+R и в поле «открыть:» забиваем %appdata% или заходим в Пуск и в поле поиска забиваем «выполнить» и запускаем данную службу. Забиваем в пустое поле %appdata% и жмем ОК или Enter.

4 способа сканирования на наличие вирусов без покупки антивирусного программного обеспечения

Вы всегда должны устанавливать лучшую антивирусную программу. Но знаете ли вы, что вы можете проверить свой компьютер на наличие вирусов без использования стороннего антивирусного программного обеспечения?

Держите эти методы в своем арсенале безопасности. В 2002 году было известно 60 000 компьютерных вирусов, сетевых червей, троянов и другого вредоносного программного обеспечения. Тенденции показывают, что по состоянию на март 2020 года общее количество новых обнаружений вредоносных программ во всем мире затронуло 677,66 миллиона программ.

Эти упреждающие методы могут стать второй линией защиты. Прежде чем мы начнем, полезно понять симптомы зараженного ПК, чтобы вы могли сразу понять, когда безопасность вашей системы скомпрометирована.

Симптомы заражения ПК

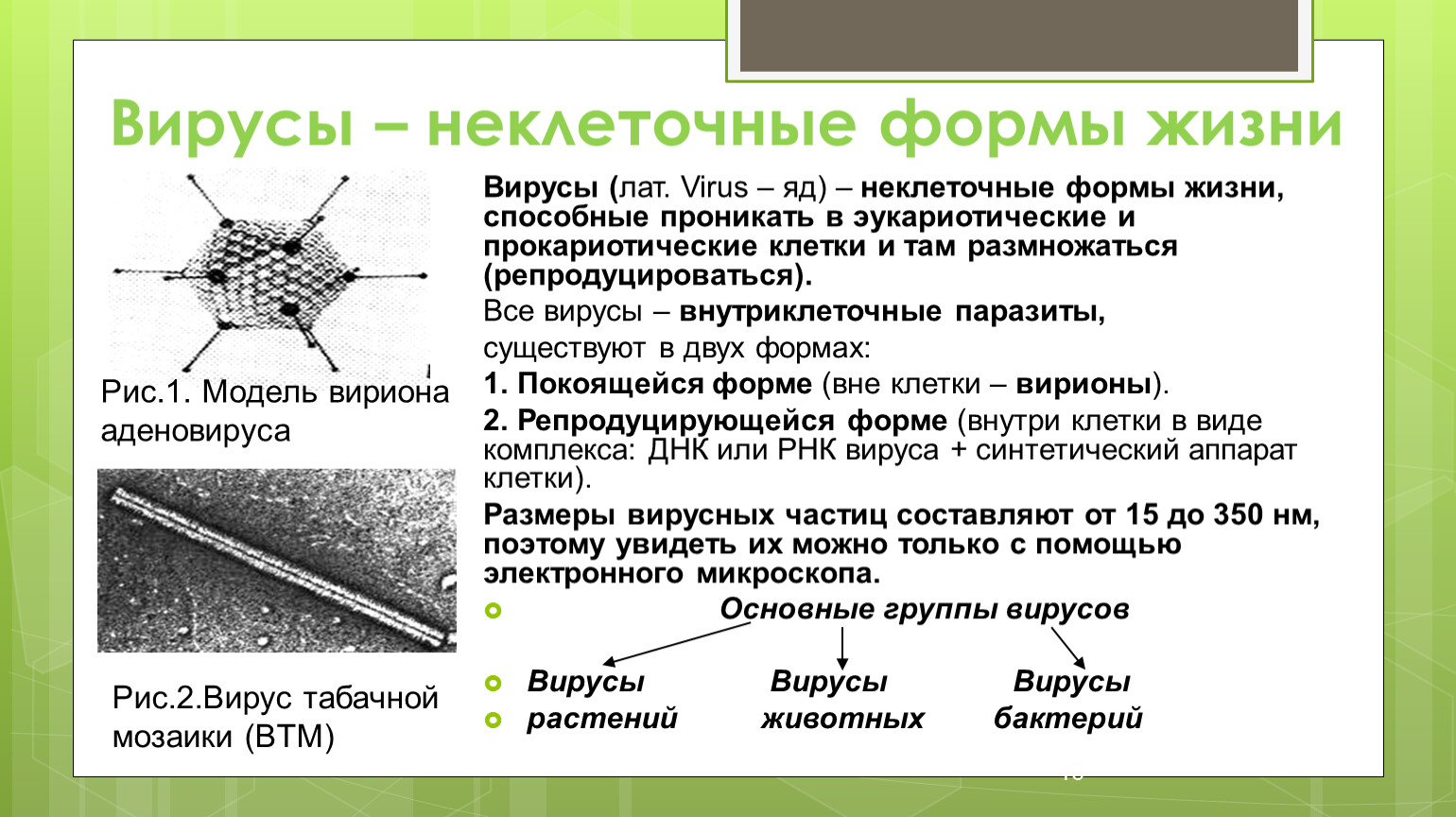

Компьютерный вирус, как и обычный вирус гриппа, очень заразен и мешает выполнению даже самых простых компьютерных задач. Он повреждает программы, стирает системные файлы и снижает производительность вашей системы.

Не всегда легко определить наличие вредоносного ПО на ПК, потому что сбой оборудования и несовместимость системы также могут вызывать те же проблемы. Однако следите за этими тревожными звоночками и немедленно сканируйте свою систему.

- Низкая производительность системы

- Частые сбои приложений

- Необычные сообщения об ошибках

- Браузер часто зависает

- ПК перестает отвечать на запросы

- Система перезагружается

- Попадание на страницы, которые вы не открывали

- Доступ к файлам и программам заблокирован

Связанные: Признаки того, что ваш Mac заражен вирусом (и как это проверить)

Киберпреступники и хакеры достаточно умны, чтобы скрывать свои вредоносные коды, когда они работать на вашем компьютере. Современные вредоносные программы могут избежать обнаружения антивирусом и проникнуть на ваш компьютер, не проявляя ни одного из вышеупомянутых признаков. Единственный способ определить, заражен ли ваш компьютер, — это просканировать его и удалить вирус вручную, используя следующие методы.

Современные вредоносные программы могут избежать обнаружения антивирусом и проникнуть на ваш компьютер, не проявляя ни одного из вышеупомянутых признаков. Единственный способ определить, заражен ли ваш компьютер, — это просканировать его и удалить вирус вручную, используя следующие методы.

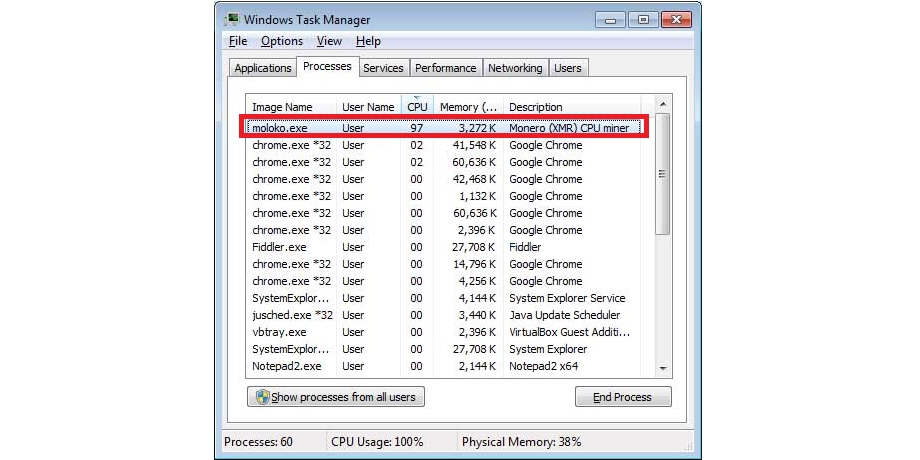

1. Найдите необычную активность в диспетчере задач

Диспетчер задач Windows предоставляет подробную информацию обо всех процессах и программах, запущенных на вашем компьютере. Вы можете использовать эту функцию для поиска любых необычных действий, потребляющих ваши системные ресурсы. Откройте диспетчер задач и проверьте системные процессы.

- Введите Диспетчер задач в меню «Пуск» или просто нажмите Ctrl + Shift + Esc . Кроме того, вы можете нажать Ctrl + Alt + Del и в новом окне выберите «Диспетчер задач».

- Нажмите на вкладку Процессы , чтобы просмотреть всю активность системы.

- Если вы видите меньший список, нажмите Подробнее , чтобы просмотреть обширный список процессов.

- Проанализируйте процессы и найдите любую подозрительную активность.

- Щелкните правой кнопкой мыши подозрительную активность и выберите Завершить задачу .

Компьютерный вирус или вредоносное ПО часто используют большой объем памяти, ЦП и дисковых ресурсов. Обычно они имеют странные имена, но также могут выдавать себя за настоящие файлы, чтобы избежать обнаружения. Если вы с подозрением относитесь к процессу, просто щелкните его правой кнопкой мыши и выберите 9.0042 Найдите в Интернете , чтобы найти более подробную информацию о программе.

2. Используйте встроенный Защитник Windows

Windows 10 поставляется со встроенным приложением безопасности Windows, которое постоянно сканирует ваш компьютер на наличие вирусов и вредоносных программ. Однако вы также можете выполнять сканирование вредоносных программ вручную с помощью приложения. Вот пошаговый процесс того, как вы можете его использовать.

- Откройте меню Пуск и выберите Настройки.

- Нажмите Обновление и безопасность , а затем выберите в меню Безопасность Windows .

- Среди множества областей защиты щелкните Защита от вирусов и угроз , чтобы открыть окно сканирования.

- Нажмите Параметры сканирования , чтобы просмотреть три параметра, включая Быстрое сканирование, Полное сканирование, и Выборочное сканирование .

- Выберите нужный вариант и нажмите Сканировать сейчас , чтобы запустить сканирование вручную.

Защитник безопасности Windows просканирует ваш компьютер на наличие вредоносных программ и вернет сведения о сканировании. Интегрированный инструмент также позволяет вам принимать меры против угроз. Вы можете Удалить , Восстановить , Заблокировать или Поместить в карантин угрозу с помощью Защитника Windows.

3. Используйте командную строку

Поскольку большинство вирусов и вредоносных программ прячутся на дисках, вы можете использовать командную строку, чтобы выявить скрытые атрибуты файла, а затем удалить его. Вот как вы можете удалить вирусы из своей системы с помощью CMD.

- В меню «Пуск» Windows 10 введите cmd .

- Щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора .

- Перейти к зараженному разделу или диску с помощью ‘X:’ Заменить X на зараженный диск.

- Введите команду attrib и нажмите Введите .

attrib -s -r -h /s /d *.*

- Введите команду dir , чтобы увидеть все файлы каталога и подкаталоги на назначенном диске.

Теперь ищите подозрительные файлы с именами, содержащими такие слова, как «9».0042 autorun » и расширение « .inf ». Используйте команду Удалить , чтобы удалить вирус, как показано ниже:

Используйте команду Удалить , чтобы удалить вирус, как показано ниже:

del зараженное имя файла

В команде attrib h представляет скрытый атрибут файла, r показывает атрибут «только для чтения», в то время как s меняет файлы с пользовательских на системные. /s расширяет поиск по всему пути, включая подпапки, а /d включает в поиск все папки процессов.

Крайне важно помнить об использовании CMD с осторожностью, поскольку неправильное использование может повредить важные системные файлы.

4. Редактировать реестр Windows

Реестр Windows — это база данных, в которой хранятся параметры конфигурации аппаратного и программного обеспечения системы. Это также позволяет вам вручную удалить вирус с вашего компьютера. Однако вам необходимо идентифицировать вирус, прежде чем вы сможете удалить его из реестра.

Это технический процесс, требующий некоторого знакомства с реестром Windows. Поэтому мы советуем вам пробовать этот метод только тогда, когда вы полностью уверены в подлинности вируса.

Поэтому мы советуем вам пробовать этот метод только тогда, когда вы полностью уверены в подлинности вируса.

Связано: что такое реестр Windows и как его редактировать?

Вот как можно использовать реестр Windows для удаления вируса.

- Введите Regedit в меню «Пуск» или в окне «Выполнить ».

- Щелкните Реестр Windows , чтобы войти в Реестр .

- Перейдите к HKEY_LOCAL_MACHINE , так как вредоносное ПО обычно устанавливает себя в системе.

Теперь найдите подозрительный файл в реестре в разделе:

Software/Microsoft/Windows/CurrentVersion

- Найдите незнакомую программу или файл со странным названием и найдите его в Интернете, чтобы убедиться, что это вредоносное ПО.

- Щелкните правой кнопкой мыши подтвержденную запись и Удалить ее из реестра Windows.

При удалении вируса из реестра Windows мы рекомендуем создавать резервные копии важных файлов и программ. Вы также можете использовать программное обеспечение для восстановления данных в чрезвычайной ситуации, но убедитесь, что до этого не дойдет.

Вы также можете использовать программное обеспечение для восстановления данных в чрезвычайной ситуации, но убедитесь, что до этого не дойдет.

Защитите свой компьютер от посторонних глаз

Как бы вы ни были осторожны, вы не можете полностью устранить угрозу компьютерных вирусов. Используйте эти методы, чтобы противостоять угрозам вредоносных программ и защитить свои ценные данные от посторонних глаз.

А если вышеуказанных методов недостаточно, существует множество других антивирусных инструментов для дальнейшего укрепления защиты вашего ПК.

Поиск и удаление вредоносных программ вручную

Вся эта история с вирусом выходит из-под контроля. Здесь, в Боготе, я

столкнулся с новым. Я заметил это, потому что новые файлы и папки

появился на моем USB-устройстве. Машина работала в актуальном состоянии

версия аваст! Антивирус. Сканирование моего USB-накопителя не дало результатов.

Затем я использовал PortableClam и AVGFree, оба не нашли ничего плохого.

с этими вирусными файлами либо. Затем я загрузил исполняемый файл вируса в

Затем я загрузил исполняемый файл вируса в

virustotal.com, там используют 40+ разных антивирусных движков для сканирования

файл, ни один из них не идентифицировал его как вирус.

Вирус не использует autorun.inf и не добавляет запись в

ключ запуска реестра, он работает как расширение проводника Windows.

24 часа спустя 2 из более чем 40 движков на сайте virustotal,com идентифицировали

вирус правильно. Я установил один из этих двух, Avira AntiVir Personal.

и он нашел несколько копий и вылечил машину.

Далее я проверил флешку знакомого попутчика

использовал зараженный компьютер. Avira обнаружила шесть разных вирусов на

он, однако был один, его не нашли.

Все это вызывает вопросы, есть ли антивирусное программное обеспечение.

вообще полезно. Лично я никогда не использую его в любом случае, но это натолкнуло меня

написать немного о поиске и удалении вирусов без антивирусного программного обеспечения.

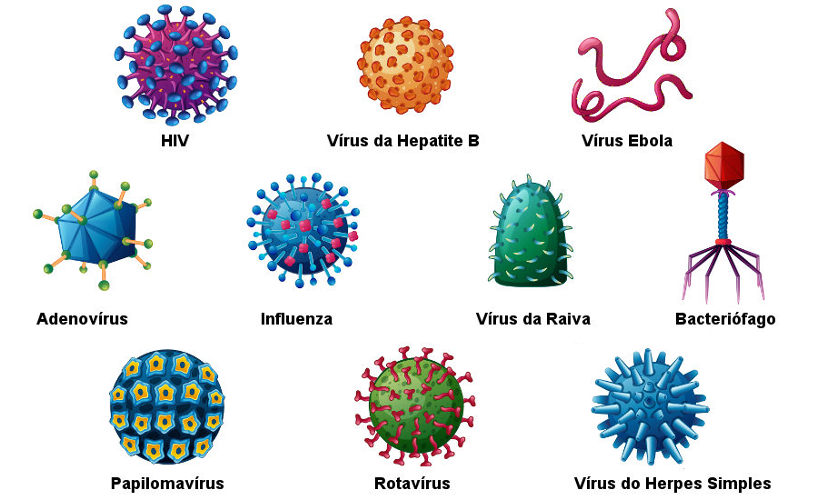

Есть бесплатные разные категории вредоносных программ:

- Он использует одну или несколько программ и виден в диспетчере задач или Process Explorer

- Он использует для подключения существующие процессы Windows, такие как explorer.

exe или svchost.exe.

exe или svchost.exe. - Он использует технологию RootKit, чтобы скрыть себя от вас и самой операционной системы.

Как вредоносные программы становятся активными:

- Он добавляет себя в одно из различных мест в Windows

конфигурация для автозапуска при загрузке компьютера или входе пользователя в систему

на. Все это перечислено в Autoruns.exe - Присоединяется к проводнику Windows как компонент или обработчик,

(проверьте вкладку autoruns.exe Explorer), он устанавливается как служба, работающая в

процесс svchost.exe (см. вкладку «Службы Autoruns.exe») или берет на себя

функциональность другой функции Windows, такой как диспетчер задач

(Винлогон\TaskMan) - Присоединяется к другим программам на жестком диске или USB-накопителе.

устройство и запускается всякий раз, когда вы запускаете одну из этих программ. В

в некоторых случаях он присоединялся к десяткам случайных приложений на моем USB-накопителе.

включая некоторые из инструментов, упомянутых ниже. Это действительно боль.

Это действительно боль. - Он использует функцию autorun.inf для запуска при добавлении съемного диска или CD/DVD.

- Он маскируется значком папки в проводнике Windows и ждет, пока вы щелкнете по нему.

- Он использует ошибки в пользовательском программном обеспечении, в основном в веб-браузерах, чтобы скопировать себя на ваш компьютер и выполнить.

- Он использует ошибки в операционной системе для установки и запуска без участия пользователя.

.

Как обнаружить вредоносное ПО на вашем ПК:

- Компьютер работает медленно

- На вашем компьютере есть файлы и программы, которые вы не узнаете.

- Вы можете работать в Интернете, но некоторые сайты, такие как www.microsoft.com или сайты

Поставщики антивирусного ПО не работают. - В проводнике Windows есть папки, но при нажатии на них они не открываются.

- После перезагрузки Windows сообщает о нарушении защиты данных в

«Проводник Windows» и закрывает проводник, чтобы сразу же перезапустить его.

Как найти вредоносное ПО на вашем компьютере

Программные инструменты для использования, все они бесплатны и не требуют установки.

- Обозреватель процессов (SysInternals/Microsoft)

- Автозапуск (SysInternals/Microsoft)

- Просмотр TCP (SysInternals/Microsoft)

- Средство обнаружения руткитов (SysInternals/Microsoft)

- Монитор процессов (SysInternals/Microsoft)

- Пакет PsTools (SysInternals/Microsoft)

- SmartSniff (Нирсофт)

- DTaskManager (Димио)

- O&O RegEditor Программное обеспечение O&O

- Rootkit Unhooker, убивает скрытые процессы, гугл или бинг для этого.

Инструменты sysinternals можно запустить непосредственно из

live.sysinternals.com, но я бы лучше их скачал и поставил

в папку с инструментами.

Существует множество других инструментов для мониторинга сети, но мне нравится SmarfSniff, потому что это небольшой одиночный файл и

не нуждается ни в какой установке.

Использование проводника Windows

В проводнике Windows в параметрах папок-представление убедитесь, что «Показать скрытые файлы

и папки» и «Скрыть расширения для известных типов файлов» и

«скрывать защищенные файлы операционной системы» НЕ отмечены галочкой. Теперь проводник

должен показать вам все файлы независимо от их атрибутов.

Ищите файл autorun.inf на любых съемных дисках, таких как

USB-накопители, подключите один, чтобы посмотреть, есть ли он. Если есть один,

откройте его в notepad.exe и посмотрите, указывает ли он на законный

программа.

Использование Process Explorer

— В разделе «Параметры» отметьте «Проверить подписи изображений», это проверит, действительно ли программное обеспечение принадлежит поставщику, от которого оно заявлено.

— Посмотрите на столбец Компания, если он не виден, включите его

Просмотр-выбор столбцов. Посмотрите на все процессы, которые не от Microsoft

Корпорация, Вы знаете, что это за процессы? Будьте особенно осторожны, если

нет компании и если процесс имеет странное имя.

— проверьте имена процессов, такие как csrss.exe, lsass.exe и

services.exe, которые не от Microsoft. Это вредоносные процессы

которые используют имена известных системных процессов.

Использование автозапуска

В меню «Параметры» отметьте

«Скрыть записи Microsoft и Windows» и «Проверить подписи кода»,

нажмите F5, чтобы перезагрузить записи.

На вкладке «Все» проверьте все записи известного программного обеспечения.

вы установили. Будьте особенно осторожны с записями, которые не имеют

издатель или где издатель не проверен. Если у вас есть записи

где файл не найден, вы можете удалить их. Если у вас есть записи,

этого на самом деле не должно быть, вы можете по крайней мере снять их, чтобы отключить

их и может позже включить их снова.

Как узнать, какие записи являются законными, а какие

нет? Выберите запись и нажмите «CTRL+M», чтобы найти ее в Интернете. Там

есть множество сайтов, описывающих все возможные записи в списке.

Использование просмотра TCP

Посмотрите на список процессов, а затем на открытые ими соединения.

Есть ли подозрительные соединения? Закройте любое из ваших приложений

которые делают законный сетевой трафик при этом.

Использование SmartSniff

Если вы обнаружили подозрительный сетевой трафик в TCP View, вы можете использовать

Smartsniff для просмотра реальных пакетов. Иногда это помогает идентифицировать вредоносное ПО.

Использование Rootkit Revealer

Запустите Rootkit Revealer, чтобы найти любые руткиты вашей системы.

Использование монитора процессов

Если вы обнаружили файлы, которые снова появляются на ваших дисках после их удаления,

вполне вероятно, что они принадлежат вредоносным программам. Вы можете использовать Process Monitor, чтобы определить, что

воссоздает их. То же самое относится и к записям реестра.

Использование Блокнота

Откройте файл «C:\WINDOWS\system32\drivers\etc\hosts» в Notepad.exe, там должна быть одна запись:

127.0.0.1 локальный хост

Если есть другие записи, это может означать, что вредоносное ПО изменило файл.

Этот файл можно использовать для перенаправления определенных имен хостов на вредоносные компьютеры.

Как удалить вредоносное ПО

После того, как вы определили процессы, связанные с вредоносными или почтовыми программами, вам необходимо избавиться от них.

Включает три шага:

- Остановить запущенные вредоносные процессы

- Удалить файлы из системы

- Измените конфигурацию, чтобы удалить поведение автозапуска

«Хорошее» вредоносное ПО пытается помешать вам сделать что-либо из этого, сохраняя блокировки файлов, перезапуская вторичные процессы и применяя другие меры.

Первое, что вы должны попробовать, это «убить» процесс в Process Explorer. Это может включать убийство

Проводник Windows, если вредоносное ПО прикрепилось к нему.

Если процесс снова появляется вскоре после того, как вы его убили, это означает, что запущен другой процесс, который перезапускает его. Если вы можете

определите несколько вредоносных процессов, используйте DTaskManager, выберите их все и уничтожьте за один раз.

Затем удалите файлы, которые вы идентифицировали как вредоносное ПО.

Наконец, удалите загрузочную конфигурацию вредоносного ПО с помощью Autoruns.

nextGen: Conficker

Современные вредоносные программы, даже если это не руткиты, очень хорошо себя прячут. Конфикер — хороший пример. Он не отображается в

список процессов, и хотя это служба Windows, она также не отображается в списке служб.

Он использует случайные имена файлов, которые не могут быть найдены в autoruns.exe. Однако обнаружить его все же было довольно легко; по пингу

www.microsoft.com и не получил ответа при проверке связи с www.google.com. Чтобы удалить Conficker, я использую специальные

средства удаления, доступные в сети.

Что, если вредоносная программа знает о ваших инструментах и не позволяет вам их использовать?

Некоторые вредоносные программы отслеживают запуск любого процесса и останавливают новый процесс или всю ОС, если вы запускаете приложение.

которые могут быть опасны для вредоносных программ.

В некоторых случаях можно просто переименовать инструменты и использовать их, потому что вредоносное ПО ищет общеизвестные имена исполняемых файлов.

В одном случае я не мог запустить ни один из своих инструментов, даже пользовательские скрипты vb, все было сразу закрыто. В этом

случае я использовал pslist.exe и pskill.exe (часть пакета PsTools Suite) со второго компьютера, чтобы убить процессы на зараженном компьютере.

Пример использования руткита в Сантьяго-де-Чили

В общежитии в Сантьяго после подключения моего USB-накопителя я заметил новый скрытый autorun.inf и system.dll в корне моего диска и всех других дисков. Здесь ничего нового, верно? Поэтому я убил explorer.exe, чтобы избавиться от любого вредоносного ПО, которое к нему прикрепилось. Я удалил два файла, и они вернулись через несколько секунд. Я убил все другие пользовательские процессы и кучу служб, но файлы продолжают возвращаться.

Итак, я запустил Process Monitor, чтобы выяснить, какой процесс записывает эти файлы. Это был процесс с идентификатором процесса 960, однако в Process Explorer такого процесса не было. Я использовал TCPView для просмотра сетевого трафика, а «960» держал порты открытыми.

Это был процесс с идентификатором процесса 960, однако в Process Explorer такого процесса не было. Я использовал TCPView для просмотра сетевого трафика, а «960» держал порты открытыми.

Я пытался убить 960 с помощью pskill.exe, но получил сообщение «Отказано в доступе», используя pskill.exe /t 960 говорит «успех», но на самом деле не уничтожает процесс.

Входит Rootkit Revealer, верно? Он показывает одну проблему, но выглядит безобидно.

Еще одна вещь, которую я заметил, это то, что в Process Explorer я не видел svchost.exe для всех сетевых служб. Это единственный процесс, в котором размещено более дюжины служб, однако эти службы работают. Также Process Monitor сообщает, что исполняемый файл для процесса 960 — это svchost.exe /netsvc.

Я осмотрелся и нашел несколько инструментов, которые показывают скрытые процессы, в итоге я использовал «ptree.exe». Он показывает один дополнительный процесс, помеченный как «скрытый», и это отсутствующий svchost. exe. Несмотря на то, что у инструмента есть возможность убить скрытый процесс, в моем случае это не сработало. Я думаю, поскольку он запускает все эти сетевые службы вместе со службой вредоносных программ, его невозможно убить.

exe. Несмотря на то, что у инструмента есть возможность убить скрытый процесс, в моем случае это не сработало. Я думаю, поскольку он запускает все эти сетевые службы вместе со службой вредоносных программ, его невозможно убить.

Я искал службу в реестре с помощью OORegEdtor.exe (поскольку regedit.exe больше не присутствовал в системе), но не смог найти незнакомую службу.

Я немного заглянул в svchost.exe, при запуске он берет свой параметр, в данном случае «netsvcs», и ищет значение реестра «netsvcs» в «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost», это называется сервисной группой и представляет собой список всех сервисов, которые должны быть запущены, если они настроены на автозапуск. Опять же, этот список выглядел нормально.

В этот момент я загрузил некоторые инструменты для удаления руткитов, такие как Blacklight, из FSecure, он нашел скрытый процесс, но для его удаления он переименовал исполняемый файл при следующем запуске системы. Это проблематично, потому что svchost.exe используется для размещения многих других важных служб Windows.

Это проблематично, потому что svchost.exe используется для размещения многих других важных служб Windows.

Просмотрел еще раз Autoruns.exe с включенной опцией «Проверка подписи кода», на вкладке службы было три службы Microsoft, которые не прошли проверку. Это означает, что исполняемые файлы отличались от исходных подписанных версий файлов Microsoft. В данном случае службами были «W32Time», «Расписание» и «srservice».

Немного покопавшись в Интернете, я нашел инструмент под названием RootKitUnhooker, который также показал скрытый процесс и смог его убить.

Теперь можно было удалить два файла в корне, и больше не было никакой сетевой активности.

Я установил AVG Free, который нашел целую кучу вирусов в системе, но смог удалить только некоторые из них. Он отказался удалить три файла зараженных служб, перечисленных выше: «Объект занесен в белый список (критический / системный файл, который не следует удалять)». Я убедился, что эти службы не запущены, а затем заменил файлы копиями из каталога «C:\WINDOWS\ServicePackFiles».

exe или svchost.exe.

exe или svchost.exe. Это действительно боль.

Это действительно боль.