Hosts системный файл: Как найти файл hosts

Содержание

Как найти файл hosts

Именно к нему, в первую очередь, обращается любой интернет-браузер при попытке пользователем открыть какой-либо веб-ресурс/сайт или же программный модуль, отвечающий за выход своего приложения в интернет. И если они в этом файле найдут какую-либо информацию относительно конкретного домена или программы, то будут использовать именно ее, при этом, абсолютно игнорируя дээнэсы/dns. Таким образом, с помощью специальных команд, которые прописываются в файле hosts, можно решать многие задачи. Например, блокировать браузерам доступ к определенным сайтам или перенаправлять/редиректить маршрут с одного сайта на другой, а также полностью запретить любой программе выход в интернет (чем очень часто пользуются многие юзеры для «активации» софта и игр, купленных «на улице» или скачанных из сети!). Впрочем, ситуаций, когда hosts-файл может понадобиться пользователю, в действительности, намного больше!

Но прежде, чем редактировать hosts-файл, согласитесь, сначала его нужно найти. Сделать это, как оказывается, совсем нетрудно. Есть несколько несложных способов. Для начала нужно знать, где он располагается. В разных версиях операционных систем, его местонахождение может меняться.

Сделать это, как оказывается, совсем нетрудно. Есть несколько несложных способов. Для начала нужно знать, где он располагается. В разных версиях операционных систем, его местонахождение может меняться.

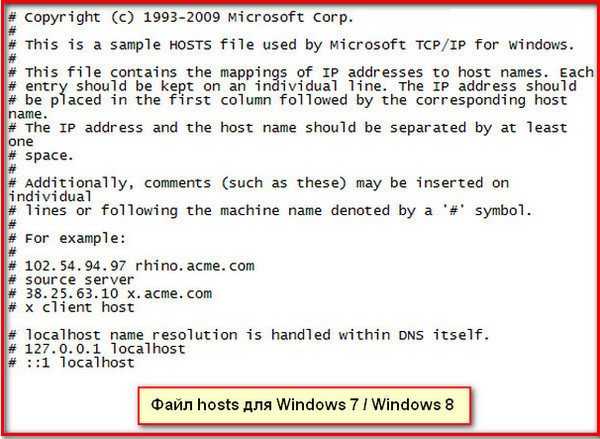

В Windows 8/7/Vista/XP вы его найдете в папке: C:\Windows\system32\drivers\etc\. В более ранних версиях операционных платформ семейства Виндовс, таких как, Windows 2000/NT, он будет находиться по адресу: C:\WINNT\system32\drivers\etc\. В совсем «древних» операционках, типа, Windows 98/95 заветный файлик просто будет лежать в корневой папке C:\Windows.

Теперь, когда расположение хостс-файла известно, можете выбрать на свое усмотрение самый быстрый и удобный способ, чтобы до него добраться.

Первый способ

Откройте на рабочем столе Мой компьютер, выберите диск С и далее проследуйте по нужному адресу.

Второй способ

Откройте «Проводник» (нажмите Пуск → Все программы → Стандартные → Проводник или же просто нажмите на значок «Проводника», который должен располагаться на панели быстрого запуска рядом с кнопкой «Пуск») и так же далее проследуйте по нужному адресу.

Третий способ

Комбинацией горячих клавиш WINDOWS + R вызовите меню «Выполнить» и там введите команду: %systemroot%\system32\drivers\etc и папка с хостс-файлом откроется сама.

Четвертый способ

Нажмите кнопку «Пуск» и в строке Найти программы и файлы введите команду описанную выше или же просто наберите: etc. Нужная вам папка покажется в окне результатов поиска, которое находится чуть выше строки поиска.

Однако, стоит учесть, что hosts является важнейшим системным файлом и поэтому, как и все защищенные системой файлы, может быть скрыт. Если вы не обнаружите его ни в одной из указанных папок, сделайте следующее: не выходя из папки (в левом верхнем углу функциональной панели) выберите опцию Упорядочить, далее кликните на функцию Параметры папок и поиска, затем в открывшемся окошке выберите вкладку Вид и в представленном ниже списке опций уберите галочку напротив строчки Скрывать защищенные системные файлы (рекомендуется) и, наоборот, поставьте значок напротив графы Показывать скрытые файлы, папки и диски, как показано на скриншоте. Не забудьте нажать «Применить» и «ОК».

Не забудьте нажать «Применить» и «ОК».

На этом все. Теперь hosts-файл полностью ваш! Можете приступать к его редактированию и сохранению, которые делаются с помощью обыкновенного Блокнота!

Другие операционные системы

Что касается других операционок, например, Linux и Mac, то там дело с hosts файлом обстоит несколько по-другому, хотя этот файл также лежит в папке /etc/ и называется идентично hosts.

На Маке, чтобы перейти в эту папку достаточно в проводнике (Finder) нажать сочетание Shift + Cmd + G, после чего в открывшемся окне ввести адрес: /etc/ и нажать Enter. Можно сделать по-другому и воспользоваться командной строкой (Терминалом). Для этого последовательно идите в Приложения —> Утилиты —> Терминал. Для перехода в папку etc и открытия файла hosts, нужно в окне терминала ввести команду: sudo nano /etc/hosts и ввести админский пароль, после чего хостс-файл будет открыт и доступен для редактирования. На Линуксе, команда введенная в терминальном окне будет выглядеть так: sudo gedit /etc/hosts.

На Линуксе, команда введенная в терминальном окне будет выглядеть так: sudo gedit /etc/hosts.

Узнаем как открыть файл hosts, зачем это нужно, и какие параметры в нем можно изменять?

По всей видимости, многие пользователи очень часто сталкиваются с тем, что иногда при вирусном заражении компьютера, при установке взломанного или нелегального программного обеспечения рекомендуется внести некоторые изменения в файл hosts. Что это за системный компонент, рядовые пользователи обычно даже не догадываются, не говоря уже о знании того, как открыть файл hosts и какие изменения в него можно (и можно ли вообще) внести. Именно поэтому на понимании его функционального предназначения и стоит остановиться подробнее.

Что такое файл hosts, и какая информация в нем хранится?

Пока вопросы, связанные с тем, как открыть файл hosts, оставим в стороне, и посмотрим, что это за объект и для чего он вообще нужен в системе.

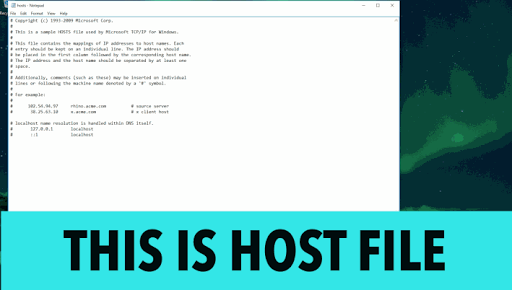

Если давать самое простое объяснение, сразу же можно отметить тот факт, что этот файл по своей сути и содержанию является самым обычным текстовым документом, хотя и не имеет расширения. Да-да, именно так! Даже при условии выставления в «Проводнике» отображения расширений для всех зарегистрированных типов файлов, для этого объекта оно указано не будет. И сделано это не просто так. Дело в том, что информация, хранимая в этом файле, предназначена для осуществления сопоставления доменных имен с IP-адресами запрашиваемых интернет-ресурсов.

Да-да, именно так! Даже при условии выставления в «Проводнике» отображения расширений для всех зарегистрированных типов файлов, для этого объекта оно указано не будет. И сделано это не просто так. Дело в том, что информация, хранимая в этом файле, предназначена для осуществления сопоставления доменных имен с IP-адресами запрашиваемых интернет-ресурсов.

Грубо говоря, когда вы вводите адрес сайта в браузере, система сначала обращается именно к этому файлу, а только потом происходит валидация на уровне DNS-сервера. В общем-то, данный компонент и можно в некоторой степени назвать неким подобием встроенного в Windows или в любую другую систему локального DNS-сервера. Что же касается информации, которая прописана в файле, основное содержимое по большому счету является всего лишь описательной частью, а основной интерес представляют команды, которые указываются для локального хоста, имеющего во всех случаях адрес 127.0.0.1. Что это означает? Это означает то, что посредством изменения параметров, прописанных в этом файле, можно производить либо перенаправление на другие ресурсы, либо вообще ограничивать доступ к некоторым сайтам, запрещая и системе, и программам, которые пытаются к ним получит доступ, осуществлять подключение. Таким образом, его приоритет выше, нежели даже у DNS-сервера.

Таким образом, его приоритет выше, нежели даже у DNS-сервера.

Почему вирусы чаще всего атакуют этот файл?

С точки зрения безопасности любой компьютерной системы, имеющей доступ в интернет, данный компонент в связи со своими приоритетными параметрами является чуть ли не одной из самых основных целей, на которые производятся атаки разного рода вирусных угроз. Почему так? Да только потому, что после изменения некоторых записей угроза может получить контроль не только над соединением, но и перенаправлять пользователя на разного рода сомнительные, рекламные или поддельные ресурсы в интернете, например, с целью кражи персональных данных. И присутствие рекламы представляется еще далеко не самыми худшими последствиями, которые могут быть.

Предположим, что вирус прописал в файле hosts перенаправление на поддельную банковскую страницу. Пользователь вроде бы вводит легальный (официальный) адрес ресурса, но потом, ни о чем не догадываясь, попадает на совершенно другую страницу, которая внешне может напоминать оригинальную. Далее он вводит свои логины и пароли для доступа к персональным банковским операциям, а в итоге, скажем, с его карты пропадают все средства. Именно поэтому доступ к файлу hosts с целью редактирования по умолчанию в системе заблокирован, будь вы хоть трижды администратором (для Windows 7 и выше). Но как открыть файл hosts, если это действительно необходимо? Для этого есть несколько способов, о которых поговорим чуть позже, а пока посмотрим, где располагается этот объект.

Далее он вводит свои логины и пароли для доступа к персональным банковским операциям, а в итоге, скажем, с его карты пропадают все средства. Именно поэтому доступ к файлу hosts с целью редактирования по умолчанию в системе заблокирован, будь вы хоть трижды администратором (для Windows 7 и выше). Но как открыть файл hosts, если это действительно необходимо? Для этого есть несколько способов, о которых поговорим чуть позже, а пока посмотрим, где располагается этот объект.

Где находится файл hosts в Windows?

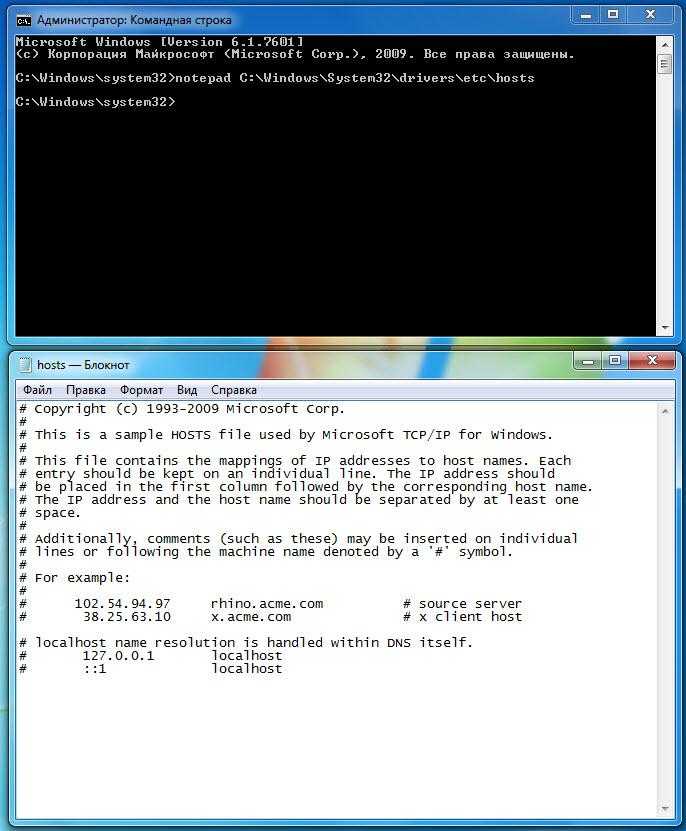

Во всех Windows-системах найти этот объект особого труда не представляет. Для удобства будем рассматривать модификации системы 7 и выше. Достаточно зайти в «Проводнике» в основную директорию системы, перейти в каталог System32, открыть папку drivers и войти в каталог etc.

Если нужно поступить проще, можно задать поиск через меню «Выполнить» с использованием атрибутов %systemroot% или %WinDir%, после которых через левый слэш последовательно указываются все папки, по которым производятся переходы.

Чем открыть файл hosts в Windows 7 или любой другой ОС этого семейства для просмотра?

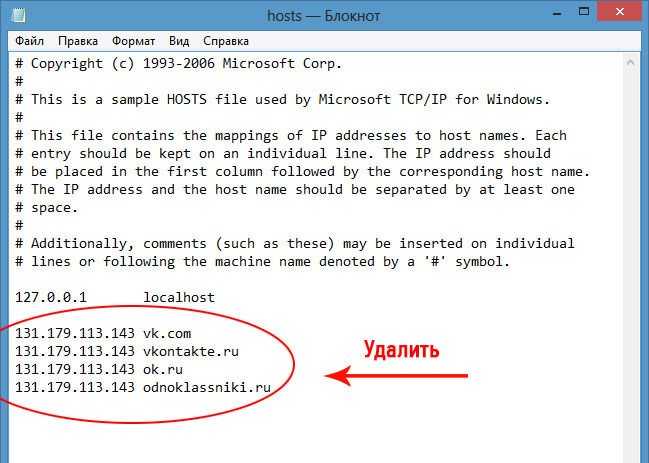

Итак, с содержанием и расположением файла немного разобрались. Теперь, исходя из того, что это действительно текстовый документ, посмотрим, как открыть файл hosts с помощью «Блокнота» или любого другого текстового редактора. Если речь идет только о просмотре, а не о редактировании содержимого, открытие можно произвести либо в уже запущенной программе, выбрав из списка типов открываемых объектов все файлы, либо осуществить открытие через «Проводник», где в меню ПКМ на файле выбирается пункт «Открыть с помощью…», после чего указывается стандартное приложение «Блокнот» или любое другое аналогичное приложение такого класса.

Обратите внимание, что несмотря на принадлежность этого объекта к текстовым файлам, открыть его в редакторах типа Word не получится, поскольку даже папка etc в списке отображаться не будет. Зато если воспользоваться пунктом «Открыть с помощью…», выполнить такую операцию можно без проблем. Но и в том, и другом случае сохранить произведенные изменения не выйдет.

Но и в том, и другом случае сохранить произведенные изменения не выйдет.

Как открыть файл hosts от имени администратора?

А вот редактировать файл иногда действительно нужно. Но как открыть файл hosts «Блокнотом», чтобы изменения можно было сохранить? В этом случае саму программу для обработки текстового содержимого необходимо запускать исключительно от имени администратора. Для «Блокнота» в Windows 7 сделать это можно через консоль «Выполнить», вписав команду notepad и отметив галочкой пункт старта с правами админа. Если такой пункт отсутствует, запустить файл Notepad.exe от имени админа можно в «Проводнике» (он находится в корневом каталоге системы Windows).

Еще одна методика состоит в том, чтобы создать новую задачу в «Диспетчере задач», а в консоли вписать вышеуказанную команду с пометкой старта от имени администратора. После внесения изменений сохранить файл hosts можно будет стандартным быстрым сочетанием Ctrl + S.

Как и какие можно вносить изменения в содержимое файла hosts?

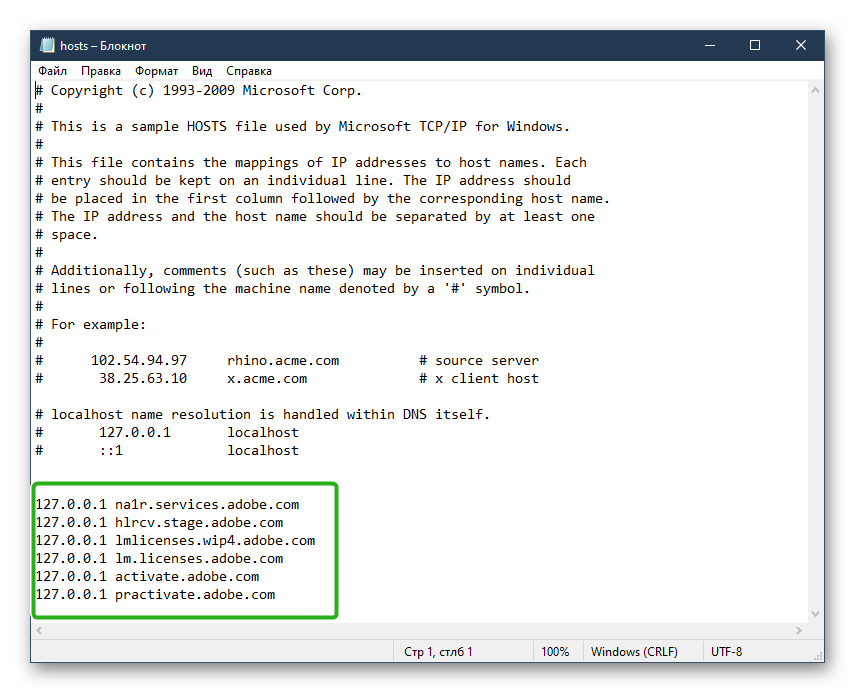

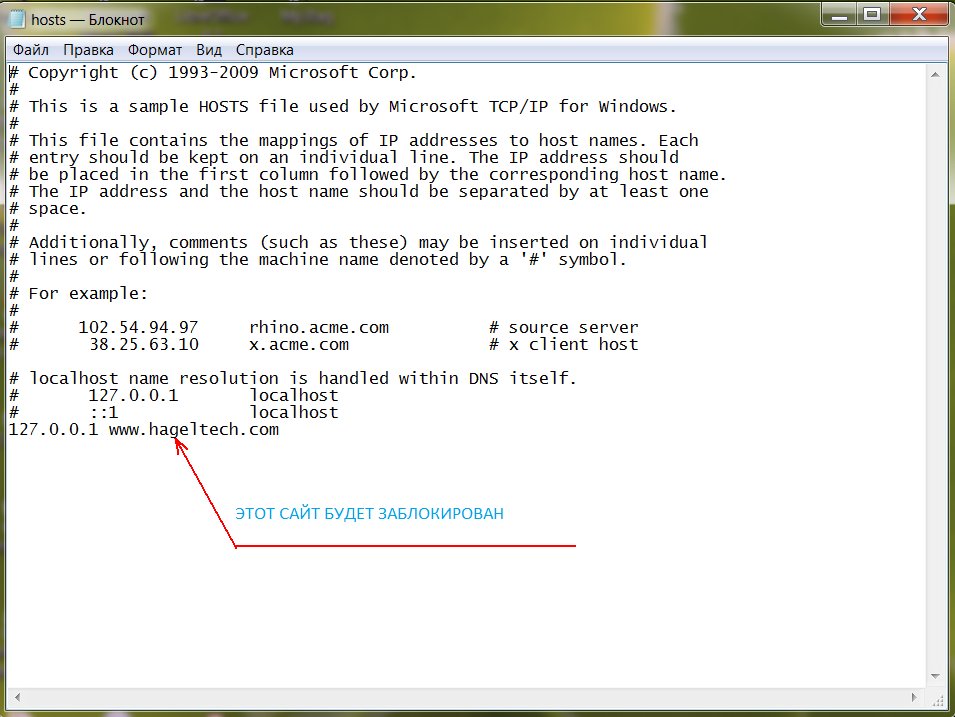

Что же касается изменений, в основном они сводятся к тому, чтобы заблокировать какой-то сайт, вписав его адрес после двух последних строк с использованием символа решетки и адреса локального хоста.

Так, например, если какая-то программа со взломанной лицензией (или оффлайн-регистрацией при помощи кей-генератора) постоянно обращается к официальному сайту разработчика, нет ничего проще, нежели выставить блокирование подключения. В этом случае приложение «подумает», что подключение к интернету отсутствует, и производить проверку лицензии не будет.

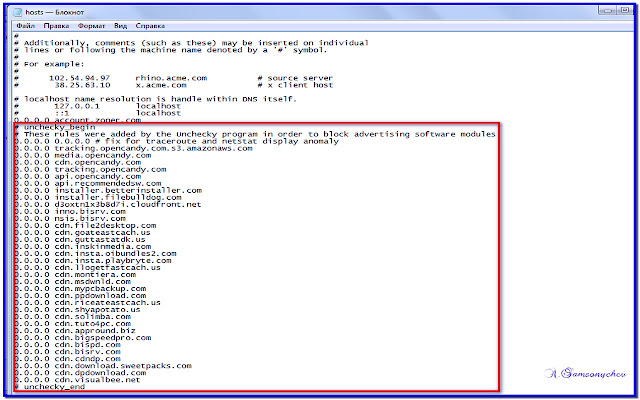

Наконец, говоря о том, как открыть файл hosts, не следует забывать, что некоторые портативные антивирусные программы при обнаружении угроз вносят изменения в содержимое этого объекта самостоятельно. Поэтому удалять записи, созданные под эгидой таких защитных приложений, не рекомендуется. Да и вообще без надобности этот объект лучше не трогать совсем.

Преимущества и использование файла Hosts

Файл hosts, который используется операционными системами для сопоставления соединения между IP-адресом и доменными именами перед переходом на серверы доменных имен. Этот файл представляет собой простой текстовый файл с сопоставлением IP-адресов и доменных имен.

Давайте поговорим об использовании файла hosts

Защита конфиденциальности

Вы можете использовать это, чтобы заблокировать рекламодателей, трекеры, блокировать маркетинговые или сторонние веб-сайты, заблокировать рекламу, баннеры, сторонние счетчики страниц или сайты для защиты вашего Конфиденциальность.

Блокировать веб-сайты для ваших детей

Если вы не хотите, чтобы ваши дети открывали некоторые веб-сайты, вы можете заблокировать их с помощью файла hosts. Вы можете полностью решить, что вы хотите заблокировать, и даже большинство угонщиков и, возможно, нежелательные программы.

Безопасность

Мы можем использовать его в качестве брандмауэра в нашей локальной системе. Файл hosts предназначен для блокировки шпионского ПО и/или рекламных сетей. Вы можете добавить все доменные имена сайтов-шпионов и рекламных сетей в свой файл hosts, а также заблокировать опасные сайты, сайты с программами-вымогателями, сайты блокчейна.

Разработка

Как вы знаете, во время разработки вам необходимо запустить веб-приложение на локальном хосте для проверки. Веб-сайты могут работать на локальном хосте, 127.0.0.1 или локальном IP-адресе. В локальном хосте есть некоторые ограничения, вы хотите просмотреть свой веб-сайт в пользовательском домене перед запуском в общедоступном домене, предположим, что вы разработали электронную коммерцию. Вы хотите устранить проблему с платежным шлюзом, но ваш платежный шлюз не поддерживает URL-адрес или IP-адрес локального хоста в случае успешной оплаты. Вы можете добавить собственный домен в файл hosts и проверить процесс оплаты на локальном хосте 9.0003

Веб-сайты могут работать на локальном хосте, 127.0.0.1 или локальном IP-адресе. В локальном хосте есть некоторые ограничения, вы хотите просмотреть свой веб-сайт в пользовательском домене перед запуском в общедоступном домене, предположим, что вы разработали электронную коммерцию. Вы хотите устранить проблему с платежным шлюзом, но ваш платежный шлюз не поддерживает URL-адрес или IP-адрес локального хоста в случае успешной оплаты. Вы можете добавить собственный домен в файл hosts и проверить процесс оплаты на локальном хосте 9.0003

Как редактировать файл hosts

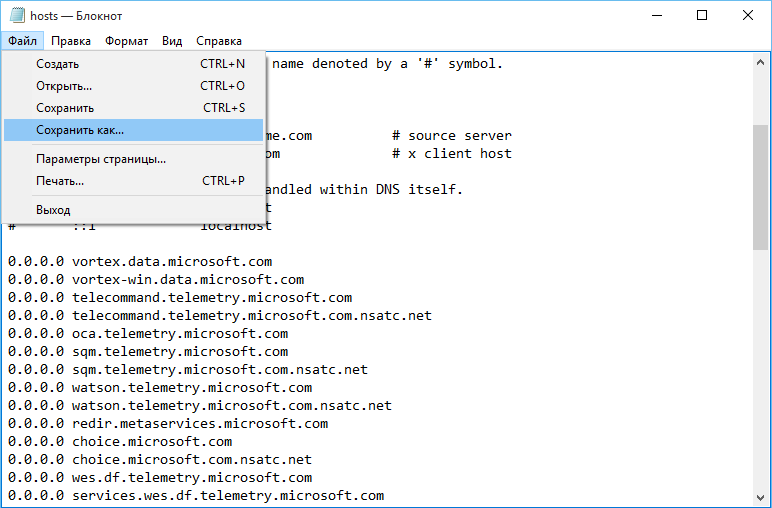

Windows 8 или 10

Операционная система Windows нам нужно открыть файл host

- Перейдите в меню «Пуск» и начните печатать в блокноте.

- Щелкните правой кнопкой мыши «Блокнот» и выберите «Запуск от имени администратора».

Откройте файл hosts. Нажмите «Файл»> «Открыть», скопируйте и вставьте следующий путь: «

».

c:\Windows\System32\Drivers\etc\hosts

Вы можете редактировать файл hosts

Предположим, вы хотите заблокировать facebook. com в своей системе и хотите добавить собственный домен для своего веб-сайта. Просто скопируйте и вставьте следующие строки

com в своей системе и хотите добавить собственный домен для своего веб-сайта. Просто скопируйте и вставьте следующие строки

0.0.0.0 www.facebook.com 127.0.0.1 www.customdomain.com

После завершения редактирования Сохраните файл hosts

Откройте браузер и попробуйте зайти на www.facebook.com и увидите, что вы не можете получить доступ к этому сайту

Linux

Используйте следующие инструкции для Linux

В окне терминала Linux откройте файл hosts с помощью любимого текстового редактора

$ sudo vim /etc/hosts

Будет запрошен пароль, введите пароль администратора.

- С помощью vim или вашего любимого текстового редактора вы можете легко редактировать. Файл hosts в Linux аналогичен файлу hosts в Windows. Сейчас снова блокирую Facebook и добавляю личный домен

- Сохранить изменения

Mac OS

Используйте следующие инструкции для macOS

- Найдите терминальное приложение в вашей системе

— Мы можем использовать приложение Spotlight для поиска

- Введите

sudo vim /etc/hostsв терминале

— Будет запрошен пароль, введите пароль администратора

— Введите пароль администратора

С помощью текстового редактора vim вы можете легко редактировать себя. Файл hosts в macOS также похож на файл hosts в Windows и Linux. Я блокирую Facebook и добавляю сюда собственный домен .

Файл hosts в macOS также похож на файл hosts в Windows и Linux. Я блокирую Facebook и добавляю сюда собственный домен .

- Сохранить изменения

Откройте браузер и попробуйте получить доступ к www.facebook.com и увидите, что вы не можете получить доступ к этому сайту.

Заключение

Файл hosts есть во всех операционных системах. Файл hosts — мощный инструмент. Это может сделать ваш компьютер более безопасным и безопасным, блокируя вредоносные сайты

Автор Виджай Сингх Шекхават

Ведущий архитектор продукта @LoginRadius. Он любит работать с технологиями и создавать что-то новое. Он также мыслитель прорыва, специалист по DevOps и энтузиаст кибербезопасности.

Вам понравилась эта статья? Подпишитесь на новые статьи!

Файл хостов изменен | Elastic Security Solution [8.5]

Файл hosts на конечных точках используется для управления ручным преобразованием IP-адресов в имена хостов. Файл hosts — это первая точка поиска разрешения имен хостов DNS, поэтому, если злоумышленники смогут изменить файл hosts конечной точки, они смогут направить трафик во вредоносную инфраструктуру. Это правило обнаруживает изменения в файле hosts в системах Microsoft Windows, Linux (Ubuntu или RHEL) и macOS.

Файл hosts — это первая точка поиска разрешения имен хостов DNS, поэтому, если злоумышленники смогут изменить файл hosts конечной точки, они смогут направить трафик во вредоносную инфраструктуру. Это правило обнаруживает изменения в файле hosts в системах Microsoft Windows, Linux (Ubuntu или RHEL) и macOS.

Тип правила : eql

Индексы правил :

- аудитбит-*

- winlogbeat-*

- журналы-endpoint.events.*

- лаги-окна.*

Серьезность : Средний

Оценка риска : 47

пробежки каждые : 5 минут

Поиск индексов от : сейчас-9M (дата математика, см. Также Время.

Максимальное количество предупреждений на выполнение : 100

Каталожные номера :

- https://www.elastic.co/guide/en/beats/auditbeat/current/auditbeat-reference-yml.

html

html

Теги :

- Эластичный

- Хозяин

- линукс

- Окна

- macOS

- Обнаружение угроз

- Влияние

Версия : 101 (история версий)

Добавлено (релиз Elastic Stack) : 7.10.0

Последнее изменение (выпуск упругого стека) : 8.5.0

Авторы правил : Elastic

Лицензия правила : Elastic License v2

Руководство по расследованию

## и анализ. ### Изучение файла hosts изменено Операционные системы используют файл hosts для сопоставления соединения между IP-адресом и доменными именами перед переходом к домену. серверы имен. Злоумышленники могут злоупотреблять этим механизмом, чтобы направить трафик во вредоносную инфраструктуру или нарушить безопасность, которая зависит от связи с сервером. Например, российские злоумышленники изменили этот файл на контроллере домена, чтобы перенаправлять вызовы Duo MFA на локальный хост вместо сервера Duo, что не позволяло службе MFA связываться со своим сервер для проверки входа в MFA.Это фактически отключило MFA для активных учетных записей домена, поскольку политика Duo по умолчанию для Windows — «Открыть при сбое», если сервер MFA недоступен. Это может произойти в любой реализации MFA и не эксклюзивно для Дуо. Дополнительную информацию см. в этом [Предупреждении CISA] (https://www.cisa.gov/uscert/ncas/alerts/aa22-074a). Это правило идентифицирует изменения в файле hosts в нескольких операционных системах, используя события создания процесса для Linux и файловые события в Windows и macOS. #### Возможные шаги расследования - Определите специфику вовлеченных активов, таких как роль, критичность и связанные пользователи. - Исследуйте цепочку выполнения процесса (родительское дерево процессов) на наличие неизвестных процессов. Изучите их исполняемые файлы для распространенности, расположены ли они в ожидаемых местах и подписаны ли они действительными цифровыми подписями. - Определите учетную запись пользователя, которая выполнила действие, и должна ли она выполнять такое действие.

- Свяжитесь с владельцем учетной записи и подтвердите, знают ли они об этой деятельности. - Изучите другие оповещения, связанные с пользователем/хостом за последние 48 часов. - Изучите изменения в файле hosts, сравнив его с резервными копиями файлов, теневыми копиями томов и другими способами восстановления. механизмы. ### Ложноположительный анализ - Этот механизм можно использовать на законных основаниях. Аналитики могут отклонить оповещение, если администратору известно об активности. и конфигурация оправдалась. ### Ответ и исправление - Инициировать процесс реагирования на инциденты на основе результатов сортировки. - Рассмотрите возможность изоляции вовлеченного хоста, чтобы предотвратить дальнейшее поведение после компрометации. - Исследуйте раскрытие учетных данных в системах, скомпрометированных или используемых злоумышленником, чтобы убедиться, что все скомпрометированные учетные записи идентифицировано. Сбросьте пароли для этих учетных записей и других потенциально скомпрометированных учетных данных, таких как электронная почта, систем и веб-сервисов.

- Просмотрите привилегии учетной записи администратора, выполнившей действие. - Запустите полную проверку на наличие вредоносных программ. Это может выявить дополнительные артефакты, оставшиеся в системе, механизмы сохраняемости и компоненты вредоносных программ. - Определите первоначальный вектор, использованный злоумышленником, и примите меры для предотвращения повторного заражения через тот же вектор. - Используя данные реагирования на инциденты, обновите политики ведения журналов и аудита, чтобы улучшить среднее время обнаружения (MTTD) и среднее время ответа (MTTR).

Правило queryedit

любое где /* файл событий для создания; события изменения файла не захвачены некоторыми из включенных источников для Linux и поэтому могут пропустите это, что является целью процесса + аргументы командной строки логика ниже */ ( event.category == "file" и event.type в («изменение», «создание») и file.path : («/private/etc/hosts», "/etc/hosts", "?:\\Windows\\System32\\drivers\\etc\\hosts")) или /* обработка событий для изменений только для Linux */ ( event.category == "процесс" и event.type в ("начало") и process.name в ("nano", "vim", "vi", "emacs", "echo", "sed") и process.args : ("/etc/hosts") )

Отображение угроз

Framework : MITRE ATT&CK TM

Тактика:

- Название: Воздействие

- ID: TA0040

- URL ссылки: https://attack.mitre.org/tactics/TA0040/

Техника:

- Название: Манипуляции с данными

- ID: T1565

- URL ссылки: https://attack.mitre.org/techniques/T1565/

История версии правилаedit

- Версия 101 (выпуск 8.5.0)

- Только форматирование

- Версия 11 (выпуск 8.4.0)

- Только форматирование

- Версия 9 (выпуск 8.3.0)

- Только форматирование

- Версия 8 (выпуск 8.2.0)

- Только форматирование

- Версия 6 (выпуск 7.