Erase all secure boot setting что это: Erase all secure boot setting перевод

Содержание

Secure Boot – что это за утилита и как её отключить

Что такое Secure Boot, и как её отключать?

Эта утилита – специфический предохранитель, который не дает пользователям устанавливать на компьютер с Windows 8, 8.1 и 10 любую другую ОС .

Работа встроенной в BIOS (UEFI) утилиты заключается в сравнении специальных ключей с подписями загрузочного кода системы.

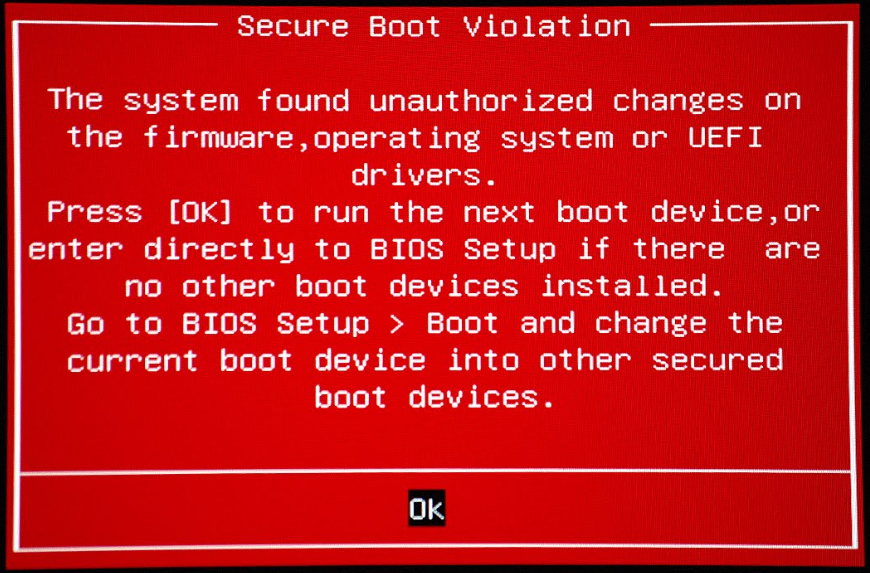

При несовпадении Secure Boot прекращает загрузку с целью защиты компьютера от взлома и использования нелицензионного программного обеспечения.

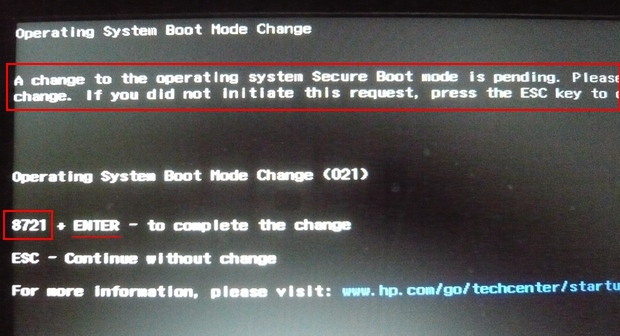

Для загрузки любой другой операционной системы на ПК от пользователя требуется сначала отключить эту утилиту в интерфейсе UEFI.

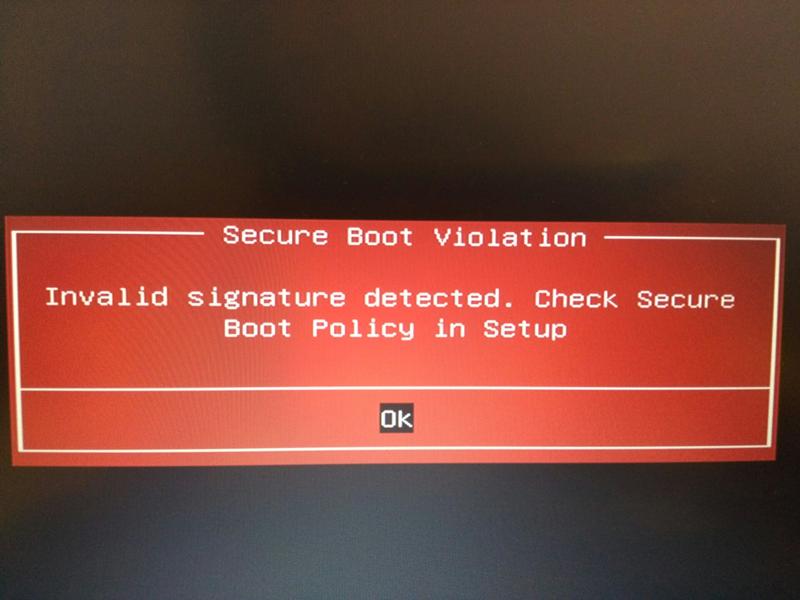

Рис.1. Сообщение при попытке поставить новую систему на компьютер с Security Boot.

Содержание:

Принцип работы и особенности Secure Boot

Технологию защиты системы от переустановки придумали не разработчики Microsoft, а специалисты из компании Unified EFI Forum, создавшей новый интерфейс БИОС – UEFI.

Функция предусматривает возможность отключения запрета установки другой ОС и управления ключами на любом ноутбуке и стационарном ПК.

Не получится отключить Secure Boot (SB) только на планшете под управлением Windows.

Для компьютеров с Windows 8 и 10 утилита работает в двух режимах:

- Режим Setup, необходимый для настройки и позволяющий заменить основные ключи Platform Key и KEK, а также базы разрешённых и отозванных ключей DB и DBX;

- Режим User или режим пользователя, в котором компьютер работает по умолчанию.

Для того, чтобы убрать функцию следует воспользоваться первым режимом.

Замена ключей, которые сравниваются с подписями кода, позволит обойти ограничение на переустановку.

Определение режима загрузки

Узнать о том, что на вашем ПК или ноутбуке включена функция Secure Boot можно тремя способами:

- уже во время попытки поставить новую Windows вместо старой, когда у вас не получится это сделать, а система выдаст соответствующее сообщение;

- через меню msinfo32, которое можно вызвать с помощью окна «Выполнить» и введённой в нём одноимённой команды.

Здесь следует найти пункт «Состояние безопасной загрузки» и прочитать там информацию о режиме защиты;

Здесь следует найти пункт «Состояние безопасной загрузки» и прочитать там информацию о режиме защиты;

Рис.2. Вход в меню «Свойств системы».

- путём запуска в командной строке (открытой от имени администратора) команды Confirm-SecureBootUEFI. Если режим работает, на экране появится надпись True, если не работает – False. Другие сообщения, включая Cmdlet not supported on this platform, говорят о полном отсутствии поддержки SB компьютером.

Рис.3. Сообщение, показывающее отсутствие поддержки UEFI и Secure Boot.

После определения режима, в котором работает Secure Boot, следует проверить тип его политики с помощью той же командной строки. Для этого вводится уже другая команда – Get-SecureBootPolicy.

Она может вернуть значение {77FA9ABD-0359-4D32-BD60-28F4E78F784B}, что говорит о правильно настроенной политике безопасности.

Любые другие символы показывают, что безопасная загрузка работает в тестовом режиме.

Сообщение типа Secure Boot policy is not enabled on this machine означает, что режим не поддерживается материнской платой.

к содержанию ↑

Отключение утилиты

Если на вашем компьютере требуется отключить безопасный режим и обеспечить загрузку новой ОС, следует выполнить следующие действия:

- Войти в настройки интерфейса UEFI;

- Изменить настройки БИОС одним из возможных способов, в зависимости от производителя материнской платы.

На компьютерах с Виндовс 8 и выше существует 2 основных способа входа в БИОС:

- Перейти в правой панели в меню «Параметры», выбрать изменение параметров, затем «Обновление и восстановление» и просто «Восстановление»;

- После этого выбирается пункт «Перезагрузить», затем настройки ПО UEFI. Осталось подождать перезагрузки, после чего вход в интерфейс БИОС будет выполнен автоматически;

- Нажать при включении компьютера функциональную клавишу (Delete, F2 или другие).

После того как удалось войти в интерфейс, следует найти в его настройках пункт, отвечающий за отключение.

Он зависит от конкретной модели компьютера и марки материнской платы.

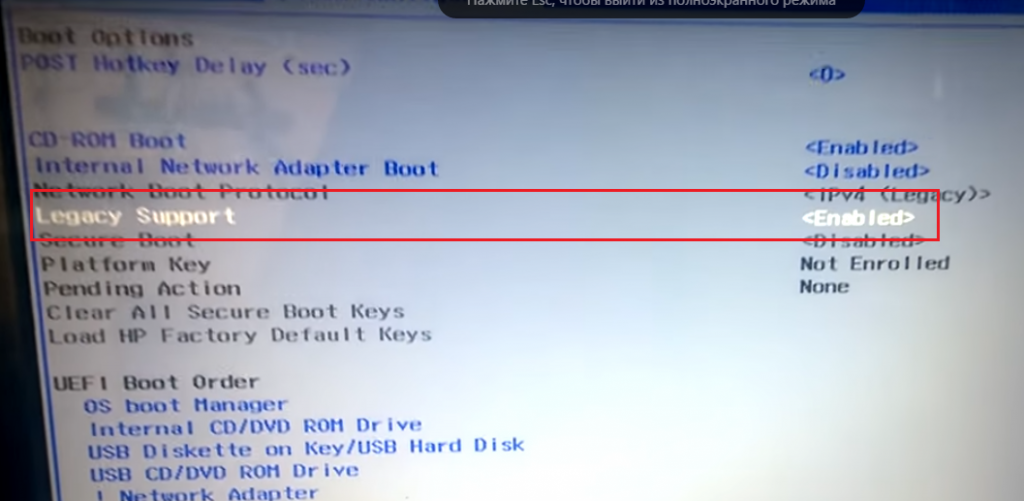

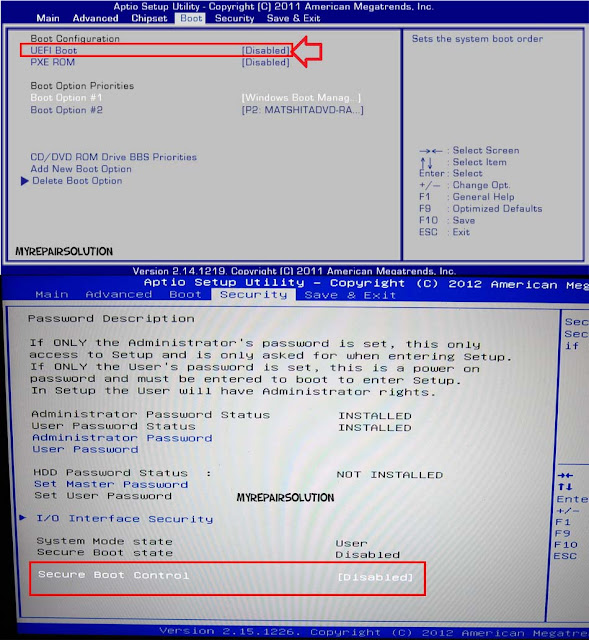

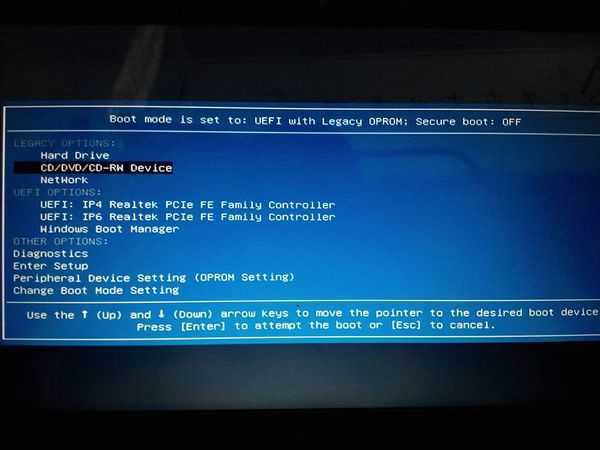

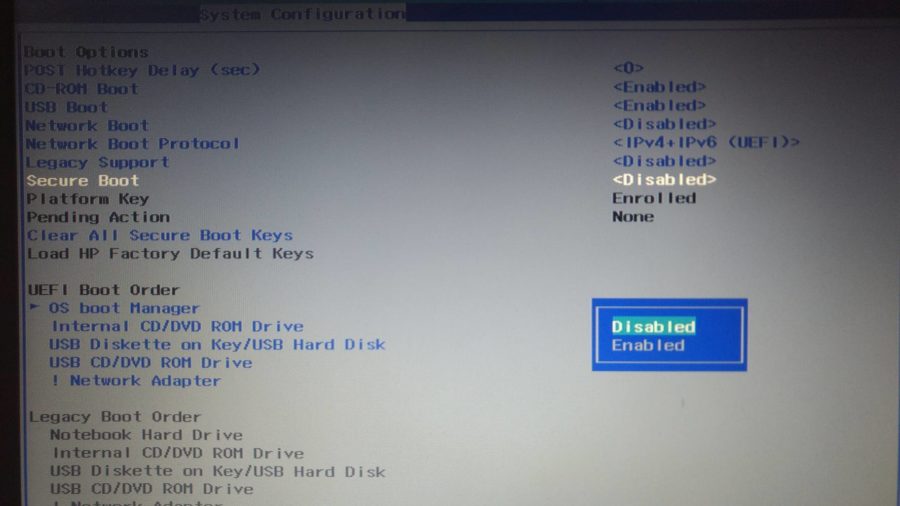

Например, для ноутбуков HP в БИОС следует найти вкладку System Configuration, перейти к пункту Boot Options и изменить значение показателя Secure Boot на Disabled.

После сохранения изменений и перезагрузки компьютера никаких ограничений на установку ОС остаться не должно.

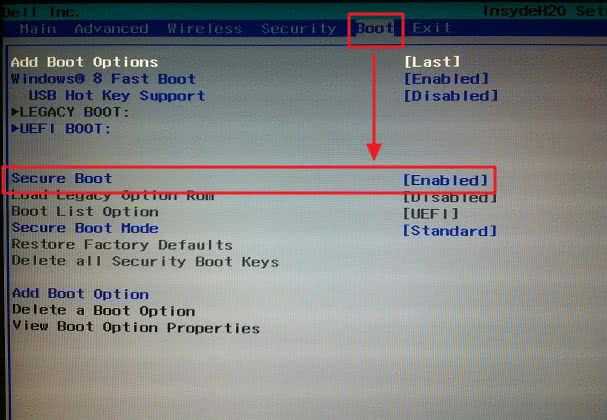

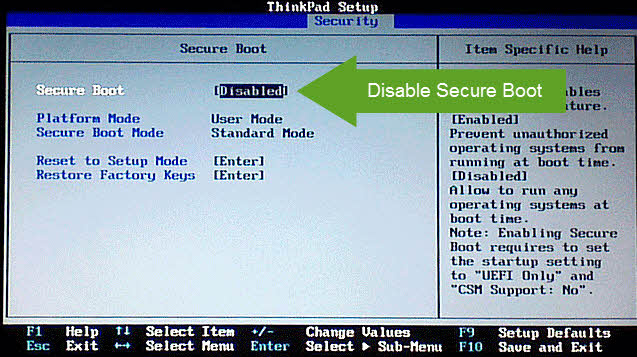

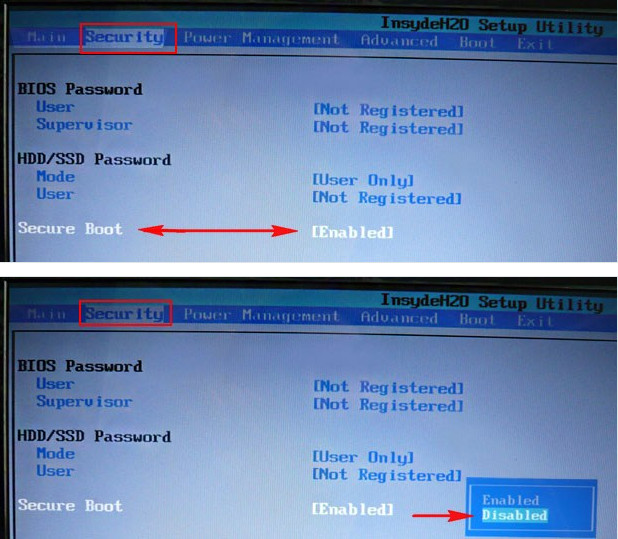

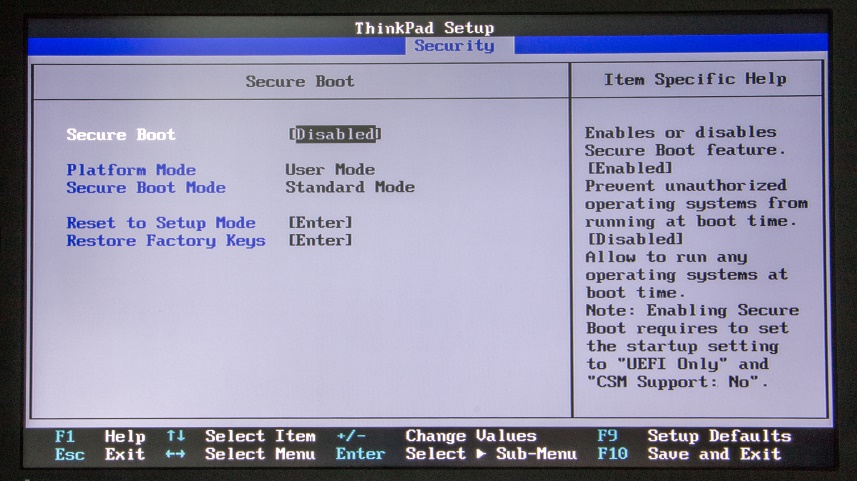

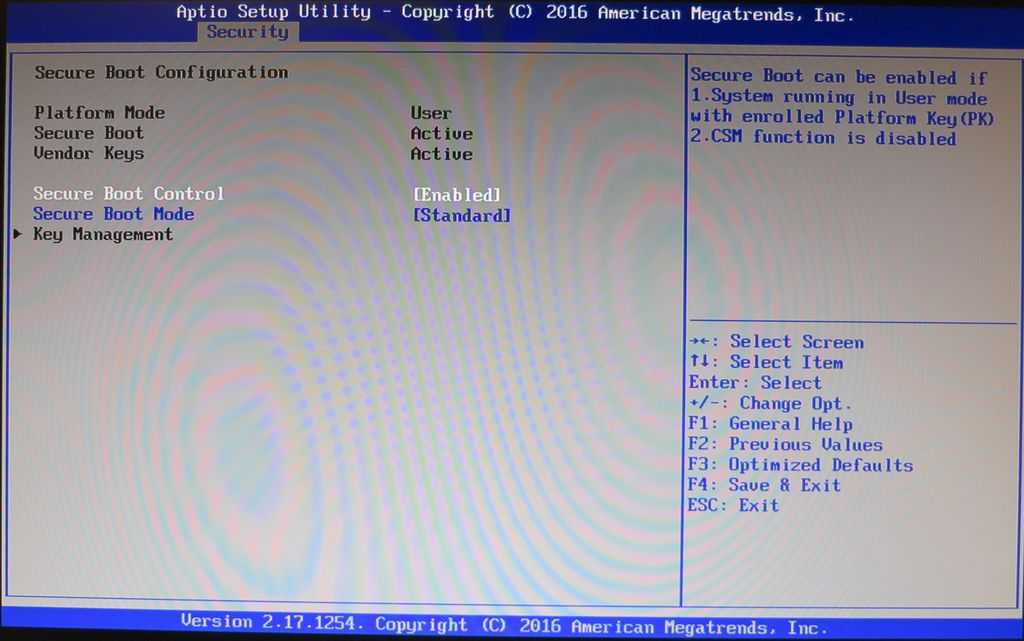

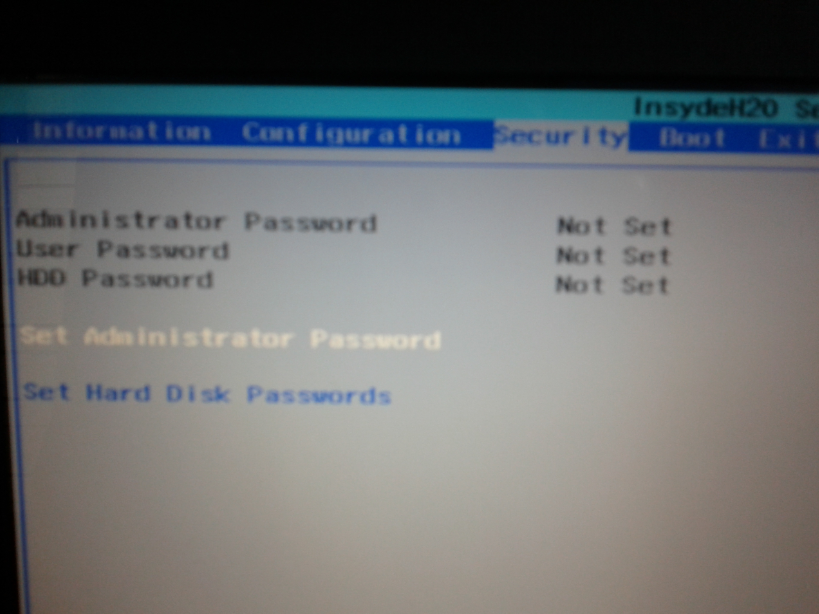

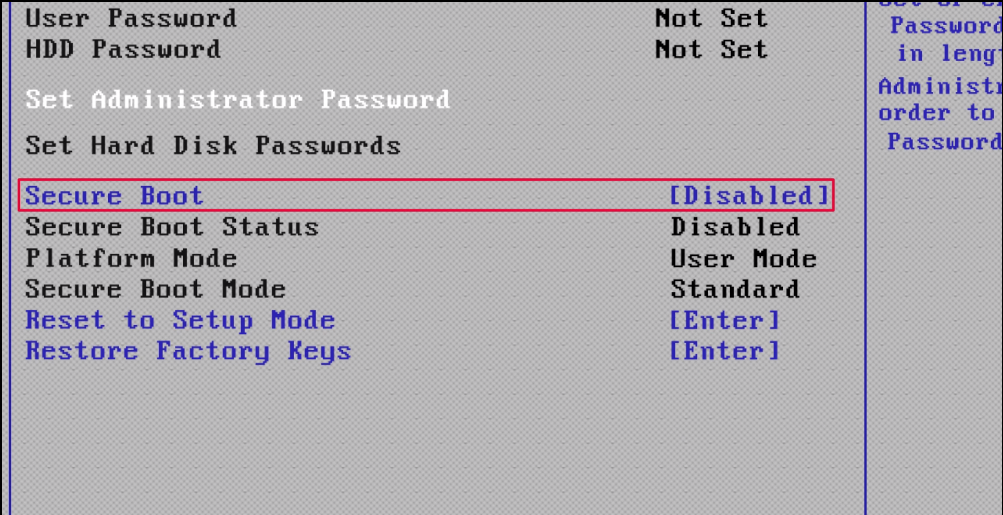

Устройства Lenovo и Toshiba имеют вкладку Security, а Dell – меню UEFI Boot, где тоже следует отключить Secure Boot.

Рис.4. Отключение безопасной загрузки для модели ноутбука Lenovo.

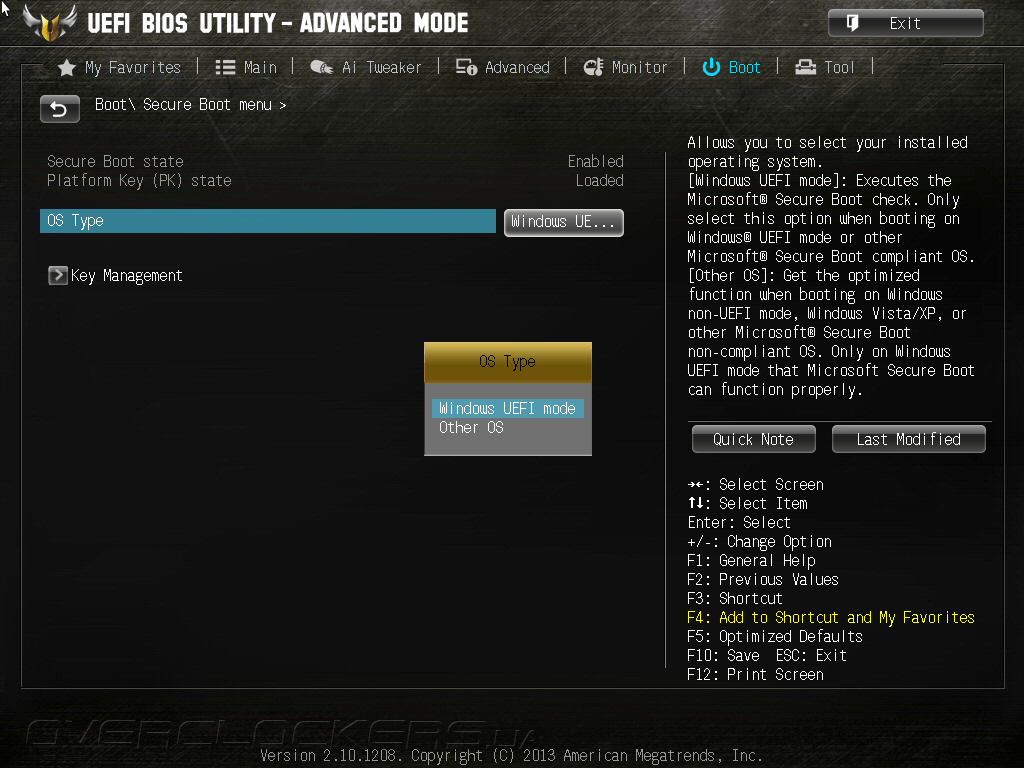

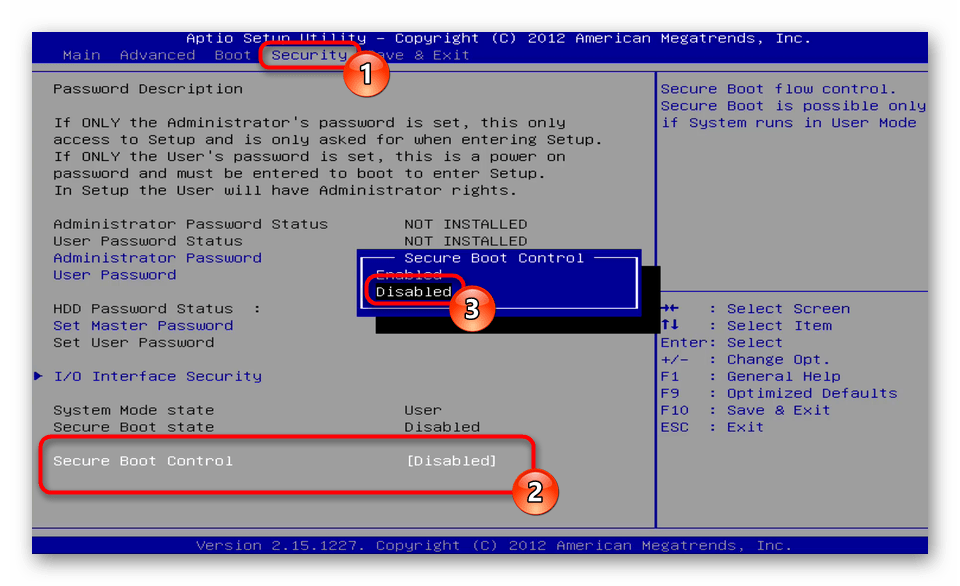

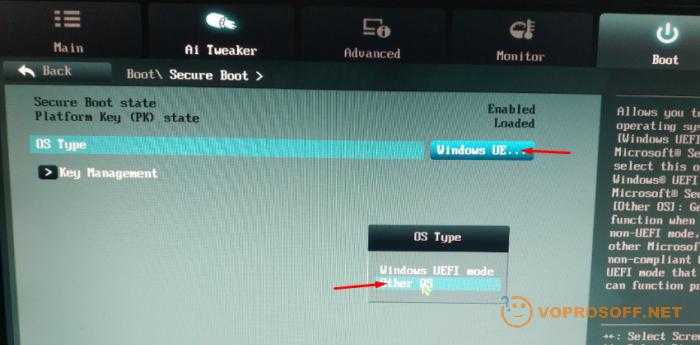

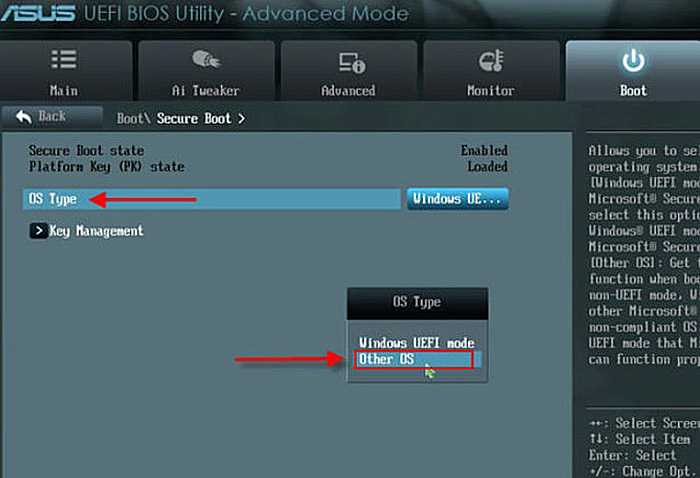

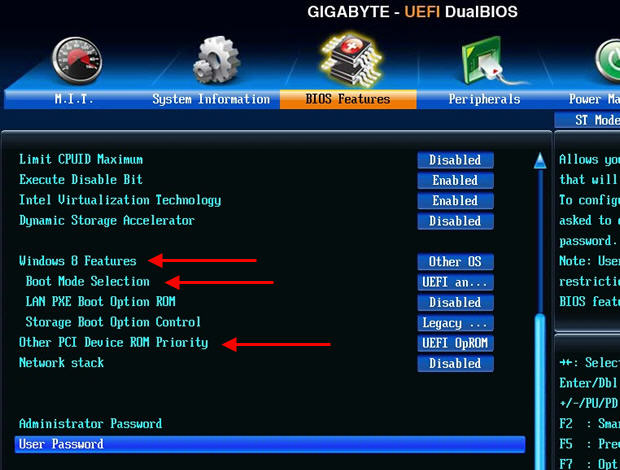

Для устройств Asus, кроме отключения, требуется дополнительно выбрать возможность установки новой ОС, установив параметр Other OS в пункте OS Type.

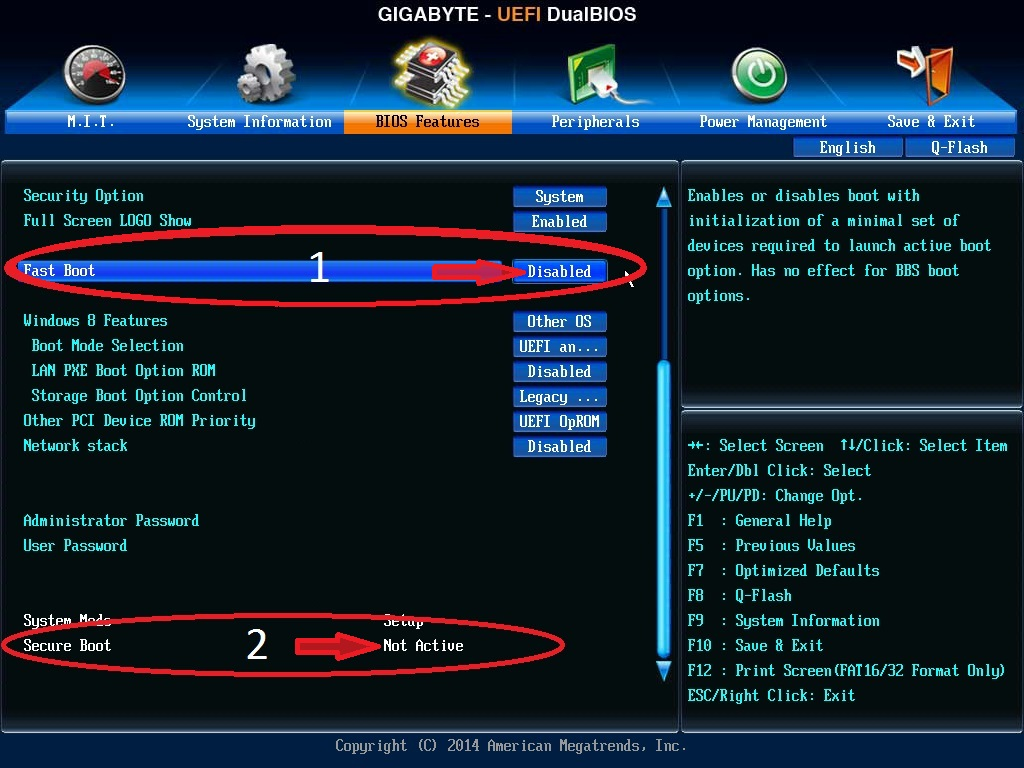

На стационарных компьютерах Asus функцию отключают, перейдя в раздел Authentication. А для плат марки Gigabyte требуется переход в меню BIOS Features.

к содержанию ↑

Исправление неполадок

Иногда настройки Secure Boot могут оказаться неправильными.

В этом случае, даже установив систему, в углу рабочего стола можно увидеть сообщение об ошибке типа «Профессиональная Безопасная загрузка (SecureBoot) настроена неправильно Build 9600».

Причина появления этой информации заключается вовсе не в том, что операционная система оказалась нелицензионной или была неправильно активирована, а только о снижении безопасности компьютера и необходимости в следующих действиях:

- Определение одним из трёх известных способов, работает ли в настоящее время Secure Boot;

- Проверка типа политики безопасности;

- Если режим отключён, для устранения надписи о проблемах с безопасностью следует его включить (при установке системы можно снова выбрать отключение SB), перезагрузить компьютер, войти в БИОС и включить Secure Boot.

Рис.5. Включение SB в настройках UEFI материнской платы AsRock для решения неполадки.

Если применённый метод не помог устранить проблему, настройки UEFI следует попробовать сбросить до заводских.

Для этого в БИОС есть пункт Factory Default. При отсутствии поддержки этого режима у компьютера решить вопрос, скорее всего, не получится.

Единственный возможный вариант – установка таких обновлений от Microsoft, как KB288320, которое находится в составе пакета GA Rollup A.

Скачать его можно с официального сайта производителя, обязательно учитывая разрядность вашей системы – х86 или 64.

к содержанию ↑

Нужен ли пользователям Secure Boot?

Появление функции было неоднозначно воспринято пользователями Windows.

С одной стороны, её использование мешает переустановке операционной системы и, таким образом, ограничивает владельца ноутбука или ПК в своих действиях.

С другой эта же опция, по словам разработчиков, позволяет предотвратить действие руткитов – вредоносных скриптов, отрицательно влияющих на работоспособность системы.

Для того чтобы разобраться с этим вопросом, стоит подробнее рассмотреть особенности утилиты:

- Конкретное назначение Secure Boot – инициализация операционной системы при её загрузке и передача управления загрузчику ОС;

- Secure Boot представляет собой не встроенную в Windows 8 или 10 функцию, а версию протокола UEFI. Но уже сам интерфейс входит в состав загрузки Виндовс;

- Система использует SB для безопасности загрузки платформы, и настройка утилиты выполняется производителем устройства, а не операционной системы – то есть компаниями HP, Dell, Lenovo и т.

д.;

д.; - Microsoft не контролирует установку Secure Boot на компьютеры, независимо от того какая система на них установлена (Windows 7, 8 или 10 с разрядностью 32 или 64).

Функция безопасности начинает работать сразу же после включения питания компьютера, запрещая установку новых систем.

Таким образом, пользователь не может использовать для изменения ОС ни жёстким диском, ни сетевой картой, ни CD, DVD или USB-флешкой.

И, хотя производитель утверждает, что функция легко может быть отключена (пусть даже это и не даст загружаться установленной лицензионной системе), сертификация Win-8 может привести к другому результату.

Microsoft требует от разработчиков ПК и ноутбуков только установки Secure Boot, но не обязывает предусмотреть возможность её отключения.

Кроме того, согласно требованиям сертификации Win-8, устанавливать ключи, отличные от защиты MS, тоже не обязательно.

Получается, что возможна такая ситуация, когда производитель выпустит компьютер с Secure Boot, который будет нельзя отключить, и системой, которая уже установлена на устройстве, придётся пользоваться постоянно.

А, значит, пользователю необходимо знать о такой возможности перед покупкой ноутбука или ПК, чтобы не отключаемый SB не стал неприятным сюрпризом.

Читайте другие наши материалы про работу с BIOS/UEFI:

Настройки Bios — Детальная инструкция в картинках

Три способа сбросить БИОС на ноутбуке

Как отключить безопасную загрузку (Secure Boot) в Биосе на ноутбуках и ПК

Microsoft постоянно ужесточает механизмы безопасности. Secure Boot в Windows – одно из таких «ужесточений». Ни первый год технология SB оберегает компьютер от загрузки сомнительного ПО до запуска системы. Но сомнительными сочтут и ваши мультизагрузочные флешки. Расскажем, как отключить безопасную загрузку в Биосе на ноутбуках и материнских платах ПК.

Содержание

- Отключить Secure Boot

- Как зайти в настройки UEFI и отключить Secure Boot?

- BIOS

- Примеры отключения Secure Boot на материнских платах и различных ноутбуках

- Asus (ноутбуки и материнские платы)

- Отключить Secure Boot на ноутбуке Samsung и Acer

- Отключение Secure Boot на ноутбуке HP

- Lenovo/ Toshiba

- Ноутбуки Dell

- Huawei

- Отключение безопасной загрузки на материнской плате Gigabyte

- Материнские платы MSI

- Видео инструкция – как отключить безопасную загрузку

- Как проверить включена или отключена безопасная загрузка Secure Boot в Windows 10

Отключить Secure Boot

Проблема в том, что SB – стандарт безопасности Microsoft и сторонним разработчикам пока не удалось достойно реализовать прохождение проверки этим протоколом. Поэтому для загружаемых до запуска Windows накопителей больше недостаточно правильно настроить параметр order. Технология запрещает использовать неопознанные устройства с данными.

Если вы увидели ошибку Secure Boot Violation или Security Boot Fail, убрать её проще через отключение проверки ключей. Сделать это получится только через Unified Extensible Firmware Interface – современный вариант Bios. Сначала доберемся до низкоуровневой оболочки UEFI.

Как зайти в настройки UEFI и отключить Secure Boot?

Вариантов интерфейса Уефи – множество, но на Windows последних поколений удалось привести к единству хотя бы методы попадания в Биос. Чтобы добраться до нужного раздела:

- Нажимаем на клавишу Win.

- Открываем раздел, предназначенный для отключения устройства.

- Зажимаем клавишу Shift.

- Кликаем по кнопке «Перезагрузка».

- После появления меню на синем фоне клавишу Shift можно отпустить.

- Выбираем нижний левый вариант из списка.

- Открываем последний пункт.

- Открываем «Параметры встроенного ПО UEFI».

- Перезагружаемся.

Осталось отыскать раздел для корректировки безопасной загрузки Secure Boot.

BIOS

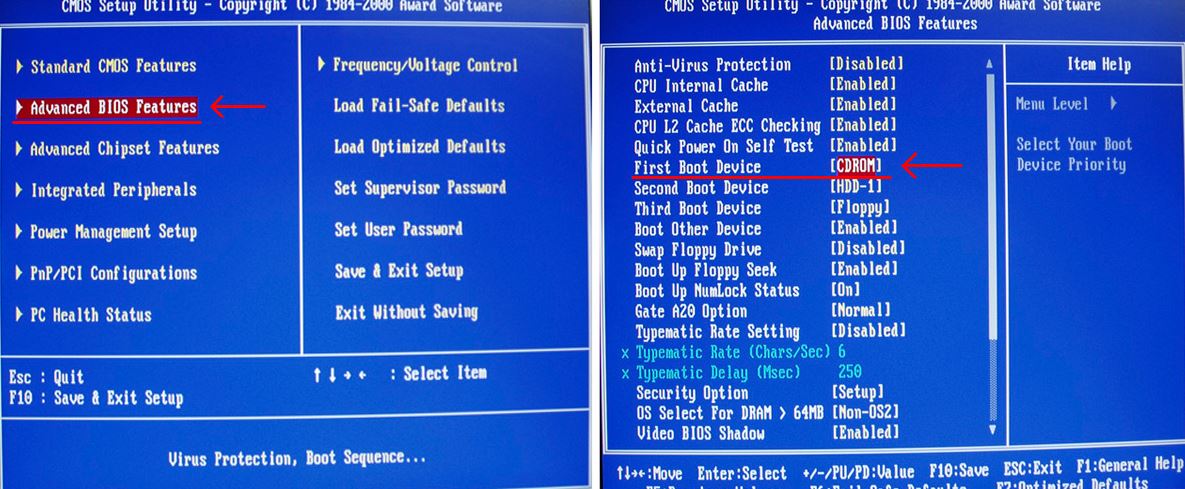

Так как безопасная загрузка –новая технология, то и работает она на новых платформах. Нет смысла углубляться в особенности старых способов открытия Биоса в этом контексте. Но, если вы решили поискать протокол на старом компьютере, отметим несколько нюансов, которые помогут отыскать дорогу в BIOS:

- для запуска подпрограммы обычно используются клавиши Ctrl, Alt, Esc, Delete, Shift, F1, F2, F10 или F12. После запуска компьютера определённые клавиши нужно ритмично нажимать до тех пор, пока не загрузится Биос;

- нужный набор кнопок можно узнать из первого экрана, который появляется сразу после запуска устройства. Он содержит техническую информацию о компьютере, среди которой есть и необходимые нам данные.

Примеры отключения Secure Boot на материнских платах и различных ноутбуках

Сколько вариантов компьютеров и ноутбуков, столько же вариаций на тему отключения Secure Boot. Перечислим наиболее часто встречающиеся примеры.

Asus (ноутбуки и материнские платы)

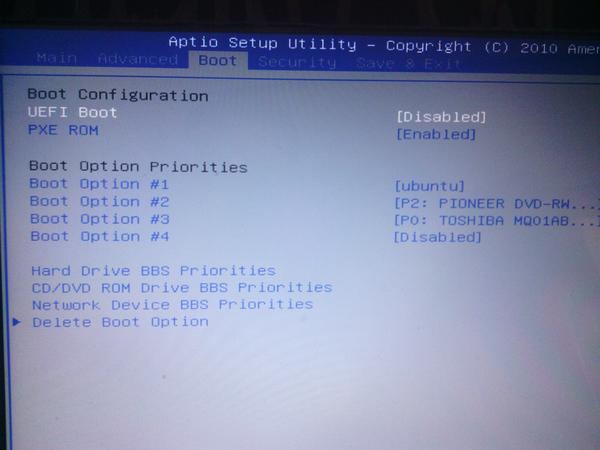

Интерфейс УЕФИ может отличаться, в зависимости от того на чем вы работаете – на ноутбуке Asus или на компьютере с материнской платой ASRock. Индивидуальным будет и алгоритм отключения Secure Boot. Рассмотрим 2 варианта, первый:

Индивидуальным будет и алгоритм отключения Secure Boot. Рассмотрим 2 варианта, первый:

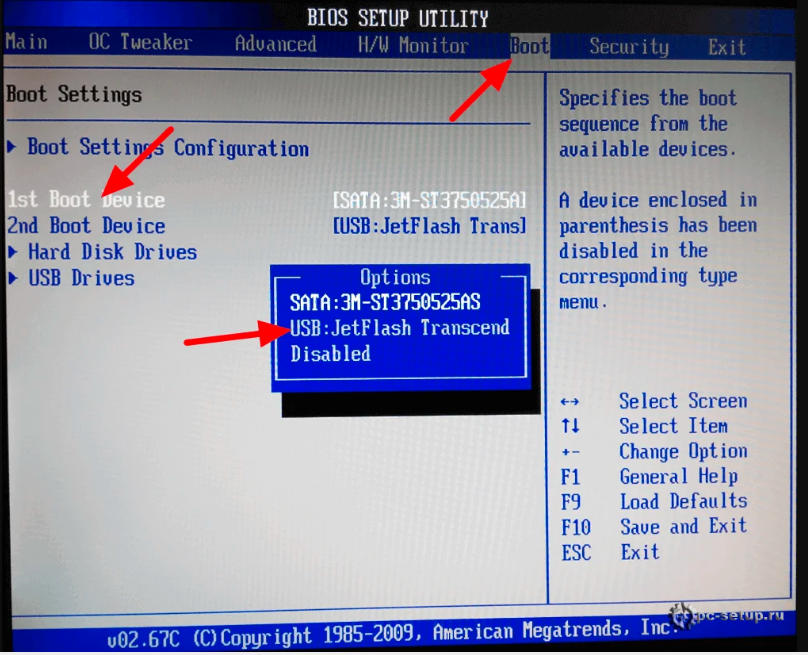

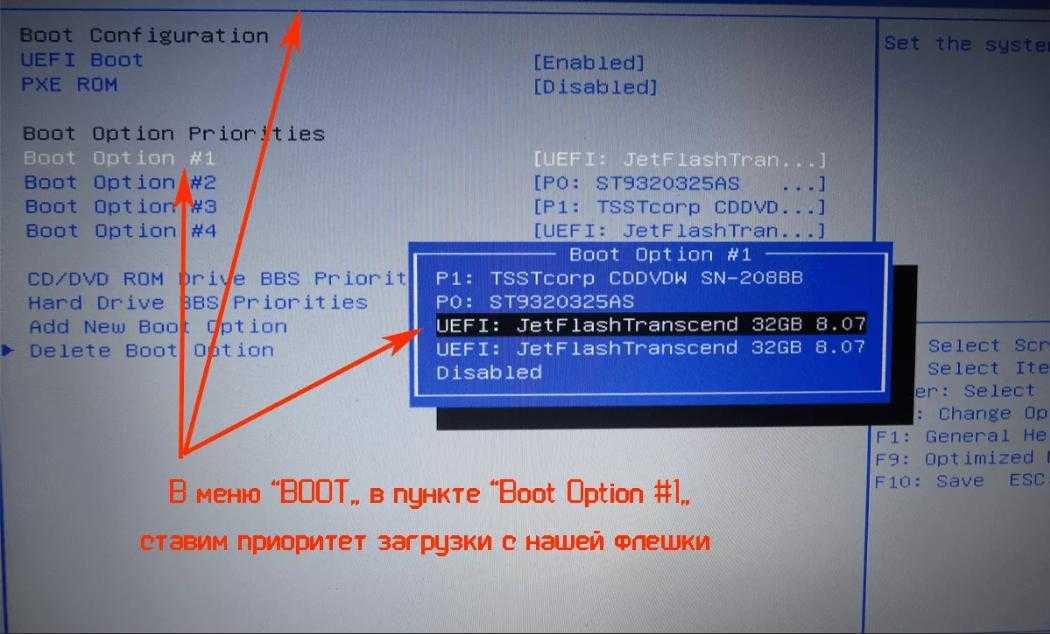

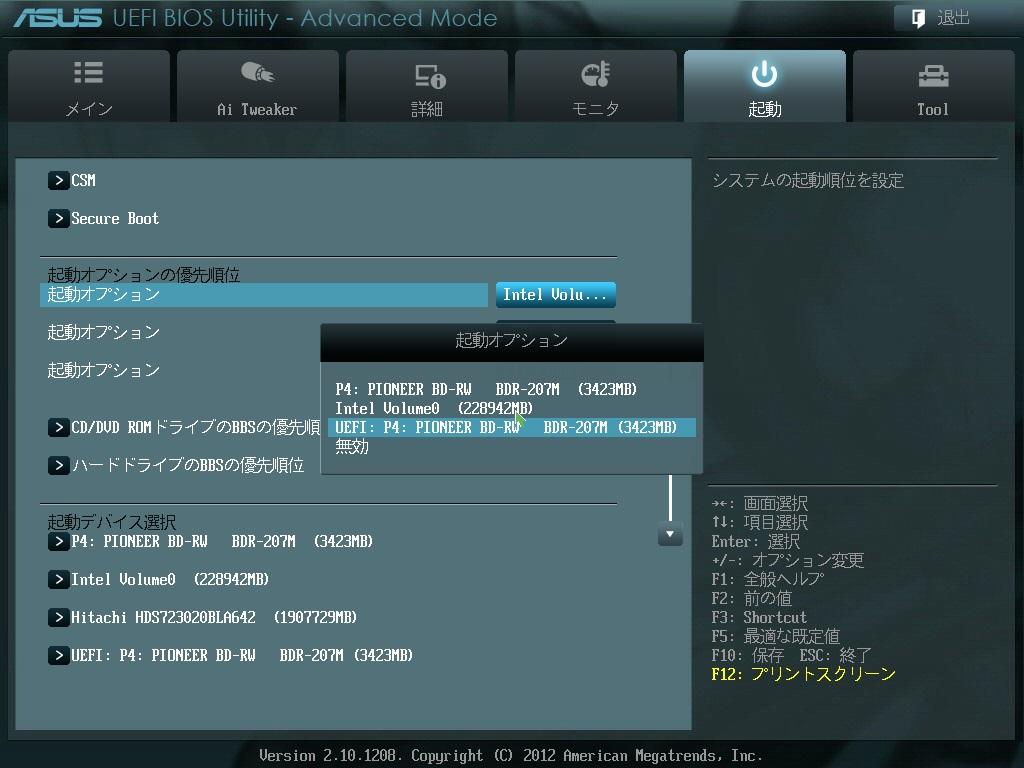

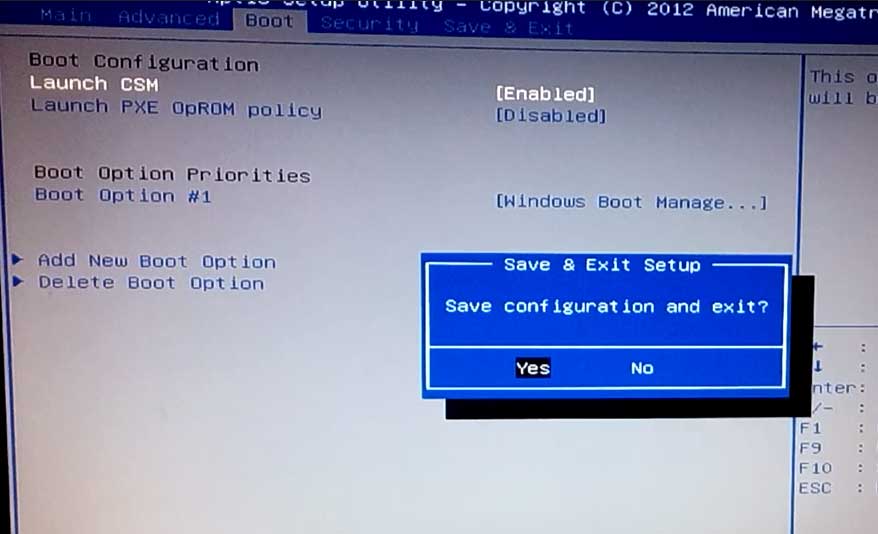

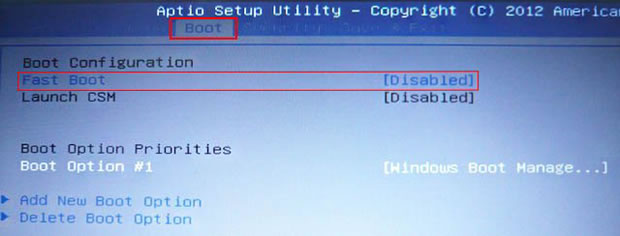

- Выберите пункт верхнего меню «Boot».

- Нажмите на серую кнопку напротив пункта «OS Type».

- Выберите второй вариант, который предусматривает работу с операционными система не из семейства Windows.

- Подтвердите сохранение изменений способом, определенным в UEFI.

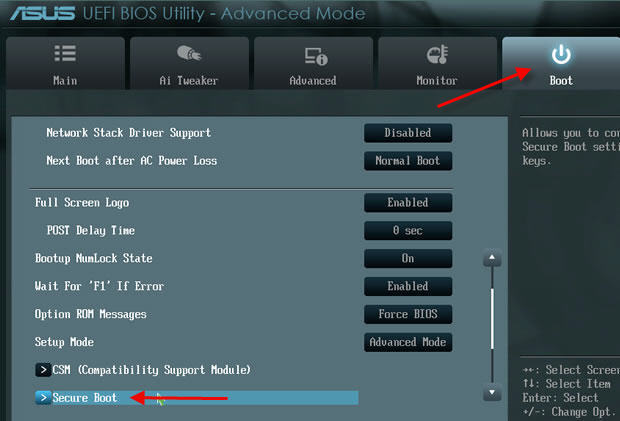

Второй вариант мало отличается от предыдущего:

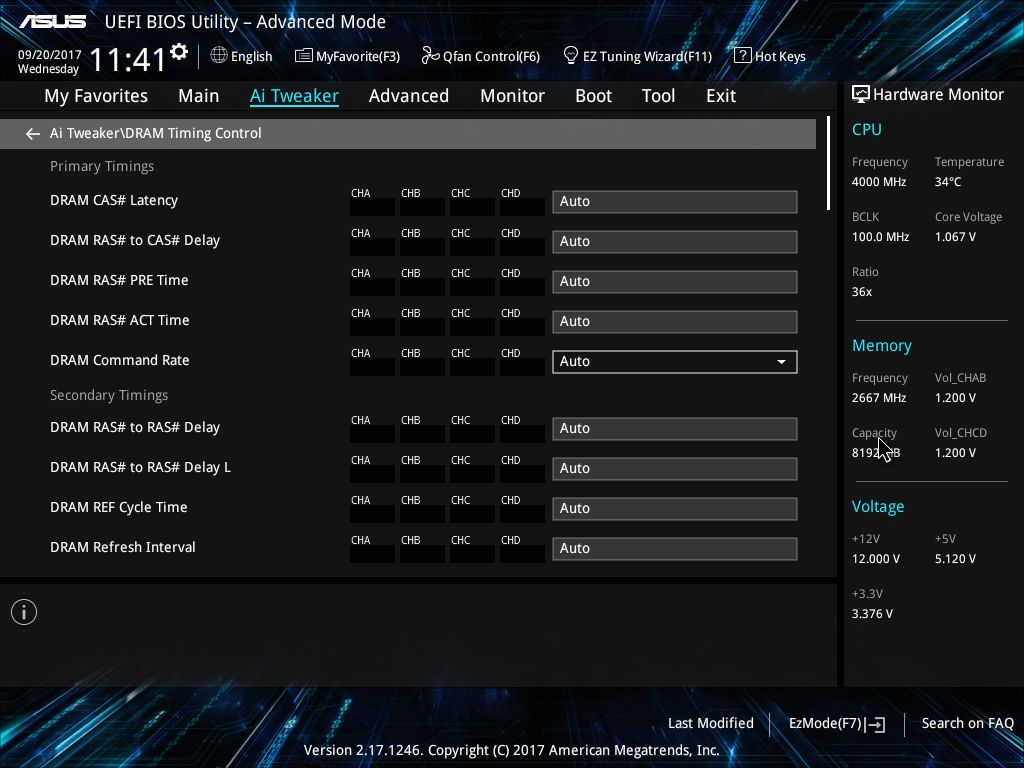

- Нажмите F7, чтобы включить Advanced Mode.

- Выберите пункт верхнего меню Бут.

- Раскройте раздел Secure Boot в UEFI.

- Найдите параметр State и поменяйте его значение на отключенное.

- Найдите параметр «OS Type» и выберите вариант значения «Other OS».

- Раскройте раздел «Compatibility…».

- Переведите параметр «Launch…» во включенное состояние.

- Для параметров «Boot Device Control» и «Boot From Storage Devices» выберите значения, которые предусматривают приоритет «Legacy».

- Сохраните изменения.

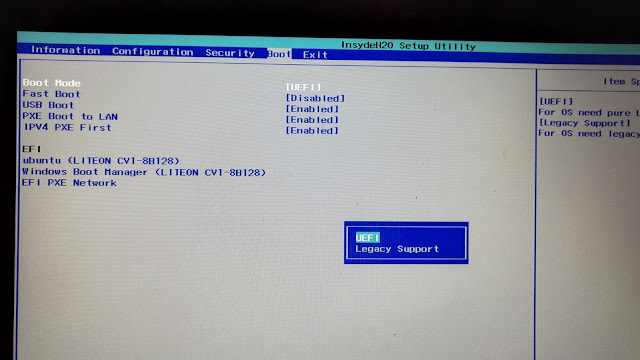

Отключить Secure Boot на ноутбуке Samsung и Acer

Для отключения Secure Boot на продукции брендов Acer и Samsung подойдет схожий алгоритм:

- Выберите для настройки элемент Boot в верхнем меню.

- Откройте пункт с нужным названием в списке.

- Выключите протокол во всплывающем окне.

- Примените изменения с помощью клавиши, указанной в нижнем меню ПО.

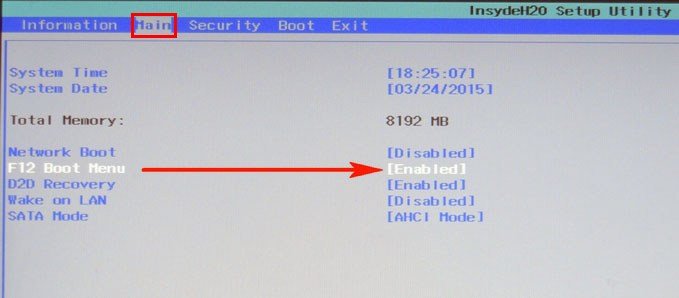

Скриншот приведен на примере ноутбука Acer Aspire.

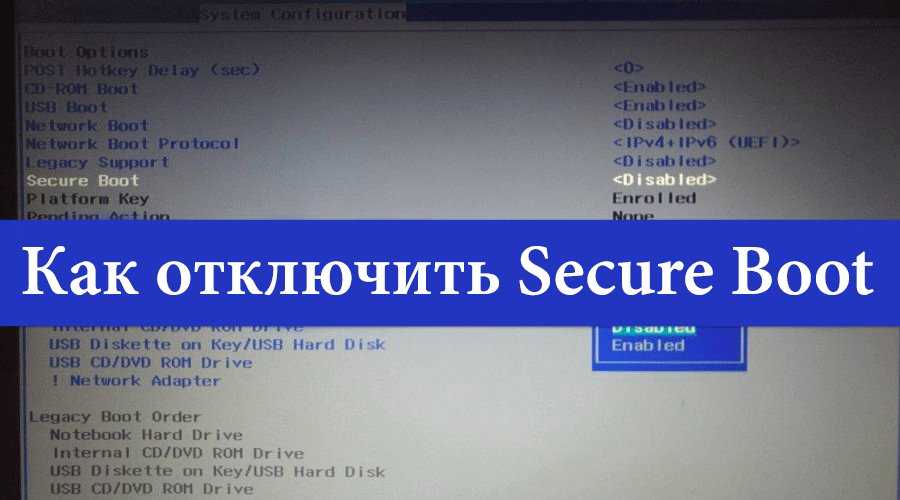

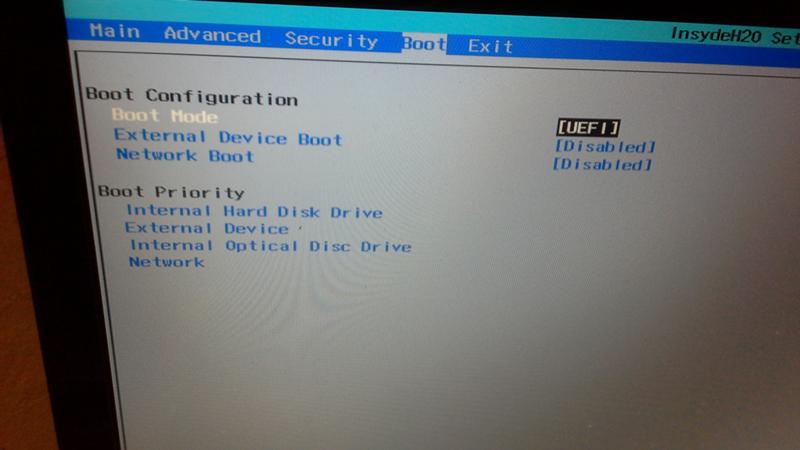

Отключение Secure Boot на ноутбуке HP

Для отключения Secure Boot, перейдя в Биос:

- Откройте раздел системных конфигураций в меню.

- В верхней половине окна найдите название нужного протокола.

- Откройте нужный пункт и поменяйте значение с Enabled на Disabled.

- Сохраните изменения.

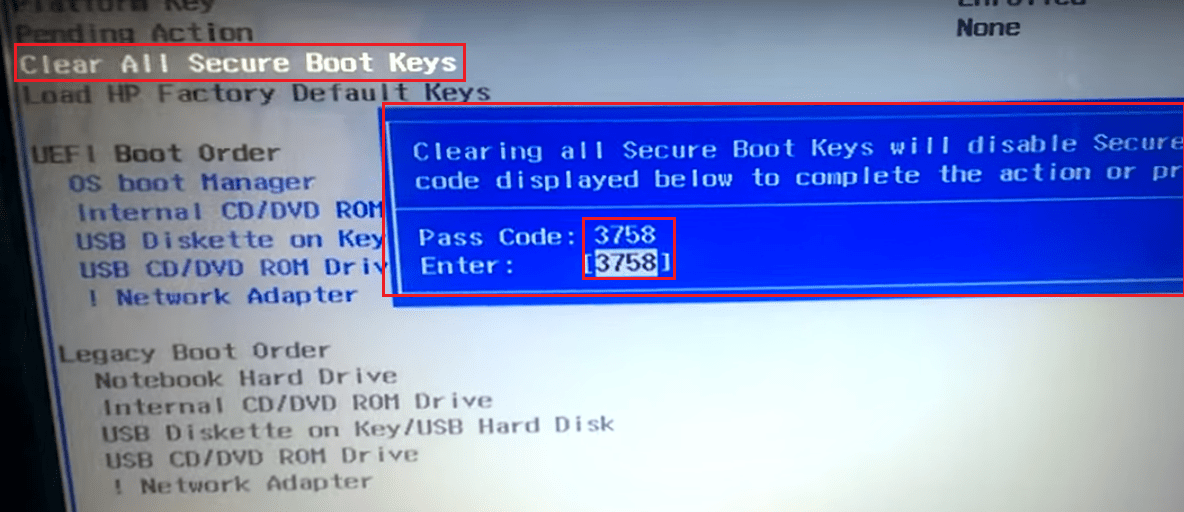

Если на шаге 2 возникли проблемы, возможно вы имеете дело с другим интерфейсом на ноутбуке HP. В этом случае:

- Отыщите и откройте «Boot Options».

- Найдите строку с названием протокола.

- Откройте и отключите обнаруженный пункт.

- Включите параметр Legacy Support, он расположен на 1 пункт выше предыдущего.

- Откройте «Clear All Secure Boot Keys», введите код Pass между квадратными скобками и нажмите Enter.

- Сохраните изменения, перед тем, как отключаться.

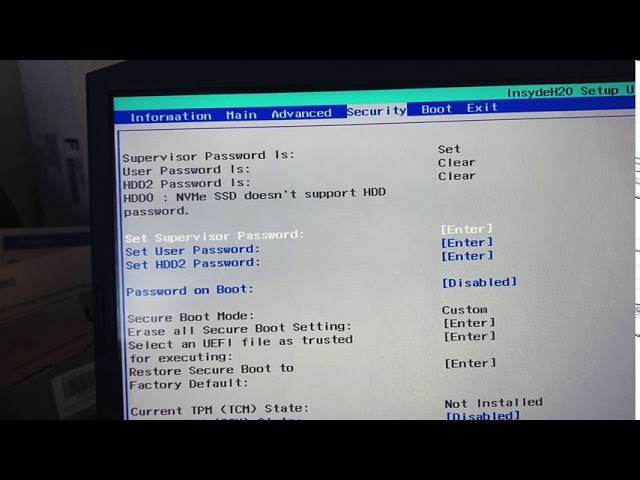

Lenovo/ Toshiba

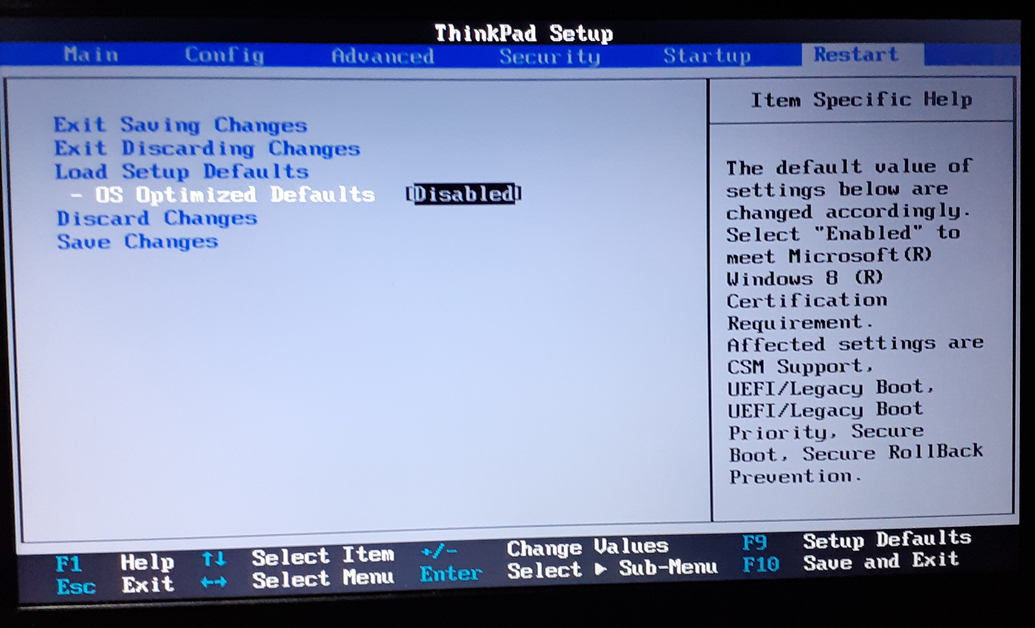

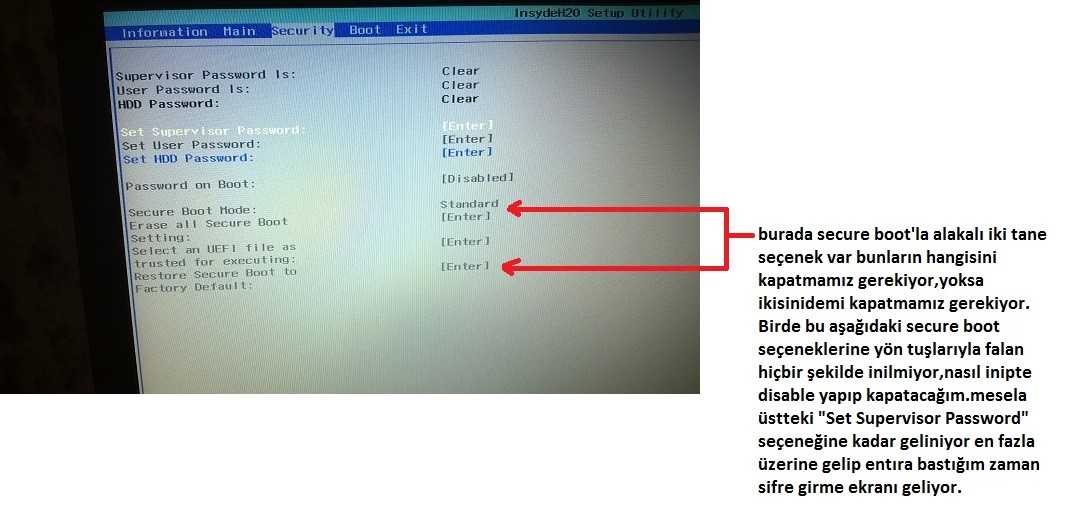

Lenovo и Toshiba имеют схожую оболочку УЕФИ, поэтому рассматривать их как отдельные примеры не будем. Чтобы отключить UEFI с нужными изменениями:

- Откройте раздел безопасности.

- Выберите строчку с названием Секьюрити бут.

- Осуществите перевод параметра в значение Выключено.

- Примените изменения и перезагрузитесь с помощью горячей клавиши F10.

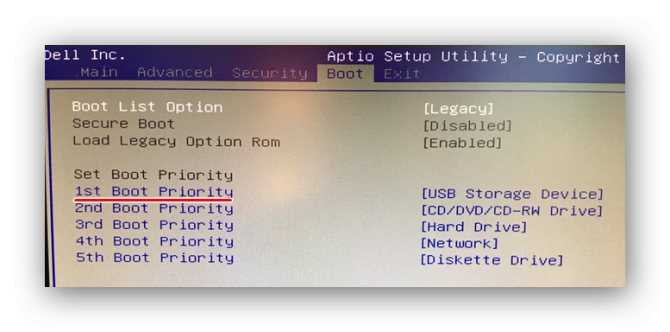

Ноутбуки Dell

Алгоритм для продукции компании Dell аналогичен:

- Открываете раздел настроек параметров загрузки Бут в верхнем меню.

- Выбираете строчку напротив названия протокола.

- Выключаете параметр.

- Сохраняете прогресс, достигнутый во время выполнения инструкции.

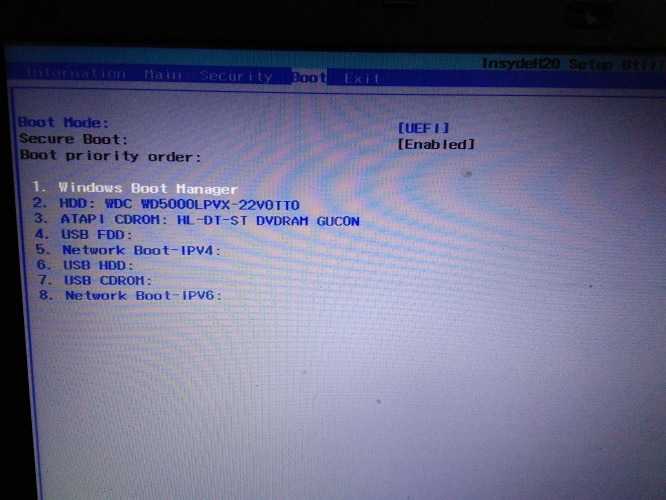

Huawei

На ноутбуках этого производителя решение проблемы встречает пользователя прямо на главной странице Insydeh3O® в UEFI Биосе. Как отключить boot с защитой:

- Откройте пункт, соответствующий названию протокола, в нижней части окна.

- Выберите пункт «Disable», чтобы отключить протокол.

- Примените изменения с помощью клавиши F10.

Отключение безопасной загрузки на материнской плате Gigabyte

Для решения проблемы со стационарным компьютером, собранном на базе материнской платы Gigabyte:

- Выберите пункт Биос Features в верхнем меню DualBios.

- Поменяйте параметр Boot Mode Selection, который находится в блоке OS Type. На некоторых вариантах ПО блок может называться именем вашей текущей ОС. Значение Бут Мод Селекшн должно включать «Legacy».

- Поменяйте параметр, касающийся PCI устройств на значение «Legacy OpROM».

- Примените сделанные изменения с помощью клавиши, определенной для этого в правом боковом информационном блоке.

- Дождитесь окончания перезагрузки, чтобы отключить Secure Boot.

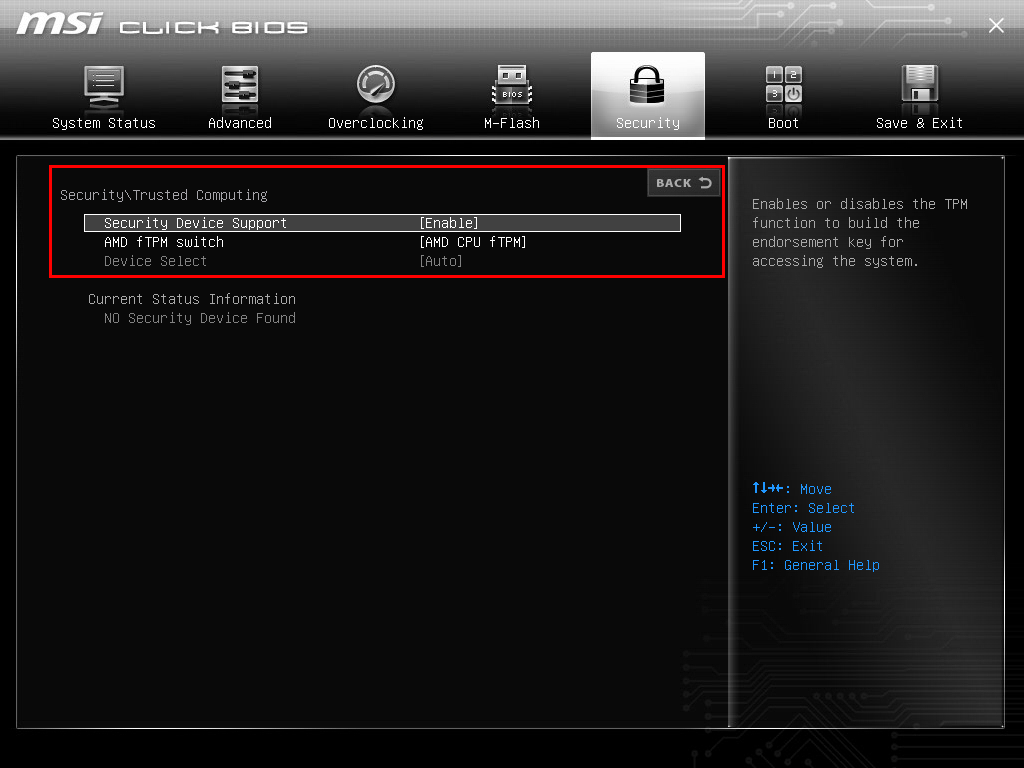

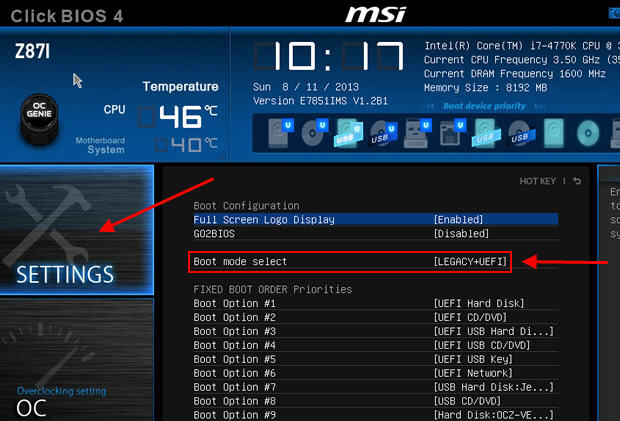

Материнские платы MSI

Для MSI путь будет схож с описанными ранее:

- Откройте пункт меню «Setting» слева.

- Откройте подпункт бут.

- Выберите название SB.

- Выключите параметр.

То, что вы не нашли строчку Секьюрити Бут, не означает, что у вас нет такого протокола. Возможно на устройстве другая версия Биоса. Тогда на шаге 3 поищите элемент «Boot Mode Select» и установите значение «Legacy+…».

Видео инструкция – как отключить безопасную загрузку

Лучше один раз увидеть, что делать, чем десять раз прочесть – смотрите, как можно отключить Secure Boot в UEFI.

Как проверить включена или отключена безопасная загрузка Secure Boot в Windows 10

Чтобы убедиться в том, что Secure Boot на Windows 10 выключился, достаточно одной предустановленной утилиты:

- Откройте окно выполнить с помощью сочетания клавиш Win и R.

- Введите и запустите команду «msinfo32».

- Отыщите строчку «Состояние безопасной загрузки» в разделе сведений. Обратите внимание на значение элемента.

Если протокол SB в Windows 10 работает не так, как хотелось, озаботьтесь отключением этой функции – такое действие всегда можно отменить, чтобы защититься от запрещенных носителей информации.

Укрощаем UEFI SecureBoot / Хабр

Данные обещания надо выполнять, тем более, если они сделаны сначала в заключительной части опуса о безопасности UEFI, а потом повторены со сцены ZeroNights 2015, поэтому сегодня поговорим о том, как заставить UEFI SecureBoot работать не на благо Microsoft, как это чаще всего настроено по умолчанию, а на благо нас с вами.

Если вам интересно, как сгенерировать свои собственные ключи для SecureBoot, как установить их вместо стандартных (или вместе с ними), как подписать ваш любимый EFI-загрузчик, как запретить загрузку неподписанного или подписанного чужими ключами кода, как выглядит интерфейс для настройки SecureBoot у AMI, Insyde и Phoenix и почему это, по большому счету, совершенно не важно — добро пожаловать под кат, но опасайтесь большого количества картинок и длинных консольных команд.

Введение

О том, как устроен и работает SecureBoot, я уже рассказывал в начале пятой части вышеупомянутого опуса, повторяться смысла не вижу. Если вы не в курсе, о чем весь этот UEFI SecureBoot вообще, кто такие PK, KEK, db и dbx, и почему с точки зрения SecureBoot по умолчанию хозяином вашей системы является производитель UEFI, а единственным авторизованным пользователем является Microsoft — смело проследуйте туда, мы вас тут пока подождем.

С ликбезом закончили, теперь к делу. Несмотря на то, что про создание своих ключей и настройку SecureBoot написано за три последних года с десяток отличных статей (ссылки на часть из которых приведены в разделе Литература), воз и ныне там. Основная проблема с информацией о настройке SecureBoot даже в англоязычном сегменте сети (не говоря уже о рунете) — большая часть статей, текстов и постов обрывается на «вот у нас теперь есть ключи в формате EFI Signature List, добавьте их зависимым от вашего вендора прошивки способом и готово». При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM’ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM’ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

Тестовая конфигурация

Специально для этой статьи я достал из закромов пару не самых новых ноутбуков с прошивками на платформах Phoenix SCT и Insyde h3O, а также совершенно новую плату congatec (разработкой прошивки для которой я занят в данный момент) на платформе AMI AptioV. Встречайте, наши тестовые стенды:

1. AMI, они же «треугольные«: congatec conga-TR3 @ conga-TEVAL, AMD RX-216GD (Merlin Falcon), AMI AptioV (UEFI 2. 4)

4)

2. Insyde, они же «квадратные«: Acer Aspire R14 R3-471T (Quanta ZQX), Intel Core i3-4030U (Ivy Bridge), Insyde h3O (UEFI 2.3.1C)

3. Phoenix, они же «полукруглые«: Dell Vostro 3360 (Quanta V07), Intel Core i7-3537U (Ivy Bridge), Phoenix SCT (UEFI 2.3.1C)

Об интерфейсах для настройки SecureBoot

На всех вышеперечисленных системах производитель заявляет о поддержке технологии UEFI SecureBoot, но интерфейс для ее настройки сильно отличается между системами. К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках

никакого интерфейса в Setup, кроме возможности удаления текущего PK

(т.е. перевода SecureBoot в так называемый Setup Mode)

не требуется

, а после этого можно использовать любое EFI-приложение, способное вызвать UEFI-сервис gRS->SetVariable с предоставленными пользователем данными, в том числе утилиту KeyTool. efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

efi из пакета efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

Тем не менее, если удобный интерфейс для настройки присутствует (у AMI он, на мой взгляд, даже удобнее KeyTool‘а) — можно воспользоваться им, так что рассказывать про эти самые интерфейсы все равно придется.

Пара слов про скриншоты UEFI

Благодаря универсальности GOP, ConIn/ConOut и DevicePath можно было сесть и написать за полчаса простой DXE-драйвер, который снимал бы замечательные скриншоты в формате BMP со всего, что происходит в графической консоли после его (драйвера) загрузки по нажатию горячей клавиши, после чего сохранял бы их на первом попавшемся USB-носителе с ФС FAT32… Но его нужно сначала написать, потом отладить, потом интегрировать в прошивки так, чтобы они от этого не развалились (а на ноутбуках придется микросхему с прошивкой выпаивать и под программатор класть, если вдруг что-то не так пойдет), плюс с подконтрольного мне AptioV можно снимать скриншоты просто используя терминал и console serial redirection, а у остальных там настроек буквально на два-три экрана, которые можно банально с монитора сфотографировать, поэтому прошу вас, уважаемые читатели, простить вашего покорного слугу за эти кривые фотографии и за тот факт, что он — ленивая жопа.

Готовим плацдарм

Начнем с лирического отступления о наличии нужного софта для разных ОС. Несмотря на то, что Microsoft является одним из разработчиков технологии, в открытом доступе до сих пор отсутствуют нормальные средства для работы с ней из Windows (ключи можно сгенерировать утилитой MakeCert из Windows SDK, а для всего остального предлагается использовать HSM третьих лиц за большие деньги). Я подумывал сначала взять и написать нужную утилиту на Qt, но потому решил, что ключи и подписи каждый день генерировать не нужно, а на пару раз хватит и существующих решений. Можете попробовать переубедить меня в комментариях, если хотите.

В общем, для всего нижеперечисленного вам понадобится Linux (который можно запустить с LiveUSB, если он у вас не установлен). Для него существует целых два набора утилит для работы с SecureBoot: efitools/sbsigntool и EFIKeyGen/pesign. У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

В итоге, кроме Linux, нам понадобятся несколько вещей:

1. Пакет openssl и одноименная утилита из него для генерирования ключевых пар и преобразования сертификатов из DER в PEM.

2. Пакет efitools, а точнее утилиты cert-to-efi-sig-list, sign-efi-sig-list для преобразования сертификатов в формат ESL и подписи файлов в этом формате, и KeyTool.efi для управления ключами системы, находящейся в SetupMode.

3. Пакет sbsigntool, а точнее утилита sbsign для подписи исполняемых файлов UEFI (т.е. загрузчиков, DXE-драйверов, OptionROM’ов и приложений для UEFI Shell) вашим ключом.

Загрузите Linux, установите вышеуказанные пакеты, откройте терминал в домашней директории и переходите к следующему шагу.

Генерируем собственные ключи для SecureBoot

Как обычно, есть несколько способов сделать что-либо, и чем мощнее используемый инструмент, тем таких способов больше. OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного CA оставлю на самостоятельное изучение.

Генерируем ключевые пары

Ключей понадобится сгенерировать три штуки: PK, KEK и ISK.

Начнем с PK, для генерации которого нужно выполнить следующее

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Platform Key" -keyout PK.key -out PK.pem

после чего ввести и подтвердить пароль, который потом спросят при попытке подписи чего-либо получившимся закрытым ключом.

Командой выше мы просим OpenSSL сгенерировать нам ключевую пару RSA2048/SHA256 со сроком действия на один год, под названием Platform Key, с выводом закрытого ключа в файл PK. key, а открытого — в файл PK.pem. Если добавить -nodes, то для подписи этой ключевой парой не нужен будет пароль, но здесь мы этого делать не станем — с паролем хоть ненамного, но безопаснее.

key, а открытого — в файл PK.pem. Если добавить -nodes, то для подписи этой ключевой парой не нужен будет пароль, но здесь мы этого делать не станем — с паролем хоть ненамного, но безопаснее.

Таким же образом генерируем ключевые пары для KEK и ISK, пароли при этом советую вводить разные:

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Key Exchange Key" -keyout KEK.key -out KEK.pem

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Image Signing Key" -keyout ISK.key -out ISK.pem

Конвертируем открытые ключи в формат ESL

Теперь нужно сконвертировать открытые ключи из формата PEM в понятный UEFI SecureBoot формат ESL. Этот бинарный формат описан в спецификации UEFI (раздел 30.4.1 в текущей версии 2.5) и интересен тем, что файлы в нем можно соединять друг с другом конкатенацией, и этот факт нам еще пригодится.

cert-to-efi-sig-list -g "$(uuidgen)" PK.pem PK.esl

cert-to-efi-sig-list -g "$(uuidgen)" KEK.pem KEK.esl

cert-to-efi-sig-list -g "$(uuidgen)" ISK.pem ISK.esl

Ключ -g добавляет к сгенерированному ESL-файлу GUID, в нашем случае — случайный, полученый запуском утилиты uuidgen и использованием ее вывода. Если этой утилиты у вас нет — придумывайте GUIDы сами или оставьте значение по умолчанию.

Подписываем ESL-файлы

Для правильно работы SecureBoot необходимо, чтобы PK был подписан сам собой, KEK подписан PK, а хранилища db и dbx — сответственно KEK. При этом PK не может быть несколько, а вот ситуация с несколькими KEK хоть и встречается в дикой природе, но я все же настоятельно рекомендую удалить предустановленный ключ Microsoft из KEK по простой причине — db и dbx могут быть подписаны любым ключом из хранилища KEK, т.е. если ключ MS оттуда не удалить, то у MS будет возможность управлять содержимым db и dbx, т.е. добавлять любые новые ключи или хеши в список доверенной загрузки и удалять из него существующие. На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

Если вы думаете иначе

Ну тогда вам прямая дорога вот сюда, там в самом конце раздела 1.3.4.3 есть ссылка на сертификат Microsoft Corporation KEK CA 2011 в формате DER, из которого нужно сначала получить PEM командой

openssl x509 -in MicCorKEKCA2011_2011-06-24.crt -inform DER -out MsKEK.pem -outform PEM

затем сконвертировать полученный PEM в ESL командой

cert-to-efi-sig-list -g "$(uuidgen)" MsKEK.pem MsKEK.esl

после чего добавить получившийся файл к нашему файлу KEK.esl командой

cat KEK.esl MsKEK.esl > NewKEK.esl

mv -f NewKEK.esl KEK.esl

Теперь Microsoft такой же авторизованный пользователь вашей платформы, как и вы сами, с чем я вас и поздравляю.

С другой стороны, если вы не хотите терять возможность загрузки Windows и подписанных ключом Microsoft исполняемых компонентов (к примеру, GOP-драйверов внешних видеокарт и PXE-драйверов внешних сетевых карточек), то к нашему ISK.esl надо будет добавить еще пару ключей — ключ Microsoft Windows Production CA 2011, которым MS подписывает собственные загрузчики и ключ Microsoft UEFI driver signing CA, которым подписываются компоненты третьих сторон (именно им, кстати, подписан загрузчик Shim, с помощью которого теперь стартуют разные дистрибутивы Linux, поддерживающие SecureBoot из коробки).

Последовательность та же, что и под спойлером выше. Конвертируем из DER в PEM, затем из PEM в ESL, затем добавляем к db.esl, который в конце концов надо будет подписать любым ключом из KEK:

openssl x509 -in MicWinProPCA2011_2011-10-19.crt -inform DER -out MsWin.pem -outform PEM

openssl x509 -in MicCorUEFCA2011_2011-06-27.crt -inform DER -out UEFI.pem -outform PEM

cert-to-efi-sig-list -g "$(uuidgen)" MsWin.pem MsWin.esl

cert-to-efi-sig-list -g "$(uuidgen)" UEFI.pem UEFI.esl

cat ISK.esl MsWin.esl UEFI.esl > db.esl

Теперь подписываем PK самим собой:

sign-efi-sig-list -k PK.key -c PK.pem PK PK.esl PK.auth

Подписываем KEK.esl ключом PK:

sign-efi-sig-list -k PK.key -c PK.pem KEK KEK.esl KEK.auth

Подписываем db.esl ключом KEK:

sign-efi-sig-list -k KEK.key -c KEK.pem db db.esl db.auth

Если еще не надоело, можно добавить чего-нибудь еще в db или создать хранилище dbx, нужные команды вы теперь знаете, все дальнейшее — на ваше усмотрение.

Подписываем загрузчик

Осталось подписать какой-нибудь исполняемый файл ключом ISK, чтобы проверить работу SecureBoot после добавления ваших ключей. Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

Для тестов я советую подписать утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

В любом случае, подписываются исполняемые файлы вот такой командой:

sbsign --key ISK.key --cert ISK.pem --output bootx64.efi RU.efi

Здесь я заодно переименовал исполняемый файл в bootx64.efi, который нужно положить в директорию /EFI/BOOT тестового USB-носителя с ФС FAT32. Для 32-битных UEFI (избавь вас рандом от работы с ними) используйте bootia32.efi и RU32.efi.

В результате вот этого всего у вас получились три файла .auth, которые нужно будет записать «как есть» в NVRAM-переменные db, KEK и PK, причем именно в таком порядке. Скопируйте все три файла в корень другого USB-носителя с ФС FAT32, на котором в качестве /EFI/BOOT/bootx64. efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

Укрощение строптивого

Начинается все одинаково: вставляем нашу флешку с ключами и KeyTool‘ом в свободный USB-порт, включаем машину, заходим в BIOS Setup. Здесь, прежде чем заниматься настройкой SecureBoot, нужно отключить CSM, а с ним — и легаси-загрузку, с которыми наша технология не совместима. Также обязательно поставьте на вход в BIOS Setup пароль подлиннее, иначе можно будет обойти SecureBoot просто отключив его, для чего на некоторых системах с IPMI и/или AMT даже физическое присутсвие не потребуется.

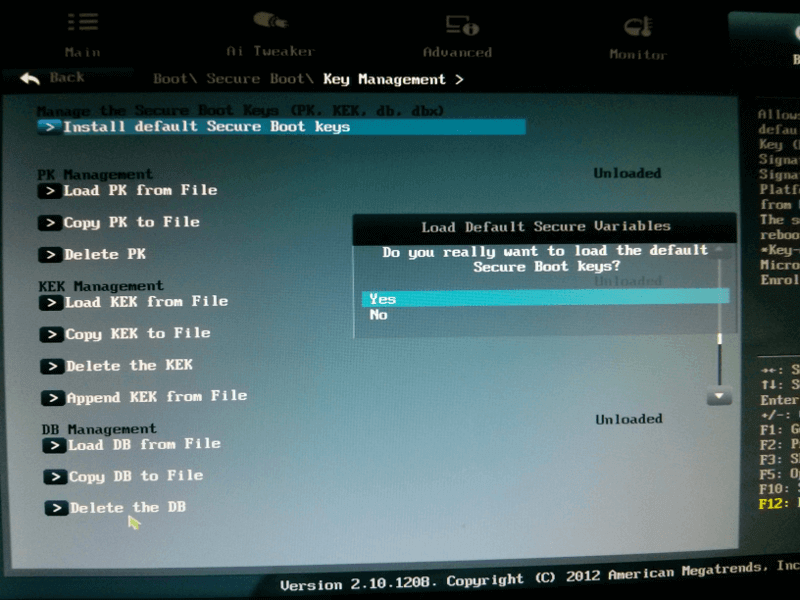

AMI AptioV

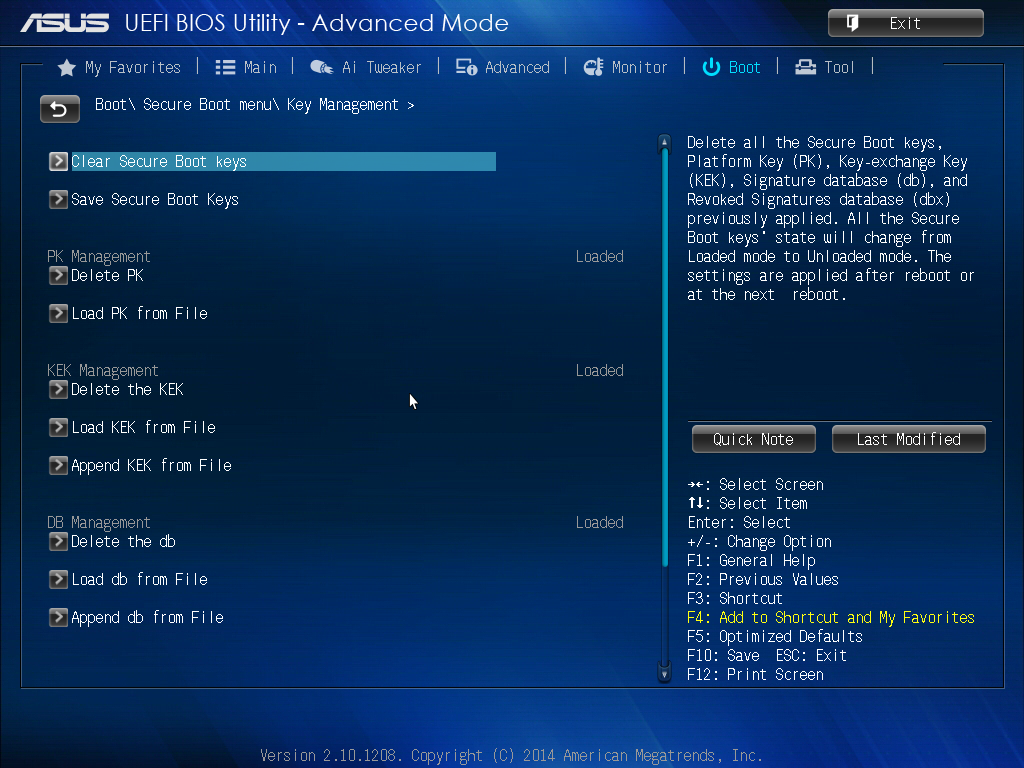

У большинства прошивок, основанных на коде AMI, управление технологией SecureBoot находится на вкладке Security, у меня это управление выглядит так:

Заходим в меню Key Management (раньше оно было на той же вкладке, сейчас его выделили в отдельное) и видим там следующее:

Выбираем нужную нам переменную, после чего сначала предлагают выбрать между установкой нового ключа и добавлением к уже имеющимся, выбираем первое:

Теперь предлагается либо установить значение по умолчанию, либо загрузить собственное из файла, выбираем последнее:

Далее нужно устройство и файл на нем, а затем выбрать формат этого файла, в нашем случае это Authenticated Variable:

Затем нужно подтвердить обновление файла, и если все до этого шло хорошо, в результате получим лаконичное сообщение:

Повторяем то же самое для KEK и PK, и получам на выходе вот такое состояние:

Все верно, у нас есть единственный PK, всего один ключ в KEK и три ключа в db, возвращаемся в предыдущее меню кнопкой Esc и включаем SecureBoot:

Готово, сохраняем настройки и выходим с перезагрузкой, после чего пытаемся загрузиться с нашей флешки и видим вот такую картину:

Отлично, неподписанные загрузчики идут лесом, осталось проверить подписанный. Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вот теперь можно сказать, что SecureBoot работает как надо.

Если у вашего AMI UEFI такого интерфейса для добавления ключей нет, то вам подойдет другой способ, о котором далее.

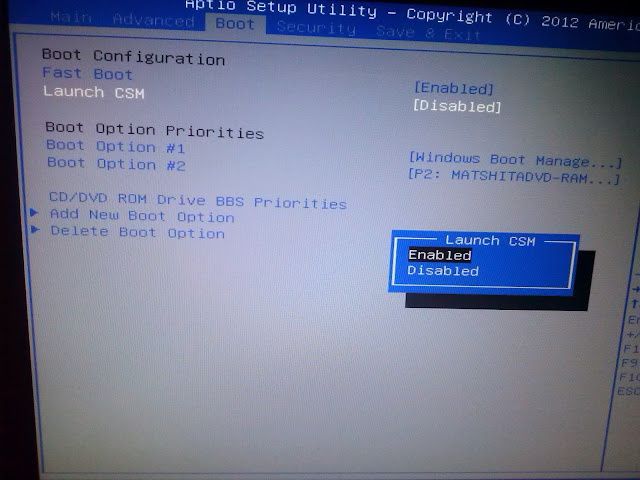

Insyde h3O

Здесь все несколько хуже, чем в предыдущем случае. Никакого интерфейса для добавления собственных ключей нет, и возможностей настройки SecureBoot предлагается всего три: либо удалить все переменные разом, переведя SecureBoot в Setup Mode, либо выбрать исполняемый файл, хеш которого будет добавлен в db, и его можно будет запускать даже в том случае, если он не подписан вообще, либо вернуться к стандартным ключам, в качестве которых на этой машине выступают PK от Acer, по ключу от Acer и MS в KEK и куча всякого от Acer и MS в db.

Впрочем, нет интерфейса — ну и черт с ним, у нас для этого KeyTool есть, главное, что в Setup Mode перейти можно. Интересно, что BIOS Setup не дает включить SecureBoot, если пароль Supervisor Password не установлен, поэтому устанавливаем сначала его, затем выполняем стирание ключей:

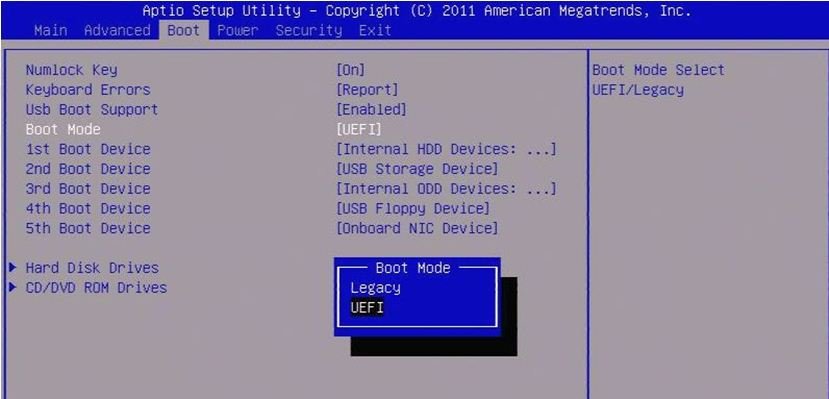

После чего на соседней вкладке Boot выбираем режим загрузки UEFI и включаем SecureBoot:

Т. к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты KeyTool‘а я сделаю на предыдущей системе, и придется вам поверить в то, что на этой все выглядит точно также (мамой клянусь!).

к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты KeyTool‘а я сделаю на предыдущей системе, и придется вам поверить в то, что на этой все выглядит точно также (мамой клянусь!).

Загружаемся с нашего носителя в KeyTool, и видим примерно следующее:

Выбираем Edit Keys, попадаем в меню выбора хранилища:

Там сначала выбираем db, затем Replace Keys, затем наше USB-устройство, а затем и файл:

Нажимаем Enter и без всяких сообщений об успехе нам снова показывают меню выбора хранилища. Повторяем то же самое сначала для KEK, а затем и для PK, после выходим в главное меню двойным нажатием на Esc. Выключаем машину, включаем заново, пытаемся загрузить KeyTool снова и видим такую картину (которую я утащил из дампа прошивки, ее фото на глянцевом экране еще кошмарнее, чем предыдущие):

Ну вот, одна часть SecureBoot’а работает, другая проверяется запуском подписанной нами RU. efi и тоже работает. У меня на этой системе Windows 8 установлена в UEFI-режиме, так вот — работает и она, Microsoft с сертификатом не подвели.

efi и тоже работает. У меня на этой системе Windows 8 установлена в UEFI-режиме, так вот — работает и она, Microsoft с сертификатом не подвели.

Phoenix SCT

Здесь возможностей еще меньше, и во всем меню Secure Boot Configuration на вкладке Security всего два пункта: возврат к стандартным ключам и удаление всех ключей с переводом системы в SetupMode, нам нужно как раз второе:

Затем на вкладке Boot нужно выбрать тип загрузки UEFI, включить SecureBoot, и создать загрузочную запись для KeyTool‘а, иначе на этой платформе его запустить не получится:

Нажимаем Yes, выходим с сохранением изменений, перезагружаемся, нажимаем при загрузке F12, чтобы попасть в загрузочное меню, оттуда выбираем KeyTool, работа с которым описана выше. После добавления ключей и перезагрузки попытка повторного запуска KeyTool‘а заканчивается вот так:

При этом установленный на той же машине Linux продолжает исправно загружаться, как и подписанная нами RU. efi, так что SecureBoot можно признать работоспособным.

efi, так что SecureBoot можно признать работоспособным.

Заключение

В итоге, благодаря утилитам с открытым кодом, удалось завести SecureBoot на системах с UEFI трех различных вендоров, сгенерировать свои собственные ключи и подписать ими нужные нам исполняемые файлы. Теперь загрузка платформы целиком в наших руках, но только в случае, если пароль на BIOS стойкий и не хранится открытым текстом, как у некоторых, а в реализации SecureBoot нет каких-либо известных (или еще неизвестных) дыр. Сам по себе SecureBoot — не панацея от буткитов, но с ним ситуация с безопасной загрузкой все равно намного лучше, чем без него.

Надеюсь, что материал вам поможет, и спасибо за то, что прочитали эту портянку.

Литература

Managing EFI Bootloaders for Linux: Controlling SecureBoot.

AltLinux UEFI SecureBoot mini-HOWTO.

Booting a self-signed Linux kernel.

Sakaki’s EFI Install Guide: Configuring SecureBoot.

Ubuntu Security Team: SecureBoot.

Owning your Windows 8 UEFI Platform.

MinnowBoard Max: Quickstart UEFI Secure Boot.

Windows 8.1 Secure Boot Key Creation and Management Guidance.

руководство по созданию и управлению ключами безопасной загрузки Windows

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 36 мин

-

Этот документ поможет изготовителям оборудования и ODM создавать и управлять ключами и сертификатами безопасной загрузки в производственной среде. Здесь рассматриваются вопросы, связанные с созданием, хранением и получением ключей платформы (PK), защищенными ключами обновления встроенного ПО и сторонними ключами Exchange ключами (KEK).

Здесь рассматриваются вопросы, связанные с созданием, хранением и получением ключей платформы (PK), защищенными ключами обновления встроенного ПО и сторонними ключами Exchange ключами (KEK).

Примечание

Эти действия не относятся к изготовителям оборудования пк. Предприятия и клиенты также могут использовать эти действия для настройки серверов для поддержки безопасной загрузки.

Windows требования к UEFI и безопасной загрузке можно найти в Windows требованиях к сертификации оборудования. Этот документ не вводит новые требования или не представляет официальную программу Windows. Он предназначен в качестве руководства за пределами требований к сертификации, чтобы помочь в создании эффективных и безопасных процессов для создания ключей безопасной загрузки и управления ими. Это важно, так как безопасная загрузка UEFI основана на использовании инфраструктуры открытых ключей для проверки подлинности кода перед выполнением.

Ожидается, что читатель будет знать основы UEFI, базовое понимание безопасной загрузки (глава 27 спецификации UEFI) и модель безопасности PKI.

Требования, тесты и средства проверки безопасной загрузки на Windows доступны в Windows комплекте сертификации оборудования (HCK). Однако эти ресурсы HCK не рассматривают создание ключей и управление ими для Windows развертываний. В этом документе рассматривается управление ключами в качестве ресурса, помогающего партнерам с помощью развертывания ключей, используемых встроенного ПО. Оно не предназначено как описательное руководство и не включает новые требования.

На этой странице:

- 1. Безопасная загрузка, Windows и управление ключами содержат сведения о безопасности загрузки и архитектуре PKI, так как она применяется к Windows и безопасной загрузке.

- 2. Решения по управлению ключами предназначены для того, чтобы помочь партнерам разработать решение по управлению ключами и проектированию, которое соответствует их потребностям.

- 3. Сводка и ресурсы включают в себя добавления, контрольные списки, API и другие ссылки.

Этот документ служит отправной точкой в разработке компьютеров, готовых к работе с клиентами, средств развертывания фабрики и основных рекомендаций по обеспечению безопасности.

1. Безопасная загрузка, Windows и управление ключами

Спецификация UEFI (унифицированный интерфейс расширяемого встроенного ПО) определяет процесс проверки подлинности выполнения встроенного ПО, называемый безопасной загрузкой. В качестве отраслевого стандарта безопасная загрузка определяет, как встроенное ПО платформы управляет сертификатами, проверяет подлинность встроенного ПО и как интерфейсы операционной системы с помощью этого процесса.

Безопасная загрузка основана на процессе инфраструктуры открытых ключей (PKI) для проверки подлинности модулей до их выполнения. Эти модули могут включать драйверы встроенного ПО, параметры ROM, драйверы UEFI на диске, приложения UEFI или загрузчики UEFI. С помощью проверки подлинности образа перед выполнением безопасная загрузка снижает риск атак вредоносных программ перед загрузкой, таких как rootkits. Корпорация Майкрософт использует безопасную загрузку UEFI в Windows 8 и более поздних версий в рамках своей архитектуры безопасности доверенной загрузки для повышения безопасности платформы для наших клиентов. Безопасная загрузка требуется для Windows 8 и более поздних клиентских компьютеров, а также для Windows Server 2016, как определено в требованиях к совместимости оборудования Windows.

Безопасная загрузка требуется для Windows 8 и более поздних клиентских компьютеров, а также для Windows Server 2016, как определено в требованиях к совместимости оборудования Windows.

Процесс безопасной загрузки работает следующим образом, как показано на рис. 1.

- Компоненты загрузки встроенного ПО: Встроенное ПО проверяет, является ли загрузчик ОС доверенным (Windows или другой доверенной операционной системой.)

- Windows загрузочные компоненты: BootMgr, WinLoad, Windows запуск ядра. Windows загрузочные компоненты проверяют подпись для каждого компонента. Все ненадежные компоненты не будут загружены и вместо этого активируют исправление безопасной загрузки.

- Инициализация антивирусной программы и антивредоносного ПО: Это программное обеспечение проверяется на наличие специальной подписи, выданной корпорацией Майкрософт, которая проверяет, является ли он доверенным загрузочным драйвером и запускается на ранних этапах процесса загрузки.

- Инициализация критического драйвера для загрузки: Подписи для всех драйверов, критически важных для загрузки, проверяются как часть проверки безопасной загрузки в WinLoad.

- Инициализация антивирусной программы и антивредоносного ПО: Это программное обеспечение проверяется на наличие специальной подписи, выданной корпорацией Майкрософт, которая проверяет, является ли он доверенным загрузочным драйвером и запускается на ранних этапах процесса загрузки.

- Дополнительная инициализация ОС

- Экран входа в систему Windows

Рис. 1. Архитектура доверенной загрузки Windows

Реализация безопасной загрузки UEFI является частью доверенной архитектуры загрузки Майкрософт, представленной в Windows 8.1. Растущая тенденция в эволюции эксплойтов вредоносных программ нацелена на путь загрузки в качестве предпочтительного вектора атаки. Этот класс атак был трудно защитить, так как антивредоносные продукты могут быть отключены вредоносным программным обеспечением, которое предотвращает их загрузку полностью. Благодаря Windows доверенной архитектуре загрузки и его созданию корня доверия с безопасной загрузкой клиент защищен от вредоносного кода, выполняемого по пути загрузки, гарантируя, что только подписанный сертифицированный «известный хороший» код и загрузчики могут выполняться до загрузки самой операционной системы.

1.1 Public-Key Инфраструктура (PKI) и безопасная загрузка

PKI устанавливает подлинность и доверие к системе. Безопасная загрузка использует PKI для двух общих целей:

- Во время загрузки определите, являются ли модули ранней загрузки доверенными для выполнения.

- Для проверки подлинности запросов на обслуживание включают изменение баз данных безопасной загрузки и обновлений встроенного ПО платформы.

PKI состоит из следующих элементов:

- Центр сертификации (ЦС), который выдает цифровые сертификаты.

- Центр регистрации, который проверяет удостоверение пользователей, запрашивающих сертификат из ЦС.

- Центральный каталог для хранения и индексирования ключей.

- Система управления сертификатами.

1.2. Шифрование с открытым ключом

Шифрование с открытым ключом использует пару математически связанных криптографических ключей, известных как открытый и закрытый ключи. Если вы знаете один из ключей, вы не можете легко вычислить то, что другое. Если один ключ используется для шифрования информации, то только соответствующий ключ может расшифровать эти сведения. Для безопасной загрузки закрытый ключ используется для цифровой подписи кода, а открытый ключ используется для проверки подписи этого кода для подтверждения его подлинности. Если закрытый ключ скомпрометирован, системы с соответствующими открытыми ключами больше не защищены. Это может привести к атакам с загрузочным комплектом и повредит репутацию сущности, ответственной за обеспечение безопасности закрытого ключа.

Если один ключ используется для шифрования информации, то только соответствующий ключ может расшифровать эти сведения. Для безопасной загрузки закрытый ключ используется для цифровой подписи кода, а открытый ключ используется для проверки подписи этого кода для подтверждения его подлинности. Если закрытый ключ скомпрометирован, системы с соответствующими открытыми ключами больше не защищены. Это может привести к атакам с загрузочным комплектом и повредит репутацию сущности, ответственной за обеспечение безопасности закрытого ключа.

В системе открытого ключа безопасной загрузки имеется следующее:

1.2.1 Шифрование RSA 2048

RSA-2048 — это асимметричный алгоритм шифрования. Пространство, необходимое для хранения модуля RSA-2048 в необработанной форме, составляет 2048 бит.

1.2.2 Самозаверяющий сертификат

Сертификат, подписанный закрытым ключом, который соответствует открытому ключу сертификата, называется самозаверяющим сертификатом.

Сертификаты корневого центра сертификации (ЦС) относятся к этой категории.

Сертификаты корневого центра сертификации (ЦС) относятся к этой категории.1.2.3 Центр сертификации

Центр сертификации (ЦС) выдает подписанные сертификаты, которые подтверждают удостоверение субъекта сертификата и привязывают это удостоверение к открытому ключу, содержавшемся в сертификате. ЦС подписывает сертификат с помощью закрытого ключа. Он выдает соответствующий открытый ключ всем заинтересованным сторонам в самозаверяющем корневом сертификате ЦС.

В безопасной загрузке центры сертификации (ЦС) включают изготовителя оборудования (или их делегатов) и Майкрософт. ЦС создают пары ключей, которые образуют корень доверия, а затем используют закрытые ключи для подписывания допустимых операций, таких как разрешенные модули EFI ранней загрузки и запросы на обслуживание встроенного ПО. Соответствующие открытые ключи поставляются во встроенное ПО UEFI на компьютерах с поддержкой безопасной загрузки и используются для проверки этих операций.

(Дополнительные сведения об использовании центров сертификации и обмена ключами легко доступны в Интернете, что относится к модели безопасной загрузки.

)

)1.2.4 Открытый ключ

Открытый ключ платформы поставляется на компьютере и доступен или «общедоступный». В этом документе мы будем использовать суффикс pub для обозначения открытого ключа. Например, PKpub обозначает общедоступную половину PK.

1.2.5 Закрытый ключ

Чтобы PKI работал с закрытым ключом, необходимо безопасно управлять. Он должен быть доступен для нескольких лиц с высоким уровнем доверия в организации и расположен в физическо безопасном расположении с строгими ограничениями политики доступа. В этом документе мы будем использовать суффикс «priv» для обозначения закрытого ключа. Например, PKpriv указывает частную половину PK.

1.2.6 Сертификаты

Основное использование цифровых сертификатов заключается в проверке происхождения подписанных данных, таких как двоичные файлы и т. д. Обычно сертификаты используются для защиты сообщений в Интернете с помощью протокола TLS или SSL.

Проверка подписанных данных с помощью сертификата позволяет получателю узнать источник данных и, если они были изменены при передаче.

Проверка подписанных данных с помощью сертификата позволяет получателю узнать источник данных и, если они были изменены при передаче.Цифровой сертификат в целом содержит на высоком уровне различающееся имя (DN), открытый ключ и подпись. DN идентифицирует сущность ( например, компанию), которая содержит закрытый ключ, соответствующий открытому ключу сертификата. Подписывание сертификата с помощью закрытого ключа и помещение подписи в сертификат связывает закрытый ключ с открытым ключом.

Сертификаты могут содержать другие типы данных. Например, сертификат X.509 включает формат сертификата, серийный номер сертификата, алгоритм сигнатуры сертификата, имя ЦС, которым был издан сертификат, имя и открытый ключ сущности, запрашивающей сертификат, а также сигнатура центра сертификации.

1.2.7. Сертификаты цепочки

Из: цепочки сертификатов:

Рис. 2. Цепочка трех сертификатов

Сертификаты пользователей часто подписываются другим закрытым ключом, например закрытым ключом ЦС.

Это представляет собой цепочку двух сертификатов. Проверка подлинности сертификата пользователя включает в себя проверку его подписи, для которой требуется открытый ключ ЦС из сертификата. Но перед использованием открытого ключа ЦС необходимо проверить заключенный сертификат ЦС. Так как сертификат ЦС самозаверяется, открытый ключ ЦС используется для проверки сертификата.

Это представляет собой цепочку двух сертификатов. Проверка подлинности сертификата пользователя включает в себя проверку его подписи, для которой требуется открытый ключ ЦС из сертификата. Но перед использованием открытого ключа ЦС необходимо проверить заключенный сертификат ЦС. Так как сертификат ЦС самозаверяется, открытый ключ ЦС используется для проверки сертификата.Сертификат пользователя не должен быть подписан закрытым ключом корневого ЦС. Он может быть подписан закрытым ключом посредника, сертификат которого подписан закрытым ключом ЦС. Это экземпляр цепочки трех сертификатов: сертификат пользователя, промежуточный сертификат и сертификат ЦС. Но несколько посредников могут быть частью цепочки, поэтому цепочки сертификатов могут иметь любую длину.

1.3. Требования к PKI безопасной загрузки

Определяемый UEFI корень доверия состоит из ключа платформы и всех ключей, которые oem или ODM включают в ядро встроенного ПО. Безопасность pre-UEFI и корень доверия не рассматриваются процессом безопасной загрузки UEFI, а не национальным институтом стандартов и технологий (NIST) и публикациями доверенной вычислительной группы (TCG), упоминаемыми в этом документе.

1.3.1. Требования к безопасной загрузке

Для реализации безопасной загрузки необходимо учитывать следующие параметры:

- Требования клиента

- требования к совместимости оборудования Windows

- Требования к поколению ключей и управлению.

Вам потребуется выбрать оборудование для управления ключами безопасной загрузки, такими как аппаратные модули безопасности (HSM), рассмотреть особые требования к компьютерам для отправки в правительства и другие учреждения и, наконец, процесс создания, заполнения и управления жизненным циклом различных ключей безопасной загрузки.

1.3.2. Ключи, связанные с безопасной загрузкой

Ниже приведены ключи, используемые для безопасной загрузки:

Рис. 3. Ключи, связанные с безопасной загрузкой

На рисунке 3 выше представлены сигнатуры и ключи на компьютере с безопасной загрузкой. Платформа защищена с помощью ключа платформы, который изготовитель оборудования устанавливает во время производства.

Другие ключи используются безопасной загрузкой для защиты доступа к базам данных, которые хранят ключи для разрешения или запрета выполнения встроенного ПО.

Другие ключи используются безопасной загрузкой для защиты доступа к базам данных, которые хранят ключи для разрешения или запрета выполнения встроенного ПО.Авторизованная база данных (db) содержит открытые ключи и сертификаты, представляющие доверенные компоненты встроенного ПО и загрузчики операционной системы. База данных запрещенной подписи (dbx) содержит хэши вредоносных и уязвимых компонентов, а также скомпрометированные ключи и сертификаты и блокирует выполнение этих вредоносных компонентов. Сила этих политик основана на использовании встроенного ПО подписывания с помощью Authenticode и инфраструктуры открытых ключей (PKI). PKI — это хорошо установленный процесс создания, управления и отзыва сертификатов, которые устанавливают доверие во время обмена информацией. PKI находится в основе модели безопасности для безопасной загрузки.

Ниже приведены дополнительные сведения об этих ключах.

1.3.3 Ключ платформы (PK)

Согласно разделу 27.

5.1 UEFI 2.3.1 Errata C, ключ платформы устанавливает отношение доверия между владельцем платформы и встроенного ПО платформы. Владелец платформы регистрирует общедоступную половину ключа (PKpub) в встроенное ПО платформы, как указано в разделе 7.2.1 UEFI 2.3.1 Errata C. Этот шаг перемещает платформу в пользовательский режим из режима установки. Корпорация Майкрософт рекомендует использовать ключ

5.1 UEFI 2.3.1 Errata C, ключ платформы устанавливает отношение доверия между владельцем платформы и встроенного ПО платформы. Владелец платформы регистрирует общедоступную половину ключа (PKpub) в встроенное ПО платформы, как указано в разделе 7.2.1 UEFI 2.3.1 Errata C. Этот шаг перемещает платформу в пользовательский режим из режима установки. Корпорация Майкрософт рекомендует использовать ключ EFI_CERT_X509_GUIDплатформы с алгоритмом RSA с открытым ключом, длиной открытого ключа 2048 бит и алгоритмом подписи sha256RSA. Владелец платформы может использовать типEFI_CERT_RSA2048_GUID, если дисковое пространство является проблемой. Открытые ключи используются для проверки подписей, как описано выше в этом документе. Владелец платформы может позже использовать частную половину ключа (PKpriv):- Чтобы изменить владение платформой, необходимо поместить встроенное ПО в определенный режим установки UEFI, который отключает безопасную загрузку.

Вернуться к режиму установки только в том случае, если это необходимо сделать во время производства.

Вернуться к режиму установки только в том случае, если это необходимо сделать во время производства. - Для настольных компьютеров изготовители оборудования управляют PK и необходимыми PKI,связанными с ним. Для серверов изготовители оборудования по умолчанию управляют PK и необходимыми PKI. Enterprise клиенты или клиенты сервера также могут настроить PK, заменив доверенный oem-доверенный PK настраиваемым PK, чтобы заблокировать доверие к встроенному ПО безопасной загрузки UEFI самому себе.

1.3.3.1. Регистрация или обновление ключа Exchange ключа (KEK), регистрируя ключ платформы

Владелец платформы регистрирует общедоступную половину ключа платформы (PKpub), вызвав UEFI Boot Service SetVariable(), как указано в разделе 7.2.1 спецификации UEFI Spec 2.3.1 errata C, и сбросив платформу. Если платформа находится в режиме установки, новый PKpub должен быть подписан с его аналогом PKpriv . Если платформа находится в пользовательском режиме, новый PKpub должен быть подписан с помощью текущего PKpriv.

Если PK имеет тип

Если PK имеет тип EFI_CERT_X509_GUID, он должен быть подписан непосредственным PKpriv, а не закрытым ключом любого сертификата, выданного в PK.1.3.3.2 Очистка ключа платформы

Владелец платформы очищает общедоступную половину ключа платформы (PKpub), вызвав UEFI Boot Ser’vice SetVariable() с переменным размером 0 и сбросив платформу. Если платформа находится в режиме установки, пустая переменная не требует проверки подлинности. Если платформа находится в пользовательском режиме, пустая переменная должна быть подписана с помощью текущего PKpriv; Дополнительные сведения см. в разделе 7.2(Службы переменных) в спецификации UEFI 2.3.1 Errata C. Настоятельно рекомендуется, чтобы рабочий PKpriv никогда не использовался для подписывания пакета для сброса платформы, так как это позволяет отключить безопасную загрузку программным способом. Это в первую очередь сценарий предварительного тестирования.

Ключ платформы также можно очистить с помощью безопасного метода для конкретной платформы.

В этом случае режим установки глобальной переменной также должен быть обновлен до 1.

В этом случае режим установки глобальной переменной также должен быть обновлен до 1.Рис. 4. Схема состояния ключа платформы

1.3.3.3 Поколение PK

Согласно рекомендациям UEFI открытый ключ должен храниться в ненезависимом хранилище, которое является несанкционированным и удаленным на компьютере. Закрытые ключи остаются безопасными в Partner или в Office безопасности OEM, и только открытый ключ загружается на платформу. Дополнительные сведения см. в разделах 2.2.1 и 2.3.

Количество создаваемых PK осуществляется по усмотрению владельца платформы (OEM). Эти ключи могут быть следующими:

По одному на компьютер. Наличие одного уникального ключа для каждого устройства. Это может потребоваться для государственных учреждений, финансовых учреждений или других клиентов сервера с высоким уровнем безопасности. Для создания закрытых и открытых ключей для большого количества компьютеров может потребоваться дополнительное хранилище и криптообработка.

Это усложняет сопоставление устройств с соответствующими PK при отправке обновлений встроенного ПО на устройства в будущем. Существует несколько различных решений HSM для управления большим количеством ключей на основе поставщика HSM. Дополнительные сведения см. в статье «Создание ключей безопасной загрузки с помощью HSM».

Это усложняет сопоставление устройств с соответствующими PK при отправке обновлений встроенного ПО на устройства в будущем. Существует несколько различных решений HSM для управления большим количеством ключей на основе поставщика HSM. Дополнительные сведения см. в статье «Создание ключей безопасной загрузки с помощью HSM».По одному на модель. Наличие одного ключа на модель ПК. Компромисс здесь заключается в том, что если ключ скомпрометирован все компьютеры в одной модели будет уязвимым. Это рекомендуется корпорацией Майкрософт для настольных компьютеров.

По одному на линию продукта. Если ключ скомпрометирован вся линейка продуктов будет уязвима.

По одному на изготовителя оборудования. Хотя это может быть проще всего настроить, если ключ скомпрометирован, каждый компьютер, который вы производите, будет уязвим. Чтобы ускорить работу на заводской площадке, PK и потенциально другие ключи могут быть предварительно созданы и сохранены в безопасном месте.

Их можно будет извлечь и использовать в строке сборки. Дополнительные сведения см. в разделах 2 и 3.

Их можно будет извлечь и использовать в строке сборки. Дополнительные сведения см. в разделах 2 и 3.

1.3.3.4 Повторное создание ключей PK

Это может потребоваться, если PK скомпрометирован или как требование клиента, что по соображениям безопасности может принять решение о регистрации собственных PK.

Повторное создание ключей можно выполнить для модели или компьютера на основе выбранного метода для создания PK. Все новые компьютеры будут подписаны с помощью только что созданного PK.

Для обновления PK на рабочем компьютере потребуется либо изменение переменной, подписанное существующим PK, заменяющим пакет обновления PK, либо пакет обновления встроенного ПО. Изготовитель оборудования также может создать пакет SetVariable() и распространить его с помощью простого приложения, например PowerShell, который просто изменяет PK. Пакет обновления встроенного ПО будет подписан ключом безопасного обновления встроенного ПО и проверен встроенного ПО.

При обновлении PK необходимо выполнить обновление встроенного ПО, чтобы обеспечить сохранение KEK, db и dbx.

При обновлении PK необходимо выполнить обновление встроенного ПО, чтобы обеспечить сохранение KEK, db и dbx.На всех компьютерах рекомендуется не использовать PK в качестве ключа безопасного обновления встроенного ПО. Если PKpriv скомпрометирован, то это ключ безопасного обновления встроенного ПО (так как они совпадают). В этом случае обновление для регистрации нового PKpub может оказаться невозможным, так как процесс обновления также был скомпрометирован.

На пк с SOCs есть еще одна причина не использовать PK в качестве ключа безопасного обновления встроенного ПО. Это связано с тем, что ключ безопасного обновления встроенного ПО постоянно сжигается на компьютерах, которые соответствуют требованиям к сертификации оборудования Windows.

- Чтобы изменить владение платформой, необходимо поместить встроенное ПО в определенный режим установки UEFI, который отключает безопасную загрузку.

1.3.4 Ключ Exchange ключ (KEK) Ключ обмена ключами устанавливает отношение доверия между операционной системой и встроенного ПО платформы. Каждая операционная система (и, возможно, каждое стороннее приложение, необходимое для взаимодействия с встроенного ПО платформы), регистрирует открытый ключ (KEKpub) в встроенное ПО платформы.

1.3.4.1. Регистрация ключей Exchange

Ключи обмена ключами хранятся в базе данных подписи, как описано в базах данных подписей 1.4 (Db и Dbx)). База данных сигнатуры хранится в виде переменной UEFI, прошедшей проверку подлинности.

Владелец платформы регистрирует ключи обмена ключами, вызывая Метод SetVariable(), как указано в разделе 7.2 (Службы переменных) в спецификации UEFI 2.3.1 Errata C. с набором

EFI_VARIABLE_APPEND_WRITEатрибутов и параметром Data, содержащими новые ключи, или считывая базу данных с помощью GetVariable(), добавляя новый ключ обмена ключами к существующим ключам, а затем записывая базу данных с помощью SetVariable(), как указано в разделе 7.2 (Службы переменных) в спецификации UEFI . 2.3.1 Errata C без набора атрибутовEFI_VARIABLE_APPEND_WRITE.Если платформа находится в режиме установки, переменная базы данных сигнатуры не должна быть подписана, но параметры вызова SetVariable() по-прежнему должны быть подготовлены к проверке подлинности переменных в разделе 7.

2.1. Если платформа находится в пользовательском режиме, база данных подписи должна быть подписана с помощью текущего PKpriv

2.1. Если платформа находится в пользовательском режиме, база данных подписи должна быть подписана с помощью текущего PKpriv1.3.4.2 Очистка KEK

Можно «очистить» (удалить) KEK. Обратите внимание, что если PK не установлен на платформе, запросы clear не обязательно подписываются. Если они подписаны, для очистки KEK требуется пакет с подписью PK, а для очистки db или dbx требуется пакет, подписанный любой сущностью, присутствующих в KEK.

1.3.4.3 Microsoft KEK

Microsoft KEK требуется для включения отзыва недопустимых образов путем обновления dbx и, возможно, для обновления базы данных для подготовки к новым Windows подписанным образам.

Включите microsoft Corporation KEK CA 2011 в базу данных KEK со следующими значениями:

- Хэш сертификата SHA-1:

31 59 0b fd 89 c9 d7 4e d0 87 df ac 66 33 4b 39 31 25 4b 30. - GUID SignatureOwner:

{77fa9abd-0359-4d32-bd60-28f4e78f784b}. - Корпорация Майкрософт предоставит сертификат партнерам, и его можно добавить как подпись типа или

EFI_CERT_RSA2048_GUIDкакEFI_CERT_X509_GUIDподпись типа.

Сертификат Microsoft KEK можно скачать с: https://go.microsoft.com/fwlink/?LinkId=321185.

1.3.4.4 KEKDefault Поставщик платформы может предоставить набор ключей Exchange по умолчанию в переменной KEKDefault. Дополнительные сведения см. в разделе спецификации UEFI 27.3.3.

1.3.4.5 OEM/3-й сторонней KEK — добавление нескольких KEK

Владельцы клиентов и платформ не должны иметь собственный KEK. На компьютерах, отличных от Windows RT, изготовитель оборудования может иметь дополнительные пакеты KEK, чтобы разрешить дополнительный изготовитель оборудования или доверенный сторонний контроль над базой данных и dbx.

- Хэш сертификата SHA-1:

1.3.5. Ключ обновления встроенного ПО безопасной загрузки Ключ обновления безопасного встроенного ПО используется для подписывания встроенного ПО, когда его необходимо обновить. Этот ключ должен иметь минимальную надежность ключа RSA-2048. Все обновления встроенного ПО должны быть подписаны изготовителем оборудования, доверенным делегатом, например ODM или IBV (независимым поставщиком BIOS), или службой безопасной подписи.

В соответствии с публикацией NIST 800-147 Field Firmware Update должна поддерживать все элементы рекомендаций:

Любое обновление в хранилище флэш-памяти встроенного ПО должно быть подписано создателем.

Встроенное ПО должно проверять подпись обновления.

1.3.6. Создание ключей для безопасного обновления встроенного ПО

Тот же ключ будет использоваться для подписи всех обновлений встроенного ПО, так как общедоступная половина будет находиться на компьютере. Вы также можете подписать обновление встроенного ПО с помощью ключа, который цепочек для ключа обновления встроенного ПО secure.

На пк может быть один ключ, например PK, один на модель или один на линию продукта. Если на компьютере имеется один ключ, который будет означать, что необходимо создать миллионы уникальных пакетов обновления. Учитывайте доступность ресурсов, какой метод будет работать для вас. Наличие ключа для каждой модели или линии продукта является хорошим компромиссом.

Открытый ключ обновления безопасного встроенного ПО (или его хэш для экономии места) будет храниться в защищенном хранилище на платформе — обычно защищенной флэш-памяти (ПК) или однократных программируемых швов (SOC).

Если хранится только хэш этого ключа (для экономии места), обновление встроенного ПО будет включать ключ, а первый этап процесса обновления будет проверять, соответствует ли открытый ключ в обновлении хэшу, хранящейся на платформе.

Капсулы — это средство, с помощью которого ОС может передавать данные в среду UEFI через перезагрузку. Windows вызывает UEFI UpdateCapsule() для доставки обновлений встроенного ПО системы и ПК. Во время загрузки перед вызовом ExitBootServices(),Windows будет передавать любые новые обновления встроенного ПО, найденные в хранилище драйверов Windows в UpdateCapsule(). Встроенное ПО системы UEFI может использовать этот процесс для обновления встроенного ПО системы и КОМПЬЮТЕРА. Используя эту Windows встроенное ПО, изготовитель оборудования может использовать один и тот же общий формат и процесс обновления встроенного ПО как для системы, так и для встроенного ПО компьютера.

Встроенное ПО должно реализовать таблицу ACPI ESRT для поддержки UEFI UpdateCapsule() для Windows.

Встроенное ПО должно реализовать таблицу ACPI ESRT для поддержки UEFI UpdateCapsule() для Windows.Дополнительные сведения о реализации поддержки платформы обновления встроенного ПО UEFI Windows см. в следующей документации: Windows платформе обновления встроенного ПО UEFI.

Капсулы обновления могут находиться в памяти или на диске. Windows поддерживается в обновлениях памяти.

1.3.6.1 Капсула (капсула в памяти)

Ниже приведен поток событий для капсулы обновления в памяти для работы.

- Капсула помещается в память приложением в ОС

- Событие почтового ящика настроено для информирования BIOS об ожидающих обновлении

- Перезагрузка компьютера, проверка образа капсулы и обновления выполняется BIOS.

1.3.7 Рабочий процесс типичного обновления встроенного ПО

- Скачайте и установите драйвер встроенного ПО.

- Перезагрузите систему.

- Загрузчик ОС обнаруживает и проверяет встроенное ПО.

- Загрузчик ОС передает двоичный BLOB-объект в UEFI.

- UEFI выполняет обновление встроенного ПО (этот процесс принадлежит поставщику кремния).

- Обнаружение загрузчика ОС успешно завершено.

- ОС завершает загрузку.

1.4. Базы данных сигнатур (база данных и dbx)

1.4.1 Разрешенная база данных подписи (db)

Содержимое базы данных EFI

_IMAGE_SECURITY_DATABASEуправляет доверенными изображениями при проверке загруженных образов. База данных может содержать несколько сертификатов, ключей и хэшей для идентификации разрешенных образов.Microsoft Windows Production PCA 2011 с хэшом

58 0a 6f 4c c4 e4 b6 69 b9 eb dc 1b 2b 3e 08 7b 80 d0 67 8dсертификатов SHA-1 должен быть включен в базу данных, чтобы разрешить загрузку загрузчика ОС Windows. Windows ЦС можно скачать здесь: https://go.microsoft.com/fwlink/p/?linkid=321192На компьютерах, отличных от Windows RT, изготовитель оборудования должен рассмотреть возможность включения microsoft Corporation UEFI CA 2011 с хэшом

46 de f6 3b 5c e6 1c f8 ba 0d e2 e6 63 9c 10 19 d0 ed 14 f3сертификата SHA-1. Подписывание драйверов и приложений UEFI с помощью этого сертификата позволит драйверам и приложениям UEFI от сторонних поставщиков работать на компьютере, не требуя дополнительных действий для пользователя. ЦС UEFI можно скачать здесь: https://go.microsoft.com/fwlink/p/?linkid=321194

Подписывание драйверов и приложений UEFI с помощью этого сертификата позволит драйверам и приложениям UEFI от сторонних поставщиков работать на компьютере, не требуя дополнительных действий для пользователя. ЦС UEFI можно скачать здесь: https://go.microsoft.com/fwlink/p/?linkid=321194На компьютерах, отличных от Windows RT, изготовитель оборудования может также содержать дополнительные элементы в базе данных, чтобы разрешить другим операционным системам или драйверам UEFI, утвержденным OEM, но эти образы не должны скомпрометировать безопасность компьютера каким-либо образом.

1.4.2 DbDefault: поставщик платформы может предоставить набор записей по умолчанию для базы данных подписей в переменной dbDefault. Дополнительные сведения см. в разделе 27.5.3 в спецификации UEFI.

1.4.3 Запрещенная база данных подписи (dbx)

Содержимое

EFI_IMAGE_SIGNATURE_DATABASE1dbx должно проверяться при проверке образов перед проверкой базы данных, а все совпадения должны препятствовать выполнению образа. База данных может содержать несколько сертификатов, ключей и хэшей, чтобы определить запрещенные образы. Состояние Windows требования к сертификации оборудования, которое должно присутствовать в dbx, поэтому любое фиктивное значение, например хэш SHA-256, может использоваться в качестве безопасного

База данных может содержать несколько сертификатов, ключей и хэшей, чтобы определить запрещенные образы. Состояние Windows требования к сертификации оборудования, которое должно присутствовать в dbx, поэтому любое фиктивное значение, например хэш SHA-256, может использоваться в качестве безопасного 0заполнителя до тех пор, пока корпорация Майкрософт не начнет доставку обновлений dbx. Щелкните здесь , чтобы скачать последний список отзыва UEFI от корпорации Майкрософт.1.4.4 DbxDefault: поставщик платформы может предоставить набор записей по умолчанию для базы данных подписей в переменной dbxDefault. Дополнительные сведения см. в разделе 27.5.3 в спецификации UEFI.

1.5 Ключи, необходимые для безопасной загрузки на всех компьютерах

PKpub | PK | OEM | Только PK – 1. |

Microsoft Corporation KEK CA 2011 | KEK | пиринг Майкрософт. | Разрешает обновления для базы данных и dbx: https://go.microsoft.com/fwlink/p/?linkid=321185. |

Microsoft Windows Production CA 2011 | db | пиринг Майкрософт. | Этот ЦС в базе данных подписи (db) позволяет Windows загружать: https://go.microsoft.com/fwlink/?LinkId=321192. |

База данных запрещенной подписи | Dbx | пиринг Майкрософт. | Список известных недопустимых ключей, ЦС или образов от Майкрософт |

Безопасный ключ обновления встроенного ПО | OEM | Рекомендуется, чтобы этот ключ отличались от PK |

Таблица 1. Ключи и база данных, необходимые для безопасной загрузки

Ключи и база данных, необходимые для безопасной загрузки

2. Решения по управлению ключами

Ниже приведены некоторые метрики, используемые для сравнения.

2.1 Используемые метрики

Следующие метрики помогут выбрать компьютер HSM на основе требований спецификации UEFI 2.3.1 Errata C и ваших потребностей.

- Поддерживает ли она RSA 2048 или более позднюю версию? — Спецификация UEFI 2.3.1 Errata C рекомендует использовать ключи rsA-2048 или более поздней версии.

- Есть ли у него возможность создавать ключи и подписывать их?

- Сколько ключей можно хранить? Хранит ли он ключи на HSM или подключенном сервере?

- Метод проверки подлинности для получения ключа.

Некоторые компьютеры поддерживают несколько сущностей проверки подлинности для получения ключа.

Цены

- Какова цена? HSM может варьироваться по цене от $ 1500 до $ 70000 в зависимости от доступных функций.

Производственная среда

- Скорость работы на заводской площадке.

Криптопроцессоры могут ускорить создание ключей и доступ.

Криптопроцессоры могут ускорить создание ключей и доступ. - Простота настройки, развертывания, обслуживания.

- Требуется набор навыков и обучение?

- Сетевой доступ для резервного копирования и высокого уровня доступности

Стандарты и соответствие

- Какой уровень соответствия ТРЕБОВАНИЯМ FIPS он имеет? Устойчива ли она к незаконному изменению?

- Поддержка других стандартов, например API шифрования MS.

- Соответствует ли оно требованиям правительства и других учреждений?

Надежность и аварийное восстановление

Разрешает ли она резервное копирование ключей?

Резервные копии можно хранить как на месте в безопасном расположении, так и в физическом расположении, отличном от физического расположения компьютера ЦС и HSM и /или в расположении вне сайта.

Разрешает ли она высокий уровень доступности для аварийного восстановления?

2.2. Параметры управления ключами

2.

2.1 Аппаратный модуль безопасности (HSM)

2.1 Аппаратный модуль безопасности (HSM)Основываясь на приведенных выше критериях, это, вероятно, наиболее подходящее и безопасное решение. Большинство устройств HSM имеют соответствие FIPS 140-2 уровня 3. Соответствие FIPS 140-2 уровня 3 строго в отношении проверки подлинности и требует, чтобы ключи не экспортировались или импортированы из HSM.

Они поддерживают несколько способов хранения ключей. Они могут храниться локально на самом устройстве HSM или на сервере, подключенном к HSM. На сервере ключи шифруются и хранятся и предпочтительнее для решений, для которых требуется хранить много ключей.

Политика безопасности криптографического модуля должна указывать физическую политику безопасности, включая физические механизмы безопасности, реализованные в криптографических модулях, таких как, печать, блокировки, реагирование на незаконное изменение и переключатели обнуления, а также сигнализации. Он также позволяет указать действия, необходимые операторам, чтобы обеспечить физическую безопасность, такую как периодическая проверка запечаток, очевидных от незаконного изменения, или тестирование параметров реагирования на незаконное изменение и нулирование коммутаторов.

2.2.1.1 Сетевой модуль HSM

Это решение является лучшим в своем классе с точки зрения безопасности, соблюдения стандартов, создания ключей, хранения и извлечения. Большинство этих компьютеров поддерживают высокий уровень доступности и имеют возможность резервного копирования ключей.

Стоимость этих продуктов может быть в десятках тысяч долларов на основе дополнительных услуг, которые они предлагают.

2.2.1.2 Автономный модуль HSM

Они отлично работают с автономными серверами. Можно использовать Microsoft CAPI и CNG или любой другой безопасный API, поддерживаемый HSM. Эти модули HSM поставляются в различных форм-факторах, поддерживающих usb-автобусы, PCIe и PCMCIA.

При необходимости они поддерживают резервное копирование ключей и высокий уровень доступности.

2.2.2 Поставщики пользовательских решений

Криптография с открытым ключом может быть сложной задачей и требует понимания концепций шифрования, которые могут быть новыми.

Существуют настраиваемые поставщики решений, которые могут помочь в получении безопасной загрузки для работы в производственной среде.

Существуют настраиваемые поставщики решений, которые могут помочь в получении безопасной загрузки для работы в производственной среде.Существуют разновидности пользовательских решений, предлагаемых поставщиками BIOS, компаниями HSM и консультационными компаниями PKI для получения безопасной загрузки PKI, работающих в производственной среде.

Ниже перечислены некоторые поставщики.

Поставщики BIOS версии 2.2.2.1

Существуют некоторые поставщики BIOS, которые могут предоставлять пользовательские решения.

2.2.2.2 Поставщики HSM