Bios asus настройка на русском: Настройка BIOS UEFI Utility: пошаговая инструкция

Содержание

Настройка BIOS системной платы. Рассматриваемое устройство: ASUS P8Z77-V LE PLUS

ЛАБОРАТОРНАЯ

РАБОТА №6

Тема: Настройка BIOS системной

платы.

Рассматриваемое устройство: ASUS P8Z77-V LE PLUS

1. Тип устройства.

В данной работе будет

рассмотрена материнская плата фирмы ASUS, модель P8Z77-V LE PLUS. Она оснащена UEFI BIOS,

что немного облегчит нам работу.

Рисунок 1 – Материнская плата ASUS P8Z77-VLEPLUS

2. Способы опроса устройства.

К

материнской плате можно обратиться в двух случаях: в среде Windows и непосредственно обратившись к

настройкам BIOS платы при самотестировании (POST).

В первом случае обращение осуществляется с

помощью специального ПО. В ряде случаев это ПО предназначено для снятия

показаний с датчиков. Но есть и исключения, как например ПО для обновления BIOS прямо из среды BIOS, или же ПО разработчиков платы (в нашем случае будет

затронута программа Asus Update).

В случае обращения к настройкам BIOS до загрузки операционной системы, нам

предоставляется возможность почти полностью конфигурировать устройство по

нашему усмотрению.

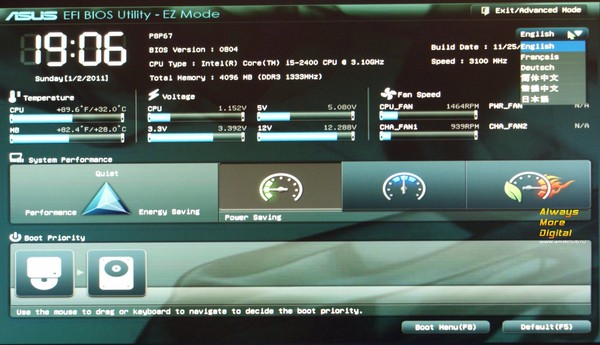

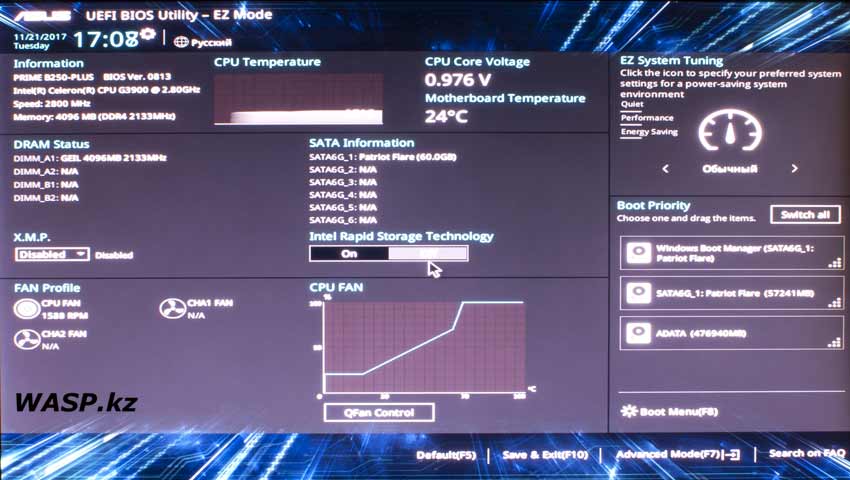

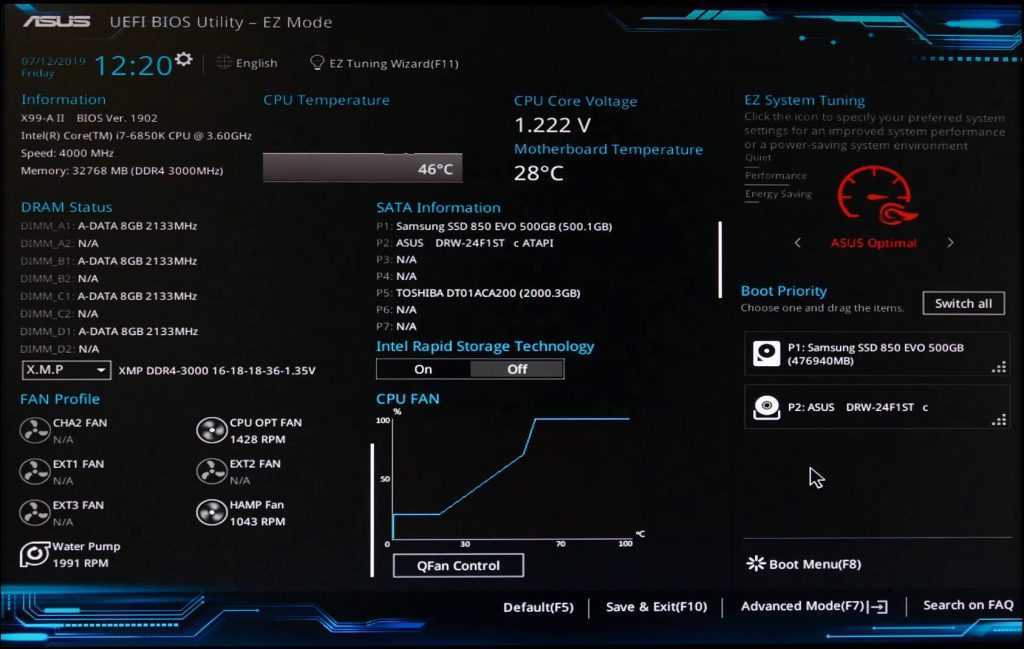

Рисунок 2 – главное окно UEFIBIOS материнской платы

3. Методика обновления и восстановления BIOS.

Обновить BIOS в случае с данной материнской платой можно 3мя способами:

1.

Воспользоваться утилитой Asus Update

2.

Использовать технологию BIOS Flashback

3.

Использовать встроенную в BIOS утилиту Asus EZ Flash 2

По порядку начнём с первого случая.

Интерфейс программы выглядит следующим образом:

Рисунок 3 – утилита Asus Update

Программа имеет

следующие возможности:

1. Загрузить файл обновления BIOS из

интернета. В этом случае программа проверит нынешнюю версию BIOS, и

в случае существования более новой версии на сервере, загрузит обновление.

2. Обновить BIOS из файла. Если в наличии есть файл

обновления, или же он был загружен из интернета как указано в пункте 1, данная

настройка обновит BIOS и перезагрузит компьютер.

3. Обновить BIOS через интернет. Этот пункт объединяет и

автоматизирует 2 предыдущих пункта.

BIOS Flashback.

Самый простой и

элегентный способ обновить BIOS.

Суть способа в том,

чтобы присоединить в порт USB 3.0 (с пометкой BIOS Flashback)

флеш-носитель, в файловой системе FAT32, с файлов обновления. Затем нажать и

удерживать 3 секунды кнопку обновления на материнской плате. BIOS будет обновлён.

Прелесть метода ещё и

в том, что для обновления достаточно дежурного питания, а наличие

установленного процессора и памяти не является обязательным.

Asus EZ Flash 2.

Данный метод основан

на использовании одноимённой утилиты. Для её использования заранее присоединим

флеш-носитель в порт на зайдней панели системного блока (файловая система должна

быть FAT32). Зайдём в настройки BIOS и перейдём на

Зайдём в настройки BIOS и перейдём на

вкладку Tools.

Рисунок 4 – окно Tools

Выбираем утилиту Asus EZ Flash 2,

и в списке устройств находим наш флеш-носитель.

Далее выбираем файл

обновления и жмём Enter.

Рисунок 5 – AsusEZFlash 2

Теперь поговорим о

восстановлении. В данном случае будем использовать утилиту ASUS CrashFree BIOS 3.

Суть работы утилиты

заключается в восстановлении BIOS с помощью файла обновления на USB или CD носителе. Для восстановления нам

понадобиться скачать файл обновления сайта ASUS,

переименовать его в Z77VLEP.CAB (применимо только к данной материнской плате)

и залить на флеш-носитель. Если BIOS платы повреждён, то материнская плата

подхватит файл обновления с флеш-носителя и восстановит его.

Необходимо отметить что

для успеха операций необходимо сбросить настойки BIOS, с помощью

перемычки, которая очистит память CMOS.

Настройка BIOS в Картинках – пошаговая инструкция [Разбор 2020]

Если вы уверенный пользователь ПК, то наверняка сталкивались с проблемой, когда компьютер ломается или перестает работать именно так, как это нужно вам. Трудно себе представить сейчас жизнь, в которой не было бы потребности в персональном компьютере. Как только юзер сталкивается с подобными проблемами, он тут же принимается искать решение данной проблемы. И нередко случается так, что приходится устранять неполадку самостоятельно. Чем сложнее поломка, тем с большими трудностями при починке приходится сталкиваться. А что, если для устранения последствий приходится связываться с биос (BIOS), описаний о котором на родном языке достаточно мало? Именно для таких случаев предоставляется информация, с помощью которой вы сможете понять, что такое биос на русском.

AC Back Function что это?

AC Back Function — очень полезная опция, но не для всех. Позволяет автоматически включать комп после восстановления электричества. Вот смотрите, комп работал и свет пропал. ПК соответственно тоже выключился, только если у вас не стоит ИБП. И вот если в биосе опция AC Back Function была включена, то при появления света — комп автоматически заведется.

Вот смотрите, комп работал и свет пропал. ПК соответственно тоже выключился, только если у вас не стоит ИБП. И вот если в биосе опция AC Back Function была включена, то при появления света — комп автоматически заведется.

Нужно ли включать? Это уже смотрите по собственным потребностям. Если комп настроен на круглосуточную работу, то и так понятно — опцию AC Back Function нужно включать. Обычно это нужно для всяких рабочих станций, серверов. Например нужно для компов видеонаблюдения. А для домашних компов особым спросом опция не пользуется.

Опция может пригодиться вот в какой ситуации — например вы качаете сериалы, фильмы. И ушли на работу, или еще куда-то. И оставили комп включенным, чтобы он качал фильмы. И если пропадет свет, и например через два часа появится, то есть опция включена — комп автоматом включится и продолжит скачивать. Разумеется это я имею ввиду, если качалка автоматом запускается вместе с Windows.

Дословный перевод AC Back Function дословный — функция обратной связи АС.

Какие значения может иметь опция:

- Power Off, Disable, Keep Off, Soft Off — при выборе этого значения, комп после подачи света не будет автоматически включаться.

- Power On, Turn On, On, Soft On — комп автоматически включится после подачи света.

- Last State, Enable, Auto, Memory — если свет погас, а в это время комп работал — то после подачи света комп включится. Если комп не работал — то не включится, все просто)

- Former sts — когда свет появится, ПК будет выключен. Но по нажатию кнопки включения на компе — он вернется в исходное состояние. Честно говоря немного странная опция, или я что-то не понимаю.

- Off — ну тут все понятно, опция будет просто отключена.

Есть ли другие названия у опции? Да, есть, например они могут быть такими:

- AC Loss Auto Restart, AC Power Loss Restart;

- After AC Power Loss, After AC Power Lost;

- After Power Failure, Power State Resume Control;

- Power Failure, Power Again, Power On After Power Fail;

- PWR On After PWR Fail, PWR Lost Resume State;

- PWRON After PWR-Fail;

- Restore on AC/Power Loss, Restore on AC Power Loss;

- System After AC Back, State After Power Failure;

Опция AC Back Function

Данная инструкция подходит к любой материнской плате LGA 2011-3, в том числе и для брендовых — Asus, MSI, Gigabyte и т. д. Прежде чем делать Unlock, убедитесь что ваш процессор со Stepping 2 или финальная версия. Не рекомендуется делать Unlock, если вы используете процессор E5-16xx v3 с разблокированным множителем, система будет вести себя крайне нестабильно.

д. Прежде чем делать Unlock, убедитесь что ваш процессор со Stepping 2 или финальная версия. Не рекомендуется делать Unlock, если вы используете процессор E5-16xx v3 с разблокированным множителем, система будет вести себя крайне нестабильно.

Особенности: — Работает с любой операционной системой: Windows, Linux и другими. — Не важно какой формат вашего системного диска, MBR или GPT. Unlock Turbo Boost не будет слетать после переустановки Windows и сброса BIOS. — Возможно сделать только с процессорами Xeon E5-26xx v3 и Xeon E5-46xx v3 со Stepping 2 и финальные версии. — Unlock со всеми процессорами Xeon E5 v4 сделать невозможно!

Stepping процессора можно посмотреть в программе CPU-Z:

Скачайте и распакуйте необходимый софт.

1. Делаем бэкап стоковой версии вашего биоса с помощью FPT.

Запустите командную строку от имени администратора:

Далее нужно перейти в папку «1. FPTBIOS» с программой для прошивки биоса, если вы распаковали архив в корень диска «C», то команда будет следующая:

cd C:\Unlock Turbo Boost LGA2011-3. Ver.2.0\1. FPTBIOS

Ver.2.0\1. FPTBIOS

Теперь делаем бэкап стокового биоса командой:

fptw64 -d backup.bin

По завершению процесса бэкапа вы увидите надпись FPT Operation Passed, в папке «1. FPTBIOS» появится файл бэкапа backup.bin, который мы будем модифицировать. Обязательно сохраните куда нибудь копию этого файла, чтобы иметь возможность восстановиться на стоковый биос. Не закрывайте командную строку, она нам ещё пригодится.

В некоторых платах биос защищен от записи, поэтому FPT при попытке прошивки будет выдавать ошибку Error 280. Чтобы снять защиту, в биосе идем в IntelRCSetup > PCH Configuration > Security Configuration и меняем значение пункта Bios Lock на Disabled. После сохранения настроек и перезагрузки защита от записи будет снята.

Если вы получаете ошибку Error 26, значит вашу плату прошить с помощью FPT невозможно, в данном случае поможет программатор с прищепкой Ch441A или AFUDOS.

2. Модифицирование BIOS, удаление микрокода 06F2.

Открываем вторую папку «2. MMTool_A5» с программой MMTool_A5, запускаем её и загружаем ранее созданный бэкап backup.bin нажав кнопку «Load Image», чтобы программа увидела наш файл биоса, нужно в «Тип файлов:» выбрать «All Files».

MMTool_A5» с программой MMTool_A5, запускаем её и загружаем ранее созданный бэкап backup.bin нажав кнопку «Load Image», чтобы программа увидела наш файл биоса, нужно в «Тип файлов:» выбрать «All Files».

Переходим во вкладку «CPU Patch», выделяем микрокод 06F2 (если их два, нужно удалить оба) и удаляем, последовательность на скриншоте:

После удаления микрокода, нажмите кнопку «Save Image», данным действием мы перезаписали наш биос backup.bin Для проверки снова загрузите наш биос и убедитесь что микрокода 06F2 во вкладке «CPU Patch» больше нет.

3. Добавление специального FFS драйвера в BIOS.

Заходим в третью папку «3. UEFITool» с программой UEFITool и запускаем её.

Открываем наш файл биоса backup.bin с уже удалённым микрокодом 06F2, в программе нажмите кнопки File>Open image file и переходим в предпоследний раздел

Опускаемся в самый низ и нажимаем правой кнопкой мыши по самому последнему драйверу DXE Driver и выбираем «Insert after» (вставить после)

Откроется проводник, нам нужно выбрать нужный FFS драйвер, переходим в четвёртую папку «4. Drivers», далее в зависимости от вашей платы переходим в папку «Dual CPU» или «Single CPU» и выбираем нужный драйвер .ffs, нажимаем кнопку «Открыть», таким образом мы добавили драйвер в наш биос.

Drivers», далее в зависимости от вашей платы переходим в папку «Dual CPU» или «Single CPU» и выбираем нужный драйвер .ffs, нажимаем кнопку «Открыть», таким образом мы добавили драйвер в наш биос.

Файлы расшифровываются так, например V3_7050.ffs: 70 (-70mV CPU) 50 (-50mV Cache)

Если вы не знаете какой драйвер вам нужен, выбирайте V3.ffs — это гарантирует полностью стабильную системы.

Теперь сохраняем наш биос и указываем любое имя, например Unlock.bin Для этого нажимаем «File» и выбираем «Save image file», пишем в нашем случае имя Unlock.bin и нажимаем кнопку «Сохранить»

В результате у нас в папке «1. FPTBIOS» появиться наш модифицированный биос Unlock.bin

4. Запись модифицированного BIOS

Возвращаемся в открытую командную строку и прошиваем наш модифицированный биос Unlock.bin с помощью команды:

fptw64 -f Unlock.bin

После успешной процедуры прошивки, вы снова увидите надпись FPT Operation Passed

Перезагружаем ПК, если вы всё сделали правильно, Unlock Turbo Boost будет работать.

Чтобы проверить работу Unlock Turbo Boost, запустите стресс тест например популярной программы AIDA64 и посмотрите какая частота у всех ядер, если все ядра держат максимальную частоту, значит всё сделано правильно и работает.

Как запустить стресс тест с помощью AIDA64 и посмотреть частоту CPU, указанно на скриншоте ниже:

Например у E5-2620 v3 после анлока, частота всех ядер должна быть 3.20 GHz

Restore Defaults что это в биосе?

Restore Defaults — нужная опция для начинающих пользователей, которая позволяет сбросить настройки биоса. Есть почти в любом биосе, как в современном, так и в самом древнем. Даже во времена процессоров Pentium 4 помню что была эта опция.

Может быть такой глюк — вы что-то там настраивали, настраивали, и донастраивали что и в биосе даже не можете зайти(( Что в таком случае делать? Здесь нужно разбирать компьютер и на материнской плате осторожно снять батарейку CMOS на минут пять. Я точно не помню на сколько, может и пару сек достаточно. Это единственный выход — без батарейки все настройки вернутся к состоянию по умолчанию.

Это единственный выход — без батарейки все настройки вернутся к состоянию по умолчанию.

Restore Defaults восстанавливает полностью все настройки. Например вы разгоняли процессор, ставили там тайминги, настройки шины — при помощи этой опции можно так бы сказать сбросить разгон, то есть убрать его и вернуть все как было раньше.

Как правило опция находится в разделе Exit или Save & Exit (сохранить и выйти). Еще может быть в разделе Settings.

Restore Defaults есть как в новых биосах, так и в старых

Важно — после того как сбросите настройки, то нужно это состояние сохранить. Для этого выберите пункт Save Changes and Exit (Reboot) или просто Save & Exit.

После сброса обязательно сохраните состояние биоса!

Выводы

Из этой статьи вы узнали что такое Enabled и Disabled в биосе. В интерфейсе конфигурации BIOS/UEFI материнской платы ноутбука и компьютера многие функции носят регулярно встречающиеся значения: Enabled, Disabled и Auto. Они значат, что текущая опция включена, отключена или её значение выбирается автоматически соответственно.

Они значат, что текущая опция включена, отключена или её значение выбирается автоматически соответственно.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Похожие записи:

No related photos.

Оцените статью:

(3 оценок, среднее: 4,00 из 5)

Tweet Pin It

Об авторе

immkgh

Один ответ

- Алексей 09.01.2021 Ответить

Спасибо !

Что значит в биосе Disabled и Enabled?

Все очень просто:

- Disabled — отключено.

- Ebabled — включено.

- Еще может быть пункт Auto — автоматический режим, когда система как-то сама понимает что лучше — вкл или выкл)

Никогда не меняйте в биосе настройки, если вы в них не уверены. Например вы можете установить напряжение слишком высокое на процессор, на память, и как результат — оперативка или процессор может выйти из строя (сгореть). Там настроек, особенно в новых биосах (цветных, с мышкой) — очень много. И всех даже я не знаю. Я даже скажу больше — обновлять биос без необходимости тоже не стоит.. хотя это спорный вопрос, но лично мое мнение — не стоит.

И всех даже я не знаю. Я даже скажу больше — обновлять биос без необходимости тоже не стоит.. хотя это спорный вопрос, но лично мое мнение — не стоит.

На этом все. Надеюсь информация была полезной. Удачи!

На главную! bios 22.10.2018

Что такое технология Fast Boot?

Нами будут рассмотрены две разновидности такой технологии, имеющие похожие названия, но различающиеся своей технической сутью.

Fast Boot а настройках BIOS (может именоваться как Quick Boot или SuperBoot) — параметр, включение которого позволяет несколько ускорить загрузку компьютера за счёт подавления технических сообщений (POST) о проверке и активизации компонентов аппаратуры. Такие сообщения в подавляющем большинстве случаев интересны только специалистам.

Технология Fast Boot в операционной системе Windows (в русифицированной версии ОС это «Быстрая загрузка») тесно связана с так называемой гибридной загрузкой ОС. Речь идёт о режиме гибернации, позволяющем сохранить всё содержимое (дамп) энергозависимой оперативной памяти в файле hiberfil. sys. Полного выключения не происходит. В результате при включении компьютера, находящегося в режиме гибернации, не тратится время на повторный запуск ОС, драйверов и резидентов — в оперативную память просто загружается содержимое сохранённого ранее дампа оперативной памяти.

sys. Полного выключения не происходит. В результате при включении компьютера, находящегося в режиме гибернации, не тратится время на повторный запуск ОС, драйверов и резидентов — в оперативную память просто загружается содержимое сохранённого ранее дампа оперативной памяти.

Мнения специалистов по поводу режима гибернации неоднозначны. С одной стороны такое включение компьютера и перевод его в рабочее состояние происходят фундаментально быстрее. С другой стороны, среда и аппаратное окружение могут существенно измениться за период простоя. Вместо быстрой загрузки у пользователя могут появиться «проблемы» с текущей рабочей средой. Технология гибернации иногда работает настолько «добросовестно», что может сохранить дамп прямо в процессе, например, копирования большого файла. В тот момент, когда компьютер «проснётся», копирование будет продолжено с места остановки. А если такое копирование происходило куда-то на сервер в Сети? А если такие данные критичны? Всегда ли пользователь имеет реальное представление о происходящих в данный момент фоновых процессах? Даже текущее состояние сигнала Wi-Fi всё время меняется в зоне вблизи компьютера. Совершенно очевидно, что неаккуратное использование такой технологии чревато проблемами. Теперь вы знаете что означает Fast Boot.

Совершенно очевидно, что неаккуратное использование такой технологии чревато проблемами. Теперь вы знаете что означает Fast Boot.

Общие рекомендации таковы: если вы пользуетесь режимом гибернации, то Fast Boot («Быстрая загрузка») должна быть включена; если не пользуетесь, менять ничего не требуется — технология Fast Boot просто не будет задействована операционной системой автоматически.

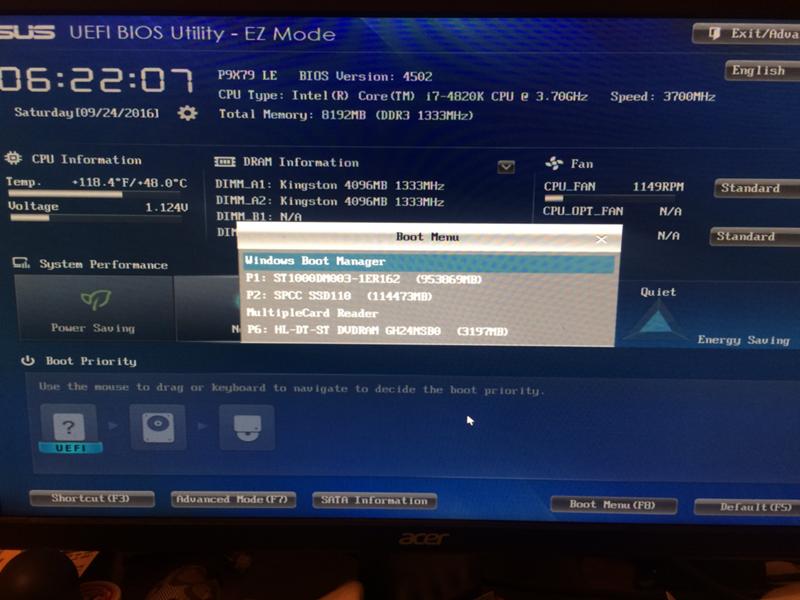

Как включить Fast Boot в BIOS?

Запустите редактор настроек BIOS, нажав горячую клавишу во время загрузки компьютера (обычно это F2 или Del в зависимости от модели материнской платы). В данном примере использовалась материнская плата ASRock B450 Pro4.

В меню перейдите на вкладку Boot и далее к параметру Fast Boot. С помощью контекстного меню установите значение Enabled (в данном случае вместо пункта меню Enabled пункт Ultra Fast):

Аналогично, чтобы отключить Fast Boot надо установить значение Disabled обратно. Активация Fast Boot в устаревших версиях BIOS может выглядеть так:

Активация Fast Boot в устаревших версиях BIOS может выглядеть так:

Закройте редактор настроек BIOS, сохранив внесённые изменения. Они вступят в силу после перезагрузки компьютера.

Важно знать, что при включении функции Fast Boot в UEFI BIOS перестаёт работать модуль расширенной совместимости (CSM). Загрузка устаревших операционных систем на компьютерах с UEFI BIOS станет невозможной.

Как включить безопасную загрузку в настройках BIOS

Когда мы пытаемся установить Windows 11 или запустить Microsoft PC Health Check или другие сторонние инструменты, чтобы проверить, может ли текущий компьютер работать под управлением Windows 11, мы можем получить такой результат, «На этом ПК не может работать Windows 11. ПК должен поддерживать безопасную загрузку». Что такое безопасная загрузка? Как решить проблему «ПК должен поддерживать безопасную загрузку»?

О безопасной загрузке?

UEFI имеет процесс проверки встроенного ПО (называемый «Безопасная загрузка»), который определен в главе 27 Спецификации UEFI версии 2. 3.1 Errata C. Безопасная загрузка определяет, как встроенное ПО платформы управляет сертификатами безопасности, как выполнять проверку встроенного ПО и определяет интерфейс (протокол) между прошивкой и операционной системой. Проще говоря, это проверка оборудования через встроенный чип TPM, а затем запуск.

3.1 Errata C. Безопасная загрузка определяет, как встроенное ПО платформы управляет сертификатами безопасности, как выполнять проверку встроенного ПО и определяет интерфейс (протокол) между прошивкой и операционной системой. Проще говоря, это проверка оборудования через встроенный чип TPM, а затем запуск.

Щелкните здесь, чтобы узнать больше о том, что такое UEFI.

Должен ли я включать или отключать безопасную загрузку?

Если вы хотите заново установить операционную систему Windows 11 (не обновляться с Windows 10 через программу предварительной оценки), то необходимо включить безопасную загрузку, в противном случае появится сообщение «Этот компьютер должен поддерживать безопасную загрузку».

Если на вашем компьютере установлена ОС Windows 7, безопасная загрузка должна быть отключена.

Как включить безопасную загрузку?

Мы можем включить безопасную загрузку в настройках BIOS материнской платы. Для разных марок материнских плат и компьютеров способ активации Secure Boot немного отличается. Мы покажем, как включить безопасную загрузку на материнских платах MSI, ASUS и ноутбуках Lenovo, Dell и HP. Если у вас материнская плата или компьютер другой марки, обратитесь к руководству по материнской плате, или свяжитесь с производителем материнской платы, или выполните поиск в Google или Bing.

Мы покажем, как включить безопасную загрузку на материнских платах MSI, ASUS и ноутбуках Lenovo, Dell и HP. Если у вас материнская плата или компьютер другой марки, обратитесь к руководству по материнской плате, или свяжитесь с производителем материнской платы, или выполните поиск в Google или Bing.

Как включить безопасную загрузку на материнской плате MSI?

1. Нажмите кнопку питания, чтобы включить компьютер, а затем сразу же нажимайте клавишу Delete или F2 непрерывно, пока не войдете в программу настройки BIOS.

2. Выберите Настройки , затем выберите Безопасность

3. Измените Безопасная загрузка на Включено

4. Нажмите F10, затем перезапустите систему , чтобы сохранить настройки.

Для более ранних моделей расположение Secure Boot будет немного другим, оно может быть в Дополнительно — Конфигурация ОС Windows — Безопасная загрузка — Безопасная загрузка — Включить .

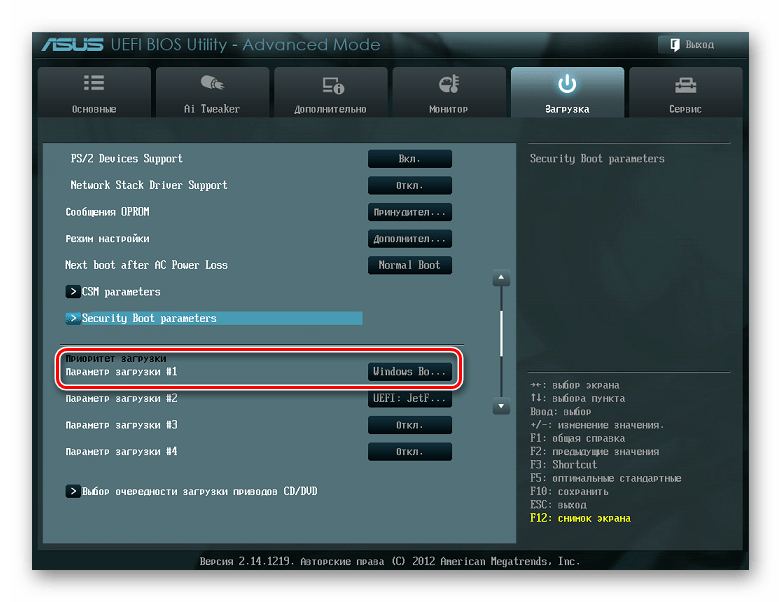

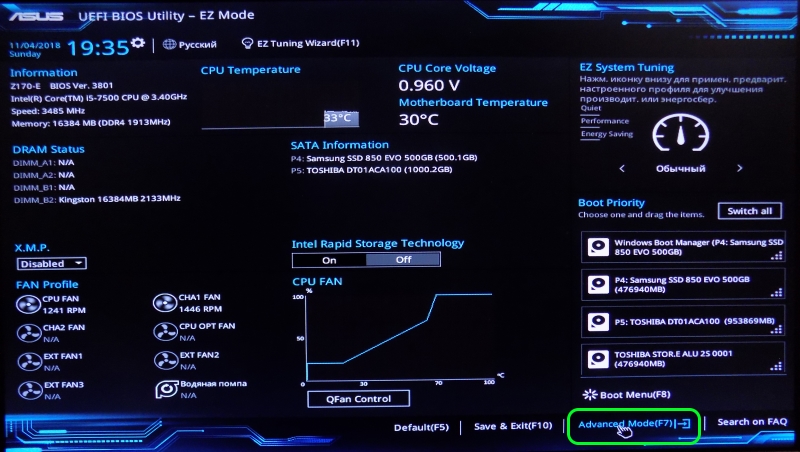

Как включить безопасную загрузку на материнской плате ASUS?

1. Перед включением ноутбука нажмите и удерживайте кнопку F2 , затем нажмите кнопку питания. (Не отпускайте кнопку F2, пока не отобразится экран BIOS.)

2. Перейдите в расширенный режим с помощью горячей клавиши F7

3. Выберите Безопасность , затем выберите Безопасная загрузка

4. Выберите Безопасная загрузка , затем выберите Включено

5. Сохранить и выйти из настройки

Как включить безопасную загрузку на ноутбуках Lenovo?

1. Нажмите кнопку питания, чтобы включить компьютер, а затем сразу же нажмите F2 или Fn+F2 , чтобы войти в BIOS.

2. Выберите Security — Secure Boot , затем выберите Enabled

3. Сохраните изменения и выйдите

Если это бренд Think (ThinkPad, ThinkStation, ThinkCentre), щелкните ссылку ниже. https://support.lenovo.com/us/en/solutions/ht509044/

https://support.lenovo.com/us/en/solutions/ht509044/

Как включить безопасную загрузку на ноутбуках Dell?

1. Нажмите кнопку питания, чтобы включить компьютер, а затем сразу же нажмите F2 или F12 , чтобы войти в BIOS.

2. Выберите Boot — Secure Boot , затем выберите Enabled

3. Нажмите F10 для сохранения и выхода

Как включить безопасную загрузку на ноутбуках HP?

1. Нажмите кнопку питания, чтобы включить компьютер, а затем сразу нажмите кнопку 9.0025 Esc несколько раз, пока не откроется меню запуска.

2. Выберите параметр Настройка BIOS (F10)

3. Затем выберите Advanced — Secure Boot Configuration

4. Нажмите Configure Legacy Support and Secure Boot ,затем выберите

5 Legacy Support Disable6 и Legacy Support Disable6 и

Включить безопасную загрузку .

5. Сохранить изменения и выйти

[Ссылка]

Блог MSI: Как проверить, доступна ли ваша система для Windows 11

Часто задаваемые вопросы ASUS: в BIOS появляется сообщение об ошибке «Secure Boot Violation»

Служба поддержки Dell: часто задаваемые вопросы по UEFI и безопасной загрузке Компьютеры

Исследователи из компании по кибербезопасности «Лаборатории Касперского» говорят, что ASUS, один из крупнейших в мире производителей компьютеров, в прошлом году использовалась для непреднамеренной установки вредоносного бэкдора на тысячи компьютеров своих клиентов после того, как злоумышленники скомпрометировали сервер для инструмента обновления программного обеспечения компании. . «Лаборатория Касперского» утверждает, что вредоносный файл был подписан легитимными цифровыми сертификатами ASUS, чтобы он выглядел как подлинное обновление программного обеспечения от компании.

Реклама

ASUS, многомиллиардная компания по производству компьютерного оборудования, базирующаяся в Тайване, которая производит настольные компьютеры, ноутбуки, мобильные телефоны, системы «умный дом» и другую электронику, проталкивала лазейку к клиентам в течение как минимум пяти месяцев в прошлом году. он был обнаружен, согласно новому исследованию московской охранной фирмы.

он был обнаружен, согласно новому исследованию московской охранной фирмы.

По оценкам исследователей, полмиллиона компьютеров с Windows получили вредоносный бэкдор через сервер обновлений ASUS, хотя злоумышленники, по всей видимости, атаковали только около 600 из этих систем. Вредоносная программа искала целевые системы по их уникальным MAC-адресам. Попав в систему, если она находила один из этих целевых адресов, вредоносное ПО обращалось к управляющему серверу, которым управляли злоумышленники, который затем устанавливал на эти машины дополнительные вредоносные программы.

«Лаборатория Касперского» заявила, что обнаружила атаку в январе после добавления новой технологии обнаружения цепочки поставок в свой инструмент сканирования для обнаружения аномальных фрагментов кода, скрытых в легитимном коде, или кода, перехватывающего обычные операции на машине. Компания планирует выпустить полный технический документ и презентацию об атаке ASUS, которую она назвала ShadowHammer, в следующем месяце на саммите аналитиков безопасности в Сингапуре. Тем временем «Лаборатория Касперского» опубликовала некоторые технические подробности на своем веб-сайте.

Тем временем «Лаборатория Касперского» опубликовала некоторые технические подробности на своем веб-сайте.

«Мы видели, что обновления приходят с сервера ASUS Live Update. Они были заражены троянами или вредоносными обновлениями и были подписаны ASUS». изготовлены или собраны, либо впоследствии по каналам надежных поставщиков.В прошлом году США создали целевую группу по цепочке поставок для изучения этого вопроса после того, как в последние годы был обнаружен ряд атак на цепочку поставок.Хотя наибольшее внимание к атакам на цепочку поставок сосредоточено на потенциально вредоносные имплантаты могут быть добавлены к оборудованию или программному обеспечению во время производства, обновления программного обеспечения поставщика являются идеальным способом для злоумышленников доставить вредоносное ПО в системы после их продажи, поскольку клиенты доверяют обновлениям поставщика, особенно если они подписаны с законным сертификатом поставщика. цифровой сертификат

«Эта атака показывает, что используемая нами модель доверия, основанная на известных именах поставщиков и проверке цифровых подписей, не может гарантировать, что вы защищены от вредоносного ПО», — сказал Виталий Камлюк, Азиатско-Тихоокеанский директор Глобальной исследовательской и аналитической группы «Лаборатории Касперского», который руководил исследованием.

Он отметил, что ASUS отрицала «Лаборатории Касперского» в том, что ее сервер был скомпрометирован и что вредоносное ПО пришло из ее сети, когда исследователи связались с компанией в январе. Но путь загрузки образцов вредоносных программ, собранных «Лабораторией Касперского», ведет прямо на сервер ASUS, сказал Камлюк.

Материнская плата отправила ASUS список претензий, сделанных Касперским в трех отдельных электронных письмах в четверг, но не получила ответа от компании.

Реклама

Подробнее: Что такое «атака на цепочку поставок»?

Но базирующаяся в США охранная компания Symantec подтвердила выводы «Лаборатории Касперского» в пятницу после того, как Motherboard попросила ее проверить, получил ли кто-либо из ее клиентов вредоносную загрузку. Компания все еще расследует этот вопрос, но сообщила в телефонном разговоре, что по меньшей мере 13 000 компьютеров, принадлежащих клиентам Symantec, были заражены обновлением вредоносного программного обеспечения от ASUS в прошлом году.

«Мы видели, что обновления приходят с сервера ASUS Live Update. Они были заражены троянами или вредоносными обновлениями и были подписаны ASUS», — сказал Лайам О’Мурчу, директор по развитию группы технологий безопасности и реагирования в Symantec.

Это не первый случай, когда злоумышленники используют доверенные обновления программного обеспечения для заражения систем. Печально известный шпионский инструмент Flame, разработанный некоторыми из тех же злоумышленников, что и Stuxnet, был первой известной атакой, которая обманывала пользователей таким образом, захватывая инструмент обновления Microsoft Windows на машинах для заражения компьютеров. Flame, обнаруженный в 2012 году, был подписан несанкционированным сертификатом Microsoft, который злоумышленники обманом заставили систему Microsoft выдать им. Злоумышленники в этом случае фактически не скомпрометировали сервер обновлений Microsoft для доставки Flame. Вместо этого они смогли перенаправить инструмент обновления программного обеспечения на машины целевых клиентов, чтобы они связались с вредоносным сервером, которым управляли злоумышленники, а не с законным сервером обновлений Microsoft.

Реклама

Две разные атаки, обнаруженные в 2017 году, также скомпрометировали доверенные обновления программного обеспечения. Один из них касался инструмента очистки компьютерной безопасности, известного как CCleaner, который доставлял вредоносное ПО клиентам через обновление программного обеспечения. Более 2 миллионов клиентов получили это вредоносное обновление до того, как оно было обнаружено. Другой инцидент связан с печально известной атакой notPetya, которая началась в Украине и заразила машины через вредоносное обновление пакета бухгалтерского ПО.

Костин Райу, корпоративный директор группы глобальных исследований и анализа «Лаборатории Касперского», сказал, что атака ASUS отличается от других. «Я бы сказал, что эта атака отличается от предыдущих тем, что она на один уровень выше по сложности и скрытности. Хирургическая фильтрация целей по их MAC-адресам — одна из причин, по которой они так долго оставались незамеченными. Если вы не являетесь целью, вредоносное ПО практически бесшумно», — сказал он Motherboard.

Но даже если на нецелевых системах вредоносное ПО не замечало ничего, тем не менее оно предоставляло злоумышленникам лазейку в каждую зараженную систему ASUS.

Тони Сагер, старший вице-президент Центра интернет-безопасности, много лет занимавшийся анализом защитных уязвимостей для АНБ, сказал, что метод, выбранный злоумышленниками для нападения на определенные компьютеры, является странным.

«Атаки на цепочку поставок относятся к категории «больших дел» и являются признаком того, что кто-то осторожен в этом и что-то спланировал», — сказал он Motherboard в телефонном звонке. «Но выпускать что-то, что поражает десятки тысяч целей, когда вы на самом деле идете только после нескольких, на самом деле идете за чем-то с молотком».

Advertisement

Исследователи «Лаборатории Касперского» впервые обнаружили вредоносное ПО на компьютере клиента 29 января. После того, как они создали сигнатуру для поиска вредоносного файла обновления на других системах клиентов, они обнаружили, что более 57 000 клиентов «Лаборатории Касперского» были заражены им.

Однако эта жертва приходится только на клиентов «Лаборатории Касперского». Камлюк сказал, что реальное число, вероятно, исчисляется сотнями тысяч.

Большинство зараженных машин, принадлежащих клиентам «Лаборатории Касперского» (около 18 процентов), находились в России, меньше — в Германии и Франции. Только около 5 процентов зараженных клиентов «Лаборатории Касперского» находились в США. О’Мурчу из Symantec сказал, что около 15 процентов из 13 000 машин, принадлежащих зараженным клиентам его компании, находились в США9.0005

Камлюк сказал, что «Лаборатория Касперского» уведомила ASUS о проблеме 31 января, а сотрудник «Лаборатории Касперского» лично встретился с ASUS 14 февраля. Но он сказал, что с тех пор компания практически не отвечает и не уведомляет клиентов ASUS о проблеме.

Злоумышленники использовали два разных цифровых сертификата ASUS для подписи своей вредоносной программы. Срок действия первого истек в середине 2018 года, поэтому после этого злоумышленники переключились на второй законный сертификат ASUS, чтобы подписать свое вредоносное ПО.

Камлюк сказал, что ASUS продолжала использовать один из скомпрометированных сертификатов для подписи собственных файлов в течение как минимум месяца после того, как Kaspersky уведомила компанию о проблеме, хотя с тех пор это прекратилось. Но Камлюк сказал, что ASUS до сих пор не аннулировала два скомпрометированных сертификата, а это означает, что злоумышленники или кто-либо еще, имеющий доступ к сертификату с неистекшим сроком действия, все еще может подписывать с его помощью вредоносные файлы, и машины будут рассматривать эти файлы как законные файлы ASUS.

Реклама

Это не первый раз, когда ASUS обвиняют в компрометации безопасности своих клиентов. В 2016 году Федеральная торговая комиссия обвинила компанию в искажении фактов и недобросовестных методах обеспечения безопасности в связи с многочисленными уязвимостями в ее маршрутизаторах, облачном хранилище резервных копий и инструменте обновления прошивки, которые позволили бы злоумышленникам получить доступ к файлам клиентов и логину маршрутизатора.

удостоверения, в том числе. FTC заявила, что ASUS знала об этих уязвимостях как минимум год, прежде чем исправить их и уведомить клиентов, что поставило под угрозу атаки почти миллион владельцев маршрутизаторов в США. ASUS урегулировала дело, согласившись создать и поддерживать комплексную программу безопасности, которая будет подлежать независимому аудиту в течение 20 лет.

Инструмент оперативного обновления ASUS, который доставлял вредоносное ПО клиентам в прошлом году, устанавливается на заводе на ноутбуки ASUS и другие устройства. Когда пользователи включают его, инструмент периодически связывается с сервером обновлений ASUS, чтобы узнать, доступны ли какие-либо обновления прошивки или другого программного обеспечения.

«Они хотели попасть в очень конкретные цели и заранее знали MAC-адрес своей сетевой карты, что довольно интересно».

Вредоносный файл, отправленный на клиентские компьютеры с помощью инструмента, назывался setup.

exe и позиционировался как обновление самого инструмента обновления. На самом деле это был файл обновления ASUS трехлетней давности от 2015 года, в который злоумышленники внедрили вредоносный код, прежде чем подписать его с помощью законного сертификата ASUS. По данным «Лаборатории Касперского», злоумышленники, по-видимому, распространяли его среди пользователей в период с июня по ноябрь 2018 года. Камлюк сказал, что использование старого бинарного файла с текущим сертификатом предполагает, что злоумышленники имели доступ к серверу, на котором ASUS подписывает свои файлы, но не к фактическому серверу сборки, на котором он компилирует новые. Поскольку злоумышленники каждый раз использовали один и тот же бинарный файл ASUS, можно предположить, что у них не было доступа ко всей инфраструктуре ASUS, а только к части инфраструктуры подписи, отмечает Камлюк. По словам Камлюка, законные обновления программного обеспечения ASUS по-прежнему поставлялись клиентам в период распространения вредоносного ПО, но эти законные обновления были подписаны другим сертификатом, который использовал усиленную защиту проверки, что затрудняет подделку.

Реклама

Исследователи «Лаборатории Касперского» собрали более 200 образцов вредоносного файла с компьютеров клиентов, благодаря чему они обнаружили, что атака была многоэтапной и целенаправленной.

В этих вредоносных образцах были закодированы хэш-значения MD5, которые оказались уникальными MAC-адресами для карт сетевых адаптеров. MD5 — это алгоритм, который создает криптографическое представление или значение для данных, которые проходят через алгоритм. Каждая сетевая карта имеет уникальный идентификатор или адрес, назначенный производителем карты, и злоумышленники создали хэш каждого MAC-адреса, который они искали, прежде чем жестко закодировать эти хэши в своем вредоносном файле, чтобы было труднее увидеть, что именно вредоносное ПО делало. У вредоносной программы было 600 уникальных MAC-адресов, которые она искала, хотя фактическое количество целевых клиентов может быть больше. «Лаборатория Касперского» может видеть только те MAC-адреса, которые были жестко закодированы в конкретных образцах вредоносного ПО, обнаруженных на компьютерах его клиентов.

Изображение: Shutterstock

Исследователи «Лаборатории Касперского» смогли взломать большинство найденных ими хэшей для определения MAC-адресов, что помогло им определить, какие сетевые карты были установлены жертвами на их машинах, но не сами жертвы. Каждый раз, когда вредоносное ПО заражало машину, оно собирало MAC-адрес с сетевой карты этой машины, хешировало его и сравнивало этот хэш с адресами, жестко запрограммированными во вредоносном ПО. Если обнаруживалось совпадение с любым из 600 целевых адресов, вредоносное ПО обращалось к сайту asushotfix.com, маскирующемуся под законный сайт ASUS, чтобы получить бэкдор второго уровня, который он загружал в эту систему. Поскольку лишь небольшое количество машин связывалось с сервером управления и контроля, это помогало вредоносному ПО оставаться незамеченным.

Реклама

«Они не пытались привлечь как можно больше пользователей, — сказал Камлюк. «Они хотели попасть в очень конкретные цели и заранее знали MAC-адрес своей сетевой карты, что довольно интересно».

О’Мурчу из Symantec сказал, что он еще не уверен, были ли среди клиентов его компании те, чьи MAC-адреса были в списке целей и получили бэкдор второго уровня.

Командный сервер, доставивший бэкдор второго уровня, был зарегистрирован 3 мая прошлого года, но был отключен в ноябре до того, как «Лаборатория Касперского» обнаружила атаку. Из-за этого исследователи не смогли получить копию бэкдора второго уровня, переданного жертвам, или идентифицировать машины-жертвы, которые связывались с этим сервером. «Лаборатория Касперского» считает, что по крайней мере один из ее клиентов в России заразился бэкдором второго уровня, когда 29 октября его машина связалась с командно-контрольным сервером.в прошлом году, но Райу говорит, что компании не известна личность владельца машины, чтобы связаться с ним и продолжить расследование.

Были ранние намеки на то, что подписанное и вредоносное обновление ASUS было отправлено пользователям в июне 2018 года, когда несколько человек разместили комментарии на форуме Reddit о подозрительном предупреждении ASUS, которое появилось на их компьютерах для «критического» обновления.

. «ASUS настоятельно рекомендует вам установить эти обновления сейчас», — предупреждает предупреждение.

В сообщении под заголовком «ASUSFourceUpdater.exe пытается выполнить какое-то загадочное обновление, но не сообщает какое», пользователь по имени GreyWolfx написал: «Сегодня я получил всплывающее окно с обновлением из .exe, которого я никогда раньше не видел. ….Мне просто любопытно, знает ли кто-нибудь, для чего может быть предназначено это обновление?»

Когда он и другие пользователи нажали на свой инструмент обновления ASUS, чтобы получить информацию об обновлении, инструмент показал, что ASUS не выпускал последних обновлений. Но поскольку файл был подписан цифровой подписью с сертификатом ASUS, а сканирование файла на веб-сайте VirusTotal показало, что он не является вредоносным, многие приняли обновление как законное и загрузили его на свои компьютеры. VirusTotal — это сайт, на котором собраны десятки антивирусных программ; пользователи могут загружать на сайт подозрительные файлы, чтобы проверить, не обнаружит ли их какой-либо из инструментов как вредоносный.

«Я загрузил исполняемый файл [в VirusTotal], и он возвращается в виде действительно подписанного файла без проблем», — написал один из пользователей. «Написание слова «force» и пустое окно сведений действительно странное, но я заметил странные грамматические ошибки в другом программном обеспечении ASUS, установленном на этой системе, так что это само по себе не является неопровержимым доказательством», — отметил он.

Камлюк и Райу сказали, что атакующие ShadowHammer атакуют не впервые. Они сказали, что обнаружили сходство между атакой ASUS и ранее проведенной группой, получившей название ShadowPad от Kaspersky. ShadowPad нацелился на корейскую компанию, производящую корпоративное программное обеспечение для администрирования серверов; эта же группа также была связана с атакой CCleaner. Несмотря на то, что вредоносным обновлением программного обеспечения CCleaner были заражены миллионы машин, только часть из них стала мишенью для бэкдора второго уровня, аналогичного жертвам ASUS.

![Как скинуть на заводские настройки асус: [Смартфон] Как выполнить аппаратный сброс на смартфоне Asus? | Официальная служба поддержки](https://dilios.ru/wp-content/themes/dilios.ru/assets/front/img/thumb-medium-empty.png)