Как отключить защиту secure boot в биосе с поддержкой uefi: [Ноутбук] Устранение неполадок — сообщение с ошибкой ‘Secure Boot Violation’ в BIOS | Официальная служба поддержки

Содержание

Включение безопасной загрузки UEFI на U-Boot | Блог

U-Boot — популярный загрузчик для встроенных устройств, поддерживающий множество архитектур и платформ. За последние несколько лет в U-Boot был добавлен ряд новых интерфейсов UEFI, и последним добавленным элементом является безопасная загрузка. Как это работает и от чего защищает?

UEFI U-Boot

UEFI (Unified Extensible Firmware Interface)[1] — это спецификация, разработанная UEFI Forum для стандартизации интерфейсов между микропрограммой и ОС с целью замены устаревшей BIOS на архитектуре ПК.

В настоящее время UEFI используется повсеместно. Это было по умолчанию на ПК и на стороне сервера, так что теперь на платформах arm64. Несмотря на то, что U-Boot по-прежнему популярен среди встраиваемых систем, поддержка универсальных интерфейсов, таких как UEFI, значительно облегчит пользователям установку более широкого спектра дистрибутивов ОС на свои платформы с минимальными усилиями и без настройки. Помните, что grub может поддерживать собственные API-интерфейсы U-Boot, но только на арм-порте. Никакие дистрибутивы не поддерживают его на arm64 или x86.

Никакие дистрибутивы не поддерживают его на arm64 или x86.

Соответственно, с 2016 года было затрачено огромное количество усилий на разработку интерфейсов UEFI поверх платформы U-Boot. Linaro участвует в этой деятельности сообщества с 2018 года и вместе работает над улучшением функциональности и качества. (В Linaro мы фокусируемся на экосистеме ARM, но эти разработки приносят пользу и другим архитектурам. Возможно, стоит упомянуть, что в последнем выпуске risc-v добавлен в список поддерживаемых архитектур наряду с arm и x86.)

Для дальнейшего повышения функциональной совместимости (и, следовательно, совместимости с существующей реализацией, такой как EDK-II), UEFI U-Boot теперь усиливает цель разработки, заключающуюся в том, что он должен полностью соблюдать и соблюдать EBBR (требование к встроенной базовой загрузке)[2]. EBBR — это коллективный документ, разрабатываемый сообществом. Он определяет набор требований, которым должна соответствовать прошивка на встроенных устройствах, чтобы стандартные ОС могли устанавливаться без настройки.

На момент написания этой статьи UEFI U-Boot обеспечивает:

- большинство служб загрузки (до запуска ОС)

- ограниченное количество служб времени выполнения (после запуска ОС)

- подмножество соответствующих протоколов (блочные устройства, консоль, сеть и т. д.)

- минимальный диспетчер загрузки

По-прежнему существует множество отсутствующих функций и ограничений, но функциональность теперь достаточно развита для запуска программного обеспечения, такого как:

- оболочка EDK-II

- shim and grub, или более непосредственно

- ядро linux

Хотя основной целевой ОС является Linux, подтверждено, что другие ОС, такие как варианты BSD, также работают с UEFI U-Boot. Кроме того, UEFI SCT (Self Certification Tests) также можно выполнять непосредственно на U-Boot. Это позволяет нам оценить, в какой степени текущая реализация соответствует спецификации UEFI и способствовала улучшению соответствия.

Безопасная загрузка: как это работает?

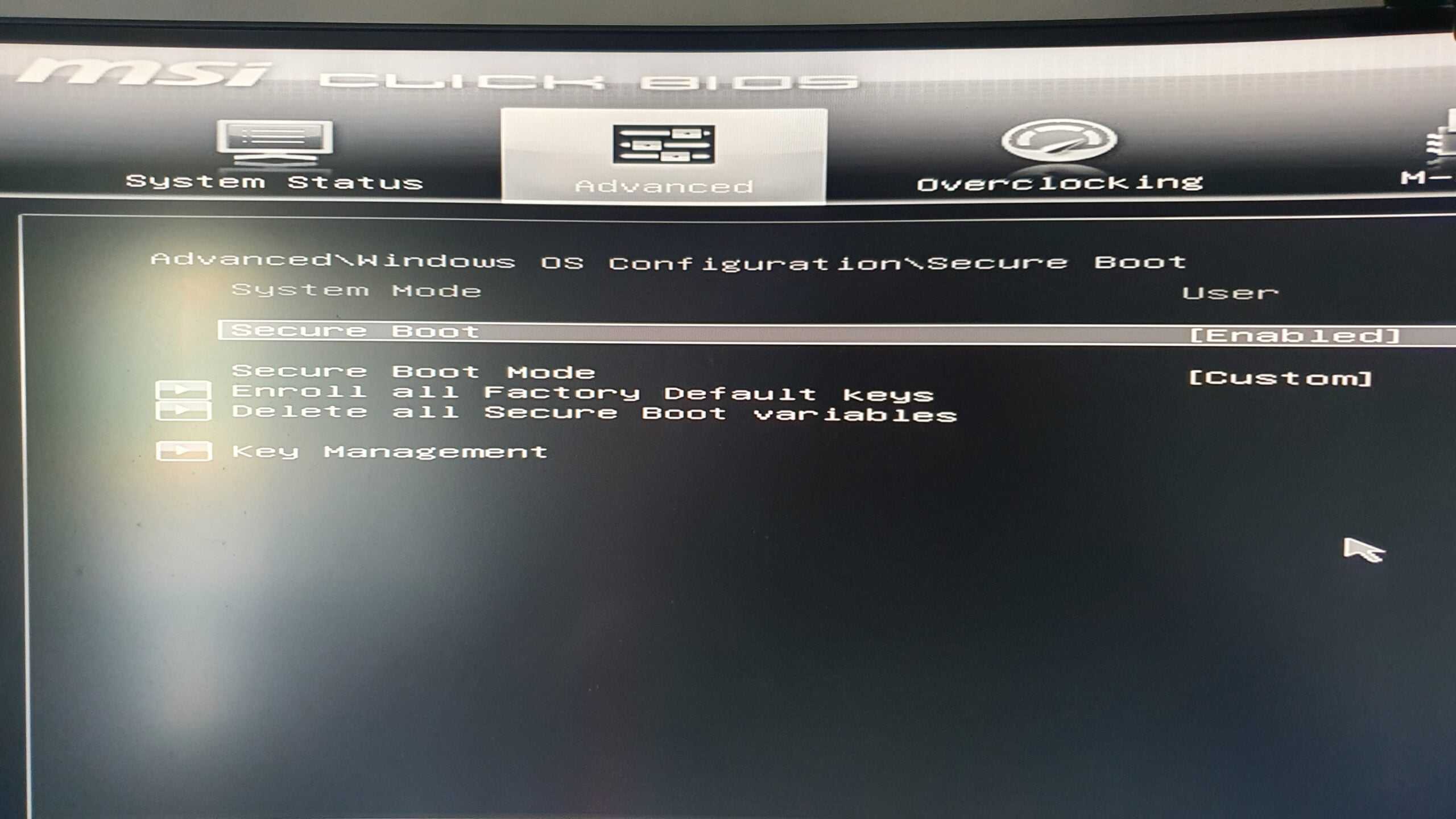

Среди прочего, UEFI Secure Boot — это новая функция, представленная в последнем выпуске U-Boot v2020.10. (На момент написания статьи статус был в -rc5.)

Это, как следует из названия, структура безопасности в последовательности загрузки, которая предназначена для защиты системы от исполняемого вредоносного ПО, гарантируя, что только доверенное программное обеспечение, приложения EFI и ядра ОС загружаются и выполняются в середине передачи управление из прошивки в ОС.

Фактически, U-Boot уже имеет собственную инфраструктуру безопасной загрузки, получившую название FIT Signature Verification. Всегда есть плюсы и минусы; Например, исходная безопасная загрузка может подписывать и проверять не только двоичные файлы, но и другие типы данных, такие как blob дерева устройств и initrd, а безопасная загрузка UEFI может работать только с исполняемыми файлами PE (Portable Executable) (по крайней мере, на данный момент). С другой стороны, UEFI Secure Boot обеспечивает более гибкий способ управления ключами в дополнение к совместимости с существующим программным обеспечением сторонних производителей (включая дистрибутивы Linux). Он не предназначен для замены оригинального U-Boot, выбор пользователя зависит от системных требований.

Он не предназначен для замены оригинального U-Boot, выбор пользователя зависит от системных требований.

Поскольку на веб-сайтах есть множество статей о безопасной загрузке UEFI, например [3], мы не будем углубляться в технические подробности. Вместо этого здесь будет описана основная логика безопасной загрузки UEFI. Безопасная загрузка UEFI основана на дайджестах сообщений (хэшах) и технологиях шифрования с открытым ключом. При попытке загрузить файл изображения U-Boot проверяет подпись изображения по базам данных сигнатур, чтобы определить, является ли изображение доверенным или нет.

Здесь используются четыре основные базы данных сигнатур.

- PK (ключ платформы)

- KEK (ключ регистрации ключа)

- db (список разрешенных подписей)

- dbx (список запрещенных подписей)

База данных «db» может иметь x5 09 сертификатов, хэши изображения в качестве подписей и «dbx» могут дополнительно содержать хэши сертификатов.

Изображение будет разрешено для загрузки, если

- оно подписано и его подпись подтверждена одним из сертификатов в «db» (может быть задействовано несколько промежуточных сертификатов) или

- его дайджест сообщения находится в «db»

Аналогично, любое изображение будет отклонено, если

- оно подписано и его подпись подтверждена одним из сертификатов в «dbx»

- оно подписано и проверено «db», но любой из сертификатов в цепочке доверия находится в «dbx» или

- , его дайджест сообщения находится в «dbx»

. привлек внимание людей. Grub, де-факто загрузчик для Linux и других дистрибутивов, имеет вектор атаки безопасности из-за переполнения памяти и может позволить злоумышленникам выполнять произвольный код в обход UEFI Secure Boot на целевых системах.

привлек внимание людей. Grub, де-факто загрузчик для Linux и других дистрибутивов, имеет вектор атаки безопасности из-за переполнения памяти и может позволить злоумышленникам выполнять произвольный код в обход UEFI Secure Boot на целевых системах.

Чтобы устранить эту дыру в безопасности, необходимо обновить grub и, следовательно, прокладку, и в то же время необходимо также изменить цепочку доверенной последовательности загрузки, чтобы предотвратить загрузку любой старой и уязвимой версии программного обеспечения и ее потенциальное использование вредоносным кодом. . Ожидается, что в будущих исправлениях безопасности хэши всех затронутых двоичных файлов будут добавлены в «dbx». (Кроме того, shim будет поддерживать свою собственную базу данных сигнатур, MokList/MokListX (ключи владельца машины), а также для запросов ОС.)

Все указанные выше базы данных сигнатур хранятся и поддерживаются как аутентифицированные переменные UEFI, что означает, что они также защищены своими собственными сигнатурами и что обновление их значений должно быть разрешено путем проверки подписей. PK используется для проверки KEK перед изменением его значения, тогда как KEK является ключом для обновления db и dbx.

PK используется для проверки KEK перед изменением его значения, тогда как KEK является ключом для обновления db и dbx.

После регистрации PK активируется безопасная загрузка UEFI. Поскольку PK является корнем цепочки в доверенной последовательности загрузки, ожидается, что он будет храниться в энергонезависимом и защищенном от несанкционированного доступа месте в системах на заводском уровне.

Текущая версия UEFI U-Boot предоставляет два варианта энергонезависимого хранилища переменных:

a) обычный файл в системном разделе UEFI

b) служба переменных на основе OP-TEE

В то время как файловая система в (a) не Чтобы обеспечить надежную защиту от компрометации, безопасный сервис, работающий под управлением OP-TEE в (b), автономном режиме управления EDK-II, изолирован, но при этом проксируется и доступен из незащищенного кода U-Boot. Таким образом, вариант (б) пока является единственным полностью безопасным решением. Необходимые исправления были объединены для U-Boot и OP-TEE, но некоторые на стороне EDK-II все еще ожидаются.

В настоящее время в U-Boot нет переключателя для включения и выключения безопасной загрузки UEFI после регистрации PK.

Игра с безопасной загрузкой

Давайте возьмем Red Hat Enterprise Linux (8.2) в качестве реального примера и продемонстрируем, как мы можем активировать UEFI Secure Boot и установить ОС с U-Boot на qemu(arm64). (Обратите внимание, что это только для демонстрационных целей, чтобы помочь людям легко работать с UEFI Secure Boot, а не для демонстрации того, что UEFI U-Boot полностью соответствует требованиям RHEL).

Чтобы упростить необходимые шаги, в этом примере мы выберем вариант (A).

1. сборка U-Boot

CONFIG_EFI_SECURE_BOOT — это единственный параметр, необходимый в дополнение к qemu_arm64_defconfig для поддержки безопасной загрузки UEFI.

$ сделать qemu_arm64_defconfig # включить CONFIG_EFI_SECURE_BOOT и CONFIG_SEMIHOSTING $ сделать

2. подготовить диск с системным разделом UEFI

Служба переменных на основе файловой системы использует системный раздел UEFI для реализации энергонезависимых переменных путем сохранения значений в файле раздела.

$ qemu-img create -f raw redhat_fs.img 5G $ sgdisk -n 1:0:+100MiB -t 1:C12A7328-F81F-11D2-BA4B-00A0C93EC93B redhat_fs.img $ guestfish -a redhat_fs.img > бежать > mkfs vfat /dev/sda > бросить

3. Получите сертификат Red Hat

Этот шаг немного сложен, поскольку, насколько мне известно, нет доступного веб-сайта, с которого можно загрузить действительный сертификат Red Hat.

К счастью, любое приложение EFI может содержать соответствующие сертификаты в своей подписи (в формате pkcs7) и файле shim.efi, который должен быть загружен в качестве первого приложения EFI, подписанного с помощью «Red Hat Secure Boot (ключ CA). 1)». Вам придется покопаться в структуре данных подписи и извлечь этот сертификат в отдельный файл.

Подробности здесь не описаны, но вы можете использовать команду «sbverify» для извлечения данных подписи (или аутентификационного кода) из двоичного файла, а затем использовать команду «openssl» для проверки и анализа, чтобы определить смещение и размер сертификата в нем. .

.

4. создать данные для базы данных сигнатур

Здесь временные «PK» и «KEK» создаются как самозаверяющие сертификаты, а «db» должен содержать сертификат, получивший название «rh_ca.crt», из шага (3) .

# ПК $ openssl запрос -x509-sha256 -newkey rsa:2048 -subj /CN=TEST_PK/ \ -keyout PK.key -out PK.crt -nodes -days 365 $ cert-to-efi-sig-list -g 11111111-2222-3333-4444-123456789abc \ ПК.crt ПК.esl $ sign-efi-sig-list -c PK.crt -k PK.key PK PK.esl PK.auth # КЕК $ openssl req -x509 -sha256 -newkey rsa:2048 -subj /CN=TEST_KEK/ \ -keyout KEK.key -out KEK.crt -nodes -days 365 $ cert-to-efi-sig-list -g 11111111-2222-3333-4444-123456789abc \ KEK.crt KEK.esl $ sign-efi-sig-list -c PK.crt -k PK.key KEK KEK.esl KEK.auth # дб $ сертификат к efi-sig-list -g 11111111-2222-3333-4444-123456789абв \ rh_ca.crt rh_ca.esl $ sign-efi-sig-list -c KEK.crt -k KEK.key db rh_ca.esl rh_ca.auth

5. Запустите U-Boot и зарегистрируйте ключи в базе данных сигнатур

Теперь вы можете зарегистрировать ключи в командной строке U-Boot. Сначала запустите qemu с помощью следующей команды:

Сначала запустите qemu с помощью следующей команды:

$ qemu-system-aarch64 \ -машина вирт\ -cpu cortex-a57 -smp 1 -m 4G -d unimp \ -nographic -serial mon:stdio \ -полухостинг \ -биос /путь/к/u-boot.bin \ -drive if=none,file=/path/to/redhat_fs.img,format=raw,id=hd0 \ -device virtio-blk-device,drive=hd0 \ -cdrom /путь/к/rhel-8.2-aarch64-dvd.iso

Затем

=> smhload PK.auth 50000000 => setenv -e -nv -bs -rt -at -i 50000000:<размер файла> PK => smhload KEK.auth 50000000 => setenv -e -nv -bs -rt -at -i 50000000:<размер файла> KEK => smhload rh_ca.auth 50000000 => setenv -e -nv -bs -rt -at -i 50000000:<размер файла> db

6. установить ОС

Запустить программу установки ОС:

=> fatload virtio 1:1 50000000 EFI/BOOT/BOOTAA64.EFI => бутфи 50000000

Выберите «Установить Red Hat Enterprise Linux 8.2». В конце концов, программа установки загружается в текстовом режиме и останавливается в меню установки.

... 05:32:49 Не запрашивать VNC, потому что у нас нет сети 05:32:50 Ошибка запуска X, возврат в текстовый режим ================================================== =============================== ================================================== =============================== Монтаж 1) [x] Настройки языка 2) [x] Настройки времени (английский (США)) (американский/часовой пояс Нью-Йорка) 3) [!] Источник установки 4) [!] Выбор ПО (Обработка...) (Обработка...) 5) [!] Место установки 6) [x] Kdump (Диски не выбраны) (Kdump включен) 7) [!] Настройка сети 8) [!] Пароль root (Не подключено) (Пароль не установлен.) 9) [!] Создание пользователя (Пользователь не будет создан) Пожалуйста, сделайте выбор из приведенного выше ['b', чтобы начать установку, 'q', чтобы выйти, 'r' для обновления]:

Установка

Вы можете настроить параметры по своему усмотрению. Здесь речь идет о «5) Место установки». Выберите диск, созданный на шаге (2), в качестве места назначения и

Параметры разметки.1) [X] Заменить существующую(ие) систему(ы) Linux 2) [ ] Использовать все пространство 3) [ ] Использовать свободное пространство 4) [ ] Назначить точки монтирования вручную Установка требует разметки жесткого диска. Выберите, какое пространство использовать для цели установки или вручную назначьте точки монтирования. Пожалуйста, сделайте выбор из приведенного выше ['c', чтобы продолжить, 'q', чтобы выйти, 'r', чтобы обновить]:

Выберите «Заменить существующие системы Linux», так как мы уже создали системный раздел UEFI на шаге (2).

После установки всех вариантов продолжить установку.

В конце установки вы, вероятно, увидите ошибку вида:

Вопрос При установке загрузчика произошла следующая ошибка. Система будет не быть загрузочным. Проигнорировать это и продолжить установку? не удалось установить новую цель загрузки efi. Скорее всего это ошибка ядра или прошивки. Пожалуйста, ответьте «да» или «нет»:

Вы можете проигнорировать это сообщение и сказать «да». Здесь произошло то, что установщику не удалось настроить переменные UEFI, относящиеся к параметрам загрузки, т.е. «BootXXXX» и «BootOrder» как переменные UEFI недоступны из ОС в службах среды выполнения.

Здесь произошло то, что установщику не удалось настроить переменные UEFI, относящиеся к параметрам загрузки, т.е. «BootXXXX» и «BootOrder» как переменные UEFI недоступны из ОС в службах среды выполнения.

7. перезагрузите систему

После того, как вы успешно выполнили вышеуказанные шаги, вы увидите в dmesg из кода efistub и ядра:

Заглушка EFI: Загрузка ядра Linux... Заглушка EFI: EFI_RNG_PROTOCOL недоступен, случайность не предоставляется Заглушка EFI: безопасная загрузка UEFI включена. Заглушка EFI: использование DTB из таблицы конфигурации Заглушка EFI: выход из служб загрузки и установка карты виртуальных адресов... [0.000000] Загрузка Linux на физическом процессоре 0x0000000000 [0x411fd070] [ 0.000000] Linux версии 4.18.0-193.el8.aarch64 ([email protected]) (версия gcc 8.3.1 20191121 (Red Hat 8.3.1-5) (GCC)) #1 SMP Пт, 27 марта 2015 г.: 23:34 UTC 2020 [ 0.000000] Модель машины: linux,dummy-virt [ 0.000000] efi: Получение параметров EFI из FDT: [0.000000] efi: EFI v2.80 от Das U-Boot ...

Вот и последняя магия. Несмотря на то, что на шаге (6) не были созданы переменные параметров загрузки, UEFI U-Boot настроен на поиск резервного загрузочного образа «/EFI/BOOT/BOOTAA64.efi» в системном разделе UEFI и попытку его автоматического запуска.

Этот двоичный файл на самом деле является копией загрузчика ОС, т. е. shimaa64.efi, если включена безопасная загрузка UEFI, и он также обнаружит отсутствие параметров загрузки и создаст их со стандартным путем ОС и запустит второй загрузчик ОС, ‘ grubaa64.efi», который подписан поставщиком ОС и должен быть проверен перед загрузкой. Точно так же он надежно свяжет последовательность загрузки с ядром Linux.

В дальнейшем ожидается, что загрузчик efi U-Boot будет запускать прокладку из установленного пути при каждой последующей перезагрузке в среде безопасной загрузки.

Ссылки

[1] https://uefi.org/

[2] https://github.com/ARMsoftware/ebbr/

3] https://access. redhat. com/articles/5254641

redhat. com/articles/5254641

[4] https://docs.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-secure-boot

[5] https: //eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

Для получения дополнительной информации о Linaro и нашей работе обязательно свяжитесь с нами!

Как активировать безопасную загрузку в Windows, чтобы улучшить показатель безопасности в сети

Для оптимальной работы Центра поддержки в настройках вашего браузера должен быть включен JavaScript. веб-браузер. Это связано с тем, что Avast Store не может загружаться и работать правильно, если эти настройки не включены.

Чтобы включить JavaScript и/или файлы cookie, обратитесь к информации в соответствующем разделе ниже в зависимости от вашего веб-браузера:

- Google Chrome

- Mozilla Firefox

- Safari

- Microsoft Edge

- Avast Secure Browser

- Опера

Google Chrome

Включить JavaScript

Чтобы включить JavaScript для всех веб-сайтов, которые вы посещаете с помощью Google Chrome, см. инструкции в разделе Шаг 1. Включите JavaScript в следующей статье справки Google Chrome:

инструкции в разделе Шаг 1. Включите JavaScript в следующей статье справки Google Chrome:

- Справка Google Chrome ▸ Исправление видео и игр, которые не будут воспроизводиться

Если вы предпочитаете включать JavaScript только для веб-страниц, которые являются частью avast.com домен, выполните следующие действия:

- Перейдите к

⋮Меню (три точки) ▸ Настройки . - Нажмите Конфиденциальность и безопасность ▸ Настройки сайта .

- до 9 лет0211 Контент , нажмите JavaScript .

- Нажмите кнопку Добавить рядом с Разрешено использовать JavaScript .

- Введите

[*.]avast.comи нажмите Добавить .

[*.]avast.com теперь отображается в вашем списке Разрешено использовать JavaScript . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www. avast.com/store ), поддерживают JavaScript.

avast.com/store ), поддерживают JavaScript.

Включить файлы cookie

Чтобы управлять настройками файлов cookie в Google Chrome, см. инструкции в разделе Изменение настроек файлов cookie в следующей статье справки Google Chrome:

- Справка Google Chrome ▸ Удаление, включение и управление файлами cookie в Chrome

Mozilla Firefox

Включить JavaScript

JavaScript включен для всех веб-сайтов по умолчанию в Mozilla Firefox. Если вы отключили JavaScript с помощью надстройки браузера, которая позволяет настраивать параметры JavaScript, вам необходимо снова включить JavaScript с помощью этой надстройки. Дополнительные сведения о настройках JavaScript в Mozilla Firefox см. в следующей статье службы поддержки Mozilla:

- Поддержка Mozilla ▸ Настройки и предпочтения JavaScript для интерактивных веб-страниц

Включить файлы cookie

Чтобы управлять глобальными настройками файлов cookie для всех веб-сайтов, которые вы посещаете с помощью Mozilla Firefox, обратитесь к следующей статье службы поддержки Mozilla:

- Mozilla Поддержка ▸ Веб-сайты говорят, что файлы cookie заблокированы.

Разблокируйте их

Разблокируйте их

Если вы предпочитаете включить файлы cookie , только для веб-страниц, которые являются частью avast.com , выполните следующие действия:

- Откройте любую веб-страницу из домена avast.com в окне браузера (это любой URL-адрес с avast.com в начале).

- Щелкните значок Shield слева от адресной строки.

- Щелкните синий ползунок (ВКЛ.) рядом с Улучшенная защита от отслеживания включена для этого сайта , чтобы он стал серым (ВЫКЛ.).

Файлы cookie теперь включены для всех веб-страниц, которые являются частью домен avast.com .

Safari

Включить JavaScript

JavaScript включен для всех веб-сайтов по умолчанию в Safari. Если вы вручную отключили JavaScript, выполните следующие действия, чтобы снова включить его:

- Убедитесь, что окно Safari открыто и активно.

- Нажмите Safari ▸ Настройки… в левой части строки меню Apple.

- Выберите панель Security и установите флажок рядом с Включить JavaScript установлен флажок.

JavaScript теперь включен для всех веб-сайтов, которые вы посещаете с помощью Safari.

Включить файлы cookie

Невозможно включить файлы cookie для определенных веб-сайтов в Safari. Однако вы можете управлять глобальными настройками файлов cookie, которые применяются ко всем веб-сайтам, которые вы посещаете с помощью Safari. Дополнительные сведения о доступных параметрах см. в следующей статье службы поддержки Apple:

- Служба поддержки Apple ▸ Управление файлами cookie и данными веб-сайтов в Safari на Mac

Microsoft Edge

Приведенная ниже информация относится к новой версии Microsoft Edge (версия 79.0.309 и выше).

Включить JavaScript

Чтобы включить JavaScript для всего домена avast.com , выполните следующие действия. 212 .

☰ Настройки в верхнем левом углу.

[*.]avast.com и нажмите Добавить .[*.]avast.com теперь отображается в списке разрешенных . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www.avast.com/store ), поддерживают JavaScript.

Включить файлы cookie

Чтобы управлять глобальными настройками файлов cookie, которые применяются ко всем веб-сайтам, которые вы посещаете с помощью Microsoft Edge, обратитесь к следующей статье службы поддержки Microsoft:

- Служба поддержки Майкрософт ▸ Разрешить или заблокировать файлы cookie в новом Microsoft Edge

Если вы предпочитаете включить файлы cookie только для домена avast.com , выполните следующие действия:

- Перейти к

…Меню (три точки) ▸ Настройки .

- Выберите

☰Настройки в верхнем левом углу. - Выберите Файлы cookie и разрешения сайта ▸ Файлы cookie и данные сайта .

- Нажмите кнопку Добавить рядом с Разрешить .

- Введите

[*.]avast.comи нажмите Добавить .

[*.]avast.com теперь отображается в списке разрешенных . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www.avast.com/store ), разрешают использование файлов cookie.

Avast Secure Browser

Включить JavaScript

Чтобы включить JavaScript для всех avast.com , выполните следующие действия:

- Перейдите к

⋮Меню (три точки) ▸ Настройки . - Перейти к Конфиденциальность и безопасность ▸ Настройки сайта .

- В разделе Content щелкните JavaScript .

- Нажмите Добавить рядом с Разрешить .

- Введите

[*.]avast.comи нажмите Добавить .

[*.]avast.com теперь отображается на вашем Разрешить список . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www.avast.com/store ), поддерживают JavaScript.

Включить файлы cookie

Чтобы включить файлы cookie для всего домена avast.com , выполните следующие действия. .

[*.]avast.com и нажмите Добавить . [*.]avast.com теперь отображается в вашем списке сайтов, которые всегда могут использовать файлы cookie . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast. com (например, www.avast.com/store ), разрешают использование файлов cookie.

com (например, www.avast.com/store ), разрешают использование файлов cookie.

Opera

Включить JavaScript

Чтобы включить JavaScript для всех веб-сайтов, которые вы посещаете с помощью Opera, см. инструкции в разделе Управление JavaScript на страницах в следующей статье справки Opera:

- Справка Opera ▸ Веб-настройки

Если вы предпочитаете включить JavaScript только для домена avast.com , выполните следующие действия:

- Перейдите в Меню (значок O ) ▸ Настройки ▸ Расширенный .

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта .

- В разделе Content щелкните JavaScript .

- Нажмите кнопку Добавить рядом с Разрешить .

- Введите

[*.]avast.comи нажмите Добавить .

[*.]avast.com теперь отображается в списке разрешенных . Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www.avast.com/store ) разрешить JavaScript.

Это означает, что все веб-страницы с веб-адресом, начинающимся с avast.com (например, www.avast.com/store ) разрешить JavaScript.

Включить файлы cookie

Чтобы включить файлы cookie для всех веб-сайтов, которые вы посещаете с помощью Opera, см. инструкции в разделе Управление файлами cookie на страницах в следующей статье справки Opera:

- Справка Opera ▸ Веб-настройки

Если вы предпочитаете включать файлы cookie только для домена avast.com , выполните следующие действия:

- Перейти к Меню (значок O ) ▸ Настройки ▸ Дополнительно .

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта .

- В разделе Контент щелкните Файлы cookie и данные сайта .

- Нажмите кнопку Добавить рядом с Сайты, которые всегда могут использовать файлы cookie .

- Введите

[*.]avast.

..

05:32:49 Не запрашивать VNC, потому что у нас нет сети

05:32:50 Ошибка запуска X, возврат в текстовый режим

================================================== ===============================

================================================== ===============================

Монтаж

1) [x] Настройки языка 2) [x] Настройки времени

(английский (США)) (американский/часовой пояс Нью-Йорка)

3) [!] Источник установки 4) [!] Выбор ПО

(Обработка...) (Обработка...)

5) [!] Место установки 6) [x] Kdump

(Диски не выбраны) (Kdump включен)

7) [!] Настройка сети 8) [!] Пароль root

(Не подключено) (Пароль не установлен.)

9) [!] Создание пользователя

(Пользователь не будет создан)

Пожалуйста, сделайте выбор из приведенного выше ['b', чтобы начать установку, 'q', чтобы выйти,

'r' для обновления]:

..

05:32:49 Не запрашивать VNC, потому что у нас нет сети

05:32:50 Ошибка запуска X, возврат в текстовый режим

================================================== ===============================

================================================== ===============================

Монтаж

1) [x] Настройки языка 2) [x] Настройки времени

(английский (США)) (американский/часовой пояс Нью-Йорка)

3) [!] Источник установки 4) [!] Выбор ПО

(Обработка...) (Обработка...)

5) [!] Место установки 6) [x] Kdump

(Диски не выбраны) (Kdump включен)

7) [!] Настройка сети 8) [!] Пароль root

(Не подключено) (Пароль не установлен.)

9) [!] Создание пользователя

(Пользователь не будет создан)

Пожалуйста, сделайте выбор из приведенного выше ['b', чтобы начать установку, 'q', чтобы выйти,

'r' для обновления]:

1) [X] Заменить существующую(ие) систему(ы) Linux

2) [ ] Использовать все пространство

3) [ ] Использовать свободное пространство

4) [ ] Назначить точки монтирования вручную

Установка требует разметки жесткого диска. Выберите, какое пространство использовать

для цели установки или вручную назначьте точки монтирования.

Пожалуйста, сделайте выбор из приведенного выше ['c', чтобы продолжить, 'q', чтобы выйти, 'r', чтобы

обновить]:

1) [X] Заменить существующую(ие) систему(ы) Linux

2) [ ] Использовать все пространство

3) [ ] Использовать свободное пространство

4) [ ] Назначить точки монтирования вручную

Установка требует разметки жесткого диска. Выберите, какое пространство использовать

для цели установки или вручную назначьте точки монтирования.

Пожалуйста, сделайте выбор из приведенного выше ['c', чтобы продолжить, 'q', чтобы выйти, 'r', чтобы

обновить]:

000000] efi: EFI v2.80 от Das U-Boot

...

000000] efi: EFI v2.80 от Das U-Boot

...

Разблокируйте их

Разблокируйте их