Как обезопасить флешку от вирусов: Как защитить флешку от вирусов? Защищаем флешку!

Содержание

Защита флэшки от Autorun-вирусов. / Хабр

Доброго времени суток, уважаемый хабра–читатель. Я работаю в университете, в лаборатории вычислительной техники. Администрируем около сотни компьютеров. Перед нами встала проблема защиты от Autorun–вирусов на флэшках. Естественно у нас отключен автозапуск в Windows, однако нужно было защитить сами флэшки, чтобы работник дома, вставив рабочую флэшку, не заразил свой компьютер. Под катом решение проблемы.

Прежде чем начать…

Уважаемые пользователи, нижеописанные действия были произведены в ОС Microsoft Windows Xp, в других операционных системах процесс может отличаться от изложенного. Также хотелось бы сказать, что автор текста не несет ответственности за оборудование, испорченное в следствии выполнения нижеописанных действий.

Подготовка.

Для реализации задуманного нам понадобится отформатировать флэшку в NTFS, для этого есть несколько, известных мне способов. Для меня самым простым является использование Acronis Disk Director.

Для меня самым простым является использование Acronis Disk Director.

После запуска Disk Director’а, вы увидите список дисков подключенных к вашей системе. В этом списке находим свою флэшку, жмем правой кнопкой мыши и выбираем «Удалить раздел», в новом окошке оставляем все как есть(Особой разницы там нет). Далее опять правый клик по нашему диску и выбираем «Создать раздел». В окне «Создать раздел» выбираем:

- Файловая система: NTFS.

- Создать как: Основной раздел.

Теперь жмем на иконке «Флажка» и в появившемся окне нажимаем «Приступить». После сделанных изменений перезагрузите компьютер.

Флэшку также можно отформатировать и более простым способом, указанным ув. maxshopen:

Пуск → Выполнить → cmd →

convert f: /FS:NTFS < — это если данные на флэшке нужны и их некуда сбэкапить

или

format f: /FS:NTFS < — если данные нафик

Настройка.

Итак, карточка готова к настройке, заходим на флэшку и в корневом каталоге создаем каталог, в котором будут хранится данные, я назвал его «DATA». Правый клик по новому каталогу и переходим на вкладку безопасность, затем нажимаем на кнопку «Дополнительно». Здесь снимаем галочку с пункта «Разрешить наследование разрешений от родительского объекта к этому…», в появившемся диалоге жмем «Копировать», затем жмем «Ок» в обоих окошках. Теперь зайдем в раздел «Безопасность» корневого каталога нашего носителя и настраиваем разрешения следующим образом:

Правый клик по новому каталогу и переходим на вкладку безопасность, затем нажимаем на кнопку «Дополнительно». Здесь снимаем галочку с пункта «Разрешить наследование разрешений от родительского объекта к этому…», в появившемся диалоге жмем «Копировать», затем жмем «Ок» в обоих окошках. Теперь зайдем в раздел «Безопасность» корневого каталога нашего носителя и настраиваем разрешения следующим образом:

В столбце «Разрешить», оставляем отмеченными следующие пункты:

- Чтение и выполнение

- Список содержимого папки

- Чтение

В столбце «Запретить» ставим галочку напротив пункта «Запись», в появившемся диалоге жмем «Да».

Все, в итоге мы получаем флэшку, на которую не сможет записаться Autorun. За это мы жертвуем малую долю производительности, возможность записи в корневой каталог носителя и, естественно, невозможность использования меню «Отправить» для копирования данных на носитель.

Возможные проблемы и их решение.

После форматирования накопителя в NTFS, его не видно в системе.

Правый клик на «Мой компьютер», выбираем «Управление», в появившемся окне заходим в «Управление дисками», там жмем на нашей флэшке правой кнопкой и выбираем «Изменить букву диска или путь к диску». Выбираем букву, жмем «Ок».

К сожалению или счастью, больше мною проблем не было найдено, если вдруг найдете — пишите, попробуем решить.

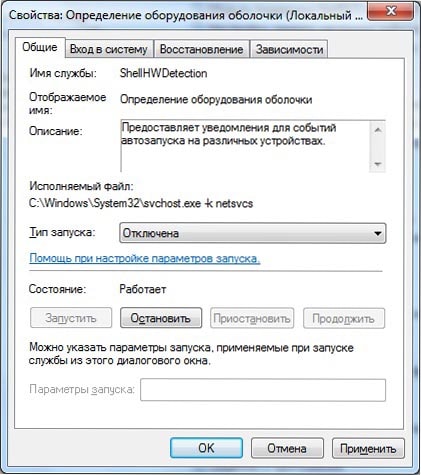

Отключаем автозапуск.

Кроме XP Home Edition:

пуск — выполнить — gpedit.msc — конфигурация компутера — административные шаблоны — Система — отключить автозапуск (выберите, где отключать). Далее примените новую политику командой gpupdate в консоли.

В Home оснастка управления групповыми политиками отсутствует, однако тот же эффект может быть достигнут ручной правкой реестра:

1) Пуск -> выполнить -> regedit

2) открыть ветку HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

3) Создать новый раздел

4) Переименовать созданный раздел в Explorer

5) В этом разделе создать ключ NoDriveTypeAutoRun

Допустимые значения ключа:

0x1 — отключить автозапуск на приводах неизвестных типов

0x4 — отключить автозапуск сьемных устройств

0x8 — отключить автозапуск НЕсьемных устройств

0x10 — отключить автозапуск сетевых дисков

0x20 — отключить автозапуск CD-приводов

0x40 — отключить автозапуск RAM-дисков

0x80 — отключить автозапуск на приводах неизвестных типов

0xFF — отключить автозапуск вообще всех дисков.

Значения могут комбинироваться суммированием их числовых значений.

Значения по умолчанию:

0x95 — Windows 2000 и 2003 (отключен автозапуск сьемных, сетевых и неизвестных дисков)

0x91 — Windows XP (отключен автозапуск сетевых и неизвестных дисков)

Комментарий: в XP Home по умолчанию этот ключ отсутствует (как и сам раздел Explorer), поэтому выше описан процесс его создания. Для остальных версий создавать не надо, он уже есть, просто исправьте его.

Полезно полистать на сайте Майкрософт Resource Kit

Как защитить флешку от вирусов и стирания информации

Те, кто активно используют флешки в процессе своей работы, наверняка не единожды задумывались над вопросом, как защитить устройство и хранящуюся на нём информацию. Защитить от вирусов, которые могут проникнуть на накопитель, если его приходится подключать к чужим компьютерам. Защитить, возможно, от намеренных действий коллег на работе, жаждущих уничтожить хранимую информацию. Защитить от детей. Уберечься как минимум от вирусов и детских шалостей можно с помощью механического переключателя для защиты от записи, если флешка таковой предусматривает. Если такого переключателя нет, можно прибегнуть к программным аналогам такого механизма. А при необходимости ещё и усилить безопасность хранимой информации. Об этом, собственно, и будем говорить далее.

Защитить от детей. Уберечься как минимум от вирусов и детских шалостей можно с помощью механического переключателя для защиты от записи, если флешка таковой предусматривает. Если такого переключателя нет, можно прибегнуть к программным аналогам такого механизма. А при необходимости ещё и усилить безопасность хранимой информации. Об этом, собственно, и будем говорить далее.

Защищать съёмные накопители – флешки, SD-карты, оптические диски — от записи ненужной информации и удаления, наоборот, нужной информации умеет небольшая портативная программка Ratool. Её совершенно бесплатно можно скачать на сайте разработчиков:

https://www.sordum.org/8104/ratool-v1-3-removable-access-tool

Две основные возможности программки:

• Запрет записи данных на носитель и блокировка удаления существующих данных;

• Полное блокирование носителя.

Запускаем Ratool. Чтобы запретить запись на флешку и удаление с неё данных, в окне программки выбираем пункт «Разрешить только чтение». Жмём кнопку «Применить изменения».

Жмём кнопку «Применить изменения».

Увидим уведомление, в котором говорится, что для применения внесённых изменений флешку нужно переподключить. Жмём «Ок».

Вынимаем флешку из USB-порта и снова вставляем. Теперь при попытке копирования файлов на флешку в проводнике Windows этот процесс подвиснет на 0% и никак не будет продвигаться дальше.

А при удалении с флешки файлов операция будет попросту игнорироваться. А вот Total Commander желающему несанкционированно поработать с нашей флешкой расскажет о том, что происходит. При копировании файлов внутри файлового менеджера увидим сообщение, что, мол, нет доступа.

А при попытке удаления данных Total Commander запросит снятие защиты от записи.

Ratool при необходимости может заблокировать флешку полностью – сделать так, что компьютер вовсе не будет её определять. Для этого в окне программы нужно выбрать последний пункт «Заблокировать USB накопитель» и применить изменения.

И, как и в предыдущем случае, переподключить флешку.

Чтобы вернуть всё назад — сделать флешку определяемой компьютером или разрешить запись данных — в окне Ratool выбираем первый пункт «Разрешить чтение и запись…», применяем изменения и переподключаем носитель.

От сообразительных сторонних лиц, которые могут раскрыть секрет защиты флешки от записи, в арсенале Ratool есть возможность доступа к программе при условии ввода пароля.

Простой и удобный механизм работы Ratool, увы, не лишён недостатков. Осуществляемая средствами этой программки блокировка носителей касается только текущего компьютерного устройства. На другом ПК, на другом ноутбуке флешка не будет защищена от записи. На любом новом устройстве придётся запускать Ratool и проводить операцию по запрету записи данных касательно именно этого устройства. Благо, весит программка совсем мало, так что её можно поместить на флешку и всегда носить с собой. Ratool является программой для Windows, запускается с EXE-файла, следовательно, она не поможет в случаях подключения флешки к компьютерам на базе других операционных систем.

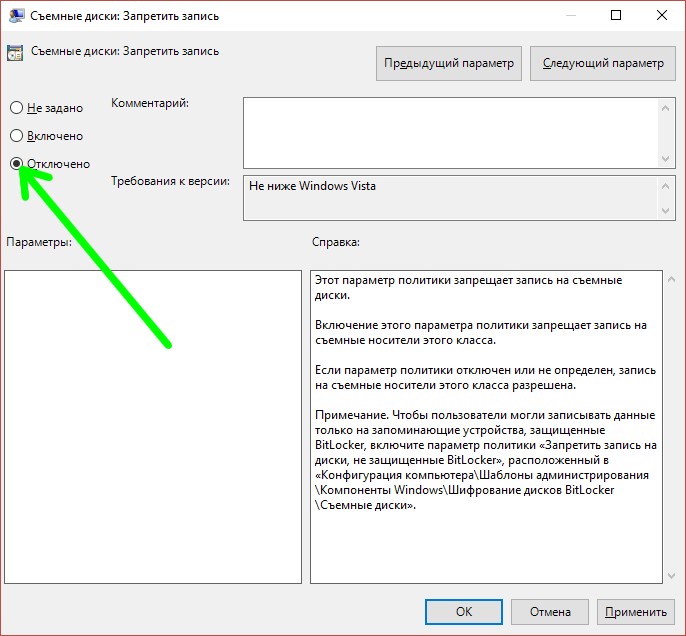

Ratool, по сути, являет собой упрощённый механизм блокировки съёмных носителей информации, который на своём личном или рабочем компьютере можно осуществить средствами самой Windows – с помощью редактора групповой политики. Последний нельзя использовать в редакции Windows Home, зато в редакции Pro с его помощью можно заблокировать флешки, SD-карты, оптические диски и прочие накопители как для всех, так и для отдельных учётных записей компьютера. Как работать с редактором в принципе и в части создания ограничений только для отдельных пользователей в деталях рассматривается в этой статье. В её п. 3 описан способ отключения записи данных на съёмные носители.

***

Даже первый способ, не говоря уже о втором, хорош, когда флешка используется в ограниченном круге Windows-компьютеров. Если круг компьютеров широк, более уместными будут иные действия. Можно, например, отдельным способом обезопасить флешку от возможности проникновения вредоносного ПО. Ну а вопрос с блокировкой возможности удаления данных сторонними лицами желательно заменить на вопрос ограничения доступа к данным накопителя в принципе.

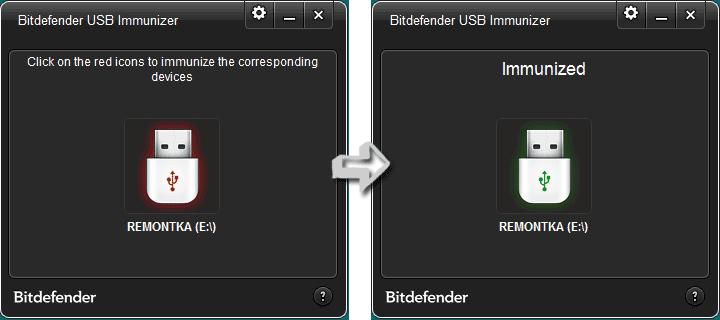

Защитить флешку от вирусов поможет механизм записи на неё специальных скрытых файлов с нулевым размером. Они имеют названия и расширения файлов автозапуска, под которые обычно маскируется вредоносное ПО, не удаляются, не перезаписываются. Они просто хранятся на флешке, не занимая места. Если вирус попытается перезаписать их, ему это не удастся сделать. Создавать такие файлы-обманки умеет, например, бесплатная портативная утилита Flash Defender, скачать можно на нашем облачном хранилище по ссылке:

https://cloud.mail.ru/public/GpFu/PxPLjziXf

Запускаем утилиту. В левой части окошка галочкой отмечаем флешку. Справа кликаем кнопку «Выбрать все», затем «Удалить».

Если на флешке до этого существовали скрытые файлы с именами из перечня Flash Defender, они должны быть удалены, чтобы утилита могла создать свои такие файлы. Далее в правой части окошка снова жмём кнопку «Выбрать все» и жмём «Создать».

Всё – теперь можно не бояться подключать флешку к компьютеру каждого встречного-поперечного. Как минимум от классических сценариев распространения вредоносного ПО такая защита сработает.

Как минимум от классических сценариев распространения вредоносного ПО такая защита сработает.

У Windows есть свой штатный механизм шифрования дисков и съёмных носителей BitLocker, но поскольку нам нужен универсальный способ доступа к данным флешки, его рассматривать в этом контексте никак нельзя. BitLocker не доступен в редакции Windows Home, засилье которых можем наблюдать на многих OEM-устройствах обывателей. Универсальный способ защиты может предложить кроссплатформенная программа TrueCrypt. Она шифрует носитель, запароливает доступ к нему. С ней можно работать в системах Windows (в том числе с портативной версией), Mac и Linux. Подробно работу этой программы мы рассматривали в статьях о «TrueCrypt инструкция» и EncFS.

Обеспечьте безопасность и защиту USB-накопителя от вирусов

Устройства USB plug-and-play являются самыми простыми в использовании. Они также являются самым простым способом заражения компьютеров. На рынке доступно множество инструментов, которые заявляют о защите от USB-инфекций. В этой статье о том, как защитить флешку от вирусов, мы поговорим о Phrozensoft Safe USB Tool — от разработчиков Phrozensoft Mirage Anti-Bot — и несколько советов по лучшей защите. Помните, что не существует такой вещи, как 100-процентная защита, когда речь идет о компьютерах, будь то в автономном режиме или в Интернете.

Они также являются самым простым способом заражения компьютеров. На рынке доступно множество инструментов, которые заявляют о защите от USB-инфекций. В этой статье о том, как защитить флешку от вирусов, мы поговорим о Phrozensoft Safe USB Tool — от разработчиков Phrozensoft Mirage Anti-Bot — и несколько советов по лучшей защите. Помните, что не существует такой вещи, как 100-процентная защита, когда речь идет о компьютерах, будь то в автономном режиме или в Интернете.

Роль AntiMalware и Auto Play

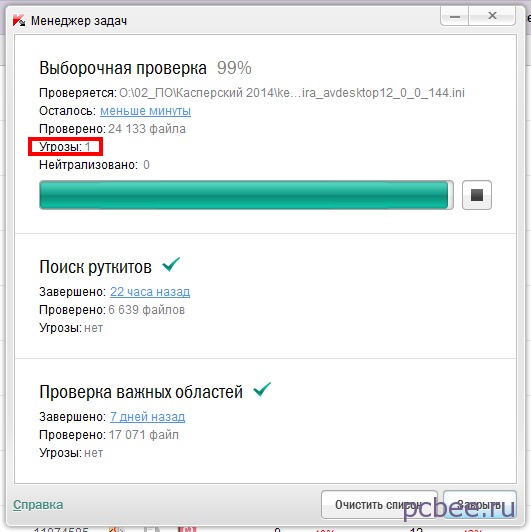

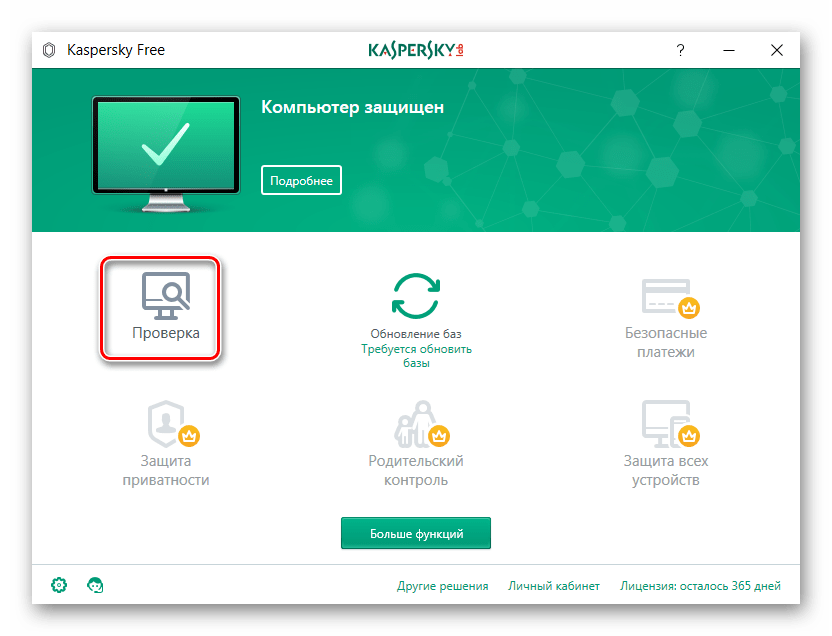

Первым, главным и наиболее важным инструментом для защиты ваших компьютеров от заражения USB-накопителями или чем-либо еще является ваш антивирус. Существуют десятки способов защитить ваши компьютеры от заражения. Существует множество способов заразить одно и то же, и число способов увеличивается с каждым днем.

Несмотря на то, что существуют сторонние инструменты, вам необходимо антивирусное ПО, обеспечивающее надежную защиту. Ваш антивирус должен иметь возможность сканировать USB-порты, как только какой-либо диск подключен. Это означает, что он должен предлагать вам защиту в реальном времени на всех точках входа компьютеров, которые мы называем портами. Они также включают электронные письма и загрузки.

Это означает, что он должен предлагать вам защиту в реальном времени на всех точках входа компьютеров, которые мы называем портами. Они также включают электронные письма и загрузки.

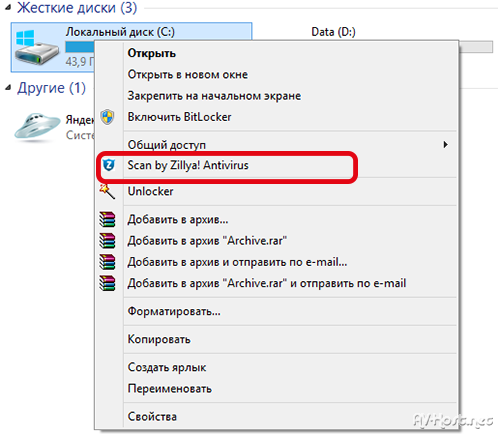

Возвращаясь к флэш-накопителям USB, многие антивирусные программы предлагают проверку содержимого USB перед тем, как разрешить доступ. Единственная проблема заключается в том, что некоторые антивирусные программы достаточно хороши для обнаружения более новых версий вредоносных программ, а некоторые не могут обнаружить — и именно здесь ваш компьютер заражается. Не существует стопроцентной защиты от вредоносных программ, поэтому выбор того, который лучше всего обнаруживает вредоносное ПО, не требует ресурсов и находится в пределах вашего бюджета.

Защита USB-накопителя от вирусов

PhrozenSoft Safe USB

Это один из многих инструментов, которые отвечают, как защитить флешку от вируса. Опять же, я не буду утверждать, что это на 100% эффективно. Я перечисляю его здесь отдельно, так как он имеет возможность пометить ваш USB-порт как ТОЛЬКО ДЛЯ ЧТЕНИЯ. Это помогает значительно сократить заражение вредоносным ПО. Чтобы понять, как это поможет остановить заражение вирусом, давайте рассмотрим, как вирус попадает на ваш компьютер через флешки.

Это помогает значительно сократить заражение вредоносным ПО. Чтобы понять, как это поможет остановить заражение вирусом, давайте рассмотрим, как вирус попадает на ваш компьютер через флешки.

Вы у себя отформатировали флешку и добавили на нее какие-то файлы. Затем по какой-то причине вам нужно подключить его к чужому компьютеру. Если этот компьютер заражен, вредоносное ПО обнаружит новый диск и скопирует его. Это означает, что в дополнение к тому, что вы делали на другом компьютере, также выполняется «операция записи», где вредоносное ПО реплицируется. Если вы остановите эту «операцию записи», вирус не сможет скопировать себя на флэш-накопитель USB. Таким образом, когда вы делаете USB-накопители доступными только для чтения, вы останавливаете любую нежелательную «операцию записи» на этот диск.

Однако этот метод не работает, если вам нужно скопировать файлы с зараженного компьютера на ваш диск. Именно в таких случаях ваш антивирус должен вмешаться. Чтобы сделать его еще более безопасным, отключите автозапуск в Windows, чтобы ваш компьютер не открывал USB-накопители автоматически, как только они были подключены. Затем вы можете запустить антивирусную проверку на диске, чтобы убедиться, что он чист.

Затем вы можете запустить антивирусную проверку на диске, чтобы убедиться, что он чист.

Когда вы устанавливаете Phrozensoft Safe USB, он находится в области уведомлений. Вы можете щелкнуть его правой кнопкой мыши и сделать ваши USB-накопители доступными только для чтения. Вы также можете отключить USB, если хотите, хотя я не вижу причин отключать его. Наверное, вариант для малого бизнеса, который хочет заблокировать USB.

Самое приятное то, что вы можете добавить пароль к Phrozensoft, чтобы пользователи не могли включить USB или режим записи USB. Таким образом, ваши данные тоже будут в безопасности, поскольку пользователи не смогут копировать их на USB-накопители.

Другие инструменты для защиты USB-накопителя от вирусов

Вот еще несколько бесплатных программ для защиты USB-накопителей , рассмотренных в The Windows Club, которые помогут вам защитить USB-накопители.

- Autorun Deleter — бесплатная программа от The Windows Club, которая отключает и удаляет вирус Autorun.

inf. Если вы обнаружите, что съемный носитель заражен вирусом autorun.inf, запустите этот инструмент. Он удалит файл и изменит реестр Windows, чтобы он больше не появлялся.

inf. Если вы обнаружите, что съемный носитель заражен вирусом autorun.inf, запустите этот инструмент. Он удалит файл и изменит реестр Windows, чтобы он больше не появлялся. - USB Secure Utilities — это набор программ, предназначенных для защиты USB-накопителей и управления ими.

- USB Blocker — инструмент для полной блокировки вашего USB-накопителя

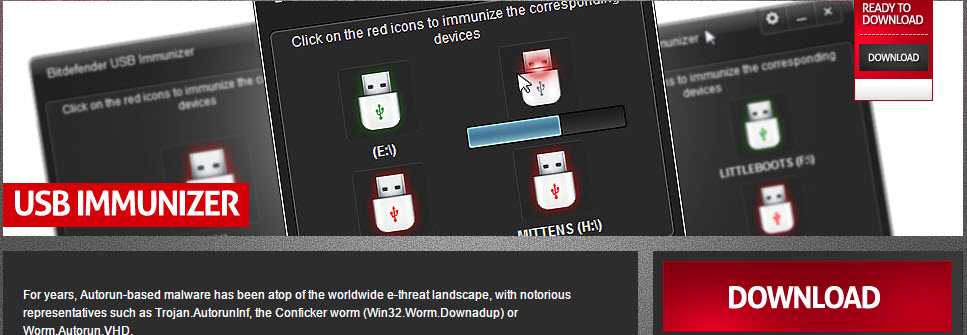

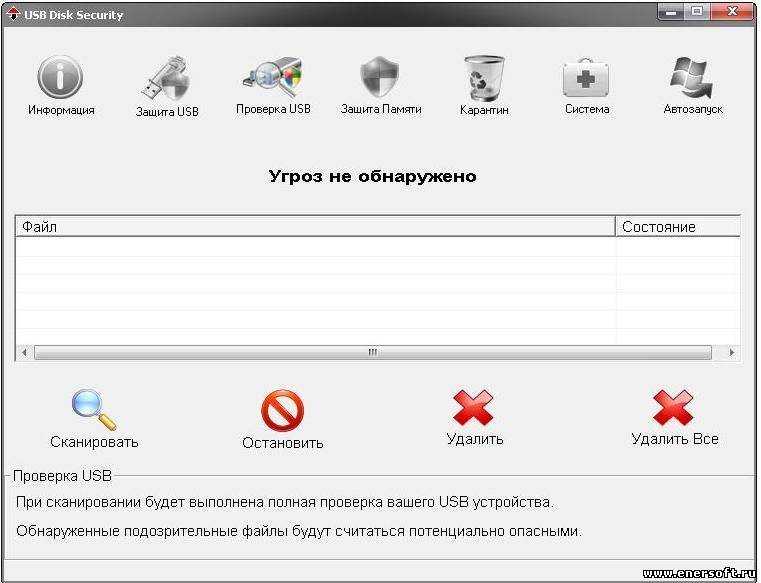

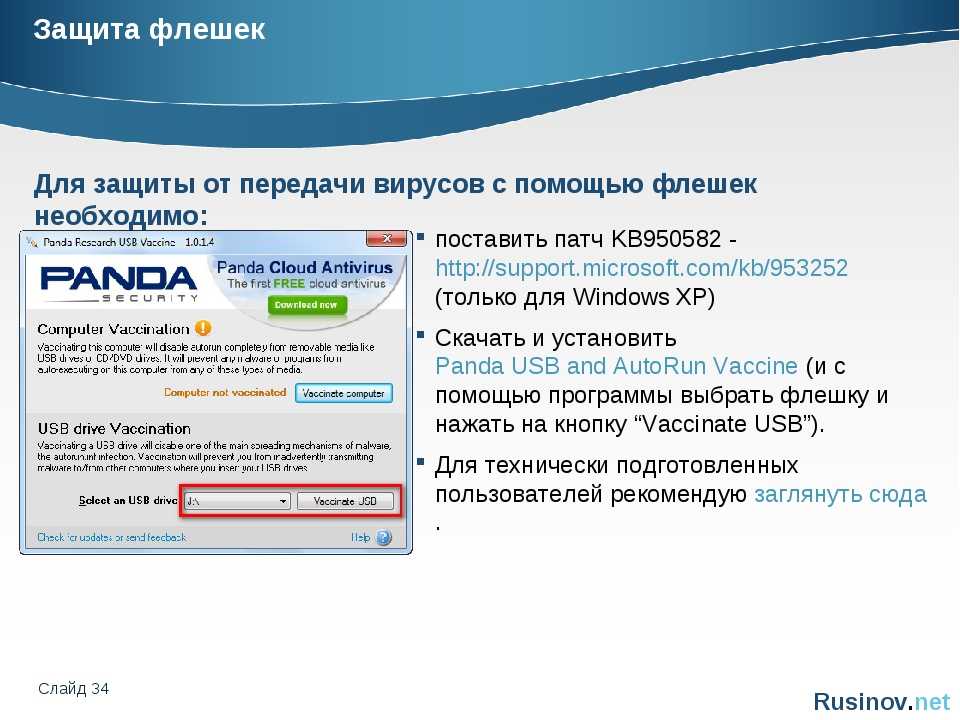

- BitDefender USB Immunizer Tool, Panda USB Vaccine, USB Safeguard, USB Disk Security, Phrozen Safe USB , KASHU USB Flash Security, USB Disk Ejector и USB Disabler — это другие связанные бесплатные программы, которые вы можете попробовать.

Это некоторые программы, которые помогут вам управлять своим USB-накопителем, чтобы вам не приходилось искать, как защитить флэш-накопитель от вирусов. Поскольку существует много инструментов, мы знаем, что у вас должен быть свой любимый, и по какой-то причине.

Как отключить режим записи для USB-накопителя?

Некоторые USB-накопители поставляются с аппаратной блокировкой. При переворачивании, если вы или ОС попытаетесь скопировать в него файлы, это приведет к ошибке. Лучший способ защитить USB-накопитель от вирусов и вредоносных программ — держать его заблокированным и разблокировать только тогда, когда вам нужно скопировать. Убедитесь, что диск подключен к надежному ПК или ноутбуку.

При переворачивании, если вы или ОС попытаетесь скопировать в него файлы, это приведет к ошибке. Лучший способ защитить USB-накопитель от вирусов и вредоносных программ — держать его заблокированным и разблокировать только тогда, когда вам нужно скопировать. Убедитесь, что диск подключен к надежному ПК или ноутбуку.

Дата: Теги: USB

сообщите об этом объявлении

[email protected]

Арун Кумар был Microsoft MVP (2010-12). Он одержим технологиями, особенно Интернетом. Он занимается мультимедийным контентом, необходимым для обучения и корпоративных домов.

Защитите прошивку USB от вирусов: узнайте, как это сделать в 2022 году

Атака, известная как USB-атака , делает то, о чем говорится: использует подключенное через USB устройство, например флэш-накопитель или жесткий диск , для установки вредоносного ПО на компьютер или другое USB-устройство, например смартфон . Другими примерами устройств, подключенных через USB, являются флэш-накопители и жесткие диски. Доставка электрического заряда — еще один метод, с помощью которого вредоносные USB-устройства могут быть использованы для повреждения или уничтожения компьютера.

Другими примерами устройств, подключенных через USB, являются флэш-накопители и жесткие диски. Доставка электрического заряда — еще один метод, с помощью которого вредоносные USB-устройства могут быть использованы для повреждения или уничтожения компьютера.

Эта статья расскажет вам обо всех угрозах, связанных с незащищенным USB-разъемом, и предложит различные методы, которые вы можете использовать для повышения своей защиты от этих опасностей.

Какими способами можно обеспечить безопасность USB-накопителей ?

Защита флэш-накопителей USB — это самый простой способ действий, учитывая, что они являются источником распространяющегося вируса. С другой стороны, эта форма опасности не обязательно должна исходить от USB-накопителя; он может возникать из любого места внутри вашей сети. Например, один из ваших компьютеров может случайно заразиться вирусом, который воспроизводит себя и заражает ваши USB-накопители.

Это означает, что для обеспечения безопасности вам необходимо рассматривать проблему как с внешней, так и с внутренней точки зрения. На внешнем уровне вам необходимо защитить USB-накопители, которые использует ваша компания, а на внутреннем уровне вам необходимо защитить любые устройства, которые могут подключаться к USB-накопителям.

На внешнем уровне вам необходимо защитить USB-накопители, которые использует ваша компания, а на внутреннем уровне вам необходимо защитить любые устройства, которые могут подключаться к USB-накопителям.

Как USB-устройства заражаются вредоносным ПО?

Не исключена случайная и преднамеренная передача болезни. Последний сценарий демонстрирует червь Stuxnet; в этом сценарии кто-то устанавливает вредоносный код на диск, чтобы фильтровать код в атакуемой сети.

Непреднамеренное заражение может произойти, если человек в общественном месте, таком как интернет-кафе, аэропорт или любое другое место с недостаточной защитой конечной точки, вставит незащищенный USB-накопитель в систему с недостаточной безопасностью (что составляет около 70 процентов мест). ). Заражение может стать очевидным в какой-то момент после того, как вы подключили устройство к компьютеру; однако нет никакого способа узнать наверняка, какой ущерб уже был нанесен.

Пошаговое руководство по защите встроенного ПО USB от вирусов

Шаг 1. Держитесь подальше от неопознанных USB-устройств

Держитесь подальше от неопознанных USB-устройств

Этот метод заключается в оставлении намеренно зараженных USB-накопителей в открытом доступе. Авантюристы брали эти флешки, приносили на работу или в школу и включали в сеть, что приводило к заражению сети вредоносным содержимым, загруженным в прошивку.

Поскольку все больше людей осознают риски, связанные с подключением неавторизованных USB-устройств, за последние несколько лет эта проблема значительно снизилась. Несмотря на это, есть над чем подумать, особенно в свете недавнего всплеска USB-ориентированных гаджетов, которые доминируют на рынке.

Эта концепция чаще всего используется с флэш-накопителями USB; однако теоретически его можно реализовать с любым устройством, которое подключается к компьютеру через USB-соединение. Поэтому будьте осторожны с любыми периферийными устройствами, с которыми вы не знакомы, и, если вы являетесь администратором сети, обязательно предупредите и проинформируйте своих пользователей о рисках, связанных с подключением случайных гаджетов к их USB-портам.

Шаг 2. Отключите режим автовоспроизведения

Одной из наиболее серьезных уязвимостей, которые могут нарушить физическую безопасность сети, является функция автозапуска Windows, которая автоматически запускает программы при их открытии. Но в большинстве случаев все, что он делает, это экономит пользователю пять секунд, которые требуются для ручного запуска связанного устройства.

Windows Auto-play — это функция, которая может использоваться вредоносной прошивкой USB для запуска программ, которые могут полностью отключить вашу сеть. Предпочтительно отключить эту функцию Windows в вашей сети, так как она является реальной защитой от большинства вредоносных программ на основе встроенного ПО USB. Даже если более продвинутые вредоносные программы обычно могут найти способ каким-то образом обойти их, все же лучше это сделать.

Шаг 3. Не подключайтесь к неопознанным дискам

Значительная часть опасностей, исходящих от USB-устройств, является результатом социальной инженерии, которая подразумевает использование психологического обмана и манипуляций с целью заставить пользователей подключаться к вредоносным устройство. Вы не должны поддаваться на эту тактику, поскольку она используется практически во всех видах онлайн-атак.

Вы не должны поддаваться на эту тактику, поскольку она используется практически во всех видах онлайн-атак.

Если вы обнаружите, что незнакомый вам USB-накопитель упал где-то, например на парковке, ни в коем случае не подключайте его к компьютеру. Злоумышленники рассчитывают на человеческое любопытство, которое поможет им заразить ваше устройство и украсть вашу информацию. Они оставят его в общественном месте, например в больнице, и будут ждать, пока кто-нибудь не подключит его к розетке. Этот тип атаки известен как дроп-атака.

Отправка USB-накопителей физическим лицам по почте под видом рекламных предложений от крупных розничных продавцов техники, таких как Best Buy, — еще одна популярная стратегия. Короче говоря, вы должны с подозрением относиться к любым бесплатным USB-накопителям, которые вы неожиданно встречаете или получаете, независимо от того, произведены ли они компанией, с которой вы знакомы, или нет.

Шаг 4. Виртуализация

Программное обеспечение для виртуализации, такое как бесплатный VirtualBox от Oracle, можно загрузить, если у вас более высокий уровень технических знаний (открывается в новом окне). Это дает вам возможность создать виртуальную среду на вашем компьютере, которая затем будет запускать смоделированный экземпляр вашего компьютера на вашем компьютере. Вы можете подключить диск, а затем открыть его в виртуальной среде, и ни ваши файлы, ни ваша сеть никак не пострадают. Пользователи Windows имеют доступ к дополнительной встроенной опции под названием «Песочница Windows».

Это дает вам возможность создать виртуальную среду на вашем компьютере, которая затем будет запускать смоделированный экземпляр вашего компьютера на вашем компьютере. Вы можете подключить диск, а затем открыть его в виртуальной среде, и ни ваши файлы, ни ваша сеть никак не пострадают. Пользователи Windows имеют доступ к дополнительной встроенной опции под названием «Песочница Windows».

Шаг 5. Не следует игнорировать обновления

Убедитесь, что ваша операционная система всегда обновлена, особенно если вы используете Windows. Многие киберпреступники извлекают выгоду из того, что пользователи часто откладывают обновление своих систем, даже если эти обновления часто устраняют критические недостатки.

Шаг 6. Используйте безопасные USB-накопители

На рынке вы можете выбрать один из нескольких безопасных USB-накопителей. Если, с другой стороны, вы обнаружите, что регулярно используете один личный флэш-накопитель, возможно, потому, что на нем хранится переносимое программное обеспечение для использования в сетевом администрировании, вы можете подумать об обновлении.

Одним из таких подходов является использование зашифрованного флэш-накопителя, например, таких, которые производит Ironkey. Вы можете избежать как человеческого, так и автоматического заражения прошивки USB, зашифровав доступ к флеш-накопителю. Кроме того, вы можете быть уверены, что основная прошивка на таком диске была разработана с учетом требований безопасности, что делает его более устойчивым к вредоносным изменениям, которые могут быть вызваны вирусами. Это дает вам дополнительный уровень душевного спокойствия.

Другой тип аппаратной защиты USB используется во флэш-устройствах с клавиатурой, таких как Kingston Datatraveler 2000. Такой подход устраняет любой риск заражения программного обеспечения, поскольку для физического ввода пароля требуется пароль. Чтобы произошло заражение, злоумышленник должен знать ваш код доступа в дополнение к физическому доступу к вашему USB-накопителю. Кроме того, большинство флэш-накопителей с клавиатурой также оснащены программным обеспечением для шифрования, позволяющим повысить уровень защиты ваших данных.

Некоторые флэш-накопители USB оснащены функцией защиты от записи, которая обычно реализуется в виде небольшой защелки на боковой стороне флэш-накопителя. Способность USB-накопителя сообщать информацию или получать информацию от подключенного устройства отключается, когда переключатель защиты от записи включен. После этого вы сможете просматривать содержимое диска, не беспокоясь о заражении вашего устройства. Кроме того, тот факт, что защелки защиты от записи являются физическими, означает, что они способны предотвратить все программные заражения, что очень похоже на то, как работает решение с клавиатурой.

Шаг 7. Отключите автозапуск

При подключении диска это поможет предотвратить автоматический запуск вредоносного кода на вашем устройстве, что обеспечивается функциями ваших устройств. Откройте панель управления на компьютере с Windows и найдите там параметр автозапуска. Снимите флажок Использовать функцию автозапуска на всех ваших носителях и устройствах, чтобы предотвратить запуск неизвестных устройств без предварительного уведомления или запроса вашего разрешения.

Шаг 8: Программное обеспечение для управления устройствами

Программное обеспечение для управления устройствами, без сомнения, является одним из наиболее эффективных решений, которые вы можете внедрить в своей сети. Это программное обеспечение отслеживает и управляет любыми данными, которыми обмениваются устройства в вашей сети и любое портативное хранилище, такое как флэш-накопители USB, любым способом. Неудивительно, что программное обеспечение для предотвращения потери данных (DLP) и программное обеспечение для управления устройствами работают рука об руку. Вы обнаружите, что несколько решений для управления устройствами включены в комплексные пакеты программного обеспечения DLP.

Вы можете использовать программное обеспечение для управления устройствами, чтобы физически предотвратить подключение любых несанкционированных USB-устройств к вашей сети, предоставив централизованную точку управления для всех подключений внешних устройств. Это позволяет заблокировать любые неавторизованные USB-устройства от подключения к вашей сети. В качестве альтернативы, если вы продолжаете разрешать подключения с флэш-накопителей, у вас есть возможность отслеживать отправляемые файлы и помечать те, которые могут быть вредоносными.

В качестве альтернативы, если вы продолжаете разрешать подключения с флэш-накопителей, у вас есть возможность отслеживать отправляемые файлы и помечать те, которые могут быть вредоносными.

Сегодня на рынке представлен широкий выбор программного обеспечения для управления устройствами. Ниже вы найдете наш анализ различных возможных решений этой проблемы.

Средства для защиты встроенное ПО USB

1. Drivelock

от заражения вредоносным ПО, которое распространяется через USB-накопители. Кроме того, это программное обеспечение дает вам возможность определять ограничения безопасности на основе любого съемного носителя данных, а не только USB-накопителей, как это было возможно ранее.

2. Endpoint Protector от CoSoSys

Endpoint Protector защищает вашу сеть от гнусных атак, основанных на прошивке USB, благодаря встроенной функции контроля устройств. Вы можете контролировать свою сеть с помощью веб-интерфейса, если вы предоставите облегченный агент, развернутый на всех ваших устройствах.

inf. Если вы обнаружите, что съемный носитель заражен вирусом autorun.inf, запустите этот инструмент. Он удалит файл и изменит реестр Windows, чтобы он больше не появлялся.

inf. Если вы обнаружите, что съемный носитель заражен вирусом autorun.inf, запустите этот инструмент. Он удалит файл и изменит реестр Windows, чтобы он больше не появлялся.