Центр безопасности защитника windows 10 как убрать файл из карантина: Восстановление файлов в карантине в антивирусной программе в Microsoft Defender

Содержание

Восстановление файлов в карантине в антивирусной программе в Microsoft Defender

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Если в антивирусной программе в Microsoft Defender настроено обнаружение и устранение угроз на вашем устройстве, антивирусная программа будет помещать подозрительные файлы в карантин. Если вы уверены, что помещенный на карантин файл безопасен, его можно восстановить.

Если вы уверены, что помещенный на карантин файл безопасен, его можно восстановить.

- Откройте Безопасность Windows.

- Выберите «Защита от & вирусов » и щелкните » Журнал защиты».

- В списке последних элементов выберите фильтр Элементы в карантине.

- Выберите элемент, который нужно сохранить, затем выполните действие, например, восстановление.

Совет

Также можно восстанавливать файлы из карантина, используя командную строку. См. Восстановление файлов из карантина.

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см.:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

- Настройка исправления для сканирования

- Проверка результатов сканирования

- Настройка и проверка исключений с учетом имени файлов, расширений и расположения папки.

- Настройка и проверка исключений для файлов, открытых процессами

- Исключения в антивирусной программе в Microsoft Defender в системе Windows Server

Выполнение ответных действий с файлом в Microsoft Defender для конечной точки

-

Статья -

- Чтение занимает 11 мин

-

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

Важно!

Некоторые сведения относятся к предварительным выпускам продуктов, которые могут быть существенно изменены до коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Быстро реагируйте на обнаруженные атаки путем остановки и помещения файлов в карантин или блокировки файла. После выполнения действий с файлами можно проверить сведения о действиях в центре уведомлений.

Действия реагирования доступны на странице с подробным профилем файла. На этой странице можно переключаться между новыми и старыми макетами страниц, переключая новую страницу «Файл». В оставшейся части этой статьи описывается более новый макет страницы.

Действия ответа выполняются в верхней части страницы файла и включают:

- Остановка и помещение файла в карантин

- Добавление индикатора

- Скачивание файла

- Вопросы экспертам по Defender

- Центр уведомлений

Вы также можете отправить файлы для глубокого анализа, чтобы запустить файл в безопасной облачной песочнице. После завершения анализа вы получите подробный отчет, содержащий сведения о поведении файла. Вы можете отправлять файлы для глубокого анализа и считывать прошлые отчеты, выбрав вкладку «Глубокий анализ». Он находится под карточками сведений о файлах.

После завершения анализа вы получите подробный отчет, содержащий сведения о поведении файла. Вы можете отправлять файлы для глубокого анализа и считывать прошлые отчеты, выбрав вкладку «Глубокий анализ». Он находится под карточками сведений о файлах.

Для некоторых действий требуются определенные разрешения. В следующей таблице описано, какие действия могут выполнять определенные разрешения для переносимых исполняемых файлов (PE) и файлов, отличных от PE:

| Разрешение | PE-файлы | Файлы, отличные от PE |

|---|---|---|

| Просмотр данных | X | X |

| Исследование оповещений | ☑ | X |

| Базовый динамический ответ | X | X |

| Расширенный динамический ответ | ☑ | ☑ |

Дополнительные сведения о ролях см. в статье «Создание ролей и управление ими для управления доступом на основе ролей».

Остановка и помещение на карантин файлов в сети

Вы можете содержать атаку в организации, останавливая вредоносный процесс и помещение файла в карантин, в котором он был обнаружен.

Важно!

Это действие можно выполнить только в том случае, если:

- Устройство, на котором выполняется действие, работает Windows 10 версии 1703 или более поздней Windows 11

- Файл не принадлежит доверенным сторонним издателям или не подписан корпорацией Майкрософт

- Microsoft Defender антивирусная программа должна работать по крайней мере в пассивном режиме. Дополнительные сведения см. в Microsoft Defender совместимости антивирусной программы.

Действие «Остановить файл» и « Файл карантина» включает остановку запущенных процессов, помещение файлов в карантин и удаление постоянных данных, таких как разделы реестра.

Это действие действует на устройствах с Windows 10 версии 1703 или более поздней Windows 11, где файл был обнаружен за последние 30 дней.

Примечание.

Вы сможете восстановить файл из карантина в любое время.

Остановка и помещение файлов в карантин

Выберите файл, который нужно остановить, и введите его в карантин.

Вы можете выбрать файл из любого из следующих представлений или использовать поле поиска:

Вы можете выбрать файл из любого из следующих представлений или использовать поле поиска:- Оповещения — выберите соответствующие ссылки из описания или сведений на временной шкале «История оповещений».

- Поле поиска — выберите «Файл» в раскрывающемся меню и введите имя файла.

Примечание.

Действие остановки и помещения файла в карантин ограничено до 1000 устройств. Чтобы остановить файл на большем количестве устройств, см. раздел «Добавление индикатора для блокировки или разрешения файла».

Перейдите на верхнюю панель и выберите «Остановить и поместить файл в карантин».

Укажите причину, а затем нажмите кнопку «Подтвердить».

Центр уведомлений отображает сведения об отправке:

- Время отправки — показывает, когда было отправлено действие.

- Успешно . Показывает количество устройств, на которых файл был остановлен и помещен в карантин.

- Сбой . Показывает количество устройств, на которых действие завершилось сбоем, и сведения о сбое.

- Ожидание . Показывает количество устройств, на которых файл еще не остановлен и помещен в карантин. Это может занять некоторое время, если устройство находится в автономном режиме или не подключено к сети.

Выберите любой из индикаторов состояния, чтобы просмотреть дополнительные сведения о действии. Например, выберите » Не удалось увидеть, где не удалось выполнить действие».

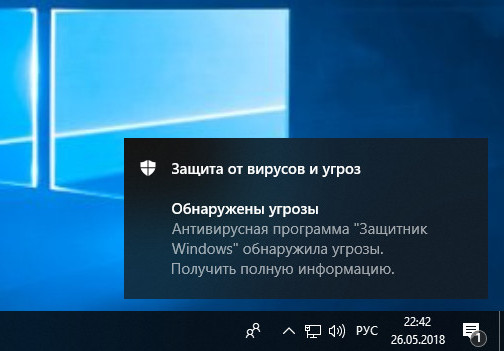

Уведомление для пользователя устройства

При удалении файла с устройства отображается следующее уведомление:

На временной шкале устройства для каждого устройства, на котором файл был остановлен и помещен в карантин, добавляется новое событие.

Перед реализацией действия для файлов, широко используемых в организации, отображается предупреждение. Это необходимо для проверки того, предназначена ли операция.

Восстановление файла из карантина

Вы можете откатить и удалить файл из карантина, если вы определили, что он чист после исследования. Выполните следующую команду на каждом устройстве, где файл помещен в карантин.

Откройте командную строку с повышенными привилегиями на устройстве:

В меню Пуск введите cmd.

Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All

Примечание.

В некоторых сценариях threatName может выглядеть следующим образом: EUS:Win32/CustomEnterpriseBlock!cl.

Defender для конечной точки восстанообразит все пользовательские заблокированные файлы, которые были помещены в карантин на этом устройстве за последние 30 дней.

Важно!

Файл, помещенный в карантин в качестве потенциальной сетевой угрозы, может оказаться недоступным для восстановления. Если пользователь пытается восстановить файл после помещения в карантин, он может быть недоступен. Это может быть связано с тем, что у системы больше нет сетевых учетных данных для доступа к файлу. Как правило, это результат временного входа в систему или общую папку и истечения срока действия маркеров доступа.

Скачивание или сбор файла

Выбор параметра «Скачать файл » из ответных действий позволяет скачать локальный защищенный паролем .zip архив, содержащий ваш файл. Появится всплывающее окно, в котором можно записать причину скачивания файла и задать пароль.

По умолчанию вы можете скачать файлы, которые находятся в карантине.

Скачивание файлов, помещенных в карантин

Файлы, которые были помещены в карантин Microsoft Defender антивирусной программой или группой безопасности, будут сохранены в соответствии с конфигурациями отправки. Команда безопасности может скачать файлы непосредственно со страницы сведений о файле с помощью кнопки «Скачать файл». Эта функция включена по умолчанию.

Команда безопасности может скачать файлы непосредственно со страницы сведений о файле с помощью кнопки «Скачать файл». Эта функция включена по умолчанию.

Расположение зависит от географических параметров вашей организации (ЕС, Соединенное Королевство или США). Файл, помещенный в карантин, будет собираться только один раз для каждой организации. Дополнительные сведения о защите данных корпорации Майкрософт см. на портале Service Trust Portal.https://aka.ms/STP

Включение этого параметра может помочь командам безопасности проверять потенциально недопустимые файлы и исследовать инциденты быстро и менее рискованным способом. Однако если вам нужно отключить этот параметр, >>> перейдите к дополнительным функциям «Параметры конечных точек», чтобы скачать файлы в карантине, чтобы настроить этот параметр. Дополнительные сведения о расширенных возможностях

Резервное копирование файлов, помещенных в карантин

Пользователям может быть предложено предоставить явное согласие перед созданием резервной копии файла, помещенного в карантин, в зависимости от конфигурации отправки образца.

Эта функция не будет работать, если отправка примера отключена. Если настроена автоматическая отправка примера для запроса разрешения у пользователя, будут собираться только примеры, которые пользователь соглашается отправить.

Важно!

Требования к файлам, помещенным в карантин:

- Ваша организация использует антивирусную Microsoft Defender в активном режиме

- Антивирусная подсистема имеет версию 1.1.17300.4 или более позднюю. См . сведения о версиях платформы и подсистемы Monthly

- Защита на основе облака включена. См . раздел «Включение облачной защиты»

- Пример отправки включен

- Устройства имеют Windows 10 версии 1703 или более поздней, Windows Server 2016 или 2019, Windows Server 2022 или Windows 11

Сбор файлов

Если файл еще не сохранен в Microsoft Defender для конечной точки, вы не сможете скачать его. Вместо этого вы увидите кнопку «Собрать файл » в том же расположении. Если файл не был виден в организации за последние 30 дней, сбор файла будет отключен.

Важно!

Файл, помещенный в карантин в качестве потенциальной сетевой угрозы, может оказаться недоступным для восстановления. Если пользователь пытается восстановить файл после помещения в карантин, он может быть недоступен. Это может быть связано с тем, что у системы больше нет сетевых учетных данных для доступа к файлу. Как правило, это результат временного входа в систему или общую папку и истечения срока действия маркеров доступа.

Добавление индикатора для блокировки или разрешения файла

Предотвращение дальнейшего распространения атаки в организации путем запрета потенциально вредоносных файлов или потенциально вредоносных программ. Если вы знаете потенциально вредоносный переносимый исполняемый файл (PE), вы можете заблокировать его. Эта операция не позволит читать, записывать или выполнять ее на устройствах в организации.

Важно!

Эта функция доступна, если в вашей организации Microsoft Defender включена антивирусная и облачная защита. Дополнительные сведения см.

в разделе «Управление облачной защитой».

в разделе «Управление облачной защитой».Версия клиента защиты от вредоносных программ должна быть 4.18.1901.x или более поздней.

Эта функция предназначена для предотвращения скачивания подозрительных вредоносных программ (или потенциально вредоносных файлов) из Интернета. В настоящее время он поддерживает переносимые исполняемые (PE) файлы, включая .exeи .dll файлы. Со временем покрытие будет расширено.

Это действие ответа доступно для устройств Windows 10 версии 1703 или более поздней и Windows 11.

Функция разрешения или блокировки не может быть выполнена для файлов, если классификация файла существует в кэше устройства до действия разрешения или блокировки.

Примечание.

Pe-файл должен находиться на временной шкале устройства, чтобы вы могли выполнить это действие.

Между временем выполнения действия и фактическим блокированием файла может потребоваться несколько минут задержки.

Включение функции блочного файла

Чтобы начать блокировку файлов, сначала необходимо включить функцию «Блокировать» или «Разрешить» в разделе «Параметры».

Разрешить или заблокировать файл

При добавлении хэша индикатора для файла можно создать оповещение и заблокировать файл каждый раз, когда устройство в вашей организации пытается его запустить.

Файлы, автоматически заблокированные индикатором, не будут отображаться в центре уведомлений файла, но оповещения по-прежнему будут отображаться в очереди оповещений.

Дополнительные сведения о блокировке и создании оповещений о файлах см. в разделе «Управление индикаторами».

Чтобы остановить блокировку файла, удалите индикатор. Это можно сделать с помощью действия «Изменить индикатор » на странице профиля файла. Это действие будет отображаться в том же положении, что и действие «Добавить индикатор», перед добавлением индикатора.

Индикаторы также можно изменить на странице «Параметры » в разделе «Индикаторы>правил». Индикаторы перечислены в этой области по хэшу файла.

Индикаторы перечислены в этой области по хэшу файла.

Обратитесь к эксперту по угрозам

Выберите «Запросить экспертов Defender», чтобы получить дополнительные сведения от экспертов Майкрософт о потенциально скомпрометированных устройствах или уже скомпрометированных устройствах. Microsoft Defender эксперты взаимодействуют непосредственно с портала Microsoft 365 Defender, чтобы получить точный и точный ответ. Эксперты предоставляют аналитические сведения о потенциально скомпрометированных устройствах и помогают понять сложные угрозы и уведомления о целевых атаках. Они также могут предоставлять сведения об оповещениях или контексте аналитики угроз, которые отображаются на панели мониторинга портала.

Дополнительные сведения см. в статье «Вопросы экспертам По Защитнику «.

Проверка сведений о действиях в центре действий

Центр уведомлений предоставляет сведения о действиях, выполненных на устройстве или в файле. Вы можете просмотреть следующие сведения:

- Сбор пакетов исследования

- Антивирусная проверка

- Ограничение приложения

- Изоляция устройств

Также отображаются все другие связанные сведения, такие как дата и время отправки, отправка пользователя и успешное или неудачное действие.

Подробный анализ

Исследования кибербезопасности обычно активируются оповещением. Оповещения связаны с одним или несколькими наблюдаемых файлами, которые часто являются новыми или неизвестными. При выборе файла вы перейдете в представление файла, где можно просмотреть метаданные файла. Для обогащения данных, связанных с файлом, можно отправить файл для глубокого анализа.

Функция глубокого анализа выполняет файл в безопасной, полностью инструментированной облачной среде. Результаты глубокого анализа показывают действия файла, наблюдаемое поведение и связанные артефакты, такие как удаленные файлы, изменения реестра и взаимодействие с IP-адресами.

В настоящее время глубокий анализ поддерживает расширенный анализ переносимых исполняемых файлов (в том числе .exeи .dll файлов).

Глубокий анализ файла занимает несколько минут. После завершения анализа файлов вкладка «Глубокий анализ» обновится, чтобы отобразить сводку и дату и время получения последних доступных результатов.

В сводке подробного анализа содержится список наблюдаемых поведений , некоторые из которых могут указывать на вредоносные действия и наблюдаемые объекты , включая ip-адреса и файлы, созданные на диске. Если ничего не найдено, в этих разделах будет отображаться краткое сообщение.

Результаты глубокого анализа сопоставляется с аналитикой угроз, и все совпадения будут создавать соответствующие оповещения.

Используйте функцию глубокого анализа для изучения сведений о любом файле, обычно во время исследования оповещения или по любой другой причине, когда вы подозреваете вредоносное поведение. Эта функция доступна на вкладке «Глубокий анализ» на странице профиля файла.

Отправка для глубокого анализа включена, когда файл доступен в коллекции примеров серверной части Defender для конечной точки или если он был обнаружен на устройстве Windows 10, поддерживающих отправку в глубокий анализ.

Примечание.

Автоматически можно собирать Windows 10 и Windows 11 файлов.

Вы также можете отправить пример на портале Microsoft 365 Defender, если файл не был зарегистрирован на устройстве Windows 10 (или Windows 11), и дождаться, пока станет доступна кнопка «Отправить для глубокого анализа».

Примечание.

Из-за потоков обработки серверной части на портале Microsoft 365 Defender может быть задержка до 10 минут между отправкой файла и доступностью функции глубокого анализа в Defender для конечной точки.

Отправка файлов для глубокого анализа

Выберите файл, который нужно отправить для глубокого анализа. Вы можете выбрать файл или выполнить поиск в любом из следующих представлений:

- Оповещения — выберите ссылки на файлы в поле « Описание» или «Сведения » на временной шкале «История оповещений».

- Список устройств — выберите ссылки на файлы в разделе «Описание » или » Сведения » раздела «Устройство в организации»

- Поле поиска — выберите «Файл» в раскрывающемся меню и введите имя файла.

На вкладке «Глубокий анализ» в представлении файла выберите «Отправить «.

Примечание.

Поддерживаются только PE-файлы, включая .exeи .dll файлы.

Отобразится индикатор выполнения, который предоставляет сведения о различных этапах анализа. Затем отчет можно просмотреть после завершения анализа.

Примечание.

В зависимости от доступности устройства выборка времени сбора может отличаться. Для образца коллекции существует 3-часовой период ожидания. Сбор завершится сбоем, и операция будет прервана, если в это время Windows 10 устройства (или Windows 11) нет отчетов. Вы можете повторно отправить файлы для глубокого анализа, чтобы получить новые данные о файле.

Просмотр отчетов глубокого анализа

Просмотрите предоставленный отчет глубокого анализа, чтобы получить более подробные сведения об отправленном файле. Эта функция доступна в контексте представления файла.

Вы можете просмотреть полный отчет, содержащий подробные сведения в следующих разделах:

- Behaviors

- Наблюдаемые объекты

Предоставленные сведения помогут вам выяснить, есть ли признаки потенциальной атаки.

Выберите файл, отправленный для глубокого анализа.

Выберите вкладку «Глубокий анализ «. При наличии предыдущих отчетов сводка отчета будет отображаться на этой вкладке.

Устранение неполадок глубокого анализа

Если при попытке отправить файл возникла проблема, попробуйте выполнить каждое из следующих действий по устранению неполадок.

Убедитесь, что указанный файл является PE-файлом. Pe-файлы обычно имеют.exe или.dll (исполняемые программы или приложения).

Убедитесь, что служба имеет доступ к файлу, что он по-прежнему существует и не был поврежден или изменен.

Подождите некоторое время и попробуйте отправить файл еще раз.

Очередь может быть заполнена или возникла временная ошибка подключения или связи.

Очередь может быть заполнена или возникла временная ошибка подключения или связи.Если выборка политики сбора не настроена, по умолчанию разрешается выборка коллекции. Если он настроен, убедитесь, что параметр политики разрешает сбор образцов перед повторной отправкой файла. После настройки образца коллекции проверьте следующее значение реестра:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collection

Измените подразделение с помощью групповая политика. Дополнительные сведения см. в разделе «Настройка групповая политика».

Если эти действия не устраняют проблему, обратитесь в службу поддержки.

- Выполнение действий ответов на устройстве

- Исследование файлов

- Действия по реагированию вручную в Microsoft Defender для конечной точки плане 1

Восстановление файлов из карантина в антивирусной программе Microsoft Defender

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

адрес

- Статья

- 2 минуты на чтение

Применяется к:

- Microsoft Defender для конечной точки, план 1

- Microsoft Defender для конечной точки, план 2

- Антивирусная программа Microsoft Defender

Платформы

- Windows

Если антивирусная программа Microsoft Defender настроена на обнаружение и устранение угроз на вашем устройстве, антивирусная программа Microsoft Defender помещает подозрительные файлы в карантин. Если вы уверены, что помещенный в карантин файл не представляет угрозы, вы можете восстановить его.

- Открыть Безопасность Windows .

- Выберите Защита от вирусов и угроз и нажмите История защиты .

- В списке всех последних элементов отфильтровать элементов, помещенных в карантин .

- Выберите элемент, который хотите сохранить, и выполните действие, например восстановление.

Совет

Восстановление файла из карантина также можно выполнить с помощью командной строки. См. Восстановление файла из карантина.

Совет

Если вы ищете информацию, связанную с антивирусом для других платформ, см.:

- Настройка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры политики антивирусной программы macOS для антивирусной программы Microsoft Defender для Intune

- Установка параметров Microsoft Defender для конечной точки в Linux

- Microsoft Defender для конечной точки в Linux

- Настроить Defender для конечной точки на функциях Android

- Настройка функций Microsoft Defender для конечной точки на iOS

- Настройка исправления для сканирования

- Просмотр результатов сканирования

- Настройка и проверка исключений на основе имени файла, расширения и расположения папки

- Настройка и проверка исключений для файлов, открытых процессами

- Настройка исключений антивирусной программы Microsoft Defender в Windows Server

Отправить и просмотреть отзыв для

Этот продукт

Эта страница

Просмотреть все отзывы о странице

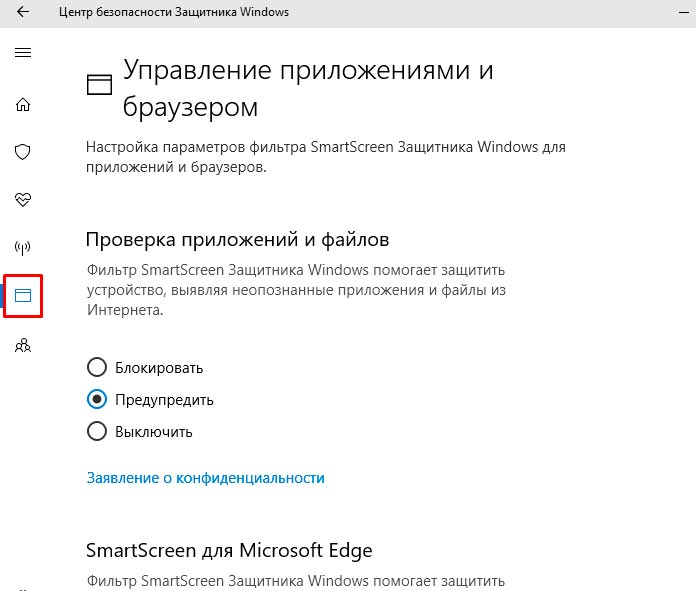

Управление объектами, помещенными в карантин, исключениями в Защитнике Windows

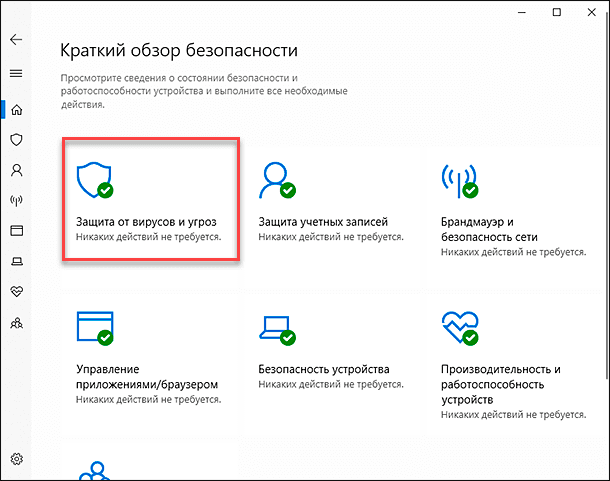

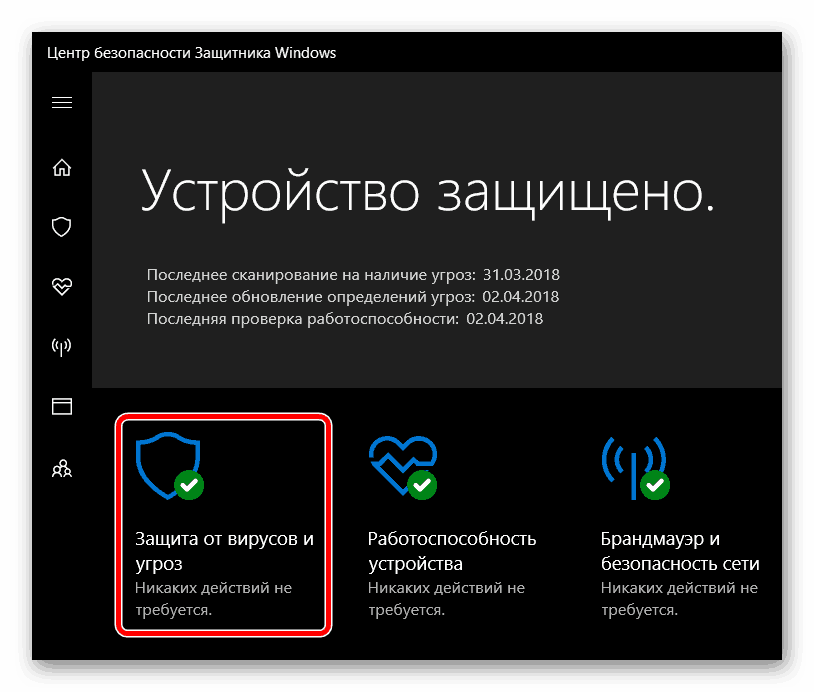

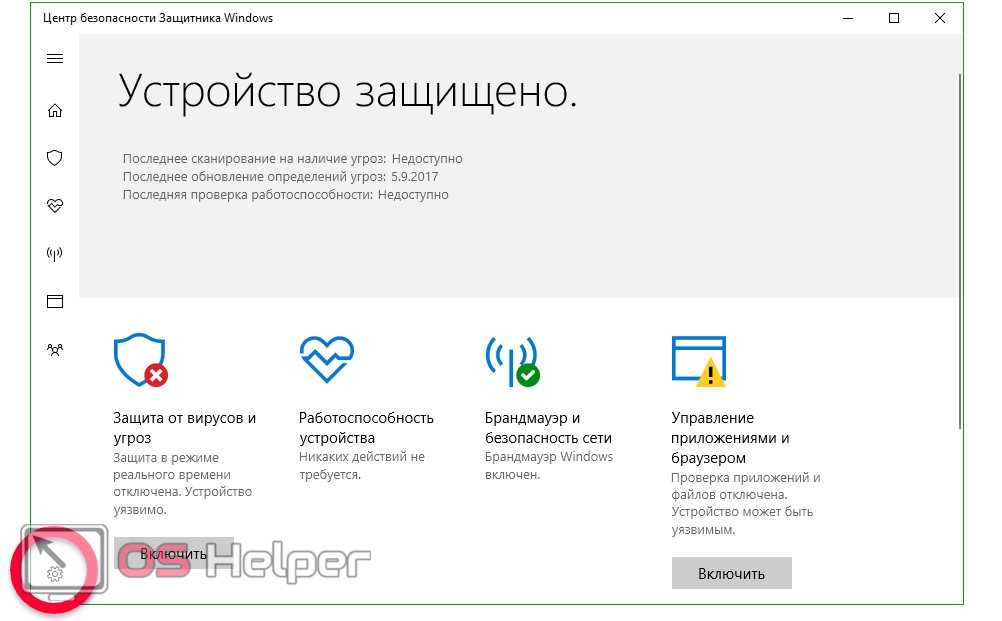

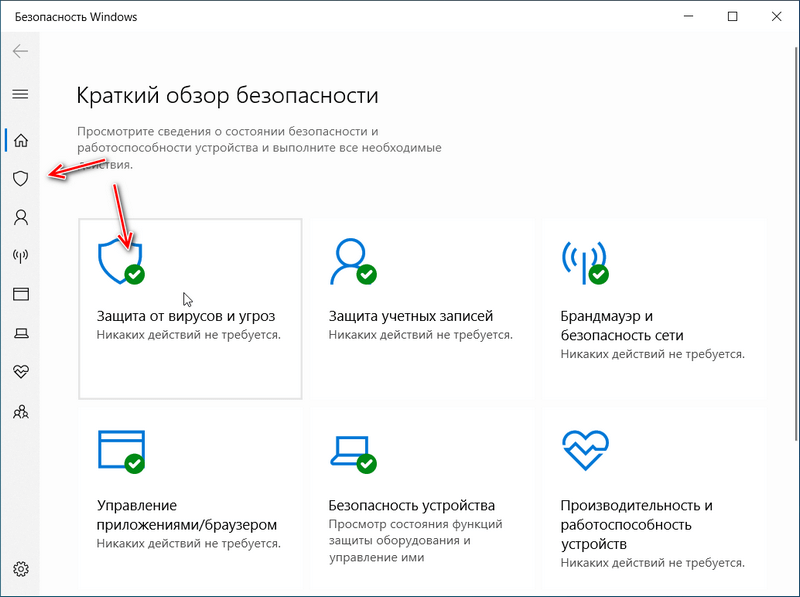

Windows 10 теперь полностью изменила способ использования Защитника Windows. Новый встроенный Защитник Windows намного лучше и даже выглядит на удивление хорошо. Совершенно новый Центр безопасности Защитника Windows — это центр всех параметров безопасности вашего компьютера.

Новый встроенный Защитник Windows намного лучше и даже выглядит на удивление хорошо. Совершенно новый Центр безопасности Защитника Windows — это центр всех параметров безопасности вашего компьютера.

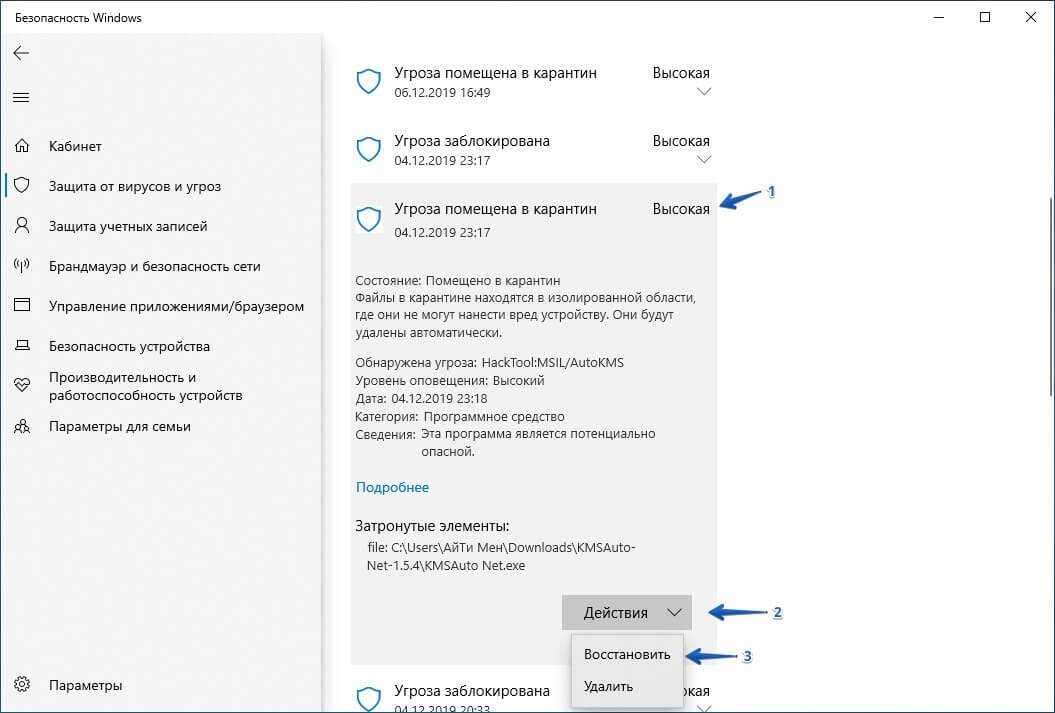

Вчера Защитник на моем компьютере пометил некоторые файлы как вирусы и удалил их. Я хотел удалить эти файлы из карантина, поэтому я огляделся и, к своему удивлению, не смог его найти. Но повозившись с ним какое-то время, я добрался до «Карантина» и некоторых других настроек. Итак, вот короткий пост, демонстрирующий, как вы можете удалить файлы из карантина в Центре безопасности Защитника Windows в Windows 10.

Удаление или восстановление файлов из карантина в Защитнике Windows

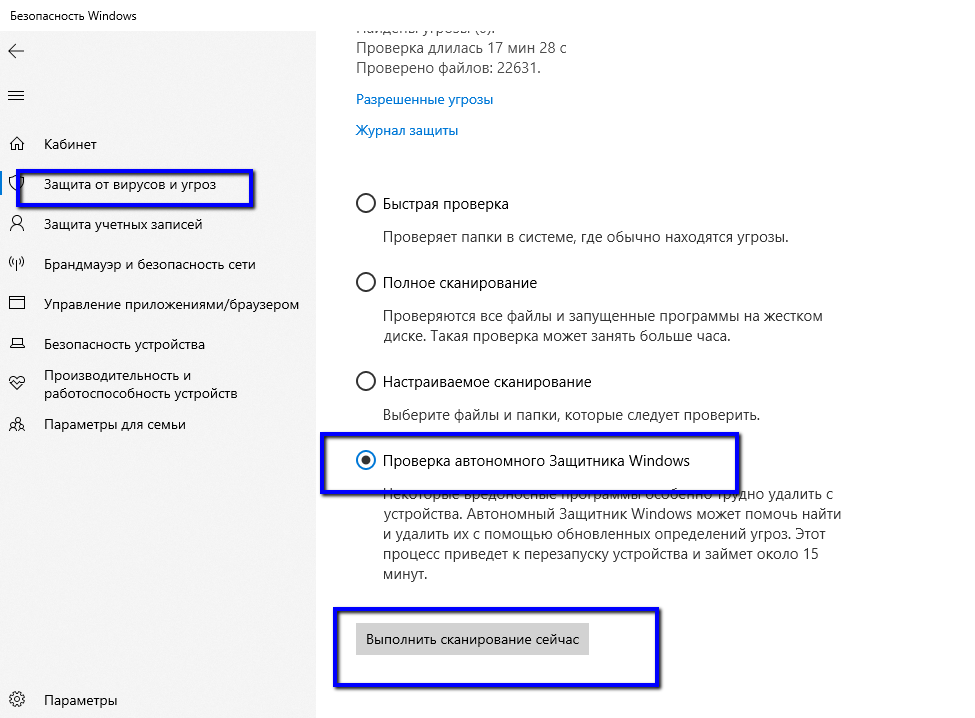

1: Откройте Центр безопасности Защитника Windows из области панели задач.

2: После открытия щелкните первый пункт меню с надписью « Защита от вирусов и угроз ».

3: Теперь найдите « История сканирования » сразу под заголовком и описанием.

4: Когда вы окажетесь в «Истории сканирования», найдите « Элементы, помещенные в карантин », а затем нажмите « Просмотреть всю историю 9».0020», чтобы просмотреть все элементы, помещенные в карантин.

5: Вы можете легко удалить элементы из карантина, нажав кнопку Удалить . В противном случае вы можете восстановить их обратно, нажав на кнопку Восстановить .

Так что это было довольно просто. Хотя вы можете удалять файлы и программы из раздела «На карантине», вы также можете добавить их в « разрешенных угроз ». Могут быть некоторые программы или файлы, которым вы доверяете, но Защитник Windows продолжает помечать их как угрозы. Таким образом, любой из таких файлов можно переместить в этот раздел, и эти файлы больше никогда не будут удалены. Помните, что если вы восстановили файл и не добавили его в «Разрешенные угрозы» или «Исключения», файл может снова попасть в карантин. Работа с зараженными файлами может быть рискованной. Пожалуйста, действуйте на свой страх и риск и убедитесь, что вы можете проверить издателя файла и доверяете ему.

Работа с зараженными файлами может быть рискованной. Пожалуйста, действуйте на свой страх и риск и убедитесь, что вы можете проверить издателя файла и доверяете ему.

В Защитнике Windows также есть что-то под названием « Исключения ». Исключения — это не что иное, как список файлов, которые вы не хотите сканировать. Файлы, помеченные как исключения, будут пропущены при проверке на вирусы Защитником Windows. Чтобы добавить исключение, выполните следующие действия:

Добавить исключения в Центр безопасности Защитника Windows

1: Откройте Центр безопасности Защитника Windows из области панели задач.

2: Нажмите ‘ Защита от вирусов и угроз ’.

3: Теперь откройте « Настройки защиты от вирусов и угроз ».

4: Прокрутите вниз и найдите « Исключения ». Нажмите « Добавить или удалить исключения ».

5: Теперь нажмите кнопку Plus и выберите тип исключения, которое вы хотите добавить. Я добавляю исключение файла для справки.

В список исключений можно добавить файл, папку, тип файла или процесс.

Исключения также можно легко удалить. Все, что вам нужно сделать, это щелкнуть соответствующую стрелку вниз и нажать кнопку « Удалить ».

Итак, речь шла о помещенных в карантин и исключенных файлах в новом Защитнике Windows. Все эти шаги относятся к Центру безопасности Защитника Windows, представленному в Windows 10 Creators Update v1703 и более поздних версиях.

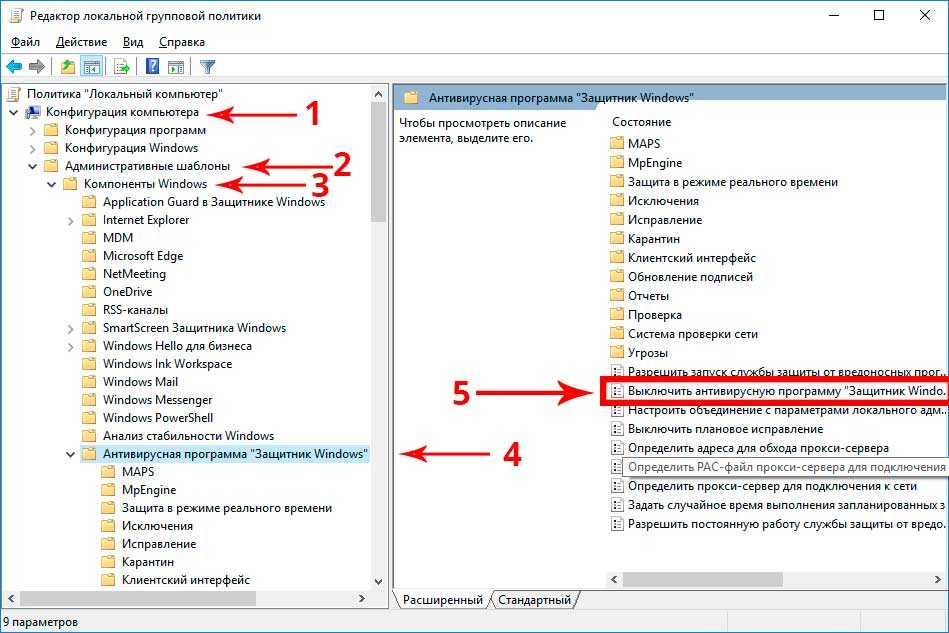

В этом посте показано, как можно усилить защиту Защитника Windows до самого высокого уровня в Windows 10, изменив несколько параметров групповой политики.

Вы можете выбрать файл из любого из следующих представлений или использовать поле поиска:

Вы можете выбрать файл из любого из следующих представлений или использовать поле поиска:

в разделе «Управление облачной защитой».

в разделе «Управление облачной защитой».

Очередь может быть заполнена или возникла временная ошибка подключения или связи.

Очередь может быть заполнена или возникла временная ошибка подключения или связи.